系统安全分析与设计

系统安全分析与设计(2分)

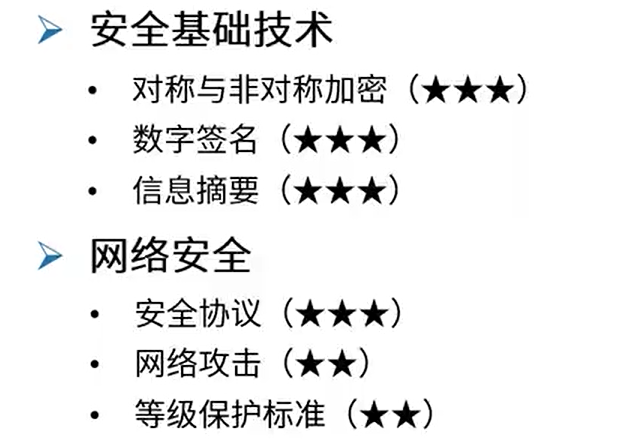

内容提要

对称加密与非对称加密

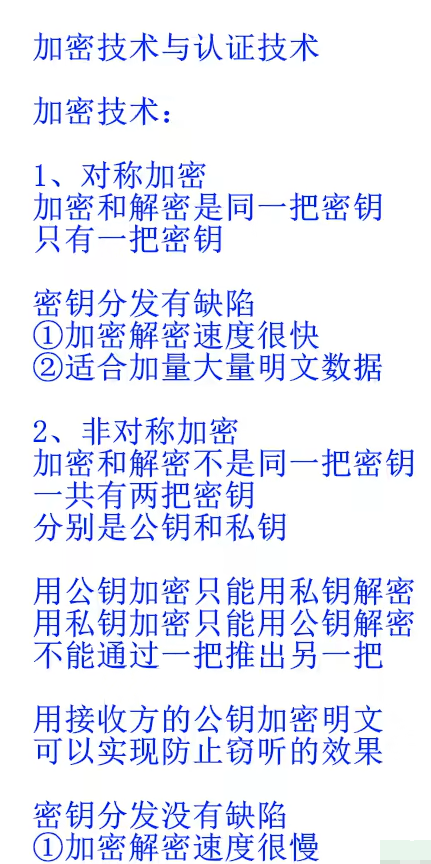

加密技术与认证技术

加密技术(只能防止第三方窃听)

讲解地址:对称加密与非对称加密_哔哩哔哩_bilibili

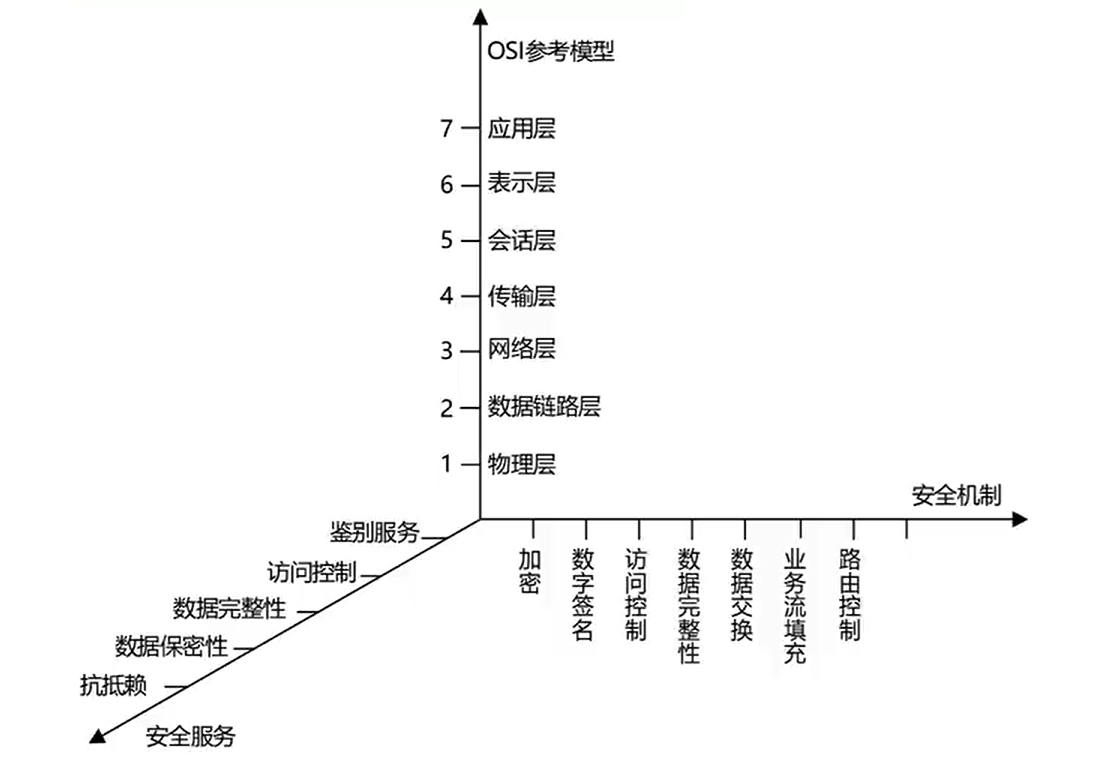

认证技术

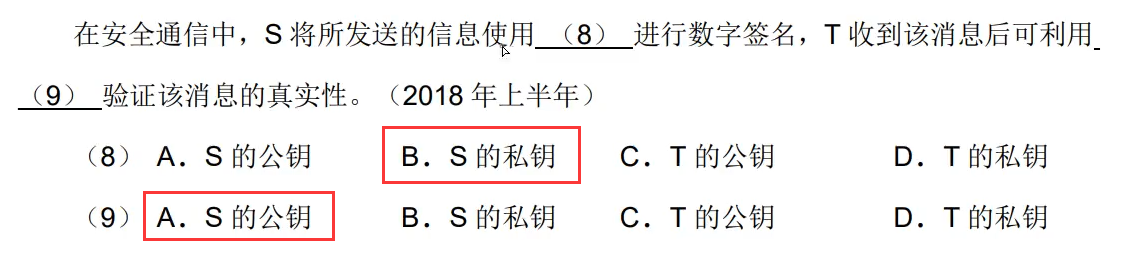

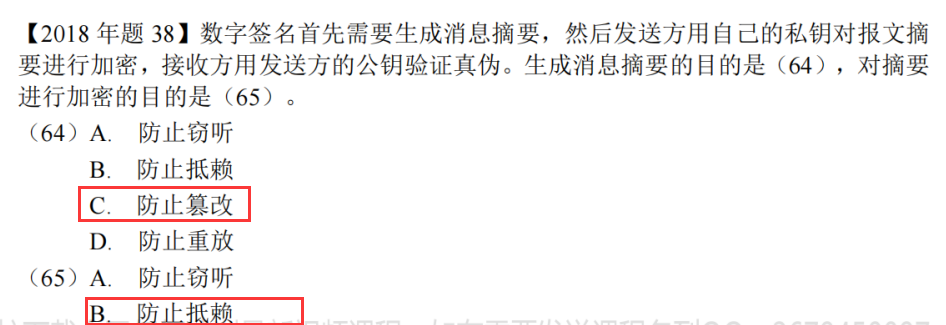

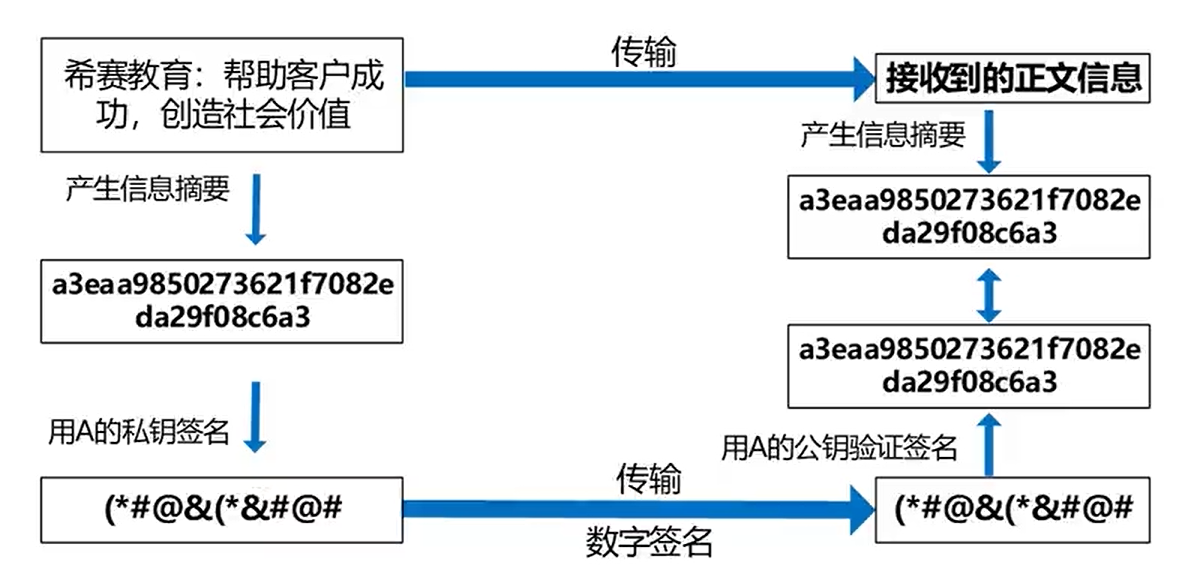

骚戴理解:数字签名是用私钥签名,公钥认证,一般是对信息摘要进行签名,数字签名是非对称加密算法的一种方法。数字签名是通常用来验证对方身份并且对方不能够抵赖和防篡改,信息摘要通常是用来防止内容被篡改

讲解地址:摘要与数字签名_哔哩哔哩_bilibili

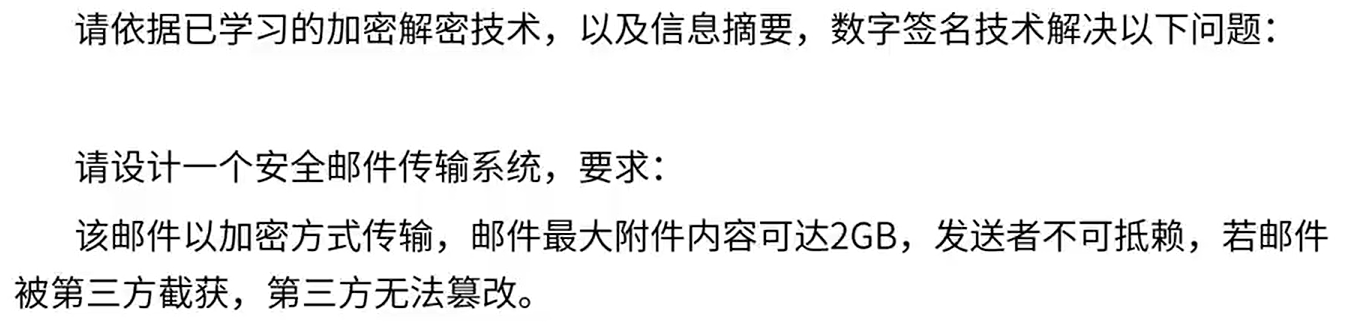

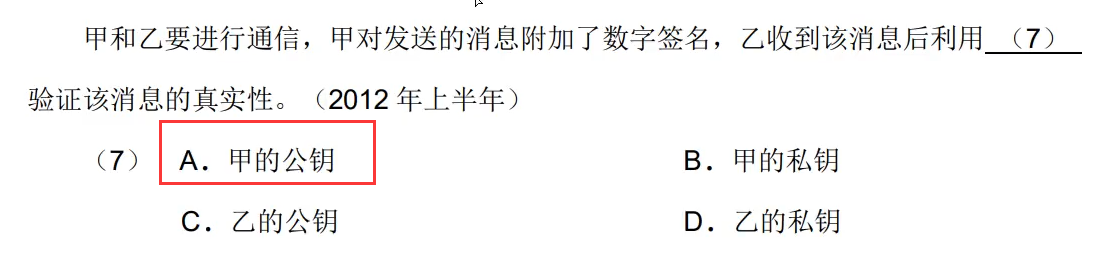

真题

讲解地址:205-习题讲解1_哔哩哔哩_bilibili

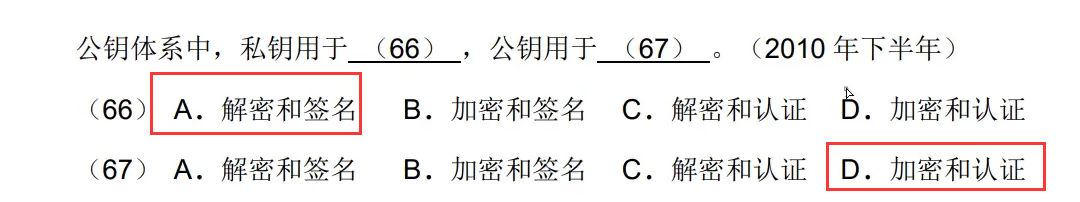

真题

骚戴理解:私钥的作用是解密和签名,因为私钥只有自己有,别人用公钥加密的内容只有自己可以解密,然后自己可以通过签名摘要来防止篡改和伪装,同时自己不可以否认,公钥用于加密和认证,可以通过公钥认证签名,看看是不是对方发的,如果可以认证成功就说明是对方发的

真题

真题

加密算法

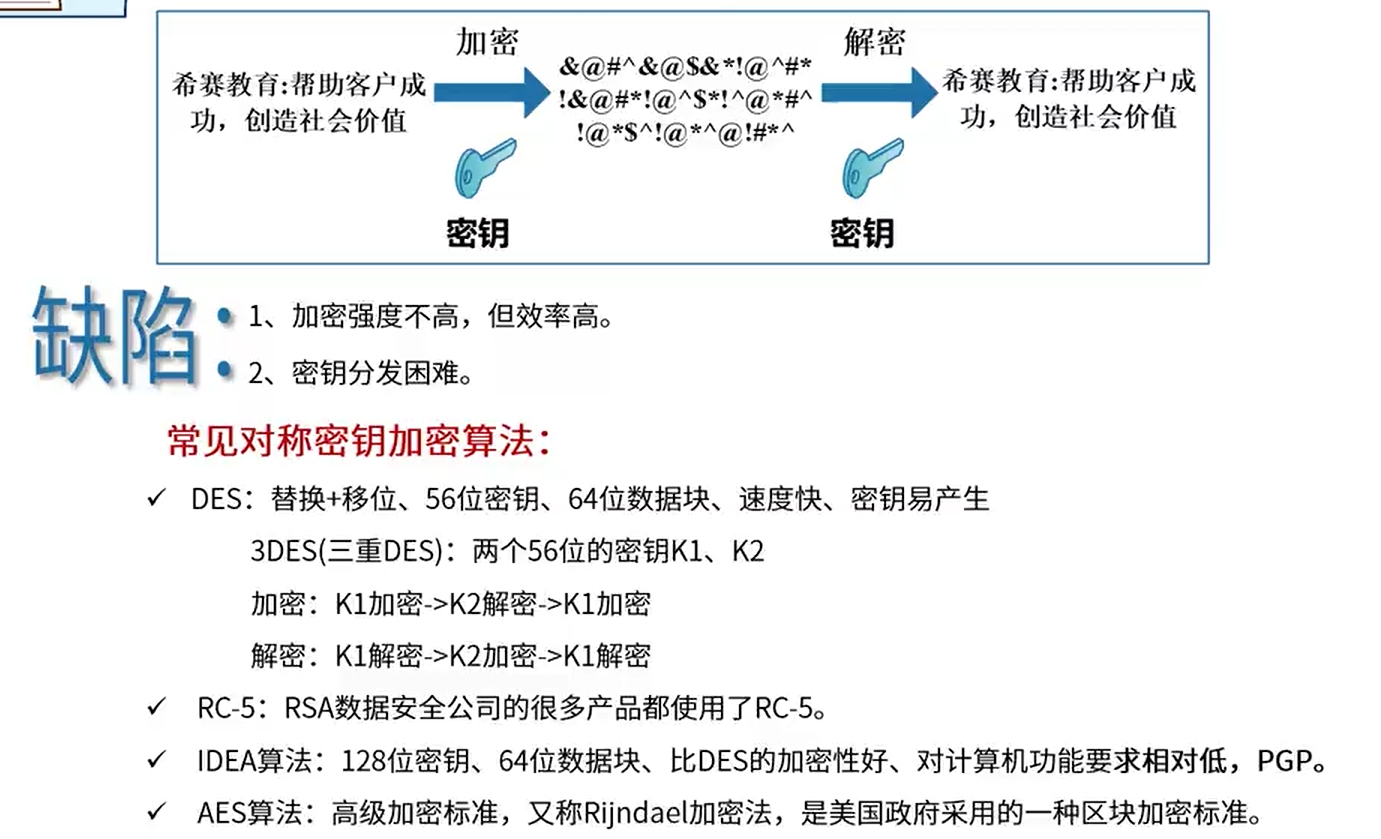

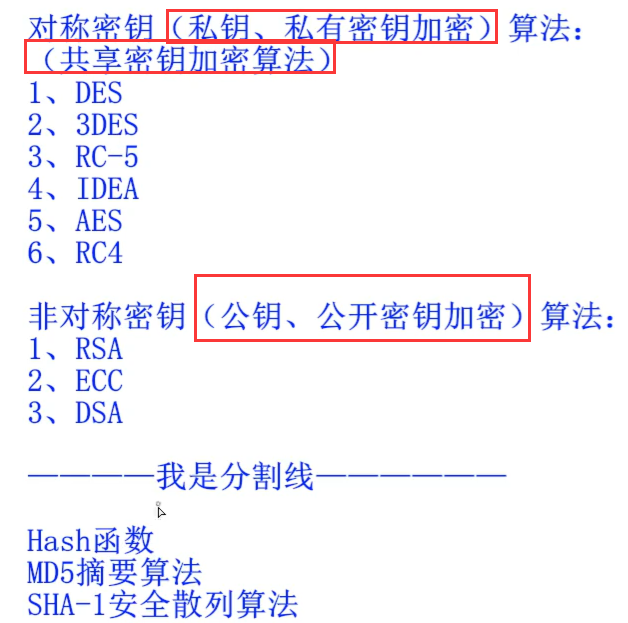

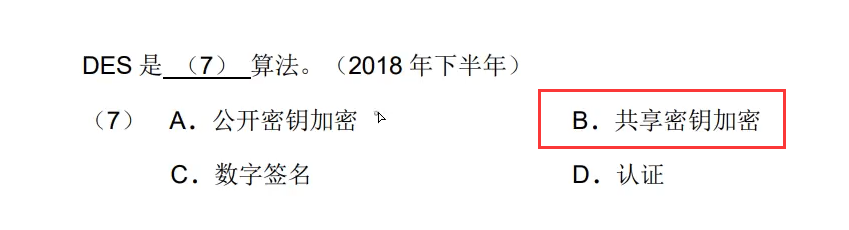

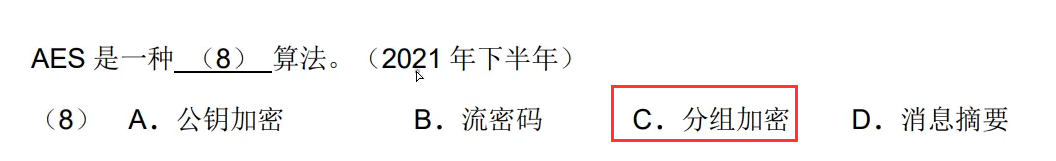

对称加密算法(共享密钥加密算法)

AES是一个迭代的、对称密钥分组的密码,它可以使用128、192 和256位密钥,并且用128位(16字节)分组加密和解密数据。

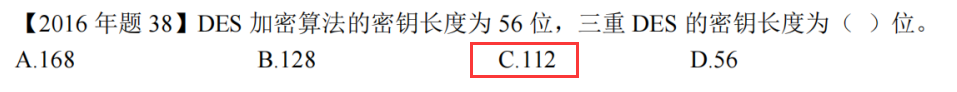

三重DES要用到2个DES的密钥,所以长度为12位

缺陷

1、加密强度不高,但效率高。

2、密钥分发困难。

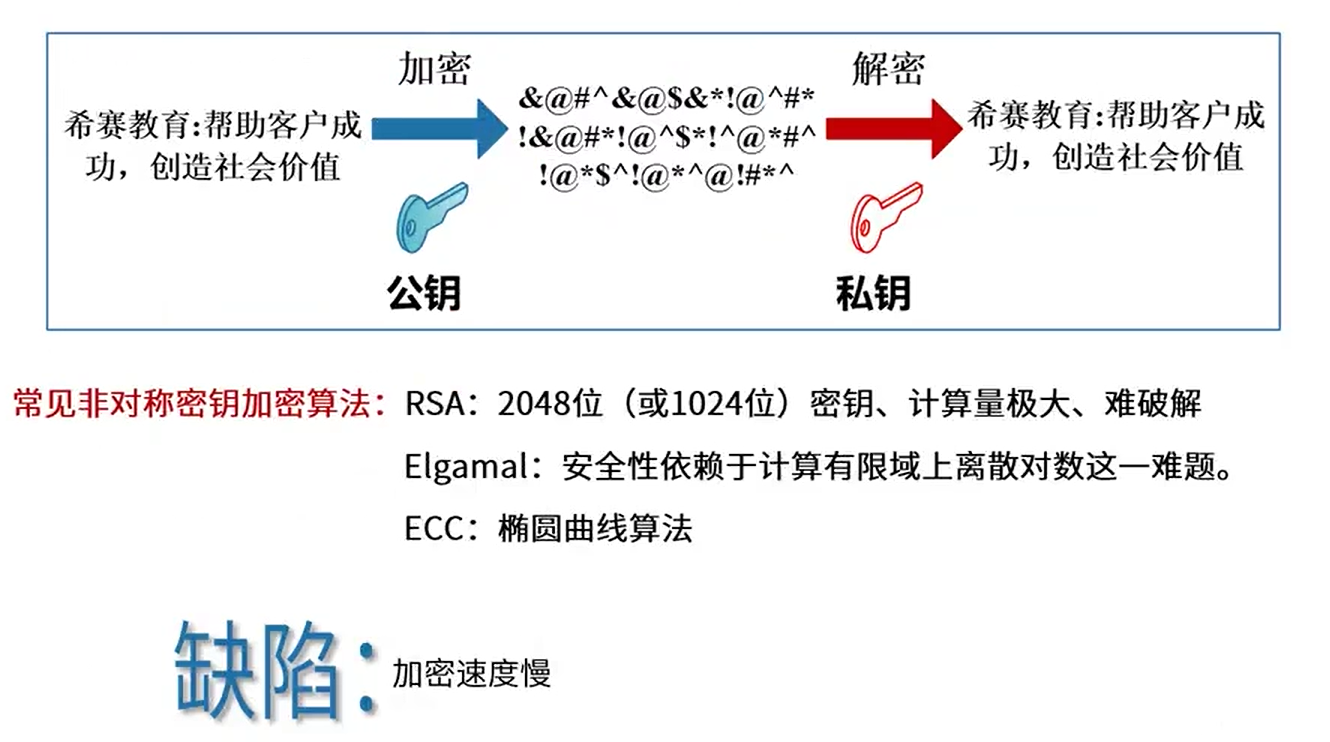

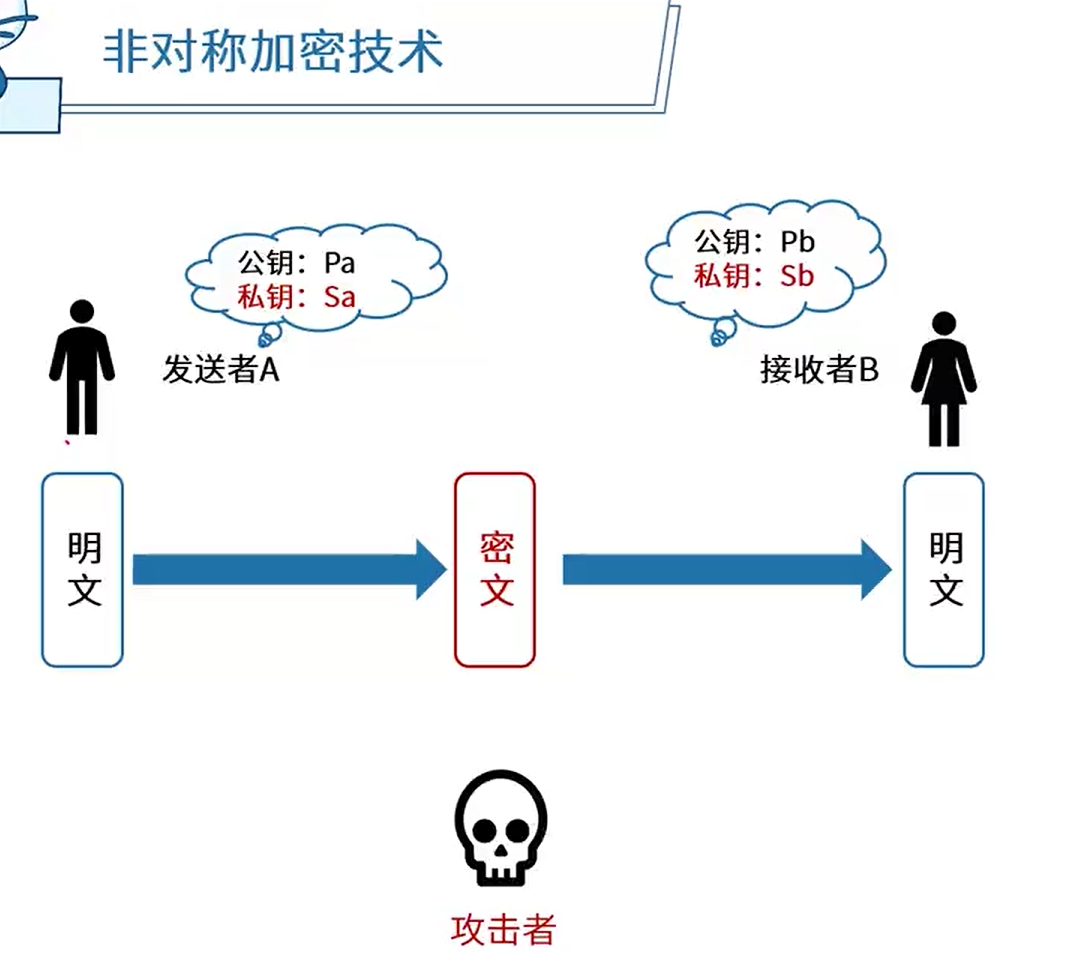

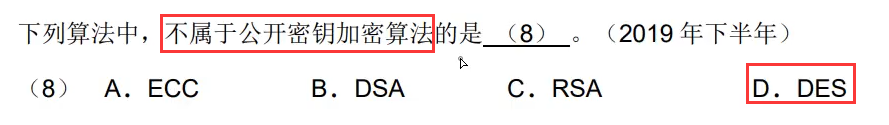

非对称加密算法(公开密钥加密算法)

DSA是一种非对称加密算法,用于实现数字签名的生成和验证。DSA算法基于离散对数问题,使用了大素数和模指数运算,具有较高的安全性。与传统的RSA算法相比,DSA算法在数字签名的生成和验证过程中更加高效。

缺陷:加密速度慢

讲解地址:202-对称加密与非对称加密_哔哩哔哩_bilibili

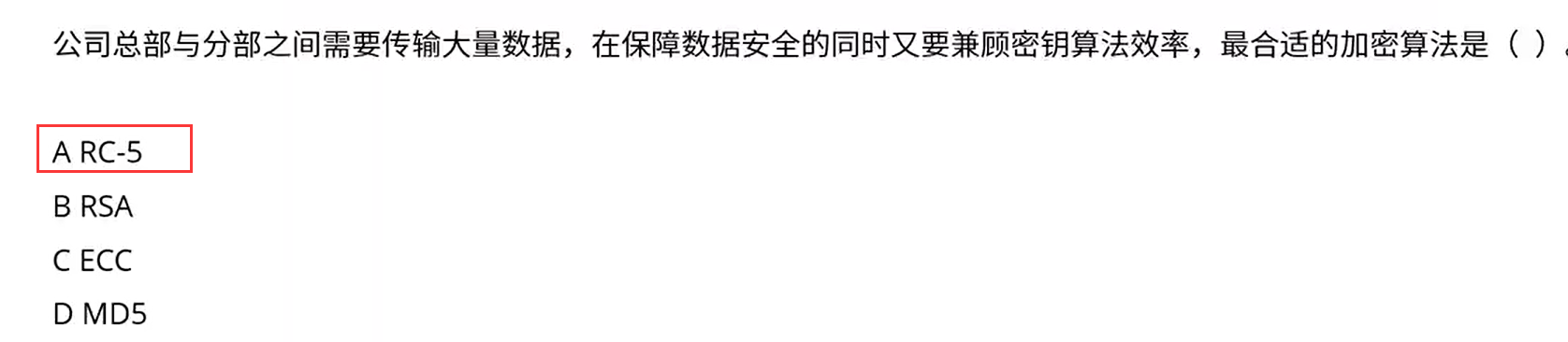

真题

真题

真题

真题

真题

![]()

骚戴理解:数字签名是非对称加密算法的一种方法来保证信息不会被篡改

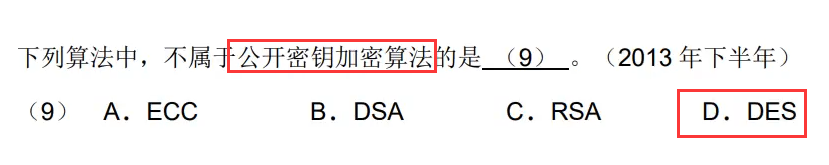

真题

真题

真题

真题

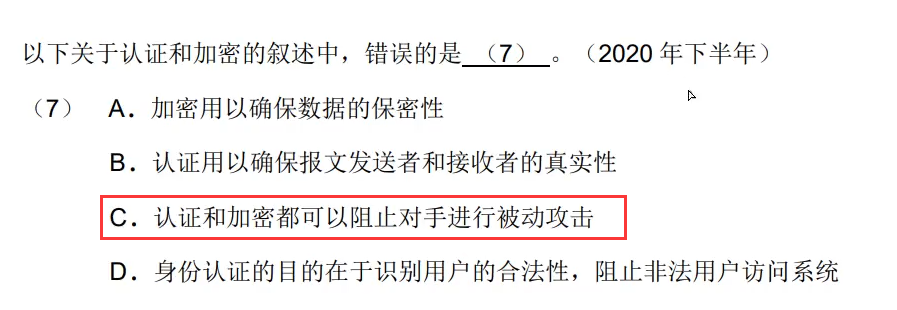

骚戴理解:认证处理主动攻击

真题

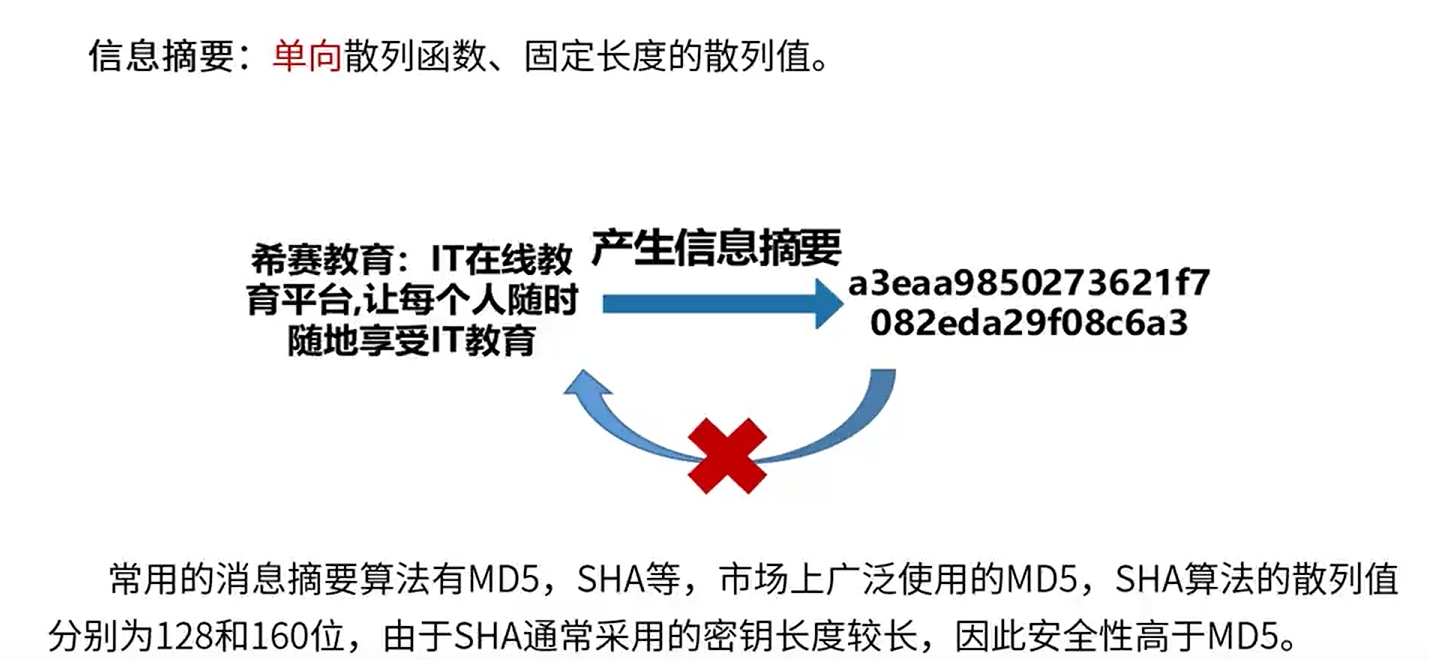

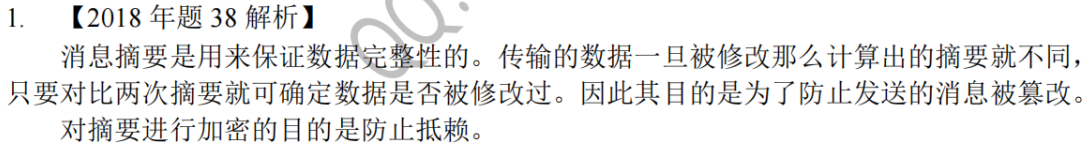

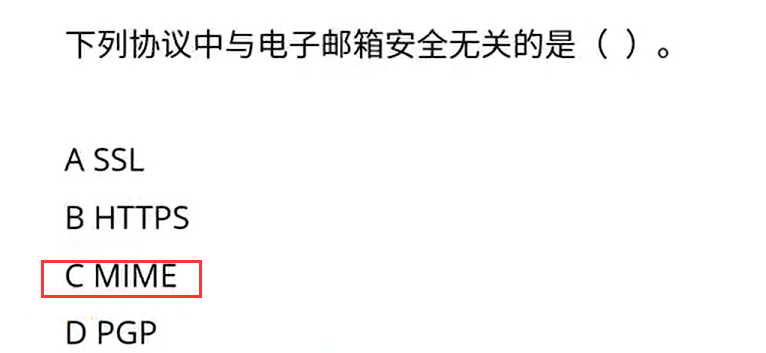

信息摘要

常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,MD5对任意长度的输入计算得到的结果长度为128位。

讲解地址:203-信息摘要_哔哩哔哩_bilibili

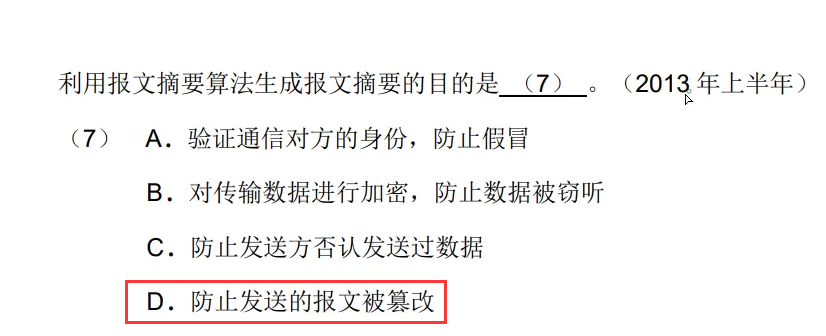

真题

真题

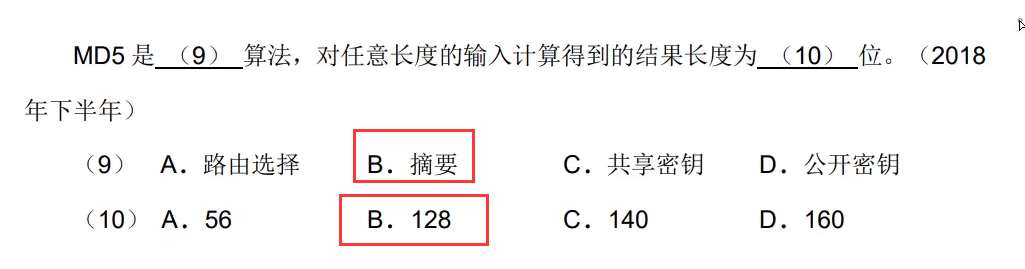

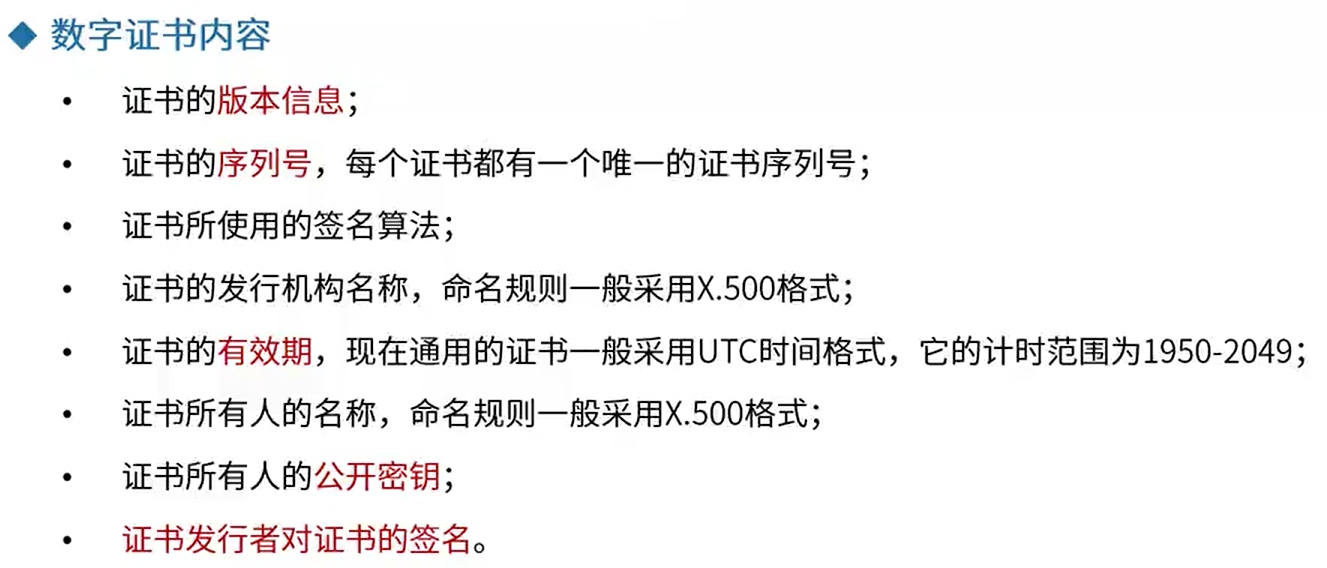

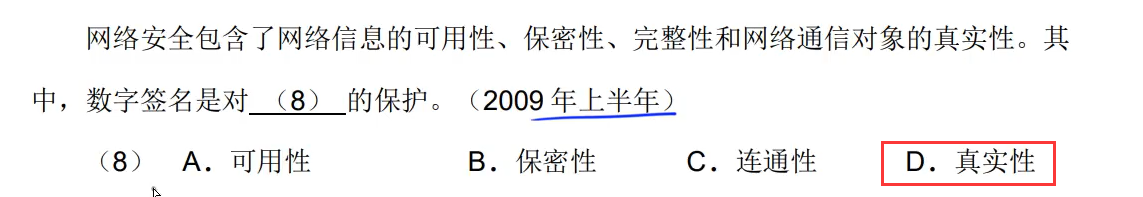

数字证书

讲解地址:207-数字证书_哔哩哔哩_bilibili

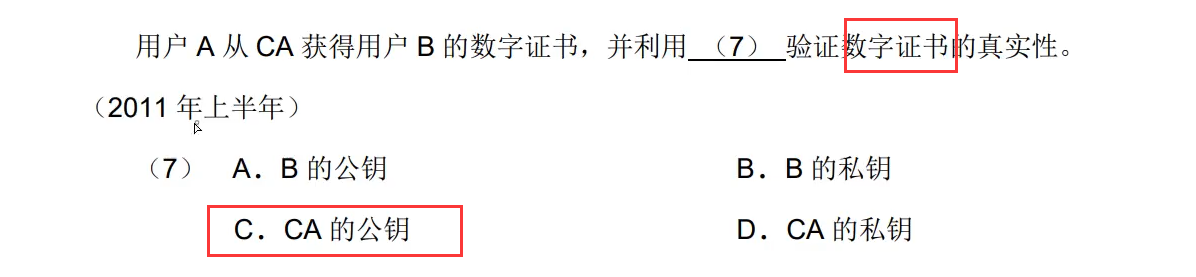

骚戴理解:数字证书其实就是第三方CA机构用自己的私钥来对用户的公钥进行数字签名来保证这个公钥不被篡改,然后接收方用CA的公钥进行解密得到发送方的公钥,所以数字证书认证后是可以获取到某个公钥的!

讲解地址:数字证书_哔哩哔哩_bilibili

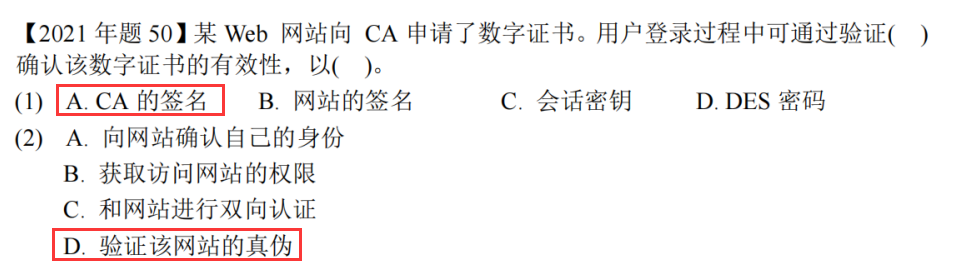

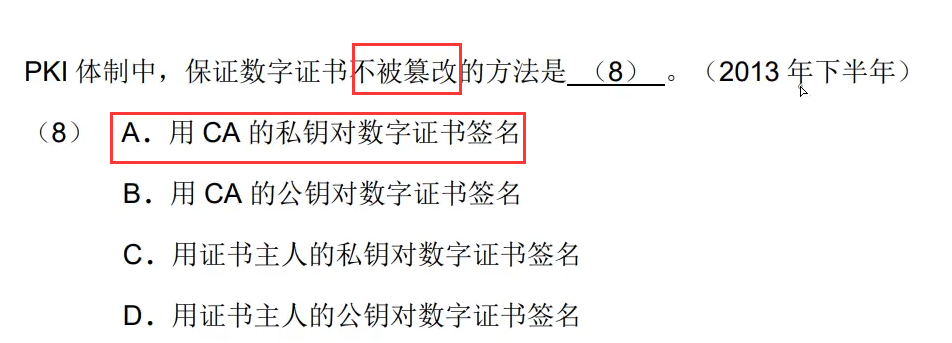

真题

真题

真题

真题

真题

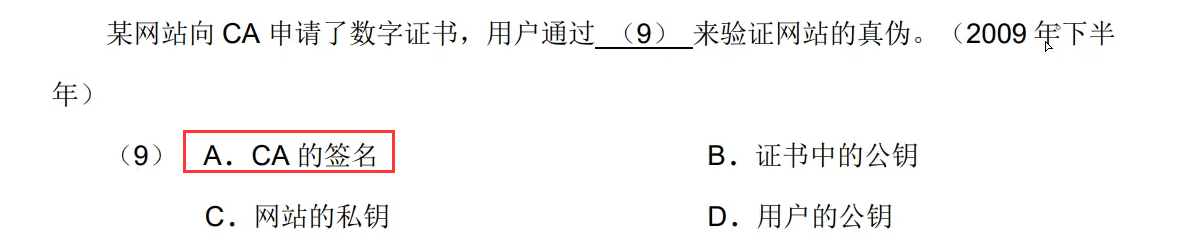

骚戴理解:这里注意是验证消息的一个真实性,而这个消息是用户A用自己的私钥进行加密的,所以用A的公钥进行加密

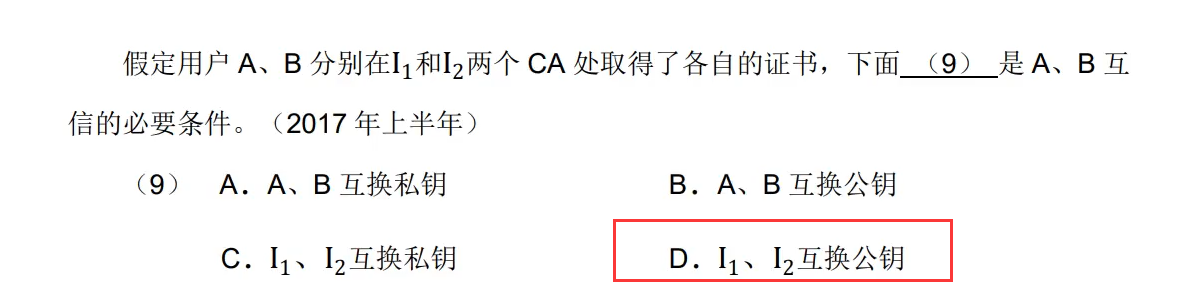

真题

真题

骚戴理解:这里我一开始是选择了B,但是D的话CA的公钥的权威性比用户自己的权威性要高

讲解地址:2017年上半年第9题_哔哩哔哩_bilibili

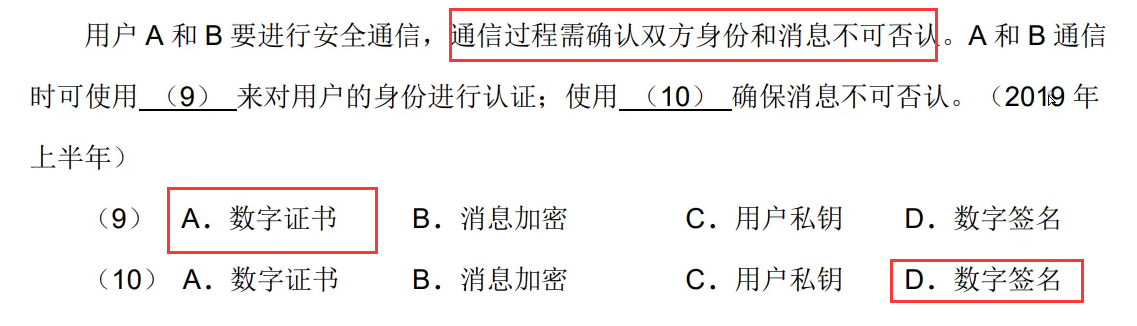

真题

骚戴理解:数字证书主要是用来对用户身份进行认证,而数字签名主要用于确保消息不可被否认

讲解地址:2019年上半年第9、10题_哔哩哔哩_bilibili

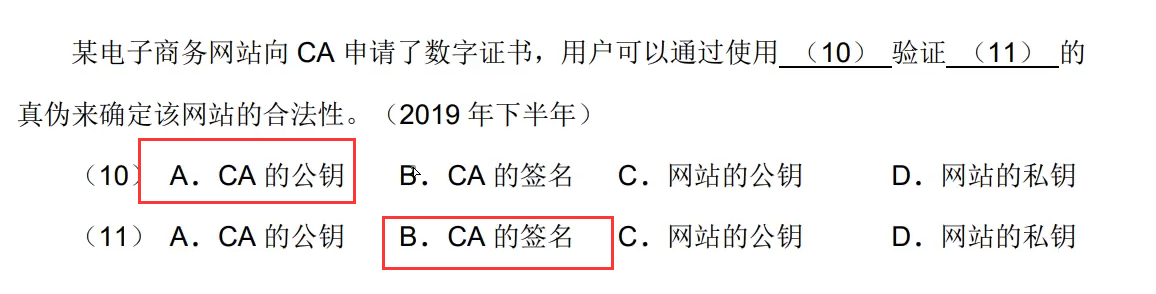

真题

讲解地址:2019年下半年第10、11题_哔哩哔哩_bilibili

数字签名

讲解地址:204-数字签名_哔哩哔哩_bilibili

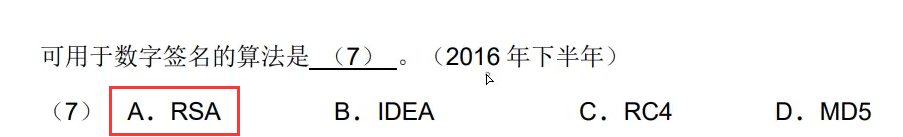

真题

真题

讲解地址:206-习题讲解2_哔哩哔哩_bilibili

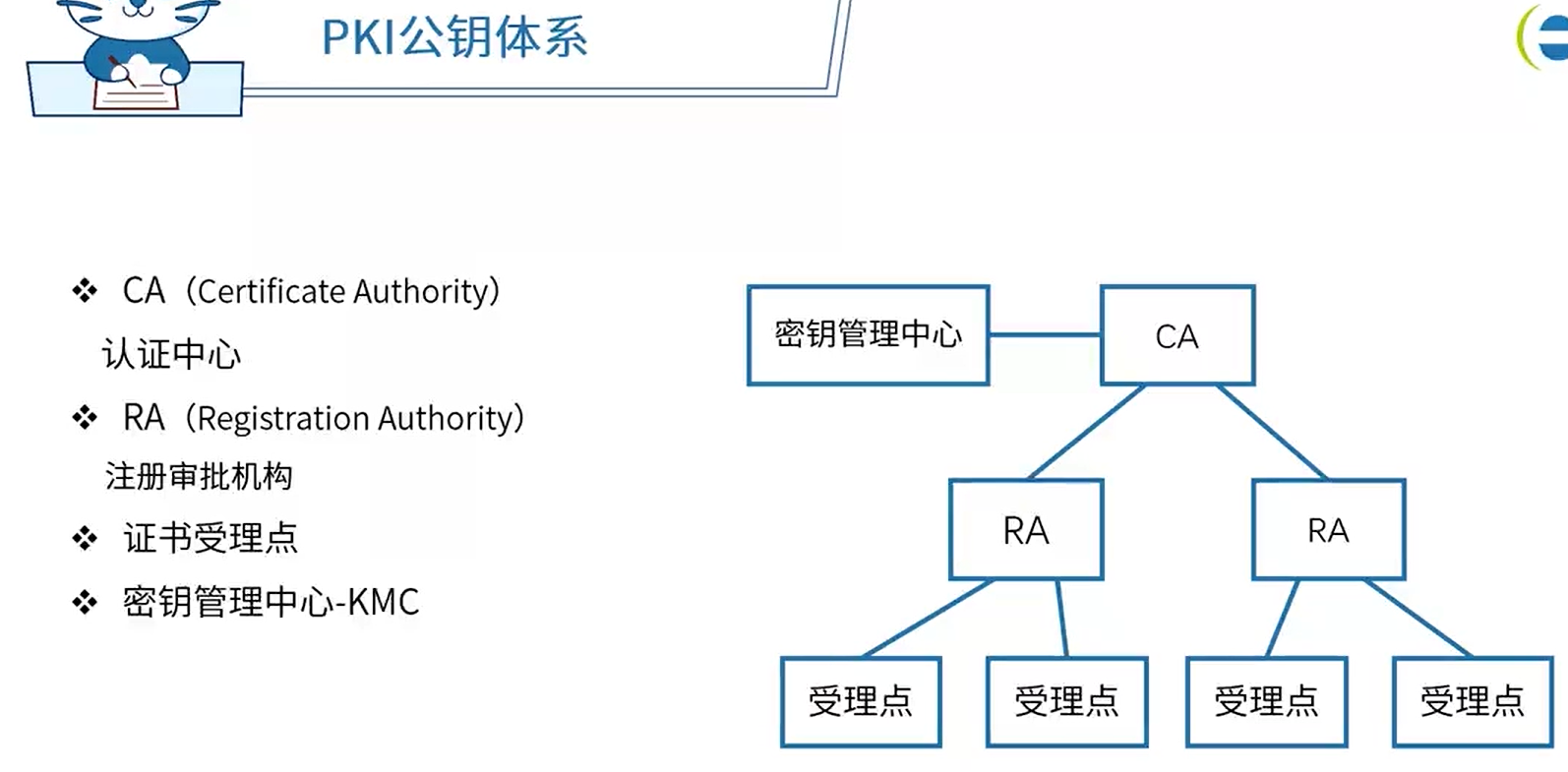

PKI公钥体系

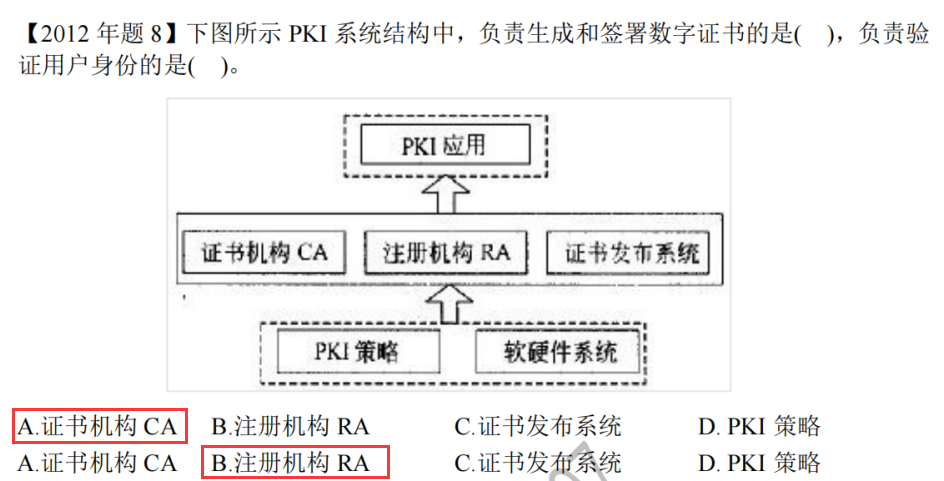

在pki系统体系中,证书机构ca负责生成和签署数字证书,注册机构ra负责验证申请数字证书用户的身份。

讲解地址:208-PKI公钥体系_哔哩哔哩_bilibili

真题

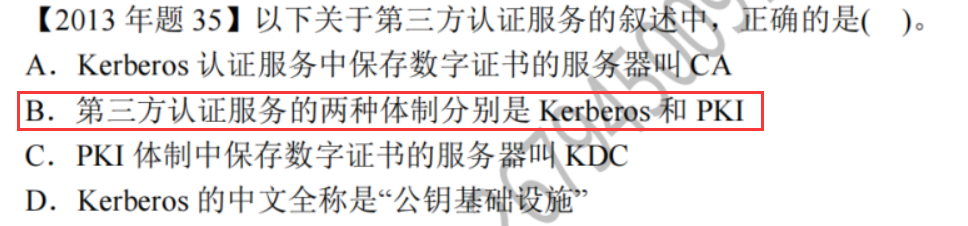

真题

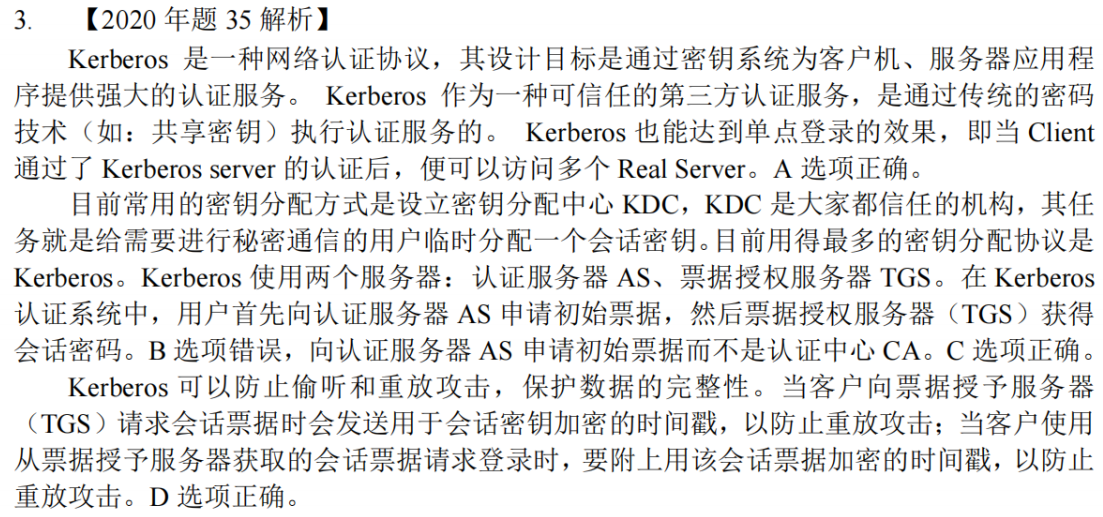

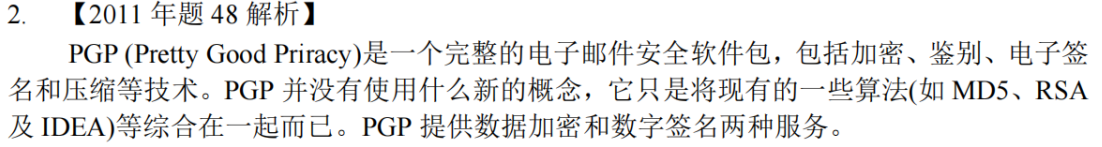

解析

ke正确答案是B. 第三方认证服务的两种体制分别是kerberos和pki。

解释其他错误选项:

A. 在Kerberos认证服务中,保存数字证书的服务器通常称为KDC(Key Distribution Center),而不是CA(Certificate Authority)。

C. 在PKI体制中,保存数字证书的服务器通常称为CA(Certificate Authority),而不是KDC。

D. Kerberos的中文全称不是公钥基础设施(PKI),而是凯撒认证系统(Kerberos Authentication System)。 PKI是一种基于公钥密码学的体制,与Kerberos是两个不同的认证服务体制。

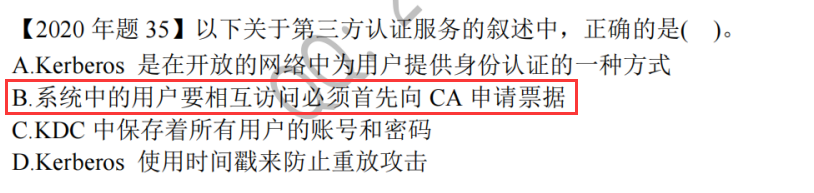

真题

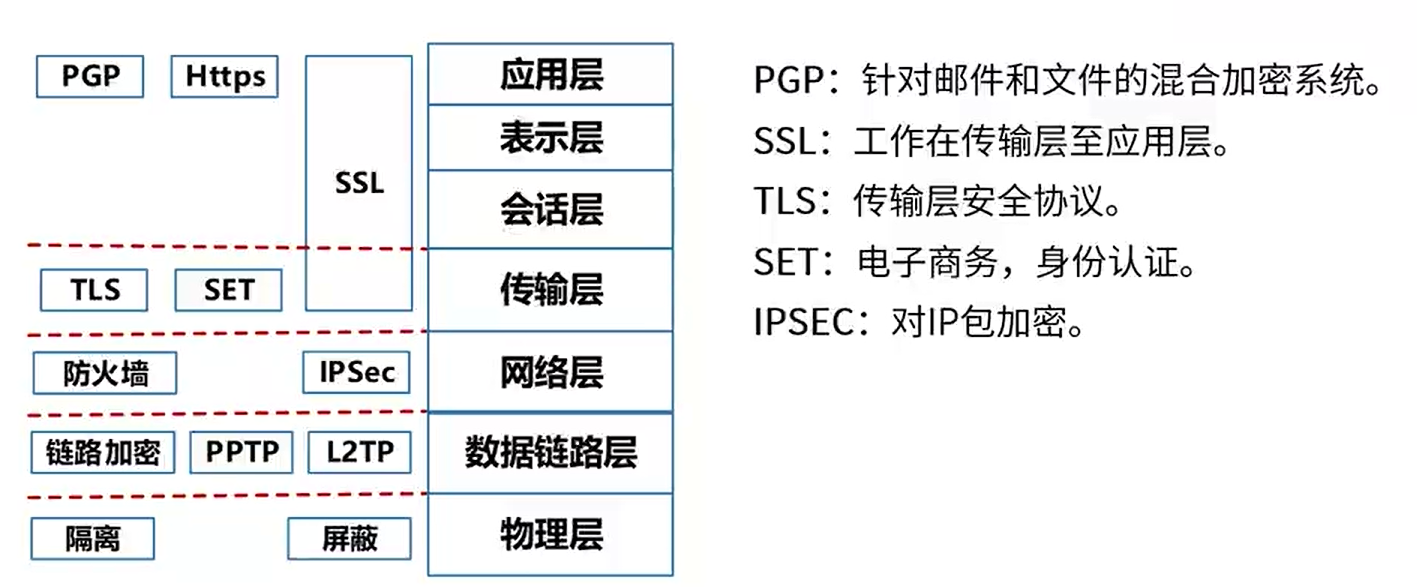

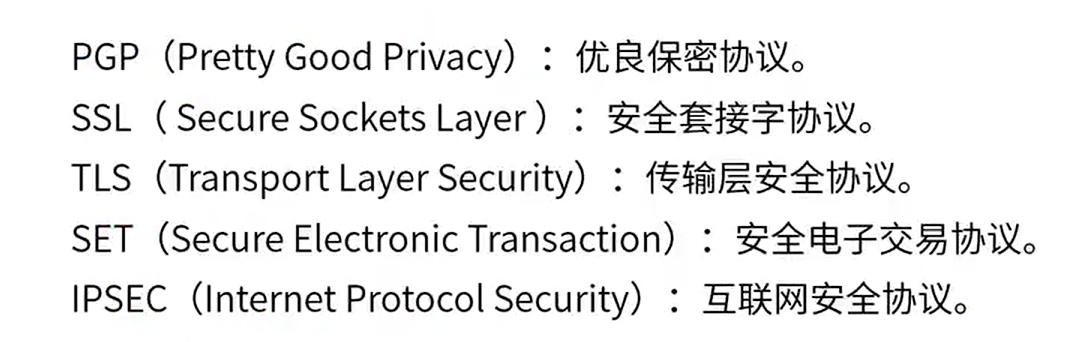

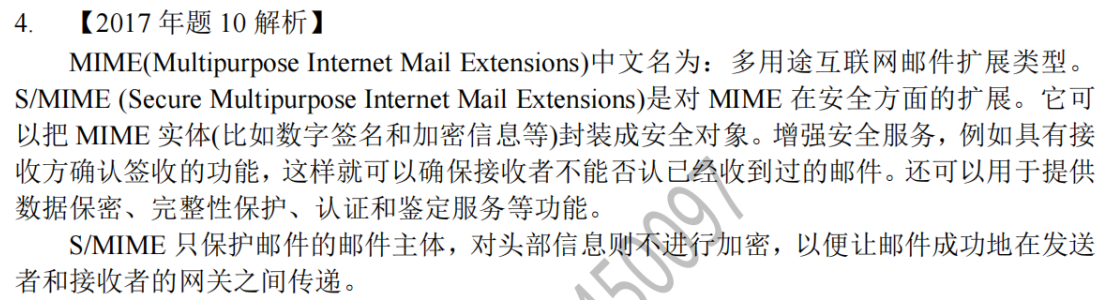

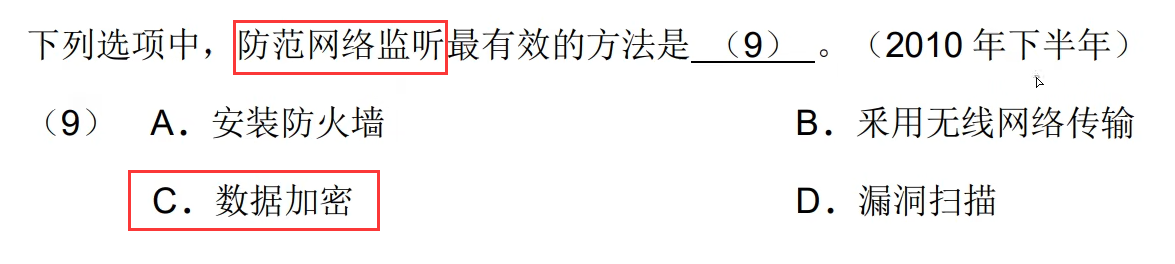

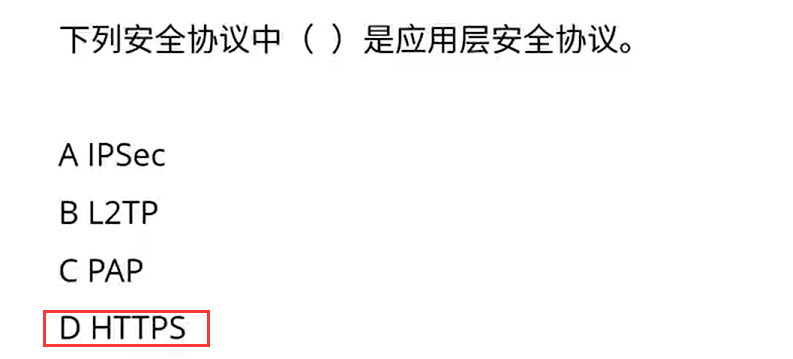

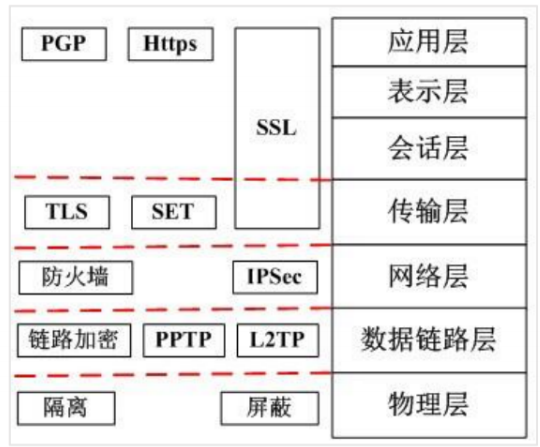

网络安全协议

骚戴理解:

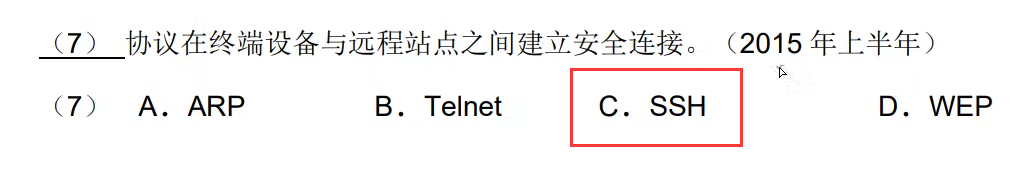

- WEP是有限等效保密协议

- ARP是IP地址解析成物理地址的协议

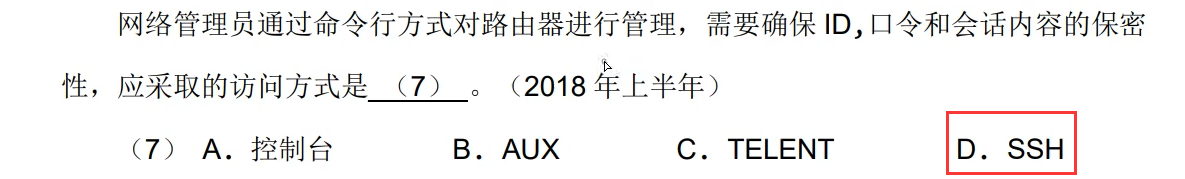

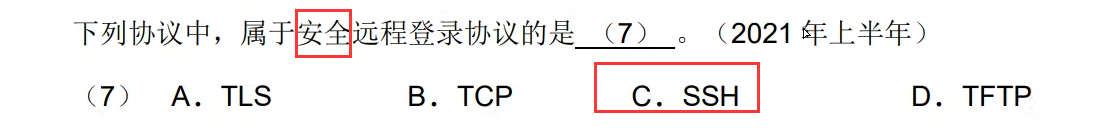

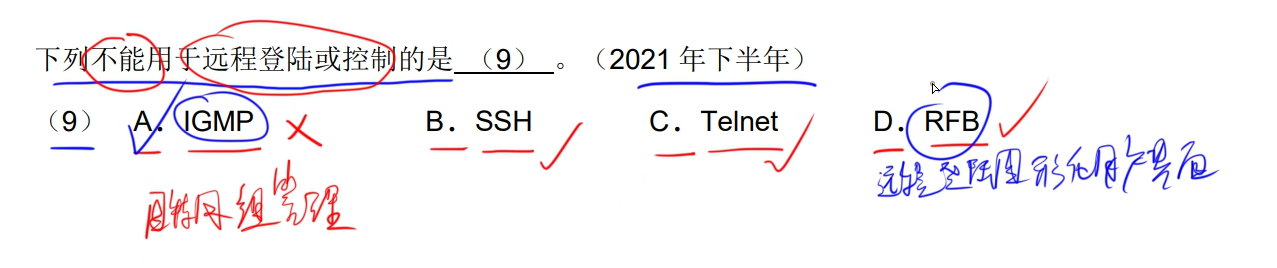

- Telnet是不安全的远程登录协议,而SSH是安全的远程登录协议,RFB是远程登录用户图形化界面

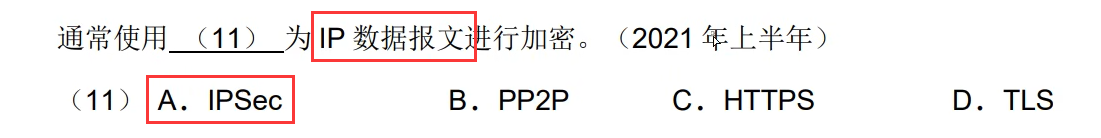

- IPSec是对ip数据报文进行加密

- L2TP是一种用于建立虚拟私人网络(VPN)连接的协议。它结合了PPTP和L2F的优点,提供了一种安全可靠的通信方式。L2TP协议主要用于在公共网络上建立安全的私人连接。它通过在用户计算机和VPN服务器之间创建一个安全隧道,将数据进行封装和加密,确保数据传输的安全性和完整性。

- PPTP即点对点隧道协议,是一种用于虚拟专用网络(VPN)的网络协议。它被广泛应用于远程访问VPN和企业内部网络连接。

- TFTP是一种简单的文件传输协议,常用于网络设备之间进行固件升级、配置文件传输等操作。它是在UDP的基础上实现的,相比于FTP等协议,TFTP更加简洁轻量。

- IGMP是一种基于IP协议的组播管理协议,用于在互联网中管理组播组的成员关系。IGMP协议是TCP/IP协议族中的一部分,主要用于组播路由器与主机之间的通信

- RFB协议是一种用于远程访问图形界面的协议。它允许用户通过网络连接到远程计算机,并在本地的客户端上查看和操作远程计算机的图形界面

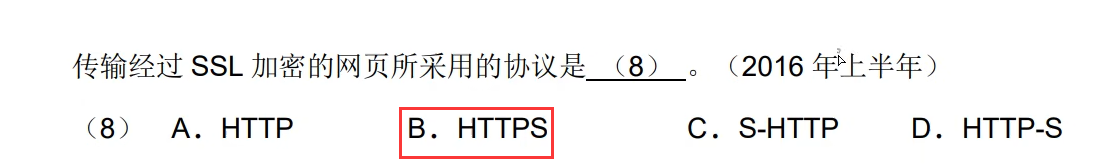

- Http端口号是80,不安全,Https(Http+SSL)端口号是443,安全,基于SSL安全协议

- AUX端口为异步端口,主要用于远程配置,也可用于拔号连接,还可通过收发器与MODEM进行连接。支持硬件流控制(Hardware Flow Control)。

- PP2P协议是一种允许两个或多个节点之间直接通信的协议。与传统的客户端-服务器模型不同,PP2P协议允许节点之间直接交换数据,而无需通过中间服务器。

- JGMP是因特网组管理协议

- JGMP是一种基于Java的通用管理协议。它可以用于网络设备、服务器、操作系统等各种管理系统之间进行通信和管理操作

- set协议是一种在计算机网络中使用的协议,它用于实现可靠的数据传输和通信。该协议可以用于建立连接、传输数据和断开连接等操作

- 边界网关协议(BGP)是运行于 TCP 上的一种自治系统的路由协议。 BGP 是唯一一个用来处理像因特网大小的网络的协议,也是唯一能够妥善处理好不相关路由域间的多路连接的协议。

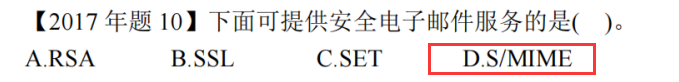

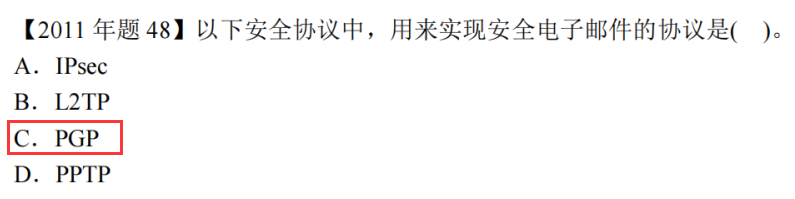

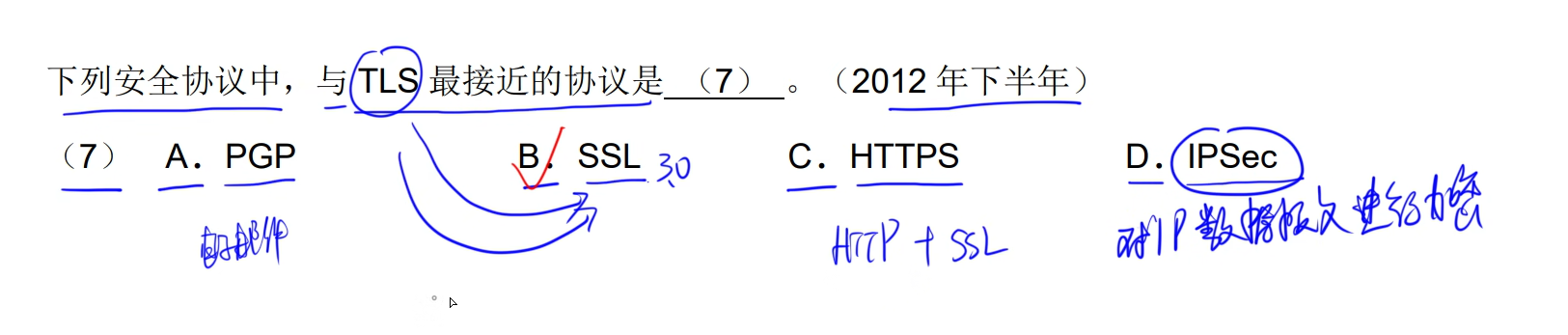

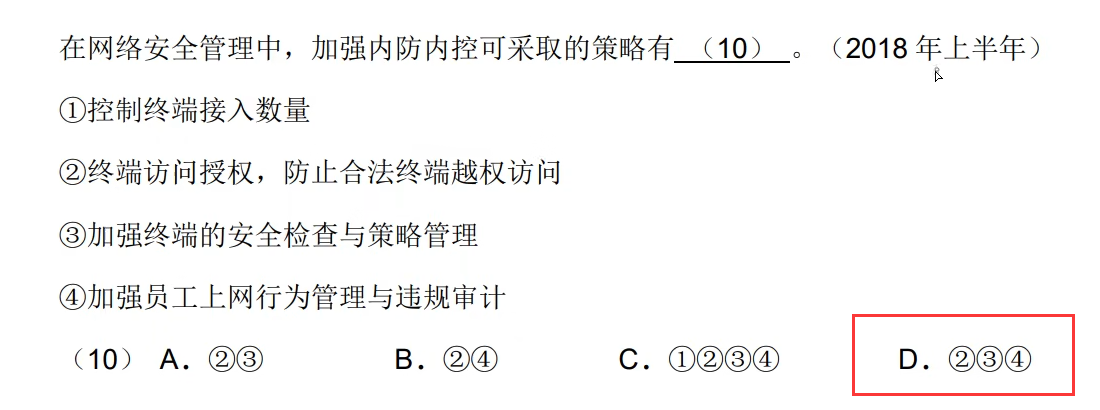

真题

真题

真题

真题

真题

真题

真题

真题

真题

真题

真题

真题

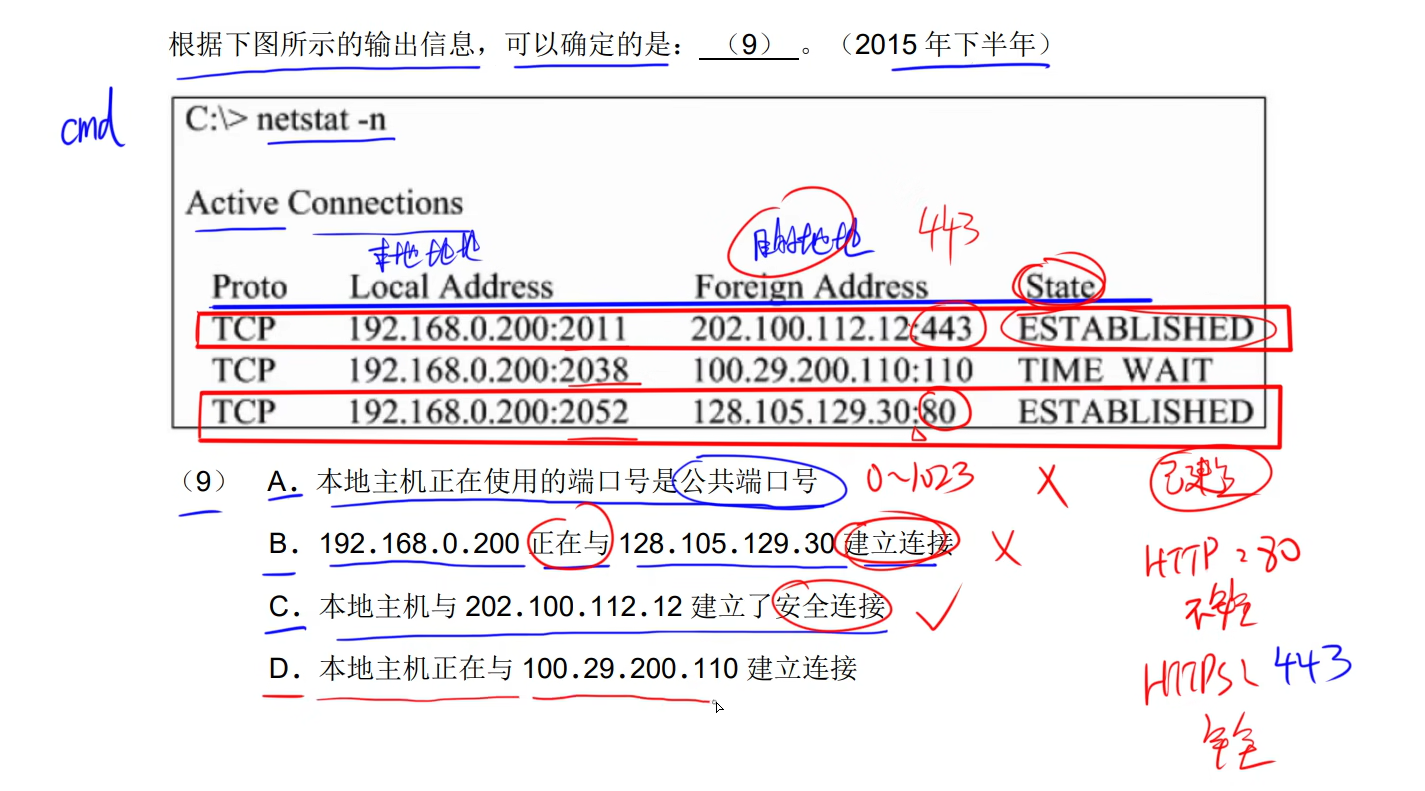

0-1023是公共端口号

讲解地址:2015年下半年第9题_哔哩哔哩_bilibili

真题

真题

真题

真题

真题

真题

真题

真题

讲解地址:209-网络安全协议_哔哩哔哩_bilibili

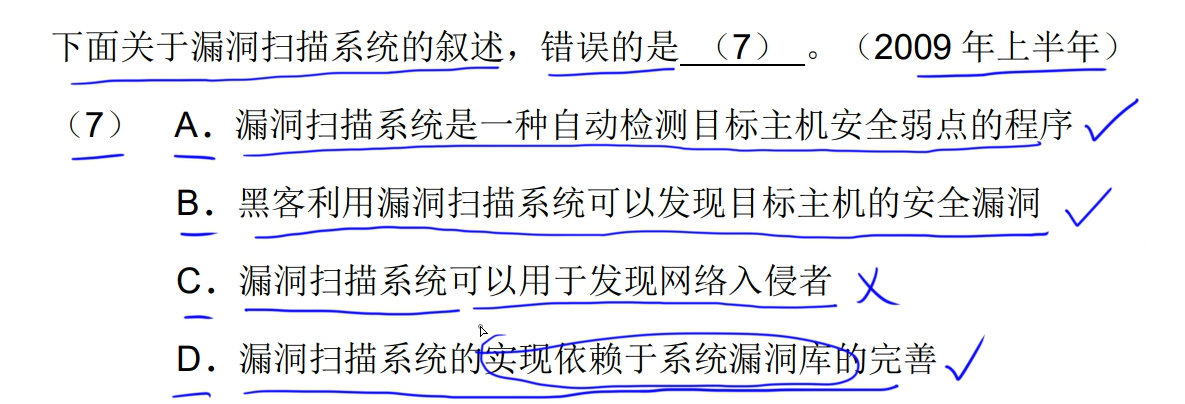

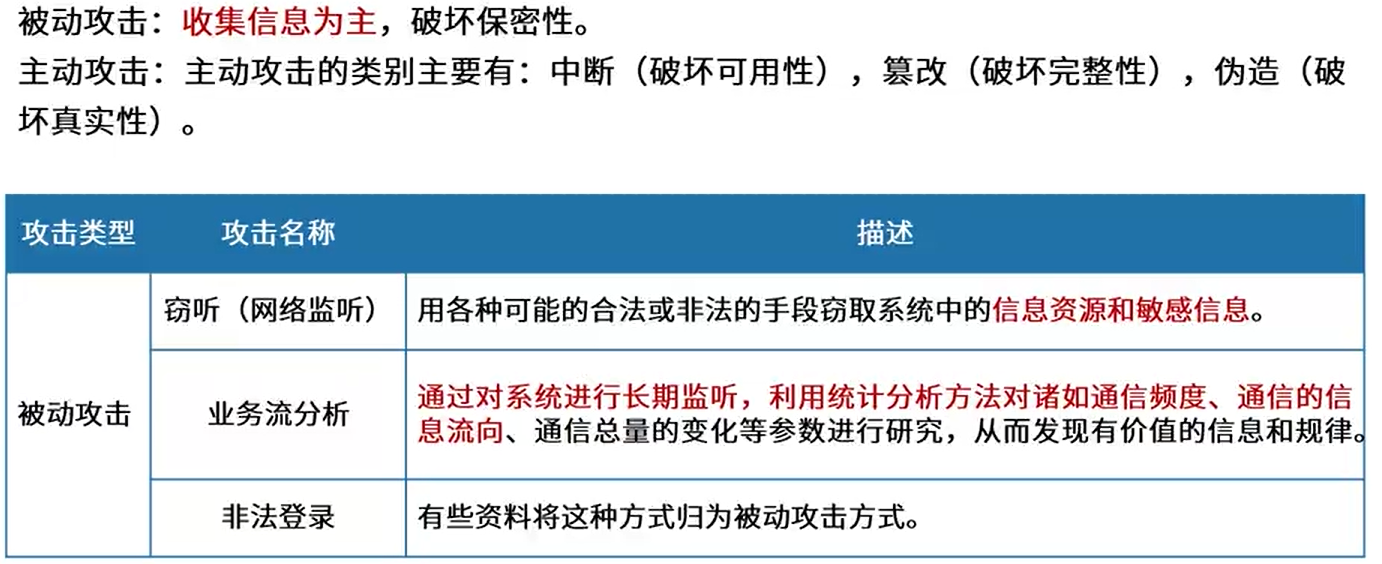

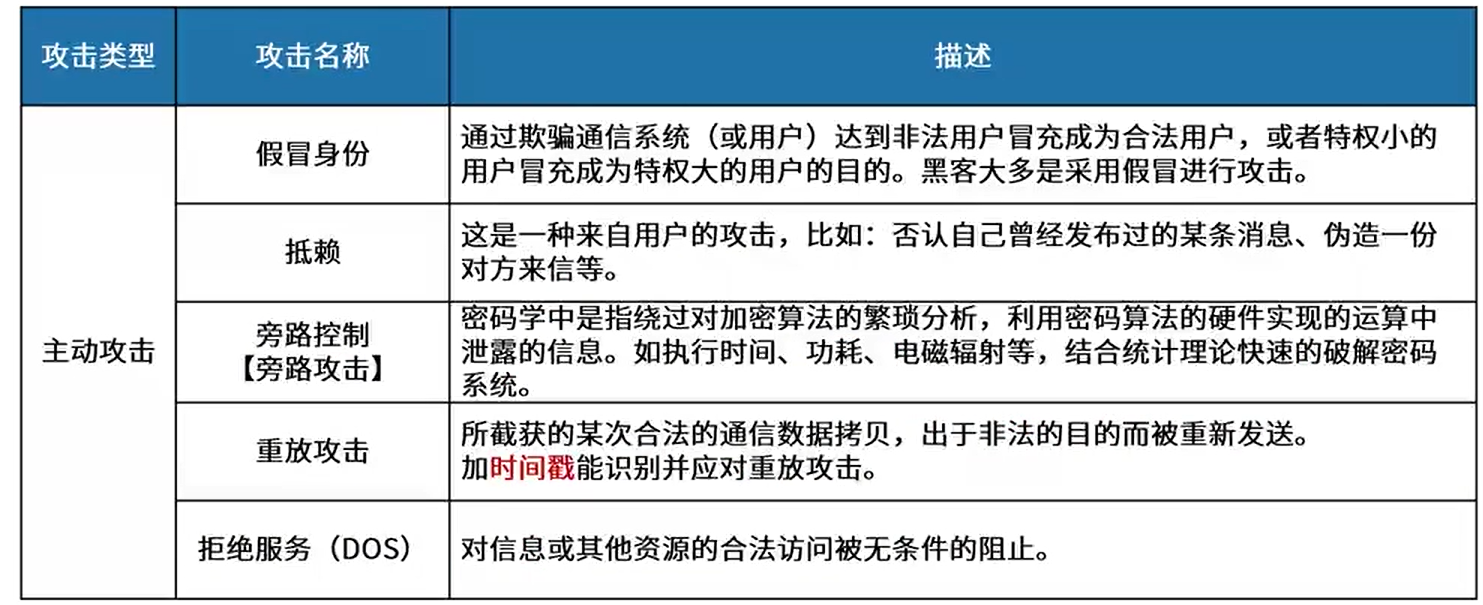

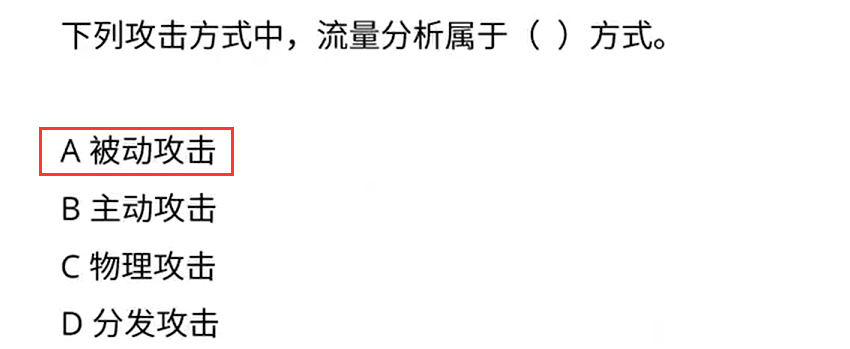

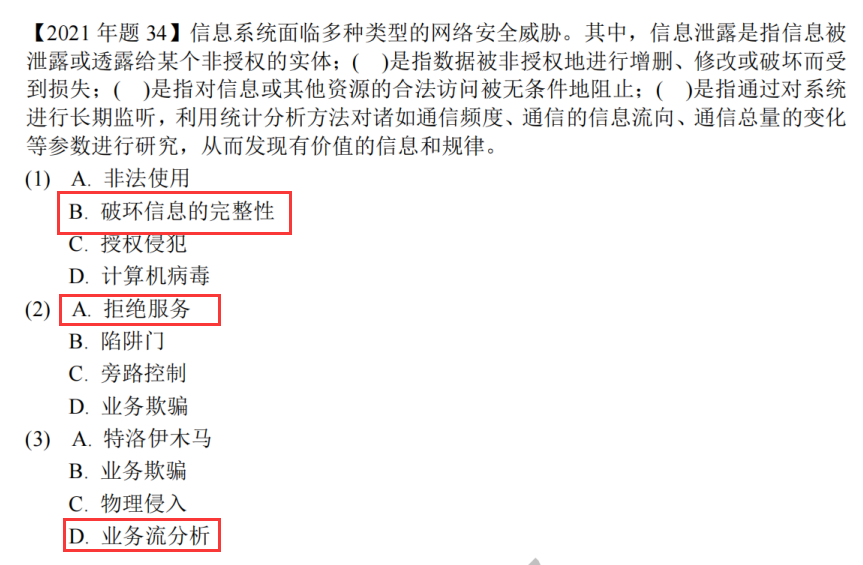

主动攻击与被动攻击

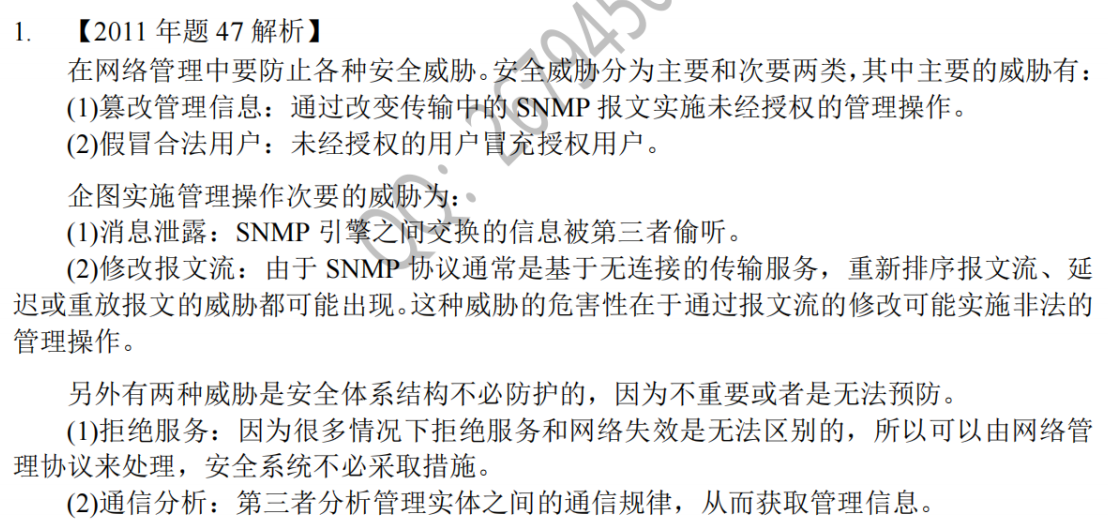

在网络管理中要防止各种安全威胁。安全威胁分为主要和次要两类,其中主要的威胁有:

(1)篡改管理信息:通过改变传输中的snmp报文实施未经授权的管理操作。

(2)假冒合法用户:未经授权的用户冒充授权用户。

企图实施管理操作次要的威胁为:

(1)消息泄露:snmp引擎之间交换的信息被第三者偷听。

(2)修改报文流:由于snmp协议通常是基于无连接的传输服务,重新排序报文流,延迟或重放报文的威胁都可能出现。这种威胁的危害性在于通过报文流的修改可能实施非法的管理操作。

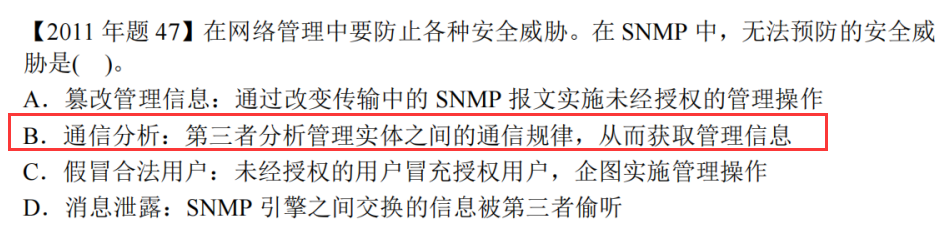

另外有两种威胁是安全体系结构不必防护的,因为不重要或者是无法预防。

(1)拒绝服务:因为很多情况下拒绝服务和网络失效是无法区别的,所以可以由网络管理协议来处理,安全系统不必采取措施。

(2)通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息。

讲解地址:210-主动攻击与被动攻击_哔哩哔哩_bilibili

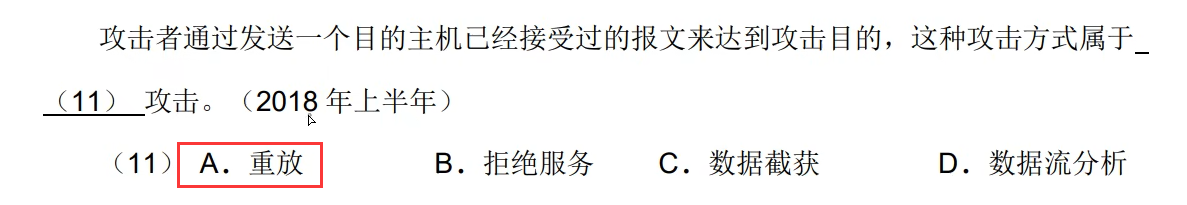

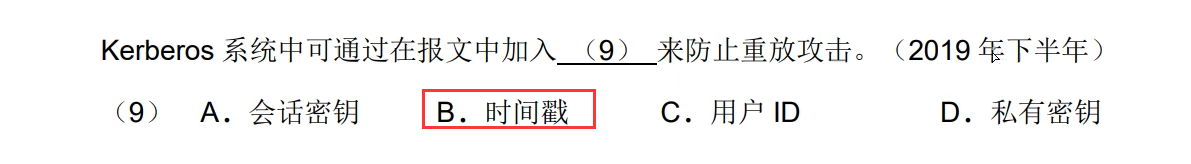

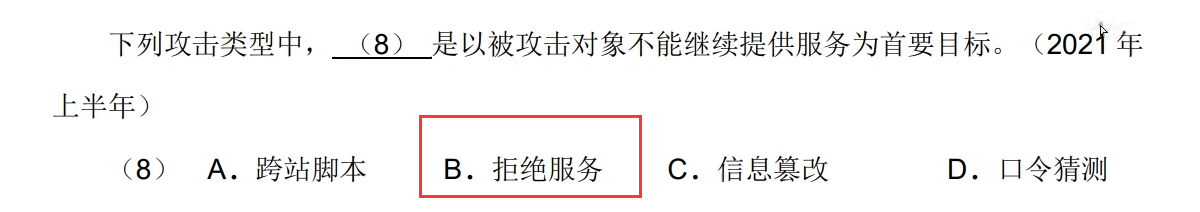

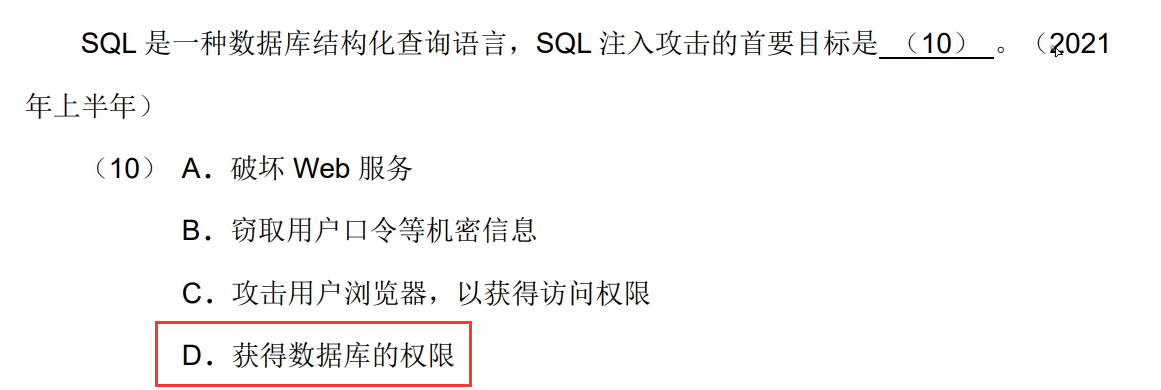

真题

真题

![]()

真题

真题

真题

真题

真题

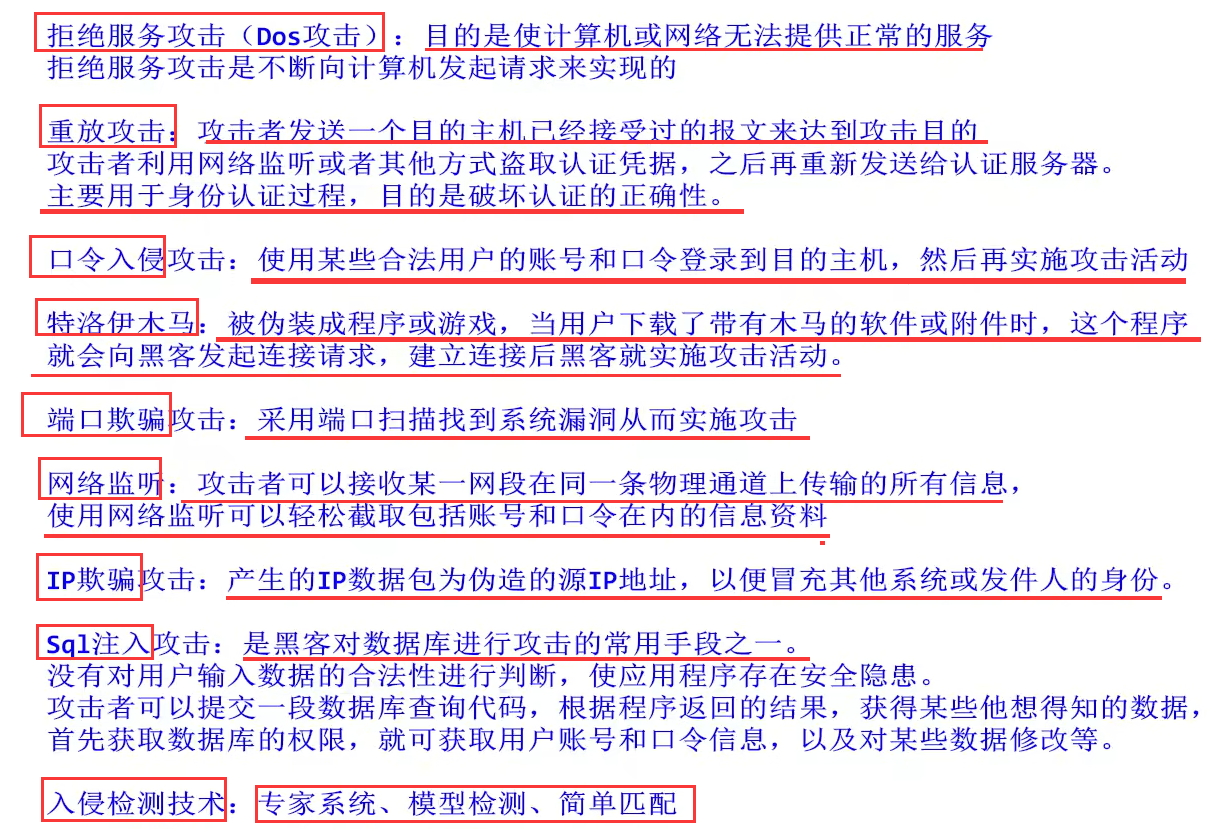

骚戴理解:这里的端口扫描很容易误认为是安全检测手段,其实是攻击手段,黑客去扫描端口哪里有漏洞就搞哪里

真题

真题

真题

真题

真题

真题

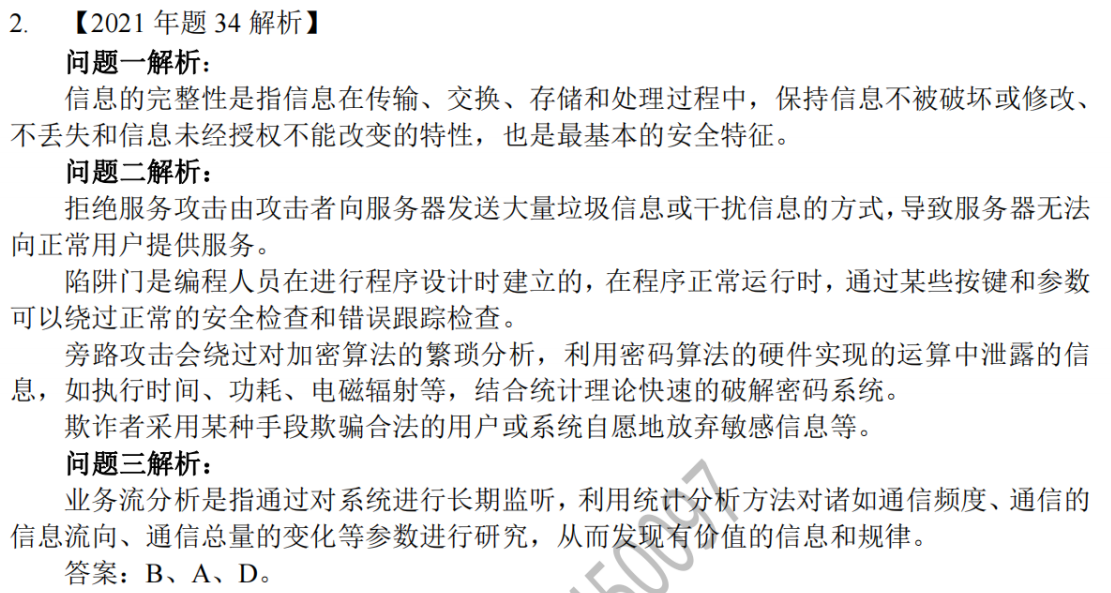

真题

解析

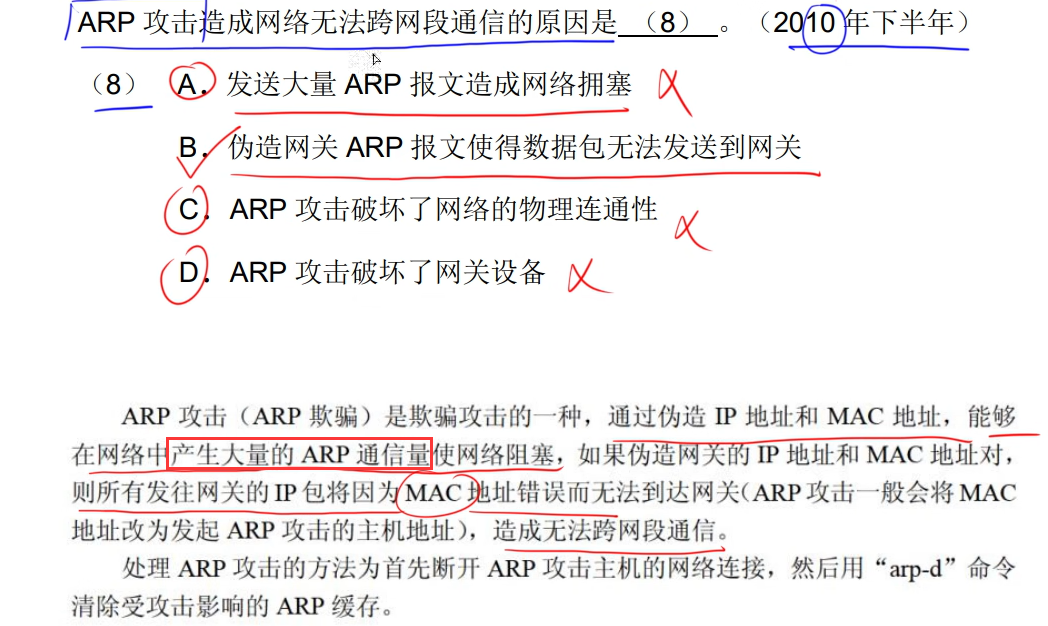

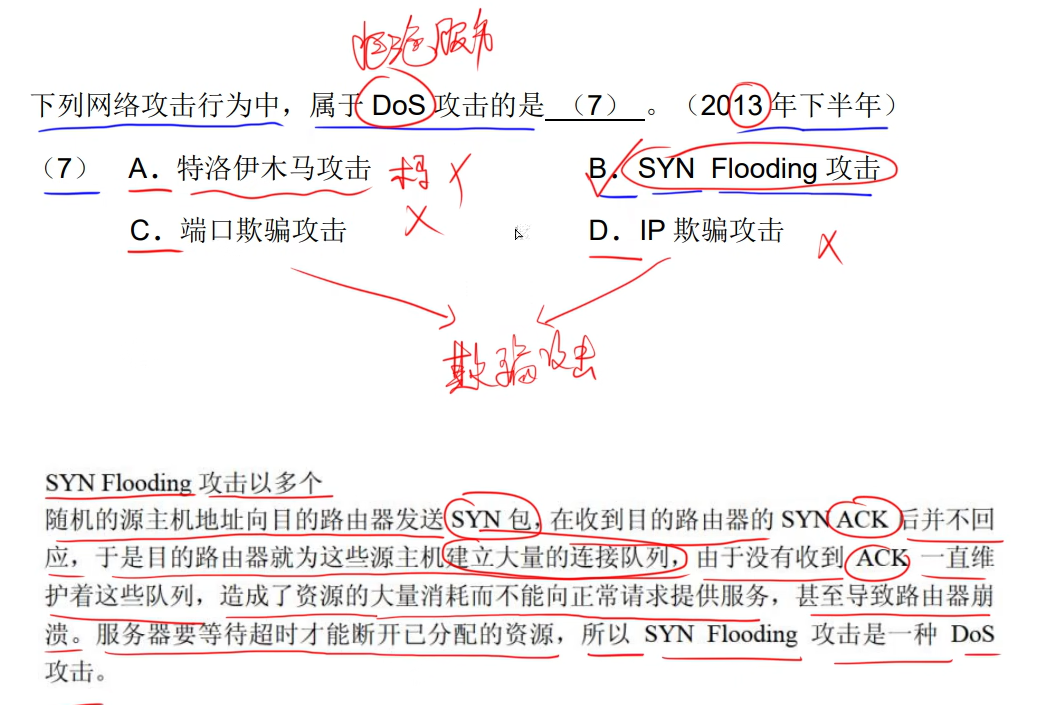

此题考察信息安全的抗攻击技术,出自书4.7章节,属于常规低频考点。SYN Flood攻击的原理。该攻击利用TCP三次握手的漏洞,向目标计算机发送大量的TCP连接请求(SYN报文)并不回应目标计算机的SYN-ACK报文,导致

目标计算机等待连接,形成大量的半连接造成资源浪费,最终导致服务不可用。攻击者还可以伪造源地址向目标计算机发起攻击。本段内容与TCP报文的处理过程没有直接关系,因此B、C、D选项错误,A选项正确

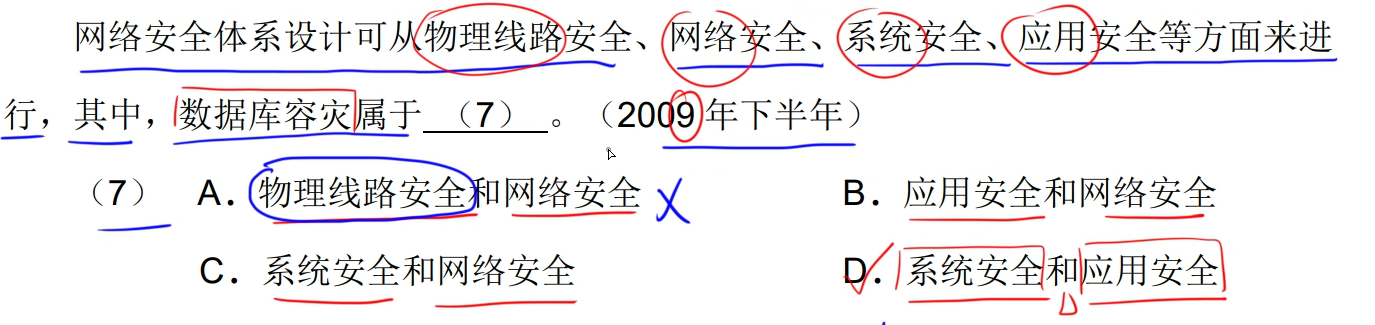

安全保护等级标准

讲解地址:211-安全保护等级标准_哔哩哔哩_bilibili

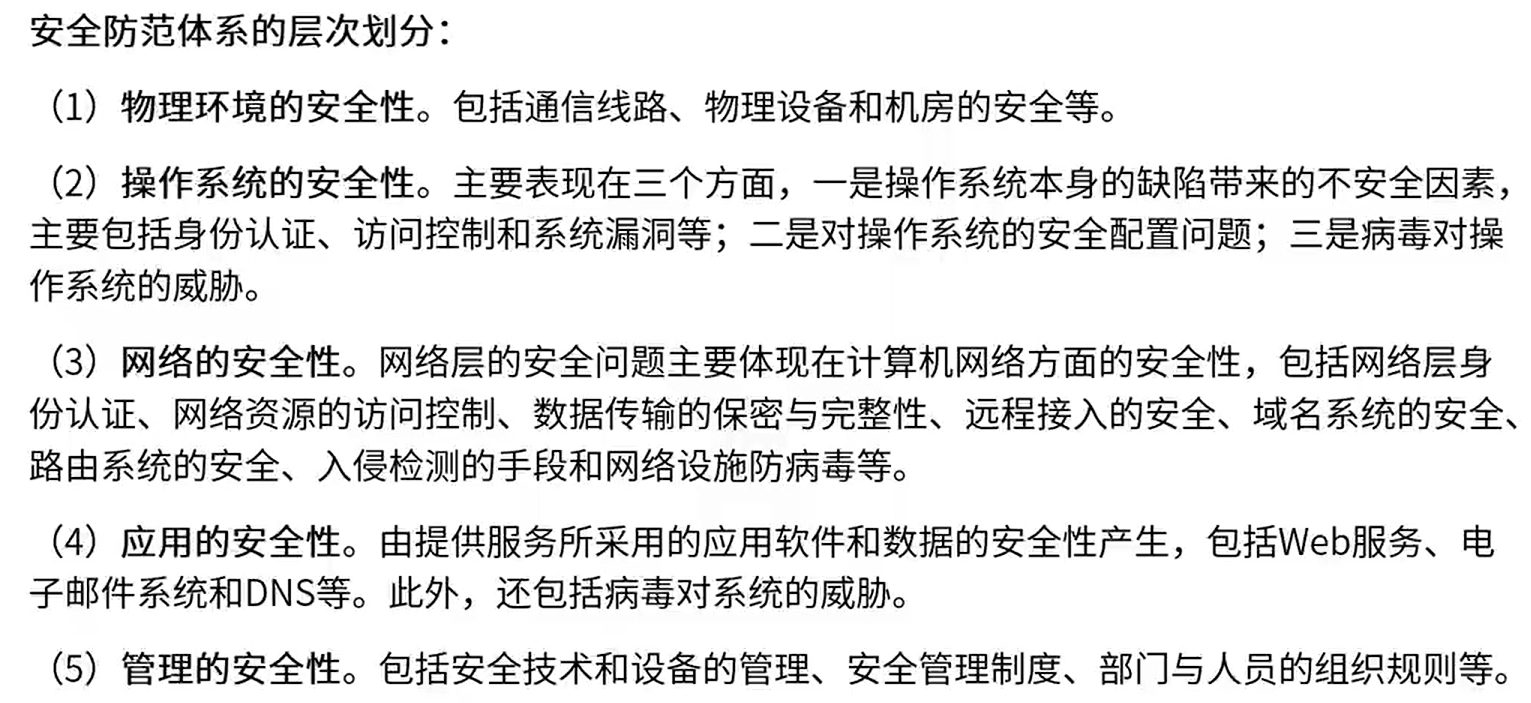

安全防范体系的层次

真题

讲解地址:212-安全防范体系的层次_哔哩哔哩_bilibili

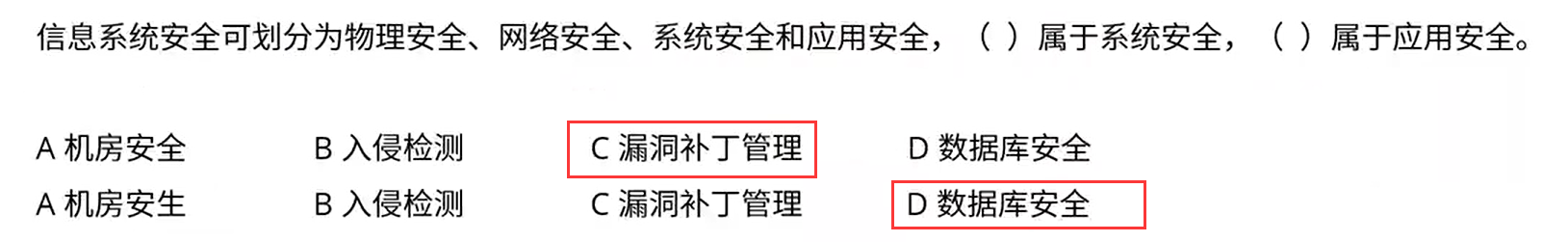

安全体系结构

讲解地址:213-安全体系结构_哔哩哔哩_bilibili

无家可归

真题

真题

真题

真题

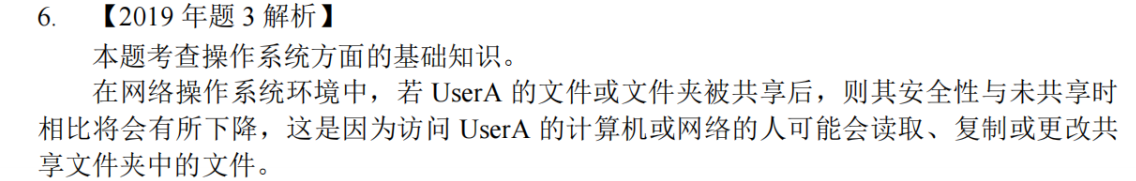

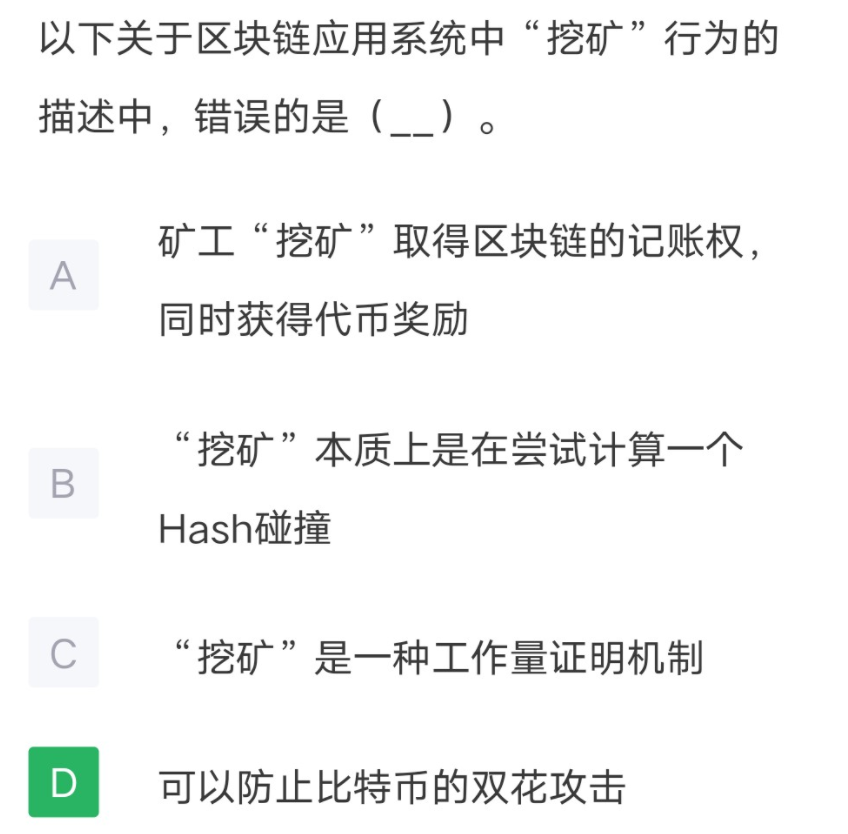

解析

此题考察区块链技术在比特币网络中的应用,属于超纲知识点。比特币网络采用“挖矿”来生成新的比特币,并通过计算哈希函数来确认交易的过程。哈希函数存在哈希碰撞现象,而工作量证明机制PoW是一种共识机制,其优势在于工作量越多收益越大。中本聪通过对区块加上时间戳的方式解决了“双花”问题,保证了交易记录的真实性和有效性。因此,A、B、C选项正确,D选项错误。

真题

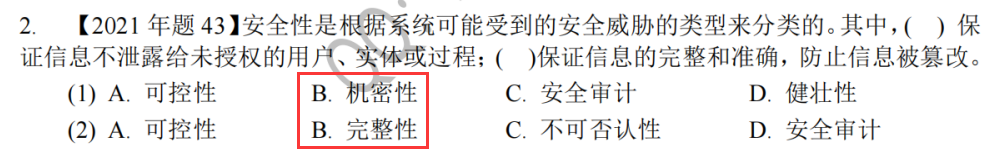

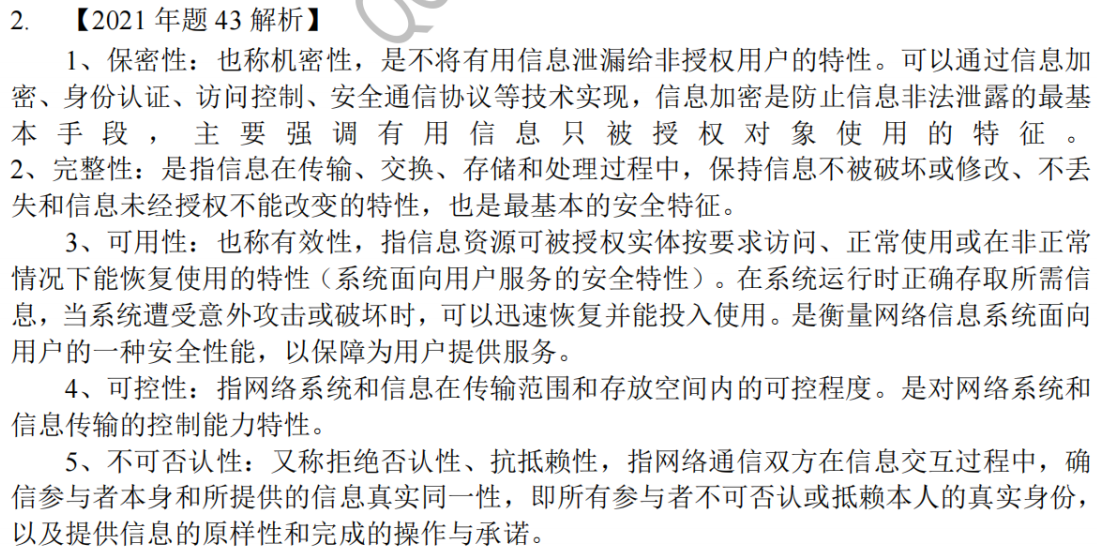

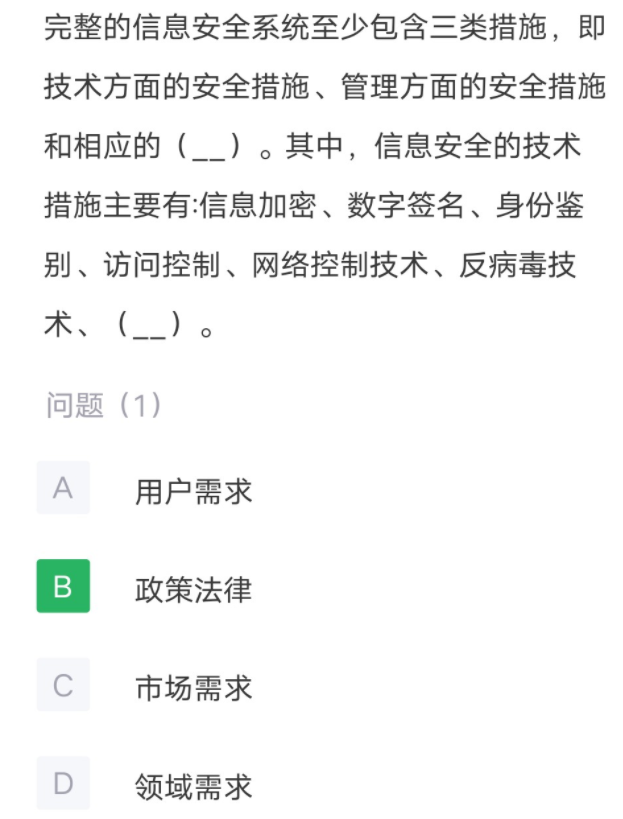

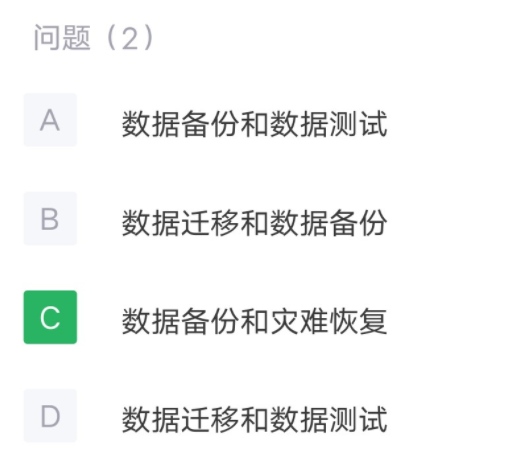

解析

此题考察信息安全技术的相关概念,出自书本4.1章节,属于常规低频考点。一个完整的信息安全系统包括三类措施技术方面的安全措施、管理方面的安全措施和政策法律方面的安全措施。技术措施包括信息加密、数字签名、身份鉴别、访问控制、网络控制技术、反病毒技术、数据备份和灾难恢复等方面。安全管理方面应设立专门机构和人员,逐步完善管理制度和提供安全技术设施。信息安全管理主要涉及人事管理、设备管理、场地管理、存储媒体管理、软件管理、网络管理、密码和密钥管理等方面。综上,答案选择B、C选项。

相关文章:

系统安全分析与设计

系统安全分析与设计(2分) 内容提要 对称加密与非对称加密 加密技术与认证技术 加密技术(只能防止第三方窃听) 讲解地址:对称加密与非对称加密_哔哩哔哩_bilibili 认证技术 骚戴理解:数字签名是用私钥签名…...

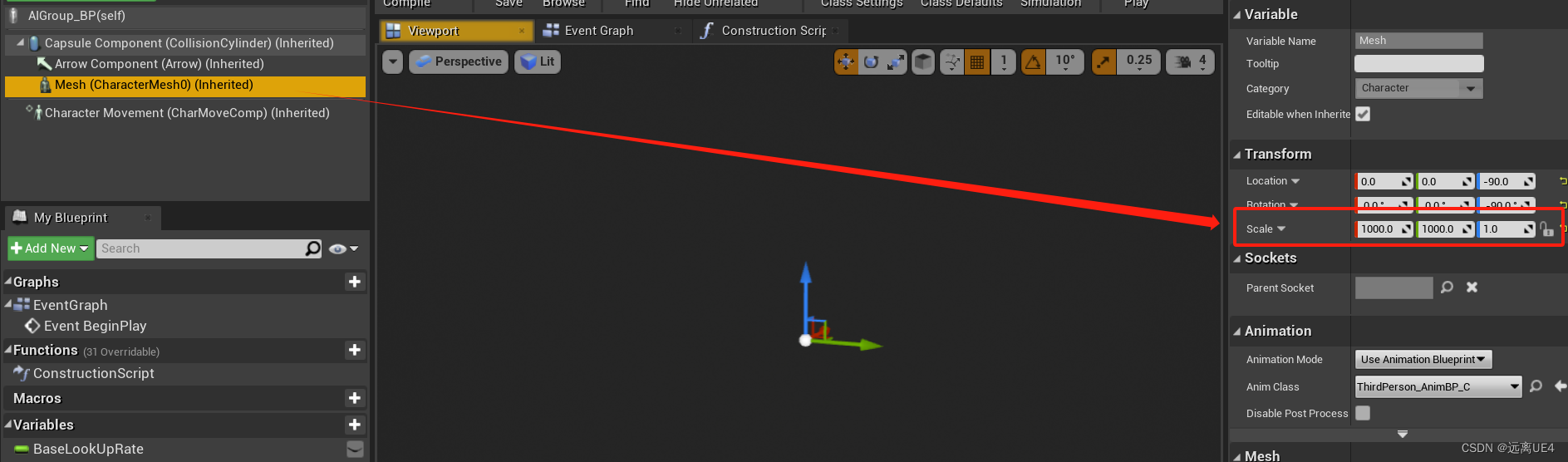

UE4 AI群集实现

逻辑就不用说了,就是计算对应图形位置让每个Pawn移动到该位置 因为有时候AI与AI会卡住 所以加上这个Bool为true,以及设置两个AI之间至少隔的距离,设置在一个合理的参数即可 有时候AI群集,AI与AI会比较紧密,可以将Caps…...

机器学习---CNN(创建和训练一个卷积神经网络并评估其性能)下

import numpy as np import matplotlib.pyplot as plt from cnn_operations import cnn_operations as cnn_opr convolutional_neural_network模块: 1. 卷积神经网络类 def __init__(self):# 网络的层数self.n_layers 0# list,网络中的各层self.layers…...

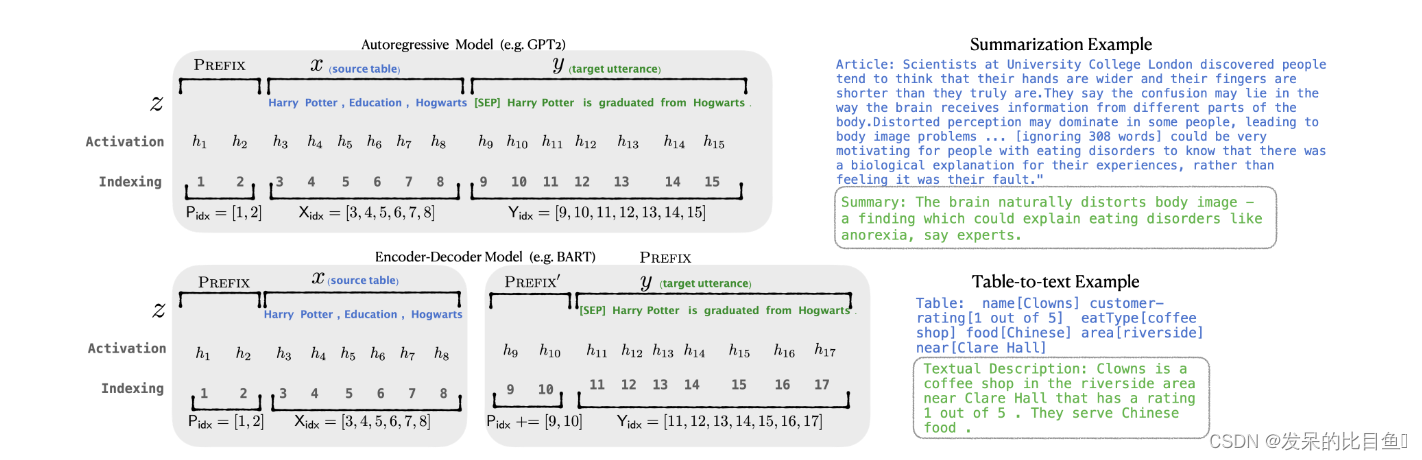

2021-arxiv-Prefix-Tuning- Optimizing Continuous Prompts for Generation

2021-arxiv-Prefix-Tuning- Optimizing Continuous Prompts for Generation Paper:https://arxiv.org/pdf/2101.00190.pdf Code:https://github.com/XiangLi1999/PrefixTuning 前缀调优:优化生成的连续提示 prefix-tunning 的基本思想也是想…...

使用CMakeLists.txt简化项目构建过程

在软件开发过程中,项目的构建是一个不可避免的环节。而随着项目规模的增大,手动管理编译过程变得越来越繁琐。为了简化构建流程并实现跨平台支持,CMake作为一种流行的构建系统被广泛采用。本文将介绍CMakeLists.txt文件的结构,以及…...

构建并训练简单的CNN

1. 构建并训练深度神经网络模型 1.1 准备数据集 本次使用自己生成的一些数据,如下生成代码: # 准备数据集 # 此处自己生成一些原始的数据点 dataset_X=np.linspace(-10,10,100) dataset_y=2*np.square(dataset_X)+7...

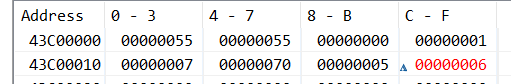

Axi_Lite接口的IP核与地址与缓冲与AxiGP0

AXI Interconnect互连内核将一个或多个 AXI 内存映射主设备连接到一个或多个内存映射从设备。 AXI_GP 接口 AXI_GP 接口是直接连接主机互联和从机互联的端口的。 AXI_HP 接口具有一个 1kB 的数据 FIFO 来做缓冲 [4],但是 AXI_GP 接口与它不同,没…...

maven以及配置

oss oss配置 <!--oss--> <dependency><groupId>com.aliyun.oss</groupId><artifactId>aliyun-sdk-oss</artifactId><version>3.6.0</version></dependency> lombok <!--lombok--><dependency><gro…...

系统可靠性分析与设计

系统可靠性分析与设计 内容提要 可靠性相关概念 骚戴理解:计算机系统的可靠性和可用性不是完全相同的概念,尽管它们在某些方面有重叠之处。 可靠性指的是计算机系统在特定时间段内正常运行的能力,即系统在面对各种故障或意外情况时能够继续…...

热点不热!如何修复笔记本电脑未连接到移动热点的问题

当你远离常规Wi-Fi时,移动热点是让你的笔记本电脑上网的关键,但当它没有按计划运行时,你会怎么办?以下是Windows笔记本电脑无法连接到移动热点时的几种修复方法。 为什么我的笔记本电脑没有连接到我的热点 由于你的笔记本电脑正试图连接到另一个有限制和可能存在问题的设…...

2024年申报国自然项目基金撰写及技巧

随着社会经济发展和科技进步,基金项目对创新性的要求越来越高。申请人需要提出独特且有前瞻性的研究问题,具备突破性的科学思路和方法。因此,基金项目申请往往需要进行跨学科的技术融合。申请人需要与不同领域结合,形成多学科交叉…...

springMvc的简介

1.说说你对 SpringMVC 的理解 SpringMVC 是基于对java EE servlet的封装,它是轻量级MVC 框架,它是Spring下的一个模块,我们通过编写一个方法实现对应的handler,一个servlet 请求 2.什么是MVC模式? MVC全名是Model V…...

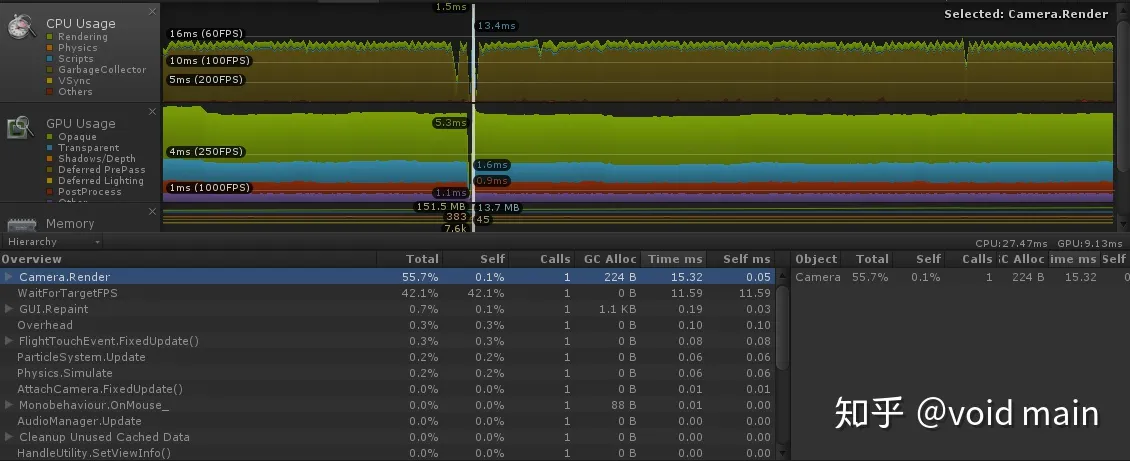

Unity Profiler 详细解析(一)

Overview: . Profiler简介 . Profiler各模块介绍 . 各平台下Profiler的使用 . 基于Profiler的优化定位 . Profiler的主要参数详解 . Profiler案例 Profiler简介 Profiler 是Unity中分析性能开销的工具 • 各种开销一览无遗 • 可跨平台使用(Web、PC、iOS、Android、…...

BMS电池管理系统理论基础

目录 1 、锂离子电池特性分析 1.1、 锂离子电池工作原理 1.2 锂离子电池特性 (1)容量特性...

BLUE引擎变量数据分析

今天跟大家说一下BLUE引擎的变量运用,以及使用中的小细节。大家在使用变量的时候,自定义变量不要以P、G、M、I、D、N、A开头。 变量与变量之间的常用格式: SMALL M88 <$STR(G88)> ;检测私人变量M88,是否小于全局变量G88 LARGE M88 &l…...

第三章 C++的循环结构

系列文章目录 第一章 C的输入第二章 C的输出 文章目录 系列文章目录前言一、个人名片二、while三、do-while四、for总结 前言 今天来学循环结构! 一、个人名片 个人主页:睡觉觉觉得 🎐CSDN新晋作者 🎉欢迎 👍点赞✍评…...

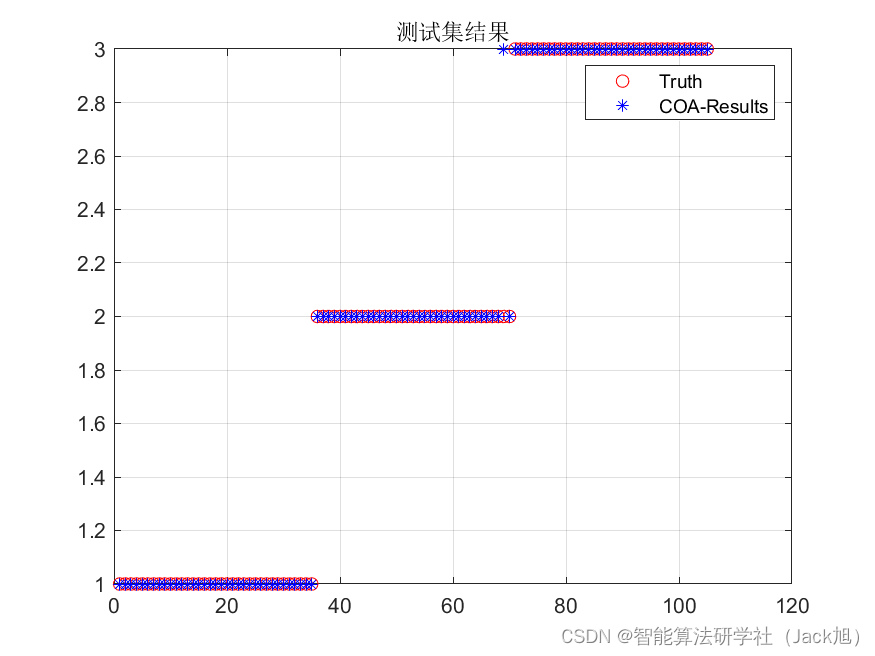

基于卷积优化优化的BP神经网络(分类应用) - 附代码

基于卷积优化优化的BP神经网络(分类应用) - 附代码 文章目录 基于卷积优化优化的BP神经网络(分类应用) - 附代码1.鸢尾花iris数据介绍2.数据集整理3.卷积优化优化BP神经网络3.1 BP神经网络参数设置3.2 卷积优化算法应用 4.测试结果…...

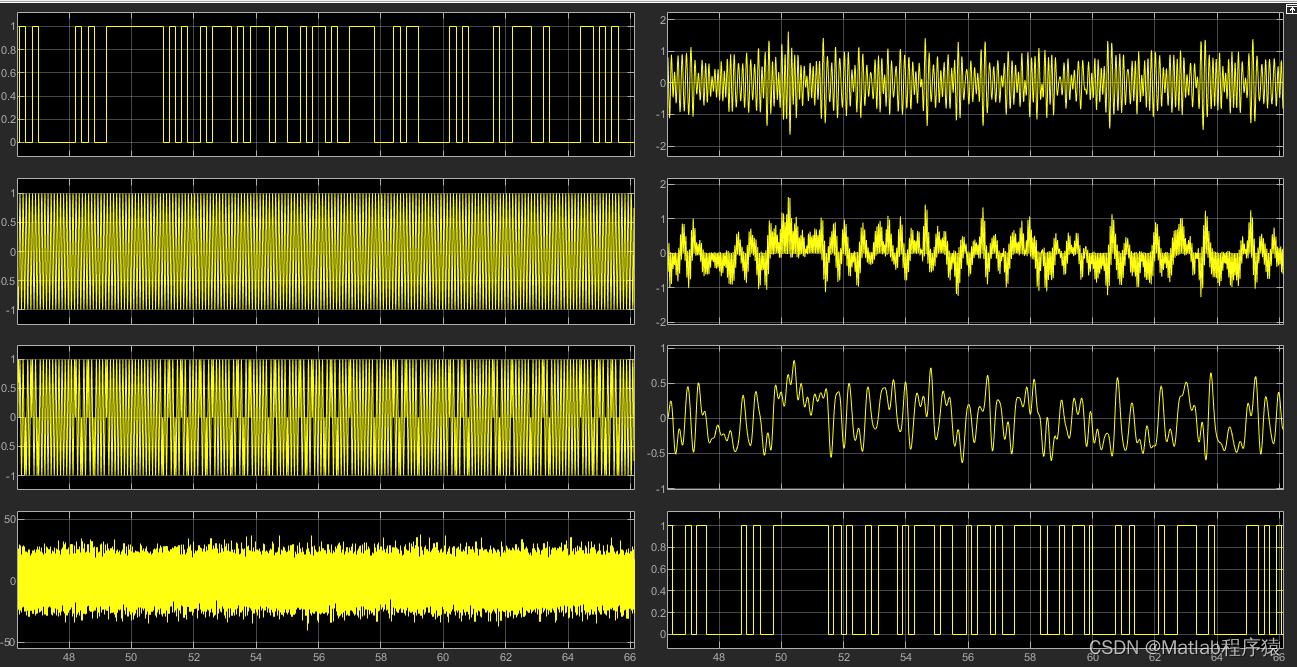

【MATLAB源码-第50期】基于simulink的BPSK调制解调仿真,输出误码率。

操作环境: MATLAB 2022a 1、算法描述 1. Bernoulli Binary: 这个模块生成伯努利二进制随机数,即0或1。这些数字表示要传输的原始数字信息。 2. Unipolar to Bipolar Converter: 此模块将伯努利二进制数据从0和1转换为-1和1,这是BPSK调制的标…...

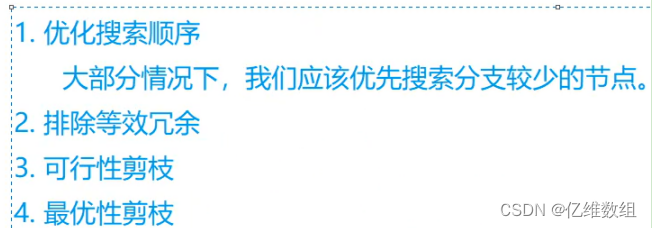

【Acwing166】数独(dfs+剪枝+位运算)超级详细题解!

本题思路来源于acwing算法提高课 题目描述 看本文需要准备的知识 1.dfs算法基本思想 2.位运算基础 3.对剪枝这个名词的大概了解 剪枝优化位运算优化 常见四种剪枝策略 首先考虑这道题的搜索顺序,很明显,可以随意选择一个空格子,分支为这…...

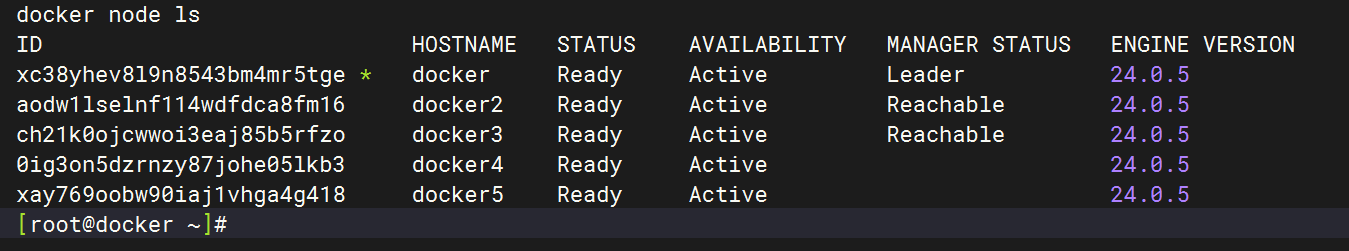

Docker Swarm 集群搭建

Docker Swarm Mode Docker Swarm 集群搭建 Docker Swarm 节点维护 Docker Service 创建 1.准备主机 搭建一个 docker swarm 集群,包含 5 个 swarm 节点。这 5 个 swarm 节点的 IP 与暂 时的角色分配如下(注意,搭建完成后会切换角色ÿ…...

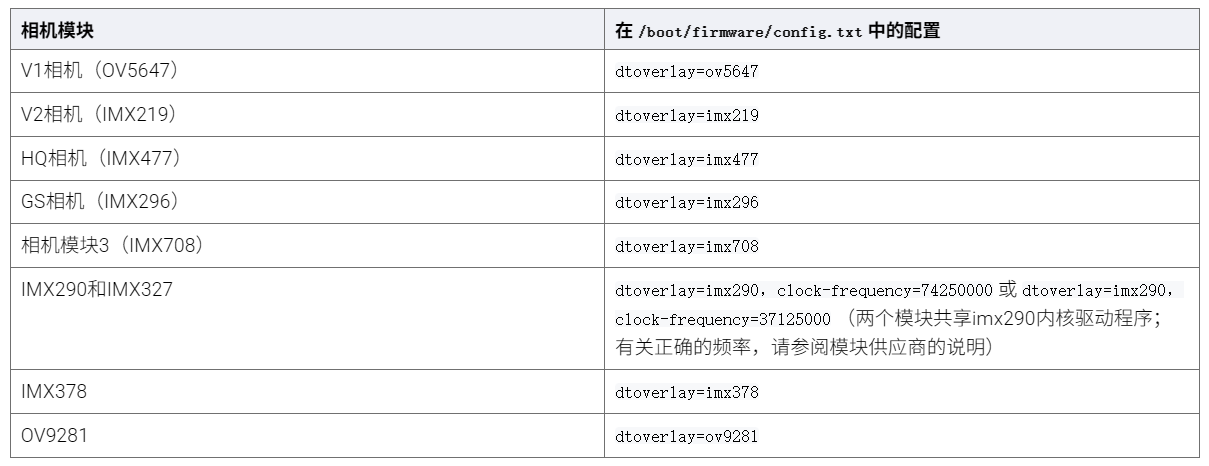

树莓派超全系列教程文档--(61)树莓派摄像头高级使用方法

树莓派摄像头高级使用方法 配置通过调谐文件来调整相机行为 使用多个摄像头安装 libcam 和 rpicam-apps依赖关系开发包 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 配置 大多数用例自动工作,无需更改相机配置。但是,一…...

)

React Native 导航系统实战(React Navigation)

导航系统实战(React Navigation) React Navigation 是 React Native 应用中最常用的导航库之一,它提供了多种导航模式,如堆栈导航(Stack Navigator)、标签导航(Tab Navigator)和抽屉…...

如何为服务器生成TLS证书

TLS(Transport Layer Security)证书是确保网络通信安全的重要手段,它通过加密技术保护传输的数据不被窃听和篡改。在服务器上配置TLS证书,可以使用户通过HTTPS协议安全地访问您的网站。本文将详细介绍如何在服务器上生成一个TLS证…...

智能仓储的未来:自动化、AI与数据分析如何重塑物流中心

当仓库学会“思考”,物流的终极形态正在诞生 想象这样的场景: 凌晨3点,某物流中心灯火通明却空无一人。AGV机器人集群根据实时订单动态规划路径;AI视觉系统在0.1秒内扫描包裹信息;数字孪生平台正模拟次日峰值流量压力…...

vue3+vite项目中使用.env文件环境变量方法

vue3vite项目中使用.env文件环境变量方法 .env文件作用命名规则常用的配置项示例使用方法注意事项在vite.config.js文件中读取环境变量方法 .env文件作用 .env 文件用于定义环境变量,这些变量可以在项目中通过 import.meta.env 进行访问。Vite 会自动加载这些环境变…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

MinIO Docker 部署:仅开放一个端口

MinIO Docker 部署:仅开放一个端口 在实际的服务器部署中,出于安全和管理的考虑,我们可能只能开放一个端口。MinIO 是一个高性能的对象存储服务,支持 Docker 部署,但默认情况下它需要两个端口:一个是 API 端口(用于存储和访问数据),另一个是控制台端口(用于管理界面…...

在 Spring Boot 项目里,MYSQL中json类型字段使用

前言: 因为程序特殊需求导致,需要mysql数据库存储json类型数据,因此记录一下使用流程 1.java实体中新增字段 private List<User> users 2.增加mybatis-plus注解 TableField(typeHandler FastjsonTypeHandler.class) private Lis…...

Python竞赛环境搭建全攻略

Python环境搭建竞赛技术文章大纲 竞赛背景与意义 竞赛的目的与价值Python在竞赛中的应用场景环境搭建对竞赛效率的影响 竞赛环境需求分析 常见竞赛类型(算法、数据分析、机器学习等)不同竞赛对Python版本及库的要求硬件与操作系统的兼容性问题 Pyth…...