软考-网络安全漏洞防护技术原理与应用

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷)

本文为追加文章,后期慢慢追加

by 2023年10月

网络安全漏洞概念

网络安全漏洞指的是网络系统或应用程序中存在的安全弱点,被黑客或攻击者利用来获取未经授权的访问权限或执行恶意活动的漏洞。这些漏洞可能是由于开发人员在编码时的错误、不当的配置或者系统上的未修复的漏洞所导致的。攻击者可以利用这些漏洞来执行各种攻击,如拒绝服务攻击、SQL注入攻击、跨站点脚本攻击等等。因此,及时发现和修补网络安全漏洞是系统管理员和企业管理者确保网络安全的重要措施。

漏洞管理平台

- 美国的MITRE 公司:通用漏洞披露(Common Vulnerabilities and Exposures, CVE)通用缺陷列表(CommonWeakness Enumeration, CWE)

- 事件响应与安全组织论坛(FIRST):通用漏洞评分系统(Common Vulnerability Scoring System,CVSS)

- 美国国家漏洞库(National Vulnerability Database, NVD)

- 中国国家信息安全漏洞库CNNVD

- 国家信息安全漏洞共享平台CNVD

网络安全漏洞来源

网络信息系统的漏洞主要来自两个方面

- 非技术性安全漏洞:管理组织结构、管理制度、管理流程、人员管理等

- 技术性安全漏洞:网络结构、通信协议、设备、软件产品、系统配置、应用系统等

非技术性安全漏洞的主要来源:

(1) 网络安全责任主体不明确。

(2) 网络安全策略不完备

(3) 网络安全操作技能不足

(4) 网络安全监督缺失

(5) 网络安全特权控制不完备。

技术性安全漏洞的主要来源

(1) 设计错误(Design Error)。

(2) 输入验证错误(lnput Validation Error) 。

(3) 缓冲区溢出(Buffer Overflow) 。

(4) 意外情况处置错误(Exceptional Condition Handling Error)。

(5) 访问验证错误(Access Validation Erron) 。

(6) 配错误(Configuration Error) 。

(7) 竞争条件(Race Condtion)。 (8) 环境错误(Condition Error)。

网络安全漏洞分类:国际上较为认可的是CVE 和CVSS。另外,还有我国信息安全漏分类及OWASP漏洞分类。

CVE漏洞分类:统一标识和规范化描述,VE 条目的包含内容是标识数字、安全漏洞简要描述。ID其格式由年份数字和其他数字组成,标识数字简称CVE如CVE(201941543 为一个Open SSL 安全漏洞编号。

CVSS:通用漏洞计分系统,分数计算依据由基本度量计分、时序度量计分、环境度量计分组成KNVD(国):将信息安全漏洞划分为: 配置错误、代码问题、资料不足

CNVD(网络应急技术处理协调中心):根据漏洞产生原因,将漏洞分为11 种类型,依据行业划分主要分为行业漏洞和应用漏洞。

在漏洞分级方面,将网络安全漏洞划分为高、中、低三种危害级别。

OWASP(开放式Web应用程序安全项目)组织发布有关Web 应用程序的前十种安全漏洞漏洞发布方式主要有三种形式:网站、电子邮件以及安全论坛国内外漏洞信息来源主要有四个方面:一是网络安全应急响应机构,二是网络安全厂商;三是IT 产品或系统提供商;四是网络安全组织。

网络安全漏洞管理过程:(1)资产确认(2)漏信息采集(3)评()漏消除和控制(5)漏化跟踪

网络安全漏洞扫描

具有漏洞扫描功能的软件或设备,简称为漏洞扫描器。漏洞扫描器通过远程或本地检查系统是否存在已知漏洞。

漏洞扫描器主要分为三种,即主机漏洞扫描器、网络漏洞扫描器、专用漏洞扫描器。

- 主机漏洞扫描器:通过检查本地系统中关键性文件的内容及安全属性来发现漏洞,主机漏洞扫描器的运行与目标系统在同一主机上,并且只能进行单机检测。主机漏洞扫描器有COPSMicrosoft BaselineTiger、Security Analyser (MBSA)等

- 网络漏洞扫描器:通过与待扫描的目标机建立网络连接后,发送特定网络请求进行漏洞检查。常见的网络漏洞扫描器有Nmap、Nessus 、X-scan 等。

- 专用漏洞扫描器:针对特定系统的安全漏洞检查工具,如数据库漏扫、网络设备漏扫、Web 漏扫、工控漏扫。

网络安全漏洞扫描常用于网络信息系统安全检查和风险评估。

网络安全漏洞修补技术:补管理是一个系统的、周而复始的工作 ,主要由六个环节组成,现状分析、补丁跟踪、补丁验证、补丁安装、应急处理和补丁检查。

网络安全漏洞利用防范技术:主要针对漏洞触发利用的条件进行干扰或拦截,以防止攻击者成功利用漏洞。

常见的网络安全漏洞利用防范技术

- (1)地址空间随机化技术ASLR:通过对程序加载到内存的地址进行随机化处理,使得攻击者不能事先确定程序的返回地址值,从而降低攻击成功的概率。

- (2)数据执行阻止:操作系统通过对特定的内存区域标注为非执行,使得代码不能够在指定的内存区域运行可以有效地保护应用程序的堆栈区域,防止被攻击者利用。

- (3)SEHOP:结构化异常处理覆盖保护的缩写,其原理是防止攻击者利用结构化异常处理(SEH)重写

- (4)堆栈保护:通过设置堆栈完整性标记以检测函数调用返回地址是否被篡改,阻止攻击者利用缓冲区漏洞。

- (5)虚拟补丁:对尚未进行漏洞永久补丁修复的目标系统程序,在不修改可执行程序的前提下,检测进入目标系统的网络流量而过滤掉漏洞攻击数据包,从而保护目标系统程序免受攻击。

网络安全漏洞扫描产品技术指标

(1)漏洞扫描主机数量。

(2)漏洞扫描并发数。

(3)漏洞扫描速度

(4)检测能力

(5)数据库漏洞检查功能

(6)Web应用漏洞检查功能

(7)口令检查功能

(8)标准容性

(9)部署环境难易程度

相关文章:

软考-网络安全漏洞防护技术原理与应用

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷) 本文为追加文章,后期慢慢追加 by 2023年10月 网络安全漏洞概念 网络安全漏洞指的是网络系统或应用程序中存在的安全弱点,被…...

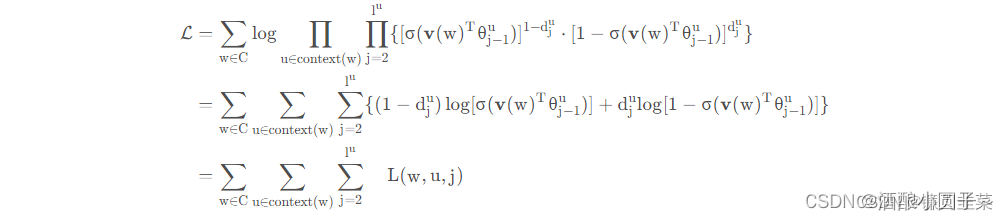

【自然语言处理】理解词向量、CBOW与Skip-Gram模型

文章目录 一、词向量基础知识1.1 One-hot表示1.2 Distributed表示 二、word2vec基础知识2.1 CBOW和Skip-gram 三、基于Hierarchical Softmax的 CBOW 模型和 Skip-gram 模型3.1 CBOW 模型3.2 Skip-gram 模型 参考资料 由于计算机不能直接对各种字符进行运算,为此需要…...

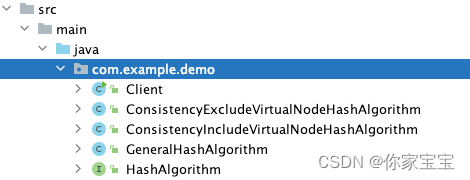

一致性哈希算法原理

文章目录 前言正文一、抛砖引玉,简单Hash算法的短板二、一致性Hash算法的基本概念2.1 一致性Hash算法本质也是取模2.2 便于理解的抽象,哈希环2.3 服务器如何映射到哈希环上2.4 对象如何映射到哈希环上,并关联到对应的机器 三、一致性Hash算法…...

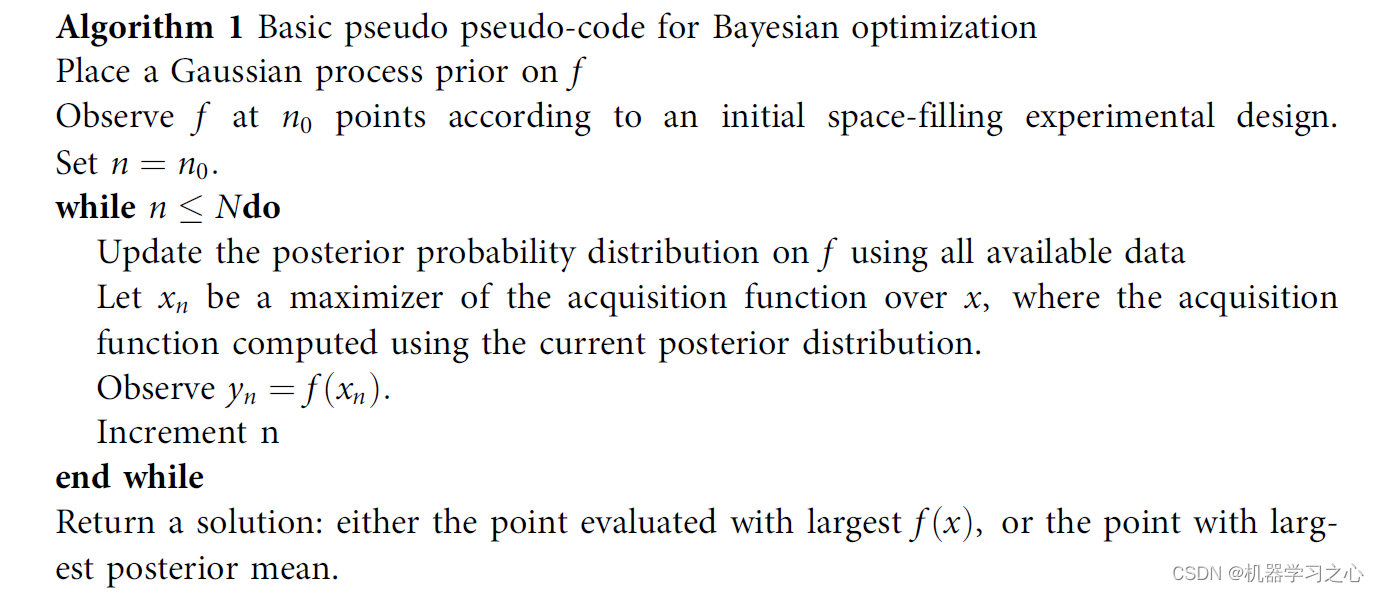

回归预测 | MATLAB实现BO-LSTM贝叶斯优化长短期神经网络多输入单输出回归预测

回归预测 | MATLAB实现BO-LSTM贝叶斯优化长短期神经网络多输入单输出回归预测 目录 回归预测 | MATLAB实现BO-LSTM贝叶斯优化长短期神经网络多输入单输出回归预测效果一览基本介绍模型搭建程序设计参考资料 效果一览 基本介绍 MATLAB实现BO-LSTM贝叶斯优化长短期神经网络多输入…...

工厂干洗店洗鞋店系统,校园洗护小程序来了

洗鞋店小程序,干洗店软件,洗护行业小程序,上门取衣小程序,预约干洗小程序,校园干洗店小程序,工厂干洗店小程序,干洗店小程序开发,成品软件开发 洗衣工厂软件、功能强大! 包含以下主要功能: * 用户选择洗护用品&#x…...

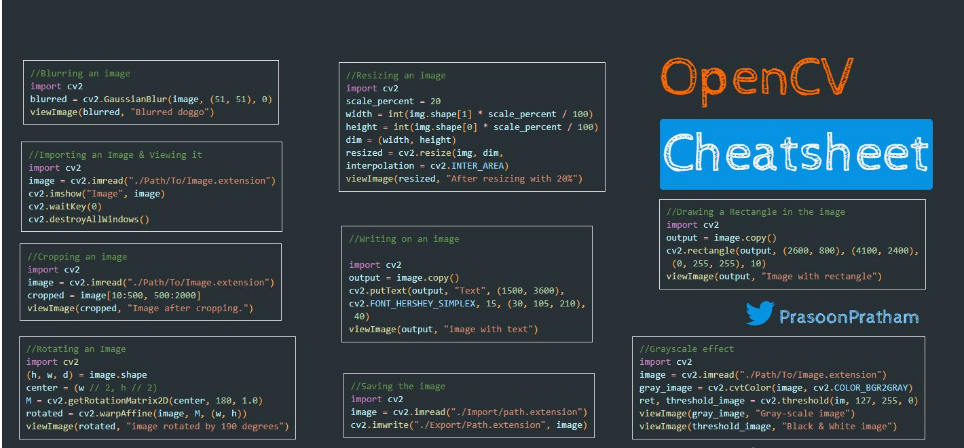

计算机毕设 opencv 图像识别 指纹识别 - python

文章目录 0 前言1 课题背景2 效果展示3 具体实现3.1 图像对比过滤3.2 图像二值化3.3 图像侵蚀细化3.4 图像增强3.5 特征点检测 4 OpenCV5 最后 0 前言 🔥 这两年开始毕业设计和毕业答辩的要求和难度不断提升,传统的毕设题目缺少创新和亮点,往…...

简化通知基础设施:开源的消息通知服务 | 开源专题 No.41

novuhq/novu Stars: 22.9k License: MIT Novu 是一个开源的通知基础设施项目,它提供了统一的 API 来通过多个渠道发送通知,包括应用内、推送、电子邮件、短信和聊天。主要功能有: 为所有消息提供商 (应用内、电子邮件、短信、推送和聊天) 提…...

微信公众号排版写作

对话框添加菜单 05 一节课学会使用微信自动回复_哔哩哔哩_bilibili 一件扫图关注 一件扫描付款 公众号排版 10元付费 08 —长按二维码关注和收款_哔哩哔哩_bilibili 微信开店 09 一节课开设自己的微店_哔哩哔哩_bilibili 知乎软文,设置引流矩阵 20 —在知乎写…...

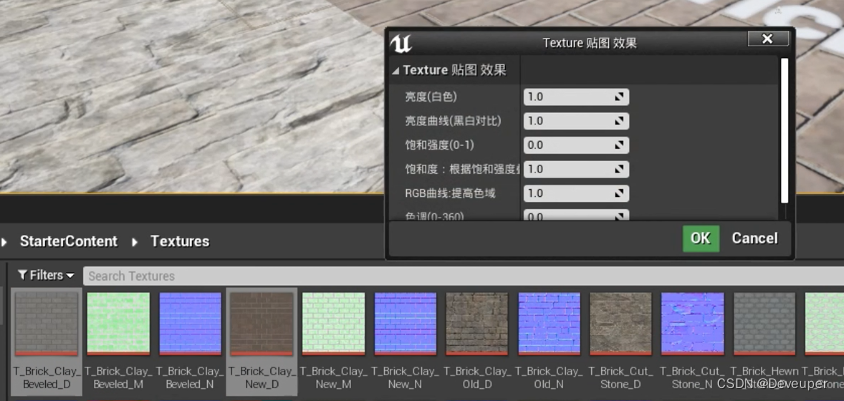

UE4/5 批量进行贴图Texture压缩、修改饱和度

该插件下载地址: 🍞正在为您运送作品详情https://mbd.pub/o/bread/ZZWYmpxw 适用于 UE4 4.25/4.26/4.27 UE5 以上版本 在Edit - Plugins中分别开启 插件 Python Editor Script Plugin 插件 Editor Scripting Utilites 如果会python代码,…...

mysql中limit和offset的用法详细介绍

有的时候我们在学习或者工作中会使用到SQL语句,那么介绍一下limit和offset的使用方法。 mysql里分页一般用limit来实现,例如: 1、select* from user limit 3 表示直接取前三条数据 2、select * from user limit 1,3; 表示取1后面的第2,3,…...

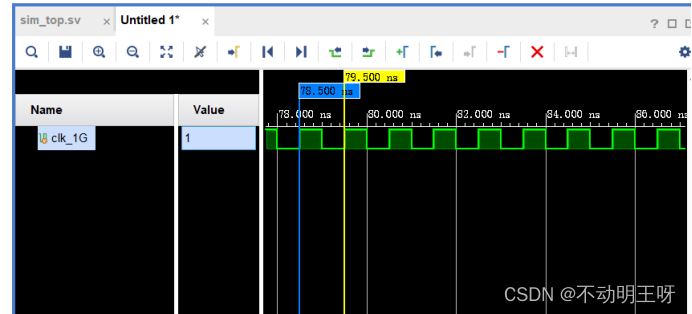

vivado简单仿真入门

打开软件 创建工程 create project 先next,保留工程路径,配置环境 配置芯片环境 本次芯片类型 xc7k325tffg900-2 创建之后完整的demo 编写仿真内容 timescale 1ns/1…...

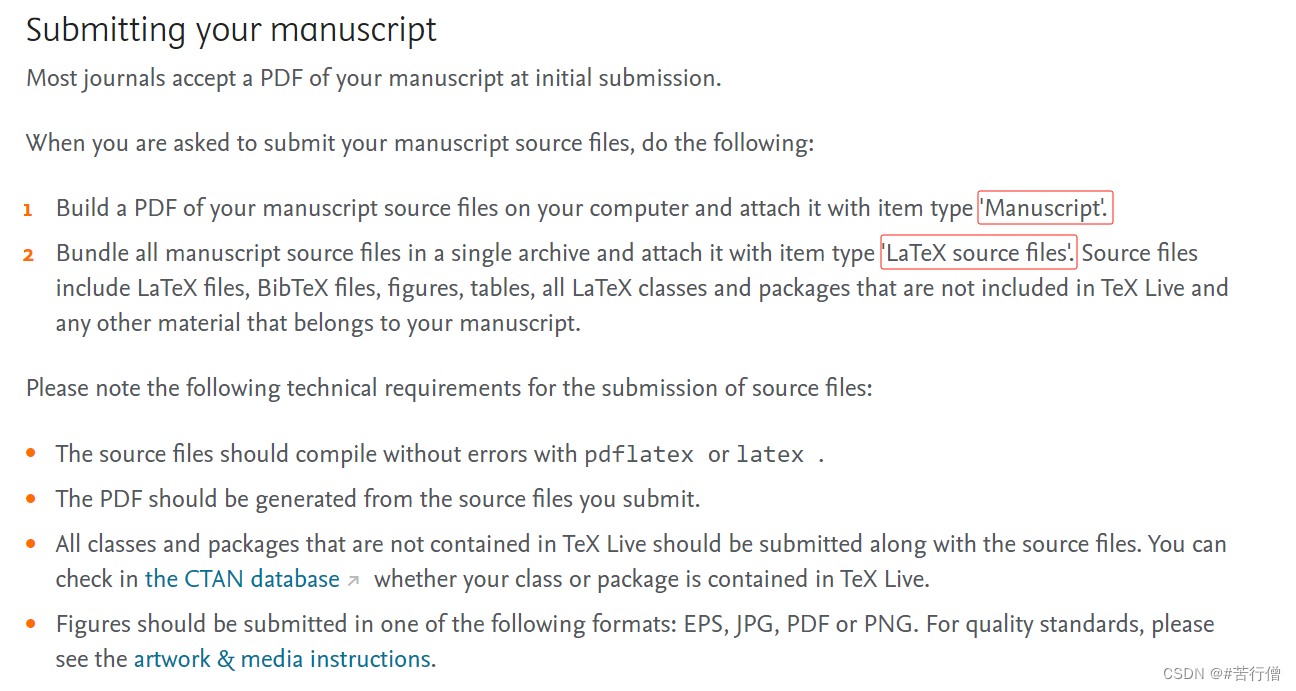

Elsevier (爱思唯尔) 期刊 投稿流程与注意点

😄 Elsevier (爱思唯尔) 期刊投稿流程中还是遇到了不少问题的,本篇文章总结一些说明文档和提交要点。 ⭐ LaTex 模板说明 & 投稿流程与准备 latex模版和投稿流程相关参考说明可看下面几个网址,总结的非常全面了: Elsevier&am…...

centos Let‘s Encrypt 免费https证书申请,并且自动续约

一、首先我们要使用certbot 工具 官网地址: https://certbot.eff.org/instructions?wsother&oscentosrhel8 下载 snap 工具 sudo yum install snapd sudo systemctl enable --now snapd.socket sudo ln -s /var/lib/snapd/snap /snap sudo systemctl status…...

nodejs+vue城市轨道交通线路查询系统-计算机毕业设计

着社会的快速发展,计算机的影响是全面且深入的。社会生产水平的不断提高,日常生活中人们对备忘记账系统方面的要求也在不断提高,因特网的使用越来越广泛,而在众多的因特网中,万维网更是为人们带来了新鲜的体验。在这当…...

)

MFC Windows 程序设计[332]之十进制转十六进制编辑框(附源码)

MFC Windows 程序设计[332]之十进制转十六进制编辑框 程序之美前言主体运行效果核心代码逻辑分析结束语程序之美 前言 MFC是微软公司提供的一个类库(class libraries),以C++类的形式封装了Windows API,并且包含一个应用程序框架,以减少应用程序开发人员的工作量。其中包…...

转化率的催化剂:网站客服机器人如何推动企业销售?

随着5G的推广,人工智能技术的普及程度越来越高,人机交互已经成为这个时代的常态,无论是在我们的日常生活中还是在企业服务中都非常常见。如今,无论是营销型企业还是客服型企业,都纷纷采用网站客服机器人服务࿰…...

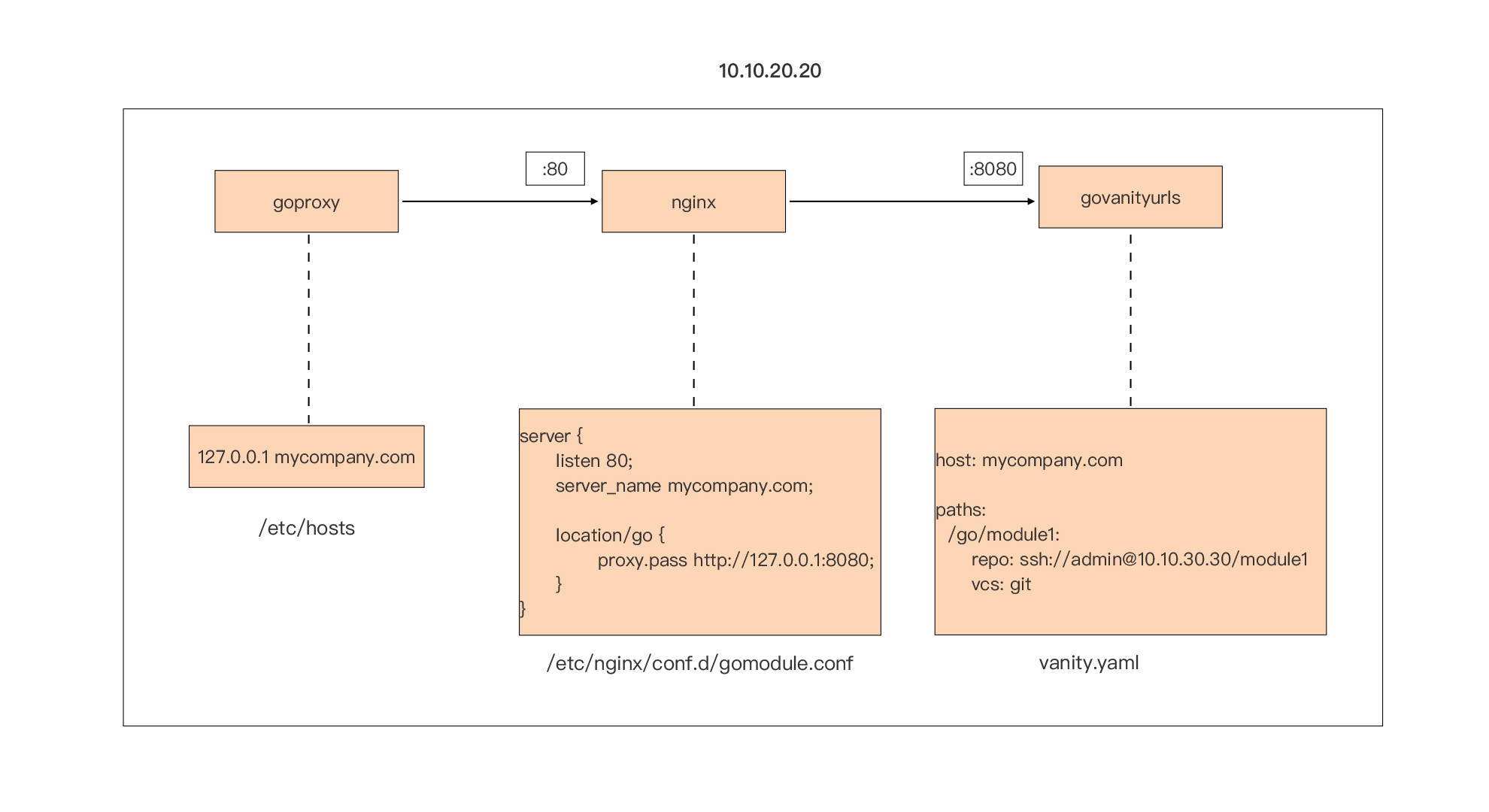

Go 包操作之如何拉取私有的Go Module

Go 包操作之如何拉取私有的Go Module 在前面,我们已经了解了GO 项目依赖包管理与Go Module常规操作,Go Module 构建模式已经成为了 Go 语言的依赖管理与构建的标准。 在平时使用Go Module 时候,可能会遇到以下问题: 在某 modul…...

VR酒店专业情景教学演示

VR酒店情景教学为学生带来的全新学习体验。在这个虚拟环境中,学生可以亲身经历各种酒店管理场景,从客房清洁、餐厅服务,到客人接待、突发事件处理,都能得到生动的模拟和实践。 客房清洁是酒店管理中最基础却也最重要的一环。通过V…...

odps函数

1、wm_concat 聚合函数,可以实现对分组后的列数据拼接成一行。 参数:第一个参数为分隔符,第二个参数为要聚合的列; select prov_code,wm_concat(-,city_name) from code_china_area group by prov_code; 2、datediff 日期函数…...

【golang】mysql默认排序无法实现 使用golang实现对时间字符串字段的排序

一、问题场景 1、mysql实现排序-性能低下 例如:某字段 finish_time 数据如下:6:13:27、 10:56:11、 21:56:11 会出现顺序如下的场景: 10:56:11、 21:56:11、6:13:27 二、解决方案 2、golang实现排序 package mainimport ("fmt"&…...

【Linux】C语言执行shell指令

在C语言中执行Shell指令 在C语言中,有几种方法可以执行Shell指令: 1. 使用system()函数 这是最简单的方法,包含在stdlib.h头文件中: #include <stdlib.h>int main() {system("ls -l"); // 执行ls -l命令retu…...

让AI看见世界:MCP协议与服务器的工作原理

让AI看见世界:MCP协议与服务器的工作原理 MCP(Model Context Protocol)是一种创新的通信协议,旨在让大型语言模型能够安全、高效地与外部资源进行交互。在AI技术快速发展的今天,MCP正成为连接AI与现实世界的重要桥梁。…...

MySQL 8.0 事务全面讲解

以下是一个结合两次回答的 MySQL 8.0 事务全面讲解,涵盖了事务的核心概念、操作示例、失败回滚、隔离级别、事务性 DDL 和 XA 事务等内容,并修正了查看隔离级别的命令。 MySQL 8.0 事务全面讲解 一、事务的核心概念(ACID) 事务是…...

多模态图像修复系统:基于深度学习的图片修复实现

多模态图像修复系统:基于深度学习的图片修复实现 1. 系统概述 本系统使用多模态大模型(Stable Diffusion Inpainting)实现图像修复功能,结合文本描述和图片输入,对指定区域进行内容修复。系统包含完整的数据处理、模型训练、推理部署流程。 import torch import numpy …...

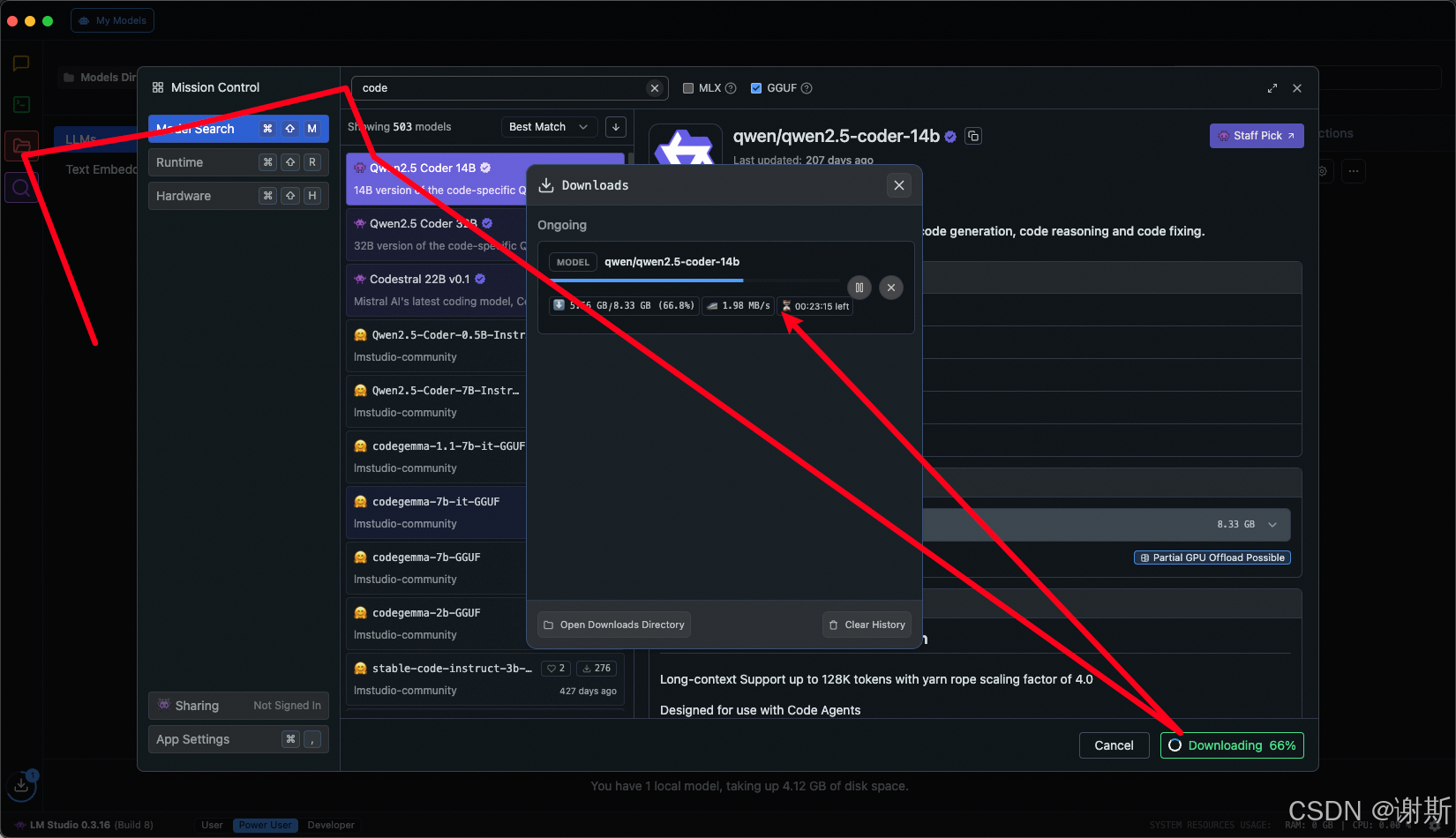

[大语言模型]在个人电脑上部署ollama 并进行管理,最后配置AI程序开发助手.

ollama官网: 下载 https://ollama.com/ 安装 查看可以使用的模型 https://ollama.com/search 例如 https://ollama.com/library/deepseek-r1/tags # deepseek-r1:7bollama pull deepseek-r1:7b改token数量为409622 16384 ollama命令说明 ollama serve #:…...

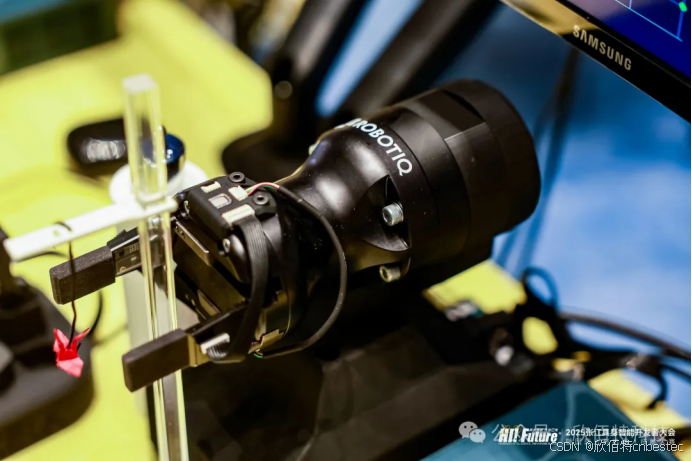

Xela矩阵三轴触觉传感器的工作原理解析与应用场景

Xela矩阵三轴触觉传感器通过先进技术模拟人类触觉感知,帮助设备实现精确的力测量与位移监测。其核心功能基于磁性三维力测量与空间位移测量,能够捕捉多维触觉信息。该传感器的设计不仅提升了触觉感知的精度,还为机器人、医疗设备和制造业的智…...

AxureRP-Pro-Beta-Setup_114413.exe (6.0.0.2887)

Name:3ddown Serial:FiCGEezgdGoYILo8U/2MFyCWj0jZoJc/sziRRj2/ENvtEq7w1RH97k5MWctqVHA 注册用户名:Axure 序列号:8t3Yk/zu4cX601/seX6wBZgYRVj/lkC2PICCdO4sFKCCLx8mcCnccoylVb40lP...

shell脚本质数判断

shell脚本质数判断 shell输入一个正整数,判断是否为质数(素数)shell求1-100内的质数shell求给定数组输出其中的质数 shell输入一个正整数,判断是否为质数(素数) 思路: 1:1 2:1 2 3:1 2 3 4:1 2 3 4 5:1 2 3 4 5-------> 3:2 4:2 3 5:2 3…...

用 FFmpeg 实现 RTMP 推流直播

RTMP(Real-Time Messaging Protocol) 是直播行业中常用的传输协议。 一般来说,直播服务商会给你: ✅ 一个 RTMP 推流地址(你推视频上去) ✅ 一个 HLS 或 FLV 拉流地址(观众观看用)…...

FTPS、HTTPS、SMTPS以及WebSockets over TLS的概念及其应用场景

一、什么是FTPS? FTPS,英文全称File Transfer Protocol with support for Transport Layer Security (SSL/TLS),安全文件传输协议,是一种对常用的文件传输协议(FTP)添加传输层安全(TLS)和安全套接层(SSL)加密协议支持的扩展协议。…...