软考之系统安全理论基础+例题

系统安全

系统安全性分析与设计

作为全方位的、整体的系统安全防范体系也是分层次的,不同层次反映了不同的安全问题,根据网络的应用现状情况和结构,可以将安全防范体系的层次划分为

- 物理层安全

- 系统层安全

- 网络层安全

- 应用层安全

- 安全管理。

物理环境的安全性

物理层的安全包括通信线路、物理设备和机房的安全等。

物理层的安全主要体现在:

- 通信线路的可靠性(线路备份、网管软件和传输介质)

- 软硬件设备的安全性(替换设备、拆卸设备.增加设备)

- 设备的备份、防灾害能力、防干扰能力

- 设备的运行环境(温度、湿度、烟尘)和不间断电源保障等。

操作系统的安全性

系统层的安全问题来自计算机网络内使用的操作系统的安全,例如,windowsServer 和UNIX 等。

主要表现在 3 个方面:

- 一是由操作系统本身的缺陷带来的不安全因素

- 主要包括身份认证、访问控制和系统漏洞等

- 二是对操作系统的安全配置问题

- 三是病毒对操作系统的威胁。

网络的安全性

网络层的安全问题主要体现在计算机网络方面,包括

- 网络层身份认证

- 网络资源的访问控制

- 数据传输的保密与完整性

- 远程接入的安全

- 域名系统的安全

- 路由系统的安全

- 入侵检测的手段和网络设施防病毒

应用的安全性

应用层的安全问题主要由提供服务所采用的应用软件和数据的安全性产生,包括web服务、电子邮件系统和 DNS 等。此外,还包括病毒对系统的威胁。

管理的安全性

安全管理包括安全技术和设备的管理、安全管理制度、部门与人员的组织规则等。管理的制度化极大程度地影响着整个计算机网络的安全,严格的安全管理制度、明确的部门安全职责划分与合理的人员角色配置,都可以在很大程度上降低其他层次的安全漏洞。

数据加密技术

对称加密算法

对称加密算法也称为私钥加密算法,是指加密密钥和解密密钥相同,或者虽然不同,但从其中的任意-个可以很容易地推导出另一个。其优点是具有很高的保密强度,但密钥的传输需要经过安全可靠的途径对称加密算法有两种基本类型,分别是分组密码和序列密码。分组密码是在明文分组和密文分组上进行运算,序列密码是对明文和密文数据流按位或字节进行运算。

常见的对称加密算法包括

- 瑞士的国际数据加密算法(International Data Encryption Algorithm,IDEA)

- 美国的数据加密标准 (Date Encryption Standard,DES)

DES

DES 是一种迭代的分组密码,明文和密文都是 64 位,使用一个 56 位的密钥以及附加的 8 位奇偶校验位。攻击 DES 的主要技术是穷举法,由于DES 的密钥长度较短,为了提高安全性,就出现了使用 112 位密钥对数据进行三次加密的算法 (3DES),即用两个56 位的密K1 和K2,发送方用K1 加密,K2 解密再使用 K1 加密;接收方则使用 K1 解密,K2 加密,再使用K1 解密,其效果相当于将密长度加倍。

IDEA

IDEA是在DES 的基础上发展起来的,类似于 3DES。IDEA 的明文和密文都是 64 位,密钥长度为 128位。

非对称加密算法

非对称加密算法也称为公钥加密算法,是指加密密钥和解密密钥完全不同,其中一个为公钥,另一个为私钥,并且不可能从任何一个推导出另一个。它的优点在于可以适应开放性的使用环境,可以实现数字签名与验证。

最常见的非对称加密算法是RSA,该算法的名字以发明者的名字命名:RonRivest,AdiShamir 和LeonardAdleman。RSA 算法的密钥长度为 512 位。

RSA 算法的保密性取决于数学上将一个数分解为两个素数的问题的难度,根据已有的数学方法,其计算量极大,破解很难。但是加密/解密时要进行大指数模运算,因此加密/解密速度很慢,主要用在数宇签名中。

数字签名

数字签名是附加在数据单元上的一些数据,或是对数据单元所作的密码变换。这种数据或变换允许数据单元的接收者用以确认数据单元的来源和数据单元的完整性并保护数据,防止被人(例如,接收者)进行伪造。基于对称加密算法和非对称加密算法都可以获得数字签名,但目前主要是使用基于非对称加密算法的数字签名,包括普通数字签名和特殊数字签名。

普通数字签名算法有

- RSA

- E1Gamal

- Fiat-Shamir

- Des/DSA

- 椭圆曲线数字签名算法等,它与具体应用环境密切相关

数字签名的主要功能是保证信息传输的完整性、发送者的身份认证、防止交易中的抵赖发生。

数字签名的必要保证

不管使用哪种算法,数字签名必须保证以下三点:

- 接收者能够核实发送者对数据的签名,这个过程称为鉴别。

- 发送者事后不能抵赖对数据的签名,这称为不可否认。

- 接收者不能伪造对数据的签名,这称为数据的完整性。

杂凑算法

杂凑算法是主要的数字签名算法,它是利用散列(Hash) 函数(哈希函数、杂凑函数)进行数据的加密。

单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要 (Message Digest, MD),也称为Hash 值或散列值。

Hash 函数主要可以解决以下两个问题

- 首先,在某一特定的时间内,无法查找经 Hash 操作后生成特定 Hash 值的原消息

- 其次,无法查找两个经 Hash 操作后生成相同 Hash 值的不同消息。

- 这样,在数字签名中就可以解决验证签名、用户身份验证和不可抵赖性的问题。

消息摘要算法

消息摘要算法 (Message Digest algorithm 5,MD5) 用于确保信息传输完整一致,经MD2、MD3 和 D4 发展而来。它的作用是让大容量信息在用数字签名软件签署私人密钥前被“压缩”成一种保密的格式,即将一个任意长度的字节串变换成一个定长的大数。

安全散列算法

安全散列算法 (Secure Hash Algorithm,SHA)能计算出一个数字信息所对应的长度固定的字符串(消息摘要),它对长度不超过 264 位的消息产生 160 位的消息摘要。

题目

题目 13

某系统由下图所示的冗余部件构成。若每个部件的千小时可靠度都为 R ,则该系 统的千小时可靠度为(7)。

A. (1-R3)(1-R2)

B. (1-(1-R)3)(1-(1-R)2)

C. (1-R3)+(1-R2)

D. (1-(1-R)3)+(1-(1-R)2)

题目 14

以下不属于软件容错技术的是( )。

A. 热备份或冷备份系统

B. 纠错码

C. 三模冗余

D. 程序走查

题目 15

峰值MIPS(每秒百万次指令数)用来描述计算机的定点运算速度,通过对计算机指令集中基本指令的执行速度计算得到。假设某计算机中基本指令的执行需要5个机器周期,每个机器周期为3微秒,则该计算机的定点运算速度为() MIPS。

A. 8

B. 15

C. 0.125

D. 0.067

题目 16

某台计算机的CPU主频为1.8GHz,如果2个时钟周期组成1个机器周期,平均3个机器周期可完成1条指令,则该计算机的指令平均执行速度为( ) MIPS。

A. 300

B. 600

C. 900

D. 1800

带解析型

题目 16

某系统由下图所示的冗余部件构成。若每个部件的千小时可靠度都为 R ,则该系 统的千小时可靠度为(7)。

A. (1-R3)(1-R2)

B. (1-(1-R)3)(1-(1-R)2)

C. (1-R3)+(1-R2)

D. (1-(1-R)3)+(1-(1-R)2)

正确答案:正确答案: B

解析:

串联系统可靠性公式为:R=R1×R2×…×Rn

并联系统可靠性公式为:R=1-(1-R1)×(1-R2)×…×(1-Rn)

题目 17

以下不属于软件容错技术的是( )。

A. 热备份或冷备份系统

B. 纠错码

C. 三模冗余

D. 程序走查

正确答案:正确答案: D

解析:

容错是指系统在运行过程中发生一定的硬件故障或软件错误时,仍能保持正常工作而不影响正确结果的一种性能或措施。

容错技术主要是采用冗余方法来消除故障的影响。冗余是指在正常系统运行所需的基础上加上一定数量的资源,包括信息、时间、硬件和软件。主要的冗余技术有结构冗余(硬件冗余和软件冗余)、信息兀余、时间冗余和冗余附加4种。

结构冗余是常用的冗余技术,按其工作方式,可分为静态冗余、动态冗余和混合冗余三种。静态冗余又称为屏蔽冗余或被动冗余,常用的有三模冗余和多模冗余。动态冗余又称为主动冗余,它是通过故障检测、故障定位及故障恢复等手段达到容错的目的。其主要方式是多重模块待机储备,当系统检测到某工作模块出现错误时,就用一个备用的模块来顶替它并重新运行。各备用模块在其待机时,可与主模块一样工作,也可不工作。前者叫做热备份系统(双重系统),后者叫做冷备份系统(双工系统、双份系统)。混合冗余技术是将静态冗余和动态冗余结合起来。

除冗余技术之外,软件容错技术还可采用N版本程序设计、恢复块方法和防卫式程序设计等。

N版本程序设计是一种静态的故障屏蔽技术,采用前向恢复的策略;N版本程序的设计思想是用N个具有相同功能的程序同时执行一项计算,结果通过多数表决来选择。

恢复块方法是一种动态的故障屏蔽技术,采用后向恢复策略;恢复块方法提供具有相同功能的主块和几个后备块,一个块就是一个执行完整的程序段,主块首先投入运行,结束后进行验证测试,如果没有通过验证测试,系统经现场恢复后由后备块1运行。后备块1运行结束后也进行验证测试,如果没有通过验证测试,系统经现场恢复后由后备块2运行。重复这一过程,可以重复到耗尽所有的后备块,或者某个程序故障行为超出了预料,从而导致不可恢复的后果。

防卫式程序设计是一种不采用任何传统的容错技术就能实现软件容错的方法,对于程序中存在的错误和不一致性,防卫式程序设计的基本思想是通过在程序中包含错误检查代码和错误恢复代码,使得一旦发生错误,程序就能撤销错误状态,恢复到一个己知的正确状态中去。

题目 18

峰值MIPS(每秒百万次指令数)用来描述计算机的定点运算速度,通过对计算机指令集中基本指令的执行速度计算得到。假设某计算机中基本指令的执行需要5个机器周期,每个机器周期为3微秒,则该计算机的定点运算速度为() MIPS。

A. 8

B. 15

C. 0.125

D. 0.067

正确答案:正确答案: D

解析:

峰值MIPS是衡量CPU速度的一个指标。根据题干描述,假设某计算机中基本指令的执行需要5个机器周期,每个机器周期为3微秒,则该计算机每完成一个基本指令需要5×3=15微秒,根据峰值MIPS的定义,其定点运算速度为1/15=0.067MIPS,特别需要注意单位“微秒”和“百万指令数”,在计算过程中恰好抵消。

题目 19

某台计算机的CPU主频为1.8GHz,如果2个时钟周期组成1个机器周期,平均3个机器周期可完成1条指令,则该计算机的指令平均执行速度为( ) MIPS。

A. 300

B. 600

C. 900

D. 1800

正确答案:正确答案: A

解析:

计算机的CPU主频为l.8GHz,2个时钟周期组成1个机器周期,平均3个机器周期可完成1条指令,则执行一条指令需要2×3=6个时钟周期,CPU的主频为1.8GHz,因此执行速度为1800/6=300MIPS。

相关文章:

软考之系统安全理论基础+例题

系统安全 系统安全性分析与设计 作为全方位的、整体的系统安全防范体系也是分层次的,不同层次反映了不同的安全问题,根据网络的应用现状情况和结构,可以将安全防范体系的层次划分为 物理层安全系统层安全网络层安全应用层安全安全管理。 …...

棱镜七彩亮相工控中国大会,以软件供应链安全助力新型工业化高质量发展

2023年11月1日-3日,2023第三届工控中国大会在苏州国际会议中心举办,本届大会由中国电子信息产业发展研究院、中国工业经济联合会、国家智能制造专家委员会、国家产业基础专家委员会、江苏省工业和信息化厅、江苏省国有资产监督管理委员会、苏州市人民政府…...

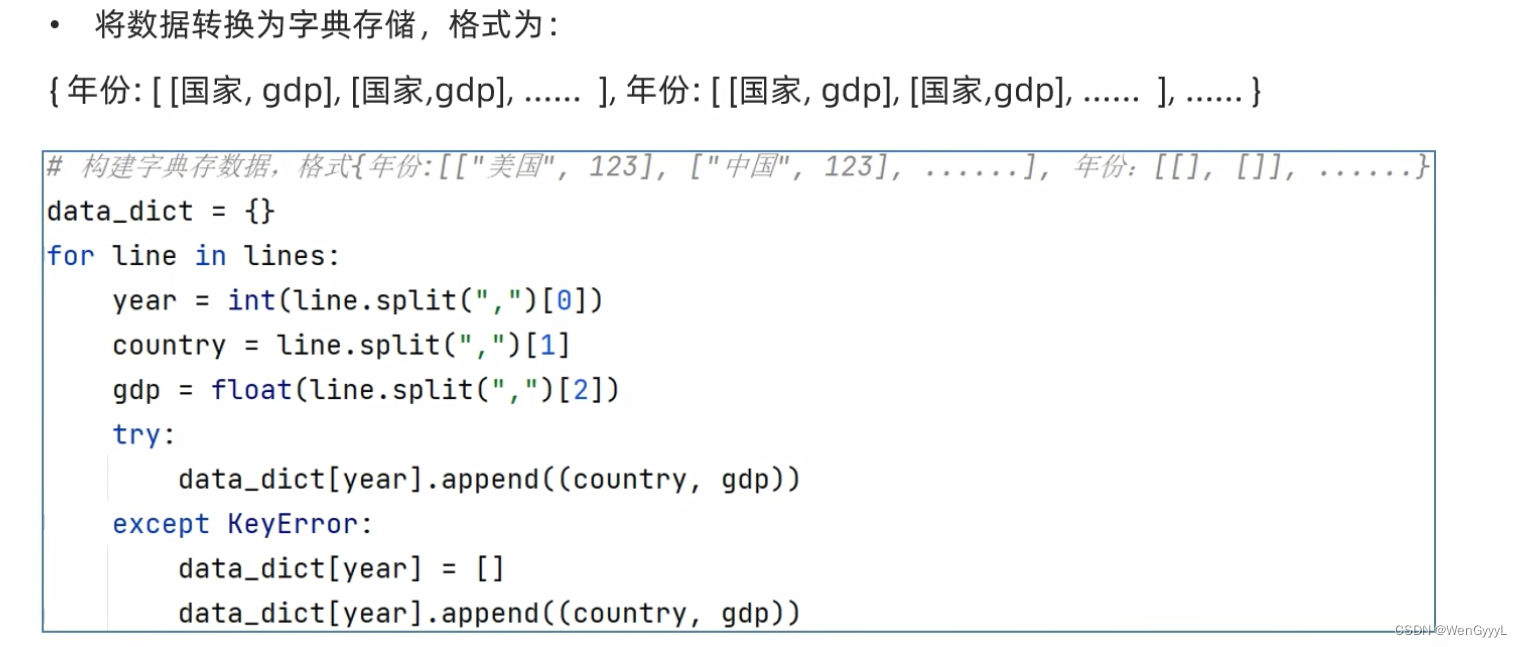

数据可视化:动态柱状图

终于来到最后一个数据可视化的文章拿啦~~~ 在这里学习如何绘制动态柱状图 我先整个活 (๑′ᴗ‵๑)I Lᵒᵛᵉᵧₒᵤ❤ 什么是pyecharts? 答: Python的Pyecharts软件包。它是一个用于Python数据可视化和图表绘制的库,可用于制作…...

vue3 自定义loading

使用antdv 后发现只有button支持loaidng属性,而其他元素不能使用loading来显示是否加载中,需要套一层 a-spin 才能支持,非常不方便。 所以写了个自定义的指令来进行处理 新建loading.vue文件用来页面显示 <template><div class&q…...

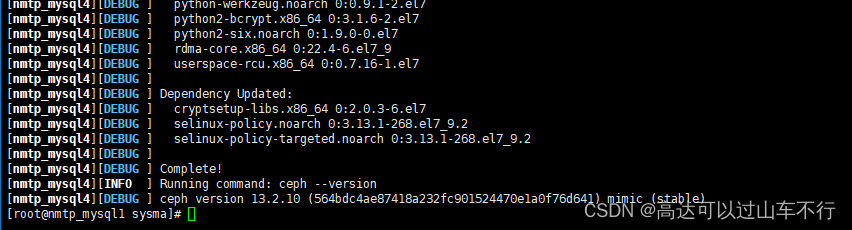

Ceph-deploy跳过gpg-key验证(离线环境安装Ceph)

问题 CentOS-7.6.1810离线环境搭建Ceph环境时出现gpg-key安装源公钥检查错误。原因是执行ceph-deploy install 命令的服务器无法访问互联网。具体报错如下图: 解决 安装命令后新增--no-adjust-repos参数即可跳过安装 GPG 密钥。 命令如下: ceph-deplo…...

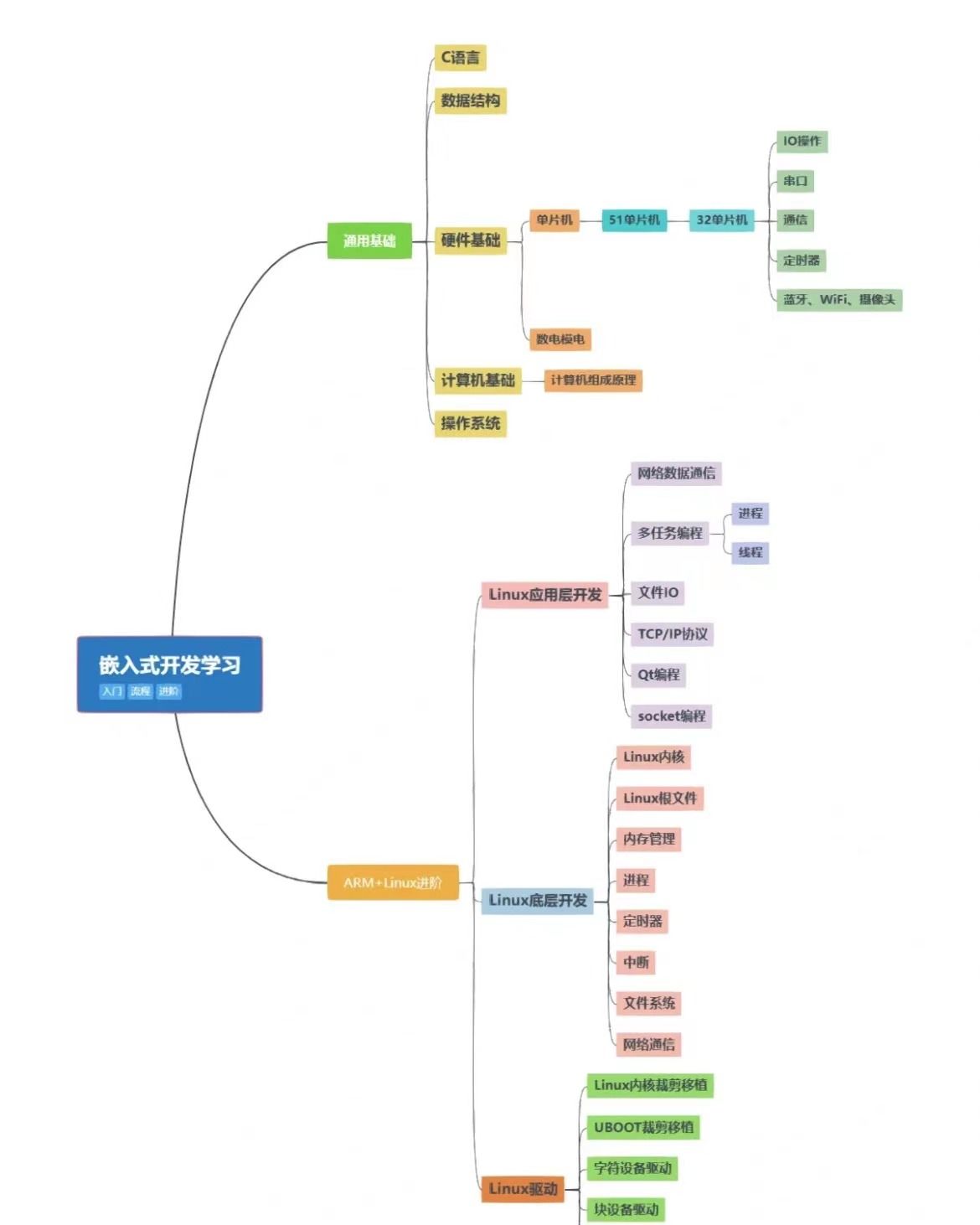

想入行单片机开发的学生们的忠告

想入行单片机开发的学生们的忠告 做嵌入式单片机开发十来年。想给那些想入行单片机开发的同学一些建议。 1.想做这行,做好坚持学习的准备。最近很多小伙伴找我,说想要一些单片机的资料,然后我根据自己从业十年经验,熬夜搞了几个通…...

【番外篇】C++语法学习笔记

学习目标:C的一些高级操作 根据C菜鸟教程自学的笔记,大家有想学习C的话可以根据这个网站进行学习。这个推荐有一定基础的再去进行自学。新手的话还是建议直接看一些视频跟着学 学习内容: 1. 运算符重载 说到C中的运算符重载,首…...

js 字符串转数字

在 JavaScript 中,可以使用以下方法将字符串转换为数字: parseInt parseInt():将字符串转换为整数。它会从字符串的开头开始解析,直到遇到非数字字符为止。如果第一个字符不能转换为数字,则返回 NaN。 let str &qu…...

【NI-DAQmx入门】外部采样时钟相关

1.时钟的作用 时钟在几乎所有测量系统中都起着至关重要的作用。通过硬件定时测量,时钟控制采样或更新的发生时间。与依赖软件计时测量相比,您可以选择硬件定时测量来实现采样或更新之间更一致的时间间隔。以数模转换器特性分析为例。该应用由三个基本部分…...

Amazon EC2 Hpc7g 实例现已在更多区域推出

即日起,Amazon Elastic Compute Cloud (Amazon EC2) Hpc7g 实例将在亚太地区(东京)、欧洲地区(爱尔兰)和 Amazon GovCloud(美国西部)区域推出。Amazon EC2 Hpc7g 实例由 Amazon Graviton 处理器…...

【开题报告】基于SpringBoot的药店药品管理系统的设计与实现

1.研究背景 随着人们对健康的日益关注和医疗技术的不断进步,药店在人们生活中的重要性越来越凸显。药店承担着提供药品和健康咨询等服务的角色,而药品管理是药店运营的核心内容之一。传统的药店药品管理往往依赖人工操作,存在着信息不透明、…...

Promise用法详解

文章目录 一、异步代码的困境1.异步任务的处理 二、认识Promise作用1.什么是Promise呢?2.Promise的代码结构 三、Promise状态变化1.Executor2.resolve不同值的区别3.then方法 – 接受两个参数4.then方法 – 多次调用5.then方法 – 返回值6.catch方法 – 多次调用7.c…...

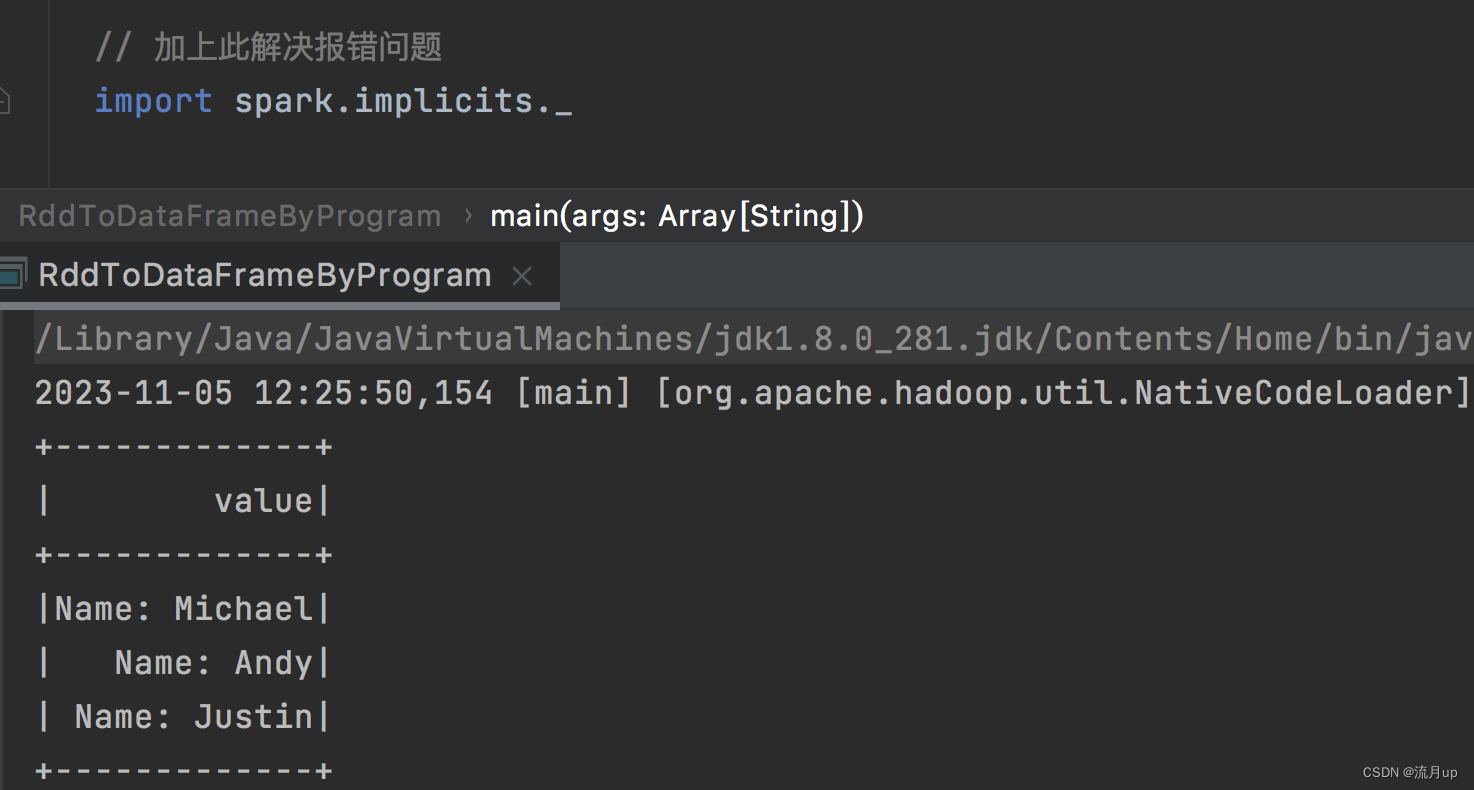

7.spark sql编程

概述 spark 版本为 3.2.4,注意 RDD 转 DataFrame 的代码出现的问题及解决方案 本文目标如下: RDD ,Datasets,DataFrames 之间的区别入门 SparkSession创建 DataFramesDataFrame 操作编程方式运行 sql 查询创建 DatasetsDataFrames 与 RDDs 互相转换 使用…...

【2023】COMAP美赛数模中的大型语言模型LLM和生成式人工智能工具的使用

COMAP比赛中的大型语言模型和生成式人工智能工具的使用 写在最前面GitHub Copilot工具 说明局限性 团队指南引文和引用说明人工智能使用报告 英文原版 Use of Large Language Models and Generative AI Tools in COMAP ContestslimitationsGuidance for teamsCitation and Refe…...

数据结构-顺序表学习资料

什么是顺序表? 顺序表是一种线性数据结构,它按照元素在内存中的物理顺序存储数据。顺序表可以通过数组实现,也可以通过链表和动态数组实现。 顺序表的特点 元素连续存储:顺序表中的元素在内存中是连续存储的,这样可…...

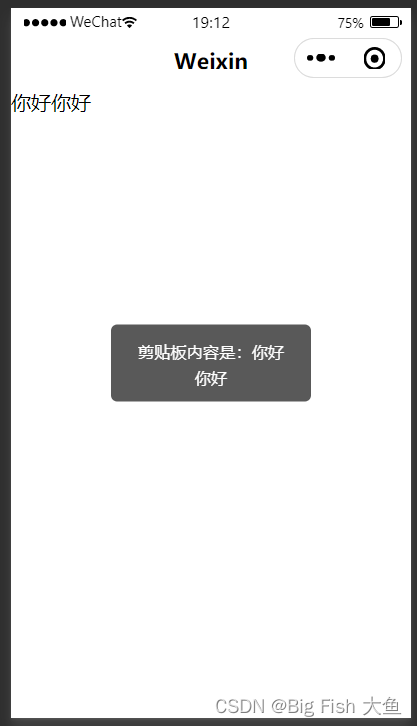

微信小程序获取剪切板的内容到输入框中

xml代码 <navigation-bar title"Weixin" back"{{false}}" color"black" background"#FFF"></navigation-bar> <view><input placeholder"请输入内容" name"content" type"text" …...

【年底不想背锅!网络工程师必收藏的排障命令大全】

网络故障排除工具是每个网络工程师的必需品。 为了提升我们的工作效率, 不浪费时间,工具的重要性显而易见 特别是每当添加新的设备或网络发生变更时,新的问题就会出现,而且很难快速确定问题出在哪里。每一位网络工程师或从事网…...

Windows服务器用PowerShell script判断服务器启动时间并做reboot动作

脚本如下,Windows 2019环境 60*119 是119分钟 $x(Get-Date) - (gcim Win32_OperatingSystem).LastBootUpTime echo $x.TotalSeconds " seconds passed" if($x.TotalSeconds -gt 60*119) {Invoke-Expression -Command "msg.exe * /TIME:20 reboot i…...

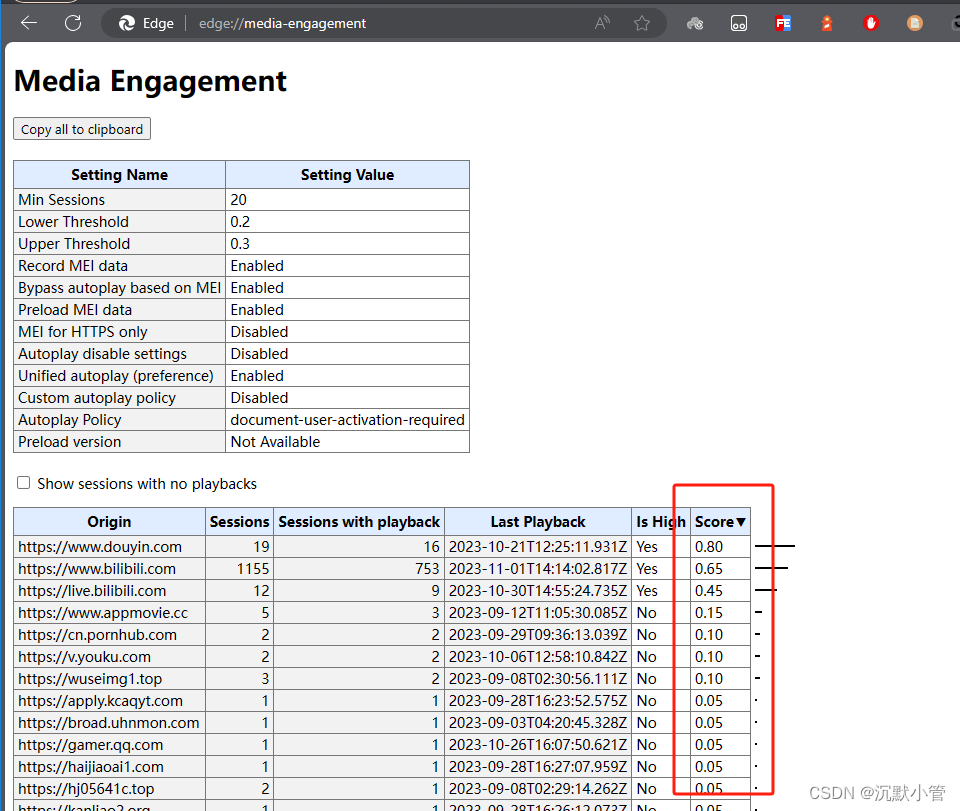

【HTML】播放器如何自动播放【已解决】

自动播放器策略 先了解浏览器的自动播放器策略 始终允许静音自动播放在以下情况,带声音的自动播放才会被允许 2.1 用户已经与当前域进行交互 2.2 在桌面上,用户的媒体参与指数阈值(MEI)已被越过,这意味着用户以前播放带有声音的视频。 2.3 …...

Go Gin中间件

Gin是一个用Go语言编写的Web框架,它提供了一种简单的方式来创建HTTP路由和处理HTTP请求。中间件是Gin框架中的一个重要概念,它可以用来处理HTTP请求和响应,或者在处理请求之前和之后执行一些操作。 以下是关于Gin中间件开发的一些基本信息&am…...

376. Wiggle Subsequence

376. Wiggle Subsequence 代码 class Solution { public:int wiggleMaxLength(vector<int>& nums) {int n nums.size();int res 1;int prediff 0;int curdiff 0;for(int i 0;i < n-1;i){curdiff nums[i1] - nums[i];if( (prediff > 0 && curdif…...

Rapidio门铃消息FIFO溢出机制

关于RapidIO门铃消息FIFO的溢出机制及其与中断抖动的关系,以下是深入解析: 门铃FIFO溢出的本质 在RapidIO系统中,门铃消息FIFO是硬件控制器内部的缓冲区,用于临时存储接收到的门铃消息(Doorbell Message)。…...

【Android】Android 开发 ADB 常用指令

查看当前连接的设备 adb devices 连接设备 adb connect 设备IP 断开已连接的设备 adb disconnect 设备IP 安装应用 adb install 安装包的路径 卸载应用 adb uninstall 应用包名 查看已安装的应用包名 adb shell pm list packages 查看已安装的第三方应用包名 adb shell pm list…...

MySQL 部分重点知识篇

一、数据库对象 1. 主键 定义 :主键是用于唯一标识表中每一行记录的字段或字段组合。它具有唯一性和非空性特点。 作用 :确保数据的完整性,便于数据的查询和管理。 示例 :在学生信息表中,学号可以作为主键ÿ…...

【学习笔记】erase 删除顺序迭代器后迭代器失效的解决方案

目录 使用 erase 返回值继续迭代使用索引进行遍历 我们知道类似 vector 的顺序迭代器被删除后,迭代器会失效,因为顺序迭代器在内存中是连续存储的,元素删除后,后续元素会前移。 但一些场景中,我们又需要在执行删除操作…...

Scrapy-Redis分布式爬虫架构的可扩展性与容错性增强:基于微服务与容器化的解决方案

在大数据时代,海量数据的采集与处理成为企业和研究机构获取信息的关键环节。Scrapy-Redis作为一种经典的分布式爬虫架构,在处理大规模数据抓取任务时展现出强大的能力。然而,随着业务规模的不断扩大和数据抓取需求的日益复杂,传统…...

对象回调初步研究

_OBJECT_TYPE结构分析 在介绍什么是对象回调前,首先要熟悉下结构 以我们上篇线程回调介绍过的导出的PsProcessType 结构为例,用_OBJECT_TYPE这个结构来解析它,0x80处就是今天要介绍的回调链表,但是先不着急,先把目光…...

【汇编逆向系列】六、函数调用包含多个参数之多个整型-参数压栈顺序,rcx,rdx,r8,r9寄存器

从本章节开始,进入到函数有多个参数的情况,前面几个章节中介绍了整型和浮点型使用了不同的寄存器在进行函数传参,ECX是整型的第一个参数的寄存器,那么多个参数的情况下函数如何传参,下面展开介绍参数为整型时候的几种情…...

vxe-table vue 表格复选框多选数据,实现快捷键 Shift 批量选择功能

vxe-table vue 表格复选框多选数据,实现快捷键 Shift 批量选择功能 查看官网:https://vxetable.cn 效果 代码 通过 checkbox-config.isShift 启用批量选中,启用后按住快捷键和鼠标批量选取 <template><div><vxe-grid v-bind"gri…...

21-Oracle 23 ai-Automatic SQL Plan Management(SPM)

小伙伴们,有没有迁移数据库完毕后或是突然某一天在同一个实例上同样的SQL, 性能不一样了、业务反馈卡顿、业务超时等各种匪夷所思的现状。 于是SPM定位开始,OCM考试中SPM必考。 其他的AWR、ASH、SQLHC、SQLT、SQL profile等换作下一个话题…...