用 Rust 重写 Linux 内核模块实战:迈向安全内核的新篇章

用 Rust 重写 Linux 内核模块实战:迈向安全内核的新篇章

摘要: 操作系统内核的安全性、稳定性至关重要。传统 Linux 内核模块开发长期依赖于 C 语言,受限于 C 语言本身的内存安全和并发安全问题,开发复杂模块极易引入难以追踪的漏洞。Rust 语言凭借其强大的所有权系统、生命周期管理和无畏并发特性,提供了从根源上消除特定类型内存错误和并发数据竞争的能力,为内核开发注入了新的可能性。本文深入探讨了使用 Rust 重写 Linux 内核模块的实战经验,阐述了其动机与优势,分析了关键技术与挑战,并详细介绍了一个典型内核模块的重写过程及性能考量。结果表明,Rust 在保障强安全性的同时,也能保持与 C 语言模块相当的性能水准,是提升 Linux 内核驱动和模块质量的革命性工具链。

正文

一、 动机与机遇:为何选择 Rust 重构内核模块?

Linux 操作系统作为世界上最成功的开源操作系统之一,其内核的灵活性和可扩展性很大程度上依赖于内核模块(Loadable Kernel Module, LKM)机制。这些模块允许开发者在不重新编译整个内核的情况下,动态加载新的功能,如设备驱动、文件系统、网络协议栈等。然而,历史上大量困扰内核的严重漏洞(如空指针解引用、缓冲区溢出、释放后使用、竞态条件等)都与内核模块开发息息相关,而这些问题又深深植根于其主要的开发语言——C 语言的固有特性中。

C 语言作为系统编程语言,提供了对硬件的底层操作能力和极高的性能,但它将诸如内存管理和并发安全等关键职责完全交给程序员手动处理。在大型、复杂的系统(如操作系统内核)中,细微的逻辑错误都可能导致灾难性的后果。手动管理资源释放顺序、在无锁数据结构和中断上下文等多种复杂场景中确保数据同步的正确性,是一项极其困难和容易出错的任务。数十年来,尽管引入了更严格的代码审查、静态分析工具(如 Coverity、Sparse)、模糊测试(如 Syzkaller)以及 KASAN/KMSAN/KCSAN 等运行时检测工具,内存安全和并发安全问题依然是内核漏洞最主要的来源。

Rust 语言的出现为这一困境带来了曙光。它被设计成一门安全的系统编程语言,核心目标是:在提供 C/C++ 级别的高性能和底层控制能力的同时,保障内存安全和并发安全。 它的杀手锏在于其独一无二的所有权系统:

- 所有权模型: 核心规则简单而强大:一个值在任何时刻有且只有一个所有者(Owner)。当所有者离开作用域时,值会被自动释放(调用

drop)。这种机制在编译期就决定了资源的生命周期。 - 借用规则(Borrowing): 允许值的不可变借用(

&T)可以有多个,或者允许唯一的一个可变借用(&mut T),但不能同时存在可变借用和不可变借用。这个规则从根本上禁止了悬垂指针和在数据被修改时被读取的问题。 - 生命周期标注: 编译器需要一个明确的注解,描述引用在不同作用域之间的依赖关系,确保所有引用始终有效。

- 类型系统与零成本抽象: Rust 强大的类型系统(如枚举模式匹配、泛型、Trait)支持高效的抽象,并确保其运行时开销几乎为零。

- 无畏并发: 通过巧妙地利用所有权和 Trait 约束(如

Send和Sync),Rust 的编译器能够在编译期就检测出数据竞争的可能性,显著降低了编写正确并发代码的难度。

将这些机制引入 Linux 内核意味着什么?意味着那些在过去只能依靠开发者经验和复杂工具才能艰难定位的内存错误和特定类型的并发问题,现在可以在编译阶段就被强制性地消除。内核模块的重写过程本身就是一个利用编译器辅助的力量去“净化”原有 C 代码、修复潜在缺陷的过程。

Linus Torvalds 等内核维护者们看到了 Rust 的潜力。近年来,围绕将 Rust 集成到 Linux 内核的努力取得了实质性进展。由 Miguel Ojeda 等人发起的 rust-for-linux 项目致力于提供在 Linux 内核中使用 Rust 开发所需的基础设施。该项目包括:

- 编译和链接 Rust 代码到内核的 Kbuild/Makefile 支持。

- 精心设计的抽象层,提供 Rust 代码安全调用内核 C API 的桥梁(重点在于 SAFETY 注释和封装)。

- 定义核心内核概念(如页表、任务、锁、中断等)的 Rust 接口。

- Rust 编写的内核模块示例。

随着这些基础设施逐渐成熟和进入内核主线(从 Linux 6.1 开始包含初步支持,并在后续版本中持续增强),用 Rust 重写现有模块或开发全新的功能模块,从实验阶段逐步走向了工程实践。这不仅为提升现有内核模块的安全性提供了路径,也为未来探索更为复杂和安全的内核扩展奠定了基础。

二、 核心基础:理解 Rust-for-Linux 项目的关键抽象

将一门现代语言无缝集成到一个庞大的、已有近三十年历史的 C 语言内核中,并非易事。rust-for-linux 项目扮演着关键角色,它搭建了一座桥梁,既允许利用 Rust 的安全特性,又能充分利用现有内核的庞大功能集。理解其核心抽象是实现重写实战的重要前提。

-

核心模块宏 (

module_init!/module_exit!):

这是任何内核模块的起点和终点。rust-for-linux提供了 Rust 宏来定义模块的入口和出口函数,取代 C 语言中的module_init和module_exit宏。例如,#[kernel::module]属性宏用于定义一个模块结构体,该结构体的init方法(标注为#[module_init])会在模块加载时调用,而它的drop实现则隐式定义了退出逻辑(或者显式标注为#[module_exit])。这种设计让模块的初始化和资源释放符合 Rust 的所有权和 RAII(资源获取即初始化)习惯,模块结构体的字段可以承载驱动状态或资源句柄,在结构体析构时自动清理。 -

内核对象抽象 (

struct KernelObject):

Linux 内核最核心的概念之一是以kobject为基础的设备模型和 sysfs 接口。rust-for-linux提供了KernelObjectTrait 及其实现(如KernelModuleTrait 默认实现KernelObject)。这个抽象使得 Rust 模块可以安全地注册自己到内核的对象层次结构中,支持 sysfs 属性文件、热插拔事件等特性,并能通过安全引用计数 (Arc/Aref- 原子引用计数抽象) 管理生命周期。其核心在于通过封装暴露一个相对安全、符合 Rust 风格的对象操作接口。 -

安全的 C 语言接口绑定 (

bindings):

Rust 通过bindgen工具可以生成原始的低级bindings来调用内核导出的 C 函数、结构体和宏。然而,直接使用这些原始绑定极其危险,几乎无法利用 Rust 的安全保证。因此,rust-for-linux的核心价值在于它在原始 C API 之上构建了安全的 Rust 封装层 (Safe Rust Wrappers)。这些封装层做的是:- 指针管理: 将原始指针包装进

Pin(处理固定指针和自引用结构)、Box(在内核堆上分配内存)、Opaque(对 Rust 不透明的 C 结构句柄)、ARef/Rc(引用计数指针) 等安全抽象中。 - API 安全边界: 对每个需要调用 C API 的函数,精心评估其前置条件、后置条件和不变量,明确标注哪些需要调用者保证 (

SAFETY: ...注释),并将满足条件的调用包装成安全的 Rust 方法。例如,获取锁后的数据访问会被限制在锁保护的作用域内,遵循 Rust 的借用规则。 - 资源管理: 遵循 RAII 原则,将需要手动获取/释放的资源 (如锁

struct Mutex,struct SpinLock; 中断控制struct ScopedDisableIRQs;内存分配标志GFP_KERNEL) 封装成struct,在drop时自动释放。 - 类型转换与检查: 提供转换工具将 C 字符串 (

*const c_char) 安全地转换为 Rust 的&CStr或&str;处理内核标志位 (bitflagscrate 的集成);提供安全的内核printk!宏替代printk的变参调用。

- 指针管理: 将原始指针包装进

-

设备模型接口 (

device,driver):

对于最核心的重写场景——驱动程序,rust-for-linux提供了用于实现platform_driver、char_device(如struct FileOperations,struct Cdev)、device_driver等的 Rust Trait 和辅助结构。开发者实现这些 Trait (如定义open,read,write,ioctl,release等文件操作的回调方法),并利用模块提供的安全注册函数(如chrdev::Registration::new(...).register())将其注册到内核。这些 Trait 的设计引导开发者正确处理文件操作流程中的资源分配、锁使用、错误传播等。 -

锁与并发 (

sync):

内核开发者最常打交道的就是锁机制。rust-for-linux提供了 Rust 封装:struct Mutex,struct SpinLock,struct RwLock(读写锁,基于自旋锁或睡眠锁),并提供了类似于parking_lot的锁保护 APIMutexGuard/SpinLockGuard。其精妙之处在于:struct Mutex<T>:类似于标准库std::sync::Mutex,但适配内核的互斥锁mutex。通过.lock()方法获取MutexGuard<'_, T>,后者实现了Deref和DerefMut以安全访问内部数据。- 锁守卫 (

Guard) 的生命周期:锁守卫(如MutexGuard)的持有时间代表了锁的持有时间。这种关联强制开发者在一个清晰的作用域内持有锁并访问受保护数据。当守卫drop时,锁被自动释放,确保了不会因为遗漏解锁而造成死锁。锁守卫的生命周期同时确保了对受保护数据的引用不会超过锁的持有期。 - 借用检查器的强制同步: Rust 的所有权借用规则通过锁守卫得以巧妙应用于内核并发上下文。当你持有锁守卫(相当于一个独占引用

&mut T)时,就不能再同时存在非锁保护下的可变引用或不可变引用访问同一数据区域,否则编译器会报错,从而在编译期就阻止了可能导致数据竞争的错误模式。这种设计与 Rust 的内存安全机制完美协同,是实现“无畏并发”的关键实践。它大幅降低了因操作顺序不当而导致竞争条件或死锁的风险。

深刻理解 rust-for-linux 的这些关键抽象是进行安全内核模块开发的重中之重。它们不仅仅是简单的翻译,而是在深刻理解内核运行机制和 Rust 安全保障的前提下,进行的一次精心设计。这些抽象定义了 Rust 内核模块的世界观和行为准则。在重写过程中,严格遵守这些抽象,是保障最终模块安全可靠的基础。

三、 实战挑战:重写过程中遇到的难关与应对策略

将安全理念与高效实践融入数十年的 C 代码积淀,绝非坦途。虽然 rust-for-linux 奠定了坚实基础,但在实际的模块重写过程中,开发者仍会面临一系列棘手的挑战,需要深刻理解并巧妙应对:

-

破除所有权禁锢:内核模式与 Rust 规则的冲突

内核管理着全局共享的复杂状态:物理硬件寄存器由中断和轮询共同操作,设备的硬件状态驱动着多个并发运行的进程线程行为,不同驱动程序模块间可能通过设备树属性或全局符号交互。这种状态模式天然倾向于通过无主的裸指针或全局变量传递访问权限,这与 Rust 严格的所有权、借用检查规则激烈冲突。应对策略:

- 结构化封装与锁守卫: 这是最主要的利器。对于必须在内核全局共享的状态,将其封装在一个结构体中,并使用

rust-for-linux提供的Mutex<T>/SpinLock<T>或读写锁RwLock<T>进行包裹。任何访问都强制通过获取锁守卫(Guard)来实现,守卫的作用域清晰地限定了锁的持有时间和数据的有效访问期。这与 Rust 的&mut T语义完美契合,编译器的所有权规则在这里就变成防止并发访问冲突的强制保证器。 - 明智采用

ARef与Rc: 当存在明确的多方引用关系且生命周期难以线性处理时(例如多个struct file实例对应同一个打开文件的主结构),可考虑使用rust-for-linux提供的原子引用计数ARef(类似于标准库的Arc,但适配内核内存分配器)。这可以管理复杂依赖对象的生命周期,但需配合锁保护共享状态修改。 -

Opaque包装不透明指针: C 语言中大量使用不透明指针(void*或特定结构体指针)作为“句柄”(例如struct device *,struct file *)。rust-for-linux提供的Opaque类型允许 Rust 安全地持有并传递这类指针,避免 Rust 编译器试图管理其生命周期或结构内容。在必要时再通过封装函数接口去操作。这种方法对于保留指针原始状态尤为重要。 -

Pin与自引用结构: 内核中可能存在数据结构包含指向自身内部成员的指针(称为自引用结构)。这类结构在 Rust 中移动时会带来灾难性后果(移动后旧指针指向无效地址)。PinAPI 能够将这些结构“钉住”(pin)在内存固定位置,确保其位置在生命周期内永不移动。驱动程序注册结构体有时需要这种处理。使用pin_init!宏及其家族函数有助于安全初始化带自引用的复杂结构。 - 谨慎对待

static: Rust 中声明static mut极不安全,应严格避免。如果确实需要真正的全局可变状态,必须使用Mutex或SpinLock进行同步保护。最好通过LazyLock(尚未稳定)或其他延迟初始化机制将状态封装在模块结构体中通过锁守卫访问,而不是定义为static。

- 结构化封装与锁守卫: 这是最主要的利器。对于必须在内核全局共享的状态,将其封装在一个结构体中,并使用

-

与庞大的 C 海洋兼容互动

任何存在已久的内核模块或新开发模块都不可避免依赖于内核核心提供的大量 C 语言基础设施:特定的文件操作数据结构、中断注册机制、工作队列、定时器、硬件寄存器访问宏、设备树 API、复杂的链表list_head操作、物理页帧处理等等。rust-for-linux项目虽不断扩展封装库,但目前不可能覆盖所有角落,重写模块需要与原生的 C 环境保持紧密协作。应对策略:

- 利用现有安全封装: 优先检查

rust-for-linux是否已提供目标内核对象或函数的safe bindings(安全绑定封装)。rust-for-linux文档、kernel::crate 模块列表和源码是主要参考依据。 - 精心构建新的安全包装层: 当遇到缺失的绑定或需要在 Rust 中高效处理特定内核对象(如中断处理函数、工作队列项、定时器回调、复杂的

list_for_each_entry_safe循环),开发者有必要亲手实现一套薄的安全包装层。这需要深刻洞察:- 该内核 API 的契约(函数参数及类型要求、错误返回方式、内存所有权约定、锁要求与保护状态)。

- 将其契约转换为 Rust 编译器能检查的不变量。

- 精确定义

unsafe块的安全边界,并用明确清晰的// SAFETY: ...注释列出其依赖条件和安全保证。 - 设计安全的接口(通常是

fn方法或辅助struct),将内部的不安全操作隐藏,暴露给使用者安全的 Rust 签名。

- 桥梁模式隔离 Rust/C: 如果存在大量复杂 C 数据结构与生命周期逻辑难以直接映射到 Rust,或者已有大量经充分验证的 C 代码,可以在 Rust 入口层之上构建“适配器接口”。Rust 端仅定义安全 Trait 接口;中间存在一层薄 C “胶水层”,处理跨语言调用;原有核心 C 模块通过安全回调实现该 Trait。尽管引入一定程度性能开销和复杂性,但在重构大型模块或复用核心代码时可行。

- 深度结合代码分析与评审: 每当需要写

unsafe { ... }代码块,即向 Rust 编译器做出承诺保证这段代码遵循安全规则时,都必须进行极度严谨的分析和人工评审。特别关注指针生命周期、并发竞争边界、锁顺序、异常控制流回退路径下的资源泄露等。这类unsafe代码应封装在最小的不可变方法单元中,外围进行充分防护,并将所有前提约束在文档中详细说明。

- 利用现有安全封装: 优先检查

-

错误处理的微妙转化

C 语言主要通过返回整数值代表错误码(0 成功,负数-EINVAL类错误)。其内存清理流程依赖开发者在各种返回点手动释放资源。在遭遇异常处理路径冗长、失败点众多时极易引发资源泄漏或不一致状态。Rust 具有强大的Result<T, E>和?操作符提供错误传播链条。应对策略:

- 充分利用 Rust 错误传播: 重写时尽可能将所有潜在失败操作映射为返回

Result。内核错误码定义为Error枚举(如kernel::error::Result默认错误码为Error类型,包含常见EINVAL等)。 - RAII 自动管理资源: 结合 Rust 的

structDrop特性,所有需要清理的资源(如锁、分配的内存、初始化过的结构体、设备注册句柄、定时器对象)都封装成类型。这些类型获取资源在其构造方法中完成,而在析构函数 (Drop) 中释放资源。无论函数是否在中间某处因?提前返回,堆栈上的局部变量析构都确保其持有的资源释放,这是防止泄露的利器。这也是为何rust-for-linux为锁、内存分配器等提供 RAII 封装的原因。 - 设计防错初始化模式: 如果模块或设备结构体初始化流程步骤多且可能在各步失败中断,建议采用

pin_init!宏或零开销构造器模式(Builder)。这种设计强制在完成所有前置成功设置前不创建有效实例,只有所有初始化操作顺利结束才构造出有效对象。一旦失败,中途分配的资源(由各步骤局部变量通过 RAII 持有)自动被回收销毁,完全杜绝初始化一半的无效结构体泄露问题。

- 充分利用 Rust 错误传播: 重写时尽可能将所有潜在失败操作映射为返回

-

性能权衡:在安全与速度间驾驭精妙平衡

Rust 提供的安全保障并非零开销——编译期的严格检查需要付出额外的工作时间成本;引用计数ARef涉及原子操作开销;封装层函数调用栈可能比直接 C 调用稍长;锁守卫带来的局部作用域限制有时会影响控制流设计。在延迟高度敏感的中断处理程序(ISR)或高频、无锁算法路径下,需特别重视这些边际影响。应对策略:

- 基准测试是灵魂: 重写模块后必须进行严谨的性能基准测试(Benchmarking)。对照原始 C 模块在典型负载、延迟要求关键路径(如中断响应)、高并发场景下的表现。工具如

ftrace,perf用于查找瓶颈热区。 -

unsafe优化作为最后手段: 仅当确认性能瓶颈确实源于 Rust 的某个封装层或特殊控制流限制,且对驱动核心功能性能至关重要时,方可考虑使用unsafe块(如内部调用原始无锁链表操作,完全内联的物理内存地址写入函数等)。要证明这些unsafe操作真正安全且提升确实必要。 - 优化数据结构与锁选择: 评估锁竞争密度,选择适合场景(自旋锁或睡眠锁、读写锁)和更精细锁粒度保护最小范围。采用更轻量数据结构避免不必要复制或动态分配。使用原子操作(

core::sync::atomic)处理部分共享计数场景以取代大锁。 - 编译优化与内联指导: 使用合理的

cargoprofile(--release配置对应KCONFIG开启优化),结合#[inline]属性指导编译器在热路径将关键小函数展开。 - 性能剖析聚焦: 分析显示 Rust 带来的主要开销通常集中在初始化、非关键错误处理路径,而在执行密集型操作的主要热区表现与 C 非常接近甚至有时更优(受益于更优化的编译器指令序列生成),应重点聚焦真正的高频瓶颈并逐个击破。

- 基准测试是灵魂: 重写模块后必须进行严谨的性能基准测试(Benchmarking)。对照原始 C 模块在典型负载、延迟要求关键路径(如中断响应)、高并发场景下的表现。工具如

这些冲突领域代表了将 Rust 引入内核这一复杂工程所必经的洗礼。它们要求在实践层面不仅掌握语言层面的抽象封装工具,还需要深悟内核内在运行机理。开发者必须扮演双重角色:既是一个尊重编译器安全规则的 Rustacean,又是一位精通底层运作原理的内核工程师。平衡这二者的过程充满技术挑战,但也提供了前所未有的机会去根除那些长期危害内核根基的陈旧问题。

四、 案例复盘:虚拟字符设备驱动的 Rust 重生

为了将理论融入实践,让我们通过一个典型示例——虚拟字符设备驱动程序(如 /dev/example)——展示从 C 迁移到 Rust 的完整流程与关键考量点。此驱动实现一个简单的字符设备,允许用户空间通过标准的 open, read, write, release 系统调用接口与其交互,内核模块内部可能使用共享缓冲区和锁机制管理状态。

-

原有 C 代码概览与风险点

一个典型的原始 C 字符驱动通常会包含:struct file_operations:包含.owner,.open,.release,.read,.write,.llseek等函数指针。- 设备结构体:保存驱动状态(如指向内核分配内存区域的指针

buf,表示数据长度的count,互斥锁struct mutex lock保护buf和count,设备号dev_t,struct cdev cdev实例)。 init_module:负责分配主次设备号(alloc_chrdev_region),初始化结构体和锁,创建/dev下节点。cleanup_module:销毁资源,释放设备号,移除节点,释放所有动态内存。

C 版本常见缺陷包括:

- 资源泄露隐患: 在

init_module部分失败的分支路径没有完全回滚所有已分配资源(内存、锁初始化、设备号注册)。 - 锁使用疏忽: 在读写函数中遗漏锁的配对

mutex_unlock导致死锁或状态损坏(尤其是在复杂的错误退出路径下)。 - 并发竞态漏洞: 在临界区之外提前/延迟访问共享数据,引发竞争条件(如

mutex_lock锁住前buf被异常修改)。 - 内存安全风险: 直接裸指针操作

buf存在越界读写可能,尤其在read/write函数中用户空间指针 (copy_to_user/copy_from_user) 处理错误可能导致崩溃。

-

Rust 重写设计与组件构造

(a) 模块骨架与生命周期管理#[kernel::module] struct ExampleDevModule {reg: chrdev::Registration<ExampleDevice>,major: u32, } #[kernel::module_init] fn init() -> Result<Self> {// 在失败时自动注册 RAII 结构体确保回滚let mut reg = chrdev::Registration::new_pinned()?; // 初始化主设备号等...// 如果成功返回,将状态绑定到 `reg` 并最终返回模块结构体Ok(ExampleDevModule { reg, major }) } // `reg` 在模块析构时通过 `drop` 自动调用 `.unregister()`模块结构体

ExampleDevModule作为驱动状态的根容器。它的初始化函数init使用?传播错误。核心资源注册reg是一个 RAII 类型,在创建失败或模块卸载时自动负责设备注销和节点清理。无需编写冗长脆弱的显式错误回滚逻辑。(b) 设备主状态结构体 (

ExampleDevice)struct ExampleDevice {#[lock] // 通过宏注解关联锁和状态字段data: core::pin::Pin<Mutex<SharedState>>, } struct SharedState {buffer: Box<[u8], Allocator>, // 使用内核分配的字节数组count: usize, }ExampleDevice代表单个注册字符设备的实例状态。关键字段data使用#[lock]属性宏(rust-for-linux辅助工具)将锁Mutex和被保护的数据SharedState关联在一起。这确保了 Rust 编译器强制通过lock()获取守卫后才能访问buffer和count。使用Box封装在内核堆上分配的固定大小缓冲区及其计数。(c) 文件操作实现 (

impl FileOperations)impl FileOperations for ExampleDevice {type OpenData = ();const OPEN_DATA: () = ();fn open(context: &Self::OpenData, file: &mut impl File) -> Result<Box<Self>> {// 新打开创建设备状态实例Box::try_new(ExampleDevice::new()?)}fn read(&self,file: &File,out_buf: &mut impl IoBufferWriter,offset: u64,) -> Result<usize> {// 1. 安全获取锁守卫let mut guard = self.data.lock();// 2. 通过锁守卫访问共享状态 buffer/countlet data_to_copy = &guard.buffer[..guard.count];// 3. 安全地将缓冲区切片拷贝到用户空间 `out_buf` (安全绑定处理了边界)out_buf.write_slice(data_to_copy)?;// 4. 返回拷贝字节数, 守卫离开作用域即隐式解锁Ok(data_to_copy.len())}// 实现 write(), release() 方法类似... }-

OPEN钩子:open方法为每个新文件句柄创建一份新的设备状态 (ExampleDevice实例) 封装在Box中。此实例在release方法调用时通过 RAII 自动销毁(未在代码片段中显示)。 - 安全并发访问: 在

read方法中,通过self.data.lock()获取到守卫guard才能访问buffer和count。此时编译器保证没有其他执行路径能同时修改buffer和count。守卫guard的有效生命周期(作用域)精确控制着锁的持有时间。 - 安全的用户空间内存交互: 用于用户空间数据拷贝的

IoBufferReader/IoBufferWriter封装代替了原始的copy_from_user/copy_to_user。它们封装了边界检查以确保不会越界访问用户空间缓冲区。out_buf.write_slice(...)?的操作是类型安全、边界严格检查的。 - 错误传播: 所有可能失败点通过

Result和?传播错误码。在read方法中间失败时,锁守卫依然能自动释放。

(d) 设备注册与销毁

// 在 init 函数片段中: reg.register_dynamic::<ExampleDevice>("example", ...)?;模块初始化部分最终调用

register_dynamic(或其他适合的方法,取决于固定设备号或动态注册需求) 向内核注册设备。此操作关联上具体的文件操作实现类型 (ExampleDevice)。当模块卸载时,模块结构体字段reg的drop被调用,负责触发底层注销函数。 -

-

重写收益分析

- 内存安全性: 通过所有权系统、RAII 和引用封装,编译器阻止了空指针解引用、释放后使用(UAF)、双重释放等。

buffer是受Box管理的堆内存,自动释放;无法错误地释放裸指针。 - 并发安全性:

MutexGuard迫使开发者在锁保护下访问共享状态,编译器在作用域外禁止访问,在编译期即识别数据竞争。锁的锁定/释放通过守卫自动配对,避免了忘记解锁导致的死锁问题。 - 资源管理鲁棒性: 模块初始化、文件打开回调中使用 RAII (

Box,Registration) 和?操作符保证了异常路径下的资源释放万无一失,代码逻辑清晰稳健。 - 错误处理简化: 统一的

Result和简洁的?显著提升了错误处理代码可读性和正确性。 - 核心逻辑聚焦: 开发者无需再反复检查 C 风格中的指针安全性、锁匹配、每个退出路径的资源清理问题,可更多集中于设备业务逻辑的实现。

- 内存安全性: 通过所有权系统、RAII 和引用封装,编译器阻止了空指针解引用、释放后使用(UAF)、双重释放等。

结论

用 Rust 重写 Linux 内核模块,其意义远不限于更换一门编程语言工具。这代表着内核开发范式朝着更高安全性、更严谨工程的演进方向。通过 rust-for-linux 项目建立的精妙封装层和安全基础设施,Rust 的所有权、借用检查器和类型系统成为了防御内核开发领域中常见高危内存错误和并发陷阱的强有力编译期屏障。

实战经验表明,虽然重写过程充满了技术挑战(主要围绕着突破所有权限制以适应内核特有模式、安全绑定大量 C API 接口),但这些挑战都能通过深入地理解 Rust 语义、内核机制以及合理运用 rust-for-linux 提供的安全抽象层(尤其是锁守卫、RAII 资源管理、ARef/Rc/Opaque 等类型)得以攻克。最终实现的模块在保留了 C 语言内核模块性能特性(经过严格基准测试)的基础上,获得了一种本质上的安全提升:那些在 C 模块编写和调试环节中极易出现并极难发现的致命错误被提前到编译时强制杜绝。这对于如驱动程序这种处在内核边缘、直接面对复杂异步硬件操作和用户空间的代码尤为宝贵。

虚拟字符设备驱动案例提供了实际重构路径的验证。模块结构体承载 RAII 的根资源、设备状态由锁守卫统一封装强制保护、文件操作钩子通过类型系统安全对接用户空间,整个过程清晰地展现了如何将内核 C 语言中惯用的弱规则习惯转换为 Rust 的强安全约束流程。

诚然,当前的 rust-for-linux 项目仍在演进,对于某些晦涩或非常新的内核子系统可能还未覆盖完备封装接口,一些复杂指针操作场景仍需谨慎使用 unsafe 和仔细人工检查,跨语言调用引入的边际性能影响也需要在极端敏感场景下权衡取舍。然而,随着项目生态日趋成熟(更多驱动案例、更完善文档、开发工具链优化)、更多核心驱动接受 Rust 重写或选用 Rust 全新开发,以及编译工具对内核特殊优化支持强化(如自定义的 panic 处理),Rust 将成为提升 Linux 内核关键模块可靠性与安全性的主流选择之一。

因此,对于内核开发者和驱动维护人员而言,学习并拥抱 Rust 不仅仅是对当下项目的重构优化,更是投资于未来 Linux 内核的坚固基石建设。用 Rust 重写内核模块的实践之旅,就是一场从工具链层面主动根除系统性风险,迈向更值得信赖的操作系统的变革征途的开端。

相关文章:

用 Rust 重写 Linux 内核模块实战:迈向安全内核的新篇章

用 Rust 重写 Linux 内核模块实战:迈向安全内核的新篇章 摘要: 操作系统内核的安全性、稳定性至关重要。传统 Linux 内核模块开发长期依赖于 C 语言,受限于 C 语言本身的内存安全和并发安全问题,开发复杂模块极易引入难以…...

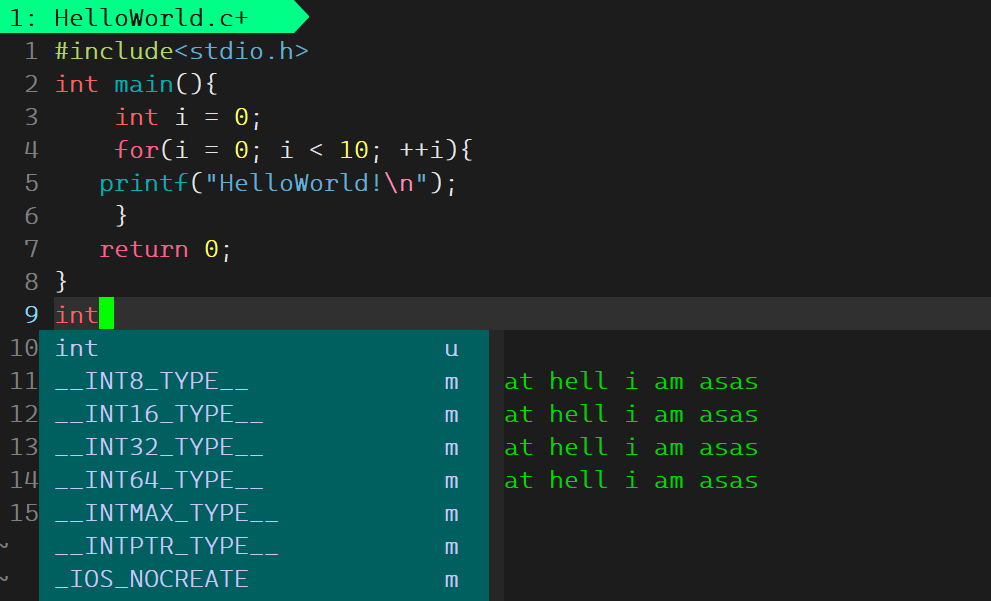

【51单片机】4. 模块化编程与LCD1602Debug

1. 什么是模块化编程 传统编程会将所有函数放在main.c中,如果使用的模块多,一个文件内会有很多代码,不利于组织和管理 模块化编程则是将各个模块的代码放在不同的.c文件里,在.h文件里提供外部可调用函数声明,其他.c文…...

Java并发编程实战 Day 11:并发设计模式

【Java并发编程实战 Day 11】并发设计模式 开篇 这是"Java并发编程实战"系列的第11天,今天我们聚焦于并发设计模式。并发设计模式是解决多线程环境下常见问题的经典解决方案,它们不仅提供了优雅的设计思路,还能显著提升系统的性能…...

DeepSeek越强,Kimi越慌?

被DeepSeek吊打的Kimi,还有多少人在用? 去年,月之暗面创始人杨植麟别提有多风光了。90后清华学霸,国产大模型六小虎之一,手握十几亿美金的融资。旗下的AI助手Kimi烧钱如流水,单月光是投流就花费2个亿。 疯…...

数据结构:泰勒展开式:霍纳法则(Horner‘s Rule)

目录 🔍 若用递归计算每一项,会发生什么? Horners Rule(霍纳法则) 第一步:我们从最原始的泰勒公式出发 第二步:从形式上重新观察展开式 🌟 第三步:引出霍纳法则&…...

医疗AI模型可解释性编程研究:基于SHAP、LIME与Anchor

1 医疗树模型与可解释人工智能基础 医疗领域的人工智能应用正迅速从理论研究转向临床实践,在这一过程中,模型可解释性已成为确保AI系统被医疗专业人员接受和信任的关键因素。基于树模型的集成算法(如RandomForest、XGBoost、LightGBM)因其卓越的预测性能和相对良好的解释性…...

跨平台商品数据接口的标准化与规范化发展路径:淘宝京东拼多多的最新实践

在电商行业蓬勃发展的当下,多平台运营已成为众多商家的必然选择。然而,不同电商平台在商品数据接口方面存在差异,导致商家在跨平台运营时面临诸多挑战,如数据对接困难、运营效率低下、用户体验不一致等。跨平台商品数据接口的标准…...

电脑桌面太单调,用Python写一个桌面小宠物应用。

下面是一个使用Python创建的简单桌面小宠物应用。这个小宠物会在桌面上游荡,可以响应鼠标点击,并且有简单的动画效果。 import tkinter as tk import random import time from PIL import Image, ImageTk import os import sysclass DesktopPet:def __i…...

字符串哈希+KMP

P10468 兔子与兔子 #include<bits/stdc.h> using namespace std; typedef unsigned long long ull; const int N 1000010; ull a[N], pw[N]; int n; ull gethash(int l, int r){return a[r] - a[l - 1] * pw[r - l 1]; } signed main(){ios::sync_with_stdio(false), …...

ArcGIS Pro+ArcGIS给你的地图加上北回归线!

今天来看ArcGIS Pro和ArcGIS中如何给制作的中国地图或者其他大范围地图加上北回归线。 我们将在ArcGIS Pro和ArcGIS中一同介绍。 1 ArcGIS Pro中设置北回归线 1、在ArcGIS Pro中初步设置好经纬格网等,设置经线、纬线都以10间隔显示。 2、需要插入背会归线…...

MySQL体系架构解析(三):MySQL目录与启动配置全解析

MySQL中的目录和文件 bin目录 在 MySQL 的安装目录下有一个特别重要的 bin 目录,这个目录下存放着许多可执行文件。与其他系统的可执行文件类似,这些可执行文件都是与服务器和客户端程序相关的。 启动MySQL服务器程序 在 UNIX 系统中,用…...

从实验室到产业:IndexTTS 在六大核心场景的落地实践

一、内容创作:重构数字内容生产范式 在短视频创作领域,IndexTTS 的语音克隆技术彻底改变了配音流程。B 站 UP 主通过 5 秒参考音频即可克隆出郭老师音色,生成的 “各位吴彦祖们大家好” 语音相似度达 97%,单条视频播放量突破百万…...

boost::filesystem::path文件路径使用详解和示例

boost::filesystem::path 是 Boost 库中用于跨平台操作文件路径的类,封装了路径的拼接、分割、提取、判断等常用功能。下面是对它的使用详解,包括常用接口与完整示例。 1. 引入头文件与命名空间 #include <boost/filesystem.hpp> namespace fs b…...

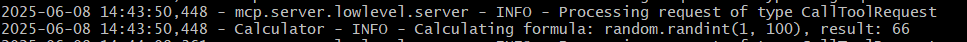

小智AI+MCP

什么是小智AI和MCP 如果还不清楚的先看往期文章 手搓小智AI聊天机器人 MCP 深度解析:AI 的USB接口 如何使用小智MCP 1.刷支持mcp的小智固件 2.下载官方MCP的示例代码 Github:https://github.com/78/mcp-calculator 安这个步骤执行 其中MCP_ENDPOI…...

Python爬虫实战:研究Restkit库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的有价值数据。如何高效地采集这些数据并将其应用于实际业务中,成为了许多企业和开发者关注的焦点。网络爬虫技术作为一种自动化的数据采集工具,可以帮助我们从网页中提取所需的信息。而 RESTful API …...

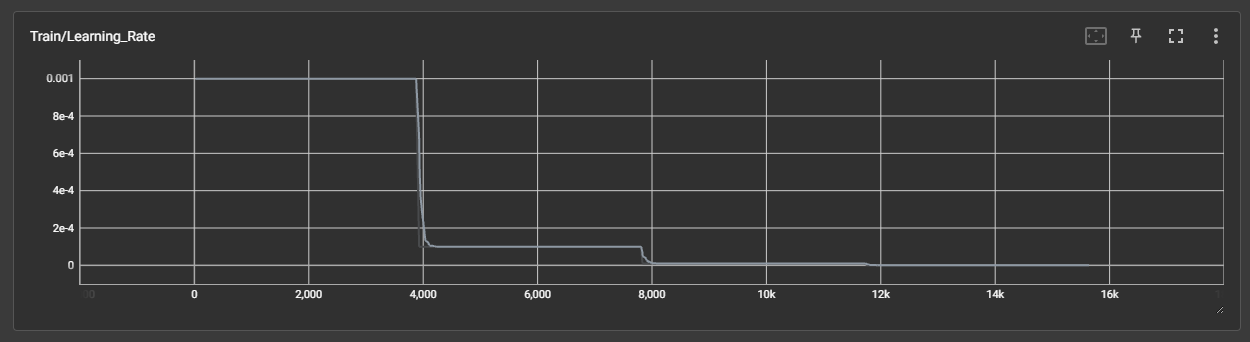

DAY 45 超大力王爱学Python

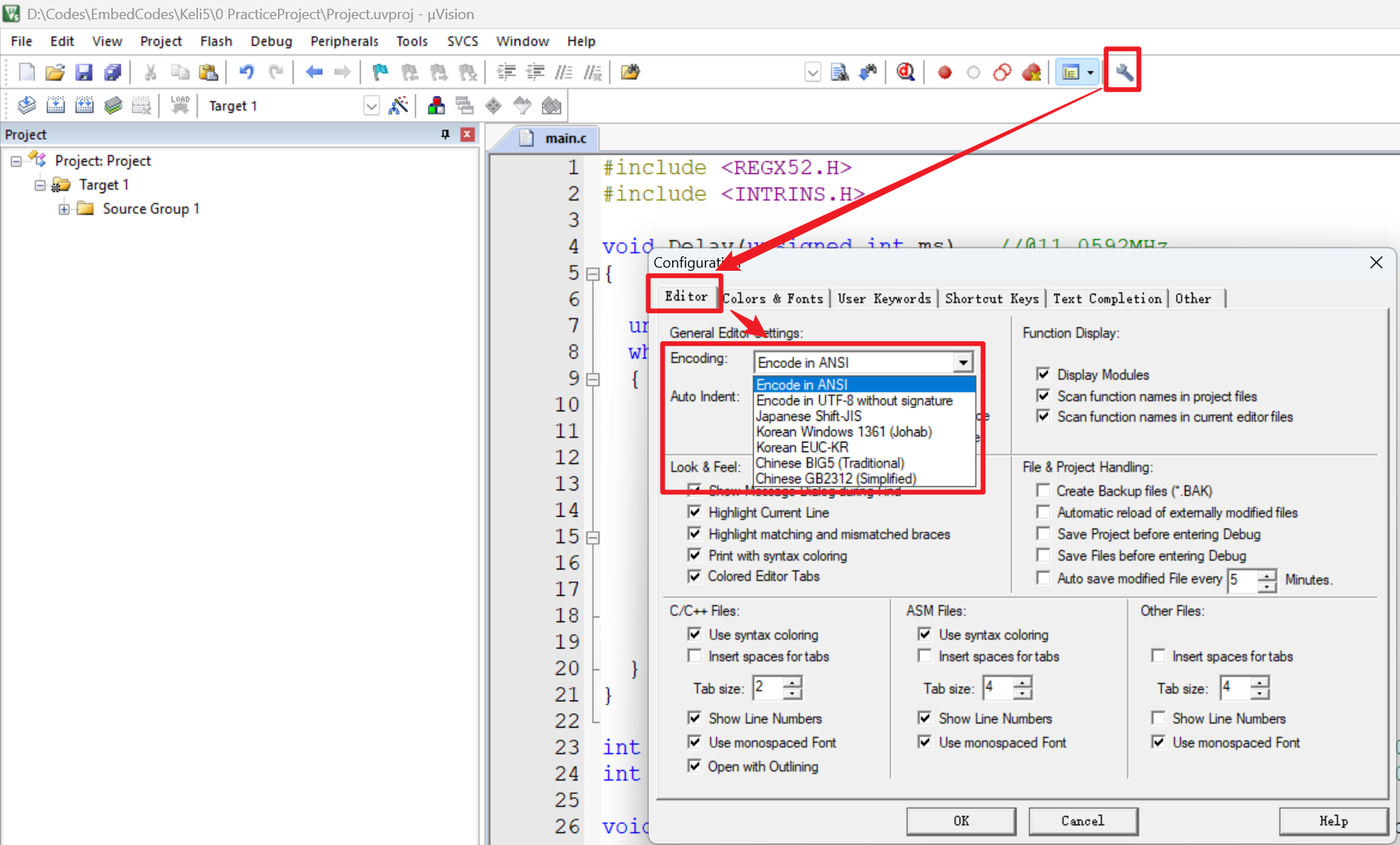

来自超大力王的友情提示:在用tensordoard的时候一定一定要用绝对位置,例如:tensorboard --logdir"D:\代码\archive (1)\runs\cifar10_mlp_experiment_2" 不然读取不了数据 知识点回顾: tensorboard的发展历史和原理tens…...

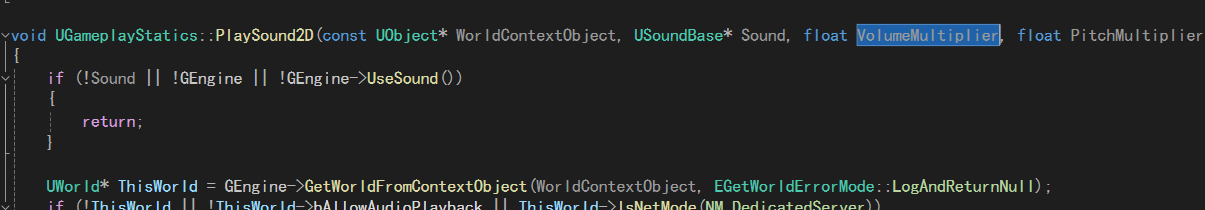

UE5 音效系统

一.音效管理 音乐一般都是WAV,创建一个背景音乐类SoudClass,一个音效类SoundClass。所有的音乐都分为这两个类。再创建一个总音乐类,将上述两个作为它的子类。 接着我们创建一个音乐混合类SoundMix,将上述三个类翻入其中,通过它管理每个音乐…...

轻量级Docker管理工具Docker Switchboard

简介 什么是 Docker Switchboard ? Docker Switchboard 是一个轻量级的 Web 应用程序,用于管理 Docker 容器。它提供了一个干净、用户友好的界面来启动、停止和监控主机上运行的容器,使其成为本地开发、家庭实验室或小型服务器设置的理想选择…...

如何通过git命令查看项目连接的仓库地址?

要通过 Git 命令查看项目连接的仓库地址,您可以使用以下几种方法: 1. 查看所有远程仓库地址 使用 git remote -v 命令,它会显示项目中配置的所有远程仓库及其对应的 URL: git remote -v输出示例: origin https://…...

Linux基础开发工具——vim工具

文章目录 vim工具什么是vimvim的多模式和使用vim的基础模式vim的三种基础模式三种模式的初步了解 常用模式的详细讲解插入模式命令模式模式转化光标的移动文本的编辑 底行模式替换模式视图模式总结 使用vim的小技巧vim的配置(了解) vim工具 本文章仍然是继续讲解Linux系统下的…...

边缘计算网关提升水产养殖尾水处理的远程运维效率

一、项目背景 随着水产养殖行业的快速发展,养殖尾水的处理成为了一个亟待解决的环保问题。传统的尾水处理方式不仅效率低下,而且难以实现精准监控和管理。为了提升尾水处理的效果和效率,同时降低人力成本,某大型水产养殖企业决定…...

echarts使用graphic强行给图增加一个边框(边框根据自己的图形大小设置)- 适用于无法使用dom的样式

pdf-lib https://blog.csdn.net/Shi_haoliu/article/details/148157624?spm1001.2014.3001.5501 为了完成在pdf中导出echarts图,如果边框加在dom上面,pdf-lib导出svg的时候并不会导出边框,所以只能在echarts图上面加边框 grid的边框是在图里…...

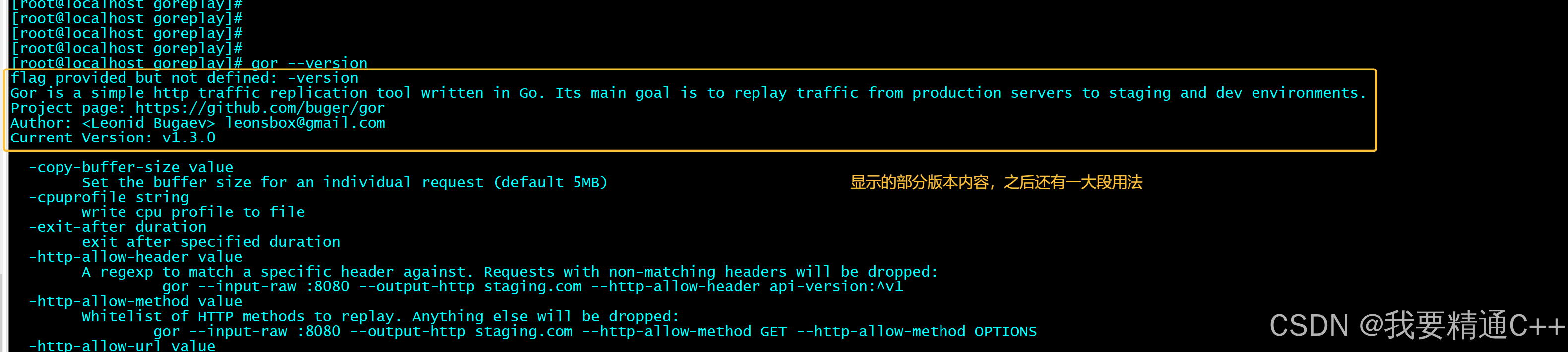

goreplay

1.github地址 https://github.com/buger/goreplay 2.简单介绍 GoReplay 是一个开源的网络监控工具,可以记录用户的实时流量并将其用于镜像、负载测试、监控和详细分析。 3.出现背景 随着应用程序的增长,测试它所需的工作量也会呈指数级增长。GoRepl…...

麒麟系统使用-进行.NET开发

文章目录 前言一、搭建dotnet环境1.获取相关资源2.配置dotnet 二、使用dotnet三、其他说明总结 前言 麒麟系统的内核是基于linux的,如果需要进行.NET开发,则需要安装特定的应用。由于NET Framework 是仅适用于 Windows 版本的 .NET,所以要进…...

游戏开发中常见的战斗数值英文缩写对照表

游戏开发中常见的战斗数值英文缩写对照表 基础属性(Basic Attributes) 缩写英文全称中文释义常见使用场景HPHit Points / Health Points生命值角色生存状态MPMana Points / Magic Points魔法值技能释放资源SPStamina Points体力值动作消耗资源APAction…...

GraphRAG优化新思路-开源的ROGRAG框架

目前的如微软开源的GraphRAG的工作流程都较为复杂,难以孤立地评估各个组件的贡献,传统的检索方法在处理复杂推理任务时可能不够有效,特别是在需要理解实体间关系或多跳知识的情况下。先说结论,看完后感觉这个框架性能上不会比Grap…...

Canal环境搭建并实现和ES数据同步

作者:田超凡 日期:2025年6月7日 Canal安装,启动端口11111、8082: 安装canal-deployer服务端: https://github.com/alibaba/canal/releases/1.1.7/canal.deployer-1.1.7.tar.gz cd /opt/homebrew/etc mkdir canal…...

【java面试】微服务篇

【java面试】微服务篇 一、总体框架二、Springcloud(一)Springcloud五大组件(二)服务注册和发现1、Eureka2、Nacos (三)负载均衡1、Ribbon负载均衡流程2、Ribbon负载均衡策略3、自定义负载均衡策略4、总结 …...

HTTPS证书一年多少钱?

HTTPS证书作为保障网站数据传输安全的重要工具,成为众多网站运营者的必备选择。然而,面对市场上种类繁多的HTTPS证书,其一年费用究竟是多少,又受哪些因素影响呢? 首先,HTTPS证书通常在PinTrust这样的专业平…...

Python环境安装与虚拟环境配置详解

本文档旨在为Python开发者提供一站式的环境安装与虚拟环境配置指南,适用于Windows、macOS和Linux系统。无论你是初学者还是有经验的开发者,都能在此找到适合自己的环境搭建方法和常见问题的解决方案。 快速开始 一分钟快速安装与虚拟环境配置 # macOS/…...