.secret勒索病毒数据恢复|金蝶、用友、管家婆、OA、速达、ERP等软件数据库恢复

导言:

勒索病毒成为了网络安全的一项严峻挑战,其中.secret勒索病毒尤为引人注目。这种恶意软件通过加密用户的数据文件,使其无法访问,并勒索受害者支付赎金以获取解密密钥。本文将介绍.secret勒索病毒的基本信息,以及在面对此类攻击时如何恢复被加密的数据文件,同时提供一些建议来预防这类威胁。当面对被勒索病毒攻击导致的数据文件加密问题时,您可添加我们的技术服务号(sjhf91)。我们将为您提供专业、快速的数据恢复技术支持。

高度隐匿性 在网络安全领域,高度隐匿性是指恶意软件或攻击的能力在感染系统时保持低调,尽可能地避免被检测或察觉。对于 .secret 勒索病毒而言,高度隐匿性使得该病毒能够在系统内潜伏并执行加密操作,而不引起用户或安全系统的怀疑。以下是关于 .secret 勒索病毒高度隐匿性的一些特点:

. 避免引起注意: .secret 勒索病毒可能采取措施,以避免在系统上引起异常行为或引起用户的注意。这包括在后台默默执行、限制占用系统资源的程度等。

. 变异和自适应性:攻击者可能会设计 .secret 勒索病毒,使其具有变异和自适应性,以适应不同的系统环境。这使得病毒更难以被特定的防御机制或安全软件所检测。

. 动态避免检测: .secret 勒索病毒可能会采取一系列动态手段,以规避传统的安全检测方法。这包括定期更改文件哈希值、使用多层加密等技术,使得检测和识别变得更加困难。

. 使用合法进程:攻击者有时倾向于使用系统中的合法进程和功能来执行攻击,以模仿正常的系统活动,减少引起怀疑的可能性。

. 避免与安全软件冲突: .secret 勒索病毒可能会检测系统上是否存在反病毒软件、入侵检测系统等安全工具,以避免与这些工具的冲突,增加潜伏时间。

为了应对高度隐匿性的威胁,网络安全策略需要采取综合性的方法,包括:

• 行为分析和异常检测:实施行为分析技术,监控系统的正常行为,及时检测异常活动。

• 终端防护:使用终端防护工具,能够检测和隔离潜在的威胁,提高系统安全性。

• 实时监控:进行实时网络和系统监控,及时发现并应对潜在的威胁。

• 更新安全软件:定期更新和升级防病毒软件、入侵检测系统等安全软件,以确保能够识别最新的威胁。通过这些安全措施,可以提高系统对高度隐匿性威胁的检测和应对能力,从而更好地保护用户和组织的信息安全。 被.secret勒索病毒加密后的数据恢复案例: 一家中型科技公司,他们的服务器存储着关键的研发数据、客户信息和公司财务记录。一天,公司的IT团队发现服务器上的数据被.secret勒索病毒加密,而屏幕上弹出的勒索信息清晰地表明黑客要求支付赎金以获取解密密钥。公司领导面临着艰难的决定,是支付赎金还是尝试其他手段拯救数据?他们最终选择了后者,决定寻求专业的数据恢复服务,而91数据恢复公司成为了他们的救星。

在公司领导的指引下,IT团队联系了91数据恢复公司,这家以卓越技术和成功案例而著称的公司。91数据恢复公司的专业团队立即行动,前来分析.secret勒索病毒的攻击方式。通过对病毒进行深入研究,他们确认了加密算法的类型,从而为数据恢复奠定了基础。

91数据恢复公司的专家展现了令人瞩目的专业技术。他们首先采取了防止进一步数据丢失的措施,成功地解密了被.secret勒索病毒加密的数据。这个过程不仅仅是技术的较量,更是一场对抗数字威胁的战斗。专家们清除了恶意软件的痕迹,确保服务器不再受到威胁,为数据安全奠定了坚实的基础。

最终,91数据恢复公司成功地将公司的关键数据解救出来。公司领导和员工为他们的研发数据、客户信息和财务记录的安全感到由衷的高兴。通过专业的数据恢复服务,他们成功地摆脱了.secret勒索病毒的威胁,保护了公司的数字资产。

如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

恢复被.secret勒索病毒加密的数据文件

1. 不要轻易支付赎金

我们建议不要轻易选择支付赎金。支付赎金只会满足犯罪分子的欲望,而不能确保他们会提供可靠的解锁钥匙,所以只有寻求其它恢复方式确定无果以后作为最后的恢复方式选择考虑。

进行恢复如果您有定期备份数据的习惯,可以通过还原备份来恢复被加密的文件。确保备份是在感染之前创建的,以确保备份文件没有受到感染。

3. 寻求专业帮助

一些数据恢复公司可能提供免费的解密工具,可以帮助您解密被.secret勒索病毒加密的文件。在面对此类攻击时,及时咨询专业的网络安全专家是至关重要的。

如何预防.secret勒索病毒

1. 定期备份数据

定期备份是防范勒索病毒的重要一环。确保备份存储在离线且安全的位置,并测试备份还原的有效性。

2. 更新系统和软件

保持操作系统、防病毒软件和其他关键软件的及时更新,以修复潜在的漏洞,并提高系统的整体安全性。

3. 谨慎打开附件和链接

避免打开来自未知发件人的电子邮件附件或点击不明链接。进行培训,让员工学会辨别可疑的电子邮件,提高他们的网络安全意识。

4. 网络安全意识培训

定期进行网络安全意识培训,帮助员工了解社会工程学攻击的手段和特征,以增强他们的防范能力。

5. 使用可信赖的安全软件

选择并定期更新强大的防病毒软件,以提供实时的威胁检测和防御功能。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malloxx勒索病毒,mallox勒索病毒,.mallab勒索病毒,.L0CK3D勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[backup@waifu.club].mkp,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,.[henderson@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos勒索病毒,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

.secret勒索病毒数据恢复|金蝶、用友、管家婆、OA、速达、ERP等软件数据库恢复

导言: 勒索病毒成为了网络安全的一项严峻挑战,其中.secret勒索病毒尤为引人注目。这种恶意软件通过加密用户的数据文件,使其无法访问,并勒索受害者支付赎金以获取解密密钥。本文将介绍.secret勒索病毒的基本信息,以及…...

junit写搜索树测试

用法 assertTrue(range.contains("Two")); 2个参数,右边错就打印左边. AbstractSelfBalancingBinarySearchTree abt; AbstractBinarySearchTree.Node node; Before public void setUp() { abt new AbstractSelfBalancingBinarySearchTree() { Override protecte…...

)

顺丰接口对接-订单创建与取消(java单元测试)

api文档 下单接口 :https://qiao.sf-express.com/Api/ApiDetails?level3393&interName%E4%B8%8B%E8%AE%A2%E5%8D%95%E6%8E%A5%E5%8F%A3-EXP_RECE_CREATE_ORDER 取消订单接口: https://qiao.sf-express.com/Api/ApiDetails?level3339&interNa…...

C++:OJ练习(每日练习!)

编程题: 题一:计算日期到天数的转换 计算日期到天数转换_牛客题霸_牛客网 (nowcoder.com) 示例1 输入: 2012 12 31 输出: 366 思路一: 第一步:创建年,月,日的变量,并按…...

GPTs Hunter 是什么?

原文: https://openaigptguide.com/openai-gpts-hunter/ GPTs Hunter 是一个功能强大的免费导航网站,支持多语言,提供用户友好的界面。 GPTs Hunter:功能强大的免费导航网站 GPTs Hunter是一个功能强大的免费导航网站ÿ…...

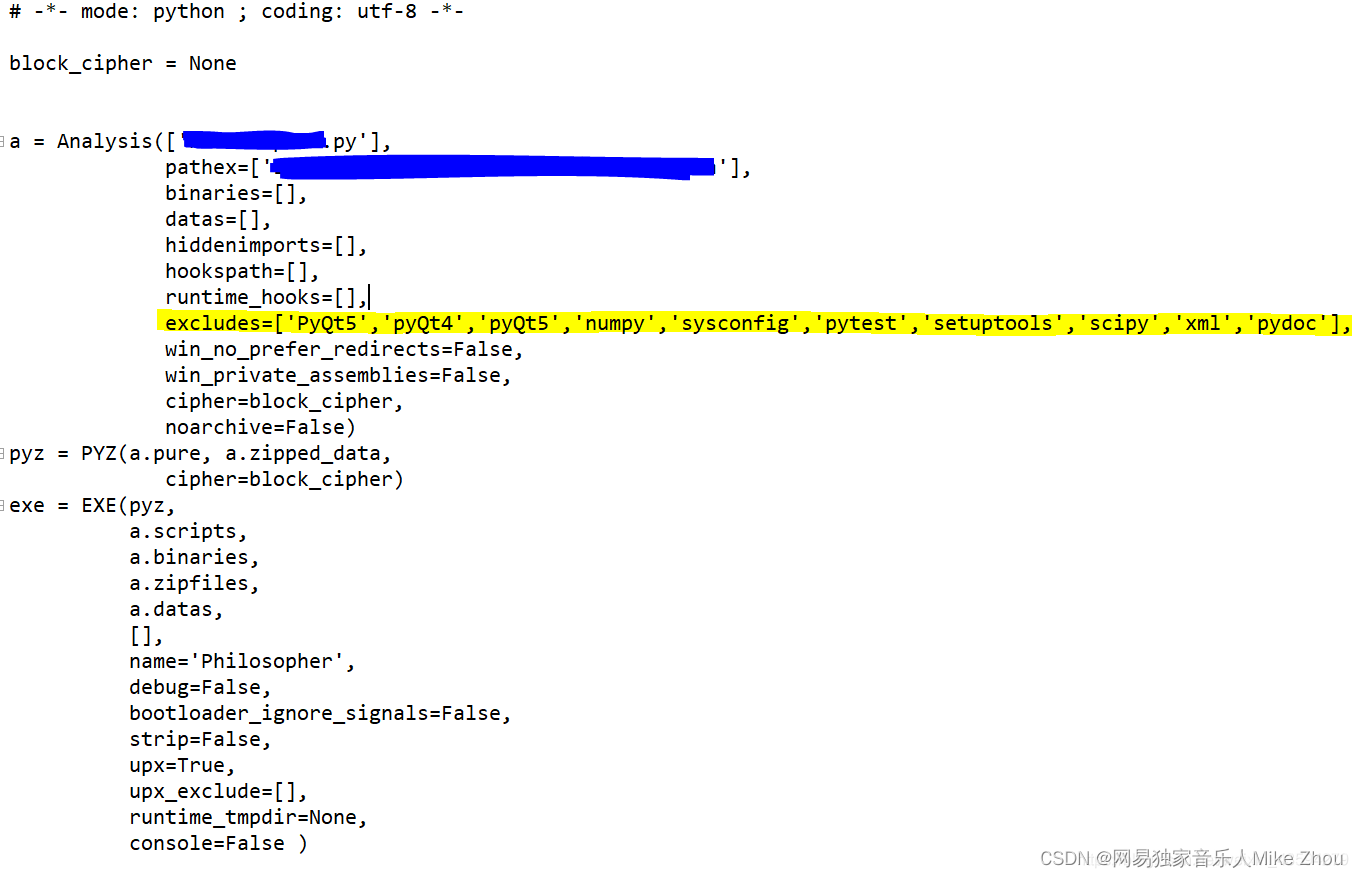

【移远QuecPython】EC800M物联网开发板的硬件TIM定时器精准延时

【移远QuecPython】EC800M物联网开发板的硬件TIM定时器精准延时 文章目录 导入库定时器初始化延时函数定时中断回调调用函数打包附录:列表的赋值类型和py打包列表赋值BUG复现代码改进优化总结 py打包 首先 这个定时器是硬件底层级别的 优先级最高 如果调用 会导致GN…...

)

HDU 1027:Ignatius and the Princess II ← next_permutation()

【题目来源】http://acm.hdu.edu.cn/showproblem.php?pid1027【题目描述】 Now our hero finds the door to the BEelzebub feng5166. He opens the door and finds feng5166 is about to kill our pretty Princess. But now the BEelzebub has to beat our hero first. feng5…...

主题讲座:全球增材制造现状与未来(暨香港科技大学广州|智能制造学域2024博士学位全额奖学金项目)

时间:2023 年11月16日(星期四)14:30 地点:合肥工业大学 学术会议中心三楼报告厅 主讲嘉宾:陈模军 助理教授 https://facultyprofiles.hkust-gz.edu.cn/faculty-personal-page/CHEN-Mojun/mjchen 报名表直达࿱…...

hugeGraph修改PropertyKey属性类型

修改PropertyKey字段属性的类型,发现没办法保留数据的前提下修改,智能是先删除数据,然后再修改,或者备份后修改再恢复。 方法一、 修改groovy脚本中的Text为Int后重新建元数据 schema.propertyKey(“youkey”).asText().valueSing…...

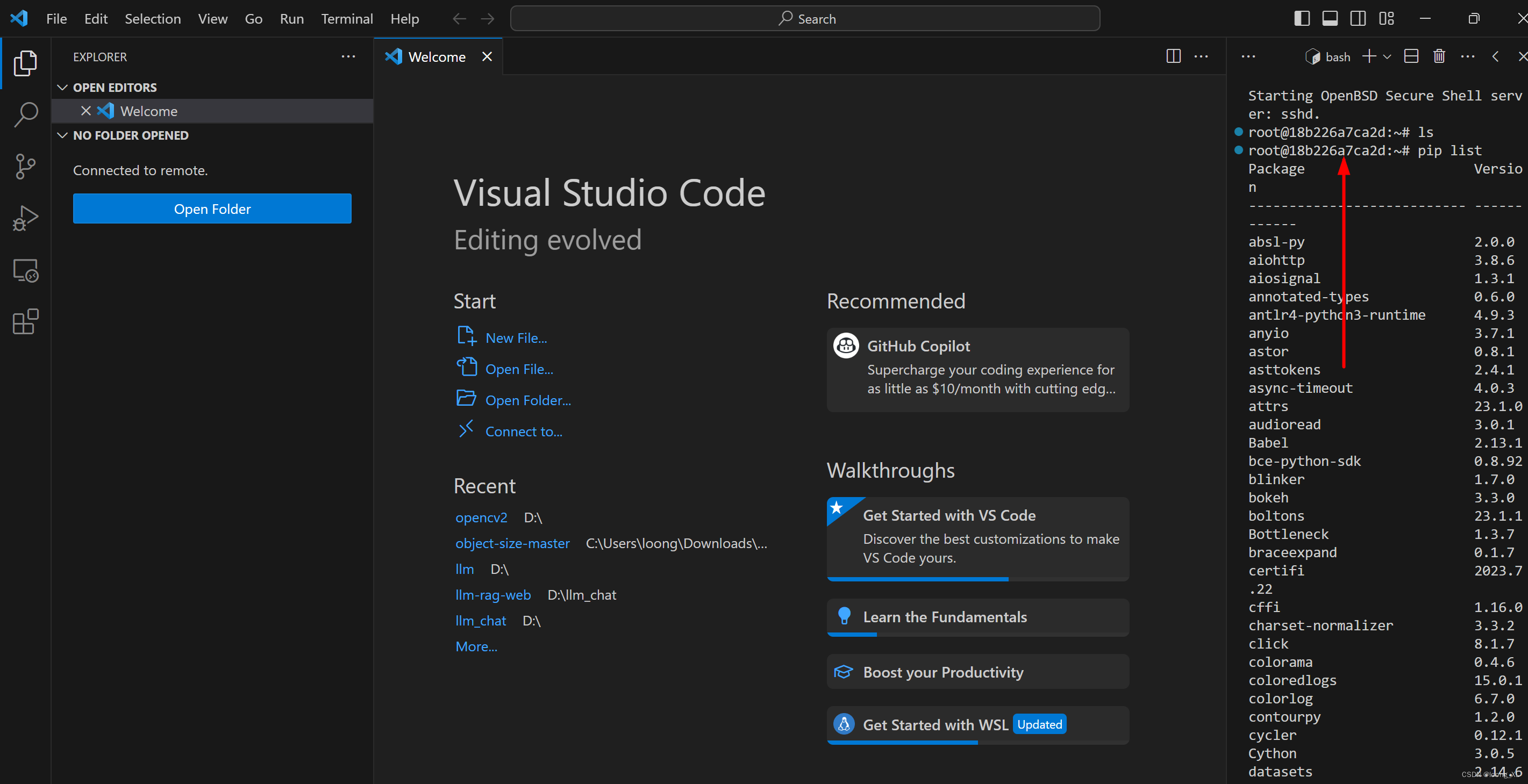

vscode 访问本地或者远程docker环境

1、vscode 访问docker本地环境 直接点击左下角连接图标,弹出选项可以选择容器,只要容器在本地运行者,选择attach可以看到运行中的容器可以选择,选择其中需要选择的就行 ## 运行容器,可以-d后台运行都可以 docker run…...

人工智能与充电技术:携手共创智能充电新时代

人工智能与充电技术:携手共创智能充电新时代 摘要:本文探讨了人工智能与充电技术的结合及其在未来充电设施领域的应用。通过分析智能充电系统的技术原理、优势以及挑战,本文展望了由人工智能驱动的充电技术为未来电动交通带来的巨大变革与机…...

『自定义B站视频播放速度』

哔哩哔哩 的最高播放速度是 2.0, 但对于我们这种程序员来说,2.0 速度观看学习视频还是稍微慢了点, 🫵🏻3.0 以上才是王道🫵🏻, 下面就是具体的操作方法: ① 在浏览器…...

Java入门篇 之 继承

本篇碎碎念:最近的课程遇到瓶颈了,看的时候感觉自己会了,但是结束仔细一回顾还是一知半解,一点一点来吧,基础必须要打好(自己给自己好的心里暗示,结局一定是好的) 今日份励志文案:慢慢改变,慢慢…...

如何计算掩膜图中多个封闭图形的面积

import cv2def calMaskArea(image,idx):mask cv2.inRange(image, idx, idx)contours, hierarchy cv2.findContours(mask, cv2.RETR_EXTERNAL, cv2.CHAIN_APPROX_NONE)for contour in contours:area cv2.contourArea(contour)print("图形的面积为", area) image是…...

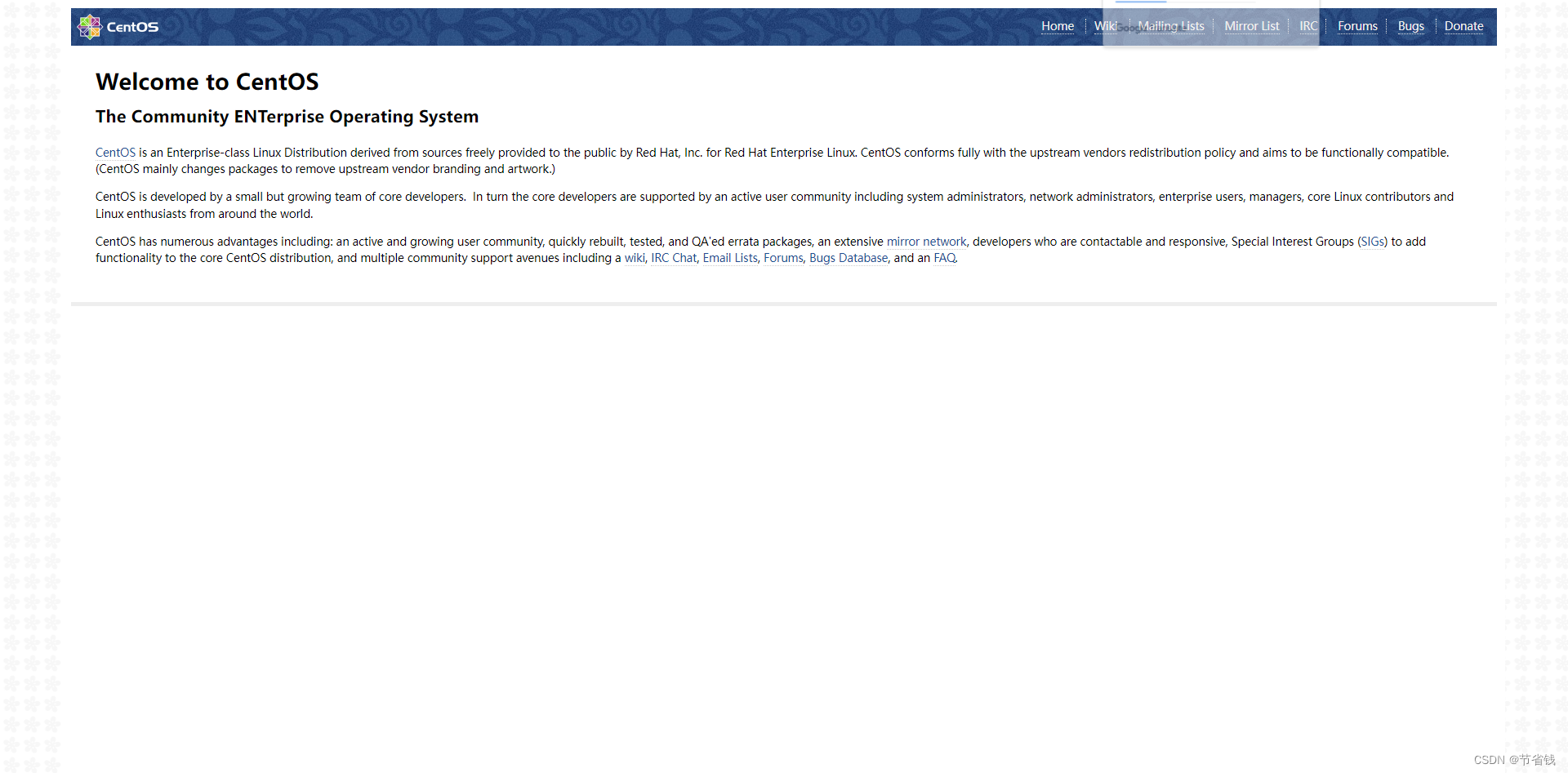

【Nginx】CentOS 安装Nignx

CentOS上安装Nginx: 1. 打开终端:使用SSH或者直接在服务器上打开终端。 2. 更新系统:运行以下命令以确保您的系统软件包列表是最新的: sudo yum update3. 安装Nginx:运行以下命令以安装Nginx: sudo yum…...

idea 代码快捷键Mac版

1、查询任何东西 双击 Shift2、文件内查找 Command F 3、文件内替换 Command R4、全局查找(根据路径) Command Shift F5、在当前文件跳转到某一行的指定处 Command L6、退回 / 前进到上一个操作的地方 Command Option 方向键左Command Opt…...

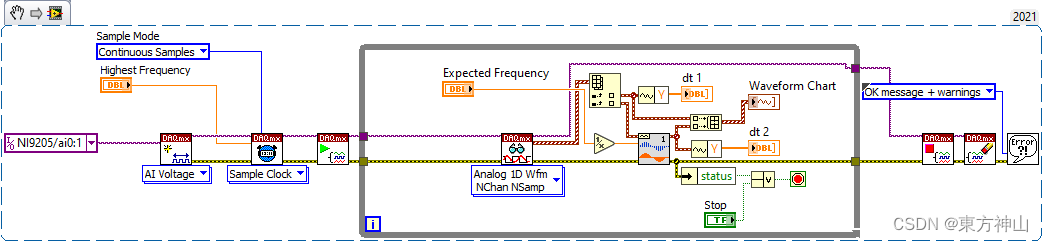

【NI-DAQmx入门】多通道数据采集

1.通道扩展解释 通道扩展是扩展数据采集设备的通道以包含另一个设备的通道的过程,从而有效地创建具有更多通道的任务。当使用通道扩展时,DAQmx 自动在 DAQmx 驱动程序级别路由触发器和时钟,以便多个设备同步。为了使设备作为一个整体运行&…...

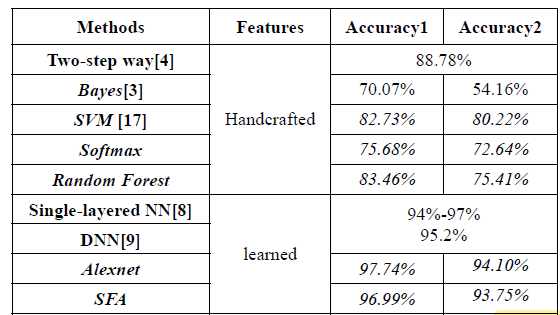

回顾 — SFA:简化快速 AlexNet(模糊分类)

模糊图像的样本 一、说明 在本文回顾了基于深度学习的模糊图像分类(SFA)。在本文中:Simplified-Fast-AlexNet (SFA)旨在对图像是否因散焦模糊、高斯模糊、雾霾模糊或运动模糊而模糊进行分类。 二、大纲 图像模糊建模简要概述简化快速 AlexNet…...

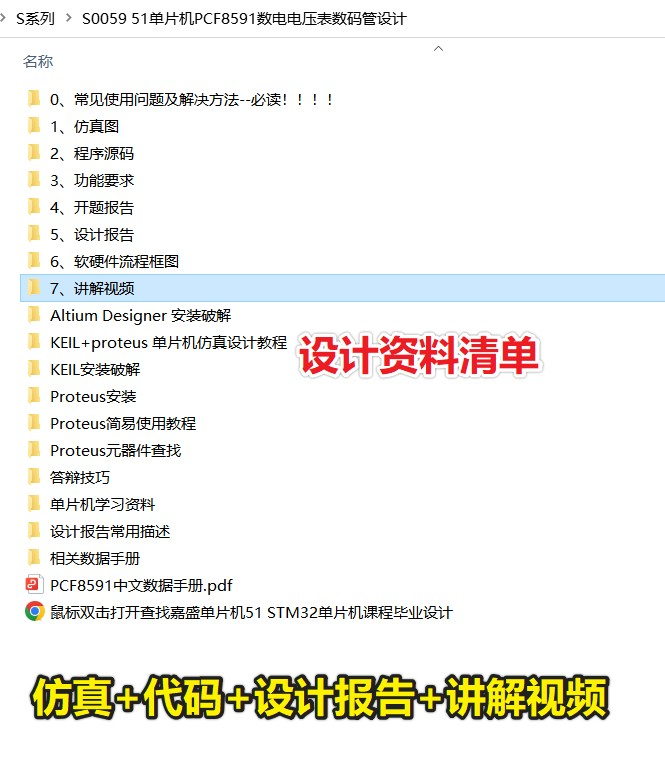

基于51单片机PCF8591数字电压表数码管显示设计( proteus仿真+程序+设计报告+讲解视频)

PCF8591数字电压表数码管显示 1.主要功能:讲解视频:2.仿真3. 程序代码4. 设计报告5. 设计资料内容清单&&下载链接资料下载链接(可点击): 基于51单片机PCF8591数字电压表数码管设计( proteus仿真程序设计报告讲…...

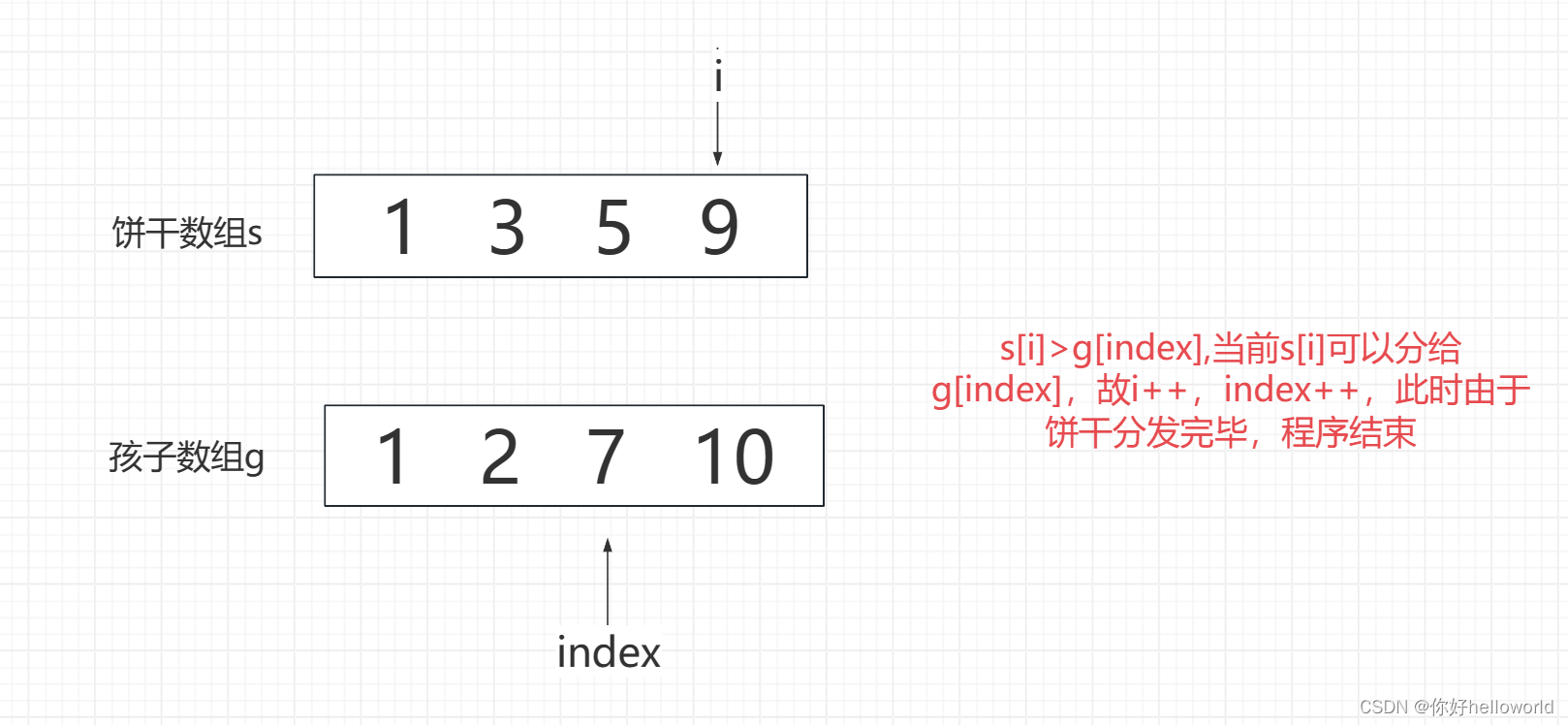

分发饼干(贪心算法+图解)

455. 分发饼干 - 力扣(LeetCode) 题目描述 假设你是一位很棒的家长,想要给你的孩子们一些小饼干。但是,每个孩子最多只能给一块饼干。 对每个孩子 i,都有一个胃口值 g[i],这是能让孩子们满足胃口的饼干的最…...

Zustand 状态管理库:极简而强大的解决方案

Zustand 是一个轻量级、快速和可扩展的状态管理库,特别适合 React 应用。它以简洁的 API 和高效的性能解决了 Redux 等状态管理方案中的繁琐问题。 核心优势对比 基本使用指南 1. 创建 Store // store.js import create from zustandconst useStore create((set)…...

UE5 学习系列(三)创建和移动物体

这篇博客是该系列的第三篇,是在之前两篇博客的基础上展开,主要介绍如何在操作界面中创建和拖动物体,这篇博客跟随的视频链接如下: B 站视频:s03-创建和移动物体 如果你不打算开之前的博客并且对UE5 比较熟的话按照以…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

算法笔记2

1.字符串拼接最好用StringBuilder,不用String 2.创建List<>类型的数组并创建内存 List arr[] new ArrayList[26]; Arrays.setAll(arr, i -> new ArrayList<>()); 3.去掉首尾空格...

Mysql8 忘记密码重置,以及问题解决

1.使用免密登录 找到配置MySQL文件,我的文件路径是/etc/mysql/my.cnf,有的人的是/etc/mysql/mysql.cnf 在里最后加入 skip-grant-tables重启MySQL服务 service mysql restartShutting down MySQL… SUCCESS! Starting MySQL… SUCCESS! 重启成功 2.登…...

vulnyx Blogger writeup

信息收集 arp-scan nmap 获取userFlag 上web看看 一个默认的页面,gobuster扫一下目录 可以看到扫出的目录中得到了一个有价值的目录/wordpress,说明目标所使用的cms是wordpress,访问http://192.168.43.213/wordpress/然后查看源码能看到 这…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

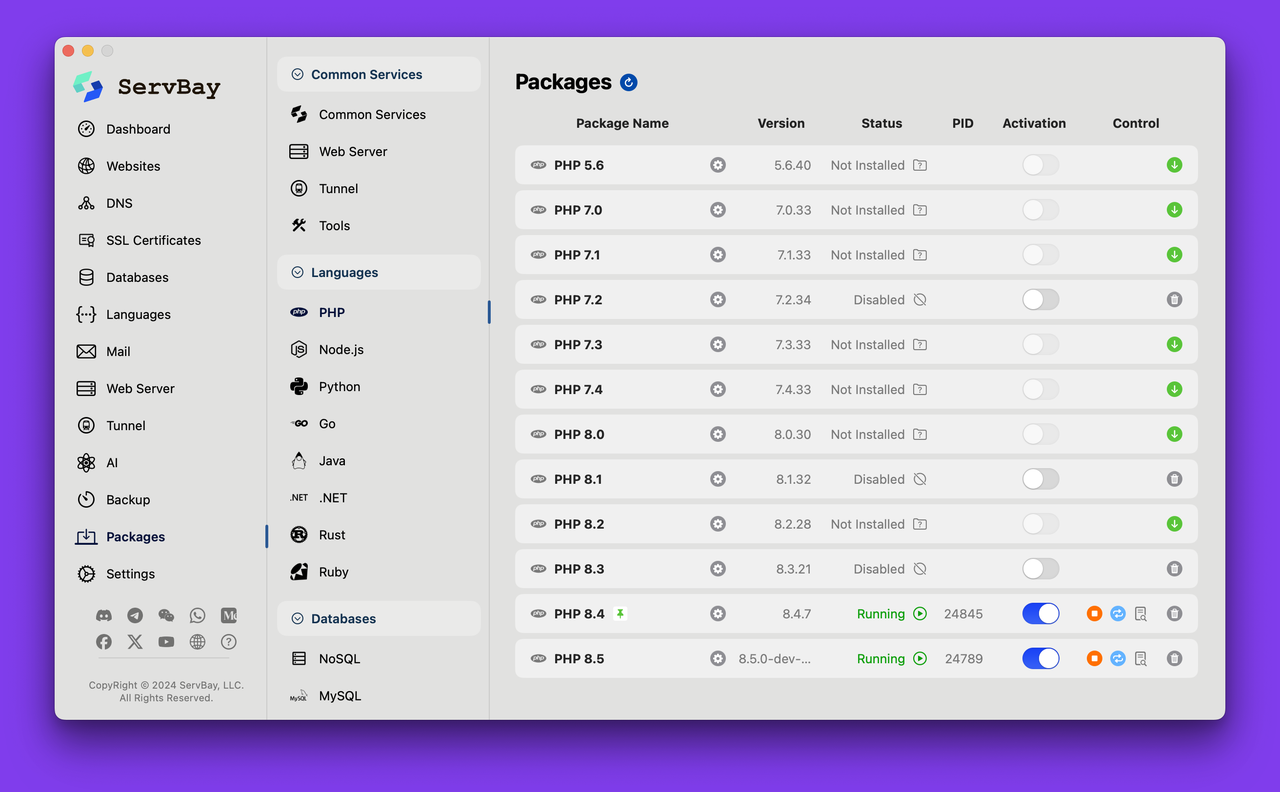

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...

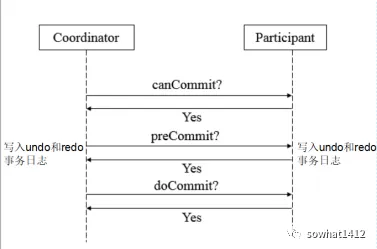

解析两阶段提交与三阶段提交的核心差异及MySQL实现方案

引言 在分布式系统的事务处理中,如何保障跨节点数据操作的一致性始终是核心挑战。经典的两阶段提交协议(2PC)通过准备阶段与提交阶段的协调机制,以同步决策模式确保事务原子性。其改进版本三阶段提交协议(3PC…...