数据被锁住了?如何应对.mkp病毒的攻击

导言:

在数字时代的舞台上,.mkp勒索病毒如幽灵般悄然崭露头角,威胁着无数个体和组织的数据安全。本文将深度挖掘.mkp勒索病毒的狡猾本质,并为你揭示应对感染的独特方法,以及如何巧妙规避这个数字威胁。 如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

1..mkp勒索病毒的狡猾特质

.mkp勒索病毒的狡猾特质让其成为数字时代的一大威胁。以下是这种病毒的突出特点:1.

. 隐匿伪装: .mkp勒索病毒善于隐藏自己,采用变幻莫测的伪装方式,往往在系统中悄然潜伏,让防御系统难以发现其存在。

. 零时刻入侵:这类病毒喜欢选择系统的弱点进行攻击,往往在用户最不备的时候进入系统,使得感染过程难以预测和防范。

. 文件加密高超: .mkp病毒以其高度复杂的加密算法而著称,一旦感染,它会将用户的文件进行彻底加密,使得文件变得无法访问。

. 时间紧迫威逼: .mkp病毒经常以紧迫性的时间表威逼受害者。通过设定支付赎金的截止日期,它试图制造紧迫感,迫使用户做出仓促决策。

. 智能感知防御:一旦.mkp病毒感知到系统中有防御机制,它会迅速调整攻击策略,以规避防御手段,使得防护过程更加困难。

. 虚拟货币支付: .mkp勒索病毒常要求受害者使用虚拟货币进行赎金支付,增加了支付难度和匿名性,使得追踪和打击变得更为困难。

. 网络传播策略:这类病毒会利用社交工程、恶意链接和恶意附件等手段进行传播,通过感染一个系统迅速蔓延到整个网络。

. 自我毁灭机制:为逃避安全厂商的检测,.mkp病毒常具备自毁功能,使得在感染后难以被分析和对抗。

总体而言,.mkp勒索病毒通过其狡猾的特质,形成了一套致命的攻击模式,为数字领域的安全带来了极大的挑战。要有效对抗这种病毒,必须深入了解其特点,并采取全面的安全措施。

2.遭遇.mkp勒索病毒:

在数字时代,信息安全备受关注。然而,某公司却在一天陷入了数字灾难的深渊。他们的服务器数据被.mkp勒索病毒残忍地加密,一切陷入了无法逆转的沉寂。公司领导面对无奈的选择公司领导们在发现被勒索病毒的恶意入侵后,感到无所适从。面对被加密的数据,他们陷入了一片绝望。

支付巨额赎金成为了一个可怕但似乎不可避免的选择。在绝望中,公司决定寻找专业的数据恢复公司的帮助。他们的目光聚焦在91数据恢复公司,这家以卓越技术和高效服务而著称的机构。或许,这是他们挽救数字灾难的最后一线希望。

91数据恢复公司的专家团队在得知公司的状况后,立即介入。面对.mkp勒索病毒的高度加密,他们既面临了技术上的重重挑战,也需要对自己充满信心。这是一场数字时代的正义与邪恶的较量。91数据恢复专家团队不仅深入理解了.mkp病毒的加密机制,还研发了独特的数据工具。

终于,在专家团队的不懈努力下,数字时代的奇迹降临了。他们成功解密了.mkp病毒,让公司的数据得以重生。这一时刻就如同数字世界中的救赎,背后是专业团队的智慧与坚韧。公司领导深感对91数据恢复公司的感激之情。这次事件不仅让他们的数字资产重见天日,更是对数字安全的一次觉醒。数字时代,专业的数据恢复团队如同守护者,保护着企业的最重要资产。

如不幸感染这个勒索病毒,您可添加我们的技术服务号(sjhf91)了解更多信息或寻求帮助。

3. 拯救之法:.mkp勒索病毒的应急处理

3.1 备份即王道

定期备份数据是打败.mkp病毒的最有力手段。备份文件可以让你在遭受攻击后重新建立起数据的领地。

3.2 反勒索武器

利用专业的反勒索病毒工具,如同在数字战场上挥舞一把锋利的利剑,可以迅速清理系统中的.mkp病毒痕迹,同时希望解密被它锁定的文件。

3.3 数字急救队

支援如果你感到手足无措,别犹豫,立即寻求数据恢复专业人员的支援。他们犹如数字急救队,有着解救你数字领地的经验和技能。

4. 战胜.mkp勒索病毒的防线

4.1 更新数字壁垒

确保你的系统和软件及时更新,这是强化数字壁垒的必要一步,以遏制.mkp病毒等威胁的入侵。

4.2 警觉邮件陷阱

谨慎对待邮件,尤其是来自未知发件人的附件或链接。.mkp病毒喜欢借助邮件的形式传播,一旦打开,就是它入侵的大门。

4.3 数字盾牌:强密码

采用强密码,并定期更改,这是你的数字领地的坚固护盾。多因素身份验证更是提供额外保障的数字铠甲。

4.4 安全软件卫士

选择受信任的防病毒软件和反勒索病毒工具,让它们成为你数字堡垒的坚实守护者。

4.5 安全意识之师

定期培训员工和用户,提高他们的网络安全意识,让他们能够在数字世界中辨别潜在的.mkp病毒威胁。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malloxx勒索病毒,mallox勒索病毒,.mallab勒索病毒,.L0CK3D勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[backup@waifu.club].mkp,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,.[henderson@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos勒索病毒,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

数据被锁住了?如何应对.mkp病毒的攻击

导言: 在数字时代的舞台上,.mkp勒索病毒如幽灵般悄然崭露头角,威胁着无数个体和组织的数据安全。本文将深度挖掘.mkp勒索病毒的狡猾本质,并为你揭示应对感染的独特方法,以及如何巧妙规避这个数字威胁。 如果您在面对被…...

【Shell】Shell基础学习

一、shell脚本 (1)第一个shell脚本 #!/bin/bash #this is a comment echo "hello world"一个shell脚本永远以“#!”开头,这是一个脚本开始的标记,它是告诉系统执行这个文件需要用某个解释器,后面的/bin/bash就是指明解释器的具体位置。 “#”开头是注释 …...

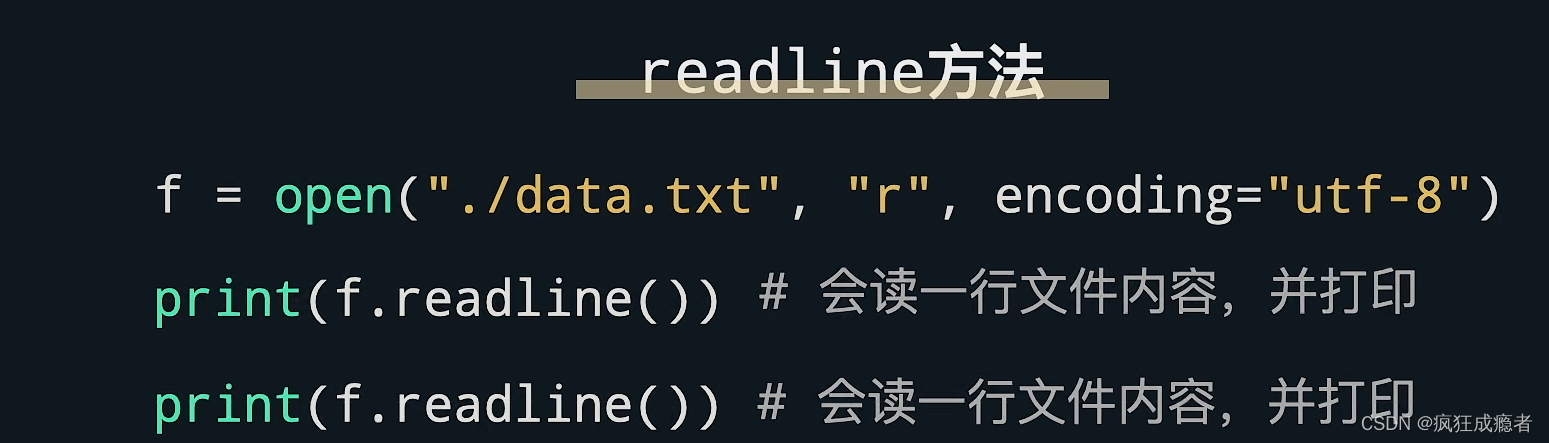

python文件读取

相对路径 读文件 打印txt文件 fopen(".\data.txt","r",encoding"utf-8") contentf.read() print(content) f.close()with open(".\data.txt","r",encoding"utf-8") as f:contentf.read()print(content)contentf…...

第16关 革新云计算:如何利用弹性容器与托管K8S实现极速服务POD扩缩容

------> 课程视频同步分享在今日头条和B站 天下武功,唯快不破! 大家好,我是博哥爱运维。这节课给大家讲下云平台的弹性容器实例怎么结合其托管K8S,使用混合服务架构,带来极致扩缩容快感。 下面是全球主流云平台弹…...

算法通关村第十二关|黄金挑战|最长公共前缀字符串压缩

1.最长公共前缀 原题:力扣14. 1.从前到后比较每个字符串的同一个位置。 public String longestCommonPrefix(String[] strs) {if (strs null || strs.length 0) {return "";}int length strs[0].length();int count strs.length;for (int i 0; i …...

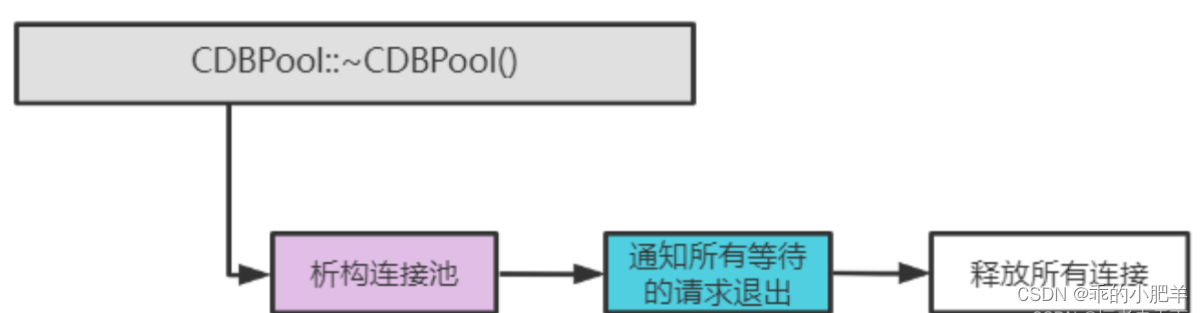

池式组件 ----- Mysql连接池的原理实现

前言 本文是mysql连接池的实现。学完mysql连接池之后,接下来会结合多线程来进行测试,看看使用连接池性能高,还是不要连接池性能高,具体能差多少。当然这是下一篇文章了哈哈哈哈哈。当前首要任务是学会连接池,会都不会…...

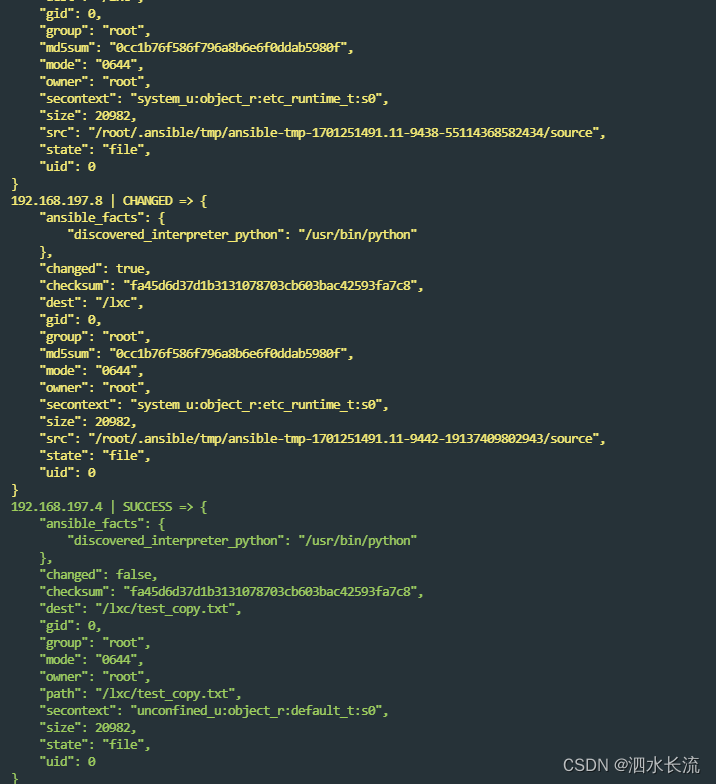

1.自动化运维工具Ansible的安装

1.物料准备 四台服务器,其中一个是主控机,三个为host 2.安装 在主控机上安装ansible 2.1 设置EPEL仓库 Ansible仓库默认不在yum仓库中,因此我们需要使用下面的命令启用epel仓库。 yum install epel-release -y2.2 执行安装命令 yum i…...

[个人笔记] Apache2.4配置TLS1.3安装openssl1.1.1

Linux - 运维篇 第二章 Apache2.4配置TLS1.3&安装openssl1.1.1 Linux - 运维篇系列文章回顾Apache2.4配置TLS1.3&安装openssl1.1.1参考来源 系列文章回顾 第一章 php-fpm编译和使用openssl扩展 Apache2.4配置TLS1.3&安装openssl1.1.1 [rootlocalhost ~]# yum ins…...

解密Kafka主题的分区策略:提升实时数据处理的关键

目录 一、Kafka主题的分区策略概述1.1 什么是Kafka主题的分区策略?1.2 为什么分区策略重要? 二、Kafka默认分区策略2.1 Round-Robin分区策略 三、自定义分区策略3.1 编写自定义分区器3.2 最佳实践:如何选择分区策略 四、分区策略的性能考量4.…...

GPT5大剧第二季开启,Sam Altman 重掌 OpenAI CEO 大权

OpenAl 最新公告: Sam Altman 重掌 OpenAI CEO 大权,公司迎来新的初始董事会 Mira Murati 出任 CTO,Greg Brockman 再次成为总裁。来看看CEO Sam Altman和董事会主席 Bret Taylor的最新发言。 2023年11月29日 以下是 CEO Sam Altman和董事会主席 Bret Taylor 今天下…...

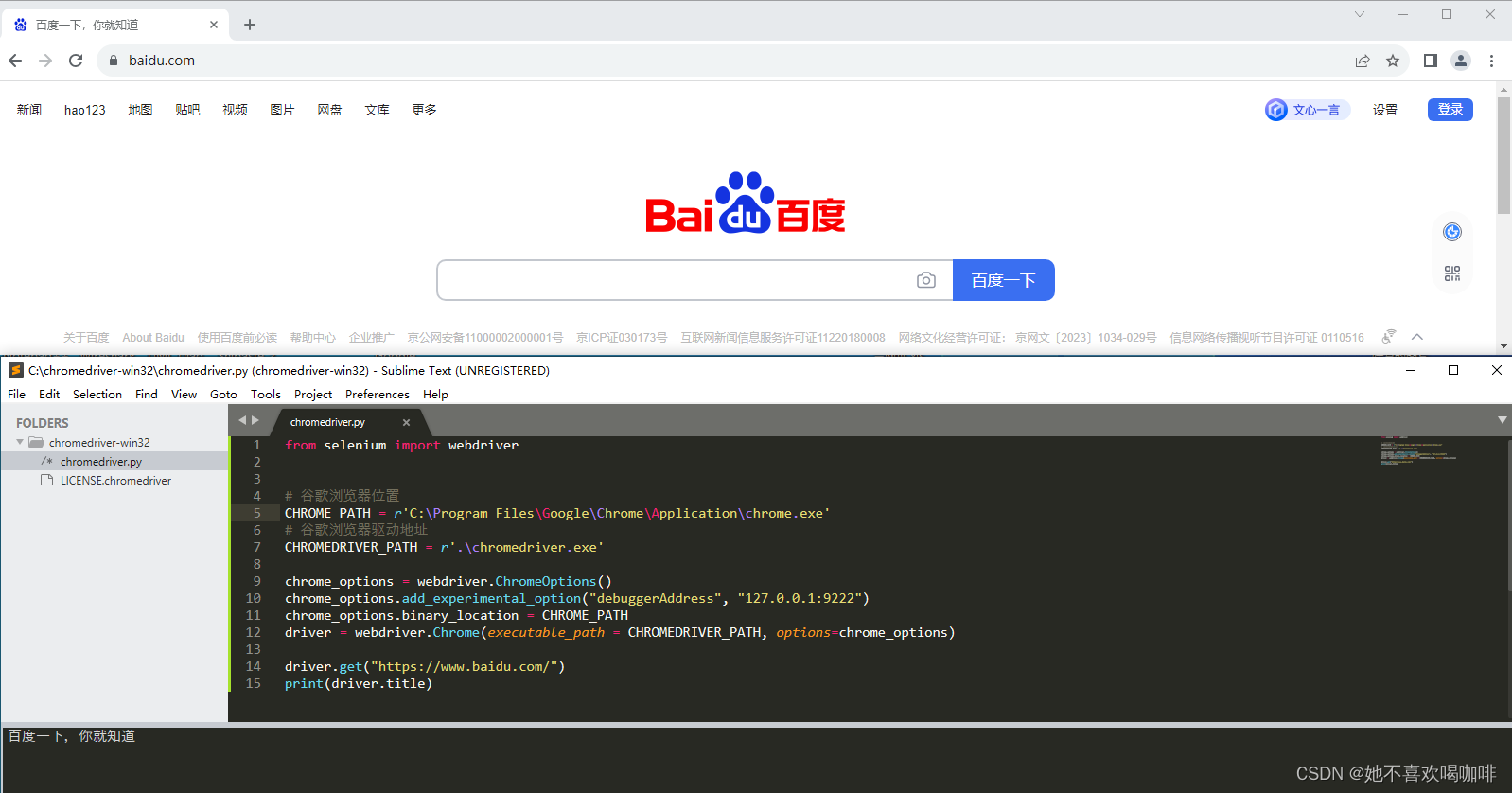

Selenium 连接到现有的 Google Chrome 示例

python 3.7 selenium 3.14.1 urllib3 1.26.8 Google Chrome 119.0.6045.160 (64位) chromedriver.exe 119.0.6045.105(win32) 1 Google Chrome 添加参数 "--remote-debugging-port9222" 2 测试效果(chromedriver.exe 要和 Google Chrome 版本…...

EI级 | Matlab实现TCN-BiLSTM-Multihead-Attention多头注意力机制多变量时间序列预测

EI级 | Matlab实现TCN-BiLSTM-Multihead-Attention多头注意力机制多变量时间序列预测 目录 EI级 | Matlab实现TCN-BiLSTM-Multihead-Attention多头注意力机制多变量时间序列预测预测效果基本介绍程序设计参考资料 预测效果 基本介绍 1.【EI级】Matlab实现TCN-BiLSTM-Multihead-…...

基于安卓的2048益智游戏的设计与实现

基于安卓的2048益智类游戏的设计与实现 摘要:现如今随着社会日新月异,人们越来越离不开智能手机所提供的灵活性与便携性。安卓系统是在这股手机发展迅猛的潮流中其市场占有率过半的手机平台,基于安卓系统的游戏开发有着不可估量的前景。 本论…...

解决Linux Visual Studio Code显示字体有问题/Liunx下Visual Studio Code更换字体

01、具体问题 在Linux下VsCode控制台与代码区显示异常,如下图所示: 代码显示 终端显示 02、解决方案 下载字体 [rootlocalhost mhzzj]$ cd /usr/share/fonts # 进入目录 [rootlocalhost fonts]$ sudo yum install git # 下载字体 [rootlocalhost fo…...

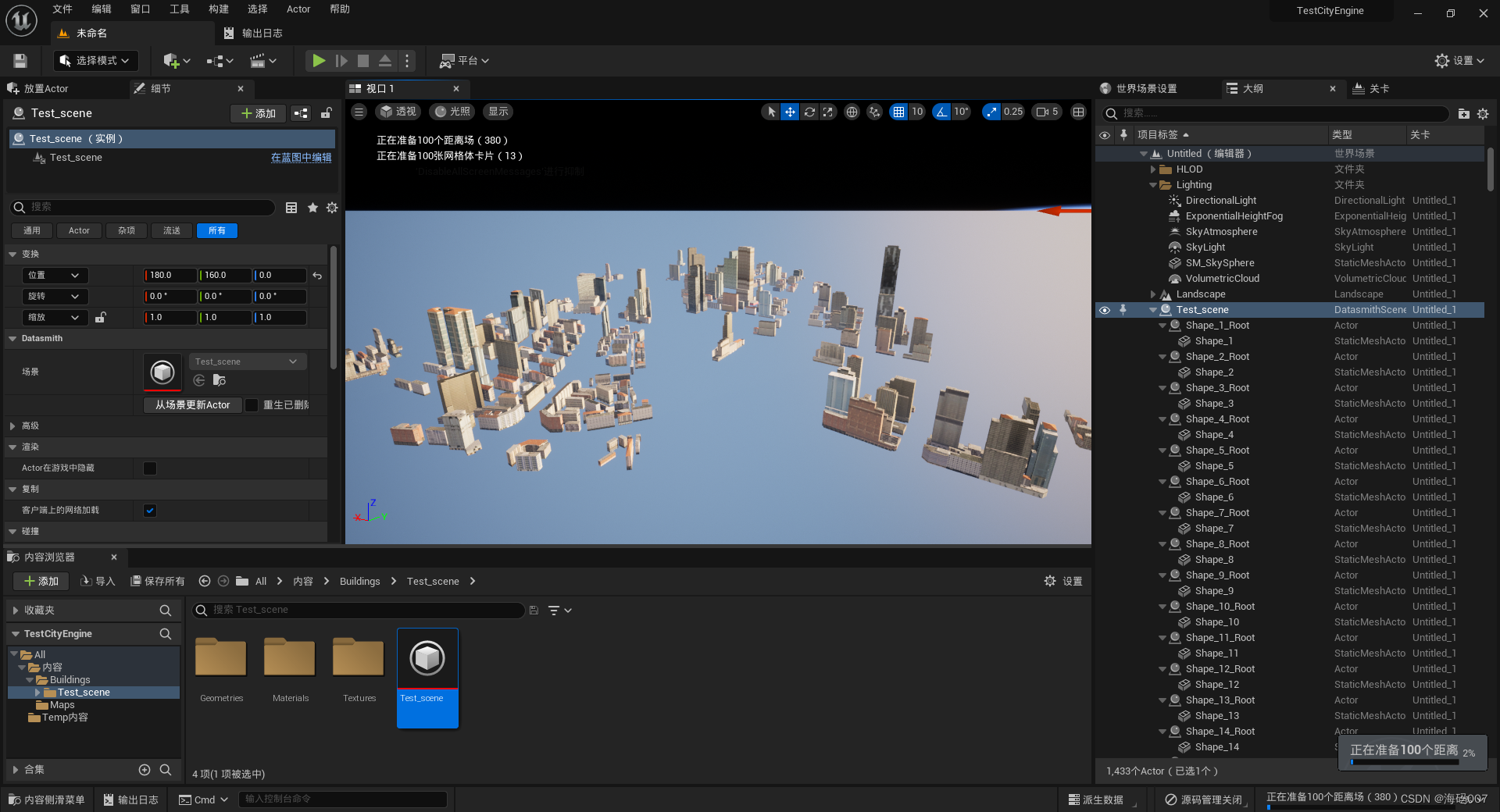

CityEngine2023 根据shp数据构建三维模型并导入UE5

目录 0 引言1 基本操作2 实践2.1 导入数据(.shp)2.2 构建三维模型2.3 将模型导入UE5 🙋♂️ 作者:海码007📜 专栏:CityEngine专栏💥 标题:CityEngine2023 根据shp数据构建三维模型…...

修复电脑中缺失的VCRUNTIME140.dll文件的5个有效方法

vcruntime140.dll丢失5个修复方法与vcruntime140.dll是什么以及丢失对电脑的影响 引言: 在日常使用电脑的过程中,我们可能会遇到一些错误提示,其中之一就是“vcruntime140.dll丢失”。那么,什么是vcruntime140.dll?它…...

什么是PDN的交流阻抗?

什么是PDN的交流阻抗? 在电力电子领域,PDN(Power Distribution Network)的交流阻抗是一个重要的概念,它反映了PDN在交流电源和负载之间传输电能的能力。了解PDN的交流阻抗对于优化电源设计、提高系统性能和可靠性具有重…...

FFmpeg之将视频转为16:9(横屏)或9:16(竖屏)(一)

简介: CSDN博客专家,专注Android/Linux系统,分享多mic语音方案、音视频、编解码等技术,与大家一起成长! 优质专栏:Audio工程师进阶系列【原创干货持续更新中……】🚀 优质专栏:多媒…...

Web安全漏洞分析-XSS(上)

随着互联网的迅猛发展,Web应用的普及程度也愈发广泛。然而,随之而来的是各种安全威胁的不断涌现,其中最为常见而危险的之一就是跨站脚本攻击(Cross-Site Scripting,简称XSS)。XSS攻击一直以来都是Web安全领…...

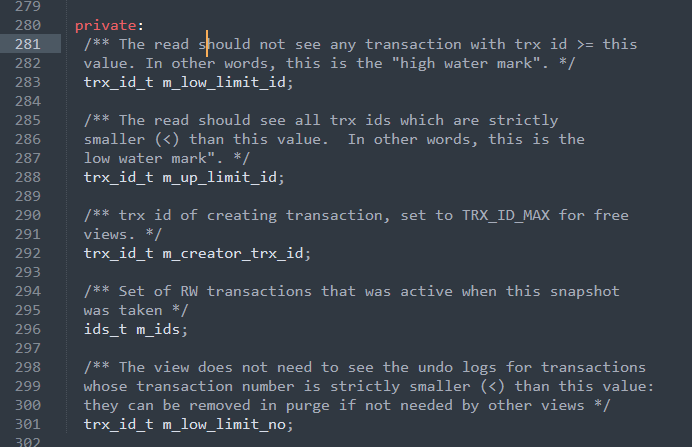

MVCC多版本并发控制相关面试题整理

多版本并发控制是一种用于支持并发事务的数据库管理系统技术,它允许多个事务同时访问数据库,而不会相互干扰或导致数据不一致。MVCC通过在数据库中维护不同版本的数据来实现这一目标,从而允许每个事务看到一致的数据库快照。 并发导致的问题…...

TRS收益互换:跨境资本流动的金融创新工具与系统化解决方案

一、TRS收益互换的本质与业务逻辑 (一)概念解析 TRS(Total Return Swap)收益互换是一种金融衍生工具,指交易双方约定在未来一定期限内,基于特定资产或指数的表现进行现金流交换的协议。其核心特征包括&am…...

MySQL 8.0 OCP 英文题库解析(十三)

Oracle 为庆祝 MySQL 30 周年,截止到 2025.07.31 之前。所有人均可以免费考取原价245美元的MySQL OCP 认证。 从今天开始,将英文题库免费公布出来,并进行解析,帮助大家在一个月之内轻松通过OCP认证。 本期公布试题111~120 试题1…...

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

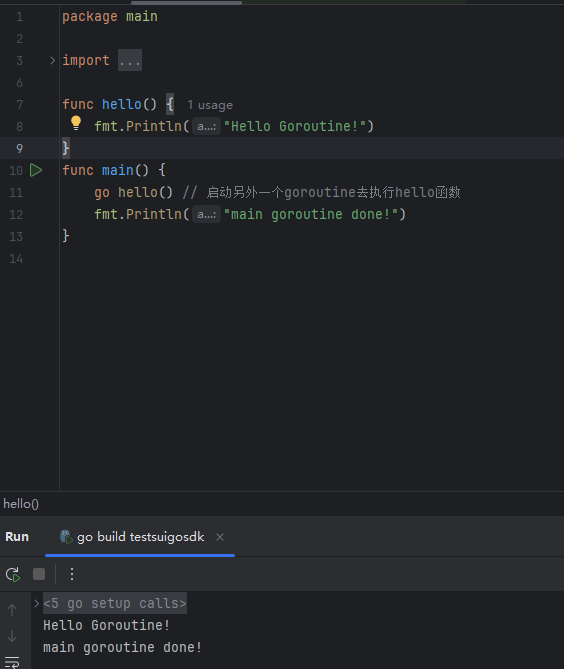

GO协程(Goroutine)问题总结

在使用Go语言来编写代码时,遇到的一些问题总结一下 [参考文档]:https://www.topgoer.com/%E5%B9%B6%E5%8F%91%E7%BC%96%E7%A8%8B/goroutine.html 1. main()函数默认的Goroutine 场景再现: 今天在看到这个教程的时候,在自己的电…...

WebRTC从入门到实践 - 零基础教程

WebRTC从入门到实践 - 零基础教程 目录 WebRTC简介 基础概念 工作原理 开发环境搭建 基础实践 三个实战案例 常见问题解答 1. WebRTC简介 1.1 什么是WebRTC? WebRTC(Web Real-Time Communication)是一个支持网页浏览器进行实时语音…...

JS红宝书笔记 - 3.3 变量

要定义变量,可以使用var操作符,后跟变量名 ES实现变量初始化,因此可以同时定义变量并设置它的值 使用var操作符定义的变量会成为包含它的函数的局部变量。 在函数内定义变量时省略var操作符,可以创建一个全局变量 如果需要定义…...

Windows 下端口占用排查与释放全攻略

Windows 下端口占用排查与释放全攻略 在开发和运维过程中,经常会遇到端口被占用的问题(如 8080、3306 等常用端口)。本文将详细介绍如何通过命令行和图形化界面快速定位并释放被占用的端口,帮助你高效解决此类问题。 一、准…...

数据结构:泰勒展开式:霍纳法则(Horner‘s Rule)

目录 🔍 若用递归计算每一项,会发生什么? Horners Rule(霍纳法则) 第一步:我们从最原始的泰勒公式出发 第二步:从形式上重新观察展开式 🌟 第三步:引出霍纳法则&…...

边缘计算网关提升水产养殖尾水处理的远程运维效率

一、项目背景 随着水产养殖行业的快速发展,养殖尾水的处理成为了一个亟待解决的环保问题。传统的尾水处理方式不仅效率低下,而且难以实现精准监控和管理。为了提升尾水处理的效果和效率,同时降低人力成本,某大型水产养殖企业决定…...

GraphRAG优化新思路-开源的ROGRAG框架

目前的如微软开源的GraphRAG的工作流程都较为复杂,难以孤立地评估各个组件的贡献,传统的检索方法在处理复杂推理任务时可能不够有效,特别是在需要理解实体间关系或多跳知识的情况下。先说结论,看完后感觉这个框架性能上不会比Grap…...