Cisco 思科路由交换网络设备 安全基线 安全加固操作

目录

账号管理、认证授权 本机认证和授权ELK-Cisco-01-01-01

设置特权口令 ELK-Cisco-01-02-01

ELK-Cisco-01-02-02

登录要求 ELK-Cisco-01-03-01

ELK-Cisco-01-03-02

ELK-Cisco-01-03-03

日志配置 ELK-Cisco-02-01-01

通信协议 ELK-Cisco-03-01-01

ELK-Cisco-03-01-02

ELK-Cisco-03-01-03

ELK-Cisco-03-01-04

ELK-Cisco-03-01-05

ELK-Cisco-03-01-06

设备其它安全要求 ELK-Cisco-04-01-01

ELK-Cisco-04-01-02

ELK-Cisco-04-01-03

ELK-Cisco-04-01-04

ELK-Cisco-04-01-05

ELK-Cisco-04-01-06

ELK-Cisco-04-01-07

ELK-Cisco-04-01-08

ELK-Cisco-04-01-09

ELK-Cisco-04-01-10

本建议用于Cisco路由器和基于Cisco IOS的交换机及其三层处理模块,其软件版本为CISCO IOS 12.0及以上版本。加固前应该先备份系统配置文件。

账号管理、认证授权 本机认证和授权ELK-Cisco-01-01-01

| 编号: | ELK-Cisco-01-01-01 |

| 名称: | 本机认证和授权设置 |

| 实施目的: | 初始模式下,设备内一般建有没有密码的管理员账号,该账号只能用于Console连接,不能用于远程登录。强烈建议用户应在初始化配置时为它们加添密码。一般而言,设备允许用户自行创建本机登录账号,并为其设定密码和权限。同时,为了AAA服务器出现问题时,对设备的维护工作仍可正常进行,建议保留必要的维护用户。 |

| 问题影响: | 非法访问文件或目录。 |

| 系统当前状态: | 查看备份的系统配置文件中关于管理员账号配置。 |

| 实施方案: |

配置本地用户BluShin,密码GoodPa55w0rd,权限为10 Router(Config)#username BluShin privilege 10 password G00dPa55w0rd Router(Config)#privilege EXEC level 10 telnet Router(Config)#privilege EXEC level 10 show ip access-list

|

| 回退方案: | 还原系统配置文件。 |

| 判断依据 | 帐号、口令配置,指定了认证系统

|

| 实施风险: | 低 |

| 重要等级: | ★ |

设置特权口令 ELK-Cisco-01-02-01

| 编号: | ELK-Cisco-01-02-01 |

| 名称: | 设置特权口令 |

| 实施目的: | 不要采用enable password设置密码,而采用enable secret命令设置,enable secret 命令用于设定具有管理员权限的口令,而enable password采用的加密算法比较弱。而要采用enable secret命令设置。并且要启用Service password-encryption,这条命令用于对存储在配置文件中的所有口令和类似数据进行加密。避免当配置文件被不怀好意者看见,从而获得这些数据的明文。 |

| 问题影响; | 密码容易被非法利用。 |

| 系统当前状态: | 查看备份的系统配置文件中关于密码配置状态。 |

| 实施方案: |

Router(Config)#enable secret xxxxxxxx Router(Config)#Service password-encryption

|

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★★★ |

ELK-Cisco-01-02-02

| 编号: | ELK-Cisco-01-02-02 |

| 名称: | 账号、口令授权 |

| 实施目的: | 设备通过相关参数配置,与认证系统联动,满足帐号、口令和授权的强制要求。 |

| 问题影响; | 密码容易被非法利用。 |

| 系统当前状态: |

|

| 实施方案: | 与外部TACACS+ server 192.168.6.18 联动,远程登录使用TACACS+ serverya验证; |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 帐号、口令配置,指定了认证系统。 |

| 实施风险: | 低 |

| 重要等级: | ★★★ |

登录要求 ELK-Cisco-01-03-01

| 编号: | ELK-Cisco-01-03-01 |

| 名称: | 加固CON端口的登录 |

| 实施目的: | 控制CON端口的访问,给CON口设置高强度的登录密码,修改默认参数,配置认证策略。 |

| 问题影响: | 增加密码被破解的成功率。 |

| 系统当前状态: | 查看备份的系统配置文件中关于CON配置状态。 |

| 实施方案: | 1、参考配置操作 Router(Config)#line con 0 Router(Config-line)#Transport input none Router(Config-line)#Login Router(Config-line)#password XXXXXXX Router(Config-line)#Exec-timeoute 3 0 Router(Config-line)#session-limit 5 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 高 |

| 重要等级: | ★ |

ELK-Cisco-01-03-02

| 编号: | ELK-Cisco-01-03-02 |

| 名称: | 加固AUX端口的管理 |

| 实施目的: | 除非使用拨号接入时使用AUX端口,否则禁止这个端口。 |

| 问题影响: | 容易被攻击者利用。 |

| 系统当前状态: | 查看备份的系统配置文件中关于CON配置状态。 |

| 实施方案: |

Router(Config)#line aux 0 Router(Config-line)#transport input none Router(Config-line)#no exec 设置完成后无法通过AUX拨号接入路由器 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 中 |

| 重要等级: | ★ |

ELK-Cisco-01-03-03

| 编号: | ELK-Cisco-01-03-03 |

| 名称: | HTTP登录安全加固 |

| 实施目的: | 如非要采用HTTP服务,要求对HTTP服务进行严格的控制 如果必须选择使用HTTP进行管理,最好用ip http access-class命令限定访问地址且用ip http authentication命令配置认证,修改HTTP的默认端口。 |

| 问题影响: | 容易被非法用户获取口令进行违规操作。 |

| 系统当前状态: | 查看备份的系统配置文件中关于HTTP登录配置状态。 |

| 实施方案: |

!修改默认端口 Router(Config)# ip http port 50000 Router(Config)# access-list 10 permit 192.168.0.1 Router(Config)# access-list 10 deny any !启用ACL严格控制可以登陆的维护地址 Router(Config)# ip http access-class 10 !配置本地数据库 Router(Config)# username BluShin privilege 10 password G00dPa55w0rd !启用本地认证 Router(Config)# ip http auth local Router(Config)# ip http server启用HTTP服务 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 中 |

| 重要等级: | ★ |

日志配置 ELK-Cisco-02-01-01

| 编号: | ELK-Cisco-03-01-01 |

| 名称: | 开启日志功能 |

| 实施目的: | 为了实现对设备安全的管理,要求对设备的安全审计进行有效管理。根据设备本身具有的属性和实际维护经验,建议相关安全审计信息应包括设备登录信息日志和设备事件信息日志,同时提供SYSLOG服务器的设置方式。 Cisco设备将LOG信息分成八个级别,由低到高分别为debugging、informational、notifications、warnings、errors、critical、alerts、emergencies。考虑到日志信息的种类和详细程度,并且日志开启对设备的负荷有一定影响,在这建议获取有意义的日志信息,并将其发送到网管主机或日志服务器并进行分析,建议将notifications及以上的LOG信息送到日志服务器。 |

| 问题影响: | 无法对用户的登陆进行日志记录。 |

| 系统当前状态: | 查看备份的系统配置文件中关于logging服务的配置。 |

| 实施方案: |

!开启日志 Router(Config)#logging on !设置日志服务器地址 Router(Config)#logging a.b.c.d !日志记录级别,可用”?”查看详细内容 Router(Config)#logging trap notifications !日志发出用的源IP地址 Router(Config)#logging source-interface e0 !日志记录的时间戳设置,可根据需要具体配置 Router(Config)#service timestamps log datetime localtime

|

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 中 |

| 重要等级: | ★★★ |

通信协议 ELK-Cisco-03-01-01

| 编号: | ELK-Cisco-03-01-01 |

| 名称: | SNMP服务器配置 |

| 实施目的: | 如不需要提供SNMP服务的,要求禁止SNMP协议服务,注意在禁止时删除一些SNMP服务的默认配置。 |

| 问题影响: | 被欺骗的基于数据包的协议。 |

| 系统当前状态: | 查看备份的系统配置文件中关于SNMP服务的配置。 |

| 实施方案: |

Router(Config)# no SNMP-server community public Ro Router(Config)# no SNMP-server community private RW Router(Config)# no SNMP-server enable traps Router(Config)# no SNMP-server system-shutdown Router(Config)# no SNMP-server 关闭,网管系统无法采集到相关管理数据,不能进行告警监控 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | service –status-all //看所有服务程序状态 |

| 实施风险: | 中 |

| 重要等级: | ★ |

ELK-Cisco-03-01-02

| 编号: | ELK-Cisco-03-01-02 |

| 名称: | 更改SNMP TRAP协议端口; |

| 实施目的: | 如开启SNMP协议,要求更改SNMP trap协议的标准端口号,以增强其安全性。 |

| 问题影响: | 容易引起拒绝服务攻击。 |

| 系统当前状态: | 查看备份的系统配置文件中关于SNMP服务的配置。 |

| 实施方案: |

Router(config)#SNMP-server host 10.0.0.1 traps version udp-port 1661 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | Show SNMP |

| 实施风险: | 高 |

| 重要等级: | ★ |

ELK-Cisco-03-01-03

| 编号: | ELK-Cisco-03-01-03 |

| 名称: | 限制发起SNMP连接的源地址 |

| 实施目的: | 如开启SNMP协议,要求更改SNMP 连接的源地址,以增强其安全性。 |

| 问题影响: | 容易被非法攻击。 |

| 系统当前状态: | 查看备份的系统配置文件中关于SNMP服务的配置。 |

| 实施方案: |

outer(Config)# access-list 10 permit 192.168.0.1 Router(Config)# access-list 10 deny any Router(Config)# SNMP-server community MoreHardPublic Ro 10 【影响】:只有指定的网管网段才能使用SNMP维护 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 中 |

| 重要等级: | ★ |

ELK-Cisco-03-01-04

| 编号: | ELK-Cisco-03-01-04 |

| 名称: | 设置SNMP密码 |

| 实施目的: | 如开启SNMP协议,要求设置并定期更改SNMP Community(至少半年一次),以增强其安全性,不建议开启SNMP rw特性。 |

| 问题影响: | 密码泄露,造成不一定的危险。 |

| 系统当前状态: | 查看备份的系统配置文件中关于SNMP服务的配置。 |

| 实施方案: |

Router(Config)# SNMP-server community MoreHardPublic ro !不建议实施 Router(Config)# SNMP-server community MoreHardPublic rw |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 中 |

| 重要等级: | ★ |

ELK-Cisco-03-01-05

| 编号: | ELK-Cisco-03-01-05 |

| 名称: | 源地址路由检查 |

| 实施目的: | 为了防止利用IP Spoofing手段假冒源地址进行的攻击对整个网络造成的冲击,要求在所有的边缘路由设备(即直接与终端用户网络互连的路由设备)上,根据用户网段规划添加源路由检查。Cisco路由器提供全局模式下启用URPF(Unicast Reverse Path Forwarding单播反向路径转发)的功能。

|

| 问题影响: | 会对设备负荷造成影响。 |

| 系统当前状态: | 查看备份的系统配置文件中关于CEF 服务的配置。 |

| 实施方案: |

Router# config t !启用CEF,要使用VRVF功能必须启用CEF(Cisco Express Forwarding) Router(Config)# ip cef !启用Unicast Reverse-Path Verification Router(Config)# interface eth0/1 Router(Config-if)# ip verify unicast reverse-path |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 高 |

| 重要等级: | ★ |

ELK-Cisco-03-01-06

| 编号: | ELK-Cisco-03-01-06 |

| 名称: | 配置路由器防止地址欺骗 |

| 实施目的: | 防止地址欺骗 |

| 问题影响: | 会对设备负荷造成影响,恶意攻击。 |

| 系统当前状态: | 查看备份的系统配置文件中关于CEF 服务的配置。 |

| 实施方案: | 如过滤非公有地址访问内部网络。过滤自己内部网络地址;回环地址(127.0.0.0/8);RFC1918私有地址;DHCP自定义地址 (169.254.0.0/16);科学文档作者测试用地址(192.0.2.0/24);不用的组播地址(224.0.0.0/4);SUN公司的古老 的测试地址(20.20.20.0/24;204.152.64.0/23);全网络地址(0.0.0.0/8)。 |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 各接口只转发属于自己ip范围内的源地址数据包流出 |

| 实施风险: | 高 |

| 重要等级: | ★ |

设备其它安全要求 ELK-Cisco-04-01-01

| 编号: | ELK-Cisco-04-01-01 |

| 名称: | 禁止CDP(Cisco Discovery Protocol) |

| 实施目的: | 由于CDP服务可能被攻击者利用获得路由器的版本等信息,从而进行攻击,所以如果没有必要使用CDP服务,则应关闭CDP服务。 |

| 问题影响: | 增加攻击的成功率。 |

| 系统当前状态: | 查看备份的系统配置文件cdp当前配置的状态。 |

| 实施步骤: | 1、参考配置操作 !全局CDP的关闭 Router(Config)#no cdp run !特定端口CDP的关闭 Router(Config)#interface f0/0 Router(Config-if)# no cdp enable 【影响】:无法发现网络邻居的详细信息,造成维护不便。 |

| 回退方案: | !全局CDP的恢复 Router(Config)#cdp run 特定端口CDP的恢复 Router(Config)#interface f0/0 Router(Config-if)# cdp enable

|

| 判断依据: | Show CDP 但看是否还有相关信息 |

| 实施风险: | 中 |

| 重要等级: | ★ |

ELK-Cisco-04-01-02

| 编号: | ELK-Cisco-04-01-02 |

| 名称: | 禁止TCP、UDP Small服务 |

| 实施目的: | Cisco路由器提供一些基于TCP和UDP协议的小服务如:echo、chargen和discard。这些小服务很少被使用,而且容易被攻击者利用来越过包过滤机制。要求关闭这些服务。 |

| 问题影响: | 增加攻击者的利用率。 |

| 系统当前状态: | 查看备份的系统配置文件service tcp-small-servers service udp-samll-servers当前配置的状态。 |

| 实施方案: | 1、参考配置操作 Router(Config)# no service tcp-small-servers Router(Config)# no service udp-samll-servers |

| 回退方案: | Router(Config)# service tcp-small-servers Router(Config)# nservice udp-samll-servers |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★★ |

ELK-Cisco-04-01-03

| 编号: | ELK-Cisco-04-01-03 |

| 名称: | 禁止Finger、NTP服务 |

| 实施目的: | Finger服务可能被攻击者利用查找用户和口令攻击。NTP不是十分危险的,但是如果没有一个很好的认证,则会影响路由器正确时间,导致日志和其他任务出错。要求关闭这些服务。 |

| 问题影响: | 增加密码被破解的成功率。 |

| 系统当前状态: | 查看备份的系统配置文件Finger、NTP服务当前配置的状态。 |

| 实施方案: | 1、参考配置操作 Router(Config)# no ip finger Router(Config)# no service finger Router(Config)# no ntp |

| 回退方案: | Router(Config)# ip finger Router(Config)# service finger Router(Config)# ntp |

| 判断依据 | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-04

| 编号: | ELK-Cisco-04-01-04 |

| 名称: | 禁止BOOTp服务 |

| 实施目的: | 禁用自启动服务 |

| 问题影响: | 会被黑客利用分配的一个IP地址作为局部路由器通过“中间人”(man-in-middle)方式进行攻击 |

| 系统当前状态: | 查看备份的系统配置文件BOOTp服务当前配置的状态。 |

| 实施方案: |

Router(Config)# no ip bootp server |

| 回退方案: | Router(Config)# ip bootp server |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-05

| 编号: | ELK-Cisco-04-01-05 |

| 名称: | 禁止IP Source Routing |

| 实施目的: | 禁用源路由,防止路由信息泄露 |

| 问题影响: | 容易泄露一些信息,造成一定的威胁。 |

| 系统当前状态: | 查看备份的系统配置文件中关于IP Source Routing服务当前的配置状态。 |

| 实施方案: |

Router(Config)# no ip source-route |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-06

| 编号: | ELK-Cisco-04-01-06 |

| 名称: | 禁止IP Directed Broadcast |

| 实施目的: | 禁用定向广播,防止smurf攻击 |

| 问题影响: | 增加smurf攻击的利用率。 |

| 系统当前状态: | 查看备份的系统配置文件中关于IP Directed Broadcast服务当前的配置状态。 |

| 实施方案: |

Router(Config)# no ip directed-broadcast |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-07

| 编号: | ELK-Cisco-04-01-07 |

| 名称: | 禁止IP Classless |

| 实施目的: | 禁止无类路由 |

| 问题影响: | 有利于被攻击者利用 |

| 系统当前状态: | 查看备份的系统配置文件中关于IP Classless服务当前的配置状态。 |

| 实施方案: |

Router(Config)# no ip classless |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-08

| 编号: | ELK-Cisco-04-01-08 |

| 名称: | WINS和DNS服务加固 |

| 实施目的: | 如果没必要通过网络进行名字查询则禁止WINS和DNS服务 |

| 问题影响: | 安全性被降低。 |

| 系统当前状态: | 查看备份的系统配置文件中关于WINS和DNS服务当前的配置状态。 |

| 实施方案: | 1、参考配置操作 Router(Config)# no ip domain-lookup |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-09

| 编号: | ELK-Cisco-04-01-09 |

| 名称: | ARP-Proxy服务加固 |

| 实施目的: | 建议如果不需要ARP-Proxy服务则禁止它,否则容易引起路由表的混乱, 路由器默认识开启的 |

| 安全影响: | 容易引起路由的混乱。 |

| 系统当前状态: | 查看备份的系统配置文件中关于ARP-Proxy服务当前的配置状态。 |

| 实施方案: | 1、参考配置操作 !全局配置 Router(Config)# no ip proxy-arp !接口配置 Router(Config)# interface eth 0/2 Router(Config-if)# no ip proxy-arp |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 低 |

| 重要等级: | ★ |

ELK-Cisco-04-01-10

| 编号: | ELK-Cisco-04-01-10 |

| 名称: | 禁止从网络启动和自动从网络下载初始配置文件 |

| 实施目的: | 禁止下载非法文件。 |

| 问题影响: | 配置文件被非法下载。 |

| 系统当前状态: | 查看备份的系统配置文件中关于boot service 服务的配置。 |

| 实施方案: |

Router(Config)# no boot network Router(Config)# no service config |

| 回退方案: | 还原系统配置文件。 |

| 判断依据: | 查看配置文件,核对参考配置操作。 |

| 实施风险: | 中 |

| 重要等级: | ★★★ |

相关文章:

Cisco 思科路由交换网络设备 安全基线 安全加固操作

目录 账号管理、认证授权 本机认证和授权ELK-Cisco-01-01-01 设置特权口令 ELK-Cisco-01-02-01 ELK-Cisco-01-02-02 登录要求 ELK-Cisco-01-03-01 ELK-Cisco-01-03-02 ELK-Cisco-01-03-03 日志配置 ELK-Cisco-02-01-01 通信协议 ELK-Cisco-…...

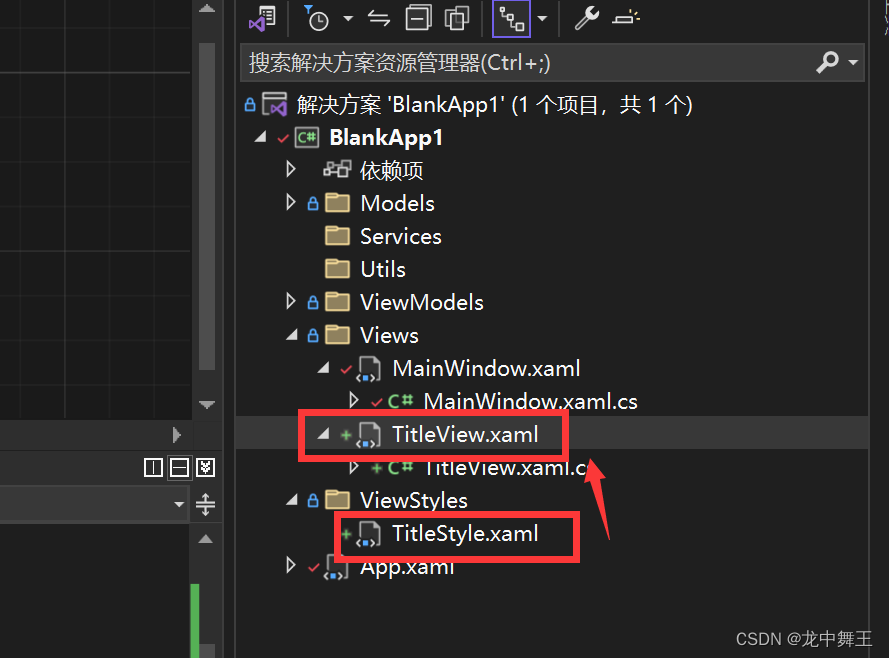

WPF仿网易云搭建笔记(0):项目搭建

文章目录 前言项目地址项目Nuget包搭建项目初始化项目架构App.xaml引入MateralDesign资源包 项目初步分析将标题栏去掉DockPanel初步布局 资源字典举例 结尾 前言 最近在找工作,发现没有任何的WPF可以拿的出手的工作经验,打算仿照网易云搭建一个WPF版本…...

Python爬虫利器:BeautifulSoup库详解

BeautifulSoup是Python中最流行的HTML解析库之一,它可以方便地从HTML文档中提取数据,并且支持多种解析器,可以适应不同的HTML文档格式。本文将介绍BeautifulSoup库的作用、用途和基本用法,帮助读者了解如何使用BeautifulSoup进行H…...

【链表Linked List】力扣-117 填充每个节点的下一个右侧节点指针II

目录 问题描述 解题过程 官方题解 问题描述 给定一个二叉树: struct Node {int val;Node *left;Node *right;Node *next; } 填充它的每个 next 指针,让这个指针指向其下一个右侧节点。如果找不到下一个右侧节点,则将 next 指针设置为 N…...

安卓adb【备忘录】

adb常用命令 第三方包 pm list package -3查看所有包【外部直接进入】 adb shell pm list package退出 exit安装 adb install [路径]卸载 adb uninstall [包名]下载手机中的文件到电脑 adb pull /etc/hosts D:\tmp\电脑上传文件至手机【需要root】 adb push D:\tmp\hos…...

Linux笔记之删除指定目录下除最新修改的以 .pack 为扩展名的文件之外的所有文件

code review! 文章目录 1.Linux笔记之删除指定目录下除最新修改的以 .pack 为扩展名的文件之外的所有文件2.将指定目录下除最新修改的以 .pack 为扩展名的文件之外的所有文件移动到另一个目录3.xargs:用于从标准输入中读取数据,并将其作为参数传递给指定…...

什么是呼叫中心的语音通道?呼叫中心语音线路有几种?

什么是呼叫中心的语音通道? 呼叫中心的语音通道是指在呼叫中心中使用的语音信号传输通道,它是呼叫中心中至关重要的一部分,负责将客户的语音信息传递给客服代表,以及将客服代表的语音信息传递给客户。在呼叫中心的运营中…...

多边形方法)

3D点云:平面模型上提取凸(凹)多边形方法

目录 一、实现原理 二、实现代码 三、运行结果 一、实现原理 首先要在点云中提取出潜在平面,对原始点云数据进行滤波,根据提取出的平面模型系数从滤波后的点云进行投影,然后根据投影后的点云计算其对应的二维凹(凸)多边形。 二、实现代码 #in...

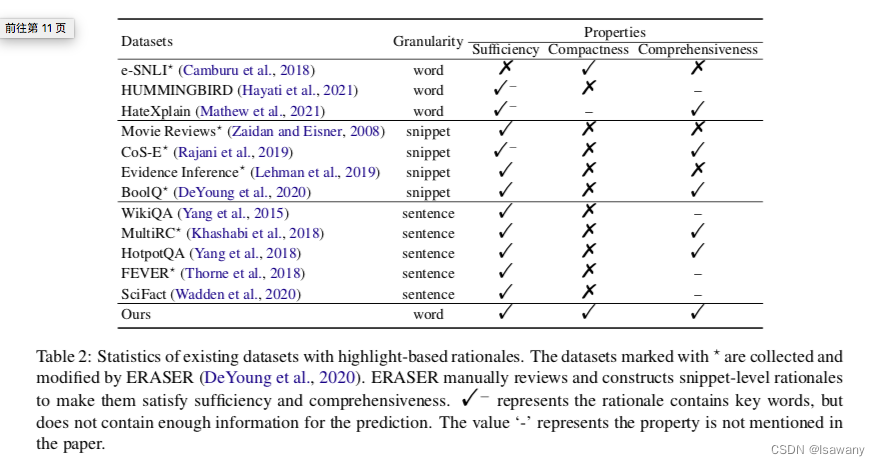

论文笔记--A Fine-grained Interpretability Evaluation Benchmark for Neural NLP

论文笔记--A Fine-grained Interpretability Evaluation Benchmark for Neural NLP 1. 文章简介2. 文章概括3 文章重点技术3.1 数据收集3.2 数据扰动3.3 迭代标注和检查根因3.4 度量3.4.1 Token F1-score3.4.2 MAP(Mean Average Precision) 4. 文章亮点5. 原文传送门 1. 文章简…...

NFC和蓝牙在物联网中有什么意义?如何选择?

#NFC物联网# #蓝牙物联网# 在物联网中,NFC和蓝牙有什么意义? NFC在物联网中代表近场通信技术。它是一种短距离、高频的无线通信技术,可以在近距离内实现设备间的数据传输和识别。NFC技术主要用于移动支付、电子票务、门禁、移动身份识别、防…...

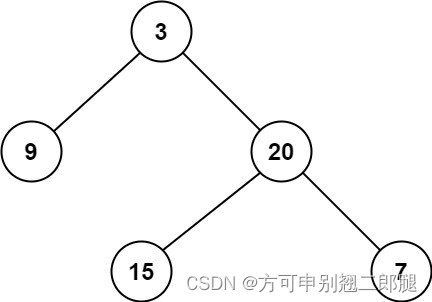

代码随想录二刷 |二叉树 | 二叉树的最小深度

代码随想录二刷 |二叉树 | 二叉树的最小深度 题目描述解题思路代码实现 题目描述 111.二叉树的最小深度 给定一个二叉树,找出其最小深度。 最小深度是从根节点到最近叶子节点的最短路径上的节点数量。 说明:叶子节点是指没有子…...

云上守沪 | 云轴科技ZStack成功实践精选(上海)

为打造国际数字之都,上海发布数字经济发展“十四五”规划,围绕数字新产业、数据新要素、数字新基建、智能新终端等重点领域,加强数据、技术、企业、空间载体等关键要素协同联动,加快进行数字经济发展布局;加快基础软件…...

2023 IoTDB 用户大会成功举办,深入洞察工业互联网数据价值

2023 年 12 月 3 日,中国通信学会作为指导单位,Apache IoTDB Community、清华大学软件学院、中国通信学会开源技术委员会联合主办,“科创中国”开源产业科技服务团和天谋科技(北京)有限公司承办的 2023 IoTDB 用户大会…...

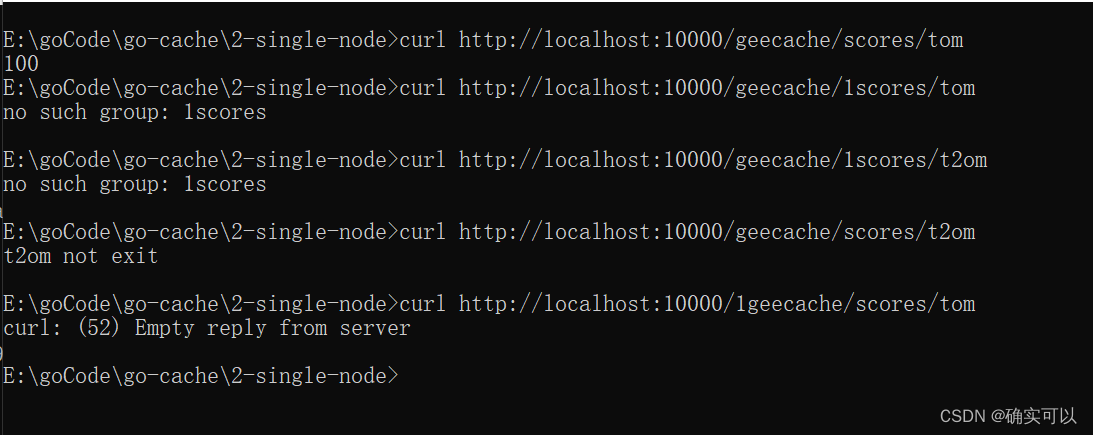

cache教程 3.HTTP服务器

上一节我们实现了单机版的缓存服务,但是我们的目标是分布式缓存。那么,我们就需要把缓存服务部署到多态机器节点上,对外提供访问接口。客户端就可以通过这些接口去实现缓存的增删改查。 分布式缓存需要实现节点间通信,而通信方法…...

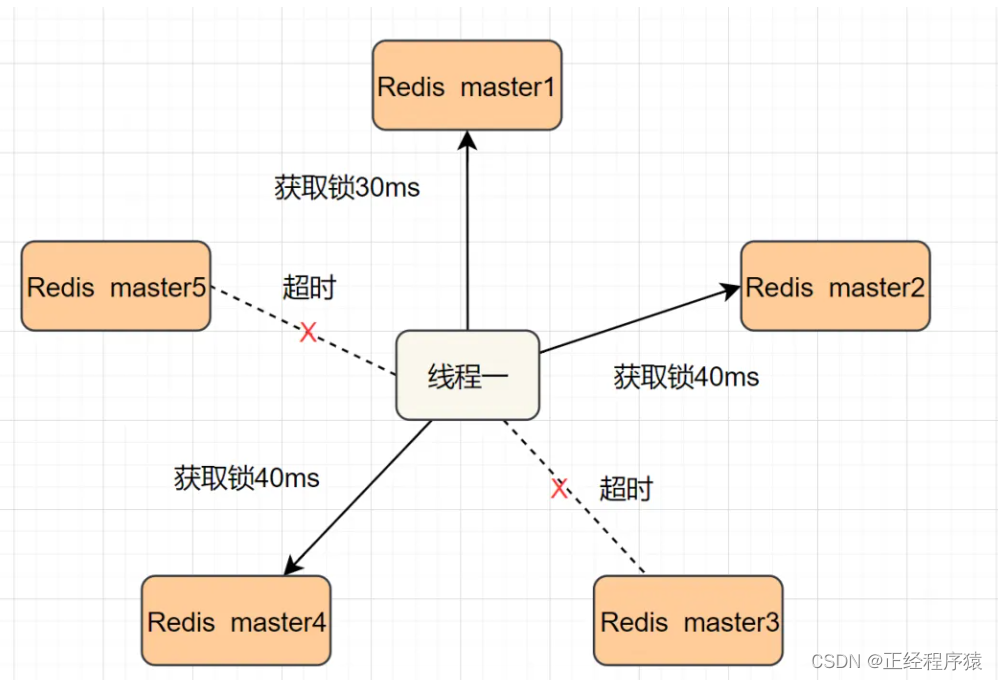

redis应用-分布式锁

目录 什么是分布式锁 分布式锁的基本实现 引入过期时间 引入校验id 引入lua 引入看门狗 引入redlock算法 什么是分布式锁 在一个分布式系统中,也会涉及到多个节点访问同一个公共资源的情况,此时就需要通过锁来做互斥控制,避免出现类似于"线程安全"的问题. 而…...

51单片机程序

利用动态扫描和定时器1在数码管上显示出从765432开始以1/10秒的速度往下递减直至765398并保持显示此数,与此同时利用定时器O以500MS速度进行流水灯从土至下移动,当数码管上数减到停止时,实验板上流水灯也停止然后全部开始闪烁,3秒后ÿ…...

Android 分享小结

关于作者:CSDN内容合伙人、技术专家, 从零开始做日活千万级APP。 专注于分享各领域原创系列文章 ,擅长java后端、移动开发、商业变现、人工智能等,希望大家多多支持。 目录 一、导读二、微信 分享 三、 QQ 、QQ空间(Qz…...

Ubunutu18.04 ROS melodic 无人机 XTDrone PX4 仿真平台配置

一、依赖安装 sudo apt install ninja-build exiftool ninja-build protobuf-compiler libeigen3-dev genromfs xmlstarlet libgstreamer1.0-dev libgstreamer-plugins-base1.0-dev python-pip python3-pip gawk pip2 install pandas jinja2 pyserial cerberus pyulog0.7.0 n…...

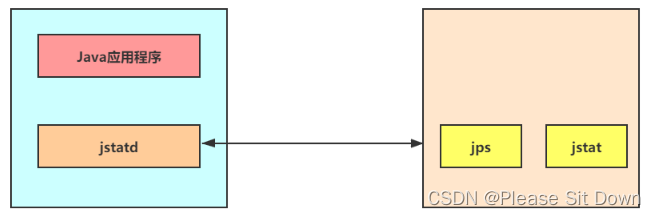

JVM 命令行监控及诊断工具

面试题 你使用过Java虚拟机性能监控和故障处理工具吗?(美图) 怎么打出线程栈信息。(字节跳动) JVM诊断调优工具用过哪些? (京东) 怎么获取 Java 程序使用的内存?堆使用…...

飞天使-linux操作的一些技巧与知识点2

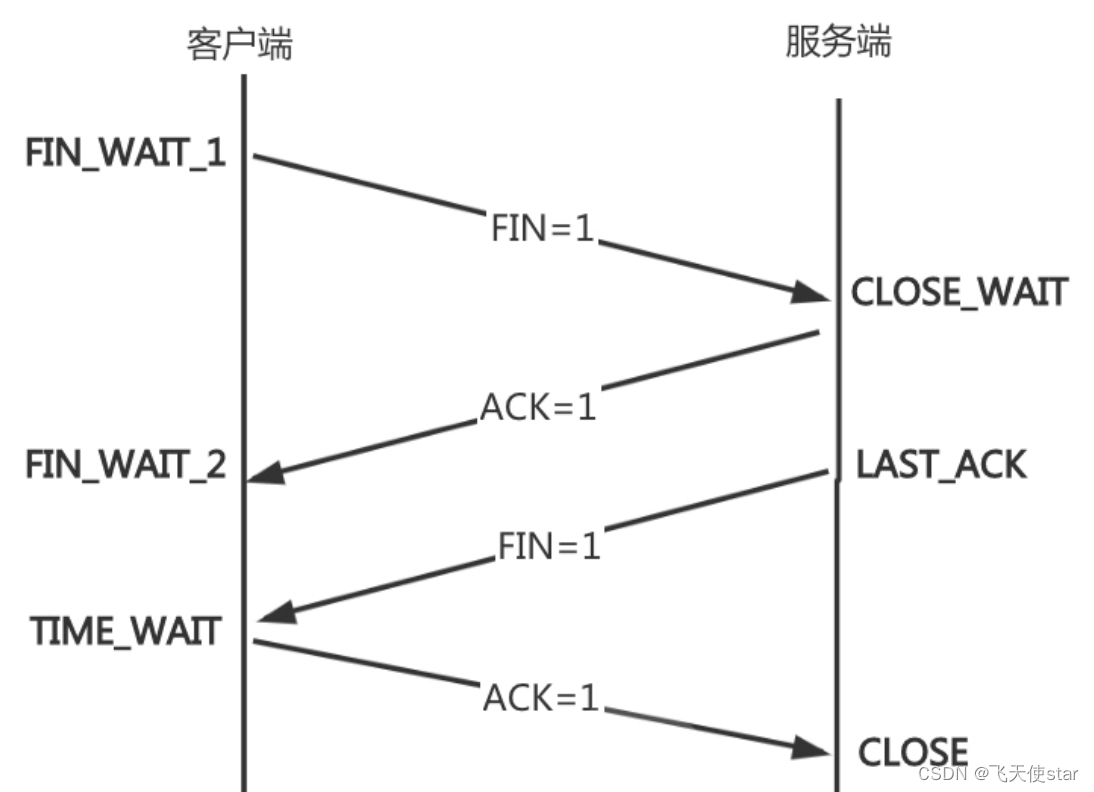

TCP 的三次握手 第一次,客户端与服务端建立链接,需要发送请求连接的消息 第二次,服务端接口到数据后,返回一个确认的操作*(至此客户端和服务端链路建立成功) 第三次,服务端还需要发送要与客户端…...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

ESP32 I2S音频总线学习笔记(四): INMP441采集音频并实时播放

简介 前面两期文章我们介绍了I2S的读取和写入,一个是通过INMP441麦克风模块采集音频,一个是通过PCM5102A模块播放音频,那如果我们将两者结合起来,将麦克风采集到的音频通过PCM5102A播放,是不是就可以做一个扩音器了呢…...

【单片机期末】单片机系统设计

主要内容:系统状态机,系统时基,系统需求分析,系统构建,系统状态流图 一、题目要求 二、绘制系统状态流图 题目:根据上述描述绘制系统状态流图,注明状态转移条件及方向。 三、利用定时器产生时…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

12.找到字符串中所有字母异位词

🧠 题目解析 题目描述: 给定两个字符串 s 和 p,找出 s 中所有 p 的字母异位词的起始索引。 返回的答案以数组形式表示。 字母异位词定义: 若两个字符串包含的字符种类和出现次数完全相同,顺序无所谓,则互为…...

智能分布式爬虫的数据处理流水线优化:基于深度强化学习的数据质量控制

在数字化浪潮席卷全球的今天,数据已成为企业和研究机构的核心资产。智能分布式爬虫作为高效的数据采集工具,在大规模数据获取中发挥着关键作用。然而,传统的数据处理流水线在面对复杂多变的网络环境和海量异构数据时,常出现数据质…...

GC1808高性能24位立体声音频ADC芯片解析

1. 芯片概述 GC1808是一款24位立体声音频模数转换器(ADC),支持8kHz~96kHz采样率,集成Δ-Σ调制器、数字抗混叠滤波器和高通滤波器,适用于高保真音频采集场景。 2. 核心特性 高精度:24位分辨率,…...

学校时钟系统,标准考场时钟系统,AI亮相2025高考,赛思时钟系统为教育公平筑起“精准防线”

2025年#高考 将在近日拉开帷幕,#AI 监考一度冲上热搜。当AI深度融入高考,#时间同步 不再是辅助功能,而是决定AI监考系统成败的“生命线”。 AI亮相2025高考,40种异常行为0.5秒精准识别 2025年高考即将拉开帷幕,江西、…...

华硕a豆14 Air香氛版,美学与科技的馨香融合

在快节奏的现代生活中,我们渴望一个能激发创想、愉悦感官的工作与生活伙伴,它不仅是冰冷的科技工具,更能触动我们内心深处的细腻情感。正是在这样的期许下,华硕a豆14 Air香氛版翩然而至,它以一种前所未有的方式&#x…...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...