企业IT安全:内部威胁检测和缓解

什么是内部威胁

内部威胁是指由组织内部的某个人造成的威胁,他们可能会造成损害或窃取数据以谋取自己的经济利益,造成这种威胁的主要原因是心怀不满的员工。

任何内部人员,无论是员工、前雇员、承包商、第三方供应商还是业务合作伙伴,如果利用其对组织的授权访问权限或敏感知识对该组织造成损害,都被视为内部威胁。

与任何其他员工一样,威胁参与者拥有对组织系统和数据的真实凭据和访问权限,因此很难区分正常活动和恶意活动。因此,内部攻击被认为是最危险的威胁之一,即使是最好的安全团队也很难检测到它们。

与外部攻击者不同,内部人员了解组织的所有具体细节,这使得内部数据泄露对企业来说代价更高。

内部威胁的类型

内部威胁主要有两种:无意威胁和故意威胁。

无意的威胁

那些无意中成为违规行为一部分的人:疏忽或意外行为是大多数无意的内部违规行为的主要原因。

- 疏忽:内部人员的粗心大意会使组织处于危险之中。这种类型的内部人员通常了解安全和 IT 策略,但选择忽视它们,使公司处于危险之中。

- 偶然:在不知不觉中被欺骗从事恶意行为的员工属于这一类。这种类型的内部人员无意中通过网络钓鱼、社会工程等将组织暴露在不必要的风险中。

故意威胁

另一方面,故意威胁涉及出于个人利益或损害组织动机而故意参与恶意活动的员工,这种类型的内部人员也称为恶意内部人员,对感知到的不满、野心或财务限制的不满是他们的一些驱动因素。

其他威胁

- 串通威胁: 当一个或多个内部人员与外部人员合作时,例如公司的竞争对手来破坏组织。为了经济或个人利益,他们利用自己的访问权限窃取敏感数据并破坏业务运营。

- 第三方威胁:由非组织正式成员的内部人员(如承包商和供应商)构成的威胁。

威胁检测和修正

威胁检测是组织识别潜在恶意内部人员的过程,通常是因为他们的可疑行为或活动。尽早发现威胁可以帮助组织在很大程度上控制损害。

恶意内部人员通常会留下可疑模式,例如:

- 非法提取客户数据并将其存储在个人驱动器上。

- 通过窃取公司的敏感数据来滥用特权访问。

- 升级特权访问以获取对其他机密数据的访问权限。

- 从可疑的地理位置或设备登录。

跟踪这些线索最终可以识别内部威胁,集中式监控解决方案(例如安全信息和事件管理(SIEM)平台)以及用户和实体行为分析(UEBA)解决方案可以轻松跟踪员工的数字跟踪。

一旦这些信息被集中起来,就可以为每个用户和机器建立一个通常行为的基线。偏离此状态被视为异常行为,并进一步评估风险。异常行为的增加可能导致高风险评分。如果用户的风险评分超过特定阈值,系统会标记安全警报。为防止误报,请采取以用户为中心的方法,跟踪单个用户的偏差,并将其与同一位置具有相同职位指定的其他人进行比较。

若要在攻击的最早阶段修正内部威胁,组织必须建立有效的事件响应和恢复安全策略,这将是一本用于管理任何安全故障或违规后果的手册。组织必须制定强有力的恢复计划,以限制事件造成的损害并降低恢复时间和成本。

安全编排、自动化和响应软件的工作原理是从众多来源收集安全数据和警报,通过积累和研究所有历史数据,它可以帮助组织自动执行标准化的威胁检测和补救计划,以响应低级别安全事件。

内部威胁缓解

由于检测内部威胁的复杂性,单个网络安全解决方案很难识别和缓解这些威胁,应对这种现代网络威胁的方法是采用由一系列安全解决方案组成的方法,包括:

- 数据丢失防护技术可帮助组织保护其数据,并防止在网络攻击期间对敏感数据进行不必要的破坏。

- 多因素身份验证为登录过程增加了额外的安全层,并有助于降低威胁参与者利用用户凭据的风险。

- 特权访问管理(PAM)是一种网络策略,用于保护敏感资产免受安全漏洞的侵害。PAM 与最低权限策略保持一致,这意味着应为员工提供完成工作所需的最少访问权限。借助 PAM,可以从一个集中位置仔细管理敏感数据的访问,这有助于防止恶意内部人员滥用特权访问。

最好是采取预防措施,而不是在问题发生时试图解决问题,威胁预防策略应从构建信息治理开始,它涵盖了与组织信息相关的所有方面,从信息的创建到删除。

健全的信息治理可以清晰而详细地了解组织的资产和流程,为了检测和监视业务活动中的异常情况,应配合 UEBA、SIEM 和高级取证数据分析。

内部事件的后果可能会摧毁一个组织并造成长期的负面后果,但是,主动威胁防御计划可以帮助 IT 管理员尽早识别异常活动,并在攻击的早期阶段阻止攻击。

内部威胁解决方案

使用 Log360 检测和缓解内部威胁,通过寻找异常用户行为和入侵迹象,在几分钟内发现此类攻击,并通过内置的事件响应模块有效地帮助管理员阻止攻击。

- 深入了解用户行为

- 确定账户泄露的指标

- 获取有关可疑活动的实时警报和通知

- 通过直观的仪表板和自动化工作流程加速事件响应

深入了解用户行为

传统的安全解决方案可以保护您的端点免受威胁,但它们无法检测到来自用户和实体的高级安全威胁。Log360 的用户和实体行为分析(UEBA)功能由机器学习提供支持,可帮助轻松检测内部威胁。

该解决方案通过监视一段时间内的用户行为来创建基线,任何偏离基线的行为都会被标记为异常,并分配风险评分,这有助于安全团队轻松确定威胁的优先级并缓解威胁。

确定账户泄露的指标

用户帐户可能以多种方式受到损害,包括暴力攻击、网络钓鱼电子邮件等,一旦攻击者有权访问用户帐户,他们就可以利用该帐户执行恶意软件安装等活动。

Log360 使用机器学习和 UEBA 不断查找入侵指标,例如异常登录活动、连续登录失败、恶意软件安装等。

获取有关可疑活动的实时警报和通知

攻击的最初时刻极为关键,迅速采取行动可以防止您的组织遭受重大损害,借助实时警报系统,当发生任何安全事件时,管理员可以通过电子邮件或短信收到即时通知,可解决各种安全用例。警报分为三个严重性级别(注意、故障和严重),可帮助管理员确定高风险威胁的优先级并缓解它们。

通过直观的仪表板和自动化工作流程加速事件响应

事件响应是缓解威胁的重要步骤,直观的仪表板为管理员提供有关组织中每个安全事件的深入信息,安全事件按优先级、来源和严重性排序,以帮助管理员跟踪每个事件从检测到解决的整个过程。

自动化工作流程可以以减轻安全威胁,这些工作流在发出警报时自动触发,并在安全管理员干预之前充当对安全事件的即时响应,管理员还可以使用拖放界面创建适合组织需求的自定义工作流。

相关文章:

企业IT安全:内部威胁检测和缓解

什么是内部威胁 内部威胁是指由组织内部的某个人造成的威胁,他们可能会造成损害或窃取数据以谋取自己的经济利益,造成这种威胁的主要原因是心怀不满的员工。 任何内部人员,无论是员工、前雇员、承包商、第三方供应商还是业务合作伙伴&#…...

)

Linux 服务器较为强大的运维及管理脚本实现(支援:本机线上操作)

功能: Copyright (C) 2019 ~ 2023 Sichuan Jiaile Network Information Technology Co., LTD. All rights reserved. STG SCRIPT.(X) 1.0.0 VERSION Usage: ./linux.sh make 编译 ./linux.sh make ld …...

【数据结构】插入排序,希尔排序,选择排序,堆排序,冒泡排序

1.插入排序 思路:插入排序将一个数插入一个有序的数组里面,将这个数和数组元素挨着比较,直到他插入到合适的位置。 动画演示: 步骤:1.定义一个变量tmp保存要插入的数据 2.在循环中用tmp和有序数组中的元素比较&#…...

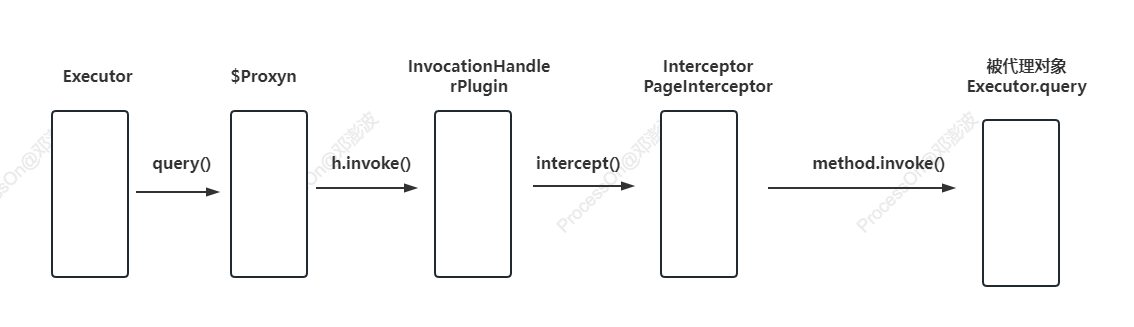

MyBatis--07--启动过程分析、SqlSession安全问题、拦截器

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 谈谈MyBatis的启动过程具体的操作过程如下:实现测试类,并测试SqlSessionFactorySqlSession SqlSession有数据安全问题?在MyBatis中,SqlSess…...

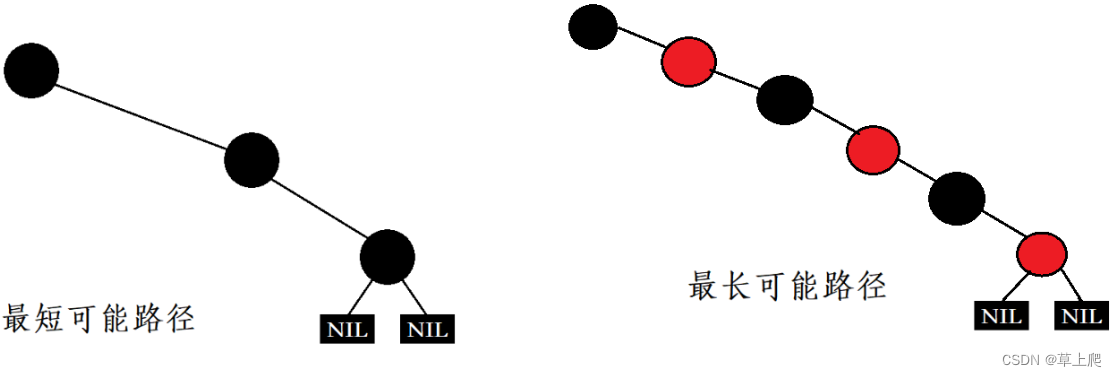

Qt基础之四十二:QMap、QHash的实现原理和性能对比

一.红黑树与哈希表 1.红黑树 红黑树,是一种二叉搜索树,但在每个结点上增加一个存储位表示结点的颜色,可以是Red或Black。 通过对任何一条从根到叶子的路径上各个结点着色方式的限制,红黑树确保没有一条路径会比其他路径长出俩倍,因而是接近平衡的。 红黑树为了保证其最长…...

虚幻学习笔记12—C++类的实例化

一、前言 本系列如无特殊说明使用的虚幻版本都是5.2.1,VS为2022版本。在Unity中通常创建的脚本都默认继承了MonoBehavior,都是不能再用代码New而实例化的,虚幻也是一样不能直接New来实例化。在Unity中是通过Instantiate方法来实例化一个游戏对…...

【《漫画算法》笔记】快速排序

非递归实现 使用集合栈代替递归的函数栈 public static void main(String[] args) {int[] arrnew int[]{4,4,6,4,3,2,8,1}; // int[] arrnew int[]{3,2}; // quickSort1(arr,0,arr.length-1); // recursive, double sides // quickSort2(arr,0,arr.lengt…...

C++如何通过调用ffmpeg接口对H265文件进行编码和解码

要对H265文件进行编码和解码,需要使用FFmpeg库提供的相关API。以下是一个简单的C程序,演示如何使用FFmpeg进行H265文件的编码和解码: 编码: #include <cstdlib> #include <cstdio> #include <cstring> #inclu…...

8位LED流水灯设计

一、实验目的 本实验为设计性实验,要求理解和掌握触发器、译码器、时序脉冲、LED显示单元的工作原理与功能,通过设计和制作8位的LED流水灯电路,综合运用触发器和译码器等逻辑器件及显示单元进行功能性时序逻辑电路的设计和制作,掌握时序逻辑电路的基本设计和调试方法。 二、…...

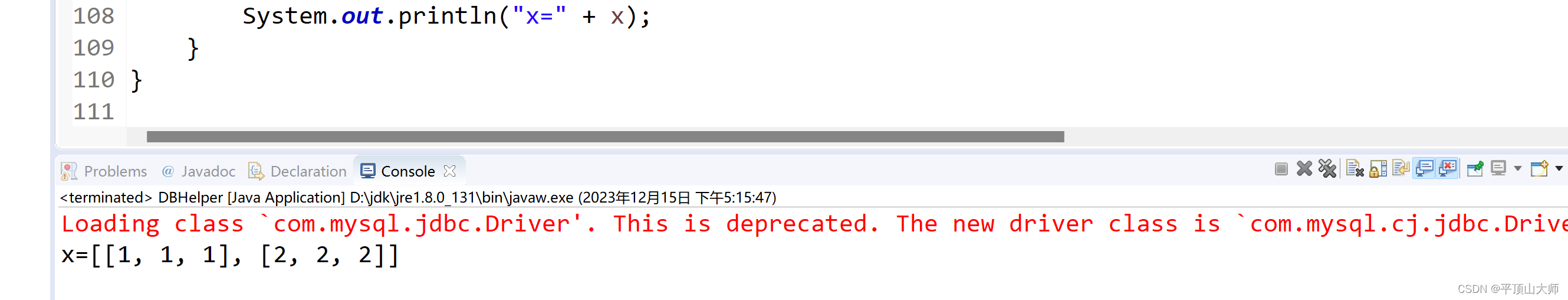

eclipse连接mysql数据库(下载eclipse,下载安装mysql,下载mysql驱动)

前言: 使用版本:eclipse2017,mysql5.7.0,MySQL的jar建议使用最新的,可以避免警告! 1:下载安装:eclipse,mysql在我之前博客中有 http://t.csdnimg.cn/UW5fshttp://t.csdn…...

【信息学奥赛】拼在起跑线上,想入道就别落下自己!

编程无难事,只怕有心人,学就是了! 文章目录 1 信息学奥赛简介2 信息学竞赛的经验回顾3 优秀参考图书推荐《信息学奥赛一本通关》4 高质量技术圈开放 1 信息学奥赛简介 信息学奥赛,作为全国中学生学科奥林匹克“五大学科竞赛”之一…...

Python 进程池Pool Queue,运行不出来结果!

文章目录 代码及结论 代码及结论 import os from multiprocessing import Pool, Queue from collections import Counterdef func(q):q.put(1)queue Queue()with Pool(4) as pool:for i in range(10):pool.apply_async(func, args(queue,),)print(queue.qsize())上边的代码qu…...

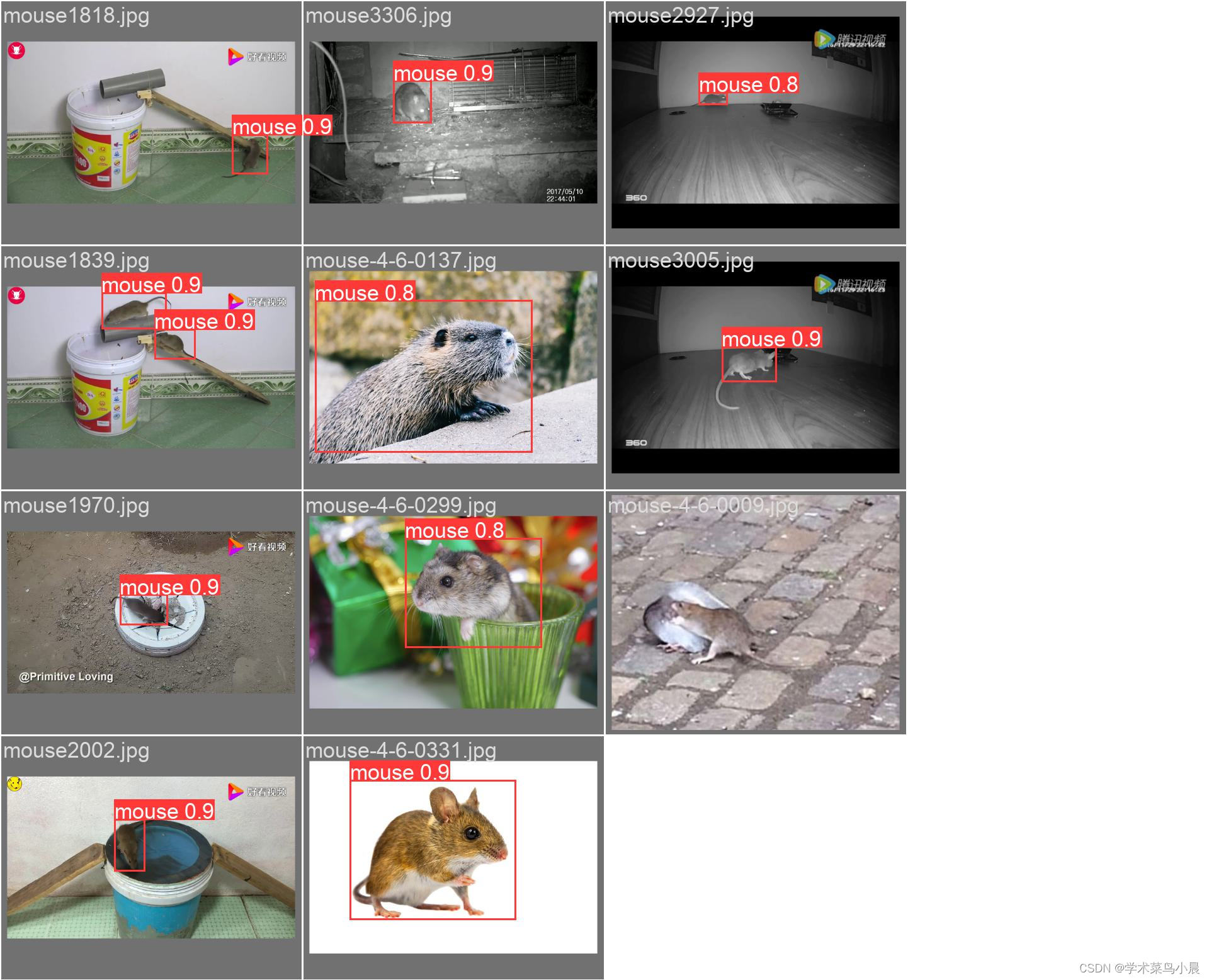

yolov8实战第二天——yolov8训练结果分析(保姆式解读)

yolov8实战第一天——yolov8部署并训练自己的数据集(保姆式教程)-CSDN博客 我们在上一篇文章训练了一个老鼠的yolov8检测模型,训练结果如下图,接下来我们就详细解析下面几张图。 一、混淆矩阵 正确挑选(正确&#…...

urllib.request --- 用于打开 URL 的可扩展库

源码: Lib/urllib/request.py urllib.request 模块定义了适用于在各种复杂情况下打开 URL(主要为 HTTP)的函数和类 --- 例如基本认证、摘要认证、重定向、cookies 及其它。 参见 对于更高级别的 HTTP 客户端接口,建议使用 Reques…...

【Docker】进阶之路:(十二)Docker Composer

【Docker】进阶之路:(十二)Docker Composer Docker Compose 简介安装 Docker Compose模板文件语法docker-compose.yml 语法说明imagecommandlinksexternal_linksportsexposevolumesvolunes_fromenvironmentenv_fileextendsnetpiddnscap_add,c…...

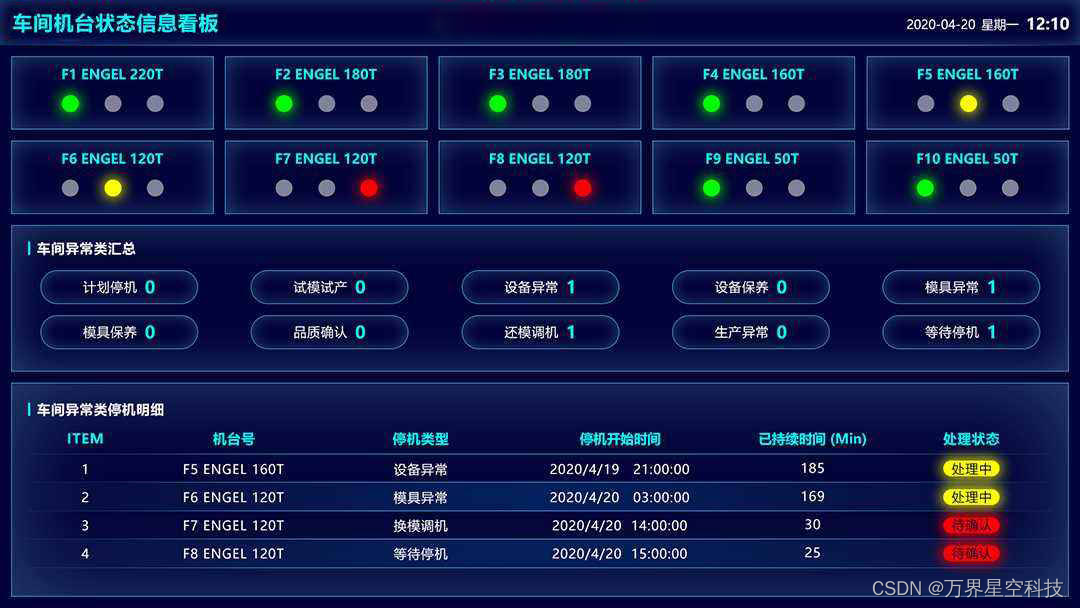

MES安灯管理:优化生产监控的重要工具

一、MES安灯管理的概念 MES安灯管理是一种基于物理安灯和数字化管理的生产异常管理工具。它通过物理安灯和数字化系统的结合,实现对生产异常的实时监控和及时反馈,从而帮助企业快速响应和解决生产异常,提高生产效率和产品质量。 二、MES系统…...

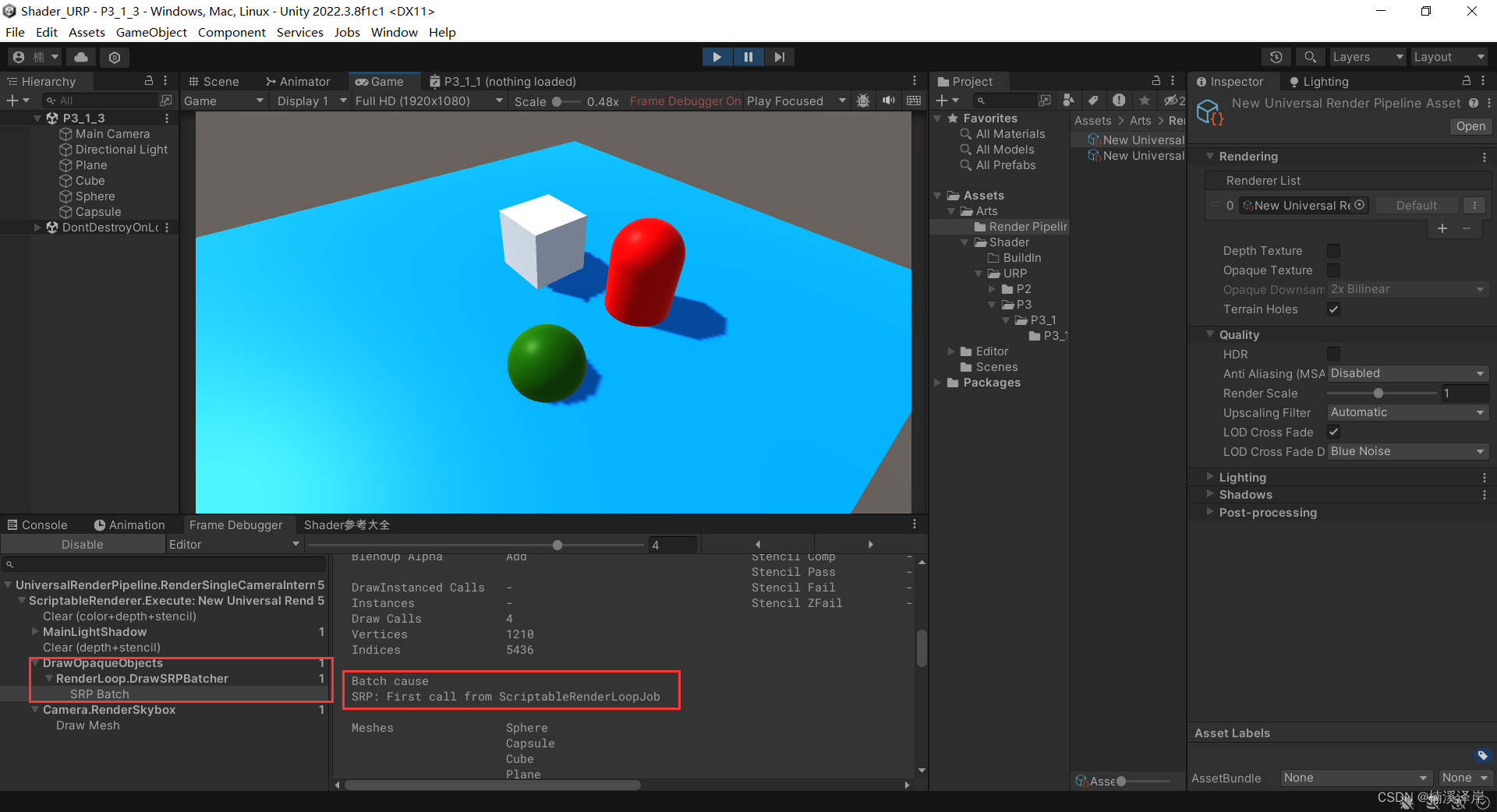

Unity中URP Shader 的 SRP Batcher

文章目录 前言一、SRP Batcher是什么二、SRP Batcher的使用条件1、可编程渲染管线2、我们用URP作为例子3、URP 设置中 Use SRP Batcher开启4、使 SRP Batcher 代码路径能够渲染对象5、使着色器与 SRP Batcher 兼容: 三、不同合批之间的区别BuildIn Render Pipeline下…...

十四 动手学深度学习v2计算机视觉 ——转置矩阵

文章目录 基本操作填充、步幅和多通道再谈转置卷积不填充,步幅为1填充为p,步幅为1填充为p,步幅为s 基本操作 填充、步幅和多通道 填充: 与常规卷积不同,在转置卷积中,填充被应用于的输出(常规卷…...

Spark-Streaming+Kafka+mysql实战示例

文章目录 前言一、简介1. Spark-Streaming简介2. Kafka简介二、实战演练1. MySQL数据库部分2. 导入依赖3. 编写实体类代码4. 编写kafka主题管理代码5. 编写kafka生产者代码6. 编写Spark-Streaming代码7. 查看数据库8. 代码下载总结前言 本文将介绍一个使用Spark Streaming和Ka…...

C++改写为C

stm使用中,经常能见到CPP的示例,这些是给arduino,esp32用的,stm32 也支持cpp但是你就想用c怎么办呢,比如我在新手的时候:: 这个双冒号就难住了英雄好汉 比如这是个cpp的 如果类不多的情况下 改写…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

SpringBoot+uniapp 的 Champion 俱乐部微信小程序设计与实现,论文初版实现

摘要 本论文旨在设计并实现基于 SpringBoot 和 uniapp 的 Champion 俱乐部微信小程序,以满足俱乐部线上活动推广、会员管理、社交互动等需求。通过 SpringBoot 搭建后端服务,提供稳定高效的数据处理与业务逻辑支持;利用 uniapp 实现跨平台前…...

QT: `long long` 类型转换为 `QString` 2025.6.5

在 Qt 中,将 long long 类型转换为 QString 可以通过以下两种常用方法实现: 方法 1:使用 QString::number() 直接调用 QString 的静态方法 number(),将数值转换为字符串: long long value 1234567890123456789LL; …...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

代理篇12|深入理解 Vite中的Proxy接口代理配置

在前端开发中,常常会遇到 跨域请求接口 的情况。为了解决这个问题,Vite 和 Webpack 都提供了 proxy 代理功能,用于将本地开发请求转发到后端服务器。 什么是代理(proxy)? 代理是在开发过程中,前端项目通过开发服务器,将指定的请求“转发”到真实的后端服务器,从而绕…...

USB Over IP专用硬件的5个特点

USB over IP技术通过将USB协议数据封装在标准TCP/IP网络数据包中,从根本上改变了USB连接。这允许客户端通过局域网或广域网远程访问和控制物理连接到服务器的USB设备(如专用硬件设备),从而消除了直接物理连接的需要。USB over IP的…...

使用Matplotlib创建炫酷的3D散点图:数据可视化的新维度

文章目录 基础实现代码代码解析进阶技巧1. 自定义点的大小和颜色2. 添加图例和样式美化3. 真实数据应用示例实用技巧与注意事项完整示例(带样式)应用场景在数据科学和可视化领域,三维图形能为我们提供更丰富的数据洞察。本文将手把手教你如何使用Python的Matplotlib库创建引…...

:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...