【答案】2023年国赛信息安全管理与评估第三阶段夺旗挑战CTF(网络安全渗透)

【答案】2023年国赛信息安全管理与评估第三阶段夺旗挑战CTF(网络安全渗透)

全国职业院校技能大赛高职组信息安全管理与评估

(赛项)

评分标准

第三阶段

夺旗挑战CTF(网络安全渗透)

*竞赛项目赛题*

本文件为信息安全管理与评估项目竞赛-第三阶段赛题,内容包括:夺旗挑战CTF(网络安全渗透)。

极安云科专注技能竞赛,包含网络建设与运维和信息安全管理与评估两大赛项,及各大CTF,基于两大赛项提供全面的系统性培训,拥有完整的培训体系。团队拥有国赛选手、大厂在职专家等专业人才担任讲师,培训效果显著,通过培训帮助各大院校备赛学生取得各省 国家级奖项,获各大院校一致好评。

*介绍*

网络安全渗透的目标是作为一名网络安全专业人员在一个模拟的网络环境中实现网络安全渗透测试工作。

本模块要求参赛者作为攻击方,运用所学的信息收集、漏洞发现、漏洞利用等技术完成对网络的渗透测试;并且能够通过各种信息安全相关技术分析获取存在的flag值。

*所需的设施设备和材料*

所有测试项目都可以由参赛选手根据基础设施列表中指定的设备和软件完成。

*评分方案*

本测试项目模块分数为300分。

*项目和任务描述*

在A集团的网络中存在几台服务器,各服务器存在着不同业务服务。在网络中存在着一定网络安全隐患,请通过信息收集、漏洞挖掘等渗透测试技术,完成指定项目的渗透测试,在测试中获取flag值。网络环境参考样例请查看附录A。

本模块所使用到的渗透测试技术包含但不限于如下技术领域:

• 数据库攻击

• 枚举攻击

• 权限提升攻击

• 基于应用系统的攻击

• 基于操作系统的攻击

• 逆向分析

• 密码学分析

• 隐写分析

所有设备和服务器的IP地址请查看现场提供的设备列表。

*特别提醒*

通过找到正确的flag值来获取得分,flag统一格式如下所示:

flag{<flag值 >}

这种格式在某些环境中可能被隐藏甚至混淆。所以,注意一些敏感信息并利用工具把它找出来。

注:部分flag可能非统一格式,若存在此情况将会在题目描述中明确指出flag格式,请注意审题。

*工作任务*

一、人力资源管理系统**(45分)**

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务一 | 请对人力资源管理系统进行黑盒测试,利用漏洞找到flag1,并将flag1提交。flag1格式flag1{<flag值>} | flag1{4a585509-abfe-4f32-961f-076745205597} | 15 |

| 任务二 | 请对人力资源管理系统进行黑盒测试,利用漏洞找到flag2,并将flag2提交。flag2格式flag2{<flag值>} | flag2{bfbf52fe-2504-4395-b6ba-523c8d6403c0} | 15 |

| 任务三 | 请对人力资源管理系统进行黑盒测试,利用漏洞找到flag3,并将flag3提交。flag3格式flag3{<flag值>} | flag3{488ea2a5-8fb9-472d-be31-f955de615ce4} | 15 |

二、 邮件系统(30分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务四 | 请对邮件系统进行黑盒测试,利用漏洞找到flag1,并将flag1提交。flag1格式flag1{<flag值>} | flag1{19d299cb-3935-46ae-94fb-d8c936881295} | 15 |

| 任务五 | 请对邮件系统进行黑盒测试,利用漏洞找到flag2,并将flag2提交。flag2格式flag2{<flag值>} | flag2{44cae0f5-c9fe-4f26-8eb1-45f735dd9846} | 15 |

三、 FTP服务器**(165分)**

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务六 | 请获取FTP服务器上task6目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{5BC925649CB0188F52E617D70929191C} | 15 |

| 任务七 | 请获取FTP服务器上task7目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{eaf021ef-5c75-47f2-80dc-db677020a3db} | 15 |

| 任务八 | 请获取FTP服务器上task8目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{03c174ab-f0f0-6935-5435-836dc2518625} | 20 |

| 任务九 | 请获取FTP服务器上task9目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{7113c8ed-709b-465b-a06a-30051e62bd01} | 25 |

| 任务十 | 请获取FTP服务器上task10目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{6ed4c74e022cb18c8039e96de93aa9ce} | 20 |

| 任务十一 | 请获取FTP服务器上task11目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{8aa3c5cc-96fc-41e3-c2b2ebe53030} | 25 |

| 任务十二 | 请获取FTP服务器上task12目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{6e0ed660-9803-4933-8488-8ac33f8ef097} | 20 |

| 任务十三 | 请获取FTP服务器上task13目录下的文件进行分析,找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | flag{10a43302-3e2a-0c01-7aec-3a03e1cd9a02} | 25 |

四、 应用系统服务器(30分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务十四 | 应用系统服务器10000端口存在漏洞,获取FTP服务器上task14目录下的文件进行分析,请利用漏洞找到flag,并将flag提交。flag格式flag{<flag值>} | flag{d2725e77-3235-479a-8b30-163d40f63da4} | 30 |

五、 运维服务器(30分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务十五 | 测试系统服务器10001端口存在漏洞,获取FTP服务器上task15目录下的文件进行分析,请利用漏洞找到flag,并将flag提交。flag格式flag{<flag值>} | flag{764863c8-0020-47bd-abb1-b631ba9e2e0a} | 30 |

附录A

图1 网络拓扑结构图

相关文章:

【答案】2023年国赛信息安全管理与评估第三阶段夺旗挑战CTF(网络安全渗透)

【答案】2023年国赛信息安全管理与评估第三阶段夺旗挑战CTF(网络安全渗透) 全国职业院校技能大赛高职组信息安全管理与评估 (赛项) 评分标准 第三阶段 夺旗挑战CTF(网络安全渗透) *竞赛项目赛题* 本文…...

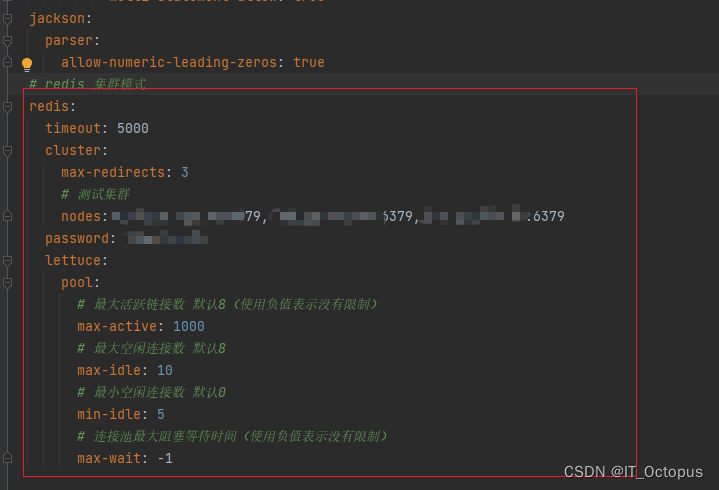

springboot 集成 redis luttuce redisson ,单机 集群模式(根据不同环境读取不同环境的配置)

luttuce 和redisson配置过程中实际上是独立的,他们两个可以同时集成,但是没有直接相关关系,配置相对独立。 所以分为Lettuce 和 Redisson 两套配置 父pom <!-- Spring Data Redis --><dependency><groupId>org.springframe…...

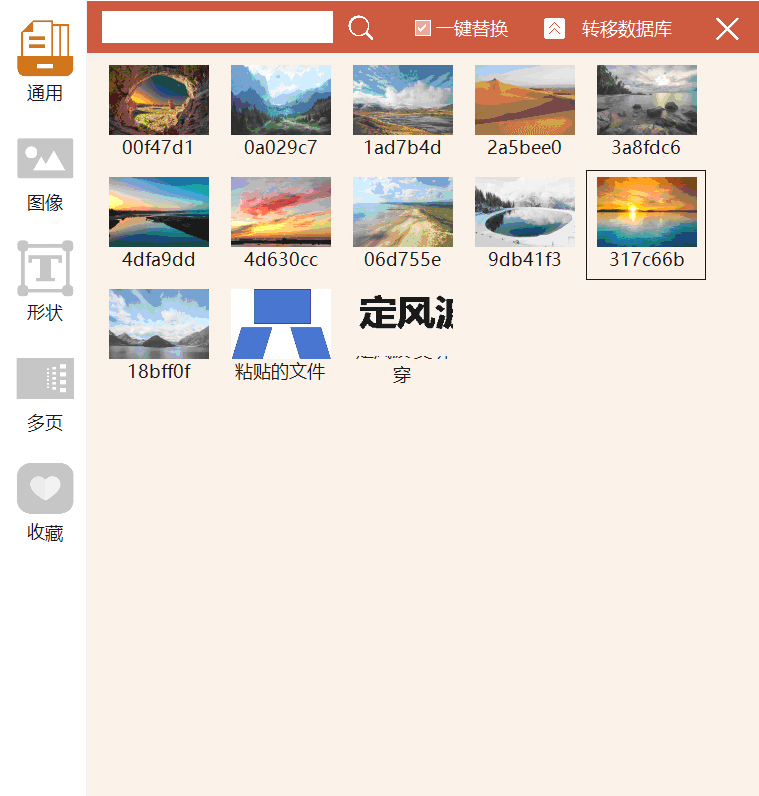

PPT插件-好用的插件-PPT 素材该怎么积累-大珩助手

PPT 素材该怎么积累? 使用大珩助手中的素材库功能,将Word中的,或系统中的文本文件、图片、其他word文档、pdf,所有见到的好素材,一键收纳。 步骤:选中文件,按住鼠标左键拖到素材库界面中&…...

qt 正则表达式简单介绍

正则表达式即一个文本匹配字符串的一种模式,Qt中使用QRegExp类进行模式匹配.主要应用:字符串验证,搜索,替换,分割..... 正则表达式中字符及字符集 c 匹配字符本身,如a匹配a \c 跟在\后面的字符匹配字符本身,但本表中下面指定的这些字符除外。 \a 匹…...

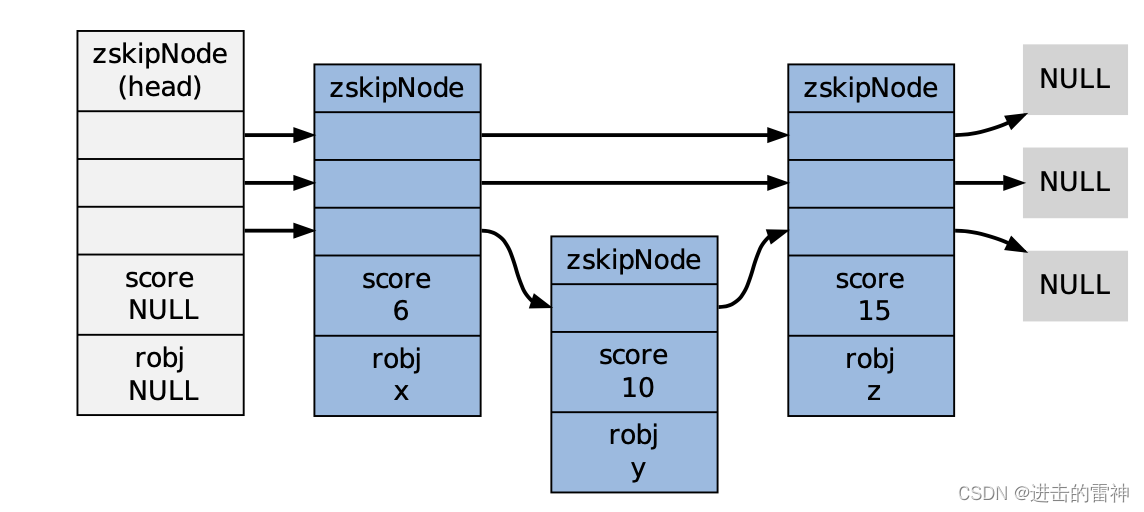

Redis设计与实现之跳跃表

目录 一、跳跃表 1、跳跃表的实现 2、跳跃表的应用 3、跳跃表的时间复杂度是什么? 二、跳跃表有哪些应用场景? 三、跳跃表和其他数据结构(如数组、链表等)相比有什么优点和缺点? 四、Redis的跳跃表支持并发操作吗…...

[每周一更]-(第27期):HTTP压测工具之wrk

[补充完善往期内容] wrk是一款简单的HTTP压测工具,托管在Github上,https://github.com/wg/wrkwrk 的一个很好的特性就是能用很少的线程压出很大的并发量. 原因是它使用了一些操作系统特定的高性能 io 机制, 比如 select, epoll, kqueue 等. 其实它是复用了 redis 的 ae 异步事…...

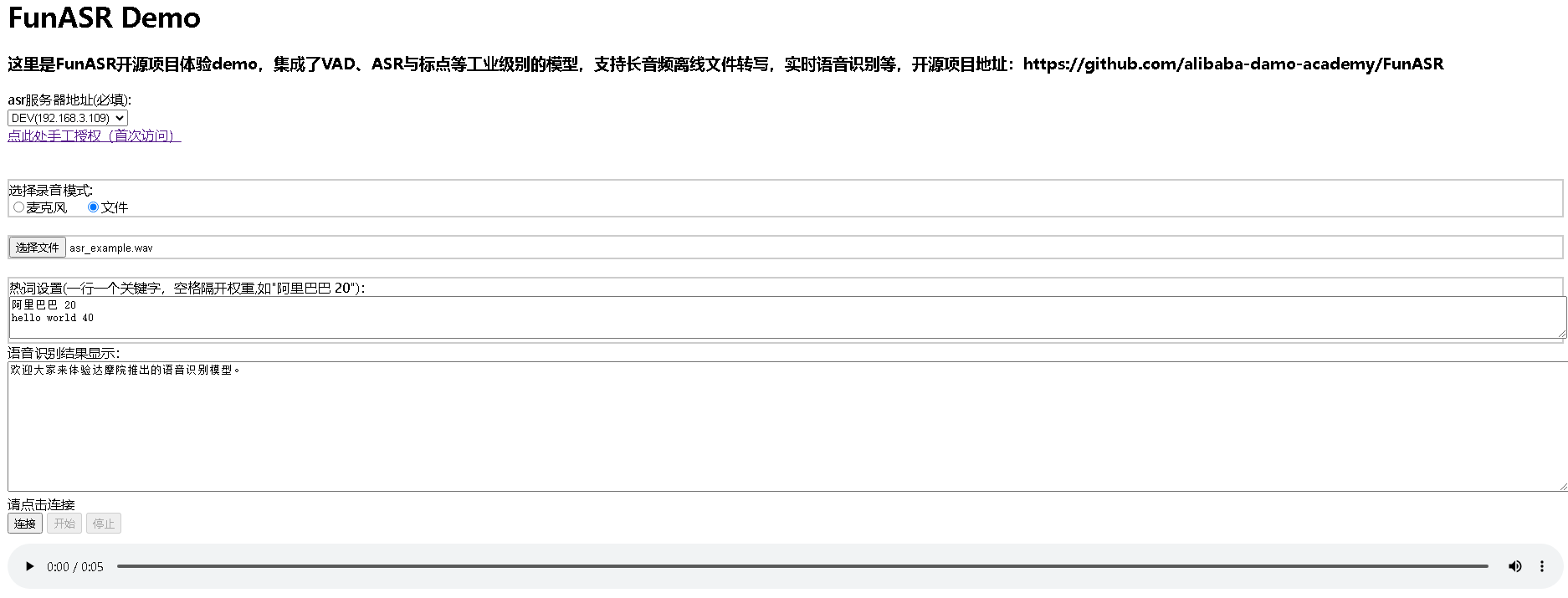

【FunASR】Paraformer语音识别-中文-通用-16k-离线-large-onnx

模型亮点 模型文件: damo/speech_paraformer-large-vad-punc_asr_nat-zh-cn-16k-common-vocab8404-pytorchParaformer-large长音频模型集成VAD、ASR、标点与时间戳功能,可直接对时长为数小时音频进行识别,并输出带标点文字与时间戳: ASR模型…...

C语言中的柔性数组

uint8_t data[0];代码的含义老虎开始对这个数组不太了解,查阅后得知这是个柔性数组。 C语言中的柔性数组(Flexible Array Member)是一种特殊的数组,它被定义在结构体的最后一个元素中,其大小未知,也就是所…...

ca-certificates.crt解析加载到nssdb中

openssl crl2pkcs7 -nocrl -certfile /etc/ssl/certs/ca-certificates.crt | openssl pkcs7 -print_certs -noout -text ca-certificates.crt为操作系统根证书列表。 获取证书以后使用PK11_ImportDERCert将证书导入到nssdb中 base::FilePath cert_path base::FilePath("…...

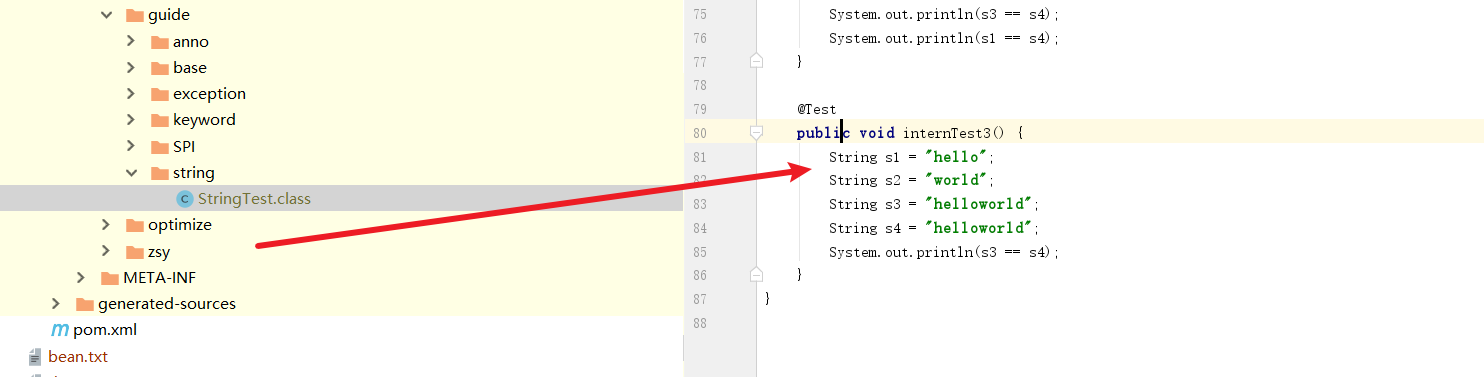

聊聊Java中的常用类String

String、StringBuffer、StringBuilder 的区别 从可变性分析 String不可变。StringBuffer、StringBuilder都继承自AbstractStringBuilder ,两者的底层的数组value并没有使用private和final修饰,所以是可变的。 AbstractStringBuilder 源码如下所示 ab…...

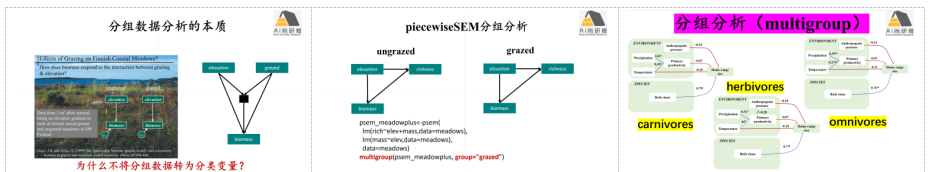

R语言piecewiseSEM结构方程模型在生态环境领域实践技术

结构方程模型(Sructural Equation Modeling,SEM)可分析系统内变量间的相互关系,并通过图形化方式清晰展示系统中多变量因果关系网,具有强大的数据分析功能和广泛的适用性,是近年来生态、进化、环境、地学、…...

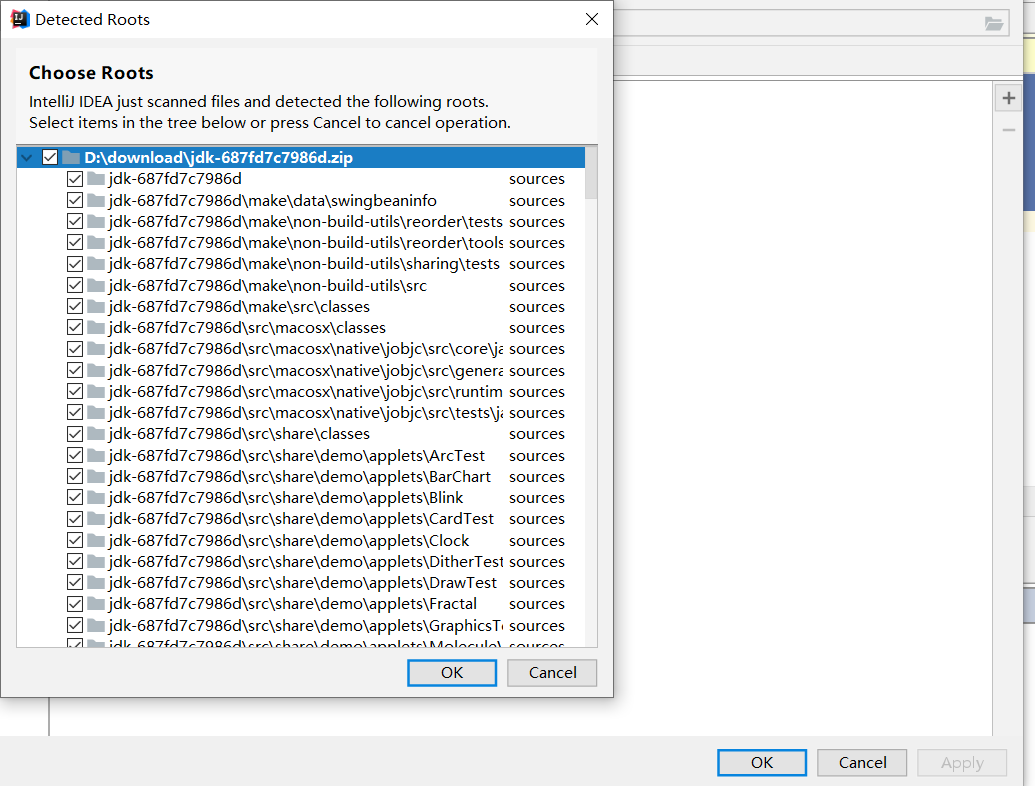

IDEA设置查看JDK源码

问题 我们在查看JDK源码时,可能会遇到这种情况,步入底层查看JDK源码时,出现一堆var变量,可读性非常之差,例如笔者最近想看到nio包下的SocketChannelImpl的write方法,结果看到这样一番景象: pu…...

SSM—Mybatis

目录 和其它持久化层技术对比 搭建MyBatis 开发环境 创建maven工程 创建MyBatis的核心配置文件 创建mapper接口 创建MyBatis的映射文件 通过junit测试功能 加入log4j日志功能 核心配置文件详解 MyBatis的增删改查 新增 删除 修改 查询一个实体类对象 查询list集…...

MYSQL在不删除数据的情况下,重置主键自增id

MYSQL在不删除数据的情况下,重置主键自增id 方法一: SET num : 0; UPDATE table_name SET id num : (num1); ALTER TABLE table_name AUTO_INCREMENT 1; 方法二: 背景(mysql 数据在进行多次删除新增之后id变得很大,但是并没…...

SpringMVC-servlet交互

servlet交互 1.1 引入servlet依赖 <dependency><groupId>javax.servlet</groupId><artifactId>javax.servlet-api</artifactId><version>4.0.1</version><scope>provided</scope></dependency>1.2 创建testservl…...

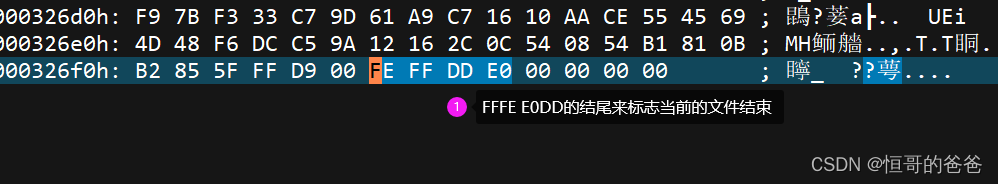

DICOM 文件中,VR,VL,SQ,图像二进制的几个注意点

DICOM 文件的结构,在网上有很多的学习资料,这里只介绍些容易混淆的概念,作为回看笔记。 1. 传输语法 每个传输语法,起都是表达的三个概念:大小端、显隐式、压缩算法 DICOM Implicit VR Little Endian: 1.2.840.1000…...

git 的使用

git reset详解-CSDN博客 git reset 命令详解 git revert命令详解。-CSDN博客 关于Git分支中HEAD和Master的理解 - 知乎 (zhihu.com) 一文带你精通 Git(Git 安装与使用、Git 命令精讲、项目的推送与克隆)-CSDN博客 Git 常用操作(5ÿ…...

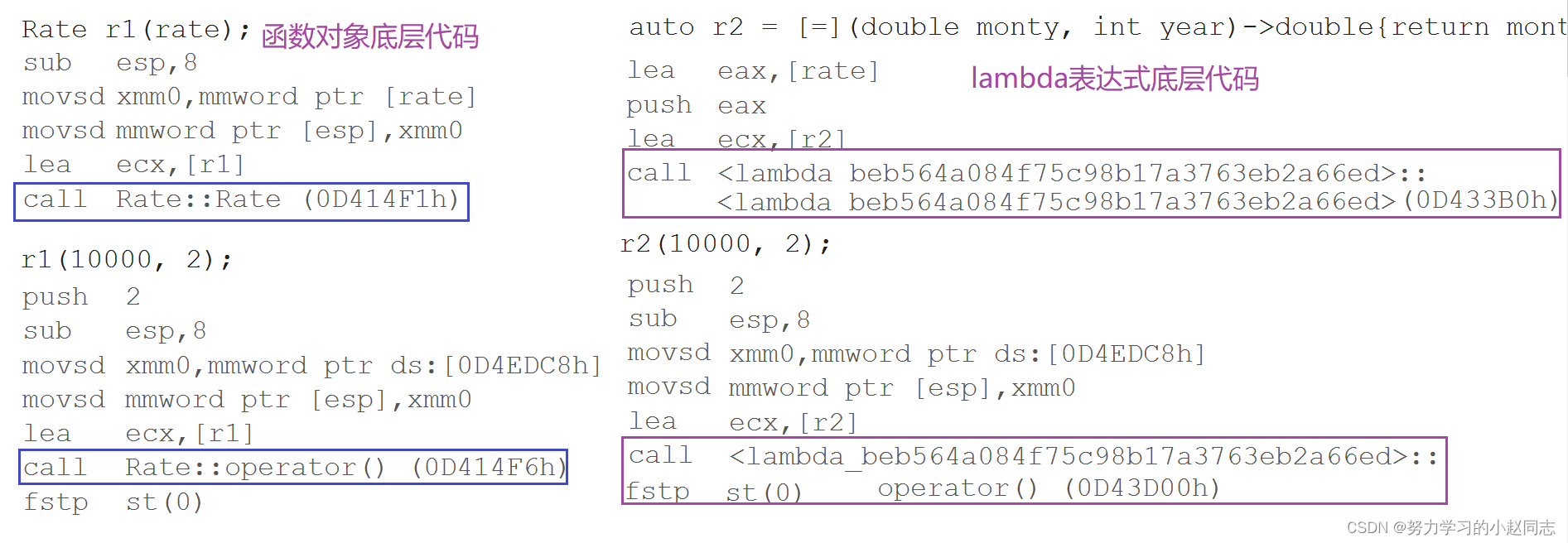

详解—【C++】lambda表达式

目录 前言 一、lambda表达式 二、lambda表达式语法 2.1. lambda表达式各部分说明 2.2. 捕获列表说明 三、函数对象与lambda表达式 前言 在C98中,如果想要对一个数据集合中的元素进行排序,可以使用std::sort方法。 #include <algorithm> #i…...

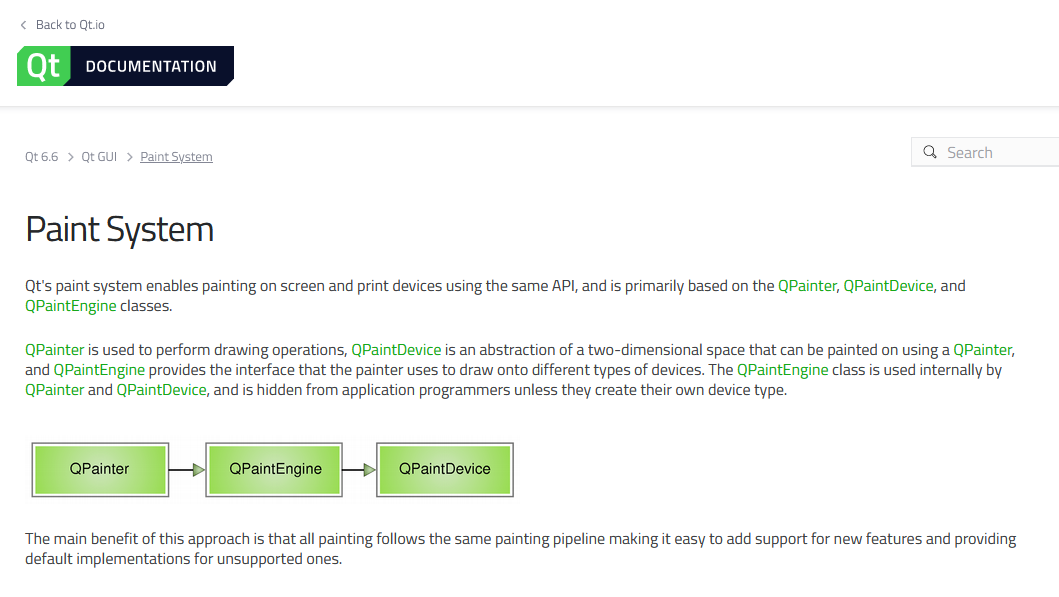

Qt Desktop Widgets 控件绘图原理逐步分析拆解

Qt 是目前C语言首选的框架库。之所以称为框架库而不单单是GUI库,是因为Qt提供了远远超过GUI的功能封装,即使不使用GUI的后台服务,也可以用Qt大大提高跨平台的能力。 仅就界面来说,Qt 保持各个平台绘图等效果的统一,并…...

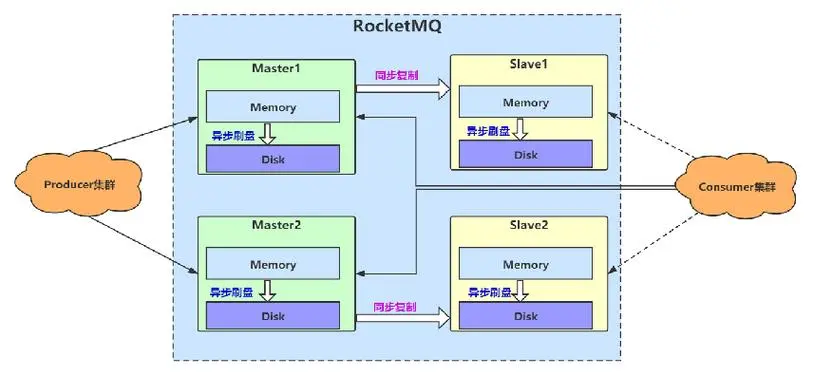

什么是rocketmq❓

在大规模分布式系统中,各个服务之间的通信是至关重要的,而RocketMQ作为一款分布式消息中间件,为解决这一问题提供了强大的解决方案。本文将深入探讨RocketMQ的基本概念、用途,以及在实际分布式系统中的作用,并对Produc…...

)

浏览器访问 AWS ECS 上部署的 Docker 容器(监听 80 端口)

✅ 一、ECS 服务配置 Dockerfile 确保监听 80 端口 EXPOSE 80 CMD ["nginx", "-g", "daemon off;"]或 EXPOSE 80 CMD ["python3", "-m", "http.server", "80"]任务定义(Task Definition&…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

python打卡day49

知识点回顾: 通道注意力模块复习空间注意力模块CBAM的定义 作业:尝试对今天的模型检查参数数目,并用tensorboard查看训练过程 import torch import torch.nn as nn# 定义通道注意力 class ChannelAttention(nn.Module):def __init__(self,…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

【学习笔记】深入理解Java虚拟机学习笔记——第4章 虚拟机性能监控,故障处理工具

第2章 虚拟机性能监控,故障处理工具 4.1 概述 略 4.2 基础故障处理工具 4.2.1 jps:虚拟机进程状况工具 命令:jps [options] [hostid] 功能:本地虚拟机进程显示进程ID(与ps相同),可同时显示主类&#x…...

mysql已经安装,但是通过rpm -q 没有找mysql相关的已安装包

文章目录 现象:mysql已经安装,但是通过rpm -q 没有找mysql相关的已安装包遇到 rpm 命令找不到已经安装的 MySQL 包时,可能是因为以下几个原因:1.MySQL 不是通过 RPM 包安装的2.RPM 数据库损坏3.使用了不同的包名或路径4.使用其他包…...

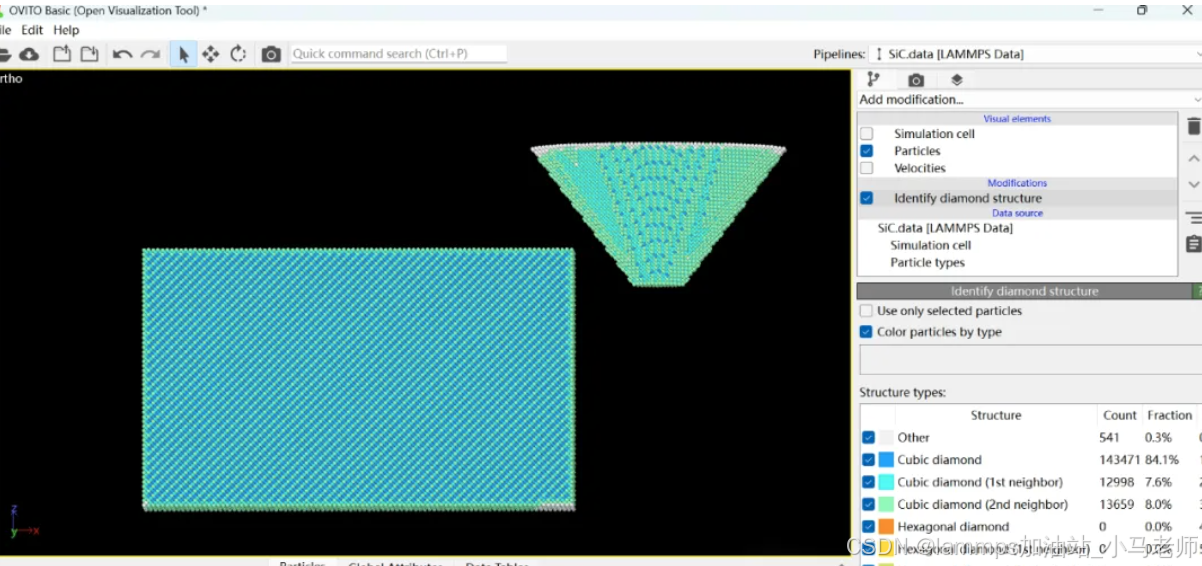

Python Ovito统计金刚石结构数量

大家好,我是小马老师。 本文介绍python ovito方法统计金刚石结构的方法。 Ovito Identify diamond structure命令可以识别和统计金刚石结构,但是无法直接输出结构的变化情况。 本文使用python调用ovito包的方法,可以持续统计各步的金刚石结构,具体代码如下: from ovito…...

【C++特殊工具与技术】优化内存分配(一):C++中的内存分配

目录 一、C 内存的基本概念 1.1 内存的物理与逻辑结构 1.2 C 程序的内存区域划分 二、栈内存分配 2.1 栈内存的特点 2.2 栈内存分配示例 三、堆内存分配 3.1 new和delete操作符 4.2 内存泄漏与悬空指针问题 4.3 new和delete的重载 四、智能指针…...

tomcat入门

1 tomcat 是什么 apache开发的web服务器可以为java web程序提供运行环境tomcat是一款高效,稳定,易于使用的web服务器tomcathttp服务器Servlet服务器 2 tomcat 目录介绍 -bin #存放tomcat的脚本 -conf #存放tomcat的配置文件 ---catalina.policy #to…...

Spring AI Chat Memory 实战指南:Local 与 JDBC 存储集成

一个面向 Java 开发者的 Sring-Ai 示例工程项目,该项目是一个 Spring AI 快速入门的样例工程项目,旨在通过一些小的案例展示 Spring AI 框架的核心功能和使用方法。 项目采用模块化设计,每个模块都专注于特定的功能领域,便于学习和…...