推荐五个免费的网络安全工具

导读:

在一个完美的世界里,信息安全从业人员有无限的安全预算去做排除故障和修复安全漏洞的工作。但是,正如你将要学到的那样,你不需要无限的预算取得到高质量的产品。这里有SearchSecurity.com网站专家Michael Cobb推荐的五个免费的软件。这些软件不仅能够帮助你将强你的网络安全,而且还能够使你不用花预算的钱。

Nmap

Nmap(网络映射器,Network Mapper)是一种开源软件网络勘察和安全审计工具,是许多需要映射和测试其网络安全漏洞的网络管理员选择的工具。Nmap采用了广泛的端口扫描技术,旨在快速扫描大型和小型网络。Nmap不仅能鉴别计算机的操作系统及其提供的服务的特征,而且还能够鉴别网络上使用的数据包过滤器和防火墙的类型。

通过运行Nmap,你能够发现一台机器上的哪一个端口是可见的并且能够发现这些端口运行什么服务,使你能够记录或者找出你的网络的弱点在什么地方。Nmap的映射功能还能够让你发现自从上一次扫描以来是否发生了什么意料之外的变化。例如,你能够看到一台被蠕虫感染的机器是否正在设法打开一个端口以便听取它的控制者发出的指令。

虽然Nmap能够告诉你在一个网络上有什么机器和服务,但是,鉴别能够被黑客利用的服务的最快方式是使用一个安全扫描器。这就是我的列表中的下一个免费软件Nessus. 主页

① 200多本网络安全系列电子书

② 网络安全标准题库资料

③ 项目源码

④ 网络安全基础入门、Linux、web安全、攻防方面的视频

⑤ 网络安全学习路线

Nessus

Nessus计划是从1998年开始实施的,其目标是提供一个免费的、功能强大的、最新的和使用方便的远程安全扫描器。目前,Nessus是高级的安全扫描器之一,包括SANS研究所在内的许多信息安全机构都采用这个软件。Nessus经常首先推出新的功能,例如,它不仅能够检测远程安全漏洞,而且还能检测本地安全漏洞和网络主机没有使用的补丁,而不管这些主机运行的是Windows、Mac OS X还是一种类似于Unix的操作系统。顺便说一下,Nessus在每一次扫描开始的时候都要调用Nmap.

Nessus其它的一些关键的功能包括多服务测试。如果一台主机正在多次运行一个服务,Nessus将每一次都对这个服务进行测试。此外,Nessus的智能服务识别功能能够识别在非标准端口运行的服务。Nessus还能够测试HTTPS和SMTPS等SSL服务。许多安全扫描器仅仅进行“安全的”非破坏性的安全审计,而Nessus能够显示一台主机如何承受入侵者的攻击。

Nessus安全检查数据库每一天都更新,每一个安全测试都写作一个外部插件。这是检查指定安全漏洞的一种简单的程序。这个插件是用Nessus攻击脚本语言编写的,能够在虚拟机上的控制环境中运行,从而使Nessus成为一种极为安全的扫描器。目前,Nessus使用1万多种不同的插件,通过RSS传输的所有最新的安全检查能够让你监视增加了哪些插件和什么时候增加的。Nessus已经在各种规模的网络上经过了广泛的测试和证明。

微软基线安全分析器和Windows服务器更新服务

保持系统安装最新的补丁是具有挑战性的。微软认识到了这个问题并把它的免费的基线安全分析器(MBSA)第二版与Windows服务器更新服务(WSUS)结合在了一起以便使补丁管理流程更加流畅。

MBSA检查普通的安全错误设置以及Windows计算机操作系统和Office应用软件中漏掉的安全更新。MBSA生成的报告显示没有通过根据微软的安全建议实施的检查项目的严重程度,并且提供如何修复这个问题的具体指南,包括提供包含这些补丁的安全公告的链接。每一个安全公告还包含有关注册表值的信息、文件版本和设置变化。你可以用这些信息验证这个补丁是不是正确安装了。

MBSA可以同微软更新和WSUS一起使用。WSUS能够让你从微软下载更新程序并且把这些更新程序发布给你的客户机。WSUS的一个关键的功能是能够有针对性地向具体的计算机发布补丁。虽然WSUS还不支持向第三方应用程序增加更新程序,但是,它能够使修复微软的产品更容易。

基准检验工具

在你进行扫描、检查和使用补丁修复你的网络主机之后,能够检查你的操作系统或者应用程序设置是否符合行业当前最佳标准是不是很好?有一种这样的工具。互联网安全中心(CIS)提供的免费的基准检验和记分工具提供一种快捷和方便的方法,让你评估你的系统并且把你的系统的安全水平与CIS最低的基准标准进行比较。各种报告能够指导你如何增强你新的和现用的系统的安全,确保那些安全设置符合基准中指定的设置。随着新的安全漏洞的发现,所有这些设置都要保持最新状态。

这些基准是独特的,并不是因为这些设置和行动是无人知晓的,而是因为全球数百个安全专业人员的共识已经定义了这些独特的设置。CIS一级的基准规定了最低限度关照的谨慎水平,没有任何安全知识也可以使用,因为它不能引起任何操作系统的服务中断,也不会引起在操作系统上运行的应用程序的中断。CIS二级基准超过了最低限度的水平,主要是供拥有足够的安全知识的系统管理员使用的。系统管理员可以在考虑到操作系统和在独特的环境中运行的应用程序的情况下使用它。你和你的系统都可以免费地从这个知识、技术和经验中受益,因此,你不要浪费这个机会!

OpenSSH

我推荐的最后一个高级的免费软件是OpenSSH.我认为,让应用程序安全地向其它资源证明自己的身份最佳方法之一是使用SSH(安全外壳,Secure Shell)。只要服务之间的连接使用TCP协议,它们就能够使用SSH通道相互识别并且提高防御不同种类攻击的安全性能。例如,SSH能够加密口令和Web与数据库服务器之间的网络通讯,从而防止窃听、IP欺骗、IP源路由、DNS欺骗和其它网络级的攻击。OpenSSH是一种实施SSH功能的非常好的、免费的、开源软件,支持SSH 1.3、1.5和2.0协议标准。采用OpenSSH,加密在身份识别之前就开始了,不需要以明文发送口令和其它信息,从而消除了窃听、连接劫持和其它攻击。加密还可以用来防御欺骗性的数据包。此外,OpenSSH提供了安全隧道功能和一些其它身份识别方法,如公共密钥、一次性口令和Kerberos验证。SSH是一种很好的、没有充分利用的通讯协议。因此,为什么不使用OpenSSH来提高你的网络通讯的安全呢?

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~

相关文章:

推荐五个免费的网络安全工具

导读: 在一个完美的世界里,信息安全从业人员有无限的安全预算去做排除故障和修复安全漏洞的工作。但是,正如你将要学到的那样,你不需要无限的预算取得到高质量的产品。这里有SearchSecurity.com网站专家Michael Cobb推荐的五个免费…...

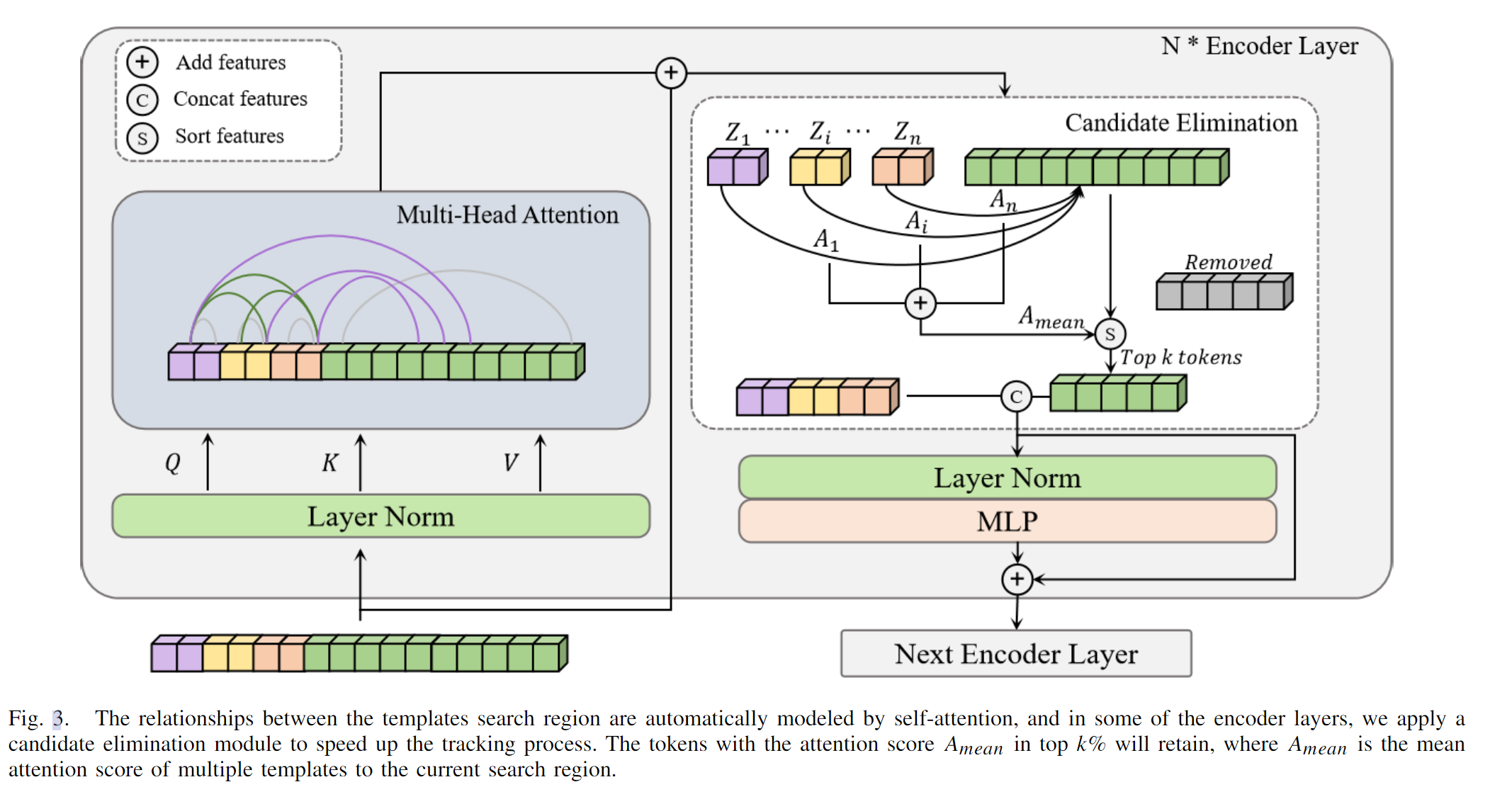

Cross-Drone Transformer Network for Robust Single Object Tracking论文阅读笔记

Cross-Drone Transformer Network for Robust Single Object Tracking论文阅读笔记 Abstract 无人机在各种应用中得到了广泛使用,例如航拍和军事安全,这得益于它们与固定摄像机相比的高机动性和广阔视野。多无人机追踪系统可以通过从不同视角收集互补的…...

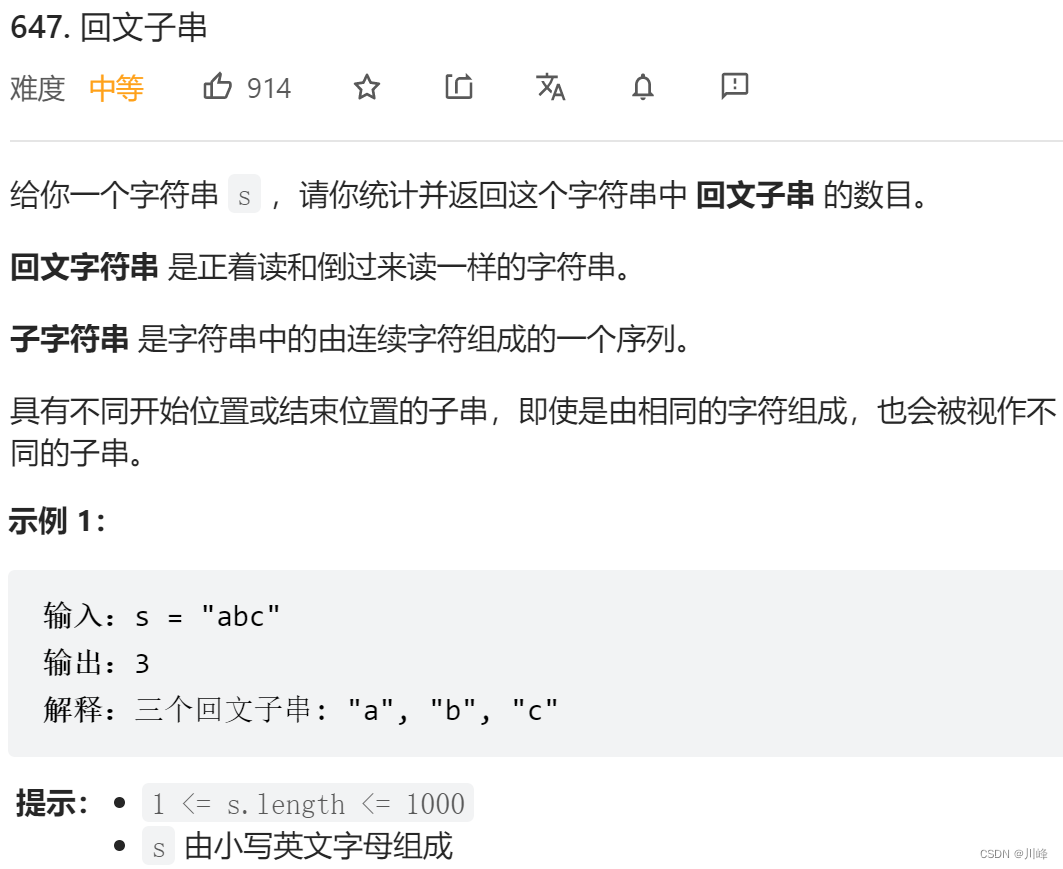

【LeetCode刷题笔记】动态规划(二)

647. 回文子串 解题思路: 1. 暴力穷举 , i 遍历 [0, N) , j 遍历 [i+1, N] ,判断每一个子串 s[i, j) 是否是回文串,判断是否是回文串可以采用 对撞指针 的方法。如果是回文串就计数 +1...

(十七)Flask之大型项目目录结构示例【二扣蓝图】

大型项目目录结构: 问题引入: 在上篇文章讲蓝图的时候我给了一个demo项目,其中templates和static都各自只有一个,这就意味着所有app的模板和静态文件都放在了一起,如果项目比较大的话,这就非常乱…...

蓝牙技术在物联网中的应用

随着蓝牙技术的不断演进和发展,蓝牙已经从单一的传统蓝牙技术发展成集传统蓝牙。高速蓝牙和低耗能蓝牙于一体的综合技术,不同的应用标准更是超过40个越来越广的技术领域和越来越多的应用场景,使得目前的蓝牙技术成为包含传感器技术、识别技术…...

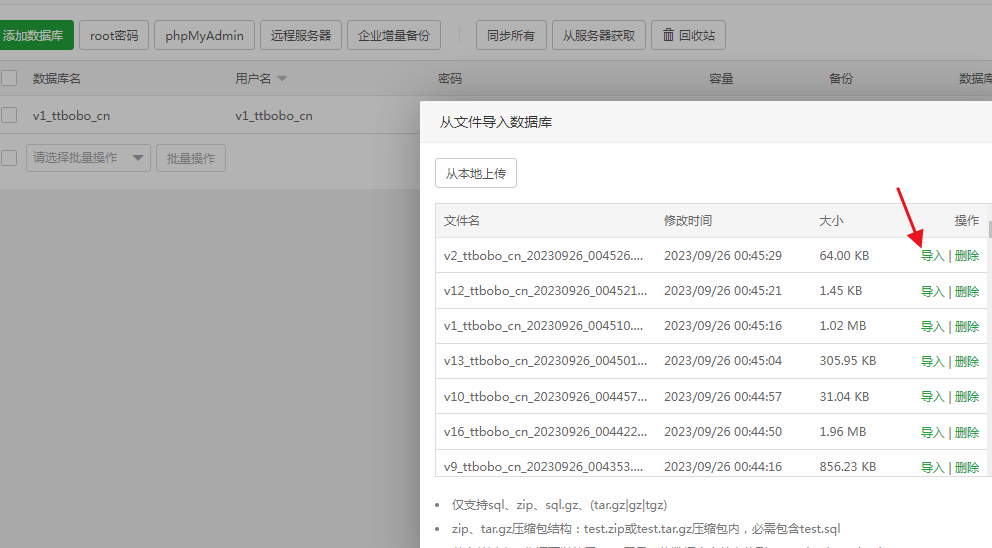

宝塔面板Linux服务器CentOS 7数据库mysql5.6升级至5.7版本教程

近段时间很多会员问系统更新较慢,也打算上几个好的系统,但几个系统系统只支持MYSQL5.7版本,服务器一直使用较低的MYSQL5.6版本,为了测试几个最新的系统打算让5.6和5.7并存使用,参考了多个文档感觉这种并存问题会很多。…...

掌握常用Docker命令,轻松管理容器化应用

Docker是一个开源的应用容器引擎,它可以让开发者将应用程序及其依赖打包到一个轻量级、可移植的容器中,然后发布到任何流行的Linux机器或Windows机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不会有任何接口。下面介…...

(c++,multiset做法))

【数据结构1-2】P5076 普通二叉树(简化版)(c++,multiset做法)

文章目录 一、题目【深基16.例7】普通二叉树(简化版)题目描述输入格式输出格式样例 #1样例输入 #1样例输出 #1基本思路: 一、题目 【深基16.例7】普通二叉树(简化版) 题目描述 您需要写一种数据结构,来维…...

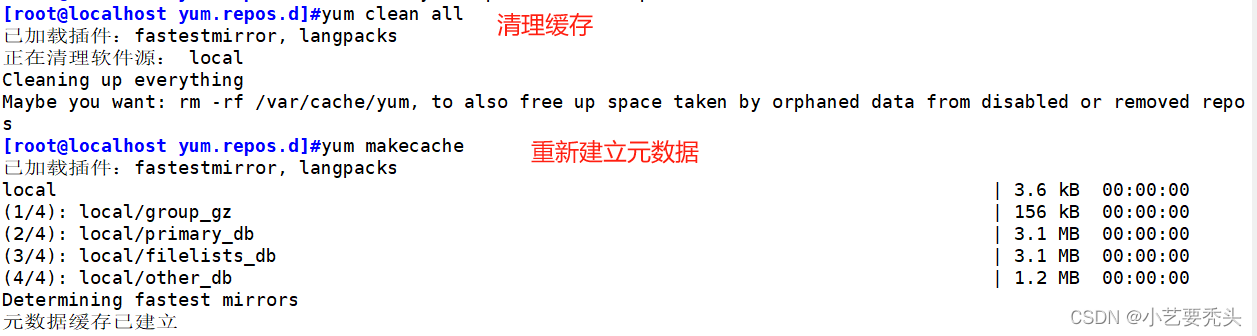

Linux系统安装及管理

目录 一、Linux应用程序基础 1.1应用程序与系统命令的关系 1.2典型应用程序的目录结构 1.3常见的软件包装类型 二、RPM软件包管理 1.RPM是什么? 2.RPM命令的格式 2,1查看已安装的软件包格式 2.2查看未安装的软件包 3.RPM安装包从哪里来? 4.挂…...

MySQL学生向笔记以及使用过程问题记录(内含8.0.34安装教程

MySQL 只会写代码 基本码农 要学好数据库,操作系统,数据结构与算法 不错的程序员 离散数学、数字电路、体系结构、编译原理。实战经验, 高级程序员 去IOE:去掉IBM的小型机、Oracle数据库、EMC存储设备,代之以自己在开源…...

obs video-io.c

video_frame_init 讲解 /* messy code alarm video_frame_init 函数用于初始化视频帧。它接受一个指向 struct video_frame 结构体的指针 frame, 视频格式 format,以及宽度 width 和高度 height。该函数根据视频格式的不同,计算出每个视频帧…...

简述 tcp 和 udp的区别?

简述 tcp 和 udp的区别? TCP(Transmission Control Protocol)和UDP(User Datagram Protocol)是两种不同的传输层协议,用于在计算机网络中进行数据传输。以下是它们的主要区别: 区别࿱…...

信息收集 - 谷歌hack

搜索引擎 FOFA网络空间测绘:https://fofa.info/ FOFA(FOcus on Assets)是一个网络空间搜索引擎,可以帮助用户快速定位和收集特定目标的信息。 ZoomEye:https://www.zoomeye.org ZoomEye 是一个网络空间搜索引擎,可以用于发现和收集特定目标的网络设备、Web应用程序、开放…...

应用实战项目二(实现旋变软解码))

英飞凌TC3xx之一起认识DSADC系列(七)应用实战项目二(实现旋变软解码)

英飞凌TC3xx之一起认识DSADC系列(七) 1 项目要求2 项目实现2.1 内部时钟配置2.2 输入信号配置2.3 调制器配置2.4 滤波器链路配置2.5 整流器配置3 总结本文写一篇关于DSADC的resover的载波信号生成的应用,刚刚接触DSADC的开发者很容易被手册中简短的文字描述弄的迷惑,它到底…...

【浏览器】同源策略和跨域

1. 什么是跨域 在说跨域之前,先说说同源策略,什么是同源策略呢?同源策略是浏览器的一种安全机制,减少跨站点脚本攻击(XSS,Cross Site Scripting)、跨站点请求伪造(CSRF,Cross Site Request Forgery)攻击等,因为非同源的请求会被浏览器拦截掉。 同源就是协议、域名(…...

云计算与大数据之间的羁绊(期末不挂科版):云计算 | 大数据 | Hadoop | HDFS | MapReduce | Hive | Spark

文章目录 前言:一、云计算1.1 云计算的基本思想1.2 云计算概述——什么是云计算?1.3 云计算的基本特征1.4 云计算的部署模式1.5 云服务1.6 云计算的关键技术——虚拟化技术1.6.1 虚拟化的好处1.6.2 虚拟化技术的应用——12306使用阿里云避免了高峰期的崩…...

基于jdk11和基于apache-httpclient的http请求工具类

1.基于apache-httpclient 需要引入依赖 <dependency><groupId>org.apache.httpcomponents</groupId><artifactId>httpclient</artifactId><version>4.3.5</version></dependency> 工具类如下: package com.bw.e…...

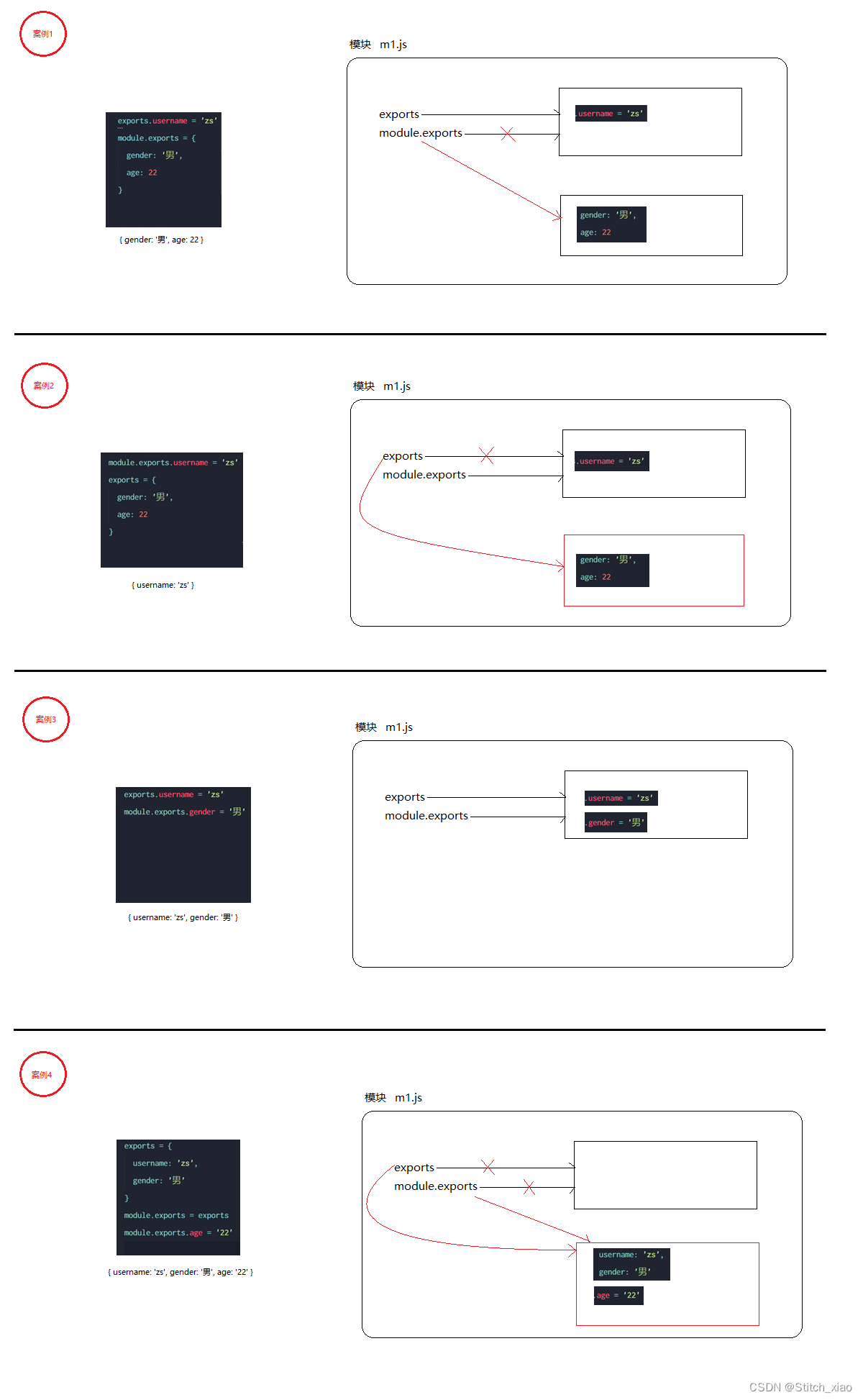

Node.js(二)-模块化

1. 模块化的基本概念 1.1 什么是模块化 模块化是指解决一个复杂问题时,自顶向下逐层将系统拆分成若干模块的过程。对于整个系统来说,模块是可组合、分解和更换的单元。 1.2 编程领域中的模块化 编程领域中的模块化,就是遵守固定的规则&…...

)

ARM AArch64的TrustZone架构详解(上)

目录 一、概述 1.1 在开始之前 二、什么是TrustZone? 2.1 Armv8-M的TrustZone 2.2 Armv9-A Realm Management Extension(RME)...

的构想)

从源PC上一次性p2v(qcow2)的构想

磁盘分区表,虚拟硬盘文件,操作系统引导 1. 基本概念和术语 源硬盘:一般就是客户的PC机的硬盘,硬盘里面包含了Windows分区。 源Windows:以源硬盘启动的Windows环境。 虚拟磁盘文件:文件格式有qcow2、vhd…...

java_网络服务相关_gateway_nacos_feign区别联系

1. spring-cloud-starter-gateway 作用:作为微服务架构的网关,统一入口,处理所有外部请求。 核心能力: 路由转发(基于路径、服务名等)过滤器(鉴权、限流、日志、Header 处理)支持负…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

MMaDA: Multimodal Large Diffusion Language Models

CODE : https://github.com/Gen-Verse/MMaDA Abstract 我们介绍了一种新型的多模态扩散基础模型MMaDA,它被设计用于在文本推理、多模态理解和文本到图像生成等不同领域实现卓越的性能。该方法的特点是三个关键创新:(i) MMaDA采用统一的扩散架构…...

2025盘古石杯决赛【手机取证】

前言 第三届盘古石杯国际电子数据取证大赛决赛 最后一题没有解出来,实在找不到,希望有大佬教一下我。 还有就会议时间,我感觉不是图片时间,因为在电脑看到是其他时间用老会议系统开的会。 手机取证 1、分析鸿蒙手机检材&#x…...

python报错No module named ‘tensorflow.keras‘

是由于不同版本的tensorflow下的keras所在的路径不同,结合所安装的tensorflow的目录结构修改from语句即可。 原语句: from tensorflow.keras.layers import Conv1D, MaxPooling1D, LSTM, Dense 修改后: from tensorflow.python.keras.lay…...

JAVA后端开发——多租户

数据隔离是多租户系统中的核心概念,确保一个租户(在这个系统中可能是一个公司或一个独立的客户)的数据对其他租户是不可见的。在 RuoYi 框架(您当前项目所使用的基础框架)中,这通常是通过在数据表中增加一个…...

怎么让Comfyui导出的图像不包含工作流信息,

为了数据安全,让Comfyui导出的图像不包含工作流信息,导出的图像就不会拖到comfyui中加载出来工作流。 ComfyUI的目录下node.py 直接移除 pnginfo(推荐) 在 save_images 方法中,删除或注释掉所有与 metadata …...

HubSpot推出与ChatGPT的深度集成引发兴奋与担忧

上周三,HubSpot宣布已构建与ChatGPT的深度集成,这一消息在HubSpot用户和营销技术观察者中引发了极大的兴奋,但同时也存在一些关于数据安全的担忧。 许多网络声音声称,这对SaaS应用程序和人工智能而言是一场范式转变。 但向任何技…...

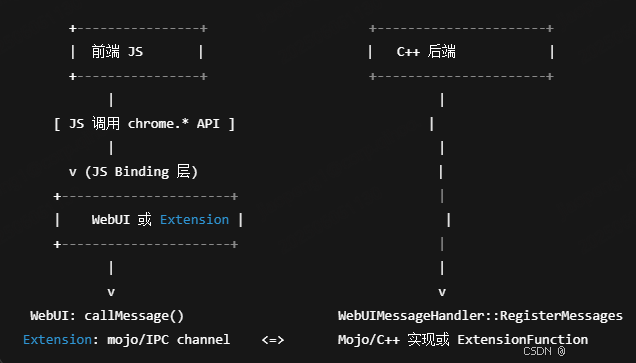

Chrome 浏览器前端与客户端双向通信实战

Chrome 前端(即页面 JS / Web UI)与客户端(C 后端)的交互机制,是 Chromium 架构中非常核心的一环。下面我将按常见场景,从通道、流程、技术栈几个角度做一套完整的分析,特别适合你这种在分析和改…...

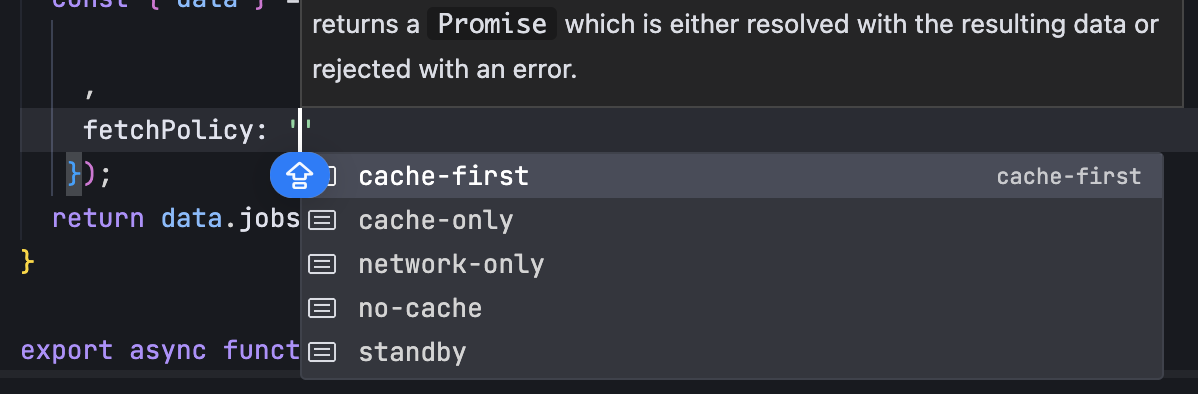

GraphQL 实战篇:Apollo Client 配置与缓存

GraphQL 实战篇:Apollo Client 配置与缓存 上一篇:GraphQL 入门篇:基础查询语法 依旧和上一篇的笔记一样,主实操,没啥过多的细节讲解,代码具体在: https://github.com/GoldenaArcher/graphql…...