16-网络安全框架及模型-BiBa完整性模型

目录

BiBa完整性模型

1 背景概述

2 模型原理

3 主要特性

4 优势和局限性

5 应用场景

BiBa完整性模型

1 背景概述

Biba完整性模型是用于保护数据完整性的模型,它的主要目标是确保数据的准确性和一致性,防止未授权的修改和破坏。在这个模型中,完整性级别被用来描述数据的重要性和对数据完整性的需求。高完整性级别表示数据具有更高的重要性,低完整性级别表示数据的重要性较低。

Biba完整性模型采用主体、客体和完整性级别来描述安全策略要求。主体是指访问数据的用户或程序,客体是指被访问的数据或资源。完整性级别则用于描述数据的重要性和对数据完整性的需求。在Biba完整性模型中,主体只能对客体进行修改访问,且必须满足一定的条件,即主体的完整性级别必须不小于客体的完整性级别。同时,主体不能对客体进行读取访问,除非客体的完整性级别高于主体的完整性级别。

Biba完整性模型不关心机密性问题,而是专注于数据的完整性问题。机密性问题是指保护敏感数据不被泄露给未授权的实体,而完整性问题是指保护数据的准确性和一致性,防止未授权的修改和破坏。

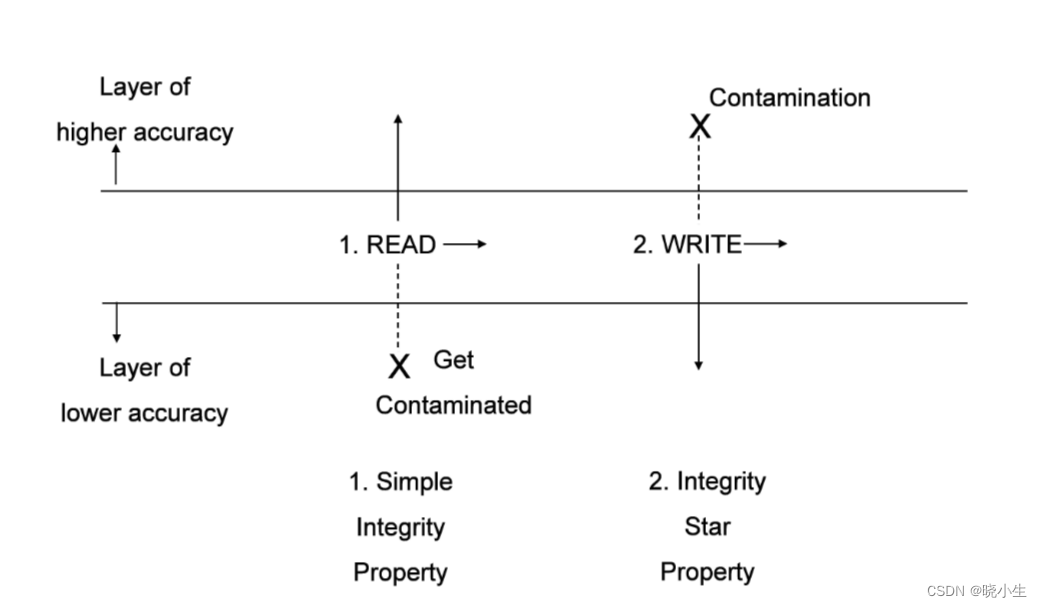

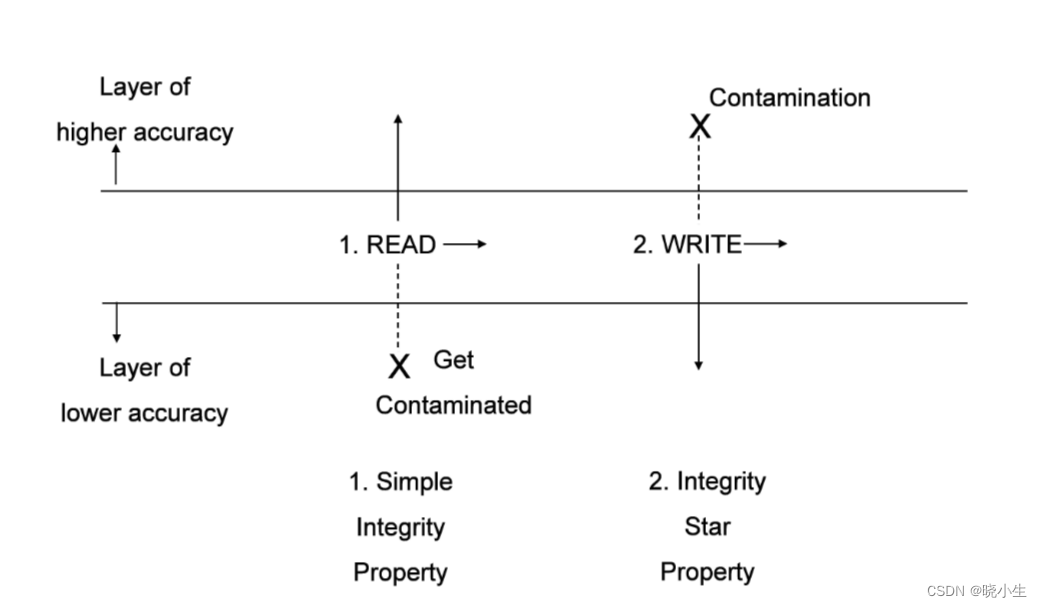

Biba完整性模型具有三个安全特性:简单完整性、*特性和调用特性。简单完整性要求主体对客体进行访问的必要条件是主体的完整性级别小于客体的完整性级别,即主体不能向下读。*特性要求主体的完整性级别小于客体的完整性级别,不能修改客体,即主体不能向上写。调用特性要求主体的完整性级别小于另一个主体的完整性级别,不能调用另一个主体。

总的来说,Biba完整性模型是一个用于保护数据完整性的模型,它采用主体、客体和完整性级别来描述安全策略要求,而不考虑机密性问题。这个模型的主要目标是确保数据的准确性和一致性,防止未授权的修改和破坏。

2 模型原理

Biba完整性模型是一个用于保护数据完整性的模型,它通过主体、客体和完整性级别的管理,实现了对数据完整性的严格控制和保护。该模型的主要作用是确保数据的准确性和一致性,防止未授权的修改和破坏。

Biba完整性模型不直接关心数据的安全级别和机密性,而是侧重于防止数据从低完整性级别流向高完整性级别。这是通过比较主体的完整性级别和客体的完整性级别来实现的。如果主体的完整性级别不小于客体的完整性级别,则主体可以修改客体。这确保了只有具备足够权限的主体才能修改相应的客体,从而保护数据的完整性和一致性。

Biba完整性模型的作用机制是基于主体、客体和完整性级别的管理。每个主体和客体都被分配一个完整性级别,完整性级别由密级和范畴两部分组成。根据数据的完整性和敏感度要求,可以设置不同的完整性级别,并采取相应的管理和控制措施。通过这种方式,Biba完整性模型能够区分不同重要性和敏感度的数据,并根据需要进行不同的管理和控制。

Biba完整性模型的作用原理是基于对数据的完整性和机密性的严格管理和控制。通过主体和客体的完整性级别的管理,实现对数据完整性的控制和保护。这有助于防止对系统数据的非授权修改和破坏,保护敏感信息和关键数据的安全性。同时,Biba完整性模型还可以与其他安全模型结合使用,共同构建更加完善和安全的计算机系统安全体系。

综上所述,Biba完整性模型的作用原理是通过对主体、客体和完整性级别的管理,实现对数据完整性的控制和保护。这有助于保护敏感信息和关键数据的安全性,是计算机系统安全领域中的重要研究方向之一。

3 主要特性

Biba完整性模型是一种用于保护数据完整性的安全模型,主要应用于计算机系统中的信息管理。以下是Biba完整性模型的三个安全特性的详细解释:

1.简单完整性

简单完整性是Biba完整性模型中最基础的安全特性,要求主体的完整性级别不小于客体的完整性级别。这意味着,如果一个主体尝试访问一个客体,该主体的完整性级别必须至少与客体的完整性级别相等或更高。简单完整性通过以下方式防止未授权的访问和数据泄露:

-

主体只能读取与自己完整性级别相等的客体,而不能向下读取比自己完整性级别更低的客体。这确保了只有具备足够权限的主体才能访问相应的客体,从而保护数据的完整性和一致性。

-

简单完整性通过限制主体向下读取的能力,防止了低完整性级别的数据被高完整性级别的主体所读取,从而防止敏感信息的泄露。

2.*特性

*特性是Biba模型中用于防止数据被修改的安全机制。当主体的完整性级别小于客体的完整性级别时,主体不能修改客体。*特性通过以下方式防止数据被未授权修改或损坏:

-

主体只能修改与自己完整性级别相等的客体,而不能向上写入比自己完整性级别更高的客体。这有助于防止数据从低完整性级别流向高完整性级别,进一步增强了数据完整性的保护。

-

*特性通过限制主体向上写入的能力,防止了高完整性级别的数据被低完整性级别的主体所修改,从而防止了重要数据的篡改和破坏。

3.调用特性

调用特性是Biba模型中用于控制不同主体之间的调用关系的安全机制。如果一个主体的完整性级别小于另一个主体的完整性级别,那么第一个主体不能调用第二个主体。调用特性通过以下方式防止未授权的访问和潜在的安全风险:

-

主体只能调用与自己完整性级别相等的另一个主体,而不能调用比自己完整性级别更高的主体。这有助于防止不具备足够权限的主体对其他主体进行调用,从而保护系统的安全性和稳定性。

-

调用特性通过控制不同主体之间的调用关系,防止了潜在的安全风险和恶意攻击的传播。这有助于维护系统的整体安全性和稳定性。

综上所述,Biba完整性模型的三个安全特性通过严格控制主体的访问和修改权限以及控制不同主体之间的调用关系,实现了对数据完整性的保护。这些特性共同构成了Biba模型的核心,为计算机系统中的信息管理提供了重要的安全保障。

4 优势和局限性

Biba完整性模型的优势和局限性如下:

优势:

-

防止非授权修改:Biba模型主要用于防止非授权修改信息,以保护系统的信息完整性。通过采用主体、客体、完整性级别描述安全策略要求,该模型能够防止数据从低完整性级别流向高完整性级别,有助于防止数据被篡改或损坏。

-

适用于多种场景:Biba模型可以应用于多种场景,如信息管理系统、网络安全、数据库管理等,能够为这些场景提供有效的数据完整性保护。

-

简单易用:Biba模型采用简单的安全策略要求,易于理解和实施,适合用于大型系统的数据完整性保护。

局限性:

-

无法处理动态变化的数据:Biba模型在处理数据动态变化时的完整性保护方面存在局限性。例如,对于数据的生成、修改和删除等操作,Biba模型可能无法提供有效的完整性保护。

-

无法处理跨多个系统的数据完整性:Biba模型主要关注单个系统内的数据完整性,无法处理跨多个系统的数据完整性保护问题。在实际应用中,需要将Biba模型应用于跨系统的数据完整性保护,以确保不同系统之间的数据一致性和完整性。

-

无法处理高完整性应用需要处理低完整性输入的情况:Biba模型无法处理高完整性应用需要处理低完整性输入的情况,例如sshd等需要接收网络输入的情况。在实际应用中,需要确保高完整性应用与低完整性输入之间的安全交互,防止潜在的安全风险和恶意攻击的传播。

-

度量程序本身的缺陷:Biba模型的度量程序本身可能存在缺陷,这可能导致未授权的访问和数据泄露。在实际应用中,需要度量程序本身的缺陷并采取相应的措施来防止未授权的访问和数据泄露。

-

对低完整性进程的攻击的局限性:由于Biba模型的局限性,低完整性进程可能利用漏洞对高完整性进程进行攻击,破坏系统的安全性。在实际应用中,需要采取有效的措施防止低完整性进程的攻击,提高系统的安全性。

-

部署和实施的复杂性:Biba完整性模型的部署和实施可能涉及多个方面的配置和管理,具有一定的复杂性和技术难度。需要专业的安全团队进行支持和维护。

-

合规性和监管要求:在某些行业和应用场景中,数据完整性的保护可能受到严格的合规性和监管要求。Biba完整性模型的实施需要符合相关法律法规和监管要求,并提供必要的证据和文档支持。

-

性能和可用性的权衡:Biba完整性模型的实施可能会对系统的性能和可用性产生一定的影响。需要在保证数据完整性的同时,考虑性能和可用性的权衡,避免对业务造成过多的影响。

因此,在实际部署应用中,需要根据具体场景和需求进行选择和调整,并配合其他安全措施,共同构建更加完善和安全的计算机系统安全体系。

5 应用场景

Biba完整性模型主要适用于需要防止数据篡改或损坏的场景,特别是在那些对信息完整性要求较高的领域。以下是一些可能的应用场景:

-

金融交易系统:在金融交易系统中,数据的完整性和准确性至关重要。Biba完整性模型可以用于确保交易数据在传输和存储过程中的完整性,防止数据被篡改或损坏。

-

医疗保健系统:医疗保健系统中包含大量敏感信息,如患者病历、诊断结果等。Biba完整性模型可以用于保护这些信息的完整性,确保数据不被非法修改或泄露。

-

电子政务系统:政府机构处理大量敏感信息,如公民个人信息、国家安全数据等。Biba完整性模型可以帮助政府机构确保数据的完整性,防止数据被篡改或滥用。

-

电子商务系统:在电子商务系统中,商品的描述、价格、库存等信息需要保持完整和准确。Biba完整性模型可以用于确保这些信息的完整性,为消费者提供可靠的购物体验。

-

工业控制系统:在工业控制系统中,数据的完整性直接影响到生产过程的安全和稳定。Biba完整性模型可以用于保护这些数据的完整性,防止生产过程中的异常或事故。

需要注意的是,Biba完整性模型的应用场景取决于具体的需求和限制条件,如数据的安全要求、系统的复杂性和规模等。在实际应用中,需要根据具体情况进行选择和调整。

相关文章:

16-网络安全框架及模型-BiBa完整性模型

目录 BiBa完整性模型 1 背景概述 2 模型原理 3 主要特性 4 优势和局限性 5 应用场景 BiBa完整性模型 1 背景概述 Biba完整性模型是用于保护数据完整性的模型,它的主要目标是确保数据的准确性和一致性,防止未授权的修改和破坏。在这个模型中&#…...

ssm基于冲突动态监测算法的健身房预约系统的设计与实现论文

摘 要 传统办法管理信息首先需要花费的时间比较多,其次数据出错率比较高,而且对错误的数据进行更改也比较困难,最后,检索数据费事费力。因此,在计算机上安装健身房预约系统软件来发挥其高效地信息处理的作用ÿ…...

基于 Element UI 适用于 Vue 2 版本的虚拟列表选择器组件el-select

背景:在某些使用情况下,单个选择器可能最终加载数万行数据。 将这么多的数据渲染至 DOM 中可能会给浏览器带来负担,从而造成性能问题。 ——vue3element-plus有现成的轮子。而vue2element-ui没有。 以下 文章大部分 摘自 源组件中的README.md…...

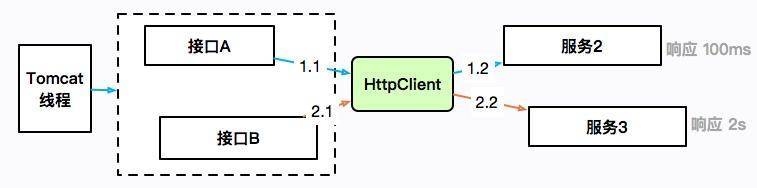

java常见面试题:请解释一下Java中的常用分布式框架,如Spring Boot、Dubbo等。

下面我将详细介绍Java中的两个常用分布式框架:Spring Boot和Dubbo。 1. Spring Boot Spring Boot是一个用于创建独立、可运行的、生产级别的Spring应用程序的框架。它简化了Spring应用程序的创建和部署,使得开发人员能够专注于编写业务逻辑,…...

FreeRTOS列表与列表项相关知识总结以及列表项的插入与删除实战

1.列表与列表项概念及结构体介绍 1.1列表项简介 列表相当于链表,列表项相当于节点,FreeRTOS 中的列表是一个双向环形链表 1.2 列表、列表项、迷你列表项结构体 1)列表结构体 typedef struct xLIST { listFIRST_LIST_INTEGRITY_CHECK_VAL…...

07|输出解析:用OutputParser生成鲜花推荐列表

07|输出解析:用OutputParser生成鲜花推荐列表 模型 I/O Pipeline 下面先来看看 LangChain 中的输出解析器究竟是什么,有哪些种类。 LangChain 中的输出解析器 语言模型输出的是文本,这是给人类阅读的。但很多时候,你…...

)

cfa一级考生复习经验分享系列(十二)

背景:就职于央企金融机构,本科金融背景,一直在传统金融行业工作。工作比较忙,用了45天准备考试,几乎每天在6小时以上。 写在前面的话 先讲一下,整体一级考下来,我觉得知识点多,偏基础…...

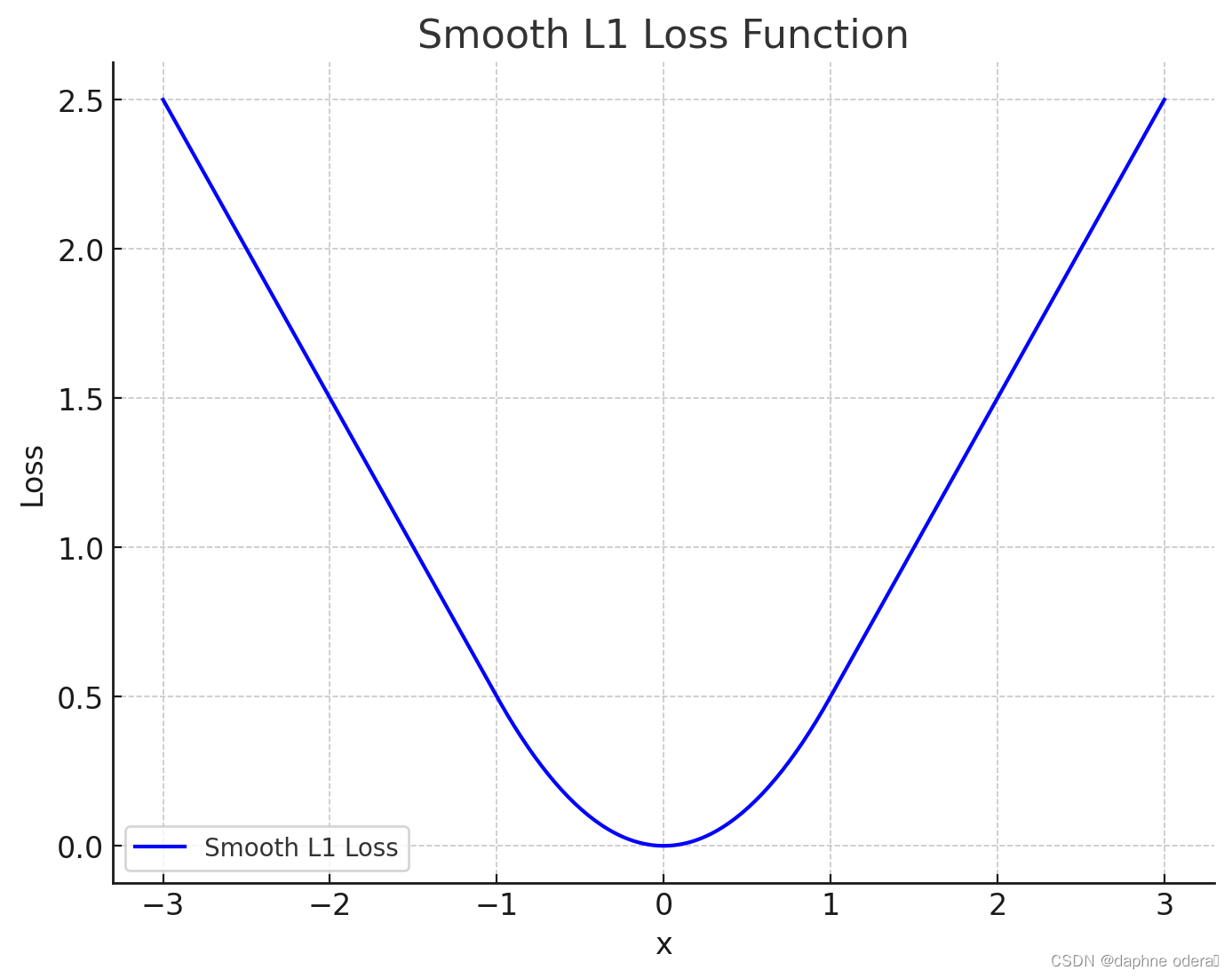

【损失函数】SmoothL1Loss 平滑L1损失函数

1、介绍 torch.nn.SmoothL1Loss 是 PyTorch 中的一个损失函数,通常用于回归问题。它是 L1 损失和 L2 损失的结合,旨在减少对异常值的敏感性。 loss_function nn.SmoothL1Loss(reductionmean, beta1.0) 2、参数 size_average (已弃用): 以前用于确定是…...

Go语言中的HTTP重定向

大家好,我是你们可爱的编程小助手,今天我们要一起探讨如何使用Go语言实现HTTP重定向,让我们开始吧! 大家都知道,网站开发中有时候需要将用户的请求从一个URL导向到另一个URL。比如说,你可能想将旧的URL结构…...

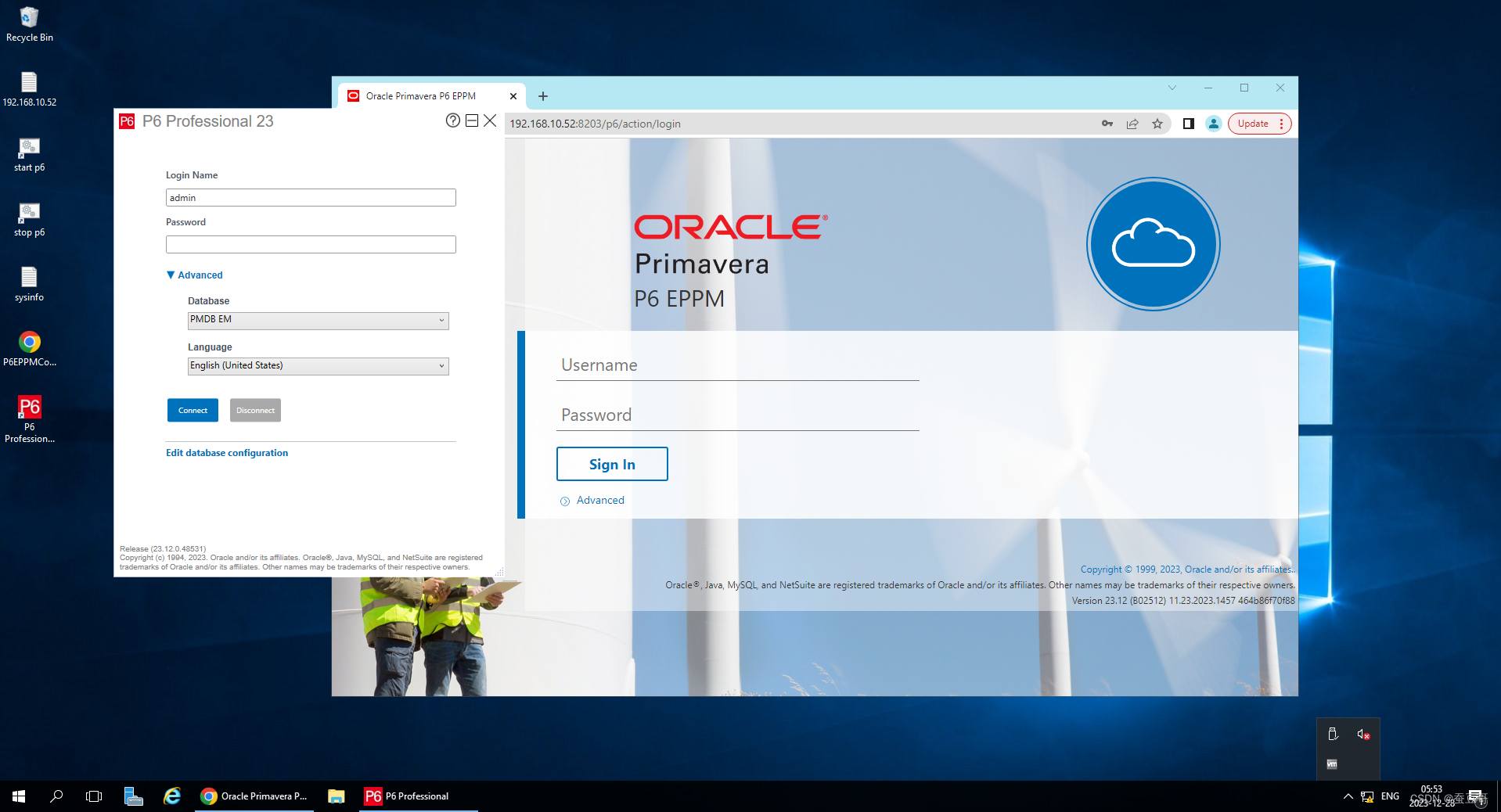

ORACLE P6 v23.12 最新虚拟机(VM)全套系统环境分享

引言 根据上周的计划,我简单制作了两套基于ORACLE Primavera P6 最新发布的23.12版本预构建了虚拟机环境,里面包含了全套P6 最新版应用服务 此虚拟机仅用于演示、培训和测试目的。如您在生产环境中使用此虚拟机,请先与Oracle Primavera销售代…...

鸿蒙开发ArkTS基础学习-开发准备工具配置

文章目录 前言1. 准备工作2.开发文档3.鸿蒙开发路径一.详情介绍二.DevEco Studio安装详解-开发环境搭建2.1配置开发环境欢迎各位读者阅读本文,今天我们将介绍鸿蒙(HarmonyOS)应用开发的入门步骤,特别是在准备工作和开发环境搭建方面的重要信息。本文将对鸿蒙官方网站的关键…...

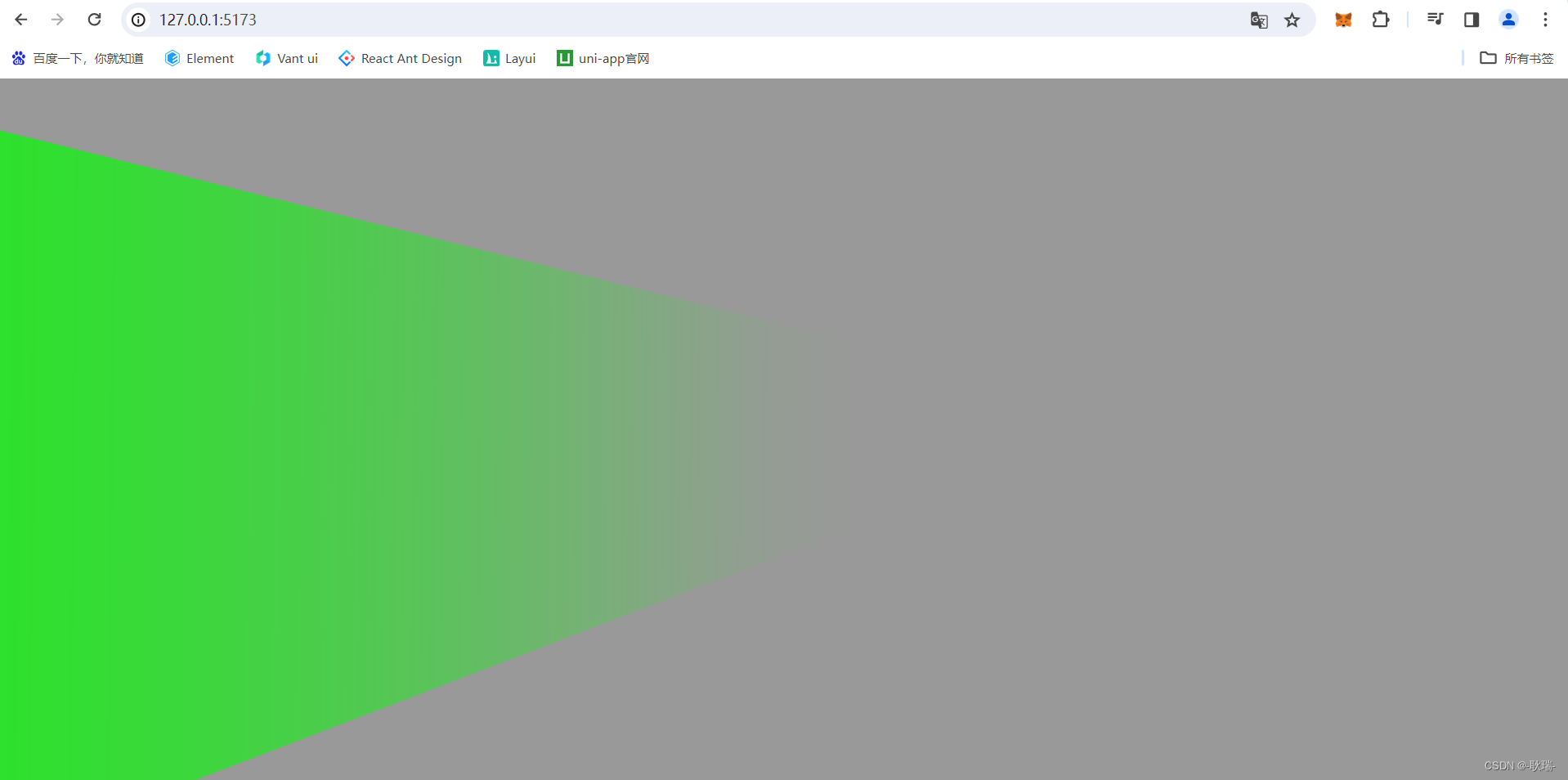

WEB 3D技术 three.js 雾 基础使用讲解

本文 我们说一下 雾 在three.js中有一个 Fog类 它可以创建线性雾的一个效果 她就是模仿现实世界中 雾的一个效果 你看到远处物体会组件模糊 直到完全被雾掩盖 在 three.js 中 有两种雾的形式 一种是线性的 一种是指数的 个人觉得 线性的会看着自然一些 他是 从相机位置开始 雾…...

Python中的网络编程

IP地址 IPv4IPv6查看本机的IP地址 win ipconfiglinux ifconfig ping命令 ping www.baidu.com 查看是否能连通指定的网站ping 192.168.1.222 查看是否能连通指定的IP Port端口 0-65535 TCP/IP协议 传输数据之前要建立连接,通过三次握手建立: 客户端 --&g…...

uni-app js语法

锋哥原创的uni-app视频教程: 2023版uniapp从入门到上天视频教程(Java后端无废话版),火爆更新中..._哔哩哔哩_bilibili2023版uniapp从入门到上天视频教程(Java后端无废话版),火爆更新中...共计23条视频,包括:第1讲 uni…...

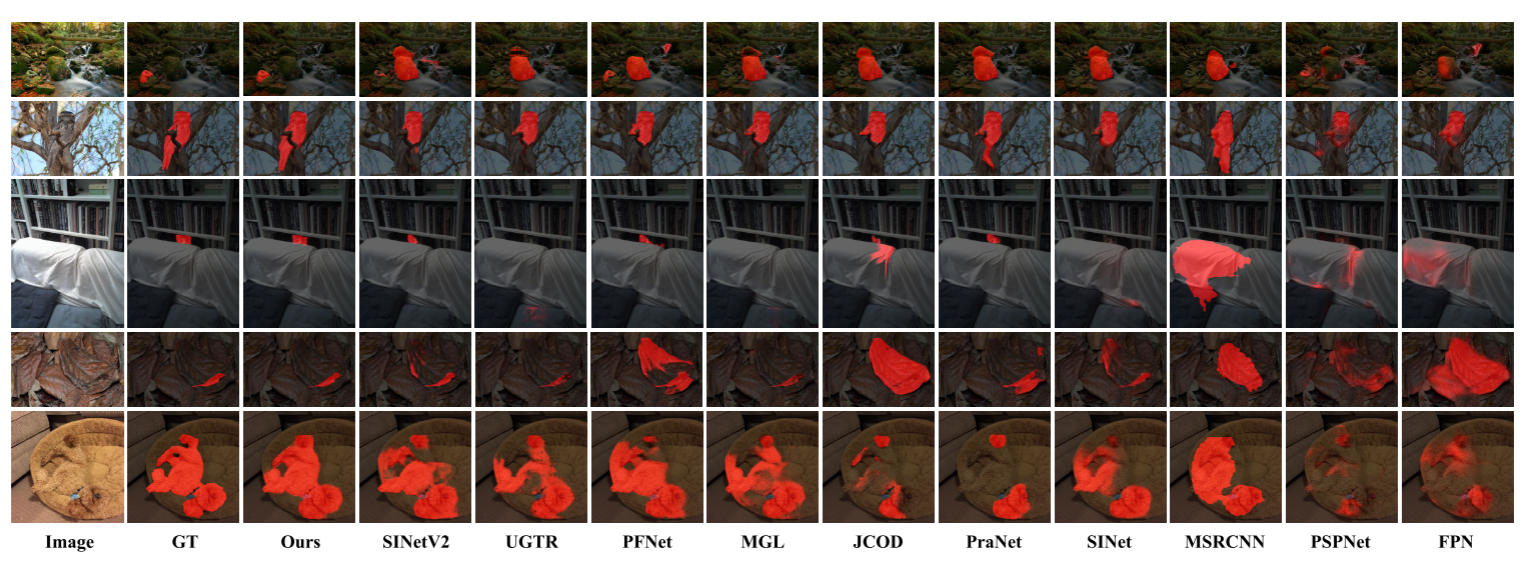

【论文阅读笔记】Detecting Camouflaged Object in Frequency Domain

1.论文介绍 Detecting Camouflaged Object in Frequency Domain 基于频域的视频目标检测 2022年发表于CVPR [Paper] [Code] 2.摘要 隐藏目标检测(COD)旨在识别完美嵌入其环境中的目标,在医学,艺术和农业等领域有各种下游应用。…...

Mysql(5日志备份恢复)

一.日志管理 MySQL 的日志默认保存位置为 /usr/local/mysql/data 先看下mysql的日志文件有无: 修改配置文件添加:错误日志,用来记录当MySQL启动、停止或运行时发生的错误信息,默认已开启 修改配置文件添加:通用查…...

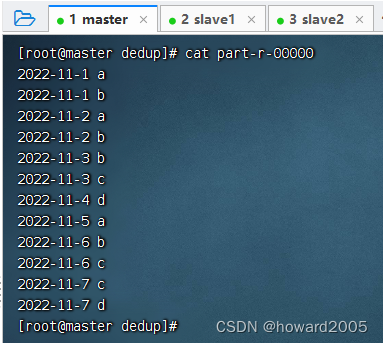

MR实战:实现数据去重

文章目录 一、实战概述二、提出任务三、完成任务(一)准备数据文件1、在虚拟机上创建文本文件2、上传文件到HDFS指定目录 (二)实现步骤1、Map阶段实现(1)创建Maven项目(2)添加相关依赖…...

JVM 常用知识和面试题

1. 什么是JVM内存结构? jvm将虚拟机分为5大区域,程序计数器、虚拟机栈、本地方法栈、java堆、方法区; 程序计数器:线程私有的,是一块很小的内存空间,作为当前线程的行号指示器,用于记录当前虚拟…...

【教3妹学编程-算法题】一年中的第几天

3妹:“太阳当空照,花儿对我笑,小鸟说早早早,你为什么背上炸药包” 2哥 :3妹,什么事呀这么开森。 3妹:2哥你看今天的天气多好啊,经过了一周多的寒潮,天气总算暖和些了。 2哥ÿ…...

ramdump 中的memory统计

0. 前言 ramdump是指某个时刻系统或者子系统发生crash等异常,系统将内存中的数据通过一定的方式保存下来,相当于一个系统内存快照,用以开发者离线分析系统异常问题。 ramdump 工具中有很多内存统计的脚本,本文逐一剖析内存相关的…...

第19节 Node.js Express 框架

Express 是一个为Node.js设计的web开发框架,它基于nodejs平台。 Express 简介 Express是一个简洁而灵活的node.js Web应用框架, 提供了一系列强大特性帮助你创建各种Web应用,和丰富的HTTP工具。 使用Express可以快速地搭建一个完整功能的网站。 Expre…...

Linux 文件类型,目录与路径,文件与目录管理

文件类型 后面的字符表示文件类型标志 普通文件:-(纯文本文件,二进制文件,数据格式文件) 如文本文件、图片、程序文件等。 目录文件:d(directory) 用来存放其他文件或子目录。 设备…...

【Linux】shell脚本忽略错误继续执行

在 shell 脚本中,可以使用 set -e 命令来设置脚本在遇到错误时退出执行。如果你希望脚本忽略错误并继续执行,可以在脚本开头添加 set e 命令来取消该设置。 举例1 #!/bin/bash# 取消 set -e 的设置 set e# 执行命令,并忽略错误 rm somefile…...

在HarmonyOS ArkTS ArkUI-X 5.0及以上版本中,手势开发全攻略:

在 HarmonyOS 应用开发中,手势交互是连接用户与设备的核心纽带。ArkTS 框架提供了丰富的手势处理能力,既支持点击、长按、拖拽等基础单一手势的精细控制,也能通过多种绑定策略解决父子组件的手势竞争问题。本文将结合官方开发文档,…...

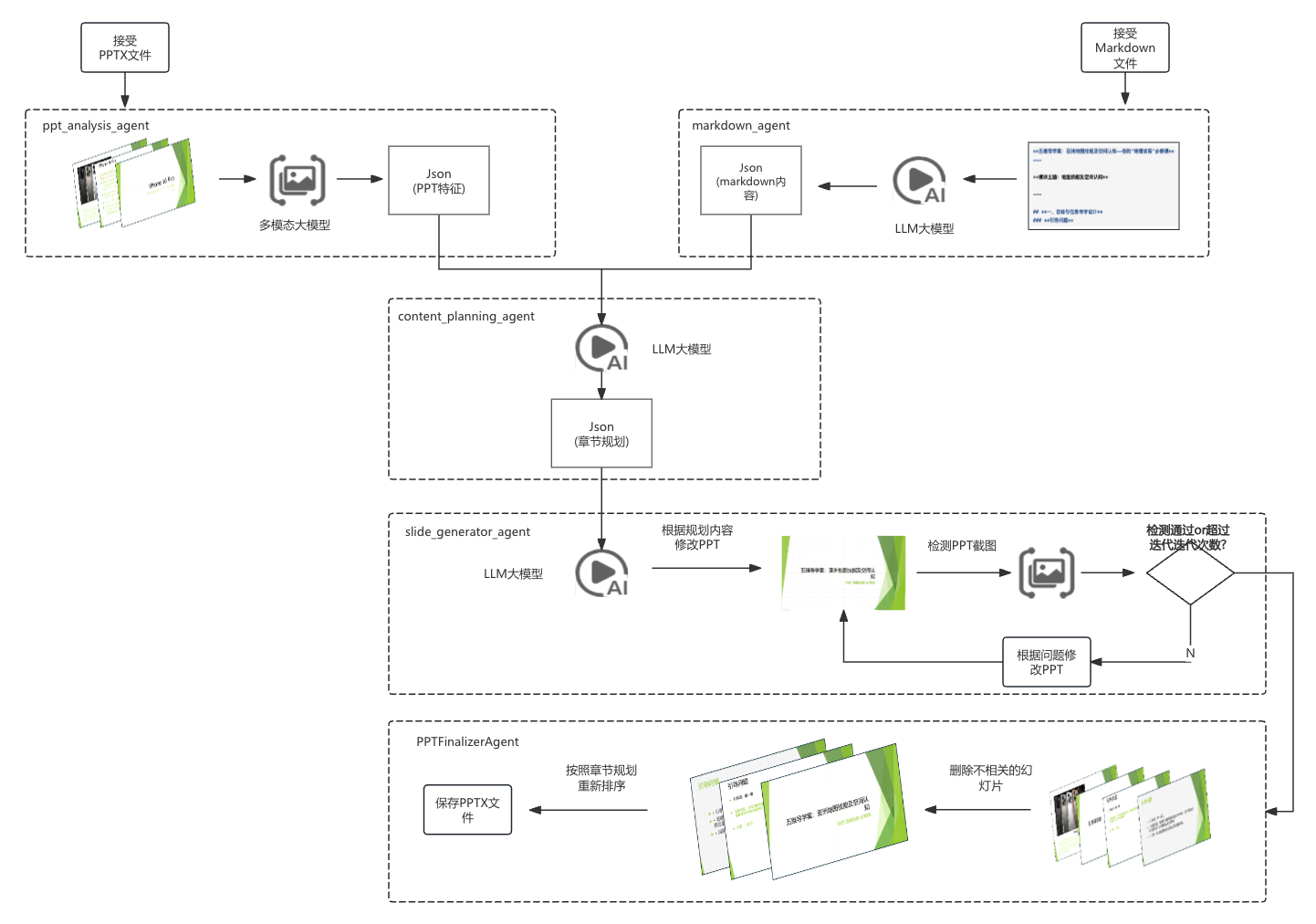

【项目实战】通过多模态+LangGraph实现PPT生成助手

PPT自动生成系统 基于LangGraph的PPT自动生成系统,可以将Markdown文档自动转换为PPT演示文稿。 功能特点 Markdown解析:自动解析Markdown文档结构PPT模板分析:分析PPT模板的布局和风格智能布局决策:匹配内容与合适的PPT布局自动…...

页面渲染流程与性能优化

页面渲染流程与性能优化详解(完整版) 一、现代浏览器渲染流程(详细说明) 1. 构建DOM树 浏览器接收到HTML文档后,会逐步解析并构建DOM(Document Object Model)树。具体过程如下: (…...

2021-03-15 iview一些问题

1.iview 在使用tree组件时,发现没有set类的方法,只有get,那么要改变tree值,只能遍历treeData,递归修改treeData的checked,发现无法更改,原因在于check模式下,子元素的勾选状态跟父节…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

Elastic 获得 AWS 教育 ISV 合作伙伴资质,进一步增强教育解决方案产品组合

作者:来自 Elastic Udayasimha Theepireddy (Uday), Brian Bergholm, Marianna Jonsdottir 通过搜索 AI 和云创新推动教育领域的数字化转型。 我们非常高兴地宣布,Elastic 已获得 AWS 教育 ISV 合作伙伴资质。这一重要认证表明,Elastic 作为 …...

高考志愿填报管理系统---开发介绍

高考志愿填报管理系统是一款专为教育机构、学校和教师设计的学生信息管理和志愿填报辅助平台。系统基于Django框架开发,采用现代化的Web技术,为教育工作者提供高效、安全、便捷的学生管理解决方案。 ## 📋 系统概述 ### 🎯 系统定…...