CISSP 第2章: 人员安全和风险管理概念

第二章 人员安全和风险管理概念

2.1 促进人员安全策略

构建工作描述方面的重要因素包括:

职责分离: 把关键的、重要的和敏感工作任务分配给若干不同的管理员或高级执行者,防止共谋

工作职责:最小特权原则

岗位轮换:提供知识冗余,减少伪造、数据更改、偷窃、阴谋破坏和信息滥用的风险,还提供同级审计,防止共谋

2.1.1 筛选候选人

筛选方法:

背景调查

社交网络账户复审

2.1.2雇佣协议和策略

雇佣协议

保密协议

2.1.3 解雇员工的流程

终止合同的过程: 有证人在场,归坏公司财产,禁止网络访问,进行离职面谈以及由人员护送离开公司。

2.1.4 供应商、顾问和承包商控制

SLA:服务级别协议

2.1.5 合规性

合规是符合或遵守规则、策略、法规、标准或要求的行为

2.1.6 隐私

2.2安全治理

安全治理是支持、定义和指导组织安全工作相关的实践合集

第三方治理: 由法律、法规、行业标准、合同义务或许可要求规定的监督

2.3理解和应用风险管理概念

IT安全只能针对逻辑性或技术性的攻击提供保护;为了保护IT安全性不受物理攻击,就建立建立物理保护措施

2.3.1风险术语

资产: 环境中应该加以保护的任何事物

资产估值: 根据实际的成本和非货币性支出作为资产分配的货币价值

威胁:任何可能发生的、为组织或某些特定资产带来所不希望的或不想要结果的事情

脆弱性:资产中的弱点或防护措施/对策的缺乏被称为脆弱性

暴露:由于威胁而容易造成资产损失,暴露并不意味实施的威胁实际发生,仅仅是指如果存在脆弱性并且威胁可以利用脆弱性

风险:某种威胁利用脆弱性并导致资产损害的可能性 风险 =威胁 * 脆弱性,安全的整体目标是消除脆弱性和㢟长威胁主体和威胁时间危机资金安全,从而避免风险称成为现实

防护措施: 消除脆弱性或对付一种或多种特定威胁的任何方法

攻击: 发生安全机制被威胁主体绕过或阻扰的事情

总结:风险概念之间的关系

2.3.2 识别威胁和脆弱性

IT的威胁不仅限于IT源

2.3.3 风险评估/分析

定量的风险分析

暴露因子(EF): 特定资产被已实施的风险损坏所造成损失的百分比

单一损失期望(SLE):特定资产的单个已实施风险相关联的成本 SLE = 资产价值(AV) * 暴露因子(EF)

年发生占比(ARO):特定威胁或风险在一年内将会发生的预计频率

年度损失期望(ALE):对某种特定资产,所有已实施的威胁每年可能造成的损失成本 ALE = SLE * ARO

计算使用防护措施时的年损失期望

计算防护措施成本(ALE1-ALE2)- ACS

ALE1:对某个资产与威胁组合不采取对策的ALE

ALE2:针对某个资产与威胁组合采取对策的ALE

ACS:防护措施的年度成本

定性的风险分析

场景,对单个主要威胁的书面描述

Delphi技术:简单的匿名反馈和响应过程

2.3.4 风险分配/接受

风险消减:消除脆弱性或组织威胁的防护措施的实施

风险转让:把风险带来的损失转嫁给另一个实体或组织

风险接受:统一接受风险发生所造成的结果和损失

风险拒绝:否认风险存在以及希望风险永远不会发生

总风险计算公式:威胁 * 脆弱 * 资产价值 = 总风险

剩余风险计算公式:总风险 - 控制间隙 = 剩余风险

2.3.5 对策的选择和评估

风险管理范围内选择对策主要依赖成本/效益分析

2.3.6 实施

技术性控制:采用技术控制风险

技术控制示例:认证、加密、受限端口、访问控制列表、协议、防火墙、路由器、入侵检测系统、阀值系统

行政管理性控制:依照组织的安全管理策略和其他安全规范或需求而定义的策略与过程

物理性控制:部署物理屏障,物理性访问控制可以防止对系统或设施某部分的直接访问

2.3.7 控制类型

威慑:为了阻吓违反安全策略的情况

预防:阻止不受欢迎的未授权活动的发生

检测:发现不受欢迎的或未授权的活动

补偿:向其他现有的访问控制提供各种选项

纠正:发现不受欢迎或未授权的操作后,将系统还原至正常的状态

恢复:比纠错性访问控制更高级,如备份还原、系统镜像、集群

指令:指示、限制或控制主体的活动,从而强制或鼓励主体遵从安全策略

2.3.8 监控和测量

安全控制提空的益处应该是可以测量和度量的

2.3.9 资产评估

2.3.10 持续改进

安全性总在不断变化

2.3.11 风险框架

分类 对信息系统和基于影响分析做过处理、存储和传输的信息信息进行分类

选择 基于安全分类选择初始化基线、安全基线

实施 实施安全控制并描述如何在信息系统和操作环境中部署操作

评估 使用恰当的评估步骤评估安全系统

授权

监控 不间断的监控信息系统的安全控制

2.4 建立和管理信息安全教育、培训和意识

培养安全意识的目标是将安全放在首位并且让用户意识到这点

学习层次:学习、培训、教育

2.5 管理安全功能

安全管理功能包括信息安全策略的开发和执行。

执行风险评估以驱动安全政策的施行是最明显、最直接的例子。

安全必须符合成本效益原则

安全必须可度量

————————————————

版权声明:本文为CSDN博主「北航程序员小C」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/Runnymmede/article/details/133364253

相关文章:

CISSP 第2章: 人员安全和风险管理概念

第二章 人员安全和风险管理概念 2.1 促进人员安全策略 构建工作描述方面的重要因素包括: 职责分离: 把关键的、重要的和敏感工作任务分配给若干不同的管理员或高级执行者,防止共谋 工作职责:最小特权原则 岗位轮换:提供知识冗余,减少伪造、数据更改、偷…...

一)

前端八股文(CSS篇)一

目录 1.px和em的区别 2.介绍下BFC及其应用 3.介绍下粘性布局(sticky) 4.清除浮动的方法 5.如何用css或js实现多行文本溢出省略效果,考虑兼容 6.如何触发重排和重绘? 7.重绘与重排的区别? 8.说说两种盒模型以及区…...

游戏加速器LSP/DLL导致WSL.EXE无法打开问题修复!

解决办法: https://github.com/microsoft/WSL/issues/4177#issuecomment-597736482 方法一:(管理员身份) netsh winsock reset 方法二: WSCSetApplicationCategory 函数设置LSP加载权限 bool NoLsp(const wchar_t* …...

宏电股份5G RedCap终端产品助力深圳极速先锋城市建设

12月26日,“全城全网,先锋物联”深圳移动5G-A RedCap助力深圳极速先锋城市创新发布会举行,宏电股份携一系列5G RedCap终端产品应邀参与创新发布会,来自全国5G生态圈的各界嘉宾、专家学者济济一堂,共探信息化数字化创新…...

linux top命令中 cpu 利用率/mem 使用率与load average平均负载计算方式

文章目录 1 简介2 CPU% 字段3 MEM% 字段4 load average 平均负载 1 简介 top 命令是 Linux 上一个常用的系统监控工具,它经常用来监控 Linux 的系统状态,是常用的性能分析工具,能够显示较全的系统资源信息,包括系统负载ÿ…...

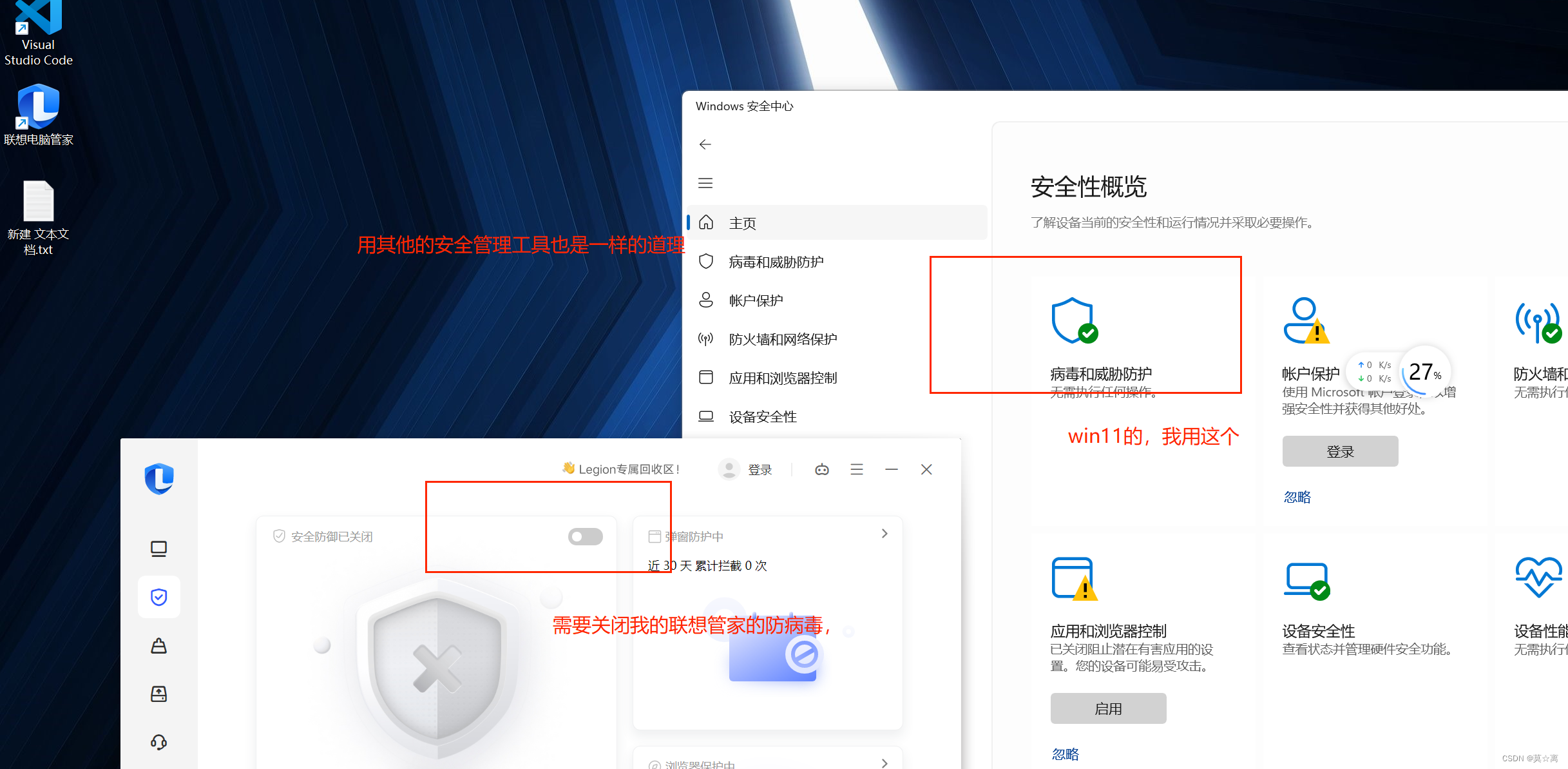

win11出现安全中心空白和IT管理员已限制对某些区域的访问(不一样的解决方式),真实的个人经历,并且解决经过

1、个人的产生问题的经历 2023年12月22日,由于我买了一块电脑的固态硬盘1T,想要扩容,原来电脑自带512G(由于个人是一个程序员,导致512G实在太古鸡肋)装好以后,想要重装一下系统,来个大清理。结果不出意料&…...

关于安卓重启设备和重启应用进程

android 重启应用进程 //多种方式重启应用进程public class MainActivity {//重启当前Applicationprivate void restartApplication(){final Intent intent getPackageManager().getLaunchIntentForPackage(getPackageName());intent.addFlags(Intent.FLAG_ACTIVITY_CLEAR_TOP…...

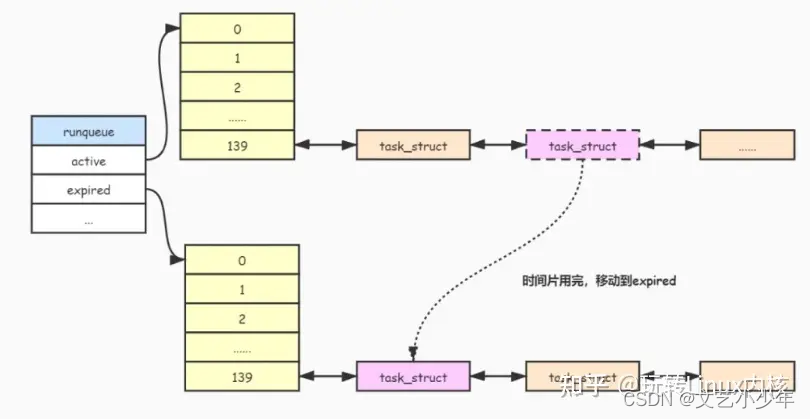

Linux内核--进程管理(十三)O(1)调度算法

目录 一、引言 二、O(1)调度算法原理 ------>2.1、prio_array 结构 ------>2.2、runqueue 结构 三、实时进程调度 四、普通进程调度 ------>4.1、运行时间片计算 五、O(1)调度算法实现 ------>5.1、时钟中断任务调度 ------>5.2、任务调度 一、引言 …...

【QT】发生的运行时错误汇总

1 、QObject::startTimer: Timers cannot be started from another thread 错误原因:QObject是可重入的,它的大多数非GUI子类,例如QTimer, QTcpSocket, QUdpSocket and QProcess都是可重入的,使得这些类可以同时用于多线程。需要…...

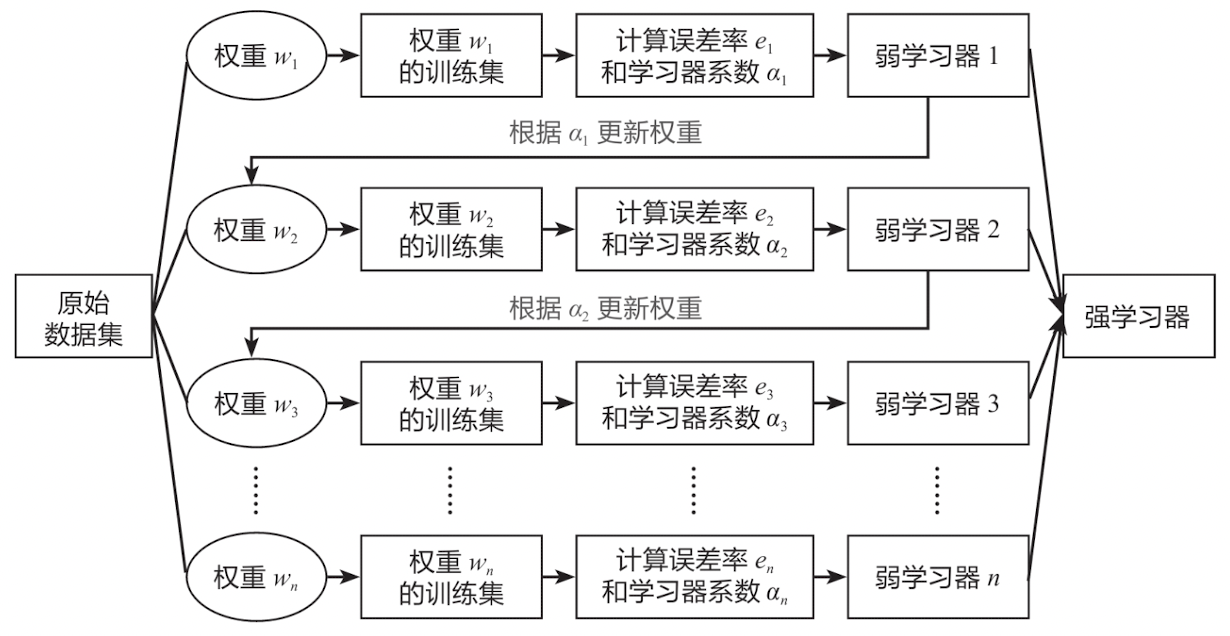

机器学习常用算法模型总结

文章目录 1.基础篇:了解机器学习1.1 什么是机器学习1.2 机器学习的场景1.2.1 模式识别1.2.2 数据挖掘1.2.3 统计学习1.2.4 自然语言处理1.2.5 计算机视觉1.2.6 语音识别 1.3 机器学习与深度学习1.4 机器学习和人工智能1.5 机器学习的数学基础特征值和特征向量的定义…...

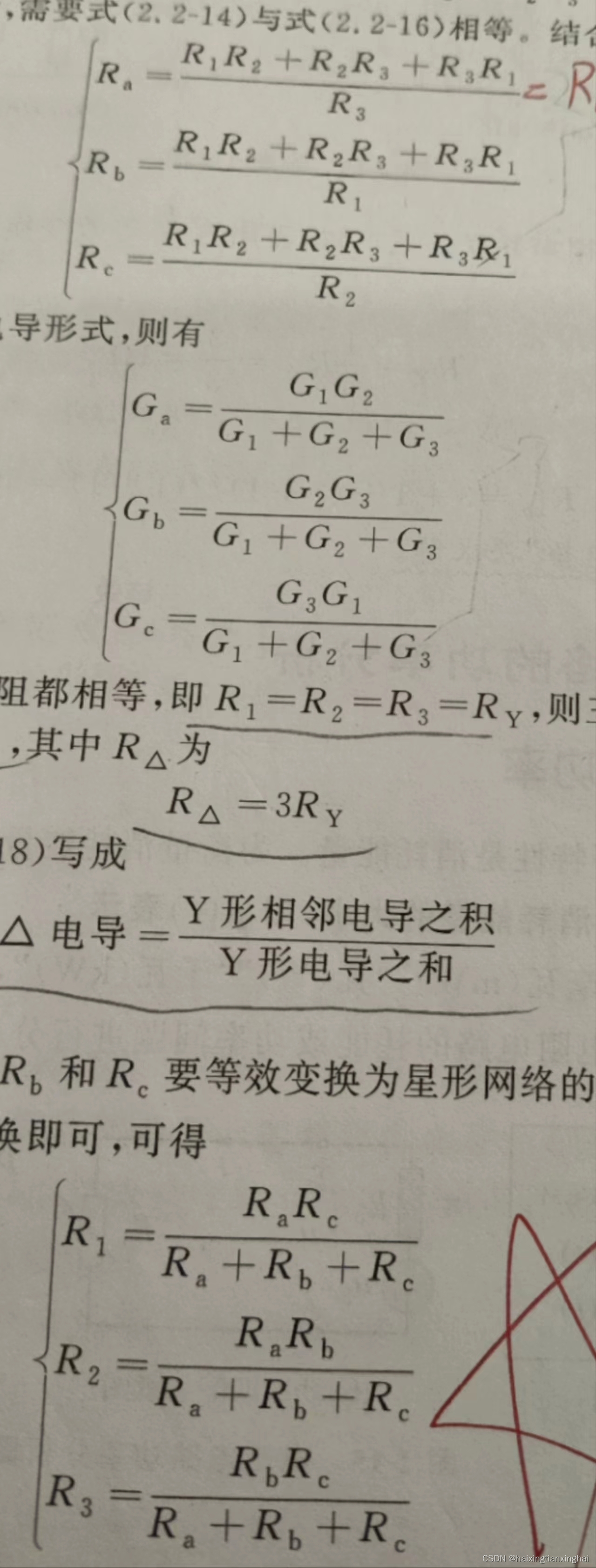

笔记中所得(已删减)

1.交流电的一个周期内电压/电流的平均值都为0 2.电动势:电池将单位正电荷由负极搬到正极所做的功 5.额定能量:电池的额定容量乘以标称电压,以Wh为单位 6.500mAh意义是可以以500mA的电流放电1小时 7.电池容量的单位是mAh 13.实际电流源不能串联 14. 15. 16. 17. 18. 19.电…...

在Django5中使用Websocket进行通信

Docker安装Redis docker run --restartalways -p 6379:6379 --name redis -d redis:7.0.12 --requirepass zhangdapeng520安装依赖 参考文档:https://channels.readthedocs.io/en/latest/installation.html pip install "channels[daphne]"展示聊天页…...

外汇天眼:CySEC与NAGA Markets Europe达成15万欧元的和解

塞浦路斯证券交易委员会(CySEC)已经与NAGA Markets Europe达成15万欧元的和解。有关监管决定的会议于2023年3月举行,然而直到今天才公布这个决定。 该和解符合2009年塞浦路斯证券交易委员会法第37(4)条的规定,该条赋予CySEC就任何…...

Docker仓库搭建与镜像推送拉取

1.Docker镜像仓库 搭建镜像仓库可以基于Docker官方提供的DockerRegistry来实现。 官网地址:https://hub.docker.com/_/registry 1.1.简化版镜像仓库 Docker官方的Docker Registry是一个基础版本的Docker镜像仓库,具备仓库管理的完整功能,…...

最适合初学者的PHP集成环境!

如果你是一个php初学者,千万不要为了php的运行环境去浪费时间,这里我给大家推荐一款php的集成环境:phpStudy。它具备了php运行的三要素:php、apache、mysql,当然它具备的功能远不止这些。 phpstudy V8安装步骤 步骤一…...

添加 Android App Links

添加 Android App Links功能 介绍一个简单的效果Android配置Add Url intent filtersAdd logic to handle the intentAssociate website 搭建网页支持AppLinks 介绍 Android App Links 是指将用户直接转到 Android 应用内特定内容的 HTTP 网址。Android App Links 可为您的应用带…...

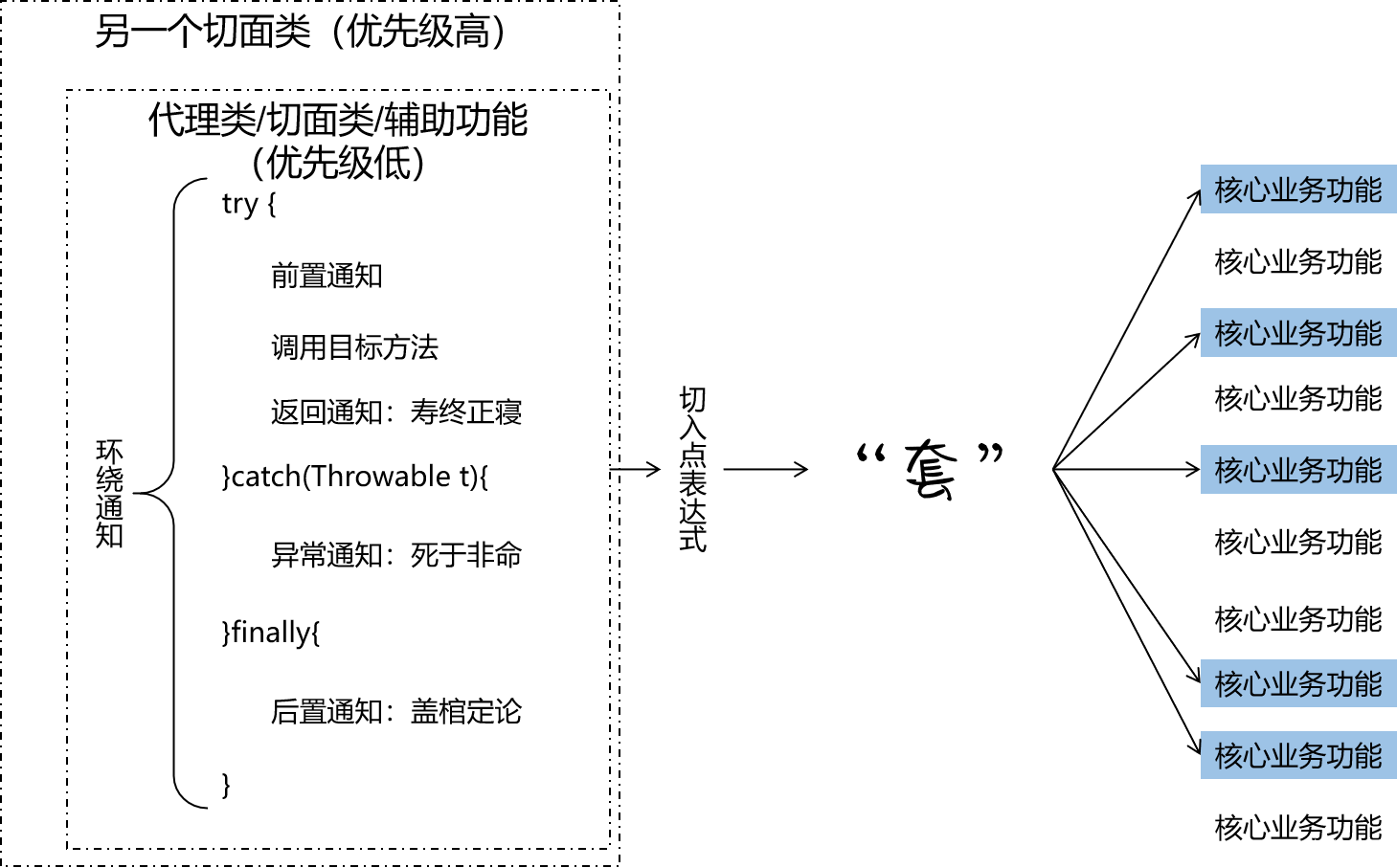

五、Spring AOP面向切面编程(基于注解方式实现和细节)

本章概要 Spring AOP底层技术组成初步实现获取通知细节信息切点表达式语法重用(提取)切点表达式环绕通知切面优先级设置CGLib动态代理生效注解实现小结 5.5.1 Spring AOP 底层技术组成 动态代理(InvocationHandler):…...

ES6 class详解

✨ 专栏介绍 在现代Web开发中,JavaScript已经成为了不可或缺的一部分。它不仅可以为网页增加交互性和动态性,还可以在后端开发中使用Node.js构建高效的服务器端应用程序。作为一种灵活且易学的脚本语言,JavaScript具有广泛的应用场景&#x…...

嵌入式固件加密的几种方式

一、利用id做软件加密 1,如果板子上有外部存储器,可以先编写一个程序,利用算法把id计算得到一些值存入外部存储器,然后再烧写真正的程序,真正的程序去校验外部存储器的数据是否合法即可 2,利用板子上按键组…...

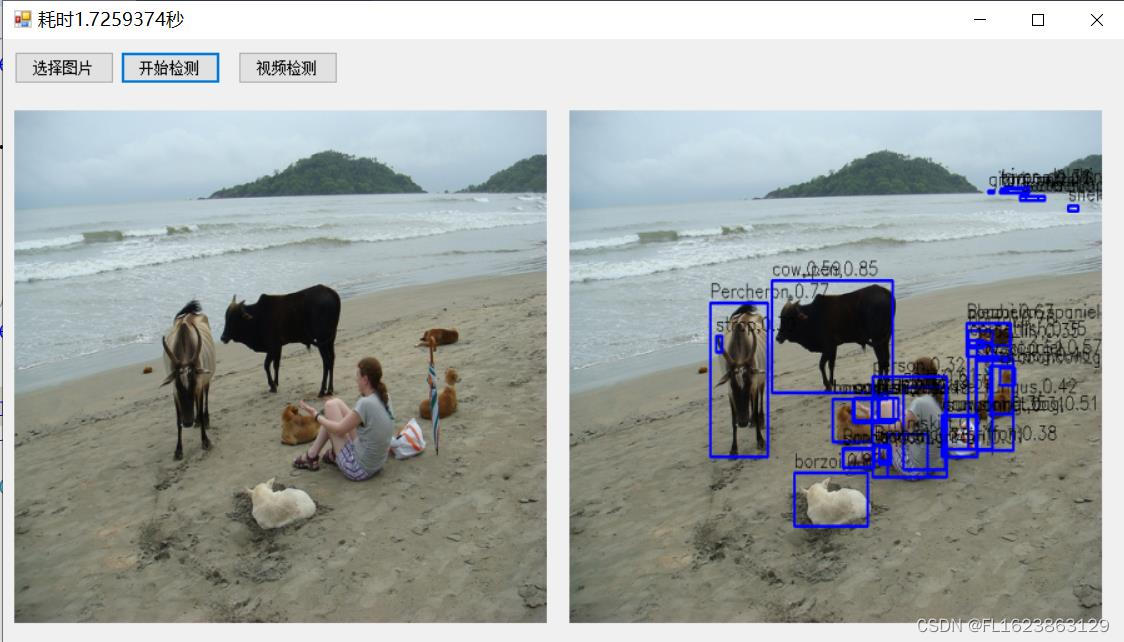

[C#]使用onnxruntime部署Detic检测2万1千种类别的物体

【源码地址】 github地址:https://github.com/facebookresearch/Detic/tree/main 【算法介绍】 Detic论文:https://arxiv.org/abs/2201.02605v3 项目源码:https://github.com/facebookresearch/Detic 在Detic论文中,Detic提到…...

大数据学习栈记——Neo4j的安装与使用

本文介绍图数据库Neofj的安装与使用,操作系统:Ubuntu24.04,Neofj版本:2025.04.0。 Apt安装 Neofj可以进行官网安装:Neo4j Deployment Center - Graph Database & Analytics 我这里安装是添加软件源的方法 最新版…...

Appium+python自动化(十六)- ADB命令

简介 Android 调试桥(adb)是多种用途的工具,该工具可以帮助你你管理设备或模拟器 的状态。 adb ( Android Debug Bridge)是一个通用命令行工具,其允许您与模拟器实例或连接的 Android 设备进行通信。它可为各种设备操作提供便利,如安装和调试…...

边缘计算医疗风险自查APP开发方案

核心目标:在便携设备(智能手表/家用检测仪)部署轻量化疾病预测模型,实现低延迟、隐私安全的实时健康风险评估。 一、技术架构设计 #mermaid-svg-iuNaeeLK2YoFKfao {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg…...

)

【RockeMQ】第2节|RocketMQ快速实战以及核⼼概念详解(二)

升级Dledger高可用集群 一、主从架构的不足与Dledger的定位 主从架构缺陷 数据备份依赖Slave节点,但无自动故障转移能力,Master宕机后需人工切换,期间消息可能无法读取。Slave仅存储数据,无法主动升级为Master响应请求ÿ…...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

动态 Web 开发技术入门篇

一、HTTP 协议核心 1.1 HTTP 基础 协议全称 :HyperText Transfer Protocol(超文本传输协议) 默认端口 :HTTP 使用 80 端口,HTTPS 使用 443 端口。 请求方法 : GET :用于获取资源,…...

SQL慢可能是触发了ring buffer

简介 最近在进行 postgresql 性能排查的时候,发现 PG 在某一个时间并行执行的 SQL 变得特别慢。最后通过监控监观察到并行发起得时间 buffers_alloc 就急速上升,且低水位伴随在整个慢 SQL,一直是 buferIO 的等待事件,此时也没有其他会话的争抢。SQL 虽然不是高效 SQL ,但…...

Kubernetes 网络模型深度解析:Pod IP 与 Service 的负载均衡机制,Service到底是什么?

Pod IP 的本质与特性 Pod IP 的定位 纯端点地址:Pod IP 是分配给 Pod 网络命名空间的真实 IP 地址(如 10.244.1.2)无特殊名称:在 Kubernetes 中,它通常被称为 “Pod IP” 或 “容器 IP”生命周期:与 Pod …...