防勒索病毒攻击的关键措施

【作者】朱向东 中原银行 高级工程师

在当今数字化时代,勒索病毒成为了企业和个人面临的一项严峻威胁。勒索病毒攻击可以导致数据丢失、系统瘫痪以及经济损失。为了保护自己和组织的利益,采取一系列的防范措施是至关重要的。下面是一些关键的措施,帮助您从网络、存储、应用、桌面、管理等多个维度考虑采取措施防范勒索病毒攻击。

一、网络安全方面的措施

1、强化网络安全防护,实施防火墙、入侵检测和入侵防御系统等,阻止未经授权的访问和恶意攻击。

2、加密通信,使用加密协议和虚拟专用网络(VPN)等方式,确保数据在传输过程中的安全性和完整性。

3、强化访问控制,采用身份验证、多因素身份验证和访问权限管理等措施,限制数据的访问权限。

二、存储安全方面的措施

1、数据备份和恢复,定期备份重要数据,并确保备份数据的完整性和可用性,以便在遭受勒索软件攻击时能够及时恢复数据。

2、存储加密,对存储在系统中的敏感数据进行加密保护,以防止未经授权的访问。

3、强化身份认证和访问控制,限制对存储设备的物理和逻辑访问,并确保只有授权人员可以进行操作。

4、设置安全策略,快照可防范数据误删和修改,以及防止勒索病毒篡改数据,若文件发生删除或修改时将自动产生快照文件,可从快照恢复原有文件。

5、设置容灾策略,建立容灾环境,设置双中心数据复制备份策略,主机房端处于可读可写状态,备机房端处于不可读写不可见状态。

三、应用安全方面的措施

1、安全审计和访问控制,实施严格的访问控制机制,限制用户对系统和数据的访问权限,并监测和审计用户的行为。确保只有授权的用户可以访问敏感数据,并及时发现异常活动。

2、强化身份认证,采用强密码策略,鼓励用户使用复杂的密码,并定期更换密码。可以考虑使用多因素身份验证,如指纹识别、令牌或短信验证码等,以增加身份认证的安全性。

3、安全漏洞管理,定期进行漏洞扫描和安全评估,及时修补和更新应用系统中的漏洞。确保应用程序和相关组件的安全性,减少攻击者利用已知漏洞进行入侵的机会。

4、强化数据加密,对敏感数据进行加密保护,包括数据在传输过程中和存储过程中的加密。使用强加密算法和安全协议,防止未经授权的访问和数据泄露。

5、定期备份和灾难恢复:建立完善的数据备份和恢复机制,定期备份应用系统和数据,并将备份数据存储在离线和安全的地方。确保备份数据的完整性和可用性,以便在遭受勒索病毒攻击时能够及时恢复数据。

6、保持应用系统的更新和升级:及时安装应用程序和操作系统的安全补丁和更新,修复已知的漏洞和弱点,以减少遭受勒索病毒攻击的风险。

四、桌面安全方面的措施

1、安装可靠的安全软件,使用经过验证和信誉良好的安全软件,如杀毒软件和防火墙,确保其及时更新,并进行全面系统扫描和实时文件监控,以检测和阻止潜在的勒索病毒攻击。

2、及时更新操作系统和应用程序,定期安装操作系统和应用程序的安全补丁和更新,以修复已知的漏洞和弱点,减少遭受勒索病毒攻击的风险。

3、谨慎打开邮件和附件,避免打开来自未知发件人或可疑邮件的附件,尤其是包含可执行文件、宏或脚本的附件,因为这可能是勒索病毒传播的途径之一。

4、谨慎点击链接:避免点击来自未知或不受信任的链接,特别是通过电子邮件、社交媒体或不受信任的网站发送的链接,因为它们可能会导致恶意网站或下载恶意软件。

5、备份和恢复数据,定期备份重要数据,并将备份数据存储在离线和安全的位置,以防止数据丢失。同时,确保备份数据的完整性和可靠性,以便在遭受勒索病毒攻击时能够及时恢复数据。

6、强化密码和身份验证,使用强密码,并定期更改密码。同时,启用多因素身份验证,如指纹识别、令牌或短信验证码等,以提高账户的安全性。

7、增强安全意识:教育和培训用户如何识别和避免潜在的勒索病毒攻击,如不打开可疑链接和附件,不下载未经验证的软件等。提高用户的安全意识和警惕性对于防范勒索病毒非常重要。

五、管理方面的措施

1、制定和执行安全策略,制定明确的安全策略和规范,确保全体员工了解和遵守安全政策。这包括密码策略、访问控制、数据备份和恢复、更新和补丁管理等方面的规定。

2、建立安全团队,组织一个专门的安全团队,负责监测、评估和应对安全威胁,包括勒索病毒。安全团队可以负责实施安全措施、进行安全培训和意识提升、定期进行安全审计等工作。

3、做好员工培训和意识提升,提供定期的员工安全培训,教育员工如何识别和应对勒索病毒攻击。员工应该了解勒索病毒的工作原理、常见的传播途径和防御方法,以养成安全的行为习惯。

4、实施安全审计和监测,建立安全审计机制,对系统和网络进行定期的安全审计和监测,以发现潜在的安全漏洞和异常行为。实时监控可以及早发现勒索病毒攻击的迹象,并采取相应的应对措施。

5、建立紧急响应计划,制定并测试紧急响应计划,以应对勒索病毒攻击。计划应包括恢复数据的步骤、隔离感染的系统、通知相关人员和当局等,以便在受到攻击时能够迅速采取行动。

6、定期演练和渗透测试,定期进行安全演练和渗透测试,以验证安全措施的有效性并发现潜在的漏洞。这有助于及时纠正安全问题,提高组织对勒索病毒攻击的抵抗能力。

7、与安全专家合作,与专业的安全机构或顾问合作,进行安全评估、威胁情报分享和安全服务提供。这些合作可以提供更深入的安全专业知识和技术支持,帮助组织建立更强大的安全防御能力。

总结

通过采取这些关键的防范措施,可以大大降低遭受勒索病毒攻击的风险,并保护自己和组织的数据和系统安全。记住,预防胜于治疗,防范勒索病毒攻击是每个人的责任。始终保持警惕,并与团队合作,以确保企业的数字资产和机构的安全。

相关文章:

防勒索病毒攻击的关键措施

【作者】朱向东 中原银行 高级工程师 在当今数字化时代,勒索病毒成为了企业和个人面临的一项严峻威胁。勒索病毒攻击可以导致数据丢失、系统瘫痪以及经济损失。为了保护自己和组织的利益,采取一系列的防范措施是至关重要的。下面是一些关键的措施&#…...

代表团坐车 - 华为OD统一考试

OD统一考试(B卷) 分值: 100分 题解: Java / Python / C++ 题目描述 某组织举行会议,来了多个代表团同时到达,接待处只有一辆汽车可以同时接待多个代表团,为了提高车辆利用率,请帮接待员计算可以坐满车的接待方案输出方案数量。 约束: 一个团只能上一辆车,并且代表团…...

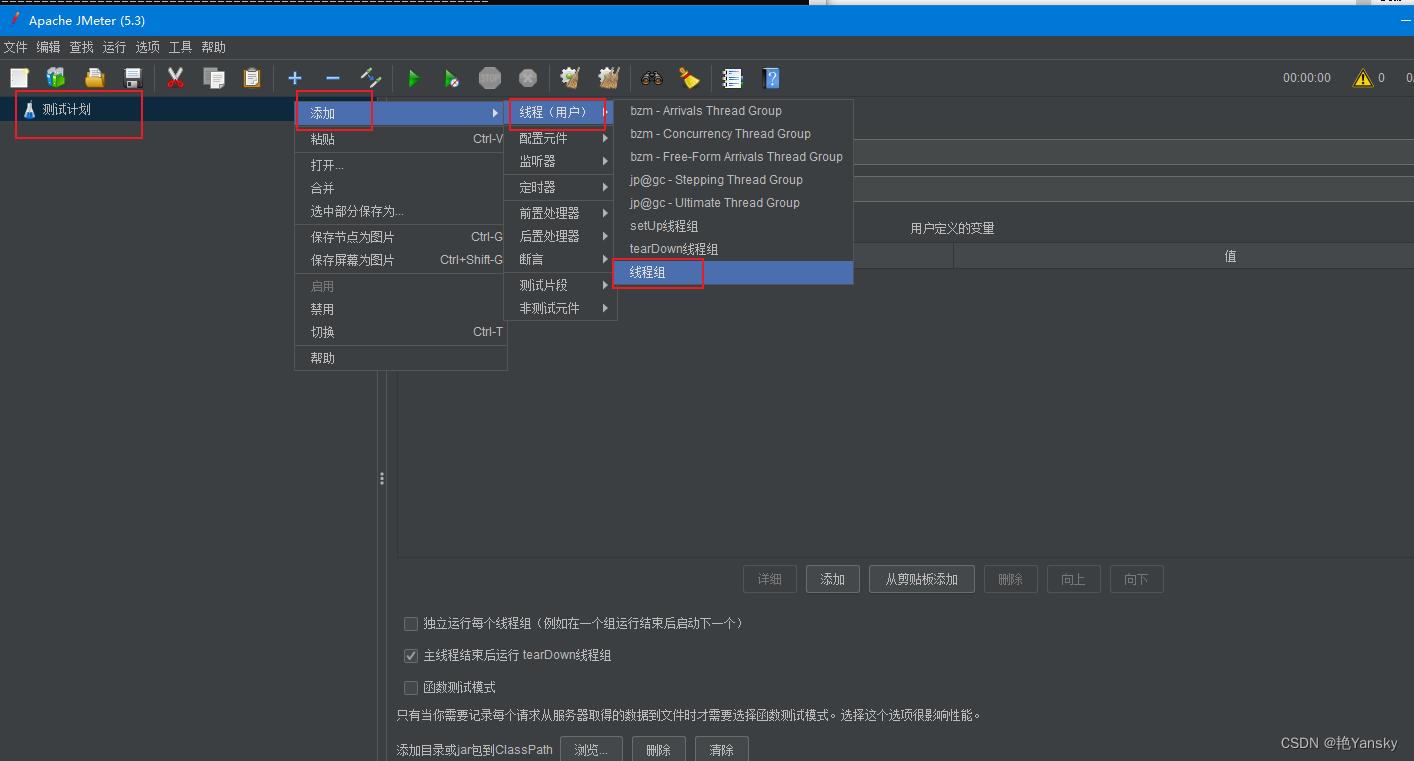

运用Jmeter进行登录测试

开始了解Jmeter,写篇关于Jmeter的博客做备忘,这里以苏宁易购网站的登录请求为例实战来说明测试计划元件,创建一个 Web 测试计划。 今天简单介绍Jemeter的入门,Jmeter 的安装这边就跳过,直接讲述如何使用JMETER,如何运用Jmeter进行测试。 a.下载jmeter软件 b.安装…...

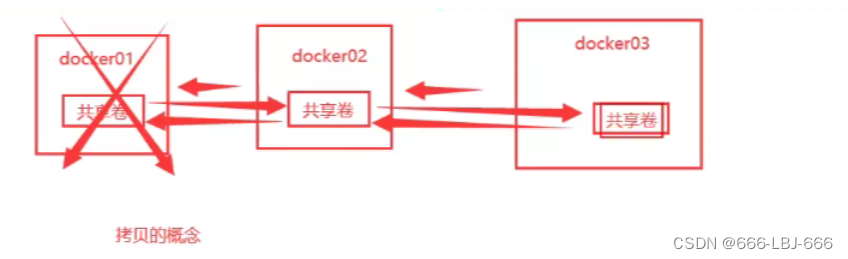

Docker学习与应用(四)-容器数据卷

1、容器数据卷 1)什么是容器数据卷 docker的理念回顾 将应用和环境打包成一个镜像! 数据?如果数据都在容器中,那么我们容器删除,数据就会丢失!需求:数据可以持久化 MySQL,容器删…...

CentOS 7.6下HTTP隧道代理的安全性考虑

在CentOS 7.6上配置HTTP隧道代理时,安全性是一个不可忽视的重要因素。以下是对HTTP隧道代理安全性的一些关键考虑因素: 1. 加密和数据安全 使用强加密算法:确保您使用的是经过广泛认可和强化的加密算法,如AES-256-GCM。数据完整…...

Mockito+junit5搞定单元测试

目录 一、简介1.1 单元测试的特点1.2 Mock类框架的使用场景1.3 常见的Mock框架1.3.1 Mockito1.3.2 EasyMock1.3.3 PowerMock1.3.4 Testable1.3.5 比较 二、Mockito的使用2.1 导入pom文件2.2 mock对象和spy对象2.3 初始化mock/spy对象的方式2.4 参数匹配2.5 方法插桩2.6 InjectM…...

PostgreSQL获取当天、昨天、本月、上个月、本年、去年的数据

gps_time为timestamp类型日期字段 获取当天的数据 WHERE DATE_TRUNC(day, gps_time) CURRENT_DATE --或 WHERE DATE(gps_time) CURRENT_DATE获取昨天的数据 WHERE DATE_TRUNC(day, gps_time) CURRENT_DATE - INTERVAL 1 day获取本月的数据 WHERE DATE_TRUNC(month, gps_…...

XCTF:stage1[WriteUP]

从题目中下载到图片: 考虑图片是png,隐写方式有可能是高宽修改,也可能是色相隐藏,色彩通道位隐藏等等 使用stegsolve对图片进行一下伽马、颜色转换 在图片的左上角就显示出了一个二维码 使用QR_Rresearch工具对二维码扫描 获得一…...

STM32CubeMX教程13 ADC - 单通道转换

目录 1、准备材料 2、实验目标 3、ADC概述 4、实验流程 4.0、前提知识 4.1、CubeMX相关配置 4.1.1、时钟树配置 4.1.2、外设参数配置 4.1.3、外设中断配置 4.2、生成代码 4.2.1、外设初始化调用流程 4.2.2、外设中断调用流程 4.2.3、添加其他必要代码 5、常用函数…...

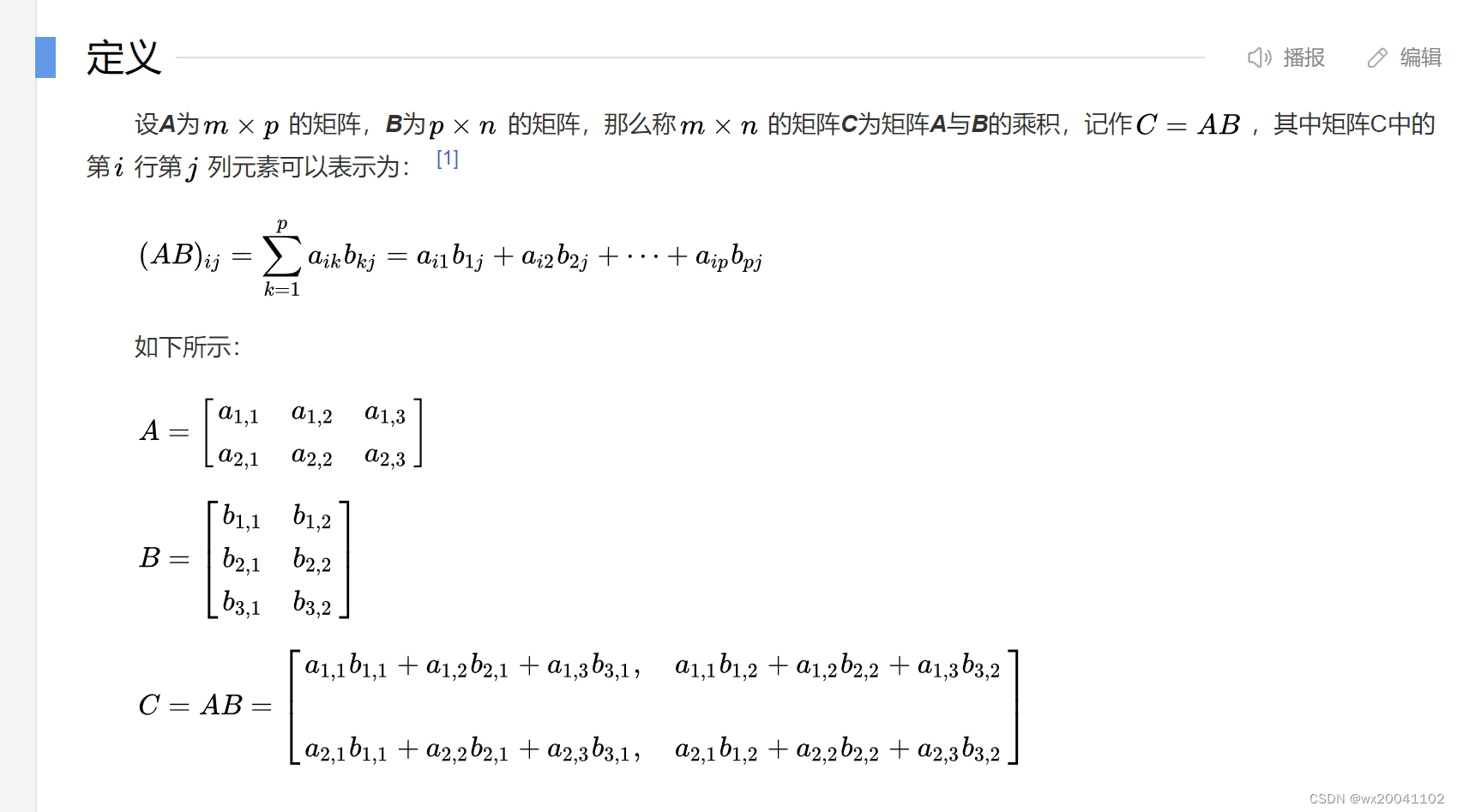

矩阵的乘法

首先矩阵的乘法定义如下: #include <stdio.h> int main() { int i 0; int j 0; int arr[20][20] { 0 }; int str[20][20] { 0 }; int s[20][20] { 0 }; int n1 0; int n2 0; int m2 0; int z 0; int m1 0;…...

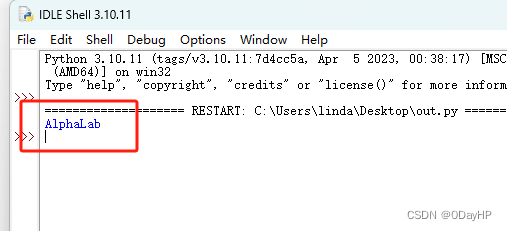

python爬取招聘网站数据

这段代码是使用Selenium自动化测试模块进行网页爬取的示例代码。它通过模拟人的行为在浏览器中操作网页来实现爬取。具体的流程如下: 导入所需的模块,包括Selenium、时间、随机、csv等模块。打开浏览器,创建一个Chrome浏览器实例。设置要爬取…...

灌区信息化方案(什么是现代化灌区,如何一步到位)

一、系统概述 详情:https://www.key-iot.com.cn/ 本灌区信息化方案以星创易联公司的各类智能设备为基础,通过其产品完成水文、雨情、土壤等多源异构数据的采集,以无线自组网的方式实现数据传输,并在后台管理中心建立信息化软件平台,对数据进行融合处理。系统实现对…...

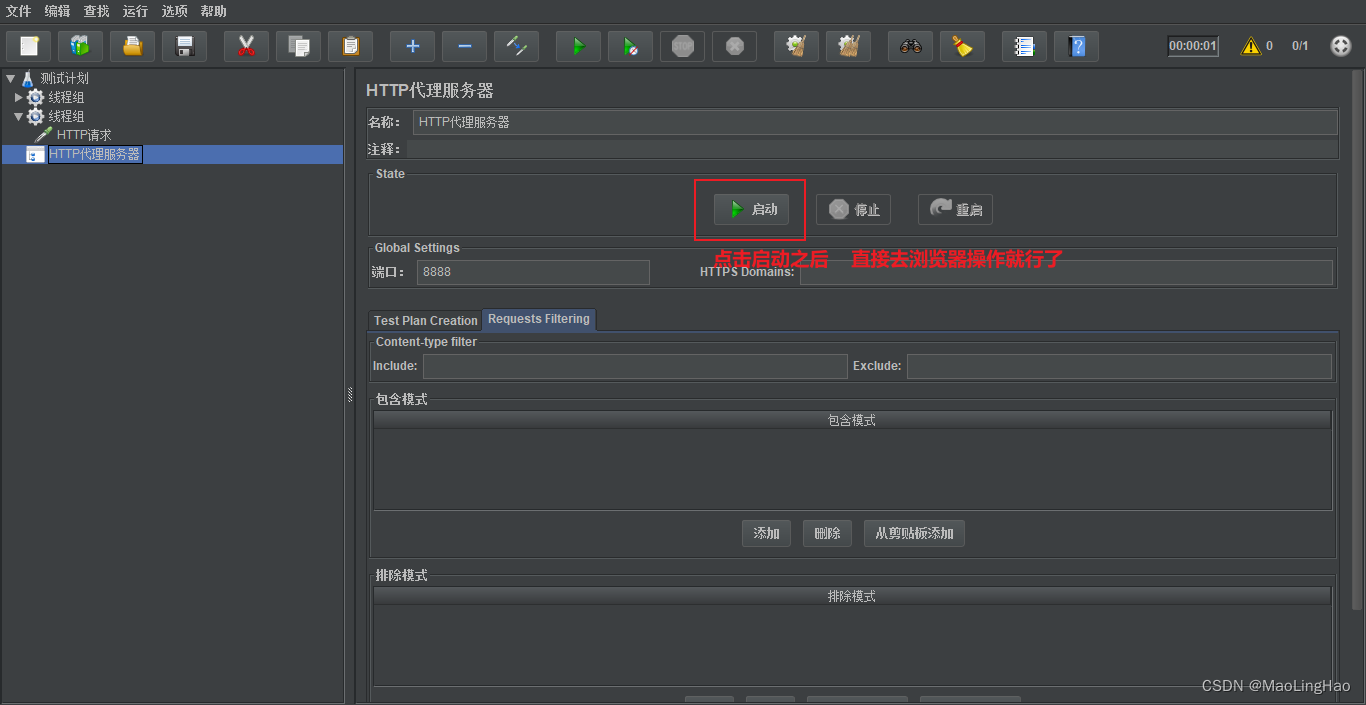

jmeter自动录制脚本功能

问题排查: 建议用 google浏览器; 重启一下jmeter; 过滤规则重新检查下; 看下代理设置是否正常; 注意:下面的的过滤设置中 用的都是正则表达式的规则。...

十一、工具盒类(MyQQ)(Qt5 GUI系列)

目录 编辑 一、设计需求 二、实现代码 三、代码解析 四、总结 一、设计需求 抽屉效果是软件界面设计中的一种常用形式,可以以一种动态直观的方式在有限大小的界面上扩展出更多的功能。本例要求实现类似 QQ 抽屉效果。 二、实现代码 #include "dialog.…...

postgresql 查询字段 信息

SELECT base.“column_name”, col_description ( t1.oid, t2.attnum ), base.udt_name, COALESCE(character_maximum_length, numeric_precision, datetime_precision), (CASE WHEN ( SELECT t2.attnum ANY ( conkey ) FROM pg_constraint WHERE conrelid t1.oid AND contyp…...

antv/x6_2.0学习使用(四、边)

一、添加边 节点和边都有共同的基类 Cell,除了从 Cell 继承属性外,还支持以下选项。 属性名类型默认值描述sourceTerminalData-源节点或起始点targetTerminalData-目标节点或目标点verticesPoint.PointLike[]-路径点routerRouterData-路由connectorCon…...

C++ stack用法总结

std::stack 是 C 标准模板库(STL)中的容器适配器,它提供了栈(stack)的功能,基于其他序列容器实现。以下是 std::stack 的用法总结: 包含头文件: #include <stack>创建 std::…...

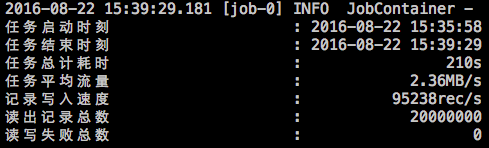

【大数据进阶第三阶段之Datax学习笔记】阿里云开源离线同步工具Datax概述

【大数据进阶第三阶段之Datax学习笔记】阿里云开源离线同步工具Datax概述 【大数据进阶第三阶段之Datax学习笔记】阿里云开源离线同步工具Datax快速入门 【大数据进阶第三阶段之Datax学习笔记】阿里云开源离线同步工具Datax类图 【大数据进阶第三阶段之Datax学习笔记】使用…...

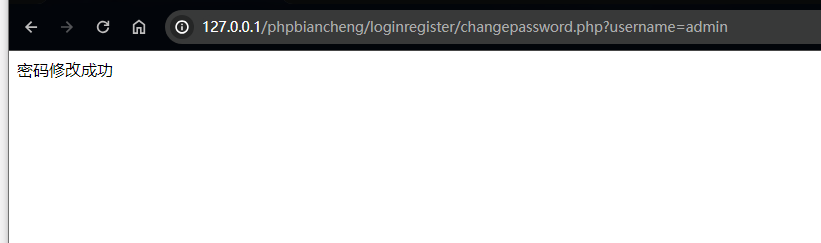

PHP 基础编程 2

文章目录 时间函数dategetdatetime 使用数组实现登录注册和修改密码简单数组增加元素方法修改元素方法删除元素方法 具体实现方法数组序列化数组写入文件判断元素是否在关联数组中(登录功能实现)实现注册功能实现修改admin用户密码功能 时间函数 时区&am…...

git merge origin master 和 git merge origin/master 的区别

git merge origin master和git merge origin/master的区别 1. git checkout dev 2. git fetch origin master 3. git merge origin release 把 origin/master,heads/release merge到 heads/dev1. git checkout dev 2. git fetch origin master 3. git me…...

Swift 协议扩展精进之路:解决 CoreData 托管实体子类的类型不匹配问题(下)

概述 在 Swift 开发语言中,各位秃头小码农们可以充分利用语法本身所带来的便利去劈荆斩棘。我们还可以恣意利用泛型、协议关联类型和协议扩展来进一步简化和优化我们复杂的代码需求。 不过,在涉及到多个子类派生于基类进行多态模拟的场景下,…...

spring:实例工厂方法获取bean

spring处理使用静态工厂方法获取bean实例,也可以通过实例工厂方法获取bean实例。 实例工厂方法步骤如下: 定义实例工厂类(Java代码),定义实例工厂(xml),定义调用实例工厂ÿ…...

【配置 YOLOX 用于按目录分类的图片数据集】

现在的图标点选越来越多,如何一步解决,采用 YOLOX 目标检测模式则可以轻松解决 要在 YOLOX 中使用按目录分类的图片数据集(每个目录代表一个类别,目录下是该类别的所有图片),你需要进行以下配置步骤&#x…...

)

【服务器压力测试】本地PC电脑作为服务器运行时出现卡顿和资源紧张(Windows/Linux)

要让本地PC电脑作为服务器运行时出现卡顿和资源紧张的情况,可以通过以下几种方式模拟或触发: 1. 增加CPU负载 运行大量计算密集型任务,例如: 使用多线程循环执行复杂计算(如数学运算、加密解密等)。运行图…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

vue3+vite项目中使用.env文件环境变量方法

vue3vite项目中使用.env文件环境变量方法 .env文件作用命名规则常用的配置项示例使用方法注意事项在vite.config.js文件中读取环境变量方法 .env文件作用 .env 文件用于定义环境变量,这些变量可以在项目中通过 import.meta.env 进行访问。Vite 会自动加载这些环境变…...

全志A40i android7.1 调试信息打印串口由uart0改为uart3

一,概述 1. 目的 将调试信息打印串口由uart0改为uart3。 2. 版本信息 Uboot版本:2014.07; Kernel版本:Linux-3.10; 二,Uboot 1. sys_config.fex改动 使能uart3(TX:PH00 RX:PH01),并让boo…...

使用 SymPy 进行向量和矩阵的高级操作

在科学计算和工程领域,向量和矩阵操作是解决问题的核心技能之一。Python 的 SymPy 库提供了强大的符号计算功能,能够高效地处理向量和矩阵的各种操作。本文将深入探讨如何使用 SymPy 进行向量和矩阵的创建、合并以及维度拓展等操作,并通过具体…...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...