反爬虫策略:使用FastAPI限制接口访问速率

目录

引言

一、网络爬虫的威胁

二、FastAPI 简介

三、反爬虫策略

四、具体实现

五、其他反爬虫策略

六、总结

引言

在当今的数字时代,数据已经成为了一种宝贵的资源。无论是商业决策、科学研究还是日常生活,我们都需要从大量的数据中获取有价值的信息。为了获取这些数据,许多组织和个人使用网络爬虫来自动抓取互联网上的信息。

然而,恶意爬虫的存在也对网站的正常运行和数据安全构成了威胁。为了保护数据安全和维持服务的正常运行,我们需要采取有效的反爬虫策略。本文将重点介绍如何使用 FastAPI 来限制接口的访问速率,从而防止恶意爬虫的攻击。

一、网络爬虫的威胁

网络爬虫是一种自动化的程序,能够按照一定的规则抓取互联网上的数据。在大数据时代,网络爬虫在数据采集、内容聚合等方面发挥了重要作用。然而,恶意爬虫的存在也对网站的正常运行造成了威胁。恶意爬虫会大量请求某个网站,导致服务器资源耗尽,甚至导致网站瘫痪。此外,恶意爬虫还可能抓取敏感信息,如个人信息、商业机密等,给个人和组织带来损失。因此,对网站进行反爬虫处理是十分必要的。

二、FastAPI 简介

FastAPI 是一个现代、快速(高性能)的 web 框架,用于构建 API。它旨在使开发人员能够快速、简单地设计和构建 API。FastAPI 提供了许多内置的功能,使其成为构建反爬虫策略的理想选择。

三、反爬虫策略

为了有效地防止恶意爬虫攻击,我们可以采取以下几种策略:

- 访问频率限制:通过限制来自同一 IP 地址的请求频率,可以有效地防止恶意爬虫大量请求数据。在 FastAPI 中,我们可以使用 Starlette 的 RateLimitMiddleware 来实现这一功能。

- 用户识别与验证:通过用户认证机制(如 API 令牌),可以识别和限制特定用户的请求。这样,即使有恶意爬虫攻击,也可以限制其对数据的访问。在 FastAPI 中,可以使用 FastAPI 的 Depends 和 Session 特性来实现用户识别与验证。

- 动态调整策略:根据实际情况动态调整反爬虫策略,例如根据请求频率、内容类型等因素进行差异化处理。这需要结合具体业务场景进行定制化开发。

四、具体实现

下面以访问频率限制为例,介绍如何在 FastAPI 中实现反爬虫策略:

首先,你需要安装 fastapi 和 starlette:

pip install fastapi starlette

然后创建一个新的 FastAPI 应用并添加 RateLimitMiddleware:

from fastapi import FastAPI, Depends, Request

from starlette.middleware import Middleware

from starlette.middleware.rate_limit import RateLimitMiddleware

from starlette.authentication import UnauthenticatedUser, AuthenticationError

from starlette.applications import Starlette

from starlette.routing import Route, Mount

from starlette.responses import JSONResponse, RedirectResponse

from starlette.authentication import ( AuthenticationError, SimpleUser, UnauthenticatedUser, AuthCredentials,

)

from starlette.requests import Request as StarletteRequest

import asyncio

import datetime

import pytz app = FastAPI()

app.add_middleware(RateLimitMiddleware, limit_by_remote_ip=True, global_limits=[(1, 60), (5, 300), (10, 600), (20, 1800)], # 每分钟最多1次请求,每小时最多5次请求,每30分钟最多10次请求,每小时最多20次请求 scope_name='app_rate_limiter')上述代码中,我们添加了一个 RateLimitMiddleware 中间件,它会在每个请求到达时检查请求的 IP 地址是否超过了预设的限制。如果超过了限制,该中间件会返回一个带有 HTTP 429(过多请求)状态码的 JSONResponse。

global_limits 参数定义了每个 IP 地址在不同时间段的请求限制。在这个例子中,我们设置了每分钟最多1次请求,每小时最多5次请求等不同的限制级别。在实际应用中,你可以根据需求自定义这些限制。同时可以根据业务需求选择性地添加其他反爬虫策略。

注意:上述代码仅演示了如何在 FastAPI 中使用 RateLimitMiddleware 中间件来限制访问频率。在实际应用中,你可能还需要结合其他反爬虫策略(如用户识别与验证)来提高安全性。此外,对于更复杂的业务场景,你可能需要进一步定制化开发反爬虫策略。下面我们将进一步讨论这些策略。

五、其他反爬虫策略

- 用户识别与验证:通过用户认证机制(如 API 令牌),可以识别和限制特定用户的请求。这样,即使有恶意爬虫攻击,也可以限制其对数据的访问。在 FastAPI 中,可以使用 FastAPI 的 Depends 和 Session 特性来实现用户识别与验证。例如,可以添加一个用户认证中间件,只有经过身份验证的用户才能访问某些敏感数据。

- 动态调整策略:根据实际情况动态调整反爬虫策略,例如根据请求频率、内容类型等因素进行差异化处理。这需要结合具体业务场景进行定制化开发。例如,可以根据用户的请求历史记录来动态调整其访问频率限制。如果某个用户的行为正常,可以适当放宽限制;如果某个用户的行为异常,可以加强限制。

- 使用代理和 VPN:一些恶意爬虫可能会使用代理和 VPN 来隐藏其真实 IP 地址。为了应对这种情况,可以检测并限制来自已知代理和 VPN 的请求。

- 验证码机制:对于一些高度敏感的数据,可以要求用户在请求时输入验证码。这样可以有效地防止恶意爬虫的攻击。

- 内容过滤:通过过滤请求的内容,可以识别并拒绝恶意请求。例如,可以检测请求中是否包含恶意关键词或异常参数。

六、总结

网络爬虫的威胁不容忽视,为了保护数据安全和维护服务的正常运行,我们需要采取有效的反爬虫策略。FastAPI 提供了强大的功能和灵活性,使开发人员能够快速构建有效的反爬虫策略。通过合理地使用访问频率限制、用户识别与验证、动态调整策略等策略,我们可以更好地保护数据安全和维护服务的正常运行。同时,我们还需要关注技术的发展动态,并保持对新的反爬虫策略的研究和探索。

相关文章:

反爬虫策略:使用FastAPI限制接口访问速率

目录 引言 一、网络爬虫的威胁 二、FastAPI 简介 三、反爬虫策略 四、具体实现 五、其他反爬虫策略 六、总结 引言 在当今的数字时代,数据已经成为了一种宝贵的资源。无论是商业决策、科学研究还是日常生活,我们都需要从大量的数据中获取有价值的…...

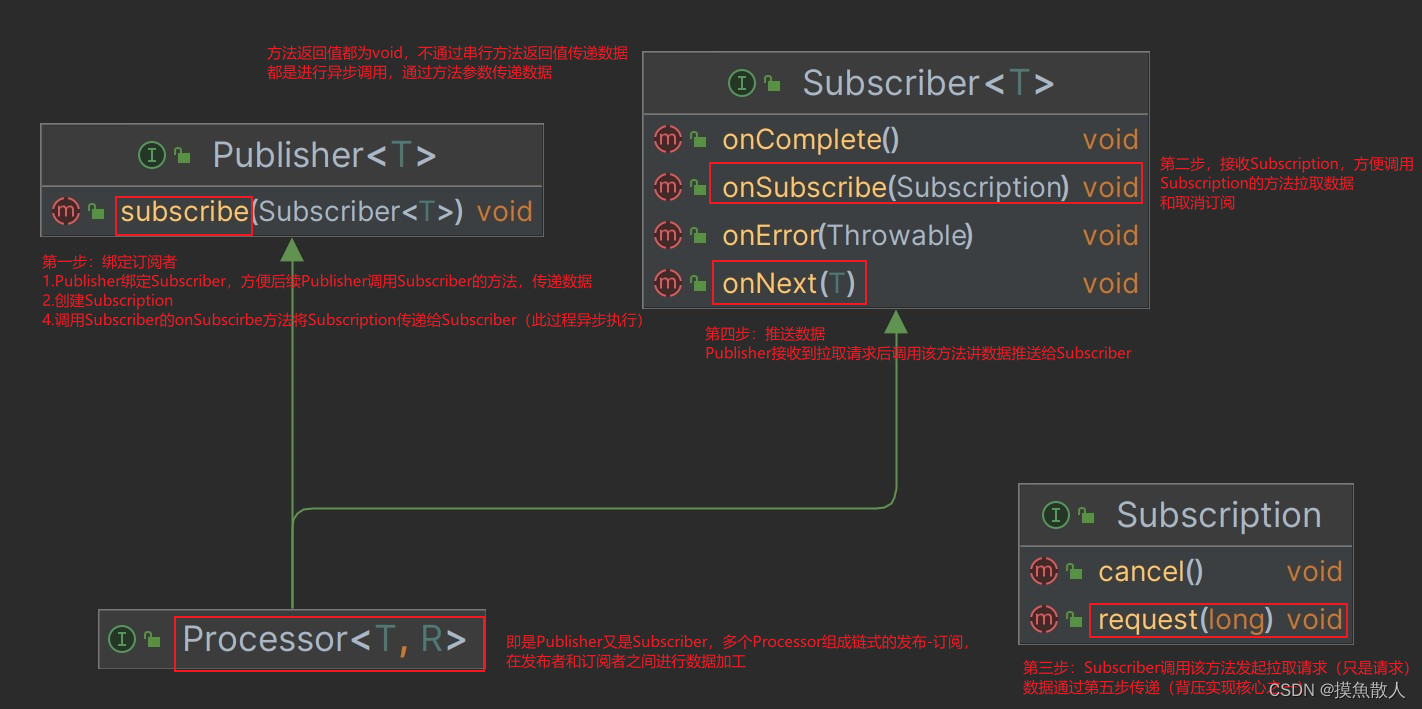

响应式编程初探-自定义实现Reactive Streams规范

最近在学响应式编程,这里先记录下,响应式编程的一些基础内容 1.名词解释 Reactive Streams、Reactor、WebFlux以及响应式编程之间存在密切的关系,它们共同构成了在Java生态系统中处理异步和响应式编程的一系列工具和框架。 Reactive Streams…...

如何使用LightPicture+cpolar搭建个人云图床随时随地公网访问

文章目录 1.前言2. Lightpicture网站搭建2.1. Lightpicture下载和安装2.2. Lightpicture网页测试2.3.cpolar的安装和注册 3.本地网页发布3.1.Cpolar云端设置3.2.Cpolar本地设置 4.公网访问测试5.结语 1.前言 现在的手机越来越先进,功能也越来越多,而手机…...

华媒舍:高效率的新闻资讯新闻媒体宣发套餐内容推广计划方案

怎样让自己的新闻资讯可以被大众孰知,变成了每一个新闻媒体宣发者一同存在的困难。下面我们就给大家介绍一套高效率的新闻资讯新闻媒体宣发套餐内容推广计划方案,致力于帮助新闻媒体宣发者提升宣发高效率,提高新闻资讯的传播性。 1.新闻媒体宣…...

MySQL使用通配符进行数据搜索以及过滤

目录 1.什么是通配符? 2.通配符之→百分号(%) 3.通配符之→下划线(_) 4.通配符使用注意事项 *本文涉及概念来源于图灵程序设计丛书,数据库系列——《MySQL必知必会》 1.什么是通配符? 通配符(wildcard) :用来匹配值的一部分…...

Overleaf IEEE白嫖即将失效!

之前白嫖Overleaf用IEEE的,最长只能到一月份了!(官方回复) 翻译一下: IEEE不支持这种Collaboratec白嫖了已经白嫖的,到2024年1月份过期没有白嫖的,已经无法获得了...

条件控制生成---相关论文集合

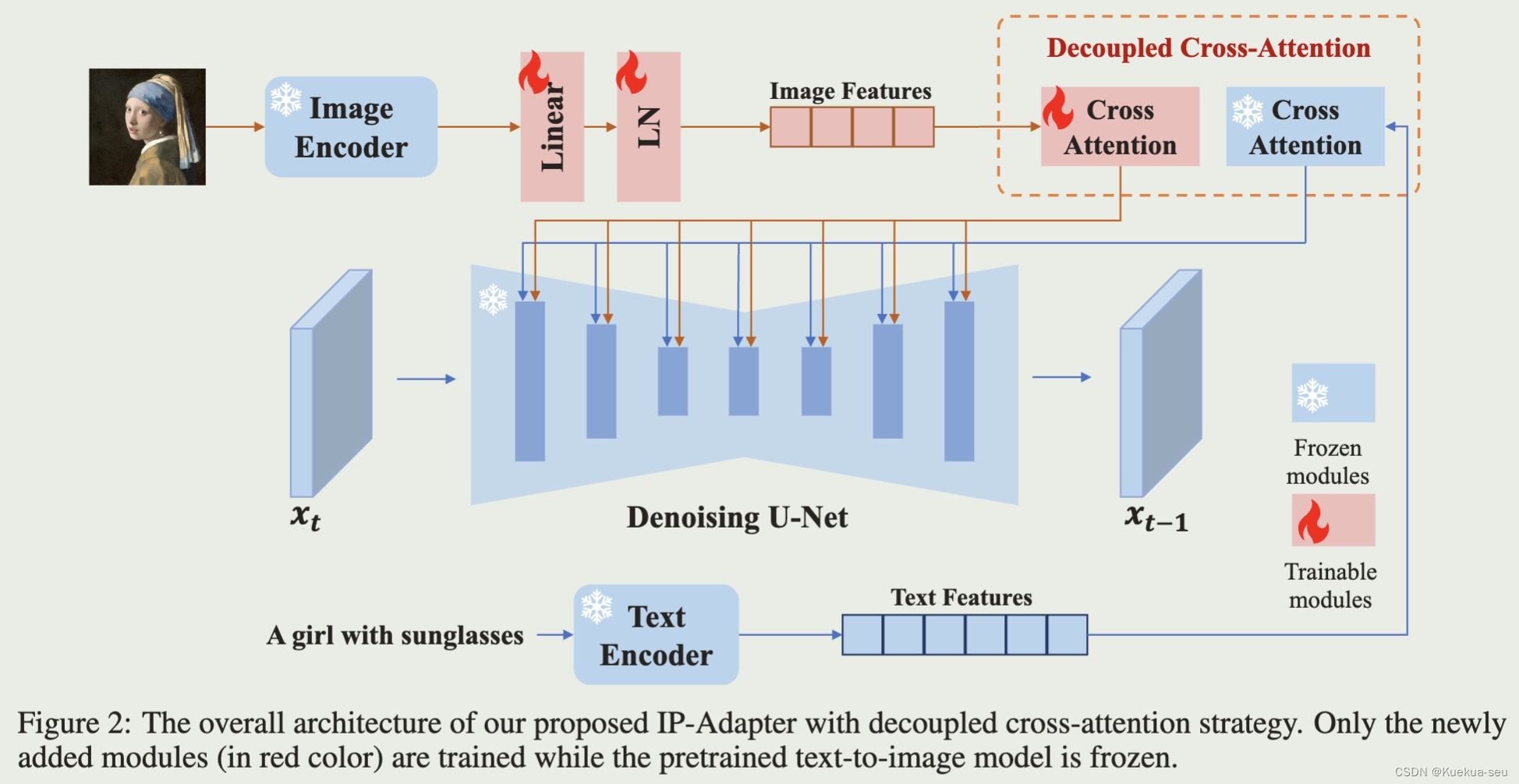

1. IP-Adapter 论文地址 解决问题: 如何将图片作为prompt输入网络,并无需更改开源模型参数 解决思路: 新增一个cross-attention layers,结果与text prompt的cross-attention layers结果相加后输入网络,只需要训练Wk, …...

揭秘亚马逊、ebay测评系统:从稳定环境搭建到防关联技术

在亚马逊、ebay平台上进行测评、lu卡和lu货、采退等活动,首要问题是确保环境的安全性和稳定性。一个稳定的环境是进行测评和lu卡、lu货、采退的基础,如果无法解决安全性问题,那么从事这些项目就不值得。我们在环境技术研发领域已经有l七年的经…...

街机模拟游戏逆向工程(HACKROM)教程:[3]街机的ROM与RAM

简介 在街机模拟器中运行一个街机游戏,我们除了需要一个模拟器工具 ,也需要有一个街机的ROM文件。街机的ROM文件,称之为Read-Only Memory,可以理解为只读存储器。在 ROM文件中,包括了游戏运行所需要的指令代码&#x…...

Element UI CascaderPanel级联组件使用和踩坑总结

Element UI CascaderPanel级联组件使用和踩坑总结 问题背景 需求中需要用到Element UI的 CascaderPanel组件,并且支持多选,定制化需求,比如某节点被选择,等价于该节点下面所有子节点都被选择, CascaderPanel组件返回…...

Oracle全系列版本官网下载保姆及教程

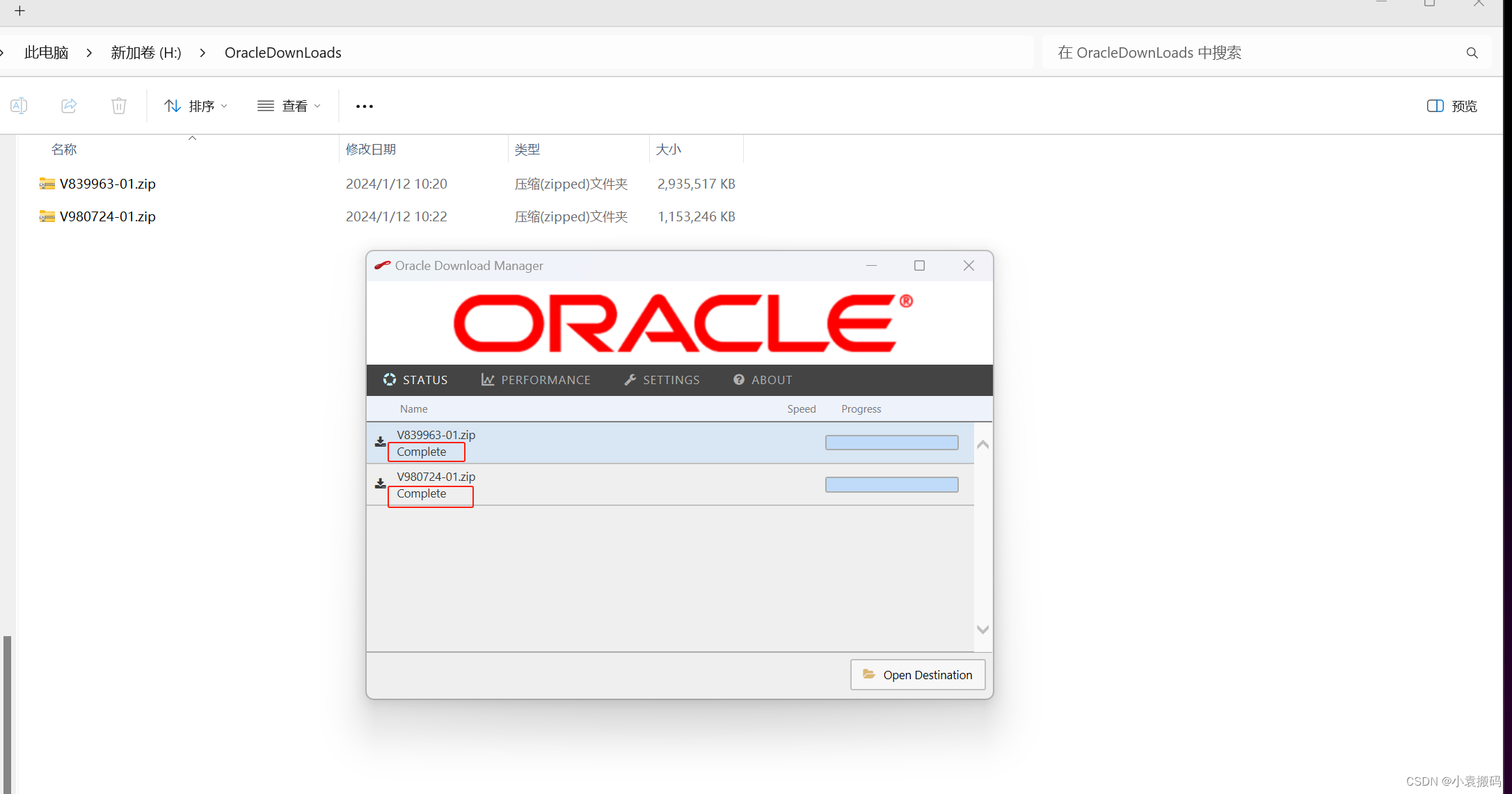

Oracle全系列版本官网下载方法 下面以下载Oracle12cR2为例说明下载的整个过程。 基本步骤如下: 先注册一个Oracle账号并登录;进入到客户下载页面搜索要下载的数据库版本;得到Oracle下载器(Oracle_SSN_DML_xxxxx.exe),注意…...

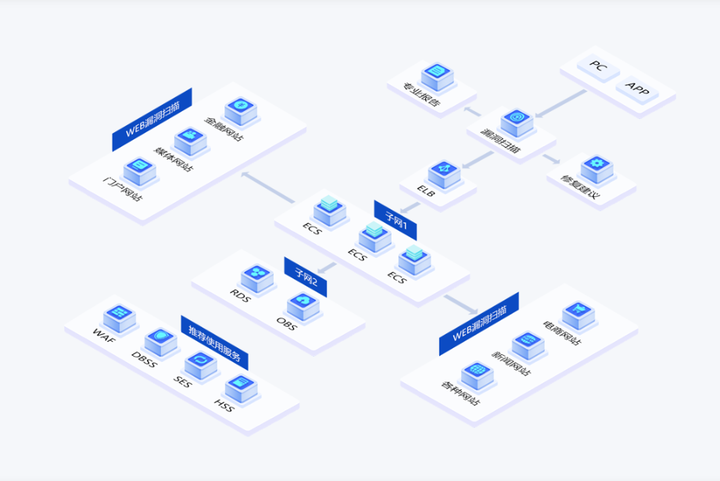

漏洞扫描是最该被防范的安全问题

在当今的网络环境中,漏洞扫描是一项至关重要的任务。随着技术的不断进步,网络攻击的威胁也在持续增长,而漏洞扫描是防范这些威胁的关键手段之一。 在某平台发起的“网络安全从业人员现状调查”中,在“哪些与网络安全息息相关&…...

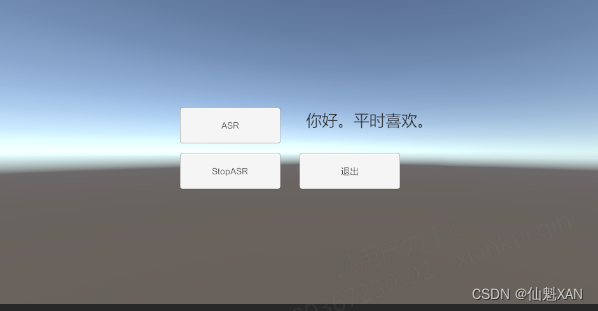

Unity 工具 之 Azure 微软连续语音识别ASR的简单整理

Unity 工具 之 Azure 微软连续语音识别ASR的简单整理 目录 Unity 工具 之 Azure 微软连续语音识别ASR的简单整理 一、简单介绍 二、实现原理 三、注意实现 四、实现步骤 五、关键脚本 一、简单介绍 Unity 工具类,自己整理的一些游戏开发可能用到的模块&#x…...

MLP-Mixer: An all-MLP Architecture for Vision

Abstract 在计算机视觉领域,卷积神经网络(CNNs)是首选的模型。最近,基于注意力机制的网络,如Vision Transformer,也变得流行起来。在这篇论文中,我们展示了卷积和注意力虽然都足以实现良好的性能,但它们两者都不是必需的。我们提出了MLP-Mixer,这是一种仅基于多层感知…...

redis前缀匹配数据迁移数据

背景: 阿里云的dts不支持前缀匹配迁移。 调研发现RedisShake可以前缀匹配迁移。 https://github.com/tair-opensource/RedisShake proxy 代理模式 阿里云的redis cluster 默认是proxy 代理模式, 不支持增量迁移。 如果要支持增量迁移需要开启 redis clu…...

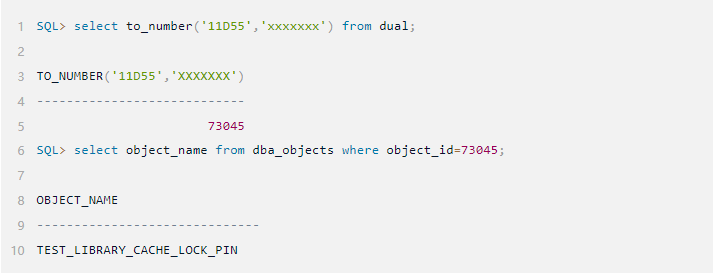

云贝教育 |【技术文章】存储对象的LIBRARY CACHE LOCK/PIN实验(一)

注: 本文为云贝教育 刘峰 原创,请尊重知识产权,转发请注明出处,不接受任何抄袭、演绎和未经注明出处的转载。 实验环境 操作系统:Red Hat Enterprise Linux release 8.8 (Ootpa) 数据库:oracle Version 19.3.0.0.0 …...

C# 快速模指数运算 快速求余运算

此方法解决这样一个问题,就是a^b mod m 的余数是多少。 如果直接计算a^b,方次很大的时候,会溢出,而且时间很长。 当然指数很小的时候直接用自带的Math函数就行,如果指数很大的时候,可以用以下的方法。 原…...

Chisel入门初步0

注:以下所有配置在Ubuntu22.04笔记本中运行 chisel模板构建 复制项目模板文件 git clone https://github.com/schoeberl/chisel-examples.git安装vscode插件Metals 打开顶层目录,并设置为项目文件夹 打开终端输入 tree -L 3 # 查看三层目录结构得到…...

)

MySQL 8.0中移除的功能(一)

以下项目已经过时并在MySQL 8.0中被删除。如果有替代方案,请务必更新应用程序以使用这些替代方案。 对于在MySQL 8.0中被删除的功能,如果从MySQL 5.7源复制到MySQL 8.0副本时,可能会导致语句失败,或者在源和副本上产生不同的效果…...

可抓取性和可索引性:它们是什么以及如何影响搜索引擎优化

什么是可抓取性? 网页的可抓取性是指搜索引擎(如谷歌)发现网页的难易程度。 谷歌发现网页的过程称为爬行。它使用称为网络爬虫(也称为机器人或蜘蛛)的计算机程序。这些程序会跟踪网页之间的链接,以发现新…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

:滤镜命令)

ffmpeg(四):滤镜命令

FFmpeg 的滤镜命令是用于音视频处理中的强大工具,可以完成剪裁、缩放、加水印、调色、合成、旋转、模糊、叠加字幕等复杂的操作。其核心语法格式一般如下: ffmpeg -i input.mp4 -vf "滤镜参数" output.mp4或者带音频滤镜: ffmpeg…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

今日科技热点速览

🔥 今日科技热点速览 🎮 任天堂Switch 2 正式发售 任天堂新一代游戏主机 Switch 2 今日正式上线发售,主打更强图形性能与沉浸式体验,支持多模态交互,受到全球玩家热捧 。 🤖 人工智能持续突破 DeepSeek-R1&…...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

在Ubuntu24上采用Wine打开SourceInsight

1. 安装wine sudo apt install wine 2. 安装32位库支持,SourceInsight是32位程序 sudo dpkg --add-architecture i386 sudo apt update sudo apt install wine32:i386 3. 验证安装 wine --version 4. 安装必要的字体和库(解决显示问题) sudo apt install fonts-wqy…...

Mysql中select查询语句的执行过程

目录 1、介绍 1.1、组件介绍 1.2、Sql执行顺序 2、执行流程 2.1. 连接与认证 2.2. 查询缓存 2.3. 语法解析(Parser) 2.4、执行sql 1. 预处理(Preprocessor) 2. 查询优化器(Optimizer) 3. 执行器…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

【SSH疑难排查】轻松解决新版OpenSSH连接旧服务器的“no matching...“系列算法协商失败问题

【SSH疑难排查】轻松解决新版OpenSSH连接旧服务器的"no matching..."系列算法协商失败问题 摘要: 近期,在使用较新版本的OpenSSH客户端连接老旧SSH服务器时,会遇到 "no matching key exchange method found", "n…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...