2024年甘肃省职业院校技能大赛信息安全管理与评估 样题二 理论题

竞赛需要完成三个阶段的任务,分别完成三个模块,总分共计 1000分。三个模块内容和分值分别是:

1.第一阶段:模块一 网络平台搭建与设备安全防护(180 分钟,300 分)。

2.第二阶段:模块二 网络安全事件响应、数字取证调查、应用程序安全(180 分钟,300 分)。

3.第三阶段:模块三 网络安全渗透、理论技能与职业素养(180分钟,400 分)。

模块三 网络安全渗透、理论技能与职业素养

一、竞赛内容

第三阶段竞赛内容是:网络安全渗透、理论技能与职业素养。本阶段分为两个部分。第一部分主要是在一个模拟的网络环境中实现网络安全渗透测试工作,要求参赛选手作为攻击方,运用所学的信息收集、漏洞发现、漏洞利用等渗透测试技术完成对网络的渗透测试;并且能够通过各种信息安全相关技术分析获取存在的 flag 值。第二部分是在理论测试系统中进行考核。

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

|---|---|---|---|---|

| 第三阶段网络安全渗透、理论技能与职业素养 | 第一部分:网站 | 任务1~任务3 | XX:XX-XX:XX | 45 |

| 第三阶段网络安全渗透、理论技能与职业素养 | 第二部分:应用系统 | 任务4~任务5 | XX:XX-XX:XX | 30 |

| 第三阶段网络安全渗透、理论技能与职业素养 | 第三部分:应用服务器1 | 任务6~任务13 | XX:XX-XX:XX | 165 |

| 第三阶段网络安全渗透、理论技能与职业素养 | 第四部分:应用服务器2 | 任务14 | XX:XX-XX:XX | 30 |

| 第三阶段网络安全渗透、理论技能与职业素养 | 第五部分:应用服务器2 | 任务15 | XX:XX-XX:XX | 30 |

| 第三阶段网络安全渗透、理论技能与职业素养 | 第六部分:理论技能与职业素养 | XX:XX-XX:XX | 100 | |

| 总分 | 400 |

二、竞赛时长

本阶段竞赛时长为 180 分钟,其中网络安全渗透 300 分,理论技能与职业素养 100 分,共 400 分。

三、注意事项

通过找到正确的flag 值来获取得分,flag 统一格式如下所示:

flag{<flag 值 >}

这种格式在某些环境中可能被隐藏甚至混淆。所以,注意一些敏感信息并利用工具把它找出来。

【特别提醒】部分 flag 可能非统一格式,若存在此情况将会在题目描述中明确指出flag 格式,请注意审题。

第三阶段 任务书

任务描述

在 A 集团的网络中存在几台服务器,各服务器存在着不同业务服务。在网络中存在着一定网络安全隐患,请利用您所掌握的渗透测试技术,通过信息收集、漏洞挖掘等渗透测试技术,完成指定项目的渗透测试,在测试中获取flag 值。网络环境参考样例请查看附录A。

本模块所使用到的渗透测试技术包含但不限于如下技术领域:

数据库攻击;

枚举攻击;

权限提升攻击;

基于应用系统的攻击;

基于操作系统的攻击;

逆向分析;

密码学分析;

隐写分析。

所有设备和服务器的IP地址请查看现场提供的设备列表,请根据赛题环境及现场答题卡任务要求提交正确答案。

第一部分 网站( 45 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 1 | 门户网站存在漏洞,请利用漏洞并找到flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 2 | 门户网站存在漏洞,请利用漏洞并找到flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 3 | 门户网站存在漏洞,请利用漏洞并找到flag,并将flag提交。flag格式flag{<flag值>} |

第二部分 应用系统( 30 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 4 | 应用系统存在漏洞, 请利用漏洞并找到flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 5 | 应用系统存在漏洞, 请利用漏洞并找到flag,并将flag提交。flag格式flag{<flag值>} |

第三部分 应用服务器 1 ( 165 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 6 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 7 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 8 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 9 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 10 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 11 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 12 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} | ||

| 任务 13 | 请获取FTP服务器上对应的文件进行分析找出其中隐藏的flag,并将flag提交。flag格式flag{<flag值>} |

第四部分 应用服务器 2 ( 30 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 14 | 应用系统服务器10000端口存在漏洞,获取FTP服务器上对应的文件进行分析,请利用漏洞找到flag,并将flag提交。flag格式flag{<flag值>} |

第五部分 应用服务器 3 ( 30 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 15 | 应用系统服务器10001端口存在漏洞,获取FTP服务器上对应的文件进行分析,请利用漏洞找到flag,并将flag提交。flag格式flag{<flag值>} |

第六部分 理论技能与职业素养(100 分)

【注意事项】

1.该部分答题时长包含在第三阶段竞赛时长内,请在临近竞赛结束前提交。

2.参赛团队可根据自身情况,可选择1-3名参赛选手进行作答,参赛队内部可以进行交流,但不得影响其他团队。

一、 单选题(每题 2 分,共 35 题,共 70 分)

1、下列不属于口令安全威胁的是?( )

A、 弱口令

B、 明文传输

C、 MD5加密

D、 多账户共用一个密码

2、在学校或单位如果发现自己的计算机感染了病毒,应首先采取什么措施( )。

A、断开网络

B、告知领导

C、杀毒

D、重启

答案:A

3、检查点能减少数据库完全恢复时所必须执行的日志,提高数据库恢复速度。下列有关检查点的说法,错误的是( ) 。

A、 检查点记录的内容包括建立检查点时正在执行的事务清单和这些事务最近一个日志记录的地址

B、 在检查点建立的同时,数据库管理系统会将当前数据缓冲区中的所有数据记录写入数据库中

C、 数据库管理员应定时手动建立检查点,保证数据库系统出现故障时可以快速恢复数据库数据

D、 使用检查点进行恢复时需要从"重新开始文件"中找到最后一个检查点记录在日志文件中的地址

4、下列哪个不属于密码破解的方式?( )

A、 密码学分析

B、 撞库

C、 暴力破解

D、 字典破解

5、下列不属于应用层安全协议的是哪一项?( )

A、 Secure shell

B、 超文本传输协议

C、 电子交易安全协议SET

D、 SSL协议

6、\x32\x2E\x68\x74\x6D此加密是几进制加密?( )

A、 二进制

B、 八进制

C、 十进制

D、 十六进制

7、下列关于SQL Server 2008中分离和附加数据库的说法,错误的是( )

A、 在分离数据库之前,必须先断开所有用户与该数据库的连接

B、 分离数据库只分离数据文件,不会分离日志文件

C、 附加数据库时文件存储位置可以与分离数据库时文件所处的存储位置不同

D、 进行分离数据库操作时不能停止SQL Server服务

8、C语言中的标识符只能由字母、数字和下划线三种字符组成,且第一个字符 ?( )

A、 必须为字母

B、 必须为下划线

C、 必须为字母或下划线

D、 可以是字母,数字和下划线中任一种字符

9、下面那个名称不可以作为自己定义的函数的合法名称?( )

A、 print

B、 len

C、 error

D、 Haha

10、现今非常流行的SQL(数据库语言)注入攻击属于下列哪一项漏洞的利用?( )

A、 域名服务的欺骗漏洞

B、 邮件服务器的编程漏洞

C、 WWW服务的编程漏洞

D、 FTP服务的编程漏洞

11、.IPSec包括报文验证头协议AH 协议号()和封装安全载荷协议ESP协议号( ) 。

A、 51 50

B、 50 51

C、 47 48

D、 48 47

12、SYN攻击属于DOS攻击的一种,它利用()协议缺陷,通过发送大量的半连接请求,耗费CPU和内存资源?( )

A、 UDP

B、 ICMP

C、 TCP

D、 OSPF

13、POP3服务器使用的监听端口是?( )

A、 TCP的25端口

B、 TCP的110端口

C、 UDP的25端口

D、 UDP的110端口

14、一个基于特征的IDS应用程序需要下列选项中的哪一项来对一个攻击做出反应?( )

A、 正确配置的DNS

B、 正确配置的规则

C、 特征库

D、 日志

15、下列工具中可以直接从内存中读取windows 密码的是?( )

A、 getpass

B、 QuarkssPwDump

C、 SAMINSIDE

D、 John

16、利用虚假IP地址进行ICMP报文传输的攻击方法称为?( )

A、 ICMP泛洪

B、 死亡之ping

C、 LAND攻击

D、 Smurf攻击

17、关于函数,下面哪个说法是错误的?( )

A、 函数必须有参数

B、 函数可以有多个函数

C、 函数可以调用本身

D、 函数内可以定义其他函数

18、在TCP/IP参考模型中,与OSI参考模型的网络层对应的是?( )

A、 主机-网络层

B、 传输层

C、 互联网层

D、 应用层

19、MD5的主循环有( ) 轮。

A、 3

B、 4

C、 5

D、 8

20、Open函数中w 参数的作用是?( )

A、 读文件内容

B、 写文件内容

C、 删除文件内容

D、 复制文件内容

21、根据工信部明确的公共互联网网络安全突发事件应急预案文件,公共互联网网络突发事件等级最高可标示的颜色是什么?()

A、 红色

B、 黄色

C、 蓝色

D、 橙色

22、下列选项哪列不属于网络安全机制?( )

A、 加密机制

B、 数据签名机制

C、 解密机制

D、 认证机制

23、以下选项中,不属于结构化程序设计方法的是哪个选项?( )

A、 可封装

B、 自顶向下

C、 逐步求精

D、 模块化

24、关于并行数据库,下列说法错误的是( ) 。

A、 层次结构可以分为两层,顶层是无共享结构,底层是共享内存或共享磁盘结构

B、 无共享结构通过最小化共享资源来降低资源竞争,因此具有很高的可扩展性,适合于OLTP应用

C、 并行数据库系统经常通过负载均衡的方法来提高数据库系统的业务吞吐率

D、 并行数据库系统的主要目的是实现场地自治和数据全局透明共享

25、下面不是 Oracle 数据库支持的备份形式的是( ) 。

A、 冷备份

B、 温备份

C、 热备份

D、 逻辑备份

26、Linux中,通过chmod修改权限设置,正确的是?( )

A、 chmod test.jpg +x

B、 chmod u+8 test.jpg

C、 chmod 777 test.jpg

D、 chmod 888 test.jpg

27、windows自带FTP服务器的日志文件后缀为?( )

A、 evt或.evtx

B、 log

C、 w3c

D、 txt

28、部署IPSEC VPN时,配置什么样的安全算法可以提供更可靠的数据加密( )。

A、 DES

B、 3DES

C、 SHA

D、 128位的MD5

29、如果明文为abc,经恺撒密码-加密后,密文bcd,则密钥为?

( )

A、 1

B、 2

C、 3

D、 4

30、部署IPSEC VPN 网络时我们需要考虑IP地址的规划,尽量在分支节点使用可以聚合的IP地址段,其中每条加密ACL将消耗多少IPSEC SA资源( ) 。

A、 1个

B、 2个

C、 3个

D、 4个

31、部署IPSEC VPN 网络时我们需要考虑IP地址的规划,尽量在分支节点使用可以聚合的IP地址段,其中每条加密ACL将消耗多少IPSEC SA资源( ) 。

A、 1个

B、 2个

C、 3个

D、 4个

32、DES的秘钥长度是多少Bit?( )

A、 6

B、 56

C、 128

D、 32

33、VIM命令中,用于删除光标所在行的命令是?( )

A、 dd

B、 dw

C、 de

D、 db

34、Linux软件管理rpm命令,说法不正确的是?( )

A、 -v 显示详细信息

B、 -h: 以#显示进度;每个#表示2%

C、 -q PACKAGE_NAME:查询指定的包是否已经安装

D、 -e 升级安装包

35、RIP路由协议有RIP v1 和RIP v2两个版本,下面关于这两个版本的说法错误的是( ) 。

A、 RIP v1和RIP v2都具有水平分割功能

B、 RIP v1 是有类路由协议,RIP v2是无类路由协议

C、 RIP v1 和 RIP v2 都是以跳数作为度量值

D、 RIP v1 规定跳数的最大值为15,16跳视为不可达;而RIP v2无此限制

二、 多选题(每题 3 分,共 10 题,共 30 分)

1、SQL Server提供了DES、RC2、RC4和AES等加密算法,没有某种算法能适应所有要求,每种算法都有优劣势,但选择算法需要有如下共通之处( ) 。

A、 强加密通常会比较弱的加密占用更多的CPU资源

B、 长密钥通常会比短密钥生成更强的加密

C、 如果加密大量数据,应使用对称密钥来加密数据,并使用非对称密钥来加密该对称密钥

D、 可以先对数据进行加密,然后再对其进行压缩

2、以下关于TCP和UDP协议的说法错误的是?( )

A、 没有区别,两者都是在网络上传输数据

B、 TCP是一个定向的可靠的传输层协议,而UDP是一个不可靠的传输层协议

C、 UDP是一个局域网协议,不能用于Interner传输,TCP则相反

D、 TCP协议占用带宽较UDP协议多

3、关于函数中变量的定义,哪些说法是正确的?( )

A、 即使函数外已经定义了这个变量,函数内部仍然可以定义

B、 如果一个函数已经定义了name变量,那么其他的函数就不能再定义

C、 函数可以直接引用函数外部定义过的变量

D、 函数内部只能定义一个变量

4、下面标准可用于评估数据库的安全级别的有( )

A、 TCSEC

B、 IFTSEC

C、 CC DBMS.PP

D、 GB17859-1999E.TD

5、安全的网络通信必须考虑以下哪些方面?( )

A、 加密算法

B、 用于加密算法的秘密信息

C、 秘密信息的分布和共享

D、 使用加密算法和秘密信息以获得安全服务所需的协议

6、RC4加密算法被广.泛应用,包括( )

A、 SSL/TLS

B、 WEP协议

C、 WPA协议

D、 数字签名

7、VIM的工作模式,包括哪些?( )

A、 命令模式

B、 输入模式

C、 高亮模式

D、 底行模式

8、在反杀伤链中,情报可以分为那几个层次?( )

A、 战斗

B、 战略

C、 战区

D、 战术

9、我国现行的信息安全法律体系框架分为( )三个层面。

A、信息安全相关的国家法律

B、信息安全相关的行政法规和部分规章

C、信息安全相关的地方法规/规章和行业规定

D、信息安全相关的个人职业素养

10、信息道德与信息安全问题一直存在的原因有( )。

A、信息系统防护水平不高

B、信息安全意识不强

C、信息安全法律法规不完善

D、网络行为道德规范尚未形成

相关文章:

2024年甘肃省职业院校技能大赛信息安全管理与评估 样题二 理论题

竞赛需要完成三个阶段的任务,分别完成三个模块,总分共计 1000分。三个模块内容和分值分别是: 1.第一阶段:模块一 网络平台搭建与设备安全防护(180 分钟,300 分)。 2.第二阶段:模块二…...

从代码到项目管理:程序员的职业跃迁与PMP认证之路

哈喽,我是eleven,软件工程专业毕业,工作六年多的时间从事过测试岗、研发岗、项目经理岗。一路走来一直按照自己的职业规划向前发展,每一步都成功转型,目前已顺利拿到PMP项目管理资格认证。希望能通过自己的经验给大家带来些许帮助…...

空间形状对结构加法产物的影响

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 1 0 0 0 0 1 有2个点被固定在一个5*5的平面内,在这个平面内还有2个点在随机的运动。最终这4个点是如何分布的? 1 - - - 5 - - 1 9 - - 1 - 13 - - - 1 1 1 - 1 …...

构建高效外卖系统:技术实践与代码示例

外卖系统在现代社会中扮演着重要的角色,为用户提供了便捷的用餐解决方案。在这篇文章中,我们将探讨构建高效外卖系统的技术实践,同时提供一些基础的代码示例,帮助开发者更好地理解和应用这些技术。 1. 技术栈选择 构建外卖系统…...

HCIP-BGP选路实验

一.实验拓扑图 二.详细配置 R1 interface GigabitEthernet0/0/0 ip address 12.1.1.1 255.255.255.0interface LoopBack0 ip address 1.1.1.1 255.255.255.0interface LoopBack1 ip address 10.1.1.1 255.255.255.0bgp 1 router-id 1.1.1.1 peer 12.1.1.2 as-number 2ipv4-fa…...

线性表--顺序表

目录 1.什么是顺序表 2.动态顺序表实现 2.1动态顺序表结构体 2.2初始化 2.3打印验证函数 2.4判断是否扩容,按需扩容 2.5头插/尾插 2.6头删/尾删 2.7指定位置插入数据/指定位置删除数据 3.动态顺序表代码 1.什么是顺序表 线性表是n个具有相同特性的数据元素的…...

前端面试题:节流和防抖

节流和防抖都是通过降低事件执行的频率而达到节省资源的效果 节流 一段时间只执行一次,多少秒之后获取验证码、resize 事件和scroll 事件等 类似王者荣耀中的传送,一段时间内只能传送一次,具体实现如下: function throttle(fn, delay) {let lastTime = 0;return functi…...

网络工程师学习笔记——交换机路由器 数据传输

交换机和路由器是数据通信最核心,也是所有网工最熟悉的设备。今天学习:交换机%路由器数据传输过程。 目录 一、交换机 1、交换机原理 2、交换机数据传输过程 3、交换机基本原理配置命令 二、路由器 1、路由器原理 2、路由器数据传输过程 3、静态…...

【论文笔记】A Survey on 3D Gaussian Splatting

原文链接:https://arxiv.org/abs/2401.03890 1. 引言 NeRF在计算效率和可控性上具有局限性,这导致了3D高斯溅射(3D GS)的出现,重新定义了场景表达和渲染。 3D GS通过引入新的场景表达技术,用大量的3D高斯…...

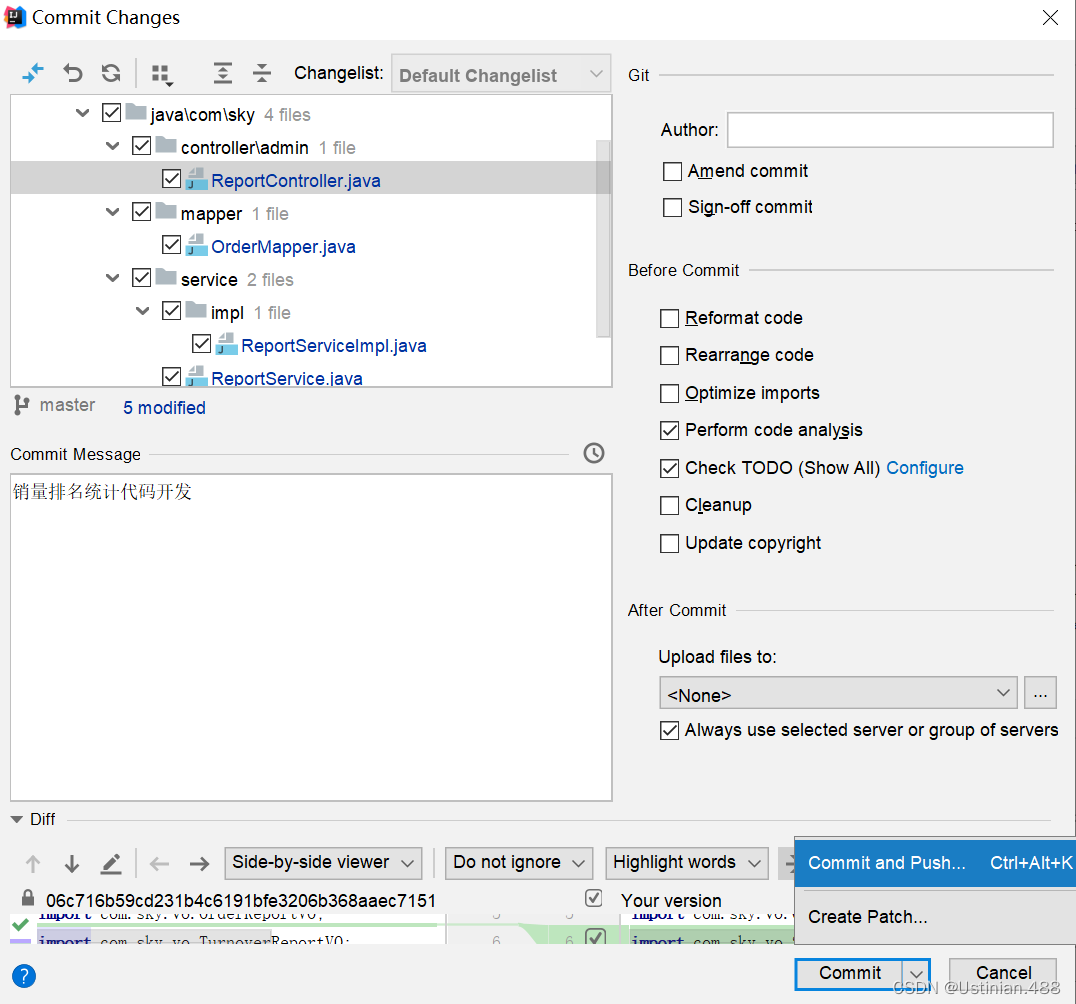

项目实战————苍穹外卖(DAY11)

苍穹外卖-day11 课程内容 Apache ECharts 营业额统计 用户统计 订单统计 销量排名Top10 功能实现:数据统计 数据统计效果图: 1. Apache ECharts 1.1 介绍 Apache ECharts 是一款基于 Javascript 的数据可视化图表库,提供直观&#x…...

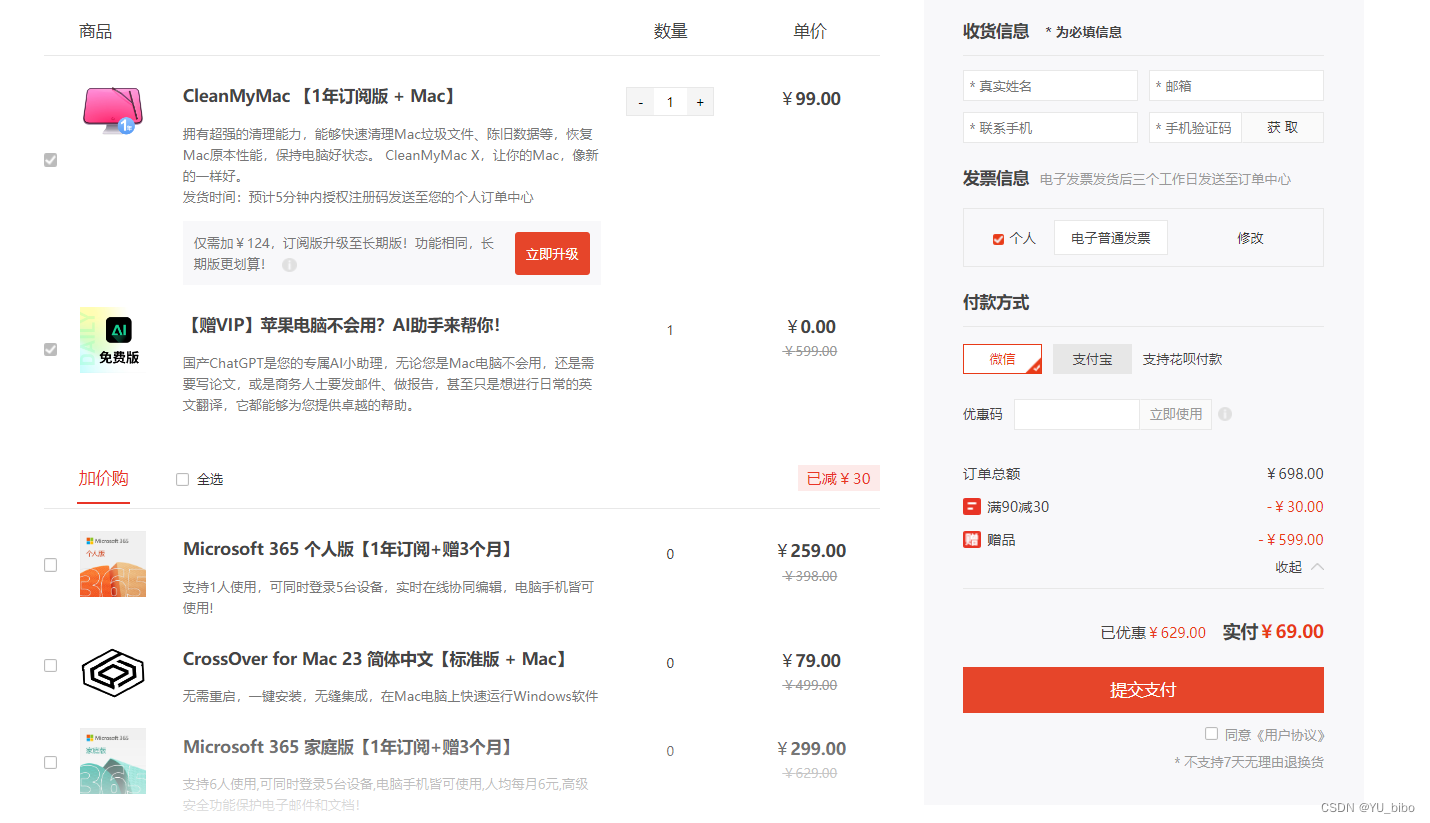

非常好用的Mac清理工具CleanMyMac X 4.14.7 如何取消您对CleanMyMac X的年度订购

CleanMyMac X 4.14.7是Mac平台上的一款非常著名同时非常好用的Mac清理工具。全方位扫描您的Mac系统,让垃圾无处藏身,您只需要轻松单击2次鼠标左键即可清理数G的垃圾,就这么简单。瞬间提升您Mac速度。 CleanMyMac X 4.14.7下载地址:…...

【51单片机系列】proteus仿真单片机的串口通信

本文参考:https://zhuanlan.zhihu.com/p/425809292。 在proteus之外使用串口软件和单片机通信。通过在proteus设计一个单片机接收PC发送的数据,并将接收的数据发送出去,利用软件【Configure Virtual Serial Port Driver】创建一对虚拟串口&am…...

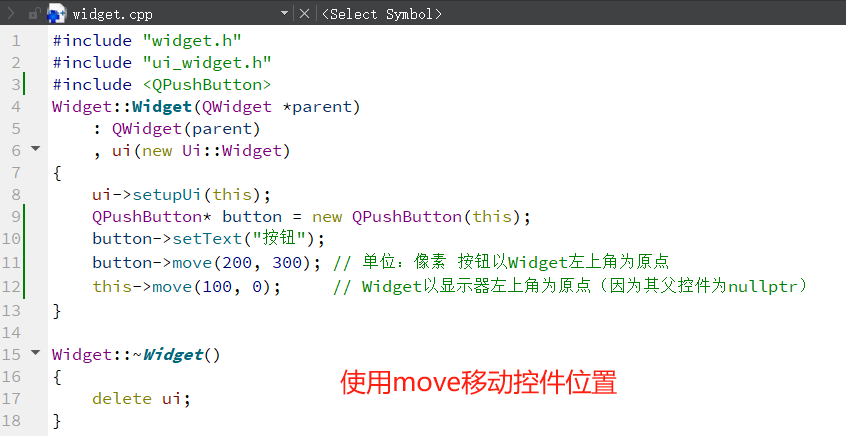

【Qt】对象树与坐标系

需要云服务器等云产品来学习Linux的同学可以移步/-->腾讯云<--/-->阿里云<--/-->华为云<--/官网,轻量型云服务器低至112元/年,新用户首次下单享超低折扣。 目录 一、Qt Creator快捷键 二、对象树 1、对象树的析构 2、自定义类的编写…...

【设计模式】腾讯二面:自动贩卖机/音频播放器使用了什么设计模式?

状态模式是什么? 状态模式,也被称作状态对象模式,是一种行为设计模式。 当一个对象的内在状态改变时,允许改变其行为,这个对象看起来像是改变了其类。 它让对象在其内部状态改变时改变自己的行为。外部调用者无需了…...

、类的成员函数指针)

转换操作符转换类型:普通函数指针(普通函数、类的静态函数)、类的成员函数指针

一、转换操作符的定义 转换操作符是一种特殊的类成员函数 ,它定义将类类型值转变为其他类型值的转换,转换操作符在类定义体内声明,在保留字operator之后跟着转换的目标类型,转换函数采用如下通用形式: operator type(…...

易控智驾高精度地图开发工程师校招一面、二面面经

本文介绍2024届秋招中,北京易控智驾科技有限公司的高精度地图开发工程师岗位的2场面试基本情况、提问问题等。 12月投递了北京易控智驾科技有限公司的高精度地图开发工程师岗位,所在部门暂不清楚。目前完成了一面、二面流程,在这里记录一下2场…...

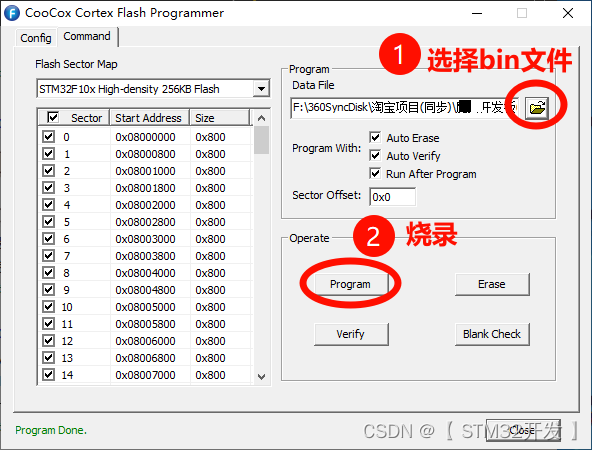

用VSCode玩STM32的烧录工具 CooCox Cortex Flash Programmer

一、下载软件 经热心兄弟推荐的版本,不知道有没有版权,如有版权问题,请通知删除。 CSDN - 0积分下载:https://download.csdn.net/download/qq_49053936/88744187 二、生成bin文件 插件不同,方法有所不同,各…...

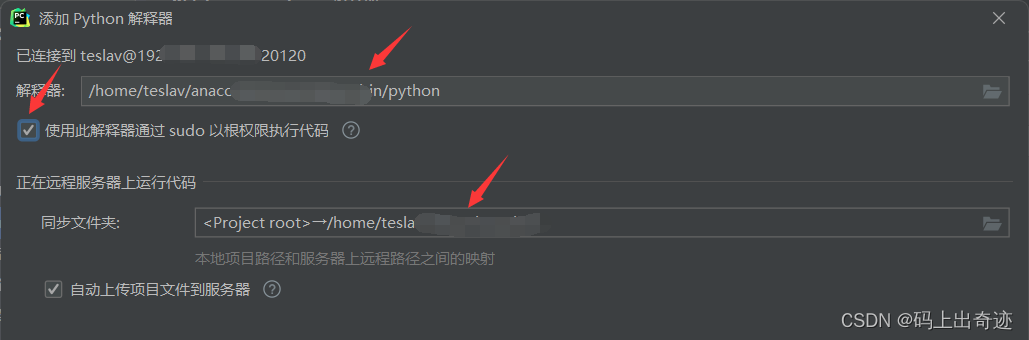

Pycharm无法刷新远程解释器的框架: Can‘t get remote credentials for deployment server

在Pycharm上部署项目到远程服务器,有时候需要启动SSH会话,启动的时候发现没反应,且事件日志显示:无法刷新远程解释器的框架: Can’t get remote credentials for deployment server 观察pycharm界面最下边,发现“无默…...

c++设计模式之单例模式

介绍 一个类无论创建多少对象,都只能得到一个实例 A* p1new A(); A* p2new A(); A* p3new A(); 如上述代码中,我们通过new运算符创建出了类A的三个对象实例,而我们现在要做的是,如何设计类A,使得上述代码运行之后永远…...

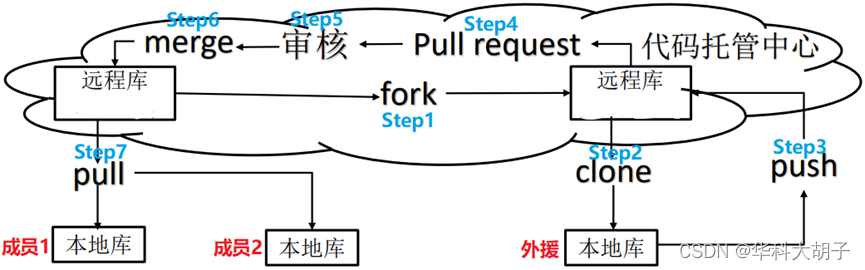

Git学习笔记(第5章):Git团队协作机制

目录 5.1 团队内协作 5.2 跨团队协作 Git进行版本控制都是在本地库操作的。若想使用Git进行团队协作,就必须借助代码托管中心。 5.1 团队内协作 问题引入:成员1(大佬)利用Git在宿主机上初始化本地库,完成代码的整体…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院挂号小程序

一、开发准备 环境搭建: 安装DevEco Studio 3.0或更高版本配置HarmonyOS SDK申请开发者账号 项目创建: File > New > Create Project > Application (选择"Empty Ability") 二、核心功能实现 1. 医院科室展示 /…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

C++八股 —— 单例模式

文章目录 1. 基本概念2. 设计要点3. 实现方式4. 详解懒汉模式 1. 基本概念 线程安全(Thread Safety) 线程安全是指在多线程环境下,某个函数、类或代码片段能够被多个线程同时调用时,仍能保证数据的一致性和逻辑的正确性…...

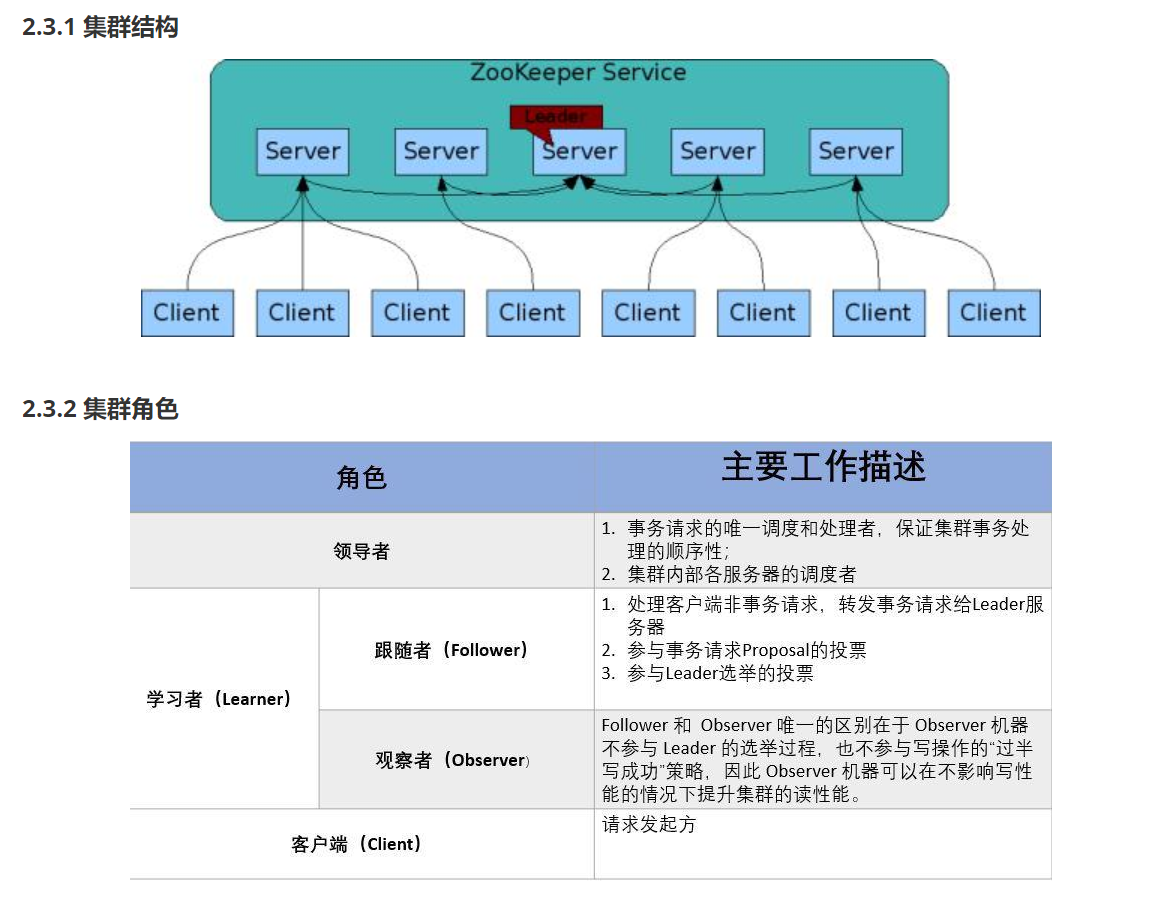

HDFS分布式存储 zookeeper

hadoop介绍 狭义上hadoop是指apache的一款开源软件 用java语言实现开源框架,允许使用简单的变成模型跨计算机对大型集群进行分布式处理(1.海量的数据存储 2.海量数据的计算)Hadoop核心组件 hdfs(分布式文件存储系统)&a…...

Linux 内存管理实战精讲:核心原理与面试常考点全解析

Linux 内存管理实战精讲:核心原理与面试常考点全解析 Linux 内核内存管理是系统设计中最复杂但也最核心的模块之一。它不仅支撑着虚拟内存机制、物理内存分配、进程隔离与资源复用,还直接决定系统运行的性能与稳定性。无论你是嵌入式开发者、内核调试工…...

动态 Web 开发技术入门篇

一、HTTP 协议核心 1.1 HTTP 基础 协议全称 :HyperText Transfer Protocol(超文本传输协议) 默认端口 :HTTP 使用 80 端口,HTTPS 使用 443 端口。 请求方法 : GET :用于获取资源,…...

Java数值运算常见陷阱与规避方法

整数除法中的舍入问题 问题现象 当开发者预期进行浮点除法却误用整数除法时,会出现小数部分被截断的情况。典型错误模式如下: void process(int value) {double half = value / 2; // 整数除法导致截断// 使用half变量 }此时...

在Mathematica中实现Newton-Raphson迭代的收敛时间算法(一般三次多项式)

考察一般的三次多项式,以r为参数: p[z_, r_] : z^3 (r - 1) z - r; roots[r_] : z /. Solve[p[z, r] 0, z]; 此多项式的根为: 尽管看起来这个多项式是特殊的,其实一般的三次多项式都是可以通过线性变换化为这个形式…...

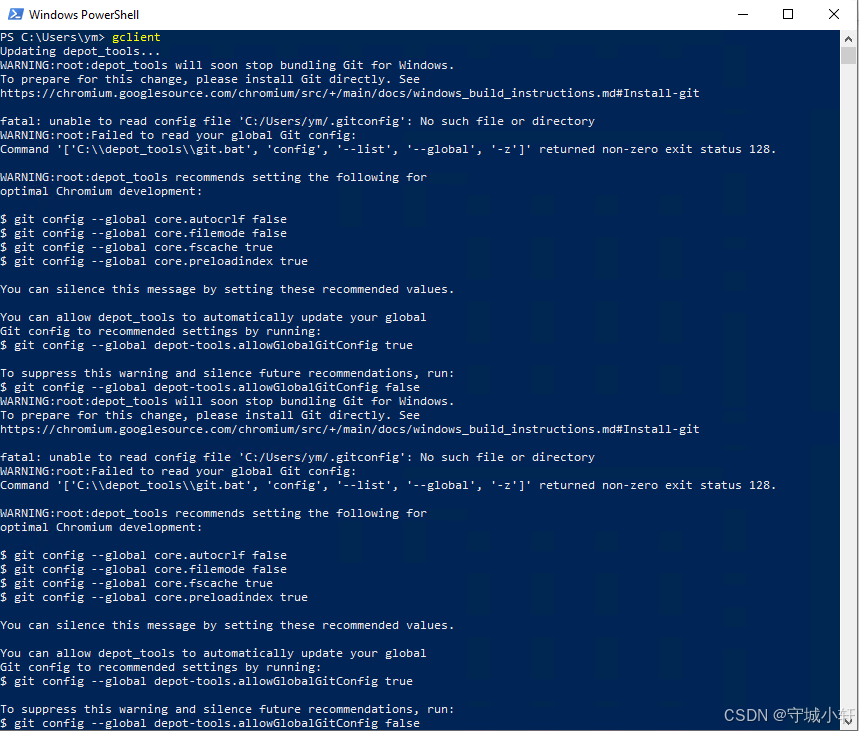

Chromium 136 编译指南 Windows篇:depot_tools 配置与源码获取(二)

引言 工欲善其事,必先利其器。在完成了 Visual Studio 2022 和 Windows SDK 的安装后,我们即将接触到 Chromium 开发生态中最核心的工具——depot_tools。这个由 Google 精心打造的工具集,就像是连接开发者与 Chromium 庞大代码库的智能桥梁…...