网络安全产品之认识防毒墙

在互联网发展的初期,网络结构相对简单,病毒通常利用操作系统和软件程序的漏洞发起攻击,厂商们针对这些漏洞发布补丁程序。然而,并不是所有终端都能及时更新这些补丁,随着网络安全威胁的不断升级和互联网的普及,病毒往往能够轻易地感染大量计算机。在这样的背景下,防毒墙应运而生。

接下来让我们认识一下防毒墙。

一、什么是防毒墙

防毒墙是一种网络安全设备,通常部署在网络的入口处,用于对网络传输中的病毒进行过滤。通俗地说,防毒墙可以部署在企业局域网和互联网交界的地方,阻止病毒从互联网侵入内网。防毒墙通过多种技术手段来检测和过滤病毒,包括启发式分析、特征码匹配、行为分析、人工智能等。它能够识别和阻止各种类型的病毒,包括文件病毒、宏病毒、蠕虫病毒、木马病毒等。防毒墙主要体现在病毒杀除的功能,同时部分设备也具有关键字过滤(如色情、反动)、垃圾邮件阻止和一定防火墙的功能。

二、防毒墙主要功能

1、专注病毒过滤,阻断病毒传输,工作协议层为ISO的2-7层,分析数据包中的传输数据内容,运用病毒分析技术处理病毒体,具有防火墙访问控制功能模块

2、基于网络层过滤病毒,主动防御病毒于网络之外;网关设备配置病毒过滤策略,方便、扼守咽喉;过滤出入网关的数据;与杀毒软件联动建立多层次反病毒体系。

3、内容过滤,防毒墙可以对网络流量中的内容进行过滤,如禁止不适当的网站、阻止恶意邮件等。

4、部分设备也具有一定防火墙,能够检测进出网络内部的数据,对http、ftp、SMTP、IMAP和POP3五种协议的数据进行病毒扫描,一旦发现病毒就会采取相应的手段进行隔离或查杀,在防护病毒方面起到了非常大的作用。

三、防毒墙的工作原理

防毒墙是一种专门设计用于检测和阻止网络传输中的病毒和其他恶意软件的网络安全设备。它的工作原理主要涉及以下几个步骤:

- 智能感知引擎:防毒墙首先通过智能感知引擎对网络流量进行深层分析,识别出流量对应的协议类型和文件传输的方向。这一步是为了判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

- 特征提取与匹配:一旦流量被识别并经过初步筛选,防毒墙会进行特征提取。提取后的特征与防毒墙中的病毒特征库进行匹配。如果匹配成功,则认为该文件为病毒文件,并按照配置文件中的响应动作进行处理。

- 白名单机制:为了提高反病毒的检测效率,防毒墙支持白名单机制。管理员可以为信任的域名、URL、IP地址或IP地址段配置白名单规则。对于命中白名单的流量,防毒墙将不会对其进行病毒检测。

- 联动检测功能:为了增强病毒检测的准确性,对于未命中病毒特征库的文件,防毒墙具备联动检测功能。通过将文件送入沙箱进行深度检测,进一步提高对未知病毒的防范能力。

- 日志系统:防毒墙还提供日志系统,用于定位感染源。通过分析日志数据,管理员可以追踪病毒的来源,及时发现并处理安全威胁。

防毒墙通过上述步骤对网络流量进行实时检测和过滤,旨在阻止病毒和其他恶意软件的传播,保护企业网络的安全。

四、防毒墙查杀方式

防毒墙的查杀方式主要包括特征码技术和行为查杀技术两种。

- 特征码技术:防毒墙通过病毒特征库来识别病毒,特征库包含了各种病毒的特征码。当防毒墙扫描到被检测信息与特征库中的特征码匹配时,就认为该被检测信息为病毒。特征码技术是传统的病毒查杀方式,准确率高,但是对新病毒的应对能力较差。

- 行为查杀技术:当病毒在运行的时候会有各种行为特征,比如会在系统里增加有特殊后缀的文件,监控用户行为等。防毒墙通过监控病毒的行为特征,当检测到某被检测信息有这些特征行为时,则认为该被检测信息为病毒。行为查杀技术对新病毒的应对能力强,但是误报率较高。

在实际应用中,防毒墙通常会结合使用这两种技术,以提高病毒的查杀效果。同时,防毒墙也会不断更新病毒库和升级引擎,以应对不断变化的病毒威胁。

防毒墙通过多种技术手段来识别高危险性的安全漏洞。以下是一些常用的技术:

- 漏洞扫描:防毒墙具备漏洞扫描功能,可以定期或实时地对网络中的终端设备进行漏洞扫描,检查操作系统、应用程序等是否存在已知的漏洞。一旦发现漏洞,防毒墙会立即发出警报,并采取相应的措施进行修复或隔离。

- 威胁情报:防毒墙通过收集和分析威胁情报数据,了解最新的病毒、恶意软件、黑客组织等信息,从而发现高危险性的安全漏洞。防毒墙会将这些情报数据与网络流量进行比对,一旦发现异常行为或可疑数据,就会立即进行拦截和清除。

- 行为分析:防毒墙通过监控网络流量中病毒的行为特征,可以识别出高危险性的安全漏洞。例如,某些病毒会在系统里增加有特殊后缀的文件、监控用户行为等。防毒墙通过分析这些行为特征,一旦发现可疑行为,就会立即采取相应的措施进行处置。

- 人工智能技术:防毒墙采用人工智能技术,通过机器学习和深度学习算法,不断学习和分析网络流量中的数据特征,从而识别出高危险性的安全漏洞。人工智能技术可以自动识别未知病毒、恶意软件等威胁,并采取相应的措施进行拦截和清除。

五、防毒墙的使用方式

1、透明模式:串联接入网络出口处,部署简单。

2、旁路代理模式:强制客户端的流量经过防病毒网关,防病毒网关仅仅需要处理要检测的相关协议,不需要处理其他协议的转发,可以较好的提高设备性能。

3、旁路模式:与旁路代理模式部署的拓扑一样,不同的是,旁路模式只能起到检测作用,对于已检测到的病毒无法做到清除。

六、防毒墙的应用场景

防毒墙的应用场景主要包括以下几个方面:

- 保护内部终端免受来自互联网的病毒攻击:对于无法保证内网所用终端全部安装杀毒软件或存在安全漏洞的企业,防毒墙可以部署在网关处,阻挡病毒从互联网进入内网,保护内网终端的安全。

- 控制病毒在网络之间爆发传播:大型网络中可能存在多个单位网络互联的情况,一个单位的病毒爆发可能会引发整个大网络的病毒传播。防毒墙可以部署在各单位网络边缘,严格控制病毒在网络之间的传播,防止大规模的病毒爆发。

- 保护重点服务器:随着服务器的广泛应用,防毒墙可以部署在网络出口处及接在重点服务器前,保护企业上网和服务器不受病毒入侵。

- 隔离外来不安全终端:当外来人员在企业内网进行访问互联网时,可能会携带病毒。在隔离区出口处部署防毒墙可以保护内部终端安全。

- U盘感染终端控制:U盘是病毒传播的重要途径之一。使用防毒墙可以帮助企业建立U盘安全区,当U盘安全使用区计算机含有病毒访问企业内部资源时,防毒墙进行病毒的过滤。

- 阻止内网终端对外部不良资源的滥用:防毒墙可以对网络流量中的内容进行过滤,如禁止不适当的网站、阻止恶意邮件等,从而防止内部用户滥用外部不良资源。

防毒墙适用于各种复杂的网络拓扑环境,可以根据用户的不同需要,具备针对HTTP、FTP、SMTP和POP3协议内容检查、清除病毒的能力,同时通过实施安全策略可以在网络环境中的内外网之间建立一道功能强大的防火墙体系。

七、防毒墙与防火墙

防毒墙与防火墙虽然只有一个字不同,但是他们是两种不同的网络安全产品,主要区别在于防护的侧重点和功能。

防火墙主要关注网络层的安全,通过IP地址、端口号等网络层面信息来判断是否允许数据包通过,从而防止非法访问和攻击。防火墙通常部署在网络的入口处,对所有进出的网络流量进行过滤和防护。

防毒墙则主要关注应用层的安全,通过对网络流量中的数据进行深度检测和过滤,来防止计算机病毒、蠕虫、特洛伊木马等恶意软件的传播。防毒墙通常部署在网络出口处,对所有进出的网络流量进行实时检测和过滤。

防火墙和防毒墙都是非常重要的网络安全产品,在实际应用中可以根据具体情况选择部署。同时,为了确保网络安全,还需要结合其他安全措施,如加密技术、身份认证等,来提高整个网络的安全性。

博客:http://xiejava.ishareread.com/

相关文章:

网络安全产品之认识防毒墙

在互联网发展的初期,网络结构相对简单,病毒通常利用操作系统和软件程序的漏洞发起攻击,厂商们针对这些漏洞发布补丁程序。然而,并不是所有终端都能及时更新这些补丁,随着网络安全威胁的不断升级和互联网的普及…...

android 防抖工具类,经纬度检查工具类

一:点击事件防抖工具类: public abstract class ThrottleClickListener implements View.OnClickListener {private long clickLastTimeKey 0;private final long thresholdMillis 500;//millisecondsOverridepublic void onClick(View v) {long curr…...

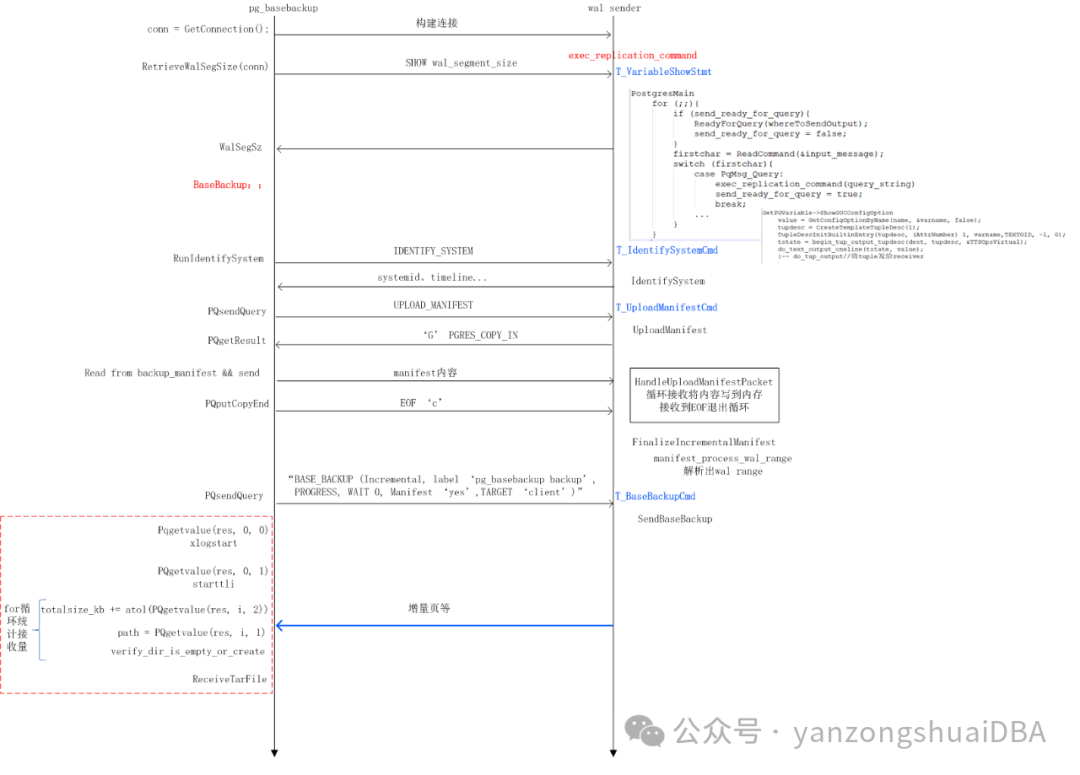

PgSQL - 17新特性 - 块级别增量备份

PgSQL - 17新特性 - 块级别增量备份 PgSQL可通过pg_basebackup进行全量备份。在构建复制关系时,创建备机时需要通过pg_basebackup全量拉取一个备份,形成一个mirror。但很多场景下,我们往往不需要进行全量备份/恢复,数据量特别大的…...

的非语法糖和语法糖的用法)

Vue3setup()的非语法糖和语法糖的用法

1、setup()的语法糖的用法 script标签上写setup属性,不需要export default {} setup() 都可以省 创建每个属性或方法时也不需要return 导入某个组件时也不需要注册 <script setup > // script标签上写setup属性,不需要export default {} set…...

HTTP状态信息

1xx: 信息 消息:描述:100 Continue服务器仅接收到部分请求,但是一旦服务器并没有拒绝该请求,客户端应该继续发送其余的请求。101 Switching Protocols服务器转换协议:服务器将遵从客户的请求转换到另外一种协议。 2xx: 成功 消息:描述:200…...

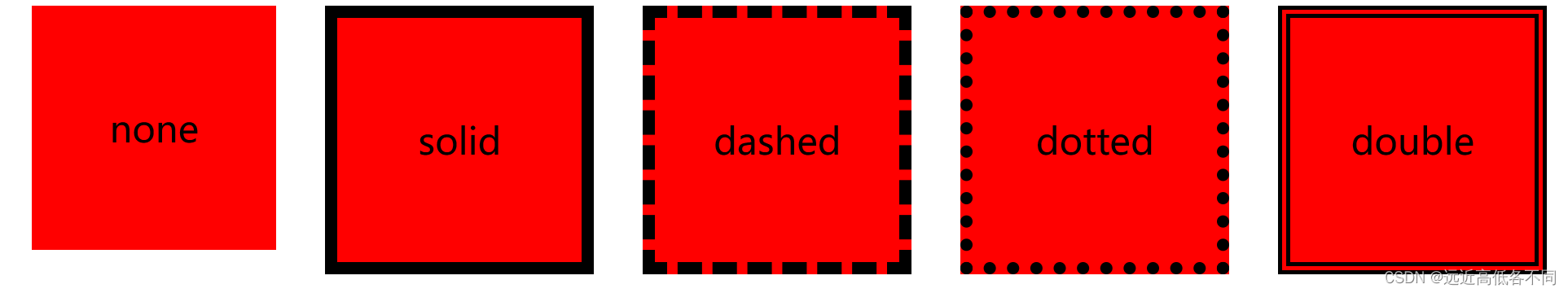

CSS之边框样式

让我为大家介绍一下边框样式吧!如果大家想更进一步了解边框的使用,可以阅读这一篇文章:CSS边框border 属性描述none没有边框,即忽略所有边框的宽度(默认值)solid边框为单实线dashed边框为虚线dotted边框为点线double边框为双实线 代码演示&…...

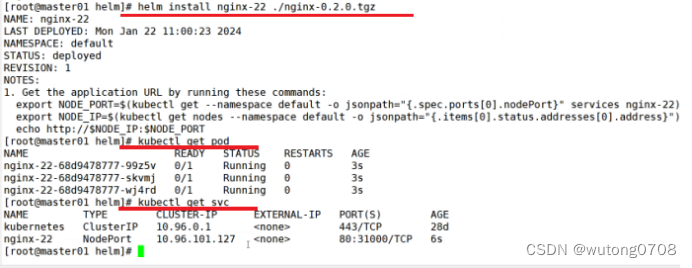

k8s-helm

Helm: 什么是helm,在没有这个heml之前,deployment service ingress的作用就是通过打包的方式,把deployment service ingress这些打包在一块,一键式的部署服务,类似于yum 官方提供的一个类似于安全仓库的功能,可以实现…...

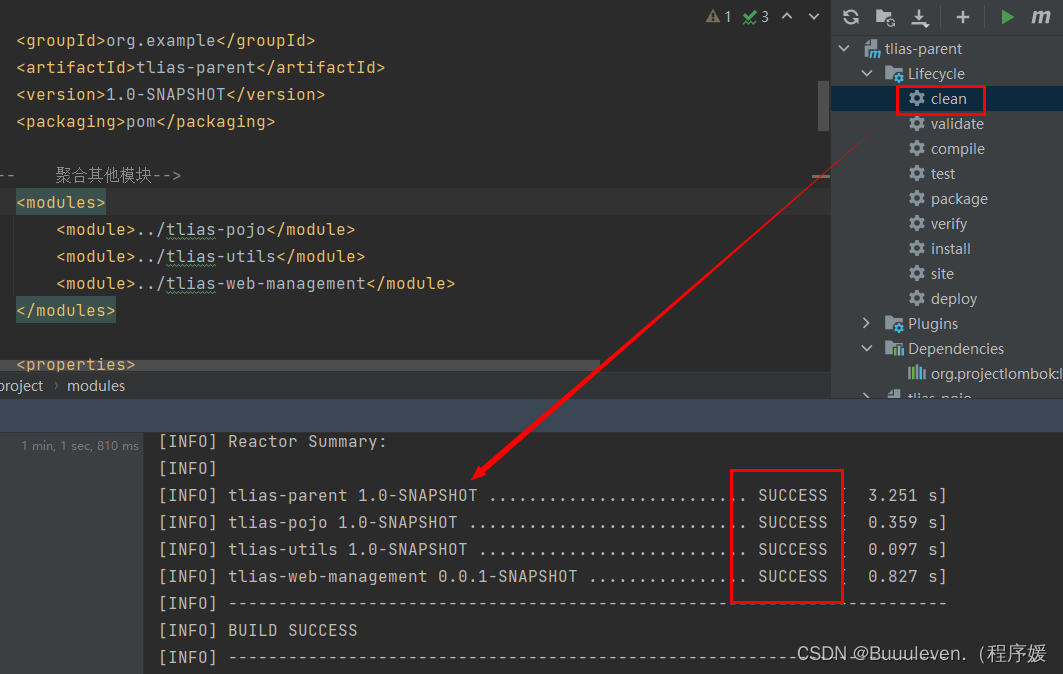

黑马程序员JavaWeb开发|Maven高级

一、分模块设计与开发 分模块设计: 将项目按照功能拆分成若干个子模块,方便项目的管理维护、扩展,也方便模块间的相互调用,资源共享。 注意:分模块开发需要先对模块功能进行设计,再进行编码。不会先将工…...

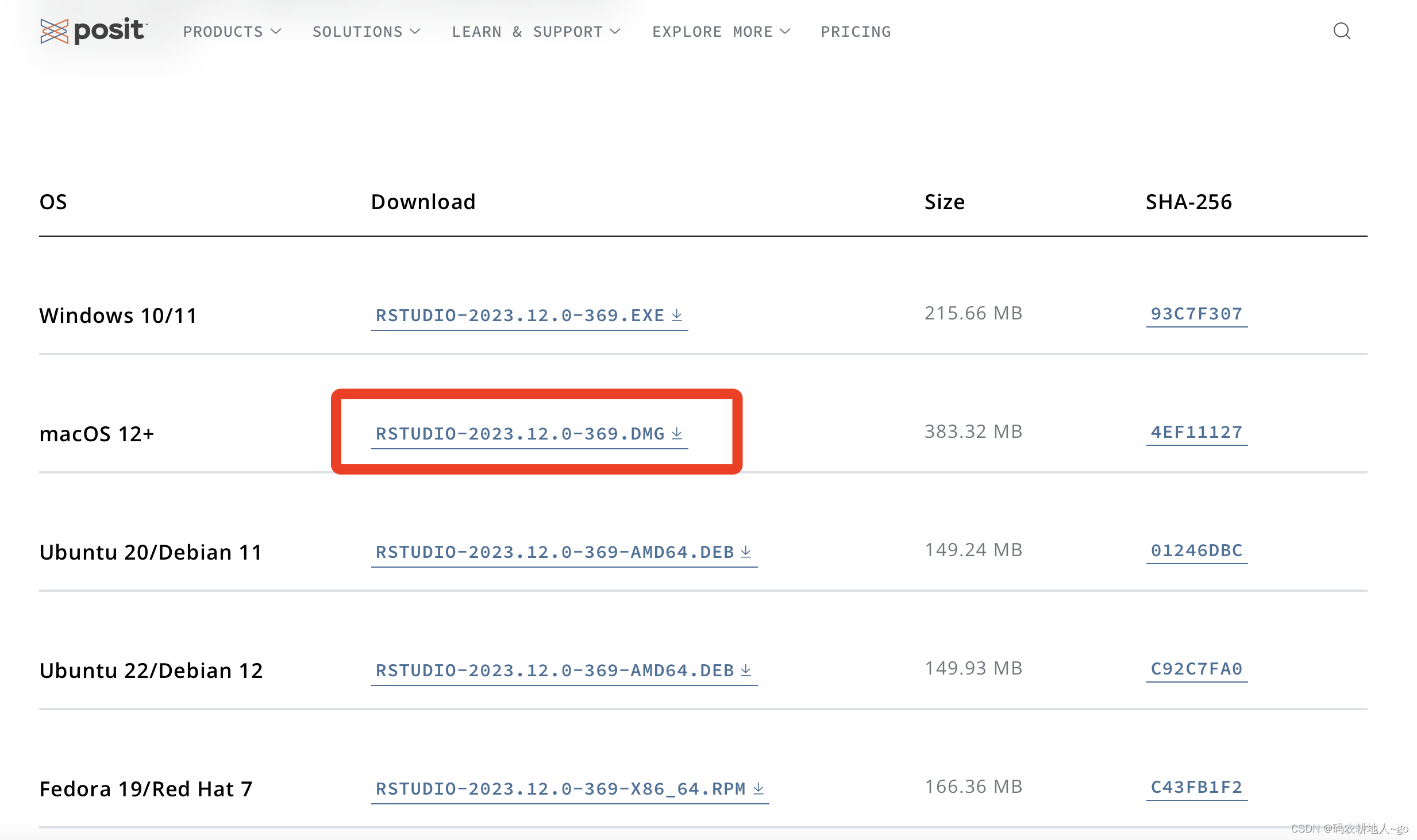

【经验分享】MAC系统安装R和Rstudio(保姆级教程)安装下载只需5min

最近换了Macbook的Air电脑,自然要换很多新软件啦,首先需要安装的就是R和Rstudio啦,网上的教程很多很繁琐,为此我特意总结了最简单实用的安装方式: 一、先R后Rstudio 二、R下载 下载网址:https://cran.r-project.org …...

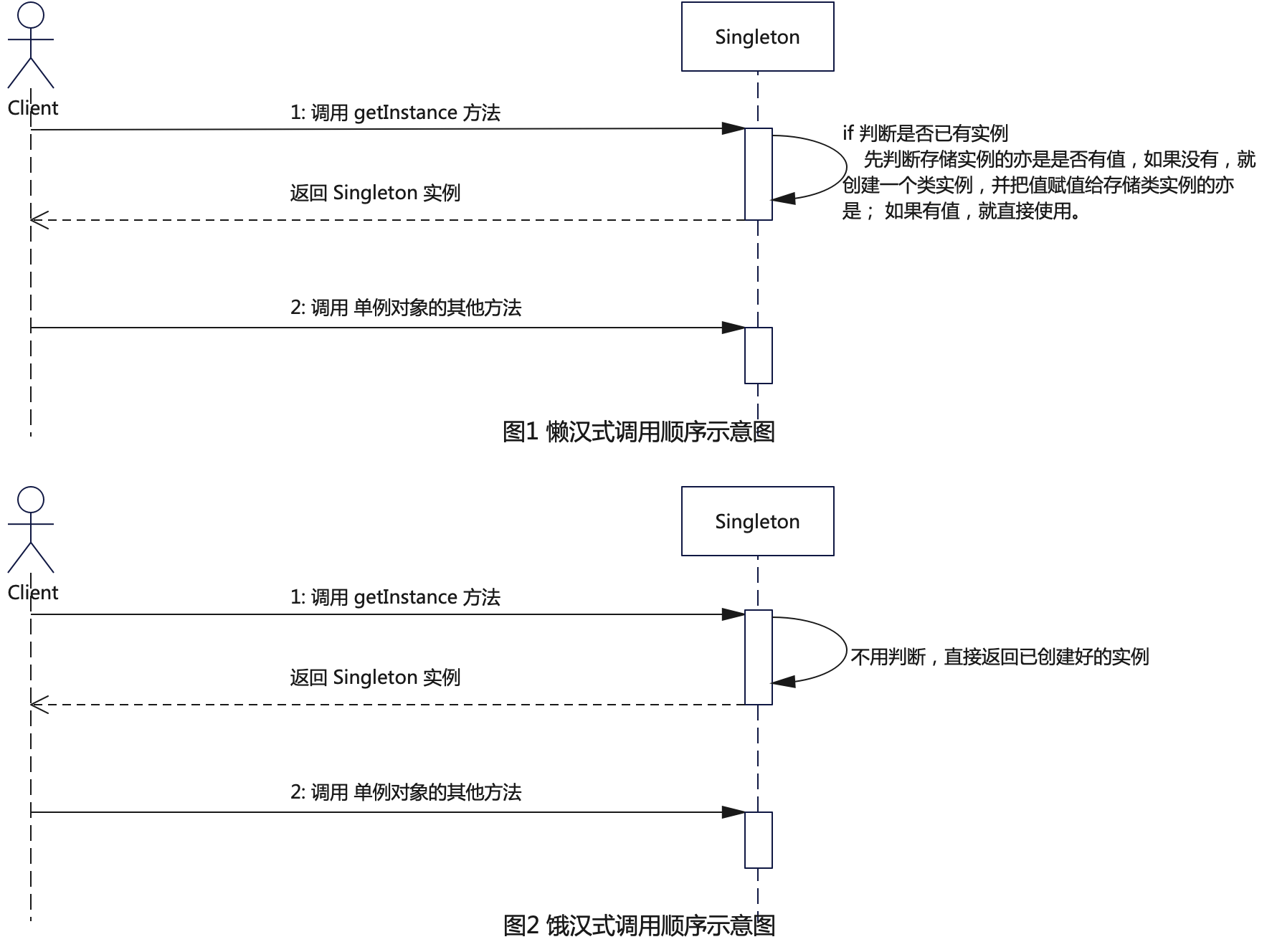

探索设计模式的魅力:“感受单例模式的力量与神秘” - 掌握编程的王牌技巧

在软件开发的赛场上,单例模式以其独特的魅力长期占据着重要的地位。作为设计模式中的一员,它在整个软件工程的棋盘上扮演着关键性角色。本文将带你深入探索单例模式的神秘面纱,从历史渊源到现代应用,从基础实现到高级技巧…...

SpringCloud Aliba-Seata【上】-从入门到学废【7】

目录 🧂.Seata是什么 🌭2.Seata术语表 🥓3.处理过程 🧈4.下载 🍿5.修改相关配置 🥞6.启动seata 1.Seata是什么 Seata是一款开源的分布式事务解决方案,致力于在微服务架构下提供高性能…...

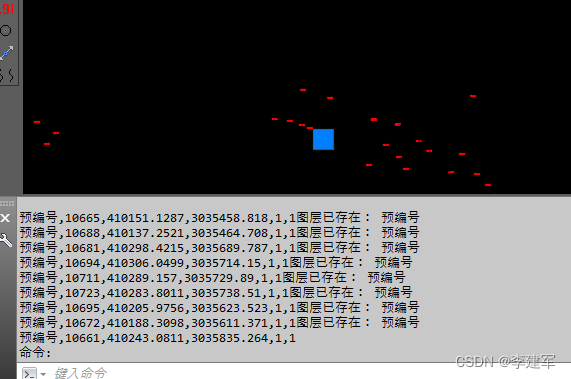

C# Cad2016二次开发选择csv导入信息(七)

//选择csv导入信息 [CommandMethod("setdata")] //本程序在AutoCAD的快捷命令是"DLLLOAD" public void setdata() {Microsoft.Win32.OpenFileDialog dlg new Microsoft.Win32.OpenFileDialog();dlg.DefaultExt ".csv";// Display OpenFileDial…...

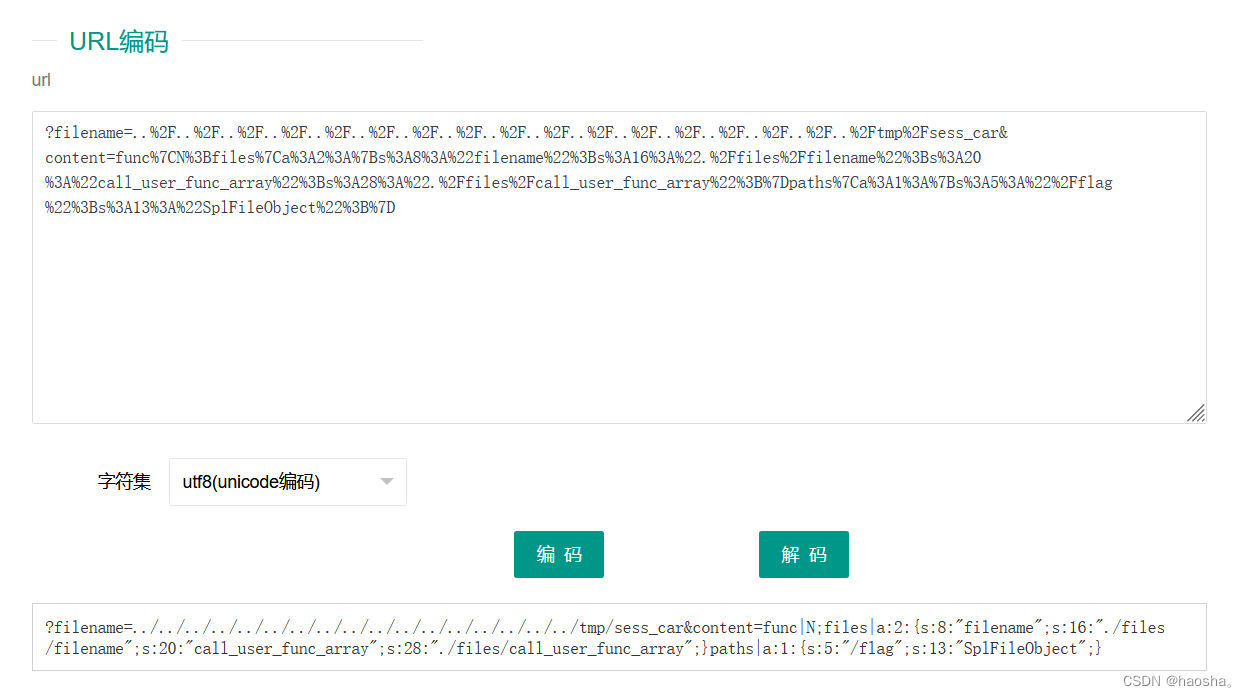

[陇剑杯 2021]日志分析

[陇剑杯 2021]日志分析 题目做法及思路解析(个人分享) 问一:单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名&…...

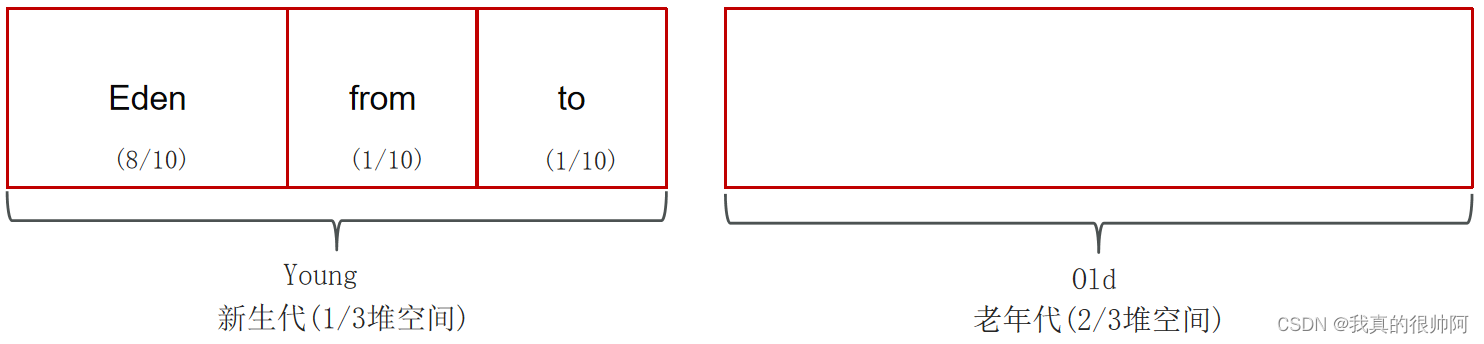

Java面试汇总——jvm篇

目录 JVM的组成: 1、JVM 概述(⭐⭐⭐⭐) 1.1 JVM是什么? 1.2 JVM由哪些部分组成,运行流程是什么? 2、什么是程序计数器?(⭐⭐⭐⭐) 3、介绍一下Java的堆(⭐⭐⭐⭐) 4、虚拟机栈(⭐⭐⭐⭐) 4.1 什么是虚拟机栈&…...

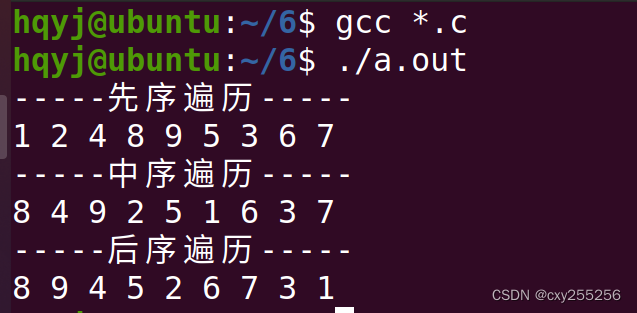

数据结构:完全二叉树(递归实现)

如果完全二叉树的深度为h,那么除了第h层外,其他层的节点个数都是满的,第h层的节点都靠左排列。 完全二叉树的编号方法是从上到下,从左到右,根节点为1号节点,设完全二叉树的节点数为sum,某节点编…...

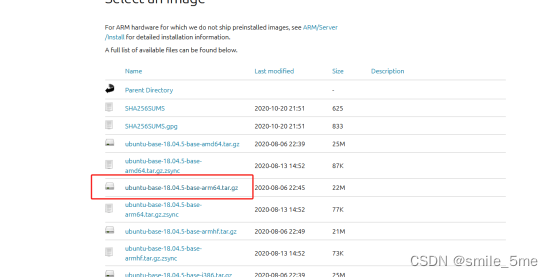

RK3568 移植Ubuntu

使用ubuntu-base构建根文件系统 1、到ubuntu官网获取 ubuntu-base-18.04.5-base-arm64.tar.gz Ubuntu Base 18.04.5 LTS (Bionic Beaver) 2、将获取的文件拷贝到ubuntu虚拟机,新建目录,并解压 mkdir ubuntu_rootfs sudo tar -xpf u...

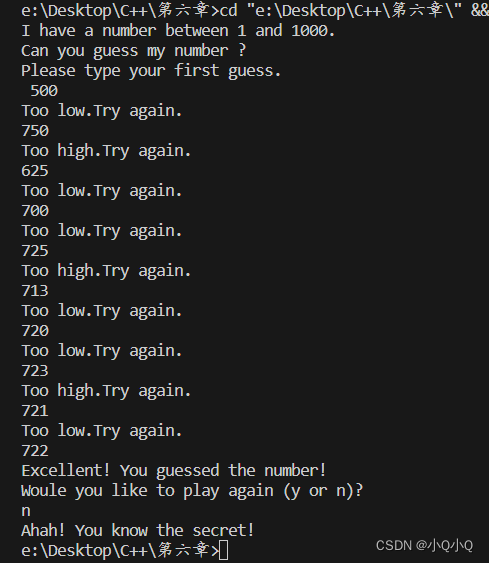

C++大学教程(第九版)6.34猜数字游戏 6.35 修改的猜数字游戏

文章目录 6.34题目代码运行截图6.35题目代码运行截图 6.34题目 猜数字游戏)编写一个程序,可以玩“猜数字”的游戏。具体描述如下:程序在1~1000之间的整数中随机选择需要被猜的数,然后显示: 代码 #include <iostream> #include <cstdlib>…...

【立创EDA-PCB设计基础】5.布线设计规则设置

前言:本文详解布线前的设计规则设置。经过本专栏中的【立创EDA-PCB设计基础】前几节已经完成了布局,接下来开始进行布线,在布线之前,要设置设计规则。 目录 1.间距设置 1.1 安全间距设置 1.2 其它间距设置 2.物理设置 2.1 导…...

ElementUI简介以及相关操作

ElementUI是一套基于Vue.js的桌面端组件库,提供了丰富的组件帮助开发人员快速构建功能强大、风格统一的页面。以下是ElementUI的简介以及相关操作: 简介:ElementUI是一套为开发者、设计师和产品经理准备的基于Vue 2.0的桌面端组件库ÿ…...

内存耗尽排查思路

内存耗尽排查思路 – WhiteNights Site 标签:日志 内存间断性耗尽问题的排查思路 先简单说下背景。排查了两天给我整麻了。 找了个镜像模板做虚拟机。但是发现只要一开机,内存每隔几秒就会被耗尽。看内存的波形图就和坐过山车一样,一会占…...

Linux应用开发之网络套接字编程(实例篇)

服务端与客户端单连接 服务端代码 #include <sys/socket.h> #include <sys/types.h> #include <netinet/in.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <arpa/inet.h> #include <pthread.h> …...

MPNet:旋转机械轻量化故障诊断模型详解python代码复现

目录 一、问题背景与挑战 二、MPNet核心架构 2.1 多分支特征融合模块(MBFM) 2.2 残差注意力金字塔模块(RAPM) 2.2.1 空间金字塔注意力(SPA) 2.2.2 金字塔残差块(PRBlock) 2.3 分类器设计 三、关键技术突破 3.1 多尺度特征融合 3.2 轻量化设计策略 3.3 抗噪声…...

大型活动交通拥堵治理的视觉算法应用

大型活动下智慧交通的视觉分析应用 一、背景与挑战 大型活动(如演唱会、马拉松赛事、高考中考等)期间,城市交通面临瞬时人流车流激增、传统摄像头模糊、交通拥堵识别滞后等问题。以演唱会为例,暖城商圈曾因观众集中离场导致周边…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

Leetcode 3577. Count the Number of Computer Unlocking Permutations

Leetcode 3577. Count the Number of Computer Unlocking Permutations 1. 解题思路2. 代码实现 题目链接:3577. Count the Number of Computer Unlocking Permutations 1. 解题思路 这一题其实就是一个脑筋急转弯,要想要能够将所有的电脑解锁&#x…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

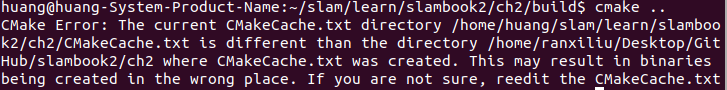

视觉slam十四讲实践部分记录——ch2、ch3

ch2 一、使用g++编译.cpp为可执行文件并运行(P30) g++ helloSLAM.cpp ./a.out运行 二、使用cmake编译 mkdir build cd build cmake .. makeCMakeCache.txt 文件仍然指向旧的目录。这表明在源代码目录中可能还存在旧的 CMakeCache.txt 文件,或者在构建过程中仍然引用了旧的路…...

集成 Mybatis-Plus 和 Mybatis-Plus-Join)

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join

纯 Java 项目(非 SpringBoot)集成 Mybatis-Plus 和 Mybatis-Plus-Join 1、依赖1.1、依赖版本1.2、pom.xml 2、代码2.1、SqlSession 构造器2.2、MybatisPlus代码生成器2.3、获取 config.yml 配置2.3.1、config.yml2.3.2、项目配置类 2.4、ftl 模板2.4.1、…...

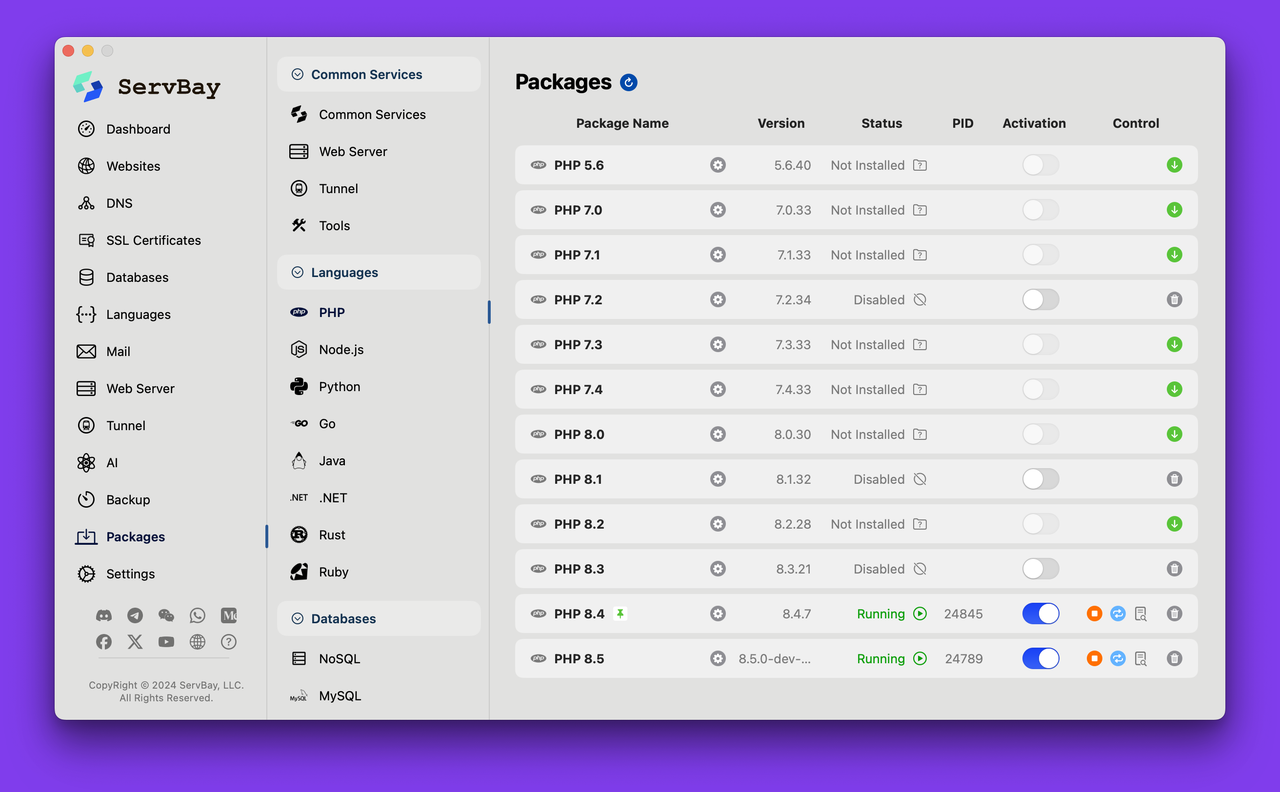

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...