勒索病毒普通用户防范建议

勒索病毒普通用户防范建议

定期备份存储在计算机上的数据,这样勒索软件感染不会永远破坏您的个人数据。

最好创建两个备份副本:一个存储在云中(记住使用一个自动备份文件的服务),另一个物理存储(便携式硬盘、拇指驱动器、额外的笔记本电脑等)。完成后,请将它们与计算机断开。

Windows和Apple在其电脑上提供了内置的云备份功能,如常规Windows备份或Apple Time Machine。如果您不小心删除了一个关键文件或遇到硬盘故障,您的备份副本也会派上用场。

不要点击垃圾邮件、不知名或可疑电子邮件中的链接。

千万不要打开不知名电子邮件中的附件。网络犯罪分子经常发送虚假电子邮件,这些邮件与网店、银行、警擦、法院或税务机关发出的电子邮件通知非常相似。它们诱使收件人点击恶意链接,从而将恶意软件放到它们的系统中。

请注意,任何账户都可能被泄露,恶意链接可能会从朋友、同事或在线游戏合作伙伴的电子邮件和社交媒体账户发送。如果您收到的附件看起来可疑,最好通过可靠的渠道,比如电话,询问发件人。

避免共享个人数据。

计划勒索软件攻击的网络罪犯会试图提前收集您的个人数据,以使他们的陷阱更像真。例如,他们会通过专门针对您的网络钓鱼邮件来实现这一目标。

- 如果您收到电话、短信或电子邮件是不可信或未经证实来源而要求您提供个人信息。请记住,不要理会这些要求。要确认联系人的真实身份。

- 如果有公司向您询问信息,请忽略该请求。相反,通过该公司官网上的联系方式去联系该公司,以核实该请求是否属实。

对敏感数据要一丝不苟

敏感数据必须与日常数据区别对待。

- 将图片、商业文档、个人数据等存储在別的设备上,以便长期存储。

- 删除不再需要的数据,例如临时文件、浏览器历史记录、旧图片/文本等。

- 确保所有帐户使用专属的强密码,以减轻凭据(credentials)被释放时的损害。

- 经常更新密码,并考虑使用密码管理器。

- 此外,考虑應否存储已加密的敏感文件在普通用户上(超过全磁盘加密)。

考虑在您的重要线帐户上使用多因素身份验证。

多因素身份验证 (MFA) 是一个额外的安全层,用于确保试图访问在线服务(如银行、电子邮件或社交媒体帐户)的人的身分。

输入用户名和密码后,您需要提供另一条信息确认身份(第二步)。 这些信息应该是只有您才能访问的信息,例如,通过文本消息发送的代码,或由验证器生成的代码。

大多数主要的在线服务都需要多因素身份验证 (MFA)。 虽然其中一些默认情况下会激活它,但在其他一些情况下,您需要手动打开它。 查看您账户的安全设置(也可以称为“两步验证”)。

浏览互联网时要小心,不要点击可疑链接、弹出窗口或对话框。

您對这些链接,或者不包含任何有意义的单词。 点击它们可能会将恶意软件下载到您的系统中,链接通常不会指向预期的网站。 如果您不确定,首先通过搜索引擎访问该网站,看看它是否真的存在。

只浏览和下载官方版本的软件,或从受信任的网站下载。

如果您要[下载内容至手机或平板电脑](https://www.europol.europa.eu/sites/default/files/documents/infographic - mobile ransomware.pdf),请确保使用声誉良好的来源和商店,如App Store(Apple苹果)或Google Play Store(安卓Android)。 判断网站是否欺诈的最佳方法是仔细留意其URL。 URL中的域名应与网站名称匹配。 HTTPS连接和显示挂锁图标是安全连接的标志,但这并不意味着您可以信任它。

使用强大的安全产品保护您的系统免受包括來自勒索软件有威胁。

不要关闭“启发式函数”,因为这些函数有助于捕获尚未正式发现的勒索软件。

不要将不知名的U盘连接到系统。

请不要将来源不名的USB或其他移动存储设备插入您的计算机。 网络犯罪分子可能已经用感染了勒索软件的设备留在公共空间以引诱您使用它。

使用公共Wi-Fi时启动虚拟专用网络(VPN)。

当您连接到公共Wi-Fi网络时,您的设备更容易受到攻击。 为确保安全,请避免使用公共Wi-Fi进行机密交易,或应使用安全VPN。

确保您的安全软件和操作系统是最新版本的。

当您的操作系统(OS)或应用程序发布新版本时,请安装它。 如果软件提供了自动安装更新的选项,请使用它。

不要使用高权限帐户 (具有管理员权限的帐户)处理日常业务。

管理员权限允许用户安装新软件并控制系统的运行方式。 而日常任务应由标准用户帐户处理。 这将有助于防止在点击可执行恶意文件或黑客侵入网络时对系统造成损害。

在计算机的Windows设置中启用“显示文件扩展名”选项。

这将更容易发现潜在的恶意程式。 远离文件扩展名,例如 ’exe’,‘vbs’ 和 ‘scr’。 骗子可以加入多个扩展名,以隐藏恶意可执行文件,如视频、照片或文档(如hot-chics.avi.exe或doc.scr)

启动本地防火墙。

启动本地防火墙以防止未经授权的访问。

- 在苹果设备上:系统首选项>安全和隐私。

- 在Windows设备上:开始>设置>更新和安全>Windows安全>防火墙和网络保护。

感染了…下一步该怎么办?

1) 如果发现机器上有恶意或未知进程,请立即将其与internet或其他网络连接(如家庭Wi-Fi)断开,这样可以防止感染传播。

2) 不要付赎金。否则您将资助罪犯并鼓励他们继续他们的非法活动。付款不能保证您取回您的数据或设备,而且您将来更有可能再次成为目标。

3) 拍摄屏幕上显示的赎金通知的照片或截图。

4) 可以的话,请使用防毒或反恶意软件清除设备上的勒索软件。您可能需要重新启动系统进入安全模式。

5) 删除勒索软件不会替您的文件解锁,但它会让您执行以下步骤,而不会对新文件进行加密。

6) 如果您有备份,请用备份重新安装,并阅读我们的建议,以防止您再次成为受害者。

7) 报警吧。您提供的信息越多,执法机关就能更有效地打击犯罪活动。

相关文章:

勒索病毒普通用户防范建议

勒索病毒普通用户防范建议 定期备份存储在计算机上的数据,这样勒索软件感染不会永远破坏您的个人数据。 最好创建两个备份副本:一个存储在云中(记住使用一个自动备份文件的服务),另一个物理存储(便携式硬…...

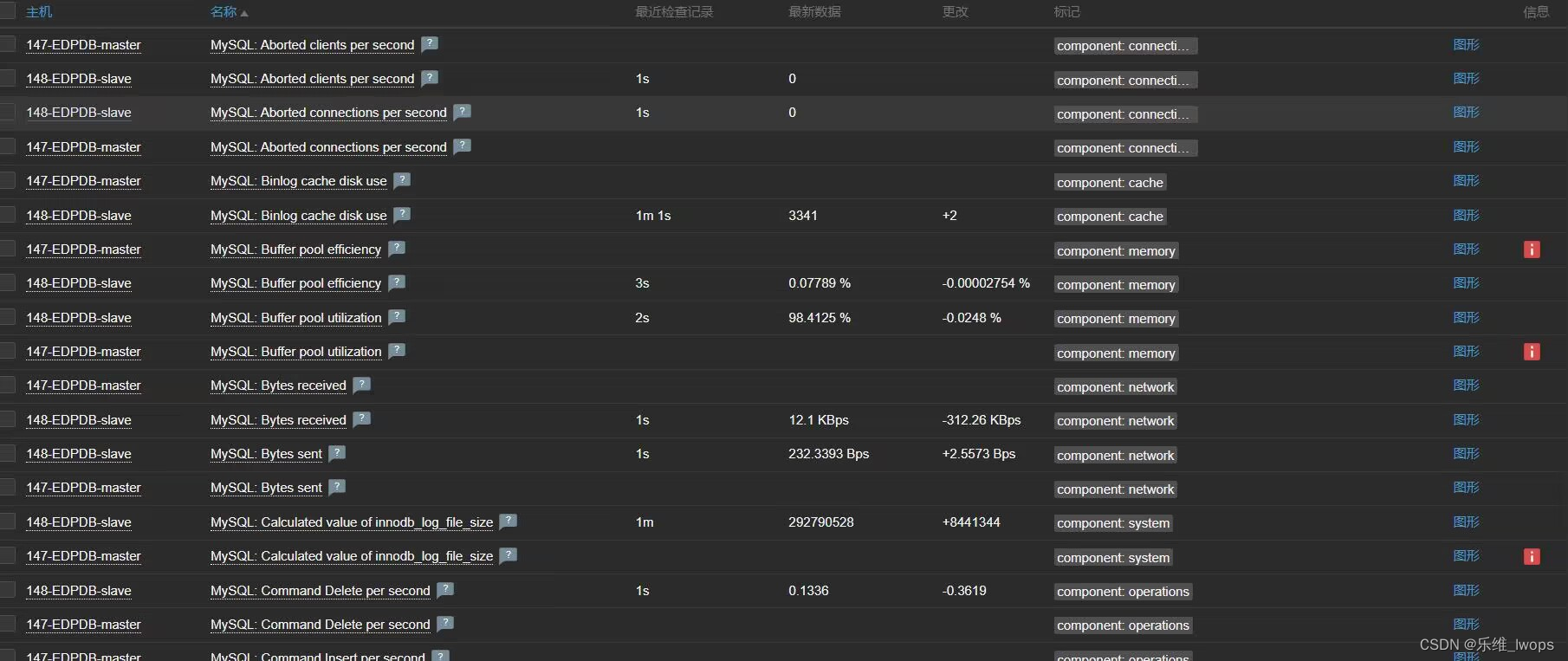

Zabbix“专家坐诊”第231期问答

问题一 Q:用docker-compose部署zabbix,部署完后如果要修改zabbix的配置应该要改docker-compose文件里的环境变量吧?改了环境变量之后只能重建容器才能生效吗?能不能在不影响已经配好的那些监控项的情况下让新的环境变量生效&#…...

【.NET Core】深入理解IO - FileSteam流

【.NET Core】深入理解IO - FileSteam流 文章目录 【.NET Core】深入理解IO - FileSteam流一、IO流概述二、文件流FileStream2.1 FileStream概述2.2 FileStream检测流位置更改2.3 FileStream构造函数2.4 FileStream常用属性2.5 FileStream.Read方法2.6 FileStream.Write方法2.7…...

CentOS7 Mysql 忘记密码或临时密码进不去时怎么跳过密码进去然后再更改密码

CentOS7 Mysql 忘记密码或临时密码进不去时怎么跳过密码进去然后再更改密码 1、进文件 vi /etc/my.cnf2、加skip-grant-tables设置跳过密码 在[mysqld]下面加 skip-grant-tables3、mysql -u root -p直接回车无密码进去mysql mysql -u root -p3、先更新,不执行这…...

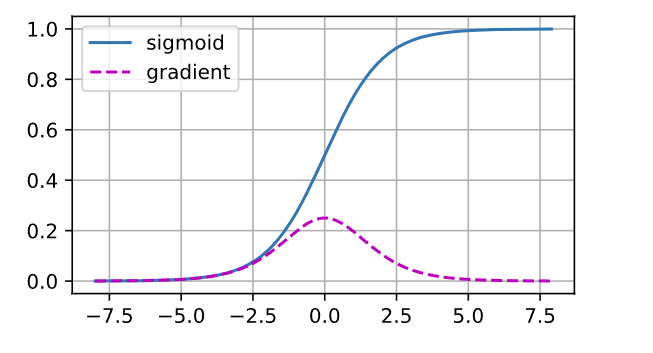

深度学习 精选笔记(8)梯度消失和梯度爆炸

学习参考: 动手学深度学习2.0Deep-Learning-with-TensorFlow-bookpytorchlightning ①如有冒犯、请联系侵删。 ②已写完的笔记文章会不定时一直修订修改(删、改、增),以达到集多方教程的精华于一文的目的。 ③非常推荐上面(学习参考&#x…...

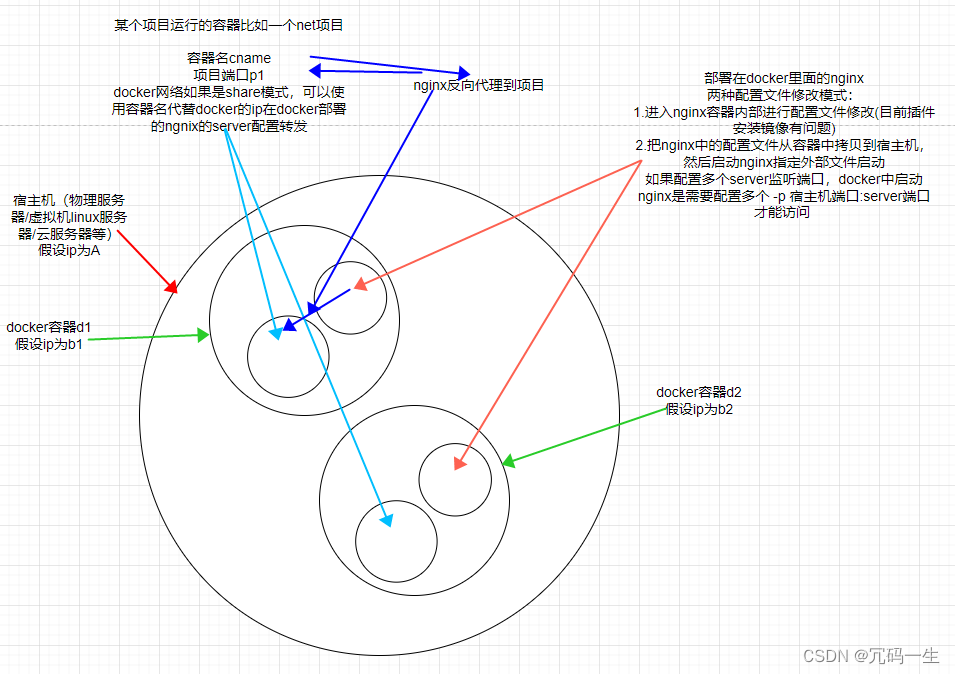

linux操作docker

docker地址 官方地址 centos7安装docker 卸载旧版本docker sudo //在前面表示以管理员权限操作yum remove docker \docker-client \docker-client-latest \docker-common \docker-latest \docker-latest-logrotate \docker-logrotate \docker-engine安装docker //安装所需资…...

)

k8s Pod 进阶(资源限制,健康检查探针详解,启动退出,pod生命周期,)

目录 资源限制 查看资源控制字段 Pod 资源限制方式 Pod 和容器中定义资源请求和限制的具体字段 CPU资源单位 内存资源单位 示例 健康检查(探针) 探针的三种规则 存活探针(Liveness Probe) 就绪探针(Readines…...

SpringBoot整合ActiveMQ步骤

SpringBoot整合ActiveMQ主要涉及以下几个步骤: 添加依赖:在SpringBoot项目的pom.xml文件中添加ActiveMQ的依赖。 <dependency><groupId>org.apache.activemq</groupId><artifactId>activemq-spring</artifactId><ver…...

MySQL的单表和多表查询

我们在前面曾构建过三个用于实验的表格,下面将基于这三个表进行实践。 # 建立一个用于实验的三个表格 mysql> create table emp (-> empno varchar(10),-> ename varchar(50),-> job varchar(50),-> mgr int,-> hiredate timestamp,-&…...

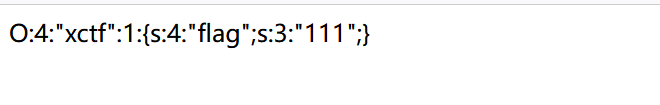

攻防世界例题wp

1.看到_wakeup()函数第一反应要么触发,要么绕过在这里绕过 2.构造payload实例化一个对象后反序列化 3构造脚本如下: 4.因为它是一个绕过的方法所以我们要使用绕过的方法。 5.继续构造payload将上图的1换成2进行绕过 最终的payload为 O:4:"xctf…...

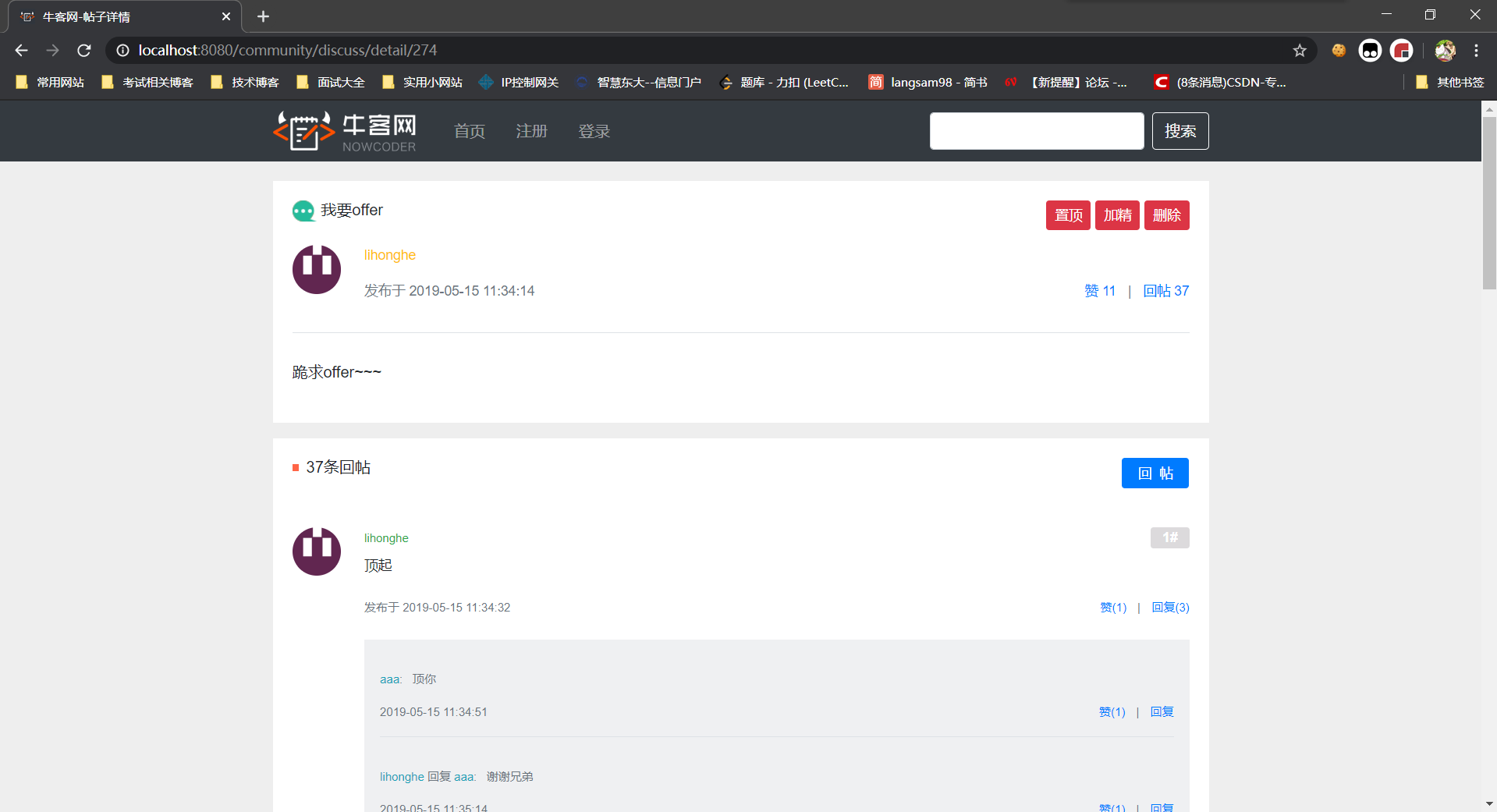

仿牛客网项目---显示评论和添加评论功能的实现

这篇文章,我来介绍一下我的项目中的另外一个功能:显示评论和添加评论。 其实这两个功能都不怎么重要,我感觉最重要的应该是用户注册登录功能,这个也了解一下,知道这么一回事儿就好。 首先设计DAO层。 Mapper public …...

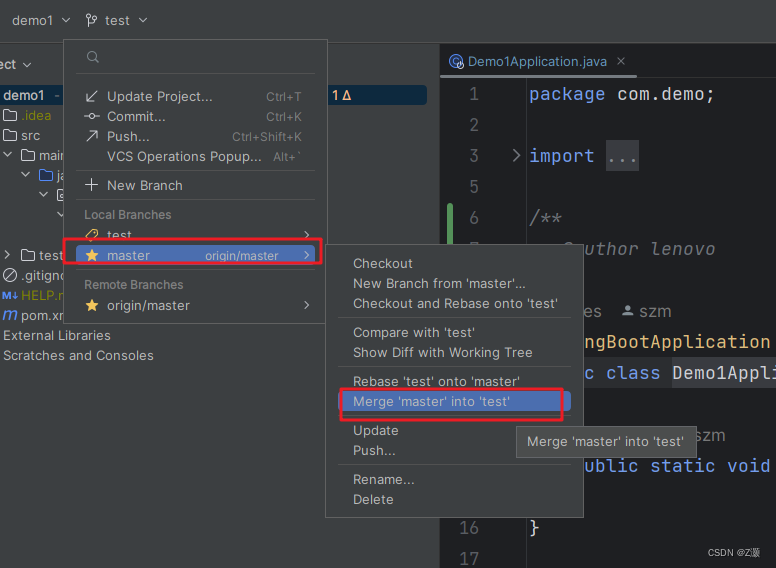

idea集成git详解教程(实用篇)

0.Git常用命令 Git常用命令-CSDN博客 1.下载git Git - Downloads 一路傻瓜式安装即可(NEXT) 2.软件测试 在Windows桌面空白处,点击鼠标右键,弹出右键菜单 Git软件安装后,会在右键菜单中增加两个菜单 Git GUI He…...

搭建LNMP环境并配置个人博客系统

LNMP是Linux(操作系统)、Nginx(Web服务器)、MySQL(数据库)和PHP(脚本解释器)的组合,常用于部署高性能的动态网站,如WordPress等博客平台 一、安装Linux操作系…...

为什么网络安全缺口这么大,还是这么缺网络安全工程师?

为啥网安领域缺口多达300多万人,但网安工程师(白帽黑客)却很少,难道又是砖家在忽悠人??? 主要原因为这三点: 首先是学校的原因,很多学校网络安全课程用的还都是十年前的老教材&…...

创新洞察|诺奖获得者埃德蒙·费尔普斯谈未来:中国创新从何而来?

当下,全球宏观经济形势正在发生深刻变化,以创新推进高质量发展被推向前所未有的高度。作为多年与中国经济结伴而行的经济学家、2006年诺贝尔经济学奖得主,埃德蒙费尔普斯认为:创新无处不在,而中国人具有巨大的创新活力…...

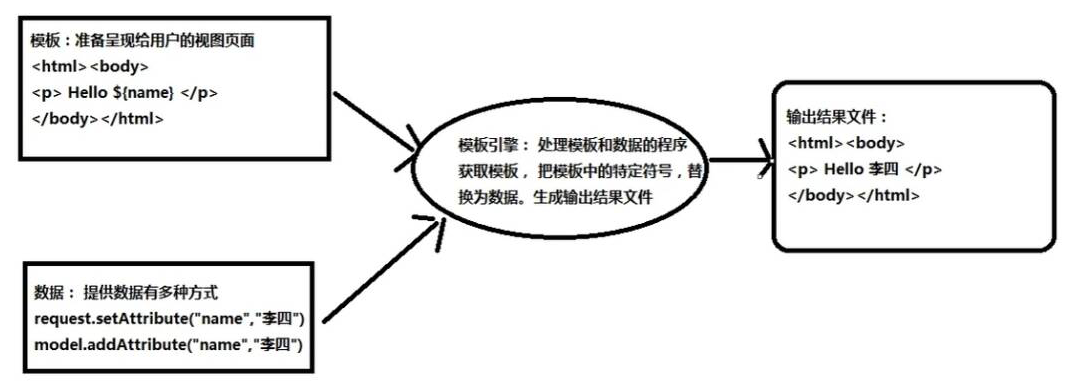

SpringMVC 学习(六)之视图

目录 1 SpringMVC 视图介绍 2 JSP 视图 3 Thymeleaf 视图 4 FreeMarker 视图 5 XSLT 视图 6 请求转发与重定向 6.1 请求转发 (Forward) 6.2 重定向 (Redirect) 7 视图控制器 (view-controller) 1 SpringMVC 视图介绍 在 SpringMVC 框架中,视图可以是一个 J…...

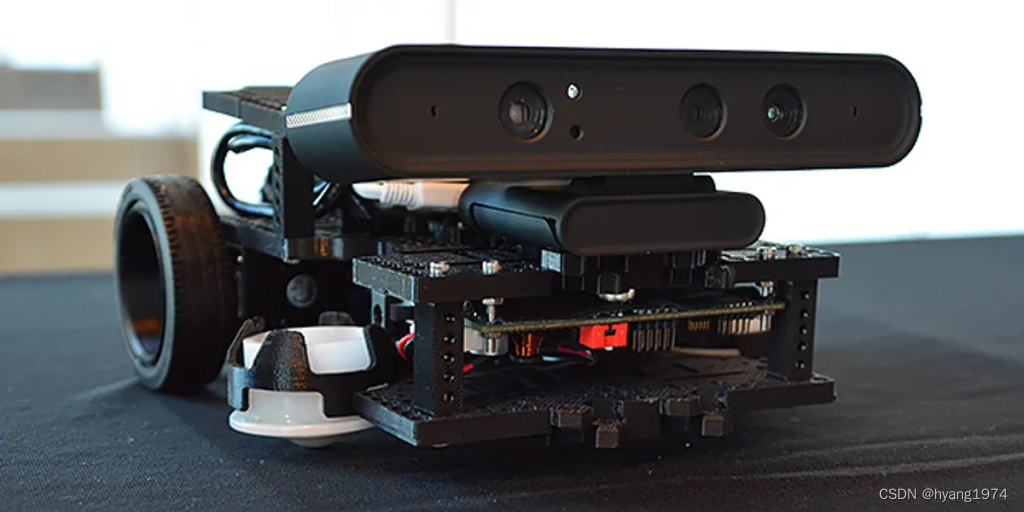

ROS 2基础概念#1:计算图(Compute Graph)| ROS 2学习笔记

在ROS中,计算图(ROS Compute Graph)是一个核心概念,它描述了ROS节点之间的数据流动和通信方式。它不仅仅是一个通信网络,它也反映了ROS设计哲学的核心——灵活性、模块化和可重用性。通过细致探讨计算图的高级特性和实…...

一本通 1403:素数对

在判断素数对的两个数是否都为素数时可以只判断数的一半 #include<bits/stdc.h> using namespace std; bool su(int a,int b){ for(int i2;i<sqrt(a);i){ if(a%i0){ return 0; } } for(int i2;i<sqrt(b);i){ if(…...

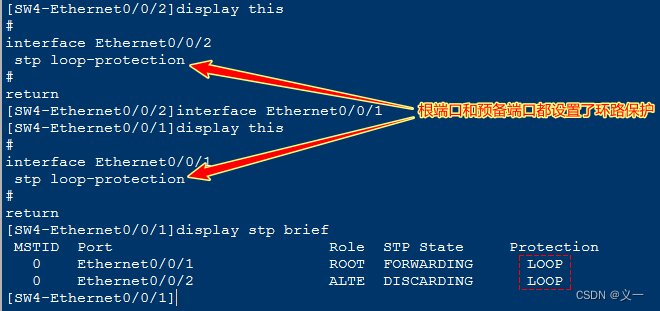

华为---RSTP(四)---RSTP的保护功能简介和示例配置

目录 1. 技术背景 2. RSTP的保护功能 3. BPDU保护机制原理和配置命令 3.1 BPDU保护机制原理 3.2 BPDU保护机制配置命令 3.3 BPDU保护机制配置步骤 4. 根保护机制原理和配置命令 4.1 根保护机制原理 4.2 根保护机制配置命令 4.3 根保护机制配置步骤 5. 环路保护机…...

Android基础控件介绍

在Android应用程序开发中,使用基础控件是非常常见的。这些控件允许您在用户界面中显示文本、图像、按钮等元素,以及接收用户输入。本文将介绍几种常见的基础控件,并给出每个控件在示例XML中使用的属性的详细说明。 1. TextView TextView 是…...

OkHttp 中实现断点续传 demo

在 OkHttp 中实现断点续传主要通过以下步骤完成,核心是利用 HTTP 协议的 Range 请求头指定下载范围: 实现原理 Range 请求头:向服务器请求文件的特定字节范围(如 Range: bytes1024-) 本地文件记录:保存已…...

)

相机Camera日志分析之三十一:高通Camx HAL十种流程基础分析关键字汇总(后续持续更新中)

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了:有对最普通的场景进行各个日志注释讲解,但相机场景太多,日志差异也巨大。后面将展示各种场景下的日志。 通过notepad++打开场景下的日志,通过下列分类关键字搜索,即可清晰的分析不同场景的相机运行流程差异…...

MySQL 8.0 OCP 英文题库解析(十三)

Oracle 为庆祝 MySQL 30 周年,截止到 2025.07.31 之前。所有人均可以免费考取原价245美元的MySQL OCP 认证。 从今天开始,将英文题库免费公布出来,并进行解析,帮助大家在一个月之内轻松通过OCP认证。 本期公布试题111~120 试题1…...

如何在最短时间内提升打ctf(web)的水平?

刚刚刷完2遍 bugku 的 web 题,前来答题。 每个人对刷题理解是不同,有的人是看了writeup就等于刷了,有的人是收藏了writeup就等于刷了,有的人是跟着writeup做了一遍就等于刷了,还有的人是独立思考做了一遍就等于刷了。…...

OPenCV CUDA模块图像处理-----对图像执行 均值漂移滤波(Mean Shift Filtering)函数meanShiftFiltering()

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 在 GPU 上对图像执行 均值漂移滤波(Mean Shift Filtering),用于图像分割或平滑处理。 该函数将输入图像中的…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...

Spring AI Chat Memory 实战指南:Local 与 JDBC 存储集成

一个面向 Java 开发者的 Sring-Ai 示例工程项目,该项目是一个 Spring AI 快速入门的样例工程项目,旨在通过一些小的案例展示 Spring AI 框架的核心功能和使用方法。 项目采用模块化设计,每个模块都专注于特定的功能领域,便于学习和…...

比特币:固若金汤的数字堡垒与它的四道防线

第一道防线:机密信函——无法破解的哈希加密 将每一笔比特币交易比作一封在堡垒内部传递的机密信函。 解释“哈希”(Hashing)就是一种军事级的加密术(SHA-256),能将信函内容(交易细节…...

Python异步编程:深入理解协程的原理与实践指南

💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 持续学习,不断…...