网络防御第6次作业

- 防病毒网关

按照传播方式分类

病毒

病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。病毒感染目标包括:硬盘系统分配表扇区(主引导区)、硬盘引导扇区、软盘引导扇区、可执行文件(.exe)、命令文件(.com)、覆盖文件(.ovl)、COMMAND文件、IBMBIO文件、IBMDOS文件。

原理:计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。

主要传播方式∶感染文件传播

蠕虫

蠕虫是主要通过网络使恶意代码在不同设备中进行复制、传播和运行的恶意代码。一个能传染自身拷贝到另一台计算机上的程序。

原理:

传播方式∶通过网络发送攻击数据包

最初的蠕虫病毒定义是因为在D0S环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

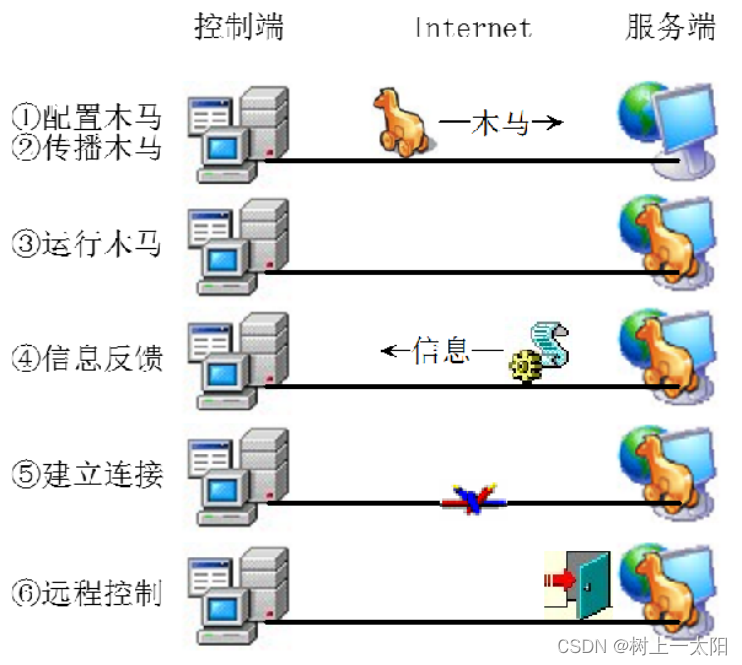

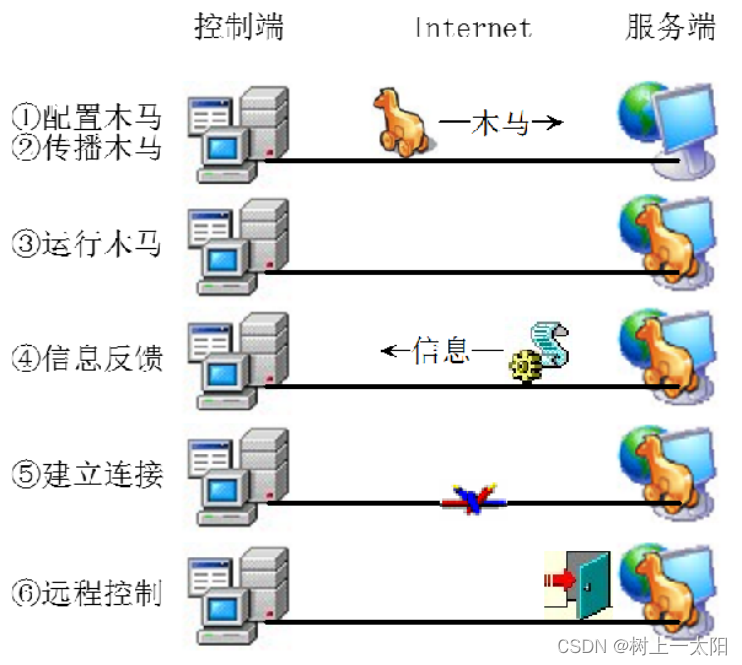

木马

木马是攻击者通过欺骗方法在用户不知情的情况下安装的。木马系统软件一般由木马配置程序、控制程序和木马程序(服务器程序)三部分组成。

原理:

传播过程:

黑客利用木马配置工具生成一个木马的服务端;通过各种手段如Spam、Phish、Worm等安装到用户终端;利用社会工程学,或者其它技术手段使得木马运行;木马窃取用户隐私信息发送给黑客;同时允许黑客控制用户终端。

传播方式∶捆绑、利用网页

按照功能分类

后门

具有感染设备全部操作权限的恶意代码。

典型功能∶文件管理、屏幕监控、键盘监控、视频监控、命令执行等。

典型家族∶ 灰鸽子、pCshare

勒索

通过加密文件,敲诈用户缴纳赎金。

加密特点∶

主要采用非对称加密方式

对文档、邮件、数据库、源代码、图片、压缩文件等多种文件类型进行加密

其他特点∶

通过比特币或其它虚拟货币交易

利用钓鱼邮件和爆破rdp口令进行传播

典型家族∶Wannacry、GandCrab、Globelmposter

| 挖矿 |

攻击者通过向被感染设备植入挖矿工具,消耗被感染设备的计算资源进行挖矿,以获取数字货币收益的

恶意代码。特点∶

不会对感染设备的数据和系统造成破坏。

由于大量消耗设备资源,可能会对设备硬件造成损害。

| 恶意代码的特征 |

病毒感染系统后,无疑会对系统做出各种修改和破坏。有时病毒会使受感染的系统出现自动弹出网页、

占用高CPU资源、自动弹出/关闭窗口、自动终止某些进程等各种不正常现象。

| 下载特征 |

很多木马、后门程序间谍软件会自动连接到Internet某Web站点,下载其他的病毒文件或该病毒自身的

更新版本/其他变种。

| 后门特征 |

后门程序及很多木马、蠕虫和间谍软件会在受感染的系统中开启 并侦听某个端口,允许远程恶意用

户来对该系统进行远程操控;

某些情况下,病毒还会自动连接到某IRC站点某频道中,使得该频道中特定的恶意用户远程访问受

感染的计算机。

| 信息收集特性 |

QQ密码和聊天记录;

网络游戏帐号密码;

网上银行帐号密码;

用户网页浏览记录和上网习惯;

| 自身隐藏特性 |

多数病毒会将自身文件的属性设置为“隐藏”、“系统”和“只读”,更有一些病毒会通过修改注册表,从而修

改用户对系统的文件夹访问权限、显示权限等,以使病毒更加隐蔽不易被发现。

| 文件感染特性 |

病毒会将恶意代码插入到系统中正常的可执行文件中,使得系统正常文件被破坏而无法运行,或使

系统正常文件感染病毒而成为病毒体;

有的文件型病毒会感染系统中其他类型的文件。

Wannacry就是一种典型的文件型病毒,它分为两部分,一部分是蠕虫部分,利用windows的“永恒

之蓝”漏洞进行网络传播。一部分是勒索病毒部分,当计算机感染wannacry之后,勒索病毒部分就

会自动安装并且加密计算机中包括音频、图像、文档等各种类型的文件。与此同时弹出勒索框进行

勒索。

| 网络攻击特性 |

木马和蠕虫病毒会修改计算机的网络设置,使该计算机无法访问网络;

木马和蠕虫还会向网络中其他计算机攻击、发送大量数据包以阻塞网络,甚至通过散布虚假网关地

址的广播包来欺骗网络中其他计算机,从而使得整个网络瘫痪。

爱虫病毒是一种利用Windows outlook邮件系统传播的蠕虫病毒,将自己伪装成一封情书,邮件主

题设置为“I LOVE YOU”,诱使受害者打开,由此得名。当爱虫病毒运行后迅速找到邮箱通信簿里的

50个联系人再进行发送传播。传播速度非常之快,致使大量电子邮件充斥了整个网络,不仅会导致

邮件服务器崩溃,也会让网络受影响变慢。从而达到攻击网络的目的。

相关文章:

网络防御第6次作业

防病毒网关 按照传播方式分类 病毒 病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。计算机病毒感染的一般过…...

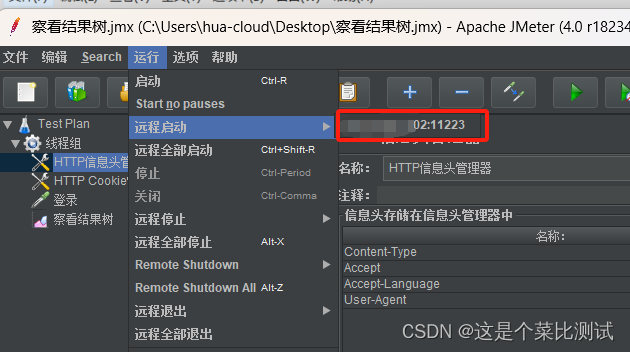

Jmeter分布式部署

前期准备: 1. 控制机一台,代理机一台,Jmeter安装包 操作步骤: 1. Linux安装Jmeter(windows安装教程自己搜一下) 1.1创建一个单独的文件夹(jmeter),用来存放Jmeter的安装包 mkdir jmeter 1.2…...

Odoo迈入开源第一低代码开发平台的重要里程碑

Odoo17的正式发布已经过去好几个月了,通过一段时间的运用,最大的感触就是,Odoo会成为企业管理软件低代码开发平台的重要一员,而V17则会成为这个过程中具有里程碑意义的版本。 时隔四个月,让我们回头来看看Odoo17带来的…...

WinForm、Wpf自动升级 AutoUpdater.NET

Github AutoUpdater.NET 目录 一、IIS部署 更新站点 二、创建Winform 一、IIS部署 更新站点 IIS默认站点目录下创建 目录 Downloads、Updates Updates目录创建文件 UpdateLog.html、AutoUpdaterStarter.xml UpdateLog.html: <html><body><h1…...

GPU不够用:语言模型的分布式挑战

引言 随着深度学习技术的飞速发展,大规模语言模型(LLM)在各种NLP任务中取得了令人瞩目的成绩。然而,这些模型的大小和复杂度也不断增加,给部署和应用带来了诸多挑战。特别是在单个GPU或服务器的内存容量有限的情况下,如何高效地利用分布式计算资源成为了一个亟待解决的问…...

深入理解Redis中的渐进式Rehash技术

1. 引言 Redis是一款高性能的键值存储系统,被广泛应用于缓存、队列、计数器等场景,因其快速、稳定的特性备受开发者青睐。在Redis的背后,有着许多复杂的数据结构和算法支撑着其高效运行,而其中之一就是Rehash操作。 Rehash是Redis中的一个关键操作,负责在数据量增加时对…...

数据结构 栈和队列 力扣例题AC——代码以及思路记录

20. 有效的括号 给定一个只包括 (,),{,},[,] 的字符串 s ,判断字符串是否有效。 有效字符串需满足: 左括号必须用相同类型的右括号闭合。左括号必须以正确的顺序闭合。每个右括号都有一个对应…...

管理类联考--复试--英文面试--各校英文面试内容

文章目录 北京地区北京大学中国人民大学北京交通大学北京航空航天大学北方工业大学北京林业大学北京语言大学中央财经大学对外经济贸易大学首都经济贸易大学华北电力大学中国矿业大学中国石油大学北京国家会计学院中国财政科学院研究院北京理工大学北京工商大学中国农业大学 湖…...

Android修行手册-Chaquopy中opencv、numpy的初步应用

Unity3D特效百例案例项目实战源码Android-Unity实战问题汇总游戏脚本-辅助自动化Android控件全解手册再战Android系列Scratch编程案例软考全系列Unity3D学习专栏蓝桥系列ChatGPT和AIGC 👉关于作者 专注于Android/Unity和各种游戏开发技巧,以及各种资源分…...

VBA将当前打开的表格生成PDF图片

前言 VBA将当前的表格存储成PDF文件进行存储 代码 Sub ExportToPDF()Dim FilePath As StringDim FileName As StringDim ExportRange As Range 设置导出文件路径及名称FilePath "D:\Users\"FileName "ExportedPDF" 设置导出区域范围Set ExportRange Ra…...

解锁AI大模型秘籍:未来科技的前沿探索

在当今这个技术高速发展的时代,人工智能(AI)已经成为了我们生活中不可或缺的一部分。从简单的个人助手到复杂的数据分析和决策制定,AI的应用范围日益扩大,其目的是为了让我们的生活变得更加智能化。本文旨在探讨AI如何…...

一文带你了解MySQL之B+树索引的原理

前言 学完前面我们讲解了InnoDB数据页的7个组成部分,知道了各个数据页可以组成一个双向链表,而每个数据页中的记录会按照主键值从小到大的顺序组成一个单向链表,每个数据页都会为存储在它里边儿的记录生成一个页目录,在通过主键查…...

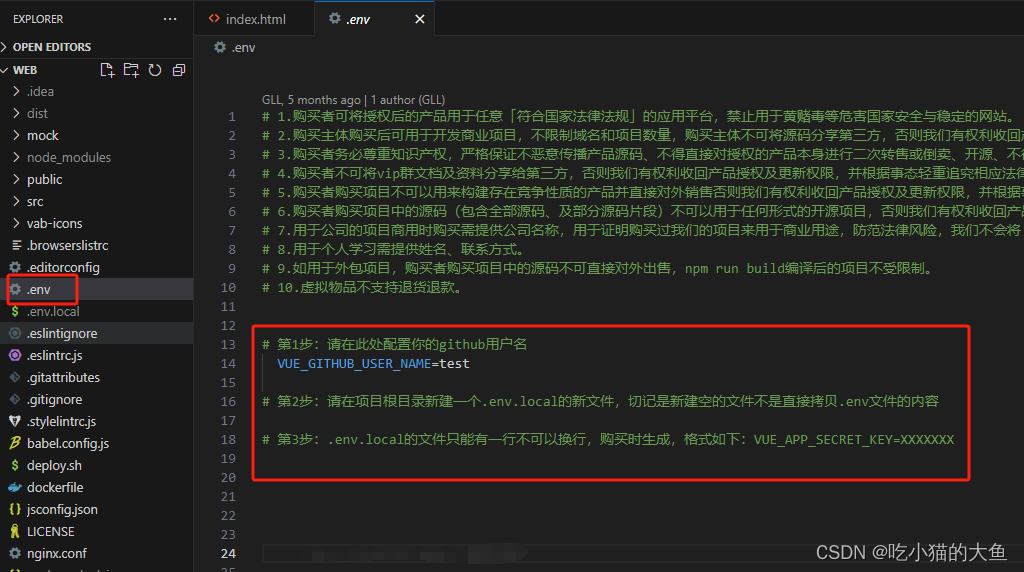

【Vue】npm run build 打包报错:请在[.env.local]中填入key后方可使用...

报错如下 根目录添加 .env.local 文件 .env.local :本地运行下的配置文件 配置:VUE_GITHUB_USER_NAME 及 VUE_APP_SECRET_KEY 原因...

)

中国电子学会2020年06月真题C语言软件编程等级考试三级(含详细解析答案)

中国电子学会考评中心历届真题(含解析答案) C语言软件编程等级考试三级 2020年06月 编程题五道 总分:100分一、最接近的分数(20分) 分母不超过N且小于A/B的最大最简分数是多少? 时间限制: 1000ms 内存限制: 65536kb 输入…...

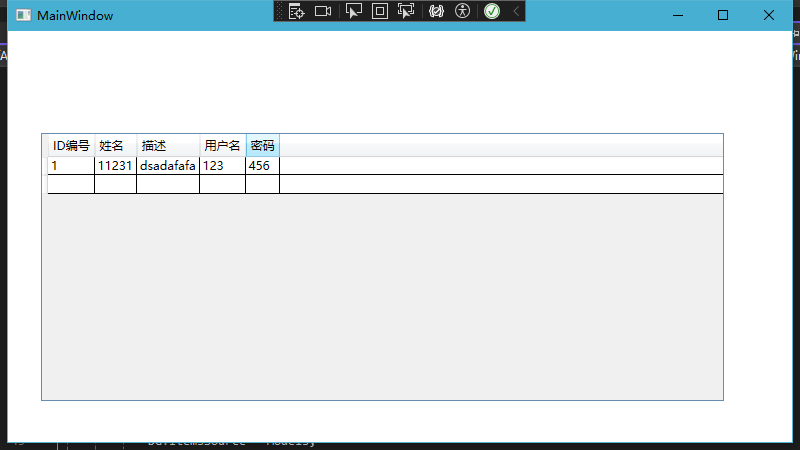

WPF的DataGrid自动生成中文列头

直接将一个对象集合绑定到DataGrid上面,设置自动生成列AutoGenerateColumns"True",DataGrid会自动根据对象类的属性生成对应的列 示例类对象: public class DataModel{public int Id { get; set; }public string Name { get; set;…...

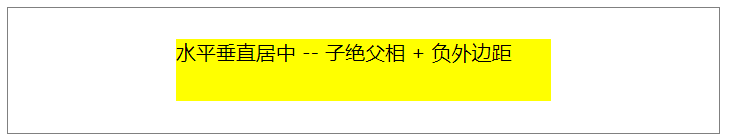

CSS【详解】居中对齐 (水平居中 vs 垂直居中)

水平居中 内部块级元素的宽度要小于容器(父元素) 方案一:文本居中对齐(内联元素) 限制条件:仅用于内联元素 display:inline 和 display: inline-block; 给容器添加样式 text-align:center<!DOCTYPE html> <html lang&q…...

【排序算法】基数排序

一:基本概念 1.1 基数排序(桶排序)介绍 基数排序(radix sort)属于“分配式排序”(distribution sort),又称“桶子法”(bucket sort)或bin sort,顾名思义,它是…...

解释存储过程和函数的区别,以及它们在MySQL中的用途。如何创建和使用存储过程和函数?

解释存储过程和函数的区别,以及它们在MySQL中的用途。 存储过程和函数在MySQL中的区别及用途 区别: 返回值: 函数:必须有一个返回值,这可以是一个标量值或一个表。如果没有明确的RETURN语句,函数将返回N…...

【GPU驱动开发】-GPU架构简介

前言 不必害怕未知,无需恐惧犯错,做一个Creator! GPU(Graphics Processing Unit,图形处理单元)是一种专门用于处理图形和并行计算的处理器。GPU系统架构通常包括硬件和软件层面的组件。 一、总体流程 应…...

)

m位数问题(c++题解)

题目描述 考官只给两个整数n和m(1 < n < 8,1< m <5),要求选手从1,2,…,n中取出m个数字,组成一个m位整数,统计所有的m位整数中一共有多少个素数。 如n3,m2时,符合条件的整数有&…...

【Java学习笔记】Arrays类

Arrays 类 1. 导入包:import java.util.Arrays 2. 常用方法一览表 方法描述Arrays.toString()返回数组的字符串形式Arrays.sort()排序(自然排序和定制排序)Arrays.binarySearch()通过二分搜索法进行查找(前提:数组是…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

【JavaSE】多线程基础学习笔记

多线程基础 -线程相关概念 程序(Program) 是为完成特定任务、用某种语言编写的一组指令的集合简单的说:就是我们写的代码 进程 进程是指运行中的程序,比如我们使用QQ,就启动了一个进程,操作系统就会为该进程分配内存…...

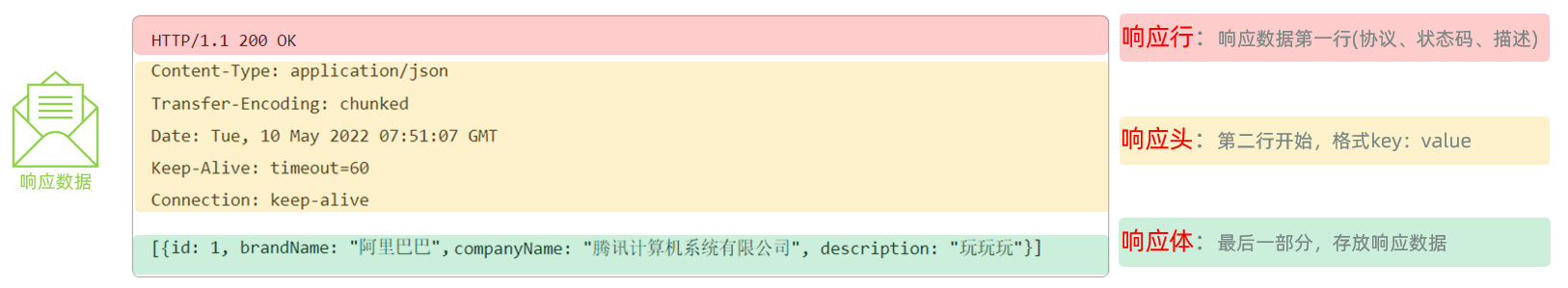

Web后端基础(基础知识)

BS架构:Browser/Server,浏览器/服务器架构模式。客户端只需要浏览器,应用程序的逻辑和数据都存储在服务端。 优点:维护方便缺点:体验一般 CS架构:Client/Server,客户端/服务器架构模式。需要单独…...

:工厂方法模式、单例模式和生成器模式)

上位机开发过程中的设计模式体会(1):工厂方法模式、单例模式和生成器模式

简介 在我的 QT/C 开发工作中,合理运用设计模式极大地提高了代码的可维护性和可扩展性。本文将分享我在实际项目中应用的三种创造型模式:工厂方法模式、单例模式和生成器模式。 1. 工厂模式 (Factory Pattern) 应用场景 在我的 QT 项目中曾经有一个需…...

对象回调初步研究

_OBJECT_TYPE结构分析 在介绍什么是对象回调前,首先要熟悉下结构 以我们上篇线程回调介绍过的导出的PsProcessType 结构为例,用_OBJECT_TYPE这个结构来解析它,0x80处就是今天要介绍的回调链表,但是先不着急,先把目光…...

ThreadLocal 源码

ThreadLocal 源码 此类提供线程局部变量。这些变量不同于它们的普通对应物,因为每个访问一个线程局部变量的线程(通过其 get 或 set 方法)都有自己独立初始化的变量副本。ThreadLocal 实例通常是类中的私有静态字段,这些类希望将…...

Windows 下端口占用排查与释放全攻略

Windows 下端口占用排查与释放全攻略 在开发和运维过程中,经常会遇到端口被占用的问题(如 8080、3306 等常用端口)。本文将详细介绍如何通过命令行和图形化界面快速定位并释放被占用的端口,帮助你高效解决此类问题。 一、准…...

拟合问题处理

在机器学习中,核心任务通常围绕模型训练和性能提升展开,但你提到的 “优化训练数据解决过拟合” 和 “提升泛化性能解决欠拟合” 需要结合更准确的概念进行梳理。以下是对机器学习核心任务的系统复习和修正: 一、机器学习的核心任务框架 机…...

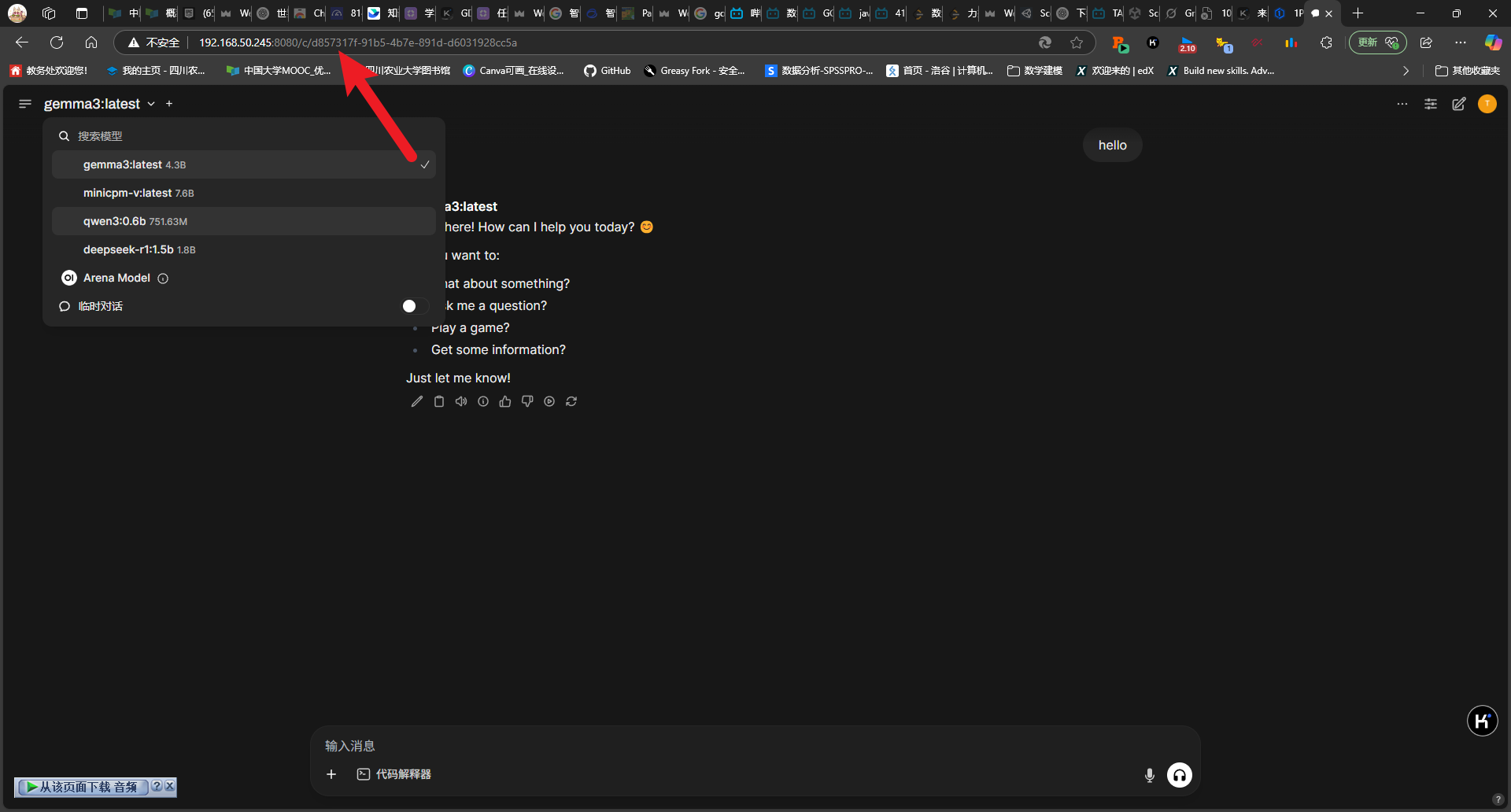

2025-05-08-deepseek本地化部署

title: 2025-05-08-deepseek 本地化部署 tags: 深度学习 程序开发 2025-05-08-deepseek 本地化部署 参考博客 本地部署 DeepSeek:小白也能轻松搞定! 如何给本地部署的 DeepSeek 投喂数据,让他更懂你 [实验目的]:理解系统架构与原…...