.datastore@cyberfear.com.mkp勒索病毒的最新威胁:如何恢复您的数据?

导言:

我们享受着数字化带来的便利,但同时也要面对不断演进的网络威胁。最近出现的

.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp

勒索病毒就是其中之一,它对我们的数据安全构成了严重威胁。在这篇文章中,我们将深入探讨

.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp

勒索病毒的特点,并分享如何恢复被其加密的数据文件,以及如何预防这种类型的威胁。如不幸感染这个勒索病毒,您可添加我们的技术服务号(sjhf91)了解更多信息或寻求帮助。

.mkp病毒背后的故事

在探索.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp勒索病毒背后的故事时,我们深入挖掘了这种恶意软件背后的动机和影响。故事始于网络黑客的狡诈计划,他们设计了一种可怕的勒索软件,即.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp勒索病毒。

这个故事的主角是一群高度技术娴熟的黑客,他们利用了网络的薄弱环节,将这种勒索软件悄悄注入了数以千计的电脑系统中。这个病毒并不显眼,它悄无声息地隐藏在系统深处,直到一天,突然将用户的数据文件全部加密,使得这些文件对用户来说成了无法打开的谜团。

在加密文件的同时,.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp勒索病毒留下了一则信息,要求受害者支付高额比特币作为赎金,以换取解密文件的密钥。这种勒索软件的背后,是黑客们企图通过用户的恐慌和绝望,牟取暴利的心态。

然而,故事的转折点在于,虽然黑客们设计了一套精密的加密系统,但却无法阻止网络安全专家的不懈努力。经过长时间的研究和分析,一些安全公司和个人专家终于开发出了解密工具,帮助受害者解开了.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp勒索病毒的加密,重获失去的数据。

确认感染

要确认你的文件是否受到.mkp勒索病毒的感染,可以执行以下步骤:

-

查看文件扩展名:检查你怀疑受感染的文件的文件扩展名。通常,.mkp勒索病毒会将受感染文件的扩展名更改为.mkp。如果你的文件的扩展名与此相符,请继续下一步。

-

检查勒索信息:在文件夹中查找是否有任何名为“如何解密文件.mkp”、“readme.mkp”等的文件。这些文件通常包含黑客留下的勒索信息,其中包含解密数据所需的指示以及如何支付赎金的说明。

-

使用在线工具进行检查:一些在线工具或安全软件提供了检查文件是否受到勒索病毒感染的功能。你可以使用这些工具来验证你的文件是否受到.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp勒索病毒的影响。

-

比对文件内容:如果你有备份,可以尝试打开备份文件来比对内容。如果备份文件可以正常打开,但原始文件无法打开,并且符合以上描述的特征,则可能是被感染了。

一旦你确认了你的文件受到了.datastore@cyberfear.com.mkp、[henderson@cock.li].mkp [hudsonL@cock.li]、.mkp [myers@airmail.cc].mkp勒索病毒的感染,就可以采取相应的措施来处理和解决这个问题。

如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

定期监控安全状况

定期监控安全状况是保持数字安全的关键步骤之一。以下是一些关于如何定期监控安全状况的建议:

-

使用安全软件:安装并定期更新杀毒软件、防火墙和其他安全工具。这些工具可以帮助你检测和防御各种恶意软件和网络攻击。

-

定期扫描系统:定期对你的计算机系统进行全面的病毒扫描和恶意软件扫描。这可以帮助你发现任何潜在的安全威胁并及时采取措施应对。

-

监控网络流量:使用网络监控工具来检查你的网络流量,查看是否有异常活动或异常数据传输。这可以帮助你发现是否有未经授权的访问或数据泄露。

-

检查日志文件:定期检查系统和网络设备的日志文件,查看是否有异常活动或安全事件记录。这可以帮助你发现潜在的安全漏洞或攻击。

-

更新系统和应用程序:及时安装操作系统和应用程序的更新和补丁,以修补已知的安全漏洞。不要忽视更新,因为这些漏洞可能会被黑客利用。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.ma1x0勒索病毒,.pings勒索病毒,.dataru勒索病毒,.ryabina勒索病毒,.acekui勒索病毒,.target勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,._locked勒索病毒,.babyk勒索病毒,.DevicData-P-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis勒索病毒,.[[Rast@airmail.cc]].wis勒索病毒,.locked勒索病毒,locked1勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[Decipher@mailfence.com].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

.datastore@cyberfear.com.mkp勒索病毒的最新威胁:如何恢复您的数据?

导言: 我们享受着数字化带来的便利,但同时也要面对不断演进的网络威胁。最近出现的 .datastorecyberfear.com.mkp、[hendersoncock.li].mkp [hudsonLcock.li]、.mkp [myersairmail.cc].mkp 勒索病毒就是其中之一,它对我们的数据安全构成了…...

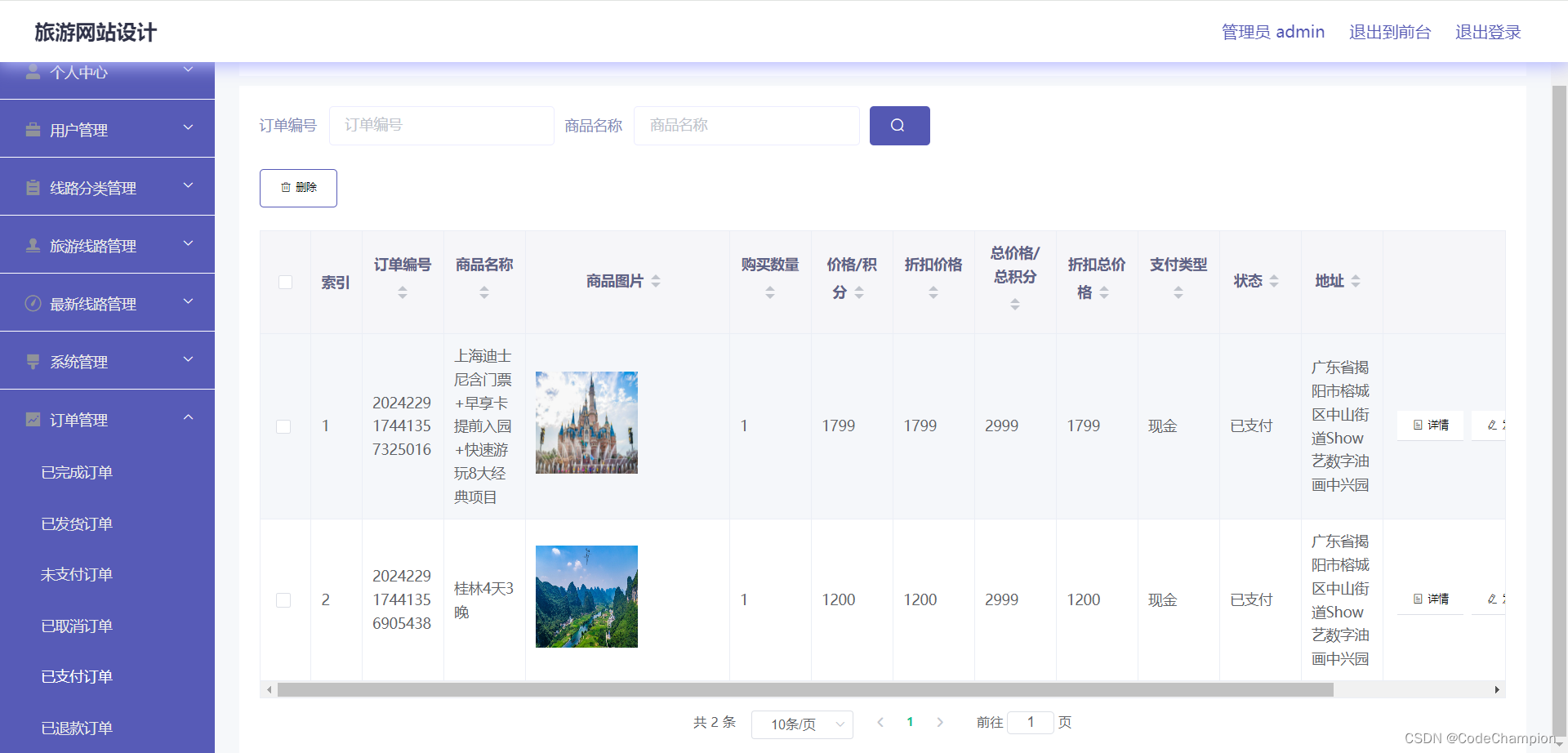

23.基于springboot + vue实现的前后端分离-在线旅游网站系统(项目 + 论文PPT)

项目介绍 本旅游网站系统采用的数据库是MYSQL ,使用 JSP 技术开发,在设计过程中,充分保证了系统代码的良好可读性、实用性、易扩展性、通用性、便于后期维护、操作方便以及页面简洁等特点。 技术选型 后端: SpringBoot Mybatis 数据库 : MyS…...

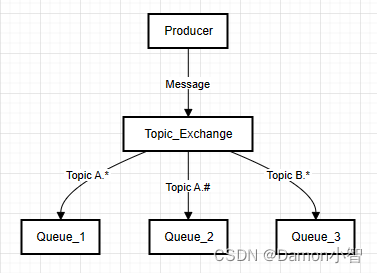

SpringCloud-RabbitMQ消息模型

本文深入介绍了RabbitMQ消息模型,涵盖了基本消息队列、工作消息队列、广播、路由和主题等五种常见消息模型。每种模型都具有独特的特点和适用场景,为开发者提供了灵活而强大的消息传递工具。通过这些模型,RabbitMQ实现了解耦、异步通信以及高…...

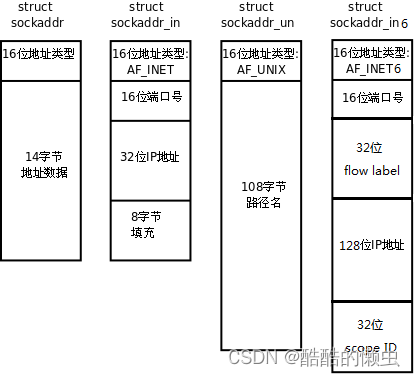

Linux网络编程 ——UDP 通信

Linux网络编程 ——UDP 通信 1. UDP1.1 UDP 通信1.2 广播1.3 组播(多播) 2. 本地套接字 1. UDP 1.1 UDP 通信 输入 man 2 sendto 查看说明文档 #include <sys/types.h> #include <sys/socket.h>ssize_t sendto(int sockfd, const void *buf…...

TDengine 签约树根互联,应对“高基数”难题

近日,树根互联与涛思数据达成签约合作,共同推动智能制造领域的建设。作为一家处于高速发展期的工业互联网企业,树根互联将新一代信息技术与制造业深度融合,开发了以自主可控的工业互联网操作系统为核心的工业互联网平台——根云平…...

实名制交友-智能匹配-仿二狗交友系统-TP6+uni-APP小程序H5公众号-源码交付-支持二开!

一、代码风格 通常不同的开发者具备不同的代码风格,但为了保证语音交友系统开发质量,在编码前需要进行代码风格的统一,通过制定一定的规则,约束开发者的行为。具有统一风格的代码才能更清晰、更完整、更容易理解、更方便后期维护…...

在CentOS上使用Gunicorn和systemd完整部署Flask应用:详细指南

在现代Web开发中,选择合适的技术栈对于确保应用的稳定性、性能和易于管理至关重要。本篇博客将深入探讨如何在CentOS系统上利用Flask、Gunicorn和systemd的强大组合来部署Web应用。这个全面的流程不仅包括应用的创建和运行,还涉及到如何利用系统服务来管理应用的生命周期,确…...

【信息系统项目管理师】--【信息技术发展】--【新一代信息技术及应用】--【人工智能】

文章目录 第二章 信息技术发展2.2 新一代信息技术及应用2.2.5 人工智能1.技术基础2.关键技术3.应用和发展 第二章 信息技术发展 信息技术是在信息科学的基本原理和方法下,获取信息、处理信息、传输信息和使用信息的应用技术总称。从信息技术的发展过程来看ÿ…...

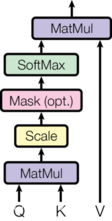

注意力机制(代码实现案例)

学习目标 了解什么是注意力计算规则以及常见的计算规则.了解什么是注意力机制及其作用.掌握注意力机制的实现步骤. 1 注意力机制介绍 1.1 注意力概念 我们观察事物时,之所以能够快速判断一种事物(当然允许判断是错误的), 是因为我们大脑能够很快把注意力放在事物…...

全量知识系统问题及SmartChat给出的答复 之8 三套工具之3语法解析器 之1

Q19. 问题 : 解释单词解释单词occupied 的字典条目 (word-def occupiedinterest 5type EBsubclass SEBtemplate (script $Demonstrateactor nilobject nildemands nilmethod (scene $Occupyactor nillocation nil))fill (((actor) (top-of *actor-s…...

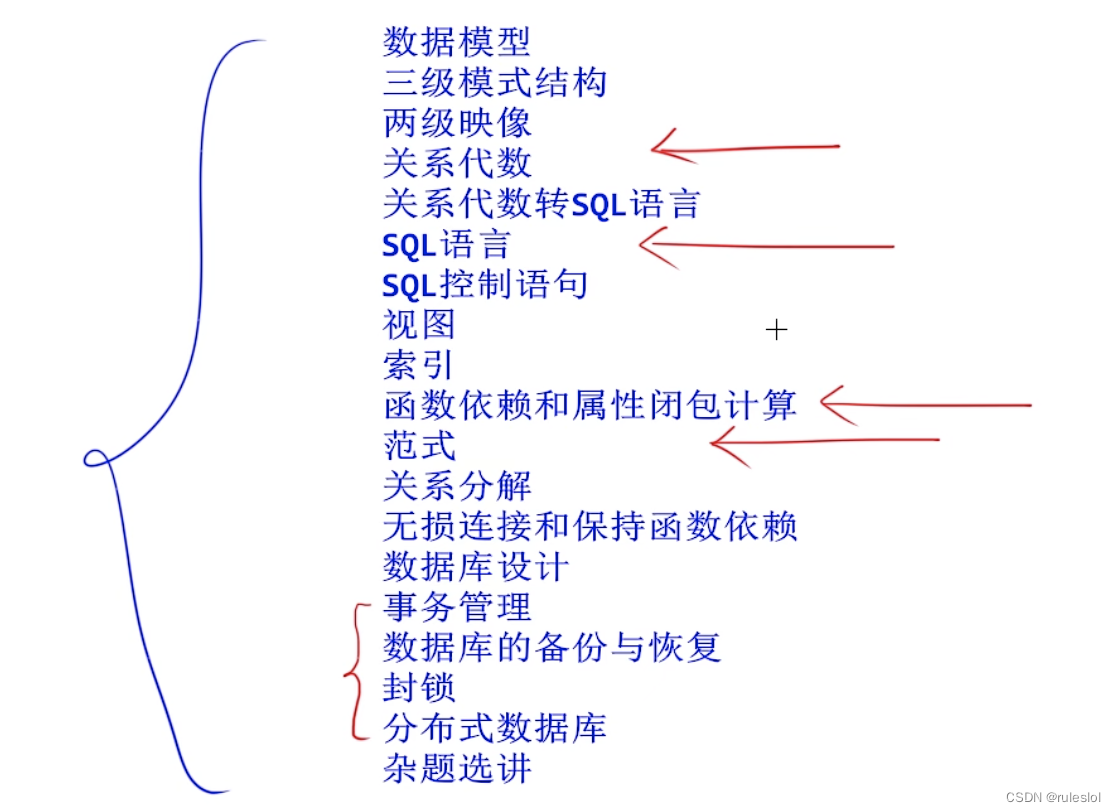

软考59-上午题-【数据库】-小结+杂题

一、杂题 真题1: 真题2: 真题3: 真题4: 真题5: 真题6: 真题7: 真题8: 二、数据库总结 考试题型: 1、选择题(6题,6分) 2、综合分析题…...

【ARM Trace32(劳特巴赫) 高级篇 21 -- SystemTrace ITM 使用介绍】

文章目录 SystemTrace ITMSystemTrace ITM 常用命令Trace Data AnalysisSystemTrace ITM CoreSight ITM (Instrumentation Trace Macrocell) provides the following information: Address, data value and instruction address for selected data cyclesInterrupt event info…...

—— 循环语句)

Python系列(20)—— 循环语句

Python中的循环控制语句 一、引言 在Python编程中,循环是重复执行一段代码直到满足特定条件的基本结构。Python提供了多种循环控制语句,如For 和While ,以及用于控制循环流程的辅助语句,如Break、Continue和Pass。这些语句的组合…...

MYSQL的sql性能优化技巧

在编写 SQL 查询时,有一些技巧可以帮助你提高性能、简化查询并避免常见错误。以下是一些 MySQL 的写 SQL 技巧: 1. 使用索引 确保经常用于搜索、排序和连接的列上有索引。避免在索引列上使用函数或表达式,这会导致索引失效。使用 EXPLAIN 关…...

学习笔记_数组的遍历【十】)

C#(C Sharp)学习笔记_数组的遍历【十】

输出数组内容 一般而言,我们会使用索引来输出指定的内容。 int[] arrayInt new int[] {4, 5, 2, 7, 9}; Console.WriteLine(arrayInt[3]);但这样只能输出指定的索引指向的内容,无法一下子查看数组全部的值。所以我们需要用到遍历方法输出所有元素。 …...

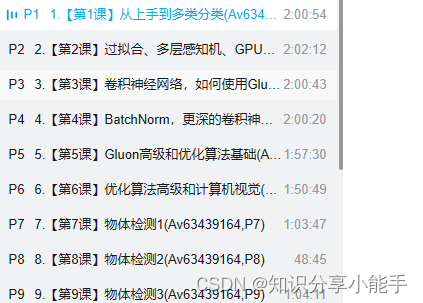

掌握未来技术:一站式深度学习学习平台体验!

介绍:深度学习是机器学习的一个子领域,它模仿人脑的分析和学习能力,通过构建和训练多层神经网络来学习数据的内在规律和表示层次。 深度学习的核心在于能够自动学习数据中的高层次特征,而无需人工进行复杂的特征工程。这种方法在图…...

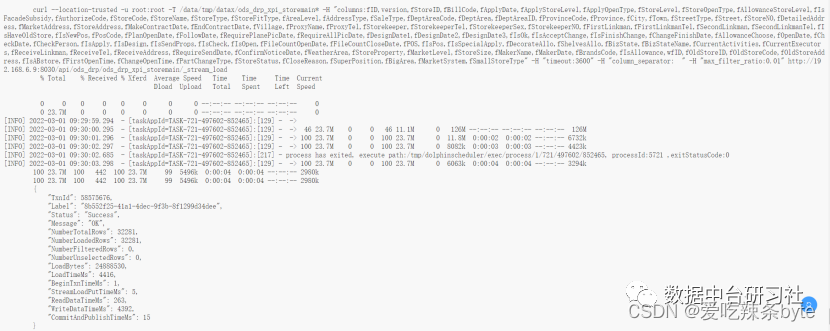

Doris实战——特步集团零售数据仓库项目实践

目录 一、背景 二、总体架构 三、ETL实践 3.1 批量数据的导入 3.2 实时数据接入 3.3 数据加工 3.4 BI 查询 四、实时需求响应 五、其他经验 5.1 Doris BE内存溢出 5.2 SQL任务超时 5.3 删除语句不支持表达式 5.4 Drop 表闪回 六、未来展望 原文大佬的这篇Doris数…...

条件和循环)

【python】(4)条件和循环

条件语句(Conditional Statements) 条件语句允许程序根据条件的不同执行不同的代码段。这是实现决策逻辑、分支和循环的基础。 if 语句 if 语句是最基本的条件语句,它用于执行仅当特定条件为真时才需要执行的代码块。 x = 10 if x > 5:print("x is greater than…...

Docker 的基本概念

Docker是一种开源的容器化平台,可以用于将应用程序和它们的依赖项打包到一个可移植的容器中。Docker容器可以在任何支持Docker的操作系统上运行,提供了隔离、可移植性和易于部署的优势。 Docker的基本概念包括以下几点: 镜像(Im…...

5.44 BCC工具之killsnoop.py解读

一,工具简介 工具用于追踪通过 kill() 系统调用发送的信号,并实时报告相关信息。 二,代码示例 #!/usr/bin/env pythonfrom __future__ import print_function from bcc import BPF from bcc.utils import ArgString, printb import argparse from time import strftime# …...

【Axure高保真原型】引导弹窗

今天和大家中分享引导弹窗的原型模板,载入页面后,会显示引导弹窗,适用于引导用户使用页面,点击完成后,会显示下一个引导弹窗,直至最后一个引导弹窗完成后进入首页。具体效果可以点击下方视频观看或打开下方…...

定时器任务——若依源码分析

分析util包下面的工具类schedule utils: ScheduleUtils 是若依中用于与 Quartz 框架交互的工具类,封装了定时任务的 创建、更新、暂停、删除等核心逻辑。 createScheduleJob createScheduleJob 用于将任务注册到 Quartz,先构建任务的 JobD…...

微信小程序 - 手机震动

一、界面 <button type"primary" bindtap"shortVibrate">短震动</button> <button type"primary" bindtap"longVibrate">长震动</button> 二、js逻辑代码 注:文档 https://developers.weixin.qq…...

laravel8+vue3.0+element-plus搭建方法

创建 laravel8 项目 composer create-project --prefer-dist laravel/laravel laravel8 8.* 安装 laravel/ui composer require laravel/ui 修改 package.json 文件 "devDependencies": {"vue/compiler-sfc": "^3.0.7","axios": …...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

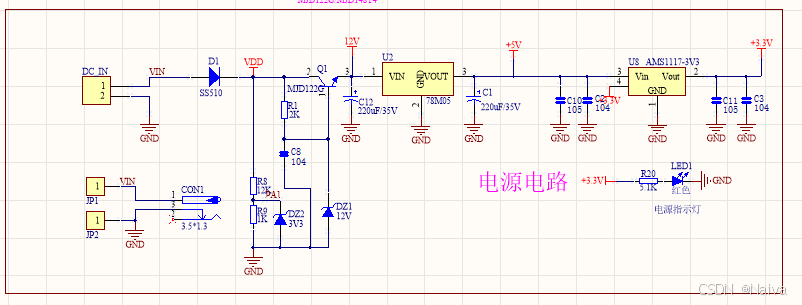

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...

无人机侦测与反制技术的进展与应用

国家电网无人机侦测与反制技术的进展与应用 引言 随着无人机(无人驾驶飞行器,UAV)技术的快速发展,其在商业、娱乐和军事领域的广泛应用带来了新的安全挑战。特别是对于关键基础设施如电力系统,无人机的“黑飞”&…...

实现跳一跳小游戏)

鸿蒙(HarmonyOS5)实现跳一跳小游戏

下面我将介绍如何使用鸿蒙的ArkUI框架,实现一个简单的跳一跳小游戏。 1. 项目结构 src/main/ets/ ├── MainAbility │ ├── pages │ │ ├── Index.ets // 主页面 │ │ └── GamePage.ets // 游戏页面 │ └── model │ …...

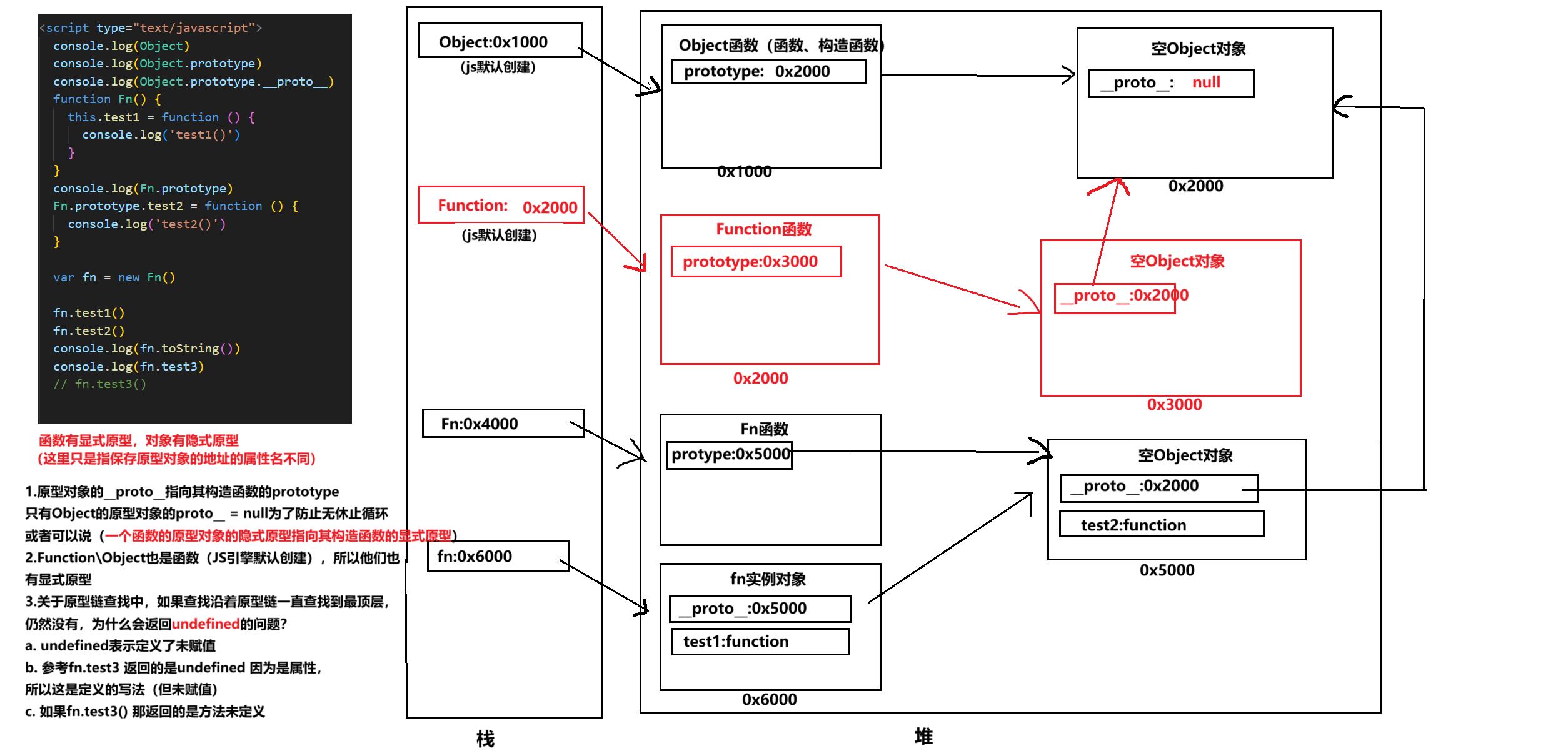

图解JavaScript原型:原型链及其分析 | JavaScript图解

忽略该图的细节(如内存地址值没有用二进制) 以下是对该图进一步的理解和总结 1. JS 对象概念的辨析 对象是什么:保存在堆中一块区域,同时在栈中有一块区域保存其在堆中的地址(也就是我们通常说的该变量指向谁&…...

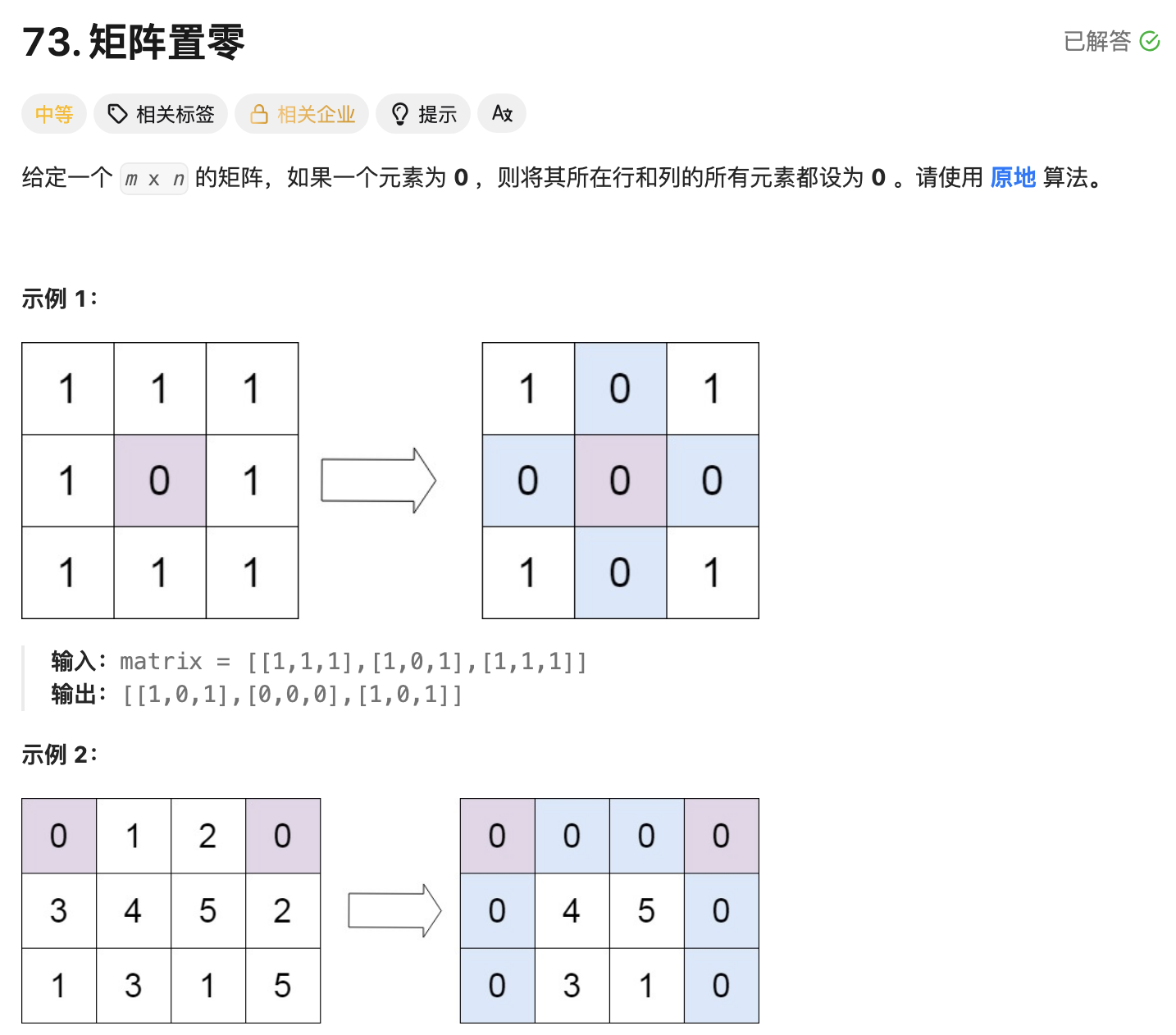

leetcode73-矩阵置零

leetcode 73 思路 记录 0 元素的位置:遍历整个矩阵,找出所有值为 0 的元素,并将它们的坐标记录在数组zeroPosition中置零操作:遍历记录的所有 0 元素位置,将每个位置对应的行和列的所有元素置为 0 具体步骤 初始化…...