【热门话题】一文带你读懂公司是如何知道张三在脉脉上发了“一句话”的

按理说呢,A公司和脉脉属于不同的平台,而且脉脉上大家可以匿名发言,所以,即便我坐在你边上,我发了一句话上去,你也不知道是谁发的。但通过一些技术,我们却可以分析出,公司是如何知道张三在上面发了一句话的。

目录

A 影像技术

B 软件植入技术

C 社会工程学

常见的社会工程学方法

防范措施

D 渗透测试技术

渗透测试的步骤

E 钞技术

最后

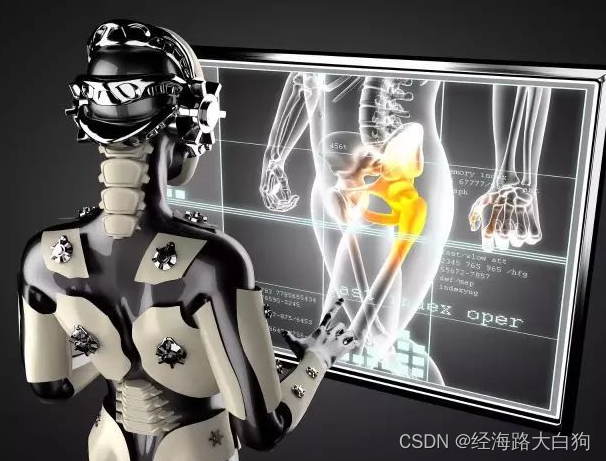

A 影像技术

影像技术是指用于捕捉、处理、存储、传输和显示图像的各种技术和方法。影像技术广泛应用于医学、影视制作、摄影、监控、安全等多个领域。以下是一些主要的影像技术类型及其应用:

数字摄影与摄像:利用数码相机和摄像机捕捉静态图像和动态视频。数字摄影和摄像广泛应用于新闻报道、电影制作、个人娱乐和记录生活。

医学影像:

- X射线:用于拍摄人体内部结构,常用于骨折诊断。

- CT扫描:通过计算机断层扫描获取人体的横断面图像,有助于诊断各种疾病。

- MRI(磁共振成像):利用强磁场和射频波生成高分辨率的身体内部图像,特别适用于软组织的检查。

- 超声波:使用高频声波生成身体内部结构的图像,常用于孕期检查和心脏检查。

遥感影像:通过卫星或飞机上的传感器获取地球表面的图像和数据,用于气象预测、环境监测、地质勘探等。

图像处理与计算机视觉:包括图像的增强、修复、分割、识别等技术。计算机视觉可以应用于自动驾驶、面部识别、安全监控等领域。

虚拟现实(VR)和增强现实(AR):利用计算机生成的图像创建沉浸式的虚拟环境或将虚拟元素叠加到现实环境中,应用于游戏、教育、医疗等领域。

3D成像:包括立体摄影、3D扫描和全息成像,用于创建物体的三维图像,广泛应用于电影特效、工业设计、医学诊断等。

影像技术的不断发展推动了各个行业的进步,并在日常生活和专业应用中发挥着越来越重要的作用。

总结起来就是:可能你工位后面有摄像头,你在脉脉上发文字的时候,被摄像头捕捉到了。

B 软件植入技术

软件植入技术是指通过特定的技术手段将软件程序嵌入到硬件设备中,以实现特定功能的技术。这种技术广泛应用于各种电子设备、嵌入式系统和物联网(IoT)设备。以下是一些与软件植入技术相关的概念和应用领域:

嵌入式系统:

- 嵌入式系统是指专门设计用于执行特定任务的计算机系统,通常嵌入在其他设备中,如家用电器、汽车、医疗设备和工业控制系统。嵌入式系统的软件通常直接植入到设备的固件中,以确保设备能够高效、可靠地运行。

固件:

- 固件是嵌入在硬件设备中的软件,它为设备的硬件提供底层控制和功能。固件通常存储在设备的只读存储器(ROM)或闪存中,并在设备启动时自动加载和执行。

微控制器与微处理器:

- 微控制器(MCU)和微处理器(MPU)是嵌入式系统中的核心组件,它们执行植入的软件指令来控制设备的操作。微控制器通常集成了处理器、存储器和外设接口,适用于小型、低功耗设备。

软件更新与管理:

- 现代嵌入式系统通常支持通过网络进行软件更新,以修复漏洞、增加功能或改进性能。这种更新通常称为固件更新或OTA(Over-The-Air)更新。

安全性:

- 由于嵌入式系统广泛应用于关键任务和日常生活中,确保软件的安全性非常重要。软件植入技术需要考虑防止恶意软件植入、防止未经授权的访问以及保护数据隐私等问题。

物联网(IoT):

- 物联网设备通常依赖于嵌入式软件来实现网络连接、数据采集和远程控制。软件植入技术在IoT设备中尤为重要,因为这些设备通常需要在资源受限的环境中高效运行。

编程语言与开发工具:

- 常用的嵌入式软件开发语言包括C、C++和Python。开发工具通常包括集成开发环境(IDE)、调试器和仿真器,以帮助开发者编写、测试和部署嵌入式软件。

软件植入技术的核心是将软件与硬件紧密结合,以实现特定设备的功能。这种技术在现代电子设备中无处不在,从智能家居设备到汽车电子系统,再到工业自动化设备,软件植入技术都发挥着关键作用。

简单说就是:你进了公司,用了公司的wifi,然后他自动给你安装了一个小软件,可以看到你发东西,或者拦截到你的内容。

C 社会工程学

社会工程学(Social Engineering)是指通过心理操纵和欺骗手段来获取他人的敏感信息、实施诈骗或进行未经授权的行为。社会工程学的攻击者通常利用人类的信任、好奇心、恐惧、同情等情感来达成目的,而不是直接依赖技术手段。以下是一些常见的社会工程学方法和防范措施:

常见的社会工程学方法

钓鱼攻击(Phishing):

- 发送伪装成合法机构的电子邮件或短信,诱骗受害者点击恶意链接或提供敏感信息,如用户名、密码、银行账户信息等。

鱼叉式钓鱼(Spear Phishing):

- 更有针对性的钓鱼攻击,攻击者通过收集特定目标的详细信息(如工作职位、兴趣爱好等)定制欺骗信息,使其更具可信度。

电话诈骗(Vishing):

- 使用电话进行诈骗,冒充银行、政府机构或其他可信组织的代表,诱骗受害者透露敏感信息或进行某些操作。

假冒网站(Spoofing):

- 创建看似合法的虚假网站,诱导用户输入敏感信息。假冒网站的设计往往与真实网站非常相似,以增加欺骗的成功率。

尾随(Tailgating):

- 未经授权人员尾随有权限的人员进入受限制的区域。这种方法通常依赖于人们的礼貌和疏忽。

垃圾邮件(Spam)和恶意软件(Malware):

- 通过大量发送垃圾邮件传播恶意软件,诱使用户下载和安装恶意程序,从而获取敏感信息或控制系统。

防范措施

提高警惕性和意识:

- 定期进行安全意识培训,让员工和个人了解社会工程学的常见手段和防范措施。

验证身份:

- 对于收到的任何请求敏感信息的通信,无论是通过电子邮件、电话还是短信,都要验证对方的身份。可以通过官方渠道联系该机构确认请求的真实性。

不轻易点击链接或下载附件:

- 对于来自未知或可疑来源的电子邮件和消息,不要轻易点击其中的链接或下载附件。

使用强密码和多重身份验证(MFA):

- 使用复杂的密码并启用多重身份验证,以增加账户的安全性。

保持软件更新:

- 确保操作系统、浏览器、杀毒软件等始终保持最新状态,以防范已知的安全漏洞。

数据加密:

- 对敏感数据进行加密传输和存储,即使数据被截获,也难以被破解和利用。

社会工程学利用的是人的心理弱点,因此除了技术手段的防护外,提高个人和组织的安全意识是抵御社会工程学攻击的关键。通过教育和培训,增强对各种欺骗手法的识别能力,可以有效降低社会工程学攻击的成功率。

说直白点就是:张三发东西的时候,身边有李四或者其他人,然后其他人和公司说了这件事。

D 渗透测试技术

渗透测试技术(Penetration Testing,简称Pen Testing)是一种模拟攻击的安全评估方法,旨在发现计算机系统、网络、应用程序等中的安全漏洞和弱点。渗透测试通过主动尝试攻破系统来评估其安全性,识别潜在的安全风险,并提出改进措施。以下是渗透测试技术的详细介绍:

渗透测试的步骤

规划与侦察(Planning and Reconnaissance):

- 定义范围和目标:明确测试的目标、范围以及测试的具体限制条件。

- 收集情报:通过公开信息(OSINT)、社会工程学、网络扫描等手段收集目标系统的信息,包括域名、IP地址、网络拓扑结构等。

扫描(Scanning):

- 主动扫描:使用工具扫描目标系统的开放端口、运行的服务和操作系统版本。

- 被动扫描:通过分析流量数据、日志文件等方式收集信息,以避免引起目标的警觉。

获取访问权限(Gaining Access):

- 通过利用已发现的漏洞(如SQL注入、跨站脚本攻击(XSS)、缓冲区溢出等)获得对目标系统的访问权限。

- 使用各种技术(如密码破解、漏洞利用工具)来提升权限,取得更高的访问权限。

保持访问权限(Maintaining Access):

- 在目标系统中植入后门程序或利用已获得的高权限账户,确保在发现漏洞后的进一步访问和控制。

- 这一步模拟攻击者在成功入侵后如何在系统中长时间潜伏,以进行数据窃取或其他恶意活动。

分析和报告(Analysis and Reporting):

- 分析渗透测试的结果,编写详细报告,描述发现的漏洞、利用方法和可能的影响。

- 提出修复建议和改进措施,帮助组织提高安全防御能力。

简单的说就是:公司的技术人员,可以进入脉脉的服务器,查看这个人是谁,是不是很厉害。

E 钞技术

“钞能力”是一个网络流行词,通常用来形容一个人拥有强大的经济实力和花钱的能力。这个词汇的起源可以追溯到“钞票”和“能力”两个词的结合,字面意思就是“用钞票来展现能力”。具体来说,钞能力可以体现在以下几个方面:

- 消费能力:拥有大量的金钱,可以随意购买奢侈品、豪车、豪宅等高端消费品。

- 投资能力:有足够的资金进行大规模投资,能够轻松参与各种高收益的投资项目。

- 影响力:由于经济实力强大,可以在商业、娱乐等多个领域产生巨大影响,比如资助电影拍摄、赞助大型活动等。

- 生活质量:经济条件优越,能够享受高品质的生活服务,如私人飞机、顶级餐厅、豪华度假等。

在网络上,这个词语常用于调侃或者羡慕那些经济实力强大的人,有时也带有一定的夸张和幽默意味。例如,当一个人展示他购买了最新的奢侈品或者豪华旅行时,旁观者可能会评论“真是钞能力啊!”

这个不用说了吧,就是公司和脉脉有合作,别管你换成那个头像,别管你换了哪个昵称,只要我想知道你是谁,我就可以知道,以下代码可知:

import requests# 定义查询用户信息的函数

def get_user_info(nickname, api_key):# 设置API的URL和参数base_url = "https://api.example.com/userinfo" # 示例API的基础URL,需要替换成实际APIparams = {"nickname": nickname,"api_key": api_key}# 发送GET请求response = requests.get(base_url, params=params)# 检查响应状态码if response.status_code == 200:return response.json() # 返回JSON格式的响应数据else:print(f"Error: Unable to fetch data, status code: {response.status_code}")return None# 主程序

if __name__ == "__main__":# 示例昵称和API密钥,需要替换成实际值nickname = "example_nickname"api_key = "your_api_key"# 查询用户信息user_info = get_user_info(nickname, api_key)if user_info:print("用户信息:")print(user_info)

最后

除了以上技术点,你还知道其他技术方式可以实现这种效果吗?一起讨论起来吧。

相关文章:

【热门话题】一文带你读懂公司是如何知道张三在脉脉上发了“一句话”的

按理说呢,A公司和脉脉属于不同的平台,而且脉脉上大家可以匿名发言,所以,即便我坐在你边上,我发了一句话上去,你也不知道是谁发的。但通过一些技术,我们却可以分析出,公司是如何知道张…...

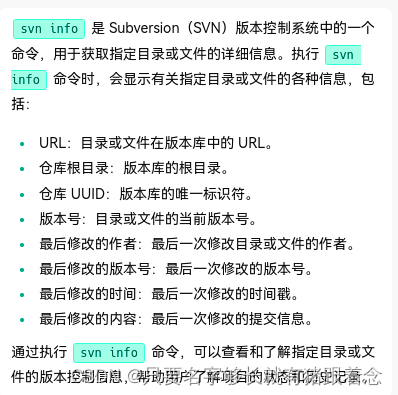

linux命令日常使用思考

linux命令日常使用思考 复制的相关问题scp和cp的区别root192.168.5.229-r的理解 更新版本的相关问题svn info 根目录和家目录的区别根目录家目录 复制的相关问题 scp和cp的区别 安全性:SCP 是基于 SSH 的加密传输协议,可以保证数据在传输过程中的安全性…...

同余定理与哈希函数

目录 同余定理哈希函数加密算法 余数有很多的应⽤场景,⽐如散列函数、加密算法,循环冗余校验等等。生活中也有很多与余数有关的例子。 比如,你要将1147条数据分页写入,每页10条,计算总页数。就可以用1147除以10&#x…...

03-01-Vue组件的定义和注册

前言 我们接着上一篇文章02-Vue实例的生命周期函数 来讲。 下一篇文章 03-02-Vue组件之间的传值 什么是组件 组件: 组件的出现,就是为了拆分Vue实例的代码量的,能够让我们以不同的组件,来划分不同的功能模块,将来我们…...

【python进阶】txt excel pickle opencv操作demo

文章目录 1. txt读写读综合案例 日志文件读写 2. excel读写读取csv读取xlsx 3. matplotlib 案例折线图多个折现图散点图柱状图饼状图 4 opencv 案例加载与展示图片缩放图片旋转图片保存图片读取摄像头视频保存opencv 综合案例 5 pickle 案例 1. txt读写 读 file.read() file.r…...

Aware接口作用

介绍 Aware(感知)接口是一个标记,里面没有任何方法,实际方法定义都是子接口确定(相当于定义了一套规则,并建议子接口中应该只有一个无返回值的方法)。 我们知道spring已经定义好了很多对象,如…...

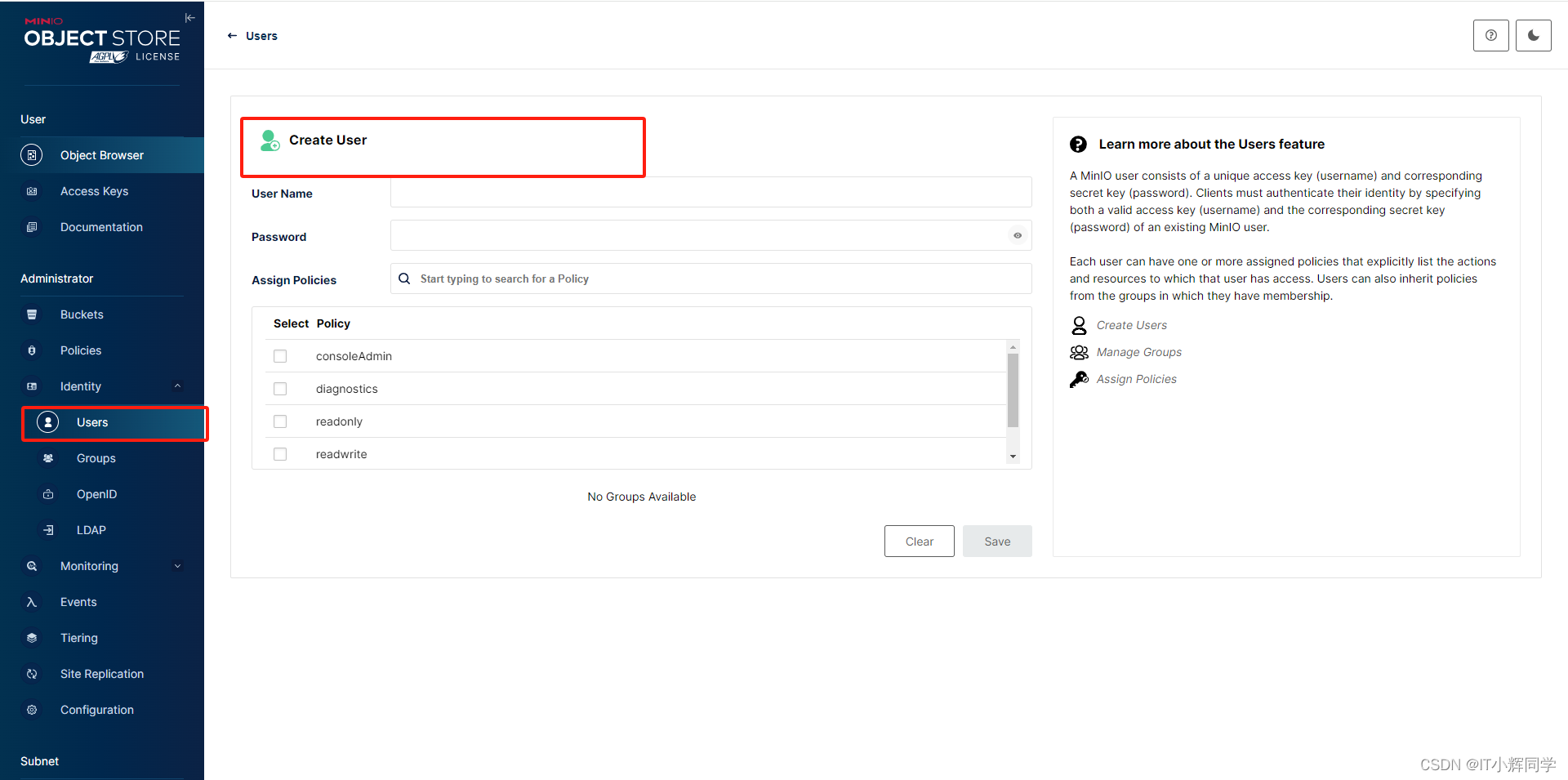

Docker部署Minio S3第三方存储

Docker部署Minio S3第三方存储 你不要着急,你先去读你的书,我去看我的电影,总有一天,我们会窝在一起,读同一本书,看同一部电影。 安装Docker 1、选择要安装的平台 Docker要求CentOS系统的内核版本高于3.1…...

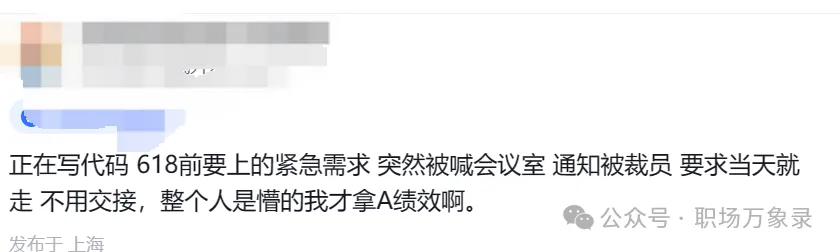

听说京东618裁员没?上午还在赶需求,下午就开会通知被裁了~

文末还有最新面经共享群,没准能让你刷到意向公司的面试真题呢。 京东也要向市场输送人才了? 在群里看到不少群友转发京东裁员相关的内容: 我特地去网上搜索了相关资料,看看网友的分享: 想不到马上就618了,东哥竟然抢…...

力扣226. 翻转二叉树(DFS的两种思路)

Problem: 226. 翻转二叉树 文章目录 题目描述思路复杂度Code 题目描述 思路 涉及二叉树的递归解法时往往需要考虑两种思路: 1.在递归遍历时执行题目需要的具体要求; 2.将一个大问题分解为多个小子问题 具体到本体: 思路1:遍历 先…...

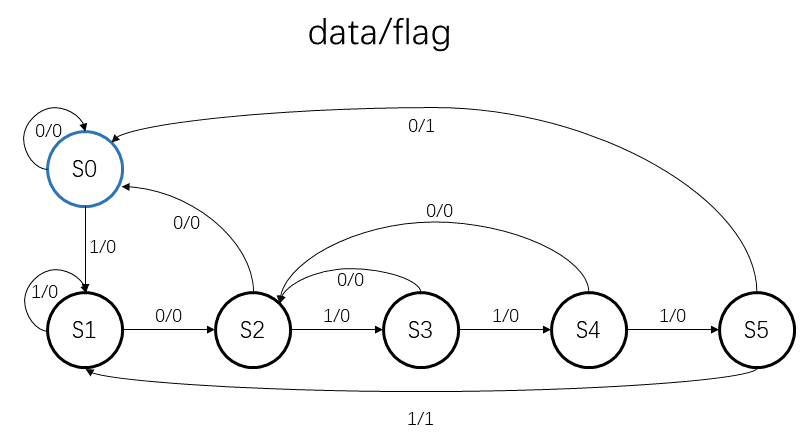

状态机-非重叠的序列检测

描述 设计一个状态机,用来检测序列 10111,要求: 1、进行非重叠检测 即101110111 只会被检测通过一次 2、寄存器输出且同步输出结果 注意rst为低电平复位 信号示意图: 波形示意图: 输入描述 输入信号 clk rst data…...

Word怎么画图?这5个方法收藏好!

“我需要在Word文档中画一些图,想问下Word应该怎么画图呢?有没有朋友可以帮我看看怎么操作呢?” 在今天的数字化时代,信息爆炸式增长,人们越来越需要高效、直观地传递和接收信息。而Word画图功能正是这一需求的完美体现…...

qt designer 依赖库 QMessageBox

目录 qt designer 依赖库配置实例 单步调试快捷键 f10 QMessageBox 使用方法 背景图设置...

反序列化漏洞(JBoss、apache log4、apache Shiro、JWT)Weblogic未授权访问、代码执行、任意上传

1.1什么是反序列化 就是把一个对象变成可以传输的字符串,目的就是为了方便传输。假设,我们写了一个class,这个class里面存有一些变量。当这个class被实例化了之后,在使用过程中里面的一些变量值发生了改变。以后在某些时候还会用到…...

PHP身份证真伪验证、身份证二、三要素核验、身份证ocr接口

实名认证有利于网络绿化,所以在互联网发展迅速的今天,实名认证成了“刚需”。而OCR与实名认证两种产品的结和更是擦出了美丽的火花。翔云人工智能开放平台提供的实名认证OCR接口良好的展现出两种功能结合的效果。以身份实名认证产品举例来说,…...

【Qt 学习笔记】Qt常用控件 | 布局管理器 | 表单布局Form Layout

博客主页:Duck Bro 博客主页系列专栏:Qt 专栏关注博主,后期持续更新系列文章如果有错误感谢请大家批评指出,及时修改感谢大家点赞👍收藏⭐评论✍ Qt常用控件 | 布局管理器 | 表单布局Form Layout 文章编号:…...

数智赋能内涝治理,四信城市排水防涝解决方案保障城市安全运行

由强降雨、台风造成城市低洼处出现大量积水、内涝的情况时有发生,给人们出行带来了极大不便和安全隐患,甚至危及群众生命财产安全。 为降低内涝造成的损失,一方面我们要大力加强城市排水基础设施的建设;另一方面要全面掌握城市内涝…...

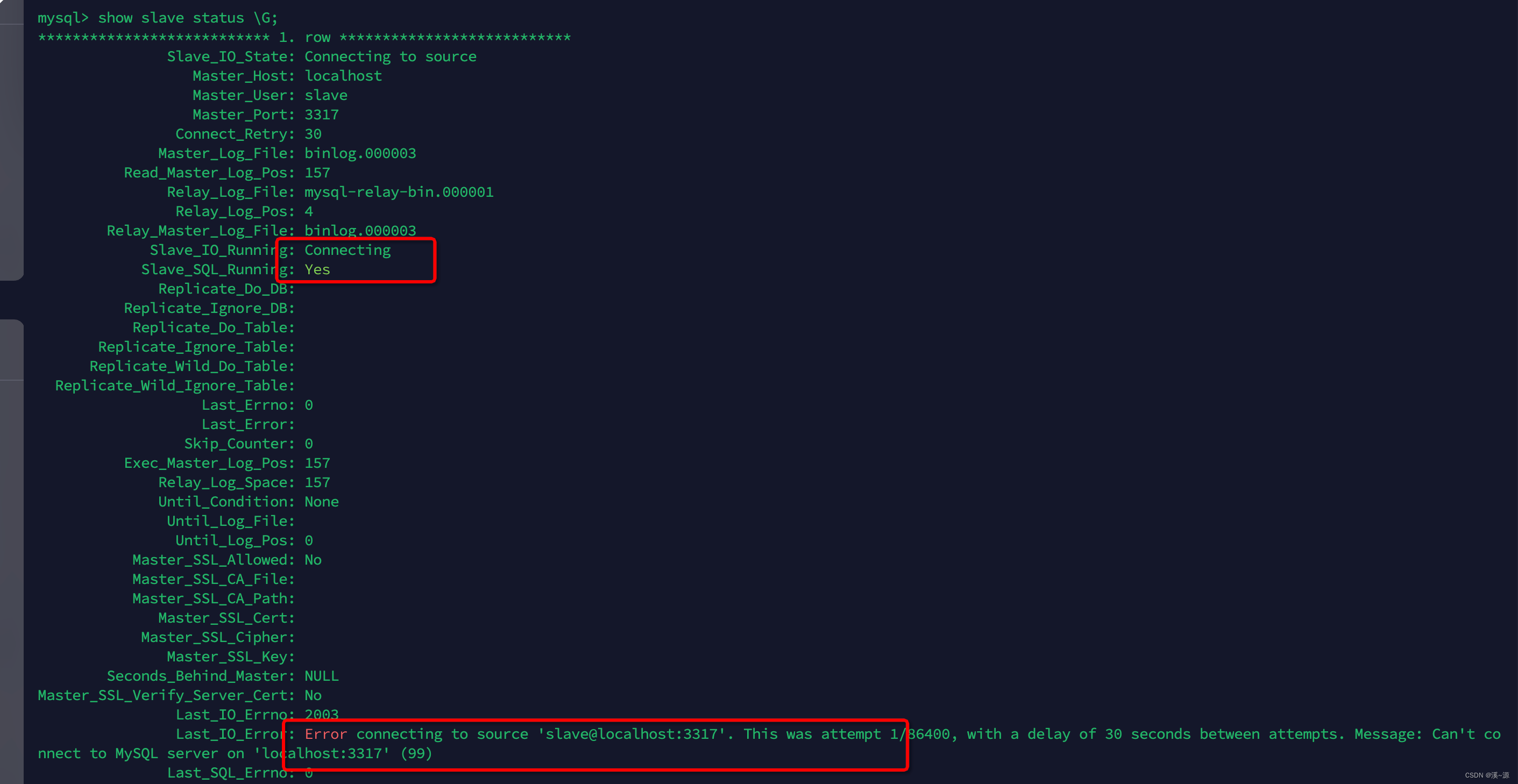

docker实战之搭建MYSQL8.0主从同步

目录 环境配置容器创建主服务器创建MYSQL容器新增my.cnf文件创建用户并授权 从服务器创建MYSQL容器新增my.cnf文件重启MYSQL容器配置主从同步 验证主从同步彩蛋 MySQL 主从同步(Master-Slave Replication)是一种常用的解决方案,它允许一个主服…...

LTD275次升级 | 网页编辑器新增AI翻译 • 文章|产品等内容可导出 • 新增交互数据 • 购物清单可导出• 官微中心app出新版

1、 网站编辑器文本组件可一键翻译; 2、 文章、产品新增导出功能; 3、 购物车新增导出购物清单功能; 4、 App优化首页数据展示、新增访客交互数据功能; 5、 已知问题修复与优化; 01 网站编辑器 新增文本组件一键翻…...

代码随想录算法训练营第36期DAY36

贪心好难,希望能坚持到柳暗花明那天。 DAY36 1005K次取反后最大化的数组和 自己的方法,注意越界条件放在最前面就好: class Solution {public: int largestSumAfterKNegations(vector<int>& nums, int k) { //自己的…...

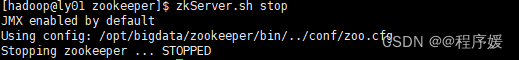

zookeeper安装教程

前置环境: hadoop3.3.6 三台集群 CentOS7 (图文并茂)基于CentOS-7搭建hadoop3.3.6大数据集群-CSDN博客 1.下载并上传 下载并上传ZOOKEEPER安装包到主节点 官网下载地址 Index of /dist/zookeeper (apache.org) 切换到/opt/bigdata目录(根据自己的情况…...

基于FPGA的PID算法学习———实现PID比例控制算法

基于FPGA的PID算法学习 前言一、PID算法分析二、PID仿真分析1. PID代码2.PI代码3.P代码4.顶层5.测试文件6.仿真波形 总结 前言 学习内容:参考网站: PID算法控制 PID即:Proportional(比例)、Integral(积分&…...

)

云计算——弹性云计算器(ECS)

弹性云服务器:ECS 概述 云计算重构了ICT系统,云计算平台厂商推出使得厂家能够主要关注应用管理而非平台管理的云平台,包含如下主要概念。 ECS(Elastic Cloud Server):即弹性云服务器,是云计算…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

AI编程--插件对比分析:CodeRider、GitHub Copilot及其他

AI编程插件对比分析:CodeRider、GitHub Copilot及其他 随着人工智能技术的快速发展,AI编程插件已成为提升开发者生产力的重要工具。CodeRider和GitHub Copilot作为市场上的领先者,分别以其独特的特性和生态系统吸引了大量开发者。本文将从功…...

Pinocchio 库详解及其在足式机器人上的应用

Pinocchio 库详解及其在足式机器人上的应用 Pinocchio (Pinocchio is not only a nose) 是一个开源的 C 库,专门用于快速计算机器人模型的正向运动学、逆向运动学、雅可比矩阵、动力学和动力学导数。它主要关注效率和准确性,并提供了一个通用的框架&…...

短视频矩阵系统文案创作功能开发实践,定制化开发

在短视频行业迅猛发展的当下,企业和个人创作者为了扩大影响力、提升传播效果,纷纷采用短视频矩阵运营策略,同时管理多个平台、多个账号的内容发布。然而,频繁的文案创作需求让运营者疲于应对,如何高效产出高质量文案成…...

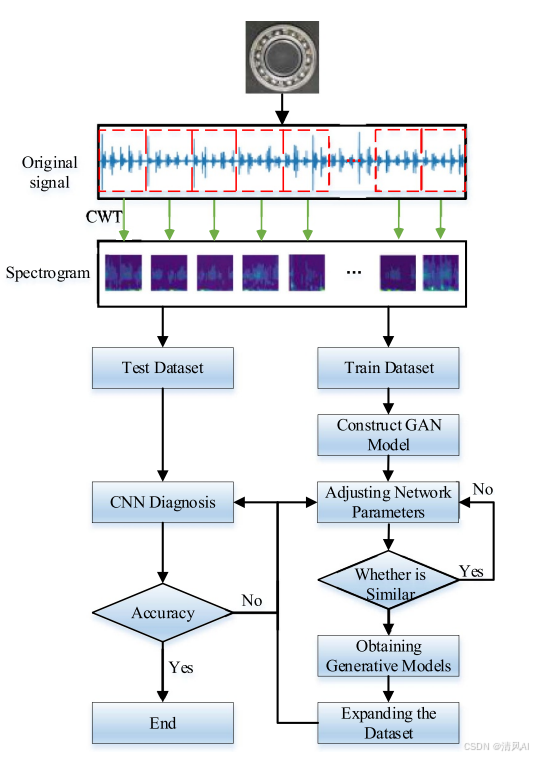

基于IDIG-GAN的小样本电机轴承故障诊断

目录 🔍 核心问题 一、IDIG-GAN模型原理 1. 整体架构 2. 核心创新点 (1) 梯度归一化(Gradient Normalization) (2) 判别器梯度间隙正则化(Discriminator Gradient Gap Regularization) (3) 自注意力机制(Self-Attention) 3. 完整损失函数 二…...

代码规范和架构【立芯理论一】(2025.06.08)

1、代码规范的目标 代码简洁精炼、美观,可持续性好高效率高复用,可移植性好高内聚,低耦合没有冗余规范性,代码有规可循,可以看出自己当时的思考过程特殊排版,特殊语法,特殊指令,必须…...

windows系统MySQL安装文档

概览:本文讨论了MySQL的安装、使用过程中涉及的解压、配置、初始化、注册服务、启动、修改密码、登录、退出以及卸载等相关内容,为学习者提供全面的操作指导。关键要点包括: 解压 :下载完成后解压压缩包,得到MySQL 8.…...

)

uniapp 集成腾讯云 IM 富媒体消息(地理位置/文件)

UniApp 集成腾讯云 IM 富媒体消息全攻略(地理位置/文件) 一、功能实现原理 腾讯云 IM 通过 消息扩展机制 支持富媒体类型,核心实现方式: 标准消息类型:直接使用 SDK 内置类型(文件、图片等)自…...