cs与msf权限传递,以及mimikatz抓取win2012明文密码

在网络安全领域,权限提升和凭证盗窃是渗透测试和攻击中的关键环节。通过工具如CS和MSF,攻击者能够有效地在目标网络中进行权限传递。与此同时,Mimikatz作为一款强大的凭证盗窃工具,可以帮助攻击者从Windows Server 2012等系统中提取明文密码。本篇博客将详细介绍这些工具的使用方法和实际应用场景

一.什么是Cobalt Strike?

Cobalt Strike是一个专业的渗透测试和红队操作工具,广泛用于模拟高级持续性威胁攻击。它提供了丰富的功能,包括权限提升、横向移动、命令控制、后门植入等。CS的模块化设计和强大的脚本支持,使其在网络攻击和渗透测试中非常流行。

2. Cobalt Strike的权限提升

在进行权限提升之前,攻击者需要首先获得目标系统的初始访问权限。这通常通过以下几种方式实现:网络钓鱼,漏洞利用,社会工程学

成功获取初始访问权限后,攻击者会在目标系统上植入一个Cobalt Strike Beacon,这是一种后门工具,用于与Cobalt Strike服务器通信。

2.1 提升权限

在拥有初始访问权限后,下一步是提升权限。Cobalt Strike提供了多种提升权限的方法,包括:漏洞利用:利用操作系统或应用程序中的已知漏洞进行权限提升。

run post/windows/manage/steal_token //通过劫持具有高权限的进程令牌,获取高权限执行命令的能力

run post/windows/manage/inject_into_process//将恶意代码注入到高权限的系统进程中。2.2建立持久性

为了确保持续访问目标系统,攻击者会建立持久性。Cobalt Strike提供了多种方法

run post/windows/manage/persistence_exe//创建定时任务,定期执行恶意代码

run post/windows/manage/install_service//将恶意代码安装为系统服务

3.横向移动

权限提升和持久性建立后,攻击者通常会在网络中横向移动,以获取更多系统的访问权限。常用的方法包括:凭证盗窃(MinmiKatz工具)可以从当前系统中提取其他系统的凭证,远程命令执行(通过WMI工具)在其他系统上远程执行命令

run post/windows/manage/wmi_exec

二.MSF权限传递

1.社么是MSF

MSF是一个开源的渗透测试框架,广泛用于漏洞利用、后渗透攻击和安全评估。它提供了丰富的模块库和强大的脚本支持,是网络安全专业人士的重要工具。

2.MSF的权限提升

2.1获取初试访问权限

与Cobalt Strike类似,MSF同样需要首先获取目标系统的初始访问权限。常见的方法包括网络钓鱼,漏洞利用,社会工程学

2.2提升权限

在拥有初始访问权限后,MSF提供了多种提升权限的方法

use exploit/windows/smb/ms17_010_eternalblue//使用MSF的漏洞利用模块,例如EternalBlue。use exploit/windows/local/bypassuac//使用Meterpreter的脚本和命令进行权限提升。post/windows/manage/steal_token//通过劫持高权限进程令牌提升权限。

2.3建立持久性

run persistence//在系统中创建持久化后门。

run post/windows/manage/persistence//创建计划任务以维持访问。3.横向移动

MSF的横向移动与CS类似

post/windows/gather/credentials/mimikatz //使用Mimikatz等工具,从当前系统中提取其他系统的凭证。

exploit/windows/smb/psexec //通过WMI、Psexec等工具,在其他系统上远程执行命令。

三、Mimikatz抓取win2012明文密码

1.什么是Mimikatz

Mimikatz是一款强大的凭证盗窃工具,能够从Windows系统中提取多种凭证信息,包括明文密码、哈希、Kerberos票据等。它在渗透测试和攻击中广泛应用,是攻击者和红队操作的必备工具之一。

2.在win2012上使用Mimikatz

2.1获取系统访问权限

首先,攻击者需要获取目标系统的访问权限。这通常通过CS或MSF等工具实现。成功获取访问权限后,攻击者可以将Mimikatz上传到目标系统。

2.2加载Mimikatz

将Mimikatz上传到目标系统后,可以通过命令行加载并执行Mimikatz

2.3提取明文密码

在Mimikatz中执行以下命令以提取明文密码

privilege::debug //提升权限

sekurlsa::logonpasswords //提取明文密码2.4清理痕迹

执行完成后,及时清理Mimikatz及相关痕迹,以避免被检测。例如,可以删除上传的Mimikatz文件,并清理系统日志

四、防御措施

了解攻击技术和工具后,采取适当的防御措施以保护系统和网络安全非常重要。

1.1实施强密码策略,定期更换密码,并启动多因素认证,培养自己的安全意识,提高防范网络钓鱼和社会工程学攻击的意识

1.2定期进行漏洞扫描,发现并修补系统中的安全漏洞

1.3根据最小权限原则配置用户权限,限制不必要的高权限访问,启用并监控系统日志,及时发现和响应异常活动。

1.4安装和定期更新防病毒软件,防止恶意软件感染。安装和定期更新防病毒软件,防止恶意软件感染。

通过CS和MSF,攻击者可以有效地进行权限传递和横向移动。而Mimikatz则为攻击者提供了从Windows系统中提取明文密码的强大能力。了解这些工具和技术的原理和使用方法,有助于网络安全专业人士更好地保护系统和数据安全。通过采取适当的防御措施,如安全策略、系统更新、访问控制和安全工具,可以显著降低遭受攻击的风险。定期进行安全评估和演练,及时发现和修补安全漏洞,是确保网络安全的关键。

相关文章:

cs与msf权限传递,以及mimikatz抓取win2012明文密码

在网络安全领域,权限提升和凭证盗窃是渗透测试和攻击中的关键环节。通过工具如CS和MSF,攻击者能够有效地在目标网络中进行权限传递。与此同时,Mimikatz作为一款强大的凭证盗窃工具,可以帮助攻击者从Windows Server 2012等系统中提…...

java欢迪迈手机商城设计与实现源码(springboot+vue+mysql)

风定落花生,歌声逐流水,大家好我是风歌,混迹在java圈的辛苦码农。今天要和大家聊的是一款基于springboot的欢迪迈手机商城设计与实现。项目源码以及部署相关请联系风歌,文末附上联系信息 。 项目简介: 欢迪迈手机商城…...

【FPGA】Verilog:2-bit 二进制比较器的实现(2-bit binary comparator)

解释 2-bit 二进制比较器仿真结果及过程说明(包括真值表和卡诺图) 真值表和卡洛图如下: 2-bit Binary Comparator A1 A2 B1...

技术解读)

RPA(机器人流程自动化)技术解读

什么是RPA RPA(Robotic Process Automation),译为流程自动化机器人,又可以称为数字化劳动力(Digital Labor),是一种智能化软件,通过模拟并增强人类与计算机的交互过程,实…...

Qt | QTabBar 类(选项卡栏)

01、上节回顾 Qt | QStackedLayout 类(分组布局或栈布局)、QStackedWidget02、简介 1、QTabBar类直接继承自 QWidget。该类提供了一个选项卡栏,该类仅提供了一个选项卡, 并没有为每个选项卡提供相应的页面,因此要使选项卡栏实际可用,需要自行为每个选项卡设置需要显示的页…...

基于Pytorch框架的深度学习ShufflenetV2神经网络十七种猴子动物识别分类系统源码

第一步:准备数据 17种猴子动物数据: self.class_indict ["白头卷尾猴", "弥猴", "山魈", "松鼠猴", "叶猴", "银色绒猴", "印度乌叶猴", "疣猴", "侏绒"…...

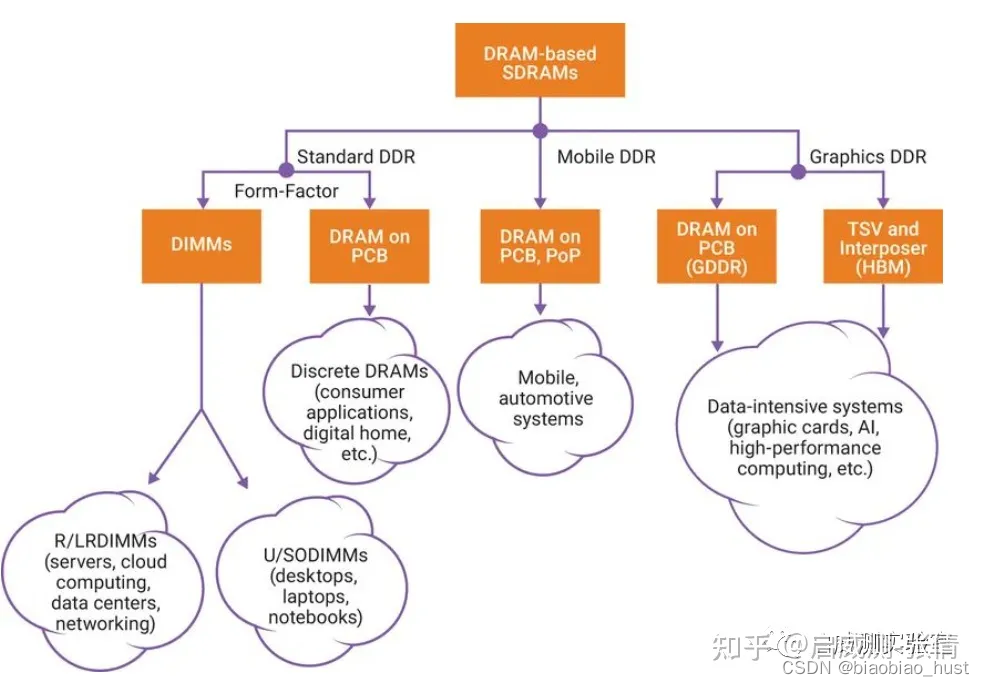

Leetcode260

260. 只出现一次的数字 III - 力扣(LeetCode) class Solution {public int[] singleNumber(int[] nums) {//通过异或操作,使得最终结果为两个只出现一次的元素的异或值int filterResult 0;for(int num:nums){filterResult^num;}//计算首个1(从右侧开始)…...

Webpack性能调优:从加载器到插件的全面优化

Webpack 是一个模块打包工具,它将项目中的各种资源(JavaScript、CSS、图片等)转换成一个或多个浏览器可识别的输出文件。优化 Webpack 的性能主要涉及减少构建时间、减小输出文件大小和提高应用加载速度。 2500G计算机入门到高级架构师开发资…...

cin-getline缓存区

更多资源请关注纽扣编程微信公众号 cin.sync()清除缓存区 如果需要输入如下内容 3 This is C language. This is JAVA language. This is Python language. 写如下程序 #include<bits/stdc.h> using namespace std; string str[100]; int main(){int n;cin>&…...

(附文档))

牛客前端面试高频八股总结(1)(附文档)

1.html语义化 要求使用具有语义的标签:header footer article aside section nav 三点好处: (1)提高代码可读性,页面内容结构化,更清晰 (2)无css时,时页面呈现出良好…...

韦专家:广告投放方式和内容运营底层方法论逻辑上有什么关系?

继续转推朋友这篇文章,标题稍有修改。广告投放跟内容运营逻辑是相似的,其实做SEO推广也是相似的。我们除了研究SEO流量,同样要真正理解广告投放的方式和内容运营底层方法论,这样会让你更好做好全网SEO营销! 最近陆陆续…...

003 ++ --

文章目录 --为了解决这个问题,你可以使用 synchronized 关键字来确保每次只有一个线程可以访问 increment() 方法:或者,你也可以使用 AtomicInteger,这是一个线程安全的整数类:乐观锁 – 在Java中, 和 –…...

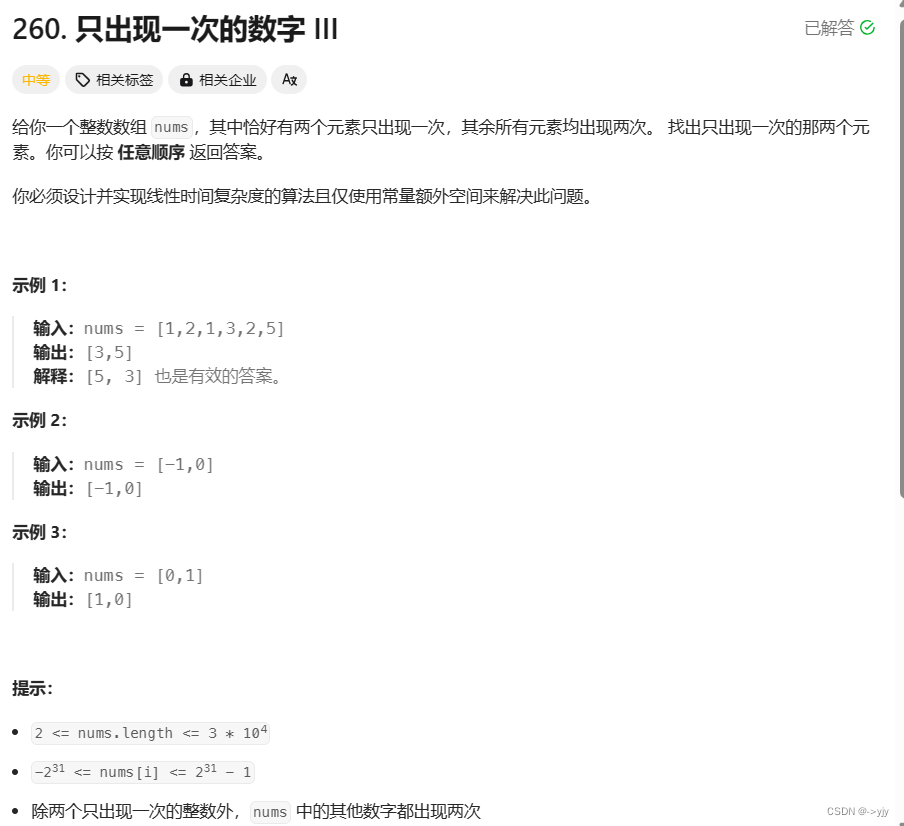

DDR、LPDDR和GDDR的区别

1、概况 以DDR开头的内存适用于服务器、云计算、网络、笔记本电脑、台式机和消费类应用,支持更宽的通道宽度、更高的密度和不同的形状尺寸。 以LPDDR开头的内存适合面向移动和汽车这些对规格和功耗非常敏感的领域,提供更窄的通道宽度和多种低功耗运行状态…...

【附代码】@hydra.main 没有返回值,如何解决函数返回?

hydra.main 是一个 Python 装饰器,通常与 Hydra 深度学习框架一起使用。它的作用是标识 Hydra 配置文件中的主函数。在 Hydra 中,主函数是一个负责组织整个程序执行流程的函数。这个装饰器告诉 Hydra 这个函数是主函数,但并不要求它有返回值。…...

js深入理解对象的 属性(properties)的特殊 特性(attributes)

对象 js对象 // 构造一个对象 let obj {}; let obj new Object(); 我们知道js中一切皆对象,对象是一个键值对集合(key: value),一个键(key)对应一个值(value),而每个键都是这个对象的属性,我们可以通过对象的属性来…...

【MATLAB】去除趋势项(解决频谱图大部分为零的问题)

1.概 述 在许多实际信号分析处理中信号经FFT变换后得到的频谱谱线值几乎都为0,介绍这是如何形成的,又该如何去解决。 2.案例分析 读入一组实验数据文件(文件名为qldata.mat),作出该组数据的频谱图。程序清单如下: clear; clc; close all;…...

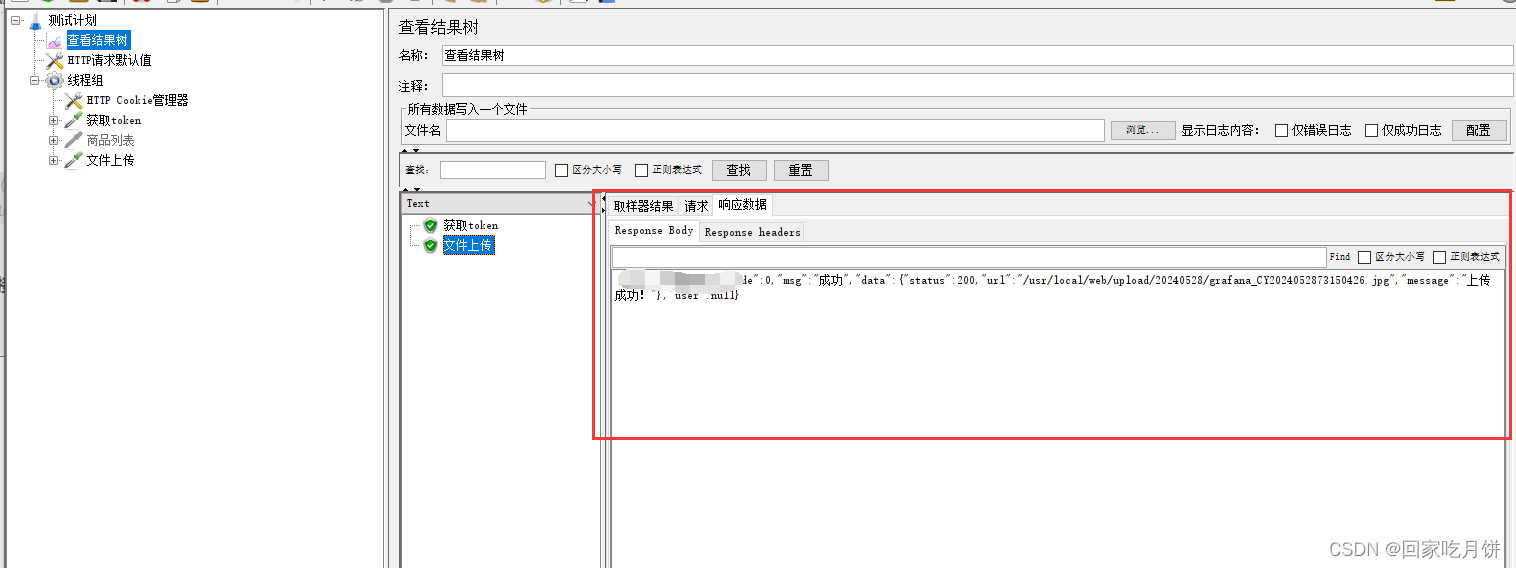

jmeter发送webserver请求和上传请求

有时候在项目中会遇到webserver接口和上传接口的请求,大致参考如下 一、发送webserver请求 先获取登录接口的token,再使用cookie管理器进行关联获取商品(webserver接口),注意参数一般是写在消息体数据中,消息体有点像HTML格式 执…...

如何看centos 有没有安装x11

在CentOS系统中,可以通过检查是否存在X11相关的包来判断是否安装了X11。你可以使用yum工具来查询是否安装了xorg-x11-server-Xorg包,这通常是X11服务器的包名。 打开终端,输入以下命令: yum list installed | grep xorg-x11-ser…...

超详细的前后端实战项目(Spring系列加上vue3)前后端篇(四)(一步步实现+源码)

兄弟们,继昨天的代码之后,继续完成最后的用户模块开发, 昨天已经完成了关于用户的信息编辑页面这些,今天再完善一下, 从后端这边开始吧,做一个拦截器,对用户做身份校验, 拦截器 这…...

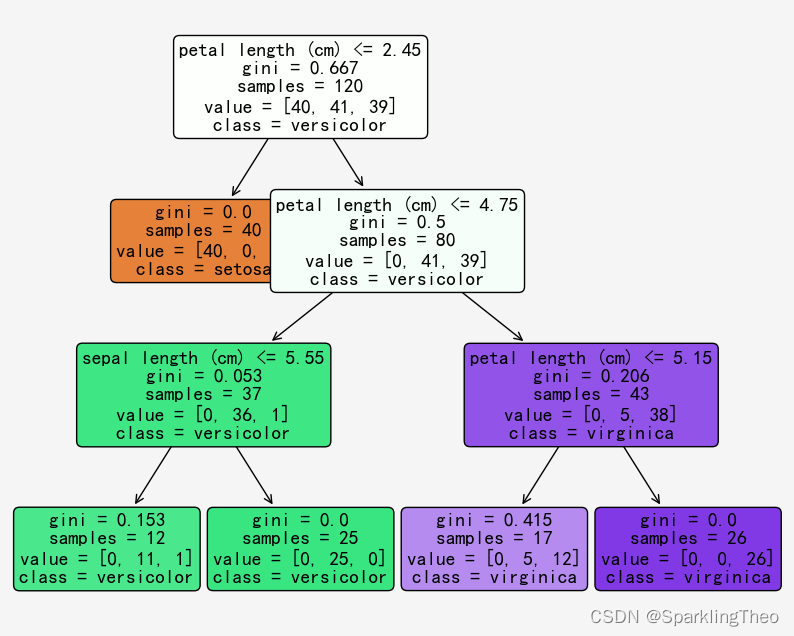

决策树|随机森林 GBDT XGBoost|集成学习

文章目录 1 决策树模型1.1 决策树模型简介1.2 决策树模型核心问题1.2.1 分类划分标准1.2.1.1 信息增益1.2.1.2 增益率1.2.1.3 基尼系数 1.2.2 停止生长策略1.2.3 剪枝策略 1.3 决策树 - python代码1.3.1 结果解读1.3.2 决策树可视化1.3.3 CV - 留一法 2 集成学习2.1 Boosting2.…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

el-switch文字内置

el-switch文字内置 效果 vue <div style"color:#ffffff;font-size:14px;float:left;margin-bottom:5px;margin-right:5px;">自动加载</div> <el-switch v-model"value" active-color"#3E99FB" inactive-color"#DCDFE6"…...

:滤镜命令)

ffmpeg(四):滤镜命令

FFmpeg 的滤镜命令是用于音视频处理中的强大工具,可以完成剪裁、缩放、加水印、调色、合成、旋转、模糊、叠加字幕等复杂的操作。其核心语法格式一般如下: ffmpeg -i input.mp4 -vf "滤镜参数" output.mp4或者带音频滤镜: ffmpeg…...

Java-41 深入浅出 Spring - 声明式事务的支持 事务配置 XML模式 XML+注解模式

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

Linux云原生安全:零信任架构与机密计算

Linux云原生安全:零信任架构与机密计算 构建坚不可摧的云原生防御体系 引言:云原生安全的范式革命 随着云原生技术的普及,安全边界正在从传统的网络边界向工作负载内部转移。Gartner预测,到2025年,零信任架构将成为超…...

Spring Boot面试题精选汇总

🤟致敬读者 🟩感谢阅读🟦笑口常开🟪生日快乐⬛早点睡觉 📘博主相关 🟧博主信息🟨博客首页🟫专栏推荐🟥活动信息 文章目录 Spring Boot面试题精选汇总⚙️ **一、核心概…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

安宝特案例丨Vuzix AR智能眼镜集成专业软件,助力卢森堡医院药房转型,赢得辉瑞创新奖

在Vuzix M400 AR智能眼镜的助力下,卢森堡罗伯特舒曼医院(the Robert Schuman Hospitals, HRS)凭借在无菌制剂生产流程中引入增强现实技术(AR)创新项目,荣获了2024年6月7日由卢森堡医院药剂师协会࿰…...

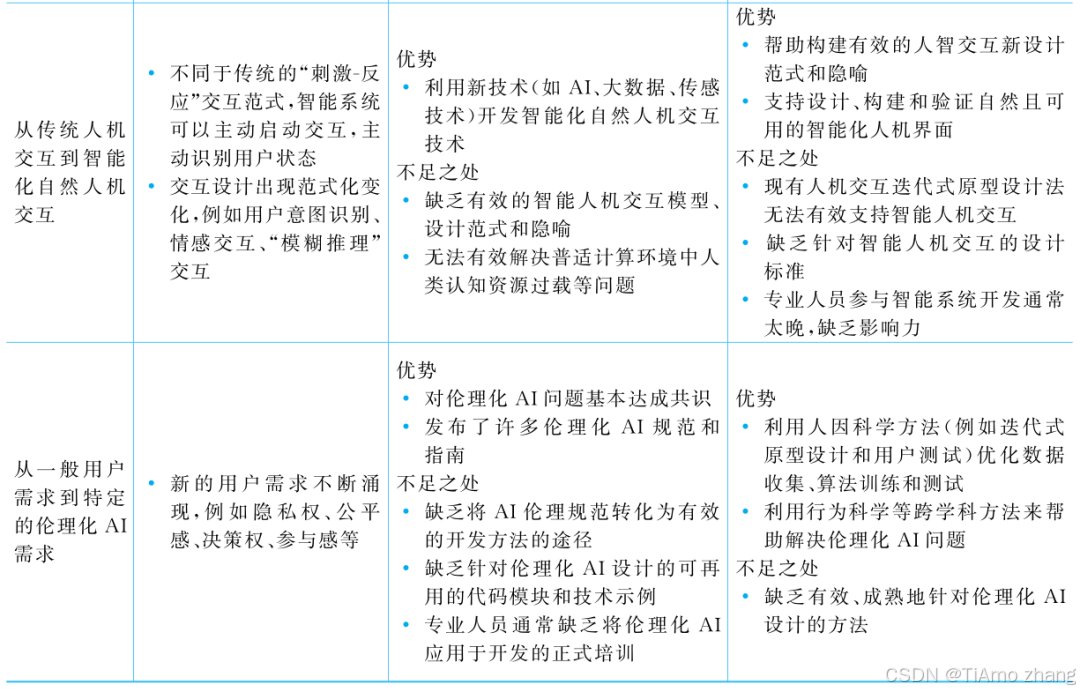

人机融合智能 | “人智交互”跨学科新领域

本文系统地提出基于“以人为中心AI(HCAI)”理念的人-人工智能交互(人智交互)这一跨学科新领域及框架,定义人智交互领域的理念、基本理论和关键问题、方法、开发流程和参与团队等,阐述提出人智交互新领域的意义。然后,提出人智交互研究的三种新范式取向以及它们的意义。最后,总结…...