密文域可逆信息隐藏安全性研究-从图像到视频

前言

随着云存储、云计算等新兴技术的兴起,海量的隐私信息被广泛地上传、存储到服务器上。为保证用户的隐私性,必须对用户的数据进行加密,然后再将其上传到服务器上。因此,密文域的可逆信息隐藏(reversible data hiding in encrypted images , RDHEI)技术越来越受大家的关注。近年来加密图像RDH技术在可逆性、隐藏容量、解密图像质量等方面取得了较多研究成果。以隐藏容量为例,从早期算法不足0.01bpp (bit per pixel),逐步提高至1 bpp和2bpp,接近或超过3bpp。而对算法的安全性研究被忽视,本期介绍博主及团队(西南交大和红杰教授团队,广州大学网络空间安全先进技术研究院,清华大学深圳研究院等)在RDH-EI安全性方面的研究。

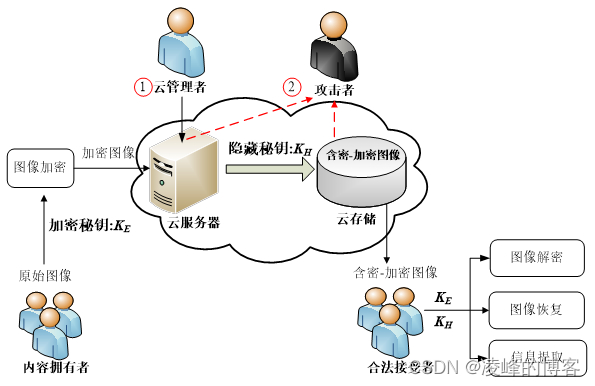

在RDH-EI系统中,我们考虑云端云管理者是“诚实但好奇”的。具体地说,云管理者将会“诚实”的履行规定的云安全协议,在RDH-EI模型中即云管理者会“诚实”的对数据加密并隐藏。但是,云管理者或第三方攻击者会对接收到的密文集进行推断和分析从而了解更多信息,这是一种“好奇”。 基于云服务器以及攻击者可能获取的信息,我们考虑了以下两种情况:

情况1. 第三方攻击者窃取云服务器上的含密-加密图像,当攻击者拥有少量与含密-加密图像对应的明文时。利用得到的明-密文分析云服务器中的加密图像,并尝试估计部分加密秘钥,以解密其余的密文图像。

情况 2. 云管理者本身作为攻击者或第三方攻击者,对收集到的加密图像进行分析并破解部分加密秘钥,利用估计的加密秘钥解密用户上传的加密图像。

1、基于图像载体的RDH-EI算法安全性

数字图像载体分为位图(bmp、png、tiff格式)和JPEG格式图像。

a) 块调制-置乱加密的RDH-EI算法安全性研究

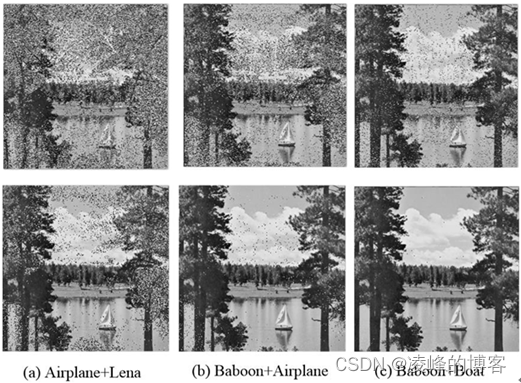

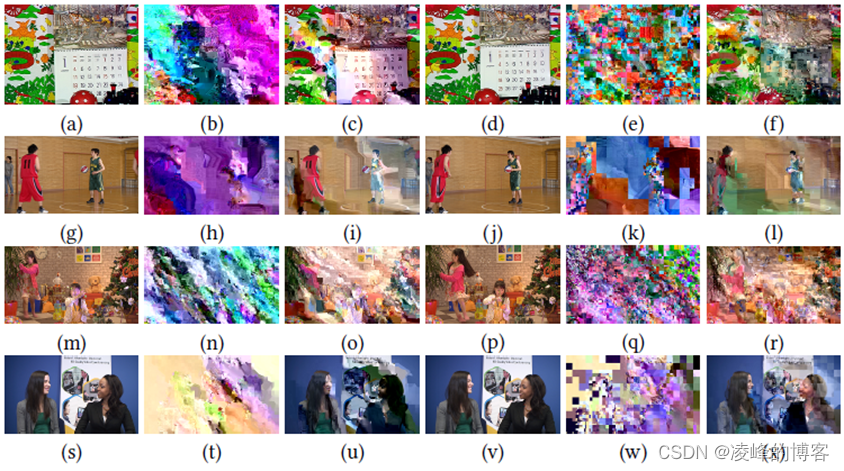

我们分析指出了基于块调制生成密文块以较高的概率保持差值块不变的特性,采用全零块替换[1]的方式实现对块置乱密钥的估计。在文献[2](期刊:《IEEE Trans. Multimedia》)中,我们进一步提出了一种伪差值图像构建、差值块立方均值索引查找等关键策略的块置乱密钥快速估计方法,并指出现有基于压缩编码类RDH-EI算法含密-密文图像中的秘密信息易被攻击者删除。下图为用2对明-密文在2×2和3×2分块下估计秘钥,用估计的秘钥解密密文结果。

- Lingfeng Qu(屈凌峰), Fan Chen, Shanjun Zhang et al. Cryptanalysis of reversible data hiding in encrypted images by block permutation and Co-Modulation. IEEE Transactions on Multimedia, 2022, 24 : 2924-2937. (中科院1区top)

- 屈凌峰, 和红杰, 陈帆, 张善俊. 基于块调制-置乱的图像加密算法安全性分析. 计算机研究与发展, 2021, 58(4):849-861.

b) 块异或-置乱加密的RDH-EI算法安全性研究

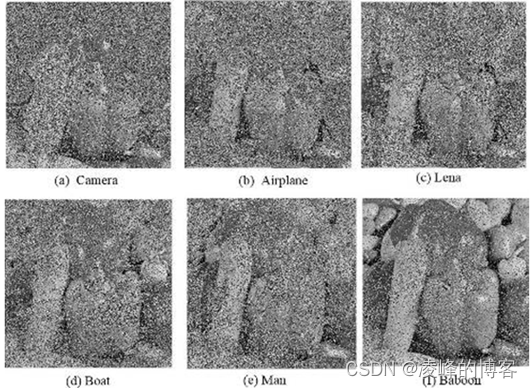

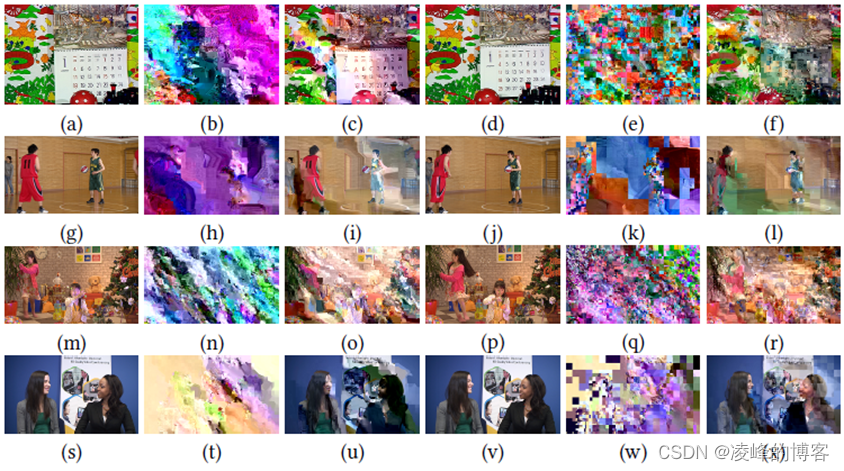

在文献[3](期刊:《IEEE Trans. Circuits Syst. Video Technol.》)中,我们定义图像块均值等价划分理论,提出一种基于有序等价划分的块置乱密钥估计算法,推导给出块置乱密钥估计正确率与块大小、有序等价集个数和图像块个数的关系。证明了BPCX加密在已知明文攻击条件下存在安全隐患。下图为使用2对-密文估计秘钥,用估计的秘钥解密密文结果。为直观显示秘钥估计精度与图像内容信息泄露之间的关系,使用相同的加密密钥生成“Peppers”的密文图像,解密结果如下图所示。

- Lingfeng Qu(屈凌峰), Hongjie He and Fan Chen. On the security of block permutation and Co-XOR in reversible data hiding. IEEE Transactions on Circuits and Systems for Video Technology, 2022, 32(3):920-932. (中科院1区top)

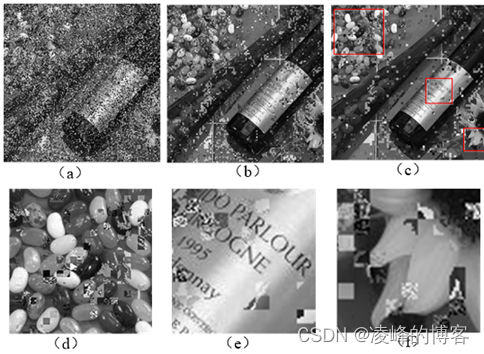

c) 冗余空间转移加密的RDH-EI算法安全性研究

针对冗余空间转移(RST)及其改进(IRST)加密算法提出几种已知明文攻击方法。我们从不同角度分析RST加密的安全性问题,从理论和实验角度证明了RST加密在KPA下不具备安全性。在文献[5](期刊:《J. King Saud Univ.-Comput. Inf. Sci.》)中,我们分析了IRST加密算法三重置乱密钥的特性,证明了基于RST和IRST这一类加密算法生成的含密-加密图像中的秘密信息易被攻击者删除,在KPA下不具备安全性。分别用估计的块置乱序列和位平面置乱序列解密“Wine”的密文图像,解密图像如下图所示。下图中,(a)-(c)分别为分块大小为3×3、5×5和8×8分块大小下的解密结果,(d)-(f)为8×8分块大小下的解密结果局部放大图。

- 陈帆, 屈凌峰, 原长琦等.基于有序等价划分的冗余空间转移图像加密安全性分析.电子学报,2021, 49(4):666-671.

- Lingfeng Qu(屈凌峰), Mohan Li, Yanbin Sun, et al. Security analysis of a reversible data hiding scheme in encrypted images by redundant space transfer. Journal of King Saud University - Computer and Information Sciences, 2024, 36(1): 101914. (中科院2区)

2、基于视频载体的RDH-EI算法安全性

我们分析了基于HEVC目前加密语法元素最多、安全性能做好的视频选择加密在KPA下的安全性。

HEVC编码视频流加密的RDH-EI安全性研究:

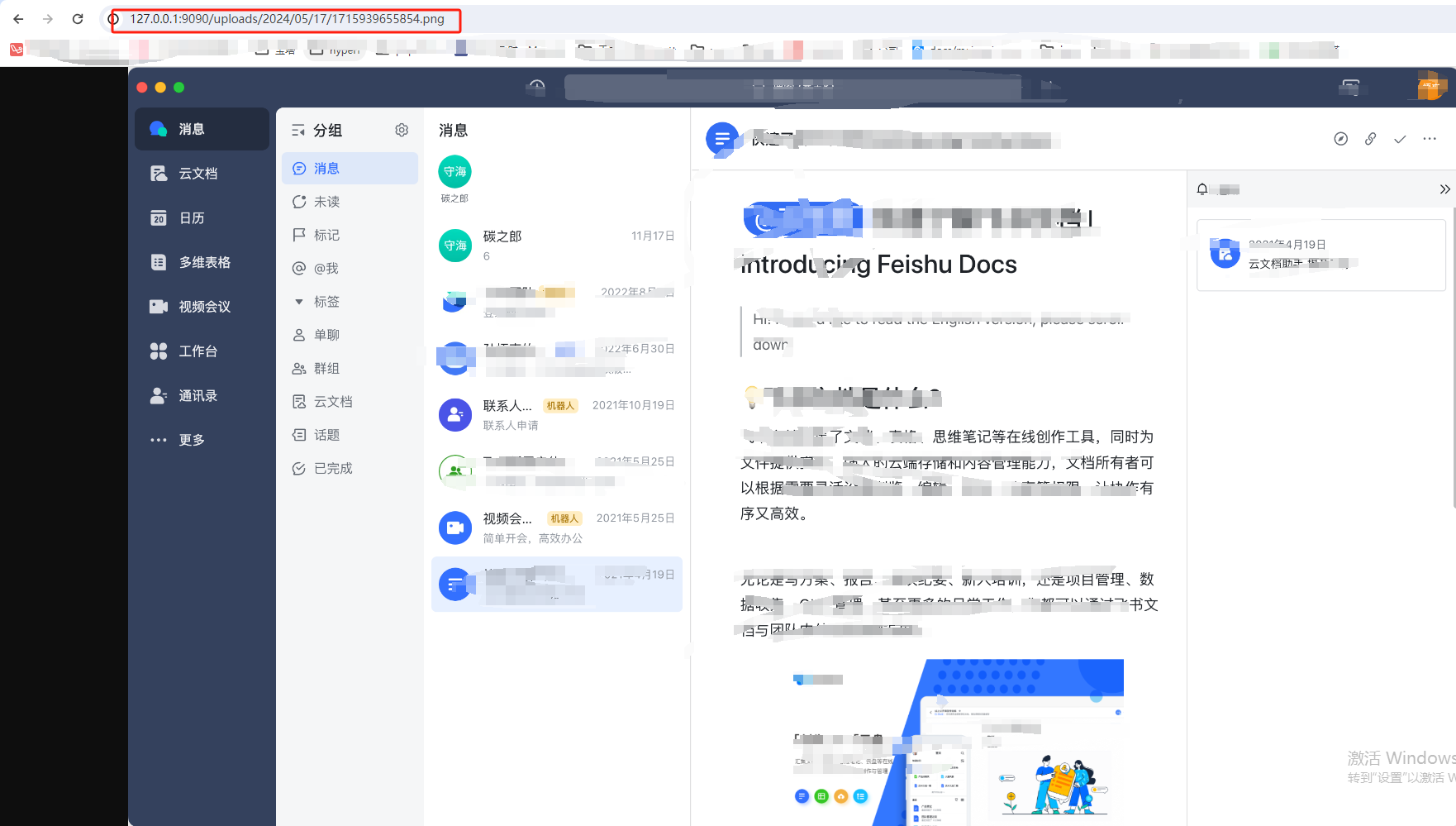

随着视频应用的不断增长,确保其安全性变得至关重要。选择性加密(SE)由于其与视频编解码器的兼容性、良好的视觉失真和较低的时间复杂度,在视频内容保护领域受到了极大的关注。然而,很少有研究考虑加密攻击下的SE安全性。为了填补这一空白,我们分析了SE方案加密比特流的安全问题,并提出了两种已知的明文攻击(KPA)。然后针对KPA提出了相应的防御措施。为了验证KPA的有效性,将其应用于在HEVC视频中攻击两种具有优异视觉退化的现有SE方案[6]。实验结果提供了充分的证据,证明两个现有的SE计划容易受到所提出的KPA的攻击。下图为仅利用一对明-密文估计密钥流得到文献[6]的解密结果。

- Fei Peng, Xiang Zhang, Zixing Lin, and Min Long. A tunable selective encryption scheme for h. 265/hevc based on chroma ipm and coefficient scrambling. IEEE Trans. Circuits Syst. Video Technol., 30(8):2765–2780, 2019.

- Chen Chen, Lingfeng Qu*(通信作者),Hadi Amirpour, Xingjun Wang,Christian Timmerer, Zhihong Tian. On the Security of Selectively Encrypted HEVC Video Bitstreams. ACM Trans. Multimedia Comput. Commun, 2024. (CCF B)

附录:

其他的一些关于博主在RDH-EI安全性及信息隐藏方面的研究的文献如下(需要代码私信):

- Lingfeng Qu(屈凌峰), Fan Chen, Shanjun Zhang et al. Cryptanalysis of reversible data hiding in encrypted images by block permutation and Co-Modulation. IEEE Transactions on Multimedia, 2022, 24 : 2924-2937. (中科院1区top)

- Lingfeng Qu(屈凌峰), Hongjie He and Fan Chen. On the security of block permutation and Co-XOR in reversible data hiding. IEEE Transactions on Circuits and Systems for Video Technology, 2022, 32(3):920-932. (中科院1区top)

- Chen Chen, Lingfeng Qu*(通信作者),Hadi Amirpour, Xingjun Wang,Christian Timmerer, Zhihong Tian. On the Security of Selectively Encrypted HEVC Video Bitstreams. ACM Trans. Multimedia Comput. Commun, 2024. (CCF B)

- Xu Wang, Lingfeng Qu*(屈凌峰, 通信作者), Hao-Tian Wu, Yi Han and Zhihong Tian. Reversible image thumbnail preservation with high visual naturalness. IEEE Internet of Things Journal, 2024, doi: 10.1109/JIOT. 2024.3366328. (中科院1区top)

- Lingfeng Qu(屈凌峰), Hui Lu, Peng Chen, et al. Ring Co-XOR encryption based reversible data hiding for 3D mesh model. Signal Processing, 2024, 217: 109357. (中科院2区)

- Lingfeng Qu(屈凌峰), Mohan Li, Yanbin Sun, et al. Security analysis of a reversible data hiding scheme in encrypted images by redundant space transfer. Journal of King Saud University - Computer and Information Sciences, 2024, 36(1): 101914. (中科院2区)

- Lingfeng Qu(屈凌峰), Mohan Li, Peng Chen. Reversible data hiding in encrypted image with secure multi-party for telemedicine applications. Biomedical Signal Processing and Control, 2024, 93:106209. (中科院2区)

- Lingfeng Qu(屈凌峰), Hongjie He and Fan Chen. Security analysis of multiple permutation encryption adopt in reversible data hiding. Multimedia Tools and Applications, 2020, 79(39-40): 29451-29471. (CCF C)

- Lingfeng Qu(屈凌峰), Hongjie He and Fan Chen. Reversible data hiding in encrypted images based on prediction and adaptive classification scrambling. Computers, Materials & Continua, 2020, 65(3): 2623-2638.

- Lingfeng Qu(屈凌峰), Hongjie He, Hadi Amirpour, et al. Cryptanalysis of a reversible data hiding scheme in encrypted images by improved redundant space transfer. 2023 IEEE International Conference on Visual Communications and Image Processing (VCIP), Jeju Island, South Korea, 2023.

- Lingfeng Qu(屈凌峰), Hadi Amirpour, Mohammad Ghanbari, et al. Secure reversible data hiding in encrypted images based on classification encryption difference. 2022 IEEE 24rd International Workshop on Multimedia Signal Processing (MMSP), 2022.

- Ningxiong Mao, Hongjie He, Fan Chen, Yuan Yuan, Lingfeng Qu(屈凌峰). Reversible data hiding of JPEG image based on adaptive frequency band length. IEEE Transactions on Circuits and Systems for Video Technology, 2023, 33(12):7212-7223. (中科院1区top)

- Fan Chen, Yuan Yuan, Yuyu Chen, Hongjie He, Lingfeng Qu(屈凌峰). Reversible data hiding scheme in encrypted-image based on prediction and compression coding. International Workshop on Digital Watermarking (IWDW), 216–229, 2018.

- Ningxiong Mao, Fan Chen, Shanjun Zhang, Hongjie He, Lingfeng Qu(屈凌峰). Reversible data hiding based on global adaptive pairing and optimal 2d mapping set [J]. Multimedia Tools and Applications, 2023, 82(7): 10553-10574. (CCF C)

- Ningxiong Mao, Hongjie He, Fan Chen, Lingfeng Qu(屈凌峰), et al. Reversible data hiding for color images based on pixel value order of overall process channel. Signal Processing, 2023, 205: 108865. (中科院2区)

- Yuan Yuan, Hongjie He, Fan Chen, Lingfeng Qu(屈凌峰). On the security of JPEG image encryption with RS pairs permutation. Journal of Information Security and Applications, 2024, 82: 103722. (中科院2区)

- 屈凌峰, 和红杰, 陈帆, 张善俊. 基于块调制-置乱的图像加密算法安全性分析. 计算机研究与发展, 2021, 58(4):849-861. (中文CCF A)

- 陈帆(导师), 屈凌峰, 原长琦等.基于有序等价划分的冗余空间转移图像加密安全性分析.电子学报,2021, 49(4):666-671. (中文CCF A)

- 屈凌峰, 陈帆, 和红杰, 袁源. 基于位平面-块置乱的图像加密算法安全性分析.应用科学学报, 2019, 37(5): 631-642. (全国信息隐藏大会推荐期刊) (中文核心)

- 屈凌峰, 和红杰, 陈帆. 基于预测误差分类置乱的图像加密域可逆信息隐藏. 光电子·激光, 2019, 30(2):168-174. (中文核心)

- 罗雅婷,和红杰,陈帆,屈凌峰.基于非 0 比特个数特征的冗余转移图像加密安全性分析. 计算机研究与发展, 2022, 59(11): 2606-2617. (中文CCF A)

-

Amirpour H, Ghasempour M, Lingfeng Qu, et al. EVCA: Enhanced Video Complexity Analyzer[C]//Proceedings of the 15th ACM Multimedia Systems Conference. 2024: 285-291.

相关文章:

密文域可逆信息隐藏安全性研究-从图像到视频

前言 随着云存储、云计算等新兴技术的兴起,海量的隐私信息被广泛地上传、存储到服务器上。为保证用户的隐私性,必须对用户的数据进行加密,然后再将其上传到服务器上。因此,密文域的可逆信息隐藏(reversible data hiding in encry…...

使用Python进行图像锐化的4个基础操作

想要让你的照片从模糊变锐利,就像魔法师轻轻一挥魔杖?今天我们就来学习如何用Python施加这神奇的“锐化滤镜”!🎉 首先,你需要一位得力助手——Pillow库,它能让我们轻松处理图像。如果你还没安装ÿ…...

图解 Python 编程(9) | 模块和包

🌞欢迎来到Python的世界 🌈博客主页:卿云阁 💌欢迎关注🎉点赞👍收藏⭐️留言📝 🌟本文由卿云阁原创! 📆首发时间:🌹2024年6月2日&…...

德克萨斯大学奥斯汀分校自然语言处理硕士课程汉化版(第五周) - Transformer

Transformer 1. 注意力机制 在语言建模中,注意力(attention)是一个关键机制,用于在给定上下文中访问相关信息以进行预测。注意力机制允许模型根据输入上下文中的重要信息来加权关注不同的部分,并根据其重要性来决定对不同部分的关注程度。 …...

识别同一用户

识别来自同一终端的访问技术 使用HTTP访问Web服务器时,会反复地执行页面的迁移和图像的读取等通信处理。而不同的通信都是使用不同的方式进行处理。因此服务器端就不需要对每个终端的状态进行单独的管理,可以降低服务器的负载。 另外,…...

Chrome DevTools攻略

Chrome DevTools攻略 Chrome DevTools 是 Chrome 浏览器内置的一组开发者工具,用于帮助开发者调试和优化网页和应用程序。本文将详细介绍如何使用 Chrome DevTools 进行高效的开发和调试。 目录 介绍 什么是 Chrome DevTools? DevTools 的主要功能和用…...

用Python获取Windows本机安装的所有应用程序的实现与分析

一个项目中需要获取本机安装的所有应用程序列表,花了一点时间研究了一下,分享出来。 主要通过访问注册表和桌面快捷方式来完成这一任务,因为注册表中获取到的应用程序列表不完全,因此通过桌面快捷方式进行补充。 导入所需模块 im…...

springboot基础及上传组件封装

简介 本文主要以文件上传为demo,介绍了一些 springboot web 开发的入门的技术栈。 对应刚接触 springboot 的可以参考下。 主要包括文件md5比对、生成图片缩略图、数据库迁移、文件记录持久化、请求全局异常处理等功能。 准备工作 在 idea 中创建项目ÿ…...

WHAT - package.json 解释

目录 一、前言二、介绍2.1 package.json 文件示例2.2 关键字段2.3 常用命令2.4 自定义脚本 三、element-plus 完整示例3.1 main 和 module1. main 字段2. module 字段3. 综合示例 3.2 types1. 示例2. TypeScript 类型定义文件的作用3. 类型定义文件示例4. 发布带有类型定义的包…...

Python知识点14---被规定的资源

提前说一点:如果你是专注于Python开发,那么本系列知识点只是带你入个门再详细的开发点就要去看其他资料了,而如果你和作者一样只是操作其他技术的Python API那就足够了。 在Python中被规定的东西不止有常识中的那些关键字、构造器等编程语言…...

文献阅读:GCNG:用于从空间转录组数据推断基因相互作用的图卷积网络

文献介绍 「文献题目」 GCNG: graph convolutional networks for inferring gene interaction from spatial transcriptomics data 「研究团队」 Ziv Bar-Joseph(美国卡内基梅隆大学) 「发表时间」 2020-12-10 「发表期刊」 Genome Biology 「影响因子…...

Mybatis第一讲——你会Mybatis吗?

文章目录 什么是MybatisMybatis的作用是什么 Mybatis 怎么使用注解的方式注解的多种使用Options注解ResultType注解 XML的方式update标签 #{} 和 ${}符号的区别#{}占位${}占位 ${}占位的危险性(SQL注入)数据库连接池 什么是Mybatis 首先什么是Mybatis呢?Mybatis是一…...

【HarmonyOS】List组件多层对象嵌套ForEach渲染更新的处理

【HarmonyOS】List组件多层对象嵌套ForEach渲染更新的处理 问题背景: 在鸿蒙中UI更新渲染的机制,与传统的Android IOS应用开发相比。开发会简单许多,开发效率提升显著。 一般传统应用开发的流程处理分为三步:1.画UI,…...

PostgreSQL基础(六):PostgreSQL基本操作(二)

文章目录 PostgreSQL基本操作(二) 一、字符串类型 二、日期类型 三、...

【前端部署——vercel】部署next.js使用了prisma的项目

部署流程参考 https://blog.csdn.net/qq_51116518/article/details/137042682 问题 PrismaClientInitializationError: Prisma has detected that this project was built on Vercel, which caches dependencies. This leads to an outdated Prisma Client because Prisma’s …...

Vue插槽与作用域插槽

title: Vue插槽与作用域插槽 date: 2024/6/1 下午9:07:52 updated: 2024/6/1 下午9:07:52 categories: 前端开发 tags:VueSlotScopeSlot组件通信Vue2/3插槽作用域API动态插槽插槽优化 第1章:插槽的概念与原理 插槽的定义 在Vue.js中,插槽(…...

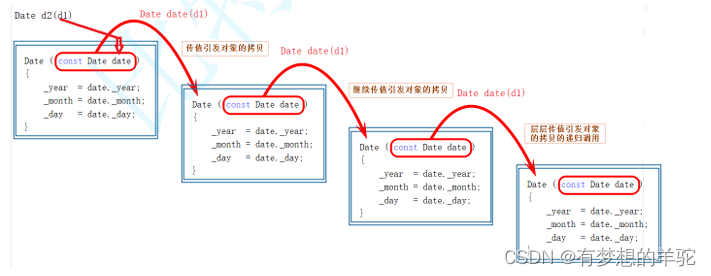

类和对象(一)(C++)

类和对象: 类的引入: C语言结构体中只能定义变量,在C中,结构体内不仅可以定义变量,也可以定义函数。比如: 之前在数据结构初阶中,用C语言方式实现的栈,结构体中只能定义变量&#…...

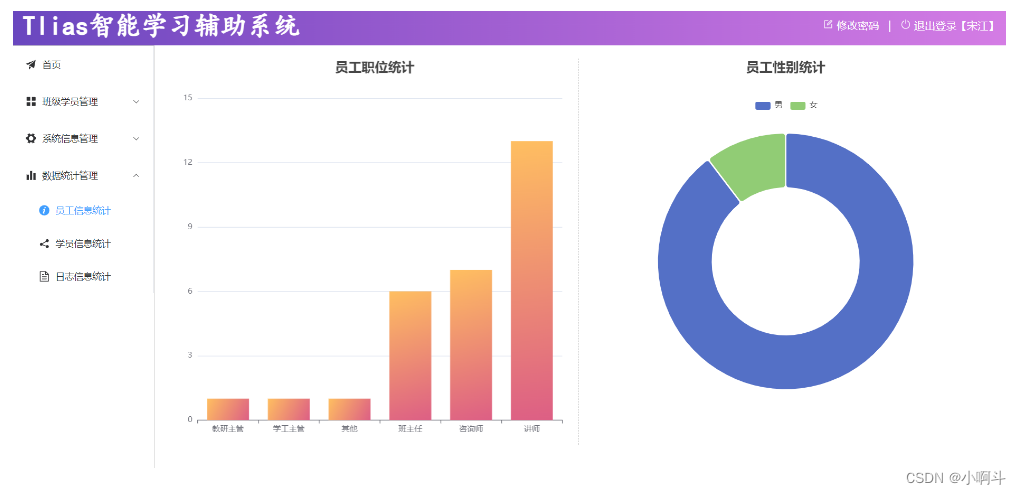

【免费Web系列】JavaWeb实战项目案例六

这是Web第一天的课程大家可以传送过去学习 http://t.csdnimg.cn/K547r 员工信息-删除&修改 前面我们已经实现了员工信息的条件分页查询以及新增操作。 关于员工管理的功能,还有两个需要实现: 删除员工 修改员工 除了员工管理的功能之外&#x…...

)

git分布式版本控制系统(四)

目前世界上最先进的分布式版本控制系统 官方网址:https://git-scm.com 学习目标: 1 了解 git 前世今生 2 掌握 git 基础概念、基础操作 3 各种 git 问题处理 4 互联网常用 gitflow(工作流程规范) 5 git 代码提交规范 6 git 分支管理及命名规范 常见问…...

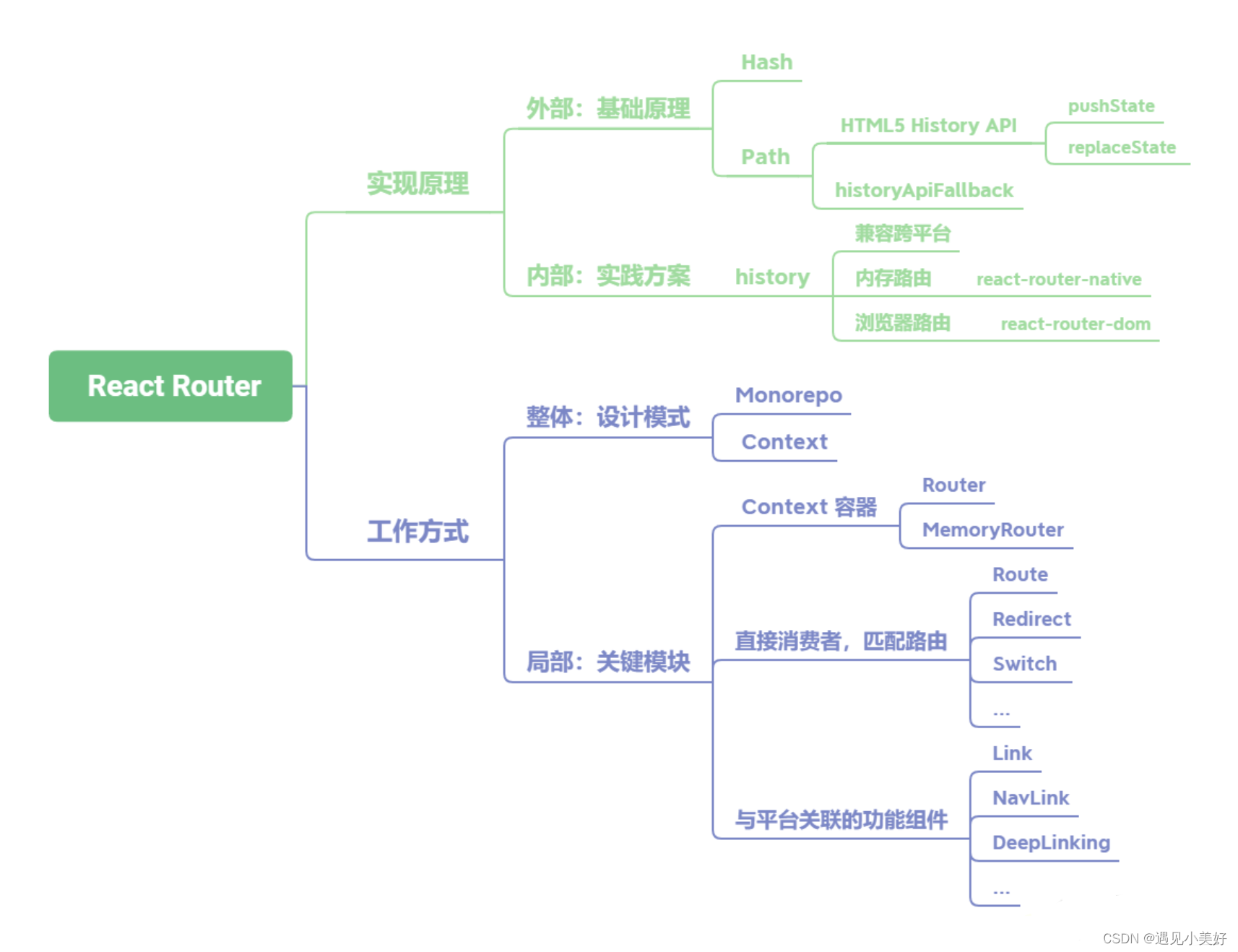

【React篇】简述React-Router 的实现原理及工作方式

React Router 路由的基础实现原理分为两种,如果是切换 Hash 的方式,那么依靠浏览器 Hash 变化即可;如果是切换网址中的 Path,就要用到 HTML5 History API 中的 pushState、replaceState 等。在使用这个方式时,还需要在…...

基于FPGA的PID算法学习———实现PID比例控制算法

基于FPGA的PID算法学习 前言一、PID算法分析二、PID仿真分析1. PID代码2.PI代码3.P代码4.顶层5.测试文件6.仿真波形 总结 前言 学习内容:参考网站: PID算法控制 PID即:Proportional(比例)、Integral(积分&…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

React第五十七节 Router中RouterProvider使用详解及注意事项

前言 在 React Router v6.4 中,RouterProvider 是一个核心组件,用于提供基于数据路由(data routers)的新型路由方案。 它替代了传统的 <BrowserRouter>,支持更强大的数据加载和操作功能(如 loader 和…...

2.Vue编写一个app

1.src中重要的组成 1.1main.ts // 引入createApp用于创建应用 import { createApp } from "vue"; // 引用App根组件 import App from ./App.vue;createApp(App).mount(#app)1.2 App.vue 其中要写三种标签 <template> <!--html--> </template>…...

376. Wiggle Subsequence

376. Wiggle Subsequence 代码 class Solution { public:int wiggleMaxLength(vector<int>& nums) {int n nums.size();int res 1;int prediff 0;int curdiff 0;for(int i 0;i < n-1;i){curdiff nums[i1] - nums[i];if( (prediff > 0 && curdif…...

第25节 Node.js 断言测试

Node.js的assert模块主要用于编写程序的单元测试时使用,通过断言可以提早发现和排查出错误。 稳定性: 5 - 锁定 这个模块可用于应用的单元测试,通过 require(assert) 可以使用这个模块。 assert.fail(actual, expected, message, operator) 使用参数…...

2025盘古石杯决赛【手机取证】

前言 第三届盘古石杯国际电子数据取证大赛决赛 最后一题没有解出来,实在找不到,希望有大佬教一下我。 还有就会议时间,我感觉不是图片时间,因为在电脑看到是其他时间用老会议系统开的会。 手机取证 1、分析鸿蒙手机检材&#x…...

什么?连接服务器也能可视化显示界面?:基于X11 Forwarding + CentOS + MobaXterm实战指南

文章目录 什么是X11?环境准备实战步骤1️⃣ 服务器端配置(CentOS)2️⃣ 客户端配置(MobaXterm)3️⃣ 验证X11 Forwarding4️⃣ 运行自定义GUI程序(Python示例)5️⃣ 成功效果

MySQL账号权限管理指南:安全创建账户与精细授权技巧

在MySQL数据库管理中,合理创建用户账号并分配精确权限是保障数据安全的核心环节。直接使用root账号进行所有操作不仅危险且难以审计操作行为。今天我们来全面解析MySQL账号创建与权限分配的专业方法。 一、为何需要创建独立账号? 最小权限原则…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...