Xuetr杀毒工具使用实验(28)

实验目的

(1)学习Xuetr的基本功能;

(2)掌握Xuetr的基本使用方法。

预备知识

windows操作系统的基本知识如:进程、网络、服务和文件等的了解。

XueTr是近年推出的一款广受好评的ARK工具。ARK工具全称为Anti Rootkit工具,可以理解为辅助杀毒工具,在具有一定操作系统知识后,完全可以利用该工具手动杀毒!官方网站为:http://www.xuetr.com/,新版本的XueTr已经改名为PCHunter,目前最新版本为PCHunter V1.21专业版,为收费版,最新的免费版为PCHunter V1.2。

实验环境

Windows XP SP3 操作系统

实验内容和步骤

打开Windows XP SP3虚拟机,运行桌面上的XueTr软件。

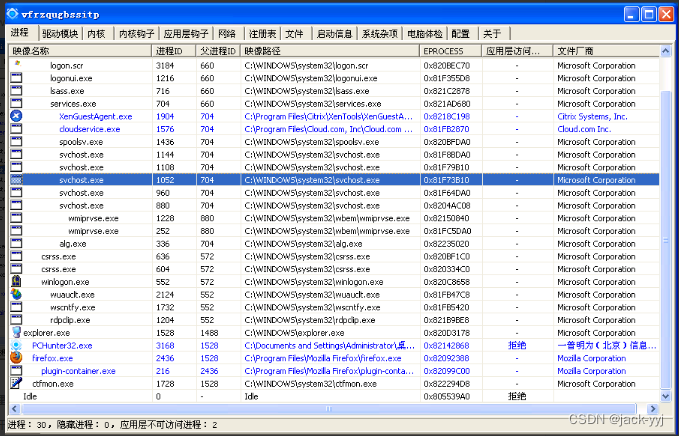

了解进程管理模块

工具初次打开后就会立刻显示出系统里目前存在的所有进程。

这个进程列表有 7 个栏目查看,分别为:

(1)映像名称:进程名字

(2)进程ID:进程的PID

(3)父进程ID:说明该进程由哪个进程创建启动的PID

(4 )映像路径:进程文件的具体位置

(5)EPROCESS:EPROCESS的地址。EPROCESS结构是系统内核管理进程对象的重要数据结构,熟悉windows内核的人就很熟悉此结构,通过该结构可以获得和进程相关的很多信息,不熟悉的话只要知道这个结构存在于内核地址空间就可以了。

(6)应用层的访问状态:说明这个进程是否允许其它进程对自己操作,比如关闭自己,一般的杀毒软件有自我保护,会禁止其它进程对自己有任何操作。

(7)文件厂商:显示进程文件由那个公司出品,可以了解下该程序的出处背景,不过要知道这个文件厂商信息很容易伪造,所以只能做个参考而已不可全信。

除了这些项目,大家应该可以发现上图中我的进程项目都是用黑色和蓝色来表现的,这里不同的颜色就代表不同的意义:

黑色—表示这个进程的主文件是微软的,比较安全

蓝色—这个进程文件不是微软出品的,可能是其他的公司或个人制作,安全性有待考证

粉红—也是安全有待考证,说明这个进程中还包含了其它文件,比如有些DLL文件插入到本进程里,而这些文件没有签名,默认情况下软件不会显示粉色,需要我们右击任意进程,选择校验所有签名才行。

注:开发者的颜色说明

(1)驱动检测到的可疑对象,隐藏服务、进程、被挂钩函数 ---->红色

(2)文件厂商是微软的 ---->黑色

(3)文件厂商非微软的 ---->蓝色

(4)如果您效验了所有签名,对没有签名的模块行 --->粉红色

(5)进程标签下,当下方使用模块窗口时,对文件厂商是微软的进程,会检测其所有模块,如果有模块是非微软的 ---->土黄色

如果细心会发现xuetr的窗口名是一个很奇怪的字符串,这其实是xuetr自我保护的一种方式,每次xuetr启动的时候都会把随机生成一串字符串作为窗口名,这样是为了防止病毒通过查找窗口名的方式来结束自己。

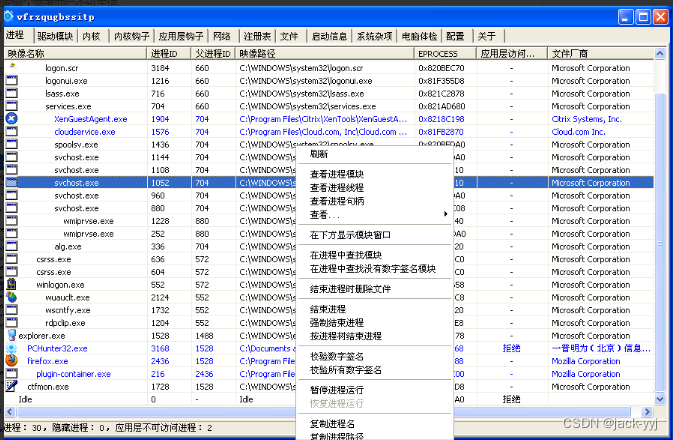

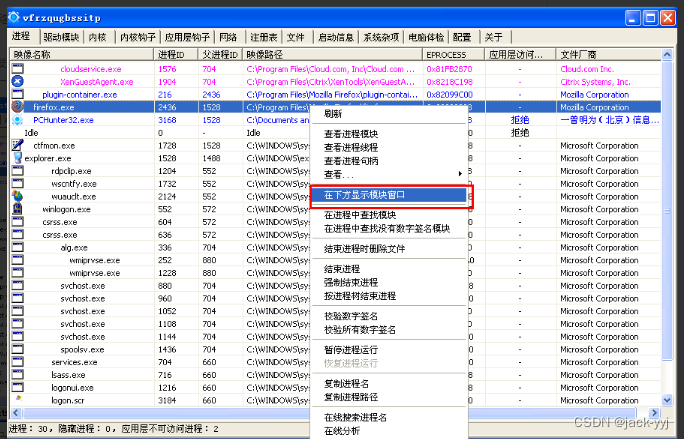

很多病毒木马会进入到正常的进程内部,起到隐藏和保护自己的目的,所以查看每个进程里包含的文件就很重要了,右击任意进程选择在下方显示模块窗口就可以了,这是后单击某个进程就可以在下方窗口显示出进程里面包含的所有文件了。

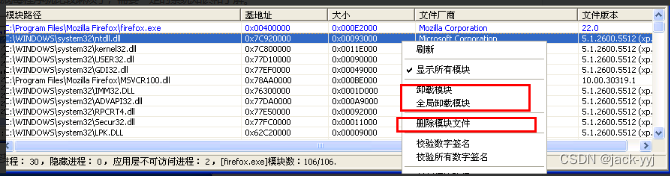

默认中显示的并不完全,右击选择显示所有模块可以查看到那些微软出品的,软件自认为是安全的模块文件。

这样后就可以看到进程加载的所有模块信息了。

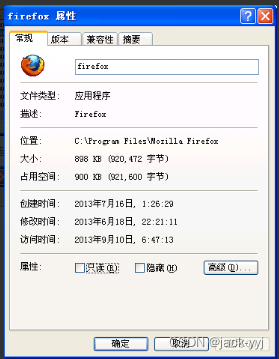

当我选择firefox.exe时有106个模块,其中12个不是微软出品的,一个进程中包含了而很多模块文件是很正常的事,如果要想辨别出病毒程序就比较麻烦了,需要一定的系统知识和了解。

假如我们判定某一个模块文件为恶意程序,可以右击它选择卸载模块、全局卸载、删除三种方式。

这三种方式分别代表将这个模块文件从该进程里除掉、将这个模块文件从所有进程里除掉、直接删除了这个文件(如果认定是病毒木马就可以采取后两个措施),不过实际操作中需要判断准确,因为如果错误卸载了正常安全的模块可能会引起系统崩溃,死机等等。而右击模块文件弹出的菜单里校验数字签名、查看模块文件属性等等都有助于判断。

不过都只能供参考而已,不能作为唯一标准。

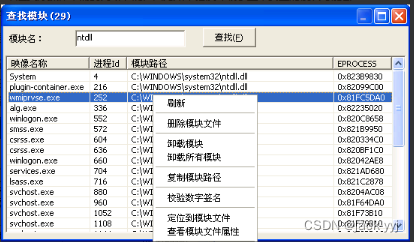

当然有时候杀毒软件会给出警报提示有某个文件是病毒,但是又无法清除,这很可能因为病毒文件插入到了其他进程之中,既然已经知道了文件名字那么要查出在哪个进程中就比较好办了,不需要一个个进程慢慢看,只需要右击选择在”进程中查找模块”,然后输入文件完整名字即可,找到了隐蔽之所那么就能右击来选择你所需要的操作搞定了。

了解进程管理模块

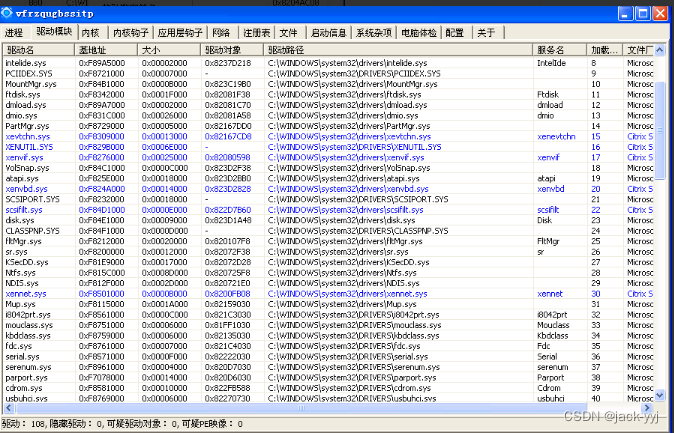

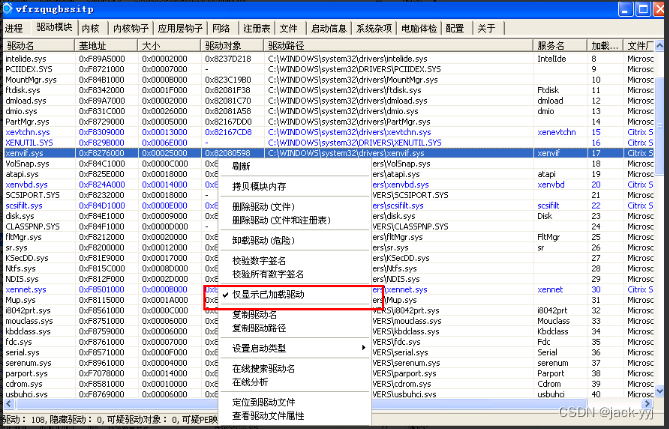

这些以sys、dll结尾的文件虽然不能像exe程序那样直接双击运行,但是它们的破坏力确实相当强悍,它们比一般的exe程序拥有更高的权限更容易接触系统核心,这些文件都以系统服务或者驱动的形式运行着,在进程管理查看工具里是看不到了。

该情况下显示的都是已经启动的驱动,但是不代表系统中就这些,还有些没有运行的驱动如果想看到就需要右击将“仅显示已加载驱动”取消了。

驱动文件要想从名字上来识别是否正常可比进程辨别难多了,所以右键菜单还提供了在线搜索驱动名和在线分析两项。在线搜索就是打开google网页搜索该文件名字,而在线分析则打开著名的多引擎扫描网站,由网友们自己上传这个文件让37款杀毒软件扫描检测下。

了解内核板块模块

这里会显示一些驱动文件的具体位置,出处和在系统核心中地址等等,对于一些没有厂商出处的需要注意下。

系统回调指的是:指的这个函数并不是实现之后就调用它,而是将它的函数地址保存起来,系统在需要的时候再通过该地址来调用,实现对事件的响应。和windows编程里的回调函数很像。

过滤驱动大多运用在安全软件上面,顾名思义就是过滤电脑中或网络上传输来的数据,筛选出有害的给出警报,比如文件过滤驱动可以监控文件操作等,键盘过滤驱动可以监控键盘的一些操作(这样可以实现一些快捷键效果,也有一些病毒木马利用这个来记录键盘输入)。

DPC定时器大致作用:目前有不少正常程序和rootkit会利用DPC定时器反复检查自身的Hook是否被恢复。

其他的功能就不一一介绍了。

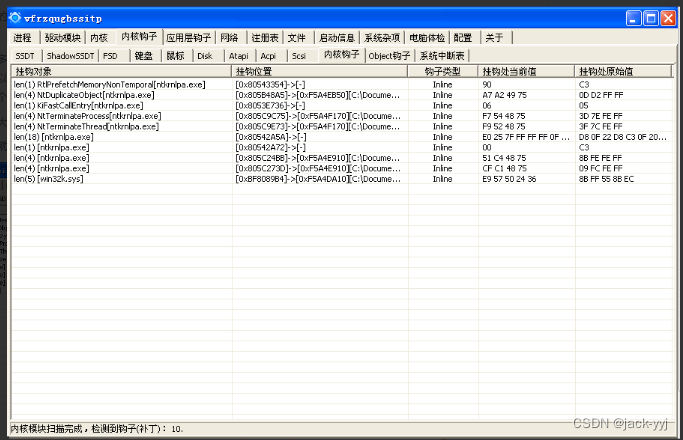

了解内核钩子模块

简单地说就是拦截各种系统命令的动作,比如我们右击删除一个文件,那么就会给系统发出一个“我要删除这个文件”的命令。收到后windows再转给系统中专门负责删除职能的那个人,由他去具体执行,而如果病毒采用了钩子,则会监视这些操作,将所有命令先经过自己手。如果发现删除命令的对象是自己,那么就把这个命令抛弃掉,如果是其他的就继续交给那个人来执行。就有点类似于奸臣扣留所有对自己不利的奏章,欺上瞒下那种。不过并不是所有钩子都是病毒的杰作,安全软件基本都有的,如何辨别就需要对文件名字有一定了解或上网搜索下。

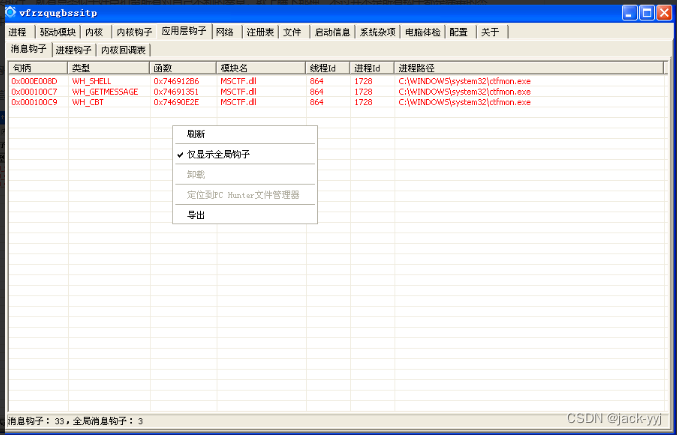

了解应用层钩子模块

和内核钩子差不多,只不过没那么高级。

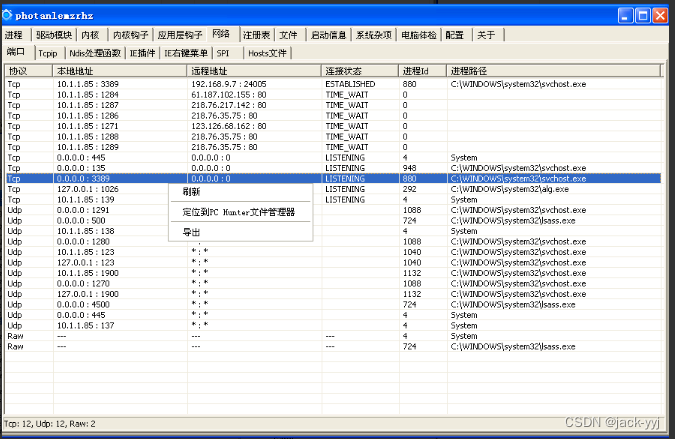

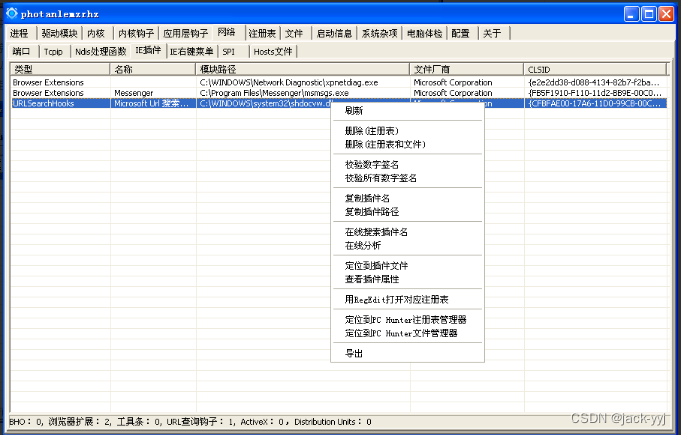

了解网络模块

可以知道哪些进程有联网行为,不过美中不足的是似乎不能在这里结束进程

这里的连接状态大多时候分为

LISTEN:正在监听中,随时准备连接某一个目标

SYN_SENT:客户端通过应用程序调用connect进行active open,于是客户端tcp发送一个SYN以请求建立一个连接,之后状态置为SYN_SENT

SYN_RECV:服务端应发出ACK确认客户端的 SYN,同时自己向客户端发送一个SYN,之后状态置为SYN_RECV

ESTABLISHED:代表一个打开的连接,双方可以进行或已经在数据交互了

CLOSE_WAIT:连接正在准备跟对方断开

TIME_WAIT:表示系统在等待对方的相应,让对方回复到底连还是不连

CLOSING:比较少见

CLOSED:连接被关闭

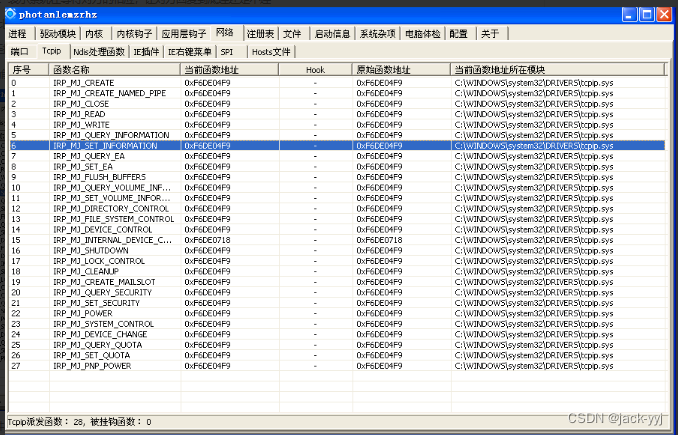

TCPIP部分功能默认显示所有和网络连接相关函数

浏览器的插件,很多软件安装完毕或者流氓软件都会在浏览器里驻足,过多的插件会给浏览器带来不稳定。

SPI简单地说就是现实计算机目前所有的硬件接口和设备,右击有一个恢复lsp的选项,而这个LSP即分层服务提供商,再好的方面可以被利用编写网络监控软件,坏的方面会被木马软件利用劫持浏览器,有时候清除了病毒木马但还是无法连接网络也可能和没有恢复lsp有关。

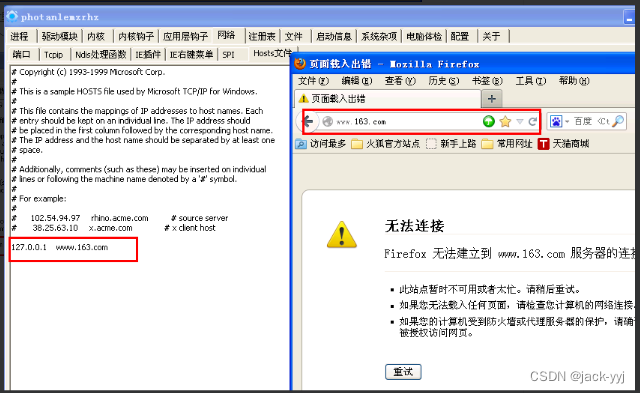

Hosts文件:修改里面的内容会屏蔽一些网站,比如下面我们将网易的网址转到127.0.0.1这个ip上面,但是网易服务器的ip明显不是这个,所以打开网易就会失败,出现无法访问的现象,当然只对本机有效。

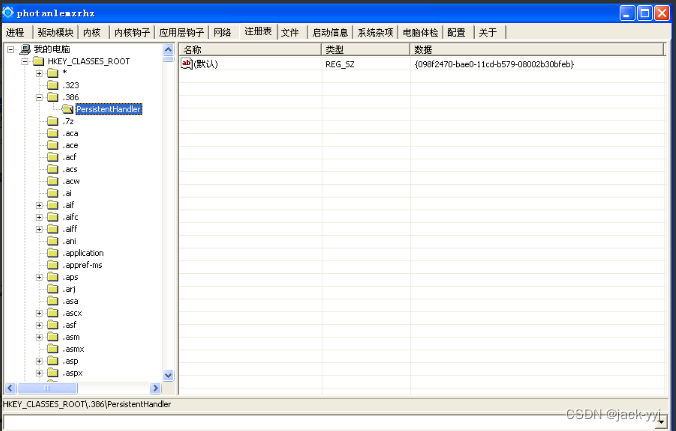

了解注册表模块

这个不需要多说了吧,如果病毒禁止你使用注册表那么就可以到这里来操作。注册表里包含了而系统基本所有的设置,有关修改注册表来实现一些系统和软件设置更改的教程可以写厚厚一本书,我们这里就不多说了,大家可以自己搜索些注册表技巧看看。

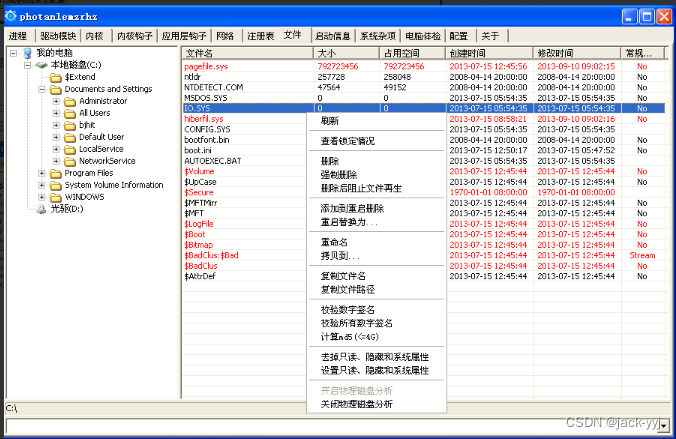

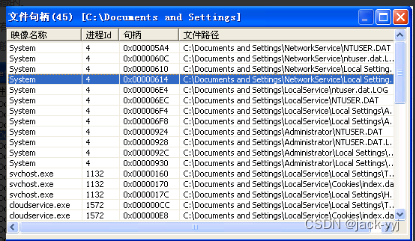

了解文件管理模块

文件管理器,这在小菜们手工杀毒方面也是非常重要必备的,这里可以像在我的电脑或者资源管理器那样操作文件,不过他更加强大实用,可以查看此盘里面所有的文件和文件夹,不管是否被隐藏,右击某个文件弹出的菜单也非常强大,一些正常情况下不能被删除修改的文件在这里都能轻松被消灭。

这里可能会有很多红色显示的文件,不一定都是危害,因为对于隐藏的文件都会用红色显示,而windows系统里有大量自带的文件和文件夹默认状态下都是被隐藏的。

右键菜单的第二个选项“查看锁定情况”有些网友可能比较陌生,一般无法访问或操作某个文件时,您可以用本功能看看这个文件被那些程序占用了,解锁后一般就可以访问或操作这个文件了。

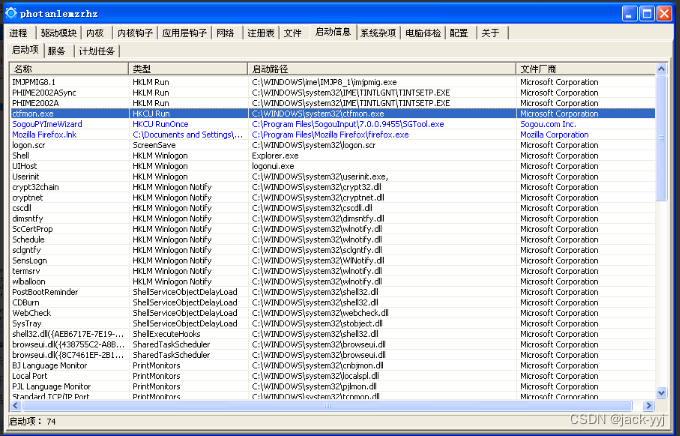

了解启动信息模块

这里分别显示了一些会自动运行的程序位置名称,等等,第二项的类型则是启动的方式,有注册表启动,也有在启动文件夹里实现开机启动的,等等。和前面查看进程一样,黑色是被认为安全的微软公司出品文件,蓝色则是其他软件公司或个人的作品。

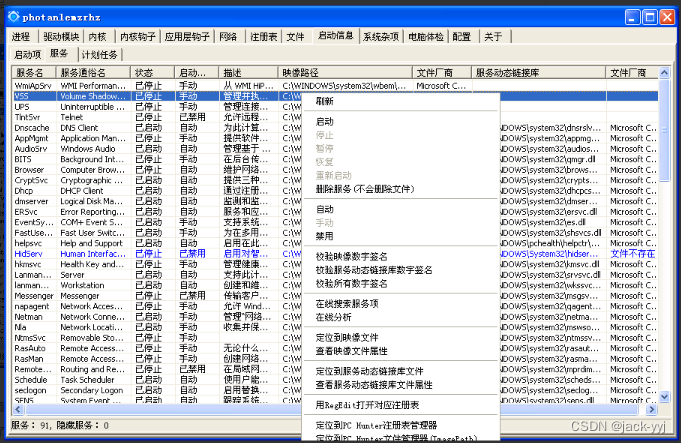

服务栏目里列举了本机所有的服务项目,这些也都是会开机自动启动的。

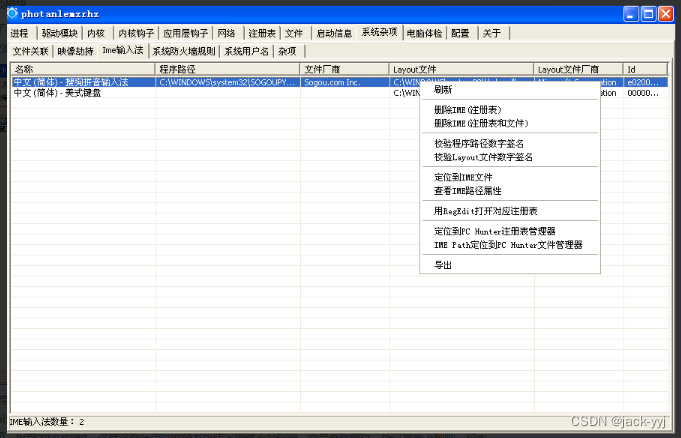

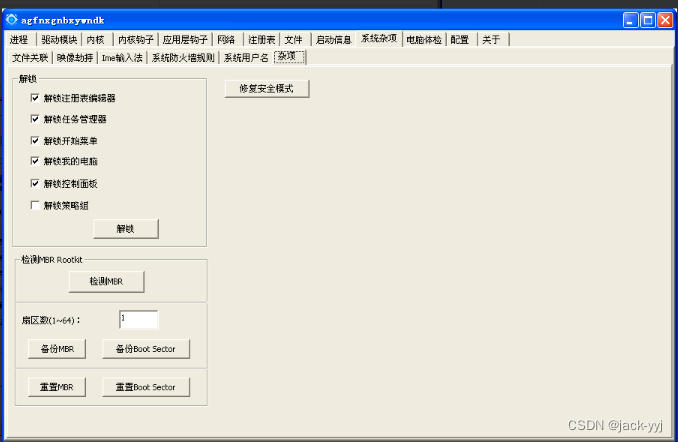

了解系统杂项模块

系统中安装了那些输入法,输入法之间一般通过快捷键切换,有些病毒会把自己注册成一种输入法,当用户通过快捷键切换输入法的时候,就有可能把病毒激活。我的系统里只安装了搜狗输入法,因为他不是微软的产品,所以蓝色显示。

Windows自带防火墙的过滤规则,类型里的standard app 表示这是以程序文件,而 open port表示一个端口号码。状态栏中的Enabled表示允许联网规则,Disable表示禁止联网规则。少数病毒为了顺利连接外网,也会把自己添加到系统防火墙规则里。设置为Enabled。这样这些在访问网络系统防火墙就不会报警,而是直接放行。所以查看下规则,对于有误的及时修改删除也是很有必要的。

杂项里面是一些修复功能,可以用于杀毒完毕的善后或者被病毒破坏了一些设置的修复。

Mbr备份恢复功能也可以试一试,因为现在也出现了破坏mbr达到重装系统都无法搞定的病毒了,不过需要注意的是重置MBR和BootSector是一个相当危险的操作,稍有不慎就可能导致系统无法启动。

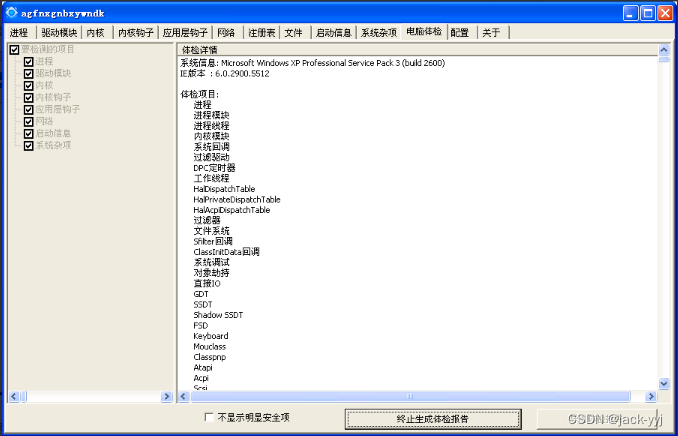

了解电脑体检模块

能够生成当前时刻,选择左侧体检项目的极为详细的信息:

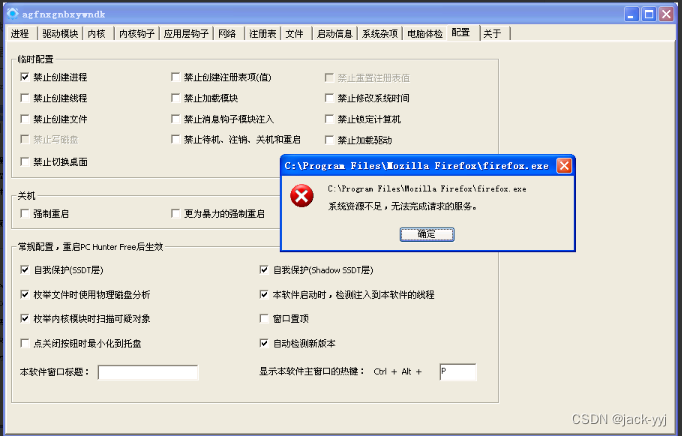

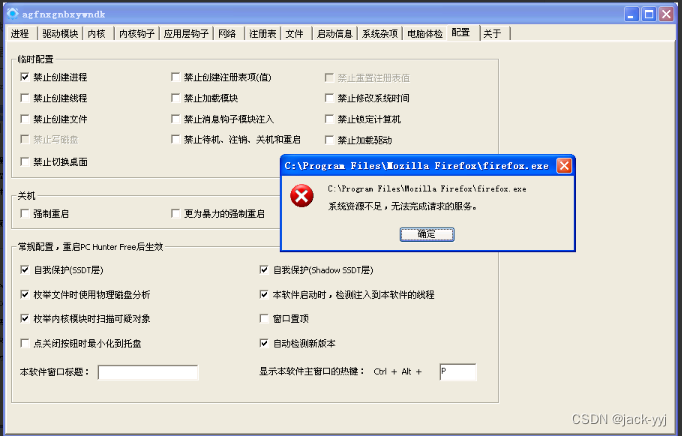

了解配置模块

最后软件还提供了一些实用的小功能,比如,禁止创建进程、禁止创建文件、禁止创建注册表等功能在杀毒的时候十分适用,可以十分有效的限制病毒行为,让你手工杀毒更快捷。这里我勾选了第一个禁止创建进程,因为双击打开一个文件程序都会产生一个进程,所以这时候我们双击任何程序都会弹出错误或没有反应。

相关文章:

Xuetr杀毒工具使用实验(28)

实验目的 (1)学习Xuetr的基本功能; (2)掌握Xuetr的基本使用方法。预备知识 windows操作系统的基本知识如:进程、网络、服务和文件等的了解。 XueTr是近年推出的一款广受好评的ARK工具。ARK工具全称为Anti R…...

+openssl+测试(双向校验))

fastapi(https)+openssl+测试(双向校验)

第一步生成根证书 # Generate CA private key openssl genrsa -out ca.key 2048 # Generate CSR openssl req -new -key ca.key -out ca.csr # Generate Self Signed certificate(CA 根证书) openssl x509 -req -days 365 -in ca.csr -signkey ca.key -o…...

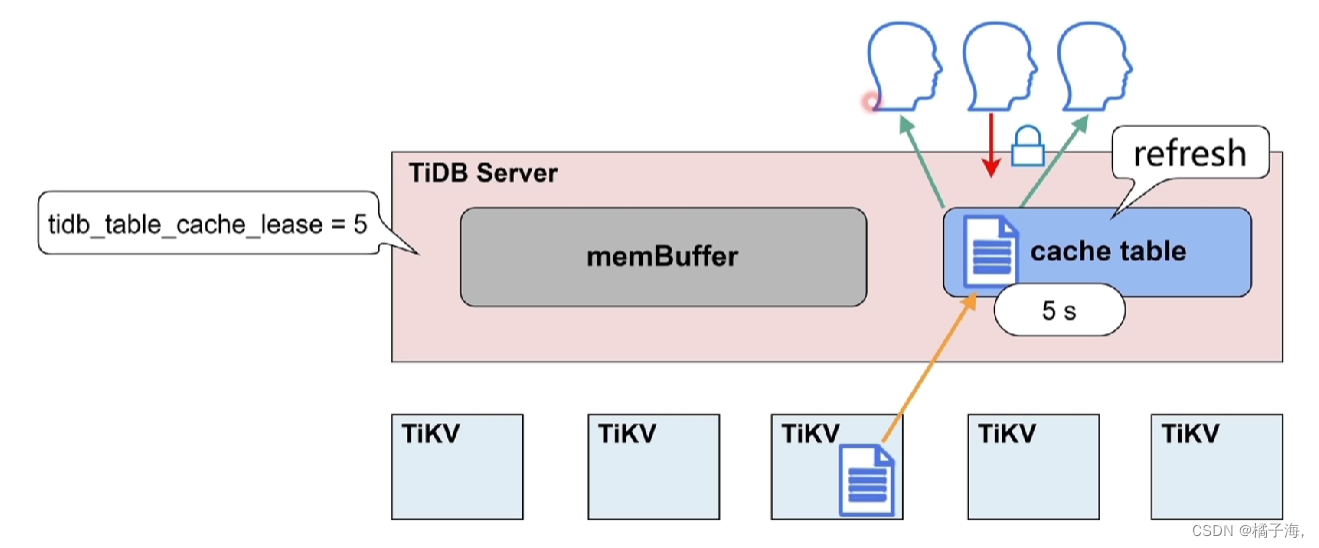

TiDB Server

文章目录TiDB Server架构TiDB Server作用TiDB Server的进程SQL语句的解析和编译SQL读写相关模块在线DDL相关模块GC机制与相关模块TiDB Server的缓存热点小表缓存TiDB Server架构 Protocol Layer、Parse、Compile负责sql语句的解析编译和优化,然后生成sql语句执行计划…...

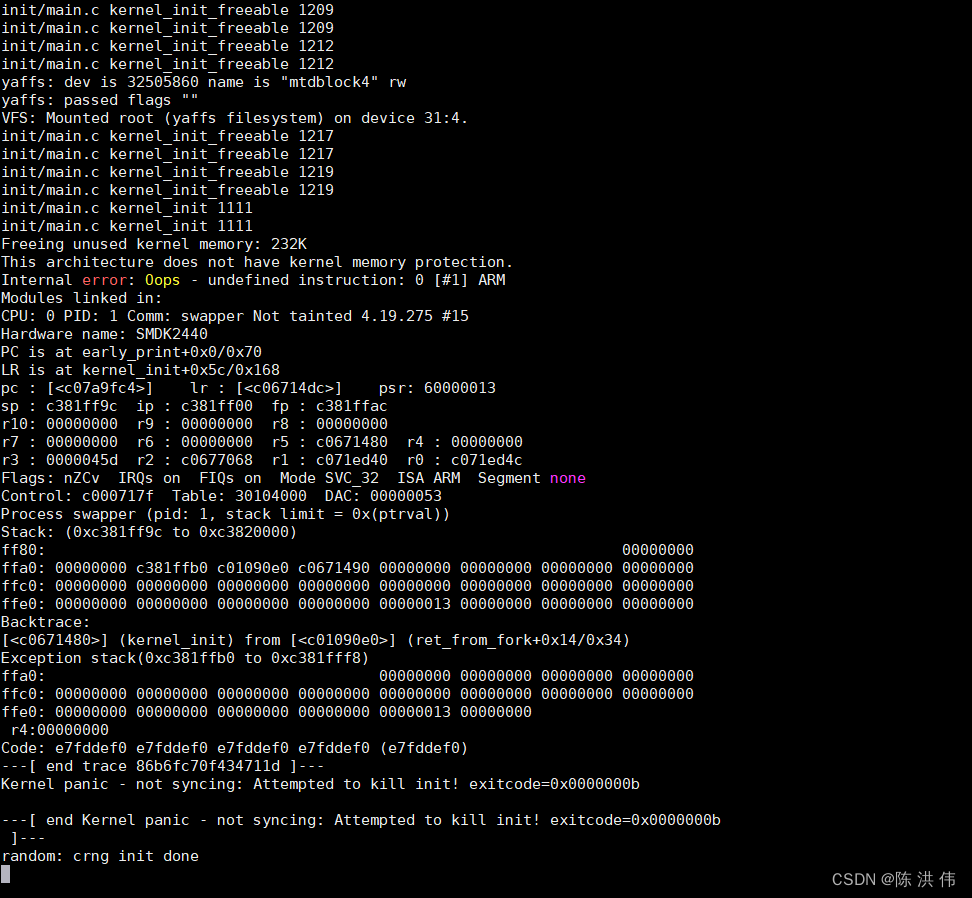

S3C2440移植Linux4.19.275内核以及过程中遇到的问题

目录 1 问题一:内核移植时MTD分区问题 2 问题二:uboot的MTDPARTS_DEFAULT定义的MTD分区,bootargs中的文件系统分区,内核的mtd_partition smdk_default_nand_part定义的分区,三者要对应起来 3 问题三:ubo…...

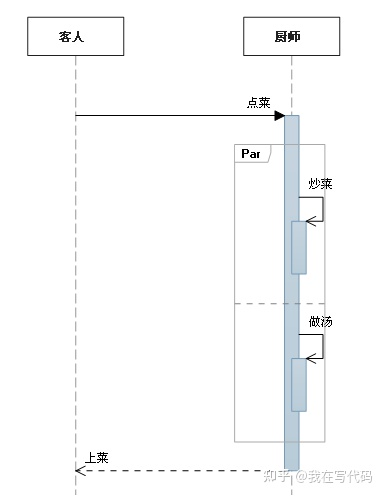

解忧杂货铺(二):UML时序图

目录 1、概述 2、UML时序图 2.1、什么是时序图 2.2、时序图的元素 2.2.1 角色(Actor) 2.2.2 对象(Object) 2.2.3 生命线(LifeLine) 2.2.4 控制焦点(Activation) 2.2.5 消息(Message) 2.2.6 自关联消息 2.2.7 组合片段 1、概述 在看AUTOSAR规范的时候发现时序图里面的…...

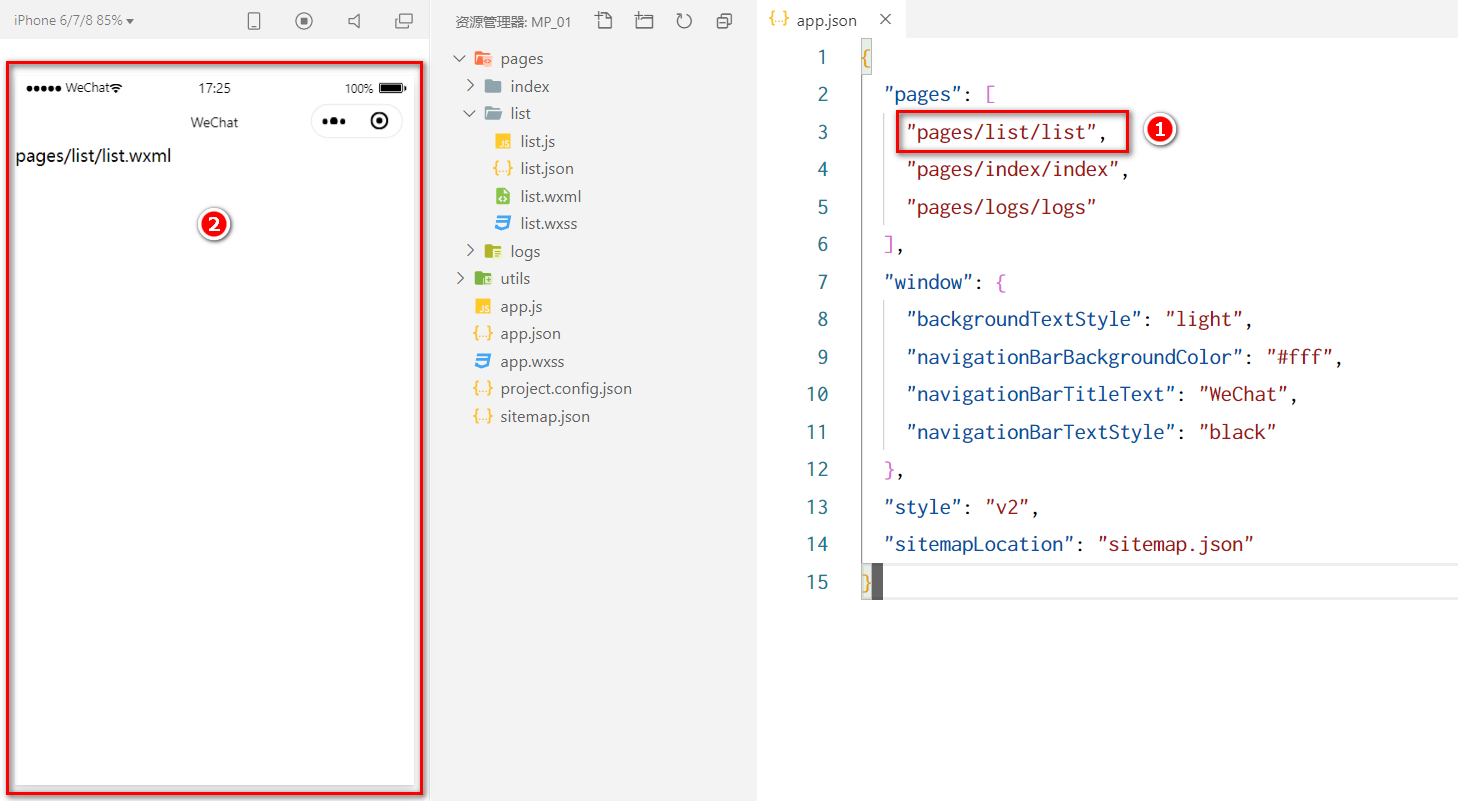

微信小程序的代码由哪些结构组成?

小程序官方建议把所有小程序的页面,都存放在pages 目录中,以单独的文件夹存在,如图所示: 其中,每个页面由4 个基本文件组成,它们分别是:js文件(页面的脚本文件,存放页面的数据、事件…...

Cloud Kernel SIG月度动态:发布 ANCK 新版本及 Plugsched v1.2.0

Cloud Kernel SIG(Special Interest Group):支撑龙蜥内核版本的研发、发布和服务,提供生产可用的高性价比内核产品。 01 2 月 SIG 整体进展 发布 ANCK 4.19.91-27.1 版本。 发布 ANCK 5.10.134-13.1 版本。 调度器热升级相关事…...

)

Jedis 使用详解(官方原版)

一、配置 Maven 依赖项Jedis也通过Sonatype作为Maven Dependency 分发。要配置它,只需将以下 XML 代码段添加到您的 pom.xml 文件中。<dependency><groupId>redis.clients</groupId><artifactId>jedis</artifactId><version>2.…...

关于Pytorch中的张量学习

关于Pytorch中的张量学习 张量的概念和创建 张量的概念 Tensor是pytorch中非常重要且常见的数据结构,相较于numpy数组,Tensor能加载到GPU中,从而有效地利用GPU进行加速计算。但是普通的Tensor对于构建神经网络还远远不够,我们需…...

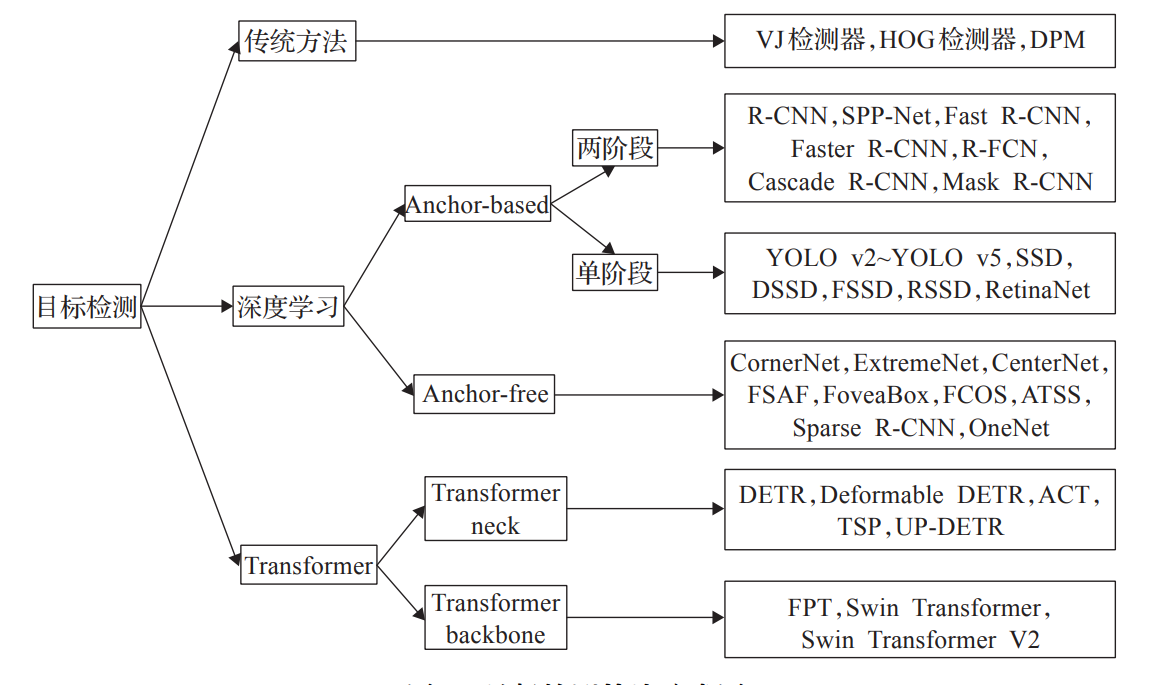

基于Transformer的目标检测算法学习记录

前言 本文主要通过阅读相关论文了解当前Transformer在目标检测领域的应用与发展。 谷歌在 ICLR2020 上提出的 ViT(Vision Transformer)是将 Transformer 应用在视觉领域的先驱。从此,打开了Transformer进入CV领域的桥梁,NLP与CV几…...

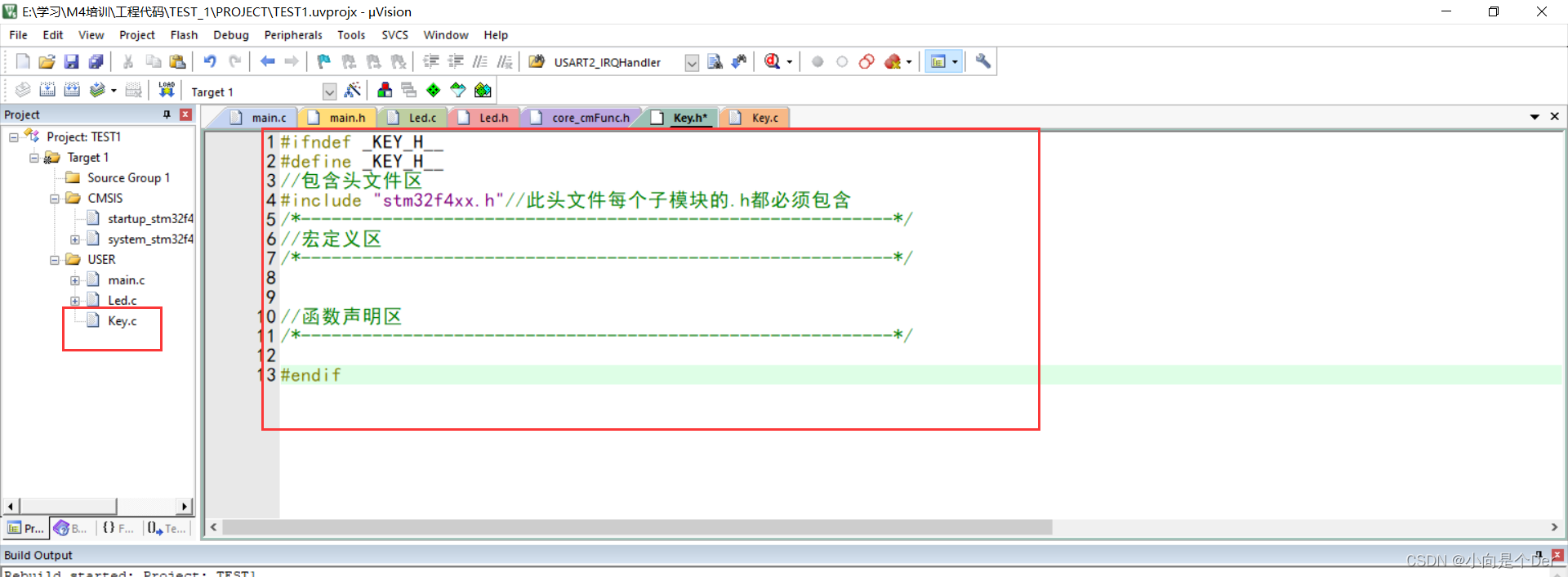

嵌入式学习笔记——使用寄存器编程实现按键输入功能

文章目录前言模块介绍原理图编程思路前言 昨天,通过配置通用输出模式,实现了LED灯的点亮、熄灭以及流水等操作,解决了通用输出的问题,今天我们再借用最常见的输入模块,按键来实现一个按键控制LED的功能,重…...

打卡小达人之路:Spring Boot与Redis GEO实现商户附近查询

在当今社会,定位服务已经成为了各种应用的重要组成部分,比如地图、打车、美食等应用。如何在应用中实现高效的附近商户搜索功能呢?传统的做法是将商户的经纬度信息存储在关系型数据库中,然后使用SQL查询语句实现附近商户搜索功能。…...

Apache HTTP Server <2.4.56 mod_proxy_uwsgi 模块存在请求走私漏洞(CVE-2023-27522)

漏洞描述 Apache HTTP Server 是一个Web服务器软件。 该项目受影响版本存在请求走私漏洞。由于mod_proxy_uwsgi.c 中uwsgi_response方法对于源响应头缺少检查,当apache启用mod_proxy_uwsgi后,攻击者可利用过长的源响应头等迫使应转发到客户端的响应被截…...

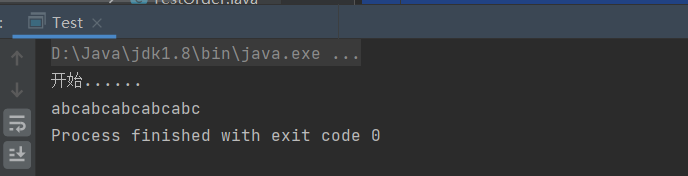

JUC并发编程设计模式

一、保护性暂停 1.1 定义 即Guarded Suspension,用在一个线程等待另一 个线程的执行结果 要点 ● 有一个结果需要从一个线程传递到另一 个线程,让他们关联同一一个GuardedObject ● 如果有结果不断从一个线程到另一个线程那么可以使用消息队列(生产者…...

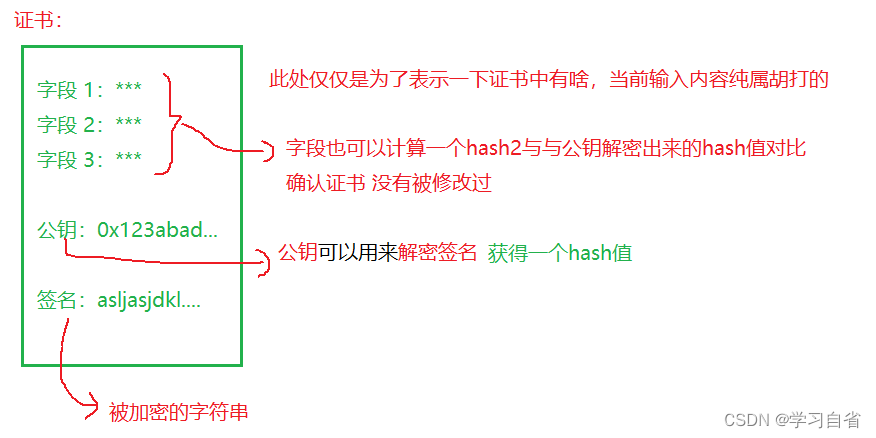

HTTPS加密解析

日升时奋斗,日落时自省 目录 1、加密解释 2、对称加密 3、非对称加密 4、证书 HTTPS(HyperText Transfer Protocol over Secure Socket Layer)也是一个应用层协议,是在HTTP协议的基础上引入了一个加密层 HTTP协议内容都是按…...

Python每日一练(20230309)

目录 1. 删除有序数组中的重复项 ★ 2. 二叉树的最小深度 ★★ 3. 只出现一次的数字 II ★★ 🌟 每日一练刷题专栏 C/C 每日一练 专栏 Python 每日一练 专栏 1. 删除有序数组中的重复项 给你一个有序数组 nums ,请你原地删除重复出现的元素…...

哈希表题目:数组的度

文章目录题目标题和出处难度题目描述要求示例数据范围解法思路和算法代码复杂度分析题目 标题和出处 标题:数组的度 出处:697. 数组的度 难度 4 级 题目描述 要求 给定一个非空且只包含非负数的整数数组 nums\texttt{nums}nums,数组的…...

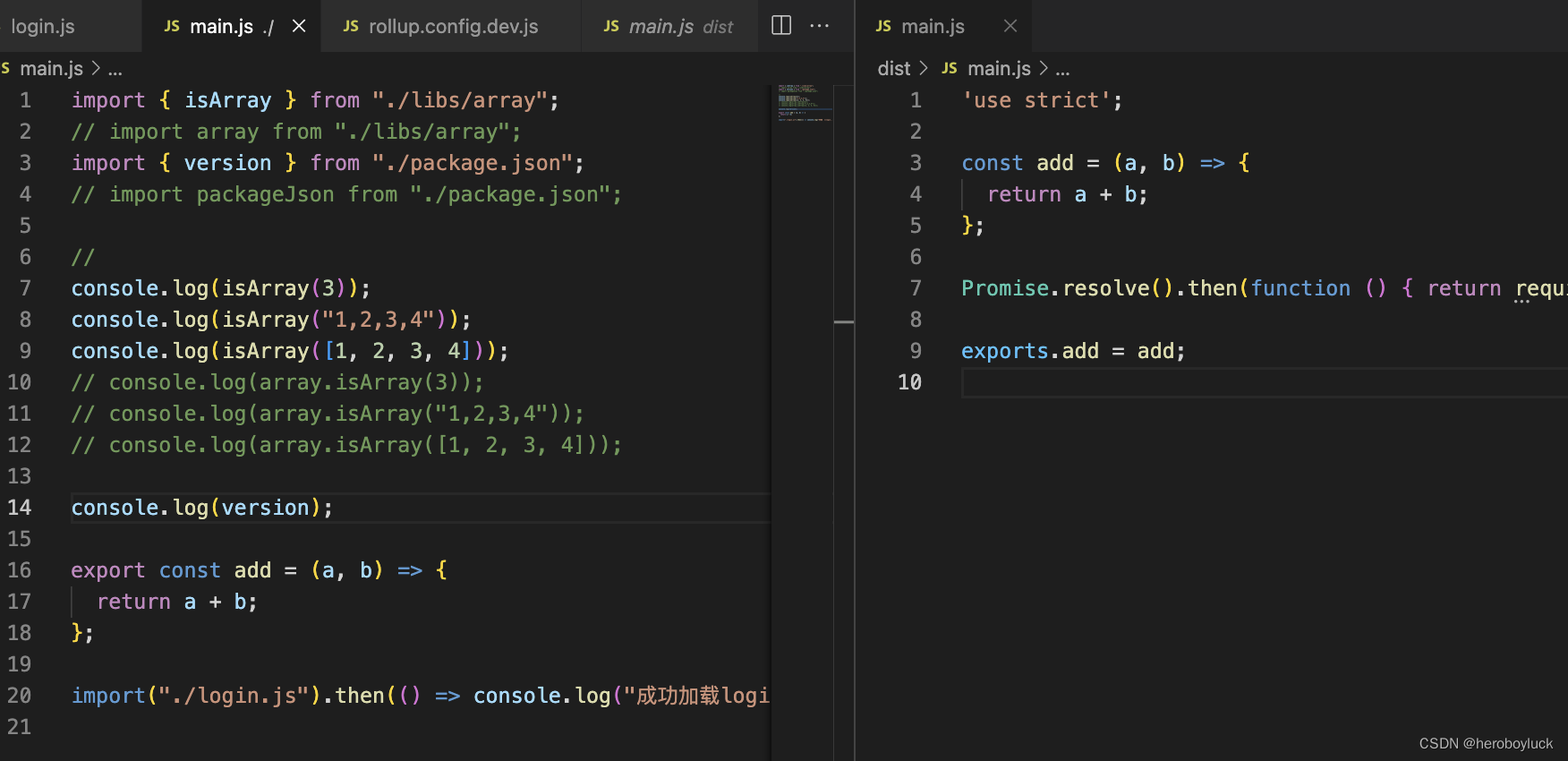

初识rollup 打包、配置vue脚手架

rollup javascript 代码打包器,它使用了 es6 新标准代码模块格式。 特点: 面向未来,拥抱 es 新标准,支持标准化模块导入、导出等新语法。tree shaking 静态分析导入的代码。排除未实际引用的内容兼容现有的 commonJS 模块&#…...

软考网络工程师证书有用吗?

当然有用,但是拿到网络工程师证书的前提是对你自己今后的职业发展有帮助,用得到才能对你而言发挥它最大的好处。软考证书的具体用处:1.纳入我国高校人才培养和教学体系目前,软考已经被纳入高校人才培养和教学体系。在很多高校中&a…...

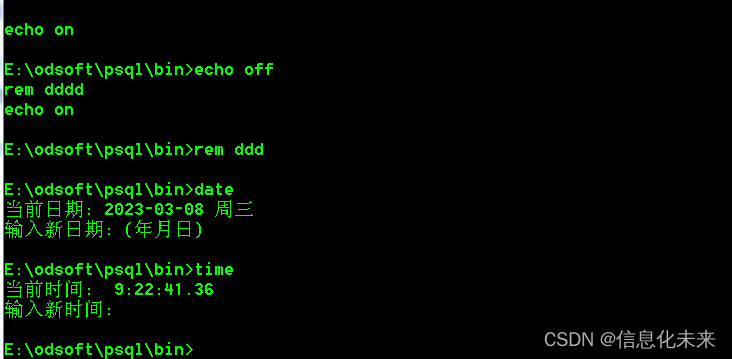

postgresql 自动备份 bat实现

postgres数据据备分,用cmd命令有些烦,写了个bat实现 BAT脚本中常用的注释命令有rem、@rem和:: rem、@rem和::用法都很简单,直接在命令后加上要注释的语句即可。例如下图,语言前加了rem,运行BAT时就会自动忽略这个句子。需要注释多行时,每行前面都要加上rem、@rem和::。…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

第19节 Node.js Express 框架

Express 是一个为Node.js设计的web开发框架,它基于nodejs平台。 Express 简介 Express是一个简洁而灵活的node.js Web应用框架, 提供了一系列强大特性帮助你创建各种Web应用,和丰富的HTTP工具。 使用Express可以快速地搭建一个完整功能的网站。 Expre…...

)

Spring Boot 实现流式响应(兼容 2.7.x)

在实际开发中,我们可能会遇到一些流式数据处理的场景,比如接收来自上游接口的 Server-Sent Events(SSE) 或 流式 JSON 内容,并将其原样中转给前端页面或客户端。这种情况下,传统的 RestTemplate 缓存机制会…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

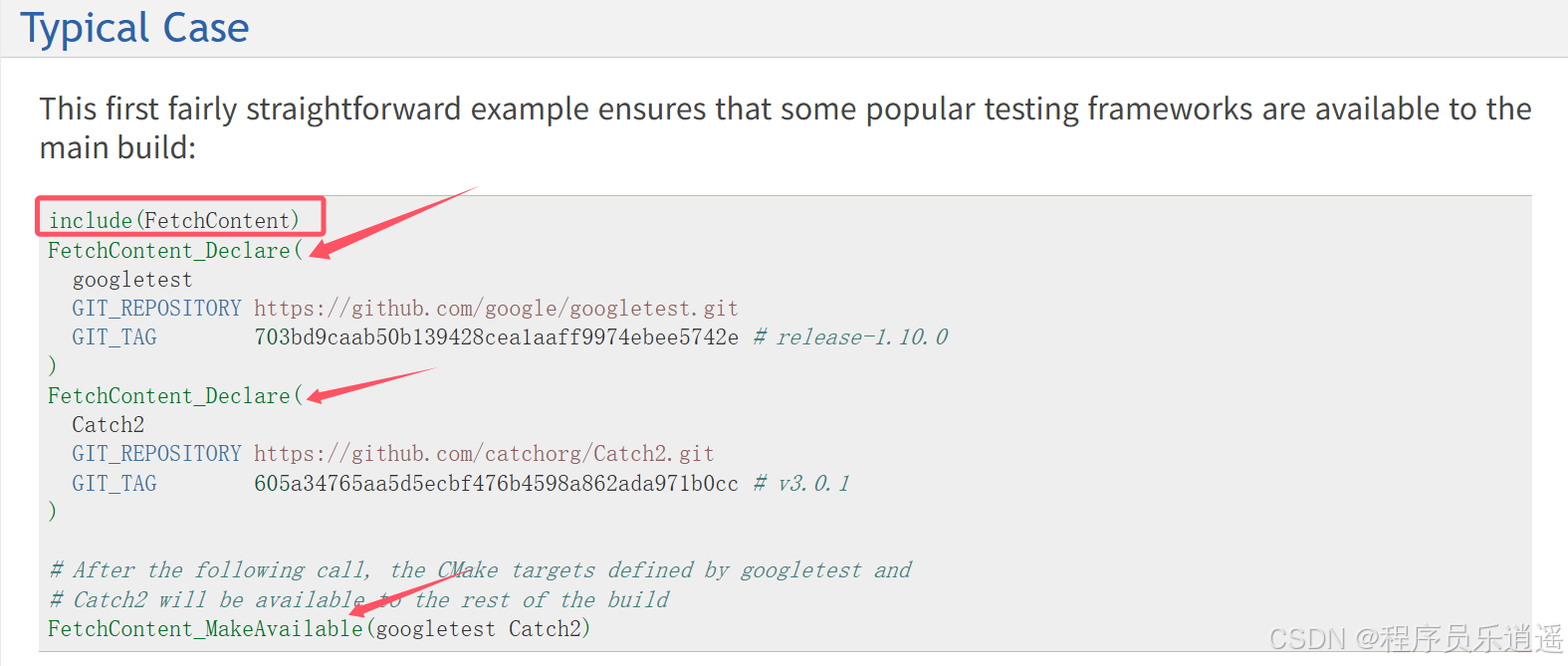

CMake 从 GitHub 下载第三方库并使用

有时我们希望直接使用 GitHub 上的开源库,而不想手动下载、编译和安装。 可以利用 CMake 提供的 FetchContent 模块来实现自动下载、构建和链接第三方库。 FetchContent 命令官方文档✅ 示例代码 我们将以 fmt 这个流行的格式化库为例,演示如何: 使用 FetchContent 从 GitH…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

Spring是如何解决Bean的循环依赖:三级缓存机制

1、什么是 Bean 的循环依赖 在 Spring框架中,Bean 的循环依赖是指多个 Bean 之间互相持有对方引用,形成闭环依赖关系的现象。 多个 Bean 的依赖关系构成环形链路,例如: 双向依赖:Bean A 依赖 Bean B,同时 Bean B 也依赖 Bean A(A↔B)。链条循环: Bean A → Bean…...

R 语言科研绘图第 55 期 --- 网络图-聚类

在发表科研论文的过程中,科研绘图是必不可少的,一张好看的图形会是文章很大的加分项。 为了便于使用,本系列文章介绍的所有绘图都已收录到了 sciRplot 项目中,获取方式: R 语言科研绘图模板 --- sciRplothttps://mp.…...

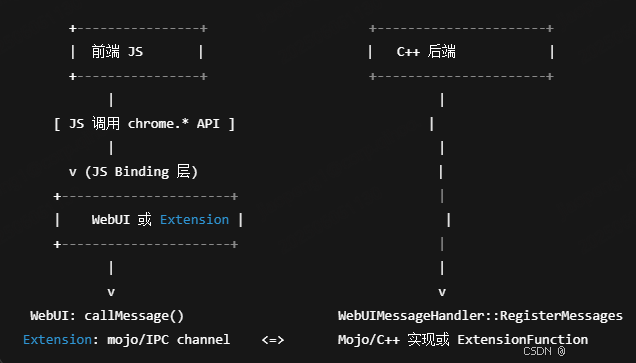

Chrome 浏览器前端与客户端双向通信实战

Chrome 前端(即页面 JS / Web UI)与客户端(C 后端)的交互机制,是 Chromium 架构中非常核心的一环。下面我将按常见场景,从通道、流程、技术栈几个角度做一套完整的分析,特别适合你这种在分析和改…...