精选网络安全书单:打造数字世界的钢铁长城!

目录

1.前言

2.书单推荐

2.1. 《内网渗透实战攻略》

2.2. 《Kali Linux高级渗透测试(原书第4版)》

2.3. 《CTF那些事儿》

2.4. 《权限提升技术:攻防实战与技巧》

2.5. 《数字政府网络安全合规性建设指南:密码应用与数据安全》

2.6. 《红蓝攻防:构建实战化网络安全防御体系》

2.8. 《数据安全与流通:技术、架构与实践》

3.总结

1.前言

随着数字化浪潮的汹涌澎湃,网络安全已经成为了每个从业者不可回避的重要议题。在这个信息泄露和网络攻击层出不穷的时代,网络安全不仅仅是一份工作,更是一种责任、一种使命。为了帮助大家更好地装备自己,迎接各种安全挑战,我们精心挑选了以下网络安全书籍,每本都是市面上的佳作,助你在职业道路上走得更远。

网络安全与编程实践书单(长按下图扫描或点击“阅读原文”,立即查看) https://pro.m.jd.com/mall/active/4ZbcBAFBdEEkYfHpC4JL6jSwcZhq/index.html

2.书单推荐

2.1. 《内网渗透实战攻略》

这是一本专注于网络安全领域的实战指南,由美创科技第59号安全实验室的专家团队撰写。这本书不仅总结了丰富的攻防实战经验,还基于创新的入侵生命周期模型,提供了系统化的操作教程,以帮助读者提升渗透实战能力。

书中的内容分为三大部分。第一部分介绍了内网渗透技术中的基础概念和攻击者视角下的入侵生命周期流程。第二部分涵盖了实战所需的软件环境搭建和20余种渗透测试工具的使用方法。第三部分则通过9套风格迥异的内网环境的高强度实战训练,系统性地介绍了内网渗透过程中的各个环节及其操作手段,帮助读者快速掌握内网渗透的实战技能。

本书的特点在于其丰富的实战经验、创新的理论体系、详细的实操指导以及强大的安全专家推荐。它不仅适合网络安全领域的初学者,也适用于有经验的网络安全工程师,为他们提供了深入学习和实践内网渗透技术的专业教程。

此外,这本书还得到了多位知名教授和网络安全专家的高度评价和推荐,如浙江大学计算机科学与技术学院的纪守领教授、杭州电子科技大学网络空间安全学院的任一支教授等。他们的推荐强调了本书在网络安全领域的实用性和权威性。

2.2. 《Kali Linux高级渗透测试(原书第4版)》

这是一本专注于网络安全和渗透测试的实用指南。这本书由资深信息安全从业者、作者、演讲人和博主维杰·库马尔·维卢撰写,提供了丰富的网络安全知识和实践经验。

本书的核心内容围绕着使用Kali Linux进行高级渗透测试,涵盖了从基础概念到具体实践操作的各个方面。书中详细介绍了如何使用Kali Linux对计算机网络、系统以及应用程序进行渗透测试,强调了渗透测试与漏洞评估的区别,并着重于漏洞的实际利用。

书中内容分为多个部分,包括但不限于:

- 渗透测试的基础知识和方法论。

- Kali Linux的安装与更新,以及在虚拟机和容器化环境中运行Kali Linux的不同方法。

- 利用容器在AWS上部署易受攻击的云服务,以及利用配置错误的S3桶访问EC2实例。

- 被动和主动侦察技术,包括用户信息收集和大规模端口扫描。

- 不同脆弱性评估方法,包括威胁建模。

- 在受损系统上使用横向移动、特权升级以及命令与控制(C2)技术。

- 在互联网、物联网、嵌入式外围设备和无线通信中的高级渗透测试方法。

本书不仅适合网络安全领域的初学者,也适用于有经验的网络安全工程师,特别是那些希望深入学习和实践渗透测试的专业人士。它提供了全面的操作指南和实用的技巧,帮助读者提升渗透测试的技能,从而更好地理解和防范网络安全威胁。

2.3. 《CTF那些事儿》

CTF即“夺旗赛”,是网络安全领域特有的竞技形式。这本书能引导你快速入门,并在短时间内提升你的竞技水平,挑战极限,突破自我。通过阅读本书,你将了解CTF比赛的规则和技巧,掌握各种解题方法和攻击手段,提高你在网络安全竞赛中的竞争力。

2.4. 《权限提升技术:攻防实战与技巧》

在网络安全领域,掌握权限提升技术意味着掌控局面。本书详尽地介绍了权限提升的技巧与策略,是每位安全从业者查询手册。通过学习本书,你将了解各种权限提升的方法和技巧,包括系统漏洞利用、软件漏洞利用等,提高你在网络安全领域的攻防能力。

2.5. 《数字政府网络安全合规性建设指南:密码应用与数据安全》

在数字化政府的推进过程中,网络安全合规性越来越受到重视。本书为政府部门及企业提供了全面的密码应用与数据安全指导,值得一读。通过阅读本书,你将了解数字政府网络安全合规性的要求和标准,掌握密码应用和数据安全的技术和方法,提高你在网络安全领域的专业素养。

2.6. 《红蓝攻防:构建实战化网络安全防御体系》

从红队的攻击思维到蓝队的防御策略,本书全方位解读安全防御体系的构建,对于希望建立更加坚固网络防线的安全专家来说,这是一本必读之作。通过学习本书,你将了解红蓝攻防的理论和实践,掌握网络安全防御的策略和技术,提高你在网络安全领域的实战能力。

2.7. 《ATT&CK视角下的红蓝对抗实战指南》

以MITRE ATT&CK框架为基础,深入探讨红蓝对抗的战术与策略。适合有志于提升对抗深度和广度的安全分析师和研究人员。通过阅读本书,你将了解ATT&CK框架的各种技术和方法,掌握红蓝对抗的战术和策略,提高你在网络安全领域的分析和研究能力。

2.8. 《数据安全与流通:技术、架构与实践》

数据是新时代的石油。如何在保证安全的前提下促进数据的流通与应用?本书为你提供了一系列的技术方案和架构设计。通过阅读本书,你将了解数据安全的技术和架构,掌握数据流通和应用的方法和实践,提高你在数据安全领域的专业能力。

3.总结

在这个618年中大促之际,不妨投资自己的知识和技能,让我们共同努力,构筑起保卫数字世界的钢铁长城。选择一本书,开启你的网络安全之旅吧!

相关文章:

精选网络安全书单:打造数字世界的钢铁长城!

目录 1.前言 2.书单推荐 2.1. 《内网渗透实战攻略》 2.2. 《Kali Linux高级渗透测试(原书第4版)》 2.3. 《CTF那些事儿》 2.4. 《权限提升技术:攻防实战与技巧》 2.5. 《数字政府网络安全合规性建设指南:密码应用与数据安全…...

Ubuntu由于没有公钥,无法验证下列签名。

其他操作系统报错也一样处理,我kali的也是这样解决的。 使用sudo apt update时出现以下错误: 3B4FE6ACC0B21F32就是公钥,每个人的不一样,注意看自己的报错信息 :~$ sudo apt update [sudo] ts 的密码: 命中:1 http:…...

水库安全监测系统:智慧水文动态监测系统

TH-SW2水库安全监测系统,作为一款智慧水文动态监测系统,其在现代水利管理中扮演着至关重要的角色。该系统通过集成先进的数据采集、传输、处理和分析技术,为水库的安全运行提供了强有力的技术支撑。 水库安全监测系统是一种用于实时监测和记…...

下载centos7镜像及在VMware上安装Linux (Centos7)操作系统详细教程

文章目录 下载centos7镜像文件及在VMware上安装centos7详细教程一、下载Centos7镜像二、 利用VM安装Centos7进入VM软件安装配置虚拟机 安装Centos7进入图形化界面配置 三、访问外网 配置IP地址结语Linux配置IP网卡Linux配置本地yum源 下载centos7镜像文件及在VMware上安装cento…...

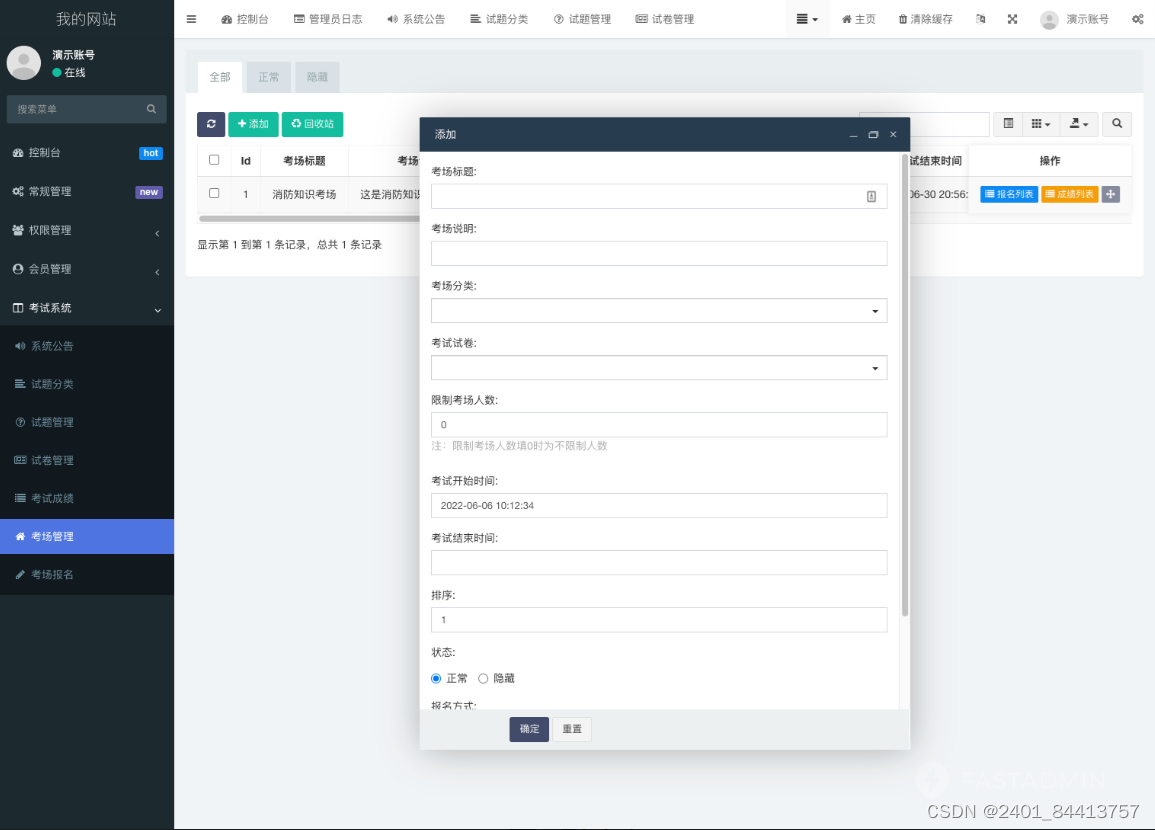

【全开源】考试答题系统源码(FastAdmin+ThinkPHP+Uniapp)

一款基于FastAdminThinkPHPUniapp开发的小程序答题考试系统,提供全部前后台无加密源代码,支持私有化部署。 📝考试答题系统:便捷高效的学习新选择💡 📚 考试答题系统是什么? 考试答题系统&…...

toB市场 | 我们喜欢赞助这样的展会活动

过去的六一儿童节,刚去成都参加了个行业内的展会。受护网行动、儿童节等等的影响,这次去成都的客户并不算太多,但会议延续了一贯的高品质,让我们收货满满。 选择目标受众来得多的展会 不同厂商会视自己的产品和模式、目标客户来…...

【学习笔记】Git常用命令

目录 Git常用命令1. git init (初始化一个新的Git仓库)2. git clone [url] (克隆远程仓库到本地计算机)3. git status (查看当前工作区的状态)4. git add [file] (将文件添加到暂存区࿰…...

【C/C++】IO流

目录 前言: 一,C语言的I/O流 二,C的I/O流 2-1,C标准IO流 2-2,IO流的连续输入 前言: “流”即是流动的意思,是物质从一处向另一处流动的过程,是对一种有序连续且具有方向性的数据…...

Vite5+Vue3整合Tailwindcss详细教程

创建vite项目 执行命令: npm create vite启动项目 npm install -g pnpm pnpm i pnpm dev浏览器访问 http://localhost:5174/ 整合Tailwindcss 安装依赖 pnpm install -D tailwindcss postcss autoprefixer初始化配置文件 npx tailwindcss init用webstorm打开…...

小程序 UI 风格魅力非凡

小程序 UI 风格魅力非凡...

【常用工具系列】Git 教程——从入门到大师

目录 前言一、Git 基础1-1、Git 简介与安装安装 Git 1-2、 Git 工作流程1-3、 Git 配置与管理用户配置查看配置 1-4、 Git 仓库操作克隆仓库推送更改拉取更新 1-5 Git 分支管理创建分支切换分支删除分支解决冲突 二、 Git 进阶2-0、 Git 标签使用创建标签查看标签检出标签推送标…...

每天坚持写java锻炼能力---第一天(6.4)

今天的目标是菜单: B站/马士兵的项目菜单 package java1;import java.util.Scanner;public class Test {public static void main(String[] args) {while(true){ //3.加入死循环,让输入一直有System.out.println();System.out.println("--->项…...

mysql 如何分布式部署

MySQL的分布式部署是一个涉及多个步骤和配置的过程,以确保数据库系统能够支持大规模数据存储、高并发访问和容错性。以下是MySQL分布式部署的主要步骤和要点,结合参考文章中的相关信息进行整理: 一、前期准备 环境准备: 选择合…...

Git的概念

Git 一些概念 **工作区:**电脑上你能看到的目录 **版本库:**工作区的隐藏目录.git。含 暂存区:git add后但未git commit的文件修改被添加到暂存区本地分支:git commit后,但未git push,即把暂存区的所有…...

【每日刷题】Day58

【每日刷题】Day58 🥕个人主页:开敲🍉 🔥所属专栏:每日刷题🍍 🌼文章目录🌼 1. 3038. 相同分数的最大操作数目 I - 力扣(LeetCode) 2. 868. …...

Python 的七个HTTP请求库对比

Python HTTP请求库对比 库名称特点优点缺点requests简单易用的HTTP库,基于urllib3。- 语法简洁- 社区支持强大- 易于上手和维护- 阻塞式调用,不支持异步操作- 相比aiohttp体积较大http.clientPython标准库中的低级HTTP库。- 无需安装第三方库- 提供底层…...

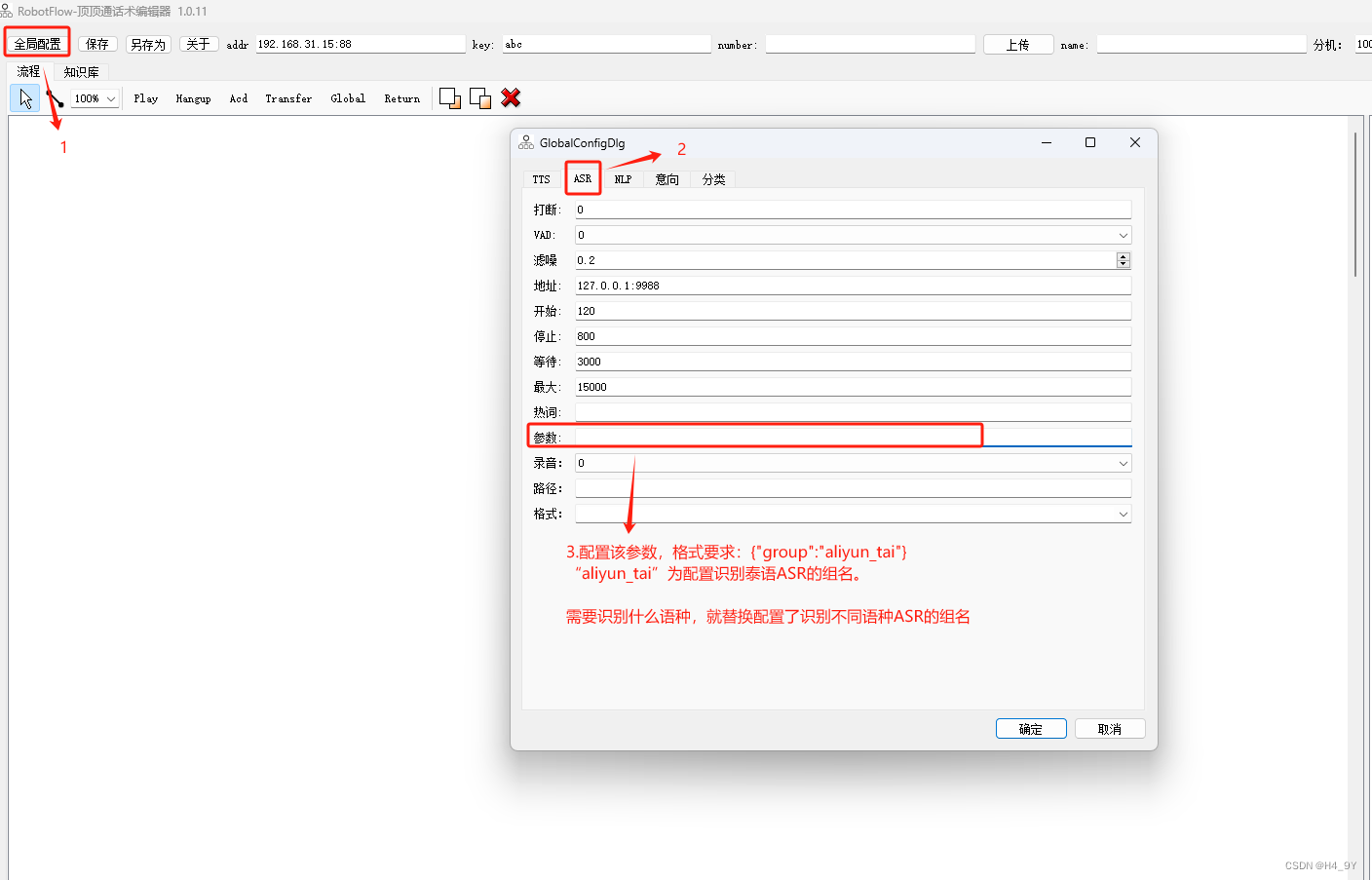

顶顶通呼叫中心中间件-如何配置识别不同语种的ASR

文章目录 前言联系我们创建不同语种的语音识别任务开始对接识别不同语种的ASR重启 asrproxy 程序使用识别不同语种的ASR 前言 之前讲过顶顶通的 asrproxy 程序如何对接第三方的ASR,比如:阿里云的ASR。不知道如何对接的,可以参考:…...

C# SolidWorks 二次开发-显示配置

在 SolidWorks 的二次开发中,显示配置(Display States)是一个非常重要的功能。显示配置允许用户在同一个配置(Configuration)下保存不同的显示状态,如隐藏或显示的零件、不同的颜色和材质等。本文将向新的开…...

PXE自动装机

一、PXE概述 PXE:c/s架构,允许客户端通过网络从远程服务器(服务端)下载引导镜像,加载安装文件,实现自动化安装操作系统。 c/s 架构:服务端和客户端都可以是多台。 无人值守:安装选…...

MQ之初识kafka

1. MQ简介 1.1 MQ的诞生背景 以前网络上的计算机(或者说不同的进程)传递数据,通信都是点对点的,而且要实现相同的协议(HTTP、 TCP、WebService)。1983 年的时候,有个在 MIT 工作的印度小伙突发…...

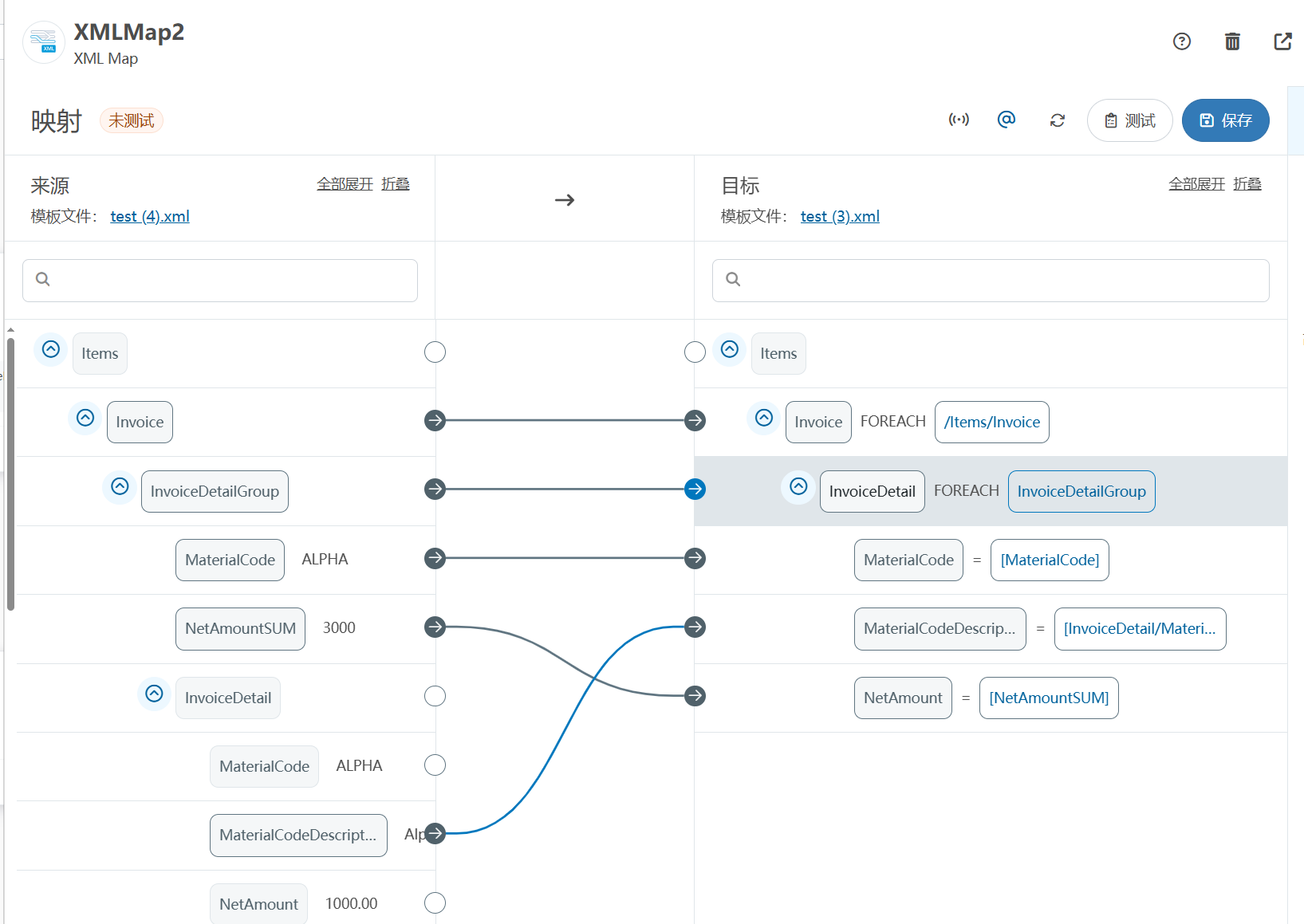

XML Group端口详解

在XML数据映射过程中,经常需要对数据进行分组聚合操作。例如,当处理包含多个物料明细的XML文件时,可能需要将相同物料号的明细归为一组,或对相同物料号的数量进行求和计算。传统实现方式通常需要编写脚本代码,增加了开…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

2025盘古石杯决赛【手机取证】

前言 第三届盘古石杯国际电子数据取证大赛决赛 最后一题没有解出来,实在找不到,希望有大佬教一下我。 还有就会议时间,我感觉不是图片时间,因为在电脑看到是其他时间用老会议系统开的会。 手机取证 1、分析鸿蒙手机检材&#x…...

【决胜公务员考试】求职OMG——见面课测验1

2025最新版!!!6.8截至答题,大家注意呀! 博主码字不易点个关注吧,祝期末顺利~~ 1.单选题(2分) 下列说法错误的是:( B ) A.选调生属于公务员系统 B.公务员属于事业编 C.选调生有基层锻炼的要求 D…...

土地利用/土地覆盖遥感解译与基于CLUE模型未来变化情景预测;从基础到高级,涵盖ArcGIS数据处理、ENVI遥感解译与CLUE模型情景模拟等

🔍 土地利用/土地覆盖数据是生态、环境和气象等诸多领域模型的关键输入参数。通过遥感影像解译技术,可以精准获取历史或当前任何一个区域的土地利用/土地覆盖情况。这些数据不仅能够用于评估区域生态环境的变化趋势,还能有效评价重大生态工程…...

Spring数据访问模块设计

前面我们已经完成了IoC和web模块的设计,聪明的码友立马就知道了,该到数据访问模块了,要不就这俩玩个6啊,查库势在必行,至此,它来了。 一、核心设计理念 1、痛点在哪 应用离不开数据(数据库、No…...

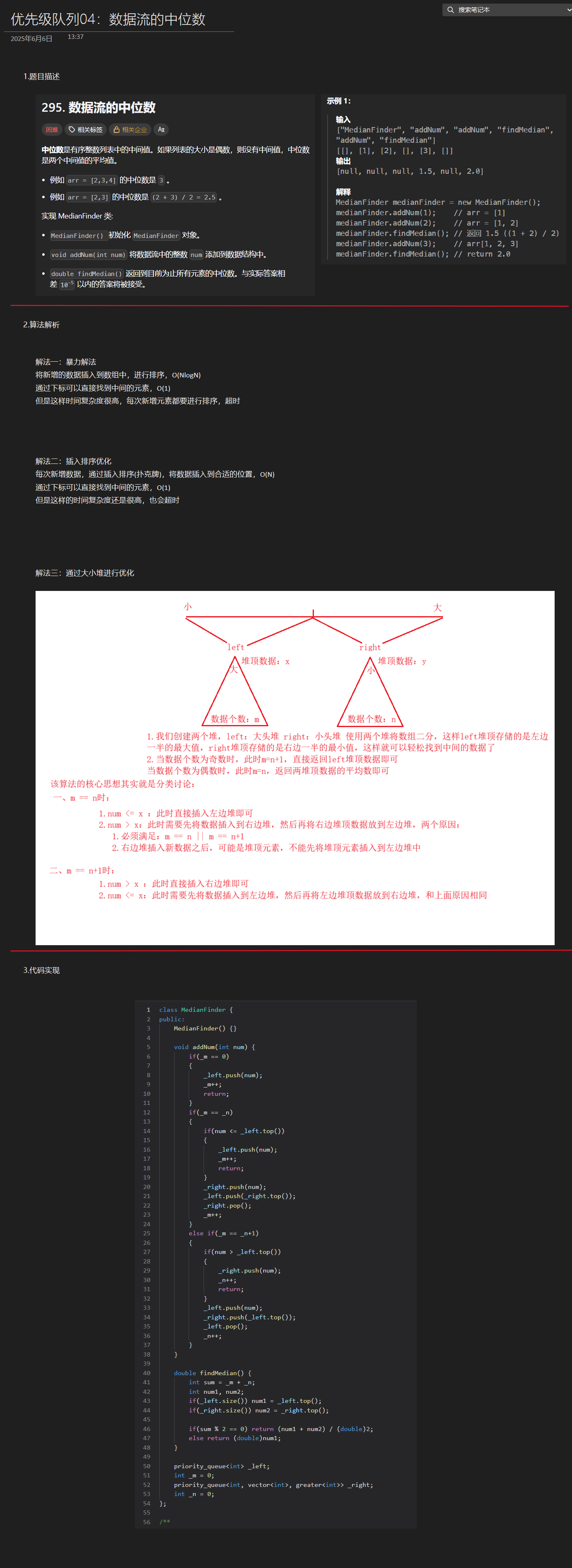

优选算法第十二讲:队列 + 宽搜 优先级队列

优选算法第十二讲:队列 宽搜 && 优先级队列 1.N叉树的层序遍历2.二叉树的锯齿型层序遍历3.二叉树最大宽度4.在每个树行中找最大值5.优先级队列 -- 最后一块石头的重量6.数据流中的第K大元素7.前K个高频单词8.数据流的中位数 1.N叉树的层序遍历 2.二叉树的锯…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...