VPN简介

一、VPN 概念定义

VPN,即虚拟专用网络(Virtual Private Network),依靠ISP(Internet Service Provider)和NSP(Network Service Provider)在公共网络中建立的虚拟专用通信网络,通过在公共网络上建立专用网络,来实现对网络数据的加密和隧道传输。

- 利用加密等技术手段,使得用户的数据能够在这个通道中安全传输,就好像在公用网络中构建了一个专属的、私密的网络连接。

- 可以实现不同地点的网络之间的安全通信,同时为用户提供类似在私有网络环境中的功能和安全性,比如隐藏用户的真实 IP 地址、突破网络访问限制等。

- 需要注意的是,在中国,未经电信主管部门批准,个人私自使用非法 VPN 可能存在法律风险。

二、VPN 工作原理

- 隧道建立:在公共网络(如互联网)上创建一个虚拟的“隧道”,将需要传输的数据封装在这个隧道中。

- 加密处理:对要传输的数据进行加密,确保数据在传输过程中的即使被截获也难以被破解和理解。

- 身份验证:对用户进行身份验证,只有合法的用户才能接入 VPN 网络,保证网络的安全性和私密性。

- 地址转换:为用户分配虚拟的网络地址,隐藏用户在公共网络中的真实 IP 地址,同时实现不同网络之间的地址转换和路由。

- 数据传输:经过加密和封装的数据沿着隧道进行传输,到达目标端点后进行解密和还原,从而实现安全的数据通信。通过这样的机制,VPN 可以在看似不安全的公共网络环境中为用户提供相对安全和私密的网络连接。

三、VPN 主要作用

- 保护隐私:防止个人网络活动被第三方监测和追踪,隐藏真实 IP 地址,让用户在网络上保持匿名性。

- 突破网络限制:可用于访问被特定地区限制访问的网站或服务资源。

- 远程办公:方便企业员工在异地安全地接入公司内部网络,访问办公资源,实现高效办公。

- 安全通信:确保数据在传输过程中的不被窃取或篡改,保障敏感信息的安全传输,比如企业间的商业机密交流。

- 跨地域网络连接:使分布在不同地理位置的网络能够安全互联,方便数据共享和协作。

- 规避网络审查:对于一些有特殊需求的用户,可以通过 VPN 来绕开某些网络审查机制。

四、VPN 优点缺点

优点:

缺点:

- 增强安全性:通过加密技术有效保护数据,防止数据被窃取或篡改。

- 保护隐私:隐藏用户真实 IP 地址,提供一定程度的匿名性。

- 突破地域限制:可以访问特定区域限制的内容或服务。

- 方便远程办公:让员工能安全地从外部网络接入公司内部网络。

- 网络稳定性较好:相对稳定的连接,减少网络波动的影响。

- 可能存在法律风险:在某些地区,未经授权使用可能违反法律法规。

- 速度可能受限:尤其是在网络拥塞或服务质量不高时,可能导致传输速度下降。

- 依赖服务提供商:如果提供商不可靠,可能带来安全隐患。

- 设置和维护有一定难度:对于普通用户来说,可能不太容易上手。

- 不绝对安全:如果遇到恶意的 VPN 服务或遭遇针对性攻击,仍然存在安全风险。

五、VPN 基本分类

- 远程访问 VPN:主要用于让远程用户(如在家办公的员工)能够安全地访问企业内部网络资源。

- 站点到站点 VPN:用于连接不同的办公地点或分支机构的网络,实现整个网络系统的互联。

- IPsec VPN:通过 IP 安全协议实现数据加密和认证,较为广泛应用。

- SSL VPN:基于安全套接层协议,通常通过网页浏览器进行访问,使用较为便捷。

- PPTP VPN:一种相对简单的 VPN 类型,但安全性可能相对较弱。

六、VPN 基本应用

- 企业远程办公:员工可以通过 VPN 安全地连接到公司网络,访问公司内部资源,如文件服务器、数据库等,实现远程办公。

- 企业分支机构互联:将不同地区的分支机构通过 VPN 连接起来,形成一个统一的内部网络,方便数据共享和协同工作。

- 个人隐私保护:个人用户可以使用 VPN 来隐藏自己的 IP 地址,防止网络跟踪和信息泄露,保护个人隐私。

- 突破网络限制:在一些地区,某些网站或服务可能被限制访问,通过 VPN 可以绕开这些限制,访问所需的资源。

- 安全网络通信:在进行敏感信息传输时,如金融交易、电子邮件等,使用 VPN 可以确保数据的安全性和保密性。

- 物联网应用:在物联网环境中,设备之间的通信可以通过 VPN 进行加密和保护,确保设备和数据的安全。

- 游戏加速:一些游戏玩家会使用 VPN 来改善网络连接质量,降低延迟,提高游戏体验。

- 跨地域网络访问:例如跨国企业员工需要访问其他国家的内部网络资源时,VPN 可以提供安全的通道。

七、VPN 发展趋势

- 技术发展:VPN 技术不断提升,包括安全性与加密技术的强化。

- 性能提升:伴随 5G 等新一代通信技术,其传输速度和性能有望更高。

- 应用拓展:在物联网、远程办公等趋势下,应用场景更加广泛和深入。

- 监管规范:法规和监管可能更加完善和明确,以规范其使用。

- 融合发展:会与其他网络安全技术进一步融合和协同。

- 新领域作用:可能在智能交通、智慧城市等新兴领域发挥关键作用。

相关文章:

VPN简介

一、VPN 概念定义 VPN,即虚拟专用网络(Virtual Private Network),依靠ISP(Internet Service Provider)和NSP(Network Service Provider)在公共网络中建立的虚拟专用通信网络&#x…...

【C/C++】用C语言写一个数据仓库,存储和修改数据

这个代码实现了一个简单的数据仓库,其中数据被存储在一个3x3的二维数组中。用户可以通过控制台界面与这个数据仓库进行交互,可以选择查看数据或者修改数据。 基础版源码: #include <stdio.h>#define HOUSESIZE 3 int arr[HOUSESIZE][…...

YOLO v5与YOLO v8框图比较

1. 介绍 YOLO (You Only Look Once) 是一个用于目标检测的卷积神经网络模型,以其高精度、高速度和易用性著称。YOLO v5 是目前最流行的 YOLO 版本之一,而 YOLO v8 是 YOLO 的最新版本。 2. 原理详解 YOLO 系列模型的基本原理是将目标检测任务转化为图…...

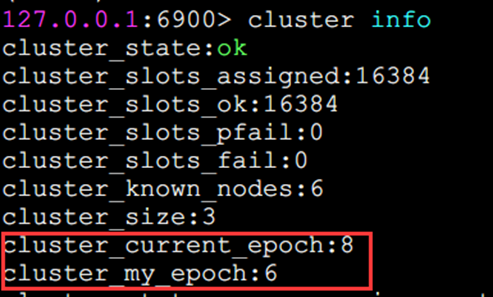

Redis集群(5)

集群原理 节点通信 通信流程 在分布式存储系统中,维护节点元数据(如节点负责的数据、节点的故障状态等)是关键任务。常见的元数据维护方式分为集中式和P2P方式。Redis集群采用P2P的Gossip协议,这种协议的工作原理是节点之间不断…...

STM32H5 DAC 配置

STM32 H5 DAC的详细初始化过程可以分为以下几个步骤,以下是根据参考文章和相关资料整理的具体步骤和参数设置: 1、使能相关时钟: 使能GPIOA(或其他对应DAC输出引脚的GPIO端口)的时钟。这通常是通过调用RCC_APB2Perip…...

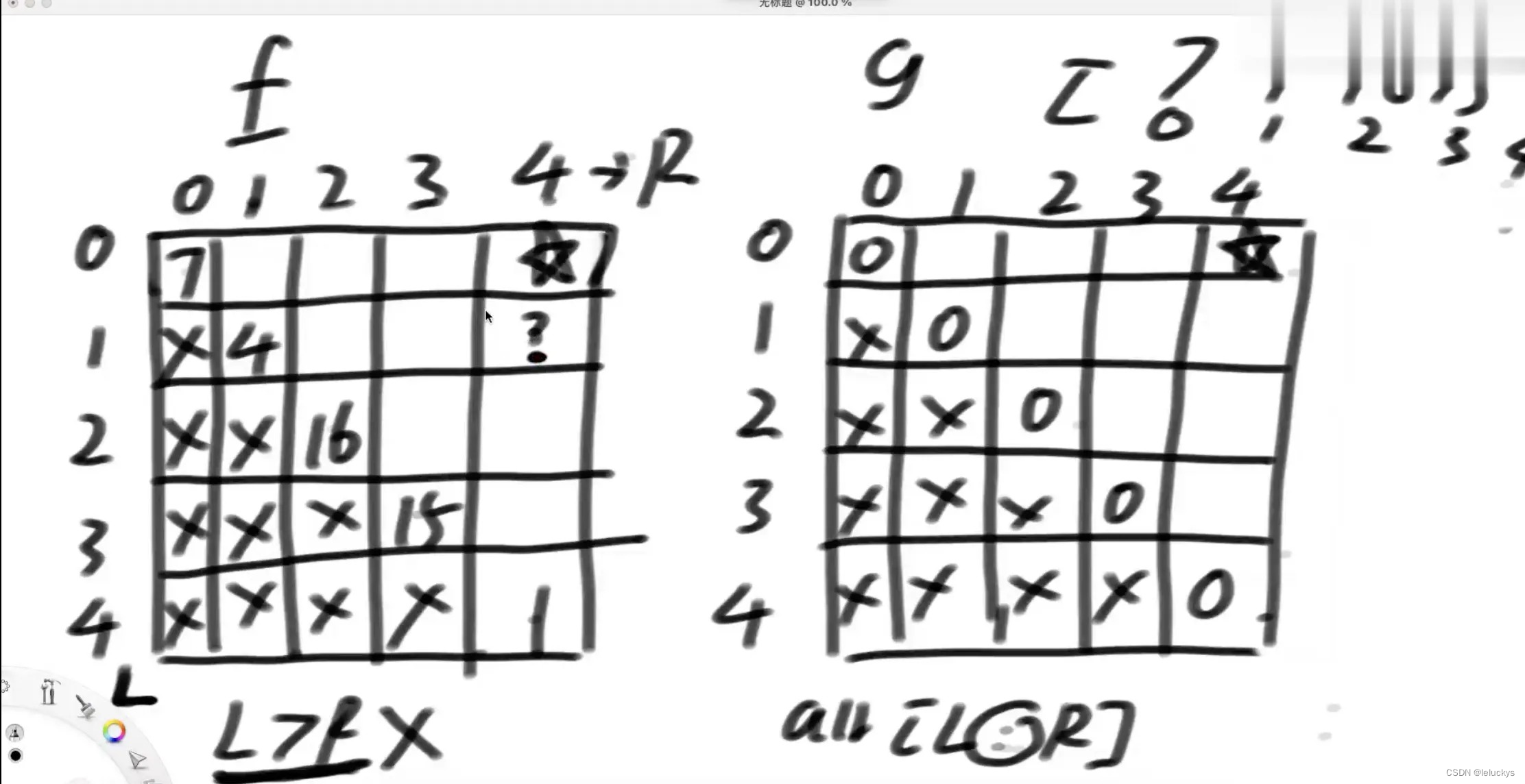

第十九节:暴力递归到动态规划

一 动画规划的概念 优化出现重复解的递归 一旦写出递归来,改动态规划就很快 尝试策略和状态转移方程是一码事 学会尝试是攻克动态规划最本质的能力 如果你发现你有重复调用的过程,动态规划在算过一次之后把答案记下来,下回在越到重复调用过程…...

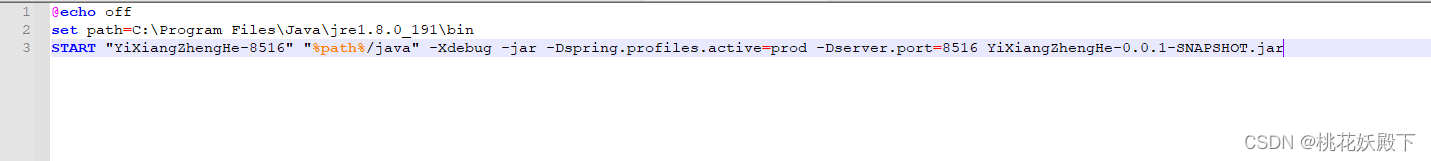

服务器部署spring项目jar包使用bat文件,省略每次输入java -jar了

echo off set pathC:\Program Files\Java\jre1.8.0_191\bin START "YiXiangZhengHe-8516" "%path%/java" -Xdebug -jar -Dspring.profiles.activeprod -Dserver.port8516 YiXiangZhengHe-0.0.1-SNAPSHOT.jar 将set path后面改成jre的bin文件夹 START 后…...

2024备忘知识点

1. adb shell dumpsys package f |grep fin 过滤查找指纹服务 1. adsp write /sys/kernel/boot_adsp/boot 1 Please change replace dev_dbg into dev_err in kernel file adsp-loader.c. Then check whether "write /sys/kernel/boot_adsp/…...

JS基础与高级应用: 性能优化

在现代Web开发中,性能优化已成为前端工程师必须掌握的核心技能之一。本文从URL输入到页面加载完成的全过程出发,深入分析了HTTP协议的演进、域名解析、代码层面性能优化以及编译与渲染的最佳实践。通过节流、防抖、重复请求合并等具体技术手段࿰…...

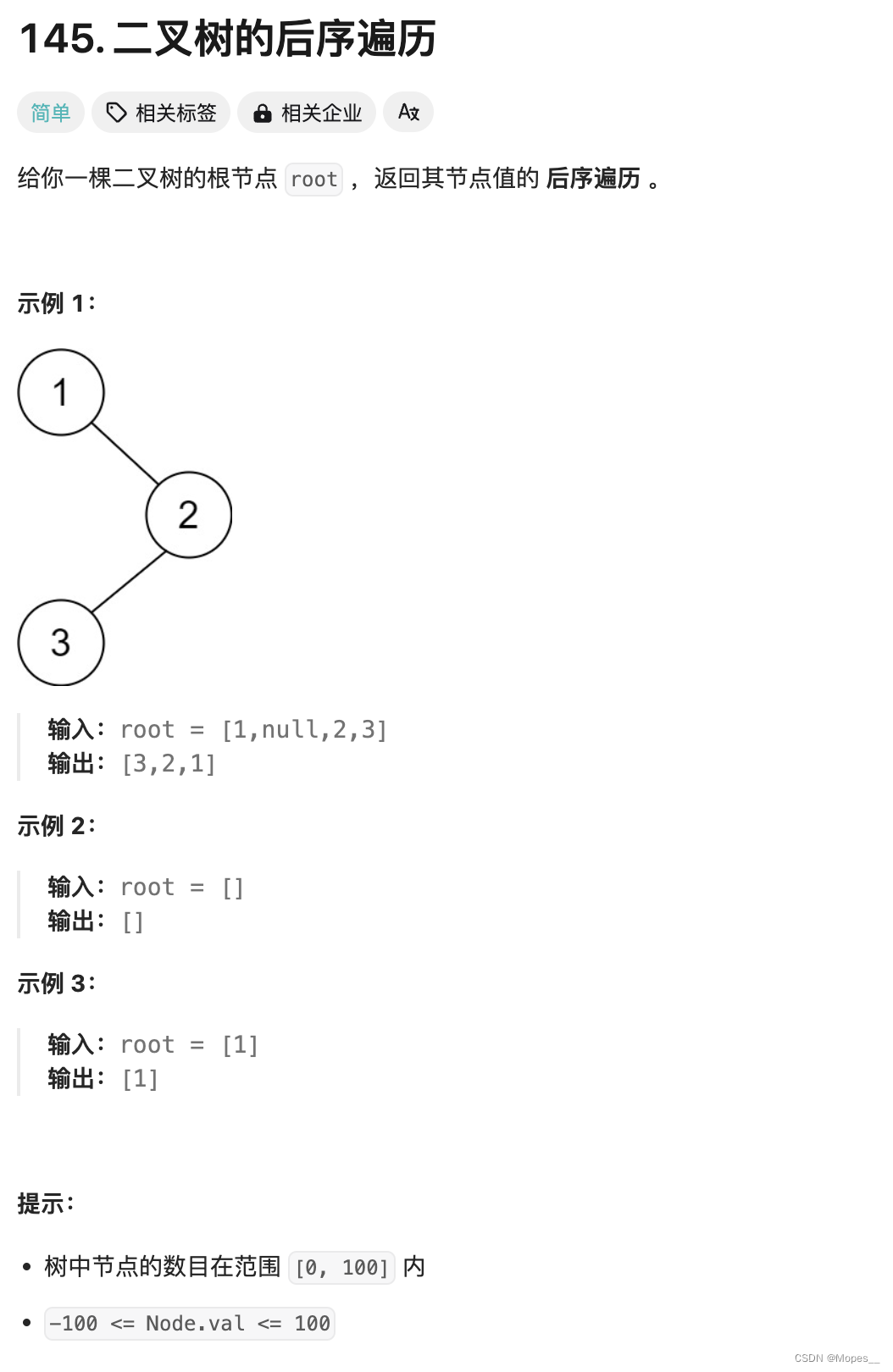

Python | Leetcode Python题解之第145题二叉树的后序遍历

题目: 题解: class Solution:def postorderTraversal(self, root: TreeNode) -> List[int]:def addPath(node: TreeNode):count 0while node:count 1res.append(node.val)node node.righti, j len(res) - count, len(res) - 1while i < j:res…...

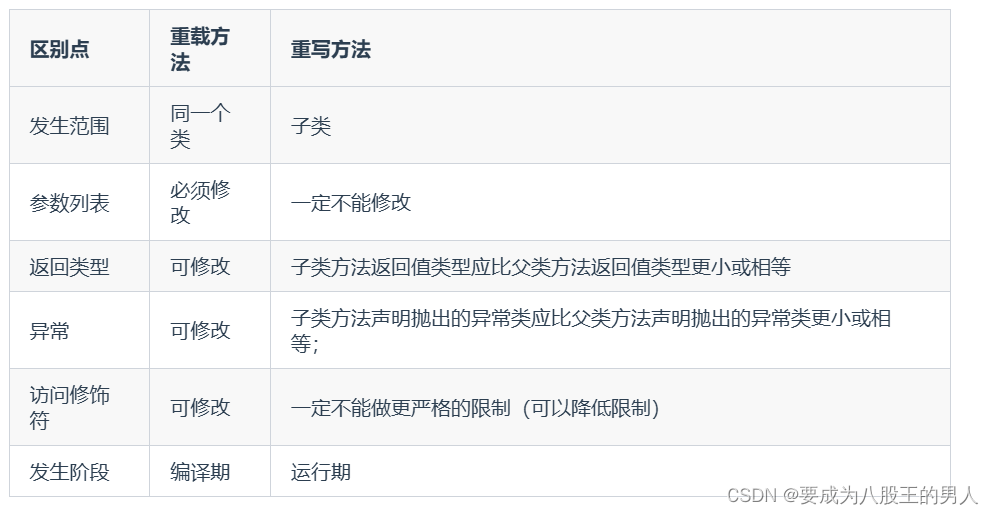

公司面试题总结(二)

7. 说说 JavaScript 中的数据类型?存储上的差别? • 基本类型: o Number o String o Boolean o Undefined o null o symbol • 引用类型 o Object o Array o Function • 声明变量时不同的内存地址分配: o 简单类型的…...

人脸识别和 ArcFace:用于深度人脸识别的附加角边际损失

在本文中,您将发现一种 ArcFace 方法,该方法可获得用于人脸识别的高分辨特征。阅读本文后,你将了解: 人脸识别任务如何工作。如何计算人脸匹配。SoftMax 和 ArcFace 的直观区别。ArcFace 的几何解释。ArcFace 背后的数学原理本文假定您已经熟悉用于多类分类、检测和 SoftMax…...

双标引领:汽车软件安全的ASPICE与ISO21434之道

随着汽车行业的飞速发展,尤其是智能化、网联化趋势的加剧,汽车软件开发的复杂性和安全性需求日益提升。在这样的背景下,ASPICE标准和ISO21434安全标准应运而生,为汽车软件的开发和管理提供了坚实的支撑。 ASPICE(Auto…...

再度牵手,制造升级 | 毅达科技IMS OS+通用产品集+行业套件项目正式启动!

在数字化与智能制造的浪潮中,制造业企业纷纷加快转型步伐,力求通过技术创新实现生产效率与质量的双重提升。近日,广东毅达医疗科技股份有限公司(以下简称“毅达科技”)再次携手盘古信息,正式启动了IMS 数字…...

大疆智图_空三二维重建成果传输

一、软件环境 1.1 所需软件 1、 大疆智图:点击下载; 2、 ArcGIS Pro 3.1.5:点击下载,建议使用IDM或Aria2等多线程下载器; 3、 IDM下载器:点击下载,或自行搜索; 4、 Fas…...

python实现无人机航拍图片像素坐标转世界坐标

背景 已知相机参数(传感器宽度和高度、图像宽度和高度、焦距、相对航高、像主点坐标 ),在给定像素坐标的前提下,求世界坐标,大部分通过AI来实现,不知道哪个步骤有问题,望大家指正 脚本 impor…...

C#面:什么是 Windows 服务,它的生命周期与标准的 EXE 程序有什么不同

C#中的Windows服务是一种在后台运行的长时间运行的应用程序,它可以在Windows操作系统启动时自动启动,并在系统运行期间持续运行。与标准的EXE程序相比,Windows服务具有以下不同之处: 生命周期:Windows服务的生命周期与…...

Java基础面试题自测

文章目录 一、Java 中有哪 8 种基本数据类型?说说这 8 种基本数据类型对应的包装类型?二、包装类型的常量池技术了解么?三、为什么要有包装类型?四、什么是自动拆装箱?原理?四、遇到过自动拆箱引发的 NPE 问…...

【LeetCode 第 401 场周赛】K秒后第 N 个元素的值

文章目录 1. K秒后第 N 个元素的值🆗 1. K秒后第 N 个元素的值🆗 题目链接🔗 🐧解题思路: 前缀和 小规律🍎 🍎 从上图观察可知,规律一目了然,arr[i] arr[i] 对上一…...

游戏心理学Day10

习得性动机。 习得性动机也称社会性动机是指人与社会生活相联系的后天习得的动机,这类动机比原发性动机要多很多。 成就动机。 成就动机是指个人追求进步以及达到目标的内在动力。 在游戏中设计师总会担心过多的失败,会令玩家感到挫败进而离开游戏 对…...

linux之kylin系统nginx的安装

一、nginx的作用 1.可做高性能的web服务器 直接处理静态资源(HTML/CSS/图片等),响应速度远超传统服务器类似apache支持高并发连接 2.反向代理服务器 隐藏后端服务器IP地址,提高安全性 3.负载均衡服务器 支持多种策略分发流量…...

基于ASP.NET+ SQL Server实现(Web)医院信息管理系统

医院信息管理系统 1. 课程设计内容 在 visual studio 2017 平台上,开发一个“医院信息管理系统”Web 程序。 2. 课程设计目的 综合运用 c#.net 知识,在 vs 2017 平台上,进行 ASP.NET 应用程序和简易网站的开发;初步熟悉开发一…...

Day131 | 灵神 | 回溯算法 | 子集型 子集

Day131 | 灵神 | 回溯算法 | 子集型 子集 78.子集 78. 子集 - 力扣(LeetCode) 思路: 笔者写过很多次这道题了,不想写题解了,大家看灵神讲解吧 回溯算法套路①子集型回溯【基础算法精讲 14】_哔哩哔哩_bilibili 完…...

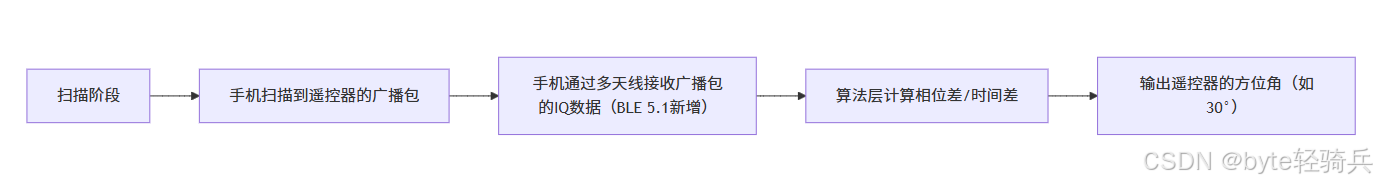

蓝牙 BLE 扫描面试题大全(2):进阶面试题与实战演练

前文覆盖了 BLE 扫描的基础概念与经典问题蓝牙 BLE 扫描面试题大全(1):从基础到实战的深度解析-CSDN博客,但实际面试中,企业更关注候选人对复杂场景的应对能力(如多设备并发扫描、低功耗与高发现率的平衡)和前沿技术的…...

数据库分批入库

今天在工作中,遇到一个问题,就是分批查询的时候,由于批次过大导致出现了一些问题,一下是问题描述和解决方案: 示例: // 假设已有数据列表 dataList 和 PreparedStatement pstmt int batchSize 1000; // …...

C# 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

安装docker)

Linux离线(zip方式)安装docker

目录 基础信息操作系统信息docker信息 安装实例安装步骤示例 遇到的问题问题1:修改默认工作路径启动失败问题2 找不到对应组 基础信息 操作系统信息 OS版本:CentOS 7 64位 内核版本:3.10.0 相关命令: uname -rcat /etc/os-rele…...

与常用工具深度洞察App瓶颈)

iOS性能调优实战:借助克魔(KeyMob)与常用工具深度洞察App瓶颈

在日常iOS开发过程中,性能问题往往是最令人头疼的一类Bug。尤其是在App上线前的压测阶段或是处理用户反馈的高发期,开发者往往需要面对卡顿、崩溃、能耗异常、日志混乱等一系列问题。这些问题表面上看似偶发,但背后往往隐藏着系统资源调度不当…...

Java数值运算常见陷阱与规避方法

整数除法中的舍入问题 问题现象 当开发者预期进行浮点除法却误用整数除法时,会出现小数部分被截断的情况。典型错误模式如下: void process(int value) {double half = value / 2; // 整数除法导致截断// 使用half变量 }此时...

莫兰迪高级灰总结计划简约商务通用PPT模版

莫兰迪高级灰总结计划简约商务通用PPT模版,莫兰迪调色板清新简约工作汇报PPT模版,莫兰迪时尚风极简设计PPT模版,大学生毕业论文答辩PPT模版,莫兰迪配色总结计划简约商务通用PPT模版,莫兰迪商务汇报PPT模版,…...