测评要求+基本措施+对应产品

| 基本要求项 | 测评项 | 基本措施 | 对应产品 |

|---|---|---|---|

| 网络架构 网络架构 网络架构 | 应保证网络各个部分的带宽满足业务高峰期需要; | 带宽管理 | 流量控制系统 |

| 网络架构 网络架构 网络架构 | 应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段; | 网络及安全设备配置访问控制策略 | 防火墙、网间、WAF等访问控制设备 |

| 网络架构 网络架构 网络架构 | 应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性; | 设备冗余部署 | 核心设备硬件冗余 |

| 边界防护 | 应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信; | 边界网络通信控制 | 边界防火墙、网闸 |

| 边界防护 | 应能够对非授权设备私自联到内部网络的行为进行检查或限制; | 内网准入 | 网络准入控制系统 |

| 边界防护 | 应能够对内部用户非授权联到外部网络的行为进行检查或限制; | 外联检测 | 上网行为管理系统、终端管理系统 |

| 边界防护 | 应限制无线网络的使用,保证无线网络通过受控的边界设备接入内部网络; | 无线控制 | 无线控制网关 |

| 访问控制 访问控制 访问控制 | 应对进出网络的数据流实现基于应用协议和应用内容的访问控制; | 控制网络协议中的非法命令 | WEB应用防火墙(WAF) |

| 安全审计 | 应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计; | 网络流量审计 | 流量分析产品、堡垒机、数据库审计等 |

| 安全审计 | 应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等; | 审计信息保护 | 日志审计系统 |

| 安全审计 | 审计记录产生时的时间应由系统范围内唯一确定的时钟产生,以确保审计分析的正确性; | 时钟同步配置 | 网络时间同步 |

| 安全审计 | 应能对远程访问的用户行为、访问互联网的用户行为等单独进行行为审计和数据分析。 | 行为审计 | 上网行为审计系统、堡垒机 |

| 入侵防范 | 应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为; | 检测网络入侵行为 | 入侵防御系统(IPS)、抗DDOS系统 |

| 入侵防范 | 应采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析; | 检测网络入侵行为 | 态势感知平台、抗ATP攻击 |

| 入侵防范 | 当检测到攻击行为时,记录攻击源 IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。 | 检测网络入侵行为 | 入侵检测系统(IDS) |

| 恶意代码防范 | 应在关键网络节点处对恶意代码进行检测和清除,并维护恶意代码防护机制的升级和更新; | 防御网络恶意代码 防御网络恶意代码 防御网络恶意代码 | 防病毒网关 |

| 恶意代码防范 | 应在关键网络节点处对垃圾邮件进行检测和防护,并维护垃圾邮件防护机制的升级和更新。 | 防垃圾邮件 | 防垃圾邮件系统 |

| 可信验证 | 可基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 | 可信验证 | 建设自主可控网络安全体系,实现从硬件、操作系统到应用的完全国产、自主、可控。 |

| 身份鉴别 | 应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现; | 双因素认证 | 主机核心防护系统用户名口令、动态口令、USBkey、生物特征等鉴别方式、壁垒主机设备统一控制。 |

| 访问控制 | 应授予管理用户所需的最小权限,实现管理用户的权限分离; | 权限分离,系统管理、安全管理、安全审计 | 堡垒主机主机核心防护系统 |

| 访问控制 | 应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。 | 标记敏感信息,敏感信息访问控制 | 主机核心防护系统 |

| 入侵防范 | 应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警; | 检测服务器入侵行为 | 主机入侵防御系统(HIPS) |

| 入侵防范 | 应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求; | 程序完整性检测、恢复 | 主机核心防护系统 |

| 入侵防范 | 应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞; | 及时检测操作系统补丁情况,及时更新 | 漏洞扫描系统 |

| 恶意代码防范 | 应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断。 | 软件版本、病毒库及时更新 | 防病毒软件 |

| 可信验证 | 可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 | 可信验证 | 安全管理中心 |

| 数据完整性 | 应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。 | 网页完整性验证及恢复传输数据完整性验证及恢复 | 网页防篡改产品 CA |

| 数据备份恢复 | 应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地; | 数据实时异地备份 | 异地灾备 |

| 数据备份恢复 | 应提供重要数据处理系统的热冗余,保证系统的高可用性。 | 冗余 | 主服务器,数据库服务器热备 |

| 系统管理 | 应对系统管理员进行身份鉴别,只允许其通过特定的命令或操作界面进行系统管理操作,并对这些操作进行审计; | 运维审计 | 堡垒主机 |

| 集中管控 | 应对网络链路、安全设备、网络设备和服务器等的运行状况进行集中监测; | 设备运维管理 | 网络集中管理平台 |

| 集中管控 | 应对分散在各个设备上的审计数据进行收集汇总和集中分析,并保证审计记录的留存时间符合法律法规要求; | 日志汇总分析 | 综合日志审计系统(SOC) |

| 集中管控 | 应对安全策略、恶意代码、补丁升级等安全相关事项进行集中管理; | 设备运维管理 | 终端安全管理系统 |

| 集中管控 | 应能对网络中发生的各类安全事件进行识别、报警和分析 | 安全事件分析 | 态势感知平台 |

相关文章:

测评要求+基本措施+对应产品

基本要求项测评项基本措施对应产品 网络架构 网络架构 网络架构应保证网络各个部分的带宽满足业务高峰期需要;带宽管理流量控制系统 网络架构 网络架构 网络架构应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手…...

什么是git?

前言 Git 是一款免费、开源的分布式版本控制系统,用于敏捷高效地处理任何或小或大的项目。是的,我对git的介绍就一条,想看简介的可以去百度一下😘😘😘 为什么要用git? OK,想象一下…...

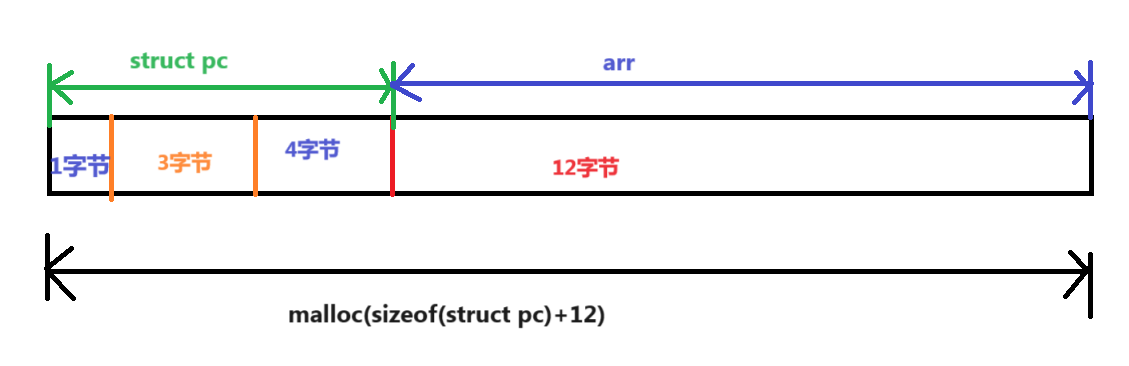

C/C++中内存开辟与柔性数组

C/C中内存的开辟 在C中,我们都知道有三个区: 1. 栈区(stack):在执行函数时,函数内局部变量的存储单元都可以在栈上创建,函数执行结 束时这些存储单元自动被释放。栈内存分配运算内置于处理器的指…...

编程App软件优化是什么

编程App软件优化是什么 在数字化时代,编程App软件已成为我们日常生活和工作中不可或缺的一部分。然而,随着技术的不断进步和用户需求的日益多样化,如何对编程App软件进行优化,以提供更高效、更流畅的用户体验,成为了开…...

爱了爱了,11款超良心App推荐!

AI视频生成:小说文案智能分镜智能识别角色和场景批量Ai绘图自动配音添加音乐一键合成视频https://aitools.jurilu.com/今天,我们向你推荐十款与众不同但又不错的win10软件,它们都有各自的功能和优点,相信你一定会喜欢。 1.图片处…...

(文件、权限等))

Linux基础指令(二)(文件、权限等)

目录 普通文件的操作 touch cat 翻页 标准输出重定向: 标准输出重定向种类: 管道符:| 压缩指令: zip gzip tar Linux下最常见的打包指令 其他系统指令: 快捷…...

爆火的治愈系插画工具又来了,额度居然有18w,根本花不完?

AI治愈插画又又又来了 今天给大家推荐一款完全免费的软件,用过的人都说好! 先来看看我生成的图 制作过程非常简单,输入你想要生成的画面咒语。 工具地址:https://www.qiyuai.net/ 模型目前有两种 我上面的图就是用的第一种通用…...

信号与槽 | 4.3、信号连接信号)

Qt 实战(4)信号与槽 | 4.3、信号连接信号

文章目录 一、信号连接信号1、什么是信号连接信号?2、如何实现信号连接信号3、总结 前言: 在Qt框架中,信号与槽(Signals and Slots)机制是对象间通信的核心。通常情况下,我们习惯于将信号连接到槽函数上&am…...

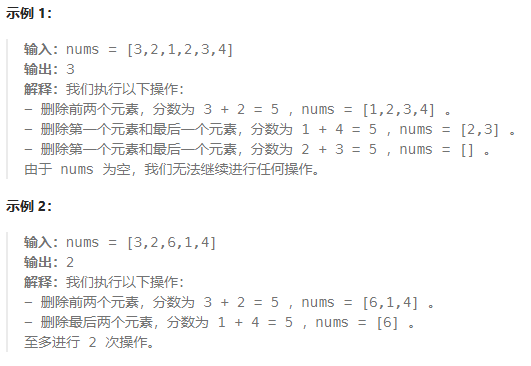

Day 16:3040. 相同分数的最大操作数目II

Leetcode 相同分数的最大操作数目II 给你一个整数数组 nums ,如果 nums 至少 包含 2 个元素,你可以执行以下操作中的 任意 一个: 选择 nums 中最前面两个元素并且删除它们。选择 nums 中最后两个元素并且删除它们。选择 nums 中第一个和最后一…...

及其约束)

Go基础编程 - 07 - 字典(map)及其约束

字典(map) 下一篇:结构体1. 声明2. nil 值字典3. 判断某个键是否存在4. 遍历5. delete() 删除键值对6. 约束7. 扩展 上一篇:指针 下一篇:结构体 map 是一种无序的基于 key-value 的数据结构,Go 语言中的 …...

WebSocket 快速入门 与 应用

WebSocket 是一种在 Web 应用程序中实现实时、双向通信的技术。它允许客户端和服务器之间建立持久性的连接,以便可以在两者之间双向传输数据。 以下是 WebSocket 的一些关键特点和工作原理: 0.特点: 双向通信:WebSocket 允许服务…...

使用Spring Cloud设计电商系统架构

在当今互联网高速发展的时代,电子商务系统成为了商家与用户互动的主要方式之一。为了能够更好地应对高并发、可扩展性、灵活性等需求,微服务架构逐渐成为设计电商系统的首选方案。Spring Cloud作为一个成熟的微服务框架,为开发人员提供了一整…...

揭开 Docker 容器的神秘面纱:深入理解容器原理

前言 前几年比较火的是微服务,再然后就是云。讨论技术必谈微服务,要上云,开发出的产品也都是某某云。现在讨论比较少了,因为AI盖过他们。还有就是因为容器技术,现在几乎都是k8s,云原生。要比较快的上手k8s…...

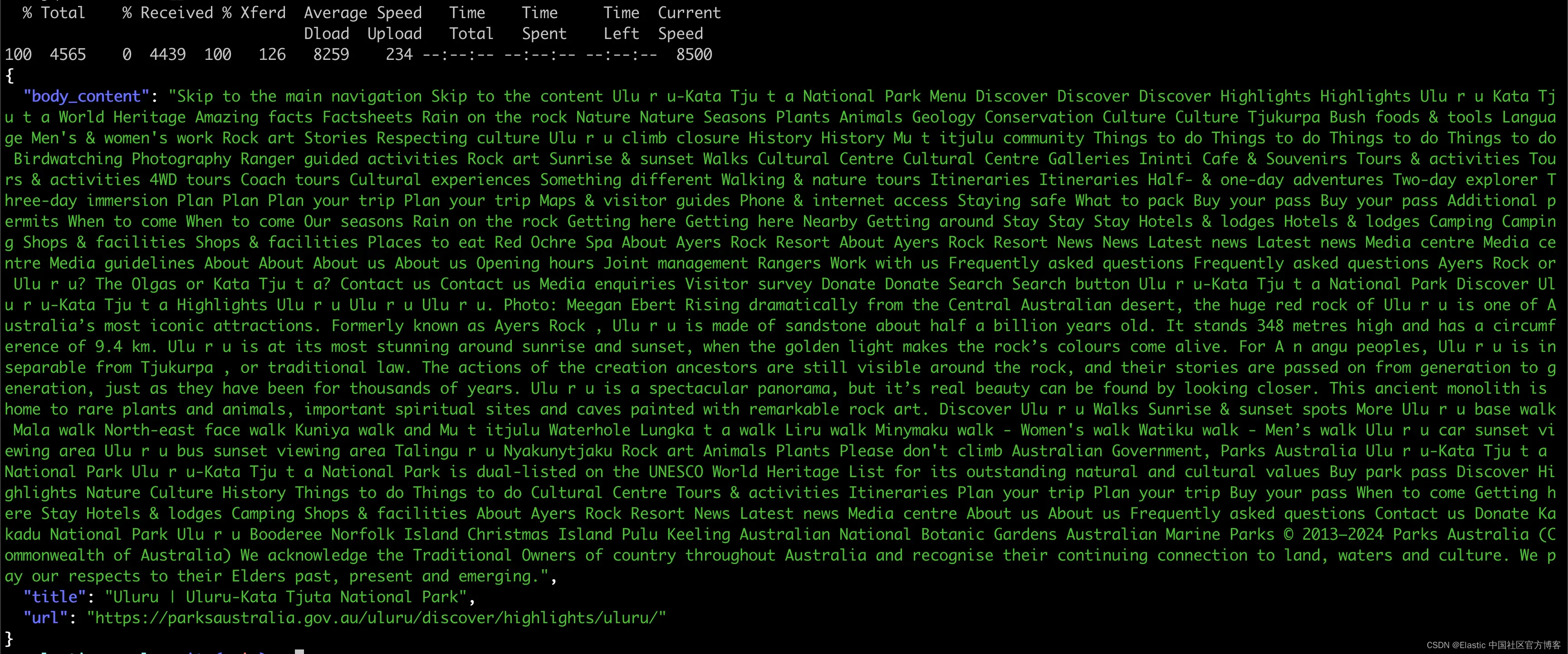

Elasticsearch:Open Crawler 发布技术预览版

作者:来自 Elastic Navarone Feekery 多年来,Elastic 已经经历了几次 Crawler 迭代。最初是 Swiftype 的 Site Search,后来发展成为 App Search Crawler,最近又发展成为 Elastic Crawler。这些 Crawler 功能丰富,允许以…...

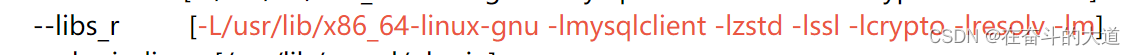

C 语言连接MySQL 数据库

前提条件 本机安装MySQL 8 数据库 整体步骤 第一步:开启Windows 子系统安装Ubuntu 22.04.4,安装MySQL 数据库第三方库执行 如下命令: sudo aptitude install libmysqlclient-dev wz2012LAPTOP-8R0KHL88:/mnt/e/vsCode/cpro$ sudo aptit…...

【探索Linux】P.34(HTTPS协议)

阅读导航 引言一、HTTPS是什么1. 什么是"加密"2. 为什么要加密3. 常见的加密方式(1)对称加密(2)非对称加密 二、证书认证1. CA认证 三、HTTPS的加密底层原理✅非对称加密对称加密证书认证 温馨提示 引言 在上一篇文章中…...

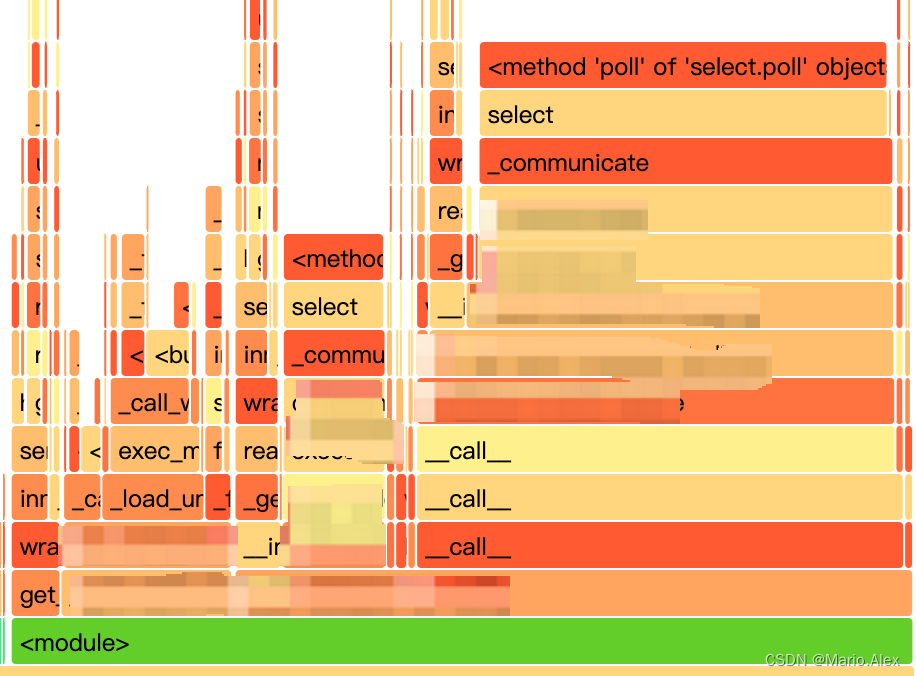

Python 踩坑记 -- 调优

前言 继续解决问题 慢 一个服务运行有点慢,当然 Python 本身不快,如果再编码不当那这个可能就是量级上的劣化。 整个 Code 主线逻辑 1700,各依赖封装 3000,主线逻辑也是很久远的痕迹,长函数都很难看清楚一个 if els…...

英特尔澄清:Core i9处理器崩溃问题根本原因仍在调查,eTVB非主因

英特尔否认了有关已找到导致Core i9崩溃问题根本原因的报道,强调调查仍在继续。此前,德国媒体Igors Lab曾报道,英特尔已经发现了影响第13代猛禽湖(Raptor Lake)和第14代猛禽湖Refresh Core i9处理器稳定性的根源问题&a…...

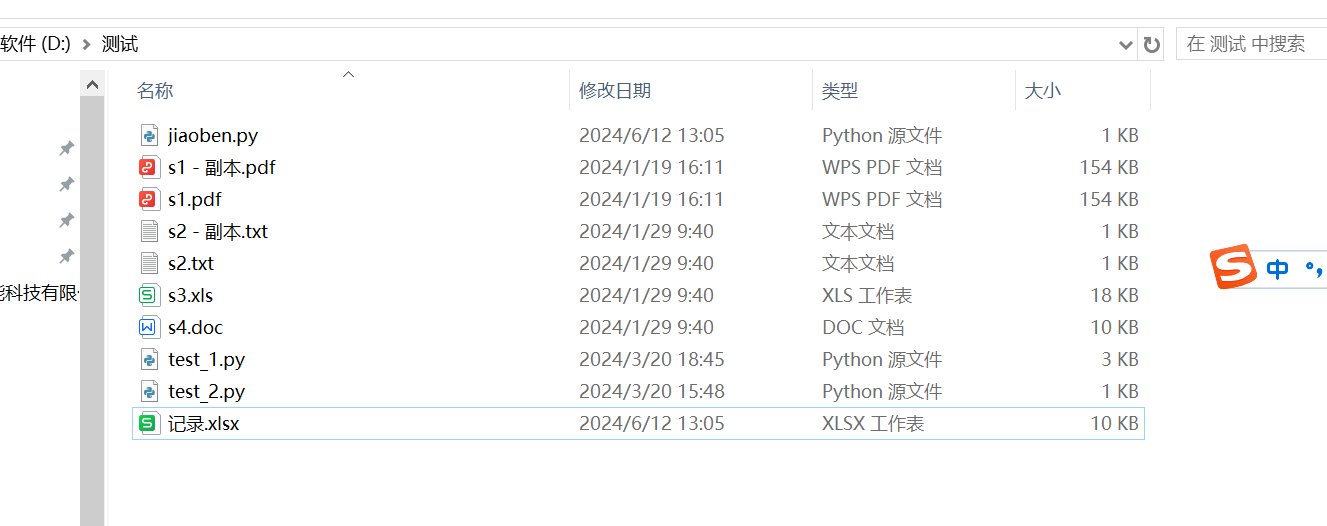

python实战根据excel的文件名称这一列的内容,找到电脑D盘的下所对应的文件位置,要求用程序实现

今天客户需要 根据excel的文件名称这一列的内容,找到电脑D盘的下所对应的文件位置,要求用程序实现 数据样例:记录.xlsx 解决代码: 1、安装必要的库: pip install pandas openpyxl2、编写Python脚本: im…...

)

LVS ipvsadm命令的使用(二)

目录 上篇:负载均衡集群(一)-CSDN博客 命令参数概述 调度算法 基本命令 1. 添加虚拟服务器 2. 添加真实服务器 3. 删除虚拟服务器 4. 删除真实服务器 5. 列出当前配置 6. 修改服务器权重 7.保存规则 8. 清除所有配置 进行增加虚拟…...

)

React Native 导航系统实战(React Navigation)

导航系统实战(React Navigation) React Navigation 是 React Native 应用中最常用的导航库之一,它提供了多种导航模式,如堆栈导航(Stack Navigator)、标签导航(Tab Navigator)和抽屉…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

376. Wiggle Subsequence

376. Wiggle Subsequence 代码 class Solution { public:int wiggleMaxLength(vector<int>& nums) {int n nums.size();int res 1;int prediff 0;int curdiff 0;for(int i 0;i < n-1;i){curdiff nums[i1] - nums[i];if( (prediff > 0 && curdif…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

如何在看板中有效管理突发紧急任务

在看板中有效管理突发紧急任务需要:设立专门的紧急任务通道、重新调整任务优先级、保持适度的WIP(Work-in-Progress)弹性、优化任务处理流程、提高团队应对突发情况的敏捷性。其中,设立专门的紧急任务通道尤为重要,这能…...

基础测试工具使用经验

背景 vtune,perf, nsight system等基础测试工具,都是用过的,但是没有记录,都逐渐忘了。所以写这篇博客总结记录一下,只要以后发现新的用法,就记得来编辑补充一下 perf 比较基础的用法: 先改这…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

以光量子为例,详解量子获取方式

光量子技术获取量子比特可在室温下进行。该方式有望通过与名为硅光子学(silicon photonics)的光波导(optical waveguide)芯片制造技术和光纤等光通信技术相结合来实现量子计算机。量子力学中,光既是波又是粒子。光子本…...