大数据安全经典面试题及回答(上)

目录

一、大数据安全的主要挑战及应对策略

二、大数据安全中的“五个V”及其影响

三、在Hadoop集群中实施数据加密的步骤和注意事项

四、在大数据环境中实施访问控制和身份认证

五、大数据环境中数据备份和恢复的策略

六、大数据处理过程中保护用户隐私的策略

七、大数据环境中应对DDoS攻击的策略

一、大数据安全的主要挑战及应对策略

(一)主要挑战

- 隐私泄露:大数据包含海量的个人隐私信息,如电子邮件、医疗记录、金融信息等。这些信息的泄露可能对个人权益造成严重损害。

- 数据篡改:在大数据的传输和存储过程中,数据可能被未经授权的恶意攻击者篡改,导致企业做出错误的决策,影响商业竞争力。

- 数据丢失:硬件故障、自然灾害等因素可能导致数据丢失,对企业的合规性和业务连续性产生重大影响。

(二)应对策略

- 强化数据加密:采用先进的加密技术对大数据进行加密存储和传输,确保数据在不被授权访问的情况下仍然保密。

- 访问控制:实施严格的访问控制策略,限制对数据的访问权限,防止未经授权的访问和数据泄露。

- 数据备份与恢复:建立完善的数据备份和恢复机制,确保在数据丢失或损坏时能够及时恢复数据。

- 安全审计与监控:通过安全审计和监控手段,及时发现并应对潜在的安全威胁,保障大数据系统的安全性。

二、大数据安全中的“五个V”及其影响

(一)“五个V”的解释

大数据安全中的“五个V”包括Volume(数据体量巨大)、Variety(数据类型繁多)、Velocity(处理速度快)、Veracity(数据准确性)和Value(数据价值)。

- Volume(数据体量巨大):大数据的第一个特征是其庞大的数据量,这给企业带来了巨大的信息安全管理挑战。

- Variety(数据类型繁多):大数据包含了多种类型的数据,如结构化数据、半结构化数据和非结构化数据等。这种多样化的数据类型使得数据的有效性验证工作大大增加。

- Velocity(处理速度快):大数据的处理速度非常快,要求系统能够实时地处理和分析数据。这种快速的处理速度使得传统的安全防护手段难以应对。

- Veracity(数据准确性):大数据的准确性对于企业的决策和业务运营至关重要。然而,由于数据来源的多样性和复杂性,数据的准确性往往难以保证。

- Value(数据价值):大数据中蕴含着巨大的商业价值,但同时也面临着更高的安全风险。因为一旦数据被泄露或篡改,将给企业带来严重的损失。

(二)“五个V”对安全的影响

- 数据体量巨大增加了信息泄露的风险,需要更强大的安全防护措施来保护数据。

- 数据类型的繁多使得数据的有效性验证工作更加复杂,需要采用更先进的技术手段来提高验证的准确性和效率。

- 处理速度快要求系统具备更高的实时性和响应能力,以应对潜在的安全威胁。

- 数据准确性的难以保证使得企业需要采用更严格的数据质量控制措施来确保数据的可靠性。

- 数据价值的巨大使得企业面临更高的安全风险,需要采用更强大的安全防护措施来保护数据的安全和完整性。

三、在Hadoop集群中实施数据加密的步骤和注意事项

(一)步骤:

- 选择加密方式:在Hadoop集群中,可以选择客户端加密或服务器端加密。客户端加密通常在数据写入HDFS之前,由客户端对数据进行加密处理;服务器端加密则由HDFS自身在数据存储时进行加密。

- 生成密钥:对于对称加密(如AES),需要生成一个密钥,该密钥将用于加密和解密数据。对于非对称加密(如RSA),则需要生成一对公钥和私钥。

- 配置Hadoop集群:在Hadoop集群的配置文件中,指定加密所需的密钥或证书的路径。这通常涉及修改Hadoop的配置文件,如

hdfs-site.xml和core-site.xml。 - 数据传输加密:Hadoop使用SSL(Secure Sockets Layer)协议来实现数据传输加密。在Hadoop集群中配置SSL证书和密钥,确保数据传输过程中的安全性。

- 数据加密存储:在数据写入HDFS时,使用选定的加密方式和密钥对数据进行加密,并将加密后的数据存储在HDFS中。

(二)注意事项:

- 密钥管理:密钥的安全管理至关重要。需要确保密钥不被未经授权的用户访问,同时采取必要的备份和恢复措施,以防密钥丢失或损坏。

- 性能影响:加密和解密操作可能会对Hadoop集群的性能产生一定影响。在选择加密方式和算法时,需要权衡安全性和性能之间的平衡。

- 兼容性:不同的Hadoop版本和组件可能对加密的支持程度不同。在实施数据加密时,需要确保所选的加密方式和算法与Hadoop集群的版本和组件兼容。

- 备份和恢复:加密后的数据在备份和恢复时也需要特殊的处理。需要确保备份数据的完整性和可恢复性,并在需要时能够正确地进行解密和恢复。

四、在大数据环境中实施访问控制和身份认证

(一)访问控制:

- 定义访问策略:根据业务需求和安全要求,定义不同用户或角色对大数据资源的访问权限。这可以基于规则或基于角色进行定义。

- 实施访问控制机制:在大数据系统中实施访问控制机制,确保用户只能访问其被授权的资源。这可以通过在系统中设置访问控制列表(ACL)或使用基于角色的访问控制(RBAC)来实现。

- 监控和审计:对用户的访问行为进行监控和审计,确保访问控制策略得到有效执行。这可以通过日志记录、告警和报告等方式来实现。

(二)身份认证:

- 选择认证方式:根据业务需求和安全要求,选择合适的身份认证方式。这可以包括用户名和密码、数字证书、生物识别等多种方式。

- 实施身份认证机制:在大数据系统中实施身份认证机制,确保用户身份的真实性和合法性。这可以通过在系统中设置认证服务器或使用第三方认证服务来实现。

- 双因素或多因素认证:为了提高身份认证的安全性,可以采用双因素或多因素认证方式。这要求用户在提供用户名和密码的同时,还需要提供其他形式的验证信息(如手机验证码、指纹识别等)。

- 持续验证:在用户访问大数据资源的过程中,进行持续的身份验证,确保用户在整个会话期间保持其身份的真实性。这可以通过定期要求用户重新输入验证信息或使用会话令牌等方式来实现。

五、大数据环境中数据备份和恢复的策略

在大数据环境中,数据备份和恢复策略是确保数据安全性和业务连续性的重要措施。以下是一些常见的策略:

- 数据备份

- 完全备份:将所有数据完整地复制到备份存储介质中,提供最高的数据恢复保证,但备份的数据量较大,适用于数据量不大或关键性较高的数据。

- 增量备份:仅备份自上次备份以来新增的数据,减少备份的数据量,但在恢复时需要依次恢复每个增量备份,较为繁琐,适用于数据量大且备份频率较高的场景。

- 差异备份:只备份自上次完全备份以来发生变化的数据,相对于增量备份可以大幅减少备份的数据量,同时在恢复时也相对简便,适用于数据量大且备份频率较低的情况。

- 镜像备份:将整个数据系统的镜像复制到备份存储介质中,提供系统级别的完整恢复,但备份数据量较大,适用于需要快速恢复整个系统的场景。

- 恢复策略:

- 完全恢复:将完整的备份数据恢复到原有系统中,实现系统的完整恢复,适用于系统崩溃、硬件故障等导致系统无法正常启动的情况。

- 部分恢复:根据需求选择性恢复备份数据的一部分,只恢复丢失或损坏的数据,提高恢复效率,适用于部分数据丢失或损坏的情况。

注意事项:

- 备份数据应存储在与生产环境物理隔离的位置,以防灾难性事件同时影响到生产和备份数据。

- 备份数据应定期进行验证和测试恢复,以确保在需要时能够成功恢复数据。

六、大数据处理过程中保护用户隐私的策略

- 数据匿名化:使用k-匿名化、l-多样性和t-接近度等方法,在不泄露用户身份的情况下对数据进行分析和处理。

- 数据加密:采用数据加密技术,如AES等,将数据转化为密文,只有拥有密钥的人才能解密并获取原始数据,确保数据在传输和存储过程中的安全性。

- 数据最小化:仅收集和使用完成特定任务所必需的数据,避免收集不必要的数据,减少数据泄露的风险。

七、大数据环境中应对DDoS攻击的策略

- 流量过滤和封堵:使用防火墙、入侵防御系统(IDS)和入侵防护系统(IPS)等工具来检测和过滤恶意流量。配置网络设备以限制来源IP地址、端口和特定协议的流量。

- 负载均衡和弹性扩展:使用负载均衡设备分发流量,并使用云服务提供商或内容分发网络(CDN)在全球范围内分发流量,减轻单一服务器的压力。配置自动扩展机制,根据流量负载的变化动态增加或减少服务器资源。

- 限制协议和连接:通过配置防火墙、负载均衡设备或网络设备,限制特定协议(如ICMP、UDP)的流量。设置最大连接数、连接速率和请求频率等限制,防止单个IP地址或用户过多地占用资源。

- 增强网络基础设施:使用高带宽和高容量的网络连接,以更好地抵御大流量的DDoS攻击。部署分布式防御设备和缓存服务器,提高整体网络的容量和性能。

- 实时监测和响应:配置实时监测工具,及时发现DDoS攻击并进行响应。这包括设置告警系统、自动封禁恶意IP地址等措施。

相关文章:

)

大数据安全经典面试题及回答(上)

目录 一、大数据安全的主要挑战及应对策略 二、大数据安全中的“五个V”及其影响 三、在Hadoop集群中实施数据加密的步骤和注意事项 四、在大数据环境中实施访问控制和身份认证 五、大数据环境中数据备份和恢复的策略 六、大数据处理过程中保护用户隐私的策略 七、大数据…...

vi/vim使用命令

你是否在编辑文件时以为键盘坏了,为什么不能删除呢,为什么不能敲代码呢,当你初识vi,会觉得这个东西设计很难用,这篇教程带你熟练得用上这款经典的工具,当你熟练了这款工具就会真正体会到高效率打码 Vi 是在…...

webpack打包gz文件,nginx开启gzip压缩

wepback配置 webpack4配合"compression-webpack-plugin": "^6.1.2"打包压缩gz chain.plugin("compression").use(new CompressionPlugin({test: /\.js$|\.html$|\.css$/,threshold: 10240, // 超过10KB的压缩deleteOriginalAssets: false,// 保…...

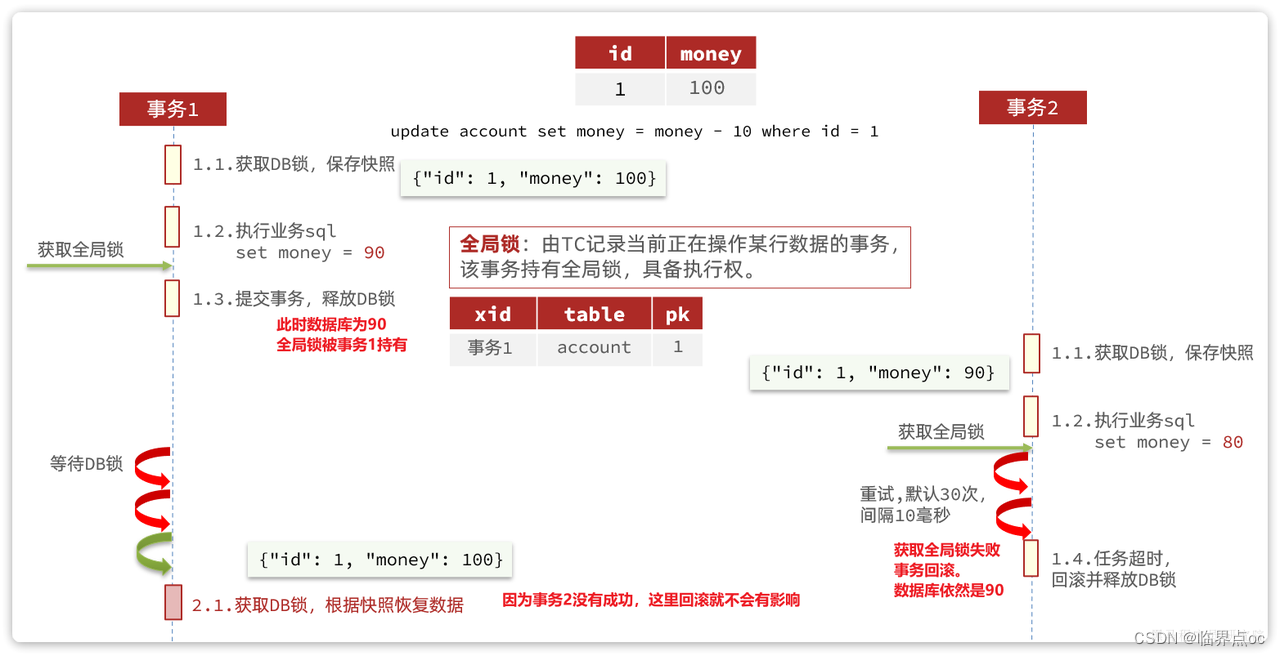

微服务开发与实战Day11 - 微服务面试篇

一、分布式事务 1. CAP定理 1998年,加州大学的计算机科学及Eric Brewer提出,分布式系统有三个指标: Consistency(一致性)Availability(可用性)Partition tolerance(分区容错性&am…...

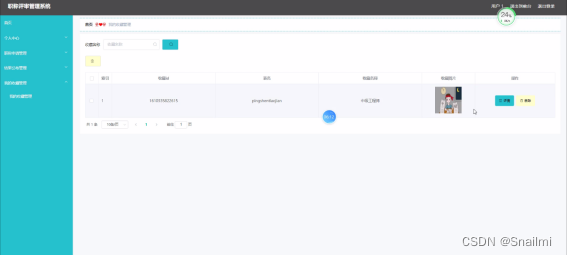

基于Spring Boot+VUE职称评审管理系统

1管理员功能模块 管理员登录,通过填写注册时输入的用户名、密码、角色进行登录,如图1所示。 图1管理员登录界面图 管理员登录进入职称评审管理系统可以查看首页、个人中心、用户管理、评审员管理、省份管理、评审条件管理、职称申请管理、结果公布管理、…...

MySQL 基本语法讲解及示例(上)

第一节:MySQL的基本操作 1. 创建数据库 在 MySQL 中,创建数据库的步骤如下: 命令行操作 打开 MySQL 命令行客户端或连接到 MySQL 服务器。 输入以下命令创建一个数据库: CREATE DATABASE database_name;例如,创建一…...

6.18作业

完善对话框,点击登录对话框,如果账号和密码匹配,则弹出信息对话框,给出提示”登录成功“,提供一个Ok按钮,用户点击Ok后,关闭登录界面,跳转到其他界面 如果账号和密码不匹配ÿ…...

Excel文件转换为HTML文件

文章目录 前言安装python包python代码 前言 将一个Excel文件转换为HTML文件 安装python包 使用pandas和openpyxl库来实现这个功能 pip install pandas openpyxlpython代码 1、首先使用tkinter库中的filedialog模块弹出一个对话框来选择要转换的Excel文件 2、使用pandas库…...

MySQL数据库入门

1、MySQL概述 MySQL官方网站 https://www.mysql.com/downloads/ MySQL被Oracle公司收购了,作者又重新编写了一个开源的数据库管理系统,Mariadb 2、MySQL产品&版本 2、数据库在网站架构中的角色 LAMP LNMP网站架构 3、安装MySQL-基于yum 查…...

vue element-ui 下拉框 以及 input 限制输入,小数点后保留两位 界面设计案例 和 例子:支持mp4和m3u8视频播放

vue input 限制输入,小数点后保留两位 以及 图片垂直居中显示 和 分享 git 小技巧-CSDN博客文章浏览阅读430次,点赞5次,收藏4次。error:Your local changes to the following files would be overwritten by merge:_error: your local change…...

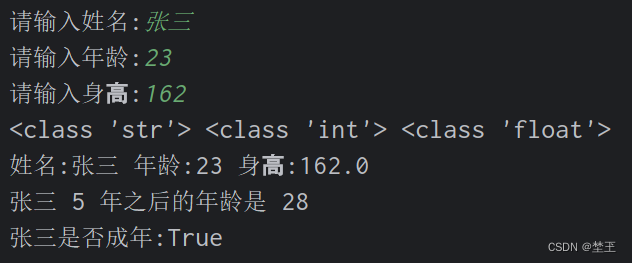

Python基础用法 之 运算符

1.算数运算符 符号作用说明举例加与“”相同 - 减与“-”相同*乘 与“ ”相同 9*218/除 与“ ”相同 9/24.5 、6/32.0//求商(整数部分) 两个数据做除法的 商 9//24%取余(余数部分) 是两个数据做除法的 余数 9%21**幂、次方2**…...

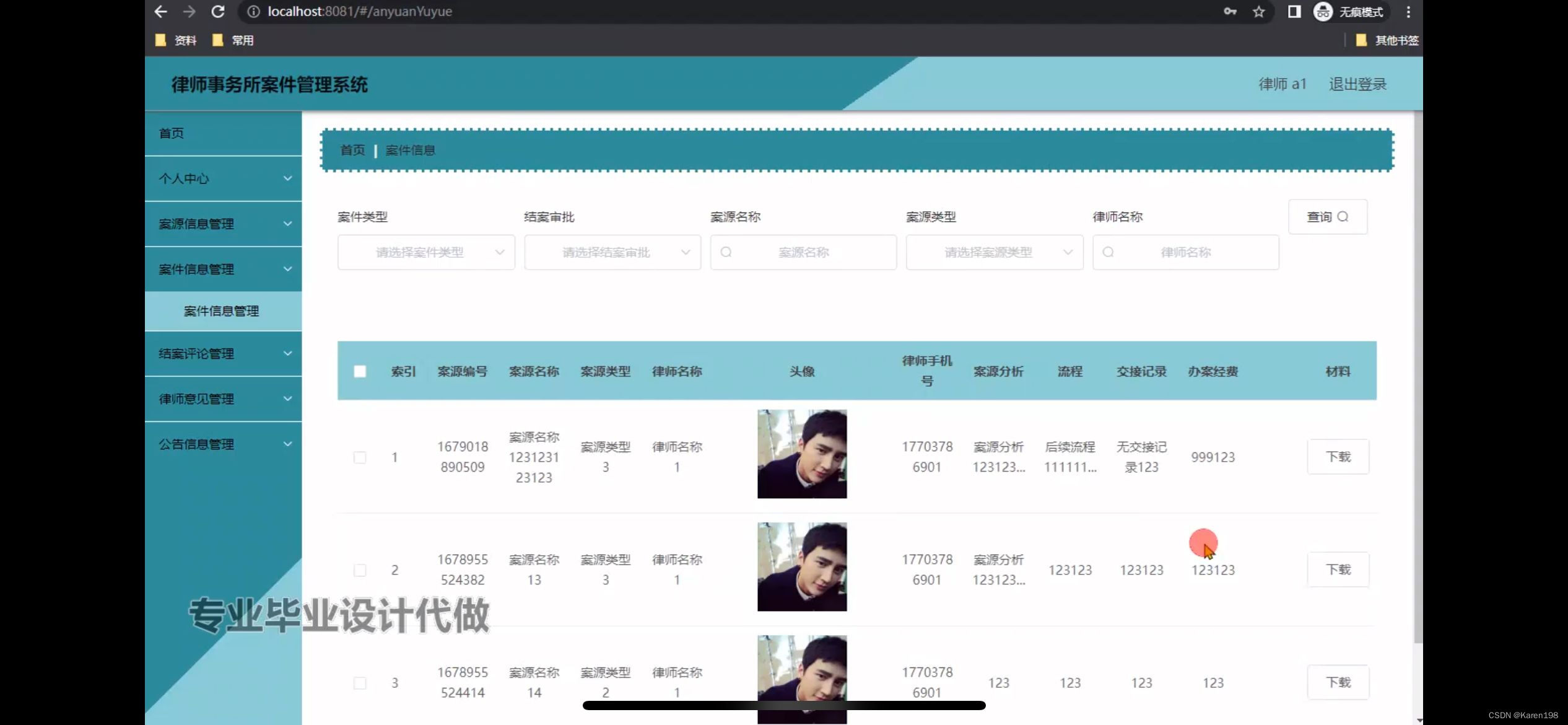

事务所管理系统的设计

管理员账户功能包括:系统首页,个人中心,管理员管理,客户管理,评论管理,基础数据管理,公告信息管理 客户账户功能包括:系统首页,个人中心,律师管理࿰…...

airsim安装

继续进行,遇到下面的报错 Cannot find path HKEY_CLASSES_ROOT\Unreal.ProjectFile\shell\rungenproj 在Git地址的issue中,搜到下面的解决方法,根因是安装Unreal Engine之后未重启电脑,文件未关联导致,或者出现重定向…...

打造精致UI界面:字体设计的妙招

字体设计是UI设计的关键模块之一。字体设计是否有效可能直接实现或破坏整个UI界面。那么,界面设计的字体设计有哪些规范呢?如何设计细节字体?本文将解释字体设计规范的可读性、可读性和可用性,并介绍UI界面中的字体设计技巧。 如…...

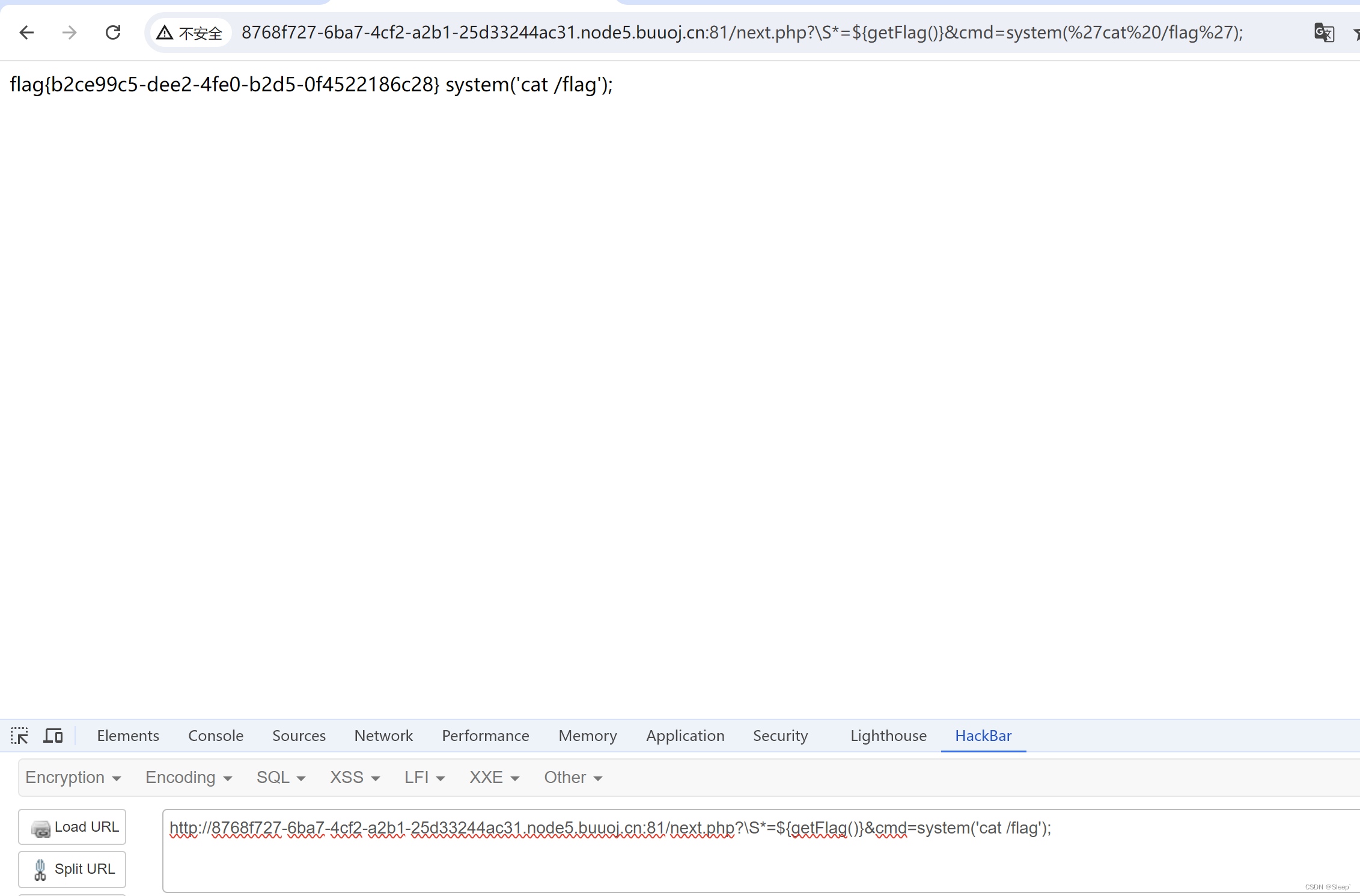

[BJDCTF2020]ZJCTF,不过如此1

打开题目可以看到一段php文件包含,源码如下 <?phperror_reporting(0); $text $_GET["text"]; $file $_GET["file"]; if(isset($text)&&(file_get_contents($text,r)"I have a dream")){echo "<br><h1>…...

全网最全 Kimi 使用手册,看完 Kimi 效率提升 80%

在当前AI文字大模型领域,ChatGPT4.0无疑是最强大。然而,最近最火爆的大模型非国产Kimi莫属。 相较于其它大模型,Kimi 最大的优势在于,超长文本输入,支持200万汉字,是全球范围内罕见的超长文本处理工具&…...

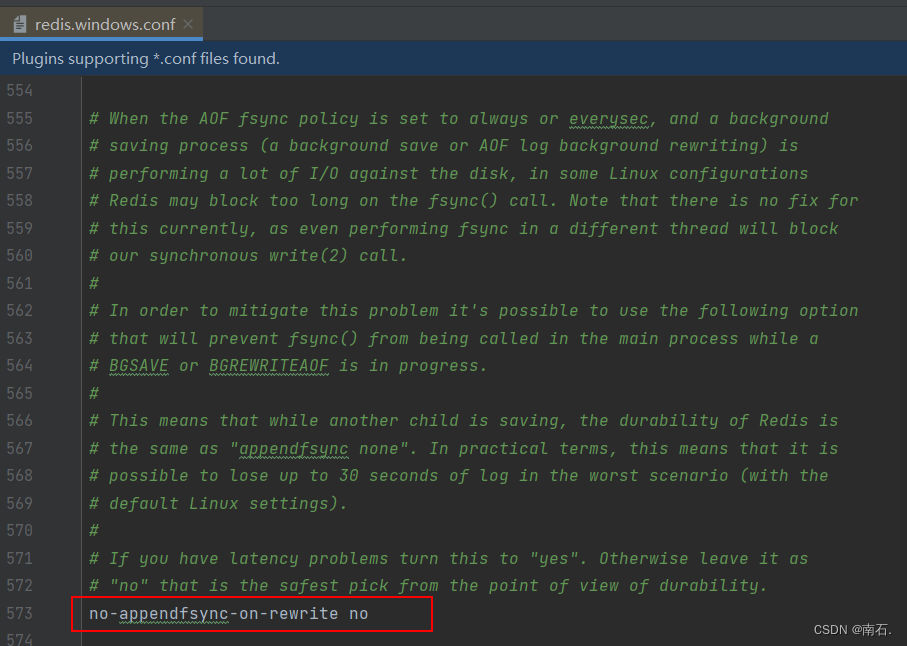

“Redis中的持久化:深入理解RDB与AOF机制“

目录 # 概念 1. RDB持久化 1.1 备份是如何执行的(RDB过程) 1.2 配置文件信息 1.3 RDB持久化操作 1.4 RDB优势 1.5 RDB劣势 1.6 RDB做备份 2. AOF持久化 2.1 AOF开启及使用 2.2 异常恢复 2.3 配置文件操作 2.4 AOF持久化流程 2.5 优点 2.6…...

PHP框架详解:Symfony框架讲解

PHP作为一种流行的服务器端编程语言,拥有众多框架,其中Symfony是备受开发者推崇的一个强大框架。本文将详细讲解Symfony框架的特点、优势及其主要组件和用法。 一、Symfony简介 Symfony是由Fabien Potencier于2005年创建的一个开源PHP框架。它基于MVC&…...

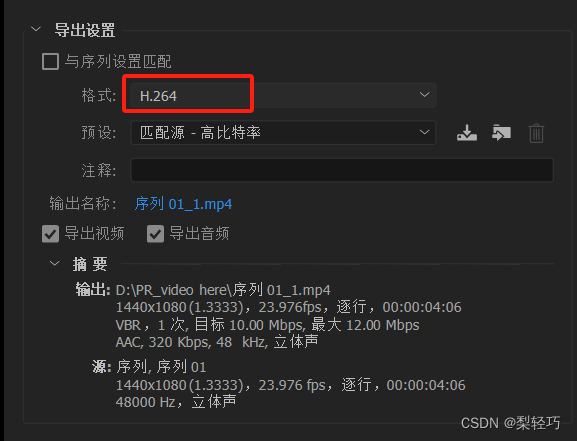

PR软件视频抠图换背景

1 新建项目 2 新建序列 在项目的右下角有个图标,新建 序列 序列是视频的制作尺寸,根据自己的需要选择 3 新建颜色遮罩 在项目的右下角--新建颜色遮罩--选择黑色--确定 4 导入视频 把要导入视频的文件夹打开,把视频拖到 项目 里 把黑色遮罩拖…...

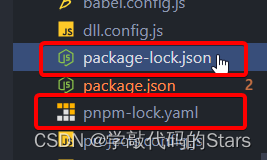

下载依赖有问题(只有自己有问题)

有缓存! 删除node_modules 命令:npm run clean 前提是该项目支持这个命令:package.json > scripts 内有 clean 例如下面这个就没有clean,则直接手动删除 清除缓存 npm cache clean --force pnpm store prune删除lock文件 …...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

2025盘古石杯决赛【手机取证】

前言 第三届盘古石杯国际电子数据取证大赛决赛 最后一题没有解出来,实在找不到,希望有大佬教一下我。 还有就会议时间,我感觉不是图片时间,因为在电脑看到是其他时间用老会议系统开的会。 手机取证 1、分析鸿蒙手机检材&#x…...

让AI看见世界:MCP协议与服务器的工作原理

让AI看见世界:MCP协议与服务器的工作原理 MCP(Model Context Protocol)是一种创新的通信协议,旨在让大型语言模型能够安全、高效地与外部资源进行交互。在AI技术快速发展的今天,MCP正成为连接AI与现实世界的重要桥梁。…...

JUC笔记(上)-复习 涉及死锁 volatile synchronized CAS 原子操作

一、上下文切换 即使单核CPU也可以进行多线程执行代码,CPU会给每个线程分配CPU时间片来实现这个机制。时间片非常短,所以CPU会不断地切换线程执行,从而让我们感觉多个线程是同时执行的。时间片一般是十几毫秒(ms)。通过时间片分配算法执行。…...

)

Typeerror: cannot read properties of undefined (reading ‘XXX‘)

最近需要在离线机器上运行软件,所以得把软件用docker打包起来,大部分功能都没问题,出了一个奇怪的事情。同样的代码,在本机上用vscode可以运行起来,但是打包之后在docker里出现了问题。使用的是dialog组件,…...

基于TurtleBot3在Gazebo地图实现机器人远程控制

1. TurtleBot3环境配置 # 下载TurtleBot3核心包 mkdir -p ~/catkin_ws/src cd ~/catkin_ws/src git clone -b noetic-devel https://github.com/ROBOTIS-GIT/turtlebot3.git git clone -b noetic https://github.com/ROBOTIS-GIT/turtlebot3_msgs.git git clone -b noetic-dev…...

GruntJS-前端自动化任务运行器从入门到实战

Grunt 完全指南:从入门到实战 一、Grunt 是什么? Grunt是一个基于 Node.js 的前端自动化任务运行器,主要用于自动化执行项目开发中重复性高的任务,例如文件压缩、代码编译、语法检查、单元测试、文件合并等。通过配置简洁的任务…...

腾讯云V3签名

想要接入腾讯云的Api,必然先按其文档计算出所要求的签名。 之前也调用过腾讯云的接口,但总是卡在签名这一步,最后放弃选择SDK,这次终于自己代码实现。 可能腾讯云翻新了接口文档,现在阅读起来,清晰了很多&…...

打手机检测算法AI智能分析网关V4守护公共/工业/医疗等多场景安全应用

一、方案背景 在现代生产与生活场景中,如工厂高危作业区、医院手术室、公共场景等,人员违规打手机的行为潜藏着巨大风险。传统依靠人工巡查的监管方式,存在效率低、覆盖面不足、判断主观性强等问题,难以满足对人员打手机行为精…...