论文调研_物联网漏洞检测综述

A Review of IoT Firmware Vulnerabilities and Auditing Techniques

研究背景:物联网设备在工业、消费类等各个领域得到了广泛应用,实现了更高的自动化和生产率。然而,这些连网设备的高度依赖也带来了一系列网络安全威胁,特别是IoT设备固件漏洞问题,往往在开发和部署过程中被忽视。针对这一问题,亟需制定全面的安全策略,包括对IoT设备固件环境(软件组件、存储、配置、交付、维护、更新等)进行审计,并评估相关审计工具和技术的有效性。

研究意义:(1)从整体的视角全面梳理了IoT固件漏洞评估的最新技术,涉及系统属性、访问控制、硬软件重用、网络接口、镜像管理、用户意识、合规性以及对抗性等八大方面。(2)深入分析了固件审计技术的效率和可扩展性,评估了IoT固件架构及其评估平台面临的技术、法规和标准化挑战。(3)对现有审计工具进行了综述,从涉及的漏洞类型、分析方法、扩展性以及检测未知攻击等方面进行评估,并提出了相应的漏洞分类和映射。(4)探讨了机器学习和区块链技术在IoT固件安全性提升方面的可行性和影响。

研究结果:(1)物联网固件安全是一个复杂的问题,涉及硬件、软件、网络等多个层面,需要全方位的安全防护措施。(2)现有的固件审计技术存在一定局限性,需要进一步提高自动化水平和适应性,以应对快速发展的物联网环境。(3)新兴技术如机器学习和区块链为物联网固件安全带来了新的机遇,但仍需要进一步研究和实践验证。(4)物联网固件安全需要各方利益相关方的共同参与和协作,包括制造商、开发者、监管机构等。

未来方向:进一步提高固件审计技术的自动化和智能化水平,减轻安全分析人员的工作负担。加强对多样化操作系统和硬件架构的支持,提升审计工具的兼容性和适应性。建立公共固件漏洞知识库,促进信息共享和协作,提升整个生态系统的安全防御能力。探索区块链、机器学习等新兴技术在固件安全领域的具体应用场景和实施方案。加强物联网固件安全相关的标准化和监管力度,为产业发展提供更有力的支撑。

Towards a Safer Internet of Things—A Survey of IoT Vulnerability Data Sources

研究背景:本论文探讨了物联网(IoT)安全领域的一个重要问题,缺乏全面的物联网漏洞数据源。论文指出,现有的国家级漏洞数据库虽然包含一些与 IoT 相关的条目,但缺乏专门的IoT漏洞识别机制,无法全面了解 IoT 设备面临的安全威胁。同时,许多影响 IoT 设备的漏洞信息并未被收录在这些数据库中,而是分散在网络的各个角落。

研究内容:论文仔细梳理并评估了多个公开可访问的潜在漏洞数据源,包括国家级漏洞数据库、安全公司的威胁情报平台、安全研究人员的公开发现等。通过对这些数据源的分析,发现目前还没有一个能够全面覆盖IoT漏洞的理想数据源。论文指出,理想的IoT漏洞数据库应当能够记录漏洞影响的IoT架构层次以及设备的具体信息,以更好地服务于IoT安全防护。

未来方向:论文只关注公开可获取的漏洞数据源,未涉及私有或商业数据源,对一些数据源的分析可能存在疏漏或不准确的地方,未对漏洞数据的时间分布、严重程度等进行深入分析。

基于本研究结果,着手建立专门的 IoT 漏洞数据库(VARIoT 项目)。对漏洞数据进行关联分析和深度挖掘,提供更加丰富和结构化的信息。关注如何自动化地从各类源头持续获取 IoT 相关漏洞信息。

Future IoT-enabled threats and vulnerabilities: State of the art, challenges, and future prospects

研究背景:物联网(IoT)技术近年来发展迅速,实现了各种设备之间的互联互通,为人们的生活带来了诸多便利。然而,物联网的快速发展也带来了一系列安全挑战。物联网网络通常由感知层、传输层和应用层三大部分组成,每一层都存在着不同的安全隐患,如隐私泄露、认证授权问题、安全路由等。这些安全隐患使得物联网系统容易受到各种网络攻击,给用户的数据安全和隐私带来严重威胁。

研究内容:介绍物联网的发展现状和应用前景,指出物联网系统面临的安全挑战。分析物联网架构的三层(感知层、传输层、应用层)结构,并针对每一层阐述相应的安全问题。综述近年来学者提出的物联网安全架构及其关键特点。梳理物联网设备自身存在的各类安全漏洞和相关的安全攻击。讨论物联网安全防御的关键技术,如认证机制、入侵检测等。总结物联网领域的开放性问题和未来研究方向。

未来方向:对于提出的挑战和问题,论文并未给出具体的解决方案,更多停留在问题的分析和识别层面。缺乏针对性的案例分析或实验验证,论证力度不够。继续深入研究 IoT 系统的安全漏洞及其成因,设计具体的安全防护机制。针对 IoT 领域的通用性和技术特定性挑战,提出切实可行的解决方案并进行实践验证。建议结合具体应用场景,开展针对性的 IoT 安全研究,提高研究的针对性和实用性。

Detecting Vulnerability on IoT Device Firmware: A Survey

研究背景:物联网设备数量的快速增长带来了巨大的安全隐患。根据报告,目前已有大约一半的物联网设备存在中高严重程度的漏洞。物联网设备固件安全分析是解决这一问题的关键,可以帮助修复软件漏洞、打补丁或添加新的安全功能来保护这些易受攻击的设备。但固件分析并非易事,由于物联网设备执行环境的复杂性以及固件源代码的封闭性,导致分析固件样本和建立模拟执行环境变得十分困难。

研究内容:为了帮助研究人员和开发者更好地理解物联网固件安全问题,这篇综述系统地梳理并分析了物联网固件漏洞检测的挑战及其解决方案。首先从分析视角将物联网固件安全分析方法分为仿真测试(动态分析)、自动代码分析(静态分析)、网络模糊测试(动态分析)和手动逆向工程四种类型。接着针对每种方法分别介绍了面临的主要挑战,如固件获取、外围硬件仿真、大规模测试、漏洞检测等,并归纳了相关的解决方案。最后还讨论了这些方案的局限性,并提出了未来研究方向。

未来方向:对于一些新兴的安全分析技术,如深度学习等,在文中并未涉及,未来可进一步探索这些新方法在物联网固件安全分析中的应用。虽然提出了未来研究方向,但仍缺乏具体的实现细节和验证,需要进一步的深入研究。本文主要聚焦于技术层面,对于物联网固件安全分析的实际应用场景和产业化等方面的讨论还有待加强。

进一步探索基于机器学习和深度学习的自动化固件模拟与分析方法,提高分析的效率和准确性。研究基于静态分析和动态测试相结合的混合方法,充分发挥各种分析技术的优势,实现更全面的漏洞发现。设计更加智能和全面的监测机制,利用设备本身的状态信息、日志以及能耗等多维度数据,准确判断设备的运行状态。结合实际应用场景,研究针对不同类型物联网设备的固件安全分析方法,为产业界提供针对性的解决方案。

Survey on smart homes: Vulnerabilities, risks, and countermeasures

研究背景:智能家居系统近年来发展迅速,越来越多家用电子设备和传感器设备接入互联网,实现远程监控和控制。然而,智能家居系统的安全性也面临着严重隐患。论文指出,智能家居系统容易遭受各种网络攻击,如默认/硬编码密码、恶意软件/僵尸网络、拒绝服务攻击、扫描攻击、被破坏的/特权过高的应用程序等。这些攻击可能会导致家居隐私泄露、财产损失、人身安全威胁等严重后果。因此,研究智能家居系统的安全问题具有重要意义。

研究内容:全面分析智能家居系统面临的安全威胁和挑战,提供更加系统的安全研究视角。讨论针对不同安全威胁的缓解措施,为智能家居系统的安全防护提供参考。为智能家居系统设计更加安全可靠的体系结构和安全机制提供依据。提高用户对智能家居系统安全性的认知,促进更安全的家居环境。

未来方向:论文还未提出一个具体的、综合的智能家居安全架构来解决已识别的安全问题。对一些新兴技术如区块链在智能家居安全中的应用还需进一步探讨和分析。

需要进一步研究和开发一个全面的、可定制的智能家居安全解决方案,以满足不同用户的需求。探索新兴技术如机器学习、区块链等在智能家居安全领域的应用前景。加强对智能家居安全的标准和政策的研究,为行业健康发展提供指引。

A Survey of Security Vulnerability Analysis, Discovery, Detection, and Mitigation on IoT Devices

研究背景:物联网(IoT)设备的数量和种类近年来快速增长,广泛应用于智能家居、穿戴设备、智能制造、智能汽车、智能医疗等生活领域。随之而来的是物联网设备安全漏洞也不断出现,这些漏洞可能被攻击者恶意利用,从而对用户的隐私和财产安全造成严重威胁。2016年的Mirai病毒事件就是一个典型例子,它通过利用物联网设备的漏洞控制了成千上万的设备,发动了Tbps级别的拒绝服务攻击,导致美国部分互联网瘫痪。因此,物联网设备安全问题受到了广泛关注。

研究内容:针对物联网设备安全漏洞问题,本文从设备架构、组成和攻击面入手,全面梳理了当前针对物联网设备的漏洞分析、漏洞发现、漏洞检测和漏洞缓解技术的研究现状。指出了现有研究存在的问题,如侧重点不足、技术总结不够全面等。并预测和探讨了未来物联网设备漏洞分析技术的研究方向。这有助于进一步深入理解物联网设备安全问题,为后续相关技术的研究提供有价值的参考。同时,也可为制定物联网设备安全标准,提升物联网设备安全性提供借鉴。

未来方向:论文对具体技术方法的比较和优缺点分析还不够深入,缺乏针对性的评估和讨论。在研究展望部分,对未来研究方向的阐述还比较概括性,缺乏更加具体和深入的技术路线图。论文没有涉及与实际应用相关的案例分析或评估,缺乏实践视角的支撑。

进一步深入探索如何利用人工智能技术来实现物联网设备漏洞的自动化发现、检测和修复。研究跨平台、跨架构的大规模物联网设备漏洞分析技术,以应对设备异构性带来的挑战。 3. 针对物联网设备资源受限的特点,设计适合嵌入式系统的轻量级漏洞分析方法。利用物联网外围系统的特点,开发基于云端的漏洞分析和管理平台。结合实际应用场景,开展物联网设备漏洞分析技术在智能家居、工业控制等领域的案例研究。

相关文章:

论文调研_物联网漏洞检测综述

A Review of IoT Firmware Vulnerabilities and Auditing Techniques 研究背景:物联网设备在工业、消费类等各个领域得到了广泛应用,实现了更高的自动化和生产率。然而,这些连网设备的高度依赖也带来了一系列网络安全威胁,特别是…...

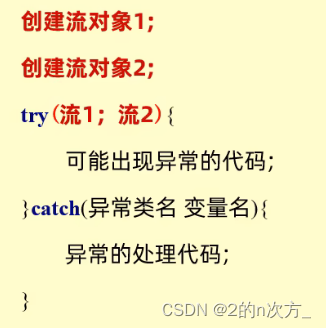

Java学习【IO流:深入理解与应用(上)】

Java学习【IO流:深入理解与应用(上)】 🍃1.IO流体系结构🍃2.FileOutputStream🍁2.1FileOutputStream写数据的三种方式🍁2.2换行和续写 🍃3.FileInputStream🍁3.1每次读取…...

干货系列:SpringBoot3第三方接口调用10种方式

环境:SpringBoot.3.3.0 1、简介 在项目中调用第三方接口是日常开发中非常常见的。调用方式的选择通常遵循公司既定的技术栈和架构规范,以确保项目的一致性和可维护性。无论是RESTful API调用、Feign声明式HTTP客户端、Apache HttpClient等调用方式&…...

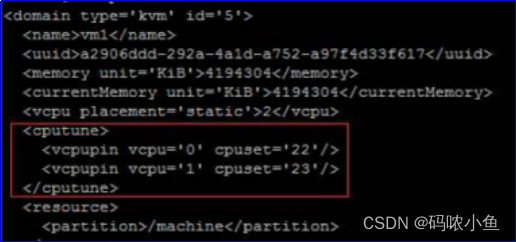

KVM性能优化之CPU优化

1、查看kvm虚拟机vCPU的QEMU线程 ps -eLo ruser,pid,ppid,lwp,psr,args |awk /^qemu/{print $1,$2,$3,$4,$5,$6,$8} 注:vcpu是不同的线程,而不同的线程是跑在不同的cpu上,一般情况,虚拟机在运行时自身会点用3个cpus,为保证生产环…...

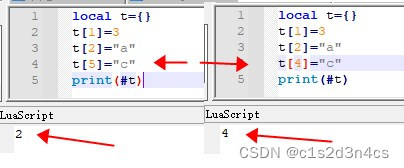

lua中判断2个表是否相等

当我们获取 table 长度的时候无论是使用 # 还是 table.getn 其都会在索引中断的地方停止计数,而导致无法正确取得 table 的长度,而且还会出现奇怪的现象。例如:t里面有3个元素,但是因为最后一个下表是5和4,却表现出不一…...

uni-app 自定义支付密码键盘

1.新建组件 payKeyboard .vue <template><view class"page-total" v-show"isShow"><view class"key-list"><view class"list" v-for"(item,index) in keyList" :class"{special:item.keyCode190…...

抖音微短剧小程序源码搭建:实现巨量广告数据高效回传

在数字化营销日益盛行的今天,抖音微短剧小程序已成为品牌与观众互动的新渠道。这些短小精悍的剧目不仅能迅速抓住用户的注意力,还能有效提升品牌的知名度和用户黏性。然而,想要充分利用这一营销工具,关键在于如何高效地追踪广告数…...

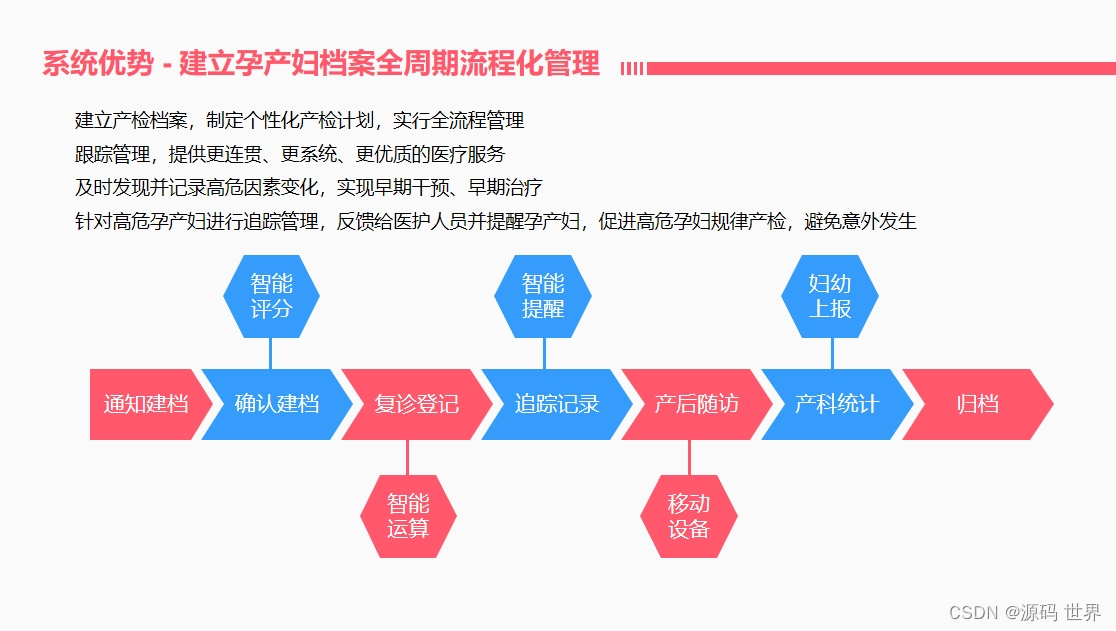

springboot数字化医院产科系统源码

目录 一、系统概述 二、开发环境 三、功能设计 四、功能介绍 一、系统概述 数字化产科是为医院产科量身定制的信息管理系统。它管理了孕妇从怀孕开始到生产结束42天一系列医院保健服务信息。该系统由门诊系统、住院系统、数据统计模块三部分组成,与医院HIS、LI…...

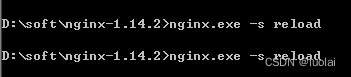

uniapp微信接口回调 response.sendRedirect nginx 报404错误

如题 参考 uniapp打包H5时,访问index.html页面白屏报错net::ERR_ABORTED 404 - 简书 nginx中修改 配置文件 location / { try_files $uri $uri/ /index.html; root html; index index.html index.htm; } uniapp里配置 重新载入...

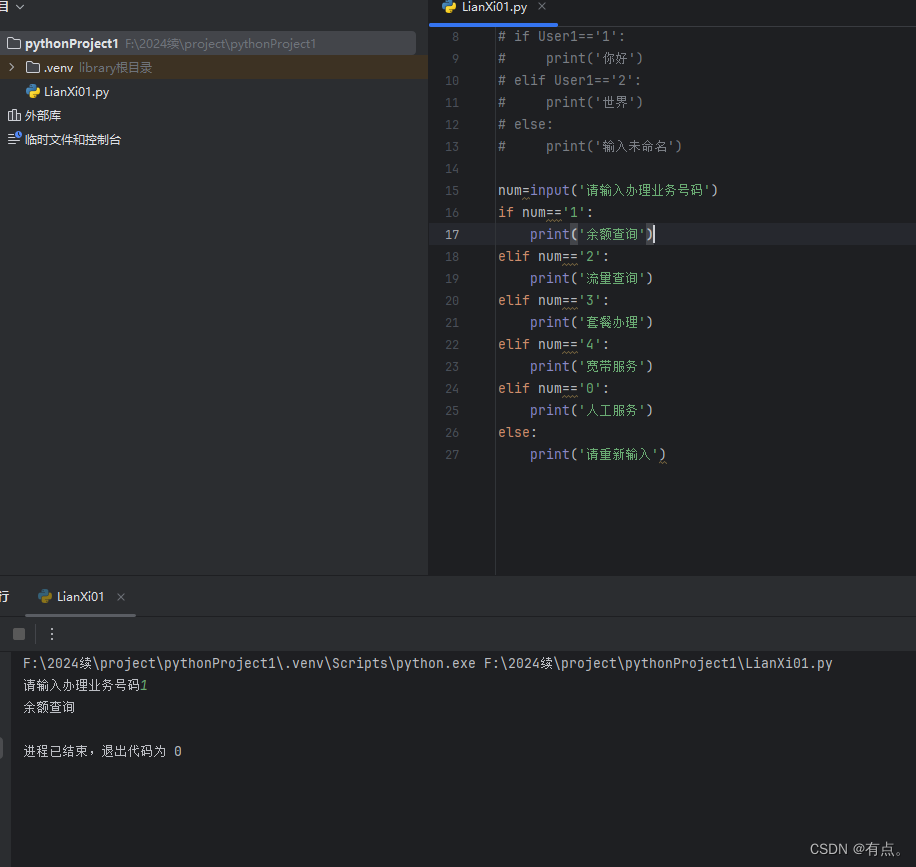

Python系统教程02

巩固 input()输出函数 回顾 1 、 input()函数: 在 input()函数输入时,输入的内容一定为字符串类型。 2 、条件分支语句: 每一个 if 语句可以看成一个个体,elif 和 else 都是一个 if 个体的一部分,每一个 if 个体 运…...

JS面试题6——深拷贝和浅拷贝

它们都是用来复制的 1. 浅拷贝(只复制引用,而未复制真正的值) /* 简单赋值 */ var arr1 [a, b, c, d]; var arr2 arr1; /* Object.assign实现的也是浅拷贝 */ var obj1 {a:1, b:2} var obj2 Object.assign(obj1); 2. 深拷贝(是…...

Scrapy实现关键词搜索的数据爬取

爬虫技术对于从互联网上获取数据和信息非常重要,而scrapy作为一款高效、灵活和可扩展的网络爬虫框架,能够简化数据爬取的过程,对于从互联网上爬取数据的工作非常实用。本文将介绍如何使用scrapy实现关键词搜索的数据爬取。 Scrapy的介绍 Sc…...

【Linux】ip命令详解

Linux中的ip命令是一个功能强大的网络配置工具,用于显示或操作路由、网络设备、策略路由和隧道。以下是关于ip命令的详细解释: 一、ip命令介绍 简介:ip命令是一个用于显示或操作路由、网络设备、策略路由和隧道的Linux命令行工具。它取代了早期的ifconfig命令,并提供了更多…...

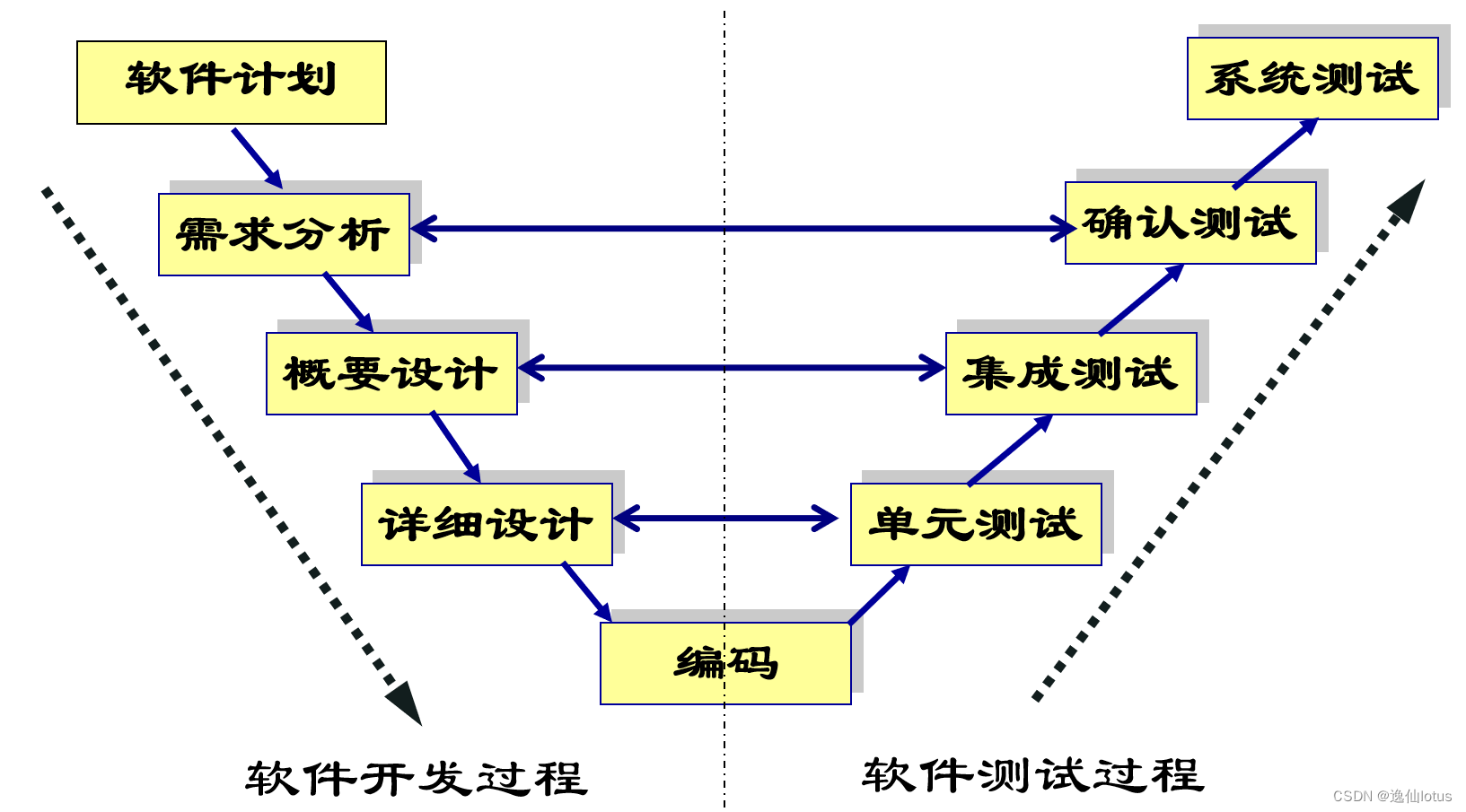

软降工程学系统实现

一、程序编码 程序编码是设计的继续,将软件设计的结果翻译成用某种程序设计语言描述的源代码。 程序编码涉及到方法、工具和过程。 程序设计风格和程序设计语言的特性会深刻地影响软件的质量和可维护性。 要求源程序具有良好的结构性和设计风格。 程序设计风格…...

001 SpringMVC介绍

文章目录 基础概念介绍BS和CS开发架构应用系统三层架构MVC设计模式 SpringMVC介绍SpringMVC是什么SpringMVC与Spring的联系为什么要学习SpringMVC 六大组件介绍六大组件(MVC组件其他三大组件)说明 基础概念介绍 BS和CS开发架构 一种是C/S架构,也就是客户端/服务器…...

深入解析scikit-learn中的交叉验证方法

交叉验证是机器学习中用于评估模型性能的重要技术,它可以帮助我们理解模型在未知数据上的泛化能力。scikit-learn(简称sklearn)是一个广泛使用的Python机器学习库,提供了多种交叉验证方法。本文将详细介绍scikit-learn中提供的交叉…...

分布式kettle调度管理平台简介

介绍 Kettle(也称为Pentaho Data Integration)是一款开源的ETL(Extract, Transform, Load)工具,由Pentaho(现为Hitachi Vantara)开发和维护。它提供了一套强大的数据集成和转换功能,…...

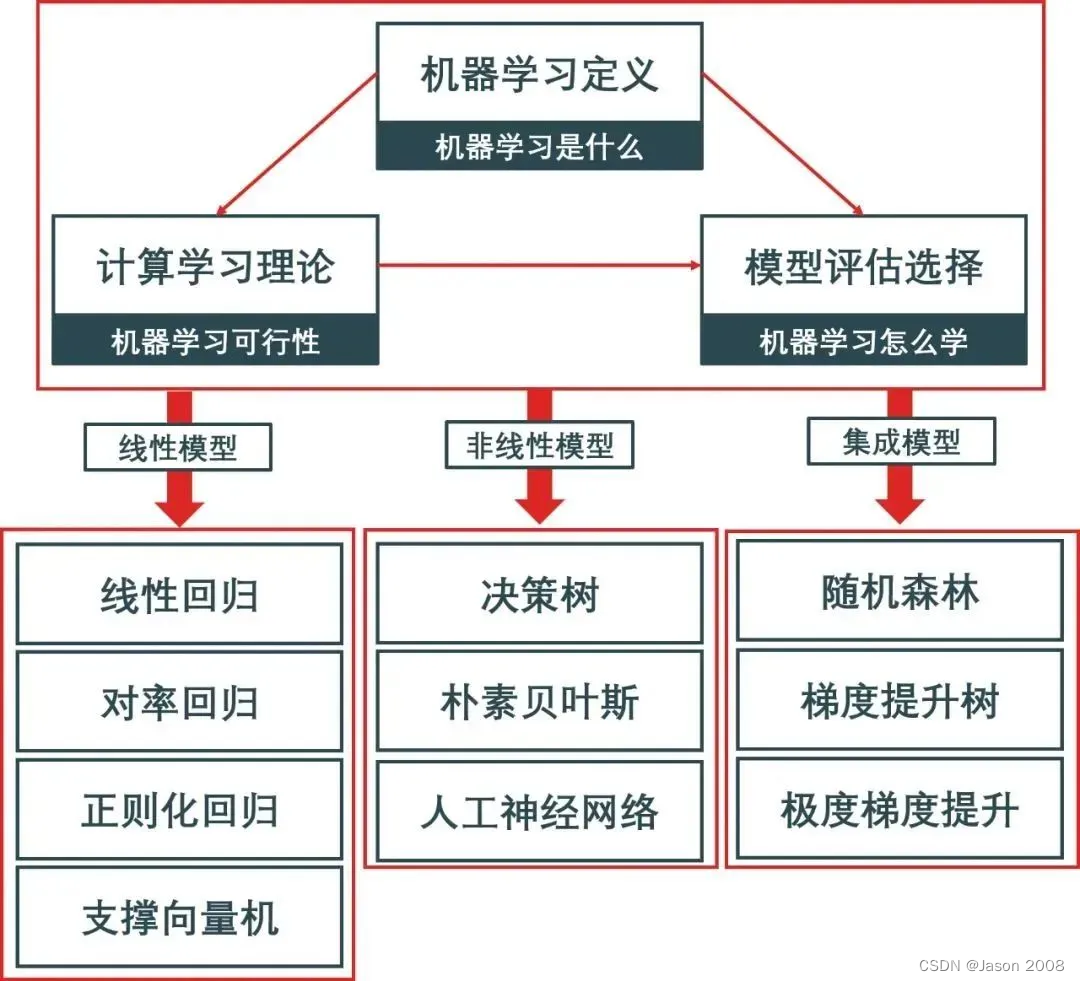

002-基于Sklearn的机器学习入门:基本概念

本节将继续介绍与机器学习有关的一些基本概念,包括机器学习的分类,性能指标等。同样,如果你对本节内容很熟悉,可直接跳过。 2.1 机器学习概述 2.1.1 什么是机器学习 常见的监督学习方法 2.1.2 机器学习的分类 机器学习一般包括监…...

ubuntu 默认的PATH配置

ubuntu 默认的PATH配置 在Ubuntu系统中,PATH环境变量是非常关键的,因为它定义了操作系统在接收到用户输入命令时,搜索可执行文件的目录顺序。这个变量的配置决定了哪些命令可以被系统全局识别和执行。 默认的PATH配置 Ubuntu的默认PATH环境…...

JAVA妇产科专科电子病历系统源码,前端框架:Vue,ElementUI

JAVA妇产科专科电子病历系统源码,前端框架:Vue,ElementUI孕产妇健康管理信息管理系统是一种将孕产妇健康管理信息进行集中管理和存储的系统。通过建立该系统,有助于提高孕产妇健康管理的效率和质量,减少医疗事故发生的…...

生成xcframework

打包 XCFramework 的方法 XCFramework 是苹果推出的一种多平台二进制分发格式,可以包含多个架构和平台的代码。打包 XCFramework 通常用于分发库或框架。 使用 Xcode 命令行工具打包 通过 xcodebuild 命令可以打包 XCFramework。确保项目已经配置好需要支持的平台…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

指令的指南)

在Ubuntu中设置开机自动运行(sudo)指令的指南

在Ubuntu系统中,有时需要在系统启动时自动执行某些命令,特别是需要 sudo权限的指令。为了实现这一功能,可以使用多种方法,包括编写Systemd服务、配置 rc.local文件或使用 cron任务计划。本文将详细介绍这些方法,并提供…...

Linux --进程控制

本文从以下五个方面来初步认识进程控制: 目录 进程创建 进程终止 进程等待 进程替换 模拟实现一个微型shell 进程创建 在Linux系统中我们可以在一个进程使用系统调用fork()来创建子进程,创建出来的进程就是子进程,原来的进程为父进程。…...

Java毕业设计:WML信息查询与后端信息发布系统开发

JAVAWML信息查询与后端信息发布系统实现 一、系统概述 本系统基于Java和WML(无线标记语言)技术开发,实现了移动设备上的信息查询与后端信息发布功能。系统采用B/S架构,服务器端使用Java Servlet处理请求,数据库采用MySQL存储信息࿰…...

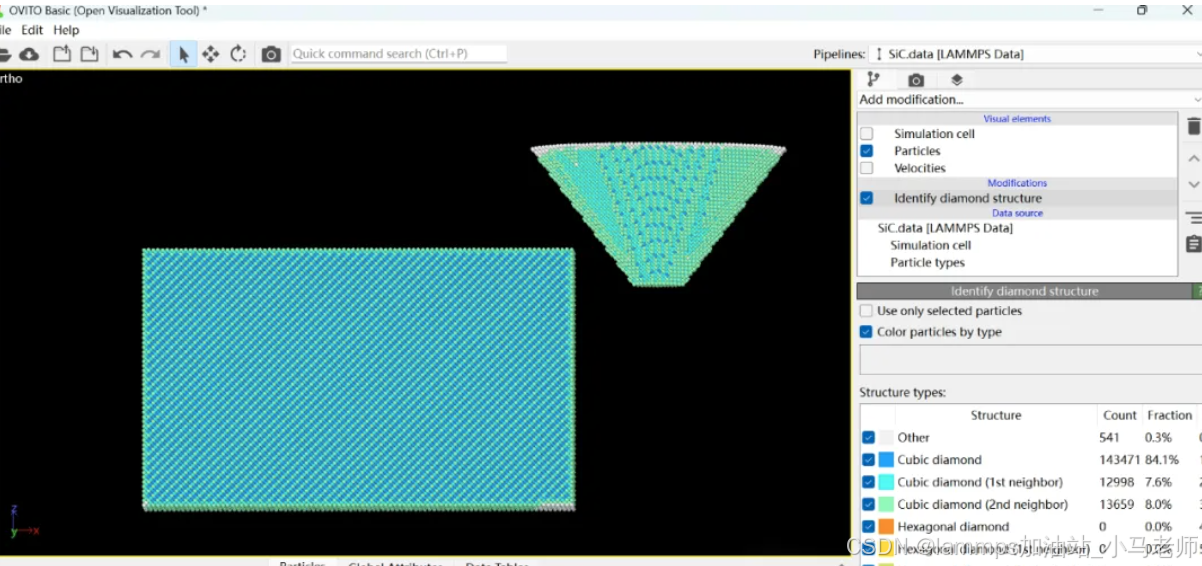

Python Ovito统计金刚石结构数量

大家好,我是小马老师。 本文介绍python ovito方法统计金刚石结构的方法。 Ovito Identify diamond structure命令可以识别和统计金刚石结构,但是无法直接输出结构的变化情况。 本文使用python调用ovito包的方法,可以持续统计各步的金刚石结构,具体代码如下: from ovito…...

解决:Android studio 编译后报错\app\src\main\cpp\CMakeLists.txt‘ to exist

现象: android studio报错: [CXX1409] D:\GitLab\xxxxx\app.cxx\Debug\3f3w4y1i\arm64-v8a\android_gradle_build.json : expected buildFiles file ‘D:\GitLab\xxxxx\app\src\main\cpp\CMakeLists.txt’ to exist 解决: 不要动CMakeLists.…...

C语言中提供的第三方库之哈希表实现

一. 简介 前面一篇文章简单学习了C语言中第三方库(uthash库)提供对哈希表的操作,文章如下: C语言中提供的第三方库uthash常用接口-CSDN博客 本文简单学习一下第三方库 uthash库对哈希表的操作。 二. uthash库哈希表操作示例 u…...

从面试角度回答Android中ContentProvider启动原理

Android中ContentProvider原理的面试角度解析,分为已启动和未启动两种场景: 一、ContentProvider已启动的情况 1. 核心流程 触发条件:当其他组件(如Activity、Service)通过ContentR…...

go 里面的指针

指针 在 Go 中,指针(pointer)是一个变量的内存地址,就像 C 语言那样: a : 10 p : &a // p 是一个指向 a 的指针 fmt.Println(*p) // 输出 10,通过指针解引用• &a 表示获取变量 a 的地址 p 表示…...