网络安全应急处理流程

网络安全应急处理流程是指在发生网络安全事件时,组织应采取的一系列措施,以快速响应、控制、恢复和调查网络安全事件,确保业务连续性和数据安全。以下是一个详细的网络安全应急处理流程:

1. 准备阶段

目标:建立和维护有效的应急响应计划和团队,确保在事件发生时能够迅速响应。

步骤:

- 制定应急响应计划:包括事件分类、响应流程、角色和职责。

- 组建应急响应团队(CSIRT):包括IT人员、安全专家、法律顾问和公关人员等。

- 培训和演练:定期进行应急响应培训和演练,确保团队熟悉流程和职责。

- 工具和资源准备:确保应急响应所需的工具、设备和资源可用。

2. 识别阶段

目标:快速识别和确认网络安全事件,评估其严重性和影响范围。

步骤:

- 监控和检测:使用SIEM系统、入侵检测系统(IDS)、防火墙和其他安全工具持续监控网络活动。

- 初步分析:分析安全警报和日志,确定是否发生了安全事件。

- 事件分类和优先级:根据事件的类型、严重性和影响范围对事件进行分类和优先级排序。

3. 抑制阶段

目标:在最小化损失和影响的前提下,快速控制和限制安全事件的传播和影响。

步骤:

- 隔离受感染系统:从网络中隔离受感染的系统和设备,防止进一步传播。

- 阻断恶意活动:阻止恶意活动的进行,例如关闭受感染的账户、阻止恶意IP地址等。

- 应用临时修复:在最终解决方案实施之前,应用临时修复措施以减少影响。

4. 根除阶段

目标:彻底清除安全事件的根源,修复受影响的系统和漏洞。

步骤:

- 调查和分析:深入分析事件的起因、攻击路径和影响,确定根源和漏洞。

- 清除恶意软件和工具:彻底清除系统中的恶意软件和攻击者使用的工具。

- 修补漏洞:修补被利用的漏洞,确保系统不再容易受到同类攻击。

5. 恢复阶段

目标:将受影响的系统恢复到正常运行状态,确保业务连续性。

步骤:

- 系统恢复:从备份中恢复受影响的系统和数据,确保系统完整性。

- 安全验证:在恢复系统之前进行全面的安全检查,确保没有残留的威胁。

- 恢复正常业务:逐步恢复正常业务操作,确保所有系统和服务正常运行。

6. 事后分析阶段

目标:对事件进行全面的回顾和分析,总结经验教训,改进应急响应计划。

步骤:

- 事件总结:记录事件的详细信息,包括事件发生的时间、影响范围、响应措施和结果。

- 原因分析:分析事件的根本原因和攻击者的动机,识别改进点。

- 改进计划:根据分析结果,更新应急响应计划,改进安全控制措施。

- 报告和沟通:向管理层和相关部门汇报事件详情和改进计划,确保全员知悉。

7. 持续改进阶段

目标:通过不断改进应急响应能力,增强组织的网络安全防护水平。

步骤:

- 定期评估和演练:定期评估应急响应计划的有效性,进行演练以测试和改进流程。

- 更新应急响应计划:根据最新的安全威胁和技术发展,定期更新应急响应计划。

- 培训和教育:持续进行安全意识培训,确保全员了解应急响应流程和基本安全知识。

应急处理工具和技术

-

SIEM系统(Security Information and Event Management)

- 功能:实时监控、日志管理、事件关联分析和警报生成。

- 工具:Splunk、ArcSight、QRadar。

-

入侵检测系统(IDS)和入侵防御系统(IPS)

- 功能:检测和阻止网络入侵和恶意活动。

- 工具:Snort、Suricata、Palo Alto Networks。

-

防火墙和网络隔离工具

- 功能:控制网络流量,隔离受感染的设备。

- 工具:Cisco ASA、防火墙、pfSense。

-

恶意软件分析和清除工具

- 功能:检测、分析和清除恶意软件。

- 工具:Malwarebytes、Kaspersky Anti-Virus、Cuckoo Sandbox。

-

数据备份和恢复工具

- 功能:备份和恢复数据,确保业务连续性。

- 工具:Veeam Backup、Acronis True Image、Commvault。

-

漏洞扫描和管理工具

- 功能:扫描和管理系统漏洞,修补安全缺陷。

- 工具:Nessus、Qualys、OpenVAS。

总结

网络安全应急处理流程是一个系统化的过程,包括准备、识别、抑制、根除、恢复、事后分析和持续改进等阶段。通过制定详细的应急响应计划,组建应急响应团队,进行定期培训和演练,使用适当的工具和技术,组织可以有效应对网络安全事件,减少损失和影响,确保业务连续性和数据安全。持续改进和更新应急响应计划,是提升组织网络安全防护能力的关键。

网络安全应急响应技术与常见工具

网络安全应急响应技术与工具是应急响应过程中的重要组成部分,通过使用这些技术和工具,可以有效地检测、分析和应对各种网络安全事件。以下是常见的应急响应技术和工具:

应急响应技术

-

入侵检测和防御

- 描述:通过检测和阻止网络入侵和恶意活动,保护系统免受攻击。

- 技术:

- 入侵检测系统(IDS):检测异常网络流量和活动,生成警报。

- 入侵防御系统(IPS):不仅检测,还能主动阻止恶意活动。

- 应用场景:监控网络流量,检测和阻止网络攻击。

-

日志管理和分析

- 描述:收集、存储和分析系统和网络日志,发现安全事件。

- 技术:

- 日志收集:集中收集不同系统和设备的日志。

- 日志分析:使用分析工具关联和分析日志数据,发现异常行为。

- 应用场景:监控系统活动,发现入侵迹象和异常行为。

-

恶意软件分析

- 描述:分析恶意软件的行为、传播方式和影响,制定相应的清除和防御措施。

- 技术:

- 静态分析:不执行恶意软件,通过分析代码和结构了解其行为。

- 动态分析:在沙箱环境中执行恶意软件,观察其行为和影响。

- 应用场景:检测和分析恶意软件样本,制定清除策略。

-

网络流量分析

- 描述:分析网络流量模式,识别异常活动和潜在威胁。

- 技术:

- 流量监控:实时监控网络流量,发现异常流量模式。

- 流量捕获和分析:捕获特定时间段的流量,进行详细分析。

- 应用场景:监控网络活动,发现和应对DDoS攻击、数据泄露等事件。

-

数字取证

- 描述:通过收集和分析电子数据,获取证据以支持事件调查和法律诉讼。

- 技术:

- 数据采集:从受影响系统中提取相关数据。

- 数据分析:使用取证工具分析数据,重构事件过程。

- 应用场景:事件调查、法律诉讼、内部审计。

-

漏洞扫描和管理

- 描述:扫描系统和网络中的漏洞,及时修补安全缺陷。

- 技术:

- 漏洞扫描:自动化工具扫描系统和网络中的已知漏洞。

- 漏洞管理:跟踪和修补已识别的漏洞,定期评估系统安全状态。

- 应用场景:定期安全检查,修补系统漏洞,预防攻击。

常见应急响应工具

-

SIEM系统(Security Information and Event Management)

- 工具:Splunk、ArcSight、QRadar

- 功能:实时监控、日志管理、事件关联分析和警报生成。

- 应用:集中管理和分析安全事件,快速响应和处置。

-

入侵检测和防御工具

- 工具:Snort、Suricata、Cisco Firepower

- 功能:检测和阻止网络入侵和恶意活动。

- 应用:监控网络流量,防御网络攻击。

-

日志管理和分析工具

- 工具:ELK Stack(Elasticsearch, Logstash, Kibana)、Graylog

- 功能:日志收集、存储和分析,生成可视化报表。

- 应用:监控系统活动,发现异常行为和安全事件。

-

恶意软件分析工具

- 工具:Cuckoo Sandbox、Malwarebytes、VirusTotal

- 功能:检测、分析和清除恶意软件。

- 应用:恶意软件检测和分析,制定清除策略。

-

网络流量分析工具

- 工具:Wireshark、NetFlow Analyzer、SolarWinds

- 功能:捕获和分析网络流量,识别异常活动。

- 应用:监控网络活动,发现和应对网络攻击。

-

数字取证工具

- 工具:EnCase、FTK(Forensic Toolkit)、Autopsy

- 功能:数据采集和分析,重构事件过程。

- 应用:事件调查、证据收集和分析。

-

漏洞扫描和管理工具

- 工具:Nessus、Qualys、OpenVAS

- 功能:扫描系统和网络中的漏洞,生成修补建议。

- 应用:定期安全检查,修补系统漏洞。

总结

网络安全应急响应技术与工具在应急响应过程中发挥关键作用。通过使用入侵检测和防御、日志管理和分析、恶意软件分析、网络流量分析、数字取证和漏洞扫描等技术,以及相应的工具(如SIEM系统、入侵检测和防御工具、日志管理和分析工具、恶意软件分析工具、网络流量分析工具、数字取证工具和漏洞扫描工具),组织可以有效地检测、分析和应对各种网络安全事件,确保业务连续性和数据安全。持续改进和更新应急响应能力,是提升组织网络安全防护水平的关键。

永恒之蓝(EternalBlue)是一种严重的网络攻击,利用微软Windows操作系统中的SMB协议漏洞(MS17-010),可以在未打补丁的计算机上远程执行代码。2017年,永恒之蓝漏洞被利用进行了一系列大规模的网络攻击,包括著名的WannaCry勒索软件攻击。如果发现网络中存在永恒之蓝攻击,需立即采取紧急处置措施,以防止进一步的感染和损害。以下是永恒之蓝攻击的紧急处置流程和步骤:

1. 确认和识别

目标:迅速确认是否受到永恒之蓝攻击,并识别受感染的系统。

步骤:

- 检测工具:使用专业的检测工具(如微软的MS17-010扫描工具、Nmap、Nessus等)扫描网络,确认是否存在永恒之蓝漏洞或相关的恶意活动。

- 日志和事件分析:检查系统日志和安全事件,寻找永恒之蓝攻击的迹象,如异常的SMB连接请求、不明文件和进程。

工具:

- Nmap:

nmap -p 445 --script smb-vuln-ms17-010 <target_ip> - Nessus:使用Nessus插件扫描漏洞。

- 微软MS17-010补丁扫描工具:检测未打补丁的系统。

2. 隔离受感染系统

目标:防止恶意软件在网络中进一步传播。

步骤:

- 网络隔离:立即从网络中断开受感染的系统,防止进一步传播。

- 阻止SMB流量:在防火墙上阻止445端口的流量,防止外部和内部的SMB连接。

工具:

- 网络管理工具:使用网络管理工具或防火墙配置工具快速隔离受感染的设备。

- 防火墙配置:在防火墙中添加规则,阻止445端口的流量。

3. 清除恶意软件

目标:彻底清除系统中的恶意软件和相关文件,恢复系统的正常运行。

步骤:

- 恶意软件扫描和清除:使用专业的反恶意软件工具扫描和清除系统中的恶意软件。

- 手动清除:如果自动工具无法完全清除,需手动删除恶意文件和进程。

工具:

- 反恶意软件工具:Malwarebytes、Kaspersky Anti-Virus、Windows Defender等。

- 手动清除指南:参考专业安全研究机构的手动清除指南。

4. 安全修补和加固

目标:修补漏洞,防止类似攻击再次发生。

步骤:

- 应用补丁:立即为所有受影响的系统应用微软发布的MS17-010安全补丁。

- 系统更新:确保所有系统和软件都是最新的,包括操作系统、安全软件和应用程序。

- 禁用不必要的服务:关闭不必要的SMBv1服务,减少攻击面。

工具:

- Windows Update:使用Windows Update或微软WSUS服务器推送补丁。

- 系统管理工具:使用系统管理工具批量更新和管理系统。

5. 恢复和验证

目标:恢复受影响的系统和服务,验证其安全性和完整性。

步骤:

- 系统恢复:从已知安全的备份中恢复受影响的系统和数据。

- 安全检查:在恢复系统前,进行全面的安全检查,确保没有残留的恶意软件。

- 业务恢复:逐步恢复业务操作,确保所有系统和服务正常运行。

工具:

- 备份和恢复工具:Veeam Backup、Acronis True Image等。

- 安全检查工具:SIEM系统、日志分析工具等。

6. 事后分析和报告

目标:分析事件的根本原因,改进安全策略,防止未来发生类似事件。

步骤:

- 事件记录和分析:记录所有的事件细节,包括攻击路径、受影响的系统、应对措施和恢复步骤。

- 根本原因分析:分析事件的根本原因,找出防御漏洞和改进点。

- 报告生成:生成详细的事件报告,供管理层审查和决策。

工具:

- 事件管理系统:JIRA、ServiceNow等。

- 分析和报告工具:Excel、Word等。

7. 持续改进和培训

目标:不断改进应急响应能力,提高全员的安全意识。

步骤:

- 改进应急响应计划:根据事后分析结果,更新和改进应急响应计划。

- 培训和教育:定期进行安全意识培训,确保全员了解最新的安全威胁和应对措施。

- 演练和测试:定期进行应急响应演练,测试和提高应急响应能力。

工具:

- 培训平台:在线培训平台(如Coursera、Udemy等)。

- 演练工具:Cyber Range、Red/Blue Team演练工具等。

总结

面对永恒之蓝攻击的紧急处置,需要迅速识别和确认攻击,隔离受感染系统,清除恶意软件,修补漏洞,恢复系统和服务,并进行事后分析和改进。通过有效的应急响应流程和使用合适的工具,可以最大程度地减少攻击带来的损失和影响,确保组织的业务连续性和数据安全。持续改进应急响应能力和全员的安全意识,是防御未来网络攻击的关键。

相关文章:

网络安全应急处理流程

网络安全应急处理流程是指在发生网络安全事件时,组织应采取的一系列措施,以快速响应、控制、恢复和调查网络安全事件,确保业务连续性和数据安全。以下是一个详细的网络安全应急处理流程: 1. 准备阶段 目标:建立和维护…...

昇思25天学习打卡营第12天 | LLM原理和实践:MindNLP ChatGLM-6B StreamChat

1. MindNLP ChatGLM-6B StreamChat 本案例基于MindNLP和ChatGLM-6B实现一个聊天应用。 ChatGLM-6B应该是国内第一个发布的可以在消费级显卡上进行推理部署的国产开源大模型,2023年3月就发布了。我在23年6月份的时候就在自己的笔记本电脑上部署测试过,当…...

)

中英双语介绍加拿大多伦多(Toronto)

中文版 多伦多概述 多伦多(Toronto)是加拿大最大的城市,也是北美地区重要的经济、文化和金融中心。以下是对多伦多的详细介绍,包括其经济地位、金融中心、人口、地理位置、高等教育、移民政策、著名景点和居住的名人等方面的信息…...

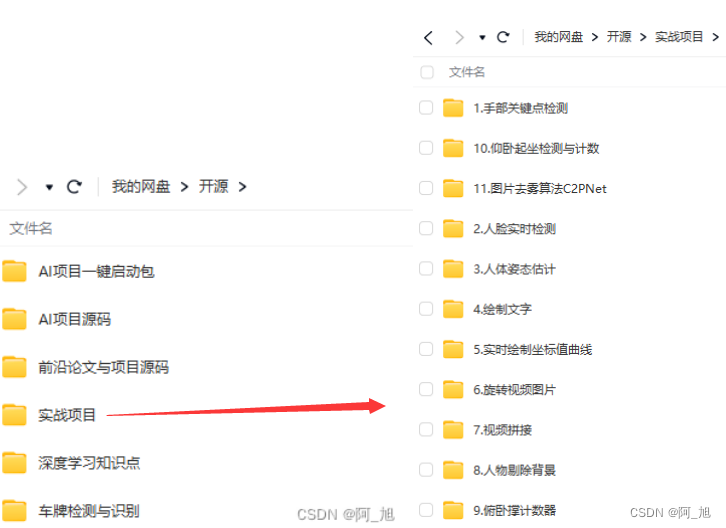

【YOLOv9教程】如何使用YOLOv9进行图像与视频检测

《博主简介》 小伙伴们好,我是阿旭。专注于人工智能、AIGC、python、计算机视觉相关分享研究。 ✌更多学习资源,可关注公-仲-hao:【阿旭算法与机器学习】,共同学习交流~ 👍感谢小伙伴们点赞、关注! 《------往期经典推…...

Text2SQL提问中包括时间的实战方案

大家好,我是herosunly。985院校硕士毕业,现担任算法研究员一职,热衷于机器学习算法研究与应用。曾获得阿里云天池比赛第一名,CCF比赛第二名,科大讯飞比赛第三名。拥有多项发明专利。对机器学习和深度学习拥有自己独到的见解。曾经辅导过若干个非计算机专业的学生进入到算法…...

点胶系统实战1-项目介绍

准备实战开发如下图的多轴点胶系统实战课程,内容设计界面开发、运动板块开发、任务管理、点胶的控制等。我们将和进入这个领域的初学者门一起进步。 有感兴趣的小伙伴,可以关注点赞,或评论区反馈你们的重点关注的内容,那些部分我…...

【MYSQL】InnoDB引擎为什么选可重复读作为默认隔离级别

InnoDB引擎为什么选可重复读作为默认隔离级别 一般的DBMS系统,默认都会使用读提交(Read-Comitted,RC)作为默认隔离级别,如Oracle、SQL Server等,而MySQL却使用可重复读(Read-Repeatable&#x…...

数据列表组件-报表

当数据在后端接口查询到,需要在页面展示出来,如果项目有很多report ,可以把列表做一个组件 效果如下: js代码: <!DOCTYPE html> <html> <head><meta charset"utf-8" /><title&g…...

基于Android Studio订餐管理项目

目录 项目介绍 图片展示 运行环境 获取方式 项目介绍 能够实现登录,注册、首页、订餐、购物车,我的。 用户注册后,登陆客户端即可完成订餐、浏览菜谱等功能,点餐,加入购物车,结算,以及删减…...

华为OSPF配置DR和BDR与指定DR

基础配置 <Huawei>sys #进入配置模式 Enter system view, return user view with CtrlZ. [Huawei]un in en #关闭报文弹窗 Info: Information center is disabled. [Huawei]sys R1 #设备名更改为R1 [R1]int g0/0/0 …...

【学习笔记】程序设计竞赛

程序设计竞赛 文章目录 程序设计竞赛0x00 基本操作指南0x01 算法分析0x02 STL和基本数据结构栈队列集合map 0x03 排序插入排序归并排序(Merge Sort)快速排序 0x04 搜索技术BFSDFS回溯与剪枝 深度迭代ID A*A star双向广搜 0x05 递推方程0x06 高级数据结构并查集二叉树…...

11-云服务器处理单细胞转录组数据

目录 安装R及相关包 安装 shiny 进行安装包 安装BiocManager 安装Seurat包 网页端Rstudio需打开8787端口 Ubuntu上安装R包linux库缺失 关于服务器配置及相关处理可见:linux学习笔记_hx2024的博客-CSDN博客 安装R及相关包 8-阿里云服务器 ECS配置R及Studio Server-CS…...

vs+qt5.0 使用poppler-qt5 操作库获取pdf所有文本输出到txt操作

先获取poppler库,编译出lib与dll,配置好依赖环境,获取某页所有文本: QList<QString> PDFkitEngine::GetText(int nPageNum) { QList<QString> lstText; Poppler::Page* pPage NULL; pPage GetPage(nPageNu…...

[AIGC] ClickHouse分布式表与本地表的区别及如何查询所有本地表记录

在大规模数据处理和分析场景中,ClickHouse是一种高性能的列式数据库管理系统。ClickHouse支持分布式表和本地表两种表类型,本文将介绍这两种表类型的区别,并探讨如何建表以查询所有本地表的记录。 文章目录 一、ClickHouse分布式表与本地表的…...

202406 CCF-GESP Python 四级试题及详细答案注释

202406 CCF-GESP Python 四级试题及详细答案注释 1 单选题(每题 2 分,共 30 分)第 1 题 小杨父母带他到某培训机构给他报名参加CCF组织的GESP认证考试的第1级,那他可以选择的认证语言有几种?( ) A. 1 B. 2 C. 3 D. 4答案:C解析:目前CCF组织的GESP认证考试有C++、Pyth…...

—— 使用门控残差和变量选择网络进行分类)

政安晨:【Keras机器学习示例演绎】(五十二)—— 使用门控残差和变量选择网络进行分类

目录 简介 数据集 安装准备 数据准备 定义数据集元数据 创建用于训练和评估的 tf.data.Dataset 创建模型输入 对输入特征进行编码 实施门控线性单元 实施门控余留网络 实施变量选择网络 创建门控残差和变量选择网络模型 编译、训练和评估模型 政安晨的个人主页:政…...

Spring AOP、Spring MVC工作原理、发展演变、常用注解

Spring AOP 概念 AOP全称为Aspect Oriented Programming,表示面向切面编程。切面指的是将那些与业务无关,但业务模块都需要使用的功能封装起来的技术。 AOP基本术语 **连接点(Joinpoint):**连接点就是被拦截到的程序执…...

grid布局下的展开/收缩过渡效果【vue/已验证可正常运行】

代码来自GPT4o:国内官方直连GPT4o <template><div class"container"><button class"butns" click"toggleShowMore">{{ showAll ? 收回 : 显示更多 }}</button><transition-group name"slide-fade&…...

Qt/C++编写地图应用/离线地图下载/路径规划/轨迹回放/海量点/坐标转换

一、前言说明 这个地图组件写了很多年了,最初设计的比较粗糙,最开始只是为了满足项目需要,并没有考虑太多拓展性,比如最初都是按照百度地图写死在代码中,经过这几年大量的现场实际应用,以及大量的用户提出…...

最新版Python安装教程

一、安装Python 1.下载Python 访问Python官网: https:/www.oython.orgl 点击downloads按钮,在下拉框中选择系统类型(windows/Mac OS./Linux等) 选择下载最新稳定版本的Python 以下内容以演示安装Windows操作系统64位的python 左边是稳定发布版本Stabl…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

C#中的CLR属性、依赖属性与附加属性

CLR属性的主要特征 封装性: 隐藏字段的实现细节 提供对字段的受控访问 访问控制: 可单独设置get/set访问器的可见性 可创建只读或只写属性 计算属性: 可以在getter中执行计算逻辑 不需要直接对应一个字段 验证逻辑: 可以…...

)

C++课设:简易日历程序(支持传统节假日 + 二十四节气 + 个人纪念日管理)

名人说:路漫漫其修远兮,吾将上下而求索。—— 屈原《离骚》 创作者:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 专栏介绍:《编程项目实战》 目录 一、为什么要开发一个日历程序?1. 深入理解时间算法2. 练习面向对象设计3. 学习数据结构应用二、核心算法深度解析…...

tomcat指定使用的jdk版本

说明 有时候需要对tomcat配置指定的jdk版本号,此时,我们可以通过以下方式进行配置 设置方式 找到tomcat的bin目录中的setclasspath.bat。如果是linux系统则是setclasspath.sh set JAVA_HOMEC:\Program Files\Java\jdk8 set JRE_HOMEC:\Program Files…...

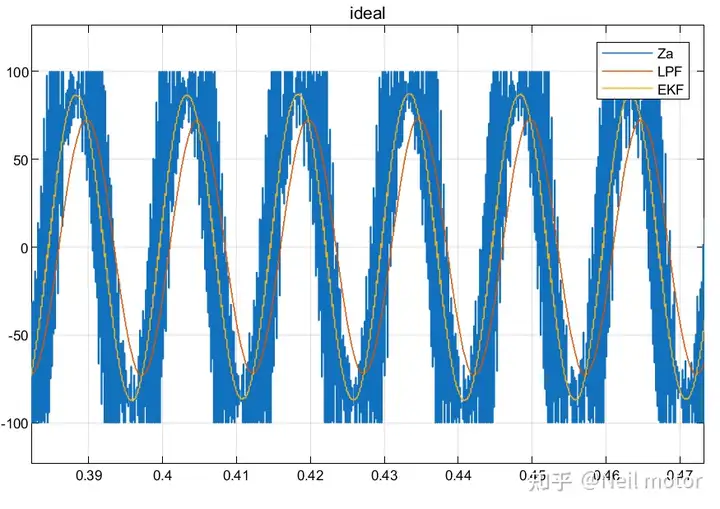

永磁同步电机无速度算法--基于卡尔曼滤波器的滑模观测器

一、原理介绍 传统滑模观测器采用如下结构: 传统SMO中LPF会带来相位延迟和幅值衰减,并且需要额外的相位补偿。 采用扩展卡尔曼滤波器代替常用低通滤波器(LPF),可以去除高次谐波,并且不用相位补偿就可以获得一个误差较小的转子位…...

【SpringBoot自动化部署】

SpringBoot自动化部署方法 使用Jenkins进行持续集成与部署 Jenkins是最常用的自动化部署工具之一,能够实现代码拉取、构建、测试和部署的全流程自动化。 配置Jenkins任务时,需要添加Git仓库地址和凭证,设置构建触发器(如GitHub…...

DeepSeek源码深度解析 × 华为仓颉语言编程精粹——从MoE架构到全场景开发生态

前言 在人工智能技术飞速发展的今天,深度学习与大模型技术已成为推动行业变革的核心驱动力,而高效、灵活的开发工具与编程语言则为技术创新提供了重要支撑。本书以两大前沿技术领域为核心,系统性地呈现了两部深度技术著作的精华:…...

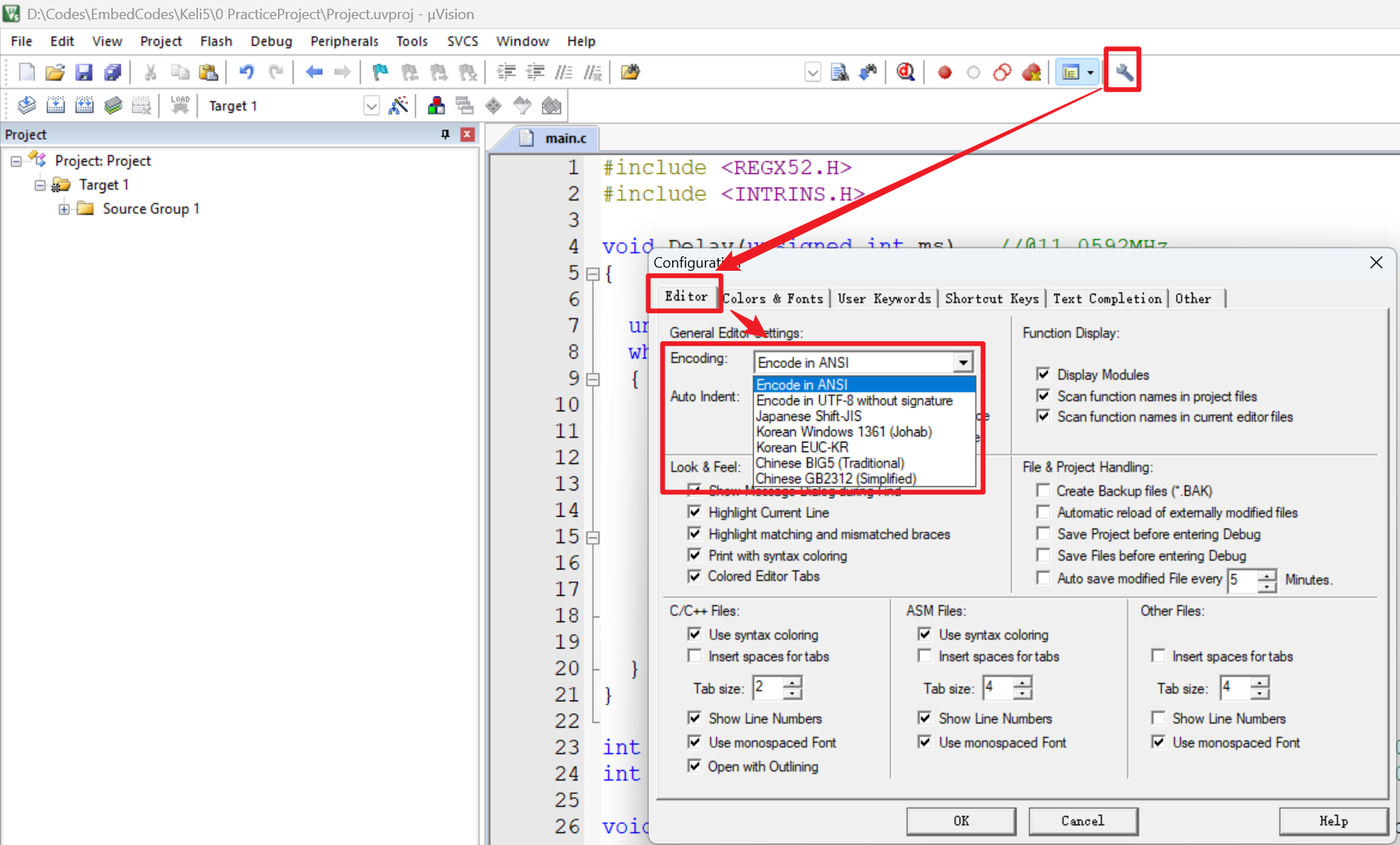

【51单片机】4. 模块化编程与LCD1602Debug

1. 什么是模块化编程 传统编程会将所有函数放在main.c中,如果使用的模块多,一个文件内会有很多代码,不利于组织和管理 模块化编程则是将各个模块的代码放在不同的.c文件里,在.h文件里提供外部可调用函数声明,其他.c文…...