MetaPoint_速读

Meta-Point Learning and Refining for Category-Agnostic Pose Estimation

https://arxiv.org/abs/2404.14808https://github.com/chenbys/metapoint

abstract

这篇文章介绍了一种名为Meta-Point Learning and Refining的框架,用于实现类别不可知的姿势估计。该框架利用所谓的元点(meta-points)来提高姿势估计的准确性。通过渐进式可变形点解码器和松弛回归损失,该方法优于现有方法。文章重点讨论了如何利用元点改进类别不可知的姿势估计,以及可学习嵌入在捕获关键信息用于关键点预测中的作用。此外,渐进式可变形点解码器如何有助于更好地进行预测和监督也是文章的重要内容。

contribution

本文的主要创新点包括:

- 首次提出了用于类别不可知姿势估计的元点学习方法,通过学习类别不可知的潜在关键点来改进姿势估计的准确性。

- 引入了渐进式可变形点解码器和松弛回归损失,以实现更好的预测和监督,从而超越了现有方法。

- 提出了一种新颖的框架,利用元点学习和细化的方法来改善类别不可知的姿势估计,揭示了关键点的内在性质并取得了优越的性能。

related work

本文的相关工作可以从类别特定姿势估计和类别无关姿势估计两个方面概括如下:

-

类别特定姿势估计:

- 传统的姿势估计方法通常针对特定类别,如人类、动物和车辆等。

- 方法包括基于回归、基于热图和基于查询的技术。

- 以往研究主要集中在特定类别的姿势估计上,对于新类别的适应性较差。

-

类别无关姿势估计:

- 针对类别无关的姿势估计,研究者开始探索使用少量支持图像来估计任意类别的关键点位置。

- 元点学习方法是本文的创新之处,通过学习潜在的关键点来提高关键点预测的准确性。

- 本文引入了渐进式可变形点解码器和松弛回归损失,以实现更好的预测和监督,取得了优于现有方法的性能。

meta-learning

本文的方法与元学习(meta-learning)之间存在一定的联系和区别:

- 元学习是一种机器学习范式,旨在通过从先前任务中学到的知识或经验,来加速学习新任务。通常涉及在训练阶段模拟快速学习过程,以便在测试阶段能够快速适应新任务。

- 本文提出的元点学习方法并非典型的元学习方法,而是针对类别不可知姿势估计问题提出的一种新颖框架。该方法通过学习潜在的关键点(元点)来提高关键点预测的准确性,从而改进类别不可知的姿势估计。

- 虽然本文的方法也涉及从支持图像中学习信息以改进关键点预测,但其重点在于利用元点学习和细化的方法来提高类别不可知姿势估计的性能,而非典型的元学习任务。

method

本文方法的步骤可以详细介绍如下:

-

元点学习:

- 提出了元点学习的概念,即学习类别不可知的潜在关键点(meta-points)来改进姿势估计的准确性。

- 维护可学习的嵌入以捕获各种关键点的内在信息,这些嵌入与图像特征图相互作用,无需任何支持信息即可生成元点。

-

元点生成和细化:

- 在给定查询图像的情况下,元嵌入将通过变换器解码器与其特征图相互作用,挖掘内在信息,从而生成元点。

- 利用二部匹配的分配方法,根据支持信息为期望的关键点分配最佳的元点。

- 利用支持特征向量和挖掘的内在信息,通过另一个变换器解码器对分配的元点进行细化。

-

渐进式可变形点解码器:

- 提出了渐进式可变形点解码器,逐步挖掘细粒度特征,以在最后一个点作为参考的基础上解码点。

- 该解码器利用变形注意力来提高关键点的预测精度。

-

松弛回归损失:

- 引入了松弛回归损失,以减少辅助解码器层的不成熟梯度,从而提高模型的训练效果。

experiments

本文的实验可以概括如下:

-

数据集和指标:

- 在 Multi-category Pose (MP-100) 数据集上进行实验评估,该数据集包含100个类别和8个超类别,是用于类别不可知姿势估计最大的基准数据集之一。

- 数据集包含超过18,000张图像和20,000个注释,关键点数量在不同类别之间的范围为8到68个。

- 将100个类别划分为非重叠的训练/验证/测试集,比例为70:10:20,使用五个随机划分以减少随机性的影响。

- 使用概率正确关键点(PCK)作为定量指标,并报告了不同阈值下的PCK@0.2结果以及更全面的mPCK评估。

-

实验设置:

- 遵循先前工作的实验设置,包括1-shot和5-shot设置。

- 在推理阶段,使用最后一个解码器层的结果作为估计关键点。

- 对于N-shot设置,对不同拍摄的支持关键点特征进行平均处理,以获得更好的分配和信息增强。

-

实验结果:

- 在MP-100数据集上进行1-shot和5-shot设置的实验,总结了PCK@0.2结果,并在表格中报告了mPCK结果。

- 实验结果展示了本文方法在类别不可知姿势估计任务上的性能优势,证明了元点学习方法的有效性和优越性。

通过这些实验,作者验证了他们提出的方法在类别不可知姿势估计任务中的有效性和性能优势。

metric

本文实验中使用了以下评价指标:

-

概率正确关键点(PCK):

- PCK 是一种常用的姿势估计评价指标,用于衡量预测关键点与真实关键点之间的匹配准确度。

- 在本文中,使用 PCK@0.2 表示在阈值为0.2时的概率正确关键点,即预测关键点与真实关键点之间的距离小于图像尺寸的20%。

-

平均概率正确关键点(mPCK):

- mPCK 是对 PCK 指标的扩展,通过在不同阈值(如0.05、0.1、0.15、0.2)下计算 PCK 并取平均值,以更全面地评估关键点匹配的准确度。

这些评价指标帮助评估模型在类别不可知姿势估计任务中的性能表现,从而验证了元点学习方法的有效性和优越性。

相关文章:

MetaPoint_速读

Meta-Point Learning and Refining for Category-Agnostic Pose Estimation https://arxiv.org/abs/2404.14808https://github.com/chenbys/metapointabstract 这篇文章介绍了一种名为Meta-Point Learning and Refining的框架,用于实现类别不可知的姿势估计。该框…...

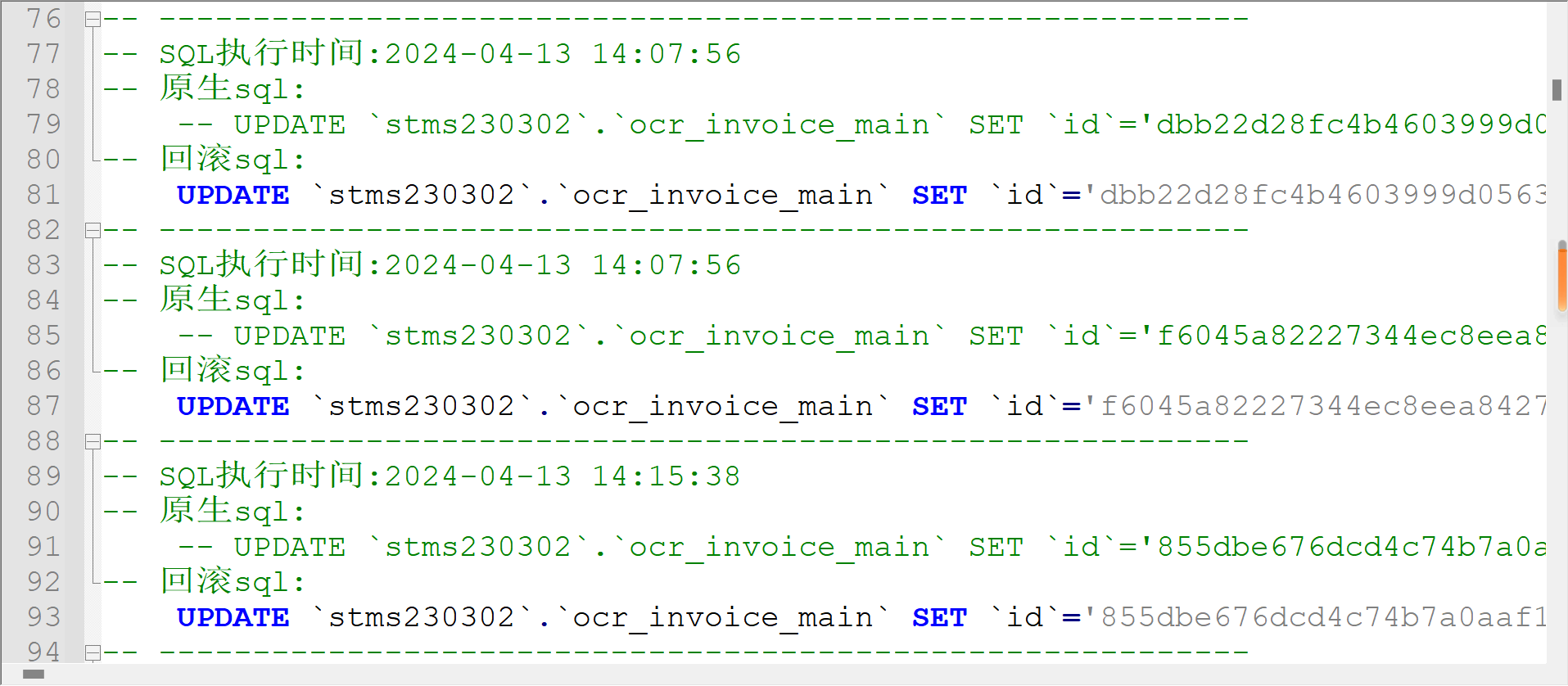

数据库逆向工程工具reverse_sql

reverse_sql 是一个用于解析和转换 MySQL 二进制日志(binlog)的工具。它可以将二进制日志文件中记录的数据库更改操作(如插入、更新、删除)转换为反向的 SQL 语句,以便对系统或人为产生的误操作进行数据回滚和恢复。 *…...

四大内网穿透利器对比

本文精选四款市场上的佼佼者——巴比达、花生壳、Frp及NatApp,详细剖析它们的特点与优势,助力企业和个人用户精准选择,其中特别强调了巴比达在企业级安全访问方面的突出贡献。 1. 巴比达 特点 深度安全防护:巴比达提供全方位安…...

【LeetCode】每日一题:跳跃游戏 II

给定一个长度为 n 的 0 索引整数数组 nums。初始位置为 nums[0]。 每个元素 nums[i] 表示从索引 i 向前跳转的最大长度。换句话说,如果你在 nums[i] 处,你可以跳转到任意 nums[i j] 处: 0 < j < nums[i] i j < n 返回到达 nums[n - 1] 的最小…...

SpringBoot拦截器

目录 一、拦截器快速入门 (1)什么是拦截器 (2)拦截器的使用步骤 1、定义拦截器 🍀preHandle() 方法 🍀postHandle() 方法 🍀afterCompletion() 方法 2、注册配置拦截器 二、拦截器详解…...

uniapp中实现跳转链接到游览器(安卓-h5)

uniapp中实现跳转链接到游览器(安卓-h5) 项目中需要做到跳转到外部链接,网上找了很多都不是很符合自己的要求,需要编译成app后是跳转到游览器打开链接,编译成web是在新窗口打开链接。实现的代码如下: 效果&…...

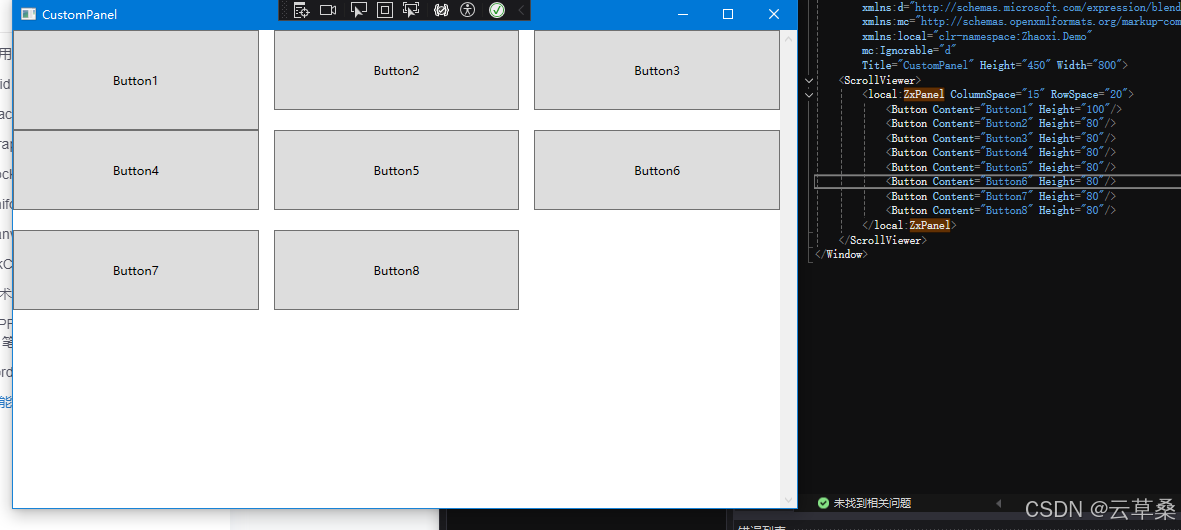

WPF UI 界面布局 魔术棒 文字笔记识别 技能提升 布局功能扩展与自定义 继承Panel的对象,测量与排列 系列七

应用开发第一步 功能分类:页面上的功能区域划分。。。。需求分析 业务逻辑 数据流 功能模块 UI/UX 编码 测试 发布 功能开发与布局 不用显式的方式设定元素的尺寸 不使用屏幕坐标来指定位置 Grid 功能最强大,布局最灵活的容器…...

文件格式是.pb应该怎么查看?

文件格式为.pb的文件,通常是Google Protocol Buffers(简称PB)序列化后的二进制文件。要查看.pb文件的内容,可以采用以下方法: 1. **直接打开(不推荐)**: - 直接打开.pb文件通常会显示…...

android2024 gradle8 Processor和ksp两种编译时注解实现

android编译时注解,老生常谈,外面的例子都是bindView,脑壳看疼了,自己学习和编写下。 而且现在已经进化到kotlin2.0,google也逐渐放弃kapt,进入维护状态。所以要好好看看本贴。 参考我的工程: h…...

elementui的table的@selection-change阻止事件改变

说明: 最近有个不想说的(xxx)业务,在表格勾选每一行的时候要触发一系列查询功能,查询失败还要把那个勾勾回退。真实蛋疼!表格勾选的默认selection-change是change事件,一般change事件是在完成之…...

空间数据采集与管理:为什么选择ArcGISPro和Python?

你还在为找不到合适的数据而苦恼吗?你还在面对大量数据束手无策,不知如何处理吗?对于从事生产和科研的人员来说,空间数据的采集与管理是地理信息系统(GIS)和空间分析领域的关键环节。通过准确高效地采集和管…...

案例精选 | 聚铭综合日志分析系统为江苏省电子口岸构建高效安全的贸易生态

江苏省电子口岸有限公司,成立于2009年,由江苏省贸促会携手南京海关、江苏检验检疫局及江苏海事局等部门共同出资组建。公司承载着推动江苏乃至长三角地区国际贸易便利化的重大使命,致力于打造一个集先进性、创新性、高效性于一体的电子口岸综…...

TCP粘包

目录 TCP粘包产生的原因 TCP粘包的现象 TCP粘包的解决方案 TCP粘包是指在TCP通信中,发送方发送的多个数据包在接收方被错误地合并成一个数据包的现象。tcp粘包在发送端和接收端都有可能发生。发送端粘包:发送端需要等缓冲区满才发送出去,造成粘包。接收方粘包:接收方不及…...

数据泄露态势(2024年5月)

监控说明:以下数据由零零信安0.zone安全开源情报系统提供,该系统监控范围包括约10万个明网、深网、暗网、匿名社交社群威胁源。在进行抽样事件分析时,涉及到我国的数据不会选取任何政府、安全与公共事务的事件进行分析。如遇到影响较大的伪造…...

二手闲置平台小程序的设计

管理员账户功能包括:系统首页,个人中心,用户管理,卖家管理,商品分类管理,商品信息管理,商品购买管理,商品配送管理 微信端账号功能包括:系统首页,商品信息&a…...

协程libgo的使用

c开源协程库libgo介绍及使用-CSDN博客 libgo库的github地址:GitHub - yyzybb537/libgo: Go-style concurrency in C11 使用libgo编写并行程序,即可以像golang一样开发迅速且逻辑简洁,又有C原生的性能优势。它的特点有: 1.提供go…...

什么叫低频晶振?低频晶振最低频率能达到多少?低频晶振封装尺寸有哪些?

低频晶振指的是那些工作在较低频率范围内的晶体振荡器,通常这类振荡器的标称频率低于8MHz。这些晶振在各种电子设备中都有应用,尤其是在那些需要精确但不需要高频振荡的应用场景中,比如实时时钟(RTC)、低速串行通信接口(如UART、IC等)、以及一…...

Splunk Enterprise 任意文件读取漏洞(CVE-2024-36991)

文章目录 前言漏洞描述影响版本漏洞复现POC批量检测-nuclei脚本 修复建议 前言 Splunk Enterprise 是一款强大的机器数据管理和分析平台,能够实时收集、索引、搜索、分析和可视化来自各种数据源的日志和数据,帮助企业提升运营效率、增强安全性和优化业务…...

零基础STM32单片机编程入门(九)IIC总线详解及EEPROM实战含源码视频

文章目录 一.概要二.IIC总线基本概念1.总体特征2.通讯流程 三.EEPROM介绍1.M24C08基本介绍2.向M24C08写一个字节时序图3.从M24C08读一个字节时序图 四.GPIO模拟IIC驱动M24C08读写五.CubeMX工程源代码下载六.讲解视频链接地址七.小结 一.概要 IIC(Inter-Integrated …...

数据库的操作

【一】库的增删改查 【0】导入数据文件 source D:\bjpowernode.sql 【1】创建数据库 语法: create database [if not exists] 数据库名 [character set 编码字符集]; create databases db1; # 设置库的默认编码 create databases db1 charsetgbk; 【2】查看数据…...

7.4.分块查找

一.分块查找的算法思想: 1.实例: 以上述图片的顺序表为例, 该顺序表的数据元素从整体来看是乱序的,但如果把这些数据元素分成一块一块的小区间, 第一个区间[0,1]索引上的数据元素都是小于等于10的, 第二…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

QMC5883L的驱动

简介 本篇文章的代码已经上传到了github上面,开源代码 作为一个电子罗盘模块,我们可以通过I2C从中获取偏航角yaw,相对于六轴陀螺仪的yaw,qmc5883l几乎不会零飘并且成本较低。 参考资料 QMC5883L磁场传感器驱动 QMC5883L磁力计…...

定时器任务——若依源码分析

分析util包下面的工具类schedule utils: ScheduleUtils 是若依中用于与 Quartz 框架交互的工具类,封装了定时任务的 创建、更新、暂停、删除等核心逻辑。 createScheduleJob createScheduleJob 用于将任务注册到 Quartz,先构建任务的 JobD…...

屋顶变身“发电站” ,中天合创屋面分布式光伏发电项目顺利并网!

5月28日,中天合创屋面分布式光伏发电项目顺利并网发电,该项目位于内蒙古自治区鄂尔多斯市乌审旗,项目利用中天合创聚乙烯、聚丙烯仓库屋面作为场地建设光伏电站,总装机容量为9.96MWp。 项目投运后,每年可节约标煤3670…...

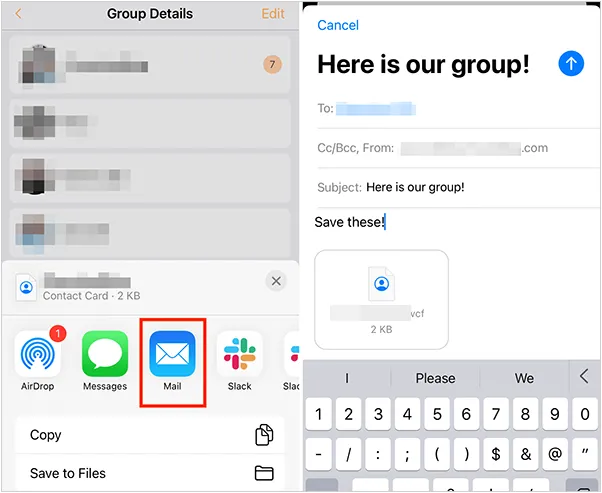

如何将联系人从 iPhone 转移到 Android

从 iPhone 换到 Android 手机时,你可能需要保留重要的数据,例如通讯录。好在,将通讯录从 iPhone 转移到 Android 手机非常简单,你可以从本文中学习 6 种可靠的方法,确保随时保持连接,不错过任何信息。 第 1…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

)

Java入门学习详细版(一)

大家好,Java 学习是一个系统学习的过程,核心原则就是“理论 实践 坚持”,并且需循序渐进,不可过于着急,本篇文章推出的这份详细入门学习资料将带大家从零基础开始,逐步掌握 Java 的核心概念和编程技能。 …...

Swagger和OpenApi的前世今生

Swagger与OpenAPI的关系演进是API标准化进程中的重要篇章,二者共同塑造了现代RESTful API的开发范式。 本期就扒一扒其技术演进的关键节点与核心逻辑: 🔄 一、起源与初创期:Swagger的诞生(2010-2014) 核心…...

AI书签管理工具开发全记录(十九):嵌入资源处理

1.前言 📝 在上一篇文章中,我们完成了书签的导入导出功能。本篇文章我们研究如何处理嵌入资源,方便后续将资源打包到一个可执行文件中。 2.embed介绍 🎯 Go 1.16 引入了革命性的 embed 包,彻底改变了静态资源管理的…...