【密码学】密码学中的四种攻击方式和两种攻击手段

在密码学中,攻击方式通常指的是密码分析者试图破解加密信息或绕过安全机制的各种策略。根据密码分析者对明文、密文以及加密算法的知识程度,攻击可以分为以下四种基本类型:

一、四种攻击的定义

(1)唯密文攻击(COA, Ciphertext-Only Attack)

在这种攻击中,密码分析者只知道一些或全部的密文,但没有任何关于明文或加密密钥的信息。分析者的目标是从密文中恢复出明文或密钥。这是攻击强度最低的一种,也是密码系统应该能够抵御的最基本类型的攻击。

COA攻击者掌握的内容:

- 截获的部分密文

- 加密算法

(2)已知明文攻击(KPA, Known Plaintext Attack)

在这种情况下,密码分析者不仅有密文,还有一部分明文和对应的密文。这使得分析者有可能通过比较明文和密文来推断出加密算法的模式或密钥的部分信息。这种攻击比唯密文攻击更强大,因为分析者有额外的信息可用。

KPA攻击者掌握的内容:

- 截获的部分密文

- 加密算法

- 已知的部分明文以及对应的密文

(3)选择明文攻击(CPA, Chosen Plaintext Attack)

分析者能够选择任意的明文并获得其对应的密文。这允许分析者通过实验来收集有关加密算法和密钥的信息。选择明文攻击比已知明文攻击更进一步,因为分析者可以主动控制输入,从而更有效地收集数据。

CPA攻击者掌握的内容:

- 截获的部分密文

- 加密算法

- 攻击者选择的明文以及对应的密文

(4)选择密文攻击(CCA, Chosen Ciphertext Attack)

这是最强大的攻击类型之一,分析者可以选择任意的密文并获得其对应的明文。这种能力允许分析者尝试破解加密算法,甚至在某些情况下,通过逆向工程来确定密钥。选择密文攻击通常针对公钥加密系统,因为公钥是公开的,攻击者可以利用公钥来加密他们选择的数据并观察结果。

CCA攻击者掌握的内容:

- 截获的部分密文

- 加密算法

- 选择的部分密文以及对应的明文

| 攻击类型 | 定义 |

|---|---|

| 唯密文攻击 (COA) | 攻击者仅拥有密文,试图通过分析密文的模式和结构来推测出明文或加密密钥。 |

| 已知明文攻击 (KPA) | 攻击者知道一些明文和相应的密文对,利用这些配对尝试推导出加密算法的密钥或其内部工作原理。 |

| 选择明文攻击 (CPA) | 攻击者可以自由选择明文并获取其加密后的密文,目的是发现加密算法的模式或弱点,进而推测出密钥。 |

| 选择密文攻击 (CCA) | 攻击者可以提交任意密文并获取其解密后的明文,这是最强大的攻击类型,可以用于测试加密系统的安全性。 |

二、四种攻击的攻击强度与实现难度

- 攻击强度:选择密文攻击 > 选择明文攻击 > 已知明文攻击 > 唯密文攻击

- 实现难度:选择密文攻击 < 选择明文攻击 < 已知明文攻击 < 唯密文攻击

攻击强度和实现难度之间存在一种反比关系:攻击越强,通常实现起来就越困难;反之亦然。现代加密算法的设计旨在抵抗所有这些攻击,尤其是 CCA 和 CPA,这使得在实际操作中成功破解它们变得极其困难。

三、四种攻击举例

使用一个简单的偏移Caesar Cipher(凯撒密码)来加密和解密信息。假设我们的加密算法是将每个字母向后移动3个位置。注意,在实际应用中,这样的加密算法非常容易被破解,不适用于保护敏感信息。

假设的明文信息:"Hello, World!"

加密算法:每个字母向后移动3个位置

密文:加密后的信息将是"Khoor, Zruog!"

(1)唯密文攻击

攻击者仅知道密文"Khoor, Zruog!",但不知道任何明文或加密算法的细节。在这种情况下,攻击者必须依靠频率分析或猜测加密算法和偏移量。

对于Caesar Cipher来说,这可以通过尝试所有26种可能的偏移量来完成。

(2)已知明文攻击

攻击者知道部分明文和对应的密文。例如,攻击者知道明文 "Hello" 和密文 "Khoor"。这使攻击者能够轻易地推断出偏移量为3,然后可以解密整个信息。

(3)选择明文攻击

攻击者可以自由选择明文并获得其密文。假设攻击者选择明文 "ABC"并获得密文 "DEF"。由于这是一个简单的Caesar Cipher,攻击者立即知道偏移量为3,因此可以解密任何其他密文。

(4)选择密文攻击

攻击者可以自由选择密文并获得其明文。如果攻击者有 "Khoor" 的密文,他可以请求解密并得到明文 "Hello"。通过这种方式,攻击者可以测试不同的密文片段,找出加密算法的规律。

四、攻击手段分类

攻击手段可以根据它们的行为特征进行分类,主要分为两大类:被动攻击和主动攻击。

(1)被动攻击(Passive Attacks)

被动攻击的特征是攻击者不会主动干预或改变目标系统中的信息,而是侧重于秘密地获取信息。这类攻击主要威胁的是信息的机密性,即确保信息不被未授权的个体或系统访问。被动攻击包括但不限于以下几种方式:

- 监听(Eavesdropping):攻击者通过监听网络传输的数据包来获取信息,包括消息的内容或者分析业务流模式。

- 业务流分析(Traffic Analysis):虽然不获取实际的消息内容,但通过分析数据包的大小、频率和流向等,攻击者可以推断出有用的信息,例如用户的在线行为或通信模式。

(2)主动攻击(Active Attacks)

主动攻击则涉及到攻击者直接与目标系统交互,通过各种手段来破坏或操纵系统,这类攻击可以影响信息的完整性、真实性和可用性。主要的主动攻击方式包括:

- 中断(Denial of Service, DoS):通过消耗目标系统的资源或带宽,使得合法用户无法访问服务,从而影响系统的可用性。

- 篡改(Data Tampering):攻击者在数据传输过程中修改信息,破坏信息的原始状态,影响数据的完整性。

- 伪造(Fabrication):攻击者创建虚假信息,冒充合法实体发送信息,或者插入伪造的数据包,影响信息的真实性和可靠性。

主动攻击和被动攻击之间的区别主要在于攻击者与目标系统的交互方式以及对系统资源的影响程度。被动攻击更难以被察觉,而主动攻击通常会导致目标系统直接和明显的异常。

关于图中提到的有关信息安全五大属性的内容,可以移步到我另一篇文章中了解:

【密码学】信息安全五大属性![]() https://blog.csdn.net/qq_39780701/article/details/140252350

https://blog.csdn.net/qq_39780701/article/details/140252350

相关文章:

【密码学】密码学中的四种攻击方式和两种攻击手段

在密码学中,攻击方式通常指的是密码分析者试图破解加密信息或绕过安全机制的各种策略。根据密码分析者对明文、密文以及加密算法的知识程度,攻击可以分为以下四种基本类型: 一、四种攻击的定义 (1)唯密文攻击(COA, C…...

网络层的角色与重要性:互联网通信的关键

本章讨论网络层及网络互连问题,也就是讨论多个网络通过路由器互连成为一个互连网络的各种问题。在介绍网络层提供的两种不同服务后,我们开始讲解本章的核心内容——网际协议(IP),这是本书的一项重点内容。只有较深入地…...

Transformer模型:WordEmbedding实现

前言 最近在学Transformer,学了理论的部分之后就开始学代码的实现,这里是跟着b站的up主的视频记的笔记,视频链接:19、Transformer模型Encoder原理精讲及其PyTorch逐行实现_哔哩哔哩_bilibili 正文 首先导入所需要的包:…...

如何压缩pdf文件大小,怎么压缩pdf文件大小

在数字化时代,pdf文件因其稳定的格式和跨平台兼容性,成为了工作与学习中不可或缺的一部分。然而,随着pdf文件内容的丰富,pdf文件的体积也随之增大,给传输和存储带来了不少挑战。本文将深入探讨如何高效压缩pdf文件大小…...

Spring Boot集成Atomix快速入门Demo

1.什么是Atomix? Atomix是一个能用的Java框架,用来构建高可用的分布式系统。它是基于RAFT协议的实现,为用户提供了各种原子数据结构,比如map/set/integer等,这些数据结构都可以在整个集群中共享并保证一致性ÿ…...

Go语言map并发安全,互斥锁和读写锁谁更优?

并发编程是 Go 语言的一大特色,合理地使用锁对于保证数据一致性和提高程序性能至关重要。 在处理并发控制时,sync.Mutex(互斥锁)和 sync.RWMutex(读写锁)是两个常用的工具。理解它们各自的优劣及擅长的场景…...

Java多线程性能调优

Synchronized同步锁优化方法 1.6之前比较重量级,1.6后经过优化性能大大提升 使用Synchronized实现同步锁住要是两种方式:方法、代码块。 1.代码块 Synchronized在修饰同步代码块时,是由 monitorenter和monitorexit指令来实现同步的。进入mo…...

MacOS 通过Docker安装宝塔面板搭建PHP开发环境

1、docker拉取ubuntu系统 docker pull ubuntu2、运行容器 docker run -i -t -d --name bt -p 20:20 -p 21:21 -p 80:80 -p 443:443 -p 888:888 -p 8888:8888 -p 3306:3306 -p 6379:6379 --privilegedtrue -v /Users/oi/Sites:/www/wwwroot ubuntu-v 后的 /Users/oi/Sites 代表…...

Unity发布webgl之后修改StreamingAssets 内的配置文件读取到的还是之前的配置文件的解决方案

问题描述 unity发布webgl之后,修改在StreamingAssets 中的配置信息,修改之后读取的还是之前的配置信息 读取配置文件的代码IEnumerator IE_WebGL_LoadWebSocketServerCopnfig(){var uri new System.Uri(Path.Combine(Application.streamingAssetsPath…...

离线语音识别芯片在智能生活中的应用

离线语音识别芯片,这一技术正逐渐渗透到我们日常生活的每一个角落,为众多产品带来前所未有的智能体验。它能够应用到多种产品中,包括但不限于: 1、智能音箱:语音识别芯片作为智能音箱的核心,使用户…...

替换:show-overflow-tooltip=“true“ ,使用插槽tooltip,达到内容可复制

原生的show-overflow-tooltip“true” 不能满足条件,使用插槽自定义编辑; 旧code <el-table-column prop"reason" label"原因" align"center" :show-overflow-tooltip"true" /> <el-table-column pro…...

219.贪心算法:柠檬水找零(力扣)

代码解决 class Solution { public:bool lemonadeChange(vector<int>& bills) {int num50, num100; // 初始化5美元和10美元的计数器for(int i0; i < bills.size(); i) // 遍历所有账单{if(bills[i]5) // 如果账单是5美元{num5; // 增加5美元的计数continue; // …...

)

通过 Azure OpenAI 服务使用 GPT-35-Turbo and GPT-4(win版)

官方文档 Azure OpenAI 是微软提供的一项云服务,旨在将 OpenAI 的先进人工智能模型与 Azure 的基础设施和服务相结合。通过 Azure OpenAI,开发者和企业可以访问 OpenAI 的各种模型,如 GPT-3、Codex 和 DALL-E 等,并将其集成到自己…...

)

MySQL 面试真题(带答案)

MySQL 场景面试题 目录 场景1:用户注册和登录系统 1.1 数据库设计1.2 用户注册1.3 用户登录 场景2:订单管理系统 2.1 数据库设计2.2 创建订单2.3 查询订单 场景3:博客系统 3.1 数据库设计3.2 发布文章3.3 评论功能 场景1:用户…...

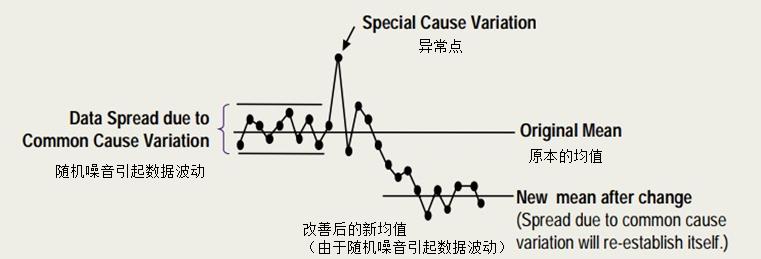

《A++ 敏捷开发》- 10 二八原则

团队成员协作,利用项目数据,分析根本原因,制定纠正措施,并立马尝试,判断是否有效,是改善的“基本功”。10-12章会探索里面的注意事项,13章会看两家公司的实施情况和常见问题。 如果已经获得高层…...

Spring Boot 框架知识汇总

1、什么是SpringBoot? 通过Spring Boot,可以轻松地创建独立的,基于生产级别的Spring的应用程序,您可以“运行"它们。大多数Spring Boot应用程序需要最少的Spring配置,集成了大量常用的第三方库配置,使…...

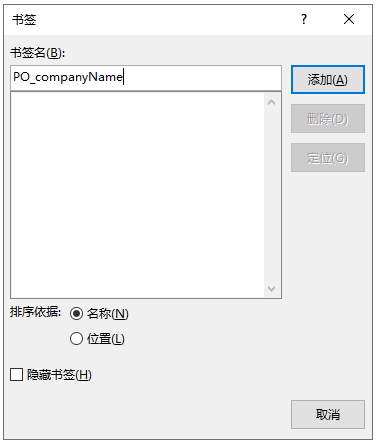

国产麒麟、uos在线编辑word文件并控制编辑区域(局部编辑)

windows系统也适用,该插件可同时支持windows和国产系统 在实际项目开发中,以下场景可能会用到Word局部编辑功能: 合同审批公文流转策划设计报告汇签单招投标(标书文件)其他,有模板且需要不同人员协作编辑…...

Go:基本变量与数据类型

目录 前言 前期准备 Hello World! 一、基本变量 1.1 声明变量 1.2 初始化变量 1.3 变量声明到初始化的过程 1.4 变量值交换 1.5 匿名变量 1.6 变量的作用域 二、数据类型 1.1 整型 1.2 浮点型 1.3 字符串 1.4 布尔类型 1.5 数据类型判断 1.6 数据类型转换 1.…...

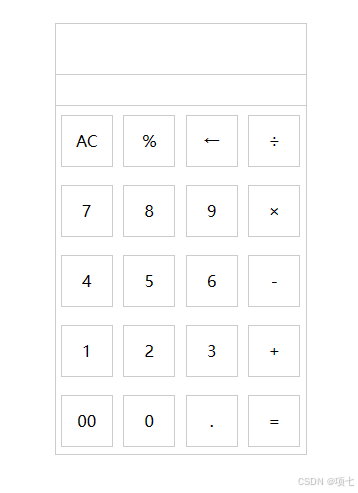

计算器原生js

目录 1.HTML 2.CSS 2.JS 4.资源 5.运行截图 6.下载连接 7.注意事项 1.HTML <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-s…...

怎样将aac转换mp3格式?推荐四个aac转MP3的方法

怎样将aac转换mp3格式?当需要将aac格式音频转换为MP3格式时,有几种方法可以轻松实现这一目标。MP3是一种广泛支持的音频格式,几乎所有设备和平台都能播放MP3文件,包括各种音乐播放器、手机、平板电脑和汽车音响系统。而且它也提供…...

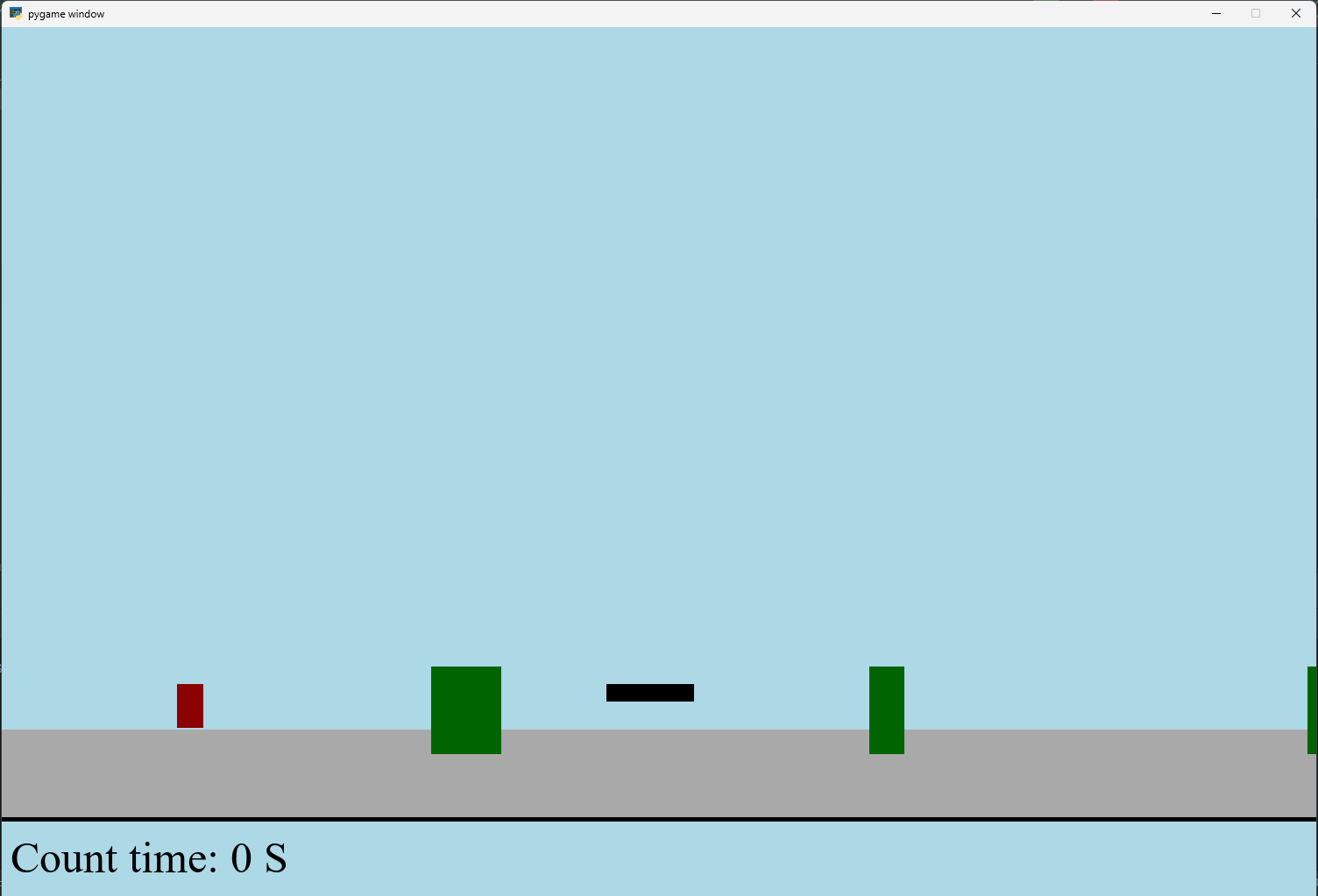

【Python】 -- 趣味代码 - 小恐龙游戏

文章目录 文章目录 00 小恐龙游戏程序设计框架代码结构和功能游戏流程总结01 小恐龙游戏程序设计02 百度网盘地址00 小恐龙游戏程序设计框架 这段代码是一个基于 Pygame 的简易跑酷游戏的完整实现,玩家控制一个角色(龙)躲避障碍物(仙人掌和乌鸦)。以下是代码的详细介绍:…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

ESP32 I2S音频总线学习笔记(四): INMP441采集音频并实时播放

简介 前面两期文章我们介绍了I2S的读取和写入,一个是通过INMP441麦克风模块采集音频,一个是通过PCM5102A模块播放音频,那如果我们将两者结合起来,将麦克风采集到的音频通过PCM5102A播放,是不是就可以做一个扩音器了呢…...

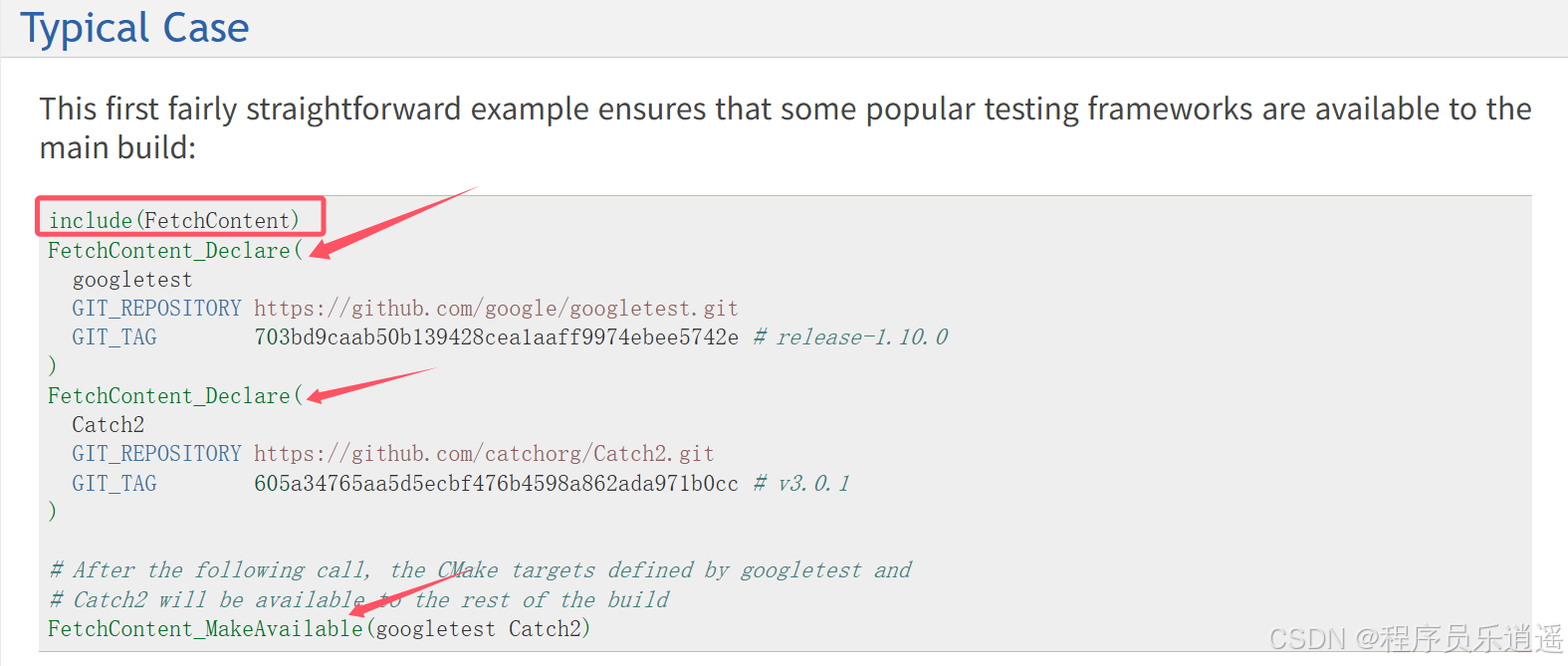

CMake 从 GitHub 下载第三方库并使用

有时我们希望直接使用 GitHub 上的开源库,而不想手动下载、编译和安装。 可以利用 CMake 提供的 FetchContent 模块来实现自动下载、构建和链接第三方库。 FetchContent 命令官方文档✅ 示例代码 我们将以 fmt 这个流行的格式化库为例,演示如何: 使用 FetchContent 从 GitH…...

稳定币的深度剖析与展望

一、引言 在当今数字化浪潮席卷全球的时代,加密货币作为一种新兴的金融现象,正以前所未有的速度改变着我们对传统货币和金融体系的认知。然而,加密货币市场的高度波动性却成为了其广泛应用和普及的一大障碍。在这样的背景下,稳定…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

【FTP】ftp文件传输会丢包吗?批量几百个文件传输,有一些文件没有传输完整,如何解决?

FTP(File Transfer Protocol)本身是一个基于 TCP 的协议,理论上不会丢包。但 FTP 文件传输过程中仍可能出现文件不完整、丢失或损坏的情况,主要原因包括: ✅ 一、FTP传输可能“丢包”或文件不完整的原因 原因描述网络…...

Tauri2学习笔记

教程地址:https://www.bilibili.com/video/BV1Ca411N7mF?spm_id_from333.788.player.switch&vd_source707ec8983cc32e6e065d5496a7f79ee6 官方指引:https://tauri.app/zh-cn/start/ 目前Tauri2的教程视频不多,我按照Tauri1的教程来学习&…...

__VUE_PROD_HYDRATION_MISMATCH_DETAILS__ is not explicitly defined.

这个警告表明您在使用Vue的esm-bundler构建版本时,未明确定义编译时特性标志。以下是详细解释和解决方案: 问题原因: 该标志是Vue 3.4引入的编译时特性标志,用于控制生产环境下SSR水合不匹配错误的详细报告1使用esm-bundler…...

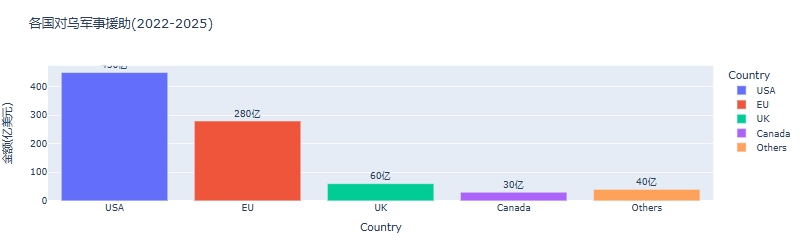

python可视化:俄乌战争时间线关键节点与深层原因

俄乌战争时间线可视化分析:关键节点与深层原因 俄乌战争是21世纪欧洲最具影响力的地缘政治冲突之一,自2022年2月爆发以来已持续超过3年。 本文将通过Python可视化工具,系统分析这场战争的时间线、关键节点及其背后的深层原因,全面…...