云计算监控减少网络安全事件的五种方法

当企业没有对其IT基础设施采取足够的保护措施时,就会发生网络安全事件。网络罪犯利用其漏洞注入恶意软件或提取敏感信息。许多这样的漏洞存在于使用云计算平台进行操作的企业中。

云计算使企业在市场上更具生产力、效率和竞争力。这是因为他们的员工即使不在同一地点也能很容易地相互协作。然而,它也有一些风险。

云平台允许员工将数据存储在服务器上,并随时与同事共享。公司利用这一点,从世界各地聘请顶尖人才,让他们远程工作。这有助于他们节省成本,同时保证高质量的工作表现。

然而,为了保持这些优势,他们的云平台必须是安全的,并持续监控,以检测威胁和可疑活动。云监控可以防止安全事件的发生,因为用于查找和分析漏洞和可疑活动的工具和人员将在它们造成伤害之前解决它们。

云计算监控减少了安全事件,因为没有它,企业可能不知道他们的云平台何时被渗透。在某些情况下,恶意行为者可能会在系统中停留很长时间,直到他们暴露自己的存在或被抓住。在此期间,他们将有机会看到组织中正在发生的一切。

在某些情况下,这些网络攻击将产生持久的后果,例如声誉受损、法律制裁和财务挫折。每个公司都应该努力减少或避免它们,以下是云监控可以帮助他们实现这一目标的一些方法:

1.主动问题检测

在云平台上主动检测和减轻网络威胁比等待它们造成严重损害再作出反应要好。云监控可以帮助公司实现这一目标,从而防止停机、数据泄露和其他与网络攻击相关的负面影响。

2.用户行为监控

除了执行一般的监视云监控工具之外,网络安全专业人员还可以使用它们来了解特定用户、文件和应用程序的行为,以检测异常情况。

3.不间断的监测

云计算监控工具被设计为全天候工作,因此任何问题都可以在警报触发后立即解决。延迟的事件响应会使问题升级,并使其更难解决。

4.可扩展的监控

企业用来监控云计算平台的软件程序也是基于云的。这允许公司在扩展规模时将其保护功能扩展到多个云平台。

5.兼容第三方云服务提供商

即使公司将第三方云服务提供商集成到其云计算平台中,也可以实施云计算监控。这使他们能够免受可能来自第三方提供商的威胁。

例如专注云计算安全的德迅云安全服务商,专注于以实战化经验结合机器学习能力构建新型网络安全产品,以解决云环境中复杂多变的网络安全问题。公司以软件定义、智能主动、贴合业务、实战化的产品技术理念,依托UEBA、SDP、零信任结合机器学习,形成终端安全、应用安全、DDoS防护三大安全产品系列。通过对云上业务的安全问题精准刨析,从而在产品中形成针对性的纵深防护体系,解决云业务的攻击威胁、业务可用性、数据安全、合规性等问题。

云计算平台可能被攻击的方式

网络罪犯以不同的方式攻击云计算平台,这使得云监控成为必要,这样任何攻击都可以尽快被挫败,而不是升级。恶意行为者常见的网络攻击有:

社会工程

这是一种网络犯罪分子诱骗员工提供工作账户登录信息的攻击。他们将使用这些详细信息登录到工作帐户并访问仅应由员工查看的信息。云监控工具可以通过标记来自无法识别的位置和设备的登录尝试来发现这些攻击者。

恶意软件感染

如果网络犯罪分子未经授权访问云平台,他们可以用恶意软件感染云平台,扰乱业务运营。这类攻击的例子有勒索软件和DDoS。云监控工具可以检测恶意软件感染,并提醒网络安全专业人员,以便他们迅速做出反应。

数据泄漏

如果网络攻击者未经授权访问组织的云平台并查看敏感数据,他们可能会提取并泄漏给公众。这可能会永久性地损害受影响公司的声誉,并招致受影响消费者的诉讼(如果有的话)。云监控工具可以通过检测异常大量的数据何时被抽离系统来发现数据泄漏。

内部攻击

网络罪犯可以与公司里见不得光的员工串通,让他们非法访问公司的云平台。在见不得光的员工的许可和指导下,犯罪分子将突袭云服务器,获取有价值的信息,用于恶意目的。这种类型的攻击很难检测到,因为云监控工具可能认为非法活动是员工正在进行的日常工作。然而,如果监控工具检测到在非正常时间发生的活动,它们可以提示网络安全人员对其进行调查。

结语

没有充分保护自己的公司很容易受到网络攻击。如果他们使用云计算平台进行操作,这种风险就会增加。如果他们采取适当的安全措施来保护自己,那将是最好的。这些措施的一部分是实施云计算监控,这是一个允许网络安全专业人员主动检测云系统中的漏洞和可疑活动的过程。

相关文章:

云计算监控减少网络安全事件的五种方法

当企业没有对其IT基础设施采取足够的保护措施时,就会发生网络安全事件。网络罪犯利用其漏洞注入恶意软件或提取敏感信息。许多这样的漏洞存在于使用云计算平台进行操作的企业中。 云计算使企业在市场上更具生产力、效率和竞争力。这是因为他们的员工即使不在同一地点…...

java之 junit单元测试案例【经典版】

一 junit单元测试 1.1 单元测试作用 单元测试要满足AIR原则,即 A: automatic 自动化; I: Independent 独立性; R:Repeatable 可重复; 2.单元测试必须使用assert来验证 1.2 案例1 常规单元测试 1.…...

Golang面试题整理(持续更新...)

文章目录 Golang面试题总结一、基础知识1、defer相关2、rune 类型3、context包4、Go 竞态、内存逃逸分析5、Goroutine 和线程的区别6、Go 里面并发安全的数据类型7、Go 中常用的并发模型8、Go 中安全读写共享变量方式9、Go 面向对象是如何实现的10、make 和 new 的区别11、Go 关…...

uni-app:文字竖直排列,并且在父级view中水平竖直对齐

一、效果 二、代码 <template><view class"parent"><text class"child">这是竖直排列的文字</text></view> </template> <script>export default {data() {return {}},methods: {},}; </script> <sty…...

Linux 中停止 Docker 服务报 warning 导致无法彻底停止问题如何解决?

目录 问题 systemd Docker Service 和 Socket 警告的原因 解决方法 问题 使用如下命令停止 Docker # systemctl stop docker 执行后报的时候报了一个 warning,如下 Warning: Stopping docker.service, but it can still be activated by:docker.socket 这时…...

Git 用法

基本介绍 版本控制工具用处: 备份代码还原协同开发追溯 版本控制工具 1、集中式版本控制工具 版本库是集中存放在中央服务器的,team 里每个人 work 时从中央服务器下载代码,是必须联网才能工作,局域网或互联网。个人修改后然后…...

《昇思25天学习打卡营第20天|GAN图像生成》

生成对抗网络(GAN)是一种深度学习模型,用于生成逼真的图像。在手写数字识别的任务中,GAN 可以用来生成与真实手写数字相似的图像,以增强模型的训练数据集。GAN 主要由两个部分组成:生成器(Gener…...

【字幕】字幕特效入门

前言 最近两周调研了一下字幕特效的底层程序逻辑,因为工作内容的原因,就分享几个自己找的链接具体细节就不分享了,CSDN也是我的个人笔记,只记录一些简单的内容用于后续自己方便查询,顺便帮助一下正在苦苦查阅资料入门…...

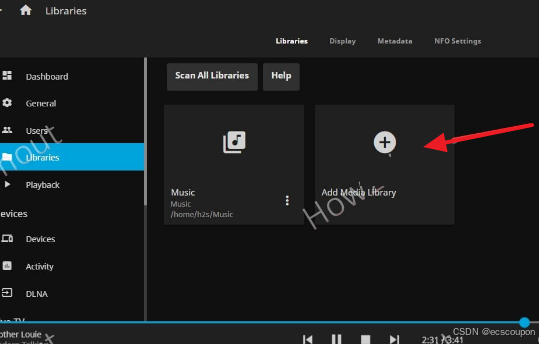

Ubuntu 24.04安装Jellyfin媒体服务器图解教程

使用 Jellyfin 等开源软件创建媒体服务器肯定能帮助您管理和跨各种设备传输媒体集合。当你有一个封闭社区时,这尤其有用。 什么是 Jellyfin 媒体服务器? Jellyfin 媒体服务器,顾名思义,是一款开源软件,允许用户使用本…...

css3 中的伪类和伪元素

什么是伪类,什么是伪元素 伪类是用来添加特殊状态的选择器,它们以冒号(:)开头。伪类可以添加到任何现有的选择器上,用来选择处于特定状态的元素。 伪元素是用来选择元素的特定部分的选择器,它们以双冒号(::)开头。伪元素可以创建出在文档树中不存在的元素。 css3 …...

人工智能导论-知识图谱

知识图谱 概述 本章首先介绍“知识与知识表示”的概念,然后介绍“谓词逻辑、产生式、框架、语义网络”等当前人工智能中应用广泛的知识表示方法。然后,简要介绍知识图谱,为后面介绍推理方法、专家系统等奠定基础。 概述 - 起源(…...

LabVIEW液压数据采集测试系统

液压系统是装载机的重要组成部分,通过液压传动和控制实现各项作业功能,如提升、倾斜、转向等。液压系统的性能直接影响装载机的作业效率和稳定性。为了保证装载机液压系统的正常运行和优化设计,需要对其进行数据采集和测试。本文介绍了一套基…...

工业三防平板助力工厂生产数据实时管理

在当今高度数字化和智能化的工业生产环境中,工业三防平板正逐渐成为工厂实现生产数据实时管理的得力助手。这种创新的技术设备不仅能够在恶劣的工业环境中稳定运行,还为工厂的生产流程优化、效率提升和质量控制带来了前所未有的机遇。 工业生产场景通常充…...

LabVIEW人工模拟肺控制系统开发

开发了一种创新的主被动一体式人工模拟肺模型,通过LabVIEW开发的上位机软件,实现了步进电机驱动系统的精确控制和多种呼吸模式的模拟。该系统不仅能够在主动呼吸模式下精确模拟快速呼吸、平静呼吸和深度呼吸,还能在被动模式下通过PID控制实现…...

达梦 ./disql SYSDBA/SYSDBA报错[-70028]:创建SOCKET连接失败. 解决方法

原因 达梦命令./disql SYSDBA/SYSDBA默认访问端口5236,如果初始化实例的时候修改了端口,需要指定端口访问 解决 ./disql SYSDBA/SYSDBA192.168.10.123:5237...

Autosar RTE配置-Assembly和Delegation的使用-基于ETAS软件

文章目录 前言Assembly和Delegation的含义Delegation的使用Assembly的使用总结 前言 RTE中的Compostion内部的SWC之间的连接使用Assembly Connector进行连接。这样的连接一般都是一个SWC的Pport对应另一个SWC的Rport。而Autosar软件中往往不只一个Composition(一般可以以核的数…...

【网络安全】PostMessage:分析JS实现XSS

未经许可,不得转载。 文章目录 前言示例正文 前言 PostMessage是一个用于在网页间安全地发送消息的浏览器 API。它允许不同的窗口(例如,来自同一域名下的不同页面或者不同域名下的跨域页面)进行通信,而无需通过服务器…...

liosam复现

写在前面: 本机系统ubuntu22.04dockernvidia docker的环境 本机系统已经安装好nvidia驱动和cuda 使用liosam提供的镜像在22.04下实在是无法兼容。 所以在rosnoetic(ubuntu20.04)下进行配置,本教程中rosnoetic:v3.2是在docker hub&…...

Flutter实战小案例

(实战)点不到的按钮 // 主要实现效果类 class _MyHomePageState extends State<MyHomePage> {// 1.定义要使用的变量double btnLeft 0;double btnTop 0;int timeDuration 500;String textButton "点我呀";// 2.获得当前设备屏幕尺⼨,需要impor…...

uniapp转小程序,小程序转uniapp方法

🤵 作者:coderYYY 🧑 个人简介:前端程序媛,目前主攻web前端,后端辅助,其他技术知识也会偶尔分享🍀欢迎和我一起交流!🚀(评论和私信一般会回&#…...

IDEA运行Tomcat出现乱码问题解决汇总

最近正值期末周,有很多同学在写期末Java web作业时,运行tomcat出现乱码问题,经过多次解决与研究,我做了如下整理: 原因: IDEA本身编码与tomcat的编码与Windows编码不同导致,Windows 系统控制台…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

K8S认证|CKS题库+答案| 11. AppArmor

目录 11. AppArmor 免费获取并激活 CKA_v1.31_模拟系统 题目 开始操作: 1)、切换集群 2)、切换节点 3)、切换到 apparmor 的目录 4)、执行 apparmor 策略模块 5)、修改 pod 文件 6)、…...

关于nvm与node.js

1 安装nvm 安装过程中手动修改 nvm的安装路径, 以及修改 通过nvm安装node后正在使用的node的存放目录【这句话可能难以理解,但接着往下看你就了然了】 2 修改nvm中settings.txt文件配置 nvm安装成功后,通常在该文件中会出现以下配置&…...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

【HTML-16】深入理解HTML中的块元素与行内元素

HTML元素根据其显示特性可以分为两大类:块元素(Block-level Elements)和行内元素(Inline Elements)。理解这两者的区别对于构建良好的网页布局至关重要。本文将全面解析这两种元素的特性、区别以及实际应用场景。 1. 块元素(Block-level Elements) 1.1 基本特性 …...

C# SqlSugar:依赖注入与仓储模式实践

C# SqlSugar:依赖注入与仓储模式实践 在 C# 的应用开发中,数据库操作是必不可少的环节。为了让数据访问层更加简洁、高效且易于维护,许多开发者会选择成熟的 ORM(对象关系映射)框架,SqlSugar 就是其中备受…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

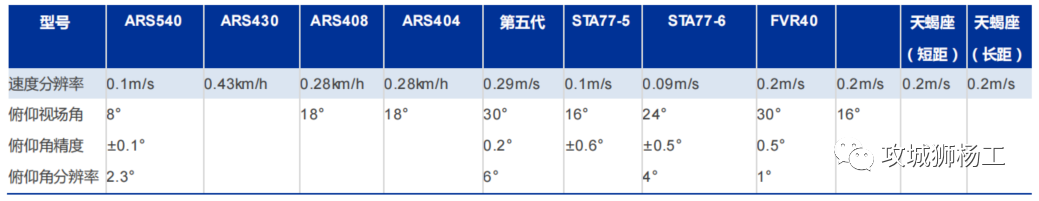

毫米波雷达基础理论(3D+4D)

3D、4D毫米波雷达基础知识及厂商选型 PreView : https://mp.weixin.qq.com/s/bQkju4r6med7I3TBGJI_bQ 1. FMCW毫米波雷达基础知识 主要参考博文: 一文入门汽车毫米波雷达基本原理 :https://mp.weixin.qq.com/s/_EN7A5lKcz2Eh8dLnjE19w 毫米波雷达基础…...

零知开源——STM32F103RBT6驱动 ICM20948 九轴传感器及 vofa + 上位机可视化教程

STM32F1 本教程使用零知标准板(STM32F103RBT6)通过I2C驱动ICM20948九轴传感器,实现姿态解算,并通过串口将数据实时发送至VOFA上位机进行3D可视化。代码基于开源库修改优化,适合嵌入式及物联网开发者。在基础驱动上新增…...