防火墙的经典体系结构及其具体结构

防火墙的经典体系结构及其具体结构

防火墙是保护计算机网络安全的重要设备或软件,主要用于监控和控制进出网络流量,防止未经授权的访问。防火墙的经典体系结构主要包括包过滤防火墙、状态检测防火墙、代理防火墙和下一代防火墙(NGFW)。每种类型的防火墙都有其独特的工作原理和应用场景。以下是对这些经典防火墙体系结构的详细介绍及其具体结构。

一、包过滤防火墙(Packet Filtering Firewall)

1. 工作原理

包过滤防火墙通过检查进出网络数据包的头信息,决定是否允许这些数据包通过。它主要根据源IP地址、目的IP地址、源端口、目的端口和协议等信息进行过滤。

2. 特点

- 简单高效:包过滤防火墙的规则设置和处理过程较为简单,处理速度快,适用于网络边界的基础防护。

- 灵活性低:无法深入检查数据包的内容,难以防范应用层的攻击。

3. 具体结构

+---------------------------------+

| 包过滤防火墙 |

+---------------------------------+

| 规则集(Rule Set) |

|---------------------------------|

| - 规则1: 允许 TCP 80 |

| - 规则2: 拒绝 IP 192.168.1.0/24 |

| - ... |

+---------------------------------+

| 数据包过滤引擎 |

|---------------------------------|

| - 检查数据包头信息 |

| - 比较规则集 |

| - 允许或拒绝数据包 |

+---------------------------------+

| 日志记录模块 |

|---------------------------------|

| - 记录过滤日志 |

| - 保存过滤记录 |

+---------------------------------+

4. 优缺点

- 优点:高效,易于配置,适用于基本网络访问控制。

- 缺点:不具备深入的数据包检查能力,难以检测复杂攻击。

二、状态检测防火墙(Stateful Inspection Firewall)

1. 工作原理

状态检测防火墙不仅检查数据包的头信息,还维护每个连接的状态表(State Table),记录连接的状态信息。它可以根据连接的上下文(如已建立的连接)来做出更智能的决策。

2. 特点

- 智能化:能够识别和跟踪合法的连接状态,防止非法连接的建立。

- 安全性高:能够防范伪造的数据包和中间人攻击。

3. 具体结构

+---------------------------------+

| 状态检测防火墙 |

+---------------------------------+

| 规则集(Rule Set) |

|---------------------------------|

| - 规则1: 允许 TCP 80 |

| - 规则2: 拒绝 IP 192.168.1.0/24 |

| - ... |

+---------------------------------+

| 状态表(State Table) |

|---------------------------------|

| - 连接1: 源IP:port -> 目的IP:port |

| - 连接2: 源IP:port -> 目的IP:port |

| - ... |

+---------------------------------+

| 数据包检查引擎 |

|---------------------------------|

| - 检查数据包头信息 |

| - 更新状态表 |

| - 允许或拒绝数据包 |

+---------------------------------+

| 日志记录模块 |

|---------------------------------|

| - 记录过滤和状态日志 |

| - 保存过滤和状态记录 |

+---------------------------------+

4. 优缺点

- 优点:能够动态跟踪连接状态,提高安全性,防范更多类型的攻击。

- 缺点:需要维护连接状态表,消耗更多的系统资源。

三、代理防火墙(Proxy Firewall)

1. 工作原理

代理防火墙通过在客户端和服务器之间充当中间人,完全终止客户端的连接,并代表客户端发起到服务器的新连接。它能够对应用层的数据进行深度检查。

2. 特点

- 应用层安全:能够检查和过滤应用层的数据,有效防范应用层攻击。

- 性能瓶颈:代理防火墙需要处理所有进出的数据包,可能成为性能瓶颈。

3. 具体结构

+---------------------------------+

| 代理防火墙 |

+---------------------------------+

| 应用代理(Application Proxy) |

|---------------------------------|

| - HTTP代理 |

| - FTP代理 |

| - SMTP代理 |

| - ... |

+---------------------------------+

| 规则集(Rule Set) |

|---------------------------------|

| - 规则1: 允许 HTTP 代理 |

| - 规则2: 拒绝 FTP 代理 |

| - ... |

+---------------------------------+

| 数据包处理模块 |

|---------------------------------|

| - 检查应用层数据 |

| - 处理数据并转发 |

| - 允许或拒绝数据 |

+---------------------------------+

| 日志记录模块 |

|---------------------------------|

| - 记录代理和过滤日志 |

| - 保存代理和过滤记录 |

+---------------------------------+

4. 优缺点

- 优点:提供应用层的全面保护,能够防范复杂的应用层攻击。

- 缺点:处理数据量大,可能影响网络性能。

四、下一代防火墙(Next-Generation Firewall,NGFW)

1. 工作原理

下一代防火墙集成了包过滤、防病毒、防间谍软件、入侵防御系统(IPS)等多种功能,能够对网络流量进行全面检查和控制。它不仅能够检测和防护已知威胁,还可以利用行为分析和机器学习等技术发现和应对未知威胁。

2. 特点

- 综合防护:集成了多种安全功能,提供全方位的网络防护。

- 智能化:利用先进的分析技术,能够应对复杂和未知的威胁。

3. 具体结构

+---------------------------------+

| 下一代防火墙 |

+---------------------------------+

| 规则集(Rule Set) |

|---------------------------------|

| - 规则1: 允许 TCP 80 |

| - 规则2: 拒绝 IP 192.168.1.0/24 |

| - ... |

+---------------------------------+

| 应用识别引擎 |

|---------------------------------|

| - 识别应用流量 |

| - 控制应用访问 |

+---------------------------------+

| 入侵防御系统(IPS) |

|---------------------------------|

| - 检测入侵行为 |

| - 阻止入侵活动 |

+---------------------------------+

| 防病毒模块 |

|---------------------------------|

| - 检测恶意软件 |

| - 阻止病毒传播 |

+---------------------------------+

| 行为分析模块 |

|---------------------------------|

| - 分析流量行为 |

| - 检测异常活动 |

+---------------------------------+

| 日志记录和报告模块 |

|---------------------------------|

| - 记录防火墙活动 |

| - 生成安全报告 |

+---------------------------------+

4. 优缺点

- 优点:功能强大,提供综合的安全防护,能够防范各种类型的网络威胁。

- 缺点:复杂度高,配置和管理需要更多的专业知识和经验,成本较高。

总结

通过这些详细的结构图,可以更清晰地了解每种经典防火墙体系结构的组成部分及其工作原理。这些结构帮助我们理解如何在网络安全中有效地部署和使用防火墙:

- 包过滤防火墙:通过简单的规则集和过滤引擎控制数据包的进出,适用于基础的网络边界防护。

- 状态检测防火墙:通过维护状态表跟踪连接状态,提供更高的安全性,适用于需要更高安全性的网络环境。

- 代理防火墙:通过应用代理中转流量,提供应用层的深度检查,适用于防范复杂应用层攻击的场景。

- 下一代防火墙:集成多种高级功能,提供全面的安全防护和智能分析,适用于需要全面安全防护的大型网络环境。

选择合适的防火墙类型,并合理配置这些组件,可以有效保护网络安全,防范各种网络威胁。

相关文章:

防火墙的经典体系结构及其具体结构

防火墙的经典体系结构及其具体结构 防火墙是保护计算机网络安全的重要设备或软件,主要用于监控和控制进出网络流量,防止未经授权的访问。防火墙的经典体系结构主要包括包过滤防火墙、状态检测防火墙、代理防火墙和下一代防火墙(NGFW…...

【BUG】已解决:note: This is an issue with the package mentioned above,not pip.

已解决:note: This is an issue with the package mentioned above,not pip. 欢迎来到英杰社区https://bbs.csdn.net/topics/617804998 欢迎来到我的主页,我是博主英杰,211科班出身,就职于医疗科技公司,热衷…...

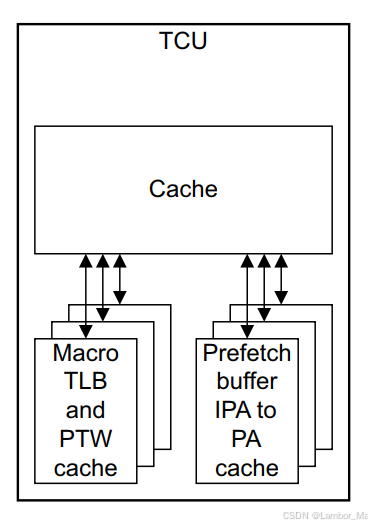

【ARM】SMMU系统虚拟化整理

目录 1.MMU的基本介绍 1.1 特点梳理 2.功能 DVM interface PTW interface 2.1 操作流程 2.1.1 StreamID 2.1.2 安全状态: 2.1.3 HUM 2.1.4 可配置的操作特性 Outstanding transactions per TBU QoS 仲裁 2.2 Cache结构 2.2.1 Micro TLB 2.2.2 Macro…...

PYQT按键长按机制

长按按键不松开也会触发 keyReleaseEvent 事件,是由于操作系统的键盘事件处理机制。大多数操作系统在检测到键盘按键被长按时,会重复生成按键按下 (keyPressEvent) 和按键释放 (keyReleaseEvent) 事件。这种行为通常被称为“键盘自动重复”。 通过检测 …...

SAPUI5基础知识15 - 理解控件的本质

1. 背景 经过一系列的练习,通过不同的SAPUI5控件,我们完成了对应用程序界面的初步设计,在本篇博客中,让我们一起总结下SAPUI5控件的相关知识点,更深入地理解SAPUI5控件的本质。 通常而言,一个典型UI5应用…...

十七、【机器学习】【非监督学习】- K-均值 (K-Means)

系列文章目录 第一章 【机器学习】初识机器学习 第二章 【机器学习】【监督学习】- 逻辑回归算法 (Logistic Regression) 第三章 【机器学习】【监督学习】- 支持向量机 (SVM) 第四章【机器学习】【监督学习】- K-近邻算法 (K-NN) 第五章【机器学习】【监督学习】- 决策树…...

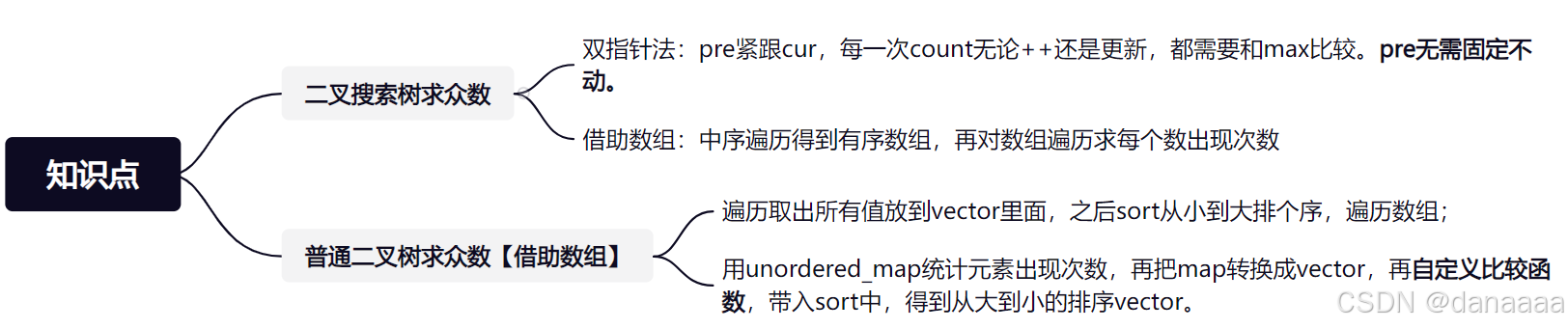

算法力扣刷题记录 五十六【501.二叉搜索树中的众数】

前言 二叉搜索树操作,继续。 记录 五十六【501.二叉搜索树中的众数】 一、题目阅读 给你一个含重复值的二叉搜索树(BST)的根节点 root ,找出并返回 BST 中的所有 众数(即,出现频率最高的元素)…...

分布式搜索引擎ES-Elasticsearch进阶

1.head与postman基于索引的操作 引入概念: 集群健康: green 所有的主分片和副本分片都正常运行。你的集群是100%可用 yellow 所有的主分片都正常运行,但不是所有的副本分片都正常运行。 red 有主分片没能正常运行。 查询es集群健康状态&…...

低代码与传统编程:快速高质量构建系统的比较与方法

在信息技术飞速发展的今天,企业对软件系统的需求不断增加。然而,如何在保证高质量的前提下快速构建系统成为了一个关键问题。本文将深入探讨低代码(Low-Code)开发与传统代码编程的区别,并探讨如何利用这两种方法快速高…...

WebRTC音视频-环境搭建

目录 期望效果 1:虚拟机和系统安装 2:WebRTC客户端环境搭建 2.1:VScode安装 2.2:MobaXterm安装 3:WebRTC服务器环境搭建 3.1:安装openssh服务器 3.2:安装Node.js 3.3:coturn穿透和转发服务器 3.3.1&a…...

:使用PHP进行操作)

Memcached开发(八):使用PHP进行操作

目录 1. 安装与配置 1.1 安装Memcached服务器 1.2 安装PHP的Memcached扩展 2. 基本操作 2.1 连接Memcached服务器 2.2 设置与获取数据 2.3 删除数据 2.4 检查数据是否存在 2.5 添加和替换数据 3. 高级操作 3.1 批量操作 3.2 数据计数器 3.3 CAS(Check …...

[Spring Boot]Protobuf解析MQTT消息体

简述 本文主要针对在MQTT场景下,使用Protobuf协议解析MQTT的消息体 Protobuf下载 官方下载 https://github.com/protocolbuffers/protobuf/releases网盘下载 链接:https://pan.baidu.com/s/1Uz7CZuOSwa8VCDl-6r2xzw?pwdanan 提取码:an…...

什么是Mappers?Mappers的作用是什么?

在软件开发中,“mappers” 通常指的是数据映射器(Data Mappers),它们的主要作用是在应用程序的数据持久化层(通常是数据库或其他持久化存储)与应用程序的业务逻辑之间建立一个映射层。 具体来说࿰…...

python-多任务编程

2. 多任务编程 2.1 多任务概述 多任务 即操作系统中可以同时运行多个任务。比如我们可以同时挂着qq,听音乐,同时上网浏览网页。这是我们看得到的任务,在系统中还有很多系统任务在执行,现在的操作系统基本都是多任务操作系统,具备…...

IDEA创建Java工程、Maven安装与建立工程、Web工程、Tomcat配置

《IDEA破解、配置、使用技巧与实战教程》系列文章目录 第一章 IDEA破解与HelloWorld的实战编写 第二章 IDEA的详细设置 第三章 IDEA的工程与模块管理 第四章 IDEA的常见代码模板的使用 第五章 IDEA中常用的快捷键 第六章 IDEA的断点调试(Debug) 第七章 …...

使用工作流产生高质量翻译内容的实战教程

大家好,我是herosunly。985院校硕士毕业,现担任算法研究员一职,热衷于机器学习算法研究与应用。曾获得阿里云天池比赛第一名,CCF比赛第二名,科大讯飞比赛第三名。拥有多项发明专利。对机器学习和深度学习拥有自己独到的见解。曾经辅导过若干个非计算机专业的学生进入到算法…...

笔记:Few-Shot Learning小样本分类问题 + 孪生网络 + 预训练与微调

内容摘自王老师的B站视频,大家还是尽量去看视频,老师讲的特别好,不到一小时的时间就缕清了小样本学习的基础知识点~Few-Shot Learning (1/3): 基本概念_哔哩哔哩_bilibili Few-Shot Learning(小样本分类) 假设现在每类…...

初学Mybatis之 CRUD 增删改查

namespace 中的包名要和 Dao/Mapper 接口的包名一致 select:选择,查询语句 同理,还有 insert、update、delete 标签 id:对应的 namespace 中的方法名 resultType:sql 语句执行的返回值 parameterType:…...

Kali Linux APT 设置指南:如何控制软件包更新行为

在我浏览 CSDN 的问答社区时,我发现一篇求助内容是一位用户对于如何在使用 APT 更新时避免更新 Arduino 这个问题感到困惑。这激发了我写这篇博客的灵感。我希望通过这篇文章,帮助那些在 Kali Linux 上使用 APT 管理软件包更新的朋友们,特别是…...

Android 10.0 Settings 加载流程

一、系统设置首页 代码路径:packages/app/Settings/ 1 主界面加载: <!-- Alias for launcher activity only, as this belongs to each profile. --><activity-alias android:name"Settings"android:label"string/settings_la…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

相机从app启动流程

一、流程框架图 二、具体流程分析 1、得到cameralist和对应的静态信息 目录如下: 重点代码分析: 启动相机前,先要通过getCameraIdList获取camera的个数以及id,然后可以通过getCameraCharacteristics获取对应id camera的capabilities(静态信息)进行一些openCamera前的…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

让回归模型不再被异常值“带跑偏“,MSE和Cauchy损失函数在噪声数据环境下的实战对比

在机器学习的回归分析中,损失函数的选择对模型性能具有决定性影响。均方误差(MSE)作为经典的损失函数,在处理干净数据时表现优异,但在面对包含异常值的噪声数据时,其对大误差的二次惩罚机制往往导致模型参数…...

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析 一、第一轮提问(基础概念问题) 1. 请解释Spring框架的核心容器是什么?它在Spring中起到什么作用? Spring框架的核心容器是IoC容器&#…...

C/C++ 中附加包含目录、附加库目录与附加依赖项详解

在 C/C 编程的编译和链接过程中,附加包含目录、附加库目录和附加依赖项是三个至关重要的设置,它们相互配合,确保程序能够正确引用外部资源并顺利构建。虽然在学习过程中,这些概念容易让人混淆,但深入理解它们的作用和联…...

uniapp手机号一键登录保姆级教程(包含前端和后端)

目录 前置条件创建uniapp项目并关联uniClound云空间开启一键登录模块并开通一键登录服务编写云函数并上传部署获取手机号流程(第一种) 前端直接调用云函数获取手机号(第三种)后台调用云函数获取手机号 错误码常见问题 前置条件 手机安装有sim卡手机开启…...

C++_哈希表

本篇文章是对C学习的哈希表部分的学习分享 相信一定会对你有所帮助~ 那咱们废话不多说,直接开始吧! 一、基础概念 1. 哈希核心思想: 哈希函数的作用:通过此函数建立一个Key与存储位置之间的映射关系。理想目标:实现…...