更小、更安全、更透明:Google发布的Gemma推动负责任AI的进步

每周跟踪AI热点新闻动向和震撼发展 想要探索生成式人工智能的前沿进展吗?订阅我们的简报,深入解析最新的技术突破、实际应用案例和未来的趋势。与全球数同行一同,从行业内部的深度分析和实用指南中受益。不要错过这个机会,成为AI领域的领跑者。点击订阅,与未来同行! 订阅:https://rengongzhineng.io/

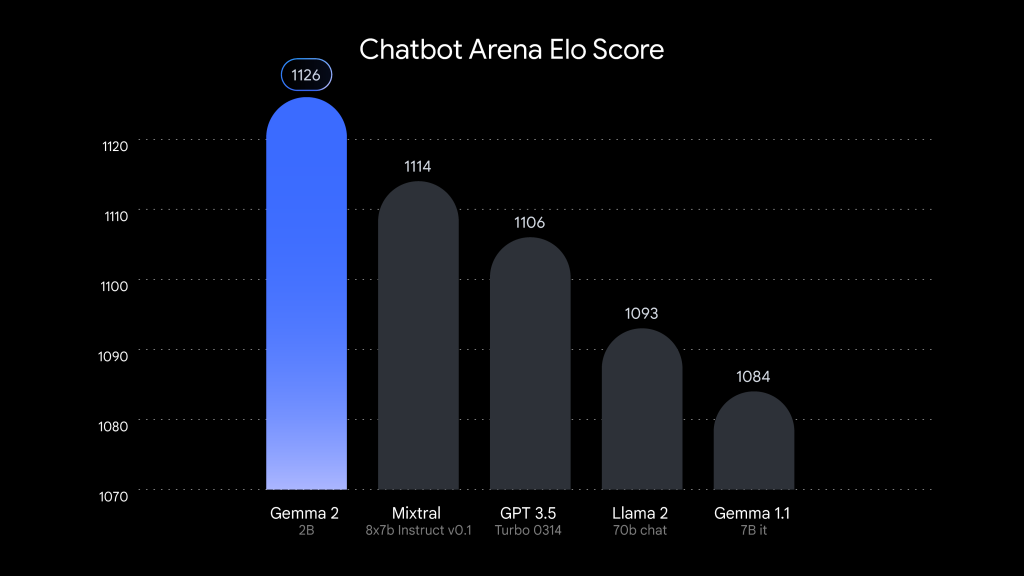

在六月,Google推出了全新的Gemma 2,这款顶级的开源模型拥有270亿(27B)和90亿(9B)参数。自发布以来,27B模型迅速成为LMSYS Chatbot Arena排行榜上的高分选手,甚至在真实对话中超越了许多比它大两倍的流行模型。

但Gemma不仅仅是为了性能。它的基础是负责任的AI,优先考虑安全性和可访问性。为了支持这一承诺,Google隆重宣布三个新的Gemma 2系列成员:

- Gemma 2 2B (https://huggingface.co/collections/google/gemma-2-2b-release-66a20f3796a2ff2a7c76f98f)——全新的2亿参数(2B)版本,内置安全改进,兼具强大的性能和高效性。

- ShieldGemma (https://huggingface.co/collections/google/shieldgemma-release-66a20efe3c10ef2bd5808c79)——一组基于Gemma 2的安全内容分类模型,用于过滤AI模型的输入和输出,保护用户安全。

- Gemma Scope (https://huggingface.co/collections/google/gemma-scope-release-66a4271f6f0b4d4a9d5e04e2)——一个新的模型可解释性工具,提供对模型内部工作原理的无与伦比的洞察。

有了这些新增功能,研究人员和开发人员现在可以创建更安全的客户体验,深入了解模型,并自信地在设备上负责任地部署强大的AI,开启创新的新可能性。

Gemma 2 2B: 下一代性能体验,现已上线

Google很高兴介绍备受期待的Gemma 2家族新成员——Gemma 2 2B模型。这个轻量级模型通过从更大模型中学习,产生了出色的效果。实际上,Gemma 2 2B在Chatbot Arena上超越了所有GPT-3.5模型,展示了其卓越的对话AI能力。

图表:LMSYS Chatbot Arena排行榜得分

LMSYS Chatbot Arena排行榜得分捕捉于2024年7月30日。Gemma 2 2B得分正负10。

Gemma 2 2B提供了:

- 卓越性能:在其尺寸范围内提供顶级性能,超过同类其他开源模型。

- 灵活且具成本效益的部署:能够在各种硬件上高效运行——从边缘设备和笔记本电脑到使用Vertex AI和Google Kubernetes Engine(GKE)的强大云部署。为了进一步提高速度,它通过NVIDIA TensorRT-LLM库进行了优化,并作为NVIDIA NIM提供。这种优化针对数据中心、云、本地工作站、PC和边缘设备的各种部署,使用NVIDIA RTX、NVIDIA GeForce RTX GPU或NVIDIA Jetson模块进行边缘AI。此外,Gemma 2 2B与Keras、JAX、Hugging Face、NVIDIA NeMo、Ollama、Gemma.cpp以及即将推出的MediaPipe无缝集成,简化了开发过程。

- 开放且可访问:根据对研究和商业应用友好的Gemma条款提供。其体积小到足以在Google Colab的免费T4 GPU层上运行,使实验和开发变得前所未有的容易。

从今天起,可以从Kaggle、Hugging Face、Vertex AI Model Garden下载Gemma 2的模型权重,也可以在Google AI Studio中体验其功能。

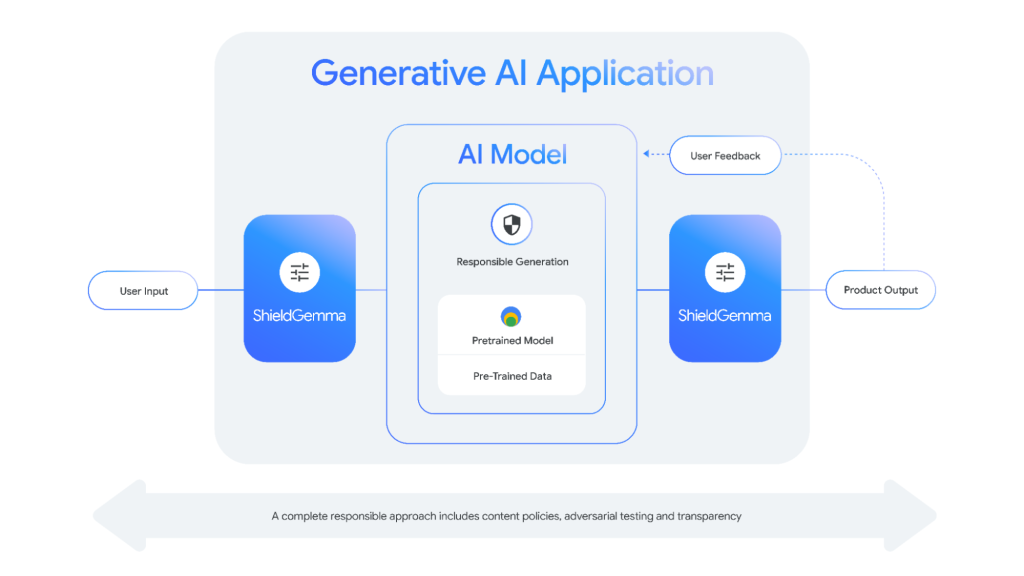

ShieldGemma:用最先进的安全分类器保护用户

为了确保开放模型能够负责任地部署,确保AI输出具有吸引力、安全和包容性,开发者和研究人员需要付出大量努力。为了帮助开发者实现这一目标,Google推出了ShieldGemma,这是一系列最先进的安全分类器,旨在检测和减轻AI模型输入和输出中的有害内容。ShieldGemma特别针对四个关键领域的危害:

- 仇恨言论

- 骚扰

- 性露骨内容

- 危险内容

这些开放分类器补充了现有的负责任AI工具包中的安全分类器套件,其中包括使用有限数据点构建特定政策分类器的方法,以及通过API提供的现有Google Cloud现成分类器。

ShieldGemma能够帮助开发更安全、更优质的AI应用:

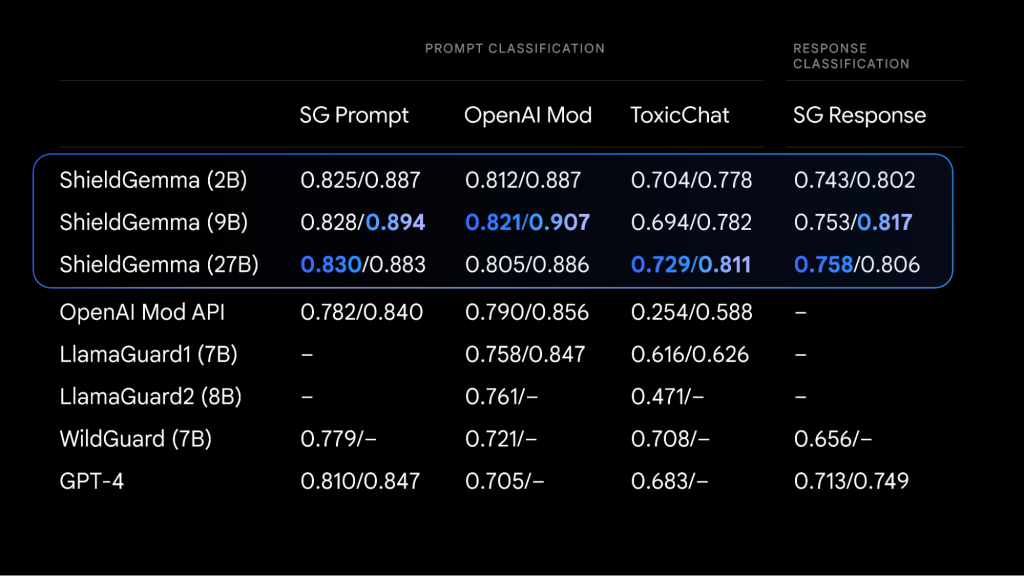

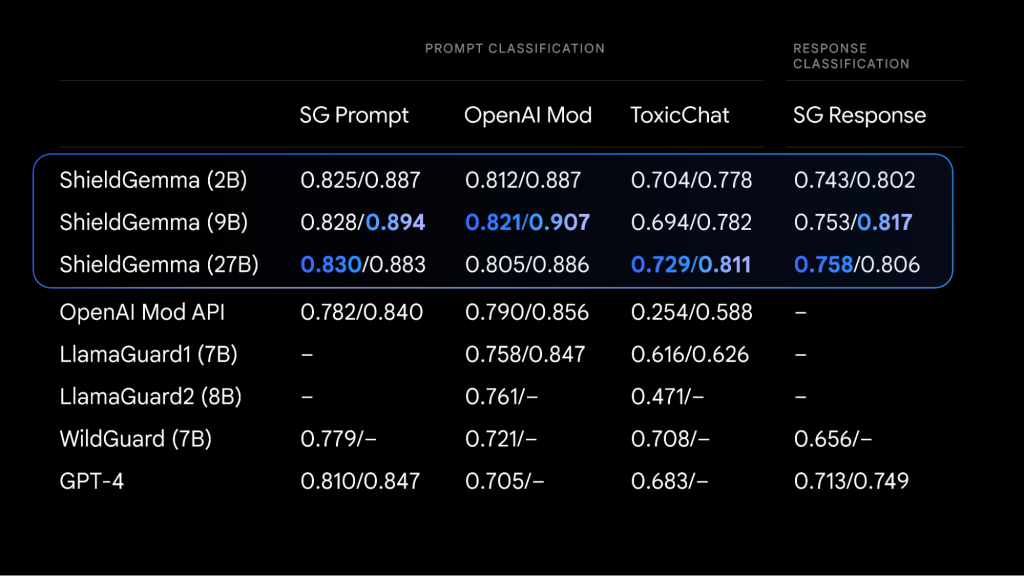

- SOTA性能:基于Gemma 2构建,ShieldGemma是业界领先的安全分类器。

- 灵活尺寸:ShieldGemma提供各种模型尺寸以满足不同需求。2B模型适合在线分类任务,而9B和27B版本则为离线应用提供更高性能,适用于对延迟要求不高的场景。所有尺寸都利用NVIDIA的速度优化,在各种硬件上实现高效性能。

- 开放和协作:ShieldGemma的开放性质鼓励透明度和AI社区的协作,有助于未来的机器学习行业安全标准。

“随着AI的不断成熟,整个行业将需要投资于开发高性能的安全评估器。很高兴看到Google做出了这一投资,并期待他们继续参与我们的AI安全工作组。”~ ML Commons执行董事Rebecca Weiss

Gemma Scope:用开放稀疏自编码器揭示AI决策

Gemma Scope为研究人员和开发人员提供了前所未有的透明度,让他们能够深入了解Gemma 2模型的决策过程。像一个强大的显微镜,Gemma Scope使用稀疏自编码器(SAEs)放大模型内的特定点,使其内部工作原理更加可解释。

这些SAEs是专门的神经网络,帮助解读Gemma 2处理的密集复杂信息,将其扩展为更易于分析和理解的形式。通过研究这些扩展视图,研究人员可以获得宝贵的见解,了解Gemma 2如何识别模式、处理信息并最终做出预测。通过Gemma Scope,Google旨在帮助AI研究社区发现如何构建更可理解、负责和可靠的AI系统。

Gemma Scope的突破性特点:

- 开放SAEs:400多个免费提供的SAEs,覆盖Gemma 2 2B和9B的所有层。

- 互动演示:无需编写代码即可在Neuronpedia上探索SAE功能并分析模型行为。

- 易于使用的资源库:提供与SAEs和Gemma 2接口的代码和示例。

了解更多关于Gemma Scope的信息,请访问Google DeepMind博客、技术报告和开发者文档。

构建在负责任AI基础上的未来

这些发布代表了Google持续为AI社区提供开发安全和有益AI所需的工具和资源的承诺。相信开放访问、透明度和协作是开发安全和有益AI的关键。

立即开始体验:

- 下载Gemma 2 2B或在NVIDIA NIM或Google AI Studio中试用其功能。https://www.kaggle.com/models/google/gemma-2

- 探索ShieldGemma并构建更安全的AI应用。 https://ai.google.dev/gemma/docs/shieldgemma

- 在Neuronpedia上试用Gemma Scope,揭示Gemma 2的内部工作原理。 https://www.neuronpedia.org/gemma-scope

相关文章:

更小、更安全、更透明:Google发布的Gemma推动负责任AI的进步

每周跟踪AI热点新闻动向和震撼发展 想要探索生成式人工智能的前沿进展吗?订阅我们的简报,深入解析最新的技术突破、实际应用案例和未来的趋势。与全球数同行一同,从行业内部的深度分析和实用指南中受益。不要错过这个机会,成为AI领…...

基于Django框架的医疗耗材管理系统的设计实现-计算机毕设定制-附项目源码(可白嫖)48999

摘 要 在目前的形势下,科技力量已成为我国的主要竞争力。而在科学技术领域,计算机的使用逐渐达到成熟,无论是从国家到企业再到家庭,计算机都发挥着其不可替代的作用,可以说计算机的可用领域遍及生活、工作的各个方面。…...

:modbus tcp和modbusRTU的区别是什么?)

物联网协议篇(1):modbus tcp和modbusRTU的区别是什么?

Modbus TCP和Modbus RTU是Modbus协议中的两种主要变体,它们在多个方面存在显著的区别。以下是它们之间的主要区别: 1. 物理层和数据传输方式 Modbus TCP (TCP/IP): 使用以太网作为物理层,通过TCP/IP协议进行通信。数据以数据包的形式在TCP连接上传输,具有较高的通信速度和…...

JVM系列 | 对象的消亡——HotSpot的设计细节

HotSpot 的细节实现 文章目录 HotSpot 的细节实现OopMap 与 根节点枚举根节点类型及说明HotSpot中的实现 OopMap 与 安全点安全点介绍如何保证程序在安全点上? 安全区域记忆集与卡表记忆集卡表 写屏障并发的可达性分析(与用户线程)并发可达性…...

)

vue 运行或打包过程报错 JavaScript heap out of memory(内存溢出)

安装 increase-memory-limit npm install increase-memory-limit 运行increase-memory-limit ./node_modules/.bin/increase-memory-limit 运行后会报以下错误: "node --max-old-space-size10240" 不是内部或外部命令,也不是可运行的程序…...

git分支提交方法

先下载最新代码 改动文件覆盖 cp 文件到~/file/ git add添加文件 git commit提交本地 建立分支 git diff .c git status -uno git add git commit git checkout -b issue-lyd git push origin issue-lyd...

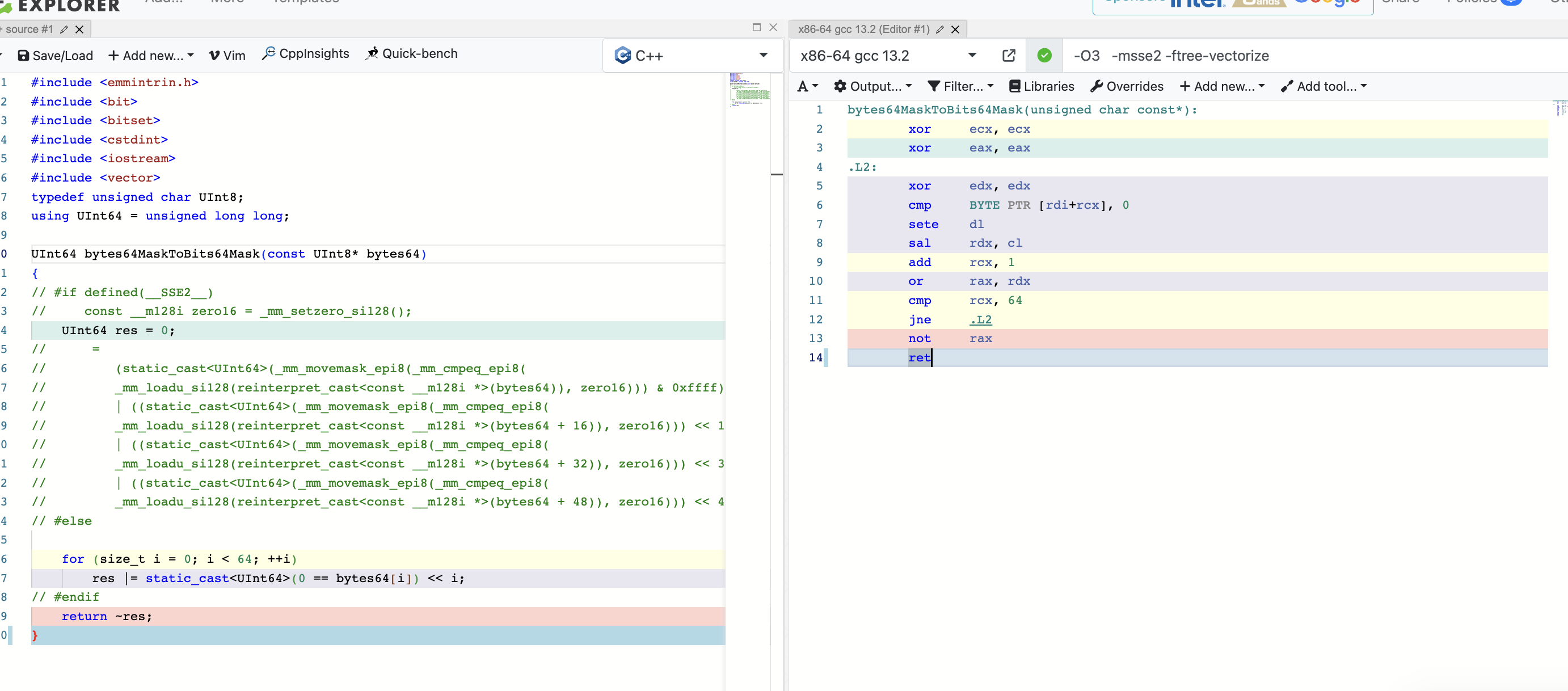

从微架构到向量化--CPU性能优化指北

引入 定位程序性能问题,相信大家都有很多很好的办法,比如用top/uptime观察负载和CPU使用率,用dstat/iostat观察io情况,ptrace/meminfo/vmstat观察内存、上下文切换和软硬中断等等,但是如果具体到CPU问题,我…...

声声入耳,事事如意 爱可声「如意」助听器即将上市!

如意助听器 Charm 爱可声全新系列「如意」助听器即将上市! 此次新品充分考虑了不同听损以及年龄的用户需求, 融合三大强劲性能。 1、多群体覆盖,定制个性化方案 如意助听器针对不同听损程度的听障患者设计了不同款式助听器,贴…...

生物实验室设备文件采集如何才能质量和效率双管齐下?

生物实验室的设备文件采集是实验室运营、科研活动和数据科学实践应用中不可或缺的一环。通过数据采集,实验室可以优化资源配置、提高实验结果的准确性和可靠性、支持科研水平的提升,并确保数据的安全性和可追溯性。因此,实验室应高度重视设备…...

Framework源码整编、单编、烧录过程

目录 一.背景 二.整编方式 二.单编方式 三.烧录 一.背景 源码编译分为整编和单编,整编通常耗时较长,单编则速度很多,如果我们进行一个小的修改想要立马验证的话单编就很合适 二.整编方式 开始执行编译操作,总共三步. 执行source操作source build/envsetup.sh .执行lunc…...

TypeScript类型断言

TypeScript类型断言是TypeScript中一个强大且有用的特性,它允许开发者在编译时明确指定一个值的类型,即使TypeScript无法自动推断出这个类型。类型断言类似于其他编程语言中的类型转换,但它不会改变变量的运行时值,而只是告诉编译…...

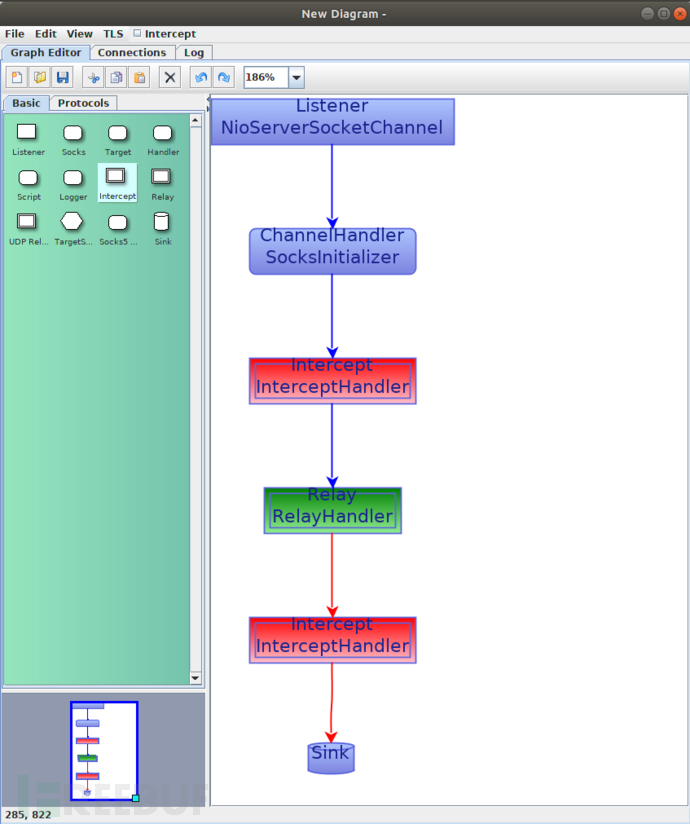

Mallet:一款针对任意协议的安全拦截代理工具

关于Mallet Mallet是一款功能强大的协议安全分析工具,该工具支持针对任意协议创建用于安全审计的拦截代理,该工具本质上与我们所熟悉的拦截Web代理类似,只是通用性更强。 工具运行机制 Mallet建立在Netty框架之上,并且依赖于Net…...

【IEEE出版】第五届大数据、人工智能与软件工程国际研讨会(ICBASE 2024,9月20-22)

第五届大数据、人工智能与软件工程国际研讨会(ICBASE 2024)将于2024年09月20-22日在中国温州隆重举行。 会议主要围绕大数据、人工智能与软件工程等研究领域展开讨论。会议旨在为从事大数据、人工智能与软件工程研究的专家学者、工程技术人员、技术研发人…...

自修室预约小程序的设计

管理员账户功能包括:系统首页,个人中心,学生管理,公告通知管理,自修室管理,座位预约管理,预约取消管理,管理员管理,系统管理 微信端账号功能包括:系统首页&a…...

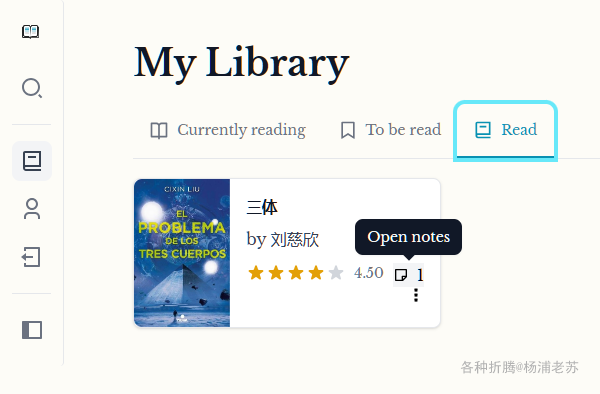

用于跟踪个人图书馆的BookLogr

什么是 BookLogr ? BookLogr 是一款网络应用,旨在帮助您轻松管理个人图书馆。这项自托管服务可确保您完全控制数据,提供安全且私密的方式来跟踪您拥有、阅读或希望阅读的所有书籍。您也可以选择向公众自豪地展示您的图书馆,与您的…...

深入解析JVM垃圾回收机制:Full GC、Minor GC与Major GC

目录 引言垃圾回收的基本概念 什么是垃圾回收GC的分类JVM内存模型 堆内存非堆内存Minor GC 触发条件运行机制对性能的影响...

Windows10点击文件夹右键卡死的解决办法

1、首先同时按下【WinR】打开运行页面,输入命令【regedit】按下回车或者点击确定。 2、打开注册表编辑器后,定位到如下位置“HKEY_CLASSES_ROOT\Directory\Background\Shellex\ContextMenuHandlers”。 3、然后在其中将所有名为“New”的文件或项全部删…...

C# 设计模式之单例模式

总目录 前言 本文是个人基于C#学习设计模式总结的学习笔记,希望对你有用! 1 基本介绍 定义:确保一个类只有一个实例,并提供一个全局访问点。 本质就是保证在整个应用程序的生命周期中,任何一个时刻,单例…...

【组合数学】【Python】【小练习】一、斯特灵近似式求阶乘

一、问题介绍 斯特灵(Stirling)近似式,是数学分析中,用于求阶乘近似值的一个常用公式,其简单的表述形式为: 二、Python实现 使用Python,循环从n1至n98,分别输出n的阶乘值、斯特灵公…...

【IEEE Fellow特邀报告,JPCS独立出版】第四届电子通信与计算机科学技术国际学术会议(ECCST 2024,9月20-22)

2024年第四届电子通信与计算机科学技术国际学术会议将于2024年9月20-22日在中国上海举行。 会议旨在为从电子与通信、网络、人工智能与计算机技术研究的专家学者、工程技术人员、技术研发人员提供一个共享科研成果和前沿技术,了解学术发展趋势,拓宽研究思…...

PPT|230页| 制造集团企业供应链端到端的数字化解决方案:从需求到结算的全链路业务闭环构建

制造业采购供应链管理是企业运营的核心环节,供应链协同管理在供应链上下游企业之间建立紧密的合作关系,通过信息共享、资源整合、业务协同等方式,实现供应链的全面管理和优化,提高供应链的效率和透明度,降低供应链的成…...

UE5 学习系列(三)创建和移动物体

这篇博客是该系列的第三篇,是在之前两篇博客的基础上展开,主要介绍如何在操作界面中创建和拖动物体,这篇博客跟随的视频链接如下: B 站视频:s03-创建和移动物体 如果你不打算开之前的博客并且对UE5 比较熟的话按照以…...

《用户共鸣指数(E)驱动品牌大模型种草:如何抢占大模型搜索结果情感高地》

在注意力分散、内容高度同质化的时代,情感连接已成为品牌破圈的关键通道。我们在服务大量品牌客户的过程中发现,消费者对内容的“有感”程度,正日益成为影响品牌传播效率与转化率的核心变量。在生成式AI驱动的内容生成与推荐环境中࿰…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

多光源(Multiple Lights))

C++.OpenGL (14/64)多光源(Multiple Lights)

多光源(Multiple Lights) 多光源渲染技术概览 #mermaid-svg-3L5e5gGn76TNh7Lq {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-3L5e5gGn76TNh7Lq .error-icon{fill:#552222;}#mermaid-svg-3L5e5gGn76TNh7Lq .erro…...

LangChain知识库管理后端接口:数据库操作详解—— 构建本地知识库系统的基础《二》

这段 Python 代码是一个完整的 知识库数据库操作模块,用于对本地知识库系统中的知识库进行增删改查(CRUD)操作。它基于 SQLAlchemy ORM 框架 和一个自定义的装饰器 with_session 实现数据库会话管理。 📘 一、整体功能概述 该模块…...

站群服务器的应用场景都有哪些?

站群服务器主要是为了多个网站的托管和管理所设计的,可以通过集中管理和高效资源的分配,来支持多个独立的网站同时运行,让每一个网站都可以分配到独立的IP地址,避免出现IP关联的风险,用户还可以通过控制面板进行管理功…...

:工厂方法模式、单例模式和生成器模式)

上位机开发过程中的设计模式体会(1):工厂方法模式、单例模式和生成器模式

简介 在我的 QT/C 开发工作中,合理运用设计模式极大地提高了代码的可维护性和可扩展性。本文将分享我在实际项目中应用的三种创造型模式:工厂方法模式、单例模式和生成器模式。 1. 工厂模式 (Factory Pattern) 应用场景 在我的 QT 项目中曾经有一个需…...

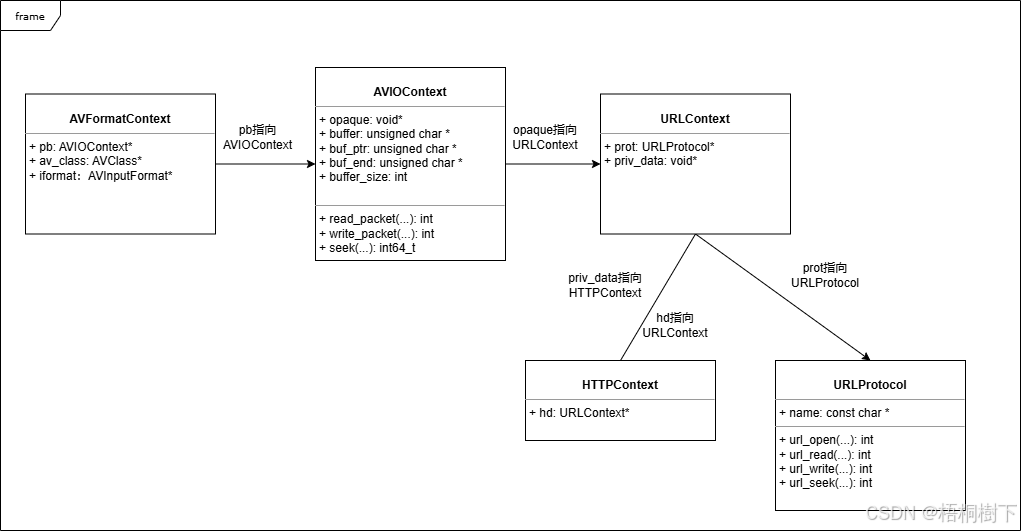

FFmpeg avformat_open_input函数分析

函数内部的总体流程如下: avformat_open_input 精简后的代码如下: int avformat_open_input(AVFormatContext **ps, const char *filename,ff_const59 AVInputFormat *fmt, AVDictionary **options) {AVFormatContext *s *ps;int i, ret 0;AVDictio…...

webpack面试题

面试题:webpack介绍和简单使用 一、webpack(模块化打包工具)1. webpack是把项目当作一个整体,通过给定的一个主文件,webpack将从这个主文件开始找到你项目当中的所有依赖文件,使用loaders来处理它们&#x…...