文本加密工具类-支持MD5、SHA1、SHA256、SHA224、SHA512、SHA384、SHA3、RIPMD160算法

文本加密工具类

- 1.算法简介

- 1.1 MD5

- 1.2 SHA-1

- 1.3 SHA-2(推荐使用)

- 1.4 SHA-3(推荐使用)

- 1.5 RIPEMD-160

- 2.工具类案例

- 2.1POM导入

- 2.2代码编写

- 2.3 输出示例

1.算法简介

1.1 MD5

MD5 (Message-Digest Algorithm 5)

- 描述:MD5 是一种广泛使用的哈希算法,它生成一个 128 位(16 字节)的散列值。

- 用途:最初用于数据完整性检查、密码散列等。

- 安全性:由于已知的安全漏洞,MD5 不再推荐用于安全性要求高的场景,例如密码存储。但仍然用于某些非安全相关的情景,如数据校验。

1.2 SHA-1

SHA-1 (Secure Hash Algorithm 1)

- 描述:SHA-1 生成一个 160 位(20 字节)的散列值。

- 用途:广泛应用于数字签名标准(Digital Signature Standard, DSS)以及其他需要数据完整性的场合。

- 安全性:由于存在碰撞攻击的风险,SHA-1 已不再被认为是安全的,特别是在密码学安全方面。

1.3 SHA-2(推荐使用)

SHA-2 (Secure Hash Algorithm 2)

- 描述:SHA-2 是一组散列函数,包括 SHA-224、SHA-256、SHA-384 和 SHA-512,分别生成 224、256、384 和 512 位的散列值。

- 用途:用于密码存储、数字签名、安全协议等。

- 安全性:SHA-2 被认为是目前比较安全的散列算法之一,尤其是 SHA-256 和 SHA-512,在大多数安全应用中被广泛推荐使用。

1.4 SHA-3(推荐使用)

SHA-3 (Keccak)

- 描述:SHA-3 是 NIST 于 2012 年公布的一种新的哈希函数标准,基于 Keccak 算法,提供了多种输出长度(224、256、384 和 512 位)。

- 用途:SHA-3 被设计用于替代 SHA-2,提供更高的安全性保证。

- 安全性:SHA-3 被认为是非常安全的,适用于各种密码学安全场景。

1.5 RIPEMD-160

RIPEMD-160 (RACE Integrity Primitives Evaluation Message Digest)

- 描述:RIPEMD-160 生成一个 160 位(20 字节)的散列值。

- 用途:常用于比特币等加密货币中,用于地址生成。

- 安全性:虽然 RIPEMD-160 在加密货币领域被广泛应用,但在其他领域,特别是需要高度安全性的场合,它的使用较少

2.工具类案例

2.1POM导入

<dependency><groupId>org.bouncycastle</groupId><artifactId>bcprov-jdk15on</artifactId><version>1.70</version></dependency><dependency><groupId>org.bouncycastle</groupId><artifactId>bcpkix-jdk15on</artifactId><version>1.70</version></dependency><dependency><groupId>com.google.guava</groupId><artifactId>guava</artifactId><version>33.2.1-jre</version></dependency>

2.2代码编写

package cn.zhangsan.tools.enums;/*** @ClassName Algorithm* @Description TODO* @Author ZhangSan_Plus* @Date 2024/7/29 20:45* @Version 1.0**/

public enum Algorithm {MD5, SHA1, SHA256, SHA512, RIPEMD160, SHA224, SHA384, SHA3;

}package cn.zhangsan.tools.utils;import cn.zhangsan.tools.enums.Algorithm;

import com.google.common.collect.Maps;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import org.bouncycastle.util.encoders.Hex;import java.net.MalformedURLException;

import java.net.URL;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

import java.security.NoSuchProviderException;

import java.security.Security;

import java.util.Base64;

import java.util.Map;/*** @ClassName HashGeneratorUtils* @Description TODO* @Author ZhangSan_Plus* @Date 2024/7/29 20:04* @Version 1.0**/

public class HashGeneratorUtils {static Map<Object, String> map = Maps.newLinkedHashMap();static {Security.addProvider(new BouncyCastleProvider());}public static void main(String[] args) {String input = "张三";try {Map<Object, String> hashText = getHashText(input, 4);hashText.forEach((k, v) -> System.out.println(k + ":" + v));} catch (NoSuchAlgorithmException e) {throw new RuntimeException(e);}}public static String extractDomain(String urlString) {try {URL url = new URL(urlString);return url.getHost();} catch (MalformedURLException e) {e.printStackTrace();return null;}}private static Map<Object, String> getHashText(String text, int digest) throws NoSuchAlgorithmException {map.put(Algorithm.MD5, encryption(md5(text), digest));map.put(Algorithm.SHA1, encryption(sha1(text), digest));map.put(Algorithm.SHA256, encryption(sha224(text), digest));map.put(Algorithm.SHA224, encryption(sha256(text), digest));map.put(Algorithm.SHA512, encryption(sha384(text), digest));map.put(Algorithm.SHA384, encryption(sha512(text), digest));map.put(Algorithm.SHA3, encryption(sha3_256(text), digest));map.put(Algorithm.RIPEMD160, encryption(ripemd160(text), digest));return map;}private static byte[] md5(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("MD5");return digest.digest(input.getBytes());}private static byte[] sha1(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("SHA-1");return digest.digest(input.getBytes());}private static byte[] sha224(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("SHA-224");return digest.digest(input.getBytes());}private static byte[] sha256(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("SHA-256");return digest.digest(input.getBytes());}private static byte[] sha384(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("SHA-384");return digest.digest(input.getBytes());}private static byte[] sha512(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("SHA-512");return digest.digest(input.getBytes());}private static byte[] sha3_256(String input) throws NoSuchAlgorithmException {MessageDigest digest = null;try {digest = MessageDigest.getInstance("SHA3-256", "BC");} catch (NoSuchProviderException e) {throw new RuntimeException(e);}return digest.digest(input.getBytes());}private static byte[] ripemd160(String input) throws NoSuchAlgorithmException {MessageDigest digest = MessageDigest.getInstance("RIPEMD160");return digest.digest(input.getBytes());}private static String toHexString(byte[] bytes) {return Hex.toHexString(bytes);}private static String toBase64(byte[] bytes) {return Base64.getEncoder().encodeToString(bytes);}private static String toBase64Url(byte[] bytes) {return Base64.getUrlEncoder().withoutPadding().encodeToString(bytes);}private static String toBinary(byte[] bytes) {StringBuilder binaryString = new StringBuilder();for (byte b : bytes) {for (int i = 7; i >= 0; i--) {binaryString.append(((b >> i) & 1) == 1 ? '1' : '0');}binaryString.append("");}return binaryString.toString().trim();}private static String encryption(byte[] bytes, int encoding) {switch (encoding) {case 1:return toHexString(bytes);case 2:return toBinary(bytes);case 3:return toBase64(bytes);case 4:return toBase64Url(bytes);default:return "";}}

}2.3 输出示例

相关文章:

文本加密工具类-支持MD5、SHA1、SHA256、SHA224、SHA512、SHA384、SHA3、RIPMD160算法

文本加密工具类 1.算法简介1.1 MD51.2 SHA-11.3 SHA-2(推荐使用)1.4 SHA-3(推荐使用)1.5 RIPEMD-160 2.工具类案例2.1POM导入2.2代码编写2.3 输出示例 1.算法简介 1.1 MD5 MD5 (Message-Digest Algorithm 5) 描述:M…...

LVS集群中的负载均衡技术

目录 一、LVS技术原理 二、NAT模式原理及部署方法 1、工作原理 2、部署方法 1、网络配置 2、软件安装与启用 3、测试 三、DR模式原理及部署方法 1、工作原理 2、部署方法 1、网络配置 2、解决vip响应问题 3、测试 四、ipvsadm命令及参数 1、管理集群服务&#x…...

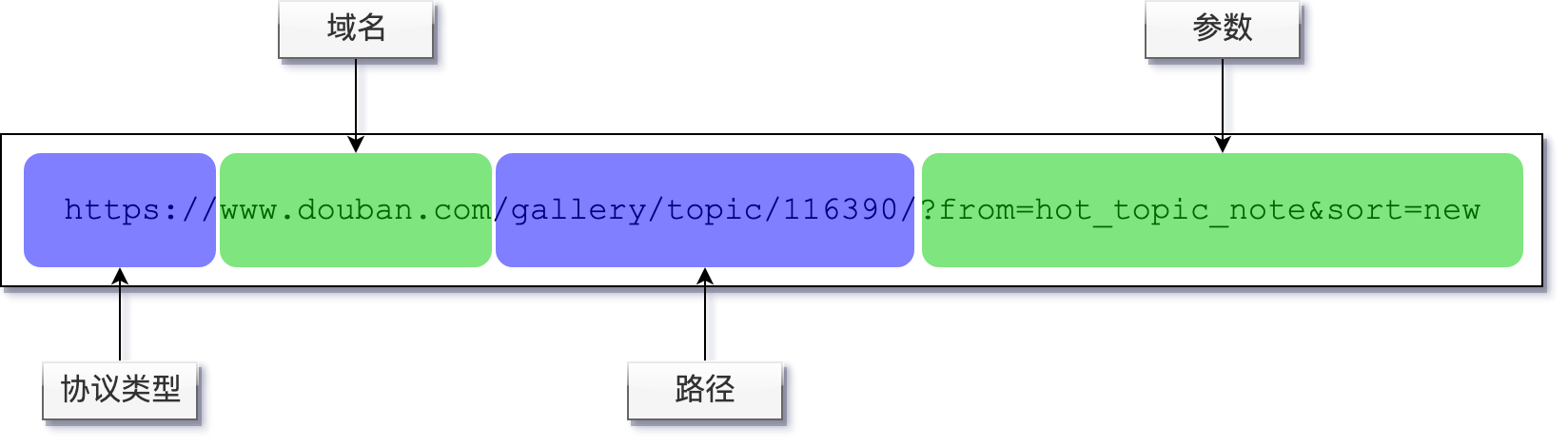

Java网络编程——HTTP协议原理

协议 我们在网上冲浪时,会在浏览器地址栏输入一个网址,然后就能打开网页了。比如,输入 https://www.douban.com/就可以访问到豆瓣的主页: 那么大家是否好奇:https 是什么意思,作用又是什么呢?…...

java之多线程篇

一、基本概念 1.什么是线程? 线程就是,操作系统能够进行运算调度的最小单位。它被包含在进程之中,是进程中的实际运作单位。简单理解就是:应用软件中互相独立,可以同时运行的功能 2.什么是多线程? 有了多线…...

【深度学习】TTS,CosyVoice,训练脚本解析

https://github.com/FunAudioLLM/CosyVoice/blob/main/examples/libritts/cosyvoice/run.sh Bash 脚本是一个语音合成(TTS)训练和推理的完整流水线。让我们逐步解析这个脚本的各个部分。 初始化部分 #!/bin/bash # Copyright 2024 Alibaba Inc. All Rights Reserved. . ./…...

《Unity3D网络游戏实战》学习与实践

纸上得来终觉浅,绝知此事要躬行~ Echo 网络上的两个程序通过一个双向的通信连接实现数据交换,这个连接的一端称为一个Socket “端口”是英文port的意译,是设备与外界通信交流的出口。每台计算机可以分配0到65535共65536个端口 每一条Sock…...

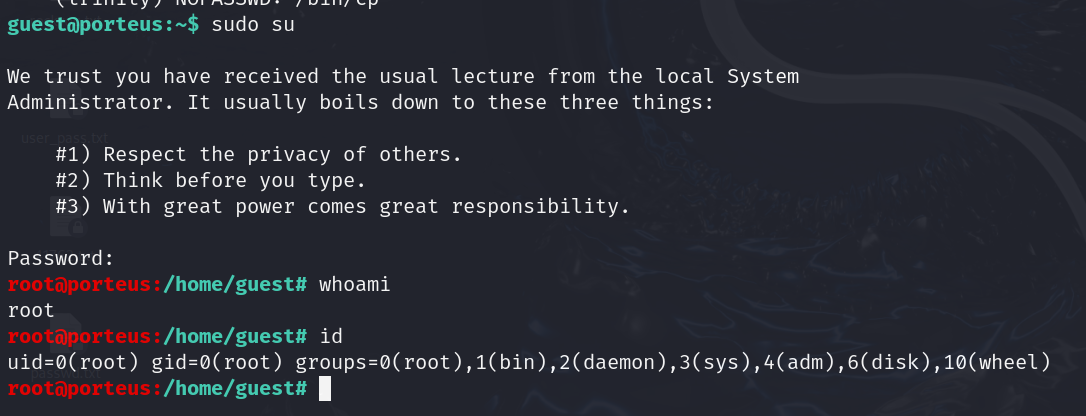

Machine_Matrix打靶渗透【附代码】(权限提升)

靶机下载地址: https%3A%2F%2Fdownload.vulnhub.com%2Fmatrix%2FMachine_Matrix.zip 1. 主机发现端口扫描目录扫描敏感信息获取 1.1. 主机发现 nmap -sn 192.168.7.0/24|grep -B 2 08:00:27:D9:36:81 1.2. 端口扫描 nmap -p- 192.168.7.155 1.3. 目录扫描 dir…...

代码随想录算法训练营Day22 | Leetcode 77 组合 Leetcode 216 组合总和Ⅲ Leetcode17 电话号码的字母组合

前言 回溯算法中递归的逻辑不重要,只要掌握回溯的模板以及将问题转化为树形图,整个问题就很好解决了,比二叉树简单。 Leetcode 77 组合 题目链接:77. 组合 - 力扣(LeetCode) 代码随想录题解:…...

【微信小程序实战教程】之微信小程序中的 JavaScript

微信小程序中的 JavaScript 微信小程序的业务逻辑都是通过JavaScript语言来实现的,本章我们将详细的讲解JavaScript的基本概念,以及在小程序中如何使用JavaScript语言。JavaScript是一种轻量的、解释型的、面向对象的头等函数语言,是一种动态…...

)

K-近邻算法(一)

一、 K- 近邻算法 (KNN) 概念 1.1 K- 近邻算法 (KNN) 概念 K Nearest Neighbor 算法⼜叫 KNN 算法,这个算法是机器学习⾥⾯⼀个⽐较经典的算法, 总体来说 KNN 算法是相对⽐ 较容易理解的算法 定义 : 如果⼀个样本在特征空间中的k 个最相似 ( 即特征空间…...

从零开始之AI视频制作篇

从零开始之AI视频制作篇 文章目录 从零开始之AI视频制作篇前言一、工具列表二、成片展示三、制作流程1、获取图片素材2、图片生成视频2.1 Runway操作流程 3、文本生成语音3.1 Fish Audio操作流程 4、视频剪辑4.1 音频素材4.2 字幕生成 四、Runway提示词参考:参考 前…...

Java之TCP编程综合案例

1.反转案例 搭建一个TCP客户端,从键盘录入整行数据(遇到quit结束录入)然后发送给服务器,再接收服务器返回的数据并输出。 package com.briup.chap12;public class Test064_ReversalClient {public static void main(String[] ar…...

【数据分析---Pandas实战指南:精通数据查询、增删改操作与高效索引和列名操作管理】

前言: 💞💞大家好,我是书生♡,本阶段和大家一起分享和探索数据分析,本篇文章主要讲述了:数据查询操作,数据增删改操作,索引和列名操作等等。欢迎大家一起探索讨论&#x…...

Spring Cloud全解析:注册中心之Eureka服务获取和服务续约

服务获取和服务续约 eureka客户端通过定时任务的方式进行服务获取和服务续约,在com.netflix.discovery.DiscoveryClient类中,启动了两个定时任务来进行处理 private void initScheduledTasks() {// 是否需要拉取if (clientConfig.shouldFetchRegistry(…...

三相整流电路交流侧谐波仿真分析及计算

一、三相桥式全控整流电路和功率因数测量电路SIMULINK 模型 如图4-1,根据高频焊机的主电路机构和工作原理,可将高频焊机三相整流部分等效为阻感负载的三相桥式全控整流电路模型,其由三相交流电压源、三相晶闸管整流桥、同步六脉冲触发器和阻感…...

了解Java中的反射,带你如何使用反射

反射的定义 反射(Reflection)是Java的一种强大机制,它允许程序在运行时动态地查询和操作类的属性和方法。通过反射,Java程序可以获取类的信息,比如类的名称、方法、字段,以及可以动态地创建对象、调用方法…...

【c++】基础知识——快速入门c++

🌟🌟作者主页:ephemerals__ 🌟🌟所属专栏:C 目录 前言 一、手搓一个Hello World 二、命名空间namespace 1.命名空间的定义 2.命名空间的使用 3.命名空间补充知识 三、c中的输入和输出 四、缺省参…...

AI学习记录 - 自注意力机制的计算流程图

过段时间解释一下,为啥这样子计算,研究这个自注意力花了不少时间,网上很多讲概念,但是没有具体的流程图和计算方式总结…...

JavaScript快速入门,满满干货总结,快速掌握JS语法,DOM,BOM,事件

目录 一. JavaScript、HTML、CSS简介 1.1 HTML简介和举例说明 1.2 CSS简介和举例说明 1.3 JavaScript 简介和举例说明 二. JavaScript 基本语法 2.1 变量类型和定义方式 2.2 逻辑运算符,比较运算符 2.3 流程控制,if,if...else...&…...

【C++】C++入门基础【类与对象】

目录 1.类 1.1类的定义 1.2struct 与 class对比 2.访问限定符 3. 类域 4.实例化 5.存储大小----内存对齐 6.this指针 1.类 1.1类的定义 class作为类的关键字,后面跟的是类的名字,如Stack,{}中的为类的主体,类定义结束时…...

XCTF-web-easyupload

试了试php,php7,pht,phtml等,都没有用 尝试.user.ini 抓包修改将.user.ini修改为jpg图片 在上传一个123.jpg 用蚁剑连接,得到flag...

多模态2025:技术路线“神仙打架”,视频生成冲上云霄

文|魏琳华 编|王一粟 一场大会,聚集了中国多模态大模型的“半壁江山”。 智源大会2025为期两天的论坛中,汇集了学界、创业公司和大厂等三方的热门选手,关于多模态的集中讨论达到了前所未有的热度。其中,…...

iOS 26 携众系统重磅更新,但“苹果智能”仍与国行无缘

美国西海岸的夏天,再次被苹果点燃。一年一度的全球开发者大会 WWDC25 如期而至,这不仅是开发者的盛宴,更是全球数亿苹果用户翘首以盼的科技春晚。今年,苹果依旧为我们带来了全家桶式的系统更新,包括 iOS 26、iPadOS 26…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

【HarmonyOS 5.0】DevEco Testing:鸿蒙应用质量保障的终极武器

——全方位测试解决方案与代码实战 一、工具定位与核心能力 DevEco Testing是HarmonyOS官方推出的一体化测试平台,覆盖应用全生命周期测试需求,主要提供五大核心能力: 测试类型检测目标关键指标功能体验基…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

电脑插入多块移动硬盘后经常出现卡顿和蓝屏

当电脑在插入多块移动硬盘后频繁出现卡顿和蓝屏问题时,可能涉及硬件资源冲突、驱动兼容性、供电不足或系统设置等多方面原因。以下是逐步排查和解决方案: 1. 检查电源供电问题 问题原因:多块移动硬盘同时运行可能导致USB接口供电不足&#x…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

五年级数学知识边界总结思考-下册

目录 一、背景二、过程1.观察物体小学五年级下册“观察物体”知识点详解:由来、作用与意义**一、知识点核心内容****二、知识点的由来:从生活实践到数学抽象****三、知识的作用:解决实际问题的工具****四、学习的意义:培养核心素养…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...