信创安全 | 新一代内网安全方案—零信任沙盒

在当今数字化时代,访问安全和数据安全成为企业面临的重要挑战。传统的边界防御已经无法满足日益复杂的内网办公环境,层出不穷的攻击手段已经让市场单一的防御手段黔驴技穷。当企业面临越来越复杂的网络威胁和数据泄密风险时,更需要一种综合的、高效的、牢固的解决方案来进行访问可控制和数据保护。因此,结合零信任和SDC沙盒的内网安全的双保险解决方案成为了访问控制和保护机密数据的重要手段。

什么是零信任?

零信任(Zero Trust)是一种网络安全的理念和策略,强调在网络环境中不信任任何用户或设备,并要求对每个访问请求进行验证和授权,而不仅仅依赖于传统的边界防御措施。传统的网络安全模型通常是基于信任的,即内部网络被视为相对可信的,而外部网络被视为不可信的。然而,随着网络攻击的不断演变和内部威胁的增加,传统的信任模型变得不再可靠。零信任的理念认为,无论是内部用户还是外部用户,都应该被视为潜在的威胁,并且需要经过身份验证和授权才能访问网络资源。

在零信任模型中,访问控制是基于多个因素进行的,包括身份验证、设备健康状况、访问上下文等。用户和设备需要通过身份验证,并且只能访问其所需的特定资源,而不是被赋予广泛的访问权限。零信任的目标是提高网络安全性,减少潜在的攻击面,并提供更细粒度的访问控制。它强调了网络安全的全面性和持续性,不仅仅依赖于边界防御措施,而是将安全性融入到每一层网络和每一个访问请求中。

什么是SDC沙盒?互联网早期的沙盒(sandbox)又译为沙箱,意为在计算机安全领域中构建一种安全机制,为运行中的程序提供的隔离环境。通常是作为一些来源不可信、具破坏力或无法判定程序意图的程序提供实验之用。苏州深信达根据其特性,研发了一种更加纵深,新型的数据安全沙盒(safe date cage),简称SDC沙盒。深信达SDC沙盒数据防泄密系统,是专门针对敏感数据防泄密的保护系统,尤其是对研发型企业数据防泄密保护。实现对数据的代码级保护,且不影响工作效率,不影响正常使用。所有敏感数据都自动加密并配合多种管控机制,从而得到有效的范围控制,防止泄密。经过15年用户市场磨砺,现已成为非常具有核心竞争力的数据防泄密软件,尤其是在源代码防泄密领域,市场占有遥遥领先。

SDC沙盒目前支持的操作系统非常全面:SDC服务端支持window server 2008/2012/2016/2019;SDC机密服务器支持windows server2008/2012/2016/2019/麒麟/统信/常用linux系统;SDC客户端支持windows 7/8/10/11 32/64位;麒麟/统信/常用linux系统;支持真机Windows+虚拟机(任何操作系统)模式。

解决方案

通过零信任控制实现用户身份、访问安全 通过零信任的访问控制机制,对用户和设备进行身份验证和授权,并根据访问上下文和行为分析等因素进行动态访问决策。这种细粒度的访问控制可以防止未经授权的访问和横向移动攻击。

通过SDC沙盒实现内网数据防泄露、代码防泄露。在内网PC端部署SDC沙盒加密工作环境,并将所有涉密数据放到沙盒内,实现数据的代码级保护和多种管控机制。数据在沙盒中任意使用,透明加密,工作效率不受任何影响,配合访问权限控制、审计日志记录等功能,有效防止数据泄密和未经授权访问。

将零信任与SDC沙盒集成,组建零信任沙盒环境。零信任沙盒等同于在用户的工作环境基础上构建一个双保险的安全工作环境。用户在访问系统时需要通过零信任的验证和授权,同时,敏感数据也受到SDC沙盒的保护,确保数据的安全性和完整性。零信任沙盒可以实现细粒度的访问控制和数据防泄密,提升整体的安全性,降低数据泄密和未经授权访问的风险。

零信任沙盒适用范围

企业用户 企业通常拥有大量敏感数据,如客户信息、财务数据等。对于这些用户,零信任沙盒解决方案可以提供细粒度的访问控制和数据防泄密功能,保护企业的敏感数据不被未经授权的人员访问和泄露。

政府机构 政府机构处理大量敏感信息,包括国家安全、公民数据等。零信任沙盒解决方案可以帮助政府机构加强对敏感数据的保护,防止数据泄露和未经授权访问,确保国家安全和公民隐私。

医疗机构 医疗机构处理包含病人健康记录在内的敏感医疗数据。零信任沙盒解决方案可以确保只有授权的医疗专业人员可以访问和处理这些数据,防止数据泄露和患者隐私的侵犯。

金融机构 金融机构处理大量涉及财务和客户的敏感数据。零信任沙盒解决方案可以提供强大的访问控制和数据防泄密功能,保护金融数据的安全性,防止未经授权的访问和数据泄露。

总结

零信任与SDC沙盒本是两个不同安全领域的产品,面向需求也不同。但通过将这两项技术集成,便成为了一项新的内网安全创新技术。零信任沙盒通过细粒度的访问控制、数据保护、监控,有效减少安全漏洞,并提供了全面的可见性和审计能力,使企业能及时发现和应对潜在威胁。这种方案改变了传统的信任模式,将安全重点放在每个用户和每个数据请求上,提供了更高级的数据安全保护,确保企业内网安全和机密数据均可获得最大程度的保护。

相关文章:

信创安全 | 新一代内网安全方案—零信任沙盒

在当今数字化时代,访问安全和数据安全成为企业面临的重要挑战。传统的边界防御已经无法满足日益复杂的内网办公环境,层出不穷的攻击手段已经让市场单一的防御手段黔驴技穷。当企业面临越来越复杂的网络威胁和数据泄密风险时,更需要一种综合的…...

)

Redis的回收策略(淘汰策略)

volatile-lru :从已设置过期时间的数据集( server.db[i].expires )中挑选最近最少使用的数据淘汰 volatile-ttl : 从已设置过期时间的数据集( server.db[i].expires ) 中挑选将要过期的数据淘汰 volatile…...

Electron-builder 打包

项目比较简单,仅使用了 Electron 原生js 安装 electron-builder npm install electron-builder --dev配置 package.json 中的打包命令 {"script":{// ..."dev": "electron .","pack": "electron-builder"} }添…...

笔试练习day3

目录 BC149 简写单词题目解析代码 dd爱框框题目解析解析代码方法一暴力解法方法二同向双指针(滑动窗口) 除2!题目解析解法模拟贪心堆 感谢各位大佬对我的支持,如果我的文章对你有用,欢迎点击以下链接 🐒🐒🐒 个人主页 🥸…...

企业想要将大模型技术应用到企业管理中需具备什么条件?

#企业 #企业管理 #大模型 企业想要将大模型技术应用到企业管理中,需要考虑以下几个关键条件: 1.明确的需求定位:企业应首先诊断自身的业务场景、数据、算法、基础设施预算以及战略等能力,明确大模型能够为企业带来的具体赋…...

go 事件机制(观察者设计模式)

背景: 公司目前有个业务,收到数据后,要分发给所有的客户端或者是业务模块,类似消息通知这样的需求,自然而然就想到了事件,观察者比较简单就自己实现以下,确保最小功能使用支持即可,其…...

RISC-V竞赛|第二届 RISC-V 软件移植及优化锦标赛报名正式开始!

目录 赛事背景 赛道方向 适配夺旗赛 优化竞速赛 比赛赛题(总奖金池8万元!) 🔥竞速赛 - OceanBase 移植与优化 比赛赛程(暂定) 赛事说明 「赛事背景」 为了推动 RISC-V 软件生态更快地发展࿰…...

【VTK】ubuntu手动编译VTK9.3 Generating qmltypes file 失败

环境 硬件:Jetson Xavier NX 套件 系统:Ubuntu 20.04 软件 :QT5.15.6 解决 0、问题 最近在Jetson Xavier NX 套件上编译VTK库,因为想要配合QQuick使用,所以cmake配置时勾选了VTK_MODULE_ENABLE_VTK_GUISupportQtQu…...

学习java的日子 Day64 学生管理系统 web2.0 web版本

MVC设计模式 概念 - 代码的分层 MVC:项目分层的思想 字母表示层理解MModle模型层业务的具体实现VView视图层展示数据CController控制器层控制业务流程(跳转) 1.细化理解层数 Controller:控制器层,用于存放Servlet&…...

【第14章】Spring Cloud之Gateway路由断言(IP黑名单)

文章目录 前言一、内置路由断言1. 案例(Weight)2. 更多断言 二、自定义路由断言1. 黑名单断言2. 全局异常处理3. 应用配置4. 单元测试 总结 前言 Spring Cloud Gateway可以让我们根据请求内容精确匹配到对应路由服务,官方已经内置了很多路由断言,我们也…...

3、pnpm yarn npm

项目里实际上就只有这些依赖 node module 里却有很多的包 原因: 比如说vue,vue内部有依赖了其余的包。工具又依赖了别的依赖 造成的问题:我可以直接去用这个包,但是这个包在package.json中却没有看到-----幽灵依赖 那如果说别…...

❄️5. Kubernetes核心资源之名称空间和Pod实战

**什么是名称空间Namespace: ** Namespace是k8s系统中的一种非常重要资源,它的主要作用是用来实现多套环境的资源隔离或者多用户的资源隔离。默认情况下,k8s集群中的所有的Pod都是可以相互访问的。但是在实际中,可能不想让两个Pod之间进行互…...

锂电池充电板电路设计

写这篇文章的目的主要是个人经验的总结,希望能给开发者们提供一种锂电池充电电路以及电源显示的电路思路。接下来从以下几个方面讲述电路。 设计这款电路的初衷是想用一块硬币大小的锂电池作为供电电源(3.5V-4.2V),降压供给3.3V电…...

工业互联网产教融合实训基地解决方案

一、引言 随着“中国制造2025”战略的深入实施与全球工业4.0浪潮的兴起,工业互联网作为新一代信息技术与制造业深度融合的产物,正引领着制造业向智能化、网络化、服务化转型。为培养适应未来工业发展需求的高素质技术技能人才,构建工业互联网…...

高效批量提取PPT幻灯片中图片的方法

处理包含大量图片的PPT(PowerPoint)幻灯片已成为许多专业人士的日常任务之一。然而,手动从每张幻灯片中逐一提取图片不仅耗时耗力,还容易出错。为了提升工作效率,减少重复劳动,探索并实现一种高效批量提取P…...

怎么在 React Native 应用中处理深度链接?

深度链接是一种技术,其中给定的 URL 或资源用于在移动设备上打开特定页面或屏幕。因此,深度链接可以引导用户到应用程序内的特定屏幕,而不仅仅是启动移动设备上的应用程序,从而提供更好的用户体验。这个特定的屏幕可能位于一系列层…...

el-table自动滚动到最底部

我的需求是这样的,因为我的表格是动态的,可以手动新增行,固定表头,而且需要一屏显示,为了方便用户就需要再新增的时候表格自动向上滚动。 差了官方文档后发现有一个属性可以支持 这个属性正是自己需要的,所…...

小白零基础学数学建模系列-引言与课程目录

目录 引言一、我们的专辑包含哪些内容?第一周:数学建模基础与工具第二周:高级数学建模技巧与应用第三周:机器学习基础与数据处理第四周:监督学习与无监督学习算法第五周:神经网络 二、学完本专辑能收获到什…...

)

Integer类型比较是 == 还是equals()

在Java编程中,判断两个Integer对象是否相等时,我们经常遇到使用和equals()方法的选择问题。这两个操作符和方法在判断对象相等性时有所不同,理解它们的区别对于编写健壮的代码至关重要。 使用判断Integer相等性 在Java中,操作符…...

七夕情人节送什么礼物?看完这篇你就知道了

在这个充满爱意的时刻,送上一份精心挑选的礼物,不仅能表达你的爱意,更能加深彼此之间的情感联系。然而,选择一份合适的情人节礼物并非易事,因为每个人都有其独特的需求和喜好。如果你还在为情人节送什么礼物而纠结&…...

接口测试中缓存处理策略

在接口测试中,缓存处理策略是一个关键环节,直接影响测试结果的准确性和可靠性。合理的缓存处理策略能够确保测试环境的一致性,避免因缓存数据导致的测试偏差。以下是接口测试中常见的缓存处理策略及其详细说明: 一、缓存处理的核…...

铭豹扩展坞 USB转网口 突然无法识别解决方法

当 USB 转网口扩展坞在一台笔记本上无法识别,但在其他电脑上正常工作时,问题通常出在笔记本自身或其与扩展坞的兼容性上。以下是系统化的定位思路和排查步骤,帮助你快速找到故障原因: 背景: 一个M-pard(铭豹)扩展坞的网卡突然无法识别了,扩展出来的三个USB接口正常。…...

)

Spring Boot 实现流式响应(兼容 2.7.x)

在实际开发中,我们可能会遇到一些流式数据处理的场景,比如接收来自上游接口的 Server-Sent Events(SSE) 或 流式 JSON 内容,并将其原样中转给前端页面或客户端。这种情况下,传统的 RestTemplate 缓存机制会…...

Day131 | 灵神 | 回溯算法 | 子集型 子集

Day131 | 灵神 | 回溯算法 | 子集型 子集 78.子集 78. 子集 - 力扣(LeetCode) 思路: 笔者写过很多次这道题了,不想写题解了,大家看灵神讲解吧 回溯算法套路①子集型回溯【基础算法精讲 14】_哔哩哔哩_bilibili 完…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一)

宇树机器人多姿态起立控制强化学习框架论文解析 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一) 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化…...

《基于Apache Flink的流处理》笔记

思维导图 1-3 章 4-7章 8-11 章 参考资料 源码: https://github.com/streaming-with-flink 博客 https://flink.apache.org/bloghttps://www.ververica.com/blog 聚会及会议 https://flink-forward.orghttps://www.meetup.com/topics/apache-flink https://n…...

前端开发面试题总结-JavaScript篇(一)

文章目录 JavaScript高频问答一、作用域与闭包1.什么是闭包(Closure)?闭包有什么应用场景和潜在问题?2.解释 JavaScript 的作用域链(Scope Chain) 二、原型与继承3.原型链是什么?如何实现继承&a…...

爬虫基础学习day2

# 爬虫设计领域 工商:企查查、天眼查短视频:抖音、快手、西瓜 ---> 飞瓜电商:京东、淘宝、聚美优品、亚马逊 ---> 分析店铺经营决策标题、排名航空:抓取所有航空公司价格 ---> 去哪儿自媒体:采集自媒体数据进…...

代码随想录刷题day30

1、零钱兑换II 给你一个整数数组 coins 表示不同面额的硬币,另给一个整数 amount 表示总金额。 请你计算并返回可以凑成总金额的硬币组合数。如果任何硬币组合都无法凑出总金额,返回 0 。 假设每一种面额的硬币有无限个。 题目数据保证结果符合 32 位带…...

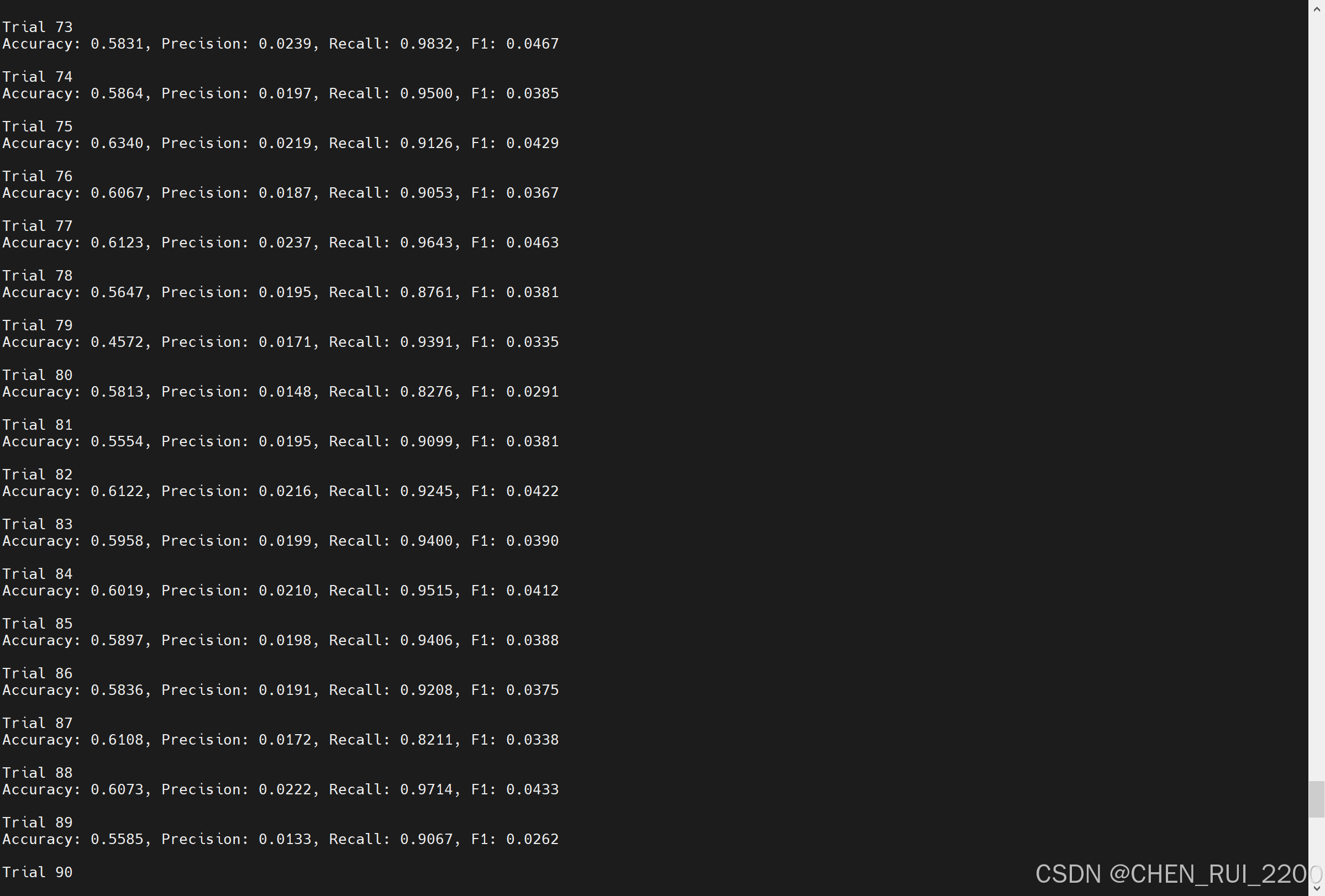

逻辑回归暴力训练预测金融欺诈

简述 「使用逻辑回归暴力预测金融欺诈,并不断增加特征维度持续测试」的做法,体现了一种逐步建模与迭代验证的实验思路,在金融欺诈检测中非常有价值,本文作为一篇回顾性记录了早年间公司给某行做反欺诈预测用到的技术和思路。百度…...