数据库系统 第18节 数据库安全

数据库安全是确保数据库管理系统(DBMS)中存储的数据的保密性、完整性和可用性的过程。以下是一些关键的数据库安全措施:

-

用户身份验证(Authentication):

- 这是确定用户或系统是否有权访问数据库的第一步。通常涉及用户名和密码,有时还包括多因素认证。

-

访问控制(Access Control):

- 一旦用户通过身份验证,访问控制机制确保他们只能访问授权的数据。这可以通过角色基础的访问控制(RBAC)或基于属性的访问控制(ABAC)来实现。

-

加密(Encryption):

- 数据加密可以在数据存储和传输过程中保护数据不被未授权访问。有多种加密方法,包括透明数据加密(TDE)和应用层加密。

-

审计跟踪(Auditing):

- 审计是记录和审查数据库活动的过程,以确保所有访问和更改都是经过授权的。这有助于检测和防止潜在的安全威胁。

-

数据备份和恢复(Backup and Recovery):

- 定期备份数据并在需要时能够恢复数据是数据库安全的关键部分。这有助于防止数据丢失和灾难恢复。

-

防火墙和入侵检测系统(Firewalls and Intrusion Detection Systems, IDS):

- 防火墙用于监控和控制进出数据库服务器的流量。IDS用于检测和响应潜在的恶意活动。

-

定期更新和补丁管理(Regular Updates and Patch Management):

- 定期更新数据库软件和操作系统可以修复已知的安全漏洞,减少被攻击的风险。

-

最小权限原则(Principle of Least Privilege):

- 用户和应用程序应该只被授予完成其功能所必需的最小权限,这有助于减少潜在的安全风险。

-

安全配置(Secure Configuration):

- 确保数据库和相关应用程序的配置符合安全最佳实践,例如禁用不必要的服务和端口。

-

应用程序安全(Application Security):

- 应用程序与数据库交互时需要安全编码实践,以防止SQL注入等攻击。

-

物理安全(Physical Security):

- 数据库服务器的物理位置应该是安全的,以防止未经授权的物理访问。

-

数据脱敏(Data Masking):

- 在开发或测试环境中使用脱敏数据,以防止敏感信息泄露。

-

安全策略和培训(Security Policies and Training):

- 制定明确的安全政策,并为员工提供安全意识培训,以确保他们了解如何安全地处理数据。

数据库安全是一个持续的过程,需要定期评估和更新安全措施以应对不断变化的威胁。通过实施这些措施,组织可以保护其数据资产免受各种安全风险的影响。

-

数据库活动监控(Database Activity Monitoring, DAM):

- 这是一种高级的监控技术,可以实时跟踪和分析数据库活动,以快速识别和响应可疑行为。

-

数据分类(Data Classification):

- 对数据进行分类,根据其敏感性级别采取不同的保护措施。这有助于确保最重要的数据得到最严格的保护。

-

安全信息和事件管理(Security Information and Event Management, SIEM):

- SIEM系统可以收集、分析和关联来自整个IT基础设施的安全数据和事件,帮助识别和响应安全威胁。

-

网络隔离和分段(Network Isolation and Segmentation):

- 将数据库服务器与其他网络区域隔离开来,可以减少潜在的攻击面,并限制安全漏洞的影响范围。

-

虚拟专用网络(Virtual Private Networks, VPNs):

- 使用VPN可以为远程访问数据库提供安全的连接,确保数据传输的加密和安全。

-

安全测试(Security Testing):

- 定期进行安全测试,包括渗透测试和漏洞扫描,以识别和修复安全漏洞。

-

数据丢失预防(Data Loss Prevention, DLP):

- DLP策略和技术用于识别、监控和保护敏感数据,防止数据泄露。

-

供应链安全(Supply Chain Security):

- 确保数据库系统和应用程序的供应链是安全的,以防止恶意软件或漏洞通过第三方软件进入系统。

-

合规性和审计准备(Compliance and Audit Readiness):

- 遵守相关的数据保护法规和标准,如GDPR、HIPAA等,并准备好应对审计。

-

灾难恢复计划(Disaster Recovery Planning):

- 制定和测试灾难恢复计划,以确保在发生重大故障或灾难时可以快速恢复数据库服务。

-

智能合约安全(Smart Contract Security):

- 如果数据库与区块链技术结合使用,需要特别注意智能合约的安全性,防止漏洞和攻击。

-

云数据库安全(Cloud Database Security):

- 使用云数据库服务时,了解并实施云服务提供商提供的安全措施,如IAM(身份和访问管理)和网络安全组。

-

数据治理(Data Governance):

- 实施数据治理政策,确保数据的生命周期管理,包括数据的创建、使用、存储、归档和销毁。

-

安全意识教育(Security Awareness Education):

- 对所有员工进行定期的安全意识教育,特别是那些与数据库直接交互的员工,以减少人为错误和安全风险。

数据库安全是一个多层面的领域,需要技术和管理措施的结合来确保数据的安全。随着技术的发展和威胁的演变,组织必须不断评估和更新其安全策略,以保持数据安全。

以下是一些更具体的策略和实践:

-

自动化安全流程(Automated Security Processes):

- 自动化可以帮助减少人为错误,提高安全措施的效率和响应速度。例如,自动化的安全扫描和补丁部署。

-

安全设计(Secure by Design):

- 在开发阶段就将安全性作为设计的一部分,确保应用程序和数据库从一开始就具备必要的安全特性。

-

API安全(API Security):

- 应用程序编程接口(API)是数据泄露的常见途径。确保API的安全性,比如使用API网关和实施速率限制。

-

容器安全(Container Security):

- 如果数据库运行在容器化环境中,需要确保容器的安全性,包括容器扫描、运行时保护和容器编排的安全性。

-

微服务架构安全(Microservices Architecture Security):

- 在微服务架构中,每个服务可能需要单独的数据库。确保服务间的通信安全和每个服务的数据库安全。

-

数据库防火墙(Database Firewalls):

- 数据库防火墙可以监控和控制对数据库的访问,防止SQL注入和其他类型的攻击。

-

安全开发生命周期(Secure Development Lifecycle, SDL):

- 将安全集成到软件开发的每个阶段,从需求收集到设计、编码、测试和部署。

-

零信任模型(Zero Trust Model):

- 零信任模型假设网络内部和外部都是不可信的,要求对每个请求都进行验证和授权。

-

持续监控(Continuous Monitoring):

- 安全不应仅限于一次性的检查,而应通过持续监控来检测和响应新出现的威胁。

-

安全配置管理(Secure Configuration Management):

- 使用自动化工具来管理数据库和其他系统的配置,确保它们符合安全标准。

-

云安全联盟(Cloud Security Alliance, CSA):

- 如果使用云服务,应遵循CSA提供的最佳实践和指南,以确保云环境的安全性。

-

安全配置审查(Security Configuration Review):

- 定期审查和测试数据库配置,以确保没有不必要的开放端口或配置弱点。

-

安全事件响应计划(Incident Response Plan):

- 准备一个详细的安全事件响应计划,以便在发生安全事件时快速有效地响应。

-

业务连续性计划(Business Continuity Planning):

- 确保在发生安全事件或其他类型的中断时,关键业务流程可以继续运行。

-

安全合规性审计(Security Compliance Audits):

- 定期进行安全合规性审计,以确保遵守所有相关的法律、法规和标准。

-

安全策略更新(Security Policy Updates):

- 随着技术的发展和组织需求的变化,定期更新安全策略和程序。

-

员工离职和权限撤销(Employee Offboarding and Access Revocation):

- 当员工离职或变更职位时,确保及时撤销他们的访问权限,以防止未授权访问。

-

安全意识和模拟钓鱼测试(Security Awareness and Phishing Simulations):

- 定期进行安全意识培训,并使用模拟钓鱼测试来教育员工识别和避免网络钓鱼攻击。

数据库安全是一个不断发展的领域,需要组织不断地学习新的安全技术和最佳实践,以保护其宝贵的数据资产。

相关文章:

数据库系统 第18节 数据库安全

数据库安全是确保数据库管理系统(DBMS)中存储的数据的保密性、完整性和可用性的过程。以下是一些关键的数据库安全措施: 用户身份验证(Authentication): 这是确定用户或系统是否有权访问数据库的第一步。通…...

Golang | Leetcode Golang题解之第338题比特位计数

题目: 题解: func countBits(n int) []int {bits : make([]int, n1)for i : 1; i < n; i {bits[i] bits[i&(i-1)] 1}return bits }...

【Python变量简析】

Python变量简析 在 Python 中,变量是用于存储和操作数据的命名内存位置。变量的概念类似于代数中的方程变量,比如对于方程式 y x * x ,x 就是变量。 Python 变量具有以下特点: 变量名可以由字母、数字和下划线组成,…...

智慧零售模式下物流优化与开源AI智能名片S2B2C商城系统的深度融合

摘要:在数字化浪潮的推动下,智慧零售模式正逐步成为零售业的新常态。该模式通过深度融合物联网、大数据、人工智能等先进技术,实现了线上线下无缝衔接,为消费者提供了更加便捷、个性化的购物体验。物流作为智慧零售的重要支撑&…...

socket和websocket 有什么区别

Socket 和 WebSocket 都用于网络通信,但它们的用途、协议、以及使用方式有所不同。以下是两者的主要区别: ### 1. **基础协议** - **Socket**: - Socket 是网络通信的一个抽象概念,通常基于传输层协议,如 TCP(…...

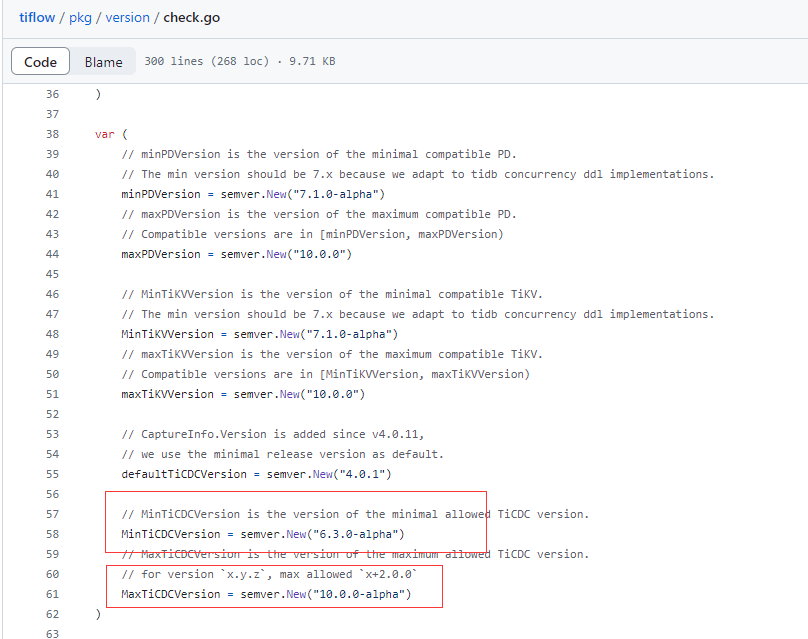

亿玛科技:TiDB 6.1.5 升级到 7.5.1 经验分享

作者: foxchan 原文来源: https://tidb.net/blog/6e628afd 为什么要升级? 本次升级7.5的目的如下: 1、tidb有太多的分区表需要归档整理。7.5版本这个功能GA了。 2、之前集群tikv节点的region迁移过慢,影响tikv节…...

8.16-ansible的应用

ansible ansible是基于模块工作的,本身没有批量部署的能力。真正具有批量部署的是ansible所运行的模块,ansible只是提供一种框架。 格式 ansible 主机ip|域名|组名|别名 -m ping|copy|... 参数 1.ping模块 m0 # 查看有没有安装epel [rootm0 ~]#…...

相似度计算方法-编辑距离 (Edit Distance)

定义 编辑距离(Edit Distance),也称为Levenshtein距离,是一种衡量两个字符串相似度的方法。它定义为从一个字符串转换为另一个字符串所需的最少单字符编辑操作次数,这些操作包括插入、删除或替换一个字符。 计算方法 …...

初识FPGA

大学的时候有一门verilog语言,觉得很难,不愿学。有学习套件是黑金的一块FPGA开发板,可能当时点灯和点数码管了。全都忘了。 今项目需要,使用FPGA中的ZYNQ,需要c语言开发,随即开始学习相关知识。 ZYNQ内部…...

探索 JavaScript:从入门到精通

目录 1. JavaScript 的介绍与基础 示例:弹出欢迎信息 JavaScript,作为网络时代最流行的脚本语言之一,赋予了网页生动活泼的动态功能。无论是新手还是经验丰富的开发者,掌握 JavaScript 的核心概念和技能都是开启网络编程之门的钥…...

这4款视频压缩软件堪称是压缩界的神器!

视频在我们的日常设备当中会占用相对较多的空间,尤其是喜欢用视频记录的朋友。但是过多过大的视频不仅会给我们的设备带来了压力,也不利于分享和管理。今天我就要给大家分享几个视频压缩的小妙招。 1、福昕压缩 直通车:www.foxitsoftware.cn…...

【ARM 芯片 安全与攻击 5.6 -- 侧信道与隐蔽信道的区别】

文章目录 侧信道与隐蔽信道的区别侧信道攻击(Side-channel Attack)侧信道攻击简介侧信道攻击 使用方法侧信道攻击示例隐蔽信道(Covert Channel)隐蔽信道简介隐蔽信道使用方法隐蔽信道代码示例侧信道与隐蔽信道在芯片及系统安全方面的使用侧信道的应用隐蔽信道的应用Summary…...

C#:Bitmap类使用方法—第4讲

大家好,今天接着上一篇文章继续讲。 下面是今天的方法: (1)Bitmap.MakeTransparent 方法:使此 Bitmap的默认透明颜色透明。 private void MakeTransparent_Example1(PaintEventArgs e) { // Create a Bitmap object…...

Vue是如何实现nextTick的?

你好同学,我是沐爸,欢迎点赞、收藏和关注。个人知乎 Vue.js 的 nextTick 函数是一个非常重要的功能,它用于延迟执行代码块到下次 DOM 更新循环之后。这在 Vue.js 的异步更新队列机制中非常有用,尤其是在你需要基于更新后的 DOM 来…...

rabbitmq镜像集群搭建

用到的ip地址 ip地址端口192.168.101.65(主)15672192.168.101.7515672192.168.101.8515672 安装erlang和rabbitmq 安装 安装三个包 yum install esl-erlang_23.0-1_centos_7_amd64.rpm -y yum install esl-erlang-compat-18.1-1.noarch.rpm -y rpm -…...

《c++并发编程实战》 笔记

《c并发编程实战》 笔记 1、你好,C的并发世界为什么要使用并发 第2章 线程管理2.1.1 启动线程2.2 向线程函数传递参数2.5 识别线程 第3章 线程间共享数据3.2.1 C中使用互斥量避免死锁的进阶指导保护共享数据的替代设施 第4章 同步并发操作4.1 等待一个事件或其他条件…...

57qi5rW35LqRZUhS pc.mob SQL注入漏洞复现

0x01 产品简介 57qi5rW35LqRZUhS是大中型企业广泛采用人力资源管理系统。某云是国内顶尖的HR软件供应商,是新一代eHR系统的领导者。 0x02 漏洞概述 57qi5rW35LqRZUhS pc.mob 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例…...

)

微信小程序--27(自定义组件4)

一、父子组件之间通信的3种方式 1、属性绑定 用于父组件向子组件的只当属性设置数据,但只能设置JSON兼容的数据 2、事件绑定 用于子组件向父组件传递数据,可以传递任意数据 3、获取组件实例 父组件还可以通过this.select Component()获取子组件的实…...

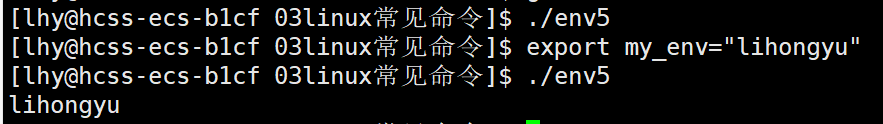

Linux | Linux进程万字全解:内核原理、进程状态转换、优先级调度策略与环境变量

目录 1、从计算机组成原理到冯诺依曼架构 计算机系统的组成 冯诺依曼体系 思考:为什么计算机不能直接设计为 输入设备-CPU运算-输出设备 的结构? 2、操作系统(Operator System) 概念 设计OS的目的 描述和组织被管理对象 3、进程 基本概念 进程id和父进程…...

VBA技术资料MF184:图片导入Word添加说明文字设置格式

我给VBA的定义:VBA是个人小型自动化处理的有效工具。利用好了,可以大大提高自己的工作效率,而且可以提高数据的准确度。“VBA语言専攻”提供的教程一共九套,分为初级、中级、高级三大部分,教程是对VBA的系统讲解&#…...

OpenLayers 可视化之热力图

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 热力图(Heatmap)又叫热点图,是一种通过特殊高亮显示事物密度分布、变化趋势的数据可视化技术。采用颜色的深浅来显示…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

使用van-uploader 的UI组件,结合vue2如何实现图片上传组件的封装

以下是基于 vant-ui(适配 Vue2 版本 )实现截图中照片上传预览、删除功能,并封装成可复用组件的完整代码,包含样式和逻辑实现,可直接在 Vue2 项目中使用: 1. 封装的图片上传组件 ImageUploader.vue <te…...

Module Federation 和 Native Federation 的比较

前言 Module Federation 是 Webpack 5 引入的微前端架构方案,允许不同独立构建的应用在运行时动态共享模块。 Native Federation 是 Angular 官方基于 Module Federation 理念实现的专为 Angular 优化的微前端方案。 概念解析 Module Federation (模块联邦) Modul…...

微信小程序云开发平台MySQL的连接方式

注:微信小程序云开发平台指的是腾讯云开发 先给结论:微信小程序云开发平台的MySQL,无法通过获取数据库连接信息的方式进行连接,连接只能通过云开发的SDK连接,具体要参考官方文档: 为什么? 因为…...

智能仓储的未来:自动化、AI与数据分析如何重塑物流中心

当仓库学会“思考”,物流的终极形态正在诞生 想象这样的场景: 凌晨3点,某物流中心灯火通明却空无一人。AGV机器人集群根据实时订单动态规划路径;AI视觉系统在0.1秒内扫描包裹信息;数字孪生平台正模拟次日峰值流量压力…...

Python 包管理器 uv 介绍

Python 包管理器 uv 全面介绍 uv 是由 Astral(热门工具 Ruff 的开发者)推出的下一代高性能 Python 包管理器和构建工具,用 Rust 编写。它旨在解决传统工具(如 pip、virtualenv、pip-tools)的性能瓶颈,同时…...

JavaScript基础-API 和 Web API

在学习JavaScript的过程中,理解API(应用程序接口)和Web API的概念及其应用是非常重要的。这些工具极大地扩展了JavaScript的功能,使得开发者能够创建出功能丰富、交互性强的Web应用程序。本文将深入探讨JavaScript中的API与Web AP…...

Mysql8 忘记密码重置,以及问题解决

1.使用免密登录 找到配置MySQL文件,我的文件路径是/etc/mysql/my.cnf,有的人的是/etc/mysql/mysql.cnf 在里最后加入 skip-grant-tables重启MySQL服务 service mysql restartShutting down MySQL… SUCCESS! Starting MySQL… SUCCESS! 重启成功 2.登…...

MySQL JOIN 表过多的优化思路

当 MySQL 查询涉及大量表 JOIN 时,性能会显著下降。以下是优化思路和简易实现方法: 一、核心优化思路 减少 JOIN 数量 数据冗余:添加必要的冗余字段(如订单表直接存储用户名)合并表:将频繁关联的小表合并成…...