CISP备考题库(五)

在当今这个飞速发展的数字化时代,信息安全已跃居至前所未有的战略地位,其重要性伴随着技术的日新月异而持续攀升,成为了一个不容小觑的关键领域。为了激发并引领广大青年才俊积极投身于网络安全专家的崇高事业,我们精心策划并编纂了一套CISP(注册信息安全专业人员)备考模拟试题集,内含20道经过严格筛选的高质量试题。

这套试题集不仅深刻洞察信息安全领域的核心知识体系,紧密追踪技术前沿的最新动态,还巧妙模拟了真实考试的难度层次与题型结构,力求为考生营造一个贴近实战、高效备考的氛围。我们的目标是帮助考生全面掌握信息安全领域的精髓,熟悉考试流程,从而在未来的职业道路上能够自信应对挑战,书写属于自己的辉煌篇章。

-

有关系统安全工程-能力成熟度模型(SSE-CMM),错误的理解是

C.基于 SSE-CMM 的工程是独立工程,与软件工程、硬件工程、通信工程等分别规划实施

答案© 答题解析: SSE-CMM 是系统工程,不可以独立实施。 -

关于信息安全保障技术框架(IATF),以下说法不正确的是

D.IATF 深度防御战略要求在网络体系结构各个可能位置实现所有信息安全保障机制

答案(d) 答题解析: IATF 是在网络的关键位置实现所需的安全机制。 -

层次化的文档是信息安全管理体系《Information Security Management System.ISMS》建设的直接体系,也是 ISMS 建设的成果之一,通常将 ISMS 的文档结构规划为 4 层金字塔结构,那么,以下选项()应放入到一级文件中

D.《单位信息安全方针》

答案(d) 答题解析: 正确答案为 D。一级文件中一般为安全方针、策略文件;二级文件中一般为管理规范制度;三级文件一般为操作手册和流程;四级文件一般表单和管理记录。 -

下面哪项属于软件开发安全方面的问题

C.应用软件存在 SQL 注入漏洞,若被黑客利用能窃取数据库所用数据

答案© 答题解析: ABD 与软件安全开发无关。 -

为推动和规范我国信息安全等级保护工作,我国制定和发布了信息安全等级保护工作所需要的一系列标准,这些标准可以按照等级保护工作的工作阶段大致分类。下面四个标准中,()规定了等级保护定级阶段的依据、对象、流程、方法及等级变更等内容。

B.GB/T 22240-2008《信息系统安全保护等级定级指南》

答案(b) 答题解析: 答案为 B。 -

由于频繁出现计算机运行时被黑客远程攻击获取数据的现象,某软件公司准备加强软件安全开发管理,在下面做法中,对于解决问题没有直接帮助的是

C.要求统一采用 Windows8 系统进行开发,不能采用之前的 Windows 版本

答案© 答题解析: 统一采用 Windows8 系统对软件安全无帮助 -

以下哪一项不是信息安全管理工作必须遵循的原则

C.由于在系统投入使用后部署和应用风险控制措施针对性会更强,实施成本会相对较低

答案© 答题解析: 安全措施投入应越早则成本越低,C 答案则成本会上升。 -

下面的角色对应的信息安全职责不合理的是

B.信息安全部门主管——提供各种信息安全工作必须的资源

答案(b) 答题解析: 通常由管理层提供各种信息安全工作必须的资源。 -

为了保证系统日志可靠有效,以下哪一项不是日志必需具备的特征

D.可以让系统的所有用户方便的读取

答案(d) 答题解析: 日志只有授权用户可以读取。 -

在某网络机房建设项目中,在施工前,以下哪一项不属于监理需要审核的内容

A.审核实施投资计划

答案(a) 答题解析: 监理从项目招标开始到项目的验收结束,在投资计划阶段没有监理。 -

某单位开发了一个面向互联网提供服务的应用网站,该单位委托软件测评机构对软件进行了源代码分析、模糊测试等软件安全性测试,在应用上线前,项目经理提出了还需要对应用网站进行一次渗透性测试,作为安全主管,你需要提出渗透性测试相比源代码测试、模糊测试的优势给领导做决策,以下哪条是渗透性测试的优势?

A.渗透测试以攻击者的思维模拟真实攻击,能发现如配置错误等运行维护期产生的漏洞

答案(a) 答题解析: 渗透测试是模拟攻击的黑盒测试,有利于发现系统明显的问题 -

以下场景描述了基于角色的访问控制模型(Role-based Access Control.RBAC):根据组织的业务要求或管理要求,在业务系统中设置若干岗位、职位或分工,管理员负责将权限(不同类别和级别的)分别赋予承担不同工作职责的用户。关于 RBAC 模型,下列说法错误的是

D.RBAC 模型不能实现多级安全中的访问控制

答案(d) 答题解析:RBAC 模型能实现多级安全中的访问控制。 -

某公司已有漏洞扫描和入侵检测系统(Intrusion Detection System,IDS)产品,需要购买防火墙,以下做法应当优先考虑的是

D.选购一款同已有安全产品联动的防火墙

答案(d) 答题解析: 在技术条件允许情况下,可以实现IDS和 FW的联动 -

以下关于 PGP(Pretty Good Privacy)软件叙述错误的是

D.PGP 采用 SHA 算法加密邮件

答案(d) 答题解析:SHA 不提供加密,SHA 是摘要算法提供数据完整性校验 -

安全的运行环境是软件安全的基础,操作系统安全配置是确保运行环境安全必不可少的工作,某管理员对即将上线的 Windows 操作系统进行了以下四项安全部署工作,其中哪项设置不利于提高运行环境安全

B.为了方便进行数据备份,安装 Windows 操作系统时只使用一个分区 C,所有数据和

操作系统都存放在 C 盘

答案(b) 答题解析:操作系统和应用安全装应分开不同磁盘部署。 -

张三将微信个人头像换成微信群中某好友头像,并将昵称改为该好友的昵称,然后向该好友的其他好友发送一些欺骗消息。该攻击行为属于以下哪类攻击

D.社会工程学攻击

答案(d) 答题解析:D 属于社会工程学攻击 -

以下哪一种判断信息系统是否安全的方式是最合理的

D.是否已经将风险控制在可接受的范围内

答案(d) 答题解析:判断风险控制的标准是风险是否控制在接受范围内。 -

信息安全等级保护要求中,第三级适用的正确的是

B.适用于一定程度上涉及国家安全、社会秩序、经济建设和公共利益的一般信息和信息系统,其受到破坏后,会对国家安全、社会秩序、经济建设和公共利益造成一般损害

答案(b) 答题解析:题目中 B 为等级保护三级,该考点为等级保护定级指南。 -

以下哪一项是数据完整性得到保护的例子( )

B.在提款过程中 ATM 终端发生故障,银行业务系统及时对该用户的账户余额进行了冲正操作(冲正交易,是对一笔交易的反向操作,是指我们在进行转账、取现、交易时,没有操作成功,但却被扣了钱,银行所采取的一种补救手段。)

答案(b) 答题解析:本题中 A 为可用性,B 为完整性,C 是抗抵赖,D 是保密性。冲正是完整性纠正措施,是 Clark-Wilson 模型的应用,解决数据变化过程的完整性。 -

2008 年 1 月 2 日,美国发布第 54 号总统令,建立国家网络安全综合计划 (Comprehensive National Cyber security Initiative,CNCI)。CNCI 计划建立三道防线:第一道防线,减少漏洞和隐患,预防入侵;第二道防线,全面应对各类威胁;第三道防线,强化未来安全环境.从以上内容,我们可以看出以下哪种分析是正确的

A.CNCI 是以风险为核心,三道防线首要的任务是降低其网络所面临的风险

答案(a) 答题解析:CNCI 第一个防线针对漏洞进行风险控制,第二个防线针对威胁进行风险控制,总体的目标是降低网络风险。B、C、D 答案均无法从题干反应。

另外还有白皮书和上面题库文档版本可找我拿,无偿!

相关文章:

CISP备考题库(五)

在当今这个飞速发展的数字化时代,信息安全已跃居至前所未有的战略地位,其重要性伴随着技术的日新月异而持续攀升,成为了一个不容小觑的关键领域。为了激发并引领广大青年才俊积极投身于网络安全专家的崇高事业,我们精心策划并编纂…...

)

【Kubernetes】常见面试题汇总(二十三)

目录 69.考虑一家拥有分布式系统的跨国公司,拥有大量数据中心,虚拟机和许多从事各种任务的员工。您认为这样公司如何以与 Kubernetes 一致的方式管理所有任务? 70.考虑一种情况,即公司希望通过维持最低成本来提高其效率和技术运营…...

linux-Shell 编程-Shell 脚本基础

Linux Shell 编程:Shell 脚本基础 在Linux系统中,Shell脚本是一种强大的自动化工具。通过编写Shell脚本,用户可以自动化重复性任务、系统管理操作和程序控制流程,极大提高工作效率。 1. 什么是Shell脚本? Shell脚本是…...

Linux运维篇-tigervnc工具的使用

目录 简介下载使用clientserver配置文件服务管理 设定密码(先切换成对应的用户):配置多用户的VNC tigervnc连接排错一、vnc密码错误二、vncserver端口忘记了三、连接很卡,或者画面没有反应四、服务报错 简介 TigerVNC是VNC的一种…...

基于Spark的电影推荐系统设计与实现(论文+源码)_kaic

摘 要 在云计算、物联网等技术的带动下,我国已步入大数据时代。电影是人们日常生活中重要的一种娱乐方式,身处大数据时代,各种类型、题材的电影层出不穷,面对琳琅满目的影片,人们常感到眼花缭乱。因此,如…...

基于python+django+vue的医院预约挂号系统

作者:计算机学姐 开发技术:SpringBoot、SSM、Vue、MySQL、JSP、ElementUI、Python、小程序等,“文末源码”。 专栏推荐:前后端分离项目源码、SpringBoot项目源码、SSM项目源码 系统展示 【2025最新】基于协同过滤pythondjangovue…...

镀金引线---

一、沉金和镀金 沉金和镀金都是常见的PCB金手指处理方式,它们各有优劣势,选择哪种方式取决于具体的应用需求和预算。 沉金(ENIG)是一种常用的金手指处理方式,它通过在金手指表面沉积一层金层来提高接触性能和耐腐蚀性…...

『功能项目』窗口可拖拽脚本【59】

本章项目成果展示 我们打开上一篇58第三职业弓弩的平A的项目, 本章要做的事情是给坐骑界面挂载一个脚本让其显示出来的时候可以进行拖拽 创建脚本:DraggableWindow.cs using UnityEngine; using UnityEngine.EventSystems; public class DraggableWindo…...

Map--08--CurrentHashMap 与 Hashtable的异同?

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 Map方法computeIfAbsent1.computeIfAbsent 方法的简介2.案例computeIfAbsent() Map方法computeIfAbsent computeIfAbsent方法是Java 8中引入的一种简化操作Map的方…...

存储与卷)

Docker学习笔记(三)存储与卷

挂载机制介绍 我们都知道,默认下,Docker容器与宿主机是完全隔离的,这种特性使得我们创建与删除容器都变得更方便,不需要再去删除宿主机上容器遗留下来的痕迹。 但是,当我们使用数据库一类需要持久化数据、共享数据…...

硬件工程师笔试面试——滤波器

目录 12、滤波器 12.1 基础 滤波器原理图 滤波器实物图 12.1.1 概念 12.1.2 滤波器的分类 12.1.3 滤波器的工作原理 12.1.4 滤波器的应用 12.1.5 滤波器设计的关键参数 12.2 相关问题 12.2.1 不同类型的滤波器在实际应用中的具体作用是什么? 12.2.2 如何设计一个简…...

【SpringBoot3】面向切面 AspectJ AOP 使用详解

文章目录 一、AspectJ介绍二、简单使用步骤1、引入依赖2、定义一个Aspect3、开启AOP支持 三、AOP 核心概念四、切点(Pointcut)1. execution2. within3. this & target4. args & args5. within & target & annotation 五、通知࿰…...

wav怎么转mp3格式?给你推荐几种音频格式转换方法

wav怎么转mp3格式?将wav文件转换为MP3格式是一个常见的操作,尤其适用于需要节省存储空间或确保文件兼容性的场景。wav文件保存了音频的所有原始数据,这使得它们的文件体积往往非常庞大。相比之下,MP3格式通过有损压缩技术显著减小…...

Redis的AOF持久化、重写机制、RDB持久化、混合持久化

1、AOF持久化 1.1.AOF持久化大致过程 概括:命令追加(append)、文件写入、文件同步(sync) Redis 每执行一条写操作命令,就把该命令以追加的方式写入到一个文件里,然后重启 Redis 的时候&#…...

Dom4j使用xpath查询xml文

Dom4j使用xpath查询带有命名空间的xml文件 方式1 忽略命名空间 DocumentFactory factory DocumentFactory.getInstance(); SAXReader reader new SAXReader(factory); Document document reader.read(xmlFilePath); Element rootElement document.getRootElement(); Nod…...

国家专精特新小巨人企业指标解析与扶持领域

一、什么是国家专精特新小巨人 (一)概念与定义 专精特新“小巨人”企业是指那些在细分市场中具有专业化、精细化、特色化和新颖化特征的中小企业中的佼佼者。这些企业在创新能力强、市场占有率高、掌握关键核心技术以及质量效益方面表现突出࿰…...

进程的属性

tips: task_struct就是linux下的PCB 操作系统不相信任何外部用户,而是只提供窗口,不可能直接与用户打交道,而是通过操作系统 tast_struct用来描述所有进程,用来管理 ; 和 && 可以同时跑两个命令 进…...

Git 中的refs

在 Git 中,refs 是用来存储 Git 对象(如提交、树、标签等)的引用。每个 ref 都是一个指针,指向一个特定的 Git 对象。以下是 Git 中几种常见的 refs 及其含义: 1. refs/heads/ 表示:本地分支。 用途&…...

408算法题leetcode--第六天

58. 最后一个单词的长度 58. 最后一个单词的长度思路:反向遍历时间:O(n);空间:O(1) class Solution { public:int lengthOfLastWord(string s) {int id s.size() - 1;while(s[id] ){--id;}int ret 0;while(id > 0 &&…...

ubuntu64位系统无法运行32位程序的解决办法

在 64 位的 Ubuntu 系统上运行 32 位程序时,如果出现问题,可能是由于缺少 32 位库支持。以下步骤可以帮助你解决这一问题: 1. 启用 32 位架构 首先,确保系统支持 32 位架构。你可以通过以下命令添加 32 位架构支持: …...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

OD 算法题 B卷【正整数到Excel编号之间的转换】

文章目录 正整数到Excel编号之间的转换 正整数到Excel编号之间的转换 excel的列编号是这样的:a b c … z aa ab ac… az ba bb bc…yz za zb zc …zz aaa aab aac…; 分别代表以下的编号1 2 3 … 26 27 28 29… 52 53 54 55… 676 677 678 679 … 702 703 704 705;…...

Python竞赛环境搭建全攻略

Python环境搭建竞赛技术文章大纲 竞赛背景与意义 竞赛的目的与价值Python在竞赛中的应用场景环境搭建对竞赛效率的影响 竞赛环境需求分析 常见竞赛类型(算法、数据分析、机器学习等)不同竞赛对Python版本及库的要求硬件与操作系统的兼容性问题 Pyth…...

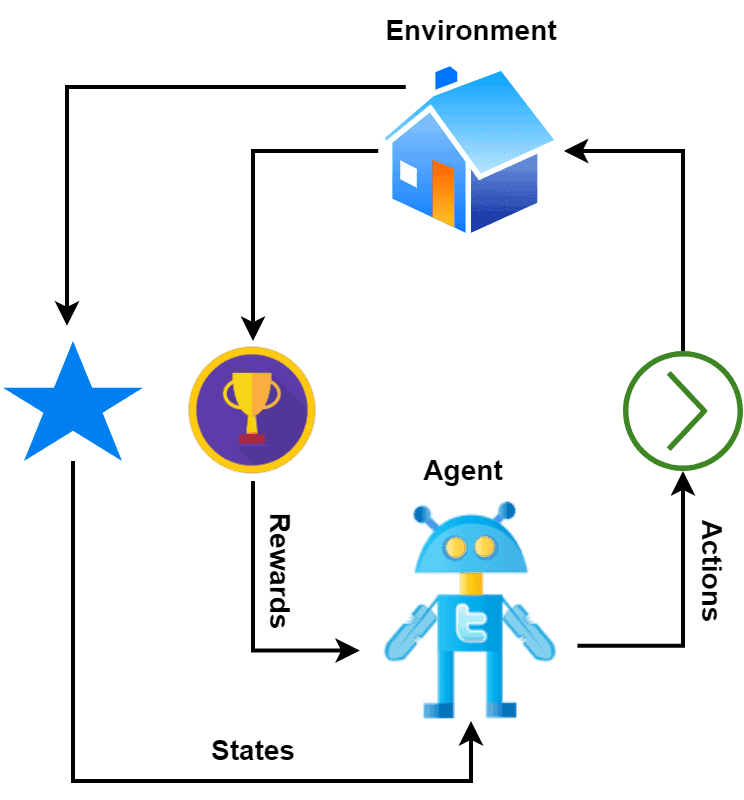

【深度学习新浪潮】什么是credit assignment problem?

Credit Assignment Problem(信用分配问题) 是机器学习,尤其是强化学习(RL)中的核心挑战之一,指的是如何将最终的奖励或惩罚准确地分配给导致该结果的各个中间动作或决策。在序列决策任务中,智能体执行一系列动作后获得一个最终奖励,但每个动作对最终结果的贡献程度往往…...

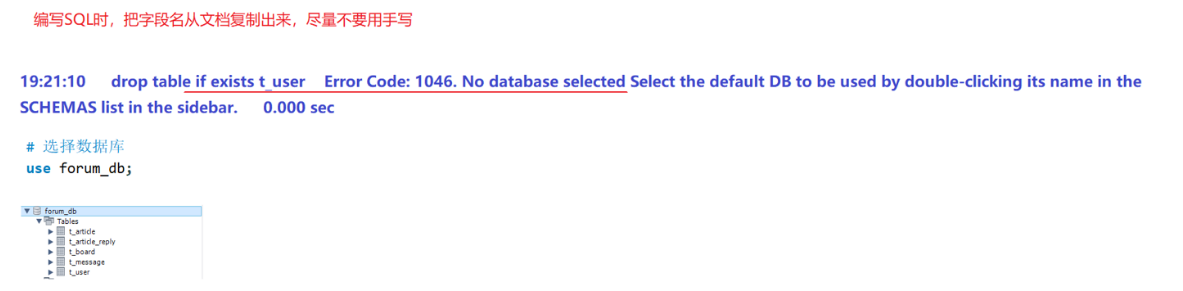

篇章二 论坛系统——系统设计

目录 2.系统设计 2.1 技术选型 2.2 设计数据库结构 2.2.1 数据库实体 1. 数据库设计 1.1 数据库名: forum db 1.2 表的设计 1.3 编写SQL 2.系统设计 2.1 技术选型 2.2 设计数据库结构 2.2.1 数据库实体 通过需求分析获得概念类并结合业务实现过程中的技术需要&#x…...

游戏开发中常见的战斗数值英文缩写对照表

游戏开发中常见的战斗数值英文缩写对照表 基础属性(Basic Attributes) 缩写英文全称中文释义常见使用场景HPHit Points / Health Points生命值角色生存状态MPMana Points / Magic Points魔法值技能释放资源SPStamina Points体力值动作消耗资源APAction…...

【java面试】微服务篇

【java面试】微服务篇 一、总体框架二、Springcloud(一)Springcloud五大组件(二)服务注册和发现1、Eureka2、Nacos (三)负载均衡1、Ribbon负载均衡流程2、Ribbon负载均衡策略3、自定义负载均衡策略4、总结 …...

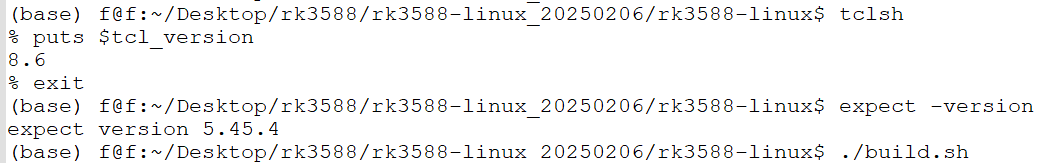

ubuntu中安装conda的后遗症

缘由: 在编译rk3588的sdk时,遇到编译buildroot失败,提示如下: 提示缺失expect,但是实测相关工具是在的,如下显示: 然后查找借助各个ai工具,重新安装相关的工具,依然无解。 解决&am…...

Yii2项目自动向GitLab上报Bug

Yii2 项目自动上报Bug 原理 yii2在程序报错时, 会执行指定action, 通过重写ErrorAction, 实现Bug自动提交至GitLab的issue 步骤 配置SiteController中的actions方法 public function actions(){return [error > [class > app\helpers\web\ErrorAction,],];}重写Error…...