.mallox勒索病毒肆虐:了解它的危害与防范措施

引言

在数字化时代,随着信息技术的飞速发展,网络空间的安全问题日益凸显。其中,勒索病毒作为一种新型的恶意软件,以其独特的加密方式和勒索行为,成为了网络安全领域的一大威胁。近年来,.mallox勒索病毒以其强大的破坏力和广泛的传播范围,引起了全球范围内的广泛关注和警惕。

.mallox勒索病毒的攻击对象与目标

.mallox勒索病毒,作为一种以加密用户文件并要求赎金为特征的恶意软件,其攻击对象和目标具有明确的选择性和针对性。以下是关于该病毒攻击对象与目标的详细分析:

攻击对象

-

企业与机构:

-

-

.mallox勒索病毒往往将大型企业和机构作为首要攻击目标。这些机构通常拥有大量敏感和重要的数据,如客户资料、财务数据、业务文件等。一旦这些数据被加密,将对企业的正常运营造成严重影响,甚至可能导致业务中断和财务损失。

-

-

个人用户:

-

-

尽管企业和机构是主要的攻击目标,但个人用户也面临着被.mallox勒索病毒攻击的风险。特别是那些拥有重要个人文件(如家庭照片、视频、文档等)的用户,一旦这些文件被加密,将带来极大的不便和损失。

-

-

医疗机构:

-

-

医疗机构也是.mallox勒索病毒的重点攻击对象之一。由于医疗机构需要处理大量的患者信息和医疗记录,这些数据对于黑客来说具有很高的价值。一旦医疗机构的数据被加密,将严重影响患者的诊断和治疗,甚至可能危及患者的生命安全。

-

-

教育机构:

-

-

教育机构同样面临着被.mallox勒索病毒攻击的风险。学校和研究机构通常拥有大量的学术资料和研究数据,这些数据对于黑客来说同样具有很高的价值。一旦这些数据被加密,将严重影响教学和科研工作的正常进行。

-

攻击目标

-

关键数据文件:

-

-

.mallox勒索病毒的主要攻击目标是用户的关键数据文件。这些文件通常包括文档、图片、视频、音频等,它们对于用户来说具有极高的价值和重要性。一旦这些文件被加密,用户将无法正常访问和使用它们,从而导致严重的损失。

-

-

系统资源:

-

-

除了加密关键数据文件外,.mallox勒索病毒还会占用大量的系统资源,如CPU、内存和磁盘空间等。这将导致计算机运行缓慢、卡顿甚至崩溃,严重影响用户的正常使用体验。

-

-

用户隐私:

-

-

在攻击过程中,.mallox勒索病毒还可能窃取用户的个人信息和隐私数据。这些信息对于黑客来说具有很高的价值,可以用于进一步的网络攻击或诈骗行为。

-

综上所述,.mallox勒索病毒的攻击对象和目标具有明确的选择性和针对性。为了防范该病毒的攻击,用户需要提高安全意识,加强数据安全防护,定期备份重要数据,并安装可靠的防病毒软件以检测和清除潜在的威胁。

被.rmallox勒索病毒加密后的数据恢复案例:

应对措施与预防建议

-

应对措施:

-

-

一旦发现感染.mallox勒索病毒的迹象,应立即断开网络连接,防止病毒进一步传播。

-

寻求专业的技术支持和帮助,以制定合适的解决方案。

-

如果之前有定期备份数据,那么可以从备份中恢复被加密的文件。

-

使用专业的数据恢复软件或工具尝试恢复部分数据(但成功率取决于原始数据的损坏程度和软件的恢复能力)。

-

-

预防建议:

-

-

定期备份重要数据,无论是在本地还是云端,都能确保在遭受勒索病毒攻击后,能迅速恢复正常运行,并减少数据损失。

-

使用邮件过滤和防火墙,阻止来自未知或可疑来源的邮件和链接。

-

保持操作系统和应用的更新,及时修补可能存在的漏洞。

-

提高员工安全意识,进行定期的安全培训,避免打开未知来源的邮件和下载不明链接。

-

安装可靠的防病毒软件,并定期更新病毒库,以便及时检测和清除病毒。

-

综上所述,.mallox勒索病毒是一种极具破坏性的电脑恶意软件,它以其隐蔽性强、加密能力强、传播方式多样和高危害性等特点而备受关注。为了防范该病毒的攻击,用户需要采取一系列应对措施和预防建议来确保数据安全。

以下是2024常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀hmallox勒索病毒,rmallox勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.hma11ox勒索病毒,.lcrypt勒索病毒,.faust勒索病毒,.wstop勒索病毒,.cwsp勒索病毒,.wstop勒索病毒,.DevicData-Z-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[Fat32@airmail]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[tsai.shen@mailfence.com].mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.Carver勒索病毒,.Wormhole勒索病毒,.secret勒索病毒,.[support2022@cock.li].colony96勒索病毒,.[RestoreBackup@cock.li].SRC勒索病毒,.[chewbacca@cock.li].SRC勒索病毒,.SRC勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.[steloj@bk.ru].steloj勒索病毒,.moneyistime勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

.mallox勒索病毒肆虐:了解它的危害与防范措施

引言 在数字化时代,随着信息技术的飞速发展,网络空间的安全问题日益凸显。其中,勒索病毒作为一种新型的恶意软件,以其独特的加密方式和勒索行为,成为了网络安全领域的一大威胁。近年来,.mallox勒索病毒以其…...

如何使用ssm实现基于Java的民宿预订管理系统的设计与实现

TOC ssm773基于Java的民宿预订管理系统的设计与实现jsp 绪论 1.1课题研究背景意义 随着科技的发展,计算机的应用,人们的生活方方面面都和互联网密不可分。计算机的普及使得人们的生活更加方便快捷,网络也遍及到我们生活的每个角落&#x…...

光伏组件模型模板在SketchUp中如何完成成模数化设计?

选中模板组件,点击左侧工具栏中移动工具,按住Ctrl再依次点击组件起始点和终点,完成组件复制,输入需要复制的组件数量(*n)后回车,即可完成模数化设计。 选中模组的多块模型右键进行创建组件或群…...

常用组件详解(十):保存与加载模型、检查点机制的使用

文章目录 1.保存、加载模型2.torch.nn.Module.state_dict()2.1基本使用2.2保存和加载状态字典 3.创建Checkpoint3.1基本使用3.2完整案例 1.保存、加载模型 torch.save()用于保存一个序列化对象到磁盘上,该序列化对象可以是任何类型的对象,包括模型、张量…...

基于SpringBoot+Vue+MySQL的在线学习交流平台

系统展示 用户前台界面 管理员后台界面 系统背景 随着互联网技术的飞速发展,在线学习已成为现代教育的重要组成部分。传统的面对面教学方式已无法满足广大学习者的需求,特别是在时间、地点上受限的学习者。因此,构建一个基于SpringBoot、Vue.…...

前端开发在AI时代如何保持核心竞争力

随着人工智能(AI)技术的迅猛发展,前端开发领域正经历着前所未有的变革。AI辅助开发工具、自动化测试框架、智能代码补全等技术的出现,极大地提高了开发效率,同时也对前端开发人员的技能和角色提出了新的要求。在这个背…...

ffmpeg面向对象——拉流协议匹配机制探索

目录 1.URLProtocol类2.协议匹配的核心接口3. URLContext类4. 综合调用流程图5.rtsp拉流协议匹配流程图及对象图5.1 rtsp拉流协议调用流程图5.2 rtsp拉流协议对象图 6.本地文件调用流程图及对象图6.1 本地文件调用流程图6.2 本地文件对象图 7.内存数据调用流程图及对象图7.1 内…...

R语言绘制柱状图

柱状图是一种数据可视化工具。由 x 轴和 y 轴构成,x 轴表示类别,y 轴为数据数值。以矩形柱子展示数据大小,便于直观比较不同类别数据差异及了解分布。广泛应用于销售分析、统计、项目管理、科学研究等领域。可定制颜色、宽度等属性࿰…...

GNU/Linux - tarball文件介绍介绍

Linux 中的 tarball 文件是将多个文件和目录归档到一个文件中的常用方法,通常用于备份、分发或打包目的。术语 “tarball ”来源于 “tar”(磁带归档的缩写)命令的使用,该命令最初设计用于将数据写入磁带等顺序存储设备。如今&…...

AppointmentController

目录 1、 AppointmentController 1.1、 删除预约单据信息 1.2、 反审核预约单 1.3、 SelectToMainten AppointmentController using QXQPS.Models; using QXQPS.Vo; using System; using System.Collections; using System.Collections.Generic; using System.L…...

网站建设完成后,切勿让公司官网成为摆设

在当今这个数字化时代,公司官网已经成为企业展示形象、传递信息、吸引客户的重要平台。然而,许多企业在网站建设完成后,往往忽视了对官网的持续运营和维护,导致官网逐渐沦为摆设,无法发挥其应有的作用。为了确保公司官…...

独孤思维:闲得蛋疼才去做副业

独孤现实中玩的要好的朋友。 他们都只在自己的社交圈,工作圈链接。 没有人知道,副业可以这么玩。 所以他们很好奇,问我,独孤,你最开始是怎么知道这些副业的? 其实,独孤最开始接触副业&#…...

vulnhub靶场之hackablell

一.环境搭建 1.靶场描述 difficulty: easy This works better with VirtualBox rather than VMware 2.靶场下载 https://download.vulnhub.com/hackable/hackableII.ova 3.靶场启动 二.信息收集 1.寻找靶场的真实ip nmap -SP 192.168.246.0/24 arp-scan -l 根据上面两个…...

《浔川社团官方通报 —— 为何明确 10 月 2 日上线的浔川 AI 翻译 v3.0 再次被告知延迟上线》

《浔川社团官方通报 —— 为何明确 10 月 2 日上线的浔川 AI 翻译 v3.0 再次被告知延迟上线》 各位关注浔川社团的朋友们: 大家好!首先,我们要向一直期待浔川 AI 翻译 v3.0 上线的朋友们致以最诚挚的歉意。原定于 10 月 2 日上线的浔川 AI 翻…...

加密与安全_HOTP一次性密码生成算法

文章目录 HOTP 的基础原理HOTP 的工作流程HOTP 的应用场景HOTP 的安全性安全性增强措施Code生成HOTP可配置项校验HOTP可拓展功能计数器(counter)计数器在客户端和服务端的作用计数器的同步机制客户端和服务端中的计数器表现服务端如何处理计数器不同步计…...

ResNet18果蔬图像识别分类

关于深度实战社区 我们是一个深度学习领域的独立工作室。团队成员有:中科大硕士、纽约大学硕士、浙江大学硕士、华东理工博士等,曾在腾讯、百度、德勤等担任算法工程师/产品经理。全网20多万粉丝,拥有2篇国家级人工智能发明专利。 社区特色…...

深度强化学习中收敛图的横坐标是steps还是episode?

在深度强化学习(Deep Reinforcement Learning, DRL)的收敛图中,横坐标选择 steps 或者 episodes 主要取决于算法的设计和实验的需求,两者的差异和使用场景如下: Steps(步数): 定义&a…...

一个真实可用的登录界面!

需要工具: MySQL数据库、vscode上的php插件PHP Server等 项目结构: login | --backend | --database.sql |--login.php |--welcome.php |--index.html |--script.js |--style.css 项目开展 index.html: 首先需要一个静态网页&#x…...

Vue中watch监听属性的一些应用总结

【1】vue2中watch的应用 ① 简单监视 在 Vue 2 中,如果你不需要深度监视,即只需监听顶层属性的变化,可以使用简写形式来定义 watch。这种方式更加简洁,适用于大多数基本场景。 示例代码 假设你有一个 Vue 组件,其中…...

MongoDB-aggregate流式计算:带条件的关联查询使用案例分析

在数据库的查询中,是一定会遇到表关联查询的。当两张大表关联时,时常会遇到性能和资源问题。这篇文章就是用一个例子来分享MongoDB带条件的关联查询发挥的作用。 假设工作环境中有两张MongoDB集合:SC_DATA(学生基本信息集合&…...

CTF show Web 红包题第六弹

提示 1.不是SQL注入 2.需要找关键源码 思路 进入页面发现是一个登录框,很难让人不联想到SQL注入,但提示都说了不是SQL注入,所以就不往这方面想了 先查看一下网页源码,发现一段JavaScript代码,有一个关键类ctfs…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

Git常用命令完全指南:从入门到精通

Git常用命令完全指南:从入门到精通 一、基础配置命令 1. 用户信息配置 # 设置全局用户名 git config --global user.name "你的名字"# 设置全局邮箱 git config --global user.email "你的邮箱example.com"# 查看所有配置 git config --list…...

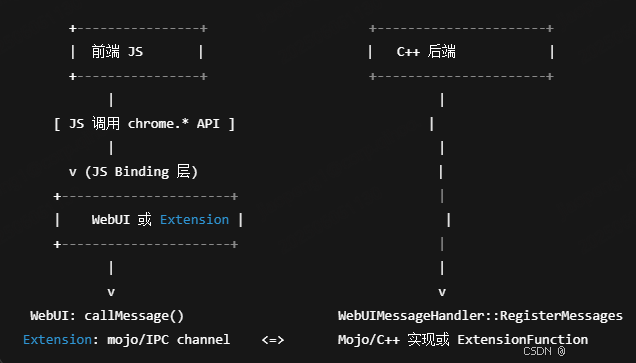

Chrome 浏览器前端与客户端双向通信实战

Chrome 前端(即页面 JS / Web UI)与客户端(C 后端)的交互机制,是 Chromium 架构中非常核心的一环。下面我将按常见场景,从通道、流程、技术栈几个角度做一套完整的分析,特别适合你这种在分析和改…...

Oracle11g安装包

Oracle 11g安装包 适用于windows系统,64位 下载路径 oracle 11g 安装包...

基础)

6个月Python学习计划 Day 16 - 面向对象编程(OOP)基础

第三周 Day 3 🎯 今日目标 理解类(class)和对象(object)的关系学会定义类的属性、方法和构造函数(init)掌握对象的创建与使用初识封装、继承和多态的基本概念(预告) &a…...

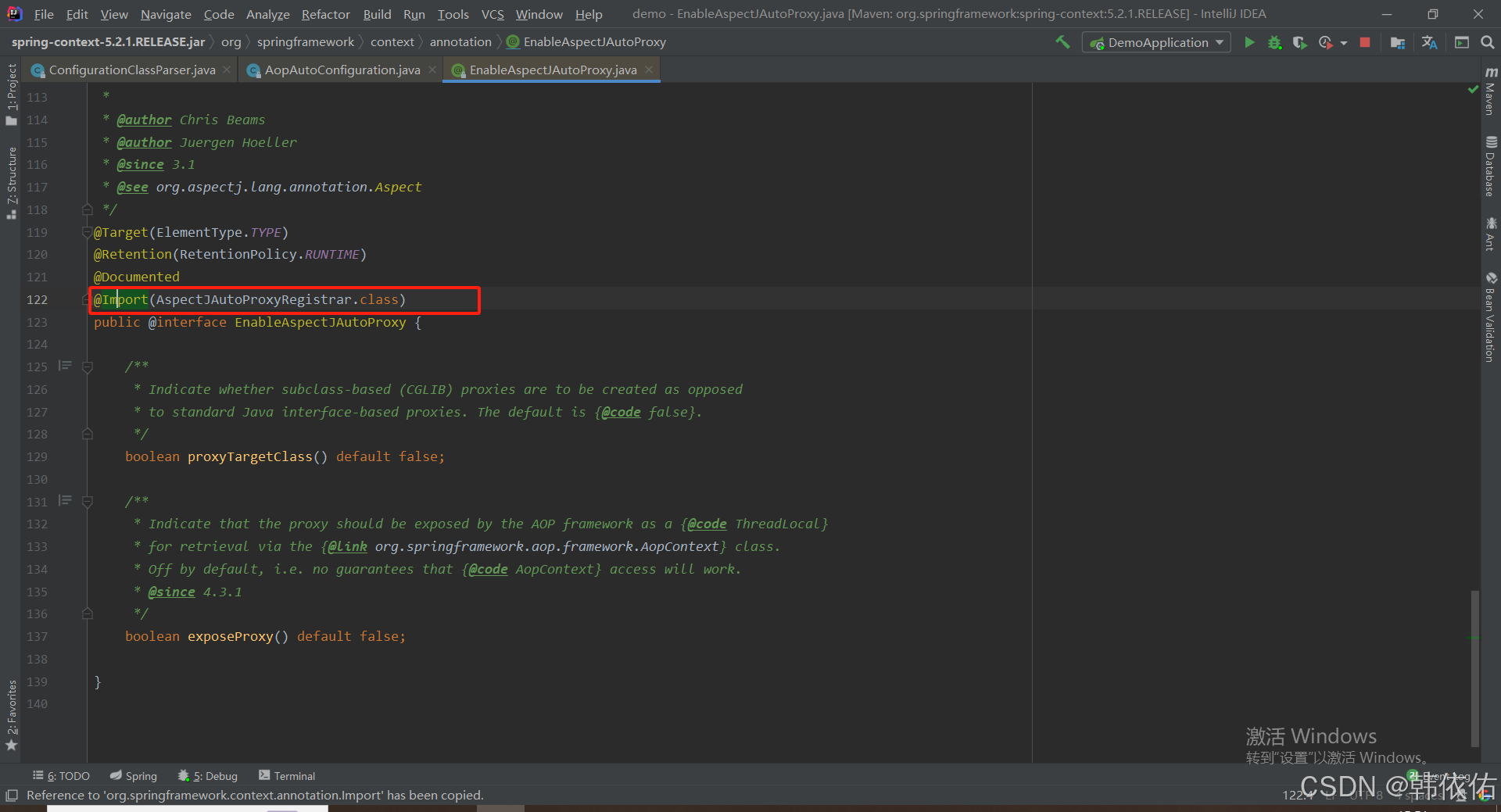

Spring AOP代理对象生成原理

代理对象生成的关键类是【AnnotationAwareAspectJAutoProxyCreator】,这个类继承了【BeanPostProcessor】是一个后置处理器 在bean对象生命周期中初始化时执行【org.springframework.beans.factory.config.BeanPostProcessor#postProcessAfterInitialization】方法时…...

在Zenodo下载文件 用到googlecolab googledrive

方法:Figshare/Zenodo上的数据/文件下载不下来?尝试利用Google Colab :https://zhuanlan.zhihu.com/p/1898503078782674027 参考: 通过Colab&谷歌云下载Figshare数据,超级实用!!࿰…...