域1:安全与风险管理 第1章实现安全治理的原则和策略

---包括OSG 1、2、3、4 章---

第1章、实现安全治理的原则和策略

1、由保密性、完整性和可用性组成的 CIA 三元组。

保密性原则是指客体不会被泄露给 未经授权的主体。完整性原则是指客体保持真实性且只被经过授权的主体进行有目的的修改。 可用性原则指被授权的主体能实时和不间断地访问客体。

2、了解 AAA 服务的要素。

AAA 由标识、身份认证、授权、审计和记账(或问责制)构成。

3、身份标识是如何工作的。

身份标识是一个主体声明身份并开始承担责任的过程。主体必须为系统提供标识,以便启动身份认证、授权和问责制的过程。

4、身份认证过程。

身份认证是验证或测试声称的身份是否有效的过程。身份认证需要 来自主体的信息,这些信息必须与指示的身份完全一致。

5、授权如何用于安全计划。

一旦对主体进行了身份认证,就必须对其访问进行授权。 鉴于已通过验证的身份被赋予的权利和特权,授权过程确保被请求的活动或对客体的访问是可以实现的。

6、审计过程。

审计是一种程序化的过程:通过文档或者主体活动记录,在验证过 的系统中让主体为其行为负责。

7、问责制的重要性。

只有在主体对他们的行为负责时,才能保持安全性。有效的问责制依赖千检验主体身份及追踪其活动的能力。

8、不可否认性。

不可否认性确保活动或事件的主体不能否认事件的发牛。它防止主体声称没有发送过消息、没有执行过动作或没有导致事件的发生。

9、纵深防御。

纵深防御,也叫分层防御,指简单使用一系列控制中的多个控制。多层防护解决方案允许使用许多不同的控制措施来抵御随时都可能出现的威胁。

10、抽象的概念。

抽象用于将相似的元素放入组、类或角色中,这些组、类或角色作为集合被指派安全控制、限制或许可。抽象提高了安全计划的实施效率。

11、理解数据隐藏。

数据隐藏旨在防止数据被主体发现或者访问。数据隐藏通常 是安全控制和编程中的关键元素。

12、安全边界。

安全边界是具有不同安全要求或需求的任意两个区域、子网或环境之间的交界线

13、安全治理。

安全治理是与支持、定义和指导组织安全工作相关的实践集合。

14、第三方治理。

第三方治理是可能由法律、法规、行业标准、合同义务或许可要求强 制执行的外部实体监督系统。实际的治理方法可能各有不同,但通常包括外部调查员或审计员。

15、文件审查。

文件审查是查看交换材料并根据标准和期望对其进行验证的过程。文件审查通常发生在现场检查之前。许多情况下,特别是与政府或军事机构或承包商相关的情况 下,如果未能提供足够的文件以满足第三方治理的要求,可能导致操作授权(ATO) 的丢失或失效

16、业务战略、目标、使命和宗旨相一致的安全功能。

安全管理计划确保正确地创建、 执行和实施安全策略。安全管理计划使安全功能与业务战略、目标、使命和宗旨相一致。这包括基于业务场景、预算限制或资源稀缺性来设计和实现安全。

17、业务场景。

业务场景通常是文档化的参数或声明的立场,用千定义做出决策或采取某类行为的需求。创建新的业务场景是指演示特定业务需求,以修改现有流程或选择完成业 务任务的方法。业务场景常被用来证明新项目(特别是与安全相关的项目)的启动是合理的

18、理解安全管理计划。

安全管理基于三种类型的计划:战略计划、战术计划和操作计划。 战略计划是相对稳定的长期计划,它定义了组织的目标、使命和宗旨。战术计划是中期计划, 为战略计划中设定的目标提供更多细节。操仵计划是在战略计划和战术计划的基础上制订的 短期、高度详细的计划

19、规范化安全策略结构的组成要素。

要创建一个全面的安全计划,需要具备以下内容: 安全策略、标准、基线、指南和程序。

20、组织的流程。

安全治理需要关注组织的方方面面。这包括收购、资产剥离和治理委员会的组织流程。

21、关键的安全角色。

主要的安全角色有高级管理者、安全专业人员、用户、资产所有 者、托管员和审计人员。

22、COBIT 的基础知识。

COBIT 是一种安全控制框架,用于为企业制订综合的安全解决方案。

23、 应尽关心和尽职审查。---这里错误

应尽关心是指制订计划、策略和流程以保护组织的利益。尽职审查指的是实践那些维持应尽关心工作的活动。应尽关心是知道应该做什么并为此制订计划,尽职审查是在正确的时间采取正确的行动。

24、 威胁建模的基础知识。

威胁建模是识别、分类和分析潜在威胁的安全过程。威胁建模可被当成设计和开发期间的一种主动措施来执行,也可作为产品部署后的一种被动措施来 执行。关键概念包括资产月文击者/软件、 STRIDE、PASTA、VAST、图表、简化/分解和 DREAD

25、 供应链风险管理概念。

供应链风险管理(SCRM) 旨在确保供应链中的所有供应商或环节都是可靠的、值得信赖的、信誉良好的组织,这些组织向业务伙伴(尽管不一定向公众) 披露他们的实践和安全需求。 SCRM 包括评估与硬件、软件和服务相关的风险,进行第三方评估和监控,设立最低安全要求和强制执行服务级别需求。

相关文章:

域1:安全与风险管理 第1章实现安全治理的原则和策略

---包括OSG 1、2、3、4 章--- 第1章、实现安全治理的原则和策略 1、由保密性、完整性和可用性组成的 CIA 三元组。 保密性原则是指客体不会被泄露给 未经授权的主体。完整性原则是指客体保持真实性且只被经过授权的主体进行有目的的修改。 可用性原则指被授权的主体能实时和…...

【大数据】学习大数据开发应该从哪些技术栈开始学习?

学习大数据开发可以从以下几个技术栈和阶段入手。以下内容按学习顺序和重要性列出,帮助你逐步掌握大数据开发的核心技能: 1. 编程基础 Java:Hadoop 和许多大数据工具(如 Spark、Flink)的核心代码都是用 Java 编写的&…...

CentOS快速配置网络Docker快速部署

CentOS快速配置网络&&Docker快速部署 CentOS裸机Docker部署1.联通外网2.配置CentOS镜像源3.安装Docker4.启动Docker5.CentOS7安装DockerCompose Bug合集ERROR [internal] load metadata for docker.io/library/java:8-alpineError: Could not find or load main class …...

Grounded-SAM Demo部署搭建

目录 1 环境部署 2 Grounded-SAM Demo安装 3 运行Demo 3.1 运行Gradio APP 3.2 Gradio APP操作 1 环境部署 由于SAM建议使用CUDA 11.3及以上版本,这里使用CUDA 11.4版本。 另外,由于整个SAM使用的是Pytorch开发,因此需要Python环境&…...

C语言 | 第十六章 | 共用体 家庭收支软件-1

P 151 结构体定义三种形式 2023/3/15 一、创建结构体和结构体变量 方式1-先定义结构体,然后再创建结构体变量。 struct Stu{ char *name; //姓名 int num; //学号 int age; //年龄 char group; //所在学习小组 float score; //成绩 }; struct Stu stu1, stu2; //…...

【论文阅读】Learning a Few-shot Embedding Model with Contrastive Learning

使用对比学习来学习小样本嵌入模型 引用:Liu, Chen, et al. “Learning a few-shot embedding model with contrastive learning.” Proceedings of the AAAI conference on artificial intelligence. Vol. 35. No. 10. 2021. 论文地址:下载地址 论文代码…...

OKHTTP 如何处理请求超时和重连机制

😄作者简介: 小曾同学.com,一个致力于测试开发的博主⛽️,主要职责:测试开发、CI/CD 如果文章知识点有错误的地方,还请大家指正,让我们一起学习,一起进步。 😊 座右铭:不…...

基于Springboot vue的流浪狗领养管理系统设计与实现

博主介绍:专注于Java(springboot ssm 等开发框架) vue .net php python(flask Django) 小程序 等诸多技术领域和毕业项目实战、企业信息化系统建设,从业十五余年开发设计教学工作☆☆☆ 精彩专栏推荐订阅☆☆☆☆☆不然下次找…...

爬虫案例——网易新闻数据的爬取

案例需求: 1.爬取该新闻网站——(网易新闻)的数据,包括标题和链接 2.爬取所有数据(翻页参数) 3.利用jsonpath解析数据 分析: 该网站属于异步加载网站——直接网页中拿不到,需要…...

SpringCloud 2023 Gateway的Filter配置介绍、类型、内置过滤器、自定义全局和单一内置过滤器

目录 1. Filter介绍2. Filter类型3. 内置过滤器3.1 请求头(RequestHeader)相关GatewayFilter Factory3.2 请求参数(RequestParameter)相关GatewayFilter Factory3.3 回应头(ResponseHeader)相关GatewayFilter Factory3.4 前缀和路径相关GatewayFilter Factory3.5 Default Filte…...

从银幕到现实:擎天柱机器人即将改变我们的生活

擎天柱(Optimus)是《变形金刚》系列电影中的主角,如今也成为特斯拉正在开发的通用机器人。2022年10月,特斯拉展示了这一机器人的初始版本,创始人埃隆马斯克表示,希望到2023年能够启动生产。他指出ÿ…...

408算法题leetcode--第33天

509. 斐波那契数 题目地址:509. 斐波那契数 - 力扣(LeetCode) 题解思路:dp 时间复杂度:O(n) 空间复杂度:O(n) 代码: class Solution { public:int fib(int n) {// dp数组含义:dp[i]即i位置…...

OCR模型调研及详细安装

OCR模型调研及详细安装 1 搭建 Tesseract-OCR 环境。 1.1 注意需先手动安装Tesseract-OCR, 下载地址:https://digi.bib.uni-mannheim.de/tesseract/?CM;OD 注意:安装的时候选中中文包(安装时把所有选项都勾上)。 安装磁盘选择…...

C++第六讲:STL--vector的使用及模拟实现

C第六讲:STL--vector的使用及模拟实现 1.vector简介2.vector的常见接口介绍2.1constructor -- 构造2.2destructor -- 析构2.3begin、end2.3.1vector和string的区别、vector<string> 2.4rbegin、rend2.5cbegin、cend2.6crbegin、crend2.7size、max_size、resiz…...

2024年字节抖音前端面经,这次问的很基础!

文章同步在公众号:萌萌哒草头将军,欢迎关注!!! 一面 es6新特性有哪些 新增了let、const关键字替换var声明变量,因为var会导致变量提升,在申明之前可以访问变量。新增了箭头函数,新…...

vscode提交修改Failed to connect to github.com port 443: Timed out

参考内容:timed out 只需3步:设置代理、取消代理、再次提交。👉 2.1 设置代理 $ git config --global https.proxy 1 👉 2.2 取消代理 $ git config --global --unset https.proxy 1之后关闭bash,再去vscode里面pull …...

通过docker镜像安装elasticsearch和kibana

目录 前言安装elasticsearch:7.17.21安装对应版本的kibana 前言 本文主要参考:https://blog.csdn.net/qq_23859799/article/details/138521052,内容基本一致,改动了部分错误 安装elasticsearch:7.17.21 拉取镜像:docker pull d…...

seaCMS v12.9代码审计学习(下半)

文章目录 admin/admin_safe.php任意文件下载CSRF 添加管理员账户CSRF配合XSS弹cookie admin/admin_safe.php任意文件下载 在admin_safe.php文件下有着这么一段代码,他的作用时检查action的值是否为download,如果为download那么将你传入的文件直接打印给…...

麒麟信安CentOS安全加固案例获评中国信通院第三届“鼎新杯”数字化转型应用奖

“鼎新杯”数字化转型应用大赛,由中国通信标准化协会主办、中国信息通信研究院承办,以落实国家“十四五”规划关于“加快数字化发展,建设数字中国”的总体要求为目标,意在打造一批具有产业引领与推广应用效应的企业数字化转型应用…...

Java 中消除 If-else 技巧总结

“过于依赖 if-else 不仅会让代码变得臃肿不堪,还会使维护成本大大增加。其实,if-else 虽然是最基础的条件分支,但它并不是万能的解决方案。简单粗暴的 if-else 很容易让代码可读性差、结构复杂。 今天,我将带大家了解一些取代 i…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

《基于Apache Flink的流处理》笔记

思维导图 1-3 章 4-7章 8-11 章 参考资料 源码: https://github.com/streaming-with-flink 博客 https://flink.apache.org/bloghttps://www.ververica.com/blog 聚会及会议 https://flink-forward.orghttps://www.meetup.com/topics/apache-flink https://n…...

微信小程序云开发平台MySQL的连接方式

注:微信小程序云开发平台指的是腾讯云开发 先给结论:微信小程序云开发平台的MySQL,无法通过获取数据库连接信息的方式进行连接,连接只能通过云开发的SDK连接,具体要参考官方文档: 为什么? 因为…...

[Java恶补day16] 238.除自身以外数组的乘积

给你一个整数数组 nums,返回 数组 answer ,其中 answer[i] 等于 nums 中除 nums[i] 之外其余各元素的乘积 。 题目数据 保证 数组 nums之中任意元素的全部前缀元素和后缀的乘积都在 32 位 整数范围内。 请 不要使用除法,且在 O(n) 时间复杂度…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

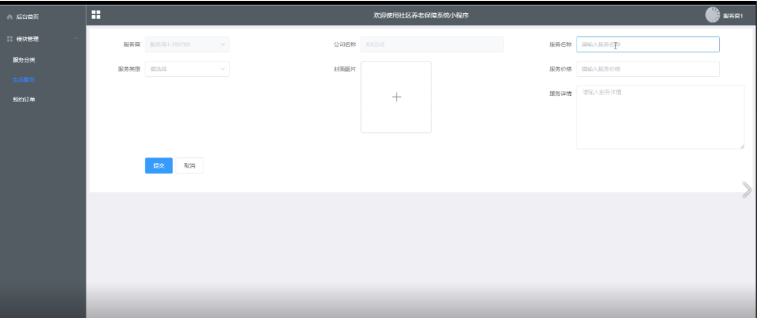

Springboot社区养老保险系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,社区养老保险系统小程序被用户普遍使用,为方…...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...

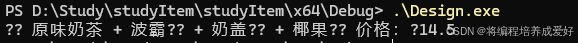

C++ 设计模式 《小明的奶茶加料风波》

👨🎓 模式名称:装饰器模式(Decorator Pattern) 👦 小明最近上线了校园奶茶配送功能,业务火爆,大家都在加料: 有的同学要加波霸 🟤,有的要加椰果…...

Python Einops库:深度学习中的张量操作革命

Einops(爱因斯坦操作库)就像给张量操作戴上了一副"语义眼镜"——让你用人类能理解的方式告诉计算机如何操作多维数组。这个基于爱因斯坦求和约定的库,用类似自然语言的表达式替代了晦涩的API调用,彻底改变了深度学习工程…...