企业如何配合好等级保护测评工作?

企业如何配合好等级保护测评工作,是一个涉及多方面因素的系统性任务。等级保护测评,简称等保测评,是中国对信息和信息系统安全的重要管理手段和评估制度。通过这一制度,企业可以全面了解其信息系统的安全状况,及时发现并修复安全漏洞,从而确保系统的稳定运行和数据的安全性。以下将从多个方面详细阐述企业如何配合好等保测评工作。

### 一、明确等保测评的重要性与意义

等保测评不仅是国家法律法规的要求,更是企业自身信息安全保障的重要手段。根据《中华人民共和国网络安全法》及《信息安全技术 网络安全等级保护基本要求》等相关规定,企业有义务按照网络安全等级保护制度的要求,履行相应的安全保护义务。通过等保测评,企业可以:

1. **提高网络安全水平**:发现并消除信息系统存在的安全隐患,提高系统的安全防护能力。

2. **规范网络安全管理**:建立健全网络安全管理制度和操作规程,明确网络安全责任人,落实网络安全措施。

3. **符合法律法规要求**:避免因违反法律法规而造成的法律责任和经济损失。

4. **增强网络信任与合作**:提升企业在社会公众、政府部门、合作伙伴等各方面的信誉度和信任度。

### 二、自我评估与等级确定

企业配合等保测评的第一步是进行自我评估与等级确定。这包括:

1. **全面梳理信息系统**:对企业现有的信息系统进行全面梳理,明确各个系统的功能、重要性以及可能面临的安全威胁。

2. **评估安全需求**:根据系统的实际情况,评估其安全需求,包括数据的保密性、完整性和可用性等方面。

3. **确定保护等级**:根据《信息安全技术 网络安全等级保护基本要求》等标准,确定各个系统所需达到的保护等级。这一步骤需要组织专家进行评审,以确保定级的合理性。

### 三、制定合规计划与技术改造

基于自我评估与等级确定的结果,企业需要制定详细的合规计划,并进行相应的技术改造。这包括:

1. **制定计划**:合规计划应涵盖技术改造、流程优化、资源投入等方面,确保能够覆盖等保测评的所有要求。

2. **加强物理安全**:对机房、设备间等关键区域加强物理防护,如安装门禁系统、监控摄像头等,防止非法入侵。

3. **部署网络安全设备**:部署防火墙、入侵检测/防御系统等网络安全设备,确保网络边界的安全。同时,实施安全域划分,合理控制网络访问权限。

4. **主机与应用安全**:定期更新操作系统、应用软件补丁,关闭不必要的服务和端口,加强身份认证和访问控制。对应用程序进行安全加固,防止SQL注入、跨站脚本等常见攻击。

5. **数据安全**:对敏感数据进行加密存储和传输,建立数据备份与恢复机制,确保数据的完整性和可用性。同时,加强数据访问权限管理,防止数据泄露。

### 四、建立健全的安全管理制度

除了技术改造外,企业还需要建立健全的安全管理制度和流程,包括:

1. **安全策略与操作规程**:制定明确的安全策略和操作规程,指导员工在日常工作中如何保障信息安全。

2. **应急预案**:制定应急预案,明确在发生网络安全事件时的应对措施和流程,确保能够迅速、有效地应对安全事件。

3. **员工安全意识培训**:加强员工的安全意识培训,提高全员的安全防护能力。通过定期的培训、演练等活动,让员工了解并掌握基本的信息安全知识和技能。

### 五、选择专业测评机构进行合作

企业在进行等保测评时,应选择具有丰富经验和专业技术的测评机构进行合作。这包括:

1. **资质与认证**:确保测评机构具备相应的资质和认证,能够提供准确、全面的测评服务。

2. **沟通与协作**:与测评机构保持良好的沟通与协作关系,确保测评工作的顺利进行。及时提供所需的资料和信息,配合测评机构完成现场检查和测试工作。

3. **理解与配合**:在测评过程中,企业应积极配合测评机构的工作,对测评中发现的问题进行及时整改。同时,也可以向测评机构请教和学习,提高自身的信息安全防护能力。

### 六、定期评估与持续改进

等保测评不是一次性的工作,而是需要持续进行的过程。企业应建立定期的安全评估与审计机制,对信息系统的安全性进行持续监测和评估。这包括:

1. **定期评估**:定期对信息系统进行安全评估,及时发现并修复安全漏洞和隐患。

2. **审计与监督**:建立健全的审计与监督机制,对信息系统的安全状况进行持续跟踪和监督。

3. **持续改进**:根据评估结果和审计发现的问题,不断改进和优化信息安全防护措施和技术手段。同时,借鉴行业内其他企业的最佳实践案例和经验教训,结合自身实际情况进行改进和优化。

### 七、保持与行业领先水平的同步发展

随着技术的不断发展和威胁的不断变化,企业需要及时更新和升级安全防护措施和技术手段。这包括:

1. **关注行业动态**:密切关注信息安全领域的最新动态和趋势,了解最新的

相关文章:

企业如何配合好等级保护测评工作?

企业如何配合好等级保护测评工作,是一个涉及多方面因素的系统性任务。等级保护测评,简称等保测评,是中国对信息和信息系统安全的重要管理手段和评估制度。通过这一制度,企业可以全面了解其信息系统的安全状况,及时发现…...

Could not find artifact cn.hutool:hutool-all:jar:8.1 in central 导入Hutool报错

<!-- https://mvnrepository.com/artifact/cn.hutool/hutool-all --><dependency><groupId>cn.hutool</groupId><artifactId>hutool-all</artifactId><version>5.8.9</version></dependency> 引入hutool 8.1版本的工具…...

【功能安全】汽车功能安全个人认证证书

目录 1、证书 2、课程信息 📖 推荐阅读 1、证书 汽车功能安全工程师去拿类似莱茵、SGS、南德颁发的证书,如下: 2、课程信息 一般上什么课程了,课程信息大概如下: 汽车功能安全工程师认证课 (3天&#…...

axios直接上传binary

axios直接上传二进制文件 、 axios直接上传apk、axios直接上传binary postman中的参数选项中有个binary,平常我们很少使用,可能有的同学遇到这种情况不太会了,认为后端应该有个字段名来接收,或者使用 Formdata,但其实…...

量化交易API接口是什么?如何申请和应用?

炒股自动化:申请官方API接口,散户也可以 python炒股自动化(0),申请券商API接口 python炒股自动化(1),量化交易接口区别 Python炒股自动化(2):获取…...

语义分割:YOLOv11的分割模型训练自己的数据集(从代码下载到实例测试)

文章目录 前言一、环境搭建二、构建数据集三、修改配置文件①数据集文件配置②模型文件配置 四、模型训练和测试模型训练模型验证模型推理 总结 前言 专栏目录:YOLOv11改进目录一览 | 涉及卷积层、轻量化、注意力、损失函数、Backbone、SPPF、Neck、检测头等全方位改…...

Python爬虫:从入门到精通

Python爬虫:从入门到精通 在数字时代,信息就如同水源,源源不绝。然而,当你想要从海量的信息中汲取有价值的“水”,你会发现这并不是一件容易的事。这就是为什么网络爬虫出现了。它们帮助我们在网络的海洋中航行&#…...

Web组态软件

Web组态软件是近年来前端开发领域的一股新兴力量,它以其独特的魅力吸引着越来越多的开发者们。那么,Web组态软件到底是什么?它有哪些特点?我们又该如何选择和使用它呢?下面,就让我们一起探讨这些问题。 一…...

Java中为什么要私有化构造方法

为什么要私有化构造方法 要私有化的方法不是来描述一类事物的,创建没有任何意义 解决方案: 提示:这里填写该问题的具体解决方案: 为什么要将构造方法私有化? 问:如果要限制一个类对象产生,即&…...

【大数据学习 | kafka】kafuka的基础架构

1. kafka是什么 Kafka是由LinkedIn开发的一个分布式的消息队列。它是一款开源的、轻量级的、分布式、可分区和具有复制备份的(Replicated)、基于ZooKeeper的协调管理的分布式流平台的功能强大的消息系统。与传统的消息系统相比,KafKa能够很好…...

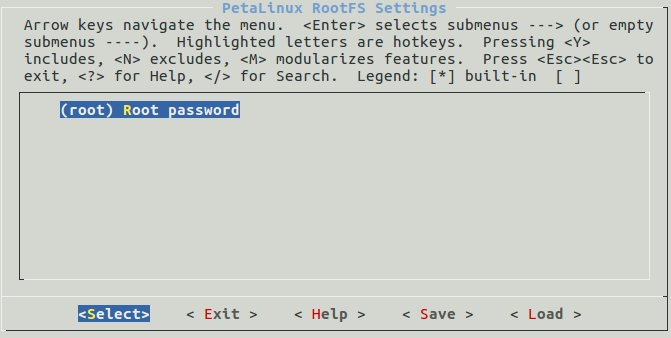

2-petalinux2018.3摸索记录-petalinux rootfs

1Filesystem Packages文件系统软件包2Petalinux Package GroupsPetalinux软件包组3Image Features镜像特性4apps应用程序5user packages用户软件包6Petalinux RootFS SettingsPetalinux根文件系统设置 Filesystem Packages(文件系统软件包) 这个选项主要…...

RHCE作业二

1.要求: 配置nginx服务通过ip访问多网站 2. 1关闭防火墙 2创建ip 3配置 4创建文件 5测试...

使用手册)

GPS/北斗时空安全隔离装置(卫星时空防护装置)使用手册

GPS/北斗时空安全隔离装置(卫星时空防护装置)使用手册 GPS/北斗时空安全隔离装置(卫星时空防护装置)使用手册 时空安全隔离装置采用先进的防欺骗抗干扰技术,能够有效检测识别欺骗干扰信号,并快速对异常信号进行关断、切换,消除欺骗干扰影响。…...

【C++篇】深度解析类与对象(下)

引言 在上一篇博客中,我们学习了C的基础类与对象概念,包括类的定义、对象的使用和构造函数的作用。在这一篇,我们将深入探讨C类的一些重要特性,如构造函数的高级用法、类型转换、static成员、友元、内部类、匿名对象,…...

【gRPC】什么是RPC——介绍一下RPC

说起RPC,博主使用CPP手搓了一个RPC项目,RPC简单来说,就是远程过程调用:我们一般在本地传入数据进行执行函数,然后返回一个结果;当我们使用RPC之后,我们可以将函数的执行过程放到另外一个服务器上…...

谈谈你对AQS的理解

AQS 是多线程同步器,它是 JUC 包中多个组件的底层实现,如 Lock、CountDownLatch、Semaphore等都用到了AQS。 从本质上来说,AQS 提供了两种锁机制,分别是排它锁,和共享锁。 排它锁,就是存在多线程竞争同一…...

Bitcoin全节点搭建

1. wget https://bitcoincore.org/bin/bitcoin-core-0.20.1/bitcoin-0.20.1-x86_64-linux-gnu.tar.gz 2.tar -xzvf bitcoin-0.20.1-x86_64-linux-gnu.tar.gz mv bitcoin-0.20.1 bitcoin 3.创建配置文件(bitcoin.conf) mkdir -p /btc_data mkdir ~/.b…...

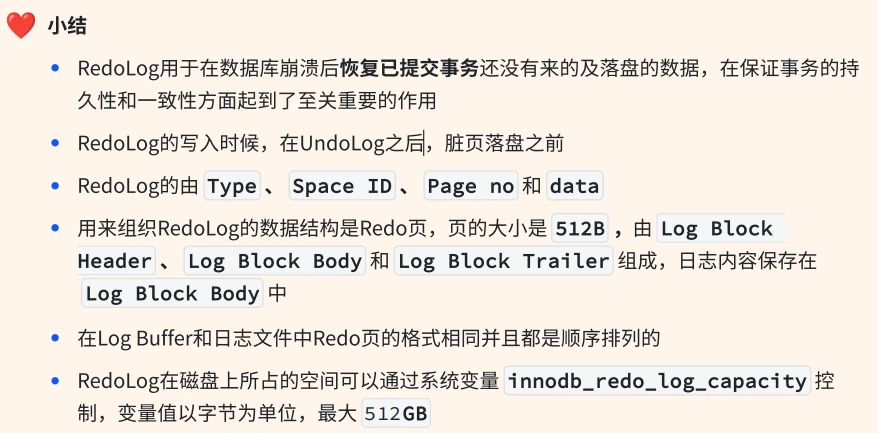

【mysql进阶】4-6. InnoDB 磁盘文件

InnoDB 磁盘⽂件 1 InnoDB存储引擎包含哪些磁盘⽂件? 🔍 分析过程 ✅ 解答问题 InnoDB的磁盘⽂件主要是表空间⽂件和其他⽂件,表空间包括:系统表空间、独⽴表空间、通⽤表空间、临时表空间和撤销表空间;其他⽂件有重做…...

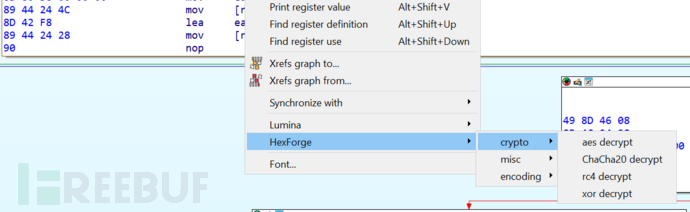

HexForge:一款用于扩展安全汇编和十六进制视图的IDA插件

关于HexForge HexForge是一款用于扩展安全汇编和十六进制视图的IDA插件,在该工具的帮助下,广大研究人员可以方便地直接从 IDA Pro 界面数据解码、解密或执行安全数据审计任务。 功能介绍 1、从 IDA 的反汇编或十六进制视图复制原始十六进制;…...

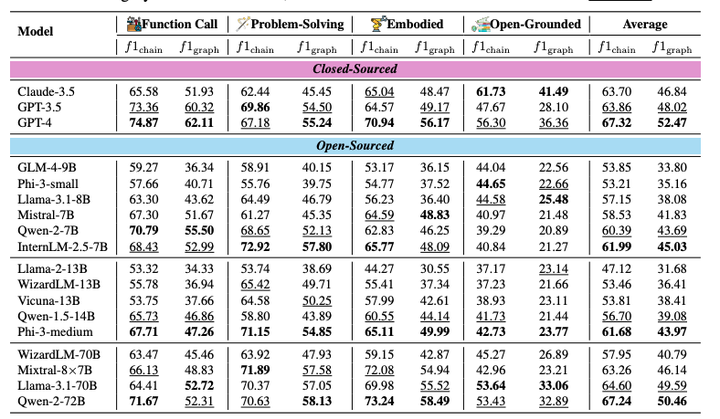

WORFBENCH:一个创新的评估基准,目的是全面测试大型语言模型在生成复杂工作流 方面的性能。

2024-10-10,由浙江大学和阿里巴巴集团联合创建的WORFBENCH,一个用于评估大型语言模型(LLMs)生成工作流能力的基准测试。它包含了一系列的测试和评估协议,用于量化和分析LLMs在处理复杂任务时分解问题和规划执行步骤的能力。WORFBE…...

日语AI面试高效通关秘籍:专业解读与青柚面试智能助攻

在如今就业市场竞争日益激烈的背景下,越来越多的求职者将目光投向了日本及中日双语岗位。但是,一场日语面试往往让许多人感到步履维艰。你是否也曾因为面试官抛出的“刁钻问题”而心生畏惧?面对生疏的日语交流环境,即便提前恶补了…...

Auto-Coder使用GPT-4o完成:在用TabPFN这个模型构建一个预测未来3天涨跌的分类任务

通过akshare库,获取股票数据,并生成TabPFN这个模型 可以识别、处理的格式,写一个完整的预处理示例,并构建一个预测未来 3 天股价涨跌的分类任务 用TabPFN这个模型构建一个预测未来 3 天股价涨跌的分类任务,进行预测并输…...

第25节 Node.js 断言测试

Node.js的assert模块主要用于编写程序的单元测试时使用,通过断言可以提早发现和排查出错误。 稳定性: 5 - 锁定 这个模块可用于应用的单元测试,通过 require(assert) 可以使用这个模块。 assert.fail(actual, expected, message, operator) 使用参数…...

Mac软件卸载指南,简单易懂!

刚和Adobe分手,它却总在Library里给你写"回忆录"?卸载的Final Cut Pro像电子幽灵般阴魂不散?总是会有残留文件,别慌!这份Mac软件卸载指南,将用最硬核的方式教你"数字分手术"࿰…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

k8s业务程序联调工具-KtConnect

概述 原理 工具作用是建立了一个从本地到集群的单向VPN,根据VPN原理,打通两个内网必然需要借助一个公共中继节点,ktconnect工具巧妙的利用k8s原生的portforward能力,简化了建立连接的过程,apiserver间接起到了中继节…...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

【无标题】路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论

路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论 一、传统路径模型的根本缺陷 在经典正方形路径问题中(图1): mermaid graph LR A((A)) --- B((B)) B --- C((C)) C --- D((D)) D --- A A -.- C[无直接路径] B -…...

【SpringBoot自动化部署】

SpringBoot自动化部署方法 使用Jenkins进行持续集成与部署 Jenkins是最常用的自动化部署工具之一,能够实现代码拉取、构建、测试和部署的全流程自动化。 配置Jenkins任务时,需要添加Git仓库地址和凭证,设置构建触发器(如GitHub…...

SpringAI实战:ChatModel智能对话全解

一、引言:Spring AI 与 Chat Model 的核心价值 🚀 在 Java 生态中集成大模型能力,Spring AI 提供了高效的解决方案 🤖。其中 Chat Model 作为核心交互组件,通过标准化接口简化了与大语言模型(LLM࿰…...