GB/T 43206—2023信息安全技术信息系统密码应用测评要求(五)

文章目录

- 附录A

- A.1 概述

- A.2 密钥产生

- A.3 密钥分发

- A.4 密钥存储

- A.5 密钥使用

- A.6 密钥更新

- A.7 密钥归档

- A. 8 密钥撤销

- A.9 密钥备份

- A.10 密钥恢复

- A.11 密钥销毁

- 附录B

- 附录C

附录A

A.1 概述

密钥管理对于保证密钥全生存周期的安全性至关重要 ,可以保证密钥(除公开密钥外) 不被非授权 的访问 、使用 、泄露 、修改和替换 ,可以保证公开密钥不被非授权的修改和替换 。在信息系统密码应用方 案中 ,需明确信息系统的密钥生存周期管理 。密钥管理包括密钥的产生 、分发 、存储 、使用 、更新 、归档 、 撤销 、备份 、恢复和销毁等环节 。

A.2 密钥产生

密钥产生测评内容如下 。

a) 检查目的

密钥是否在经商用密码认证机构认证的密码产品中产生 , 密钥协商算法是否经国家密码管理 部门核准 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 确认密钥产生所使用的随机数发生器是否具有商用密码认证机构颁发的认证证书 ;

2) 确认密钥 协 商 算 法 是 否 符 合 法 律 、法 规 的 规 定 和 密 码 相 关 国 家 标 准 、行 业 标 准 的 有 关 要求 ;

3) 核实密钥产生功能的正确性和有效性 ,如随机数发生器的运行状态 、所产生密钥的关联信 息 ,密钥关联信息包括密钥种类 、长度 、拥有者 、使用起始时间 、使用终止时间等 。

A.3 密钥分发

密钥分发测评内容如下 。

a) 检查目的

密钥分发过程是否保证了密钥的机密性 、完整性以及分发者 、接收者身份的真实性等 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 确认信息系统 内 部 采 用 何 种 密 钥 分 发 方 式(离 线 分 发 方 式 、在 线 分 发 方 式 、混 合 分 发 方 式) ;

2) 确认密钥传递 过 程 中 信 息 系 统 使 用 了 何 种 密 码 技 术 保 证 密 钥 的 机 密 性 、完 整 性 与 真 实 性 ,并核实采用密码技术的合规性 、正确性和有效性 。

A.4 密钥存储

密钥存储测评内容如下 。

a) 检查目的

密钥(除公开密钥) 存储过程是否保证了不被非授权的访问或篡改 ,公开密钥存储过程是否保 证了不被非授权的篡改 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及密钥存储涉及的密码产品 、密码服务以及密码算法实 现和密码技术实现 。

c) 检查要点

1) 确认信息系统内部所有密钥(除公开密钥) 是否均以密文形式进行存储 ,或者位于受保护 的安全区域 ;

2) 确认密钥(除公开密钥) 存储过程中信息系统使用了何种密码技术保证密钥的机密性(除 公开密钥) 、完整性 ,并核实采用密码技术的合规性 、正确性和有效性 ;

3) 确认公开密钥存储过程中信息系统使用了何种密码技术保证公开密钥的完整性 ,并核实 采用密码技术的合规性 、正确性和有效性 。

A.5 密钥使用

密钥使用测评内容如下 。

a) 检查目的

所有密钥是否都有明确的用途且各类密钥是否均被正确地使用 、管理 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 确认信息系统内部是否具有严格的密钥使用管理机制 , 以及所有密钥是否有明确的用途 并按用途被正确使用 ;

2) 确认信息系统是否具有鉴别公开密钥的真实性与完整性的认证机制 ,采用的公钥密码算 法是否符合法律 、法规的规定和密码相关国家标准 、行业标准的有关要求 ;

3) 确认信息系统采用了何种安全措施来防止密钥泄露或替换 ,是否采用了密码算法以及算 法是否符合相关法规和标准的要求 ,并核实当发生密钥泄露时 ,信息系统是否具备应急处 理和响应措施 ;

4) 确认信息系统是否定期更换密钥 ,并核实密钥更换处理流程中是否采取有效措施保证密 钥更换时的安全性 。

A.6 密钥更新

密钥更新测评内容如下 。

a) 检查目的

密钥是否根据相应的更新策略进行更新 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

确认信息系统是否具有密钥的更新策略 ,并核实当密钥超过使用期限 、已泄露或存在泄露风险时 ,是否根据相应的更新策略进行密钥更新 。

A.7 密钥归档

密钥归档测评内容如下 。

a) 检查目的

密钥归档过程是否保证了密钥的安全性和正确性 ,并生成了审计信息 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 确认信息系统内部密钥归档时是否采取有效的安全措施 , 以保证归档密钥的安全性和正 确性 ;

2) 核实归档密钥是否仅用于解密被加密的历史信息或验证被签名的历史信息 ;

3) 确认密钥归档的审计信息是否包括归档的密钥 、归档的时间等信息 。

A. 8 密钥撤销

密钥撤销测评内容如下 。

a) 检查目的

公钥证书 、对称密钥是否具备撤销机制 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 如信息系统内部使用公钥证书 、对称密钥 ,则确认是否有公钥证书 、对称密钥撤销机制和 撤销机制的触发条件 ,并确认是否有效执行 ;

2) 核实撤销后的密钥是否已不具备使用效力 。

A.9 密钥备份

密钥备份测评内容如下 。

a) 检查目的

密钥备份过程是否保证了密钥的机密性和完整性 ,并生成了审计信息 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 如信息系统内部存在需要备份的密钥 ,则确认是否具有密钥备份机制并有效执行 ;

2) 确认密钥备份过程中 ,信息系统使用了何种密码技术保证备份密钥的机密性 、完整性 ;

3) 确认是否包括备份主体 、备份时间等密钥备份的审计信息 。

A.10 密钥恢复

密钥恢复测评内容如下 。

a) 检查目的

密钥是否具备恢复机制 ,并生成审计信息 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 确认信息系统内部是否具有密钥的恢复机制并有效执行 ;

2) 确认是否包括恢复主体 、恢复时间等密钥恢复的审计信息 。

A.11 密钥销毁

密钥销毁测评内容如下 。

a) 检查目的

密钥是否具备销毁机制 ,销毁过程是否具备不可逆性 。

b) 检查对象

密钥 、密钥管理制度及策略类文档 , 以及信息系统中的密码产品 、密码服务以及密码算法实现 和密码技术实现 。

c) 检查要点

1) 确认信息系统内部是否具有密钥的销毁机制并有效执行 ;

2) 核实密钥销毁过程和销毁方式 ,确认是否密钥销毁后无法被恢复 。

附录B

附录C

相关文章:

GB/T 43206—2023信息安全技术信息系统密码应用测评要求(五)

文章目录 附录AA.1 概述A.2 密钥产生A.3 密钥分发A.4 密钥存储A.5 密钥使用A.6 密钥更新A.7 密钥归档A. 8 密钥撤销A.9 密钥备份A.10 密钥恢复A.11 密钥销毁 附录B附录C 附录A A.1 概述 密钥管理对于保证密钥全生存周期的安全性至关重要 ,可以保证密钥(除公开密钥外) 不被非授…...

深度学习:BERT 详解

BERT 详解 为了全面详细地解析BERT(Bidirectional Encoder Representations from Transformers),我们将深入探讨它的技术架构、预训练任务、微调方法及其在各种自然语言处理(NLP)任务中的应用。 一、BERT的技术架构 …...

智能的编织:C++中auto的编织艺术

在C的世界里,auto这个关键字就像是一个聪明的助手,它能够自动帮你识别变量的类型,让你的代码更加简洁和清晰。下面,我们就来聊聊auto这个关键字的前世今生,以及它在C11标准中的新用法。 auto的前世 在C11之前&#x…...

订单分库分表

一、引言 在当今互联网时代,随着电商、金融等行业的快速发展,订单数量呈爆炸式增长。传统的单一数据库存储订单信息的方式面临着巨大的挑战,如数据存储容量有限、查询性能下降、数据备份和恢复困难等。为了解决这些问题,分库分表技…...

【温度表达转化】

【温度表达转化】 C语言代码C代码Java代码Python代码 💐The Begin💐点点关注,收藏不迷路💐 利用公式 C5∗(F−32)/9 (其中C表示摄氏温度,F表示华氏温度) 进行计算转化。 输出 输出一行&#x…...

封装一个web Worker 处理方法实现多线程

背景: 开启多线程处理一段耗时的逻辑 简化Worker使用 直接上代码: 以下是封装的函数直接复制即可 /*** 封装一个worker的启动函数 用于开启一个新的线程 来处理一些耗时的操作* param {object} paremdata 传递给worker的参数* param {function} call…...

unity3d————屏幕坐标,GUI坐标,世界坐标的基础注意点

在Unity3D中,GUI控件的起始坐标与屏幕坐标的起始点并不完全相同,具体说明如下: GUI控件的起始坐标 绘制GUI界面时使用的坐标以屏幕的左上角为(0,0)点,右下角为(Screen.width, Screen.Height)。不过,对于GUI控件的具体…...

MySQL基础-单表查询

语法 select [distinct] 列名1,列名2 as 别名... from数据表名 where组前筛选 group by分组字段 having组后筛选 order by排序的列 [asc | desc] limit 起始索引,数据条数 测试数据 # 建测试表 create table products (id int primary key a…...

Web安全之SQL注入---基础

文章目录 SQL注入简介SQL注入基础SQL注入分类SQL注入流程 SQL注入简介 什么是SQL注入? SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理…...

MongoDB笔记03-MongoDB索引

文章目录 一、前言1.1 概述1.2 MongoDB索引使用B-Tree还是BTree?1.3 B 树和 B 树的对比1.4 总结 二、索引的类型2.1 单字段索引2.2 复合索引2.3 其他索引 三、索引的管理操作3.1 索引的查看3.2 索引的创建3.2.1 单字段索引3.2.2 复合索引 3.3 索引的移除3.3.1 指定索…...

Docker基础(一)

Docker 简介 常用命令 镜像 #搜索镜像 docker search nginx #下载镜像 docker pull nginx #下载指定版本镜像 docker pull nginx:1.26.0 #查看所有镜像 docker images #删除指定id的镜像 docker rmi e784f4560448 # 删除多个镜像 docker rmi bde7d154a67f 94543a6c1aef e784…...

解决 IntelliJ IDEA Maven 项目 JDK 版本自动变为 1.5 的问题

一、问题描述 在使用 IntelliJ IDEA 创建 Maven 项目时,经常会遇到一个问题:项目的默认编译版本被设置为 JDK 1.5,即使系统中安装的是更高版本的 JDK。这不仅会导致编译时出现警告,还可能引起兼容性问题。每次手动修改编译版本后…...

SDL事件相关

文章目录 事件相关的函数和数据结构用户自定义事件代码相关: 事件相关的函数和数据结构 SDL_WaitEvent :等待一个事件SDL_PushEvent 发送一个事件SDL_PumpEvents(): 将硬件设备产生的时间放入事件队列 ,用于读取事件,在调用该函数之前&#…...

探索App Intents:让你的应用与Siri无缝互动的新方式

苹果推出了一个新框架——App Intents,使开发者可以在iOS 18.2、macOS 15.2等平台上集成Siri和Apple Intelligence,实现对应用内容的读取和操作。 App Intents使应用的功能和内容能无缝融入系统体验中,例如Siri、Spotlight搜索、快捷指令和小…...

冒泡排序法

编写程序实现冒泡排序。 相关知识 为了完成本关任务,要了解冒泡法排序的算法思想: 对所有相邻记录的关键字值进行比较,如果是逆序则将其交换,最终达到有序化,其处理过程为: 将整个待排序的记录序列划分成…...

MATLAB 将fig格式另存为可编辑的eps格式,但乱码问题解决

fig格式图像正常,但通过手动导出后的eps格式图像导入到AI中会乱码,如下图所示 一、主要问题应该是: 文件名中的字符和格式受到了操作系统和文件系统的限制,具体而言是 figure 的Name 属性中包含了特殊字体或字符(如逗号ÿ…...

Hadoop:单节点配置YARN

目录 一、Hadoop YARN介绍 二、单节点配置YARN 2.1 配置yarn-site.xml 文件 2.2 配置 mapred-site.xml 文件 2.3 启动 Hadoop 和 YARN 2.4 浏览器访问 三、YARN的常用命令 3.1 启动和停止 YARN 3.2 查看和管理应用程序 3.3 查看和管理节点 3.4 查看和管理队列 3.5 …...

【前端】Svelte:组件间通信

在 Svelte 中,组件间的通信主要通过 props 和事件机制来实现。父组件可以向子组件传递数据,子组件也可以通过事件将信息反馈给父组件。在本教程中,我们将深入了解 Svelte 的组件通信机制,包括 props 和事件的使用方法、事件监听、…...

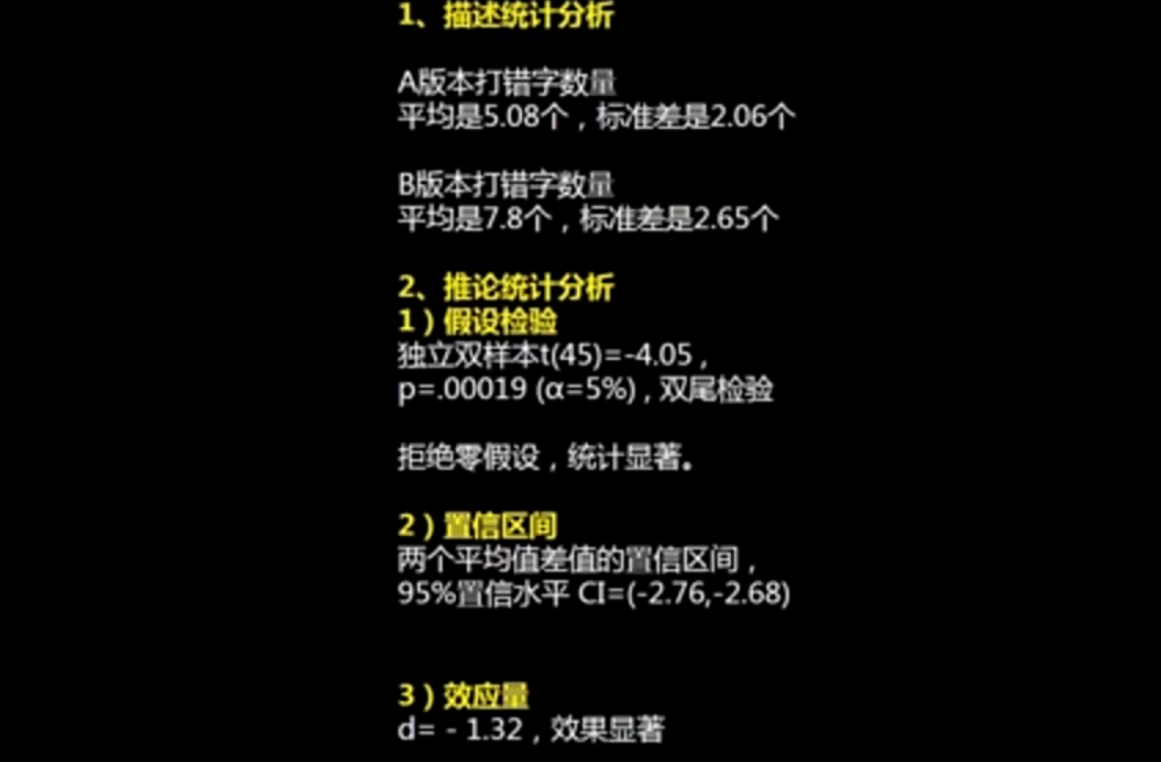

数学建模-----假设性检验引入+三个经典应用场景(三种不同的假设性检验类型)

文章目录 1.假设检验的过程1.1问题的提出1.2证据的引入1.4做出结论 2.案例二:汽车引擎排放2.1进行假设2.2假设检验的类型2.3抽样分布的类型2.4单尾(双尾)检验2.5t检验 3.案例三:特鲁普效应3.1统计显著和效果显著3.2心理学现象3.3进…...

Unity——对RectTransform进行操作

文章目录 前言在Unity中对RectTransform进行操作是处理UI布局和动画的关键部分。下面是一些常见的操作及其代码示例,可以帮助你在脚本中灵活地控制UI元素的位置、大小和锚点。 一、获取和设置位置二、获取和设置大小1.设置大小(Size Delta) 三…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

ETLCloud可能遇到的问题有哪些?常见坑位解析

数据集成平台ETLCloud,主要用于支持数据的抽取(Extract)、转换(Transform)和加载(Load)过程。提供了一个简洁直观的界面,以便用户可以在不同的数据源之间轻松地进行数据迁移和转换。…...

拉力测试cuda pytorch 把 4070显卡拉满

import torch import timedef stress_test_gpu(matrix_size16384, duration300):"""对GPU进行压力测试,通过持续的矩阵乘法来最大化GPU利用率参数:matrix_size: 矩阵维度大小,增大可提高计算复杂度duration: 测试持续时间(秒&…...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

NFT模式:数字资产确权与链游经济系统构建

NFT模式:数字资产确权与链游经济系统构建 ——从技术架构到可持续生态的范式革命 一、确权技术革新:构建可信数字资产基石 1. 区块链底层架构的进化 跨链互操作协议:基于LayerZero协议实现以太坊、Solana等公链资产互通,通过零知…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

selenium学习实战【Python爬虫】

selenium学习实战【Python爬虫】 文章目录 selenium学习实战【Python爬虫】一、声明二、学习目标三、安装依赖3.1 安装selenium库3.2 安装浏览器驱动3.2.1 查看Edge版本3.2.2 驱动安装 四、代码讲解4.1 配置浏览器4.2 加载更多4.3 寻找内容4.4 完整代码 五、报告文件爬取5.1 提…...

中的KV缓存压缩与动态稀疏注意力机制设计)

大语言模型(LLM)中的KV缓存压缩与动态稀疏注意力机制设计

随着大语言模型(LLM)参数规模的增长,推理阶段的内存占用和计算复杂度成为核心挑战。传统注意力机制的计算复杂度随序列长度呈二次方增长,而KV缓存的内存消耗可能高达数十GB(例如Llama2-7B处理100K token时需50GB内存&a…...

NXP S32K146 T-Box 携手 SD NAND(贴片式TF卡):驱动汽车智能革新的黄金组合

在汽车智能化的汹涌浪潮中,车辆不再仅仅是传统的交通工具,而是逐步演变为高度智能的移动终端。这一转变的核心支撑,来自于车内关键技术的深度融合与协同创新。车载远程信息处理盒(T-Box)方案:NXP S32K146 与…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...