[ 网络安全介绍 5 ] 为什么要学习网络安全?

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 5.1 笼统的说:

- 5.1.1 保护个人和组织数据

- 5.1.2 防范网络犯罪

- 5.1.3 职业发展

- 5.1 4 维护网络稳定性

- 5.1.5 提高安全意识

- 5.1.6 法律要求

- 5.2 具体来说:

- 5.2.1 网络安全技术应用领域广泛

- 5.2.2 网络安全专业人才匮乏

- 5.2.3 薪资待遇可观

- 5.2.4 网络安全产业人才发展报告

- 5.2.5 副业收益可观

- 5.2.5.1 SRC:举例如下

- 5.2.5.2 HVV:红队or蓝队

- 5.1.5 职业发展

- 5.1.5.1 需求增长

- 5.1.5.1 技能多样化

- 5.1.5.1 持续学习

- 5.1.5.1 专业认证

- 5.1.5.1 多样化的职业路径

- 5.1.5.1 全球化机遇

- 5.1.5.1 创业机会

- 5.1.5.1 合作与合规

- 5.1.5.1 道德黑客和渗透测试

- 相关资源

5.1 笼统的说:

学习网络安全对于个人、组织和社会都是非常重要的。它不仅可以帮助我们防范网络威胁,保护数据安全,还可以提供职业机会,增强安全意识,并确保法律合规。

5.1.1 保护个人和组织数据

随着互联网的普及,大量个人和组织的数据存储在网络中。学习网络安全可以帮助你了解如何保护这些数据不被非法访问、泄露或损坏。

5.1.2 防范网络犯罪

网络犯罪活动日益增多,包括网络欺诈、身份盗窃等。通过学习网络安全,你可以更好地识别和防范这些威胁。

5.1.3 职业发展

网络安全是一个快速发展的领域,拥有大量的就业机会。学习网络安全可以帮助你获得专业技能,为从事相关职业打下基础。

5.1 4 维护网络稳定性

网络攻击可能会使网络服务不稳定甚至瘫痪。学习网络安全可以帮助你理解如何保护网络基础设施,确保其正常运行。

5.1.5 提高安全意识

学习网络安全可以提高你的安全意识,使你在日常生活和工作中更加注意保护自己的隐私和数据安全。

5.1.6 法律要求

许多国家和地区都有关于网络安全的法律规定。学习网络安全可以帮助你了解这些法规,并确保自己和所在组织的合规性。

5.2 具体来说:

5.2.1 网络安全技术应用领域广泛

金融行业:金融监管机构、各大银行、证券、保险公司等

医疗行业:医院、疫病控制中心、计划生育机构、医疗卫生研究机构等

电信行业:各大电信运营商、各省电信公司、各地市电信公司、各类电信服务商等

能源行业:电力公司、石油公司等

教育行业:高校、职校、普教等

企业单位:大中型企业、央企、上市公司等

5.2.2 网络安全专业人才匮乏

据教育部《网络安全人才实战能力白皮书》数据显示,国内已有34个高校设立网络空间安全一级学科。到2027年,我国网络安全人员缺口将达327万,而高校人才培养规模为3万/年。许多行业面临着网络安全人才缺失的困境。

数据来源:央视网消息:国家网络安全宣传周:教育部:《网络安全人才实战能力白皮书》

5.2.3 薪资待遇可观

2022 届本科毕业生毕业半年后月收入排前 10 位的主要专业及月收入:

信息安全薪资连续9年居榜首,从2014届的5026元上涨至2022届的7579元。

数据来源:《2023年中国本科生就业报告》《2023年中国高职生就业报告》

国内网络安全上市公司2022年的人均薪酬中位数是29.1万(2021年是26.5万),平均数是29.5万(2021年是27.53万)。行业整体来看在涨薪。

数据来源:数说安全

招聘平台相关岗位薪资信息

数据来源:boos直聘

招聘平台相关岗位薪资信息

数据来源:kanzhun

5.2.4 网络安全产业人才发展报告

《网络安全产业人才发展报告》是由多个单位联合编写,旨在深入研究网络安全人才的供需状况、培养与发展情况。该报告基于智联招聘平台大数据和问卷调研数据,覆盖了全国重点城市的企事业单位和高等院校,提供了对我国网络安全人才发展的系统性调研分析。

【工业和信息化部】网络安全产业人才发展报告(2021版)

【工业和信息化部】网络安全产业人才发展报告(2023版)

【工业和信息化部】2022网络安全产业人才发展报告(烽火研报www.fhyanbao.com)

5.2.5 副业收益可观

5.2.5.1 SRC:举例如下

数据来源:补天

5.2.5.2 HVV:红队or蓝队

数据来源:Hacking黑白红

数据来源:boss

5.1.5 职业发展

对网络安全职业发展的一些讨论点:

5.1.5.1 需求增长

随着网络攻击的增加和技术的复杂性提升,对网络安全专家的需求也在增加。企业和政府机构越来越依赖网络安全人才来保护其信息系统和数据。

5.1.5.1 技能多样化

网络安全不再仅仅是关于技术的问题。尽管技术技能仍然至关重要,但也需要法律、沟通和管理等多方面的技能。了解业务和法规也变得同样重要。

5.1.5.1 持续学习

网络安全领域的知识和技术在不断变化。因此,专业人士需要持续学习和更新自己的知识库以保持竞争力。

5.1.5.1 专业认证

获得专业认证,如CISSP、CISM、CEH等,可以增强个人的职业资质和市场竞争力。这些认证证明了个人在特定领域的专业知识和技能。

5.1.5.1 多样化的职业路径

网络安全领域提供了多种职业路径,包括安全分析师、安全工程师、安全架构师、安全咨询顾问、安全运营中心(SOC)分析师等。

5.1.5.1 全球化机遇

网络安全是一个全球性的领域,许多职位提供远程工作的可能性,为专业人士提供了更广阔的职业视野和机会。

5.1.5.1 创业机会

随着技术的发展和市场的需求,越来越多的网络安全创业公司出现,为有志于创业的人提供了机会。

5.1.5.1 合作与合规

企业之间的合作以及与政府机构的合规要求,为网络安全专业人士提供了新的合作和发展机会。

5.1.5.1 道德黑客和渗透测试

道德黑客和渗透测试人员的需求也在增加,他们帮助企业识别和修复潜在的安全漏洞。

相关资源

[ 网络安全介绍 1 ] 什么是网络安全?

[ 网络安全介绍 2 ] 网络安全发展现状

[ 网络安全介绍 3 ] 网络安全事件相关案例有哪些?

[ 网络安全介绍 4 ] 生活中网络安全的众多威胁?

[ 网络安全介绍 5 ] 为什么要学习网络安全?

相关文章:

[ 网络安全介绍 5 ] 为什么要学习网络安全?

🍬 博主介绍 👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~ ✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】 🎉点赞➕评论➕收藏 养成习…...

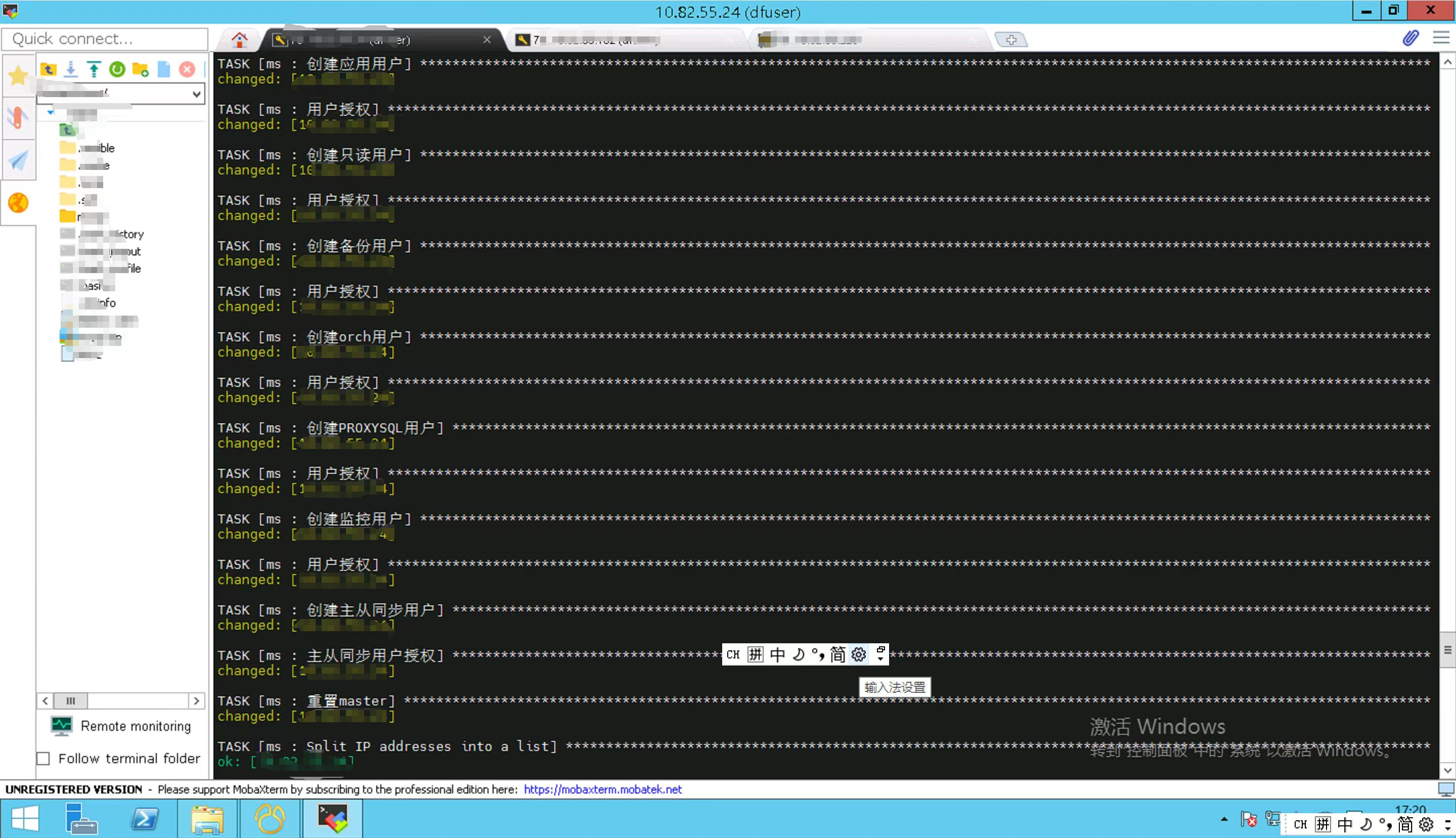

生产环境centos8 Red Hat8部署ansible and 一键部署mysql两主两从ansible脚本预告

一、各节点服务器创建lvm逻辑卷组 1.初始化磁盘为物理卷(PV) 命令:sudo pvcreate /dev/vdb 2.创建卷组(VG) 命令:sudo vgcreate db_vg /dev/vdb 3.创建逻辑卷(LV) 命令:s…...

华为云stack网络服务流量走向

1.同VPC同子网同主机内ECS间互访流量走向 一句话通过主机内部br-int通信 2.同VPC同子网跨主机ECS间互访流量走向 3.同VPC不同子网同主机ECS间互访流量走向 查看ECS配置文件底层KVM技术 查看日志 查看ECS的ID号(管理员身份查询所有租户信息) 查看ECS的其…...

嵌入式硬件杂谈(二)-芯片输入接入0.1uf电容的本质(退耦电容)

引言:对于嵌入式硬件这个庞大的知识体系而言,太多离散的知识点很容易疏漏,因此对于这些容易忘记甚至不明白的知识点做成一个梳理,供大家参考以及学习,本文主要针对芯片输入接入0.1uf电容的本质的知识点的进行学习。 目…...

计算机网络HTTP——针对实习面试

目录 计算机网络HTTP什么是HTTP?HTTP和HTTPS有什么区别?分别说明HTTP/1.0、HTTP/2.0、HTTP/3.0请说明访问网页的全过程请说明HTTP常见的状态码Cookie和Session有什么区别?HTTP请求方式有哪些?请解释GET和POST的区别?HT…...

JAVA中对象实体与对象引用有何不同?举例说明

在 Java 中,对象实体(Object instance)和对象引用(Object reference)是两个不同的概念,虽然它们通常被一起讨论,但它们的作用和表现方式是不同的。下面我们来详细说明这两者的区别。 1. 对象实体…...

C++设计思想-001-设计模式-单例模式

1.单例模式优点 保证一个类仅有一个实例,并提供一个访问它的全局访问点,该实例被所有程序模块共享; 实现: 1.1 单例模式的类只提供私有的构造函数 1.2类定义中含有一个该类的静态私有对象 1.3该类提供了一个静态的公有的函数用于创建或获取它本身的静态私有对象 2.单…...

远程连接服务器

1、远程连接服务器简介 ssh secure shell 非对称加密:一对公钥私钥 对称加密:加密和解密使用的是同一把密钥;(同一秘钥既可以进行加密也可以进行解密 )优势:使用一个秘钥它的加密效率高一些(快一些) …...

【分布式技术】ES扩展知识-Elasticsearch分词器的知识与选择

ES知识扩展 分词器有哪些?1. 标准分词器(Standard Analyzer):示例示例文本分析配置参数与自定义应用场景 2. Simple Analyzer:示例示例文本分析应用场景与限制结论 3. Whitespace Analyzer:示例示例文本分析…...

【网络安全 | 漏洞挖掘】通过密码重置污染实现账户接管

未经许可,不得转载。 文章目录 密码重置污染攻击漏洞挖掘的过程目标选择与初步测试绕过 Cloudflare 的尝试发现两个域名利用 Origin 头部污染实现账户接管攻击流程总结在今天的文章中,我们将深入探讨一种 账户接管 漏洞,并详细分析如何绕过 Cloudflare 的保护机制,利用密码…...

【Nginx从入门到精通】01 、教程简介

讲师:张一鸣老师 课程简介 重量级课程 由浅入深,内容非常广泛 几十个线上的实战案例(图谱),几乎涵盖当前所有互联网主流应用场景 性能:由压测得出结果 调优:从操作系统开始,使你对高并发系统架构的技…...

MySQL面试之底层架构与库表设计

华子目录 mysql的底层架构客户端连接服务端连接的本质,连接用完会立马丢弃吗解析器和优化器的作用sql执行前会发生什么客户端的连接池和服务端的连接池数据库的三范式 mysql的底层架构 客户端连接服务端 连接的本质,连接用完会立马丢弃吗 解析器和优化器…...

C2 追踪器:监控指挥与控制的重要性

12 款暗网监控工具 20 款免费网络安全工具 移动取证软件:为什么 Belkasoft X 应该是您的首选工具 网络安全已成为不断演变的威胁形势中的关键领域。 网络攻击者经常使用命令和控制 (C2) 基础设施来执行和管理攻击。 这些基础设施使恶意软件和攻击者能够与受害设…...

二、神经网络基础与搭建

神经网络基础 前言一、神经网络1.1 基本概念1.2 工作原理 二、激活函数2.1 sigmoid激活函数2.1.1 公式2.1.2 注意事项 2.2 tanh激活函数2.2.1 公式2.2.2 注意事项 2.3 ReLU激活函数2.3.1 公式2.3.2 注意事项 2.4 SoftMax激活函数2.4.1 公式2.4.2 Softmax的性质2.4.3 Softmax的应…...

java导出pdf

引入包 <properties><itext.version>8.0.5</itext.version></properties><dependencies><dependency><groupId>com.itextpdf</groupId><artifactId>itext-core</artifactId><version>${itext.version}</…...

muduo之线程同步CountDownLatch

简介 CountDownLatch称为门阀,用于等待另外线程执行完成 结构 #mermaid-svg-6Azuu15vhIS2hCP1 {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-6Azuu15vhIS2hCP1 .error-icon{fill:#552222;}#mermaid-s…...

【Python系列】Python中打印详细堆栈信息的技巧

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:kwan 的首页,持续学…...

SpringBoot中监听器、过滤器、拦截器和AOP详解

SpringBoot中监听器、过滤器、拦截器和AOP详解 在构建 Spring Boot 应用程序时,监听器(Listener)、过滤器(Filter)、拦截器(Interceptor)和面向切面编程(AOP)是四种常用…...

如何让手机ip变成动态

在数字化浪潮中,手机已成为我们日常生活中不可或缺的一部分。无论是浏览网页、使用社交媒体还是进行在线购物,手机都扮演着举足轻重的角色。然而,在享受网络带来的便利时,我们也需要关注网络安全和隐私保护。静态IP地址可能让手机…...

[Qt platform plugin问题] Could not load the Qt platform plugin “xcb“

Qt platform plugin 是 Qt 应用程序启动时加载的插件。不同的平台有不同的插件。 常见的插件有:linuxfb Wayland xcb 简单来说就是启动一个GUI程序, 离不开这些插件.选择其中一个就好 出现这个问题要么就是没有插件,要么就是插件依赖的库没有。 要么就是插件选则的…...

挑战杯推荐项目

“人工智能”创意赛 - 智能艺术创作助手:借助大模型技术,开发能根据用户输入的主题、风格等要求,生成绘画、音乐、文学作品等多种形式艺术创作灵感或初稿的应用,帮助艺术家和创意爱好者激发创意、提高创作效率。 - 个性化梦境…...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

51c自动驾驶~合集58

我自己的原文哦~ https://blog.51cto.com/whaosoft/13967107 #CCA-Attention 全局池化局部保留,CCA-Attention为LLM长文本建模带来突破性进展 琶洲实验室、华南理工大学联合推出关键上下文感知注意力机制(CCA-Attention),…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

Opencv中的addweighted函数

一.addweighted函数作用 addweighted()是OpenCV库中用于图像处理的函数,主要功能是将两个输入图像(尺寸和类型相同)按照指定的权重进行加权叠加(图像融合),并添加一个标量值&#x…...

【android bluetooth 框架分析 04】【bt-framework 层详解 1】【BluetoothProperties介绍】

1. BluetoothProperties介绍 libsysprop/srcs/android/sysprop/BluetoothProperties.sysprop BluetoothProperties.sysprop 是 Android AOSP 中的一种 系统属性定义文件(System Property Definition File),用于声明和管理 Bluetooth 模块相…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

C#中的CLR属性、依赖属性与附加属性

CLR属性的主要特征 封装性: 隐藏字段的实现细节 提供对字段的受控访问 访问控制: 可单独设置get/set访问器的可见性 可创建只读或只写属性 计算属性: 可以在getter中执行计算逻辑 不需要直接对应一个字段 验证逻辑: 可以…...

redis和redission的区别

Redis 和 Redisson 是两个密切相关但又本质不同的技术,它们扮演着完全不同的角色: Redis: 内存数据库/数据结构存储 本质: 它是一个开源的、高性能的、基于内存的 键值存储数据库。它也可以将数据持久化到磁盘。 核心功能: 提供丰…...