网络安全之国际主流网络安全架构模型

目前,国际主流的网络安全架构模型主要有:

● 信息技术咨询公司Gartner的ASA(Adaptive Security Architecture自适应安全架构)

● 美国政府资助的非营利研究机构MITRE的ATT&CK(Adversarial Tactics Techniques & Common Knowledge 对抗战术技术和常识)

● 信息技术咨询公司Gartner的CSMA(Cybersecurity Mesh Architecture网络安全网格架构)

1. Gartner提出的ASA(Adaptive Security Architecture自适应安全架构)

2014年,针对于当时业界安全产品主要重在防御和边界,安全态势形成严重挑战的问题,Gartner公司首次提出ASA(Adaptive Security Architecture自适应安全架构),希望业界能从单纯被动防御和应急响应的思路中解放出来,通过加强持续监测和分析预测提升主动防御能力,1.0架构主要包括以下四个象限:

- 预防Pretect,通过系统加固和隔离等手段来减少系统暴漏面积,比如采用黑名单;

- 检测Detect,持续监视/检测事故的发生并对其进行评估,对检出的事故进行隔离,以防止其造成进一步的破坏;

- 响应Response,事故发生之后需要对事故进行补救和溯源;

- 预测Predict,根据以往已经存在的威胁,来预测潜在的威胁。

2017年,针对于高级攻击的防御架构,Gartner公司在1.0架构的基础上进行了相关的理论丰富,将自适应安全架构的外延扩大,自适应安全架构进入2.0时期:

- “持续监控分析”改成“持续可视化和评估”,同时加入UEBA相关的内容(User& Entity behavior analytics用户和实体的行为分析);

- 引入每个象限的小循环体系,不仅仅是四个象限大循环;

- 在大循环中加入了策略和合规要求,同时对大循环的每个步骤说明了循环的目的,到保护象限是实施动作、到检测象限是监测动作、到响应和预测象限都是调整动作。

2018年,Gartner公司正式确认了CARTA(Continuous Adaptive Risk and Trust Assessment持续自适应风险与信任评估)的安全趋势,即自适应安全架构3.0。相比2.0架构,3.0架构最大的变化是把2.0架构作为攻击的保护外环,增加关于访问的保护内环,原因在于:

- 2.0架构未考虑认证问题,导致完整性有缺失,如黑客获取有效认证内容,如用户名密码,自适应架构对于此类事件是“可信”的,威胁无法感知;

- 为加强云时代下的云服务的发现、访问、监控和管理,3.0架构将CASB(Cloud Access Security Broker云访问安全代理)作为原型挪到了这个总体架构中,解决了部分认证问题;

- 如果认证体系只是一次性认证并没有持续的监控和审计,必须要有被窃取认证信息的心理预期,所以要持续的进行监控和分析以及响应,形成闭环。

3.0架构的适用场景变得更为广泛,包括了安全响应、数据保护、安全运营中心、开发安全运维、物联网、供应链安全、业务持续和灾难恢复等领域。

2. MITRE提出ATT&CK(Adversarial Tactics Techniques & Common Knowledge 对抗战术技术和常识)

ATT&CK(Adversarial Tactics Techniques & Common Knowledge 对抗战术技术和常识)是一个知识库,它从攻击者的角度看待问题,理顺了攻击者渗透网络、入侵主机、提升权限、隐秘移动和渗漏数据的攻击链,建立了网络攻击中使用的战术和技术的详尽列表,呈现了攻击者在攻击网络时所采用的行为,并且详细介绍了每一种技术的利用方式。

该模型被CISA(美国网络安全与基础设施安全局)和FBI以及超过80%的企业用于威胁调查,它对于政府或企业组织来说都非常有用,因为组织需要建立一个基于威胁的防御体系。

ATT&CK模型可以帮助网络事件响应团队(CERT)、安全运营中心(SOC)、红蓝队、威胁猎手、IT部门等安全团队,更好地测试、开发和排序其检测和响应机制,对公司的业务、行业和知识产权提供高效安全保障,具体可分为:

- Detections and Analytics(检测和分析):帮助网络防御者开发分析程序,以检测对手使用的技术。

- Threat Intelligence(威胁情报):为分析人员提供了一种通用语言来构造,比较和分析威胁情报。

- Adversary Emulation and Red Teaming(攻击模拟):提供了一种通用语言和框架,攻击模拟团队可以使用该语言和框架来模拟特定威胁并计划其行动。

- Assessment and Engineering(评估与工程化):可用于评估组织的能力并推动工程决策。

但是,安全公司McAfee与加州大学伯克利分校长期网络安全中心的联合调研项目发现,很多网络安全团队在框架应用方面仍然面临诸多挑战:

- 大多数采用ATT&CK框架的安全团队都没有实现自动化。虽然91%的企业使用ATT&CK框架来标记网络安全事件,但只有不到一半的企业可以自动更改部分安全策略;

- ATT&CK框架和安全产品之间的互操作性存在困难;

- 难以将网络安全事件映射到安全策略更改,以及无法关联来自云、网络和端点的事件;

- 企业使用的安全产品可能无法检测到ATT&CK矩阵中存在的所有技术。

2021年,MITRE发布了ATT&CK的第十个版本,该版本最大的变化是在企业矩阵(Enterprise ATT&CK)中添加了一组新的数据源和数据组件对象,以补充ATT&CK v9中发布的数据源名称更改。新版ATT&CK企业矩阵包含14个战术、188个技术、379个子技术、129个组和638个软件。

3. Gartner提出的CSMA(Cybersecurity Mesh Architecture网络安全网格架构)

随着更多的应用和数据迁移到云服务,传统网络边界已经消失,网络安全威胁形势日益复杂。同时,网络攻击手段也在快速演进,AI和大规模自动化技术驱动的新型威胁层出不穷,带来了快速增长的网络攻击数量。在这种形势下,传统安全手段已经无以为继,组织普遍存在网络安全技能短缺的困境。因此,Gartner在2021年一种全新的安全架构模式CSMA(Cybersecurity Mesh Architecture网络安全网格架构)。

CSMA架构是一种现代安全方法,包括在最需要的地方部署控制措施、构建身份化的零信任网络并以身份作为安全边界,通过提供基础安全服务以及集中式策略管理和编排功能,使诸多工具能够协同操作,而不是每个安全工具都在孤岛环境中使用。

通过CSMA架构,可以获得所有边缘的深度可见性、集中管理分布式解决方案、策略的一致执行、利用威胁情报、通过集成第三方能力以更好地防卫已知和未知攻击、跨混合环境自动执行可操作响应等优势。

CSMA架构希望通过搭建一个全面覆盖、深度集成、动态协同的“网络安全网格平台”,将不同厂商的安全工具整合为一个协同生态系统,让组织能够灵活地进行方案部署,同时从集成和融合的运营、可视化和安全性中受益,对于在当前不断扩展的网络中,降低复杂度和提高整体安全有效性至关重要。

作者博客:http://xiejava.ishareread.com/

相关文章:

网络安全之国际主流网络安全架构模型

目前,国际主流的网络安全架构模型主要有: ● 信息技术咨询公司Gartner的ASA(Adaptive Security Architecture自适应安全架构) ● 美国政府资助的非营利研究机构MITRE的ATT&CK(Adversarial Tactics Techniques &…...

电子应用设计方案-16:智能闹钟系统方案设计

智能闹钟系统方案设计 一、系统概述 本智能闹钟系统旨在为用户提供更加个性化、智能化和便捷的闹钟服务,帮助用户更有效地管理时间和起床。 二、系统组成 1. 微控制器 - 选用低功耗、高性能的微控制器,如 STM32 系列,负责整个系统的控制和数据…...

【FRP 内网穿透 从0到1 那些注意事项】

【摘要】 最近跟第三方团队调试问题,遇到一个比较烦的操作。就是,你必须要发个版到公网环境,他们才能链接到你的接口地址,才能进行调试。按理说,也没啥,就是费点时间。但是,在调试的时候&#…...

力扣 LRU缓存-146

LRU缓存-146 /* 定义双向链表节点,用于存储缓存中的每个键值对。 成员变量:key和value存储键值对。preb和next指向前一个和后一个节点,形成双向链表。 构造函数:默认构造函数:初始化空节点。参数化构造函数࿱…...

Elasticsearch简介与实操

Elasticsearch是一个分布式、高扩展、高实时的搜索与数据分析引擎。以下是对Elasticsearch的详细介绍: 一、基本概述 Elasticsearch是Elastic Stack(以前称为ELK Stack)的核心组件,Logstash和Beats有助于收集、聚合和丰富数据并将…...

用python将一个扫描pdf文件改成二值图片组成的pdf文件

使用墨水屏读书现在似乎越来越流行,这确实有一定的好处,例如基本不发热,电池续航时间超长,基本不能游戏所以有利于沉浸式阅读,还有不知道是不是真的有用的所谓防蓝光伤害。但是,如果阅读的书籍是扫描图片组…...

Failed to start Docker Application Container Engine

说明: 1)访问应用业务,读取不到数据,show databases;查看数据库报错 2)重启docker服务,服务启动失败,查看日志报错如下图所示 3)报错信息:chmod /data/docker: read-only…...

ESLint的简单使用(js,ts,vue)

一、ESLint介绍 1.为什么要用ESLint 统一团队编码规范(命名,格式等) 统一语法 减少git不必要的提交 减少低级错误 在编译时检查语法,而不是等js引擎运行时才检查 2.eslint用法 可以手动下载配置 可以通过vue脚手架创建项…...

实景三维赋能国土空间智慧治理

随着城市化进程的不断推进,国土空间的合理规划与高效管理成为政府面临的一项重大挑战。在这个过程中,实景三维技术作为一种新兴的信息技术手段,正在逐渐改变传统国土空间治理的方式,为智慧城市的建设提供了新的可能。本文旨在探讨…...

树链剖分(重链剖分)

树链剖分的核心思想就是将一棵树剖分成一条一条的链 因为树不好处理 但链比较好处理 为了学会它 我们先要学会树上dfs(深度优先搜索) 然后就没了(雾) Because 树链剖分需要用到两个dfs 哦对了 我们还要了解以下的知识点 1.子…...

幻读是什么?用什么隔离级别可以防止幻读?

幻读是什么? 幻读(Phantom Read) 是数据库事务中的一种现象,指的是在一个事务中,当执行两次相同的查询时,第二次查询返回的结果集包含了第一次查询中不存在的行,或者第一次查询中存在的行在第二…...

[Unity Demo]从零开始制作空洞骑士Hollow Knight第二十集:制作专门渲染HUD的相机HUD Camera和画布HUD Canvas

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 前言一、制作HUD Camera以及让两个相机同时渲染屏幕二、制作HUD Canvas 1.制作法力条Soul Orb引入库2.制作生命条Health读入数据3.制作吉欧统计数Geo Counter4.制作…...

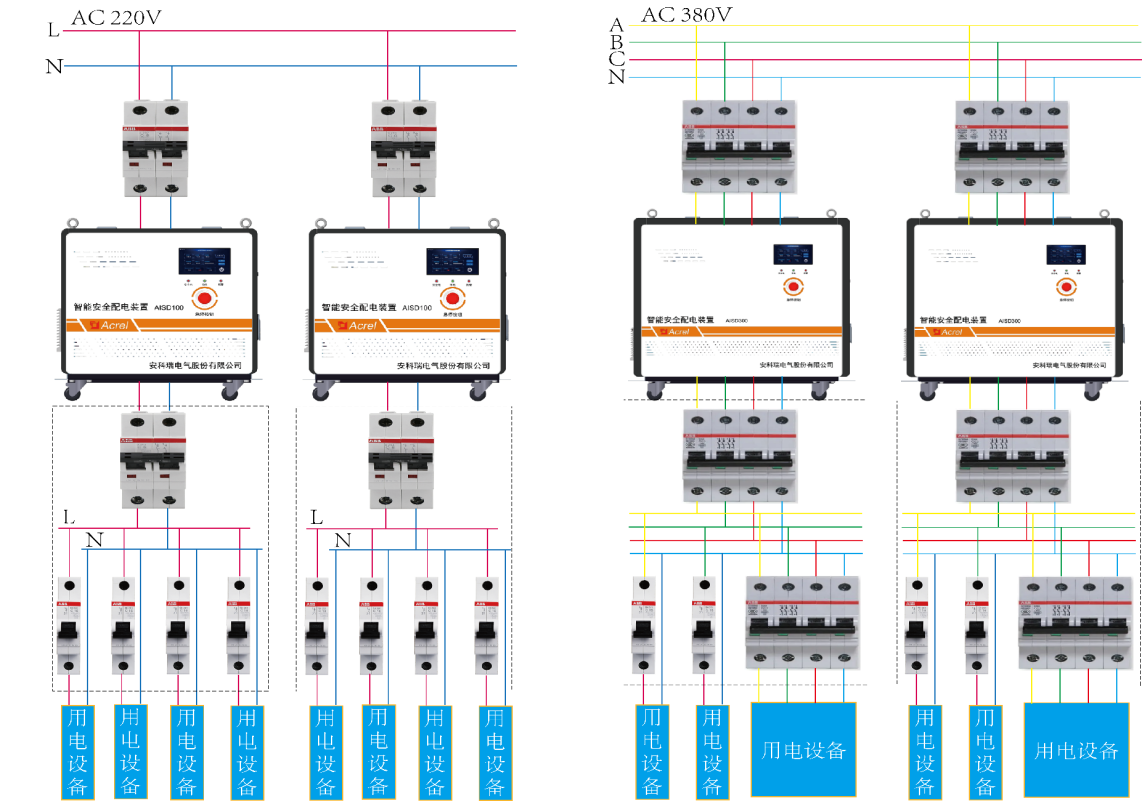

智能安全配电装置在高校实验室中的应用

摘要:高校实验室是科研人员进行科学研究和实验的场所,通常会涉及到大量的仪器设备和电气设备。电气设备的使用不当或者维护不周可能会引发火灾事故。本文将以一起实验室电气火灾事故为例,对事故原因、危害程度以及防范措施进行分析和总结…...

)

网络安全等级保护测评机构管理办法(全文)

网络安全等级保护测评机构管理办法(公信安〔2018〕765号) 第一章 总则 第一条 为加强网络安全等级保护测评机构(以下简称“测评机构”)管理,规范测评行为,提高等级测评能力和服务水平,根据《中华人民共和国网络安全法…...

Flutter:shared_preferences数据存储,数据持久化,token等信息存储

官方示例:简单调用 // 初始化示例 final SharedPreferences prefs await SharedPreferences.getInstance(); // 存int await prefs.setInt(counter, 10); // 存bool await prefs.setBool(repeat, true); // 存double await prefs.setDouble(decimal, 1.5); // 存st…...

FileProvider高版本使用,跨进程传输文件

高版本的android对文件权限的管控抓的很严格,理论上两个应用之间的文件传递现在都应该是用FileProvider去实现,这篇博客来一起了解下它的实现原理。 首先我们要明确一点,FileProvider就是一个ContentProvider,所以需要在AndroidManifest.xml里面对它进行声明: <provideran…...

python学习记录18

1 函数的定义 python中的函数指使用某个定义好的名字指代一段完整的代码,在使用名字时可以直接调用整个代码,这个名字叫做函数名。利用函数可以达到编写一次即可多次调用的操作,从而减少代码量。 函数分为内置函数与自定义函数。内置函数例…...

云原生之k8s服务管理

文章目录 服务管理Service服务原理ClusterIP服务 对外发布应用服务类型NodePort服务Ingress安装配置Ingress规则 Dashboard概述 认证和授权ServiceAccount用户概述创建ServiceAccount 权限管理角色与授权 服务管理 Service 服务原理 容器化带来的问题 自动调度:…...

redis工程实战介绍(含面试题)

文章目录 redis单线程VS多线程面试题**redis是多线程还是单线程,为什么是单线程****聊聊redis的多线程特性和IO多路复用****io多路复用模型****redis如此快的原因** BigKey大批量插入数据测试数据key面试题海量数据里查询某一固定前缀的key如果生产上限值keys * ,fl…...

再次讨论下孤注一掷

在孤注一掷中的黑客技术里面,简单介绍了电影孤注一掷中用的一些"黑科技",这里继续讨论下,抛弃这些黑科技,即使在绝对公平的情况下,你也一样赢不了赌场 相对论有一个假设就是光速不变,这里也有个…...

内存分配函数malloc kmalloc vmalloc

内存分配函数malloc kmalloc vmalloc malloc实现步骤: 1)请求大小调整:首先,malloc 需要调整用户请求的大小,以适应内部数据结构(例如,可能需要存储额外的元数据)。通常,这包括对齐调整,确保分配的内存地址满足特定硬件要求(如对齐到8字节或16字节边界)。 2)空闲…...

【WiFi帧结构】

文章目录 帧结构MAC头部管理帧 帧结构 Wi-Fi的帧分为三部分组成:MAC头部frame bodyFCS,其中MAC是固定格式的,frame body是可变长度。 MAC头部有frame control,duration,address1,address2,addre…...

HTML 列表、表格、表单

1 列表标签 作用:布局内容排列整齐的区域 列表分类:无序列表、有序列表、定义列表。 例如: 1.1 无序列表 标签:ul 嵌套 li,ul是无序列表,li是列表条目。 注意事项: ul 标签里面只能包裹 li…...

电脑插入多块移动硬盘后经常出现卡顿和蓝屏

当电脑在插入多块移动硬盘后频繁出现卡顿和蓝屏问题时,可能涉及硬件资源冲突、驱动兼容性、供电不足或系统设置等多方面原因。以下是逐步排查和解决方案: 1. 检查电源供电问题 问题原因:多块移动硬盘同时运行可能导致USB接口供电不足&#x…...

oracle与MySQL数据库之间数据同步的技术要点

Oracle与MySQL数据库之间的数据同步是一个涉及多个技术要点的复杂任务。由于Oracle和MySQL的架构差异,它们的数据同步要求既要保持数据的准确性和一致性,又要处理好性能问题。以下是一些主要的技术要点: 数据结构差异 数据类型差异ÿ…...

Java多线程实现之Callable接口深度解析

Java多线程实现之Callable接口深度解析 一、Callable接口概述1.1 接口定义1.2 与Runnable接口的对比1.3 Future接口与FutureTask类 二、Callable接口的基本使用方法2.1 传统方式实现Callable接口2.2 使用Lambda表达式简化Callable实现2.3 使用FutureTask类执行Callable任务 三、…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

学校时钟系统,标准考场时钟系统,AI亮相2025高考,赛思时钟系统为教育公平筑起“精准防线”

2025年#高考 将在近日拉开帷幕,#AI 监考一度冲上热搜。当AI深度融入高考,#时间同步 不再是辅助功能,而是决定AI监考系统成败的“生命线”。 AI亮相2025高考,40种异常行为0.5秒精准识别 2025年高考即将拉开帷幕,江西、…...

在QWebEngineView上实现鼠标、触摸等事件捕获的解决方案

这个问题我看其他博主也写了,要么要会员、要么写的乱七八糟。这里我整理一下,把问题说清楚并且给出代码,拿去用就行,照着葫芦画瓢。 问题 在继承QWebEngineView后,重写mousePressEvent或event函数无法捕获鼠标按下事…...

站群服务器的应用场景都有哪些?

站群服务器主要是为了多个网站的托管和管理所设计的,可以通过集中管理和高效资源的分配,来支持多个独立的网站同时运行,让每一个网站都可以分配到独立的IP地址,避免出现IP关联的风险,用户还可以通过控制面板进行管理功…...