阅读《基于蒙特卡洛法的破片打击无人机易损性分析》_笔记

目录

基本信息

1 引言

1.1 主要研究内容

1.2 研究必要性(为什么要研究)

1.3 该领域研究现状(别人做了什么/怎么做的)

2 主要研究过程(我们做了什么)

2.1 建立目标仿真模型

2.2 确定毁伤依据

2.3 无人机舱段易损性分析

2.3.1 单枚破片打击建模

2.3.2 模拟射击过程

3 破片打击各舱段毁伤概率结果

3.1 单枚破片打击

3.2 多枚破片打击无人机舱段分析

4 文章结论(得到了什么)

基本信息

题名:基于蒙特卡洛法的破片打击无人机易损性分析

作者:王大禹;郭磊;孙志超;何源;王传婷;何勇;秦光泉;李勇

发表时间:2024-11-15

1 引言

1.1 主要研究内容

单枚不同破片在相同判据下对 “低小慢”无人机的毁伤效果。

1.2 研究必要性(为什么要研究)

低小慢无人机(低空、低速、小型无人机)在现代作战中广泛应用,对无人机的有效打击和摧毁是保障战场胜利的关键。而破片式战斗部因其结构简单、飞散控制容易、对空中目标杀伤效果好等优点,在防空弹药中广泛应用。所以要开展不同破片对无人机目标的毁伤评估研究,并建立相应的定量化评估模型。

1.3 该领域研究现状(别人做了什么/怎么做的)

| 杨勇等 | 建立了单发毁伤概率模型并进行仿真分析 | 能计算不同类型目标和不同武器参数时的杀伤概率和最佳爆炸距离 |

| 薛少辉等 | 建立无人机的等效模型 | 以不同入射角的射穿无人机等效铝的极限穿透速度作为判据计算毁伤概率 |

| 赵国庆等 | 建立了简化的易损性模型 | 分析了无人机各舱段组成 |

| Lomazzi等 | 建立了不同方位威胁入射的多角度评估模型 | |

| Keith B. Lobo等 | 用生存性方法对无人机的易损性进行了评估 | 分析了无人机的关键舱段和毁伤链 |

2 主要研究过程(我们做了什么)

2.1 建立目标仿真模型

- 等效处理

- 网格化处理

2.2 确定毁伤依据

根据修正后的THOR侵彻方程 球形,破片侵彻靶板极限速度公式为:

式中:𝑉𝑗为破片穿透靶板临界速度m∕s;ℎ为靶板厚 度m;d为球形破片直径𝑚;𝜌𝑡为靶板材料密度kg/m³; 𝑃 为破片材料密度kg/m³;𝛼为破片入射角;𝜎𝑡为靶 板材料强度极限MPa;𝑎、𝑏为与弹靶材料有关的常数,通常由弹靶侵彻试验确定。

LY-12硬铝密度为𝜌𝑡=2730 kg/m³,强度极限为460 MPa

当破片为球形钨破片,靶板为铝靶板时,𝑎 =4.24,𝑏= 0.75。钨密度为𝜌𝑃 =18500kg/m³。

当破片为球形钢破片,靶板为铝靶板时,𝑎 =3.48,𝑏= 0.67。钢密度为𝜌𝑃 =7850kg/m³。

2.3 无人机舱段易损性分析

2.3.1 单枚破片打击建模

2.3.2 模拟射击过程

在目标的三角形网格的重心周围随机生成破片的起始点,以模拟随机入射角。

假设某个三角形网格的三个顶点坐标为𝑷𝟏, 𝑷𝟐, 𝑷𝟑,首先计算三角形的重心坐标:

,生成的随机偏移向量为𝒓。则破片的 起始点位置为:

,破片的飞行方向向量定义为从起始点到目标重心的向量:

,假设法向量为𝒏,则入射角𝛼的计算公式为:

,破片的侵彻速度根据入射角的余弦值计算为:

。

根据关键部件穿透判据,通过𝑛次蒙特卡洛模拟 破片打击目标舱段过程,统计无人机各个关键舱段 的被穿透次数𝑛𝑖,则该关键部件的穿透概率为:。

3 破片打击各舱段毁伤概率结果

3.1 单枚破片打击

1)单枚钨球破片打击各个舱毁伤概率图,得最优打击效果的初速度范围为 600-900 m/s,过高的初速度并不会显著提高毁伤概率。在高速度条件下,钨球的直径对毁伤效果的影响已趋于饱和,进一步增大直径对毁伤效能的影响不高。

2)单枚钢球破片打击各个舱毁伤概率图

- 在较低初速度下,增大直径能显著提升毁伤概率,但在 较高初速度下,直径对毁伤效能的影响变得有限。

- 通过对比钨球和钢球的毁伤效能,发现钨球在相同 直径和初速度下具有更高的动能和穿透能力,因而毁伤概率更高。在低速区间,钨球和钢球的毁伤概 率差异显著,钨球具有更高的毁伤效能;在高速区间,两者的毁伤概率差异逐渐缩小,但钨球仍略优于钢球。

3.2 多枚破片打击无人机舱段分析

- 在初始速度保持为800 m·s⁻¹的情况下,当破片数量从1枚增加至5枚时,毁伤概率从46.58%逐渐提 升至95.65%。这种上升趋势表明,多枚破片的累积效应显著增加了目标被穿透的可能性。

- 当破片数量较少时,即使提升初始动能,毁伤概率依然难以达到较高水平。这种现象反映了高动能下单个或少量破片在面对目标时穿透的局限性。当破片数量增加到5枚时,初速度较低(如600 m·s⁻¹和700 m·s⁻¹)便足以显著提升毁伤概率,分别达到了84.75%和92.32%。

- 当破片数量达到5枚后, 即便继续增加破片数量,毁伤概率的提升已趋于渐 进和饱和。

4 文章结论(得到了什么)

- 建立无人机舱段模型,通过数学建模完成破片毁伤元及其射击路径模拟,并实现对破片是否造成穿透性毁伤的判定。

- 完成直径 2mm、4mm、6mm、8mm 的钨球和钢球破片打击无人机各舱段的毁伤概率计算,绘出各舱段易损性曲线。

- 不同初速度和直径条件下,增大破片直径和提高初速度可显著提高毁伤概率,2mm 增大到 4mm 毁伤概率明显提高,初速度 600 - 900m/s 时毁伤概率增速趋稳;钨球比钢球毁伤效能高,900 - 1500m/s 速度范围内直径对毁伤效能影响饱和。

- 破片数量增加,无人机毁伤概率急剧上升,是决定毁伤效果的关键因素。如 5 枚直径 4mm、初速 900m/s 破片命中电源舱,毁伤概率高达 95%,多枚破片叠加可显著提升总体毁伤效果。

注:以上内容为对文章的个人总结。若需了解详情,可阅读原文。

《基于蒙特卡洛法的破片打击无人机易损性分析》

相关文章:

阅读《基于蒙特卡洛法的破片打击无人机易损性分析》_笔记

目录 基本信息 1 引言 1.1 主要研究内容 1.2 研究必要性(为什么要研究) 1.3 该领域研究现状(别人做了什么/怎么做的) 2 主要研究过程(我们做了什么) 2.1 建立目标仿真模型 2.2 确定毁伤依据 2.3 无…...

【vim】vim怎么把某一列内容复制到另一列

1. vim 怎么把某一列内容复制到另一列 移动光标到你想复制的列的第一个字符上。按下 ctrlv 进入选择模式。按下方向键选择多行。按下 h 或 j 或 k 或 l,选择整列。按下 y 复制所选择的列。移动光标到你想粘贴内容的列的第一个字符上。按下 p 粘贴内容。...

)

IP划分(笔记)

IPv4 32位4字节 IPv6 128位16字节 IPv4转IPv6 前10字节全0,2字节全1,再加ipv4的4个字节 IPv4划分笔记(有类域): A类:首字节必为0b0xxxxxxx 0.0.0.0/8-127.255.255.255/8 实际范围:1.0.0.1/8-126.25…...

【ChatGPT大模型开发调用】如何获得 OpenAl API Key?

如何获取 OpenAI API Key 获取 OpenAI API Key 主要有以下三种途径: OpenAI 官方平台 (推荐): 开发者用户可以直接在 OpenAI 官方网站 (platform.openai.com) 注册并申请 API Key。 通常,您可以在账户设置或开发者平台的相关页面找到申请入口。 Azure…...

人证合一开启安全认证新时代、C#人证合一接口集成、人脸识别

在数字化转型加速推进的今天,确保用户身份的真实性和唯一性成为了各行各业关注的重点。从金融交易到在线教育,从远程办公到智慧医疗,如何高效准确地验证“你是你”变得至关重要。正是在这种背景下,翔云“人证合一”接口应运而生&a…...

模块的相关集成)

EBS 中 Oracle Payables (AP) 模块的相关集成

Oracle E-Business Suite (EBS) 中的 Oracle Payables (AP) 模块是一个全面的应付账款管理系统,它不仅提供了丰富的功能来管理与供应商的财务交易,还通过与其他模块的紧密集成,实现了企业内部各个业务流程的无缝衔接。以下是 Oracle Payables…...

Flask项目入门—会话技术Cookie和Session

Session和Cookie都是用于跟踪用户会话的技术、它们可以存储用户信息,以便在用户与网站进行交互时提供个性化的体验。然而,这两者在存储位置、使用方式、安全性等方面存在显著的差异。 工作原理/流程 Cookie 1、用户第一次访问时候服务器生成 Cookie&a…...

通达OA down存在信息泄露漏洞

免责声明: 本文旨在提供有关特定漏洞的深入信息,帮助用户充分了解潜在的安全风险。发布此信息的目的在于提升网络安全意识和推动技术进步,未经授权访问系统、网络或应用程序,可能会导致法律责任或严重后果。因此,作者不对读者基于本文内容所采取的任何行为承担责任。读者在…...

Python中的简单爬虫

文章目录 一. 基于FastAPI之Web站点开发1. 基于FastAPI搭建Web服务器2. Web服务器和浏览器的通讯流程3. 浏览器访问Web服务器的通讯流程4. 加载图片资源代码 二. 基于Web请求的FastAPI通用配置1. 目前Web服务器存在问题2. 基于Web请求的FastAPI通用配置 三. Python爬虫介绍1. 什…...

Scala入门基础(20)数据集复习拓展

一.Stack栈二.Queue 队列 一.Stack栈 Stack:栈,特殊的结构。它对元素的操作是在头部:栈顶 先进后出的队列。pop表示取出,push表示在栈中添加元素 二.Queue 队列 Queue 队列;先进先出.enqueue入队,dequeue出队。...

leetcode 二叉树的最大深度

104. 二叉树的最大深度 已解答 简单 相关标签 相关企业 给定一个二叉树 root ,返回其最大深度。 二叉树的 最大深度 是指从根节点到最远叶子节点的最长路径上的节点数。 示例 1: 输入:root [3,9,20,null,null,15,7] 输出:3…...

elasticsearch集群部署及加密通讯

原文地址:elasticsearch集群部署及加密通讯 – 无敌牛 欢迎参观我的个人博客:无敌牛 – 技术/著作/典籍/分享等 第零步,准备 给各台设备配置虚拟主机名,这样集群不依赖IP,即使IP变动,改动也更方便。参考…...

ML 系列:第 32节 — 机器学习中的统计简介

文章目录 一、说明二、统计概述三、描述性统计与推断性统计3.1 描述统计学3.2 推论统计 四、描述性统计中的均值、中位数和众数 一、说明 机器学习中的统计 随着我们深入研究机器学习领域,了解统计学在该领域的作用至关重要。统计学是机器学习的支柱,它…...

CatVton升级版?CatVton-Flux:AI虚拟试衣方案新选择。

之前的文章中已经和大家介绍过虚拟试衣方案CatVton,感兴趣的小伙伴可以点击下面链接阅读~ 中山大学与Pixocial联手提出CatVTON:轻量化架构与高效训练,助力虚拟试衣技术落地应用! 今天给大家介绍的是CatVton-FLUX,它是…...

JavaEE---计算机是如何工作的?

1.了解冯诺依曼体系结构 2.CPU的核心概念,CPU的两个重要指标(核心数和频率) 3.CPU执行指令的流程(指令表,一条一条指令,取指令,解析指令,执行指令) 4.操作系统核心概念(管理硬件,给软件提供稳定的运行环境) 5.进程的概念(运行起来的程序和可执行文件的区别) 6.进程的管理(…...

十、Spring Boot集成Spring Security之HTTP请求授权

文章目录 往期回顾:Spring Boot集成Spring Security专栏及各章节快捷入口前言一、HTTP请求授权工作原理二、HTTP请求授权配置1、添加用户权限2、配置ExceptionTranslationFilter自定义异常处理器3、HTTP请求授权配置 三、测试接口1、测试类2、测试 四、总结 往期回顾…...

C#基础控制台程序

11.有一个54的矩阵,要求编程序求出其中值最大的那个元素的值,以及其所在的行号和列号。 12.从键盘输入一行字符,统计其中有多少个单词,单词之间用空格分隔开。 13.输入一个数,判断它是奇数还是偶数,如果…...

【网络安全】CSRF

一、什么是CSRF CSRF(Cross-Site Request Forgery)是一种web应用程序安全漏洞,它利用了用户在已登录的状态下的信任,通过欺骗用户发送未经授权的请求来执行恶意操作。这种攻击的危害性取决于受害者在目标网站上的权限。 二、CSR…...

网络原理(一)—— http

什么是 http http 是一个应用层协议,全称为“超文本传输协议”。 http 自 1991 年诞生,目前已经发展为最主流使用的一种应用层协议。 HTTP 往往基于传输层的 TCP 协议实现的,例如 http1.0,http1.0,http2.0 http3 是…...

【实体配置】.NET开源 ORM 框架 SqlSugar 系列

.NET开源 ORM 框架 SqlSugar 系列 【开篇】.NET开源 ORM 框架 SqlSugar 系列【入门必看】.NET开源 ORM 框架 SqlSugar 系列【实体配置】.NET开源 ORM 框架 SqlSugar 系列【Db First】.NET开源 ORM 框架 SqlSugar 系列【Code First】.NET开源 ORM 框架 SqlSugar 系列 …...

Vim 调用外部命令学习笔记

Vim 外部命令集成完全指南 文章目录 Vim 外部命令集成完全指南核心概念理解命令语法解析语法对比 常用外部命令详解文本排序与去重文本筛选与搜索高级 grep 搜索技巧文本替换与编辑字符处理高级文本处理编程语言处理其他实用命令 范围操作示例指定行范围处理复合命令示例 实用技…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

成都鼎讯硬核科技!雷达目标与干扰模拟器,以卓越性能制胜电磁频谱战

在现代战争中,电磁频谱已成为继陆、海、空、天之后的 “第五维战场”,雷达作为电磁频谱领域的关键装备,其干扰与抗干扰能力的较量,直接影响着战争的胜负走向。由成都鼎讯科技匠心打造的雷达目标与干扰模拟器,凭借数字射…...

Fabric V2.5 通用溯源系统——增加图片上传与下载功能

fabric-trace项目在发布一年后,部署量已突破1000次,为支持更多场景,现新增支持图片信息上链,本文对图片上传、下载功能代码进行梳理,包含智能合约、后端、前端部分。 一、智能合约修改 为了增加图片信息上链溯源,需要对底层数据结构进行修改,在此对智能合约中的农产品数…...

Redis:现代应用开发的高效内存数据存储利器

一、Redis的起源与发展 Redis最初由意大利程序员Salvatore Sanfilippo在2009年开发,其初衷是为了满足他自己的一个项目需求,即需要一个高性能的键值存储系统来解决传统数据库在高并发场景下的性能瓶颈。随着项目的开源,Redis凭借其简单易用、…...

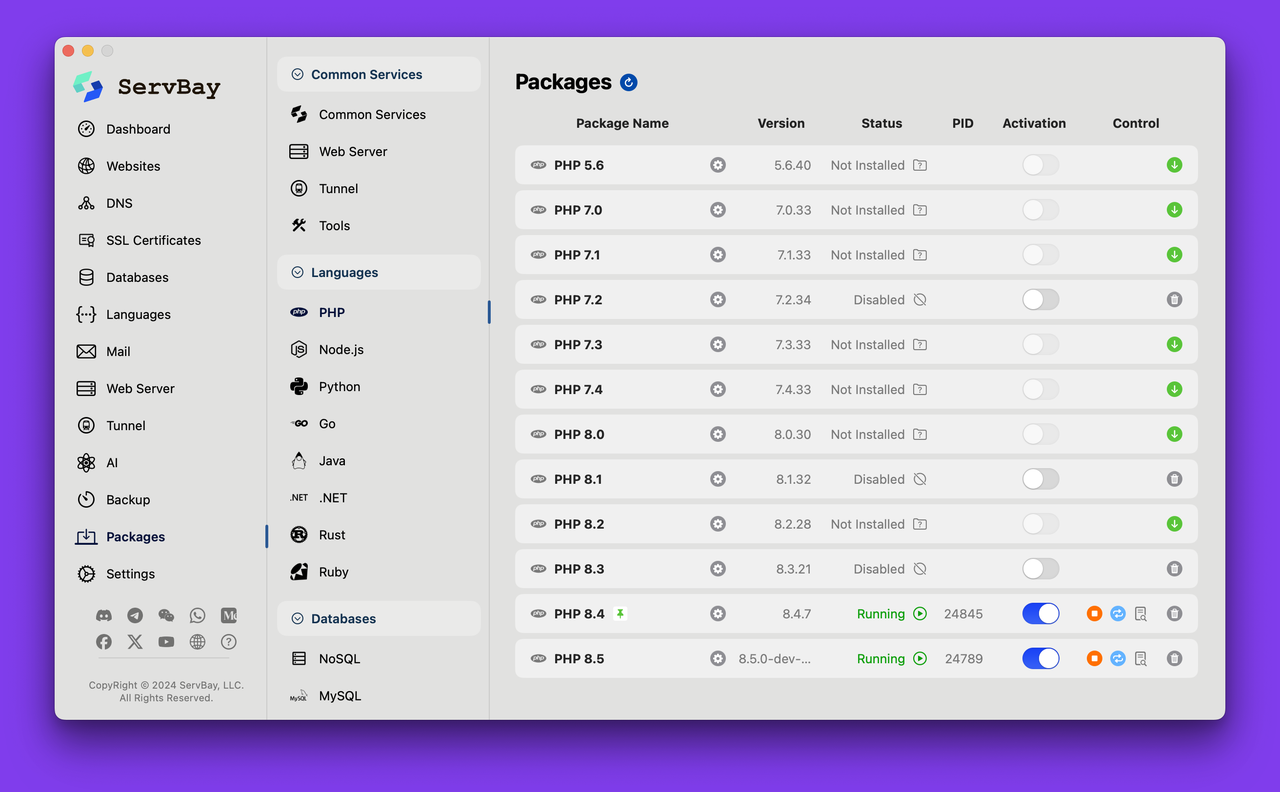

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...

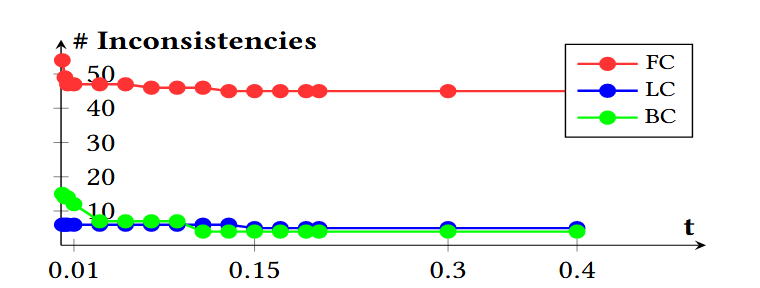

论文阅读笔记——Muffin: Testing Deep Learning Libraries via Neural Architecture Fuzzing

Muffin 论文 现有方法 CRADLE 和 LEMON,依赖模型推理阶段输出进行差分测试,但在训练阶段是不可行的,因为训练阶段直到最后才有固定输出,中间过程是不断变化的。API 库覆盖低,因为各个 API 都是在各种具体场景下使用。…...

掌握 HTTP 请求:理解 cURL GET 语法

cURL 是一个强大的命令行工具,用于发送 HTTP 请求和与 Web 服务器交互。在 Web 开发和测试中,cURL 经常用于发送 GET 请求来获取服务器资源。本文将详细介绍 cURL GET 请求的语法和使用方法。 一、cURL 基本概念 cURL 是 "Client URL" 的缩写…...

在RK3588上搭建ROS1环境:创建节点与数据可视化实战指南

在RK3588上搭建ROS1环境:创建节点与数据可视化实战指南 背景介绍完整操作步骤1. 创建Docker容器环境2. 验证GUI显示功能3. 安装ROS Noetic4. 配置环境变量5. 创建ROS节点(小球运动模拟)6. 配置RVIZ默认视图7. 创建启动脚本8. 运行可视化系统效果展示与交互技术解析ROS节点通…...

基于单片机的宠物屋智能系统设计与实现(论文+源码)

本设计基于单片机的宠物屋智能系统核心是实现对宠物生活环境及状态的智能管理。系统以单片机为中枢,连接红外测温传感器,可实时精准捕捉宠物体温变化,以便及时发现健康异常;水位检测传感器时刻监测饮用水余量,防止宠物…...